ボット検出

Citrix ADCボット管理システムは、6つの異なる手法を使用して、着信ボットトラフィックを検出します。この手法は、ボットタイプを検出するための検出ルールとして使用されます。この技術は、ボット許可リスト、ボットブロックリスト、IPレピュテーション、デバイスフィンガープリント、レート制限、ボットトラップ、TPS、およびCAPTCHAです。

注:

ボット管理では、ブロックリスト、許可リスト、およびレート制限の手法について、最大 32 個の構成エンティティがサポートされています。

ボットホワイトリスト。許可リストとしてバイパスできる IP アドレス (IPv4 および IPv6)、サブネット (IPv4 および IPv6)、およびポリシー式のカスタマイズされたリスト。

ボットのブラックリスト。Web アプリケーションへのアクセスをブロックする必要がある IP アドレス (IPv4 および IPv6)、サブネット (IPv4 および IPv6)、およびポリシー式のカスタマイズされたリスト。

IP レピュテーション。このルールは、着信ボットトラフィックが悪意のある IP アドレスからのものかどうかを検出します。

デバイスのフィンガープリント。このルールは、着信ボットトラフィックの着信要求ヘッダーおよび着信クライアントボットトラフィックのブラウザ属性にデバイスフィンガープリント ID があるかどうかを検出します。

制限事項:

- クライアントブラウザで JavaScript を有効にする必要があります。

- XML 応答では機能しません。

ボットログ式。検出技術を使用すると、追加情報をログメッセージとしてキャプチャできます。データには、URL を要求したユーザーの名前、送信元 IP アドレス、およびユーザーが要求を送信した送信元ポート、または式から生成されたデータを指定できます。

レート制限。このルールは、同じクライアントから送信される複数の要求をレート制限します。

ボットトラップ。クライアント応答でトラップ URL をアドバタイズすることで、自動ボットを検出してブロックします。クライアントが人間のユーザーの場合、URL は見えず、アクセスできないように見えます。この検出技術は、自動ボットからの攻撃をブロックするのに効果的です。

TPS。最大要求数および要求の増加率が設定された時間間隔を超えた場合に、着信トラフィックをボットとして検出します。

CAPTCHA。このルールは、ボット攻撃を軽減するために CAPTCHA を使用します。CAPTCHA は、受信トラフィックが人間のユーザーからのものか、自動化されたボットからのものかを判断するためのチャレンジ/レスポンスの検証です。この検証は、Web アプリケーションにセキュリティ違反を引き起こす自動ボットをブロックするのに役立ちます。CAPTCHA は、IP レピュテーションおよびデバイスフィンガープリント検出技術のボットアクションとして設定できます。

それでは、ボットトラフィックを検出して管理するための各手法をどのように構成できるかを見てみましょう。

アプライアンスをCitrix ADC CLIベースのボット管理構成にアップグレードする方法

アプライアンスを古いバージョン(Citrix ADCリリース13.0ビルド58.32以前)からアップグレードする場合は、最初に既存のボット管理構成をCitrix ADC CLIベースのボット管理構成に手動で変換する必要があります。ボット管理設定を手動で変換するには、次の手順を実行します。

最新バージョンにアップグレードした後、次のコマンドを使用してアップグレードツール「upgrade_bot_config.py」に接続します。

コマンドプロンプトで入力します。

shell "/var/python/bin/python /netscaler/upgrade_bot_config.py > /var/bot_upgrade_commands.txt"次のコマンドを使用して、構成を実行します。

コマンドプロンプトで入力します。

batch -f /var/bot_upgrade_commands.txtアップグレードした設定を保存します。

save ns config

Citrix ADC CLI ベースのボット管理を構成する

ボット管理設定では、1 つ以上のボット検出手法を特定のボットプロファイルにバインドできます。このプロセスを開始するには、アプライアンスでボット管理機能を有効にします。有効にしたら、ボット署名ファイルをアプライアンスにインポートします。インポート後、ボットプロファイルを作成する必要があります。 次に、ボットプロファイルをバインドしたボットポリシーを作成し、着信トラフィックをボットとして評価し、ポリシーをグローバルまたは仮想サーバーにバインドします。

注:

アプライアンスを古いバージョンからアップグレードする場合は、最初に既存のボット管理構成を手動で変換する必要があります。詳細については、「Citrix ADC CLIベースのボット管理構成にアップグレードする方法」セクションを参照してください。

Citrix ADCベースのボット管理を構成するには、以下の手順を実行する必要があります。

- ボット管理を有効にする

- ボット署名のインポート

- ボットプロファイルの追加

- ボットプロファイルのバインド

- ボットポリシーの追加

- バインドボットポリシー

- ボット設定の構成

ボット管理を有効にする

開始する前に、アプライアンスでボット管理機能が有効になっていることを確認します。新しいCitrix ADCまたはVPXをお持ちの場合は、構成する前にその機能を有効にする必要があります。Citrix ADCアプライアンスを以前のバージョンから現在のバージョンにアップグレードする場合は、構成する前にこの機能を有効にする必要があります。コマンドプロンプトで入力します。

enable ns feature Bot

ボット署名のインポート

デフォルトのシグニチャボットファイルをインポートし、ボットプロファイルにバインドできます。コマンドプロンプトで入力します。

import bot signature [

src。インポートしたシグニチャファイルを格納するファイルのローカルパスとその名前、または URL(プロトコル、ホスト、パス、ファイル名)。注:インポートするオブジェクトが、アクセスにクライアント証明書認証を必要とする HTTPS サーバー上にある場合、インポートは失敗します。最大長:2047 名前。Citrix ADC上のボット署名ファイルオブジェクトに割り当てる名前。これは必須の議論です。最大長:31 コメント。シグネチャファイルオブジェクトに関する情報を保持するためのコメント。最大長:255 上書き。既存のファイルを上書きします。 注:署名ファイル内のコンテンツを更新するには、このoverwriteオプションを使用します。または、update bot signature コマンドを使用して、Citrix ADCアプライアンスの署名ファイルを更新します。

例

import bot signature http://www.example.com/signature.json signaturefile -comment commentsforbot –overwrite

注:

上書きオプションを使用して、署名ファイル内のコンテンツを更新できます。また、

update bot signatureコマンドを使用して、Citrix ADCアプライアンスの署名ファイルを更新することもできます。

ボットプロファイルの追加

ボットプロファイルは、アプライアンスでボット管理を設定するためのプロファイル設定の集まりです。ボット検出を実行するように設定を構成できます。

コマンドプロンプトで入力します。

add bot profile

例:

add bot profile profile1 -signature signature -errorURL http://www.example.com/error.html -trapURL /trap.html -whitelist ON -blacklist ON -ratelimit ON -deviceFingerprint ON -deviceFingerprintAction drop -ipReputation ON -trap ON

ボットプロファイルのバインド

ボットプロファイルを作成したら、ボット検出メカニズムをプロファイルにバインドする必要があります。

コマンドプロンプトで入力します。

结合机器人简介<名称>((黑名单类型(IPv4| SUBNET | IPv6 | IPv6_SUBNET | Expression )] [-enabled ( ON | OFF )] [-value

例:

次に、IP レピュテーション検出手法を特定のボットプロファイルにバインドする例を示します。

bind bot profile profile5 -ipReputation -category BOTNET -enabled ON -action drop -logMessage message

ボットポリシーの追加

ボットトラフィックを評価するためのボットポリシーを追加する必要があります。

コマンドプロンプトで入力します。

add bot policy

各項目の意味は次のとおりです。

Name:ボットポリシーの名前。文字、数字、またはアンダースコア文字(_)で始まり、文字、数字、ハイフン(-)、ピリオド(.)ポンド(#)、スペース()、アットマーク(@)、等号(=)、コロン(:)、およびアンダースコア文字のみを含める必要があります。ボットポリシーの追加後に変更できます。

ルール。指定されたリクエストにボットプロファイルを適用するかどうかを決定するためにポリシーが使用する式。これは必須の議論です。 最大長:1499

ProfileName。リクエストがこのボットポリシーと一致した場合に適用するボットプロファイルの名前。これは必須の議論です。最大長:127

unDefactionだポリシー評価の結果が未定義 (UNDEF) の場合に実行するアクション。UNDEF イベントは、内部エラー状態を示します。 最大長:127

[コメント]。このボットポリシーに関するあらゆる種類の情報。 最大長:255

logAction。このポリシーに一致するリクエストに使用するログアクションの名前。 最大長:127

例:

add bot policy pol1 –rule "HTTP.REQ.HEADER(\"header\").CONTAINS(\"custom\")" - profileName profile1 -undefAction drop –comment commentforbotpolicy –logAction log1

ボットポリシーをグローバルにバインドする

コマンドプロンプトで入力します。

bind bot global -policyName

例:

bind bot global –policyName pol1 –priority 100 –gotoPriorityExpression NEXT -type REQ_OVERRIDE

ボットポリシーを仮想サーバーにバインドする

コマンドプロンプトで入力します。

bind lb vserver

例:

绑定磅vserver lb-server1 -policyName pol1之前ity 100 –gotoPriorityExpression NEXT -type REQ_OVERRIDE

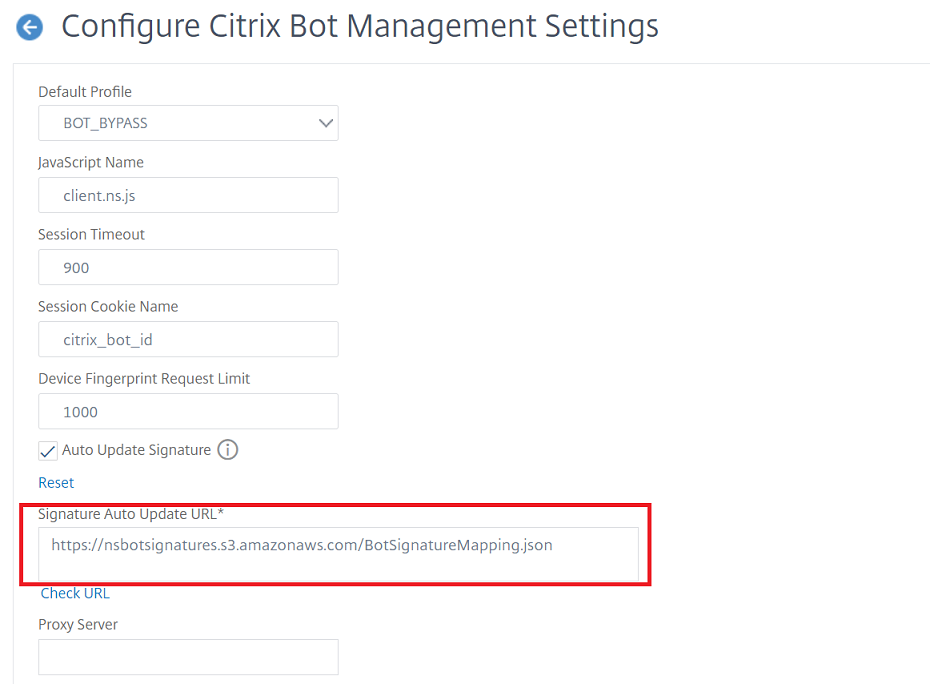

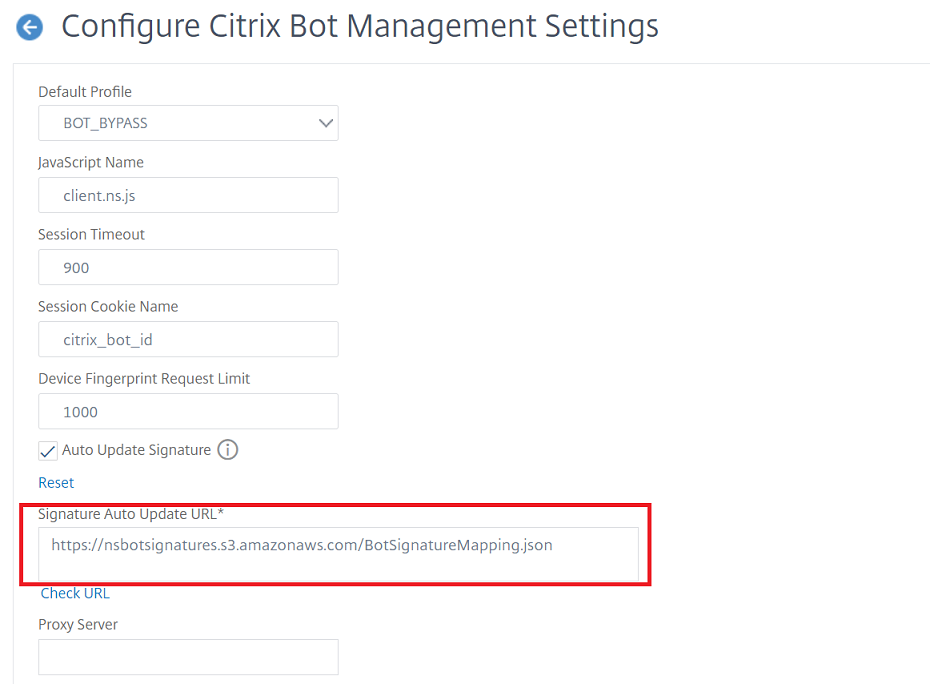

ボット設定の構成

必要に応じて、デフォルト設定をカスタマイズできます。 コマンドプロンプトで入力します。

set bot settings [-defaultProfile `

各項目の意味は次のとおりです。

DefaultProfile。接続がどのポリシーにも一致しない場合に使用するプロファイル。デフォルト設定は”で、一致しない接続をさらにフィルタリングすることなく、Citrix ADCに返信します。最大長:31

JavaScriptName。ボットネット機能がレスポンスで使用する JavaScript の名前です。文字または数字で始まり、1 ~ 31 の英字、数字、およびハイフン(-)とアンダースコア(_)記号で構成する必要があります。次の要件は、Citrix ADC CLIにのみ適用されます。名前に1つ以上のスペースが含まれる場合は、名前を二重引用符または一重引用符で囲みます(たとえば、「私のクッキー名」または「私のクッキー名」)。最大長:31

セッションタイムアウト。セッションがタイムアウトします(秒単位)。この時間が経過すると、ユーザセッションは終了します。

最小値:1、最大値:65535

セッションクッキー名。ボットネット機能がトラッキングに使用するSessionCookieの名前です。文字または数字で始まり、1 ~ 31 の英字、数字、およびハイフン(-)とアンダースコア(_)記号で構成する必要があります。次の要件は、Citrix ADC CLIにのみ適用されます。名前に1つ以上のスペースが含まれる場合は、名前を二重引用符または一重引用符で囲みます(たとえば、「私のクッキー名」または「私のクッキー名」)。最大長:31

dfPrequestLimit。デバイスフィンガープリントが有効になっている場合に、ボットセッション Cookie なしで許可するリクエストの数。

最小値:1、最大値:4294967295

SignatureAutoUpdate。ボットの自動更新シグネチャを有効/無効にするために使用されるフラグ。

指定可能な値:オン、オフ

デフォルト値:OFF

シグネチャURL。サーバーからボット署名マッピングファイルをダウンロードするための URL。

デフォルト値:https://nsbotsignatures.s3.amazonaws.com/BotSignatureMapping.json。

最大長:2047

ProxyServer。 AWS から更新された署名を取得するためのプロキシサーバー IP。

ProxyPort。AWS から更新された署名を取得するためのプロキシサーバーポート。デフォルト値:8080

例:

set bot settings –defaultProfile profile1 –javaScriptName json.js –sessionTimeout 1000 –sessionCookieName session

Citrix ADC GUIを使用したボット管理の構成

Citrix ADCボット管理を構成するには、まずアプライアンスで機能を有効にします。有効にすると、ボットポリシーを作成して、着信トラフィックをボットとして評価し、そのトラフィックをボットプロファイルに送信できます。次に、ボットプロファイルを作成し、そのプロファイルをボット署名にバインドします。別の方法として、デフォルトのボットシグネチャファイルのクローンを作成し、シグネチャファイルを使用して検出手法を設定することもできます。署名ファイルを作成したら、それをボットプロファイルにインポートできます。

- ボット管理機能を有効にする

- ボット管理設定を構成する

- Citrix ボットのデフォルト署名のクローン作成

- Citrix ボット署名をインポートする

- ボット署名設定を構成する

- ボットプロファイルの作成

- ボットポリシーの作成

ボット管理機能を有効にする

ボット管理を有効にするには、次の手順を実行します。

- ナビゲーションウィンドウで、[システム] を展開し、[設定] をクリックします。

- [拡張機能の設定] ページで、[ボット管理] チェックボックスをオンにします。

[OK]をクリックし、[Close]をクリックします。

デバイスフィンガープリント技術のボット管理設定を構成する

次の手順を実行して、デバイスフィンガープリント技術を設定します。

- [セキュリティ]>[Citrix Bot管理]に移動します。

- 詳細ペインの[設定]で、[Citrix Bot管理設定の変更]をクリックします。

[Citrix Bot管理設定の構成]で、次のパラメーターを設定します。

- デフォルトプロファイル。ボットプロファイルを選択します。

- JavaScript の名前。ボット管理がクライアントへの応答で使用する JavaScript ファイルの名前です。

- セッションタイムアウト。ユーザーセッションが終了するまでのタイムアウト(秒単位)。

- セッションクッキー。ボット管理システムが追跡に使用するセッション Cookie の名前。

- デバイスフィンガープリント要求制限。デバイスフィンガープリントが有効になっている場合に、ボットセッション Cookie なしで許可するリクエストの数

- [OK]をクリックします。

ボット署名ファイルの複製

次の手順を実行して、ボット署名ファイルのクローンを作成します。

- [セキュリティ] > [Citrix **Botの管理と署名**] に移動します。

- [Citrix Bot Management Signatures]ページで、デフォルトのボット署名レコードを選択し、[クローン]をクリックします。

- [ボット署名の複製] ページで、名前を入力し、署名データを編集します。

[Create]をクリックします。

ボット署名ファイルをインポートする

独自の署名ファイルがある場合は、ファイル、テキスト、または URL としてインポートできます。次の手順を実行して、ボット署名ファイルをインポートします。

- [セキュリティ] > [Citrix **Botの管理と署名**] に移動します。

- Citrix Bot Managementの署名ページで、ファイルをURL、ファイル、またはテキストとしてインポートします。

[続行]をクリックします。

- [Citrix Bot管理署名のインポート]ページで、次のパラメーターを設定します。

- Name:ボット署名ファイルの名前。

- [コメント]。インポートしたファイルに関する簡単な説明。

- 上書き。ファイルの更新中にデータの上書きを許可するには、このチェックボックスをオンにします。

- 署名データ。シグニチャパラメータの変更

[完了]をクリックします。

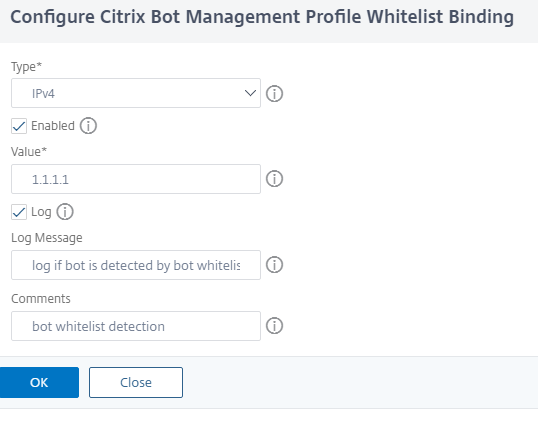

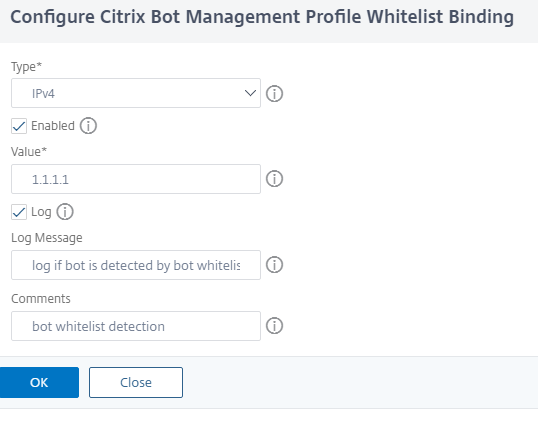

Citrix ADC GUIを使用してボット許可リストを構成する

この検出技術により、許可されたリストの URL を設定した URL をバイパスできます。許可リストの URL を設定するには、次の手順を実行します。

- [セキュリティ]>[CitrixBotの管理とプロファイル**]に移動します。

- [Citrix Bot 管理プロファイル]ページでファイルを選択し、[編集]をクリックします。

- [Citrix Bot管理プロファイル]ページで、[署名の設定]セクションに移動し、[ホワイトリスト]をクリックします。

- [ホワイトリスト] セクションで、次のパラメータを設定します。

- 有効。このチェックボックスをオンにすると、検出プロセスの一環として許可リストの URL が検証されます。

- [タイプ] を設定します。許可リスト URL を構成します。URL は、ボットの検出中にバイパスされます。[追加] をクリックして、ボット許可リストに URL を追加します。

- [Citrix Bot管理プロファイルのホワイトリストバインドの構成]ページで、次のパラメーターを設定します。

- [タイプ]。URL タイプは、IPv4 アドレス、サブネット IP アドレス、またはポリシー式に一致する IP アドレスです。

- 有効。URL を検証するには、このチェックボックスをオンにします。

- [値]。URL アドレス。

- ログ。ログエントリを保存するには、このチェックボックスをオンにします。

- ログメッセージ。ログの簡単な説明。

- コメント。許可リスト URL に関する簡単な説明。

- [OK]をクリックします。

- [更新]をクリックします。

[完了]をクリックします。

Citrix ADC GUIを使用してボットブロックリストを構成する

この検出技術により、ブロックリストとして設定した URL を削除できます。ブロックリスト URL を設定するには、次の手順を実行します。

- [セキュリティ]>[CitrixBotの管理とプロファイル**]に移動します。

- [Citrix Bot管理プロファイル]ページで、署名ファイルを選択して[編集]をクリックします。

- [Citrix Bot Managementプロファイル]ページで、[署名の設定]セクションに移動し、[ブラックリスト]をクリックします。

[ブラックリスト] セクションで、次のパラメータを設定します。

- 有効。このチェックボックスをオンにすると、検出プロセスの一環としてブロックリストの URL が検証されます。

- [タイプ] を設定します。URL をボットブロックリスト検出プロセスの一部として設定します。これらの URL は、ボット検出中にドロップされます。[追加] をクリックして、ボットブロックリストに URL を追加します。

[Citrix Bot管理プロファイルのブラックリストバインドの構成]ページで、次のパラメーターを設定します。

- [タイプ]。URL タイプは、IPv4 アドレス、サブネット IP アドレス、または IP アドレスです。

- 有効。URL を検証するには、このチェックボックスをオンにします。

- [値]。URL アドレス。

- ログ。ログエントリを保存するには、このチェックボックスをオンにします。

- ログメッセージ。ログインの簡単な説明。

- コメント。ブロックリスト URL に関する簡単な説明。

- [OK]をクリックします。

- [更新]をクリックします。

[完了]をクリックします。

Citrix ADC GUIを使用してIPレピュテーションを構成する

IP レピュテーションボット手法では、Webroot の IP レピュテーションデータベースとクラウドサービスプロバイダーデータベースを使用して、クライアントのリクエストが悪意のある IP アドレスかパブリッククラウド IP アドレスかを検証します。ボットカテゴリの一部として設定され、ボットアクションが関連付けられます。 Webroot IP レピュテーションとクラウドサービスプロバイダーのデータベースカテゴリを設定するには、次の手順を実行します。

- [セキュリティ] > [Citrix **Botの管理とプロファイル**] に移動します。

- [Citrix Bot管理プロファイル]ページで、署名ファイルを選択して[編集]をクリックします。

- [Citrix Bot 管理プロファイル]ページで、[署名の設定]セクションに移動し、[IPレピュテーション]をクリックします。

- [IP レピュテーション] セクションで、次のパラメータを設定します。

- 有効。検出プロセスの一環として受信ボットトラフィックを検証するには、このチェックボックスをオンにします。

- カテゴリを設定します。IP レピュテーション技術は、さまざまなカテゴリの着信ボットトラフィックに使用できます。設定されたカテゴリに基づいて、ボットトラフィックをドロップまたはリダイレクトできます。[追加] をクリックして、悪意のあるボットカテゴリを設定します。

[Citrix Bot管理プロファイルのIPレピュテーションバインドの構成]ページで、次のパラメーターを設定します。

カテゴリー。Webroot IP レピュテーションボットカテゴリを選択して、クライアントリクエストを悪意のある IP アドレスとして検証します。

- IP_BASED-このカテゴリは、クライアント IP アドレス (IPv4 および IPv6) が悪意のあるものかどうかをチェックします。

- BOTNET-このカテゴリには、ボットネット C&C チャネル、およびボットマスターによって制御される感染したゾンビマシンが含まれます。

- SPAM_SOURCES-このカテゴリには、プロキシを介したスパムメッセージのトンネリング、異常な SMTP アクティビティ、フォーラムスパムアクティビティが含まれます。

- SCANNERS-このカテゴリには、プローブ、ホストスキャン、ドメインスキャン、パスワード総当たり攻撃など、すべての偵察が含まれます。

- DOS:このカテゴリには、DOS、DDOS、異常同期フラッド、異常トラフィック検出が含まれます。

- REPUTATION-このカテゴリは、マルウェアに感染していることが現在知られている IP アドレス (IPv4 および IPv6) からのアクセスを拒否します。このカテゴリには、Webroot レピュテーションインデックススコアが平均的に低い IP アドレスも含まれます。このカテゴリを有効にすると、マルウェアの配布ポイントに接触していると特定されたソースからのアクセスが防止されます。

- フィッシング-このカテゴリには、フィッシングサイトをホストしている IP アドレス (IPv4 および IPv6) や、広告クリック詐欺やゲーム詐欺などのその他の詐欺行為が含まれます。

- PROXY-このカテゴリには、プロキシサービスを提供する IP アドレス (IPv4 および IPv6) が含まれます。

- ネットワーク-TORまたはダークネットとも呼ばれるオニオンルーターなど、プロキシおよび匿名化サービスを提供するIP。

- MOBILE_THREATS-このカテゴリは、クライアントの IP アドレス (IPv4 および IPv6) と、モバイルデバイスに有害なアドレスのリストをチェックします。

カテゴリー。Webroot パブリッククラウドサービスプロバイダーのカテゴリを選択して、クライアントリクエストがパブリッククラウド IP アドレスであることを検証します。

- AWS-このカテゴリは、AWS のパブリッククラウドアドレスのリストでクライアント IP アドレスをチェックします。

- GCP-このカテゴリは、クライアントの IP アドレスを Google Cloud Platform のパブリッククラウドアドレスのリストで確認します。

- AZURE-このカテゴリは、Azure のパブリッククラウドアドレスのリストでクライアントアドレスをチェックします。

- ORACLE-このカテゴリは、Oracle のパブリッククラウドアドレスのリストでクライアント IP アドレスをチェックします。

- IBM-このカテゴリは、クライアントの IP アドレスと IBM のパブリック・クラウド・アドレスのリストをチェックします。

- SALESFORCE-このカテゴリは、クライアントの IP アドレスと Salesforce のパブリッククラウドアドレスのリストをチェックします。

Webroot IP レピュテーションボットカテゴリに指定可能な値:IP、ボットネット、SPAM_SOURCES、スキャナー、DOS、レピュテーション、フィッシング、プロキシ、ネットワーク、MOBILE_THREATS。

Webroot パブリッククラウドサービスプロバイダーのカテゴリに指定可能な値:AWS、GCP、AZURE、ORACLE、IBM、SALESFORCE。

- 有効。IP レピュテーションシグニチャ検出を検証するには、このチェックボックスをオンにします。

- ボットアクション。設定したカテゴリに基づいて、アクション、ドロップ、リダイレクト、または軽減アクションを割り当てることはできません。

- ログ。ログエントリを保存するには、このチェックボックスをオンにします。

- ログメッセージ。ログの簡単な説明。

- コメント。ボットカテゴリに関する簡単な説明。

- [OK]をクリックします。

- [更新]をクリックします。

[完了]をクリックします。

Citrix ADC GUIを使用してボットレート制限を構成する

この検出技術により、クライアント IP アドレス、セッション、または設定されたリソース(URL など)から事前に定義された時間内に受信した要求の数に基づいて、ボットをブロックできます。レートリミット手法を設定するには、次の手順を実行します。

- [セキュリティ]>[CitrixBotの管理とプロファイル**]に移動します。

- [Citrix Bot管理プロファイル]ページで、署名ファイルを選択して[編集]をクリックします。

- [Citrix Bot 管理プロファイル]ページで、[署名の設定]セクションに移動し、[レート制限]をクリックします。

- [レート制限(Rate Limit)] セクションで、次のパラメータを設定します。

- 有効。検出プロセスの一環として受信ボットトラフィックを検証するには、このチェックボックスをオンにします。

- セッション。セッションに基づいて要求をレート制限します。セッションに基づいてレート制限要求を設定するには、[Add] をクリックします。

- [Citrix Bot Management署名レート制限の構成]ページで、次のパラメーターを設定します。

- カテゴリー。リストから悪意のあるボットのカテゴリを選択します。カテゴリに基づいてアクションを関連付けます。

- 有効。受信ボットトラフィックを検証するには、このチェックボックスをオンにします。

- ボットアクション。選択したカテゴリのボットアクションを選択します。

- ログ。ログエントリを保存するには、このチェックボックスをオンにします。

- ログメッセージ。ログの簡単な説明。

- コメント。ボットカテゴリに関する簡単な説明。

- [OK]をクリックします。

- [更新]をクリックします。

[完了]をクリックします。

Citrix ADC GUIを使用してデバイスフィンガープリント技術を構成する

この検出技術は、Java スクリプトチャレンジをクライアントに送信し、デバイス情報を抽出します。デバイス情報に基づいて、この技術はボットトラフィックをドロップまたはバイパスします。手順に従って、検出手法を設定します。

- [セキュリティ]>[CitrixBotの管理とプロファイル**]に移動します。

- [Citrix Bot管理プロファイル]ページで、署名ファイルを選択して[編集]をクリックします。

- [Citrix Bot 管理プロファイル]ページで、[署名の設定]セクションに移動し、[デバイスフィンガープリント]をクリックします。

[デバイスフィンガープリント] セクションで、次のパラメータを設定します。

- 有効。このオプションを設定すると、ルールが有効になります。

- Configuration - 指定されたデバイスフィンガープリントに対して、アクション、ドロップ、リダイレクト、緩和、または CAPTCHA アクションを割り当てません。

- ログ。ログエントリを保存するには、このチェックボックスをオンにします。

- [更新]をクリックします。

- [完了]をクリックします。

モバイル (Android) アプリケーション用のデバイスフィンガープリント技術を構成する

デバイスフィンガープリント技術は、クライアントへの HTML 応答に JavaScript スクリプトを挿入することにより、着信トラフィックをボットとして検出します。JavaScript スクリプトは、ブラウザによって呼び出されると、ブラウザとクライアントの属性を収集し、アプライアンスに要求を送信します。これらの属性を調べて、トラフィックが Bot か人間かを判断します。

検出技術はさらに拡張され、モバイル (Android) プラットフォームでボットを検出できます。ウェブアプリケーションとは異なり、モバイル (Android) トラフィックでは、JavaScript スクリプトに基づくボット検出は適用されません。 モバイルネットワーク内のボットを検出するために、この手法では、クライアント側のモバイルアプリケーションと統合されたボットモバイル SDK を使用します。SDK は、モバイルトラフィックをインターセプトし、デバイスの詳細を収集し、データをアプライアンスに送信します。アプライアンス側では、検出技術はデータを調べ、接続が Bot または人間からのものかどうかを判断します。

モバイルアプリケーション用のデバイスフィンガープリント手法の仕組み

次の手順では、モバイルデバイスからのリクエストが人間かボットかを検出するボット検出ワークフローについて説明します。

- ユーザーがモバイルアプリケーションを操作すると、デバイスの動作はボットのモバイル SDK によって記録されます。

- クライアントはCitrix ADCアプライアンスに要求を送信します。

- 応答を送信すると、アプライアンスは、セッションの詳細とクライアントパラメータを収集するためのパラメータを含むボットセッションクッキーを挿入します。

- モバイルアプリケーションが応答を受信すると、モバイルアプリケーションと統合されたCitrix Bot SDKが応答を検証し、記録されたデバイスフィンガープリントパラメータを取得してアプライアンスに送信します。

- アプライアンス側のデバイスフィンガープリント検出技術は、デバイスの詳細を検証し、ボットセッションクッキーが疑わしいボットであるかどうかにかかわらず、ボットセッションクッキーを更新します。

- クッキーの有効期限が切れた場合、またはデバイスの指紋保護がデバイスパラメータを定期的に検証して収集することを好む場合は、すべての手順またはチャレンジが繰り返されます。

前提要件

モバイルアプリケーション用のCitrix ADCデバイスの指紋検出技術を開始するには、モバイルアプリケーションにボットモバイルSDKをダウンロードしてインストールする必要があります。

CLI を使用してモバイル(Android)アプリケーションの指紋検出技術を構成する

コマンドプロンプトで入力します。

set bot profile

例:

set bot profile profile 1 –deviceFingerprintMobile Android

GUI を使用してモバイル(Android)アプリケーションのデバイス指紋検出技術を構成する

- [セキュリティ]>[CitrixBotの管理とプロファイル**]に移動します。

- [Citrix Bot 管理プロファイル]ページでファイルを選択し、[編集]をクリックします。

- [Citrix Bot管理プロファイル]ページで、[プロファイル設定]の[デバイスフィンガープリント]をクリックします。

- [Bot Mobile SDK の設定] セクションで、モバイルクライアントの種類を選択します。

- [更新して完了] をクリックします。

ボットログ式の設定

クライアントがボットとして識別された場合,Citrix ボット管理により、追加情報をログメッセージとしてキャプチャできます。データには、URL を要求したユーザーの名前、送信元 IP アドレス、およびユーザーが要求を送信した送信元ポート、または式から生成されたデータを指定できます。カスタムログを実行するには、ボット管理プロファイルでログ式を設定する必要があります。

CLI を使用してボットプロファイルのログ式をバインドします

コマンドプロンプトで入力します。

bind bot profile (-logExpression -name -expression [-enabled ( ON | OFF )]) -comment 例:

bind bot profile profile1 –logExpression exp1 –expression HTTP.REQ.URL –enabled ON -comment "testing log expression"

GUI を使用してログ式をボットプロファイルにバインドする

- [セキュリティ]>[Citrix Bot管理]>[プロファイル]に移動します。

- [Citrix Bot 管理プロファイル]ページで、[プロファイル設定]セクションから[ボットログ式]を選択します。

- [ボットログ式の設定*] セクションで、[ **追加] をクリックします。

- [Citrix Bot Management プロファイルのボットログ式バインドの構成]ページで、次のパラメータを設定します。

- ログ式名。ログ式の名前。

- 式。ログ式を入力します。

- 有効。ログ式バインディングを有効または無効にします。

- コメント。ボットログ式バインディングについての簡単な説明。

- 「OK」をクリックして「完了」をクリックします。

ボットトラップ手法を構成する

Citrix ボットトラップ手法では、サーバーの応答にトラップ URL がランダムまたは定期的に挿入されます。トラップ URL リストを作成し、その URL を追加することもできます。クライアントが人間のユーザーの場合、URL は見えず、アクセスできないように見えます。ただし、クライアントが自動化されたボットの場合、URL はアクセス可能であり、アクセスされると、攻撃者はボットに分類され、ボットからの後続のリクエストはブロックされます。このトラップ技術は、ボットからの攻撃をブロックするのに効果的です。

トラップ URL は、設定可能な長さの英数字の URL で、設定可能な間隔で自動生成されます。また、この方法では、よくアクセスする Web サイトまたは頻繁にアクセスする Web サイトのトラップ挿入 URL を設定することもできます。これにより、トラップ挿入 URL に一致するリクエストに対してボットトラップ URL を挿入する目的を指示できます。

注:

ボットトラップURLは自動生成されますが、Citrix ADCボット管理では、ボットプロファイルでカスタマイズされたトラップURLを構成できます。これは、 ボット検出技術を強化し、攻撃者がトラップ URL にアクセスしにくくするために行われます。

ボットトラップの設定を完了するには、次の手順を完了する必要があります。

- ボットトラップ URL を有効にする

- ボットプロファイルでのボットトラップ URL の設定

- ボットトラップ挿入 URL をボットプロファイルにバインドする

- ボット設定でボットトラップの URL の長さと間隔を構成する

ボットトラップ URL 保護を有効にする

開始する前に、アプライアンスでボットトラップの URL 保護が有効になっていることを確認する必要があります。コマンドプロンプトで入力します。

enable ns feature Bot

ボットプロファイルでのボットトラップ URL の設定

ボットトラップ URL を設定し、ボットプロファイルでトラップアクションを指定できます。

コマンドプロンプトで入力します。

add bot profile

各項目の意味は次のとおりです。

trapURL。ボット保護がトラップ URL として使用する URL。 最大長:127

trap。ボットトラップ検出を有効にします。可能な値:オン、オフ、デフォルト値:OFF

trapAction。ボット検出に基づいて実行するアクション。 可能な値:なし、ログ、ドロップ、リダイレクト、リセット、緩和。デフォルト値:なし

例:

add bot profile profile1 -trapURL www.bottrap1.com trap ON -trapAction RESET

ボットトラップ挿入 URL をボットプロファイルにバインドする

ボットトラップ挿入 URL を設定し、ボットプロファイルにバインドできます。 コマンドプロンプトで入力します。

bind bot profile

各項目の意味は次のとおりです。

URL。ボットトラップ URL が挿入される要求 URL 正規表現パターン。最大長:127

例:

bind bot profile profile1 trapInsertionURL –url www.example.com –enabled ON –comment insert a trap URL randomly

ボット設定でボットトラップの URL の長さと間隔を構成する

ボットトラップの URL の長さを設定し、ボットトラップ URL を自動生成する間隔を設定することもできます。 コマンドプロンプトで入力します。

set bot settings -trapURLAutoGenerate ( ON | OFF ) –trapURLInterval

各項目の意味は次のとおりです。

trapURLInterval。ボットトラップ URL が更新されるまでの時間(秒単位)。デフォルト値:3600、最小値:300、最大値:86400

trapURLLength。自動生成されたボットトラップ URL の長さ。デフォルト値:32、最小値:10、最大値:255

例:

set bot settings -trapURLAutoGenerate ON –trapURLInterval 300 -trapURLLength 60

GUI を使用したボットトラップ URL の設定

- [セキュリティ]>[Citrix Bot管理]>[プロファイル]に移動します。

- [Citrix Bot管理プロファイル]ページで、[編集]をクリックしてボットトラップURL手法を構成します。

[Citrix Bot管理プロファイルの作成]ページで、[全般]セクションにボットトラップURLを入力します。

- [Citrix Bot管理プロファイルの作成]ページで、[プロファイル設定** ]の[ **ボットトラップ]をクリックします。

[Bot Trap] セクションで、次のパラメータを設定します。

a. 有効。ボットトラップ検出を有効にするには、このチェックボックスをオンにします。 b. Description。URL に関する簡単な説明。 c. アクションの設定。ボットトラップアクセスによって検出されたボットに対して実行されるアクション。

- [トラップ挿入 URL の設定] セクションで、[追加] をクリックします。

[Citrix Bot管理プロファイルのボットトラップバインドの構成]ページで、次のパラメーターを設定します。

- トラップ URL。ボットトラップ挿入 URL として確認する URL を入力します。

- 有効。ボットトラップ挿入 URL を有効または無効にします。

- [コメント]。トラップ挿入 URL に関する簡単な説明。

- [署名の設定] セクションで、[ボットトラップ] をクリックします。

[Bot Trap] セクションで、次のパラメータを設定します。

- 有効。このチェックボックスをオンにすると、ボットトラップ検出が有効になります。

[構成] セクションで、次のパラメータを設定します。

- 操作。ボットトラップアクセスによって検出されたボットに対して実行されるアクション。

- ログ。ボットトラップバインディングのロギングを有効または無効にします。

- [更新して完了] をクリックします。

ボットトラップ URL 設定の構成

ボットトラップ URL 設定を構成するには、次の手順を実行します。

- [セキュリティ]>[Citrix Bot管理]に移動します。

- 詳細ペインの[設定]で、[Citrix Bot管理設定の変更]をクリックします。

[Citrix Bot管理設定の構成]で、次のパラメーターを設定します。

- トラップ URL 間隔。ボットトラップ URL が更新されるまでの時間(秒単位)。

- トラップ URL の長さ。自動生成されたボットトラップ URL の長さ。

- [OK] をクリックし、[完了] をクリックします。

ボット検出用のクライアント IP ポリシー式

Citrix ボット管理では、HTTPリクエストヘッダー、HTTPリクエスト本文、HTTPリクエストURL、または高度なポリシー式を使用してクライアントIPアドレスを抽出する高度なポリシー式を構成できるようになりました。抽出された値は、ボット検出メカニズム(TPS、ボットトラップ、レート制限など)で使用して、着信要求がボットかどうかを検出できます。

注:

クライアント IP 式を設定していない場合は、デフォルトまたは既存の送信元クライアント IP アドレスがボットの検出に使用されます。式が設定されている場合、評価結果には、ボット検出に使用できるクライアント IP アドレスが提供されます。

受信要求がプロキシサーバを介して送信され、クライアントの IP アドレスがヘッダーに存在する場合は、クライアント IP 式を設定して使用して、実際のクライアント IP アドレスを抽出できます。この設定を追加することで、アプライアンスはボット検出メカニズムを使用して、ソフトウェアクライアントとサーバーにより多くのセキュリティを提供できます。

CLI を使用して、ボットプロファイルでクライアント IP ポリシー式を設定します

コマンドプロンプトで入力します。

add bot profile [-clientIPExpression ] 例:

add bot profile profile1 –clientIPExpression 'HTTP.REQ.HEADER("X-Forwarded-For") ALT CLIENT.IP.SRC.TYPECAST_TEXT_T'

add bot profile profile1 –clientIPExpression 'HTTP.REQ.HEADER("X-Forwarded-For") ALT CLIENT.IPv6.SRC.TYPECAST_TEXT_T'

GUI を使用してボットプロファイルでクライアント IP ポリシー式を構成する

- [セキュリティ]>[Citrix Bot管理]>[プロファイル]に移動します。

- 詳細ペインで、[Add]をクリックします。

- [Citrix Bot管理プロファイルの作成]ページで、[クライアントIP式]を設定します。

[作成]して[閉じる]をクリックします。

IP レピュテーションとデバイスフィンガープリント検出のための CAPTCHA の構成

CAPTCHA は、「Computers and Humans Apart を伝える完全に自動化された Public Turing test」の略の頭字語です。 CAPTCHA は、受信トラフィックが人間のユーザーまたは自動ボットからのものかどうかをテストするように設計されています。CAPTCHA は、ウェブアプリケーションにセキュリティ違反を引き起こす自動ボットをブロックするのに役立ちます。ADCアプライアンスでは、CAPTCHAはチャレンジレスポンスモジュールを使用して、着信トラフィックが自動ボットではなく人間のユーザーからのものであるかどうかを識別します。

ボットの静的シグネチャの設定

この検出手法により、ブラウザの詳細からユーザエージェント情報を識別できます。ユーザーエージェント情報に基づいて、ボットは不良または良好なボットとして識別され、ボットアクションを割り当てます。スタティックシグニチャ手法を設定するには、次の手順に従います。

- ナビゲーションペインで、[セキュリティ]>[Citrix ボット管理]>[署名]の順に展開します。

- Citrix Bot 管理の[署名]ページで、署名ファイルを選択し、[編集]をクリックします。

- [Citrix Bot Managementの署名]ページで、[署名の設定]セクションに移動し、[ボット署名]をクリックします。

- [ボット署名] セクションで、次のパラメータを設定します。

- スタティックシグニチャを設定します。このセクションには、ボットの静的署名レコードのリストがあります。レコードを選択し、[編集] をクリックして、そのレコードにボットアクションを割り当てることができます。

- [OK]をクリックします。

- [署名の更新] をクリックします。

- [完了]をクリックします。

ボットの静的シグニチャの描写

Citrix ADCボット管理は、Webアプリケーションをボットから保護します。 ボットの静的シグネチャは、着信リクエストのユーザーエージェントなどのリクエストパラメータに基づいて、良いボットと悪いボットを識別するのに役立ちます。

ファイル内のシグネチャのリストは巨大で、新しいルールが追加され、古いルールが定期的に削除されます。管理者は、カテゴリで特定のシグニチャまたはシグニチャのリストを検索したい場合があります。署名を簡単にフィルタリングするために、ボットシグネチャページには拡張された検索機能があります。検索機能を使用すると、シグニチャルールを検索し、アクション、シグニチャ ID、開発者、シグニチャ名などの 1 つ以上のシグニチャパラメータに基づいてそのプロパティを設定できます。

操作。シグニチャルールの特定のカテゴリに設定するボットアクションを選択します。使用可能なアクションタイプは次のとおりです。

- [選択済み] を有効にします。選択したすべてのシグニチャルールを有効にします。

- [選択を無効にする]。選択したすべてのシグニチャルールを無効にします。

- [選択項目をドロップ]。選択したすべてのシグニチャルールに対して「ドロップ」アクションを選択します。

- 選択をリダイレクト。選択したすべてのシグニチャルールに「リダイレクト」アクションを適用します。

- [選択をリセット]。選択したすべてのシグニチャルールに「Reset」アクションを適用します。

- ログ選択済み。選択したすべてのシグニチャルールに「ログ」アクションを適用します。

- 選択したドロップを削除。選択したすべてのシグニチャルールに対するドロップアクションの設定を解除します。

- 選択したリダイレクトを削除。選択したすべてのシグニチャルールへのリダイレクトアクションの設定を解除します。

- [選択をリセット] を削除します。選択したすべてのシグニチャルールに対するリセットアクションの設定を解除します。

- 選択したログを削除。選択したすべてのシグニチャルールに対するログアクションの設定を解除します。

カテゴリー。カテゴリを選択して、それに応じてシグニチャルールをフィルタリングします。次に、シグニチャルールのソートに使用できるカテゴリの一覧を示します。

- 操作。ボットアクションに基づいてソートします。

- カテゴリー。ボットカテゴリに基づいてソートします。

- 開発者。ホスト会社のパブリッシャーに基づいてソートします。

- 有効。有効になっているシグニチャルールに基づいてソートします。

- Id。シグニチャルール ID に基づいてソートします。

- ログ。ロギングが有効になっているシグニチャルールに基づいてソートします。

- Name:シグニチャルール名に基づいてソートします。

- [タイプ]。署名タイプに基づいてソートします。

- バージョン。シグニチャルールのバージョンに基づいてソートします。

Citrix ADC GUIを使用して、アクションとカテゴリタイプに基づいてボット静的署名ルールを検索します

- [セキュリティ] > [Citrix ボット管理] > [署名] に移動します。

- 詳細ページで、[追加] をクリックします。

- [Citrix Bot Management 署名]ページで、[静的署名]セクションの[編集]をクリックします。

- [静的署名の構成] セクションで、ドロップダウンリストからシグニチャアクションを選択します。

- 検索機能を使用してカテゴリを選択し、それに応じてルールをフィルタリングします。

- [更新]をクリックします。

Citrix ADC GUIを使用してボットの静的署名ルールプロパティを編集します

- [セキュリティ] > [Citrix ボット管理] > [署名] に移動します。

- 詳細ページで、[追加] をクリックします。

- [Citrix Bot Management 署名]ページで、[静的署名]セクションの[編集]をクリックします。

- [静的署名の構成] セクションで、ドロップダウンリストからアクションを選択します。

- 検索機能を使用してカテゴリを選択し、それに応じてルールをフィルタリングします。

静的署名リストから、シグニチャを選択してプロパティを変更します。

- [OK]をクリックして確定します。

Citrix ADC ボット管理における CAPTCHA の仕組み

Citrix ADCボット管理では、CAPTCHA検証は、ボットポリシーが評価された後に実行されるポリシーアクションとして構成されます。CAPTCHA アクションは、IP レピュテーションおよびデバイスフィンガープリント検出技術でのみ使用できます。以下に、CAPTCHA の仕組みを理解する手順を示します。

- IP レピュテーションまたはデバイスフィンガープリントボットの検出中にセキュリティ違反が観察された場合、ADC アプライアンスは CAPTCHA チャレンジを送信します。

- クライアントは CAPTCHA レスポンスを送信します。

- アプライアンスは CAPTCHA 応答を検証し、CAPTCHA が有効な場合、要求は許可され、バックエンドサーバーに転送されます。

- CATCHA 応答が無効な場合、アプライアンスは最大試行回数に達するまで新しい CAPTCHA チャレンジを送信します。

- 最大試行回数の後でも CAPTCHA 応答が無効である場合、アプライアンスは要求をドロップするか、設定されたエラー URL にリダイレクトします。

- ログアクションを設定した場合、アプライアンスは要求の詳細を ns.log ファイルに保存します。

Citrix ADC GUIを使用してキャプチャ設定を構成する

ボット管理 CAPTCHA アクションは、IP レピュテーションおよびデバイスフィンガープリント検出技術でのみサポートされます。CAPTCHA設定を構成するには、次の手順を実行します。

- [セキュリティ]>[Citrix Botの管理とプロファイル]に移動します。

- [Citrix Bot 管理プロファイル]ページでプロファイルを選択し、[編集]をクリックします。

- [Citrix Bot管理プロファイル]ページで、[署名の設定]セクションに移動し、[CAPTCHA]をクリックします。

- 「CAPTCHA 設定」セクションで、「追加」をクリックして、プロファイルに CAPTCHA 設定を構成します。

- [Citrix Bot管理CAPTCHAの構成]ページで、次のパラメーターを設定します。

URL。IP レピュテーションおよびデバイスフィンガープリント検出技術中に CAPTCHA アクションが適用されるボット URL。

- 有効。CAPTCHA サポートを有効にするには、このオプションを設定します。

- 猶予時間。現在の有効な CAPTCHA 応答を受信した後、新しい CAPTCHA チャレンジが送信されないまでの期間。

- 待ち時間。ADC アプライアンスがクライアントが CAPTCHA 応答を送信するまで待機するまでに要した時間。

- ミュート期間。不正な CAPTCHA 応答を送信したクライアントが、次の試行を許可されるまで待つ必要がある期間。このミュート期間中、ADC アプライアンスは要求を許可しません。範囲:60 ~ 900 秒、推奨:300 秒

- リクエストの長さ制限。CAPTCHA チャレンジがクライアントに送信される要求の長さ。長さがしきい値より大きい場合、要求はドロップされます。デフォルト値は 10 ~ 3000 バイトです。

- 再試行回数。クライアントが CAPTCHA チャレンジを解決するために再試行できる試行回数。範囲:1—10、推奨:5。

- クライアントが CAPTCHA 検証に失敗した場合、アクション/ドロップ/リダイレクトアクションは実行されません。

- ログ。このオプションを設定すると、レスポンス CAPTCHA が失敗したときにクライアントからのリクエスト情報を保存できます。データは

ns.logファイルに保存されます。 - [コメント]。CAPTCHA 設定に関する簡単な説明。

[OK] をクリックし、[完了] をクリックします。

- [セキュリティ] > [Citrix Bot管理] > [署名] に移動します。

- Citrix Bot 管理の[署名]ページで、署名ファイルを選択し、[編集]をクリックします。

- [Citrix Bot Managementの署名]ページで、[署名の設定]セクションに移動し、[ボット署名]をクリックします。

[ボット署名] セクションで、次のパラメータを設定します。

- スタティックシグニチャを設定します。ボット静的署名レコードを選択し、[編集] をクリックして、ボットアクションをそのレコードに割り当てます。

- [OK]をクリックします。

- [署名の更新] をクリックします。

- [完了]をクリックします。

ボット署名の自動更新

ボット静的シグニチャ手法では、シグニチャルックアップテーブルと良いボットと不良ボットのリストを使用します。ボットは、ユーザーエージェント文字列とドメイン名に基づいて分類されます。着信ボットトラフィックのユーザーエージェント文字列とドメイン名がルックアップテーブルの値と一致する場合、設定されたボットアクションが適用されます。 ボット署名の更新は AWS クラウドでホストされ、署名ルックアップテーブルは、署名の更新のために AWS データベースと通信します。自動署名更新スケジューラーは1時間ごとに実行され、AWSデータベースをチェックし、Citrix ADCアプライアンスの署名テーブルを更新します。

設定するシグニチャ自動更新 URLは、https://nsbotsignatures.s3.amazonaws.com/BotSignatureMapping.json

注:

また、プロキシサーバーを設定し、プロキシを介して AWS クラウドからアプライアンスにシグネチャを定期的に更新することもできます。プロキシ設定の場合、ボット設定でプロキシ IP アドレスとポートアドレスを設定する必要があります。

ボット署名の自動更新の仕組み

次の図は、ボット署名がAWSクラウドから取得され、Citrix ADCで更新され、Citrix ADMで署名更新の概要が表示される方法を示しています。

ボットシグネチャ自動更新スケジューラは、次のことを行います。

- AWS URI からマッピングファイルを取得します。

- マッピングファイル内の最新のシグニチャを、ADC アプライアンスの既存のシグニチャでチェックします。

- AWS から新しい署名をダウンロードし、署名の整合性を検証します。

- 既存のボット署名を、ボット署名ファイル内の新しい署名で更新します。

- SNMPアラートを生成し、署名の更新の概要をCitrix ADM に送信します。

ボット署名の自動更新を設定する

ボット署名の自動更新を設定するには、次の手順を実行します。

ボット署名の自動更新を有効にする

ADC アプライアンスのボット設定で自動更新オプションを有効にする必要があります。 コマンドプロンプトで入力します。

set bot settings –signatureAutoUpdate ON

プロキシサーバーの設定を構成する (オプション)

プロキシサーバーを介して AWS 署名データベースにアクセスする場合は、プロキシサーバーとポートを設定する必要があります。set bot settings –proxyserver –proxyport

例:

set bot settings –proxy server 1.1.1.1 –proxyport 1356

Citrix ADC GUIを使用してボット署名の自動更新を構成する

ボット署名の自動更新を設定するには、次の手順を実行します。

- [セキュリティ]>[Citrix Bot管理]に移動します。

- 詳細ペインの[設定]で、[Citrix Bot管理設定の変更]をクリックします。

[Citrix Bot管理設定の構成]で、[署名の自動更新]チェックボックスをオンにします。

- [OK]をクリックして閉じます。

ボット管理プロファイルの作成

ボットプロファイルは、ボットタイプの検出に使用されるボット管理設定の集まりです。プロファイルでは、Web App Firewall が各フィルタ(またはチェック)を Web サイトへのボットトラフィックに適用する方法と、それらからの応答を決定します。

ボットプロファイルを設定するには、次の手順を実行します。

- [セキュリティ]>[Citrix Bot管理]>[プロファイル]に移動します。

- 詳細ペインで、[Add]をクリックします。

[Citrix Bot管理プロファイルの作成]ページで、次のパラメーターを設定します。

- Name:ボットプロファイル名。

- 署名。ボット署名ファイルの名前。

- エラー URL。リダイレクトの URL。

- [コメント]。プロファイルに関する簡単な説明。

- [作成]して[閉じる]をクリックします。

ボットポリシーの作成

ボットポリシーは、ボット管理システムへのトラフィックを制御し、監査ログサーバーに送信されるボットログも制御します。手順に従って、ボットポリシーを設定します。

- [セキュリティ] > [Citrix ボット管理] > [ボットポリシー] に移動します。

- 詳細ペインで、[Add]をクリックします。

- [Citrix Bot管理ポリシーの作成]ページで、次のパラメーターを設定します。

- Name:ボットポリシーの名前。

- 式。ポリシー式またはルールをテキスト領域に直接入力します。

- ボットプロファイル。ボットポリシーを適用するボットプロファイル。

- 未定義のアクション。 割り当てるアクションを選択します。

- [コメント]。ポリシーに関する簡単な説明。

- アクションをログに記録します。ボットトラフィックを記録するための監査ログメッセージアクション。監査ログアクションの詳細については、「監査ログ」のトピックを参照してください。

- [作成]して[閉じる]をクリックします。

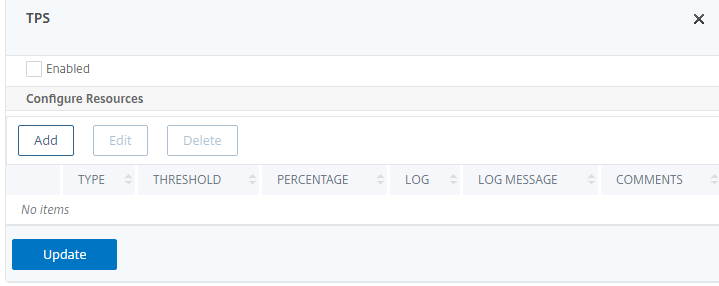

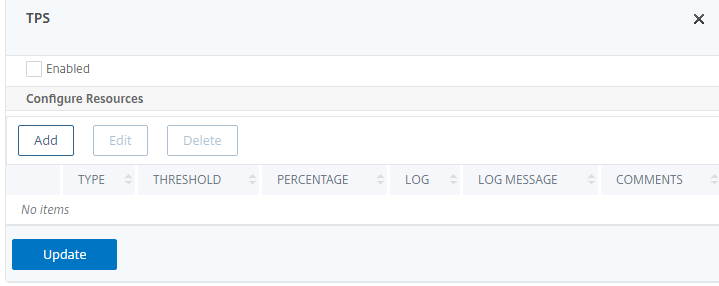

1 秒あたりのボットトランザクション (TPS)

1 秒あたりのトランザクション数 (TPS) ボット技術は、1 秒あたりの要求数 (RPS) と RPS の増加率が設定されたしきい値を超えた場合に、着信トラフィックをボットとして検出します。 この検出技術は、ウェブスクレイピングアクティビティ、ブルートフォースログイン、その他の悪意のある攻撃を引き起こす可能性のある自動ボットから Web アプリケーションを保護します。

注:

ボット技術は、両方のパラメータが設定されていて、両方の値がしきい値制限を超えて増加した場合にのみ、着信トラフィックをボットとして検出します。 アプライアンスが特定のURLから多数の要求を受信し、Citrix ADCボット管理がボット攻撃があるかどうかを検出するシナリオを考えてみましょう。TPS 検出技術は、1 秒以内に URL から送信された要求の数(設定値)と 30 分以内に受信された要求数の増加率(設定値)を調べます。値がしきい値制限を超えると、トラフィックはボットと見なされ、アプライアンスは設定されたアクションを実行します。

1 秒あたりのボットトランザクション (TPS) 手法の設定

TPS を設定するには、次の手順を完了する必要があります。

- ボットの TPS を有効にする

- TPS 設定をボット管理プロファイルにバインドする

TPS 設定をボット管理プロファイルにバインドする

ボット TPS 機能を有効にしたら、TPS 設定をボット管理プロファイルにバインドする必要があります。

コマンドプロンプトで入力します。

bind bot profile

例:

bind bot profile profile1 -tps -type RequestURL -threshold 1 -percentage 100000 -action drop -logMessage log

1 秒あたりのボットトランザクション (TPS) を有効にする

開始する前に、アプライアンスでボット TPS 機能が有効になっていることを確認する必要があります。コマンドプロンプトで入力します。

set bot profile profile1 –enableTPS ON

Citrix ADC GUIを使用してボットトランザクション/秒(TPS)を構成する

1 秒あたりのボットトランザクションを設定するには、次の手順を実行します。

- [セキュリティ]>[Citrix Bot管理]>[プロファイル]に移動します。

- [Citrix Bot管理プロファイル]ページで、プロファイルを選択して[編集]をクリックします。

- [Citrix Bot管理プロファイルの作成]ページで、[署名の設定]セクションの[TPS]をクリックします。

[TPS] セクションで、機能を有効にし、[追加] をクリックします。

[Citrix Bot管理プロファイルのTPSバインドの構成]ページで、次のパラメーターを設定します。

[タイプ]。検出手法で許可される入力タイプ。指定可能な値:ソース IP、 ジオロケーション、ホスト、URL。

SOURCE_IP — クライアント IP アドレスに基づいた TPS。

GEOLOCATION — クライアントの地理的位置に基づく TPS。

HOST-特定のバックエンドサーバーの IP アドレスに転送されたクライアント要求に基づく TPS。

URL — 特定の URL からのクライアント要求に基づく TPS。

固定スレッショルド。1 秒の間隔内に TPS 入力タイプから許可される要求の最大数。

パーセンテージしきい値。30 分以内の TPS 入力タイプからのリクエストの最大増加率。

操作。TPS バインディングによって検出されたボットに対して実行されるアクション。

ログ。TPS バインディングのログを有効または無効にします。

ログメッセージ。TPS バインディングによって検出されたボットのログを記録するメッセージです。最大長:255

コメント。TPS 設定に関する簡単な説明。最大長:255

- OK] をクリックし、[閉じる] をクリックします。

マウスとキーボードのダイナミクスに基づくボット検出

ボットを検出し、ウェブスクレイピングの異常を軽減するために、Citrix ADCボット管理では、マウスとキーボードの動作に基づいて強化されたボット検出技術を使用します。人間の直接的なインタラクション(CAPTCHA検証など)を必要とする従来のボット手法とは異なり、強化された手法はマウスとキーボードのダイナミクスを受動的に監視します。Citrix ADCアプライアンスは、リアルタイムのユーザーデータを収集し、人間とボットの間の行動を分析します。

マウスとキーボードのダイナミクスを用いたパッシブボット検出は、既存のボット検出メカニズムに比べて次のような利点があります。

- ユーザー・セッション全体にわたって継続的な監視を提供し、単一のチェックポイントを排除します。

- 人間による操作は不要で、ユーザーには透過的です。

マウスとキーボードのダイナミクスを使用したボット検出の仕組み

キーボードとマウスのダイナミクスを使用したボット検出技術は、ウェブページロガーとボット検出器の 2 つのコンポーネントで構成されています。ウェブページロガーは、ユーザーがウェブページでタスクを実行しているときのキーボードとマウスの動きを記録する JavaScript です(登録フォームへの入力など)。その後、ロガーはデータをバッチでCitrix ADCアプライアンスに送信します。その後、アプライアンスはデータをKMレコードとして保存し、Citrix ADMサーバーのボットディテクタに送信し、ユーザーが人間かボットかを分析します。

次の手順では、コンポーネントがどのように相互作用するかを説明します。

- Citrix ADC管理者は、ADM StyleBook、CLI、またはNITRO、またはその他の方法でポリシー式を構成します。

- URL は、管理者がアプライアンスで機能を有効にすると、ボットプロファイルで設定されます。

- クライアントが要求を送信すると、Citrix ADCアプライアンスはセッションとセッション内のすべての要求を追跡します。

- リクエストがボットプロファイルで設定された式と一致する場合、アプライアンスはレスポンスに JavaScript(ウェブページロガー)を挿入します。

- JavaScript はすべてのキーボード、マウスアクティビティを収集し、KM データを POST URL (一時的) に送信します。

- Citrix ADCアプライアンスはデータを格納し、セッションの最後にCitrix ADMサーバーに送信します。アプライアンスが POST 要求の完全なデータを受信すると、そのデータは ADM サーバーに送信されます。

- Citrix ADMサービスはデータを分析し、その分析に基づいてCitrix ADMサービスGUIで結果を利用できます。

JavaScript ロガーは、次のマウスとキーボードの動きを記録します。

- キーボードイベント — すべてのイベント

- マウスイベント-マウスの移動、マウスアップ、マウスダウン

- クリップボードイベント-貼り付け

- カスタムイベント-オートフィル、オートフィルキャンセル

- 各イベントのタイムスタンプ

マウスとキーボードのダイナミクスを使用してボット検出を構成する

Citrix ADCボット管理構成には、キーボードおよびマウスベースの検出機能の有効化または無効化が含まれ、ボットプロファイルでJavaScript URLが構成されます。 マウスとキーボードのダイナミクスを使用してボットの検出を設定するには、次の手順を実行します。

- キーボードとマウスベースの検出を有効にする

- HTTP レスポンスに JavaScript を注入できるタイミングを決定する式を設定します。

キーボードマウスベースのボット検出を有効にする

設定を開始する前に、アプライアンスでキーボードおよびマウスベースのボット検出機能が有効になっていることを確認します。

コマンドプロンプトで入力します。

add bot profile -KMDetection ( ON | OFF ) 例:

add bot profile profile1 –KMDetection ON

JavaScript 挿入用のボット式を構成する

トラフィックを評価し、JavaScript を挿入するボット式を設定します。JavaScript は、式が true と評価された場合にのみ挿入されます。

コマンドプロンプトで入力します。

bind bot profile -KMDetectionExpr -name -expression -enabled ( ON | OFF ) –comment 例:

bind bot profile profile1 -KMDetectionExpr -name test -expression http.req.url.startswith("/testsite") -enabled ON

キーボードマウスベースのボット検出のために HTTP レスポンスに挿入された JavaScript ファイル名を設定する

ユーザーアクションの詳細を収集するために、アプライアンスは HTTP レスポンスに JavaScript ファイル名を送信します。JavaScript ファイルは KM レコードのすべてのデータを収集し、アプライアンスに送信します。

コマンドプロンプトで入力します。

set bot profile profile1 – KMJavaScriptName 例:

set bot profile profile1 –KMJavaScriptName script1

ビヘイビアバイオメトリクスサイズの構成

KM レコードとしてアプライアンスに送信し、ADM サーバーで処理できるマウスとキーボードの動作データの最大サイズを設定できます。

コマンドプロンプトで入力します。

set bot profile profile1 -KMEventsPostBodyLimit 例:

set bot profile profile1 – KMEventsPostBodyLimit 25

JavaScriptを構成し、キーボードとマウスの動作バイオメトリクスを収集するようにCitrix ADCアプライアンスを構成すると、アプライアンスはデータをCitrix ADMサーバーに送信します。Citrix ADMサーバーが行動バイオメトリクスからボットを検出する方法の詳細については、「ボット違反」トピックを参照してください。

GUI を使用してキーボードとマウスのボットの式設定を構成する

- [セキュリティ]>[Citrix Botの管理とプロファイル]に移動します。

- [Citrix Bot 管理プロファイル]ページでプロファイルを選択し、[編集]をクリックします。

- [キーボードとマウスベースのボットの検出] セクションで、次のパラメータを設定します。

- 検出を有効にします。このチェックボックスをオンにすると、ボットベースのキーボードとマウスのダイナミクスの動作が検出されます。

- イベント投稿本体の制限。Citrix ADCアプライアンスによって処理されるブラウザから送信されるキーボードおよびマウスのダイナミクスデータのサイズ。

[OK]をクリックします。

- [Citrix Bot Management プロファイル]ページで、[プロファイル設定]セクションに移動し、[キーボードおよびマウスベースのボット式の設定]をクリックします。

- [キーボードとマウスベースのボットの式の設定] セクションで、[追加] をクリックします。

- [Citrix Bot Management プロファイルのボットのキーボードとマウス式のバインドの構成]ページで、次のパラメータを設定します。

- エクスプレッション名。検出キーボードとマウスのダイナミクスのボットポリシー式の名前。

- 式。ボットポリシー式。

- 有効。このチェックボックスをオンにすると、キーボードとボットのキーボードとマウスの式のバインドが有効になります。

- コメント。ボットポリシー式とボットプロファイルへのバインドについての簡単な説明。

- [OK]をクリックして閉じます。

[キーボードとマウスベースのボット式の設定] セクションで、[更新] をクリックします。

ボットトラフィックの詳細ロギング

着信要求がボットとして識別されると、Citrix ADCアプライアンスは監視とトラブルシューティングのためにHTTPヘッダーの詳細をさらにログに記録します。ボットの詳細ロギング機能は、Web App Firewall モジュールの詳細ロギングと似ています。

クライアントからの着信トラフィックを考えてみましょう。クライアントがボットとして識別された場合,Citrix ADCアプライアンスは冗長ログ機能を使用して、ドメインアドレス、URL、ユーザーエージェントヘッダー、Cookieヘッダーなどの完全なHTTPヘッダー情報を記録します。ログの詳細は ADM サーバーに送信され、目的の監視とトラブルシューティングを行います。詳細ログメッセージは「ns.log」ファイルに保存されません。

CLI を使用してボットの詳細ロギングを設定する

詳細な HTTP ヘッダー情報をログとしてキャプチャするには、ボットプロファイルの verbose ロギングパラメータを設定します。コマンドプロンプトで入力します。

set bot profile [-verboseLogLevel ( NONE | HTTP_FULL_HEADER ) ] 例:

set bot profile p1 –verboseLogLevel HTTP_FULL_HEADER

Citrix ADC GUIを使用してボットの詳細ログを構成する

次の手順に従って、ボットプロファイルで詳細ログレベルを設定します。

- ナビゲーションペインで、[セキュリティ]>[Citrix Bot 管理]に移動します。

- [Citrix Bot管理プロファイル]ページで、[追加]をクリックします。

- [Citrix Bot管理プロファイルの作成]ページで、[詳細ログレベル]を[HTTPフルヘッダー]として選択します。

[OK] をクリックし、[完了] をクリックします。

この記事の概要

- アプライアンスをCitrix ADC CLIベースのボット管理構成にアップグレードする方法

- Citrix ADC CLI ベースのボット管理を構成する

- Citrix ADC GUIを使用したボット管理の構成

- デバイスフィンガープリント技術のボット管理設定を構成する

- Citrix ADC GUIを使用してボット許可リストを構成する

- Citrix ADC GUIを使用してボットブロックリストを構成する

- Citrix ADC GUIを使用してIPレピュテーションを構成する

- Citrix ADC GUIを使用してボットレート制限を構成する

- Citrix ADC GUIを使用してデバイスフィンガープリント技術を構成する

- モバイル (Android) アプリケーション用のデバイスフィンガープリント技術を構成する

- モバイルアプリケーション用のデバイスフィンガープリント手法の仕組み

- ボットログ式の設定

- ボットトラップ手法を構成する

- IP レピュテーションとデバイスフィンガープリント検出のための CAPTCHA の構成

- ボットの静的シグネチャの設定

- ボット管理プロファイルの作成

- ボットポリシーの作成

- マウスとキーボードのダイナミクスに基づくボット検出

- ボットトラフィックの詳細ロギング