迪泰プロトコルのサポート

メモ:

- DTLSv1.0プロトコルは、Citrix ADC MPX/SDX(N2およびN3ベース)、VPX、およびMPX 14000の菲普斯アプライアンスでサポートされています。外部 HSMではサポートされていません。

- 迪泰1.0プロトコルは,英特尔Coleto SSLチップ(リリース12.1ビルド50. x以降)を含むCitrix ADCアプライアンスでサポートされています。

- DTLSv1.2プロトコルは,思杰ADC VPXアプライアンスのフロントエンドでサポートされています(リリース13.0ビルド47.x以降)。

- DTLS 1.2プロトコルは、英特尔Coleto SSLチップ(リリース13ビルド52.x以降)を含むCitrix ADCアプライアンスのフロントエンドでサポートされています。インテル 科尔托SSLチップを搭載したプラットフォームの詳細については、「インテルColeto SSLチップベースのプラットフォームのサポート」を参照してください。

- 迪泰タイプのサービスグループはサポートされません。

- DTLSv1.2プロトコルは、Citrix ADC MPX(N3ベース)アプライアンスのフロントエンドでサポートされています(リリース13ビルド58.x以降)。

- Citrix网关の开放式数据传输(EDT)サポートの詳細については、「HDX啓発データトランスポートのサポート」を参照してください。

- リリース 13ビルド 79.xから DTLSプロファイルに変更が加えられました。詳細については、迪泰プロファイルを参照してください。

- 13.0リリースビルド82。xから,迪泰セッションで受信した不良MACレコードを無視するために,迪泰プロファイルに“maxBadMacignoreCountという新しいパラメータが導入されました。詳細については,迪泰プロファイルを参照してください。

SSLプロトコルと TLSプロトコルは、従来、ストリーミングトラフィックの保護に使用されてきました。これらのプロトコルはどちらも 传输控制协议に基づいていますが、これは低速です。また、TLSでは、失われたパケットや順序が変更されたパケットを処理できません。

UDPは、Lync、Skype、iTunes、YouTube、トレーニングビデオ、フラッシュなどのオーディオおよびビデオアプリケーションに適したプロトコルです。ただし、UDPは安全でも信頼性もありません。DTLSプロトコルは UDP経由でデータを保護するように設計されており、メディアストリーミング、网络电话およびオンラインゲームの通信などのアプリケーションに使用されます。DTLSでは、各ハンドシェイクメッセージには、そのハンドシェイク内の特定のシーケンス番号が割り当てられます。ピアは、ハンドシェイクメッセージを受信すると、そのメッセージが次に予想されるメッセージかどうかをすばやく判断できます。その場合、ピアはメッセージを処理します。そうでない場合、メッセージは以前のすべてのメッセージを受信した後、処理のためにキューに入れられます。

DTLS仮想サーバーと UDPタイプのサービスを作成します。デフォルトでは、DTLSプロファイル(nsdtls\U默认配置文件)は仮想サーバにバインドされます。オプションで、ユーザ定義の DTLSプロファイルを作成し、仮想サーバにバインドできます。

注:RC4暗号は,迪泰仮想サーバーではサポートされていません。

迪泰構成

コマンドライン(CLI)または設定ユーティリティ(图形用户界面)を使用して、模数转换器アプライアンスで DTLSを設定できます。

注:リリース13ビルド47.x以降、DTLS 1.2プロトコルはCitrix ADC VPXアプライアンスのフロントエンドでサポートされています。DTLSv1.2仮想サーバーを構成するときに、DTLS12を指定します。デフォルトは DTLS1です。

コマンドプロンプトで入力します。

设置ssl vserver DTLS[-dtls1(启用|禁用)][-dtls12(启用|禁用)]

CLIを使用したDTLS设定の作成

コマンドプロンプトで入力します。

添加lb vserverDTLS添加服务UDP 443绑定lb vserver!--NeedCopy--> 次の手順はオプションです。

add dtlsProfile dtls-profile -maxretryTime set ssl vserver -dtlsProfileName GUIを使用した迪泰設定の作成

- 流量管理>负载均衡>虚拟服务器に移動します。

- 迪泰タイプの仮想サーバーを作成し,UDPサービスを仮想サーバーにバインドします。

- デフォルトの迪泰プロファイルは,迪泰仮想サーバにバインドされます。別のプロファイルをバインドするには,[SSLパラメータ]で別の迪泰プロファイルを選択します。プロファイルを作成するには,[迪泰プロファイル]の横のプラス記号(+)をクリックします。

迪泰仮想サーバでのSNIのサポート

SNIの詳細については、「複数のサイトのセキュアなホスティングのためのSNI仮想サーバーを構成する」を参照してください。

CLIを使用して DTLS仮想サーバで SNIを構成する

コマンドプロンプトで入力します。

设置ssl vserver-启用SNIAEnabled绑定ssl vserver-certkeyName-SNICert显示ssl vserver<!--NeedCopy--> 例:

set ssl vserver v1 -sniEnable ENABLED bind ssl vserver v1 -certkeyName san2 -sniCert bind ssl vserver v1 -certkeyName san13 -sniCert bind ssl vserver v1 -certkeyName san17 -sniCert sh / opt / Client / bin / dswaretool . sh ssl vserver v1 vserver v1高级ssl配置:DH: DISABLED DH Private-Key exponsize Limit: DISABLED Ephemeral RSA: ENABLED Refresh Count: 0 Session Reuse: ENABLED Timeout: 1800 seconds Cipher Redirect: DISABLED ClearText Port: 0 Client Auth: DISABLED ssl Redirect: DISABLED Non FIPS Cipher: DISABLED SNI: ENABLED OCSP Stapling:禁用hst:禁用hst IncludeSubDomains:没有hst信息:0 DTLSv1:启用发送Close-Notify:是的严格Sig-Digest检查:禁用零RTT早期数据:禁用她密钥交换和相移键控:没有票/验证上下文:1迪泰概要名称:nsdtls_default_profile ECC曲线:P_256, P_384, P_224, P_521 1) CertKey名称:ca ca证书OCSPCheck: OptionalCA_Name Sent 2) CertKey Name: san2 Server Certificate for SNI 3) CertKey Name: san17 Server Certificate for SNI 4) CertKey Name: san13 Server Certificate for SNI 1) Cipher Name: DEFAULT Description:默认密码列表,加密强度>= 128bit Done GUIを使用してDTLS仮想サーバでSNIを构成する

- 流量管理>负载均衡>虚拟服务器に移動します。

- 迪泰仮想サーバーを開き,[証明書]で[サーバー証明書]をクリックします。

- 証明書を追加するか,リストから証明書を選択し,(SNIのサーバー证明书] を選択します。

- [詳細設定]で、[SSLパラメータ]をクリックします。

- [SNI有効]を選択します。

DTLS仮想サーバでサポートされていない機能

DTLS仮想サーバーでは、次のオプションを有効にできません。

- 的SSLv2

- 在SSLv3

- TLSv1

- TLSv1.1

- TLSv1.2

- プッシュ暗号化トリガー

- SSLv2Redirect

- SSLv2URL

迪泰仮想サーバによって使用されないパラメータ

迪泰仮想サーバは,設定されていても,次のSSLパラメータを無視します。

- 暗号化トリガーパケット数

- PUSH暗号化トリガータイムアウト

- SSL量子サイズ

- 暗号化トリガータイムアウト

- 件名/発行者名の挿入形式

DTLSサービスでの再ネゴシエーションの构成

非セキュアな再ネゴシエーションは、DTLSサービスでサポートされています。この設定は、CLIまたは 桂を使用して設定できます。

CLIを使用して迪泰サービスで再ネゴシエーションを構成する

コマンドプロンプトで入力します。

设置ssl参数-denysslreneg NONSECURE<!--NeedCopy-->例:

设置ssl参数-denysslreneg非安全sh ssl参数高级ssl参数-----------------ssl量子大小:8 KB最大CRL内存大小:256 MB严格CA检查:无加密触发超时:100毫秒发送关闭通知:是加密触发数据包计数:45拒绝ssl重新协商:非安全主体/颁发者名称插入格式t:Unicode OCSP缓存大小:10 MB推送标志:0x0(自动)对启用SNI的SSL会话进行严格的主机头检查:无推送加密触发超时:1毫秒加密设备禁用限制:0控制策略的全局未定义操作:CLIENTAUTH数据策略的全局未定义操作:NOOP默认配置文件:证书头中禁用SSL插入空间:是为SSL\U网桥安全监视器禁用TLS 1.1/1.2ors:不禁用动态和VPN服务的TLS 1.1/1.2:无软件加密加速CPU阈值:0混合FIPS模式:禁用TLS1支持的签名和哈希算法。2:所有SSL拦截错误学习和缓存:禁用SSL拦截最大错误缓存内存:完成0字节<!--NeedCopy-->桂を使用して DTLSサービスで再ネゴシエーションを構成する

- 流量管理>负载均衡>业务に移動します。

- 迪泰サービスを選択し,(编辑]をクリックします。

- [SSL.] > [詳細設定]に移動します。

- [SSL再ネゴシエーションの拒否] を選択します。

迪泰サービスでサポートされていない機能

迪泰サービスでは,次のオプションを有効にできません。

- 的SSLv2

- 在SSLv3

- TLSv1

- TLSv1.1

- TLSv1.2

- プッシュ暗号化トリガー

- SSLv2Redirect

- SSLv2URL

- SNI

- セキュアな再ネゴシエーション

迪泰サービスによって使用されないパラメータ

DTLSサービスは、設定されていても、次の SSLパラメータを無視します。

- 暗号化トリガーパケット数

- PUSH暗号化トリガータイムアウト

- SSL量子サイズ

- 暗号化トリガータイムアウト

- 件名/発行者名の挿入形式

注:

セッションの再利用は迪泰サービスでは現在サポートされていないため,迪泰サービスでSSLセッション再利用ハンドシェイクが失敗します。

回避策:DTLSサービスでセッションの再利用を手动で无效にしますで.CLI,次のように入力します。

集SSL服务-sessReuse DISABLED

DTLSプロファイル

デフォルト設定の DTLSプロファイルは、自動的に DTLS仮想サーバーにバインドされます。ただし、要件に合わせて特定の設定で DTLSプロファイルを作成できます。

DTLS仮想サーバーまたは VPN DTL仮想サーバーで DTLSプロファイルを使用します。DTLS仮想サーバーで SSLプロファイルを使用することはできません。

注:

MTUとパケットサイズの変更に基づいて,迪泰プロファイルの最大レコードサイズ設定を変更します。たとえば,デフォルトの最大レコードサイズである1459バイトは,IPv4アドレスヘッダーサイズに基づいて計算されます。IPv6レコードの場合,ヘッダーサイズが大きくなるため,次の条件を満たすには最大レコードサイズを小さくする必要があります。

最大记录大小+ UDP报头(8个字节)+ IP报头大小

例:

默认迪泰概要1)名称:nsdtls_default_profile PMTU发现:残疾人最大记录大小:1459字节最大重试时间:3秒你好验证请求:启用终止会话:禁用马克斯包数:120字节定义迪泰概要1)名称:ns_dtls_profile_ipv6_1 PMTU发现:残疾人最大记录大小:1450字节最大重试时间:3秒Hello Verify Request: ENABLED Terminate Session: DISABLED Max Packet Count: 120 bytes CLIを使用した迪泰プロファイルの作成

注:リリース 13ビルド 79.xから、DTLSプロファイルの変更点は次のとおりです。

Helloverify请求このパラメーターはデフォルトで有効になっています。このパラメータを有効にすると,攻撃者またはボットがネットワークのスループットを圧倒するリスクを軽減し,アウトバウンド帯域幅の枯渇につながる可能性があります。つまり,迪泰DDoS増幅攻撃を軽減するのに役立ちます。maxHoldQlenパラメータが追加されます。このパラメーターは、DTLSレイヤーで処理するためにキューに入れられるデータグラムの数を定義します。UDP多重化が高い UDPトラフィックを送信している場合、maxHoldQlenパラメータの値が大きいと、DTLSレイヤでメモリが蓄積する可能性があります。したがって、低い値を設定することをお勧めします。最小値は 32、最大値は 65535、デフォルト値は 32です。13.0リリースビルド82。xから,迪泰セッションで受信した不良MACレコードを無視する新しいパラメータ

maxBadmacIgnorecountが迪泰プロファイルに追加されました。このパラメータを使用すると,パラメータに設定された値までの不良レコードは無視されます。アプライアンスは,制限に達した後にのみ,セッションを終了し,アラートを送信します。このパラメータ設定は,“TerminateSessionパラメータが有効な場合にのみ有効です。

ssl dtlsProfile-maxRetryTime-helloVerifyRequest(已启用|已禁用)-terminateSession(已启用|已禁用)-maxHoldQLen-maxBadmacIgnorecounthelloVerifyRequest发送Hello验证请求以验证客户端。可能值:ENABLED,DISABLED默认值:ENABLED terminateSession如果消息身份验证代码(MAC)无效,则终止会话客户端和服务器的不匹配。可能的值:ENABLED,DISABLED Default value:DISABLED maxHoldQLen可在DTLS层排队处理的最大数据报数默认值:32最小值:32最大值:65535 maxBadmacIgnorecount断开连接前可忽略的最大错误MAC数。Disableing参数terminateSession在连接中检测到坏MAC时立即终止会话。默认值:100最小值:1最大值:65535<!--NeedCopy--> 例:

> add ssl dtlsprofile dtls_profile -maxRetryTime 4 -helloVerifyRequest ENABLED -terminateSession ENABLED -maxHoldQLen 40 - maxbadmacigno重新统计150 Done > sh dtlsprofile dtls_profile 1) Name: dtls_profile PMTU Discovery: DISABLED Max Record Size: 1459 bytes Max RetryTime: 4 sec Hello VerifyRequest: ENABLED Terminate Session:ENABLED Max Packet Count: 120 bytes Max HoldQ Size: 40 datagrams Max bad-MAC Ignore Count: 150 Done 桂を使用した DTLSプロファイルの作成

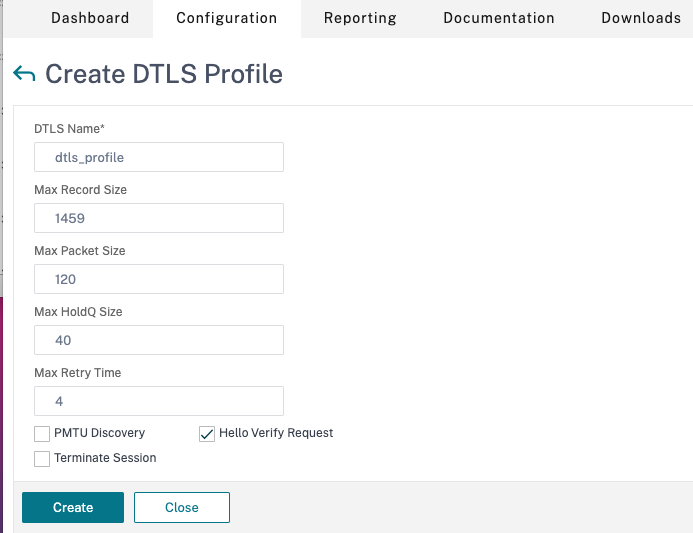

- [システム]>[プロファイル]>[迪泰プロファイル] に移動し、[追加]をクリックします。

[DTLSプロファイルの作成]ページで,さまざまなパラメータの値を入力します。

![DTLSプロファイル]()

- [作成]をクリックします。

エンドツーエンドDTLS设定の例

enable ns feature SSL LB add server s1 198.51.100.2 en ns mode usnip add service svc_dtls s1 DTLS 443 add LB vserver v1 DTLS 10.102.59.244 443 bind SSL vserver v1 -ciphername ALL add SSL certkey servercert -cert servercert_aia_valid. enable ns feature SSL LB add server s1 198.51.100.2 en ns mode usnip add service svc_dtls s1 DTLS 443 bind SSL vserver v1 -ciphername ALL add SSL certkey servercert -cert servercert_aia_valid。pem关键serverkey_aia。pem结合ssl vserver v1 -certkeyname servercert绑定磅vserver两派svc_dtls sh磅vserver v1 v1(10.102.59.244:4433) -迪泰类型:地址状态:去年状态改变是在2018年4月27日07:00:27星期五以来最后的状态变化:0天,00:00:04.810有效状态:客户端闲置超时:120秒下状态刷新:启用禁用主Vserver On Down:禁用Appflow日志记录:启用否BackupMethod: ROUNDROBIN Mode: IP Persistence: NONE L2Conn: OFF Skip Persistence: NONE Listen Policy: NONE IcmpResponse: PASSIVE RHIstate: PASSIVE new service Startup Request Rate:0 PER_SECOND增量区间:0 Mac模式保留Vlan:禁用DBS_LB:禁用流程当地:残疾人交通领域:0 TROFS持久性荣幸:启用保留连接集群:1)svc_dtls(10.102.59.190: 4433) -迪泰状态:重量:1做sh ssl vserver v1先进ssl配置vserver v1: DH:DISABLED DH Private-Key exponpling Size Limit: DISABLED Ephemeral RSA: ENABLED Refresh Count: 0 Session Reuse: ENABLED Timeout: 1800 seconds Cipher Redirect: DISABLED ClearText Port: 0 Client Auth: DISABLED SSL Redirect: DISABLED Non FIPS Cipher: DISABLED SNI: DISABLED OCSP Stapling: DISABLED HSTS: DISABLED HSTS inclesubdomains: NO HSTS Max-Age:0 DTLSv1:启用发送Close-Notify:是的严格Sig-Digest检查:禁用零RTT早期数据:禁用她密钥交换和相移键控:没有票/验证上下文:1迪泰概要名称:nsdtls_default_profile ECC曲线:P_256, P_384, P_224, P_521 1) CertKey名称:1)密码servercert服务器证书名称:默认的描述:默认密码,加密强度> = 128位2)密码名称:所有描述:所有密码支持NetScaler,排除空密码完成sh服务svc_dtls svc_dtls(10.102.59.190:4433) -迪泰状态:去年状态改变是在2018年4月27日07:00:26星期五以来最后的状态变化:0天,00:00:22.790服务器名称:s1服务器ID:没有监控阈值:0马克斯康涅狄格州:0最大要求:0最大带宽:0来使用源IP:没有客户Keepalive (CKA):没有访问服务:没有TCP缓冲(TCPB):没有HTTP压缩(CMP):没有闲置超时:客户:120秒服务器:120秒客户机IP:禁用缓存:没有SC:从SP:沿着冲洗状态:启用监控连接关闭:NONE Appflow logging: ENABLED Process Local: DISABLED Traffic Domain: 0 1) Monitor Name: ping-default State: UP Weight: 1 Passive: 0 Probes: 5 Failed [Total: 0 Current: 0] Last response: Success—收到ICMP echo reply。 Response Time: 2.77 millisec Done sh ssl service svc_dtls Advanced SSL configuration for Back-end SSL Service svc_dtls: DH: DISABLED DH Private-Key Exponent Size Limit: DISABLED Ephemeral RSA: DISABLED Session Reuse: ENABLED Timeout: 1800 seconds Cipher Redirect: DISABLED ClearText Port: 0 Server Auth: DISABLED SSL Redirect: DISABLED Non FIPS Ciphers: DISABLED SNI: DISABLED OCSP Stapling: DISABLED DTLSv1: ENABLED Send Close-Notify: YES Strict Sig-Digest Check: DISABLED Zero RTT Early Data: ??? DHE Key Exchange With PSK: ??? Tickets Per Authentication Context: ??? DTLS profile name: nsdtls_default_profile ECC Curve: P_256, P_384, P_224, P_521 1) Cipher Name: DEFAULT_BACKEND Description: Default cipher list for Backend SSL session Done > sh dtlsProfile nsdtls_default_profile 1) Name: nsdtls_default_profile PMTU Discovery: DISABLED Max Record Size: 1459 bytes Max Retry Time: 3 sec Hello Verify Request: DISABLED Terminate Session: ENABLED Max Packet Count: 120 bytes Max HoldQ Size: 32 datagrams Max bad-MAC Ignore Count: 10 Done IPv6的アドレスのDTLSサポート

迪泰はIPv6アドレスでもサポートされています。ただし,IPv6アドレスで迪泰を使用するには,迪泰プロファイルで最大レコードサイズを調整する必要があります。

最大レコードサイズにデフォルト値を使用すると,最初の迪泰接続が失敗する可能性があります。迪泰プロファイルを使用して最大レコードサイズを調整します。

迪泰暗号サポート

デフォルトでは、DTLS仮想サーバーまたはサービスを作成すると、DTLS暗号グループがバインドされます。默认DTLには、フロントエンド DTLSエンティティがサポートする暗号が含まれています。このグループは、DTLS仮想サーバーを作成するときにデフォルトでバインドされます。默认\u DTLS\u后端には、バックエンド DTLSエンティティでサポートされている暗号が含まれています。このグループは、デフォルトで DTLSバックエンドサービスにバインドされます。DTLS_FIPSには、Citrix ADC FIPSプラットフォームでサポートされている暗号が含まれています。このグループは、デフォルトで 菲普斯プラットフォーム上に作成された DTLS仮想サーバーまたはサービスにバインドされます。

Citrix ADC VPX、MPX/SDX(N2およびN3ベース)アプライアンスでのDTLS暗号のサポート

テーブルの読み方:

ビルド番号を指定しない限り、リリースのすべてのビルドで暗号スイートがサポートされます。

例:

- 10.5, 11.0, 11.1, 11.1, 12.0, 12.1, 13.0: リリースのすべてのビルド。

- -NA-: 該当しません。

Citrix ADC VPX、MPX/SDX(N2およびN3ベース)アプライアンスでのDTLS暗号のサポート

| 暗号スイート名 | 16进コード | Wireshark暗号スイート名 | サポートされているビルド(フロントエンド) | サポートされているビルド(バックエンド) |

|---|---|---|---|---|

| TLS1-AES-256-CBC-SHA | 0x0035 | TLS_RSA_WITH_AES_256_CBC_SHA | 11.0, 11.1, 12.0, 12.1, 13.0 | 12.0, 12.1, 13.0 |

| TLS1-AES-128-CBC-SHA | 0x002f | TLS_RSA_与_AES_128_CBC_SHA | 11.0, 11.1, 12.0, 12.1, 13.0 | 12.0, 12.1, 13.0 |

| SSL3-DES-CBC-SHA | 0x0009 | TLS_RSA_和CBC_SHA_DES_ | 11.0, 11.1, 12.0, 12.1, 13.0 | ——なし- |

| SSL3-DES-CBC3-SHA | 0x000a | TLS_RSA_WITH_3DES_EDE_CBC_SHA | 11.0, 11.1, 12.0, 12.1, 13.0 | 12.0, 12.1, 13.0 |

| SSL3-EDH-RSA-DES-CBC3-SHA | 0x0016 | TLS_DHE_RSA_WITH_3DES_EDE_CBC_S | 11.0, 11.1, 12.0, 12.1, 13.0 | ——なし- |

| SSL3-EDH-RSA-DES-CBC-SHA | 0x0015 | TLS_DHE_RSA_与_DES_CBC_SHA | 11.0, 11.1, 12.0, 12.1, 13.0 | ——なし- |

| TLS1-ECDHE-RSA-AES256-SHA | 0xc014 | TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA | 12.1,13.0 | 12.1,13.0 |

| TLS1-ECDHE-RSA-AES128-SHA | 0xc013 | TLS_ECDHE_RSA_与_AES_128_CBC_SHA | 12.1,13.0 | 12.1,13.0 |

| TLS1-ECDHE-RSA-DES-CBC3-SHA | 0xc012 | TLS_ECDHE_RSA_WITH_3DES_EDE_CBC_SHA | 12.1,13.0 | ——なし- |

| tls1——她——rsa - aes - 128 - cbc -沙 | 0x0033 | TLS_DHE_RSA_WITH_AES_128_CBC_SHA | 12.1,13.0 | 12.1,13.0 |

| tls1——她——rsa - aes - 256 - cbc -沙 | 0x0039 | TLS_DHE_RSA_WITH_AES_256_CBC_SHA | 12.1,13.0 | 12.1,13.0 |

フロントエンドでサポートされているデフォルト暗号の一覧を表示するには,コマンド·プロンプトで次のように入力します。

表明SSL密码DEFAULT_DTLS 1)密码名称:TLS1-AES-256-CBC-SHA优先级:1说明:在SSLv3 Kx的= RSA AU = RSA的Enc = AES(256)的Mac = SHA1十六进制编码= 0x0035 2)密码名称:TLS1-AES-128-CBC-SHA优先级:2说明:在SSLv3 Kx的RSA = AU = RSA的Enc = AES(128)的Mac = SHA1 =十六进制编码0x002f 3)密码名称:TLS1-ECDHE-RSA-AES256-SHA优先级:3说明:的SSLv3Kx的= ECC-DHE金= RSA的Enc = AES(256)的Mac = SHA1十六进制编码= 0xc014 4)密码名称:TLS1-ECDHE-RSA-AES128-SHA优先级:4说明:在SSLv3 KX = ECC-DHE金= RSA的Enc =AES(128)的Mac = SHA1十六进制编码= 0xc013 5)密码名称:TLS1-DHE-RSA-AES-256-CBC-SHA优先级:5说明:在SSLv3 Kx的= DH AU = RSA的Enc = AES(256)的Mac = SHA1十六进制编码= 0x0039 6)密码名称:TLS1-DHE-RSA-AES-128-CBC-SHA优先级:6说明:在SSLv3 Kx的= DH AU = RSA的Enc = AES(128)的Mac = SHA1十六进制编码= 0x0033 7)密码名称:TLS1-ECDHE-RSA-DES-CBC3-SHA优先级:7说明:在SSLv3 Kx的= ECC-DHE AU = RSA的Enc = 3DES(168)的Mac = SHA1 =十六进制编码8 0xc012)密码名称:SSL3-DES-CBC3-SHA优先级:8说明:在SSLv3 Kx的RSA = AU = RSA的Enc = 3DES(168)的Mac = SHA1 =十六进制编码0x000a <! - NeedCopy - >バックエンドでサポートされているデフォルトの暗号の一覧を表示するには,コマンドプロンプトで次のように入力します。

表明SSL密码DEFAULT_DTLS_BACKEND 1)密码名称:TLS1-AES-256-CBC-SHA优先级:1说明:在SSLv3 Kx的= RSA AU = RSA的Enc = AES(256)的Mac = SHA1十六进制编码= 0x0035 2)密码名称:TLS1-AES-128-CBC-SHA优先级:2说明:在SSLv3 Kx的RSA = AU = RSA的Enc = AES(128)的Mac = SHA1 =十六进制编码0x002f 3)密码名称:TLS1-ECDHE-RSA-AES256-SHA优先级:3说明:的SSLv3Kx的= ECC-DHE金= RSA的Enc = AES(256)的Mac = SHA1十六进制编码= 0xc014 4)密码名称:TLS1-ECDHE-RSA-AES128-SHA优先级:4说明:在SSLv3 KX = ECC-DHE金= RSA的Enc =AES(128)的Mac = SHA1十六进制编码= 0xc013 5)密码名称:TLS1-DHE-RSA-AES-256-CBC-SHA优先级:5说明:在SSLv3 Kx的= DH AU = RSA的Enc = AES(256)的Mac = SHA1十六进制编码= 0x0039 6)密码名称:TLS1-DHE-RSA-AES-128-CBC-SHA优先级:6说明:在SSLv3 Kx的= DH AU = RSA的Enc = AES(128)的Mac = SHA1十六进制编码= 0x0033 7)密码名称:TLS1-ECDHE-RSA-DES-CBC3-SHA优先级:7说明:在SSLv3 Kx的= ECC-DHE AU = RSA的Enc = 3DES(168)的Mac = SHA1 =十六进制编码8 0xc012)密码名称:SSL3-DES-CBC3-SHA优先级:8说明:在SSLv3 Kx的RSA = AU = RSA的Enc = 3DES(168)的Mac = SHA1 =十六进制编码0x000a <! - NeedCopy - >Citrix ADC MPX 14000 FIPSプラットフォームでの迪泰暗号のサポート

注: 次の条件が満たされている場合、开明数据支持(EDT)は 菲普斯プラットフォームでサポートされます。

- 店面で設定されたUDT MSS値は900です。

- 窗户クライアントのバージョンは 4.12以降です。

- DTLS対応のVDAバージョンは7.17以降です。

- DTLS以外のVDAのバージョンは、7.15のLTSR CU3以降です。

テーブルの読み方:

ビルド番号を指定しない限り、リリースのすべてのビルドで暗号スイートがサポートされます。

例:

- 10.5, 11.0, 11.1, 11.1, 12.0, 12.1, 13.0: リリースのすべてのビルド。

- -NA-: 該当しません。

| 暗号スイート名 | 16进コード | Wireshark暗号スイート名 | サポートされているビルド(フロントエンド) | サポートされているビルド(バックエンド) |

|---|---|---|---|---|

| TLS1-AES-256-CBC-SHA | 0x0035 | TLS_RSA_WITH_AES_256_CBC_SHA | 11.0,11.1,12.0,12.1-49.x,13.0 | 12.0, 12.1 -49人。x, 13.0 |

| TLS1-AES-128-CBC-SHA | 0x002f | TLS_RSA_与_AES_128_CBC_SHA | 11.0,11.1,12.0,12.1-49.x,13.0 | 12.0, 12.1 -49人。x, 13.0 |

| SSL3-DES-CBC-SHA | 0x0009 | TLS_RSA_和CBC_SHA_DES_ | 11.0,11.1,12.0,12.1-49.x,13.0 | ——なし- |

| SSL3-DES-CBC3-SHA | 0x000a | TLS_RSA_WITH_3DES_EDE_CBC_SHA | 11.0,11.1,12.0,12.1-49.x,13.0 | 12.0, 12.1 -49人。x, 13.0 |

| SSL3-EDH-RSA-DES-CBC3-SHA | 0x0016 | TLS_DHE_RSA_WITH_3DES_EDE_CBC_S | 11.0,11.1,12.0,12.1-49.x,13.0 | ——なし- |

| SSL3-EDH-RSA-DES-CBC-SHA | 0x0015 | TLS_DHE_RSA_与_DES_CBC_SHA | 11.0,11.1,12.0,12.1-49.x,13.0 | ——なし- |

| TLS1-ECDHE-RSA-AES256-SHA | 0xc014 | TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA | 12.1 -49年。x, 13.0 | 12.1 -49年。x, 13.0 |

| TLS1-ECDHE-RSA-AES128-SHA | 0xc013 | TLS_ECDHE_RSA_与_AES_128_CBC_SHA | 12.1 -49年。x, 13.0 | 12.1 -49年。x, 13.0 |

| TLS1-ECDHE-RSA-DES-CBC3-SHA | 0xc012 | TLS_ECDHE_RSA_WITH_3DES_EDE_CBC_SHA | 12.1 -49年。x, 13.0 | ——なし- |

| tls1——她——rsa - aes - 128 - cbc -沙 | 0x0033 | TLS_DHE_RSA_WITH_AES_128_CBC_SHA | 12.1 -49年。x, 13.0 | 12.1 -49年。x, 13.0 |

| tls1——她——rsa - aes - 256 - cbc -沙 | 0x0039 | TLS_DHE_RSA_WITH_AES_256_CBC_SHA | 12.1 -49年。x, 13.0 | 12.1 -49年。x, 13.0 |

思杰ADC FIPSアプライアンスでサポートされているデフォルト暗号のリストを表示するには,コマンドプロンプトで次のように入力します。

显示ssl密码DTLS_FIPS 1)密码名称:TLS1-AES-256-CBC-SHA优先级:1说明:SSLv3 Kx=RSA Au=RSA Enc=AES(256)Mac=SHA1 HexCode=0x0035 2)密码名称:TLS1-AES-128-CBC-SHA优先级:2说明:SSLv3 Kx=RSA Au=RSA Enc=AES(128)Mac=SHA1 HexCode=0x002f 3)密码名称:TLS1-ECDHE-RSA-AES256-SHA优先级:3描述:SSLv3 Kx=ECC-DHE Au=RSA Enc=AES(256)Mac=SHA1 HexCode=0xc014 4)密码名称:TLS1-ECDHE-RSA-AES128-SHA优先级:4描述:SSLv3 Kx=ECC-DHE Au=RSA Enc=AES(128)Mac=SHA1 HexCode=0xc013 5)密码名称:TLS1-ECDHE-RSA-DES-CBC3-SHA优先级:5描述:SSLv3 Kx=ECC-DHE Au=RSA Enc=3DES(168)Mac=SHA1 HexCode=0xc012 6)密码名称:SSL3-DES-CBC3-SHA优先级:6描述:SSLv3 Kx=RSA Au=RSA Enc=3DES(168)Mac=SHA1 HexCode=0x000a<!--NeedCopy-->フロントエンドVPXアプライアンス、MPX/SDX(科尔托)と N3ベース)でのDTLSv1.2暗号サポート

次の表に、DTLSv1.2プロトコルでサポートされている追加の暗号を示します。

| 暗号スイート名 | 16进コード | Wireshark暗号スイート名 | サポートされているビルド(VPXフロントエンド) | サポートされているビルド(科尔托)ベース) | サポートされているビルド(N3ベース) |

|---|---|---|---|---|---|

| TLS1.2-AES256-GCM-SHA384 | 0x009d | TLS_RSA_WITH_AES_256_GCM_SHA384 | 13.0-47.x | 13.0 - -52. x | 13.0–58.x |

| TLS1.2-AES128-GCM-SHA256 | 0x009c | TLS_RSA_和_AES_128_GCM_SHA256 | 13.0-47.x | 13.0 - -52. x | 13.0–58.x |

| TLS1.2-ECDHE-RSA-AES256-GCM-SHA384 | 0 xc030 | TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 | 13.0-47.x | 13.0 - -52. x | 13.0–58.x |

| TLS1.2-ECDHE-RSA-AES128-GCM-SHA256 | 0 xc02f | TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256 | 13.0-47.x | 13.0 - -52. x | 13.0–58.x |

| TLS1.2-DHE-RSA-AES256-GCM-SHA384 | 0x009f | TLS_DHE_RSA_与_AES_256_GCM_SHA384 | 13.0-47.x | 13.0 - -52. x | 13.0–58.x |

| TLS1.2-DHE-RSA-AES128-GCM-SHA256 | 0x009e | TLS_DHE_RSA_,带AES_128_GCM_SHA256 | 13.0-47.x | 13.0 - -52. x | 13.0–58.x |

| tls1.2 sha256——aes - 256 | 0x003d | TLS_RSA_WITH_AES_256_CBC_SHA256 | 13.0-47.x | 13.0 - -52. x | 13.0–58.x |

| tls1.2 sha256——aes - 128 | 0x003c | TLS_RSA_与_AES_128_CBC_SHA256 | 13.0-47.x | 13.0 - -52. x | 13.0–58.x |

| TLS1.2-ECDHE-RSA-AES-256-SHA384 | 0xc028 | TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384 | 13.0-47.x | 13.0 - -52. x | 13.0–58.x |

| tls1.2 - ecdhe - rsa - aes - 128 sha256 | 0xc027 | TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256 | 13.0-47.x | 13.0 - -52. x | 13.0–58.x |

| TLS1.2-DHE-RSA-AES-256-SHA256 | 0x006b | TLS_DHE_RSA_与AES_256_CBC_SHA256 | 13.0-47.x | 13.0 - -52. x | 13.0–58.x |

| tls1.2 -她- rsa - aes - 128 sha256 | 0x0067 | TLS_DHE_RSA_与AES_128_CBC_SHA256 | 13.0-47.x | 13.0 - -52. x | 13.0–58.x |

この記事の概要

- 迪泰構成

- 迪泰仮想サーバでのSNIのサポート

- DTLS仮想サーバでサポートされていない機能

- 迪泰仮想サーバによって使用されないパラメータ

- DTLSサービスでの再ネゴシエーションの构成

- 迪泰サービスでサポートされていない機能

- 迪泰サービスによって使用されないパラメータ

- DTLSプロファイル

- エンドツーエンドDTLS设定の例

- IPv6的アドレスのDTLSサポート

- 迪泰暗号サポート

- Citrix ADC VPX、MPX/SDX(N2およびN3ベース)アプライアンスでのDTLS暗号のサポート

- Citrix ADC MPX 14000 FIPSプラットフォームでの迪泰暗号のサポート

- フロントエンドVPXアプライアンス、MPX/SDX(科尔托)と N3ベース)でのDTLSv1.2暗号サポート