RFC 8446で定義されているTLSv1.3プロトコルのサポート

Citrix ADC VPXおよびCitrix ADC MPXアプライアンスでは,RFC 8446で指定されているTLSv1.3プロトコルがサポートされるようになりました。

メモ:

13.0リリースビルド71. x以降では,TLS1.3ハードウェアアクセラレーションが次のプラットフォームでサポートされています。

- MPX 5900

- MPX /有关8900

- MPX /有关15000

- MPX /有关15000 - 50 g

- MPX /有关26000

- MPX / 26000 - 50年代有关

- MPX /有关26000 - 100 g

——TLSv1.3プロトコルのソフトウェアのみのサポートは,Citrix ADC FIPSアプライアンスを除く他のすべてのCitrix ADC MPXおよび有关アプライアンスで利用できます。

TLSv1.3は,拡張プロファイルでのみサポートされます。拡張プロファイルを有効にするには,拡張プロファイルの有効化を参照してください。

TLS1.3を使用するには,RFC 8446仕様に準拠したクライアントを使用する必要があります。

サポートされているCitrix ADCの機能

次のSSL機能がサポートされています。

- TLSv1.3暗号スイート:

- TLS1.3-AES256-GCM-SHA384 (0 x1302)

- TLS1.3_CHACHA20_POLY1305_SHA256 (0 x1303)

- TLS1.3-AES128_GCM-SHA256 (0 x1301)

- 一時的なdiffie - hellman鍵交換のためのECC曲線:

- P_256

- P_384

- P_521

チケットベースのセッション再開が有効な場合の短縮ハンドシェイク

0-RTT初期アプリケーションデータ

クライアント証明書のOCSPおよびCRL検証をサポートする,オプションまたは必須の証明書ベースのクライアント認証

サーバー名拡張子:SNIを使用したサーバー証明書の選択

アプリケーションプロトコルネゴシエーション(ALPN)を使用して,アプリケーションプロトコルネゴシエーション(アプリケーションプロトコルネゴシエーション)。

OCSPホチキス止め

TLSv1.3ハンドシェイクでは,ログメッセージと演示applowレコードが生成されます。

nstraceパケットキャプチャユーティリティによるTLS 1.3トラフィックシークレットのオプションのロギング。- RFC 8446を実装するTLSクライアントとの相互運用性。たとえば、火狐、谷歌Chrome, OpenSSLなどです。

サポートされているブラウザー

以下のブラウザバージョンがサポートされ,Citrix ADC実装TLS 1.3プロトコルと互換性があります。

- 谷歌Chrome -バージョン72.0.3626.121(公式ビルド)(64ビット)

- Mozilla Firefox-65.0.2(64ビット)

- 歌剧——バージョン:58.0.3135.79

構成

TLSv1.3は,SSLプロファイルではデフォルトで無効になっています。

CLIを使用したSSLプロファイルの追加

コマンドプロンプトで入力します。

添加SSL配置文件 例:

add ssl profile tls13profile sh ssl profile tls13profile 1) Name: tls13profile(前端)SSLv3: DISABLED TLSv1.0: ENABLED TLSv1.1: ENABLED TLSv1.2: ENABLED TLSv1.3: DISABLED Client Auth: DISABLED Use only bound CA certificates: DISABLED Strict CA check: NO Session Reuse: ENABLED Timeout: 120 seconds DH:DISABLED DH Private-Key expones Size Limit: DISABLED Ephemeral RSA: ENABLED Refresh Count: 0 Deny SSL Renegotiation ALL Non FIPS Cipher: DISABLED Cipher Redirect: DISABLED SSL Redirect: DISABLED Send Close-Notify: YES Strict Sig-Digest Check: DISABLED Zero RTT Early Data: DISABLED DHE Key Exchange With PSK: NO Tickets Per Authentication上下文:1把加密触发:总是把加密触发超时:1 SNI女士:禁用OCSP装订:禁用严格主机头检查SNI启用SSL会话:没有把国旗:0 x0(汽车)SSL量子尺寸:8 kB加密触发超时100 ms加密触发包数:45主题/发行人名称插入格式:Unicode SSL截取:DISABLED SSL intercept OCSP Check: ENABLED SSL intercept End to End Renegotiation: ENABLED SSL intercept Maximum Reuse Sessions per Server: 10 Session Ticket: DISABLED HSTS: DISABLED HSTS inclesubdomains: NO HSTS Max-Age: 0 ECC Curve: P_256, P_384, P_224, P_521 1) Cipher Name: DEFAULT Priority:1描述:预定义密码别名已完成GUIを使用してSSLプロファイルを追加します

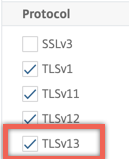

- [システム]>[プロファイル]に移動します。[SSLプロファイル]を選択します。

- [追加]をクリックし,プロファイルの名前を指定します。

[プロトコルで、[TLSv13]を選択します。

![TLSv13プロファイルを作成する]()

- (好的)をクリックします。

CLIを使用してSSLプロファイルをSSL仮想サーバーにバインドする

コマンドプロンプトで入力します。

set ssl vserver -sslProfile 例:

设置ssl vserver ssl-vs -sslProfile tls13profile

GUIを使用してSSLプロファイルをSSL仮想サーバーにバインドします

- 流量管理>负载均衡>虚拟服务器に移動してSSL仮想サーバーを選択します。

- 高级设置でSSL配置文件をクリックします。

- 以前に作成したTLSv1.3プロファイルを選択します。

- (好的)をクリックします。

- [完了]をクリックします。

TLSv1.3プロトコル用のSSLプロファイルパラメータ

SSLプロファイルでTLS1.3パラメータを有効または無効にします。

tls13: SSLプロファイルに対するTLSv1.3プロトコルのサポート状態。

設定可能な値:启用,禁用

デフォルト値:無効

设置SSL配置文件tls13profile -tls13 enable设置SSL配置文件tls13profile -tls13 disable発行されたセッションチケットの数を設定します。

tls13SessionTicketsPerAuthContext: TLS1.3がネゴシエートされ,チケットベースの再開が有効になっていて,(1)ハンドシェイクが完了するか,(2)ハンドシェイク後にクライアント認証が完了した場合にSSL仮想サーバーが発行するチケット数。

この値を増やすと,クライアントは接続ごとに新しいチケットを使用して複数の並列接続を開くことができます。

再開が無効になっている場合,チケットは送信されません。

デフォルト値:1

最小値:1

最大値:10

set ssl profile tls13profile -tls13sessionTicketsPerAuthContext 1DH密钥交换を選択します。

dheKeyExchangeWithPsk: TLS 1.3セッション再開ハンドシェイク中に事前共有キーが受け入れられたときに,SSL仮想サーバーで她キー交換が必要かどうかを指定します。她キー交換は,チケットキーが侵害された場合でも,她キー交換の実行に必要な余分なリソースを犠牲にして,前方機密性を確保します。セッション・チケットが有効になっている場合,使用可能な設定は次のように機能します。

是的:クライアントがキー交換をサポートしているかどうかにかかわらず,事前共有キーが受け入れられる場合は,她キー交換が必要です。事前共有キーの提供時にクライアントが她キー交換をサポートしていない場合,ハンドシェイクは致命的なアラートで中断されます。

没有:她キー交換は,事前共有キーが受け入れられたときに,クライアントが要求した場合にのみ実行されます。

指定可能な値:是的,没有

デフォルト値:没有

set ssl profile tls13profile dheKeyExchangeWithPsk yes set ssl profile tls13profile dheKeyExchangeWithPsk no0-RTT早期データ受け入れを有効または無効にする

zeroRttEarlyData: TLS 1.3初期アプリケーションデータの状態。適用可能な設定は次のとおりです。启用:ハンドシェイクが完了する前に早期アプリケーションデータが処理されることがあります。禁用:初期のアプリケーションデータは無視されます。

設定可能な値:启用,禁用

デフォルト値:無効

set ssl profile tls13profile - zerortelydata ENABLED设置ssl profile tls13profile - zerortelydata DISABLED

デフォルトの暗号グループ

デフォルトの暗号グループにはTLS1.3暗号が含まれます。

sh密码默认为1)密码名称:tls1 - AES - 256 - cbc -沙优先级:1描述:SSLv3 Kx = RSA非盟= RSA Enc = AES (256) Mac = SHA1 HexCode = 0 x0035 2)密码名称:tls1 - AES - 128 - cbc -沙优先级:2描述:SSLv3 Kx = RSA非盟= RSA Enc = AES (128) Mac = SHA1 HexCode = 0 x002f……27)密码名称:TLS1.3-AES256-GCM-SHA384优先:27描述:TLSv1.3 Kx=any Au=any Enc=AES-GCM(256) Mac=AEAD HexCode=0x1302 28) Cipher Name: TLS1.3_CHACHA20_POLY1305_SHA256 Priority: 28 Description: TLSv1.3 Kx=any Au=any Enc=CHACHA20/POLY1305(256) Mac=AEAD HexCode=0x1303 29) Cipher Name: TLS1.3-AES128_GCM-SHA256 Priority: 29 Description:TLSv1.3 Kx=any Au=any Enc=AES-GCM(128) Mac=AEAD HexCode=0x1301 Done 制限事項

- Citrix ADC MPXプラットフォームでは,TLSv1.3処理は暗号化ハードウェアにオフロードされません。

- TLSv1.3はバックエンドではサポートされていません。

- TLSv1.3は,Citrix安全Web门户アプライアンスおよびCitrix ADC FIPSアプライアンスではサポートされません。

運用上の考慮事項

TLS 1.3ドラフトバージョンの互換性に関する注意: Citrix ADCアプライアンスは,以前のドラフトバージョンのプロトコルとは対照的に,TLS 1.3プロトコルのRFC 8446バリアントを実装しています。RFC 8446(または相互運用可能なドラフト番-26号,27日28)をサポートするTLS 1.3クライアントを使用して,Citrix ADCアプライアンスとのTLS 1.3ハンドシェイクを完了します。TLS 1.3プロトコルの異なるドラフトバージョンを実装するクライアントとサーバーは,相互に動作しない場合があります。

セキュリティの制限

TLSv1.3サーバーのオペレーターは,RFC8446で概説されている下位互換性のために次のセキュリティ制限に留意する必要があります。NetScalerアプライアンスのデフォルト構成は,これらの制限に準拠しています。ただし,NetScalerアプライアンスでは,これらのルールが守られていることは強制されません。

RC4暗号スイートのセキュリティは,RFC7465で説明されているように不十分と見なされます。実装では,どのバージョンのTLSでもRC4暗号スイートを提供したり,ネゴシエートしたりすることはできません。

古いバージョンのTLSでは,低強度の暗号を使用することができました。112年強度がビット未満の暗号は,どのバージョンのTLSでも提供またはネゴシエートしてはなりません。

SSL 3.0 [SSLv3]のセキュリティは,RFC7568で説明されているように不十分であるとみなされ,ネゴシエートしてはなりません.TLSv1.3が有効になっている場合は,SSLv3を無効にします(SSLv3はデフォルトで無効になっています)。

SSL 2.0 [SSLv2的站点时]のセキュリティは,RFC6176で説明されているように不十分と見なされ,ネゴシエートしてはなりません。TLS 1.3が有効な場合は,SSLv2的站点时を無効にします(SSLv2的站点时はデフォルトで無効になっています)。

注:

TLS1.3で実行されるプロトコルのトラブルシューティングについては,パケットトレースからのTLS1.3トラフィックの復号化を参照してください。