監査ログ用のCitrix ADCアプラereplicationアンスの構成

警告:

Citrix ADC 12.0ビルド56.20以降では,Citrix ADC 12.0ビルド56.20以降,従来のポリシー式とその使用法は非推奨(使用は推奨されませんが,引き続きサポートされています)。詳細にいては,”高度なポリシを参照してください。

監査ロギングは,管理者がイベント履歴を時系列で表示できるように,さまざまなモジュールのステータス情報を表示します。監査フレームワークの主なコンポーネントは,“監査アクション”、“監査ポリシー”です。”監査アクション”は監査サーバーの設定情報を記述しますが,“監査ポリシー”はバインドエンティティを”監査アクション”にリンクします。監査ポリシーは,“クラシックポリシーエンジン”(CPE)フレームワークまたはプログレス統合(PI)フレームワークを使用して,“監査アクション”を”システムグローバルバインドエンティティ”にリンクします。

ただし,監査ログポリシーをグローバルエンティティにバインドする点で,ポリシーフレームワークは互いに異なります。以前は,監査モジュールはクラシック式のみをサポートしていましたが,クラシックポリシー式と高度なポリシー式の両方をサポートするようになりました。現在、先进式は監査ログポリシーをシステムグローバルエンティティにのみバインドできます。

注

ポリシーをグローバルエンティティにバインドする場合は,同じ式のシステムグローバルエンティティにポリシーをバインドする必要があります。たとえば,クラシックポリシーを高度なグローバルエンティティにバインドしたり,高度なポリシーをクラシックグローバルエンティティにバインドしたりすることはできません。

また,従来の監査ログポリシーと高度な監査ログポリシーの両方を負荷分散仮想サーバーにバインドすることはできません。

クラシックポリシ式での監査ログポリシの設定

クラシックポリシでの監査ロギングの設定は,次の手順で構成されます。

- 監査ログアクションの設定。監査アクションは,異なるサバおよび異なるログレベルに対して設定できます。”“監査アクションは監査サーバーの設定情報を記述しますが,“監査ポリシー”はバインドエンティティを”監査アクション”にリンクします。デフォルトでは,SYSLOGとNSLOGはTCPのみを使用してログ情報をログサーバに転送します。TCPは,完全なデタを転送するためにudpよりも信頼性が高いです。SYSLOGにTCPを使用する場合,Citrix ADCアプライアンスのバッファ制限を設定してログを保存できます。その後,ログはsyslogサバに送信されます。

- 監査ログポリシの設定。メッセージをSYSLOGサーバに記録するようにSYSLOGポリシーを設定するか,NSLOGサーバにメッセージを記録するNSLOGポリシーを設定できます。各ポリシーには,ログに記録されるメッセージを識別するルールと,SYSLOGまたはNS记录アクションが含まれます。

- 監査ログポリシをグロバルエンティティにバンドします。監査ログポリシーは,システム,VPN, Citrix ADC AAAなどのグローバルエンティティにグローバルにバインドする必要があります。これを実行して,すべてのCitrix ADCシステムereplicationベントのログを有効にすることができます。優先度レベルを定義すると,監査サバロギングの評価順序を設定できます。優先度0が最高で,最初に評価されます。プラereplicationオリティ番号が大きいほど,評価のプラereplicationオリティは低くなります。

これらの各手順にいては,次のセクションで説明します。

監査ログアクションの設定

コマンドラインインターフェイスを使用して,高度なポリシーインフラストラクチャでSYSLOGアクションを構成するには。

注

Citrix ADCアプライアンスでは,SYSLOGサーバーのIPアドレスとポートに対して1つのSYSLOGアクションのみを構成できます。アプライアンスでは,同じサーバIPアドレスおよびポートに対して複数のSYSLOGアクションを設定することはできません。

Syslogアクションには,Syslogサバへの参照が含まれます。ログに記録する情報を指定し,その情報を記録する方法を説明します。

コマンドプロンプトで次のコマンドを入力して,パラメタ,を設定し,構成を確認します。

- add audit syslogAction [- serverport ] -logLevel [- dateformat (MMDDYYYY | DDMMYYYY)] [-transport (TCP | UDP)] ' - show audit syslogAction [] コマンドラインインターフェイスを使用して,高度なポリシーインフラストラクチャでNSLOGアクションを構成するには

Nsログアクションには,nslogサバへの参照が含まれます。ログに記録する情報を指定し,その情報を記録する方法を説明します。

コマンドプロンプトで次のコマンドを入力して,パラメタ,を設定し,構成を確認します。

- add audit nslogAction [- serverport ] -logLevel [- dateformat (MMDDYYYY | DDMMYYYY)] - show audit nslogAction [] 監査ログポリシの設定

コマンドラインインターフェイスを使用してクラシックポリシーインフラストラクチャの監査ログポリシーを構成するには

コマンドプロンプトで入力します。

—add audit syslogpolicy <-rule> —add audit nslogpolicy < rule> rm audit nslogpolicy show audit nslogpolicy []set audit nslogpolicy [-rule ] [-action ] 監査syslogポリシを監査syslogグロ

コマンドラインインターフェイスを使用してクラシックポリシーフレームワークで監査ログポリシーをバインドするには

コマンドプロンプトで入力します。

bind audit syslogGlobal

unbind audit syslogGlobal

高度なポリシ式を使用した監査ログポリシの設定

詳細ポリシでの監査ロギングの設定は,次の手順で構成されます。

- 監査ログアクションの設定。監査アクションは,異なるサバおよび異なるログレベルに対して設定できます。”“監査アクションは監査サーバーの設定情報を記述しますが,“監査ポリシー”はバインドエンティティを”監査アクション”にリンクします。デフォルトでは,SYSLOGとNSLOGはTCPのみを使用してログ情報をログサーバに転送します。TCPは,完全なデタを転送するためにudpよりも信頼性が高いです。SYSLOGにTCPを使用する場合,Citrix ADCアプライアンスのバッファ制限を設定してログを保存できます。その後,ログはsyslogサバに送信されます。

- 監査ログポリシの設定。メッセージをSYSLOGサーバに記録するようにSYSLOGポリシーを設定するか,NSLOGサーバにメッセージを記録するNSLOGポリシーを設定できます。各ポリシーには,ログに記録されるメッセージを識別するルールと,SYSLOGまたはNS记录アクションが含まれます。

- 監査ログポリシをグロバルエンティティにバンドします。すべてのCitrix ADCシステムイベントのログを有効にするには,監査ログポリシーを系统グローバルエンティティにグローバルにバインドする必要があります。優先度レベルを定義すると,監査サバロギングの評価順序を設定できます。優先度0が最高で,最初に評価されます。プラereplicationオリティ番号が大きいほど,評価のプラereplicationオリティは低くなります。

注

Citrix ADCアプラesxiアンスは,trueにバesxiンドされているすべてのポリシesxiを評価します。

監査ログアクションの設定

コマンドラインインターフェイスを使用して高度なポリシーインフラストラクチャでsyslogアクションを設定するには

コマンドプロンプトで次のコマンドを入力して,パラメタ,を設定し,構成を確認します。

- add audit syslogAction [- serverport ] -logLevel [- dateformat (MMDDYYYY | DDMMYYYY)] [-transport (TCP | UDP)] - show audit syslogAction [] コマンドラインインターフェイスを使用して,高度なポリシーインフラストラクチャでNSLOGアクションを構成するには

コマンドプロンプトで次のコマンドを入力して,パラメタ,を設定し,構成を確認します。

- add audit nslogAction [- serverport ] -logLevel [- dateformat (MMDDYYYY | DDMMYYYY)] - show audit nslogAction [] 監査ログポリシの設定

コマンドラ邮箱ン邮箱ンタ邮箱フェ邮箱スを使用してsyslog監査アクションを追加するには

コマンドプロンプトで入力します。

添加审计syslogAction <名称> (< serverIP > | ((< serverDomainName > [-domainResolveRetry <整数>])| -lbVserverName <字符串>))(-serverPort <端口>]-logLevel < logLevel > [dateFormat < dateFormat >] [-logFacility < logFacility >] [TCP(没有|全部)][acl(启用|禁用)][时区(GMT_TIME | LOCAL_TIME)] [-userDefinedAuditlog(是的|不)][-appflowExport(启用|禁用)](lsn(启用|禁用)][alg(启用|禁用)][-subscriberLog(启用|禁用)][把(TCP|UDP )] [-tcpProfileName ][-maxLogDataSizeToHold 例

> add audit syslogaction audit-action1 10.102.1.1 -loglevel INFORMATIONAL -dateformat MMDDYYYY > add audit nslogAction nslog-action1 10.102.1.3 -serverport 520 -loglevel INFORMATIONAL -dateformat MMDDYYYY > add audit syslogpolicy syslog-pol1 TRUE audit-action1 > add audit nslogPolicy nslog-pol1 TRUE nslog-action1 > bind system global nslog-pol1 -priority 20 コマンドラereplicationンereplicationンタereplicationスを使用してnslog監査アクションを追加するには

コマンドプロンプトで入力します。

add audit nslogAction ( | ([-domainResolveRetry ])) [-serverPort ] -logLevel …[-dateFormat ][-logFacility ] [-tcp (NONE | ALL)][-acl (ENABLED | DISABLED)][-timeZone (GMT_TIME | LOCAL_TIME)][-userDefinedAuditlog (YES | NO)][-appflowExport (ENABLED | DISABLED)][-lsn (ENABLED | DISABLED)][-alg (ENABLED | DISABLED)][-subscriberLog (ENABLED | DISABLED)] ' 監査ログポリシをグロバルエンティティにバンドする

コマンドラインインターフェイスを使用して高度なポリシーフレームワークでsyslog監査ログポリシーをバインドするには

コマンドプロンプトで入力します。

bind audit syslogGlobal

unbind audit syslogGlobal

GUIを使用した監査ログポリシの設定

- [設定] > [システム] > [監査] > [Syslogに移動します。

- [サーバタブを選択します。

- [追加]をクリックします。

- [監査サバの作成ペジで,関連するフィルドに入力し,[作成をクリックします。

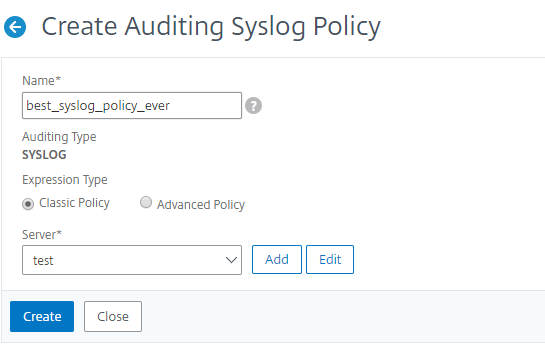

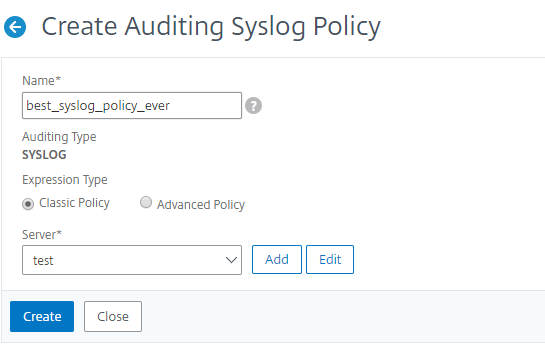

- ポリシを追加するには,[ポリシ]タブを選択し,[**追加をクリックします。**

[監査Syslogポリシペジで,関連するフィルドに値を入力し,[作成をクリックします。

- ポリシをグロバルにバンドするには,ドロップダウンリストから[詳細ポリシを選択します。best_syslog_policy_everポリシを選択します。(选择)をクリックします。

- ドロップダウンリストから,SYSTEM_GLOBALとしてバ电子邮箱ンドポ电子邮箱ントを選択し,[バ邮箱ンド]をクリックし,[完了をクリックします。

ポリシベスのロギングの設定

書き換えポリシとレスポンダポリシ。監査メッセージは、ポリシーの規則が TRUE と評価されたときに、定義された形式で記録されます。ポリシーベースのロギングを構成するには、高度なポリシー式を使用して監査メッセージの形式を指定する監査メッセージアクションを設定します。アクションをポリシーに関連付けます。ポリシーは、グローバルにバインドすることも、負荷分散仮想サーバーまたはコンテンツスイッチング仮想サーバーにバインドすることもできます。監査メッセージアクションを使用して、syslog 形式のみ、または syslog 形式と新しい nslog 形式の両方で、さまざまなログレベルでメッセージをログに記録できます。

前提条件

- ユーザー設定可能なログメッセージ(UserDefinedAuditLog)オプションは,定義された形式でログを送信する監査アクションサーバーを設定するときに有効になります。

- 関連する監査ポリシは,システムグロンドされます。

監査メッセジアクションの設定

監査メッセージアクションは,syslog形式のみ,またはsyslog形式と新しいnsログ形式の両方で,さまざまなログレベルでメッセージをログに記録するように設定できます。監査メッセジアクションでは,式を使用して監査メッセジの形式を指定します。

コマンドラopenstackンopenstackンタopenstackスを使用して監査メッセ

コマンドプロンプトで入力します。

add audit messageaction [-logtoNewnslog (YES|NO)] add audit messageaction log-act1 CRITICAL ' ' '客户端:' +客户端。SRC + + HTTP.REQ“访问”。URL的< !——NeedCopy >GUIを使用して監査メッセジアクションを構成するには

[システム]>[監査]>[メッセジアクションに移動し,監査メッセジアクションを作成します。

監査メッセジアクションをポリシにバンドする

監査メッセージアクションを作成したら,それを書き換えポリシーまたはレスポンダーポリシーにバインドする必要があります。ログメッセージアクションをリライトポリシーまたはレスポンダーポリシーにバインドする方法の詳細については,”[書き換えまたはレスポンダー](/ ja-jp citrix-adc /当前版本/ appexpert / responder.html)を参照してください。