此内容是机器动态翻译的。

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamicerstellt wurde。(Haftungsausschluss)

这篇文章是关于贸易自动化管理动态的。(无责任条款)

Este artículo lo ha traducido una máquina de forma dinámica。(通报法律)

此内容已经过机器动态翻译。放弃

。免責事項

[qh] [qh] [qh]大数据

Este texto foi traduzido automaticamente。(通报法律)

问题继续è statto tradotto dinamicamente contrtraduzione automatica。(附注1))

这篇文章是机器翻译的。

德国机械制造技术有限公司。(Haftungsausschluss)

这篇文章是关于职业自动化的。(无责任条款)

Este artículo ha sido traducido automáticamente。(通报法律)

英文:中文:中文:免責事項

■■■■■■■大数据

我们的目标是实现自动化。(通报法律)

这篇文章已经过机器翻译.放弃

Questo articolo è statto tradotto automaticamente。(附注1))

翻译失败!

用户帐户和密码管理

Citrix ADC允许您管理用户帐户和密码配置。以下是您可以为系统用户帐户执行的一些活动nsroot设备上的管理用户帐户。

- 系统用户帐号锁定

- 锁定系统用户帐号,用于管理访问

- 解锁被锁定的系统用户,以便进行管理访问

- 禁用系统用户的管理权限

- 强制更改密码

nsroot管理用户 - 删除系统用户帐户中的敏感文件

- 系统用户强密码配置

系统用户帐号锁定

为了防止暴力破解安全攻击,可以配置用户锁定配置。该配置使网络管理员能够阻止系统用户登录到Citrix ADC设备。并在锁定期限届满前解锁用户帐户。

在命令提示符下,输入:

设置aaa参数-maxloginAttempts

请注意

“persistentLoginAttempts”参数必须为ENABLED,才能获取用户登录失败的持久化存储详细信息。

例子:

设置aaa参数-maxloginAttempts 3 -failedLoginTimeout 10 -persistentLoginAttempts ENABLED

该任务指导系统管理员通过GUI界面配置系统用户锁定

- 导航到“配置>安全> AAA-应用流量>认证设置>更改认证AAA设置”。

在配置AAA参数界面,设置如下参数:

- 最大登录次数。允许用户尝试登录的最大次数。

- 登录超时失败。用户尝试无效登录的最大次数。

- 持续登录尝试。持久存储不成功的用户登录尝试。

点击好吧。

设置该参数时,如果用户尝试3次或3次以上无效登录,则锁定该用户帐户10分钟。此外,用户在10分钟内即使使用有效凭据也无法登录。

请注意

如果被锁定的用户试图登录设备,则会出现错误消息,

RBA Authentication Failure: maxlogin attempt reached for test。显示器。

锁定系统用户帐号,用于管理访问

Citrix ADC设备使您能够锁定系统用户24小时,并拒绝对该用户的访问。

Citrix ADC设备支持系统用户和外部用户的配置。

请注意

该特性仅在禁用

persistentLoginAttempts选项中的aaa参数。

在命令提示符中输入:

设置aaa参数-persistentLoginAttempts DISABLED

现在,要锁定用户帐户,在命令提示符下输入:

锁定aaa用户测试

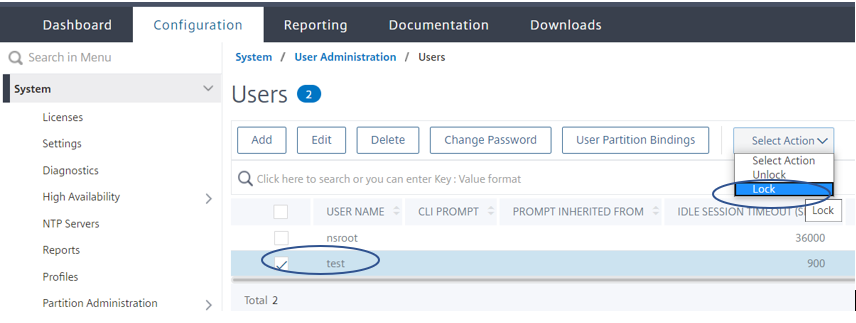

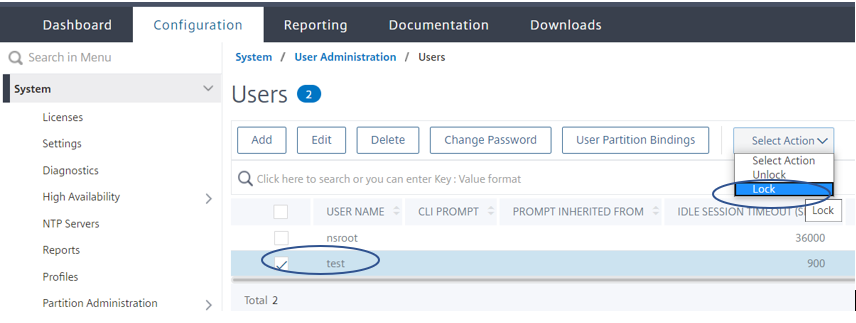

通过GUI锁定系统用户

导航到“配置>安全> AAA-应用流量>认证设置>更改认证AAA设置”。

- 在配置AAA参数,在…持续登录失败列表中,选择禁用。

- 导航到“系统>用户管理>用户”。

- 选择用户。

在“选择操作”列表中,选择锁。

请注意

Citrix ADC GUI没有锁定外部用户的选项。ADC管理员必须通过CLI方式锁定外部用户。当被锁定的系统用户(通过锁定身份验证、授权和审计用户命令进行锁定)尝试登录Citrix ADC时,设备将显示一条错误消息,“RBA身份验证失败:用户测试被锁定24小时。”

当用户被锁定为管理访问时,可以不登录控制台。被锁定的用户能够登录到控制台。

解锁被锁定的系统用户,以便进行管理访问

使用lock authentication, authorization, and auditing user命令可以锁定系统用户和外部用户24小时。

请注意

ADC设备允许管理员解锁被锁定的用户,并且该特性不需要在“persistentloginAttempts”命令中进行任何设置。

在命令提示符下,输入:

解锁aaa用户测试

通过GUI方式配置系统用户解锁

- 导航到“系统>用户管理>用户”。

- 选择用户。

点击解锁。

Citrix ADC GUI只列出在ADC中创建的系统用户,因此GUI中没有解锁外部用户的选项。要解锁外部用户,请使用nsroot管理员必须使用CLI。

禁用系统用户的管理权限

如果在设备上配置了外部身份验证,并且作为管理员希望拒绝系统用户登录管理访问权限,则必须禁用系统参数中的localAuth选项。

在命令提示符下,输入以下命令:

设置系统参数localAuth

例子:

设置系统参数localAuth DISABLED

通过GUI禁用对系统用户的管理访问

- 导航到“配置>系统>设置>更改全局系统设置”。

在命令行接口(CLI)节中,取消选择当地的认证复选框。

通过禁用该选项,本地系统用户将无法登录ADC管理访问。

请注意

在system参数中,必须配置外部认证服务器并可达,才能禁止本地系统用户认证。如果在ADC中配置的用于管理访问的外部服务器不可达,则本地系统用户可以登录到设备。该行为是为恢复目的而设置的。

强制修改管理用户的密码

为nsroot,则Citrix ADC设备会提示用户将默认密码更改为新密码forcePasswordChange选项在system参数中启用。你可以改变你的nsroot在第一次登录时使用默认凭据从CLI或GUI输入密码。

在命令提示符下,输入:

设置系统参数-forcePasswordChange (ENABLED | DISABLED)

NSIP的SSH会话示例:

ssh nsroot@1.1.1.1连接1.1.1.1:22…连接建立。要转义到本地shell,请按Ctrl+Alt+]。############################################################################### 警告:访问这个系统仅供授权用户#立即断开,如果你不是一个授权的用户!# ############################################################################### 请修改默认NSROOT密码。输入新密码:请重新输入密码:Done 删除系统用户帐户中的敏感文件

若要管理系统用户帐户的敏感数据,如授权密钥、公钥等,必须启用removeSensitiveFiles选择。启用system参数时,删除敏感文件的命令如下:

- Rm集群实例

- Rm集群节点

- Rm高可用性节点

- 清空配置

- 加入集群

- 添加集群实例

在命令提示符下,输入:

设置系统参数removeSensitiveFiles (ENABLED | DISABLED)

例子:

设置系统参数-removeSensitiveFiles ENABLED

系统用户强密码配置

为了进行安全身份验证,Citrix ADC设备会提示系统用户和管理员设置强密码以登录到设备。密码必须很长,且必须是以下内容的组合:

- 一个小写字符

- 一个大写字符

- 一个数字字符

- 一个特殊字符

在命令提示符下,输入:

设置系统参数-strongpassword

在那里,

Strongpassword。启用强密码后(让所有/enablelocal)所有密码或敏感资料必须符合下列规定:

- 至少1个小写字符

- 至少1个大写字符

- 至少1个数字字符

- 至少1个特殊字符

中排除列表enablelocal是-NS_FIPS,NS_CRL,NS_RSAKEY,NS_PKCS12、ns_pkcs8、ns_ldap、NS_TACACS,NS_TACACSACTION,NS_RADIUS,NS_RADIUSACTION,NS_ENCRYPTION_PARAMS。因此,不会对系统用户的这些ObjectType命令执行强密码检查。

可能的值:enableall,enablelocal默认值:disabled

minpasswordlen。系统用户密码的最小长度。默认启用强密码时,最小长度为4。用户输入的值可以大于等于4。禁用强密码时,默认最小值为1。两种情况的最大值均为127。

最小值:1,最大值:127

例子:

6 .设置系统参数-strongpassword enabllocal -minpasswordlen

默认用户帐号

的nsrecover管理员可以使用用户帐户来恢复Citrix ADC设备。您可以通过以下方式登录ADC设备nsrecover如果默认系统用户(nsroot)无法登录,由于任何不可预见的问题。的nsrecoverLogin独立于用户配置,允许您直接访问shell提示符。你总是被允许通过nsrecover无论是否达到最大配置限制。

分享

分享

本预览版产品文档为思杰机密文档。

您同意根据Citrix测试版/技术预览版协议的条款保密本文档。

预览文档中描述的任何特性或功能的开发、发布和时间仍由我们自行决定,如有更改,恕不另行通知或咨询。

本文档仅供参考,并非提供任何材料、代码或功能的承诺、承诺或法律义务,不应作为Citrix产品购买决策的依据。

如果不同意,选择“不同意退出”。