XML外部实体(XXE)攻击保护

XML外部实体(XXE)攻击保护检查传入的有效负载是否有任何关于web应用程序所在的可信域之外的实体的未经授权的XML输入。如果您有一个弱XML解析器,它用包含对外部实体引用的输入解析XML有效负载,那么就会发生XXE攻击。

在Citrix ADC设备中,如果XML解析器配置不当,利用该漏洞的影响可能是危险的。它允许攻击者读取网络服务器上的敏感数据。执行拒绝服务攻击等等。因此,保护设备免受XXE攻击是很重要的。只要将内容类型标识为XML, Web应用程序防火墙就能够保护设备免受XXE攻击。为了防止恶意用户绕过这种保护机制,如果HTTP头中的“推断”内容类型与正文的内容类型不匹配,WAF将阻止传入请求。该机制可以防止使用默认或非默认白名单内容类型时,XXE攻击保护绕过。

影响Citrix ADC设备的一些潜在的XXE威胁有:

- 机密数据泄漏

- 拒绝服务(DOS)攻击

- 服务器端伪造请求

- 端口扫描

使用命令界面配置XML外部实体检查:在命令行界面中,可以通过添加或修改application firewall profile命令来配置XXE设置。您可以启用阻断、日志和统计动作。

在命令提示符处,输入:

set appfw profile [-inferContentTypeXmlPayloadAction ]

注意:

默认情况下,XXE动作被设置为“none”。

例子:

set appfw profile profile1 -inferContentTypeXmlPayloadAction Block

式中,动作类型为:

阻断:请求被阻断,请求中的url没有任何异常。

日志:如果HTTP请求头中的内容类型与负载不匹配,则日志消息中必须包含有关违规请求的信息。

Stats:如果检测到内容类型不匹配,则增加该违规类型的相应统计信息。

None:如果检测到内容类型不匹配,则不采取任何操作。None不能与任何其他操作类型组合。默认动作为None。

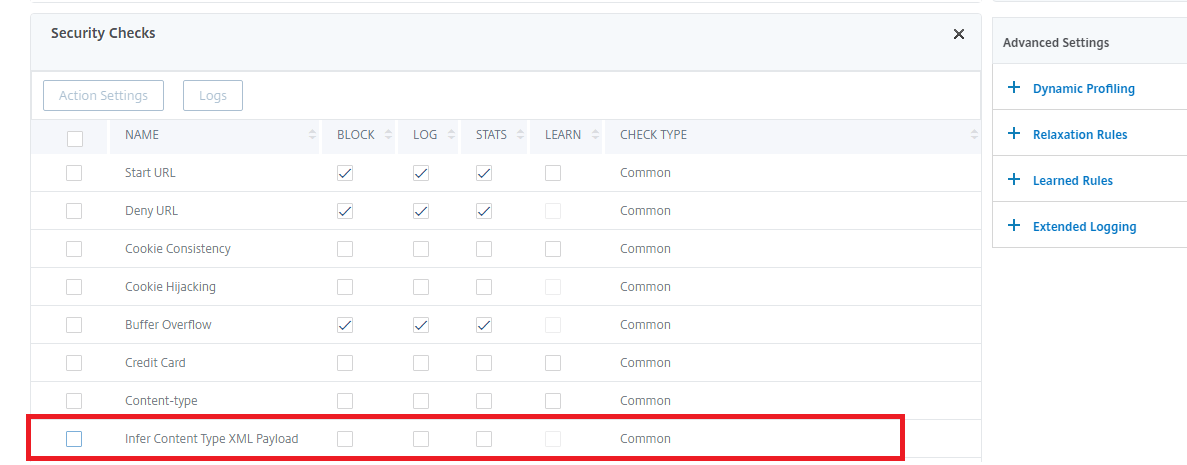

完成以下步骤配置XXE注入检查。

- 导航到安全> Citrix Web App防火墙>配置文件.

- 在配置文件页面,选择配置文件并单击编辑.

在Citrix Web应用防火墙配置文件佩奇,去高级设置部分并单击安全检查.

![XML外部实体检查部分]()

- 在安全检查部分中,选择推断内容类型XML有效负载并点击行动设置。

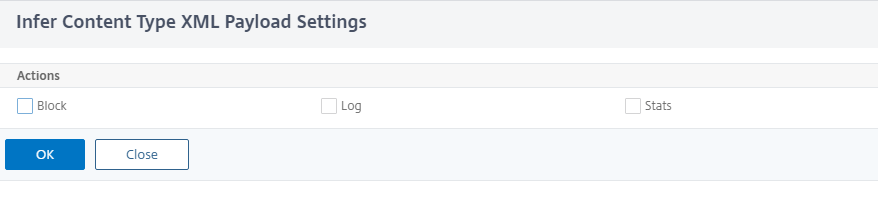

在Infer Content Type XML Payload Settings页面中,设置以下参数:

- 行动。为XXE注入安全检查选择要执行的一个或多个操作。

点击好吧.

![配置XML外部实体检查设置]()

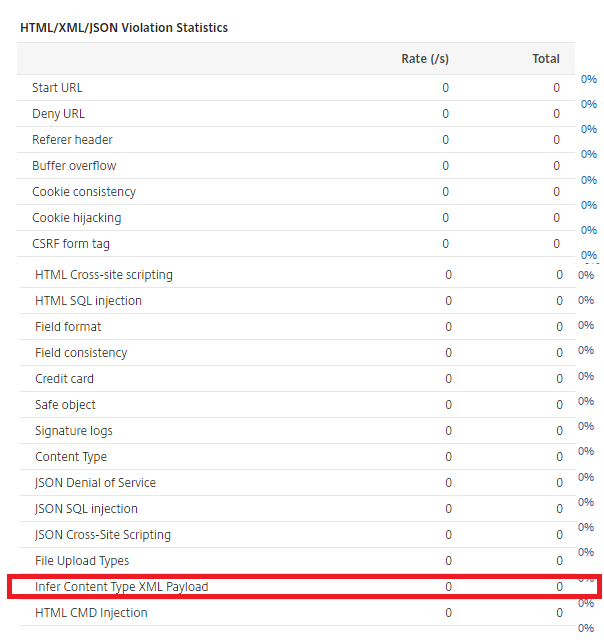

查看XXE回注流量和违规统计信息

“Citrix Web应用防火墙统计”界面以表格或图形方式显示安全流量和安全违规的详细信息。

使用命令界面查看安全统计信息。

在命令提示符处,输入:

Stat appfw profile profile1

通过Citrix ADC图形界面查看XXE注入统计信息

执行以下步骤查看XXE注入统计信息:

- 导航到安全> Citrix Web App防火墙>配置文件.

- 在详细信息窗格中,选择Web App Firewall配置文件,单击统计数据.

- 的Citrix Web应用程序防火墙统计界面显示XXE命令注入流量和违规明细。

- 您可以选择表格视图或者切换到图形化视图以表格或图形格式显示数据。

![XML外部实体检查违规统计信息]()

此内容的官方版本为英文。一些Citrix文档内容是为了方便而进行机器翻译的。思杰无法控制机器翻译的内容,这些内容可能包含错误、不准确或不合适的语言。对于将英文原文翻译成任何其他语言的任何翻译的准确性、可靠性、适用性或正确性,或您的思杰产品或服务符合任何机器翻译内容,本公司不作任何明示或暗示的保证。以及根据适用的最终用户许可协议或服务条款,或与思杰的任何其他协议提供的产品或服务符合任何文件的保证,不适用于已由机器翻译的文件。思杰不会对使用机器翻译内容可能产生的任何损害或问题负责。

你可以用Übersetzungen的焓变,你可以用谷歌的焓变。谷歌LEHNT JEDE AUSDRUCKLICHE奥得河STILLSCHWEIGENDE GEWAHRLEISTUNG BEZUG AUF死UBERSETZUNGEN AB, EINSCHLIESSLICH JEGLICHER GEWAHRLEISTUNG DER GENAUIGKEIT, ZUVERLASSIGKEIT和JEGLICHER STILLSCHWEIGENDEN GEWAHRLEISTUNG DER MARKTGANGIGKEIT, DER EIGNUNG毛皮杯BESTIMMTEN ZWECK和DER NICHTVERLETZUNG冯RECHTEN DRITTER。

该服务的价格为谷歌。谷歌排除相对的诽谤,表达你隐含的,你包含确切的保证,fiabilitÉ和隐含的保证,qualitÉ市场,d 'adÉquation À特殊用法和缺席,contrefaÇon。

我们的服务应该向您提供tecnologÍa的谷歌。谷歌renuncia a todas las garantÍas relacionadas con las traducciones, tanto implÍcitas como explÍcitas,包括las garantÍas de accurtuy, fiabilidad y otras garantÍas implÍcitas de comerciabilidad, idoneidad para en en en ausencia de infracciÓn de derechos。

本服务可能包含由谷歌提供技术支持的翻译。谷歌对这些翻译内容不做任何明示或暗示的保证,包括对准确性、可靠性的任何保证以及对适销性,特定用途的适用性和非侵权性的任何暗示保证。

このサービスには,谷歌が提供する翻訳が含まれている可能性があります。谷歌は翻訳について,明示的か黙示的かを問わず,精度と信頼性に関するあらゆる保証,および商品性,特定目的への適合性,第三者の権利を侵害しないことに関するあらゆる黙示的保証を含め,一切保証しません。

Este serviÇo pode conter traduÇÕes fornecidas pelo谷歌。O谷歌se exime de todas as garantias relacionadas com as traduÇÕes, expressas ou implÍcitas, including do ququer garantia de precisÃo, confabilidade e ququer garantia implÍcita de comercializaÇÃo, adequaÇÃo a um propÓsito especÍfico e nÃo infraÇÃo。

![XML外部实体检查部分]()

![配置XML外部实体检查设置]()