支持DTLS协议

注:

- DTLSv1.0协议支持在Citrix ADC MPX/SDX(基于N2和N3), VPX和MPX 14000 FIPS设备。外部hms不支持它。

- 包含Intel Coleto SSL芯片的Citrix ADC设备支持DTLS 1.0协议(从版本12.1 build 50.x开始)。

- Citrix ADC VPX设备的前端支持DTLSv1.2协议(从发布版13.0 build 47.x开始)。

- 包含Intel Coleto SSL芯片的Citrix ADC设备的前端支持DTLS 1.2协议(从发布版13.0 build 52.x开始)。有关包含Intel Coleto SSL芯片的平台的更多信息,请参见支持基于Intel Coleto的SSL芯片平台.

- 不支持DTLS类型的服务组。

- Citrix ADC MPX(基于N3)设备的前端支持DTLSv1.2协议(从发布版13.0 build 58.x开始)。

- 有关Citrix网关的开明数据传输(EDT)支持的信息,请参见HDX开启了数据传输支持.

- 从13.0版本构建79.x开始,DTLS配置文件发生了一些变化。有关更多信息,请参见迪泰概要.

- 从发布版13.0构建82。X,一个新参数“maxBadmacIgnorecount “ is introduced in the DTLS profile to ignore bad MAC records received in a DTLS session. For more information, see迪泰概要.

SSL和TLS协议传统上被用于保护流通信。这两种协议都是基于TCP的,TCP很慢。而且,TLS不能处理丢失或重新排序的数据包。

UDP是音频和视频应用的首选协议,如Lync、Skype、iTunes、YouTube、培训视频、flash等。但是UDP不安全、不可靠。DTLS协议是为了在UDP上保护数据而设计的,用于媒体流、VOIP和在线游戏通信等应用。在DTLS中,每个握手消息在握手中被分配一个特定的序列号。当对等端收到一个握手消息时,它可以快速确定该消息是否是下一个预期的消息。如果是,则对等端处理消息。如果不是,则在收到所有前面的消息后将消息排队等待处理。

创建一个DTLS虚拟服务器和UDP类型的服务。默认情况下,DTLS配置文件(nsdtls_default_profile)绑定到虚拟服务器。还可以创建用户定义的DTLS配置文件并将其绑定到虚拟服务器。

注意:在DTLS虚拟服务器上不支持RC4密码。

迪泰配置

您可以使用命令行(CLI)或配置实用程序(GUI)在ADC设备上配置DTLS。

注意:从release 13.0 build 47开始。在Citrix ADC VPX设备的前端支持DTLS 1.2协议。配置DTLSv1.2虚拟服务器时,请指定DTLS12。默认是DTLS1。

在命令提示符处,输入:

set ssl vserver DTLS [-dtls1 (ENABLED | DISABLED)] [-dtls12 (ENABLED | DISABLED)]使用实例

通过命令行创建DTLS配置

在命令提示符处,输入:

add lb vserver DTLS add service UDP 443 bind lb vserver 以下步骤是可选的:

add dtlsProfile dtls-profile -maxretryTime set ssl vserver -dtlsProfileName 通过使用GUI创建DTLS配置

- 导航到流量管理>负载均衡>虚拟服务器.

- 创建DTLS类型的虚拟服务器,并绑定UDP服务。

- 默认的DTLS配置文件绑定到DTLS虚拟服务器。要绑定不同的配置文件,请在SSL参数中选择不同的DTLS配置文件。要创建概要文件,单击DTLS概要文件旁边的加号(+)。

在DTLS虚拟服务器上支持SNI

关于SNI的信息,请看配置SNI虚拟服务器以安全托管多个站点.

通过使用CLI在DTLS虚拟服务器上配置SNI

在命令提示符处,输入:

set ssl vserver -SNIEnable ENABLED bind ssl vserver -certkeyName -SNICert show ssl vserver 例子:

set ssl vserver v1 -sniEnable ENABLED bind ssl vserver v1 -certkeyName san2 -sniCert bind ssl vserver v1 -certkeyName san13 -sniCert bind ssl vserver v1 -certkeyName san17 -sniCert sh / opt / Client / bin / dswaretool . sh ssl vserver v1 vserver v1高级ssl配置:DH: DISABLED DH Private-Key exponsize Limit: DISABLED Ephemeral RSA: ENABLED Refresh Count: 0 Session Reuse: ENABLED Timeout: 1800 seconds Cipher Redirect: DISABLED ClearText Port: 0 Client Auth: DISABLED ssl Redirect: DISABLED Non FIPS Cipher: DISABLED SNI: ENABLED OCSP Stapling:禁用hst:禁用hst IncludeSubDomains:没有hst信息:0 DTLSv1:启用发送Close-Notify:是的严格Sig-Digest检查:禁用零RTT早期数据:禁用她密钥交换和相移键控:没有票/验证上下文:1迪泰概要名称:nsdtls_default_profile ECC曲线:P_256, P_384, P_224, P_521 1) CertKey名称:ca ca证书OCSPCheck: OptionalCA_Name Sent 2) CertKey Name: san2 Server Certificate for SNI 3) CertKey Name: san17 Server Certificate for SNI 4) CertKey Name: san13 Server Certificate for SNI 1) Cipher Name: DEFAULT Description:默认密码列表,加密强度>= 128bit Done 通过使用GUI在DTLS虚拟服务器上配置SNI

- 导航到流量管理>负载均衡>虚拟服务器.

- 打开DTLS虚拟服务器,在“证书”中单击服务器证书.

- 添加证书或从列表中选择证书并选择SNI服务器证书.

- 在高级设置,点击SSL参数.

- 选择SNI启用.

DTLS虚拟服务器不支持的特性

DTLS虚拟服务器不能启用以下选项:

- SSLv2的站点时

- SSLv3

- TLSv1

- TLSv1.1

- TLSv1.2

- 把加密触发

- SSLv2Redirect

- SSLv2URL

DTLS虚拟服务器未使用的参数

DTLS虚拟服务器忽略以下SSL参数,即使设置了:

- 加密触发包计数

- PUSH加密触发超时

- SSL量子尺寸

- 加密触发超时

- 主题/颁发者名称插入格式

配置DTLS服务的重协商

DTLS服务支持非安全的重新协商。您可以通过命令行或图形界面进行配置。

该任务指导管理员通过命令行配置DTLS服务的重协商

在命令提示符处,输入:

设置ssl参数-denysslreneg NONSECURE 例子:

ssl参数设置-denysslreneg不安全的sh ssl参数先进ssl参数 ----------------------- SSL量子尺寸:8 KB马克斯CRL内存大小:256 MB严格CA检查:没有加密触发超时:100发送Close-Notify女士:是的加密触发包数:45否认SSL重新谈判:安全主题上/发行人名称插入格式:Unicode OCSP缓存大小:10 MB推动国旗:0 x0(汽车)严格的主机头检查SNI启用SSL会话:没有把加密触发超时:1 ms加密设备禁用限制:0全球undef行动控制策略:CLIENTAUTH全球undef行动数据政策:等待默认概要文件:禁用SSL证书头插入空间:是的禁用TLS 1.1/1.2 SSL_BRIDGE安全监控:没有禁用TLS 1.1/1.2动态和VPN服务:没有软件加密加速CPU阈值:0混合FIPS模式:禁用签名和哈希算法由TLS1.2:所有SSL拦截错误学习和缓存:禁用SSL拦截最大错误缓存内存:0字节完成使用GUI配置DTLS服务上的重协商

- 导航到流量管理>负载均衡>业务.

- 选择DTLS服务,单击编辑.

- 导航到SSL>高级设置.

- 选择否认SSL重新谈判.

DTLS服务不支持的特性

DTLS服务不能启用以下选项:

- SSLv2的站点时

- SSLv3

- TLSv1

- TLSv1.1

- TLSv1.2

- 把加密触发

- SSLv2Redirect

- SSLv2URL

- SNI

- 安全的重新谈判

DTLS服务未使用的参数

DTLS服务忽略以下SSL参数,即使设置了:

- 加密触发包计数

- PUSH加密触发超时

- SSL量子尺寸

- 加密触发超时

- 主题/颁发者名称插入格式

注意:

SSL会话重用握手在DTLS服务上失败,因为DTLS服务目前不支持会话重用。

处理:在DTLS服务上手动禁用会话重用。在CLI中,输入:

设置ssl服务-sessReuse DISABLED

迪泰概要

具有默认设置的DTLS配置文件将自动绑定到DTLS虚拟服务器。但是,您可以创建具有特定设置的DTLS配置文件来满足您的需求。

使用带有DTLS虚拟服务器或VPN DTLS虚拟服务器的DTLS配置文件。不能在DTLS虚拟服务器上使用SSL配置文件。

注意:

根据MTU和数据包大小的变化,在DTLS配置文件中更改最大记录大小的设置。例如,默认的最大记录大小为1459字节,是基于IPv4地址头大小计算的。对于IPv6记录,头的大小更大,因此必须减少记录的最大大小,以满足以下条件。

max record size + UDP header(8bytes) + IP header size < MTU

例子:

默认迪泰概要1)名称:nsdtls_default_profile PMTU发现:残疾人最大记录大小:1459字节最大重试时间:3秒你好验证请求:启用终止会话:禁用马克斯包数:120字节定义迪泰概要1)名称:ns_dtls_profile_ipv6_1 PMTU发现:残疾人最大记录大小:1450字节最大重试时间:3秒Hello Verify Request: ENABLED Terminate Session: DISABLED Max Packet Count: 120 bytes 通过CLI创建DTLS配置文件

注:从发布版13.0构建79。x时,DTLS配置文件的更改如下:

- 的

helloverifyrequest参数默认开启。启用此参数有助于降低攻击者或机器人压倒网络吞吐量的风险,从而可能导致出站带宽耗尽。减少DTLS的DDoS放大攻击。- 的

maxHoldQlen参数是补充道。这个参数定义了可以在DTLS层排队进行处理的数据报的数量。一个高价值的maxHoldQlen参数可以导致内存积聚在DTLS层,如果UDP多路传输高UDP流量。建议配置低一点的值。最小值为32,最大值为65535,默认值为32。从发布版13.0构建82。X,一个新参数

maxBadmacIgnorecount在DTLS配置文件中引入,以忽略在DTLS会话中接收到的坏MAC记录。使用此参数,将忽略该参数中设置的值之前的坏记录。设备仅在达到限制后才终止会话并发送警报。只有启用了terminateSession参数,该参数才有效。

ssl dtlsProfile -maxRetryTime -helloVerifyRequest (ENABLED | DISABLED) -terminateSession (ENABLED | DISABLED) -maxHoldQLen - maxbadmacigno重点 helloVerifyRequest发送Hello Verify请求来验证客户端。取值范围:ENABLED、DISABLED缺省值:ENABLED terminateSession当客户端和服务器的MAC (message authentication code)不匹配时,终止会话。取值范围:ENABLED、DISABLED缺省值:DISABLED maxHoldQLen DTLS层可排队处理的最大数据报数。缺省值:32最小值:32最大值:65535 maxbadmacignocount连接优先断开时可忽略的最大MAC坏错误数。当在连接中检测到坏MAC时,禁用参数terminateSession将立即终止会话。默认值:100最小值:1最大值:65535 例子:

> add ssl dtlsprofile dtls_profile -maxRetryTime 4 -helloVerifyRequest ENABLED -terminateSession ENABLED -maxHoldQLen 40 - maxbadmacigno重新统计150 Done > sh dtlsprofile dtls_profile 1) Name: dtls_profile PMTU Discovery: DISABLED Max Record Size: 1459 bytes Max RetryTime: 4 sec Hello VerifyRequest: ENABLED Terminate Session:ENABLED Max Packet Count: 120 bytes Max HoldQ Size: 40 datagrams Max bad-MAC Ignore Count: 150 Done 通过使用GUI创建DTLS配置文件

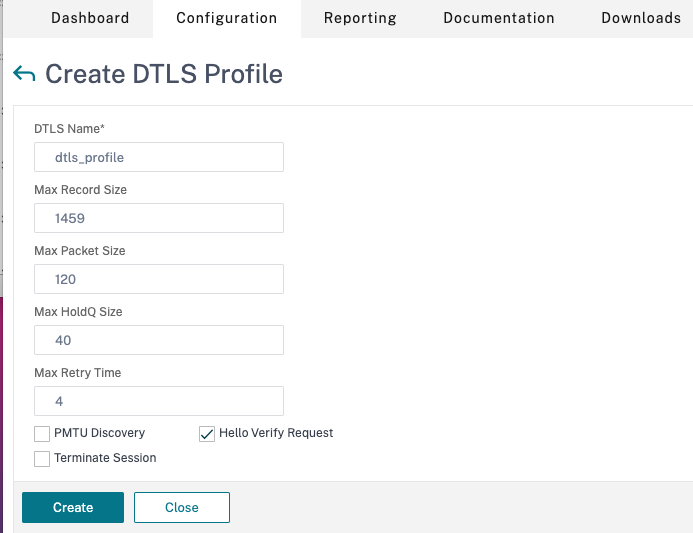

- 导航到>配置文件> DTLS配置文件并点击添加.

在创建迪泰概要页,键入不同参数的值。

![迪泰概要]()

- 点击创建.

示例端到端DTLS配置

enable ns feature SSL LB add server s1 198.51.100.2 en ns mode usnip add service svc_dtls s1 DTLS 443 add LB vserver v1 DTLS 10.102.59.244 443 bind SSL vserver v1 -ciphername ALL add SSL certkey servercert -cert servercert_aia_valid. enable ns feature SSL LB add server s1 198.51.100.2 en ns mode usnip add service svc_dtls s1 DTLS 443 bind SSL vserver v1 -ciphername ALL add SSL certkey servercert -cert servercert_aia_valid。pem关键serverkey_aia。pem结合ssl vserver v1 -certkeyname servercert绑定磅vserver两派svc_dtls sh磅vserver v1 v1(10.102.59.244:4433) -迪泰类型:地址状态:去年状态改变是在2018年4月27日07:00:27星期五以来最后的状态变化:0天,00:00:04.810有效状态:客户端闲置超时:120秒下状态刷新:启用禁用主Vserver On Down:禁用Appflow日志记录:启用否BackupMethod: ROUNDROBIN Mode: IP Persistence: NONE L2Conn: OFF Skip Persistence: NONE Listen Policy: NONE IcmpResponse: PASSIVE RHIstate: PASSIVE new service Startup Request Rate:0 PER_SECOND增量区间:0 Mac模式保留Vlan:禁用DBS_LB:禁用流程当地:残疾人交通领域:0 TROFS持久性荣幸:启用保留连接集群:1)svc_dtls(10.102.59.190: 4433) -迪泰状态:重量:1做sh ssl vserver v1先进ssl配置vserver v1: DH:DISABLED DH Private-Key exponpling Size Limit: DISABLED Ephemeral RSA: ENABLED Refresh Count: 0 Session Reuse: ENABLED Timeout: 1800 seconds Cipher Redirect: DISABLED ClearText Port: 0 Client Auth: DISABLED SSL Redirect: DISABLED Non FIPS Cipher: DISABLED SNI: DISABLED OCSP Stapling: DISABLED HSTS: DISABLED HSTS inclesubdomains: NO HSTS Max-Age:0 DTLSv1:启用发送Close-Notify:是的严格Sig-Digest检查:禁用零RTT早期数据:禁用她密钥交换和相移键控:没有票/验证上下文:1迪泰概要名称:nsdtls_default_profile ECC曲线:P_256, P_384, P_224, P_521 1) CertKey名称:1)密码servercert服务器证书名称:默认的描述:默认密码,加密强度> = 128位2)密码名称:所有描述:所有密码支持NetScaler,排除空密码完成sh服务svc_dtls svc_dtls(10.102.59.190:4433) -迪泰状态:去年状态改变是在2018年4月27日07:00:26星期五以来最后的状态变化:0天,00:00:22.790服务器名称:s1服务器ID:没有监控阈值:0马克斯康涅狄格州:0最大要求:0最大带宽:0来使用源IP:没有客户Keepalive (CKA):没有访问服务:没有TCP缓冲(TCPB):没有HTTP压缩(CMP):没有闲置超时:客户:120秒服务器:120秒客户机IP:禁用缓存:没有SC:从SP:沿着冲洗状态:启用监控连接关闭:NONE Appflow logging: ENABLED Process Local: DISABLED Traffic Domain: 0 1) Monitor Name: ping-default State: UP Weight: 1 Passive: 0 Probes: 5 Failed [Total: 0 Current: 0] Last response: Success—收到ICMP echo reply。 Response Time: 2.77 millisec Done sh ssl service svc_dtls Advanced SSL configuration for Back-end SSL Service svc_dtls: DH: DISABLED DH Private-Key Exponent Size Limit: DISABLED Ephemeral RSA: DISABLED Session Reuse: ENABLED Timeout: 1800 seconds Cipher Redirect: DISABLED ClearText Port: 0 Server Auth: DISABLED SSL Redirect: DISABLED Non FIPS Ciphers: DISABLED SNI: DISABLED OCSP Stapling: DISABLED DTLSv1: ENABLED Send Close-Notify: YES Strict Sig-Digest Check: DISABLED Zero RTT Early Data: ??? DHE Key Exchange With PSK: ??? Tickets Per Authentication Context: ??? DTLS profile name: nsdtls_default_profile ECC Curve: P_256, P_384, P_224, P_521 1) Cipher Name: DEFAULT_BACKEND Description: Default cipher list for Backend SSL session Done > sh dtlsProfile nsdtls_default_profile 1) Name: nsdtls_default_profile PMTU Discovery: DISABLED Max Record Size: 1459 bytes Max Retry Time: 3 sec Hello Verify Request: DISABLED Terminate Session: ENABLED Max Packet Count: 120 bytes Max HoldQ Size: 32 datagrams Max bad-MAC Ignore Count: 10 Done DTLS支持IPv6地址

IPv6地址也支持DTLS。然而,要使用带有IPv6地址的DTLS,必须在DTLS配置文件中调整最大记录大小。

如果将默认值用于最大记录大小,则初始DTLS连接可能会失败。使用DTLS配置文件调整最大记录大小。

迪泰密码支持

缺省情况下,创建DTLS虚拟服务器或服务时绑定DTLS加密组。DEFAULT_DTLS包含前端DTLS实体支持的密码。在创建DTLS虚拟服务器时,默认绑定此组。DEFAULT_DTLS_BACKEND包含后端DTLS实体支持的密码。默认情况下,该组绑定到DTLS后端服务。DTLS_FIPS包含Citrix ADC FIPS平台支持的密码。默认情况下,该组绑定到在FIPS平台上创建的DTLS虚拟服务器或服务。

Citrix ADC VPX, MPX/SDX(基于N2和N3)设备上的DTLS加密支持

如何阅读表格:

除非指定了构建号,否则发布版中的所有构建都支持密码套件。

例子:

- 10.5, 11.0, 11.1, 12.0, 12.1, 13.0: 10.5、11.0、11.1、12.0、12.1、13.0的所有版本。

- na -:不适用。

Citrix ADC VPX, MPX/SDX(基于N2和N3)设备上的DTLS加密支持

| 密码套件名称 | 十六进制代码 | Wireshark加密套件名称 | 支持的构建(前端) | 支持构建(后端) |

|---|---|---|---|---|

| tls1 - aes - 256 - cbc -沙 | 0 x0035 | TLS_RSA_WITH_AES_256_CBC_SHA | 11.0, 11.1, 12.0, 12.1, 13.0 | 12.0, 12.1, 13.0 |

| tls1 - aes - 128 - cbc -沙 | 0 x002f | TLS_RSA_WITH_AES_128_CBC_SHA | 11.0, 11.1, 12.0, 12.1, 13.0 | 12.0, 12.1, 13.0 |

| SSL3-DES-CBC-SHA | 0 x0009 | TLS_RSA_WITH_DES_CBC_SHA | 11.0, 11.1, 12.0, 12.1, 13.0 | na - |

| SSL3-DES-CBC3-SHA | 0 x000a | TLS_RSA_WITH_3DES_EDE_CBC_SHA | 11.0, 11.1, 12.0, 12.1, 13.0 | 12.0, 12.1, 13.0 |

| SSL3-EDH-RSA-DES-CBC3-SHA | 0 x0016 | TLS_DHE_RSA_WITH_3DES_EDE_CBC_S | 11.0, 11.1, 12.0, 12.1, 13.0 | na - |

| SSL3-EDH-RSA-DES-CBC-SHA | 0 x0015 | TLS_DHE_RSA_WITH_DES_CBC_SHA | 11.0, 11.1, 12.0, 12.1, 13.0 | na - |

| TLS1-ECDHE-RSA-AES256-SHA | 0 xc014 | TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA | 12.1, 13.0 | 12.1, 13.0 |

| TLS1-ECDHE-RSA-AES128-SHA | 0 xc013 | TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA | 12.1, 13.0 | 12.1, 13.0 |

| TLS1-ECDHE-RSA-DES-CBC3-SHA | 0 xc012 | TLS_ECDHE_RSA_WITH_3DES_EDE_CBC_SHA | 12.1, 13.0 | na - |

| tls1——她——rsa - aes - 128 - cbc -沙 | 0 x0033 | TLS_DHE_RSA_WITH_AES_128_CBC_SHA | 12.1, 13.0 | 12.1, 13.0 |

| tls1——她——rsa - aes - 256 - cbc -沙 | 0 x0039 | TLS_DHE_RSA_WITH_AES_256_CBC_SHA | 12.1, 13.0 | 12.1, 13.0 |

要查看前端支持的默认密码列表,请在命令提示符处输入:

ssl cipher DEFAULT_DTLS 1)密码显示名称:tls1 - AES - 256 - cbc -沙优先级:1描述:SSLv3 Kx = RSA非盟= RSA Enc = AES (256) Mac = SHA1 HexCode = 0 x0035 2)密码名称:tls1 - AES - 128 - cbc -沙优先级:2描述:SSLv3 Kx = RSA非盟= RSA Enc = AES (128) Mac = SHA1 HexCode = 0 x002f 3)密码名称:TLS1-ECDHE-RSA-AES256-SHA优先级:3描述:SSLv3 Kx=ECC-DHE Au=RSA Enc=AES(256) Mac=SHA1 HexCode=0xc014 4) Cipher Name: TLS1-ECDHE-RSA-AES128-SHA Priority: 4 Description: SSLv3 Kx=ECC-DHE Au=RSA Enc=AES(128) Mac=SHA1 HexCode=0xc013 5) Cipher Name: TLS1-DHE-RSA-AES-256-CBC-SHA Priority: 5 Description: SSLv3 Kx=DH Au=RSA Enc=AES(256) Mac=SHA1 HexCode=0x0039 6) Cipher Name:TLS1-DHE-RSA-AES-128-CBC-SHA优先级:6 Description: SSLv3 Kx=DH Au=RSA Enc=AES(128) Mac=SHA1 HexCode=0x0033 7) Cipher Name: TLS1-ECDHE-RSA-DES-CBC3-SHA优先级:7 Description: SSLv3 Kx=ECC-DHE Au=RSA Enc=3DES(168) Mac=SHA1 HexCode=0xc012 8) Cipher Name: SSL3-DES-CBC3-SHA优先级:8SSLv3 Kx=RSA Au=RSA Enc=3DES(168) Mac=SHA1 HexCode=0x000a 要查看后台支持的默认密码列表,请在命令提示符处输入:

ssl cipher DEFAULT_DTLS_BACKEND 1)密码显示名称:tls1 - AES - 256 - cbc -沙优先级:1描述:SSLv3 Kx = RSA非盟= RSA Enc = AES (256) Mac = SHA1 HexCode = 0 x0035 2)密码名称:tls1 - AES - 128 - cbc -沙优先级:2描述:SSLv3 Kx = RSA非盟= RSA Enc = AES (128) Mac = SHA1 HexCode = 0 x002f 3)密码名称:TLS1-ECDHE-RSA-AES256-SHA优先级:3描述:SSLv3 Kx=ECC-DHE Au=RSA Enc=AES(256) Mac=SHA1 HexCode=0xc014 4) Cipher Name: TLS1-ECDHE-RSA-AES128-SHA Priority: 4 Description: SSLv3 Kx=ECC-DHE Au=RSA Enc=AES(128) Mac=SHA1 HexCode=0xc013 5) Cipher Name: TLS1-DHE-RSA-AES-256-CBC-SHA Priority: 5 Description: SSLv3 Kx=DH Au=RSA Enc=AES(256) Mac=SHA1 HexCode=0x0039 6) Cipher Name:TLS1-DHE-RSA-AES-128-CBC-SHA优先级:6 Description: SSLv3 Kx=DH Au=RSA Enc=AES(128) Mac=SHA1 HexCode=0x0033 7) Cipher Name: TLS1-ECDHE-RSA-DES-CBC3-SHA优先级:7 Description: SSLv3 Kx=ECC-DHE Au=RSA Enc=3DES(168) Mac=SHA1 HexCode=0xc012 8) Cipher Name: SSL3-DES-CBC3-SHA优先级:8SSLv3 Kx=RSA Au=RSA Enc=3DES(168) Mac=SHA1 HexCode=0x000a Citrix ADC MPX 14000 FIPS平台上的DTLS加密支持

请注意:如果满足以下条件,FIPS平台支持EDT (Enlightened Data Support):

- 在StoreFront上设置的UDT MSS值为900。

- Windows客户端版本为4.12及以上。

- 启用DTLS的VDA版本为7.17及以上。

- 非dtls VDA版本为7.15 LTSR CU3及以上。

如何阅读表格:

除非指定了构建号,否则发布版中的所有构建都支持密码套件。

例子:

- 10.5, 11.0, 11.1, 12.0, 12.1, 13.0: 10.5、11.0、11.1、12.0、12.1、13.0的所有版本。

- na -:不适用。

| 密码套件名称 | 十六进制代码 | Wireshark密码套件名称 | 支持的构建(前端) | 支持构建(后端) |

|---|---|---|---|---|

| tls1 - aes - 256 - cbc -沙 | 0 x0035 | TLS_RSA_WITH_AES_256_CBC_SHA | 11.0, 11.1, 12.0, 12.1-49。x, 13.0 | 12.0, 12.1 -49人。x, 13.0 |

| tls1 - aes - 128 - cbc -沙 | 0 x002f | TLS_RSA_WITH_AES_128_CBC_SHA | 11.0, 11.1, 12.0, 12.1-49。x, 13.0 | 12.0, 12.1 -49人。x, 13.0 |

| SSL3-DES-CBC-SHA | 0 x0009 | TLS_RSA_WITH_DES_CBC_SHA | 11.0, 11.1, 12.0, 12.1-49。x, 13.0 | na - |

| SSL3-DES-CBC3-SHA | 0 x000a | TLS_RSA_WITH_3DES_EDE_CBC_SHA | 11.0, 11.1, 12.0, 12.1-49。x, 13.0 | 12.0, 12.1 -49人。x, 13.0 |

| SSL3-EDH-RSA-DES-CBC3-SHA | 0 x0016 | TLS_DHE_RSA_WITH_3DES_EDE_CBC_S | 11.0, 11.1, 12.0, 12.1-49。x, 13.0 | na - |

| SSL3-EDH-RSA-DES-CBC-SHA | 0 x0015 | TLS_DHE_RSA_WITH_DES_CBC_SHA | 11.0, 11.1, 12.0, 12.1-49。x, 13.0 | na - |

| TLS1-ECDHE-RSA-AES256-SHA | 0 xc014 | TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA | 12.1 -49年。x, 13.0 | 12.1 -49年。x, 13.0 |

| TLS1-ECDHE-RSA-AES128-SHA | 0 xc013 | TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA | 12.1 -49年。x, 13.0 | 12.1 -49年。x, 13.0 |

| TLS1-ECDHE-RSA-DES-CBC3-SHA | 0 xc012 | TLS_ECDHE_RSA_WITH_3DES_EDE_CBC_SHA | 12.1 -49年。x, 13.0 | na - |

| tls1——她——rsa - aes - 128 - cbc -沙 | 0 x0033 | TLS_DHE_RSA_WITH_AES_128_CBC_SHA | 12.1 -49年。x, 13.0 | 12.1 -49年。x, 13.0 |

| tls1——她——rsa - aes - 256 - cbc -沙 | 0 x0039 | TLS_DHE_RSA_WITH_AES_256_CBC_SHA | 12.1 -49年。x, 13.0 | 12.1 -49年。x, 13.0 |

要查看Citrix ADC FIPS设备支持的默认密码列表,请在命令提示符处输入:

ssl cipher DTLS_FIPS 1)密码显示名称:tls1 - AES - 256 - cbc -沙优先级:1描述:SSLv3 Kx = RSA非盟= RSA Enc = AES (256) Mac = SHA1 HexCode = 0 x0035 2)密码名称:tls1 - AES - 128 - cbc -沙优先级:2描述:SSLv3 Kx = RSA非盟= RSA Enc = AES (128) Mac = SHA1 HexCode = 0 x002f 3)密码名称:TLS1-ECDHE-RSA-AES256-SHA优先级:3描述:SSLv3 Kx=ECC-DHE Au=RSA Enc=AES(256) Mac=SHA1 HexCode=0xc014 4) Cipher Name: tls1 - ecdhe Au=RSA Enc=AES(128) Mac=SHA1 HexCode=0xc013 5) Cipher Name: TLS1-ECDHE-RSA-DES-CBC3-SHA优先级:5 Description: SSLv3 Kx=ECC-DHE Au=RSA Enc=3DES(168) Mac=SHA1 HexCode=0xc012 6) Cipher Name:SSL3-DES-CBC3-SHA优先级:6描述:SSLv3 Kx=RSA Au=RSA Enc=3DES(168) Mac=SHA1 HexCode=0x000a 前端VPX设备、MPX/SDX(基于Coleto和N3)设备上的DTLSv1.2密码支持

下表列出了DTLSv1.2协议支持的附加密码。

| 密码套件名称 | 十六进制代码 | Wireshark密码套件名称 | 支持构建(VPX前端) | 支持构建(基于Coleto) | 支持构建(基于N3) |

|---|---|---|---|---|---|

| TLS1.2-AES256-GCM-SHA384 | 0 x009d | TLS_RSA_WITH_AES_256_GCM_SHA384 | 13.0 - -47. x | 13.0 - -52. x | 13.0 - -58. x |

| TLS1.2-AES128-GCM-SHA256 | 0 x009c | TLS_RSA_WITH_AES_128_GCM_SHA256 | 13.0 - -47. x | 13.0 - -52. x | 13.0 - -58. x |

| TLS1.2-ECDHE-RSA-AES256-GCM-SHA384 | 0 xc030 | TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 | 13.0 - -47. x | 13.0 - -52. x | 13.0 - -58. x |

| TLS1.2-ECDHE-RSA-AES128-GCM-SHA256 | 0 xc02f | TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256 | 13.0 - -47. x | 13.0 - -52. x | 13.0 - -58. x |

| TLS1.2-DHE-RSA-AES256-GCM-SHA384 | 0 x009f | TLS_DHE_RSA_WITH_AES_256_GCM_SHA384 | 13.0 - -47. x | 13.0 - -52. x | 13.0 - -58. x |

| TLS1.2-DHE-RSA-AES128-GCM-SHA256 | 0 x009e | TLS_DHE_RSA_WITH_AES_128_GCM_SHA256 | 13.0 - -47. x | 13.0 - -52. x | 13.0 - -58. x |

| tls1.2 sha256——aes - 256 | 0 x003d | TLS_RSA_WITH_AES_256_CBC_SHA256 | 13.0 - -47. x | 13.0 - -52. x | 13.0 - -58. x |

| tls1.2 sha256——aes - 128 | 0 x003c | TLS_RSA_WITH_AES_128_CBC_SHA256 | 13.0 - -47. x | 13.0 - -52. x | 13.0 - -58. x |

| tls1.2 - ecdhe - rsa - aes - 256 sha384 | 0 xc028 | TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384 | 13.0 - -47. x | 13.0 - -52. x | 13.0 - -58. x |

| tls1.2 - ecdhe - rsa - aes - 128 sha256 | 0 xc027 | TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256 | 13.0 - -47. x | 13.0 - -52. x | 13.0 - -58. x |

| tls1.2 -她- rsa - aes - 256 sha256 | 0 x006b | TLS_DHE_RSA_WITH_AES_256_CBC_SHA256 | 13.0 - -47. x | 13.0 - -52. x | 13.0 - -58. x |

| tls1.2 -她- rsa - aes - 128 sha256 | 0 x0067 | TLS_DHE_RSA_WITH_AES_128_CBC_SHA256 | 13.0 - -47. x | 13.0 - -52. x | 13.0 - -58. x |