-

-

-

-

-

-

-

-

-

-

-

-

-

-

使用ICAP进行远程内容检查

-

此内容是机器动态翻译的。

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamicerstellt wurde。(Haftungsausschluss)

这篇文章是关于贸易自动化管理动态的。(无责任条款)

Este artículo lo ha traducido una máquina de forma dinámica。(通报法律)

此内容已动态机器翻译。放弃

。免責事項

此内容是机器动态翻译的。

此内容是机器动态翻译的。

此内容是机器动态翻译的。

这篇文章是机器翻译的。

德国机械制造技术有限公司。(Haftungsausschluss)

这篇文章是关于职业自动化的。(无责任条款)

Este artículo ha sido traducido automáticamente。(通报法律)

英文:中文:中文:免責事項

■■■■■■■

我们的目标是实现自动化。

这篇文章已经过机器翻译.放弃

翻译失败!

用例:通过使用ICAP进行远程恶意软件检查,使企业网络安全

Citrix ADC设备充当代理并拦截所有客户端流量。设备使用策略来评估流量,并将客户端请求转发到资源所在的源服务器。设备解密来自源服务器的响应,并将纯文本内容转发给ICAP服务器以进行反恶意软件检查。ICAP服务器响应一条消息,指示“不需要适配”、错误或修改请求。根据来自ICAP服务器的响应,请求的内容被转发到客户机,或者发送适当的消息。

对于这个用例,您必须在Citrix ADC设备上执行一些常规配置、与代理和SSL拦截相关的配置以及ICAP配置。

常规配置

配置如下实体:

- NSIP地址

- SNIP (Subnet IP)地址

- DNS名称服务器

- CA证书-密钥对,用于对服务器证书进行签名,用于SSL拦截

代理服务器和SSL拦截配置

配置如下实体:

- 代理服务器在显式模式下拦截所有出站HTTP和HTTPS流量。

- SSL配置文件,用于定义连接的SSL设置,例如密码和参数。

- SSL策略,定义拦截流量的规则。设置为true表示拦截所有客户端请求。

有关详细信息,请参见以下主题:

在下面的样例配置中,反恶意软件检测服务位于www.example.com。

一般配置样例:

添加dns nameServer 203.0.113.2添加ssl certKey ns-swg-ca-certkey -cert ns_swg_ca. add dns nameServer 203.0.113.2CRT -key ns_swg_ca。关键< !——NeedCopy >示例代理服务器和SSL拦截配置:

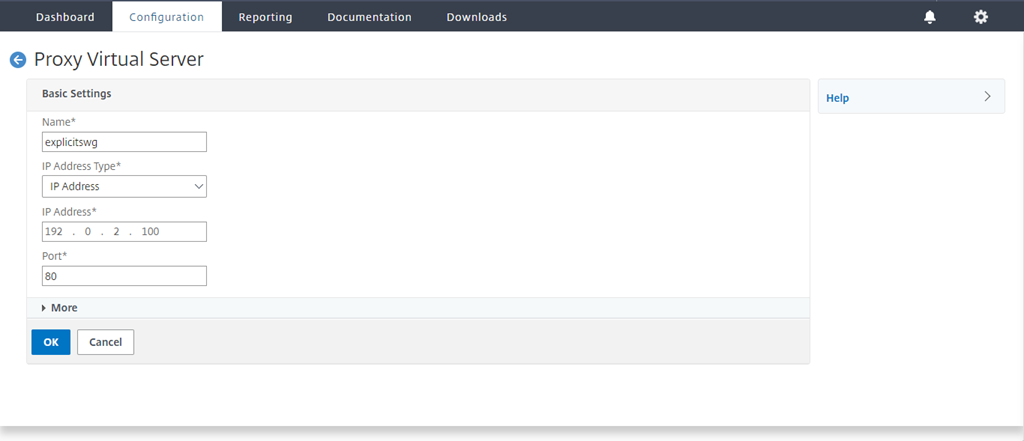

add cs vserver explicitswg PROXY 192.0.2.100 80 -Authn401 ENABLED -authnVsName explicit-auth-vs set ssl parameter -defaultProfile ENABLED添加ssl配置文件swg_profile -ssliCACertkey ns-swg-ca-certkey set ssl vserver explicitswg -sslProfile swg_profile添加ssl策略ssli-pol_ssli -rule true -action拦截绑定ssl vserver explicitswg -policyName ssli-pol_ssli -priority 100 -type INTERCEPT_REQ ICAP配置样例:

add service icap_svc 203.0.113.225 TCP 1344 enable ns feature contentinspection add icapprofile icapprofile1 -uri /example.com -Mode RESMOD add contentinspection action CiRemoteAction -type ICAP -serverName icap_svc -icapProfileName icapprofile1 add contentinspection policy CiPolicy -rule "HTTP.REQ.METHOD.NE("CONNECT")"-action CiRemoteAction bind cs vserver explicitswg -policyName CiPolicy -priority 200 -type response 配置代理设置

导航到安全>SSL正向代理>SSL正向代理向导。

点击开始然后点击继续。

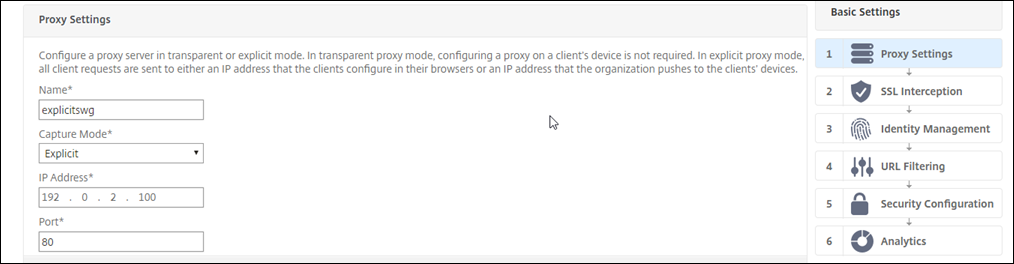

在代理设置对话框中,输入显式代理服务器的名称。

为捕获模式,选择显式的。

输入IP地址和端口号。

![显式的代理]()

点击继续。

配置SSL拦截设置

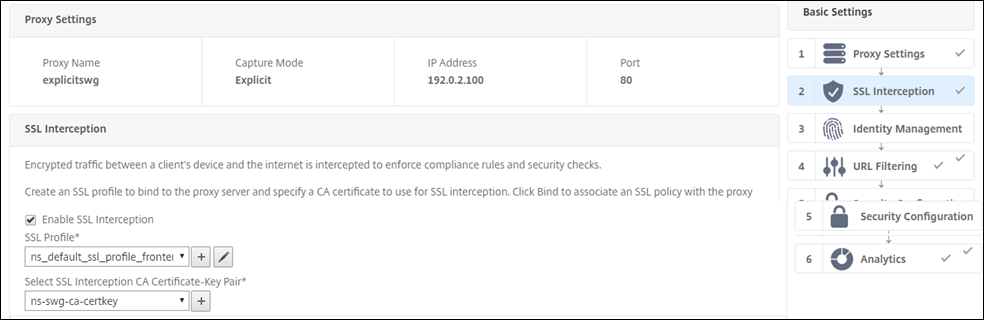

选择启用SSL拦截。

![SSL拦截]()

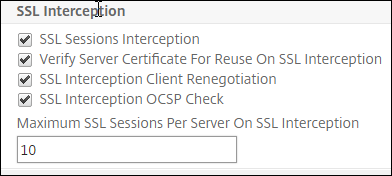

在SSL配置文件,选择现有的配置文件或单击“+”添加新的前端SSL配置文件。启用SSL会话拦截在这个配置文件中。如果您选择一个现有的概要文件,请跳过下一步。

![SSL配置文件]()

点击好吧然后点击完成。

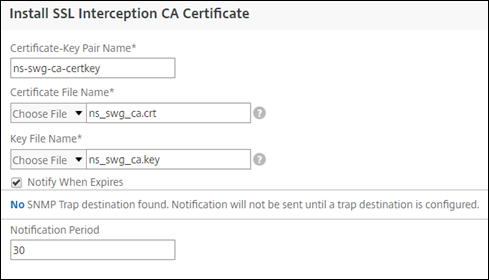

在选择“SSL拦截CA证书-密钥对”,选择现有证书或按“+”安装用于SSL拦截的CA证书-密钥对。如果选择已存在的证书,请跳过下一步。

![SSL拦截证书-密钥对]()

点击安装然后点击关闭。

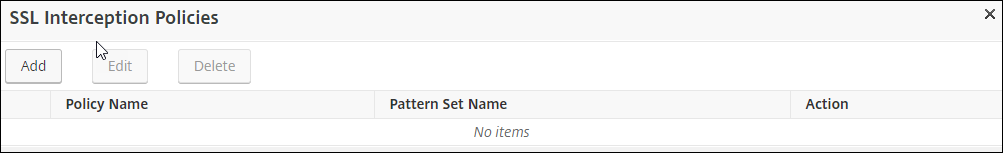

添加拦截所有流量的策略。点击绑定。点击添加添加新策略或选择现有策略。如果选择已存在的策略,请单击插入,并跳过接下来的三个步骤。

![添加SSL策略]()

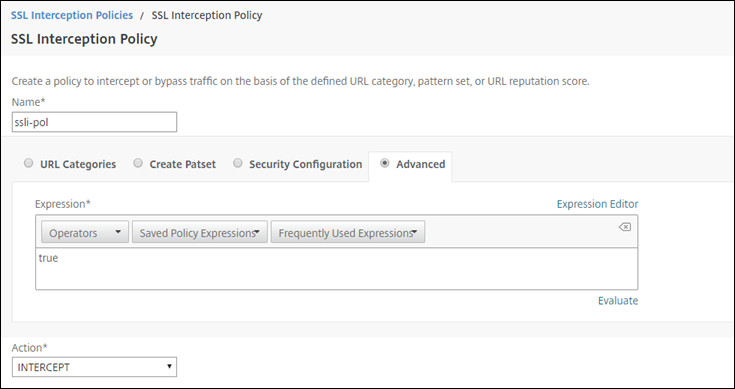

输入策略的名称并选择先进的。在Expression编辑器中,输入true。

为行动中,选择拦截。

![SSL策略为true]()

点击创建。

点击继续四次,然后点击完成。

配置ICAP

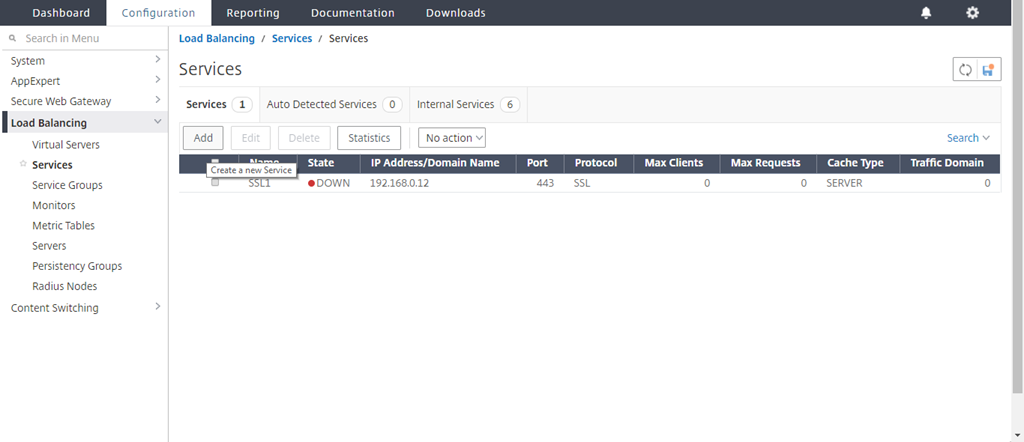

导航到负载平衡>服务并点击添加。

![添加TCP服务]()

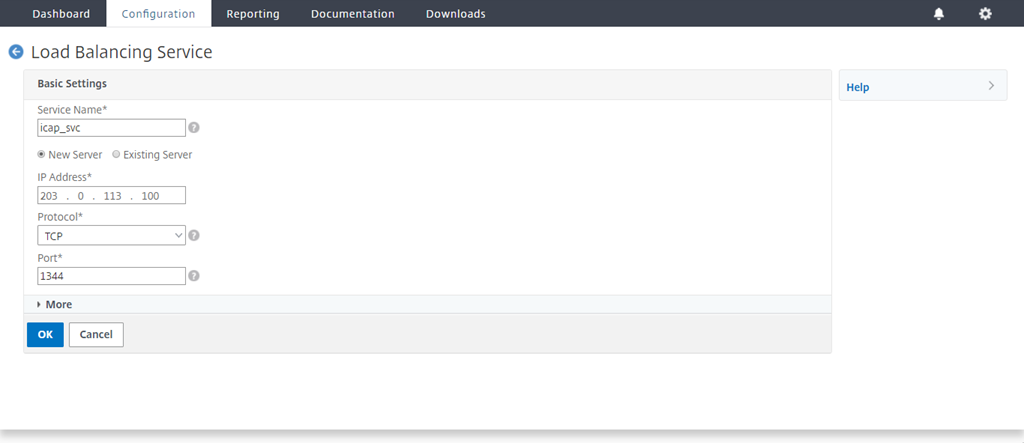

键入名称和IP地址。在协议中,选择TCP。在港口、类型1344。点击好吧。

![添加]()

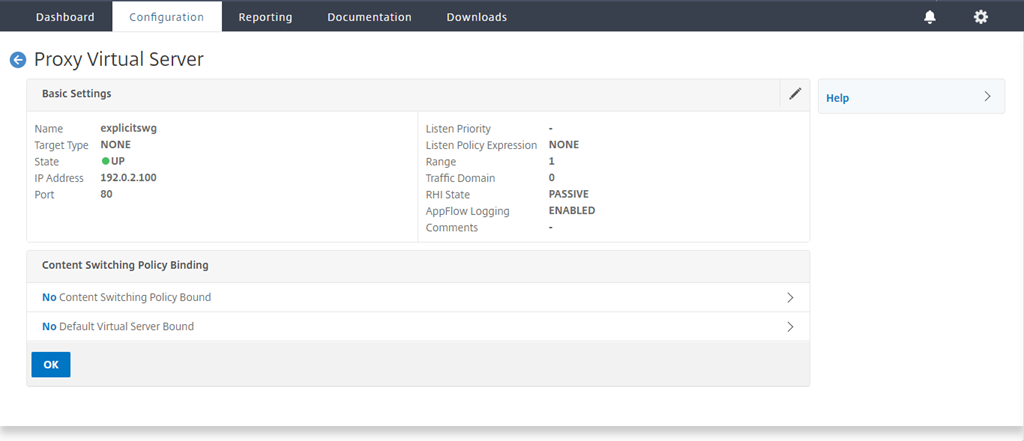

导航到SSL正向代理>代理虚拟服务器。新建代理虚拟服务器或选择虚拟服务器,单击编辑。输入详细信息后,单击好吧。

![代理服务器]()

点击好吧再一次。

![代理服务器OK]()

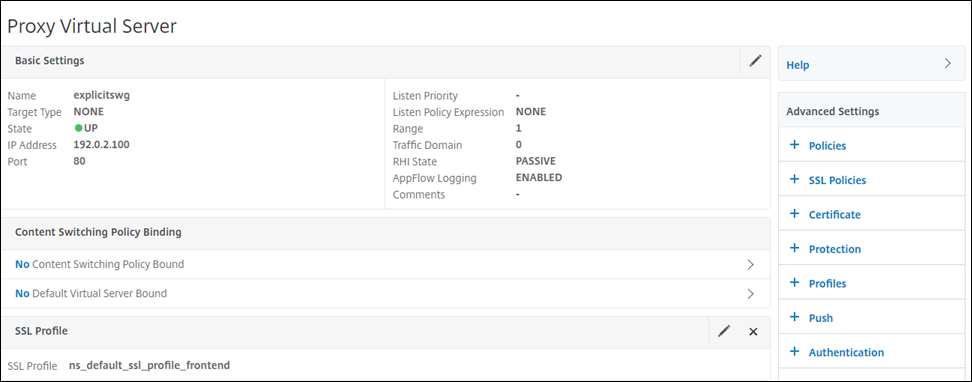

在高级设置,点击政策。

![添加策略]()

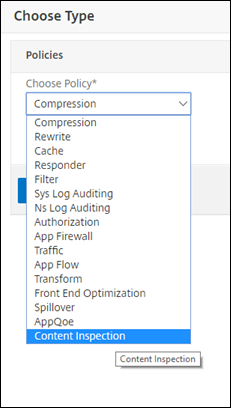

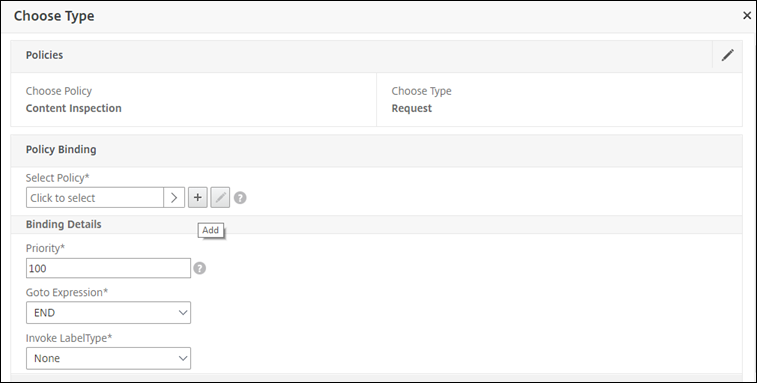

在选择政策中,选择内容检查。点击继续。

![添加内容检查策略]()

在选择政策,单击“+”号,添加策略。

![添加内容检查策略]()

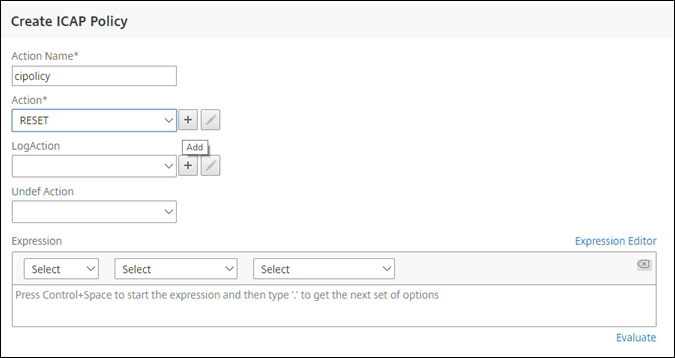

输入策略的名称。在行动,点击“+”号添加操作。

![添加内容检查策略动作]()

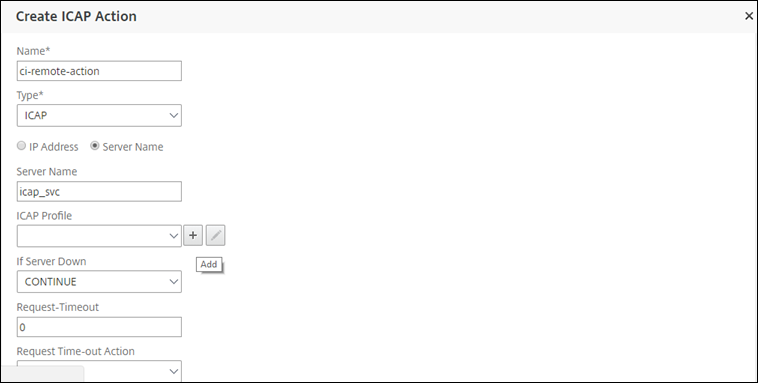

为操作键入一个名称。在服务器名称,键入前面创建的TCP服务的名称。在ICAP概要,点击“+”号添加ICAP配置文件。

![ICAP动作概要]()

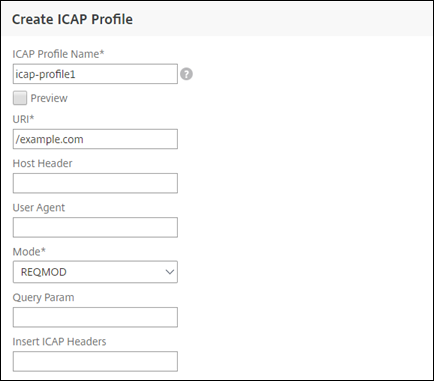

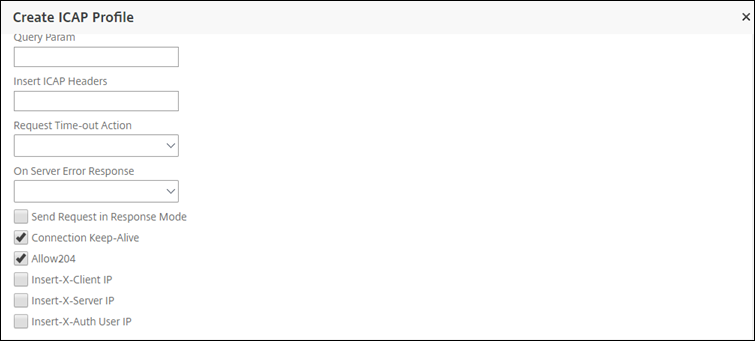

键入概要名称、URI。在模式中,选择REQMOD。

![ICAP概要]()

点击创建。

![创建ICAP配置文件]()

在创建ICAP操作页面,点击创建。

![ICAP动作创建]()

在创建ICAP策略页,在表达式编辑器。然后,单击创建。

![ICAP策略创建]()

点击绑定。

![ICAP策略绑定]()

当提示启用内容检查特性时,选择是的。

![启用内容检查]()

点击完成。

![完成]()

在RESPMOD中,Citrix ADC设备和ICAP服务器之间的ICAP事务示例

从Citrix ADC设备到ICAP服务器的请求:

RESPMOD icap://10.106.137.15:1344/resp icap /1.0主机:10.106.137.15 Connection: Keep-Alive encapsulation: res-hdr=0, res-body=282 HTTP/1.1 200 OK Date: Fri, 01 Dec 2017 11:55:18 GMT Server: Apache/2.2.21 (Fedora) Last-Modified: Fri, 01 Dec 2017 11:16:16 GMT ETag: "20169-45-55f457f42aee4" Accept-Ranges: bytes Content-Length: 69 Keep-Alive: timeout=15, max=100 Content-Type: text/plain;charset = utf - 8 X5O ! P % @AP [4 pzx54 (P ^) 7 cc) 7} $ EICAR-STANDARD-ANTIVIRUS-TEST-FILE !$ H + H * < !——NeedCopy >从ICAP服务器到Citrix ADC设备的响应:

ICAP/1.0 200 OK连接:keepalive日期:Fri, 01 Dec, 2017 11:40:42 GMT封装:res-hdr=0, res-body=224服务器:IWSVA 6.5-SP1_Build_Linux_1080 $日期:04/09/2015 01:19:26 AM$ ISTag: "9.8-13.815.00-3.100.1027-1.0" X-Virus-ID: Eicar_test_file x -感染- found: Type=0;分辨率= 2;威胁= Eicar_test_file;HTTP/1.1 403禁止访问日期:2017年12月1日星期五11:40:42 GMT Cache-Control: no-cache Content-Type: text/html;charset=UTF-8 Server: IWSVA 6.5-SP1_Build_Linux_1080 $Date: 04/09/2015 01:19:26 AM$ CONTENT - length: 5688 ... ... 分享

分享

本预览版产品文档为思杰机密文档。

您同意根据Citrix测试版/技术预览版协议的条款保密本文档。

预览文档中描述的任何特性或功能的开发、发布和时间仍由我们自行决定,如有更改,恕不另行通知或咨询。

本文档仅供参考,并非提供任何材料、代码或功能的承诺、承诺或法律义务,不应作为Citrix产品购买决策的依据。

如果不同意,选择“不同意退出”。