Citrix FilesでのSAMLによるシングルサインオン

XenMobileとCitrix Content Collaborationを構成して、SAML(Security Assertion Markup Language:セキュリティアサーションマークアップランゲージ)を使用したCitrix Filesモバイルアプリへのシングルサインオン(SSO:Single Sign-On)アクセスを提供することができます。この機能には次のものが含まれます:

- MAM SDK対応か、MDX Toolkitを使用してラップされたCitrix Filesアプリ

ラップされていないCitrix Filesクライアント(Webサイト、Outlook Plug-in、同期クライアントなど)

- ラップされたCitrix Filesアプリの場合。Citrix Filesモバイルアプリを介してCitrix Filesにログオンするユーザーは、ユーザー認証のためにSecure Hubにリダイレクトされ、SAMLトークンを取得します。認証が成功した後で、Citrix FilesモバイルアプリからContent CollaborationにSAMLトークンが送信されます。最初のログオンの後、ユーザーはSSOを介してCitrix Filesモバイルアプリにアクセスできます。また、毎回ログオンしなくても、Secure MailのメールにContent Collaborationからドキュメントを添付できます。

- ラップされていないCitrix Filesクライアントの場合。WebブラウザーまたはほかのCitrix Filesクライアントを介してCitrix Filesにログオンするユーザーは、XenMobileにリダイレクトされます。XenMobileで認証されると、ユーザーはContent Collaborationに送信されたSAMLトークンを取得します。最初のログオンの後は、毎回ログオンしなくてもユーザーはSSOを介してCitrix Filesクライアントにアクセスできます。

XenMobileをContent CollaborationのSAML IDプロバイダー(IDP)として使用するには、この記事で説明するように、Enterpriseアカウントを使用するようにXenMobileを構成する必要があります。または、Storage Zone Connectorでのみ動作するようにXenMobileを構成することもできます。詳しくは、「XenMobileでCitrix Content Collaborationを使用する」を参照してください。

詳細なリファレンスアーキテクチャ図については、「アーキテクチャ」を参照してください。

前提条件

XenMobileおよびCitrix FilesアプリにSSOを構成する前に、以下の前提条件を満たす必要があります:

MAM SDKまたは互換性があるバージョンのMDX Toolkit(Citrix Filesモバイルアプリ用)。

詳しくは、「XenMobileの互換性」を参照してください。

- 互換性があるバージョンのCitrix FilesモバイルアプリとSecure Hub。

- Content Collaboration管理者アカウント。

- XenMobileとContent Collaboration間の確認された接続。

Content Collaborationアクセスの構成

Content CollaborationのためにSAMLを設定する前に、以下のようにContent Collaborationアクセス情報を入力します:

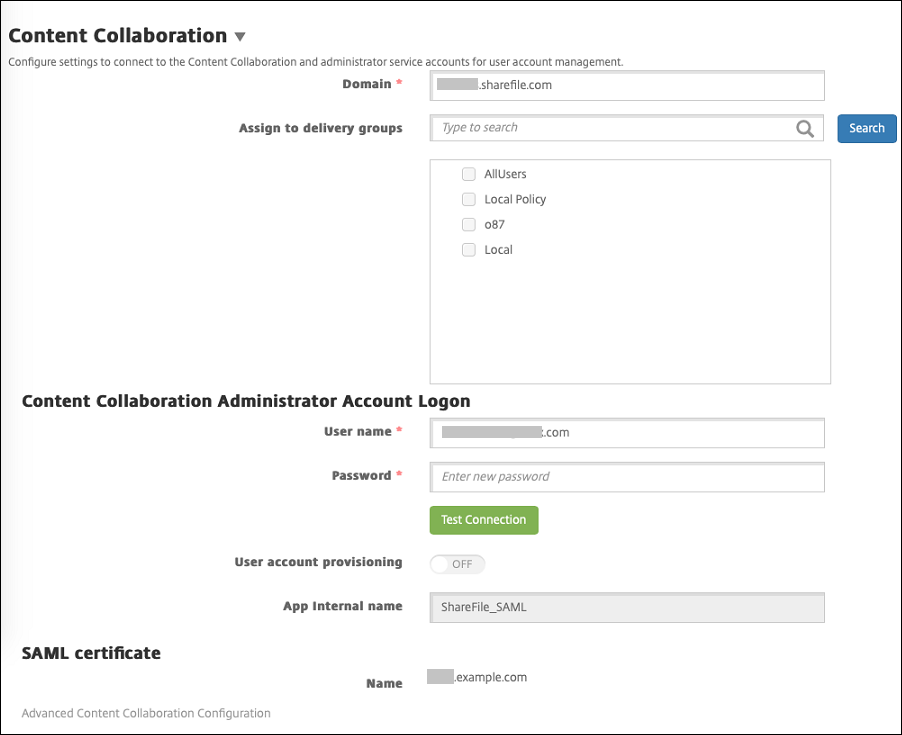

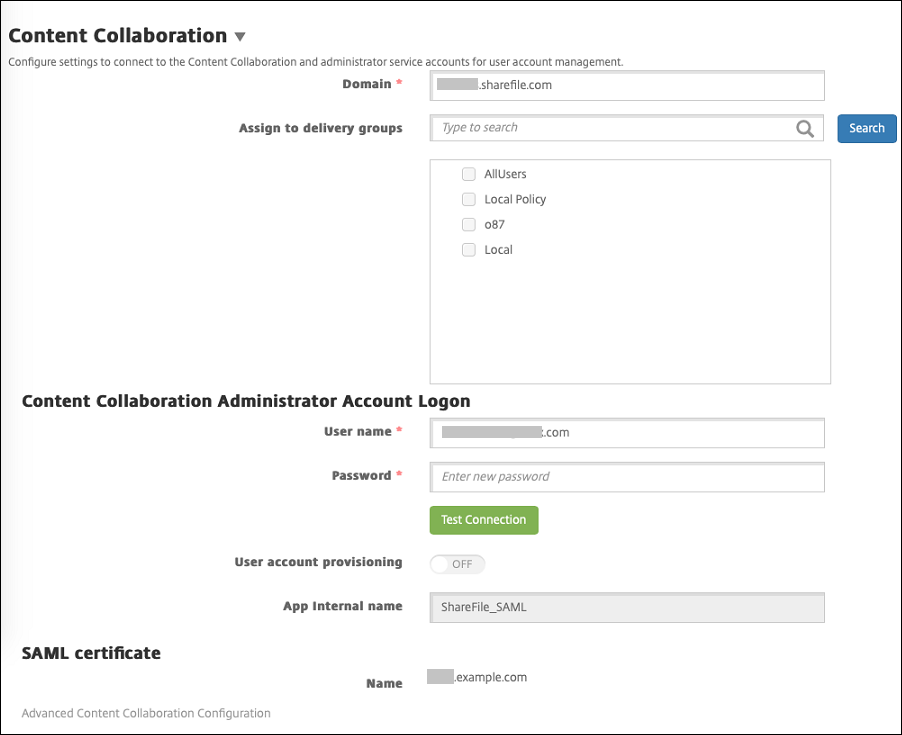

XenMobile Webコンソールで、[構成]の[ShareFile]をクリックします。[ShareFile]構成ページが開きます。コンソールには、ShareFileではなくContent Collaborationという用語が表示される場合があります。

次の設定を構成します:

- ドメイン:Content Collaborationサブドメイン名を入力します。例:

example.sharefile.com。 - デリバリーグループに割り当て:Content Collaborationと共にSSOを使用するデリバリーグループを選択または検索します。

- ShareFile管理者アカウントログオン

- ユーザー名:Content Collaboration管理者のユーザー名を入力します。このユーザーには管理特権が必要です。

- パスワード:Content Collaboration管理者のパスワードを入力します。

- ユーザーアカウントのプロビジョニング:この設定は無効のままにします。ユーザープロビジョニングにContent Collaborationユーザー管理ツールを使用します。「ユーザーアカウントと配布グループのプロビジョニング」を参照してください。

- ドメイン:Content Collaborationサブドメイン名を入力します。例:

[接続のテスト]をクリックして、Content Collaboration管理者アカウントのユーザー名とパスワードが特定のContent Collaborationアカウントに対して認証されることを検証します。

[保存]をクリックします。

XenMobileがContent Collaborationと同期して、Content Collaborationの[ShareFile発行者/エンティティID]と[ログインURL]の設定が更新されます。

[構成]>[ShareFile]ページにアプリの内部名が表示されます。アプリの内部名は、後述の「Citrix Files.comのSSO設定を変更する」で説明する手順を完了するために必要になります。

ラップされたCitrix Files MDXアプリ用のSAMLの設定

ラップされたCitrix Files MDXアプリを使用したシングルサインオン構成にCitrix Gatewayを使用する必要はありません。Webサイト、Outlook Plug-in、同期クライアントなど、ラップされていないCitrix Filesクライアントのアクセスを構成するには、「ほかのCitrix FilesクライアントのためにCitrix Gatewayを構成する」を参照してください。

以下の手順がiOSおよびAndroidのアプリおよびデバイスに当てはまります。ラップされたCitrix Files MDXアプリ用にSAMLを構成するには:

MDX ToolkitでCitrix Filesモバイルアプリをラップします。MDX Toolkitによるアプリのラップについて詳しくは、「MDX Toolkitによるアプリのラップ」を参照してください。

XenMobileコンソールで、ラップされたCitrix Filesモバイルアプリをアップロードします。MDXアプリをアップロードする方法について詳しくは、「MDXアプリをXenMobileに追加するには」を参照してください。

SAML設定の検証:上記の手順で構成した管理者のユーザー名とパスワードでContent Collaborationにログオンします。

Content CollaborationおよびXenMobileが同じタイムゾーンで構成されていることを確認します。構成したタイムゾーンに関して、XenMobileに正しい時刻が表示されていることを確認します。そうでない場合、SSOが失敗する可能性があります。

Citrix Filesモバイルアプリの検証

ユーザーデバイスにSecure Hubをインストールして構成します。

XenMobile StoreからCitrix Filesモバイルアプリをダウンロードしてインストールします。

ユーザー名やパスワードの入力を求められずにCitrix Filesが開始されます。

Secure Mailによる検証

まだ行っていない場合は、ユーザーデバイスにSecure Hubをインストールして構成します。

XenMobile StoreからSecure Mailをダウンロード、インストール、および設定します。

新規メールを開いて[Citrix Filesから添付]をタップします。メールに添付できるファイルがユーザー名とパスワードを入力しなくても表示されます。

ほかのCitrix FilesクライアントのためにCitrix Gatewayを構成する

Webサイト、Outlook Plug-in、SyncクライアントなどのラップされていないCitrix Filesクライアントへのアクセスを構成するには、以下のようにCitrix Gatewayを構成して、SAML IDプロバイダーとしてのXenMobileの使用をサポートする必要があります。

- ホームページのリダイレクトを無効にする。

- Citrix Filesのセッションポリシーとプロファイルを作成する。

- Citrix Gateway仮想サーバーにポリシーを構成する。

ホームページのリダイレクトを無効にする

/cginfraパスから送られる要求に対するデフォルトの動作を無効にします。この操作により、ユーザーは、構成されたホームページの代わりに本来要求された内部URLを見ることができるようになります。

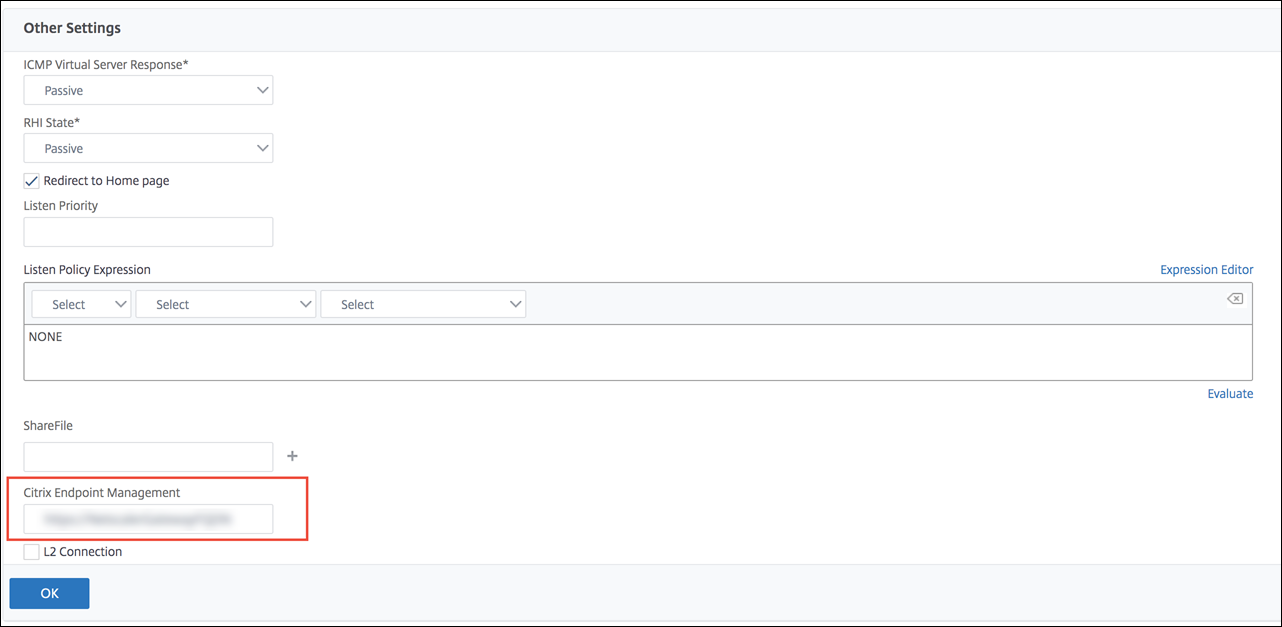

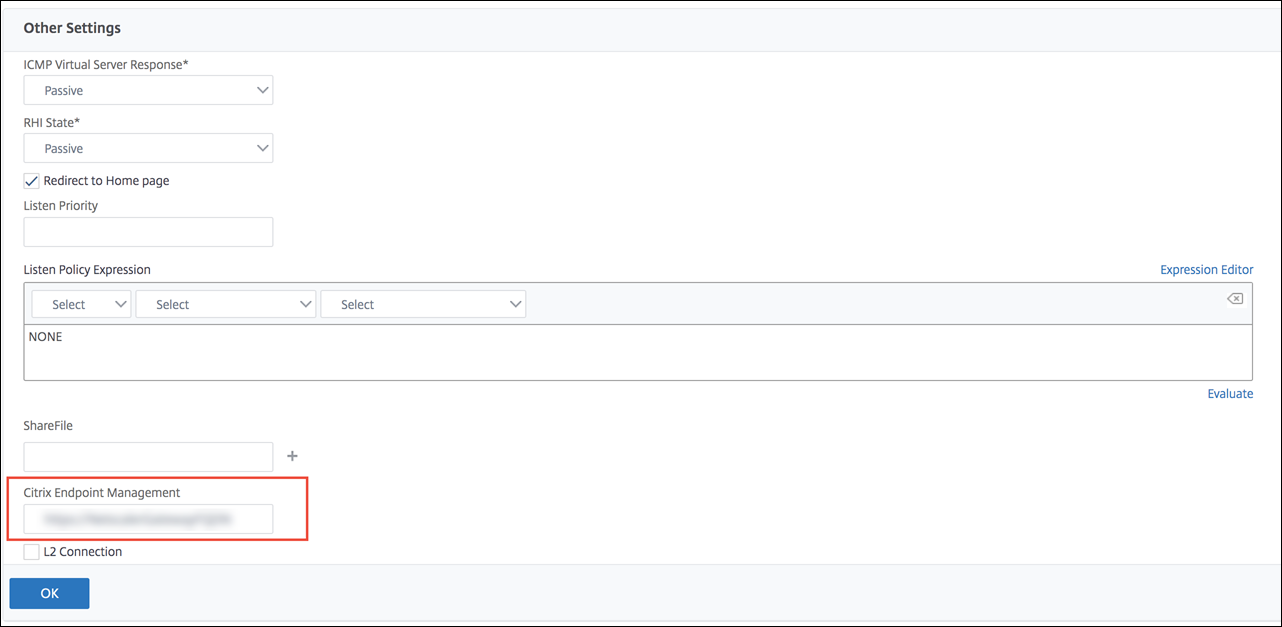

XenMobileのログオンに使用されるCitrix Gateway仮想サーバーの設定を編集します。Citrix ADCで、[他の設定]に移動して[ホームページにリダイレクト]チェックボックスをオフにします。

[ShareFile](現在のContent Collaboration)の下にXenMobileの内部サーバー名およびポート番号を入力します。

Citrix Endpoint Managementで、XenMobileのURLを入力します。使用するバージョンのCitrix Gatewayが、古い製品名AppControllerを参照している場合があります。

この構成により、/cginfraパスを介して入力したURLに対する要求が承認されます。

Citrix Filesのセッションポリシーと要求プロファイルを作成する

以下の設定を構成してCitrix Filesセッションポリシーと要求プロファイルを作成します:

Citrix Gateway構成ユーティリティの左側のナビゲーションペインで、[Citrix Gateway]>[ポリシー]>[セッション]の順にクリックします。

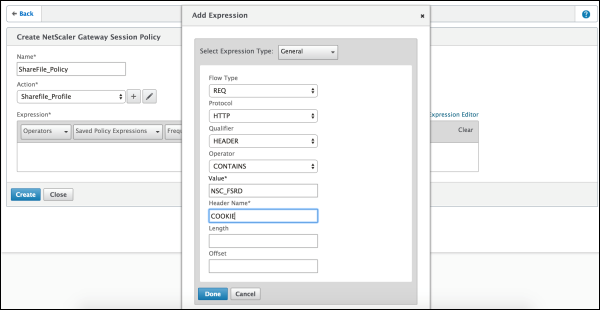

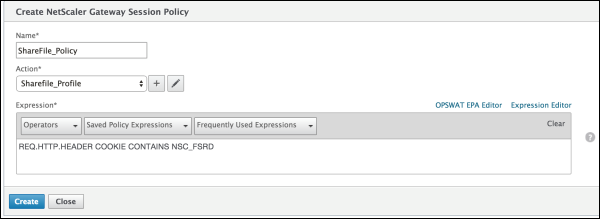

セッションポリシーを作成します。[Policies]タブで[Add]をクリックします。

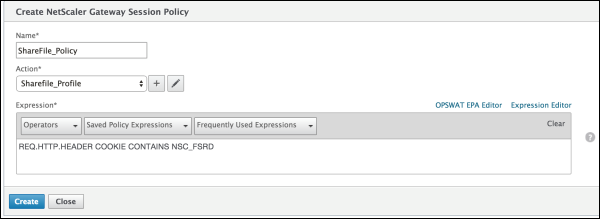

[Name]ボックスに「ShareFile_Policy」と入力します。

[+]をクリックして操作を作成します。[Create Session Profile]ページが開きます。

次の設定を構成します:

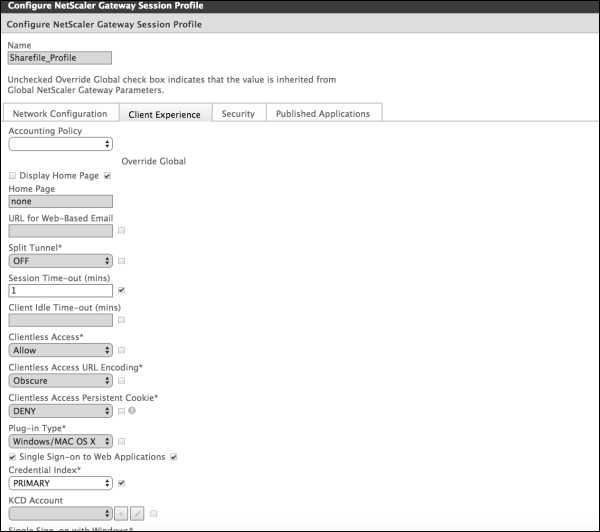

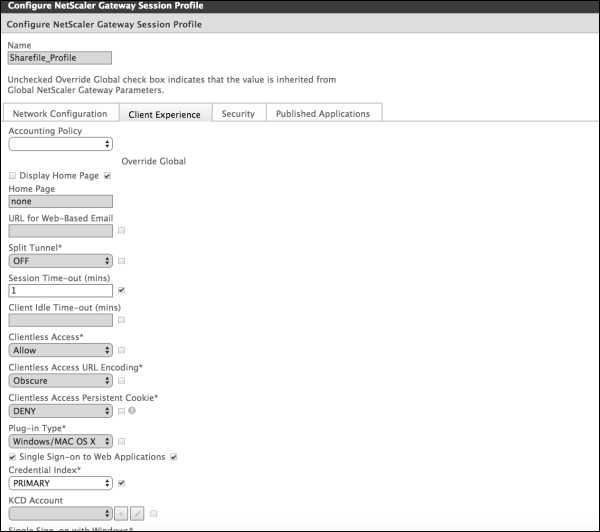

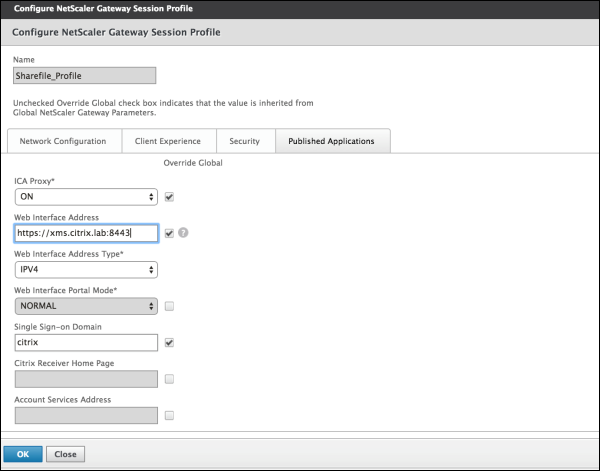

- Name:「ShareFile_Profile」と入力します。

- [Client Experience]タブをクリックし、以下の設定を構成します:

- Home Page:「none」と入力します。

- 会话超时(分钟s):「1」と入力します。

- Single Sign-on to Web Applications:この設定をクリックします。

- Credential Index:[PRIMARY]をクリックします。

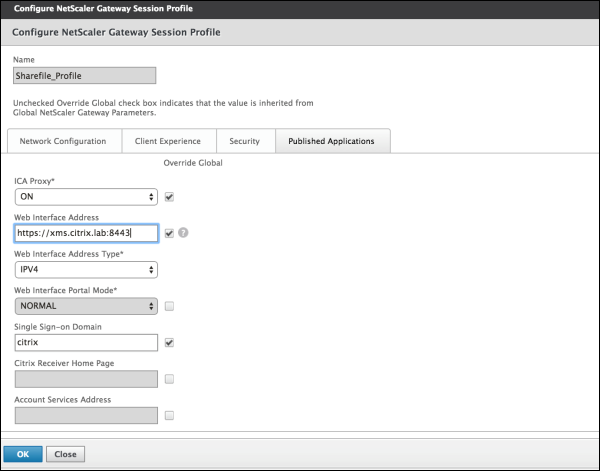

- [Published Applications]タブをクリックします。

次の設定を構成します:

- ICA Proxy:[ON]を選択します。

- Web Interface Address:XenMobile ServerのURLを入力します。

Single Sign-on Domain:Active Directoryドメイン名を入力します。

Citrix Gatewayセッションプロファイルを構成するとき、[Single Sign-on Domain]に入力するドメインサフィックスをLDAPに定義するXenMobileドメインエイリアスと一致させる必要があります。

[Create]をクリックしてセッションプロファイルを定義します。

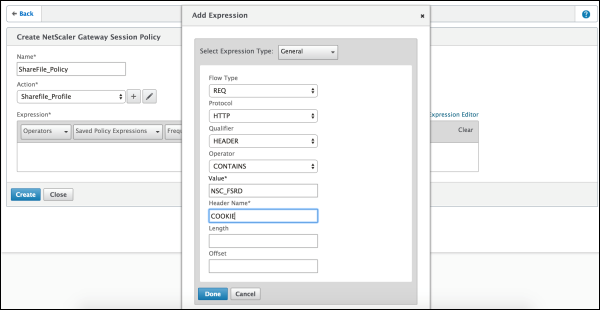

[Expression Editor]をクリックします。

次の設定を構成します:

- Value:「NSC_FSRD」と入力します。

- Header Name:「COOKIE」と入力します。

[Create]をクリックしてから、[Close]をクリックします。

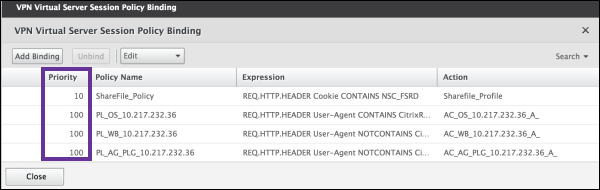

Citrix Gateway仮想サーバーにポリシーを構成する

以下の設定をCitrix Gateway仮想サーバーに構成します。

Citrix Gateway構成ユーティリティの左側のナビゲーションペインで、[Citrix Gateway]>[Virtual Servers]をクリックします。

[Details]ペインでCitrix Gateway仮想サーバーをクリックします。

[編集]をクリックします。

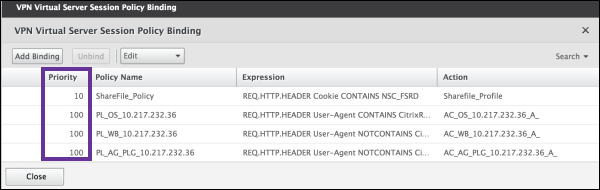

[Configured policies]の[Session policies]をクリックし、[Add binding]をクリックします。

[ShareFile_Policy]を選択します。

このポリシーの優先順位が一覧表示されるほかのポリシーよりも高くなるように、選択したポリシーに対して自動生成される[Priority]の番号を最も小さい数に変更します。例:

[Done]をクリックして、Citrix ADC構成を保存します。

Citrix Files.comのSSO設定を変更する

MDXおよび非MDX Citrix Filesアプリの両方に対して以下の変更を行います。

重要:

内部アプリケーション名に新しい番号が追加されます:

- Citrix Filesアプリの編集または再作成の都度

- XenMobileでのContent Collaboration設定の変更の都度

このため、Citrix Files WebサイトでログインURLも更新して、更新されたアプリ名を反映する必要があります。

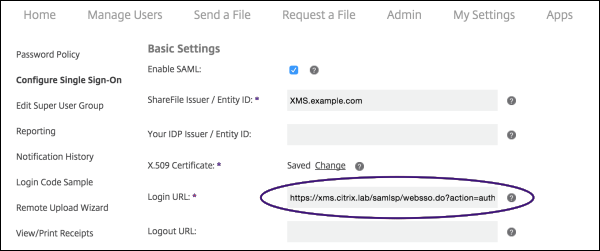

Content Collaborationアカウント(

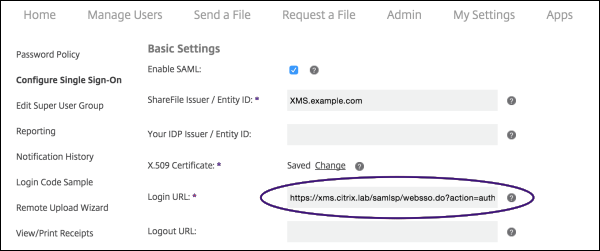

https://)にContent Collaboration管理者としてログオンします。.sharefile.com Content Collaboration Webインターフェイスで[管理]をクリックし、[シングルサインオン設定の構成]を選択します。

[ログインURL]を以下のように編集します:

編集前の[ログインURL]の例は次のとおりです:

https://xms.citrix.lab/samlsp/websso.do?action=authenticateUser&app=ShareFile_SAML_SP&reqtype=1

Citrix Gateway仮想サーバーの外部FQDNおよび「

/cginfra/https/」をXenMobile ServerのFQDNの前に挿入し、XenMobileのFQDNの後に「8443」を追加します。編集したURLの例は次のとおりです:

https://nsgateway.acme.com/cginfra/https/xms.citrix.lab:8443/samlsp/websso.do?action=authenticateUser&app=SHareFile_SAML_SP&reqtype=1パラメーター

&app=ShareFile_SAML_SPを、Citrix Files内部アプリ名に変更します。内部名はデフォルトで「ShareFile_SAML」です。ただし、構成を変更するたびに、内部名に数字が付加されます(例:ShareFile_SAML_2、ShareFile_SAML_3)。アプリの内部名は、[構成]>[ShareFile]ページで調べることができます。編集したURLの例は次のとおりです:

https://nsgateway.acme.com/cginfra/https/xms.citrix.lab:8443/samlsp/websso.do?action=authenticateUser&app=ShareFile_SAML&reqtype=1「

&nssso=true」をURLの最後に追加します。最終的なURLの例は次のとおりです:

https://nsgateway.acme.com/cginfra/https/xms.citrix.lab:8443/samlsp/websso.do?action=authenticateUser&app=ShareFile_SAML&reqtype=1&nssso=true

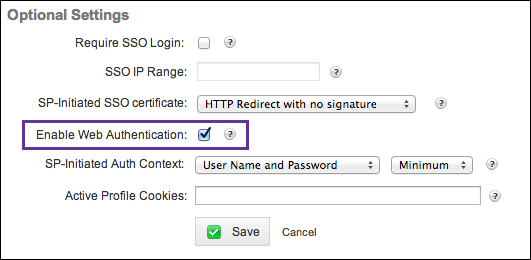

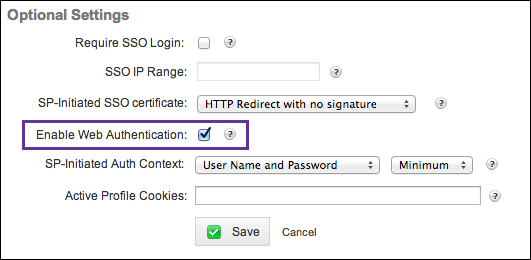

[オプション設定]の下の[Web認証の有効化]チェックボックスをオンにします。

構成を検証する

以下の操作を実行して構成を検証します。

ブラウザーで

https://にアクセスします。sharefile.com/saml/login Citrix Gatewayのログオンフォームにリダイレクトされます。リダイレクトされない場合は前の構成設定を検証します。

Citrix Gatewayおよび構成したXenMobile環境のユーザー名とパスワードを入力します。

.sharefile.com