Connecter une passerelle Citrix Gateway locale en tant que fournisseur d 'identité à Citrix Cloud

Citrix Cloud preend en charge l 'utilisation de Citrix Gateway local entant que fournisseur d 'identité pour authenticfier les abonnés qui se connectent à leurs espaces de travail。

enutilant l ' authentication Citrix Gateway, vous pouvez:

- Continuer à authenticfier les utilisateurs via votre Citrix网关存在afin qu 'ils puissent accéder aux resource de votre déploiement本地d 'applications et de bureaux virtuels via Citrix Workspace。

- 用莱斯认证、授权及审核功能(AAA)de Citrix Gateway avec Citrix Workspace。

- Utilisez des function telles que l ' authenticationunique, les cartes à puce, les jetons sécurisés, les stratégies d 'accès conditionnel, la fédération et bien d 'autres, tout en fournissant à vos utilisateurs l 'accès aux resources don ils ont besoin via Citrix Workspace。

委员会:

阿普雷内斯加巴黎巴黎'identité巴黎巴黎巴黎巴黎巴黎巴黎巴黎Citrix身份和身份验证介绍.Le模块«规划Citrix身份和访问管理»综合de courtes vidéos qui vous explitive comment connecter ce fournisseur d 'identité à Citrix Cloud et active l ' authentication pour Citrix Workspace。

负责版本

L’authentication Citrix Gateway最优质的产品使用版本:

- Citrix Gateway 12.1 54.13 Édition Advanced ou ultérieure

- Citrix Gateway 13.0 41.20 Édition Advanced ou ultérieure

其实条件

云连接器

Vous devez处置d 'au moins deux(2)服务器sur lesquels安装le logiciel思杰云连接器。对紧急情况的满足:

- Répondre紧急情况système décrites丹斯Détails技术sur云连接器.

- Aucun autre合成Citrix ne doit être installé sur ces服务器,ils ne doivent pas être un contrôleur de domain Active Directory ou une machine critique à votre基础设施d 'emplacement de resources。

- Être joint au domain sur leel réside votre site。Si les utilisateurs accèdent aux applications de votre site dans plusieurs domains, vous devez installer au moins deux Cloud Connector dans chque domain。

- Être connectés à UN réseau pouvant联系选民网站。

- Être connectés à互联网。倒加d '信息,咨询la部门配置请求倒le système et la connectivité.

- Citrix推荐双服务器倒garantir la haute disponibilité de云连接器。Après l 'installation, les Cloud Connector permeent à Citrix Cloud de localiser et de commer avec votre site。

倒加示例信息,根据l '安装云连接器,咨询la部分安装云连接器.

活动目录

Avant d 'activer l ' authentication Citrix Gateway, effectuez les tâches suivantes:

- Vérifiez que vos abonnés à AD (Active Directory)。Les abonnés sans compte AD ne peuvent pas se connecter à leur espace de travail。

- 保证费用propriétés计算费用使用费用abonnés sont renseignées。Citrix云利用ces propriétés pour établir le context utilisateur lorsque les abonnés se connectent。Si ces propriétés ne sont pas renseignées, les abonnés ne peuvent pas se connecter à leur espace de travail。Ces propriétés组成部分:

- 地址的电子邮件

- 笔名d 'affichage

- 笔名commun

- 化名SAM

- Nom d 'utilisateur principal

- OID

- SID

- Connectez votre Active Directory (AD) à votre compte Citrix Cloud。Dans cette tâche, vous安装le logiciel云连接器sur les serurs que vous avez préparés, comme décrit Dans la section云连接器.Les Cloud连接器渗透à Citrix Cloud de communiquer avec votre环境本地。倒指示,咨询部门Connecter Active Directory à Citrix Cloud.

- Si vous configure une fédération avec l ' authentication Citrix Gateway, synchronisez vos utilisateurs AD avec le fournisseur de fédération。Citrix Cloud一个besoin des attribute d 'utilisateur AD pour vos abonnés à un space de travail afin qu 'ils puissent se连接器校正。

紧急事件

Stratégies avancées Citrix Gateway

L ' authentication Citrix Gateway nécessite L 'utilisation de stratégies avancées sur L 'instance Gateway locale en raison de la mise hors service des stratégies classiques。Les stratégies avancées prennent en charge l ' authentication multifacteur pour Citrix Cloud, y包括des options telles que le chaînage des fournisseurs d 'identité。Si vous utilisez actuellement des stratégies classiques, vous devez créer de nouvelles stratégies avancées pour utiliser l’certification Citrix Gateway dans Citrix Cloud。你的权利réutiliser la党行动stratégie经典的谎言你的créez la stratégie avancée。

签字证书

Lors de la configuration de Gateway pour l ' authentication des abonnés à Citrix Workspace, Gateway agit en tant que fournisseur OpenID Connect。信息entre Citrix Cloud et Gateway sont符合au协议OIDC,包括la签名numérique de jetons。Par conséquent, vous devez配置uncertificat pour签名者cesjetons。Ce certificat doit être délivré par une autorité de certification publicque。L 'utilisation d 'un certificate émis par une autorité de certification privée n 'est pas prise en charge car il n 'existe aucun moyen de fournir à Citrix Cloud le certificat d 'autorité de certification racine privée。Ainsi, la chaîne de certificat de confrancene peut pas être établie。Si vous configurez plusieurs证书pour la签名,une rotation des clés est effectuée pour chque留言。

Les clés doivent être liées àvpn全球.无ces clés, les abonnés ne peuvent pas accéder à leur espace de travail après s ' être connectés。

时钟同步

Étant donné que les messages signés numériquement dans OIDC portent un horodatage, Gateway doit être synchronisé avec l 'heure NTP。Si l 'horloge n 'est pas synchronisée, Citrix Cloud suppose que les jetons sont périmés lors de la vérification de leur validité。

Vue d 'ensemble des tâches

倾注配置l ' authentication Citrix Gateway, vous effectuez les tâches suivantes:

- 在Gestion des identités et des accès,开始à configurer la connexion à投票人。Au cours de cette étape, vous générez l 'ID客户端,le secret et l 'URL de重定向倒网关。

- Sur Gateway, créez une stratégie avancée de fournisseur d 'identité OAuth à l 'aide des information générées à partir de Citrix Cloud。Cela permet à Citrix Cloud de se connecter à votre passerelle Gateway locale。倾德加样品信息,咨询les文章

- 在工作空间配置, activez l ' authentication Citrix Gateway pour les abonnés。

倾注激活l '认证思杰网关倾注les abonnés à l 'espace de travail

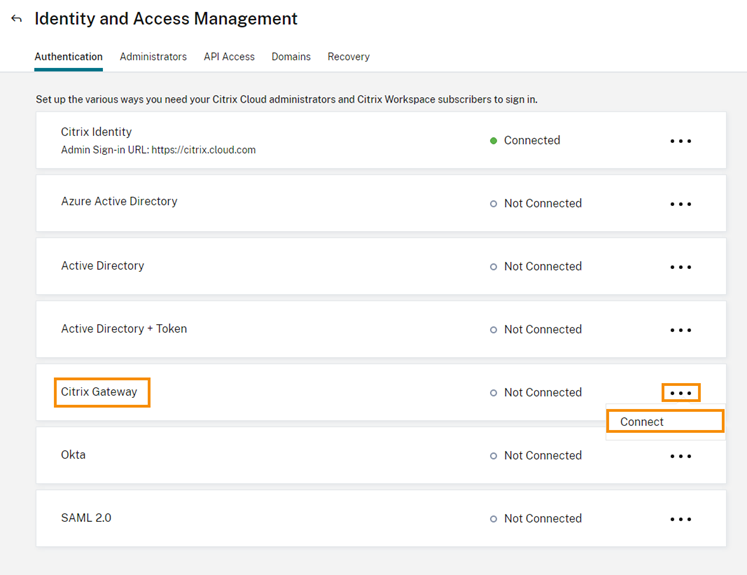

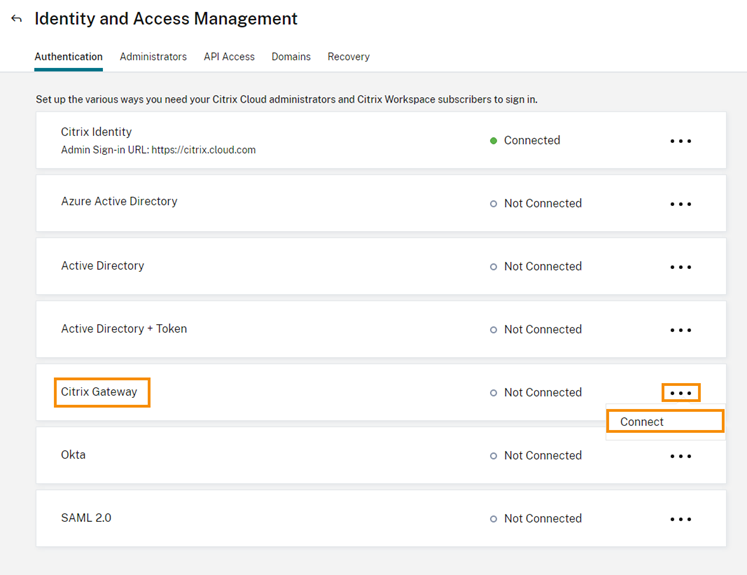

- Dans le menu Citrix Cloud, sélectionnezGestion des identités et des accès.

- 在l 'onglet认证,在Citrix网关, cliquez sur le menu des points de suspension et sélectionnez连接器.

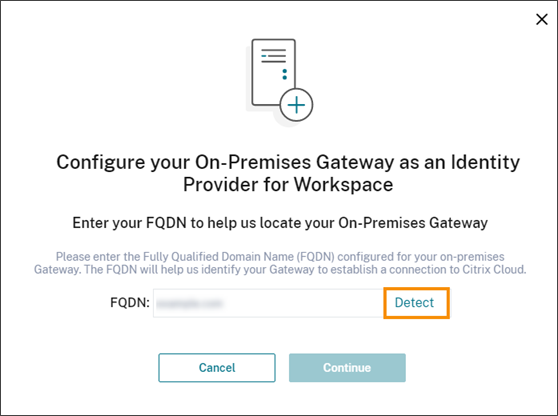

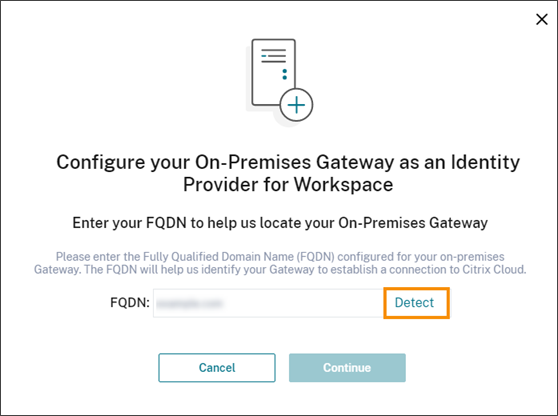

- 名义上的域名,完全的投票人,入口,地点和朋友家探测.

Une fois que Citrix Cloud l 'a détecté更正,cliquez sur继续.

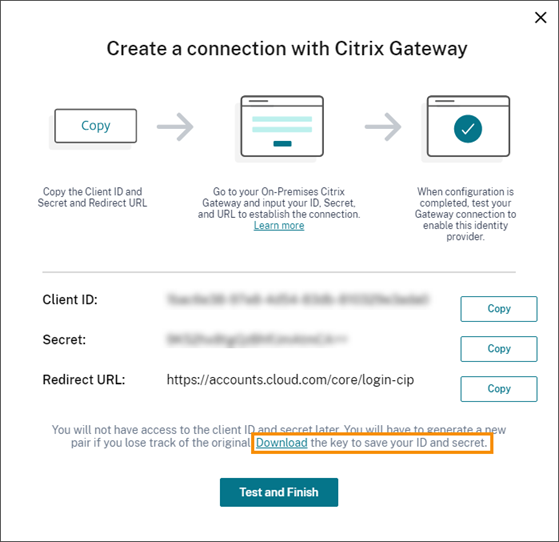

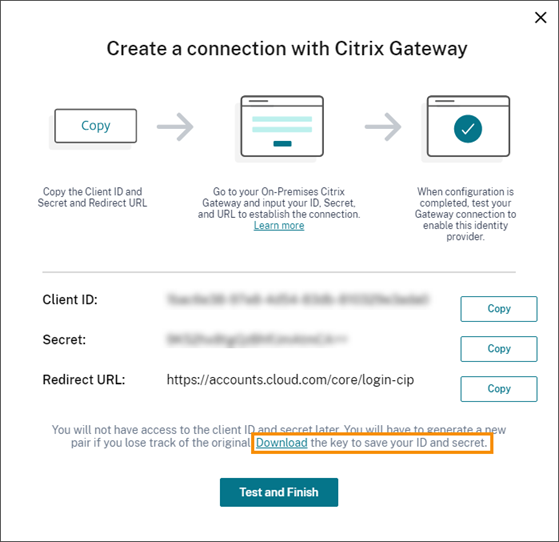

Une fois que Citrix Cloud l 'a détecté更正,cliquez sur继续. - Créez une connexion avec votre passerelle地址:

- 复制id客户端,秘密等URL重定向affichées par思杰云。

Téléchargez également une copy de ces information et enregisterz -les en toute sécurité hors ligne pour votre référence。Ces information ne sont pas disponibles dans Citrix Cloud une fois générées。

Téléchargez également une copy de ces information et enregisterz -les en toute sécurité hors ligne pour votre référence。Ces information ne sont pas disponibles dans Citrix Cloud une fois générées。 - Sur Gateway, créez une stratégie avancée de fournisseur d 'identité OAuth à l 'aide de l 'ID客户端,du secret et de l 'URL de重定向源德思杰云。倾德加样品信息,咨询les文章

- 双击苏尔测试仪和终端机.Citrix Cloud vérifie que votre passerelle Gateway est accessible et configurée correcement。

- 复制id客户端,秘密等URL重定向affichées par思杰云。

- Activez l ' authentication Citrix Gateway pour les spaces de travail:

- Dans le menu Citrix Cloud, sélectionnez工作空间配置.

- 在l 'onglet认证, selectionnezCitrix网关.

- Selectionnez我理解我的影响'expérience de 'abonné, puis cliquez sur记录.

Résolution des problèmes

这是最重要的时刻,这是最重要的时刻其实条件等紧急事件De cet文章。Vérifiez que vous disposez de tous les composants requis dans votre环境本地et que vous avez effectué toutes les配置要求。Si l 'un de ces composants est manquant ou mal configuré, l ' authentication de l ' space de travail avec Citrix Gateway ne functiontionne pas。

Si vous rencontrez un problème lors de l ' établissement d ' une connexion entre Citrix Cloud et votre passerelle Gateway locale, vérifiez les éléments suivants:

- Le nom de domain complete Gateway est accessible depuis Internet。

- Vous avez entré correctement le nom de domaine complet de Gateway dans Citrix Cloud

- Vous avez entré correctement l 'URL de Gateway dans le paramètre

发行人de la stratégie de fournisseur d 'identité OAuth。为例:发行人https://GatewayFQDN.com.勒的变量发行人Est明智à la casse。 - Les valeurs d 'ID客户端,de clé secrète客户端et d 'URL de重定向provenant de Citrix Cloud sont saisies校正dans Les champs ID客户端,Clé secrète客户端,重定向URL et受众de la stratégie de fournisseur d 'identité OAuth。Vérifiez que l 'ID客户端更正été saisi dans le champ观众de la stratégie。

- La stratégie d ' authentication de fournisseur d 'identité OAuth est configurée correctement。倾德加样品信息,咨询les文章

- Vérifiez que la stratégie est liée correctement au server d’authentication AAA, comme décrit à la section联络des stratégies d’认证.

全球目录服务

En plus de récupérer les détails des comptes d 'utilisateur, Gateway récupère le nom de domain des utilisateurs, le nom AD NETBIOS et le nom de domain AD racine。Pour récupérer le nom AD NETBIOS, Gateway recherche l 'AD dans level résident les comptes d 'utilisateur。NETBIOS ne sont pas répliqués关于全球目录服务器。

Si vous utilisez des serurs de catalogue globaux dans votre environment AD, les actions LDAP configurées sur ces serurs ne function pas avec Citrix Cloud。Vous devez configure les AD individuels dans l 'action LDAP。域名域名forêts,配置域名域名stratégies LDAP。

Recherche AD pour l ' authentication unique avec Kerberos ou le chaînage de fournisseurs d 'identité

Si vous utilisez Kerberos ou un fournisseur d 'identité external qui utilisles protocols SAML ou OIDC pour la connexion des abonnés, vérifiez que la recherche AD est configurée。Gateway utilise des reches AD pour récupérer les propriétés des utilisateurs AD et les propriétés de configuration AD des abonnés。

Assurez-vous que des stratégies LDAP sont configurées, même si l ' authentication est gérée服务器层。Pour configurer ces stratégies, vous ajoutez un second facteur d ' authentication à votre profile de schéma de connexion existant en effective les tâches suivantes:

- Créez unserver d ' authentication LDAP qui effective unique ement l 'extraction d ' attributes et de groupes à partir d 'Active Directory。

- Créez une stratégie d’authentication avancée LDAP。

- Créez une étiquette de stratégie d’authentication。

- Définissez l ' étiquette de stratégie d ' authentication comme facteur suivant, après le fournisseur d 'identité principal。

第二认证要素

- Créez le server d’authentication LDAP:

- Selectionnez系统>认证>基本策略> LDAP >服务器>添加.

- Sur la page创建认证LDAP服务器, entrez les information suivantes:

- 苏选择服务器类型, selectionnezLDAP.

- 苏名字,请让我为您效劳。

- Selectionnez服务器IP, puis entrez l ' address服务器IP LDAP。

- 苏安全类型, sélectionnez le type de sécurité LDAP requis。

- 苏服务器类型, selectionnez广告.

- 在认证, ne cochez pas la case。Cette case doit être désactivée car ce server d ' authentication sert uniquement à extrire les attributs et les groupes utilisateur à partir d 'Active Directory, et non à l ' authentication。

- 苏其他设置, entrez les information suivantes:

- 苏服务器登录名属性, saisissezUserPrincipalName.

- 苏组属性, selectionnezmemberOf.

- 苏子属性名称, selectionnezcn.

- Créez la stratégie d’authentication avancée LDAP:

- Selectionnez安全> AAA -应用流量>策略>认证>高级策略>策略>添加.

- Sur la page创建认证策略, entrez les information suivantes:

- 苏名字, entrez UN nom convivial pour la stratégie。

- 苏动作类型, selectionnezLDAP.

- 苏行动, sélectionnez le server d ' authentication LDAP que vous avez créé précédemment。

- 苏表达式, saisissez真正的.

- 双击苏尔创建倒enregisterrla配置。

- Créez l ' étiquette de stratégie d '认证:

- Selectionnez安全> AAA -应用流量>策略>认证>高级策略>策略标签>添加.

- 苏名字, entrez UN nom convivial pour l ' étiquette de stratégie d ' authentication。

- Sous登录模式,sélectionnezLSCHEMA_INT.

- 苏政策约束力>选择政策, sélectionnez la stratégie d ' authentication avancée LDAP que vous avez créée précédemment。

- 苏转到表达式, selectionnez结束.

- 双击苏尔绑定倒终端la配置。

- Définissez l ' étiquette de stratégie d ' authentication LDAP comme facteur suivant, après le fournisseur d 'identité principal:

- Selectionnez系统>安全> AAA -应用流量>虚拟服务器.

- Sélectionnez le server virtuel qui continent la liaison pour votre fournisseur d 'identité principal et sélectionnez编辑.

- 苏高级认证策略, sélectionnez les liaisons de stratégie d ' authentication existantes (身份验证策略).

- Sélectionnez la liaison pour votre fournisseur d 'identité校长,puis sélectionnez编辑绑定.

- Sur la page政策约束力>选择下一个因素, sélectionnez l ' étiquette de stratégie d ' authentication LDAP que vous avez créée précédemment。

- 双击苏尔绑定倒enregisterrla配置。

Mot de passe par défaut pour l ' authentication multifacteur

Si vous utilisez l ' authentication multifacteur pour les abonnés d 'espace de travail, Gateway utilisez le mot de pass du dernier facteur comme mot de pass par défaut pour l ' authentication unique。Ce mot de passe est envoyé à Citrix Cloud lorsque les abonnés se connectent à leur espace de travail。Si l ' authentication LDAP最可靠的认证环境,最合适的配置LDAP最合适的配置défaut envoyé à Citrix Cloud。ActivezSSOCredentialssur le schéma de connexion通信au facteur LDAP。

Une fois que Citrix Cloud l 'a détecté更正,cliquez sur继续.

Une fois que Citrix Cloud l 'a détecté更正,cliquez sur继续. Téléchargez également une copy de ces information et enregisterz -les en toute sécurité hors ligne pour votre référence。Ces information ne sont pas disponibles dans Citrix Cloud une fois générées。

Téléchargez également une copy de ces information et enregisterz -les en toute sécurité hors ligne pour votre référence。Ces information ne sont pas disponibles dans Citrix Cloud une fois générées。