创建HTTP集成

现在您已经确定了api,让我们将HTTP集成添加到Microapps服务中。

- 从Microapp集成页面,选择添加集成.

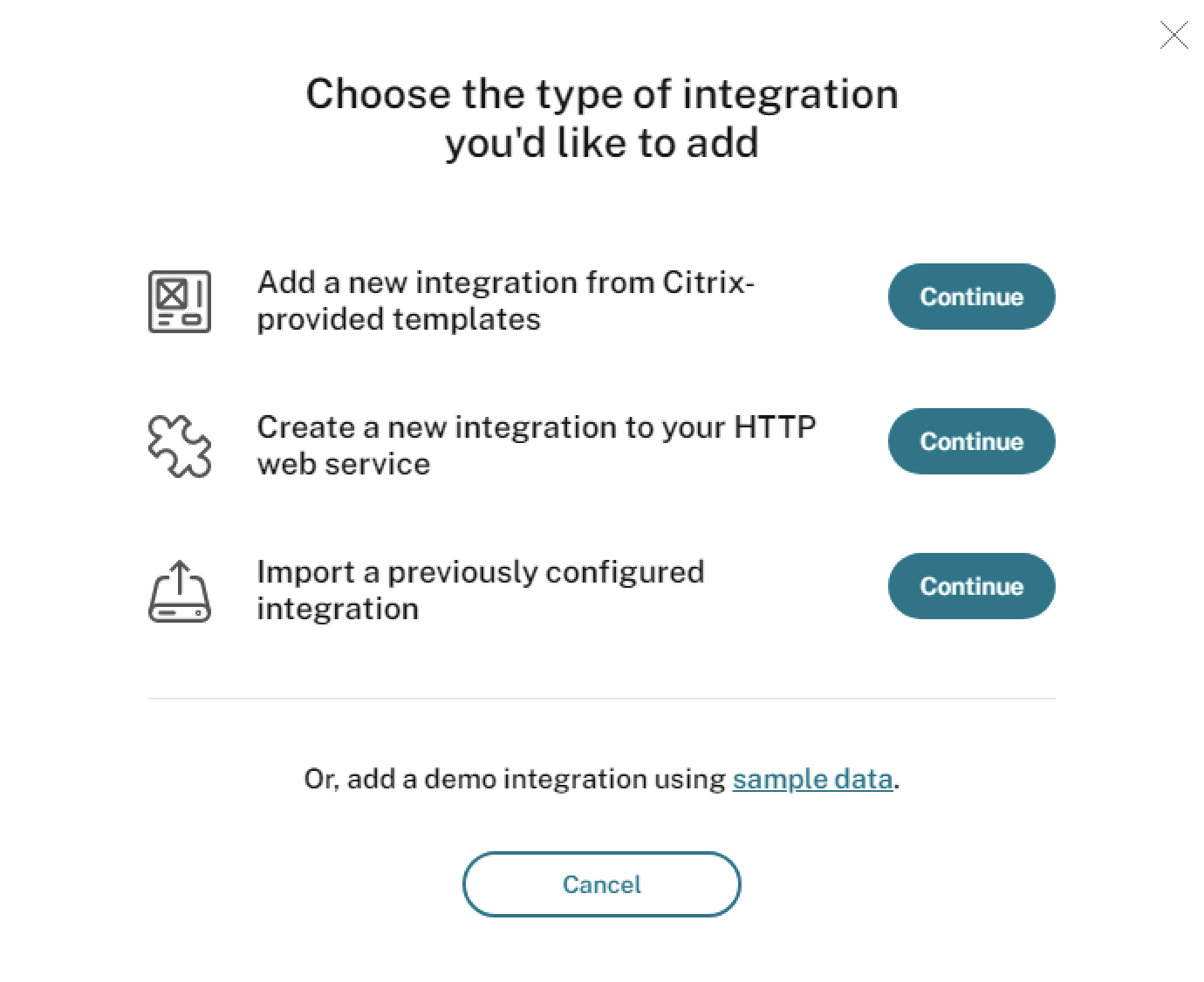

选择为您的HTTP web服务创建一个新的集成添加配置细节。

给积分一个的名字并输入基URL你收集。基础URL是您的web地址的一致部分,您将用于此集成。例如,

https://app.asana.com/api/1.0/workspaces/ $ {YOUR_WORKSPACE_ID}.将${YOUR_WORKSPACE_ID}替换为您的工作空间ID(例如419224638481718)。每次集成只能添加一个基本URL。如果需要更多的Base url,则必须创建另一个集成。

注意:

虽然HTTP和HTTPS都被允许作为SaaS集成的基本url,但HTTP被认为是一种不太安全的连接方法,不太可能将其用于目标集成应用程序。内部场所集成不允许HTTP基础url。

- 选择一个图标用你的整合来表现。从预定义的图标集合中选择一个,或添加一个自定义图标。添加自定义图标的方法请参见添加自定义图标.

- (可选)若要连接到本地记录系统(SoR),请启用本地实例切换。有关更多信息,请参见本地实例.

- 选择您的服务认证方法和服务操作验证是必需的。有关更多信息,请参见设置服务身份验证.

- (可选)若要为集成启用速率限制,请选择请求速率限制切换。有关更多信息,请参见请求速率限制.

- 选择添加在右上角保存这些集成配置。现在继续配置集成。有关更多信息,请参见配置集成.

添加自定义图标

您可以添加自定义图标来更好地标识您的集成。当您将您的HTTP集成发布给更广泛的受众时,图标文件被上传到Azure CDN存储中,并且可以公开访问。

图标文件必须符合以下参数:

- 该文件为png格式,具有透明背景。

- 文件的分辨率必须准确地为128x128像素。

- 最大文件大小为80kb。

请注意

自定义图标只用于集成的概述。不能将它们传播到工作区通知。

添加图标,请选择添加图标,然后选择要上传的文件。

当您导出集成并将其导入到另一个实例时,该图标将添加到目标实例的自定义图标列表中。

要删除一个图标,请从弹出的图标中选择一个图标,然后单击删除图标.当您移除一个图标时,该图标不会被删除。集成包含到图标的链接,但是您不能再次选择图标。

本地实例

Microapps服务允许您连接您的现场记录系统(SoR)。内部场所集成不允许HTTP基础url。要创建内部部署连接,首先使用Connector Appliance进行连接,然后按照此过程收集并添加资源标识符id。有关更多信息,请参见Citrix云连接器设备.

- 去Citrix云然后用你的证件签到。

- 在登录Citrix Cloud后,选择资源位置从左上角的菜单。

- 找到要使用的资源位置,并选择ID图标显示资源位置的ID。

- 复制资源位置ID。

- 将位置ID粘贴到On-premises实例中资源位置字段添加HTTP集成屏幕上。

- (可选)禁用SSL证书验证如果您要求您的集成接受未签名证书。

您的内部部署集成已经配置好。

设置服务身份验证

在配置HTTP集成服务身份验证时,必须使用目标应用程序(记录系统)设置服务帐户。如果使用服务帐户向应用程序写入数据,则还必须在目标应用程序中同时拥有读和写权限。在收集了目标应用程序的所有必要信息(登录名、密码、安全凭证等)之后,就可以开始服务集成过程了。

从下面选择您的身份验证方法:

- 没有一个-不需要安全证书。

- 基本—使用目标应用的用户名和密码进行身份验证。

- NTLM-配置您的HTTP集成使用一套Microsoft协议,通过新技术LAN Manager (NTLM)认证服务器连接,通过Microsoft Windows凭证验证NTLM用户。

- 持票人-配置目标集成的认证方案,使用服务器响应登录请求时生成的承载令牌。

- OAuth 2.0-使用OAuth 2.0安全协议为委托访问生成请求/授权令牌。OAuth 2.0的实现因系统而异,但OAuth 2.0的一般工作流程如下所述。

- API密钥-使用API key方法来认证用户、开发者或调用API的程序。

注意:

建议您始终使用OAuth 2.0作为可用的服务身份验证方法。OAuth 2.0确保您的集成满足与您配置的微应用程序的最大安全合规。

遵循以下步骤:

- 输入服务认证积分的参数。

- (可选)对于授权码授权类型,选择用您的服务帐户登录并等待登录完成。

(可选)选择服务操作验证单选按钮,并在服务操作级别输入身份验证参数。

重要的是:

如果您使用的是委托权限,则可能没有完全访问权限。在这种情况下,使用服务操作验证在服务操作级别进行身份验证。在这种情况下,您可以在服务级别使用基本身份验证,但出于安全原因,您必须在服务操作级别使用OAuth 2.0。

- 选择添加.

OAuth 2.0认证

OAuth 2.0允许应用程序获得对第三方应用程序上HTTP服务用户帐户的特定访问权。它的工作方式是将身份验证委托给包含用户帐户的服务,然后授权第三方应用程序访问该用户帐户。

OAuth回调url

用于身份验证的回调url遵循以下模式:

https:// {customer_id}, {customer_geo} .iws.cloud.com/admin/api/gwsc/auth/serverContext https:// {customer_id}, {customer_geo} .iws.cloud.com/app/api/auth/serviceAction/callback这个URL的第二部分仅在定义每个经过身份验证的用户操作时使用。客户和地理标识符是可变的,并且对每个客户都是唯一的。

OAuth 2.0授权类型

HTTP集成允许您从四种授权类型中进行选择。当设置誓言2.0时,从菜单中选择你的授权类型。在配置OAuth 2.0时,我们建议您使用授权代码,因为这是最安全的授权流程。如果需要其他服务操作身份验证方法,请使用客户端凭据和资源所有者密码授权类型:

- 授权代码—授予一个临时代码,用于客户端交换访问令牌。代码是从授权服务器获得的,在授权服务器中可以看到客户机请求的信息。只有此授权类型支持安全用户模拟。

- 客户端凭证—授权类型用于获取用户上下文之外的访问令牌。这是客户端用来访问自己的资源,而不是访问用户的资源。

- 资源所有者密码-提供正确的凭证来授权资源服务器提供一个访问令牌。

- 隐式流隐式授权类型只存在于Service动作认证中,并且只存在于开发者模式中。您可以设置响应类型为令牌或id_token.不提供自动访问令牌刷新。当访问令牌过期时,您必须再次提供同意。

格兰特类型输入

根据上面定义的授权类型,您可以完成以下选项以启用OAuth 2.0身份验证:

- 范围-定义访问请求的范围,这是授权服务器在设置目标集成应用程序时定义的字符串。

- 客户机ID—定义授权服务器唯一的表示客户端注册信息的字符串。

- 客户的秘密-定义在设置目标应用程序集成时发出的唯一字符串。

- 用户名—定义目标应用程序帐户的用户名。

- 密码—定义目标应用程序帐户的密码。

- 授权URL—定义在设置目标应用程序集成时提供的授权服务器url。

- 标记的URL—定义访问授权令牌的URL。

- 刷新令牌URL—(可选)定义访问授权令牌的刷新令牌URL。如果没有设置,则使用令牌URL。

- 访问令牌参数—如果需要,根据目标应用程序授权服务器的需要定义访问令牌参数。

- 用您的服务帐户登录—登录目标应用程序授权服务器的服务帐号。

- 标题前缀—(可选)当承载前缀与缺省头不一致时,填写头部前缀。

- 继电器状态允许您配置身份验证,使用户能够访问某些微应用程序,而不需要重新输入他们的凭证。

关于OAuth 2.0的额外资源可以在OAuth 2.0找到申请的问题页面。

继电器状态

继电器状态只有在满足以下条件时才能使用:

- 您使用Okta作为您的身份提供者。

- 目标SoR支持Okta作为其标识提供者。

- 使用正确的Okta URL启用并正确配置了中继状态。

Okta设置成功后,进入SingleSignOnService由Okta提供的URL进入中继状态Okta URL字段为您的集成。例如:https://{你Okta} .okta.com/app/ {SoR ID} / {ID} / sso / saml.

中继状态只适用于用户操作,而不适用于完全/增量同步,并且只传递最终用户凭证。一些SoRs要求最终用户确认同意页,而配置RelayState并不能消除这一需求。

关于配置Okta的更多信息可以在Okta的官方文档中找到。例如,您可以查看如何在Salesforce中配置Okta如何为Salesforce配置SAML 2.0.

故障排除OAuth 2.0

如果你的目标应用程序连接到微应用平台有问题,根据你自己的配置检查以下可能的解决方案错误:

- invalid_request-您的授权请求可能会错过一个必需的参数,包含一个不支持的参数值(或其他授权类型),重复一个参数,包括多个凭证,利用一种以上的机制来验证客户端。

- invalid_client—客户端认证失败的原因有:客户端未知、没有客户端认证、不支持的认证方法。授权服务器可能会返回一个HTTP 401(未授权)状态码,以指示支持哪种HTTP认证方案。

- invalid_grant—授权授予或刷新令牌可能是无效的、过期的、被撤销的、不匹配授权请求中使用的重定向URI被发给其他客户端。

- unauthorized_client—被认证的客户端没有权限使用此授权授予类型。

- unsupported_grant_type—授权服务器不支持授权授予类型。

- invalid_scope—请求的范围无效、未知、格式错误或超出资源所有者授予的范围。

如果您在配置OAuth 2.0时仍然有问题,请检查您是否为令牌和授权URL输入了正确的URL,因为它们都是唯一的。还要重新检查其他输入是否正确,例如Scope等。如果问题仍然存在,请检查集成应用服务器端的设置。

请求速率限制(可选)

选择请求速率限制为您的积分启用速率限制。切换后,您可以定义从目标应用程序提取的请求数和时间间隔(1秒或1分钟)。根据目标应用程序文档中定义的最佳实践/速率限制配置速率限制。

下一步要去哪里

现在你已经创建了HTTP集成,配置集成: