-

Citrix ADC VPX-Konfigurationen beim ersten在Cloud anwenden中启动Citrix ADC- appliance

Installieren einer Citrix ADC VPX-Instanz auf Citrix Hypervisor

安装Citrix ADC VPX-Instanz auf der linux - kvm - platform

Voraussetzungen für die安装virtueller Citrix ADC VPX-Appliances auf der linux - kvm - platform

Provisioning der virtuellen Citrix ADC-Appliance mit OpenStack

Konfigurieren virtueller Citrix ADC-Appliances für die Verwendung der SR-IOV-Netzwerkschnittstelle

Provisioning der virtuellen Citrix ADC-Appliance mit dem virsh- program

Provisioning der virtuellen Citrix ADC-Appliance mit SR-IOV auf OpenStack

beritstellen einer Citrix ADC VPX-Instanz auf AWS

Bereitstellen einer eigenständigen Citrix ADC VPX-Instanz auf AWS

Bereitstellen eines VPX-HA-Paar在derselben AWS-Verfügbarkeitszone

Bereitstellen eines VPX Hochverfügbarkeitspaars mit private IP-Adressen in verschiedenen AWS-Zonen

Konfigurieren einer Citrix ADC VPX-Instanz für die Verwendung der SR-IOV-Netzwerkschnittstelle

Konfigurieren einer Citrix ADC VPX-Instanz für die Verwendung von Enhanced Networking mit AWS ENA

beritstellen einer思杰ADC VPX-Instanz auf微软Azure

Konfigurieren meherer ip - addressen für eine eigenständige Citrix ADC VPX-Instanz

Konfigurieren eines Hochverfügbarkeitssetups mit mehren ip - addressen und nic

Bereitstellen eins Citrix ADC-Hochverfügbarkeitspaars auf Azure mit ALB im浮动IP-Deaktiviert-Modus

Konfigurieren einer Citrix ADC VPX-Instanz für beschleunigte Azure-Netzwerke

Konfigurieren von HA-INC-Knoten über die Citrix Hochverfügbarkeitsvorlage mit Azure ILB

Konfigurieren eines Hochverfügbarkeitssetups mit外部和内部负载平衡von Azure gleichzetig

Installieren einer Citrix ADC VPX-Instanz auf der Azure VMware-Lösung

Konfigurieren einer eigenständigen Citrix ADC VPX-Instanz auf der Azure VMware-Lösung

Konfigurieren eines Citrix ADC VPX-Hochverfügbarkeitssetups auf Azure VMware-Lösung

Konfigurieren von GSLB在einem Active-Standby-Hochverfügbarkeitssetup

Authentifizierung, Autorisierung和Überwachung des Anwendungsdatenverkehrs

Lokal Citrix Gateway als Identitätsanbieter für Citrix Cloud

Konfigurationsunterstützung für samesite - cookie - attribute

Authentifizierungs-, Autorisierungs- und Überwachungskonfiguration für häufig verwendete Protokolle

-

-

Konfigurieren von erweiterten Richtlinienausdrücken: Erste Schritte

Erweiterte Richtlinienausdrücke: Arbeiten mit Datumsangaben, Zeiten und Zahlen

Erweiterte Richtlinienausdrücke:分析冯HTTP-, TCP- und UDP-Daten

Erweiterte Richtlinienausdrücke: Analysieren von SSL-Zertifikaten

Erweiterte Richtlinienausdrücke: IP- und MAC-Adressen, Durchsatz, VLAN-IDs

Erweiterte Richtlinienausdrücke: Stream-Analytics-Funktionen

Zusammenfassende Beispiele für erweiterte Richtlinienausdrücke

-

-

-

-

-

-

Verwalten eines virtuellen Cache-Umleitungsservers

statistics ken für virtuelle Server zur Cache-Umleitung anzeigen

Aktivieren oder Deaktivieren eines virtuellen Cache-Umleitungsservers

Direkte Richtlinieneinschläge auf den Cache anstelle des Ursprungs

Verwalten von Clientverbindungen für einen virtuellen Server

externne TCP-Integritätsprüfung für virtuelle UDP-Server aktivieren

Übersetzen die zielip - adresse在die ursprunges - ip - adresse中添加一个片段

-

-

Knotengruppen für gepunktete und teilweise gestreifte Konfigurationen

Entfernen eines Knotens aus einem Cluster, der mit Cluster- link - aggregation bereitgestellt ww

Überwachen des cluster - settings mit SNMP MIB mit SNMP- link

Überwachen von Fehlern bei der Befehlsausbreitung in einer Clusterbereitstellung

vrrp - interface - binding in einem aktiven Cluster mit einem einzigen Knoten

-

-

Konfigurieren von Citrix ADC als nicht-validierenden sicherheitsbewussten存根解析器

巨型框架Unterstützung für DNS zur Handhabung von Reaktionen großer Größen

Zwischenspeichern von EDNS0-Client-Subnetzdaten bei einer Citrix ADC-Appliance im Proxymodus

-

-

-

Allmählich die Belastung eines neuen Dienstes mit virtuellem服务器级别erhöhen

Schützen von Anwendungen vor Verkehrsspitzen auf geschützten Servern

externne TCP-Integritätsprüfung für virtuelle UDP-Server aktivieren

Verwalten der clientverindung für mehere Clientanforderungen

Einfügen der ip - address des client in den Anforderungsheader

Abrufen von Standortdetails von der benutzer ip - address mit der地质银行

Verwenden der quell - ip address des Clients beim Herstellen einer Verbindung zum服务器

Festlegen eines Grenzwerts für die Anzahl der clientverindungen

Festlegen eines限制für die Anzahl der Anfragen pro Verbindung zum服务器

Festlegen eines Schwellenwerts für die a einen Dienst gebundenen Monitore

Festlegen eines timeouterts für Clientverbindungen im Leerlauf

Festlegen eines timeouterts für Serververbindungen im Leerlauf

Festlegen eines Grenzwerts für die Bandbreitenauslastung durch客户端

自动化系统工程师Zustandsübergangs基础工程师Integrität von gebundenen Diensten

Verwalten einer großen Bereitstellung

konfiguriren des Lastenausgleichs für häufig verwendete Protokolle

Anwendungsfall 3: Konfigurieren des Lastenausgleichs im DSR-Modus

Anwendungsfall 4: Konfigurieren von LINUX-Servern im DSR-Modus

Anwendungsfall 5: Konfigurieren des DSR-Modus beim Verwenden von TOS

Anwendungsfall 8: Konfigurieren des Lastenausgleichs im inarmmodus

Anwendungsfall 9: Konfigurieren des Lastenausgleichs im Inline-Modus

Anwendungsfall 12: Konfigurieren von XenDesktop für den Lastenausgleich

Anwendungsfall 13: Konfigurieren von XenApp für den Lastenausgleich

Anwendungsfall 14: ShareFile- assistent zum Lastenausgleich Citrix ShareFile

Anwendungsfall 15: Konfigurieren des Layer-4-Lastenausgleichs auf der Citrix ADC-Appliance

SSL-Offload und Beschleunigung

Unterstützungsmatrix für Serverzertifikate auf der ADC-Appliance

Unterstützung für Intel Coleto SSL-Chip-basierte Plattformen

-

ICAP für Remote-Inhaltsüberprüfung verwenden

-

-

Beschränken des Synchronisationsdatenverkehrs mit hoher Verfügbarkeit auf ein VLAN

Konfigurieren von Hochverfügbarkeitsknoten在verschiedenen Subnetzen

Beschränken von Failovers, die durch Routenmonitore im Nicht-INC-Modus verursacht werden

Verwalten von Heartbeat-Nachrichten mit hoher Verfügbarkeit auf einer Citrix ADC-Appliance

Entfernen und Ersetzen eines Citrix ADC在einem Hochverfügbarkeits-Setup

此内容已被机器动态翻译。

diesel Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde。(Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique。(非条款responsabilité)

Este artículo lo ha traducido una máquina形式上dinámica。(通报法律)

此内容已经过机器动态翻译。放弃

このコンテンは動的に機械翻訳されています。免責事項

이콘텐츠는동적으로기계번역되었습니다。책임부iot

Este texto foi traduzido automaticamente。(通报法律)

查询内容è自动贸易记录。(Esclusione di responsabilità))

这篇文章是机器翻译的。

柴油Artikel wurde maschinell übersetzt。(Haftungsausschluss)

Ce article a été traduit automatiquement。(非条款responsabilité)

Este artículo ha sido traducido automáticamente。(通报法律)

この記事は機械翻訳されています。免責事項

이기사는기계번역되었습니다。책임부iot

Este artigo foi traduzido automaticamente。(通报法律)

这篇文章已经过机器翻译.放弃

Questo articolo è自动转换。(Esclusione di responsabilità))

翻译失败!

Anwendungsfall: Sichere Gestaltung eines Unternehmensnetzwerks durch Verwendung von ICAP für远程恶意软件检查

Die Citrix ADC Appliance fungiert als Proxy und fängt den gesamten Clientdatenverkehr ab. Die Appliance verwendet Richtlinien, um den Datenverkehr auszuwerten und leitet Clientanforderungen an den Ursprungsserver weiter, auf dem siich Die资源befindet。Die Appliance entschlüsselt Die Antwort vom Ursprungsserver und leitet den nurt - text - inhalt für eine Antischadwareprüfung an den ICAP-Server weiter。Der ICAP-Server antwortet mit einer Meldung mit Der Meldung Keine Anpassung erforderlich oder Fehler oder geänderte Anforderung。Abhängig von der Antwort des ICAP-Servers wider angeforderte Inhalt entweweder den Client weitergeleitet order eine entsprechende Nachricht gesendet。

Für diesen Anwendungsfall müssen Sie eine allgemeine配置,eine Proxy- und ssl - interception配置sowie eine icap -配置auf der Citrix ADC Appliance durchführen。

《Konfiguration

Konfigurieren Sie die folgenden Entitäten:

- NSIP-Adresse

- Subnetz-IP-Adresse(剪)

- DNS-Namensserver

- Zertifizierungsstellenschlüsselpaar zum Signieren des Serverzertifikats für ssl拦截

Proxyserver- und ssl拦截配置

Konfigurieren Sie die folgenden Entitäten:

- Proxyserver im expliziten Modus, um den gesamten ausgehenden HTTP- und HTTP- datenverkehr abzufangen。

- ssl - profile zum Definieren von SSL-Einstellungen, wie Verschlüsselungen und Parameter, für verindungen。

- SSL-Richtlinie zum Definieren von Regeln zum Abfangen von Datenverkehr。祝你好运,嗯我的客户。

Weitere Informationen finden Sie inden folgenden Artikeln:

在der folgenden Beispielkonfiguration befindet sich der Antischadsoftware-Erkennungsdienst unterwww.example.com.

《Beispielkonfiguration:

add dns nameServer 203.0.113.2 add ssl certKey ns-swg-ca-certkey -cert ns_swg_ca. shCRT -key ns_swg_ca。关键< !——NeedCopy >Beispiel-Proxyserver和SSL-Interceptionkonfiguration:

add cs vserver显式swg PROXY 192.0.2.100 80 -Authn401 ENABLED -authnVsName显式-auth-vs set ssl parameter -defaultProfile ENABLED add ssl profile swg_profile - sslintercepeption ENABLED bind ssl profile swg_profile - sslg -swg-ca-certkey set ssl vserver显式swg -sslProfile swg_profile add ssl policy ssli-pol_ssl -rule true -action截取绑定ssl vserver显式swg -policyName ssli-pol_ssl -priority 100 -type INTERCEPT_REQ Beispiel-ICAP-Konfiguration:

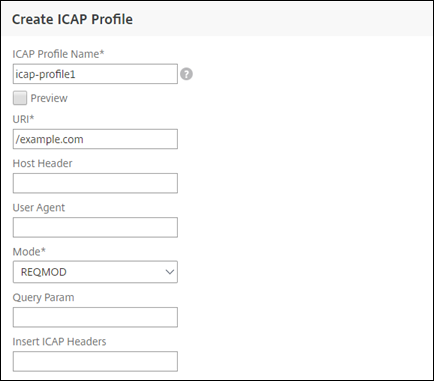

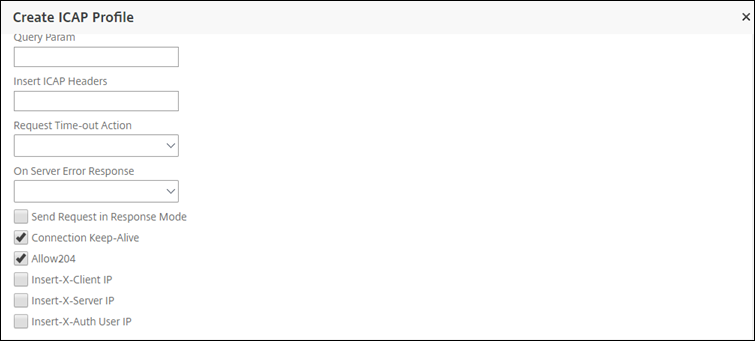

add service icap_svc 203.0.113.225 TCP 1344 enable ns feature contentinspection add icapprofile icapprofile1 -uri /example.com -Mode RESMOD add contentinspection action CiRemoteAction -type ICAP -serverName icap_svc -icapProfileName icapprofile1 add contentinspection policy CiPolicy -rule "HTTP.REQ.METHOD.NE("CONNECT")"-action CiRemoteAction bind cs vserver explicitswg -policyName CiPolicy -priority 200 -type response 爱因斯坦代理Konfigurieren der proxy - einstein

航海家Sie zuSicherheit>SSL-Forward-Proxy>SSL-Forward-Proxy-Assistent.

祝你好运奥地利第一储蓄SchritteUnd dann auf魏特.

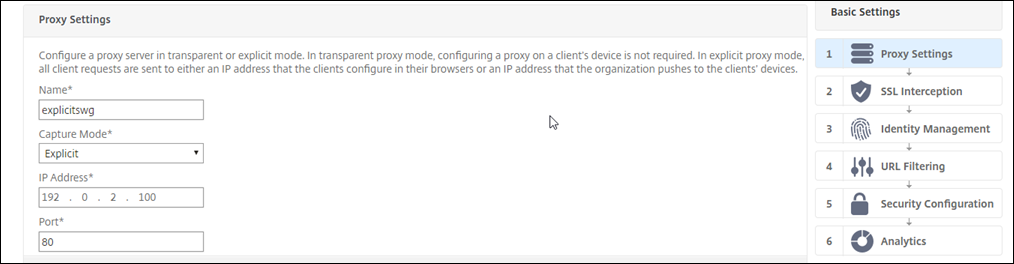

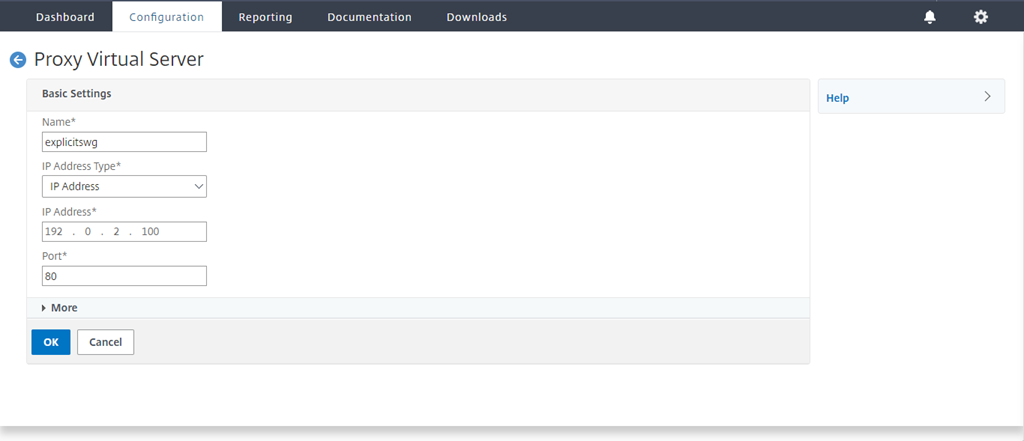

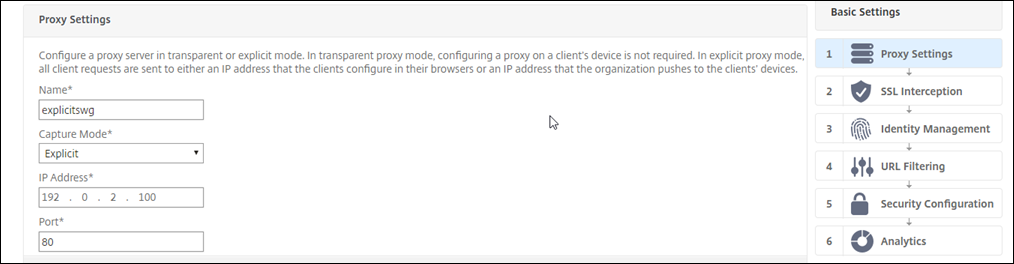

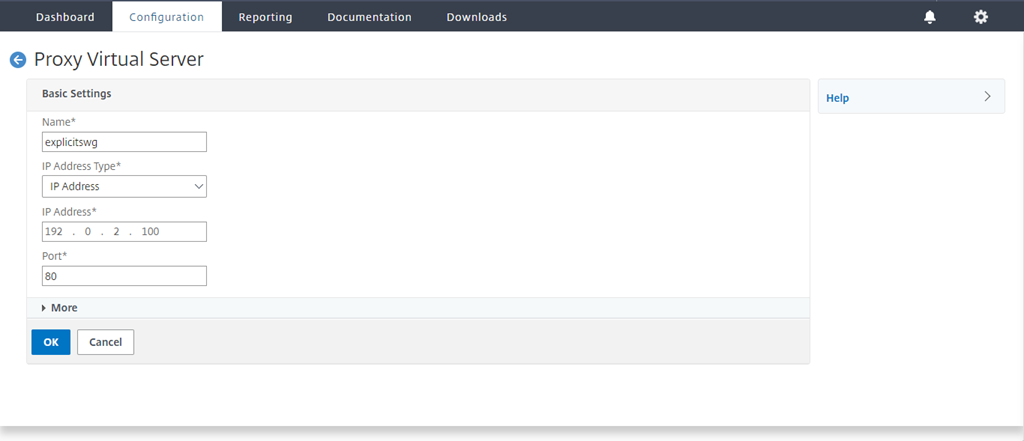

我是对话者Proxyeinstellungeneinen Namen für den expliziten Proxyserver ein。

Wählen Sie für窝AufnahmemodusExplizit来自

Geben Sie eine ip地址和端口号。

祝你好运魏特.

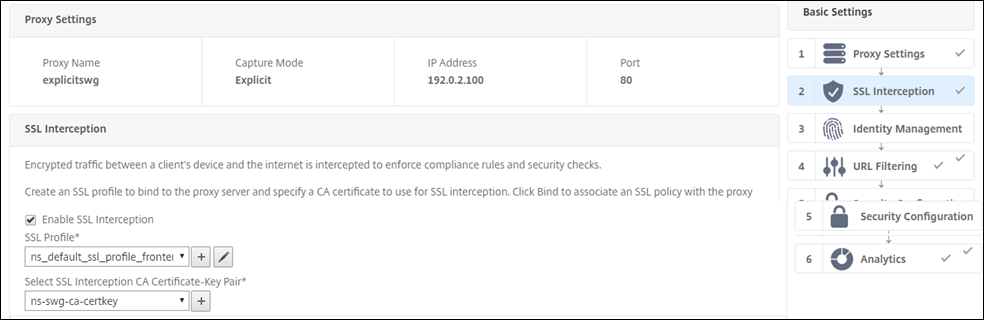

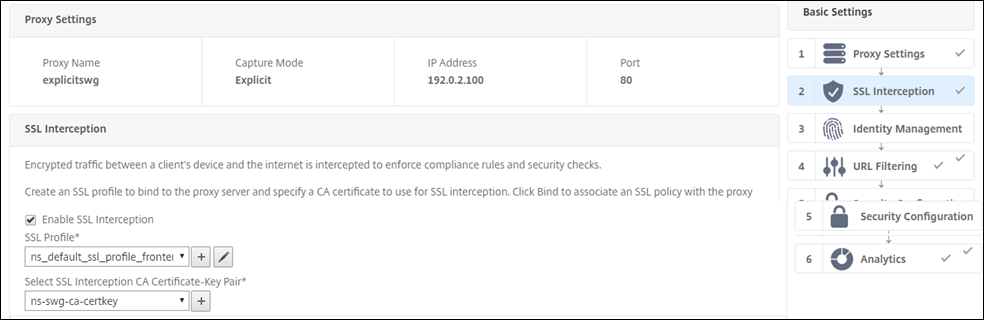

Konfigurieren der Einstellungen für ssl -拦截

民意调查您SSL-Abfangen aktivieren来自。

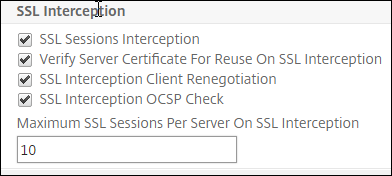

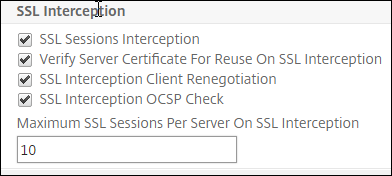

Wählen你在SSL-Profilein vorhandenes profile aus odder klicken Sie auf“+”,um ein neues前端- end - ssl - profile hinzuzufügen。Aktivieren您SSL会话拦截在柴油机概要。Wenn Sie ein vorhandenes简介auswählen, überspringen Sie den nächsten Schritt。

祝你好运好吧Und dann auf多数时候.

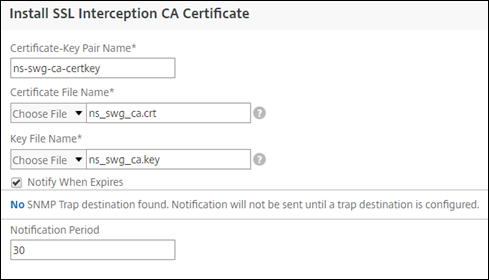

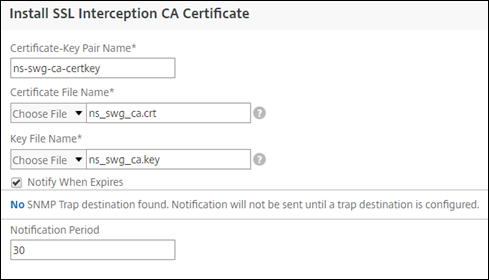

Wählen你在地下选中“SSL拦截CA证书-密钥对”in vorhandenes Zertifikat aus, oder klicken Sie auf +,嗯ein CA-Zertifikatschlüsselpaar für die SSL-Abhörung zu installieren。Wenn Sie ein vorhandenes Zertifikat auswählen, überspringen Sie den nächsten Schritt。

祝你好运InstallierenUnd dann aufSchließen.

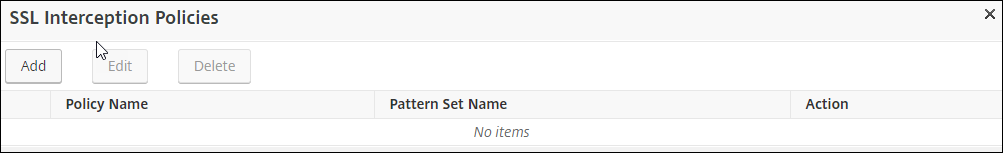

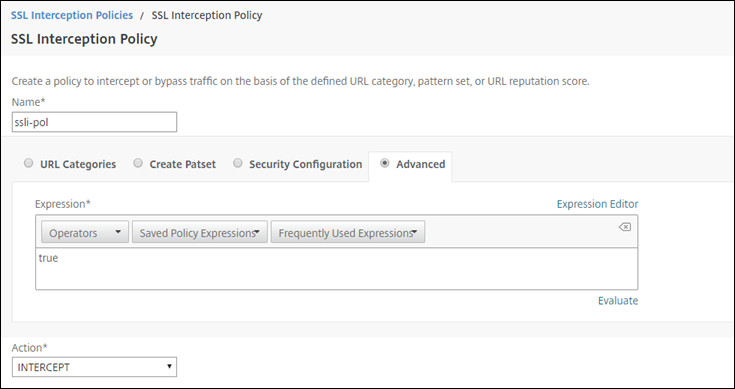

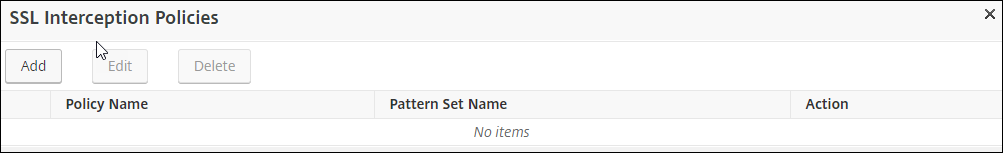

Fügen你是我的祖国,是我的祖国。祝你好运绑定.祝你好运Hinzufugen,嗯eine neue Richtlinie hinzuzufügen oder eine vorhandene Richtlinie auszuwählen。Wenn Sie eine vorhandene Richtlinie auswählen, klicken Sie aufEinfugen, und überspringen Sie die nächsten drei Schritte。

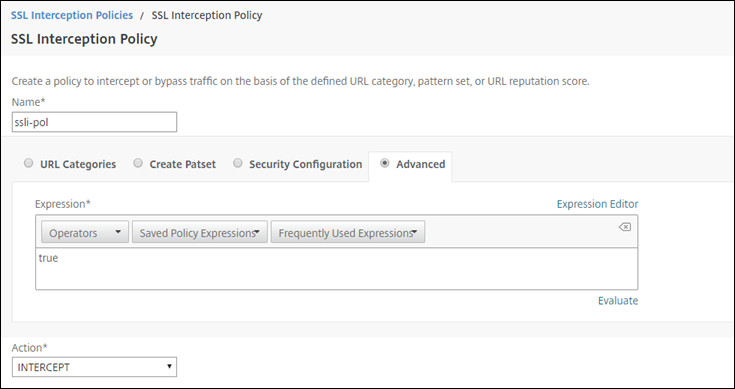

Geben Sie einen Namen für die Richtlinie ein, und wählen SieErweitert来自。Geben Sie im Ausdruckseditor true ein。

Wählen你在地下Aktion死亡的选择拦截来自。

祝你好运Erstellen.

Klicken Sie viermal aufFortfahren, und klicken Sie dann auf多数时候.

Konfigurieren der icap - einstein

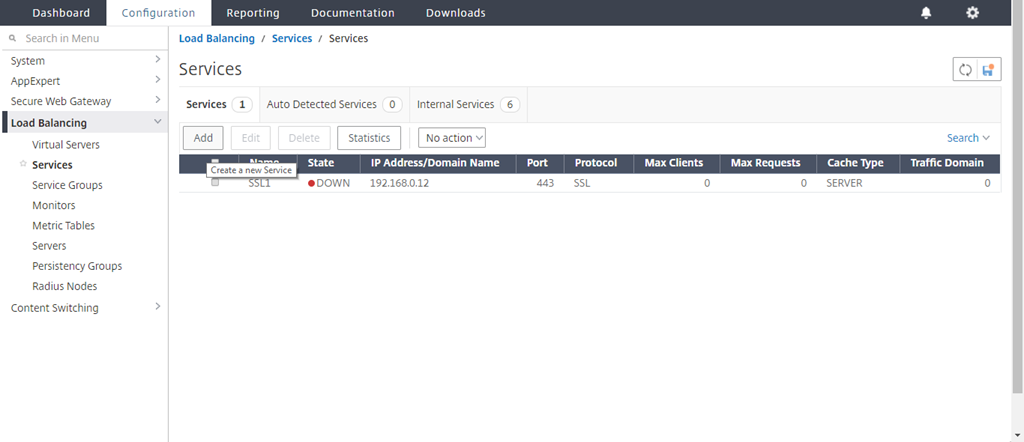

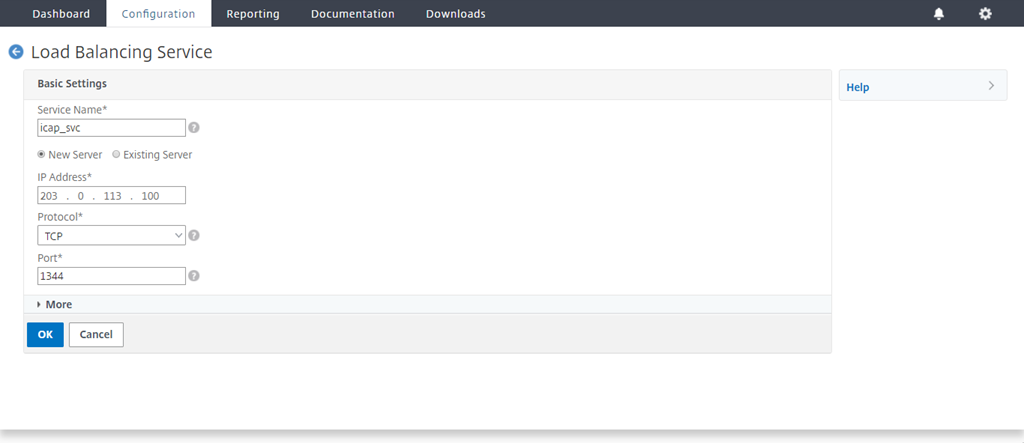

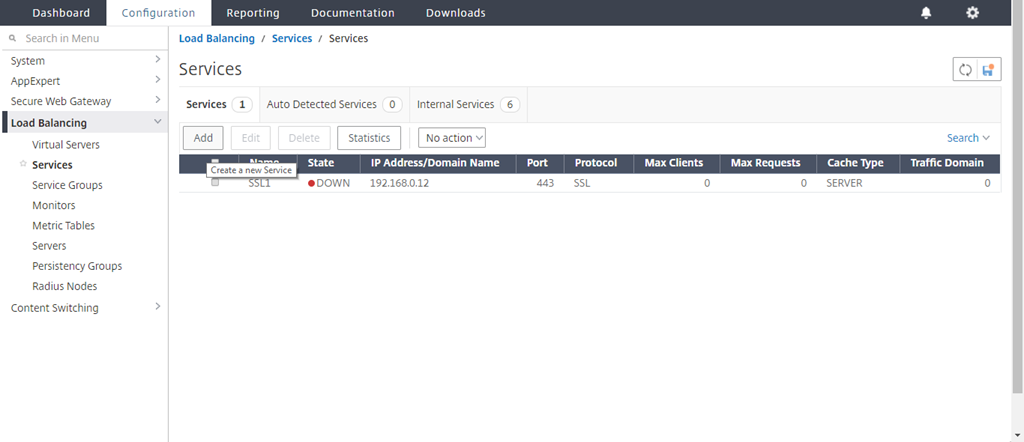

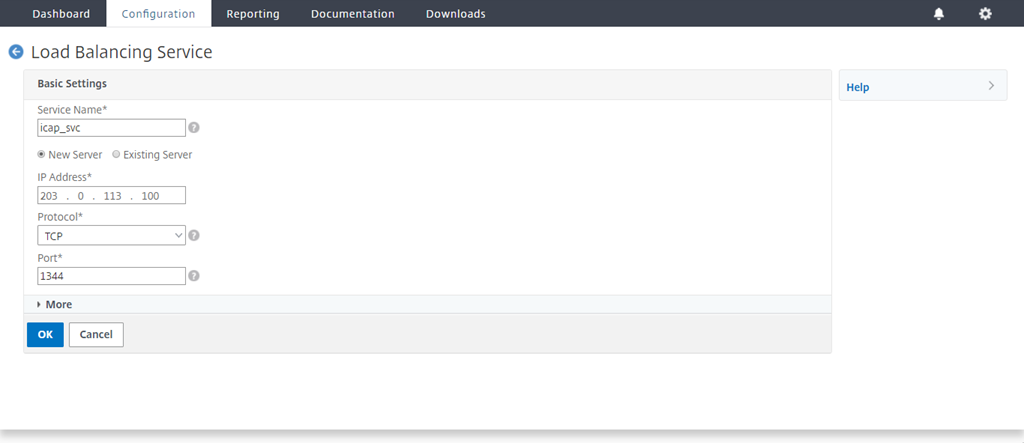

航海家Sie zu负载平衡>服务, und klicken Sie aufHinzufugen.

ip地址地址。Wählen你在地下Protokoll死亡的选择TCP来自。Geben Sie在港口丹维尔特1344静脉。祝你好运好吧.

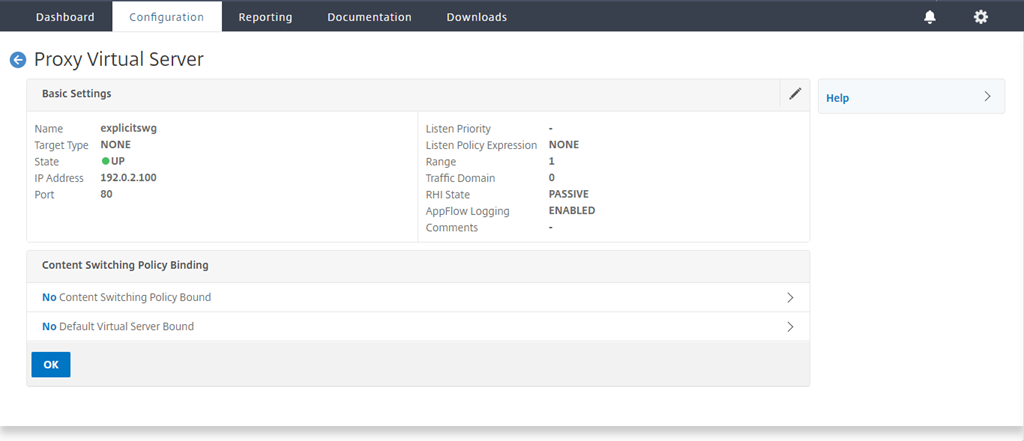

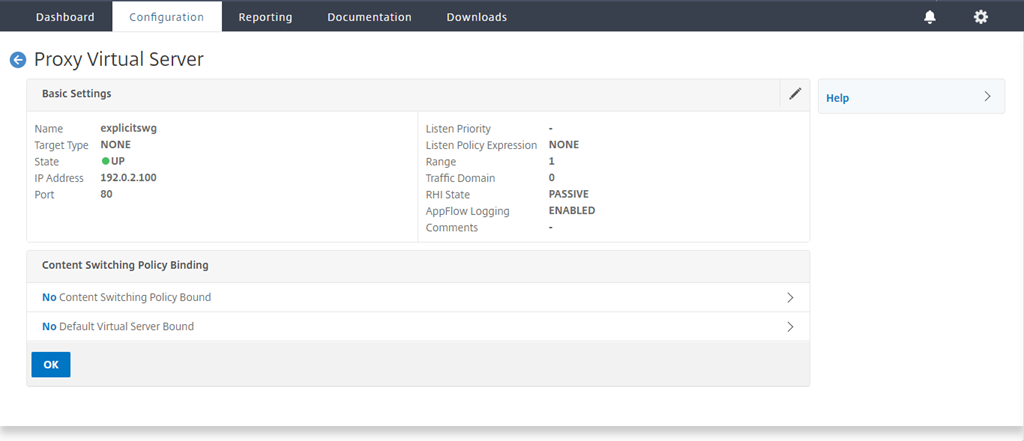

航海家Sie zuSSL正向代理>虚拟代理服务器.Fügen Sie einen virtuellen Proxyserver hinzu, oder wählen Sie einen virtuellen Server aus, und klicken Sie aufBearbeiten.这是我的故事好吧.

Klicken Sie erneut auf好吧.

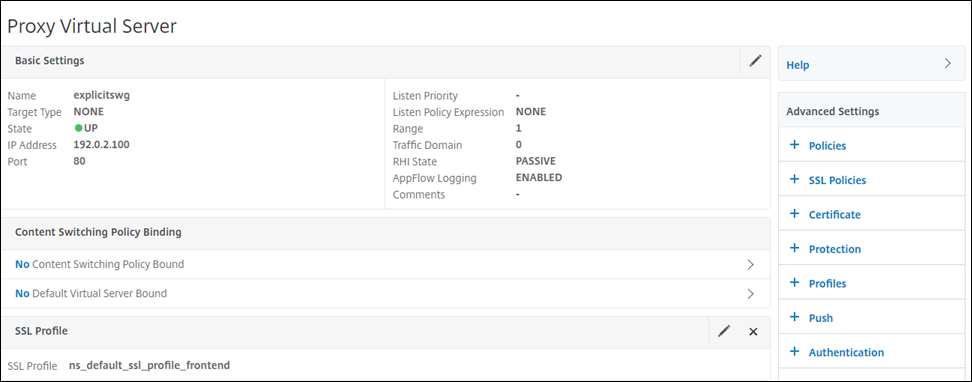

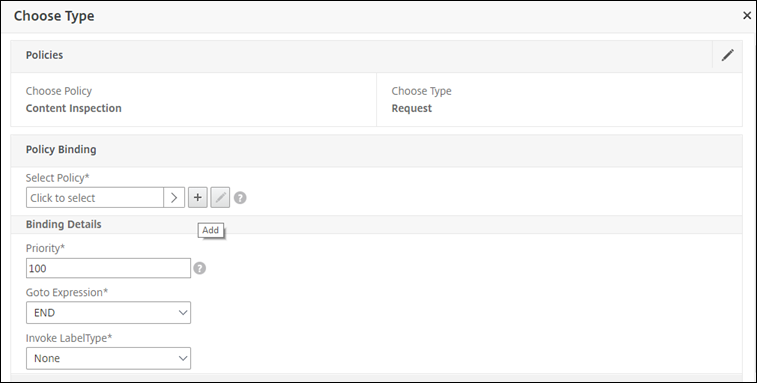

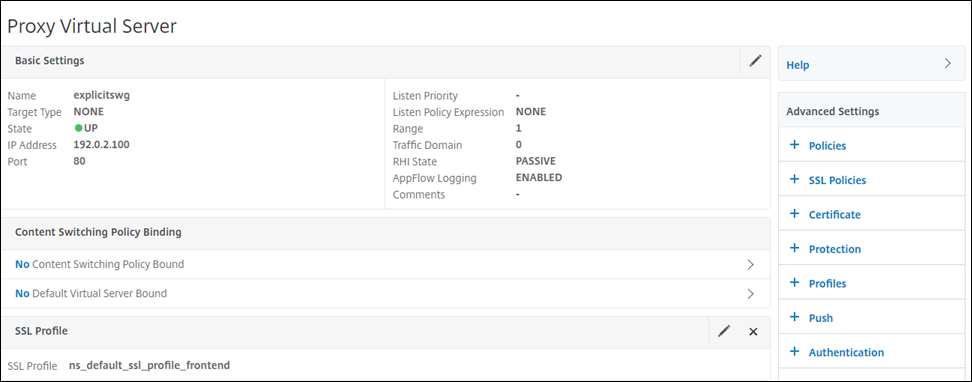

Klicken Sie unterErweiterte设置汪汪汪Richtlinien.

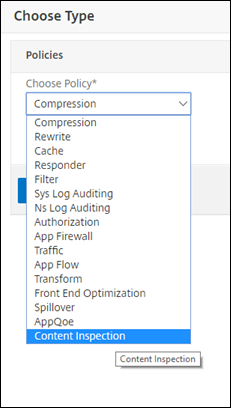

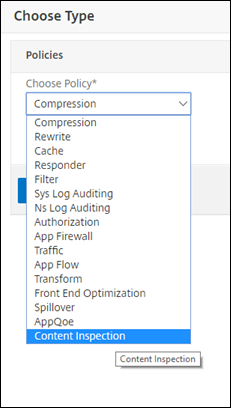

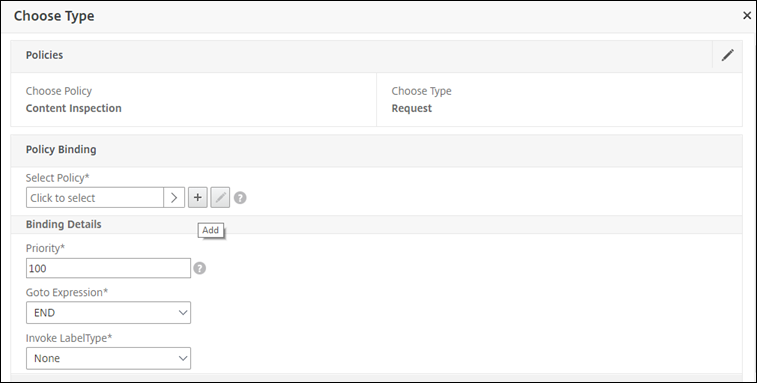

Wählen你在地下Richtlinie auswahlen死亡的选择Inhaltsuberprufung来自。祝你好运魏特.

Klicken Sie unterRichtlinie auswahlenauf das +-Zeichen,嗯eine Richtlinie hinzuzufügen。

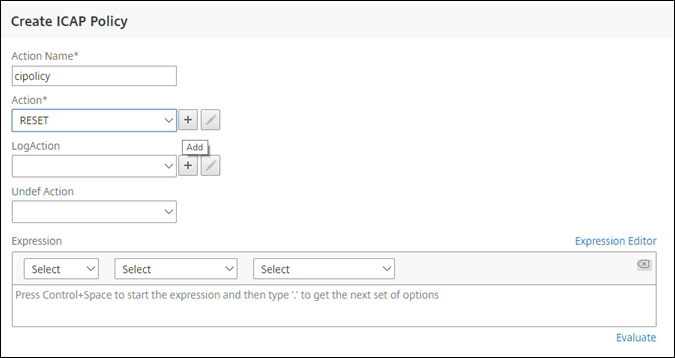

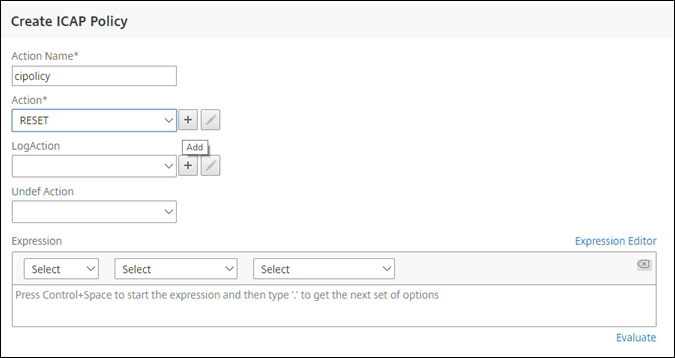

Geben Sie einen Namen für die Richtlinie ein。快进去Aktionauf das +-Zeichen, um eine Aktion hinzuzufügen。

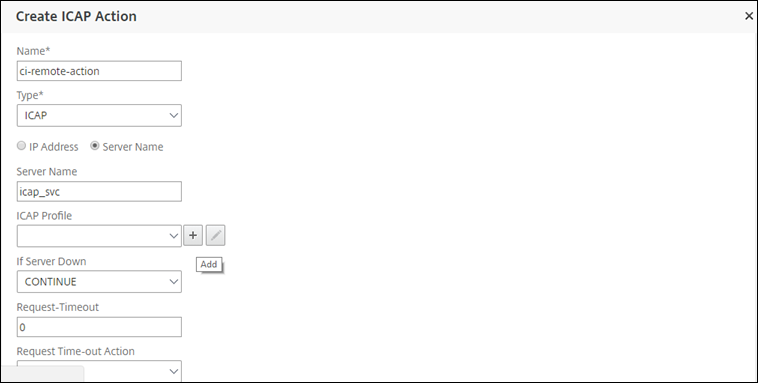

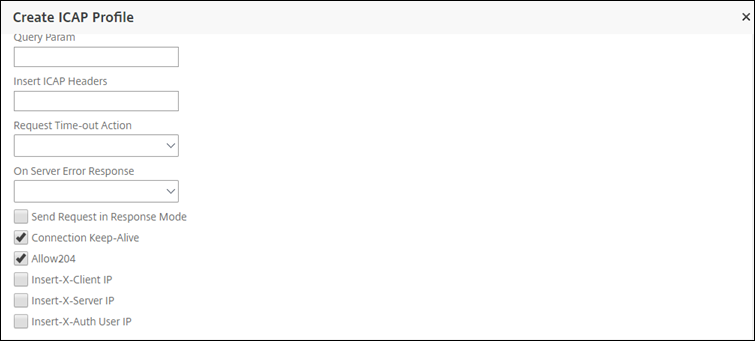

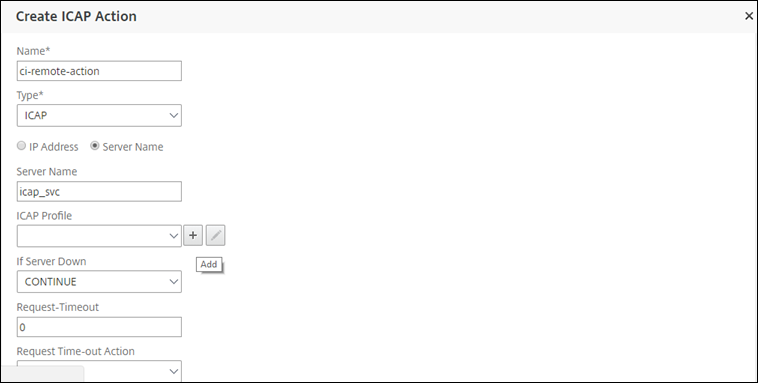

Geben Sie einen Namen für die Aktion ein。Geben Sie unterServernameTCP-Dienstes ein。Klicken Sie imICAP-Profilauf das +-Zeichen, um ein icap - profile hinzuzufügen。

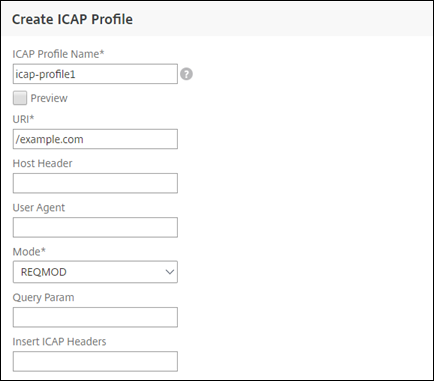

URI。Wählen你在地下方法死亡的选择REQMOD来自。

祝你好运Erstellen.

“你在现场”ICAP-Aktion erstellen汪汪汪Erstellen.

Geben Sie auf der SeiteICAP-Richtlinie erstellen即时通讯Ausdruckseditor“真正的”静脉。我是你的朋友Erstellen.

祝你好运绑定.

民意调查您晶澳aus, wenn Sie dazu aufgefordert werden, die Inhaltsüberprüfungsfunktion zu aktivieren。

祝你好运多数时候.

Beispiel für ICAP-Transaktionen zwischen der Citrix ADC Appliance and dem ICAP-Server in RESPMOD

Anforderung von der Citrix ADC设备den ICAP-Server:

RESPMOD icap://10.106.137.15:1344/resp icap /1.0主机:10.106.137.15连接:Keep-Alive封装:res-hdr=0, res-body=282 HTTP/1.1 200 OK日期:周五,2017年12月1日11:55:18 GMT服务器:Apache/2.2.21 (Fedora) Last-Modified:周五,2017年12月1日11:16:16 GMT ETag: "20169-45-55f457f42aee4" Accept-Ranges: bytes Content-Length: 69 Keep-Alive: timeout=15, max=100 Content-Type: text/plain;charset = utf - 8 X5O ! P % @AP [4 pzx54 (P ^) 7 cc) 7} $ EICAR-STANDARD-ANTIVIRUS-TEST-FILE !$ H + H * < !——NeedCopy >Antwort vom ICAP-Server auf die Citrix ADC Appliance:

ICAP/1.0 200 OK连接:keepalive日期:周五,01 Dec, 2017年11:40:42 GMT标准时间压缩:res-hdr=0, res-body=224服务器:IWSVA 6.5-SP1_Build_Linux_1080 $日期:04/09/2015 01:19:26 AM$ ISTag: "9.8-13.815.00-3.100.1027-1.0" x -病毒id: Eicar_test_file x -感染-发现:类型=0;分辨率= 2;威胁= Eicar_test_file;HTTP/1.1 403禁用日期:周五,01 Dec, 2017 11:40:42 GMT Cache-Control: no-cache Content-Type: text/html;charset=UTF-8服务器:IWSVA 6.5-SP1_Build_Linux_1080 $日期:04/09/2015 01:19:26 AM$ CONTENT - length: 5688 <头> ... ... Teilen

Teilen

此预览版产品文档是Citrix机密文档。

您同意按照您的Citrix Beta/技术预览协议的条款对本文档进行保密。

预览文档中描述的任何特性或功能的开发、发布和时间仍由我们自行决定,如有更改,恕不另行通知或咨询。

本文档仅供参考之用,不构成提供任何材料、代码或功能的承诺、承诺或法律义务,不应作为思杰产品购买决策的依据。

如果不同意,选择“不同意退出”。