本地OTP-Unterstützung für die Authentifizierung

Citrix ADC unterstützt Einmalkennwörter (OTPs), ohne einen Server eines Drittanbieters verwenden zu müssen。Das Einmalkennwort ist eine hochsichere选项für die Authentifizierung bei sicheren服务器,da die generierte编号der genererte密码zufällig ist。Zuvor boten spezialisierte Unternehmen wie RSA mit bestimmten Geräten, die Zufallszahlen generieren, die OTPs an。

Zusätzlich zur Reduzierung der capital and Betriebskosten verbessert diese Funktion die Kontrolle des Administrators, indem die gesamte Konfiguration auf der Citrix dc - appliance bebehalten。

Hinweis:

Da Server von Drittanbietern nicht mehr benötigt werden, muss der Citrix ad - administrator eine Schnittstelle zum Verwalten und Validieren von Benutzergeräten konfigurieren。

Der Benutzer muss bei einem virtuellen Citrix ADC -Server registriert sein, um die OTP-Lösung verwenden zu können。明信片Registrierung是努尔einmal pro Gerat erforderlich和萤石auf bestimmte Umgebungen beschrankt了。德国认证和认证认证机构ähnelt德国认证认证机构zusätzlichen德国认证认证机构。

Vorteile der native OTP-Unterstützung

- Reduziert die Betriebskosten, da zusätzlich zum Active Directory keine zusätzliche Infrastruktur auf einem Authentifizierungsserver erforderlich ist。

- Citrix adc的管理系统-设备和设备管理系统。

- Eliminiert die Abhängigkeit des Clients von einem zusätzlichen Authentifizierungsserver für die Generierung einer von Clients erwarteten Zahl。

本机OTP-Workflow

Die native OTP-Lösung ist ein zweifacher工作流工作流

- Gerateregistrierung

- 登录毛皮Endbenutzer

Wichtig:

网址können den Registrierungsprozess überspringen,网址Lösungen von Drittanbietern verwenden oder andere Geräte außer der Citrix ADC-Appliance verwalten。Die letzte Zeichenfolge, Die Sie hinzufügen, muss im von Citrix ADC angegebenen Format vorliegen。

它的名字叫阿比尔登zeigt den Ablauf der Geräteregistrierung zur登记新恩Geräts für den Empfang von OTP。

Hinweis:

Die Geräteregistrierung kann anhand einer Reihe von Faktoren erfolgen。Der einzelne Faktor (wie in Der vorherigen Abbildung angegeben)野生动物Beispiel verwendet, um den Geräteregistrierungsprozess zu erklären。

死于阿bilung zeigt Die Überprüfung von OTP durch das registrierte Gerät。

我爱你,我爱你,我爱你。

Die folgende Abbildung zeigt den Endbenutzerfluss für Die native OTP-Funktion。

Voraussetzungen

嗯die native OTP-Funktion zu verwenden, stellen Sie sicher, dass die folgenden Voraussetzungen erfüllt sind。

- Citrix ADC特性发布-版本ist 12.0构建51.24和höher。

- 模具高级-订单高级版- lizenz ist auf Citrix网关安装。

- 思杰管理学院管理系统-管理系统-管理系统-管理系统-管理系统-管理系统-管理系统-管理系统-管理系统-管理系统-管理系统-管理系统-管理系统-管理系统-管理系统-管理系统-管理系统-管理系统-管理系统-管理系统-管理系统-管理系统-管理系统-管理系统-管理系统-管理系统-管理系统-管理系统-管理系统-管理系统-管理系统-管理系统-管理系统-管理系统-管理系统-管理系统- über

- Citrix ADC ist mit Authentifizierung, Autorisierung and Überwachung virtueller Server zur Authentifizierung von Benutzern konfigurert。Weitere Informationen finden Sie underVirtueller Authentifizierungsserver

- Citrix dc - appliance ist mit统一网关konfiguriert,以及das Authentifizierungs-, Autorisierungs-和Überwachungsprofil wilddem virtuellen Gatewayserver zugewiesen。

- Die native OTP-Lösung ist auf den nFactor-Authentifizierungsfluss beschränkt。Erweiterte Richtlinien sind erforderlich, um die Lösung zu konfigurieren。Weitere Informationen finden Sie under当地人OTP

Stellen Sie außerdem Folgendes für Active Directory sicher:

- Eine minimale Attributlänge von 256 zechen。

- Der Attributtyp muss ' DirectoryString ' sein, z. B.用户参数。疾病属性können Zeichenfolgenwerte enthalten。

- Der Typ Der Attributzeichenfolge muss Unicode sein, wenn Der Gerätename nicht-englische Zeichen enthält。

- Der Citrix ADC LDAP-Administrator muss Schreibzugriff auf das ausgewählte ad - attribute haben。

- Citrix ADC-Appliance und Clientcomputer müssen mit einem gemeinsamen Netzwerkzeitserver synchronisiert werden。

Konfigurieren Sie Natives OTP über die GUI

本地的OTP-Registrierung是nicht nur - Ein-Faktor-Authentifizierung。单次因素鉴定方法。

Erstellen eines Anmeldeschemas für den ersten Faktor

- Navigieren您祖茂堂Sicherheit AAA > Anwendungsverkehr > Anmeldeschema.

- 您祖茂堂配置文件und klicken Sie aufHinzufugen.

- Geben Sie auf der SeiteAuthentifizierungs-Login-Schema erstellenunt民主党菲尔德的名字lschema_single_auth_manage_otpein und klicken Sie nebennoschema汪汪汪Bearbeiten.

- Klicken Sie auf den OrdnerLoginSchema.

- 滚动一到十,嗯SingleAuth.xmlAuszuwählen und klicke aufAuswahlen

- Klicken您再见Erstellen.

- Klicken您再见Richtlinien和丹汪汪汪Hinzufugen.

Geben创建认证登录模式策略die folgenden Werte ein。

名:lpol_single_auth_manage_otp_by_url

的资料:Wählen Sie lschema_single_auth_manage_otp aus der列表aus。

Regel:cookie . value (" nsc_tass ") .eq ("

manageotp”)

Konfigurieren des virtuellen服务器für Authentifizierung, Autorisierung und Überwachung

Navigieren您祖茂堂Sicherheit > AAA - Anwendungsverkehr > Virtuelle Authentifizierungsserver.Klicken Sie hier, um den vorhandenen virtuellen Server zu bearbeiten。Weitere Informationen finden Sie underVirtueller Authentifizierungsserver

- Klicken Sie auf das+象征nebenAnmeldeschemas螺母Erweiterte设置im rechten Fensterbereich。

- 民意调查您凯文Anmeldeschema.

- Klicken Sie auf den Pfeil和wählen Sie dielpol_single_auth_manage_otp_by_url政策aus, klicken Sie aufAuswahlen和丹汪汪汪Binden.

- 滚动你的名字和wählen你的名字Erweiterte Authentifizierungsrichtlinie死亡的选择1 Authentifizierungsrichtlinie来自。

- Klicken Sie mit der rechten Maustaste auf dienFactor-Richtlinie, und wählen SieBindung bearbeiten来自。我想说的是:“我想说的是,我想说的是,我想说的是。nFactor,嗯eine zu erstellen,和wählen Sie

- Klicken Sie auf den Pfeil underNachsten Faktor auswahlen, um eine vorhandene Konfiguration auszuwählen, oder klicken Sie aufHinzufugen呃einen Faktor zu erstellen。

Geben Sie auf dem BildschirmAuthentifizierungsrichtlinienlabel erstellenFolgendes ein和klicken Sie auf魏特:

名: manage_otp_flow_label

Anmeldeschema: Lschema_Int

Klicken Sie im Bildschirm身份验证PolicyLabel汪汪汪Hinzufugen嗯eine Richtlinie zu erstellen。

为普通LDAP服务器创建策略。Geben Sie auf dem BildschirmAuthentifizierungsrichtlinie erstellenFolgendes静脉:

名: auth_pol_ldap_native_otp

- Wählen Sie den Aktionstyp alsLDAP在der ListeAktionstyp来自。

我是菲尔德Aktion汪汪汪Hinzufugen嗯eine Aktion zu erstellen。

创建第一个启用了用于单因素的身份验证的LDAP操作。Aktivieren Sie auf der Seite创建身份验证ldap服务器das Optionsfeld服务器ip, deaktivieren Sie das Kontrollkästchen nebenAuthentifizierung, geben Sie die folgenden Werte ein und wählen SieVerbindung testen来自。Im Folgenden finden Sie eine Beispielkonfiguration。

名: ldap_native_otp

IP-Adresse: 192.8.xx.xx

基本DNDC =培训,DC =劳动

Verwaltungsratin: Administrator@training.lab

Kennwort:

xxxxx创建OTP策略。Geben Sie auf dem BildschirmAuthentifizierungsrichtlinie erstellenFolgendes静脉:

名: auth_pol_ldap_otp_action

- Wählen Sie den Aktionstyp alsLDAP在der ListeAktionstyp来自。

我是菲尔德Aktion汪汪汪Hinzufugen嗯eine Aktion zu erstellen。

创建第二个LDAP操作来设置OTP验证器,OTP秘密配置和身份验证未选中。Aktivieren Sie auf der Seite创建身份验证ldap服务器das Optionsfeld服务器ip, deaktivieren Sie das Kontrollkästchen nebenAuthentifizierung, geben Sie die folgenden Werte ein und wählen SieVerbindung testen来自。Im Folgenden finden Sie eine Beispielkonfiguration。

名: ldap_otp_action

IP-Adresse: 192.8.xx.xx

基本DNDC =培训,DC =劳动

Verwaltungsratin: Administrator@training.lab

Kennwort:

xxxxx- Scrollen Sie nach unten zum Abschnitt安德利果汁设置.Verwenden Sie das Dropdownmenü嗯die folgenden Optionen auszuwählen。Server-Anmeldename Attribut肌萎缩性侧索硬化症Neu和您userprincipalname静脉.

- Verwenden Sie das DropdownmenüSSO-Namensattribut肌萎缩性侧索硬化症Neuauszuwahlen和userprincipalnameeinzugeben。

- Geben Sie das Feld中的“用户参数”OTP的秘密ein und klicken Sie auf较多.

Geben Sie die folgenden属性ein。

属性1=邮件属性2= objectGUID属性3= immutableID

- Klicken您再见好吧.

- Legen Sie auf der SeiteAuthentifizierungsrichtlinie erstellen窝Ausdruck汪汪汪真正的fest und klicken Sie aufErstellen.

- Klicken Sie auf der Seite创建身份验证Policylabel汪汪汪Binden和丹汪汪汪多数时候。

- Klicken Sie auf der Seite政策约束力汪汪汪绑定.

Klicken Sie auf der SeiteAuthentifizierungsrichtlinie汪汪汪Schließen, und klicken Sie auf多数时候.

创建OTP用于OTP验证。Geben Sie auf dem BildschirmAuthentifizierungsrichtlinie erstellenFolgendes静脉:

的名字: auth_pol_ldap_otp_verifizieren

- Wählen Sie den Aktionstyp alsLDAP在der ListeAktionstyp来自。

我是菲尔德Aktion汪汪汪Hinzufugen嗯eine Aktion zu erstellen。

创建第三个LDAP操作来验证OTP。Aktivieren Sie auf der Seite创建身份验证ldap服务器das Optionsfeld服务器ip, deaktivieren Sie das Kontrollkästchen nebenAuthentifizierung, geben Sie die folgenden Werte ein und wählen SieVerbindung testen来自。Im Folgenden finden Sie eine Beispielkonfiguration。

名: ldap_verify_otp

IP-Adresse: 192.168.xx.xx

基本DNDC =培训,DC =劳动

Verwaltungsratin: Administrator@training.lab

Kennwort:

xxxxx- Scrollen Sie nach unten zum Abschnitt安德利果汁设置.Verwenden Sie das Dropdownmenü嗯die folgenden Optionen auszuwählen。Server-Anmeldename Attribut肌萎缩性侧索硬化症Neu和您userprincipalname静脉.

- Verwenden Sie das DropdownmenüSSO-Namensattribut肌萎缩性侧索硬化症Neuauszuwahlen和userprincipalnameeinzugeben。

- Geben Sie das Feld中的“用户参数”OTP的秘密ein und klicken Sie auf较多.

Geben Sie die folgenden属性ein。

属性1=邮件属性2= objectGUID属性3= immutableID

- Klicken您再见好吧.

- Legen Sie auf der SeiteAuthentifizierungsrichtlinie erstellen窝Ausdruck汪汪汪真正的fest und klicken Sie aufErstellen.

- Klicken Sie auf der Seite创建身份验证Policylabel汪汪汪Binden和丹汪汪汪多数时候。

- Klicken Sie auf der Seite政策约束力汪汪汪绑定.

- Klicken Sie auf der SeiteAuthentifizierungsrichtlinie汪汪汪Schließen, und klicken Sie auf多数时候.

Sie haben wahrscheinlich noch keine erweiterte Authentifizierungsrichtlinie für Ihren normalen LDAP-Server。Ändern Sie den Aktionstyp in LDAP。Wählen认证认证LDAP-Server认证服务器。Geben Sie als Ausdruck true ein。Dies verwendet eine erweiterte Richtlinie anstelle der klassischen句法。Klicken您再见Erstellen.

Hinweis:

Der virtuelle Authentifizierungsserver muss an das RfWebUI-Portalthema gebunden sein。将服务器绑定到服务器中。Die Server-IP ' 1.2.3.5 ' muss einen entsprechenden FQDN haben,也叫otpauth.server.com, für Die spätere Verwendung。

Erstellen eines Anmeldeschemas für OTP des zweiten Faktors

- Navigieren您祖茂堂Sicherheit > AAA-Anwendungsverkehr > Virtuelle服务器.Wählen Sie den zu bearbeitenden virtuellen服务器aus。

- 滚动你的nach unten和wählen Sie1登录

- Klicken您再见Bindung hinzufugen.

- 我是AbschnittRichtlinienbindung汪汪汪Hinzufugen呃eine Richtlinie hinzuzufügen。

- Geben Sie auf der SeiteRichtlinie für Authentifizierungsanmeldeschema erstellenden Namen als OTP ein, und klicken Sie aufHinzufugen呃,我是说,我是说,我是说,我是说。

- Geben Sie auf der SeiteAuthentifizierungsanmeldeschema erstellen名称OTP ein,和klicken Sie auf das Stiftsymbol nebennoschema.

- Klicken Sie auf den OrdnerLoginSchema民意调查,您DualAuthManageOTP.xmlaus, und klicken Sie dann aufAuswahlen.

- Klicke汪汪汪较多然后滚动到十。

- Geben Sie im Feld指数毛皮Kennwortanmeldeinformationen1静脉。Dadurch speichert nFactor das Kennwort des Benutzers im Citrix ADC aaa -属性#1,das später in einer Verkehrsrichtlinie für Single Sign-On bei StoreFront verwendet werden kann。Wenn Sie dies nicht tun, versucht Citrix Gateway, den Passcode zur Authentifizierung bei StoreFront zu verwenden, was nicht funktioniert。

- Klicken您再见Erstellen.

- Geben Sie im AbschnittRegel死亡的选择真正的静脉。Klicken您再见Erstellen.

- Klicken您再见绑定.

- 海滩十你死在我的脚下。Klicken您再见Schließen, und klicken Sie auf多数时候.

Verkehrsrichtlinie für einmaliges Anmelden

- Navigieren您祖茂堂Citrix Gateway > Richtlinien > Datenverkehr

- Klicken Sie auf der RegisterkarteVerkehrsprofile汪汪汪Hinzufugen.

- Geben Sie einen Namen für das verkehrsproffil für OTP ein。

屏幕密码单点登录密码表达式Erstellen.Hier verwenden wir das Kennwortattribut für das Login-Schema-Kennwort, das für den zweiten Faktor OTP angegeben ist。

http.REQ.USER.ATTRIBUTE (1)Klicken Sie auf der RegisterkarteTraffic-Richtlinien汪汪汪Hinzufugen.

Geben Sie im Feld的名字einen Namen für die Verkehrsrichtlinie ein。

Wählen我是菲尔德Anforderungsprofildas von Ihnen erstellte verkehrsproffil aus。

Geben Sie im Feld Ausdruck真正的静脉。Wenn Ihr virtueller Citrix Gateway-Server das vollständige VPN zulässt, ändern Sie den Ausdruck in den folgenden Wert。

http.req.method.eq (post) | | http.req.method.eq(得到)& &假- Klicken您再见Erstellen.

内容切换- richtlinie für die Verwaltung von OTP konfigurieren

我们的统一网关是统一的。

Navigieren您祖茂堂流量管理>内容切换> Richtlinien.Wählen Sie die Richtlinie für den内容切换aus, klicken Sie mit der rechten Maustaste和wählen SieBearbeiten.

我的孩子,我的孩子,我的孩子,我的孩子,我的孩子好吧:

is_vpn_url \ | \ | HTTP.REQ.URL.CONTAINS(“manageotp”)

Konfigurieren Sie本机OTP über die CLI

Sie benötigen die folgenden Informationen,嗯die OTP-Geräteverwaltungsseite zu konfigurieren:

- IP野生dem virtuellen Authentifizierungsserver zugewiesen

- FQDN entspricht der zugewiesenen IP

- Serverzertifikat für Authentifizierung virtueller服务器

Hinweis:

本地OTP ist / eine webbasierte Lösung。

所以konfigurieren Sie die Registrierungs- und Verwaltungsseite für OTP-Geräte

Erstellen eines virtuellen Authentifizierungsservers

' ' ' add authentication vserver authvs SSL 1.2.3.5 443 bind authentication vserver authvs -portaltheme RFWebUI bind SSL vserver authvs -certkeyname otpauthcert “”Hinweis:

Der virtuelle Authentifizierungsserver muss an das RFWebUI-Portalthema gebunden sein。将服务器绑定到服务器中。Die Server-IP ' 1.2.3.5 ' muss einen entsprechenden FQDN haben,也叫otpauth.server.com, für Die spätere Verwendung。

所以erstellen Sie eine LDAP-Anmeldeaktion

add authentication ldapAction - serverip - serverPort - ldapbase - ldapbinddnpassword - lddaploginname .使用实例 Beispiel:

add authentication ldapAction ldap_logon_action -serverIP 1.2.3.4 -serverPort 636 -ldapBase "OU=Users,DC=server,DC=com" -ldapBindDn administrator@ctxnsdev.com -ldapBindDnPassword PASSWORD - ldapbindinname userprincipalname . sh -ldapBindDn administrator@ctxnsdev.com所以fügen Sie eine Authentifizierungsrichtlinie für LDAP-Anmeldung hinzu

添加认证策略auth_pol_ldap_logon -rule true -action ldap_logon_action所以präsentieren Sie die Benutzeroberfläche über LoginSchema

Benutzernamenfeld和Kennwortfeld für Benutzer bei der Anmeldung anzeigen

add authentication loginSchema lschema_single_auth_manage_otp -authenticationSchema "/nsconfig/ loginSchema / loginSchema / singleauthmanage_otp .xml"Seite zur Geräteregistrierung und -verwaltung anzeigen

Citrix empfiehlt zwei Möglichkeiten, den Bildschirm für die Geräteregistrierung und -verwaltung anzuzeigen: URL oder Hostname。

Verwenden冯URL

Wenn die URL ' /manageotp ' enthält

添加认证loginSchemaPolicy lpol_single_auth_manage_otp_by_url -rule "http.req.cookie.value("NSC_TASS").contains("manageotp")"动作片lschema_single_auth_manage_otp绑定认证vserver authvs -policy lpol_single_auth_manage_otp_by_url -priority 10 -gotoPriorityExpression END

Verwenden des Hostnamens

Wenn der Hostname " alt.server.com " lautet

添加认证loginSchemaPolicy lpol_single_auth_manage_otp_by_host -rule "http.req.header("host").eq("alt.server.com")"动作片lschema_single_auth_manage_otp绑定认证vserver authvs -policy lpol_single_auth_manage_otp_by_host -priority 20 -gotoPriorityExpression END

所以konfigurieren Sie die Benutzeranmeldeseite über die CLI

Sie benötigen die folgenden Informationen,嗯die Seite Benutzeranmeldung zu konfigurieren:

- IP für einen virtuellen Lastausgleichsserver

- Entsprechender FQDN für den virtuellen Lastausgleichsserver

Serverzertifikat für den virtuellen Lastausgleichsserver

绑定SSL虚拟服务器lbvs_https -certkeyname lbvs_server_cert

后端dienst im Lastenausgleich wild wie folgt dargestellt:

add service iis_backendsso_server_com 1.2.3.210 HTTP 80 bind lb vserver lbvs_https iis_backendsso_server_com “”所以erstellen Sie eine otp -密码-有效性

add authentication ldapAction -serverIP -serverPort -ldapBase -ldapBindDnPassword - ldapboginname -authentication DISABLED -OTPSecret ' Beispiel:

add authentication ldapAction ldap_otp_action -serverIP 1.2.3.4 -serverPort 636 -ldapBase "OU=Users,DC=server,DC=com" -ldapBindDn administrator@ctxnsdev.com -ldapBindDnPassword PASSWORD - ldapbindinname userprincipalname -authentication DISABLED -OTPSecret userParameters . txt -ldapBindDn administrator@ctxnsdev.comWichtig:

根据LDAP-Anmeldung和OTP-Aktion最佳darin, dass die Authentifizierung deaktiviert und ein neuer参数

OTPSecreteingefuhrt了吵架。Verwenden Sie den AD-Attributwert nicht。

所以fügen Sie Authentifizierungsrichtlinien für die OTP-Kenncodevalidierung hinzu

添加认证策略auth_pol_otp_validation -rule true -action ldap_otp_actionPräsentation der Zwei-Faktor-Authentifizierung durch LoginSchema

Fügen Sie die Benutzeroberfläche für die Zwei-Faktor-Authentifizierung hinzu。

add authentication loginSchema lscheme_dual_factor -authenticationSchema "/nsconfig/ loginSchema / loginSchema /DualAuth.xml" add authentication loginSchemaPolicy lpol_dual_factor -rule true -action lscheme_dual_factor .xml所以erstellen Sie einen密码- validierungsfaktor über die Richtlinien

Erstellen einer beschrftung für die Verwaltung von OTP-Flussrichtlinien für den nächsten Faktor (der erste Faktor ist die LDAP-Anmeldung)

add authentication loginSchema lschema_noschema -authenticationSchema noschema add authentication policylabel manage_otp_flow_label -loginSchema lschema_noschema所以把你的die OTP-Richtlinie和das Richtlinienlabel绑定起来

绑定认证策略标签manage_otp_flow_label -policyName auth_pol_otp_validation -priority 10 -gotoPriorityExpression NEXT绑定Sie den UI-Flow

Binden Sie die LDAP-Anmeldung gefolgt von der OTP-Validierung mit dem virtuellen Authentifizierungsserver。

bind authentication vserver authvs -policy auth_pol_ldap_logon -priority 10 -nextFactor manage_otp_flow_label -gotoPriorityExpression NEXT绑定authentication vserver authvs -policy lpol_dual_factor -priority 30 -gotoPriorityExpression END注册员Sie Ihr Gerät bei Citrix ADC

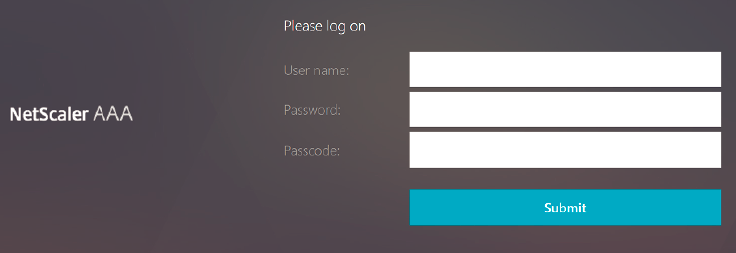

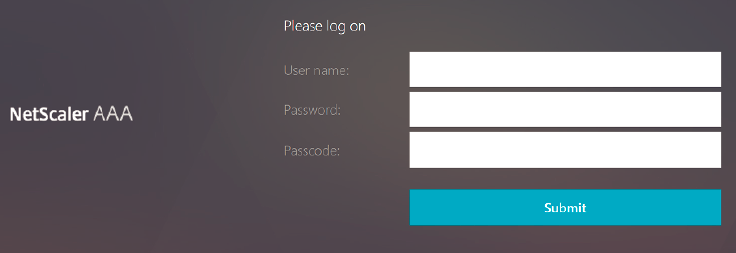

- Navigieren Sie mit dem后缀/ managotp zu Ihrem Citrix ADC FQDN (erste öffentliche IP)。Zum Beispiel Login beihttps://otpauth.server.com/manageotp麻省理工学院Benutzeranmeldeinformationen。

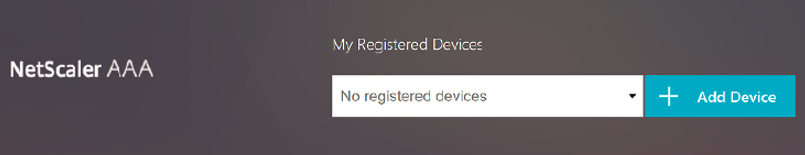

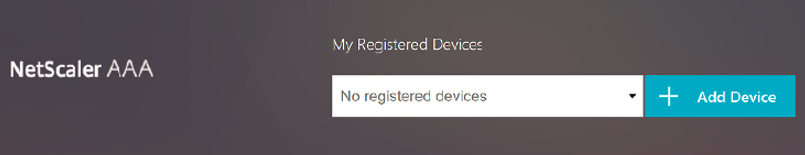

Klicken Sie auf das+符号额,ein Gerät hinzuzufügen。

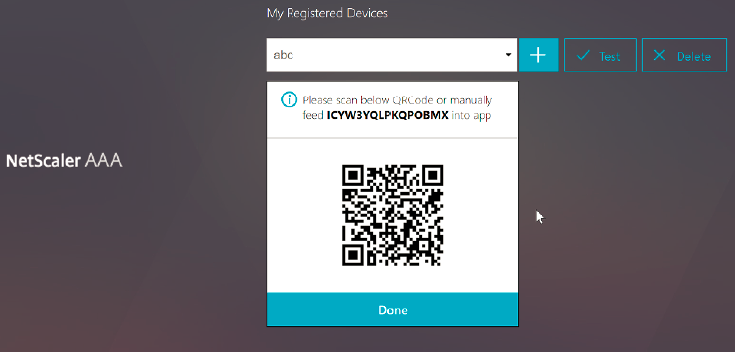

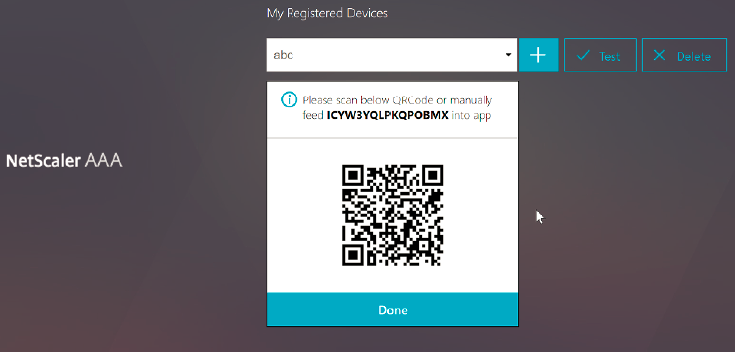

- Geben Sie einen Gerätenamen ein und drücken Sie洛杉矶.在条形码中。

- Klicken您再见设置beginnen和丹汪汪汪条形码scannen.

Bewegen Sie die Gerätekamera über den QR-Code。Sie können den代码可选eingeben。

Hinweis:

Der angezeigte QR-Code ist 3分钟gültig。

Nach erfolgreichem扫描野生Ihnen ein 6-stelliger, zeitsensiver编码angezeigt, mit dem Sie sich anmelden können。

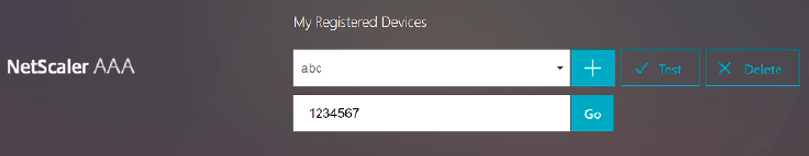

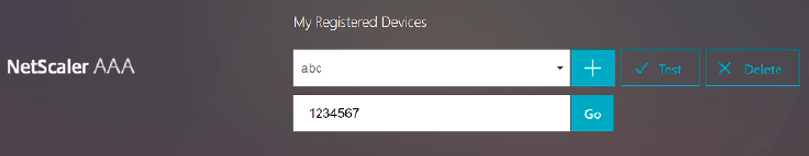

- Klicken Sie zum Testen auf dem QR-Bildschirm auf多数时候und dann auf das grüne Häkchen rechts。

- Wählen Sie Ihr Gerät aus dem Dropdownmenü aus, geben Sie den Code von谷歌Authenticator ein (muss blau und nicht rot sein) und klicken Sie auf洛杉矶.

- Stellen Sie sicher, dass Sie sich über das Dropdownmenü oben rechts auf der Seite abmelden。

Melden Sie sich是由Citrix ADC和

- 导航员Sie zu Ihrer ersten öffentlich zugänglichen URL和geben Sie Ihr OTP über谷歌认证者ein, um siich anzumelden。

Authentifizieren Sie sich bei der Citrix ADC飞溅网站。