Konfigurieren von Azure AD als SAML IdP和Citrix ADC als SAML SP

Der SAML服务提供商(SP) ist eine SAML-Entität, die vom Dienstanbieter bereitgestellt野生。Wenn in Benutzer versucht, auf eine geschützte Anwendung zuzugreifen, wertet der SP die Clientanforderung aus。客户端认证程序(kein gültiges NSC_TMAA- oder NSC_TMAS-Cookie hat)、SAML身份提供程序(IdP)编写器。根据saml断言的有效性,死于它的存在。

Der SAML-IdP(身份提供者)ist eine SAML-Entität, die im Kundennetzwerk bereitgestellt ward。Der IdP erhält Anfragen vom SAML-SP und leitet Benutzer zu einer Anmeldeseite weiter, auf Der sie ihre Anmeldeinformationen eingeben müssen。Der IdP authentifiziert diese Anmeldeinformationen mit dem Benutzerverzeichnis(外部LDAP认证服务器)和一般的saml -断言,die an den SP gesendet狂野。Der SP überprüft das Token, und dem Benutzer wilddann Zugriff auf die angeforderte geschützte Anwendung gewährt。

saml -认证机制图。

Azure AD-Seitige Konfigurationen

Konfigurieren您Single-Sign-On-Einstellungen:

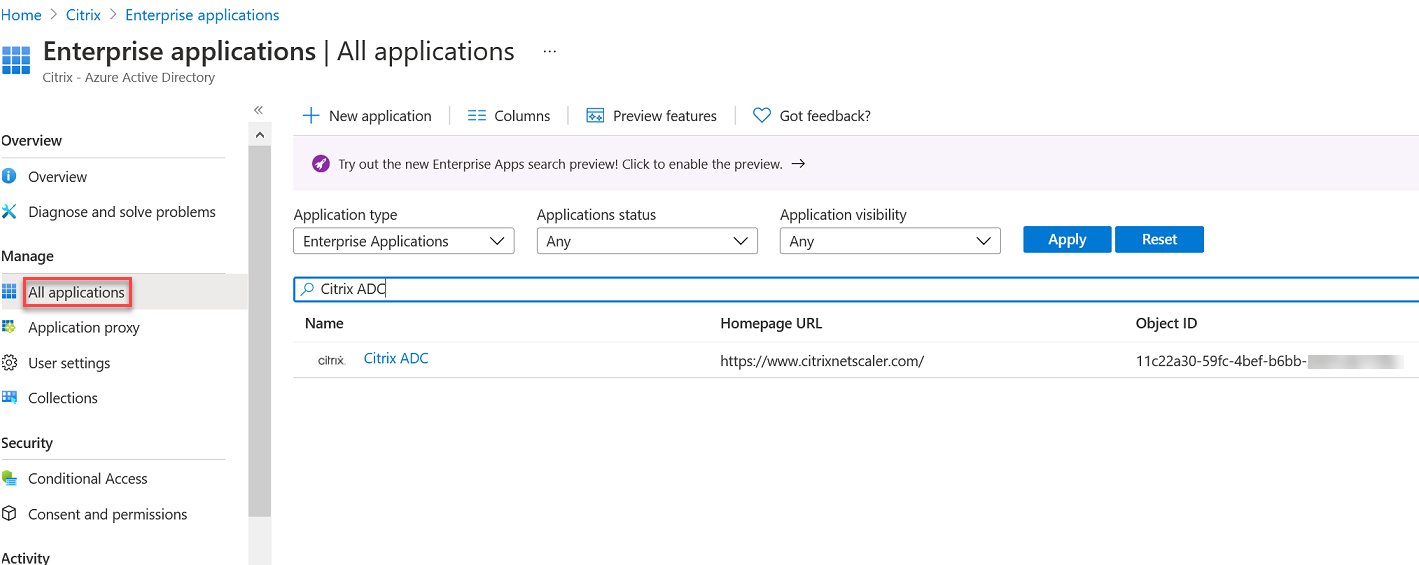

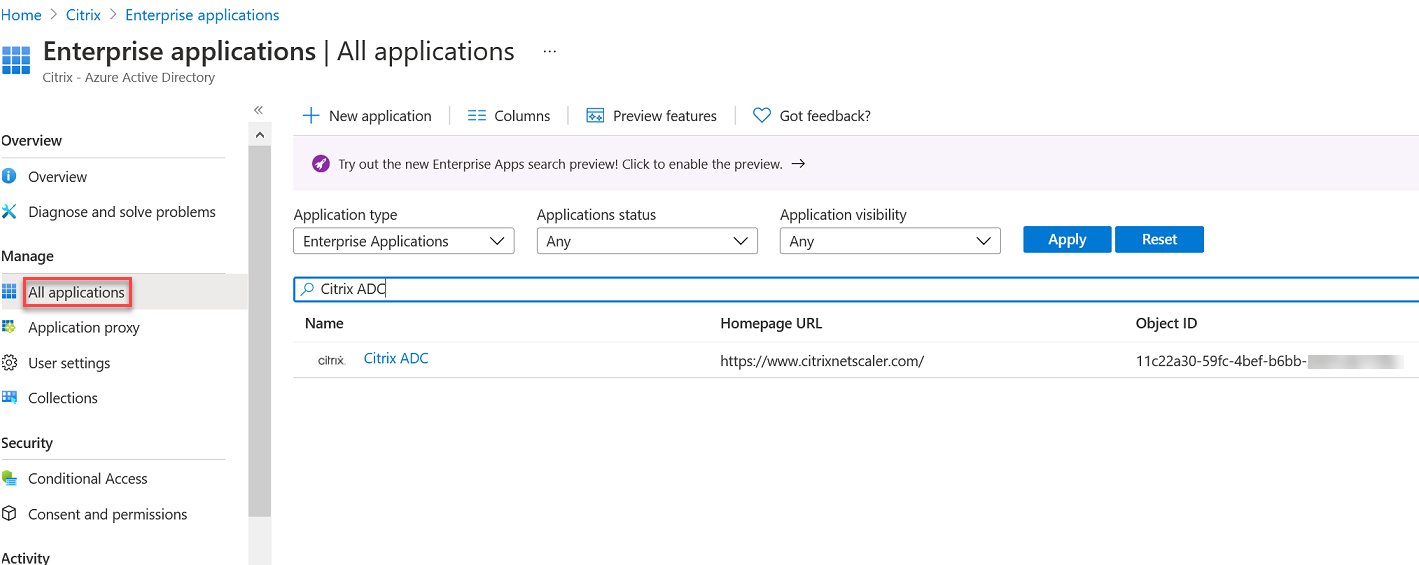

我是蓝色传送门Azure活动目录.

Klicken Sie im Navigationsbereich unterVerwalten汪汪汪Unternehmensanwendungen.Ein Zufallsbeispiel der Anwendungen位于Ihrem Azure AD-Mandanten wild angezeigt。

Geben Sie in der Suchleiste Citrix ADC ein。

Wählen我是AbschnittVerwalten死亡的选择单点登录来自。

民意调查您SAML单点登录zu konfigurieren。死Seite单点登录mit SAML einrichten - Vorschau将angezeigt。Hier fungiert Azure als SAML-IdP。

Konfigurieren Sie grundlegende saml - option:

Identifikator(实体ID)- Für einige Apps erforderlich。Identifiziert eindeutig die安文东,für die单点登录konfiguriert狂野。Azure AD sendet den Bezeichner als Zielgruppenparameter des SAML-Tokens an die Anwendung。Es怪erwartet, dass死安文东sie validiert。Dieser Wert wildauh als Entitäts-ID在allen SAML-Metadaten angezeigt, die von der Anwendung bereitgestellt werden。

Antwort URL——Obligatorisch。Gibt an, wo die Anwendung das SAML-Token erwartet。url断言消费者服务(ACS) -URL bezeichnet。

Anmelde-URL- Wenn ein Benutzer diese URL öffnet, leitet der Dienstanbieter zu Azure AD um, um sich zu authentifizieren und den Benutzer anzumelden。

继电器状态-安文东安,在我的本诺茨尔,在我的本诺茨尔,在我的本诺茨尔,在我的本诺茨尔。

Laden Sie das Zertifikat (Base64) herunter, das under demSAML-Signaturzertifikatvorhanden ist, um als SamlidPcertName verwendet zu werden, während Citrix ADC als SAML-SP konfiguriert野生。

Citrix ADC seitliche konfigationen

Navigieren您祖茂堂Sicherheit > AAA-Anwendungsdatenverkehr > Richtlinien > Authentifizierung > Erweiterte Richtlinien > Aktionen > SAML.

Wählen Sie die Registerkarte服务器aus, klicken Sie aufHinzufugen, geben Sie Werte für die folgenden参数ein und klicken Sie aufErstellen.

Parameter-Beschreibung:

Der Wert für fettgedruckte Parameter muss aus den azure - seitenkonfigationen übernommen werden。

名称-服务器名称

URL umleiten- Geben Sie die zuvor verwendete Anmelde-URL im Abschnitt Azure AD“Setup Citrix ADC”ein。

https://login.microsoftonline.com/3e6d1786-4e0c-4c70-86d2-ae7811f97f79/saml2Einzelne Abmelde-URL -

https://login.microsoftonline.com/3e6d1786-4e0c-4c70-86d2-ae7811f97f79/saml2SAML-Bindung -职位

Abmelden Bindung - UMLEITUNG

IDP-Zertifikatsname- IDPCert-Zertifikat (Base64) under SAML-Signaturzertifikat。

Benutzerfeld——UserPrincipalName。Aus dem Abschnitt“Benutzerattribute und Ansprüche”von Azure IdP entnommen。

Signierzertifikatname- Für Azure AD nicht erforderlich。Wählen Sie das SAML SP-Zertifikat (mit privatem Schlüssel) aus, das Citrix ADC verwendet, um Authentifizierungsanforderungen an den IdP zu signieren。德国的Zertifikat (ohne privaten Schlüssel)在德国的进口城市,在德国的签名城市,在德国的认证城市,在德国的签名城市überprüfen康。迪斯·菲尔德·沃德·冯·登·梅斯滕IDPs nicht benötigt。

IssuerName——标识符。

https://idp.g.nssvctesting.netUnsignierte Assertion ablehnen - EIN

Zielgruppe - Zielgruppe, für die die vom IdP gesendete断言镀金。die ist normalerweise ein Entitätsname oder eine URL, die den ServiceProvider darstellt。

Signaturalgorithmus——RSA-SHA256

Digest-Methode——SHA256

标准标准,Die zusätzlich zu den extrahierten Gruppen ausgewählt奇怪,wenn Die Authentifizierung erfolgreich ist。

Gruppennamenfeld - Name des - tags in einer Assertion, die Benutzergruppen enthält。

Skew-Zeit (Minuten) - Diese Option gibt den zulässigen Zeitversatz in der Anzahl der Minuten an, die der Citrix ADC ServiceProvider für eine eingehende Assertion zulässt。

Zwei-Faktor——来自

Angeforderter Authentifizierungskontext - genau

Typ der Authentifizierung - Keine

Fingerabdruck senden - AUS

Benutzernamen erzwingen - EIN

auentifizierung erzwingen - AUS

SAML响应speichern - AUS

Erstellen Sie auf ähnliche Weise eine entsprechende SAML-Richtlinie und binden Sie an den virtuellen Authentifizierungsserver。

Hinweis:蓝色AD erwartet das Feld Betreff-ID在saml - anfraage晚上。Damit Citrix ADC das Feld " Betreff-ID " nicht senddet, geben Sie an derCitrix ADC-Eingabeaufforderungden folgenden Befehl ein。

nsapimgr_wr.sh y电话= " ns_saml_dont_send_subject "