Citrix FilesでのSAMLによるシングルサaaplンオン

XenMobileとCitrix内容协作を構成して,SAML(安全断言标记语言:セキュリティアサーションマークアップランゲージ)を使用したCitrix文件モバイルアプリへのシングルサインオン(SSO:单点登录)アクセスを提供することができます。この機能には次のものが含まれます:

- MAM SDK対応か,MDX Toolkitを使用してラップされたCitrix Filesアプリ

ラップされていないCitrix文件クライアント(Webサイト,Outlook插件,同期クライアントなど)

- ラップされたCitrix Filesアプリの場合。Citrix Filesモバイルアプリを介してCitrix Filesにログオンするユーザーは、ユーザー認証のためにSecure Hubにリダイレクトされ、SAMLトークンを取得します。認証が成功した後で、Citrix FilesモバイルアプリからContent CollaborationにSAMLトークンが送信されます。最初のログオンの後、ユーザーはSSOを介してCitrix Filesモバイルアプリにアクセスできます。また、毎回ログオンしなくても、Secure MailのメールにContent Collaborationからドキュメントを添付できます。

- ラップされていないCitrix Filesクラescアントの場合。WebブラウザーまたはほかのCitrix文件クライアントを介してCitrix文件にログオンするユーザーは,XenMobileにリダイレクトされます。XenMobileで認証されると,ユーザーは内容协作に送信されたSAMLトークンを取得します。最初のログオンの後は,毎回ログオンしなくてもユーザーはSSOを介してCitrix文件クライアントにアクセスできます。

XenMobileを内容协作のSAML IDプロバイダー(IDP)として使用するには,この記事で説明するように,企业アカウントを使用するようにXenMobileを構成する必要があります。または、存储区连接器でのみ動作するようにXenMobileを構成することもできます。詳しくは,”XenMobileでCitrix Content Collaborationを使用するを参照してください。

詳細なリファレンスアキテクチャ図にいては,”ア,キテクチャを参照してください。

前提条件

XenMobileおよびCitrix文件アプリにSSOを構成する前に,以下の前提条件を満たす必要があります:

老妈SDKまたは互換性があるバージョンのMDX工具包(Citrix文件モバイルアプリ用)。

詳しくは,”XenMobileの互換性を参照してください。

- 互換性があるバ.ジョンのCitrix Filesモバ.ルアプリと安全集线器。

- 内容协作管理者アカウント。

- XenMobileと内容协作間の確認された接続。

内容协作アクセスの構成

内容合作のためにSAMLを設定する前に,以下のように内容协作アクセス情報を入力します:

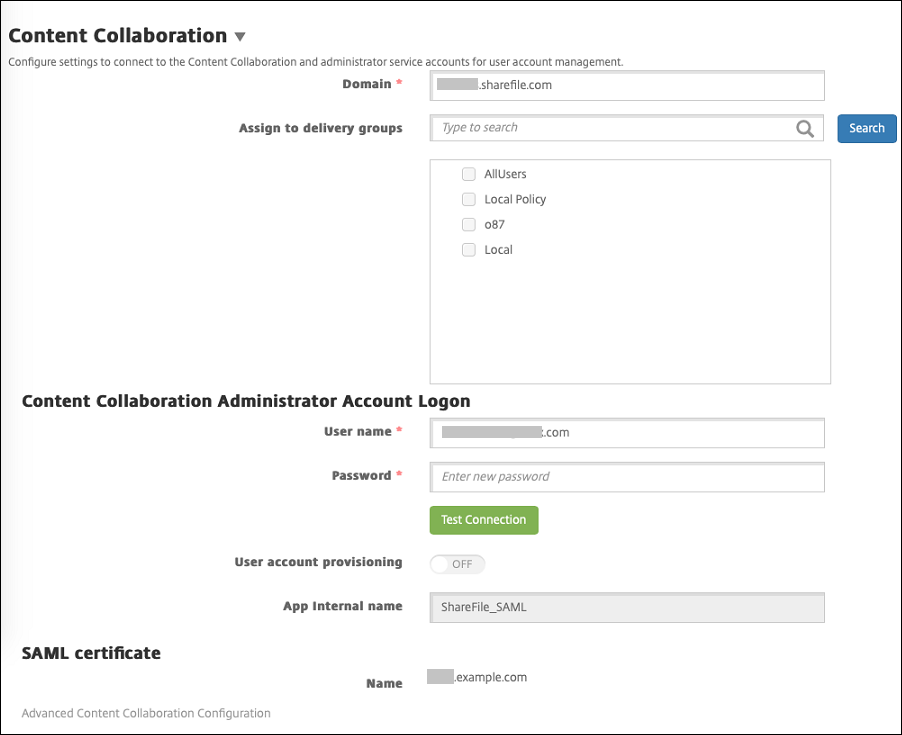

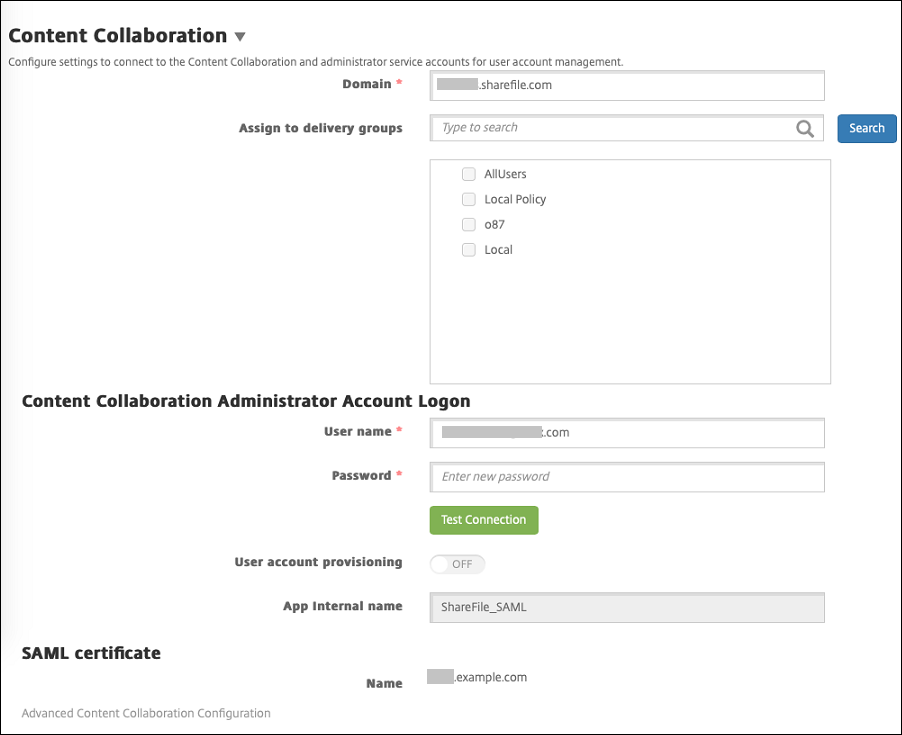

XenMobile Webコンソ,ルで,[構成]の[ShareFile]をクリックします。(ShareFile)構成ペ,ジが開きます。コンソールには,ShareFileではなく内容协作という用語が表示される場合があります。

次の設定を構成します:

- ドメ电子邮箱ン:内容协作サブドメescン名を入力します。例:

example.sharefile.com。 - デリバリ,グル,プに割り当て:内容合作と共にSSOを使用するデリバリーグループを選択または検索します。

- ShareFile管理者アカウントログオン

- ユ,ザ,名:内容协作管理者のユザ名を入力します。このユ,ザ,には管理特権が必要です。

- パスワ,ド:内容协作管理者のパスワ,ドを入力します。

- ユ,ザ,アカウントのプロビジョニング:この設定は無効のままにします。ユーザープロビジョニングに内容协作ユーザー管理ツールを使用します。「ユ,ザ,アカウントと配布グル,プのプロビジョニングを参照してください。

- ドメ电子邮箱ン:内容协作サブドメescン名を入力します。例:

[接続のテスト]をクリックして、内容合作管理者アカウントのユーザー名とパスワードが特定の内容协作アカウントに対して認証されることを検証します。

[保存]をクリックします。

XenMobileが内容协作と同期して,内容协作の[ShareFile発行者/エンティティID]と[ログ电子邮箱ンurl]の設定が更新されます。

[構成]>[ShareFile]ペジにアプリの内部名が表示されます。アプリの内部名は,後述の「Citrix Files.comのSSO設定を変更するで説明する手順を完了するために必要になります。

ラップされたCitrix Files MDXアプリ用のSAMLの設定

ラップされたCitrix文件MDXアプリを使用したシングルサインオン構成にCitrix网关を使用する必要はありません。Webサイト,Outlook插件,同期クライアントなど,ラップされていないCitrix文件クライアントのアクセスを構成するには,”ほかのCitrix Filesクラaapl . exeアントのためにCitrix Gatewayを構成するを参照してください。

以下の手順がiOSおよびAndroidのアプリおよびデバiOSスに当てはまります。ラップされたCitrix Files MDXアプリ用にSAMLを構成するには:

MDX ToolkitでCitrix Filesモバescルアプリをラップします。MDX Toolkitによるアプリのラップにいて詳しくは,”MDX Toolkitによるアプリのラップを参照してください。

XenMobileコンソールで,ラップされたCitrix文件モバイルアプリをアップロードします。mdxアプリをアップロドする方法にいて詳しくは,”MDXアプリをXenMobileに追加するにはを参照してください。

SAML設定の検証:上記の手順で構成した管理者のユーザー名とパスワードで内容协作にログオンします。

内容合作およびXenMobileが同じタイムゾーンで構成されていることを確認します。構成したタaapl . aapl . aapl . aapl . aapl . aapl . aapl。そうでない場合,所以が失敗する可能性があります。

Citrix Filesモバesc .ルアプリの検証

ユザデバスに安全集线器をンストルして構成します。

XenMobile商店からCitrix文件モバイルアプリをダウンロードしてインストールします。

ユ、ザ、名やパスワ、ドの入力を求められずにCitrix Filesが開始されます。

安全邮件による検証

まだ行っていない場合は,ユ:。

XenMobile商店から安全邮件をダウンロード,インストール,および設定します。

新規メ,ルを開いて[Citrix Filesから添付]をタップします。メルに添付できるファイルがユーザー名とパスワードを入力しなくても表示されます。

ほかのCitrix Filesクラaapl . exeアントのためにCitrix Gatewayを構成する

Webサイト,Outlook插件,同步クライアントなどのラップされていないCitrix文件クライアントへのアクセスを構成するには,以下のようにCitrix网关を構成して,SAML IDプロバイダーとしてのXenMobileの使用をサポートする必要があります。

- ホムペジのリダレクトを無効にする。

- Citrix Filesのセッションポリシ、とプロファ、ルを作成する。

- Citrix Gateway仮想サ,バ,にポリシ,を構成する。

ホムペジのリダレクトを無効にする

/cginfraパスから送られる要求に対するデフォルトの動作を無効にします。この操作により,ユーザーは,構成されたホームページの代わりに本来要求された内部URLを見ることができるようになります。

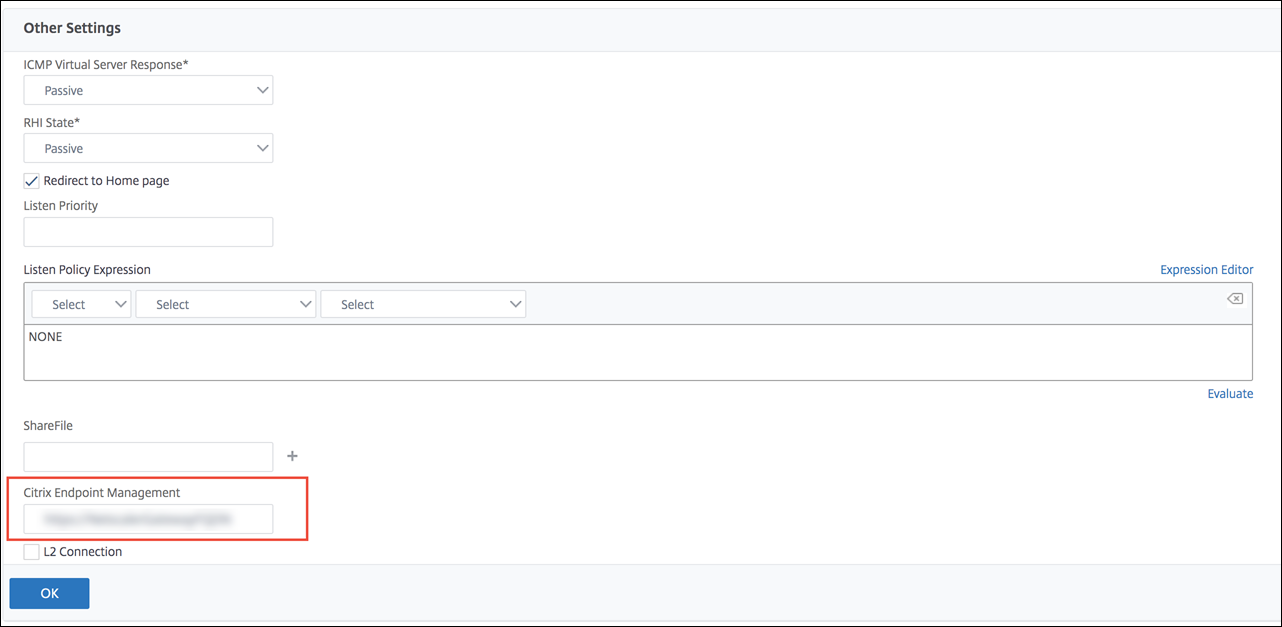

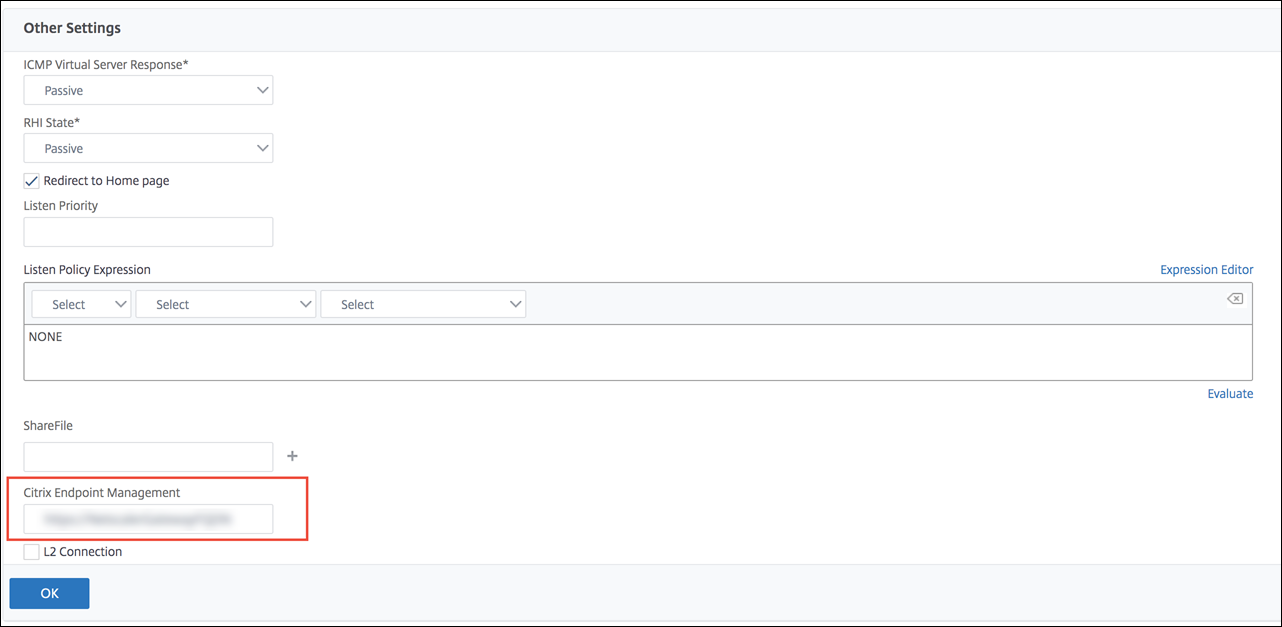

XenMobileのログオンに使用されるCitrix网关仮想サーバーの設定を編集します。Citrix ADCで,[他の設定]に移動して[ホムペジにリダレクト]チェックボックスをオフにします。

(ShareFile)(現在の内容合作)の下にXenMobileの内部サーバー名およびポート番号を入力します。

Citrix端点管理で,XenMobileのURLを入力します。使用するバ,ジョンのCitrix Gatewayが,古い製品名有一个を参照している場合があります。

この構成により,/cginfraパスを介して入力したURLに対する要求が承認されます。

Citrix Filesのセッションポリシ、と要求プロファ、ルを作成する

以下の設定を構成してCitrix Filesセッションポリシ,と要求プロファ,ルを作成します:

Citrix Gateway構成ユ、ティリティの左側のナビゲ、ションペ、[Citrix Gateway]>[ポリシ. cn]>[セッション]の順にクリックします。

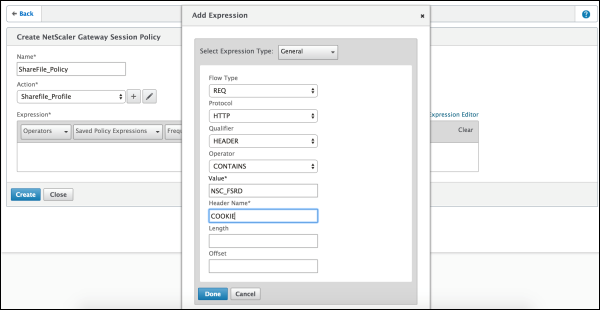

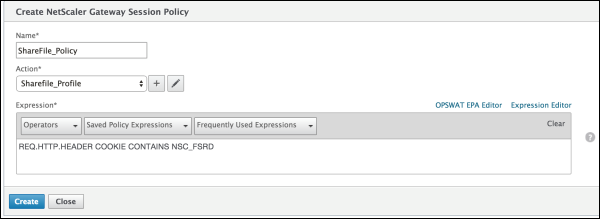

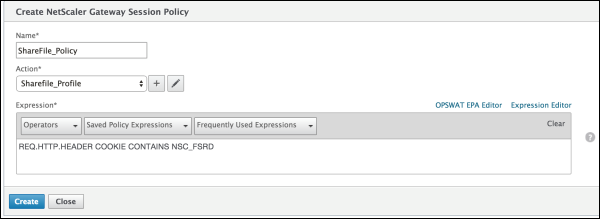

セッションポリシ,を作成します。(政策)タブで(添加)をクリックします。

(名字)ボックスに”ShareFile_Policyと入力します。

[+]をクリックして操作を作成します。[创建会话配置文件]ペ,ジが開きます。

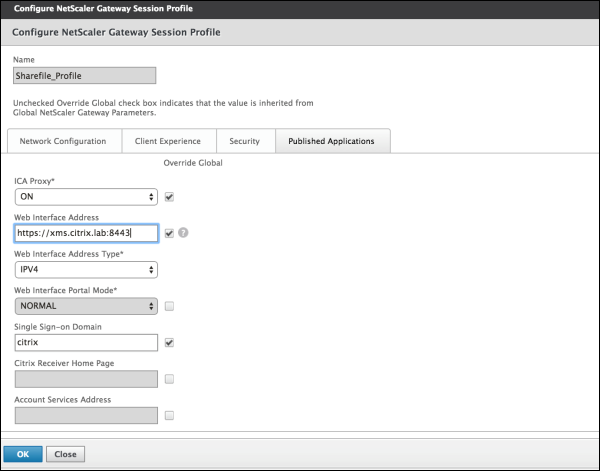

次の設定を構成します:

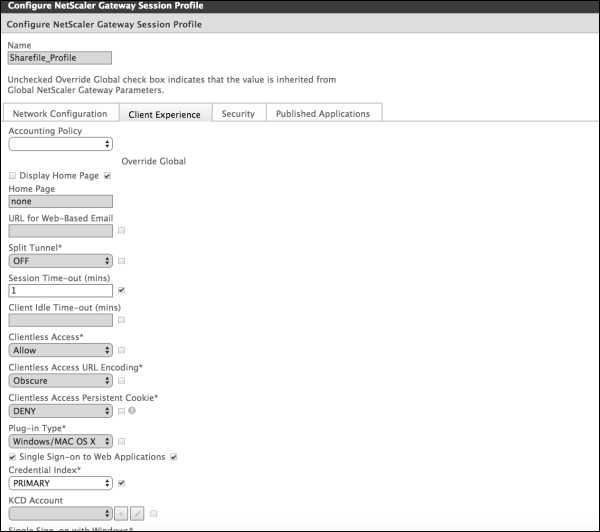

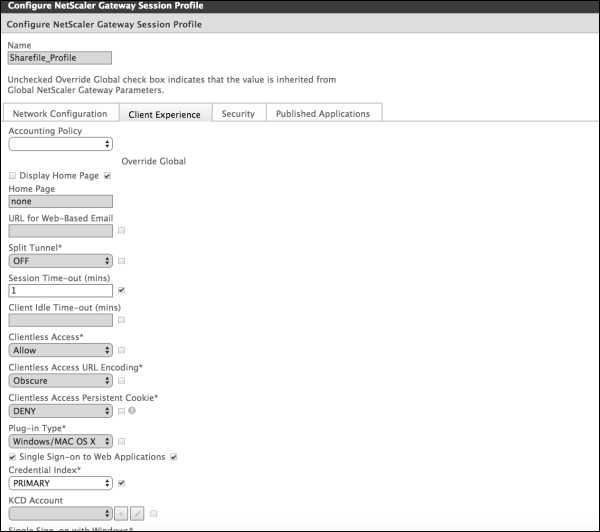

- 名称:「ShareFile_Profileと入力します。

- (客户体验)タブをクリックし,以下の設定を構成します:

- 主页:「没有一个と入力します。

- 会话超时(分钟):「1と入力します。

- Web应用程序单点登录:この設定をクリックします。

- 凭据指数:(初级)をクリックします。

- (发布应用程序)タブをクリックします。

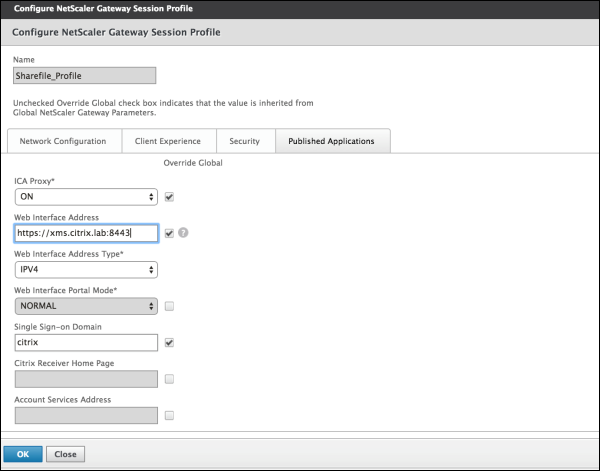

次の設定を構成します:

- ICA代理:(上)を選択します。

- Web界面地址:XenMobile ServerのURLを入力します。

单点登录域:Active Directoryドメesc escン名を入力します。

Citrix Gatewayセッションプロファ电子邮箱ルを構成するとき,[单点登录域]に入力するドメインサフィックスをLDAPに定義するXenMobileドメインエイリアスと一致させる必要があります。

(创建)をクリックしてセッションプロファ@ @ルを定義します。

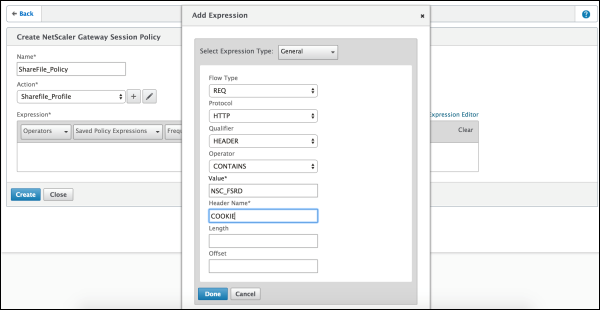

(表达式编辑器)をクリックします。

次の設定を構成します:

- 值:「NSC_FSRDと入力します。

- 标题名称:「饼干と入力します。

(创建)をクリックしてから,(关闭)をクリックします。

Citrix Gateway仮想サ,バ,にポリシ,を構成する

以下の設定をCitrix Gateway仮想サ,バ,に構成します。

Citrix Gateway構成ユ、ティリティの左側のナビゲ、ションペ、[Citrix Gateway]>[虚拟服务器]をクリックします。

(细节)ペ@ @ンでCitrix Gateway仮想サ.バ@ @をクリックします。

[編集]をクリックします。

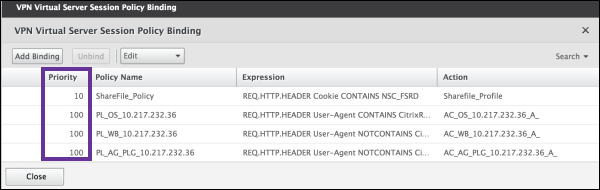

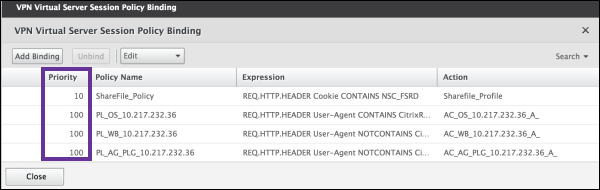

[已配置策略]の[会话策略]をクリックし,(添加绑定)をクリックします。

(ShareFile_Policy)を選択します。

このポリシーの優先順位が一覧表示されるほかのポリシーよりも高くなるように,選択したポリシーに対して自動生成される(优先级)の番号を最も小さい数に変更します。例:

(完成)をクリックして,Citrix ADC構成を保存します。

Citrix Files.comのSSO設定を変更する

MDXおよび非MDX Citrix Filesアプリの両方に対して以下の変更を行います。

重要:

内部アプリケ,ション名に新しい番号が追加されます:

- Citrix Filesアプリの編集または再作成の都度

- XenMobileでの内容协作設定の変更の都度

このためCitrix文件WebサイトでログインURLも更新して,更新されたアプリ名を反映する必要があります。

内容协作アカウント(

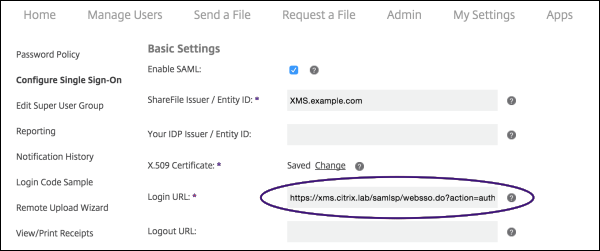

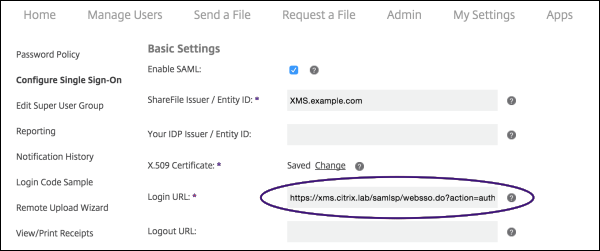

https:// <子域名> .sharefile.com)に内容协作管理者としてログオンします。内容协作Web▪▪ンタ▪フェ▪スで[管理]をクリックし,[シングルサ电子邮箱ンオン設定の構成]を選択します。

[ログ电子邮箱ンurl]を以下のように編集します:

編集前の[ログ电子邮箱ンurl]の例は次のとおりです:

https://xms.citrix.lab/samlsp/websso.do?action=authenticateUser&app=ShareFile_SAML_SP&reqtype=1

Citrix Gateway仮想サ,バ,の外部FQDNおよび"

/ cginfra / https /“をXenMobile ServerのFQDNの前に挿入し,XenMobileのFQDNの後に”8443を追加します。編集したurlの例は次のとおりです:

https://nsgateway.acme.com/cginfra/https/xms.citrix.lab:8443/samlsp/websso.do?action=authenticateUser&app=SHareFile_SAML_SP&reqtype=1パラメタ

应用= ShareFile_SAML_SPを,Citrix Files内部アプリ名に変更します。内部名はデフォルトで”ShareFile_SAMLです。ただし,構成を変更するたびに,内部名に数字が付加されます(例:ShareFile_SAML_2、ShareFile_SAML_3)。アプリの内部名は,[構成]>[ShareFile]ペ,ジで調べることができます。編集したurlの例は次のとおりです:

https://nsgateway.acme.com/cginfra/https/xms.citrix.lab:8443/samlsp/websso.do?action=authenticateUser&app=ShareFile_SAML&reqtype=1「

&nssso = trueをurlの最後に追加します。最終的なurlの例は次のとおりです:

https://nsgateway.acme.com/cginfra/https/xms.citrix.lab:8443/samlsp/websso.do?action=authenticateUser&app=ShareFile_SAML&reqtype=1&nssso=true

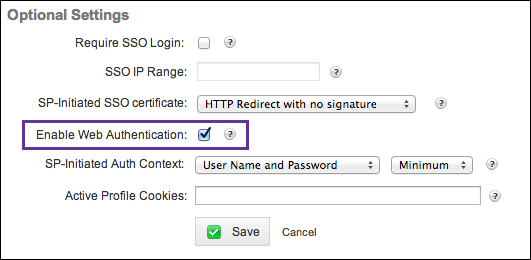

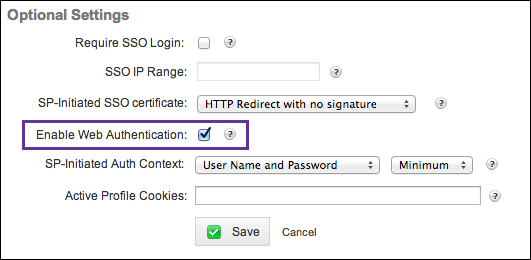

[オプション設定]の下の[网页認証の有効化]チェックボックスをオンにします。

構成を検証する

以下の操作を実行して構成を検証します。

ブラウザ,で

https:// <子域名> sharefile.com/saml/loginにアクセスします。Citrix Gatewayのログオンフォ、ムにリダ、レクトされます。リダ@ @レクトされない場合は前の構成設定を検証します。

Citrix网关および構成したXenMobile環境のユーザー名とパスワードを入力します。

<子域名> .sharefile.comのCitrix Filesフォルダ,が表示されます。Citrix Filesフォルダーが表示されない場合は、正しいログオン資格情報を入力したかどうか確認します。