配置SmartControl

SmartControl允许管理员定义粒度策略来配置和执行Citrix网关上的Citrix虚拟应用程序和桌面的用户环境属性。SmartControl允许管理员从单个位置管理这些策略,而不是在这些服务器类型的每个实例上。

SmartControl通过Citrix网关的ICA策略实现。每个ICA策略都是表达式和访问配置文件的组合,可以应用于用户、组、虚拟服务器和全局。ICA策略在用户建立会话时通过认证后进行评估。

下表列出了SmartControl可以强制执行的用户环境属性:

| ConnectClientDrives | 指定用户登录时与客户端驱动器的默认连接。 | |

| ConnectClientLPTPorts | 指定用户登录时客户端自动连接LPT端口。LPT端口即本地打印机端口。 | |

| ClientAudioRedirection | 指定托管在服务器上的应用程序,以便通过安装在客户端计算机上的声音设备传输音频。 | |

| ClientClipboardRedirection | 指定并配置客户端设备上的剪贴板访问权限,并将剪贴板映射到服务器上。 | |

| ClientCOMPortRedirection | 指定客户端与客户端的COM端口重定向。COM端口为通信端口。COM端口是串口。 | |

| ClientDriveRedirection | 指定客户端之间和客户端之间的驱动器重定向。 | |

| 多流道 | 指定用户的多流特性。 | |

| ClientUSBDeviceRedirection | 指定重定向USB设备到和从客户端(工作站主机仅)。 | |

Localremotedata |

为Citrix Workspace应用程序指定HTML5文件上传下载功能。 | |

| ClientPrinterRedirection | 指定用户登录到会话时要映射到服务器的客户端打印机。 | |

| 政策 | 行动 | 访问配置文件 |

| 添加 | 编辑 | 删除 |

| 显示绑定 | 策略管理器 | 行动 |

ICA政策

ICA策略指定操作、访问配置文件、表达式和可选的日志操作。中添加、编辑、删除、绑定策略以及查看策略绑定ICA政策选项卡。

创建ICA策略

导航到Citrix网关>策略然后点击ICA。

在详细信息窗格中,单击ICA政策选项卡,然后单击添加。

在名字,键入策略的名称。

在“行动”旁边,做以下其中一项:

- 单击>图标以选择现有操作。

- 点击添加创建一个操作。

创建一个表达式。

创建一个日志操作。有关详细信息,请参阅创建日志操作。

在Comments框中输入消息。注释写入消息日志。该字段是可选的。

点击创建。

添加策略绑定

导航到Citrix网关>策略然后点击ICA。

从列表中选择ICA策略,单击策略管理器

在绑定点,选择以下策略之一。

- 覆盖全球

- VPN虚拟服务器

- 缓存重定向虚拟服务器

- 默认的全球

在连接类型,选择连接类型。

注意:如果您选择VPN虚拟服务器或者是缓存重定向虚拟服务器绑定点,使用菜单连接到服务器。

点击继续。

选择策略,单击添加绑定。

- 单击>选择一个现有的策略。

- 点击添加创建策略。

重要的是:

在绑定策略并设置优先级之后,一旦满足第一个匹配,则不会评估其余策略。默认情况下,转到表达式值设置为结束。

注意:

- 要解除绑定策略,请选中该策略,单击解开按钮。

对于不需要绑定点的策略,选中该策略,单击绑定NOPOLICY。

从policy Manager选项卡编辑绑定、策略或操作

控件编辑绑定策略管理器选项卡。

- 选择要编辑的策略,然后单击政策Manamger。

- 点击继续。

- 在选择行动,选择行动。您可以编辑绑定、策略或操作。

- 点击完成了。

ICA行动

动作将策略与访问配置文件连接起来。控件中添加、编辑、删除或重命名ICA操作ICA行动标签:

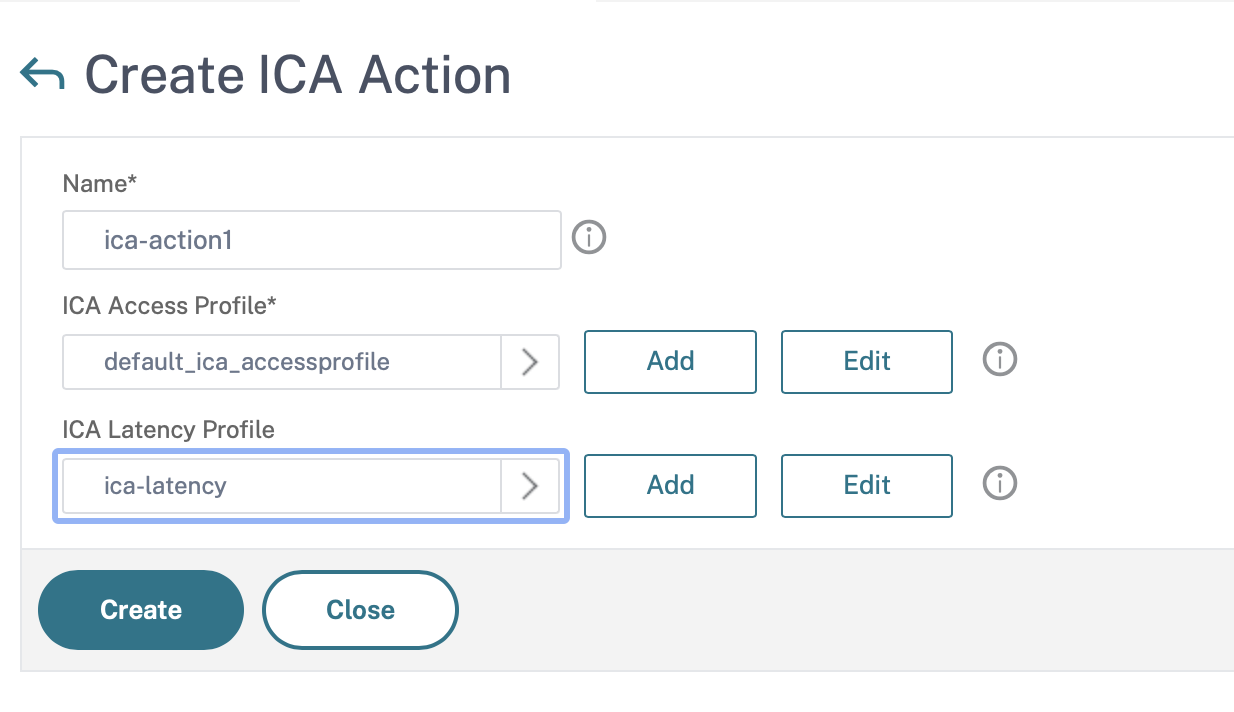

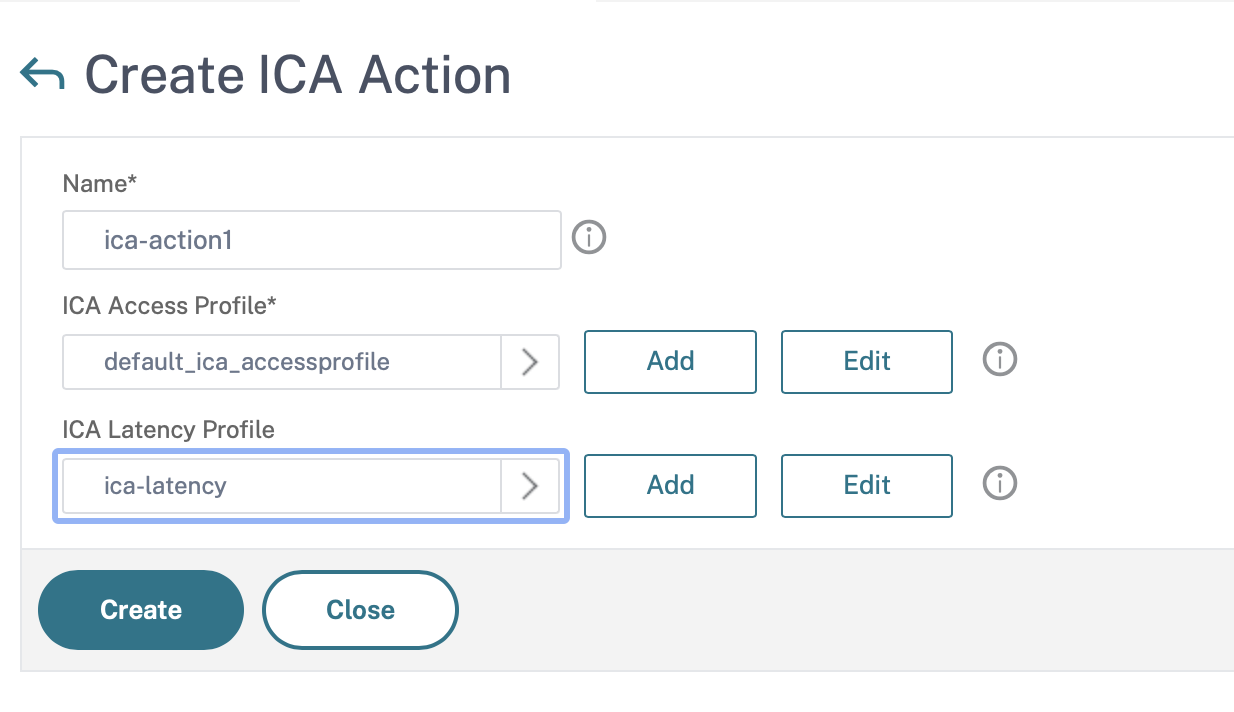

添加ICA操作

导航到Citrix网关> ICA。

- 在详细信息窗格中的ICA Action选项卡上,单击添加。

为ICA操作输入一个名称。

- 单击>图标,选择现有的ICA访问配置文件或单击添加添加ICA访问配置文件。

单击>图标以选择现有的ICA延迟配置文件或单击添加添加ICA延迟配置文件。

- 点击创建。

创建ICA操作后,您可以编辑、删除或重命名操作ICA行动选项卡。

创建日志操作

在创建ICA策略页,旁边日志操作点击添加。

的创建审计消息操作页面出现。

为审计消息输入一个名称。审计消息只接受数字、字母或下划线字符。

在日志级别,选择审计日志级别。

紧急 指示服务器上立即发生危机的事件。 警报 可能需要采取行动的事件。 至关重要的 表明即将发生服务器危机的事件。 错误 指示某种类型错误的事件。 警告 需要尽快采取行动的事件。 请注意 管理员必须知道的事件。 信息 除了低级别的事件。 调试 所有的事件,极其详细。 输入表达式。表达式定义日志的格式和内容。

选择登录newnslog发送消息给新的

nslog文件。点击创建。

访问配置文件

ICA访问配置文件定义了用户连接的设置。

访问配置文件指定当用户设备满足策略表达条件时,对用户的Citrix Virtual Apps和桌面环境ICA应用的动作。您可以使用GUI分别创建ICA概要文件和ICA策略,然后将该概要文件用于多个策略。一个策略只能使用一个配置文件。

您可以独立于ICA策略创建访问配置文件。在创建策略时,可以选择要附加到策略上的访问配置文件。访问配置文件指定用户可用的资源。中添加、编辑或删除访问配置文件访问配置文件选项卡。

表达式

下面的表达式是典型的ICA表达式。对于HTTP表达式,输入带有" "的名称并删除()。

| | | | ------------------------------------------------------------------------------------ | --------------------------------------------------------------------------------------------------------------------------------------- | | ICA.SERVER.PORT |这个表达式检查端口匹配指定端口号在Citrix虚拟应用程序和桌面用户尝试连接。这个表达式检查指定的IP地址是否与用户试图连接的Citrix虚拟应用程序和桌面的IP地址匹配。' aaa.user.is_member_of(" ") '。没有T | This expression checks that the current connection is accessed by a user that is NOT a member of the specified group name. | | AAA.USER.IS_MEMBER_OF(“`group name`”) | This expression checks that the user accessing the current connection is a member of the specified group. | | AAA.USER.NAME.CONTAINS(“”).NOT | This expression checks that the user accessing the current connection is NOT a member of the specified group. | | AAA.USER.NAME.CONTAINS(“enter `user name`”) Specifies the resources for a user name. | This expression checks that the current connection is accessed by the specified name. | | CLIENT.IP.DST.EQ(enter the IP address here).NOT | This expression checks that the destination IP of the current traffic is NOT equal to the specified IP address. | | CLIENT.IP.DST.EQ(enter the IP address here) | This expression checks that the destination IP of the current traffic is equal to the specified IP address. | | CLIENT.TCP.DSTPORT.EQ (enter port number).NOT | This expression checks that the destination port is NOT equal to the specified port number. | | CLIENT.TCP.DSTPORT.EQ (enter port number) | This expression checks that the destination port is equal to the specified port number. |你可以点击表达式编辑器的连结创建ICA策略页创建表达式。

注意:单击,修改已存在的日志动作编辑旁边日志操作在创建ICA策略页面。

配置认证前和认证后端点分析

您可以为认证前或认证后配置端点分析。

对于认证后,必须在一个或多个会话策略上配置端点分析表达式。配置认证后EPA与SmartControl使用

Smartgroup参数,配置VPN会话动作。在VPN会话策略上配置了EPA表达式。可以为智能组参数指定组名。组名可以是任意字符串。组名不需要是活动目录上的现有组。使用表达式HTTP.REQ配置ICA策略。IS_MEMBER_OF(“

groupname”)。使用之前为智能组指定的组名。预认证需要在预认证策略中配置端点分析表达式。要配置SmartControl的预认证EPA,请使用预认证配置文件中的Default EPA组参数。在预认证策略上配置EPA表达式。可以为默认EPA组参数指定组名。组名可以是任意字符串。组名不需要是活动目录上的现有组。

使用表达式HTTP.REQ配置ICA策略。IS_MEMBER_OF(“

groupname),使用先前为默认EPA组指定的组名称。

Post-authentication配置

通过以下步骤建立智能组,进行认证后配置。

导航到Citrix网关>策略>会话。

点击会议资料,然后点击添加。

选择安全选项卡。

输入一个名字为您的Citrix网关配置文件(操作)。

在默认授权动作,根据您的需求选择操作。

指定用户登录内部网络时可以访问的网络资源。默认的授权设置是拒绝对所有网络资源的访问。Citrix建议使用默认的全局设置,然后创建授权策略来定义用户可以访问的网络资源。如果将默认授权策略设置为DENY,则必须显式授权访问任何网络资源,从而提高了安全性。

在安全的浏览,根据您的要求启用或禁用安全浏览。

允许用户使用Citrix Workspace app,通过Citrix Gateway访问iOS和Android移动设备上的网络资源,用户无需建立全VPN隧道即可访问安全网络中的资源。

在Smartgroup,输入认证成功后必须选择的默认组名。

当与此会话操作关联的会话策略成功时,用户将被放置在该组中。VPN会话策略对用户进行认证后EPA检查,如果检查通过,则将用户放入智能组所属的组中。然后,is_member_of (aaa.user.is_member_of)表达式可以与策略一起使用,以检查EPA是否已经传递了属于此智能组的用户。

点击创建。

点击会话策略然后点击添加。

进入名字用户登录到Citrix Gateway后应用的新会话策略。

选择配置文件使用菜单的操作。

当满足规则条件时,新会话策略应用的动作。

注意:如果必须创建所需的概要文件,请选择+。有关详细信息,请参见创建Citrix网关会话配置文件。

在表达式,定义匹配策略的流量表达式。

该表达式的字面值字符串的最大长度为255个字符。一个较长的字符串可以被分成更小的字符串,每个字符串最多255个字符,较小的字符串用+运算符连接起来。例如,可以创建一个500个字符的字符串,如下所示:' " " + " " " '

以下要求仅适用于Citrix ADC命令行:

- 如果表达式包含一个或多个空格,请将整个表达式用双引号括起来。

- 如果表达式本身包含双引号,则使用该字符转义引号。*Alternatively, you can use single quotation marks to enclose the rule, in which case you do not have to escape the double quotation marks.

注意:Citrix ADC 13.1及更高版本已弃用经典策略表达式。Citrix建议您使用Advanced策略。有关更多信息,请参见先进的政策。

点击创建。

在会话策略2 .选择会话策略,单击全局绑定从选择行动菜单。

在选择政策,点击>选择现有策略或添加新策略。

进入优先级并点击绑定。

点击完成了。

Pre-authentication配置

使用以下步骤设置预认证配置。

去“Citrix网关>策略>预认证”。

选择Preauthentication概要文件TAB键并选择添加。

进入名字用于预认证动作。

名称必须以字母、数字或下划线_开头,且只能由字母、数字、连字符“-”、“。”、“#”、空格、“@”、“=”、“:”和下划线组成。预认证动作创建后不能修改。

注意:以下要求仅适用于Citrix ADC命令行:如果名称中包含一个或多个空格,请将名称用双引号或单引号括起。

在行动,选择当连接与策略匹配时策略将调用的请求操作。此选项可用于在端点分析(EPA)结果出来后允许或拒绝登录。

在要取消的进程,输入终点分析(EPA)工具必须终止的一系列过程。

在要删除的文件,输入指定EPA (endpoint analysis)工具必须删除的文件路径和文件名的字符串。

在默认EPA组,输入EPA检查成功时必须选择的默认EPA组。

点击创建。

在Preauthentication政策2 .选择预认证策略,单击全局绑定从选择行动菜单。

在选择政策,点击>选择现有策略或添加新策略。

进入优先级并点击绑定。

点击完成了。