安全咨询

安全、可靠且有弹性的基础设施是任何组织的生命线。因此,组织必须跟踪新的常见漏洞和暴露(cve),评估cve对其基础设施的影响。了解缓解和补救措施。此外,组织必须计划缓解和补救措施,以解决漏洞。

Citrix ADM安全咨询强调Citrix cve将您的ADC实例置于风险之中,并建议缓解和补救措施。通过使用Citrix ADM应用缓解和补救措施,您可以审查建议并采取适当的行动。

安全咨询特性

以下安全咨询功能可帮助您保护基础设施。

扫描:包括默认系统扫描和按需扫描。

- 系统扫描:默认每周扫描所有管理实例一次。Citrix ADM决定系统扫描的日期和时间,您不能更改它们。

- 按需扫描:根据需要手动扫描实例。如果上次系统扫描后的时间很长,则可以运行按需扫描来评估当前的安全状况。或在实施补救或缓解措施后进行扫描,以评估修订后的状况。

CVE影响分析:显示影响基础设施的所有CVE的结果,以及所有受到影响的ADC实例,并建议补救和缓解措施。使用此信息应用缓解和补救措施来修复安全风险。

CVE报告:存储最近5次扫描的副本。您可以下载CSV格式的报表进行分析。

CVE存储库:提供了思杰自2019年12月以来宣布的所有与ADC相关的CVE的详细视图,这些CVE可能会影响您的ADC基础设施。通过该视图,您可以了解安全咨询范围内的CVE,并了解CVE的详细信息。

注意事项

使用安全建议时,请谨记以下几点:

- CVE检测支持的实例:所有ADC (SDX, MPX, VPX)和网关。

- 支持的cve: 2019年12月以后的所有cve。

ADC、网关版本的范围:该特性仅限于主要版本。安全咨询在其范围内不包括任何特殊版本。

在运行10.5以上版本的ADC实例中支持安全咨询,而在运行10.5及以下版本的实例中不支持安全咨询。

Admin分区、SD-WAN设备、HAProxy设备、HAProxy主机设备不支持安全提示。

扫描类型:

扫描版本:此扫描需要Citrix ADM将ADC实例的版本与修复可用的版本和构建版本进行比较。这种版本比较有助于Citrix ADM安全顾问识别ADC是否容易受到CVE的攻击。例如,如果CVE固定在ADC发布和构建xx。yy,安全咨询考虑小于xx的构建上的所有ADC实例。Yy是脆弱的。目前安全咨询支持版本扫描。

配置扫描:此扫描需要Citrix ADM与ADC配置文件(nsconf)匹配特定于CVE扫描的模式。如果特定的配置模式出现在ADC ns.conf文件中,则认为该实例对于该CVE是脆弱的。此扫描通常与版本扫描一起使用。当前的安全咨询支持配置扫描。

自定义扫描:此扫描需要Citrix ADM连接到托管的ADC实例,向其推送脚本,并运行脚本。脚本输出帮助Citrix ADM识别ADC是否容易受到CVE的攻击。例如:特定的shell命令输出、特定的CLI命令输出、特定的日志、特定目录或文件的存在或内容。如果配置扫描无法提供相同的帮助,安全咨询还会对多个配置模式匹配使用自定义扫描。对于需要自定义扫描的cve,脚本将在每次运行预定或按需扫描时运行。在该CVE的安全咨询文档中了解有关收集的数据和特定自定义扫描的选项的更多信息。

- 扫描不会影响ADC上的生产流量,也不会改变ADC上的任何ADC配置。

如何使用安全咨询仪表板

访问安全咨询仪表盘,从Citrix ADM GUI导航到基础设施>实例咨询>安全咨询.仪表板显示您通过Citrix adm管理的所有ADC实例的漏洞状态。这些实例每周扫描一次;但是,您可以随时通过单击扫描它们现在扫描.

仪表板包括三个选项卡:

- 当前cf

- 扫描日志

- CVE库

重要的

在安全咨询GUI或报告,可能不会出现所有CVE,而且您可能只看到一个CVE。作为解决方法,单击现在扫描运行按需扫描。扫描完成后,范围内的所有cve(大约15个)都会出现在UI或报告中。

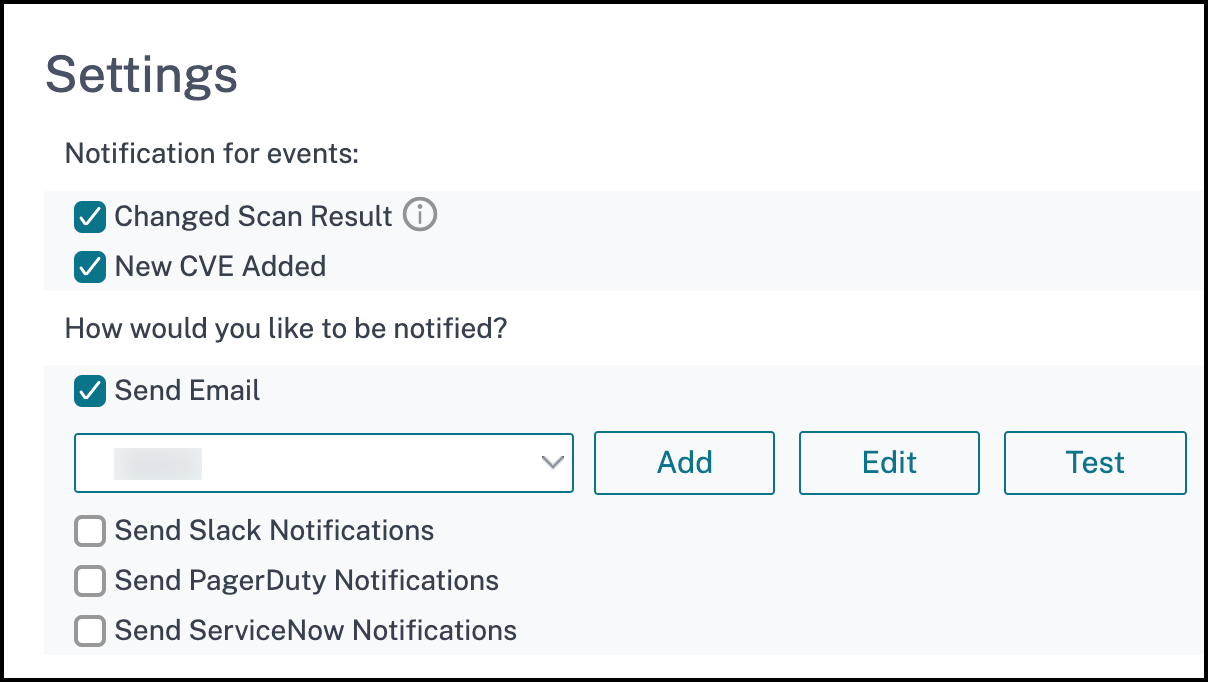

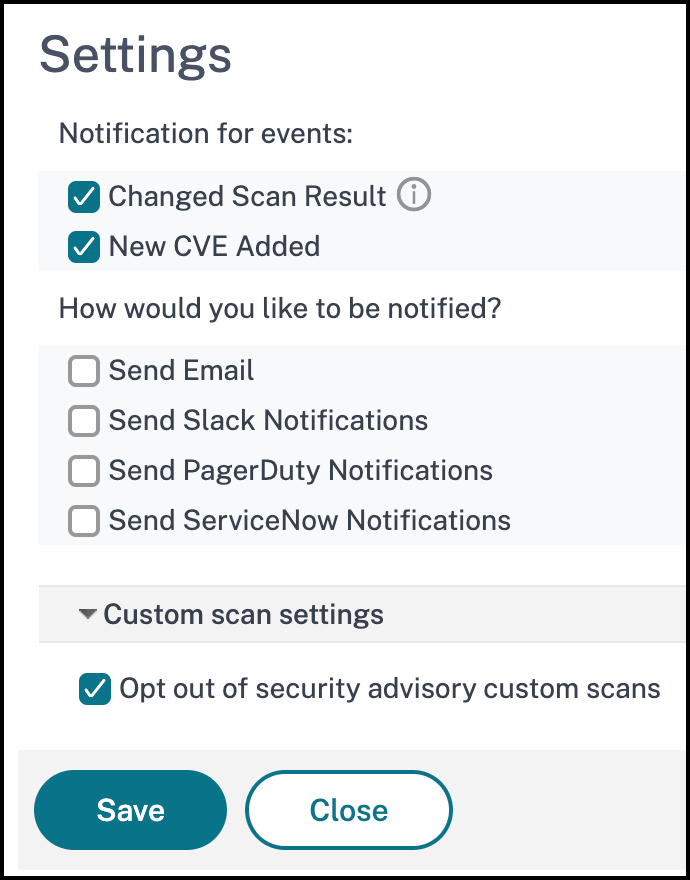

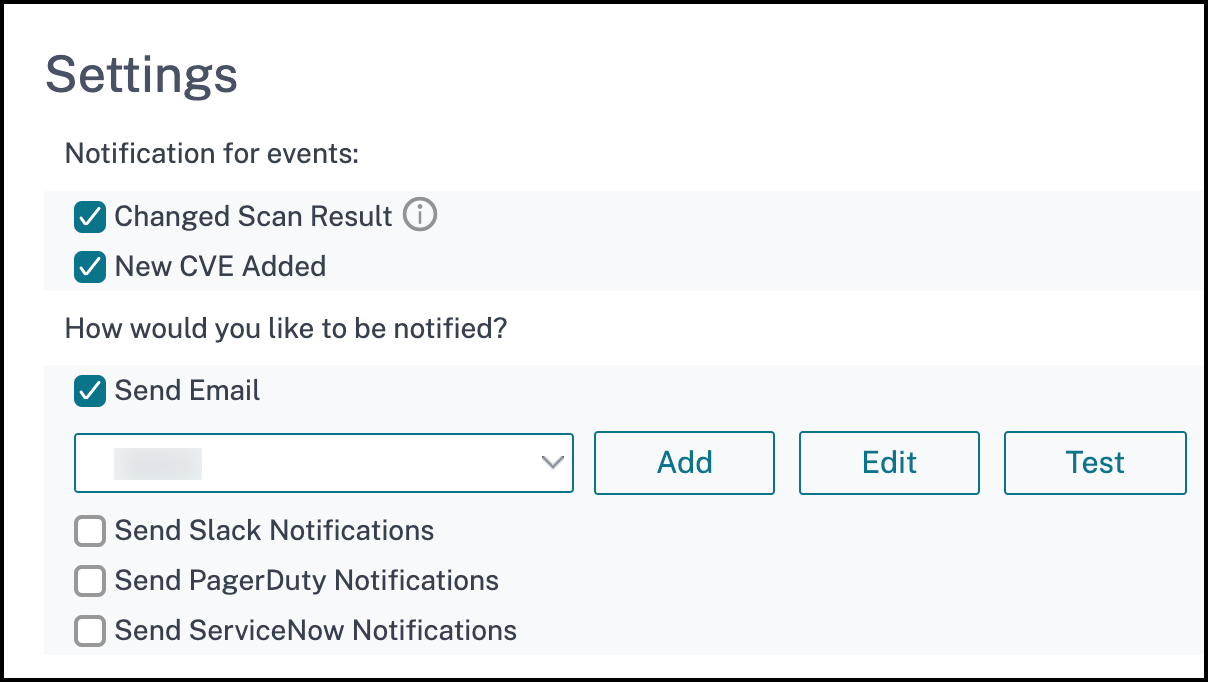

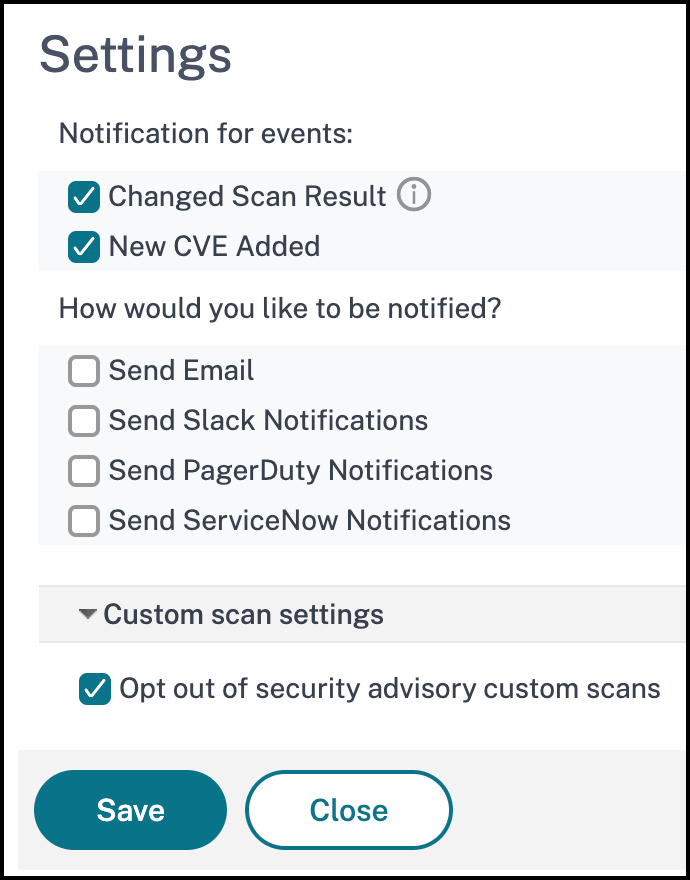

在仪表板的右上角是设置图标,它允许您:

启用和禁用通知

您可以收到以下有关Citrix ADM安全咨询活动的通知:

Email、Slack、PagerDuty和ServiceNow通知扫描结果更改和添加到安全咨询存储库中的新cve

扫描结果更改的云通知

配置自定义扫描设置

你可以点击自定义扫描设置下拉菜单查看其他设置复选框。您可以选择复选框并退出这些安全咨询自定义扫描。在安全咨询中,不会为您的ADC实例评估需要自定义扫描的cve的影响。

当前cf

此选项卡显示影响您的实例的cve数量,以及受cve影响的实例。这些选项卡不是连续的,作为管理员,您可以根据您的用例在这些选项卡之间切换。

显示影响ADC实例的cve数量的表格有以下详细信息。

CVE ID:影响实例的CVE ID。

出版日期:该CVE安全公告发布的日期。

严重程度评分:严重类型(高/中/紧急)和评分。要查看分数,请将鼠标悬停在严重性类型上。

漏洞类型:该CVE存在的漏洞类型。

受影响的ADC实例: CVE ID影响的实例数。悬停在上方时,出现ADC实例列表。

修复:可用的补救措施,通常是升级实例或应用配置包。

同一个实例可能受到多个cve的影响。此表帮助您查看一个特定CVE或多个选定CVE影响的实例数量。若要查看受影响实例的IP地址,请悬停在下方的“ADC详细信息”上受影响的ADC实例.单击,查看受影响实例的详细信息查看受影响实例在桌子的最下面。还可以通过单击加号来添加或删除表中的列。

数字.当前cf

在此屏幕中,影响实例的cve数量为14个,受这些cve影响的实例为1个。

的<数>ADC实例受到cve的影响选项卡显示所有受影响的Citrix ADM ADC实例。详细信息如下表所示:

- ADC IP地址

- 主机名

- ADC型号

- ADC的状态

- 软件版本及构建

- 影响ADC的cve列表。

在下面的屏幕截图中,一个ADC实例受到影响。您可以根据需要,通过单击+号添加或删除这些列。

若要修复漏洞问题,请选择ADC实例并应用推荐的补救措施。大部分cve需要升级作为补救,CVE-2020-8300、CVE-2021-22927和CVE-2021-22920需要升级并进行另一个步骤作为补救。CVE-2020-8300修复请参见修复CVE-2020-8300漏洞.CVE-2021-22927和CVE-2021-22920请参见修复CVE-2021-22927和CVE-2021-22920漏洞.CVE CVE-2021-22956请参见识别并修复CVE-2021-22956漏洞

- 升级:您可以将易受攻击的ADC实例升级到具有修复的版本和构建。这个细节可以在补救列中看到。若要升级,请选择实例,然后单击继续升级工作流程.在升级工作流中,易受攻击的ADC将自动填充为目标ADC。

请注意

版本12.0、11,0、10.5和更低的版本已经是生命周期结束(EOL)。如果您的ADC实例运行在这些版本中的任何一个上,请升级到受支持的版本。

启动升级工作流。有关如何使用Citrix ADM升级ADC实例的详细信息,请参见创建ADC升级任务.

请注意

要升级到的版本和版本由您自行决定。请参阅补救列下的建议,以了解哪些版本和构建具有安全修复程序。并相应地选择一个受支持的版本和构建,它还没有达到生命周期的终点。

扫描日志

该选项卡显示了最近五次扫描的报告,其中包括默认的系统扫描和按需用户发起的扫描。您可以下载CSV格式的每次扫描报告。如果按需扫描正在进行,您可以在这里看到完成状态。如果有扫描失败,状态显示为。

CVE库

此页签包括2019年12月以来所有cve的最新信息,以及以下详细信息:

- CVE id

- 漏洞类型

- 出版日期

- 严重级别

- 修复

- 安全公告的链接

现在扫描

安全咨询显示了最后一次扫描实例的时间以及下一个计划到期的时间。您还可以根据需要随时扫描实例。点击现在扫描获取实例的最新安全报告。Citrix ADM需要几分钟才能完成扫描。

扫描完成后,修改后的安全细节将出现在安全咨询GUI中。你也可以在下面找到报告扫描日志,你也可以下载。

请注意

“扫描日志”只显示最近5次扫描的日志,这些扫描可以是计划的,也可以是按需的。

通知

作为管理员,您会收到Citrix Cloud通知,告知有多少ADC实例易受攻击。要查看通知,单击Citrix ADM GUI右上角的钟形图标。