PoCガイド:Citrix仮想アプリケーションとデスクトップによるCitrixの安全なインターネットアクセス

概要

Citrix Secure Internet Access は、すべての脅威からユーザー、アプリ、データを保護する完全なクラウドサービスセキュリティスタックを提供し、従業員のエクスペリエンスを損なうことなく、すべての脅威から保護します。この概念実証(PoC)ガイドは、Citrix Virtual Apps and Desktops環境内でCitrix Secure Internet Accessをすばやく構成できるように設計されています。このPoCガイドの最後に、Citrix Secure Internet Access を使用してCitrix Virtual Apps and Desktops の展開を保護できます。パフォーマンスを損なうことなく、ユーザーが直接インターネットアクセス (DIA) を使用してアプリケーションにアクセスできるようにすることができます。

スコープ

この概念実証ガイドでは、Citrix管理者の役割を経験し、組織のCitrix Virtual Appsとデスクトップ展開とCitrix Secure Internet Access 間の接続を作成します。

このガイドでは、次の操作を実行する方法について説明します。

- Citrix Secure Internet Access(CSIA)へのログイン

- ドメイン統合からの CSIA セキュリティグループとグループのインターフェイス

- CSIAクラウドプラットフォームのプロキシ設定の構成

- CSIAコンソール経由で特定の Web サイトまたはカテゴリへのアクセスを許可/拒否するように Web セキュリティポリシーを設定します。

- セキュリティグループへのポリシーの適用

- CSIAエージェントをダウンロードする(Cloud Connector)

- エージェントポリシーによる CSIA エージェント (Cloud Connector) の設定

- CSIAエージェント(Cloud Connector)を手動で構成する(オプション-Windowsのみ)

- CSIAエージェント(Cloud Connector)をVDAメインイメージに手動で展開する

- ADグループポリシーを介したCSIAエージェント(Cloud Connector)をVDAイメージに展開する

前提条件

- Microsoft Windows 7、8、10 (x86、x64、ARM64)

- Microsoft Server 2008R2、2012、2016、2019

- Microsoft .NET 4.5以降

- PowerShell 7(Windows 7のみ)

- 次のファイアウォールルール

ネットワーク要件

ポート/ファイアウォールの設定

CSIA —> アウトバウンド

| 接続元 | 接続先 | プロトコル | ポート | 説明 |

|---|---|---|---|---|

| CSIA | iboscloud.com | TCP | 80 | プロキシ接続とカスタムブロックページ |

| TCP | 443 | HTTPS 経由の PAC スクリプト取得と HTTPS 経由のプロキシ認証 | ||

| TCP | 7443 | HTTPS 経由の PAC スクリプト取得用の代替ポート | ||

| TCP | 8009 | プロキシ接続用の代替ポート | ||

| TCP | 8015 | HTTP を介したプロキシ認証 | ||

| TCP | 8016 | プロキシ認証用の代替ポート | ||

| TCP | 8026 | Android Enterprise 向けクラウド分類ポート | ||

| TCP | 8080 | デフォルトのブロックページ | ||

| TCP | 10080 | HTTP 経由の PAC スクリプトの取得 | ||

| CSIA | api.iboscloud.com | TCP | 443 | HTTPS 経由の PAC スクリプト取得と HTTPS 経由のプロキシ認証 |

| TCP | 7443 | HTTPS 経由の PAC スクリプト取得用の代替ポート | ||

| TCP | 8009 | プロキシ接続用の代替ポート | ||

| TCP | 8015 | HTTP を介したプロキシ認証 | ||

| TCP | 8016 | プロキシ認証用の代替ポート | ||

| TCP | 8026 | Android Enterprise 向けクラウド分類ポート | ||

| TCP | 8080 | デフォルトのブロックページ | ||

| TCP | 10080 | HTTP 経由の PAC スクリプトの取得 | ||

| CSIA | accounts.iboss.com | TCP | 443 | HTTPS 経由の PAC スクリプト取得と HTTPS 経由のプロキシ認証 |

| TCP | 7443 | HTTPS 経由の PAC スクリプト取得用の代替ポート | ||

| TCP | 8009 | プロキシ接続用の代替ポート | ||

| TCP | 8015 | HTTP を介したプロキシ認証 | ||

| TCP | 8016 | プロキシ認証用の代替ポート | ||

| TCP | 8026 | Android Enterprise 向けクラウド分類ポート | ||

| TCP | 8080 | デフォルトのブロックページ | ||

| TCP | 10080 | HTTP 経由の PAC スクリプトの取得 | ||

| CSIA | カスタマー CSIA ノード-swg.ibosscloud.com | TCP | 443 | HTTPS 経由の PAC スクリプト取得と HTTPS 経由のプロキシ認証 |

| TCP | 7443 | HTTPS 経由の PAC スクリプト取得用の代替ポート | ||

| TCP | 8009 | プロキシ接続用の代替ポート | ||

| TCP | 8015 | HTTP を介したプロキシ認証 | ||

| TCP | 8016 | プロキシ認証用の代替ポート | ||

| TCP | 8026 | Android Enterprise 向けクラウド分類ポート | ||

| TCP | 8080 | デフォルトのブロックページ | ||

| TCP | 10080 | HTTP 経由の PAC スクリプトの取得 | ||

| CSIA | カスタマー CSIA ノード-reports.iboscloud.com | TCP | 443 | HTTPS 経由の PAC スクリプト取得と HTTPS 経由のプロキシ認証 |

| TCP | 7443 | HTTPS 経由の PAC スクリプト取得用の代替ポート | ||

| TCP | 8009 | プロキシ接続用の代替ポート | ||

| TCP | 8015 | HTTP を介したプロキシ認証 | ||

| TCP | 8016 | プロキシ認証用の代替ポート | ||

| TCP | 8026 | Android Enterprise 向けクラウド分類ポート | ||

| TCP | 8080 | デフォルトのブロックページ | ||

| TCP | 10080 | HTTP 経由の PAC スクリプトの取得 |

Citrix Secure Internet Access(CSIA)クラウド構成

このセクションでは、管理コンソール内の CSIA の設定に焦点を当てます。

Citrix Secure Internet Access にログインする

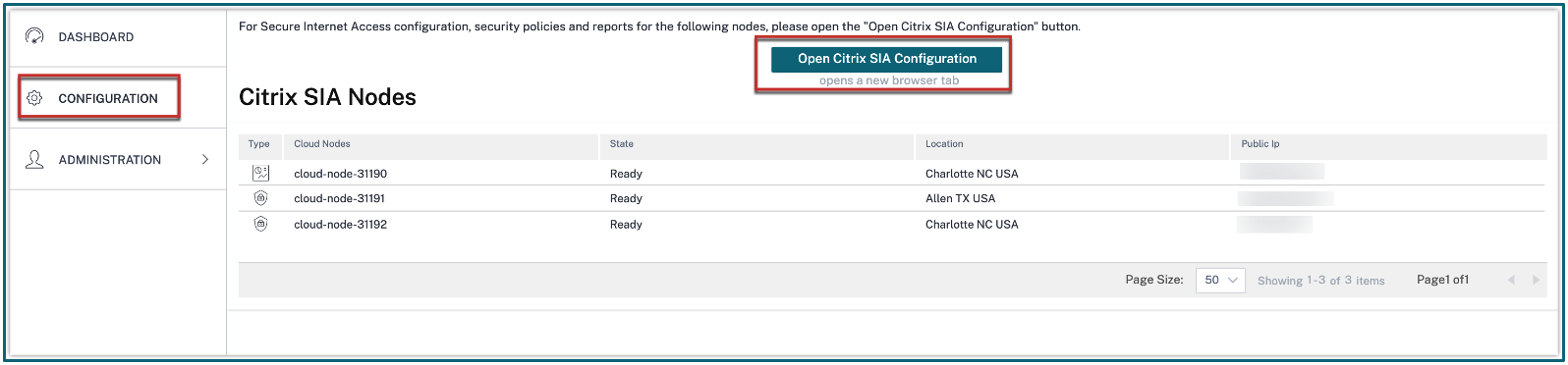

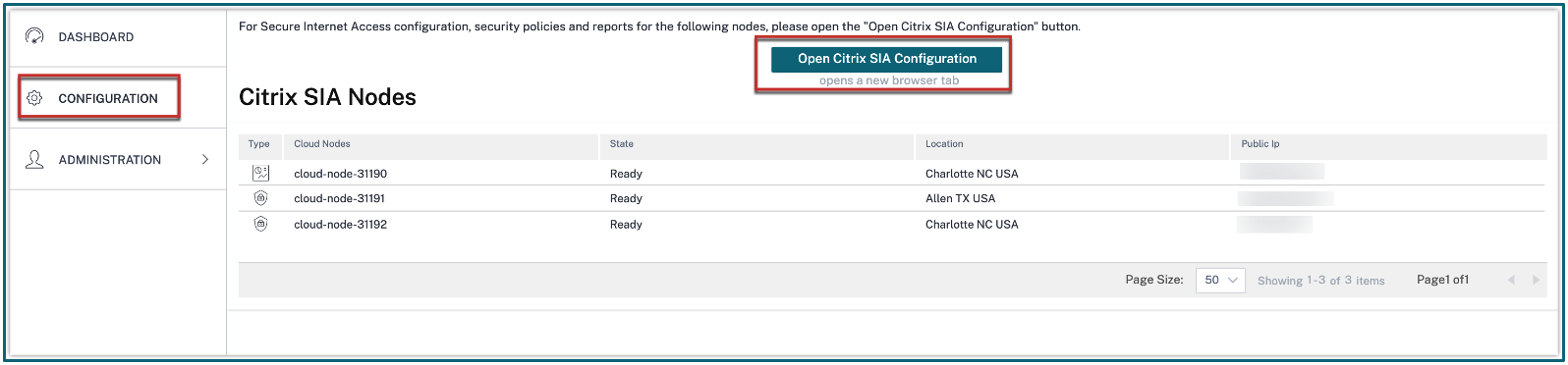

Citrix Cloudにログインし、[セキュリティで保護されたインターネットアクセス]タイルにアクセスします。

[構成]タブを選択し、[Citrix SIA構成を開く]をクリックして構成コンソールにアクセスします。

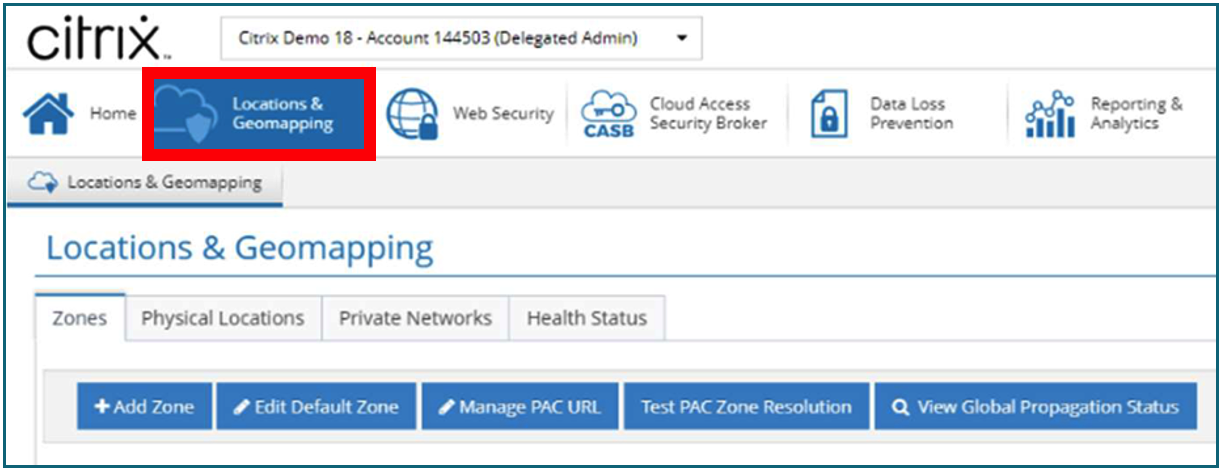

Citrix Secure Internet AccessPAC設定の構成

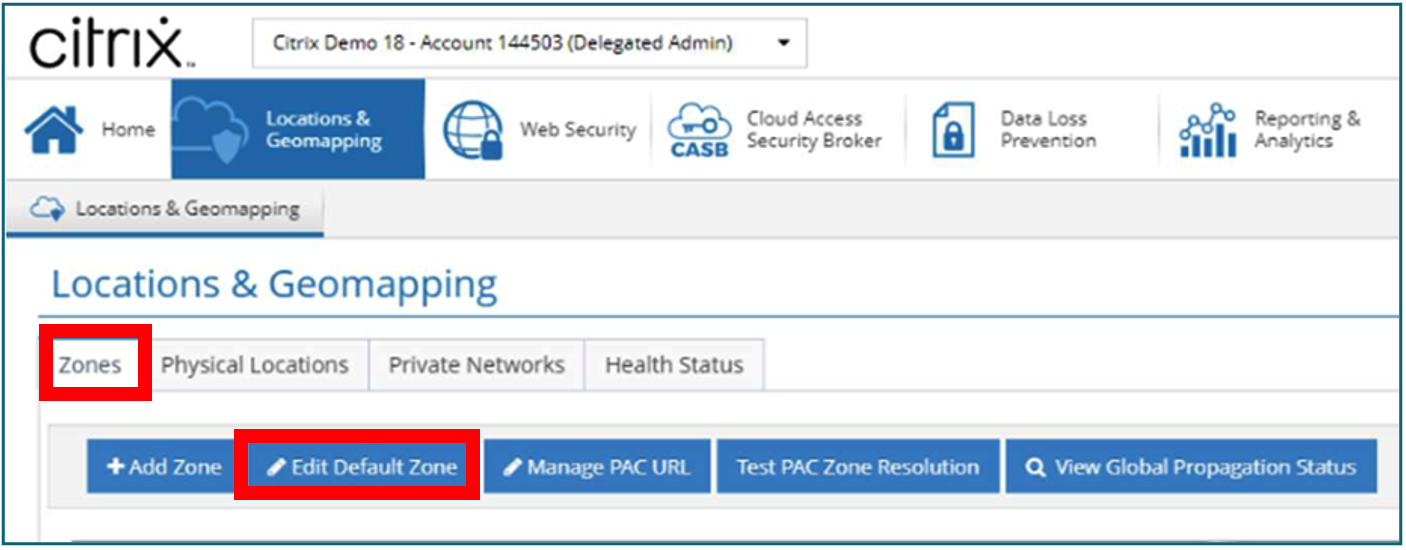

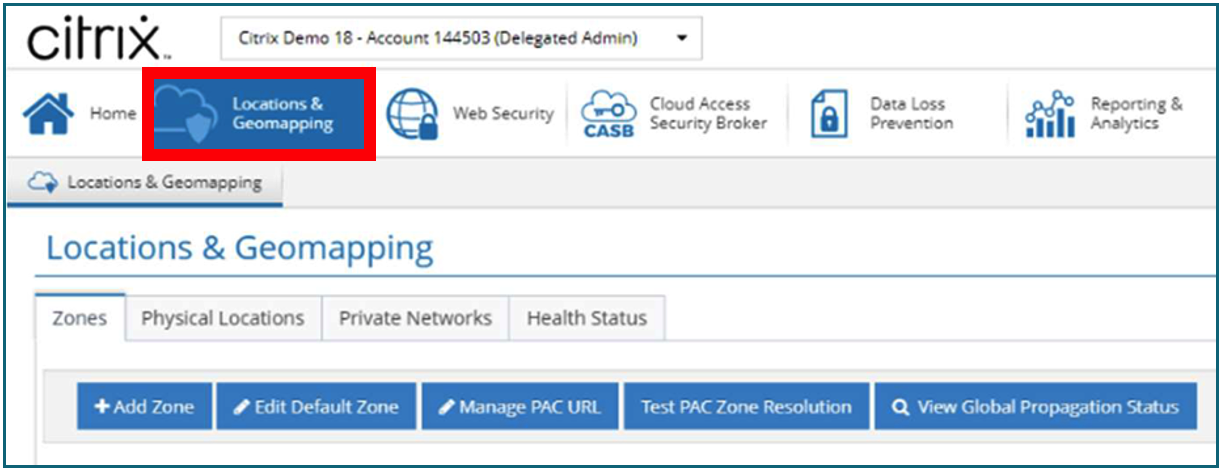

- [設定] タブから [ロケーションとジオマッピング] に移動します。

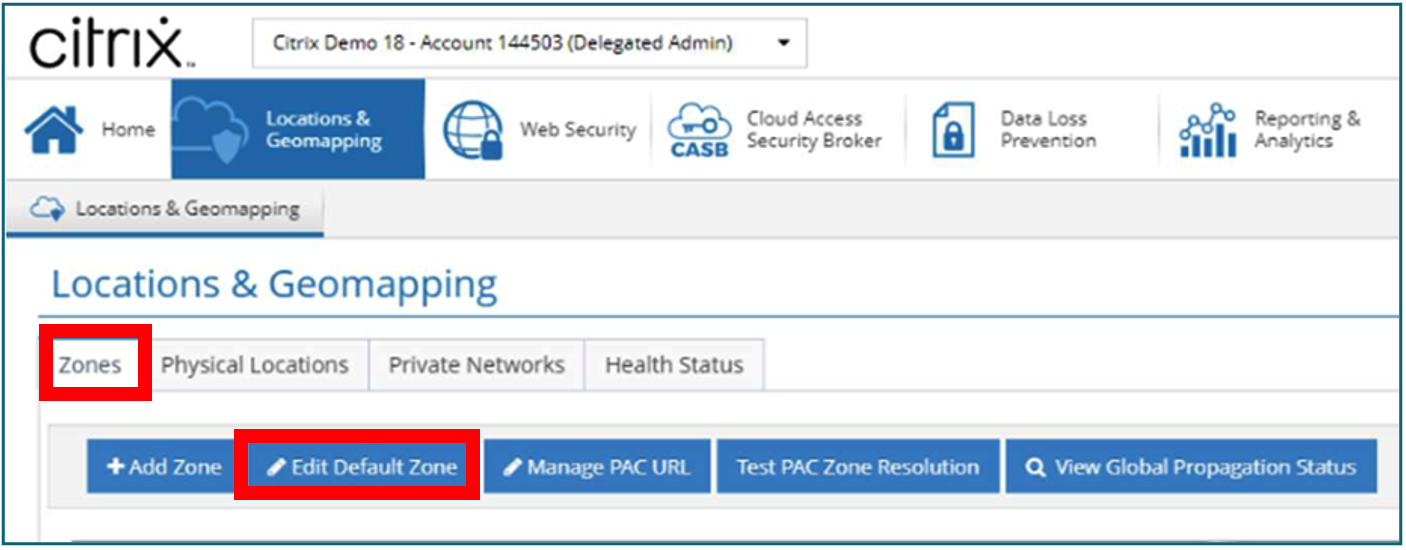

- [ゾーン] タブで、[既定のゾーンの編集]をクリックします。

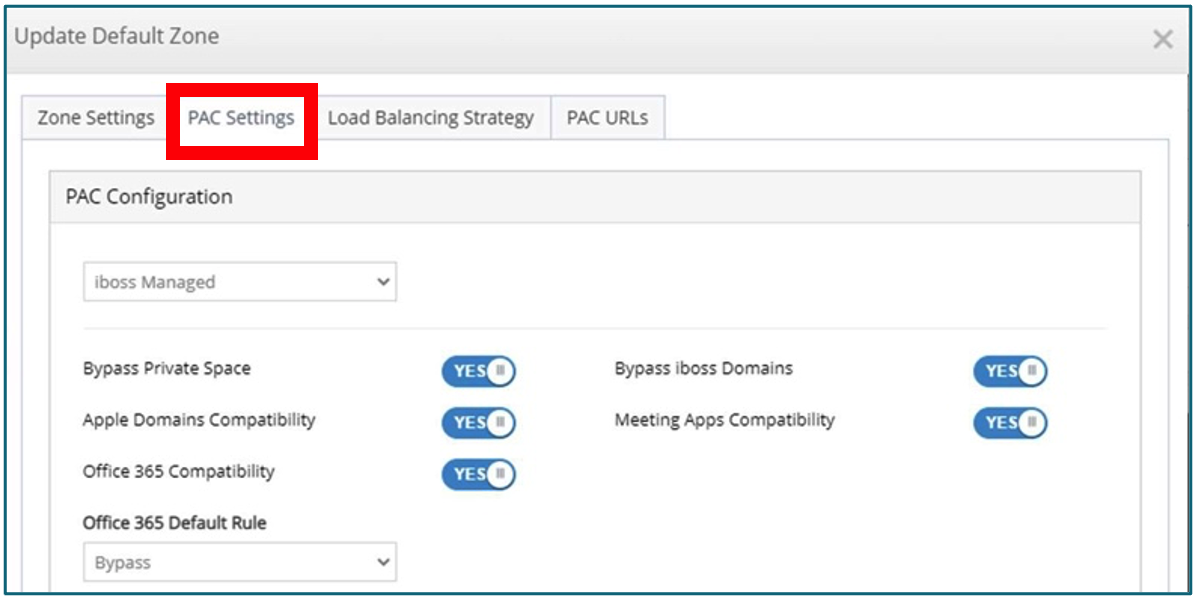

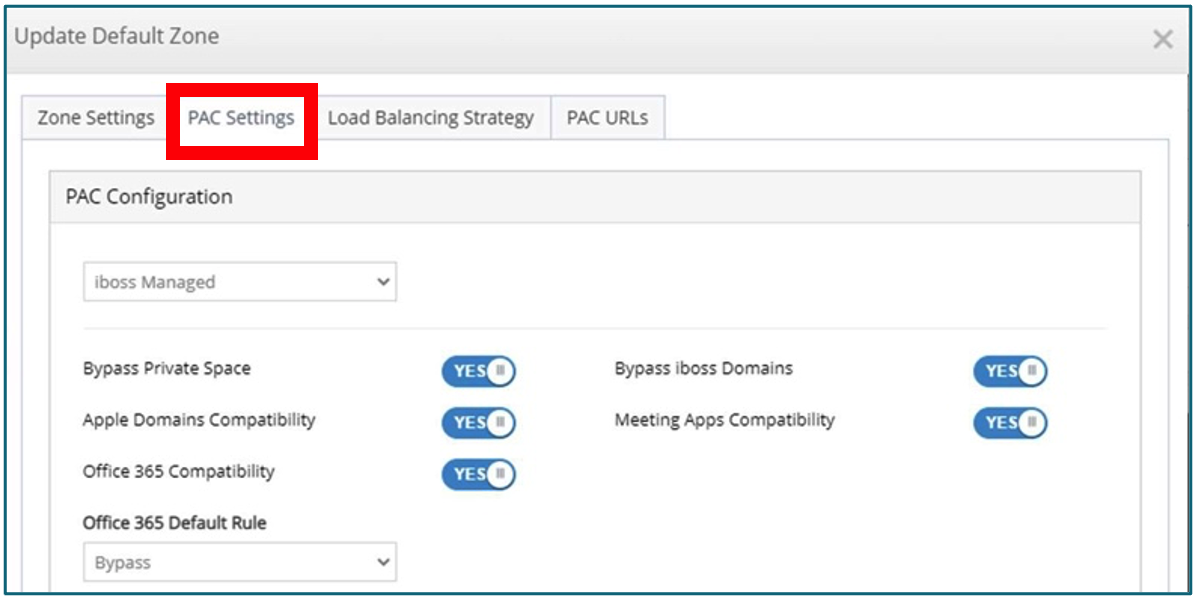

- [PAC 設定]をクリックします。

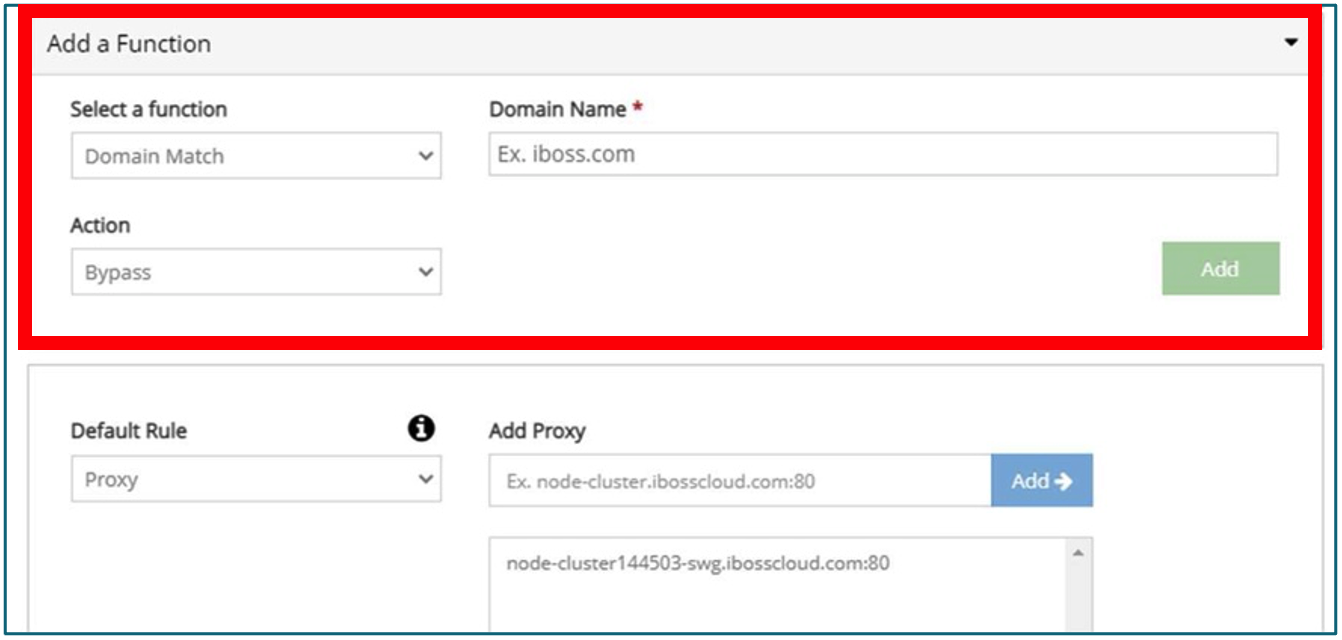

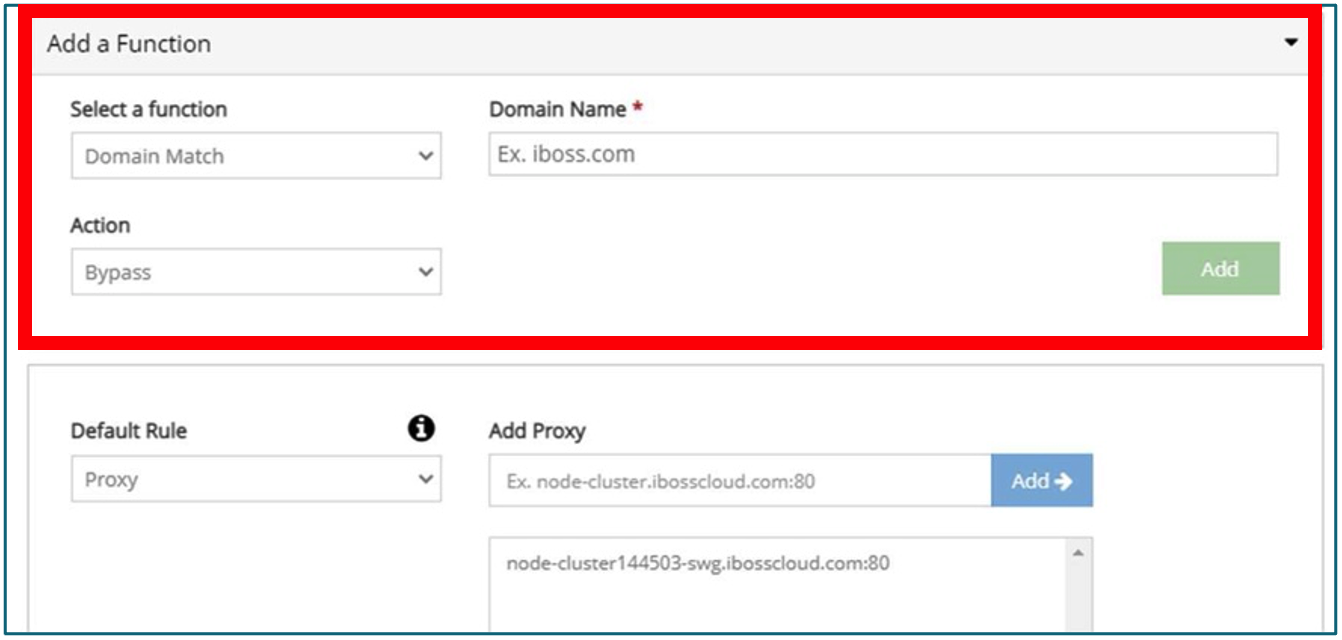

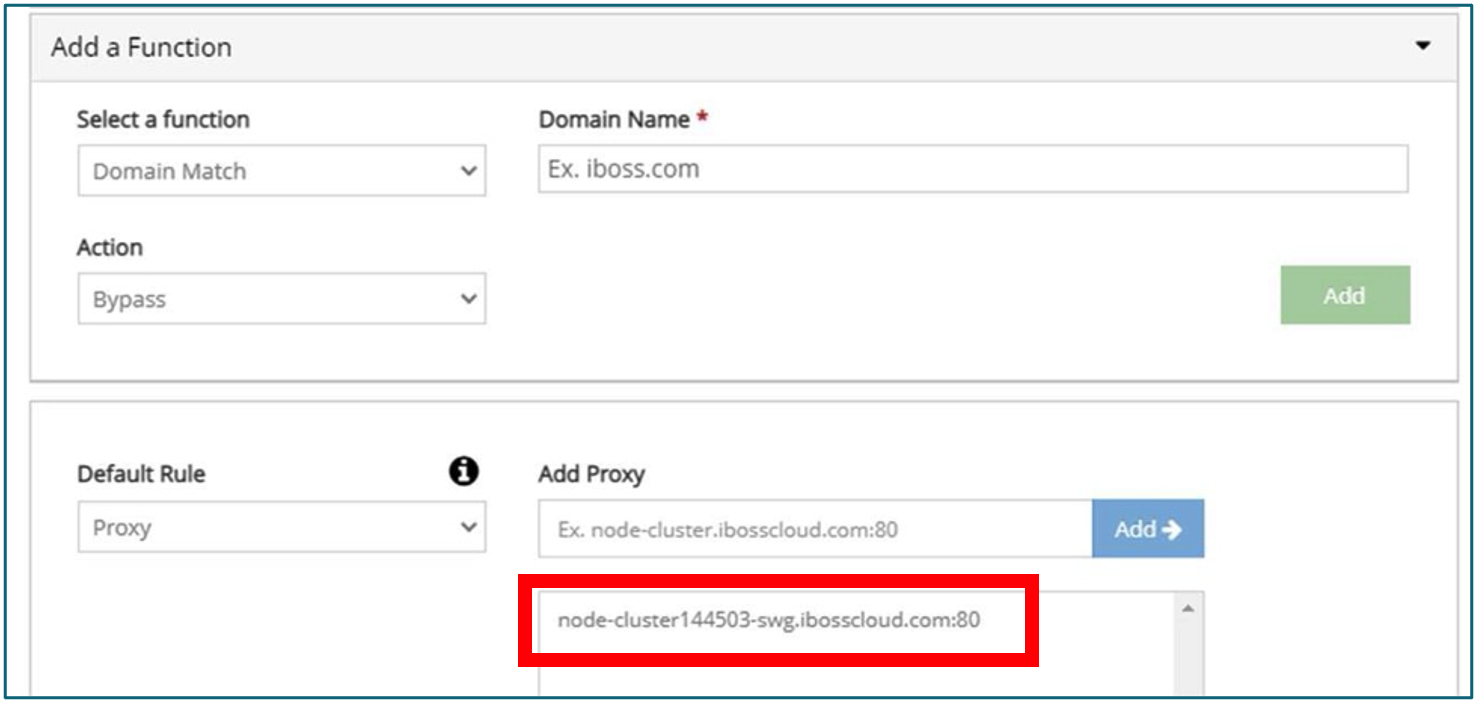

- ドメインをバイパスする必要がある場合は、[関数の追加] を使用します。

- PACファイルに推奨されるCitrix ドメインとサブドメインは次のとおりです

。cloud.com & *.cloud.com citrixdata.com & *.citrixdata.com

citrixworkspaceapi.net & *.citrixworkspaceapi.net

citrixworkspaceapi.net citrixworkspacesapi.net & *.citrixworkspacesapi.net

& *.citrixworkspacesapi.net & *.citrixworkspacesapi.net

citrixnetworkapi.net & *.citrixnetworkapi.net nssvc.net & *.nssvc.net

xandesktop.net &

*.xendesktop.net cloudapp.net & *.cloudapp.net

netscalergateway.net &

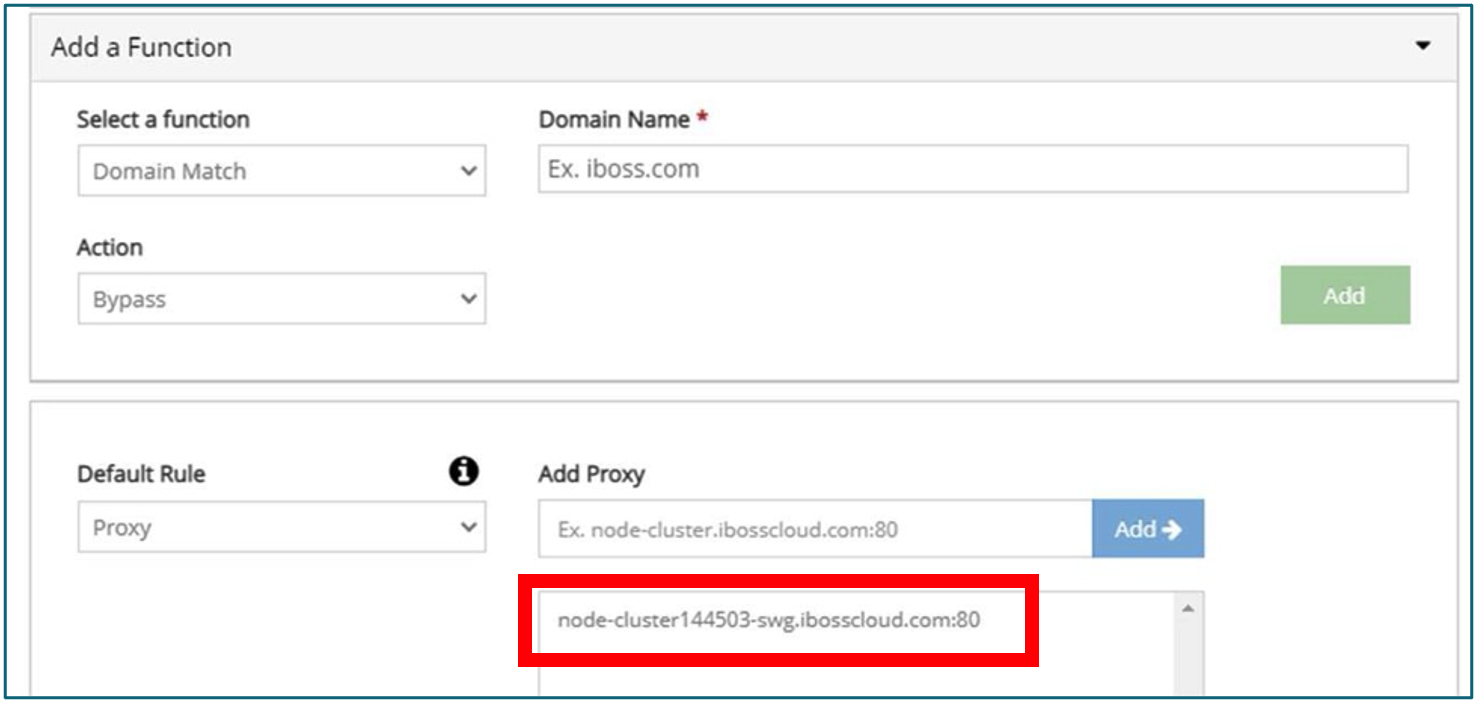

*.netscalergateway.net & *.netscalergateway.net - ノードクラスタxxxxx-swg.iboscloud.com: 80」と表示されていることに注意してください。これは、

ドメイン統合からの CSIA セキュリティグループとグループのインターフェイス

Citrix Secure Internet Access(CSIA)に接続しているユーザーは、現在のユーザーログインおよびデバイスからドメインOU情報を使用できる場合にその情報を通信します。CSIAクラウドプラットフォームは、ドメイン制御ユーザーアカウントによって提供されるグループを一致させるために使用できます。ドメイン統合のグループを CSIA クラウドプラットフォームに含まれるセキュリティグループに関連付けることで、組織内の既存のセキュリティポリシーと同様の方法でポリシーと制限を管理できます。

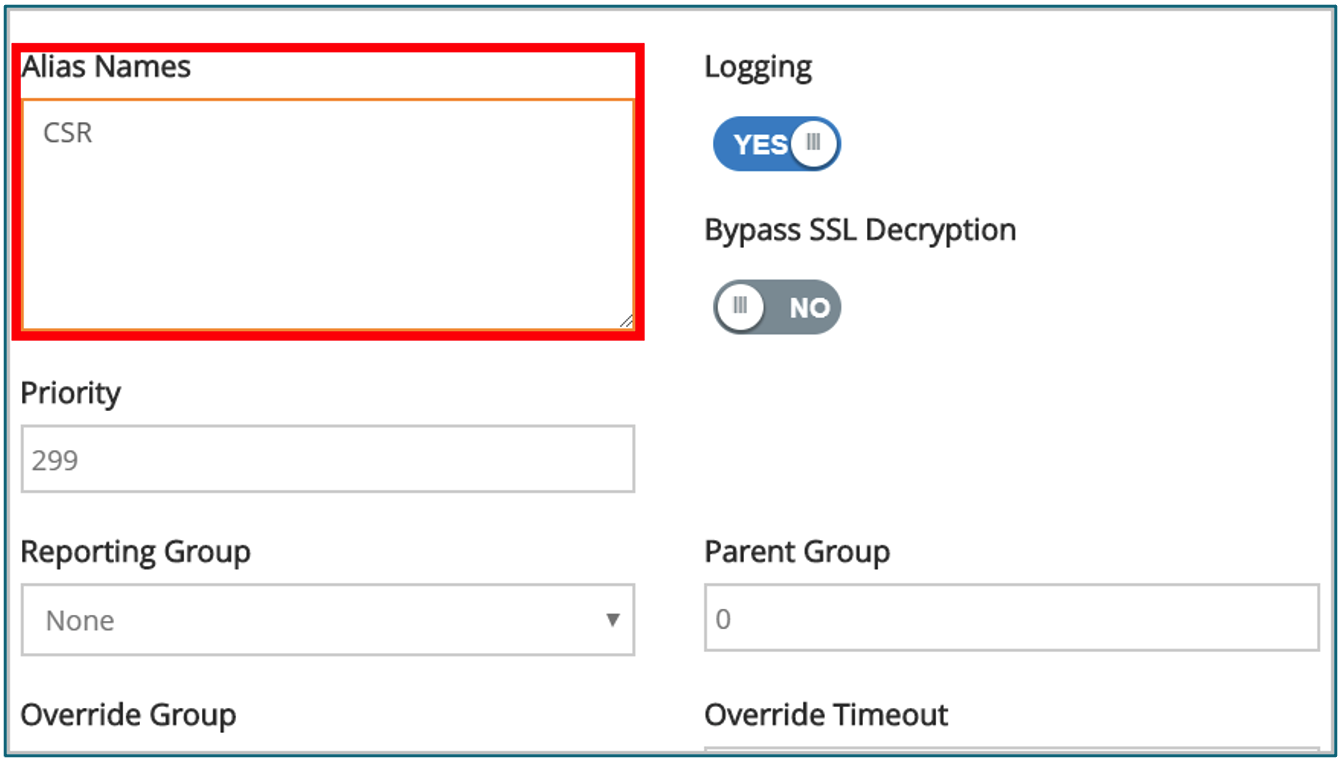

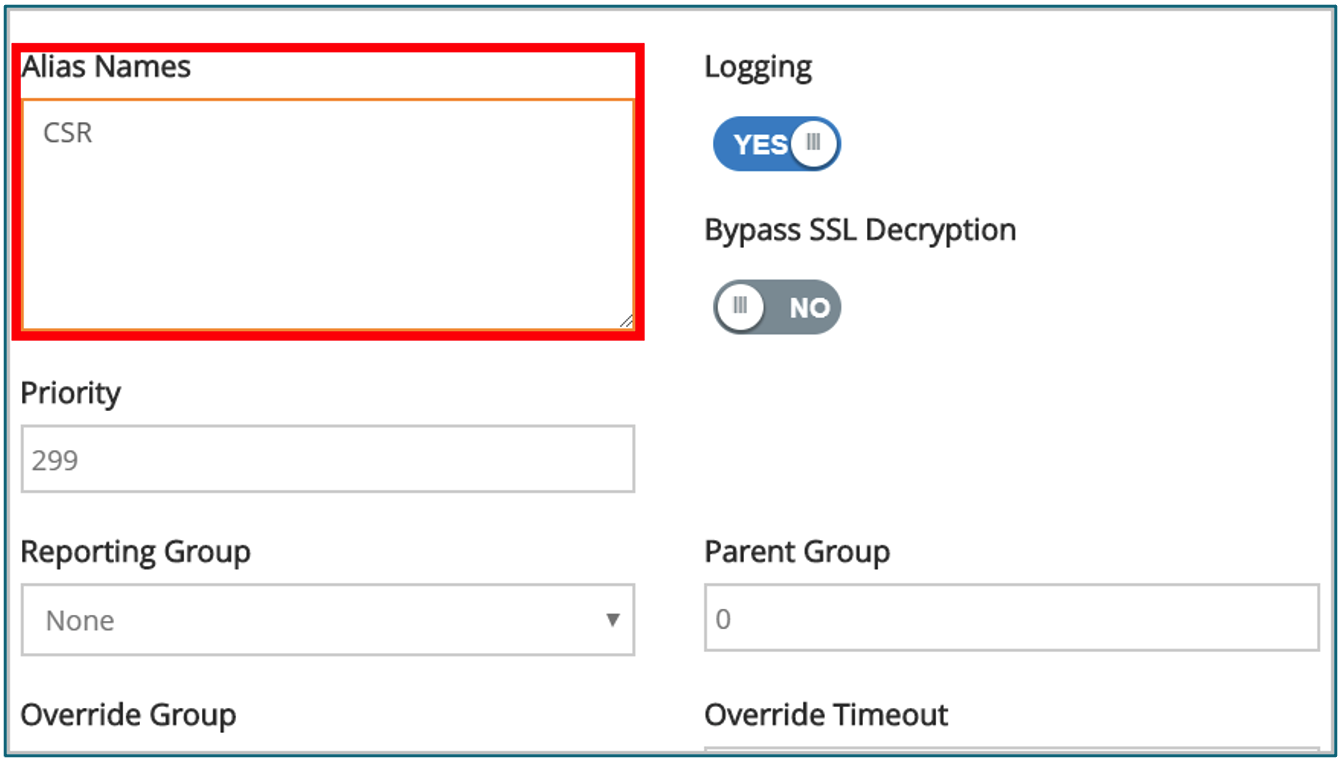

ドメイングループ情報を CSIA クラウドプラットフォームに統合する戦略は、プラットフォームに報告されたドメイングループのエイリアスと一致するように、セキュリティグループを編集することです。

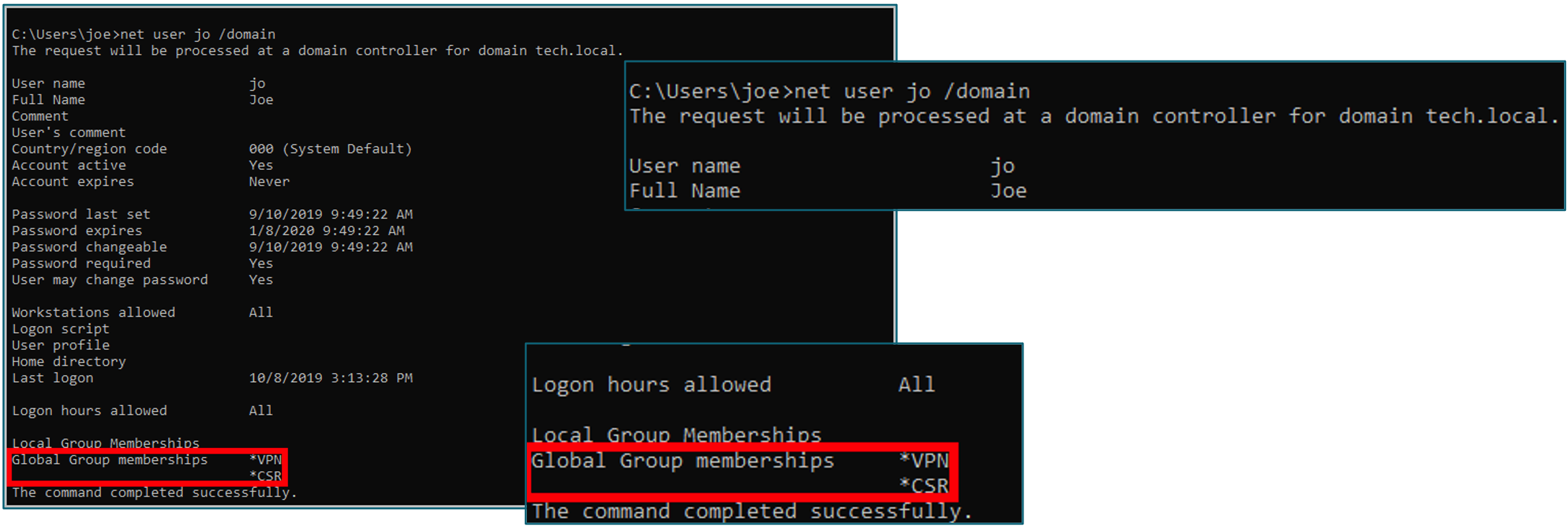

統合の例

この概念の実行を実証するために、Windows ユーザーのドメイン認証情報を CSIA クラウドプラットフォームのセキュリティグループにマッピングします。

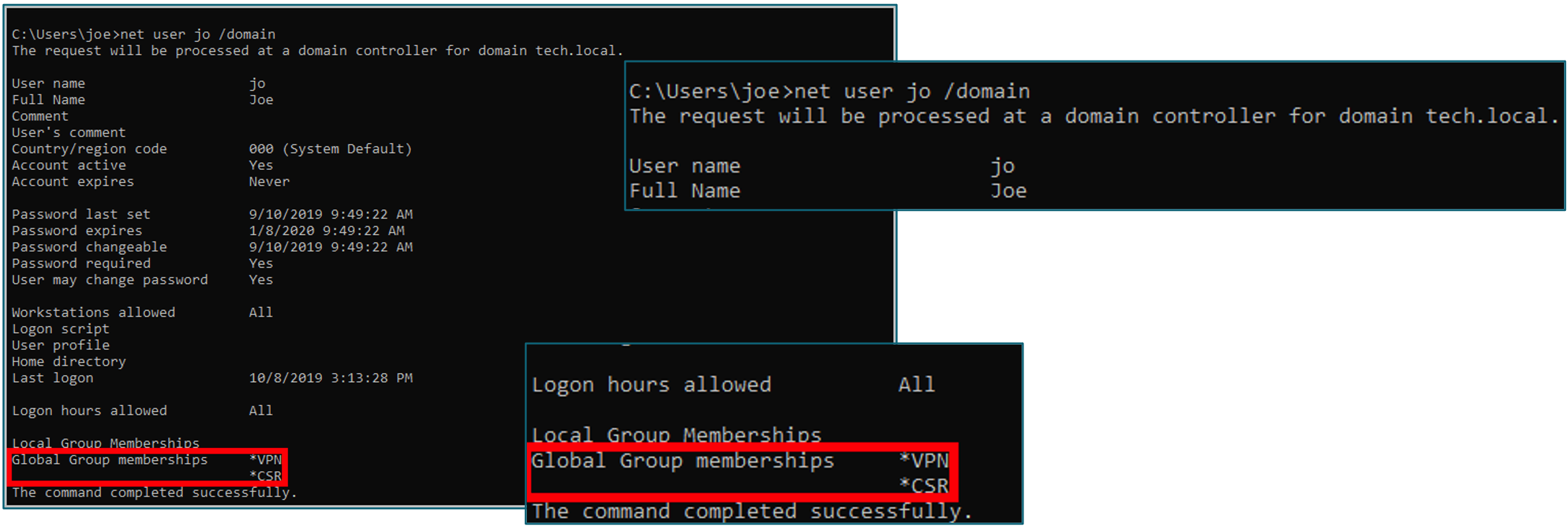

- ターゲットコンピュータでコマンドプロンプトを開き、「net user (user name) /domain」コマンドを実行します。

- ドメインコントローラによって報告されたグループのエイリアスを収集します。

- CSIA クラウドプラットフォームに移動し、ドメインユーザによって報告されたグループの1つに対応するようにグループ名またはエイリアス名のいずれかを編集します。

- 統合ドメイングループのユーザーが CSIA クラウドプラットフォームに認証されると、対応するセキュリティグループに自動的に割り当てられます。

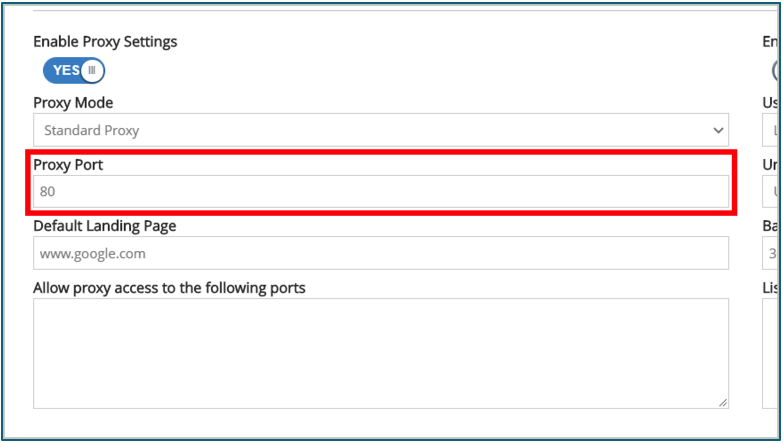

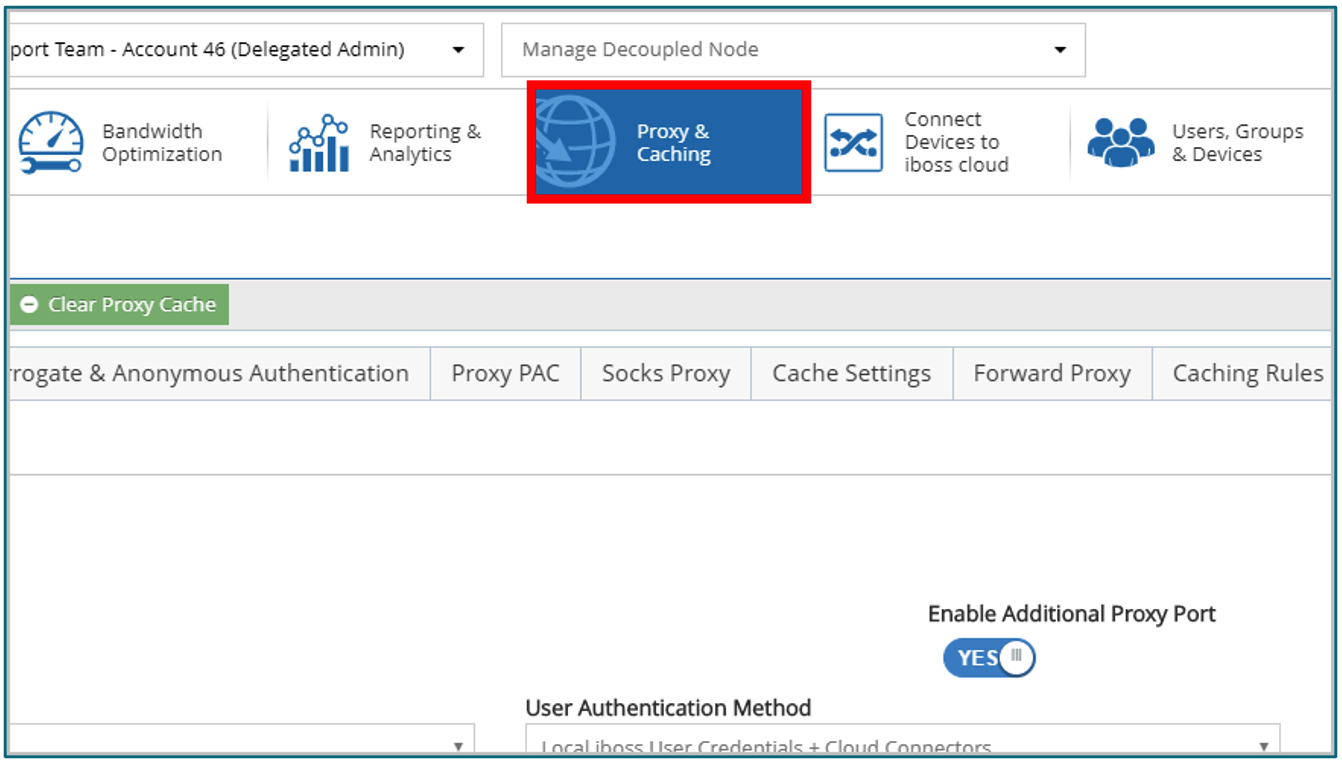

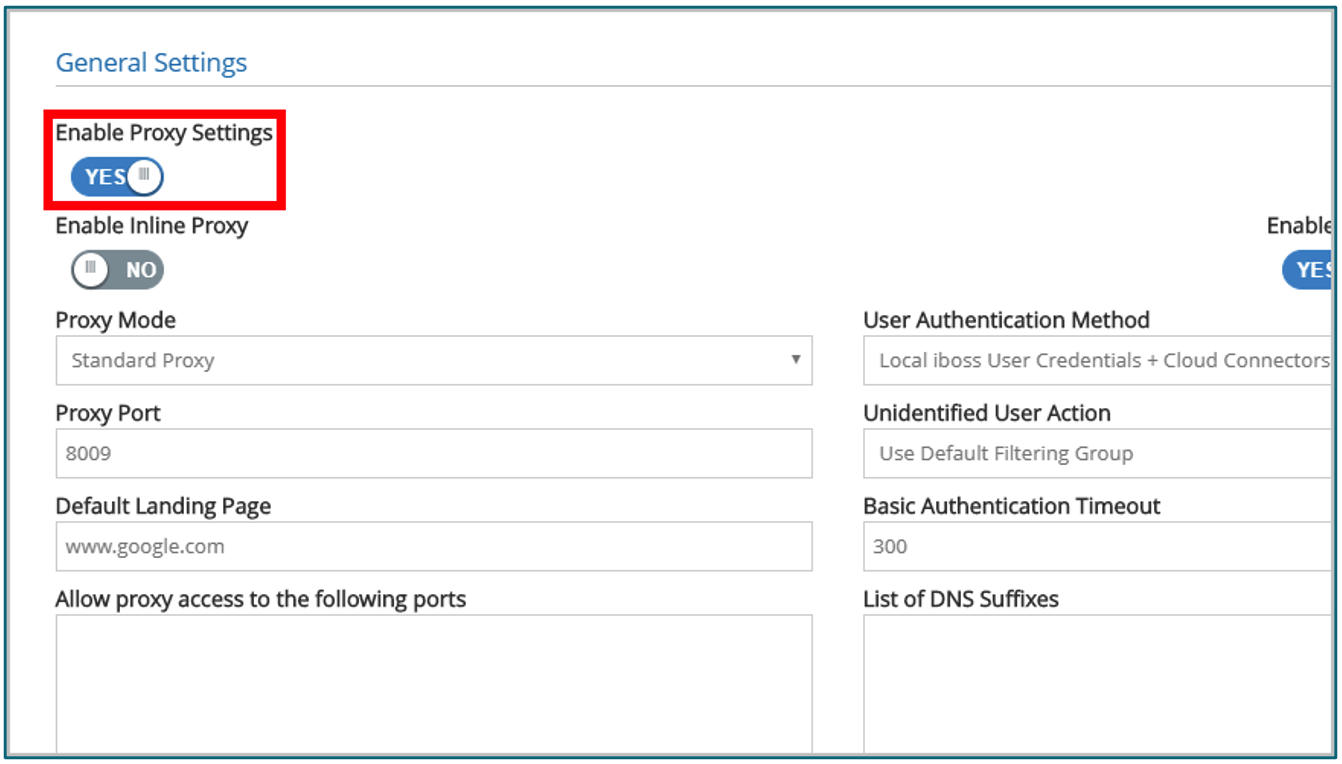

CSIAクラウドプラットフォームのプロキシ設定の構成

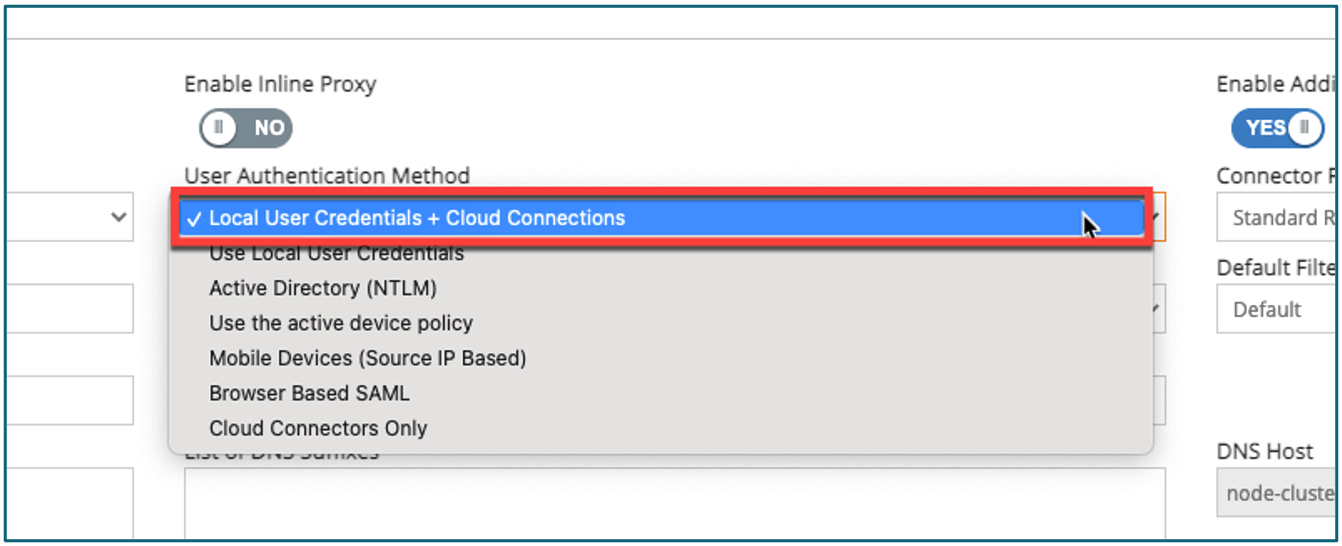

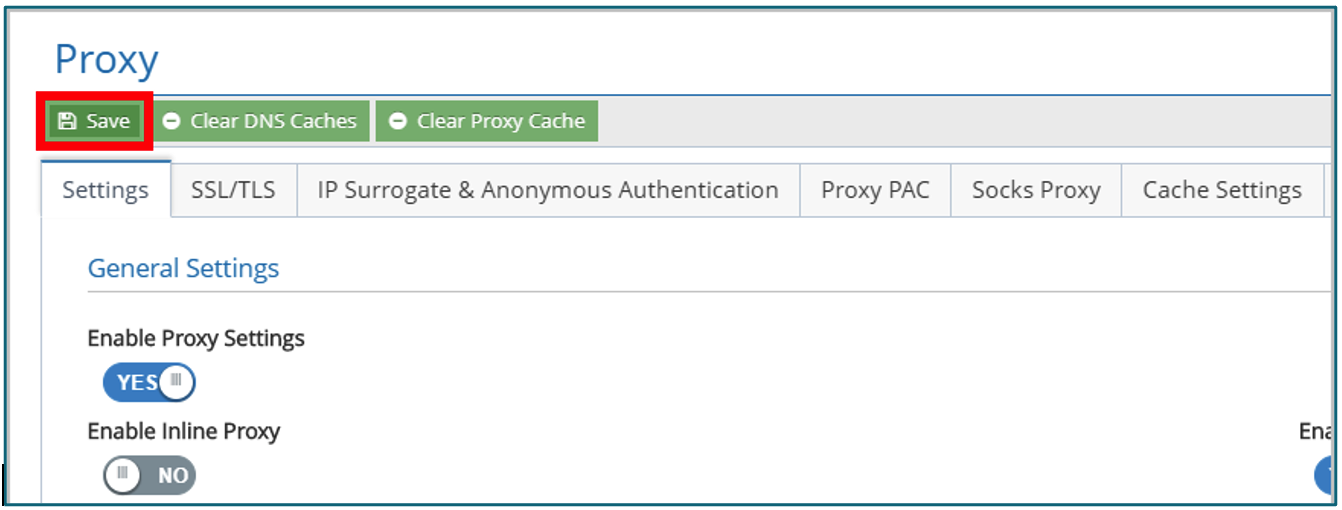

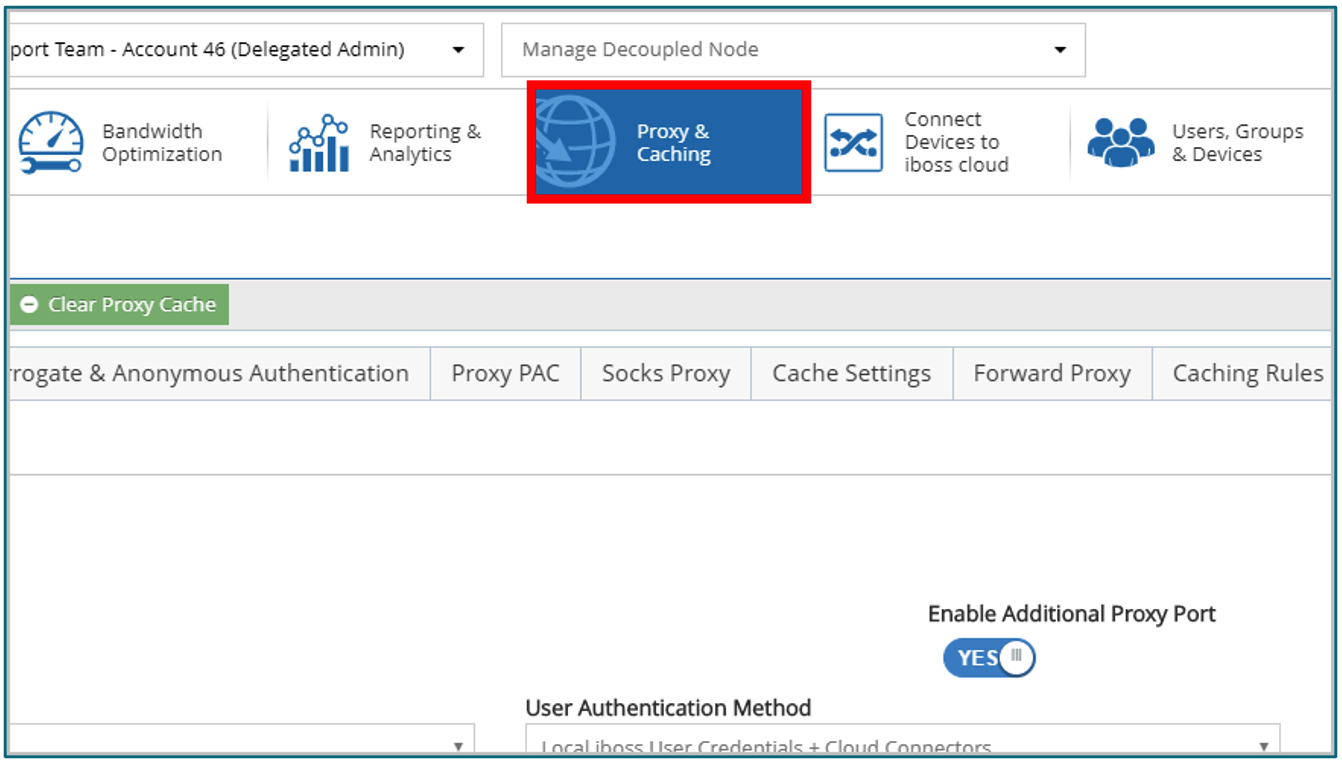

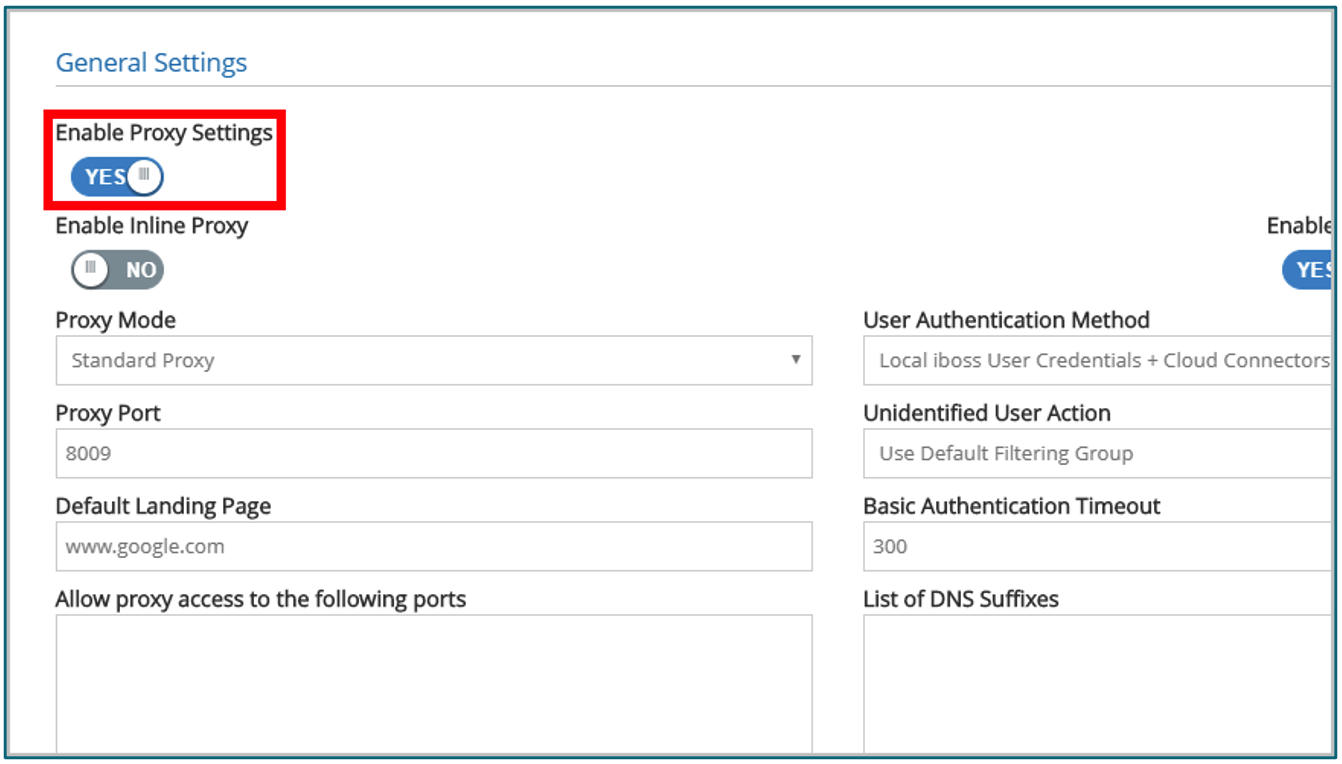

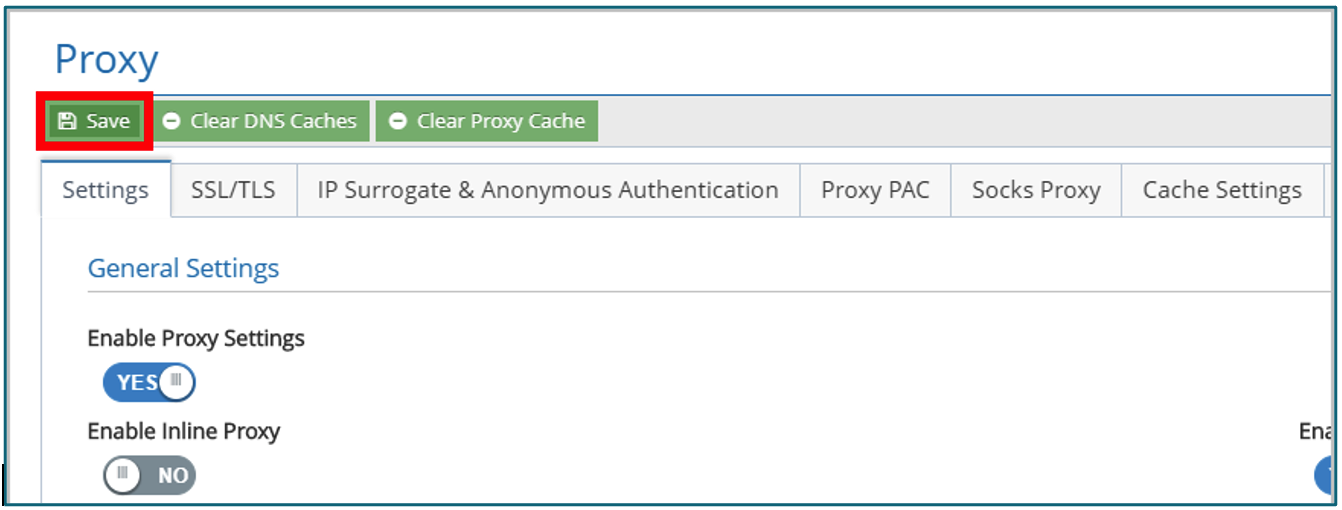

- プロキシとキャッシングモジュールに移動します。

- [プロキシ設定を有効にする] を [はい] に設定します。

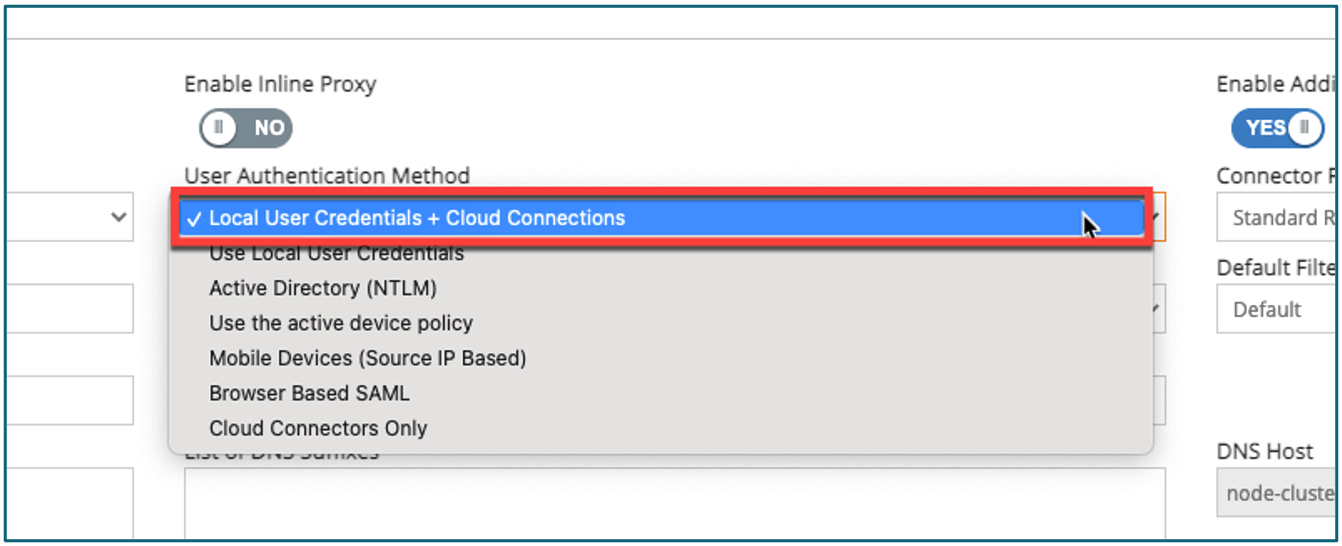

- [ユーザー認証方法] を [ローカルユーザーの資格情報] + [クラウド接続]に設定します。

- [保存]をクリックします。

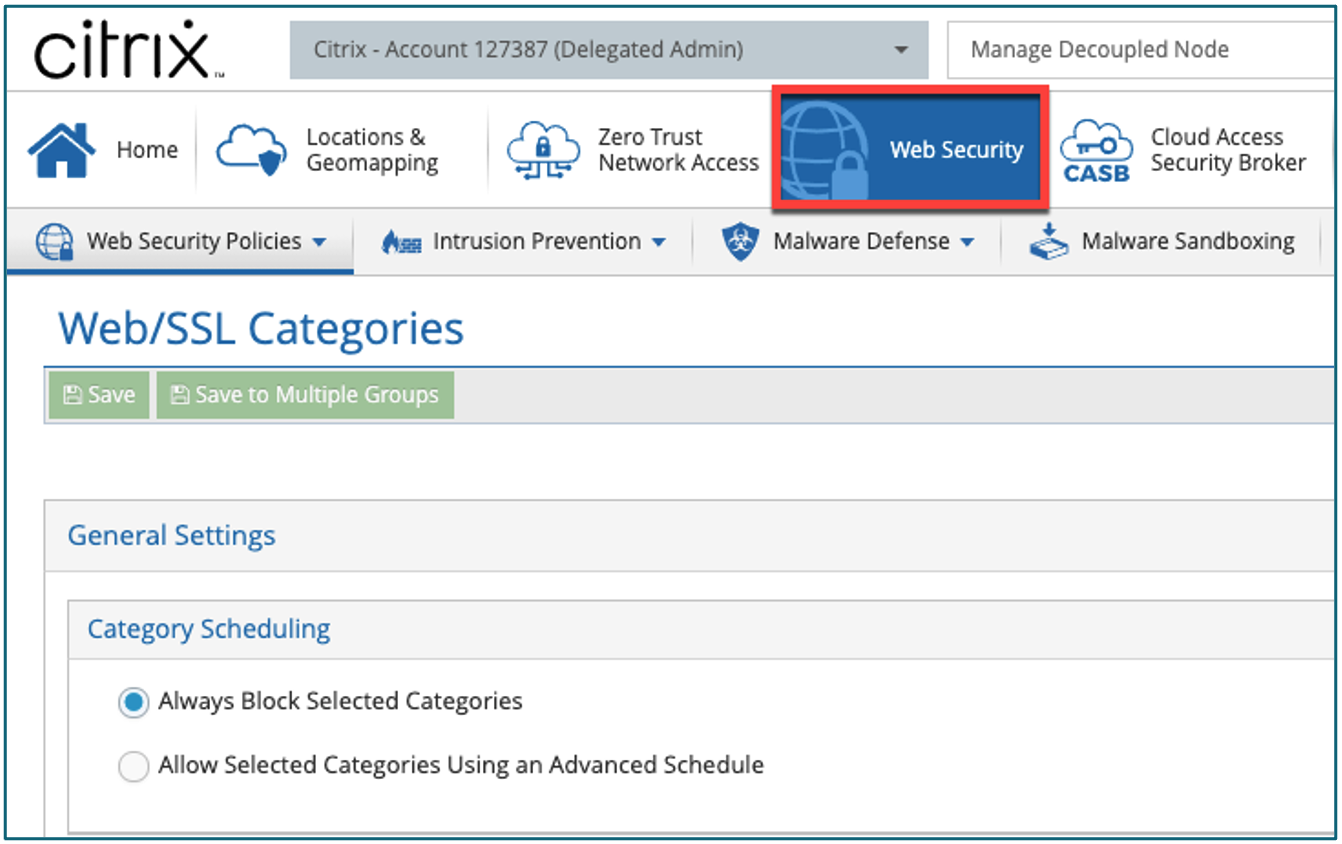

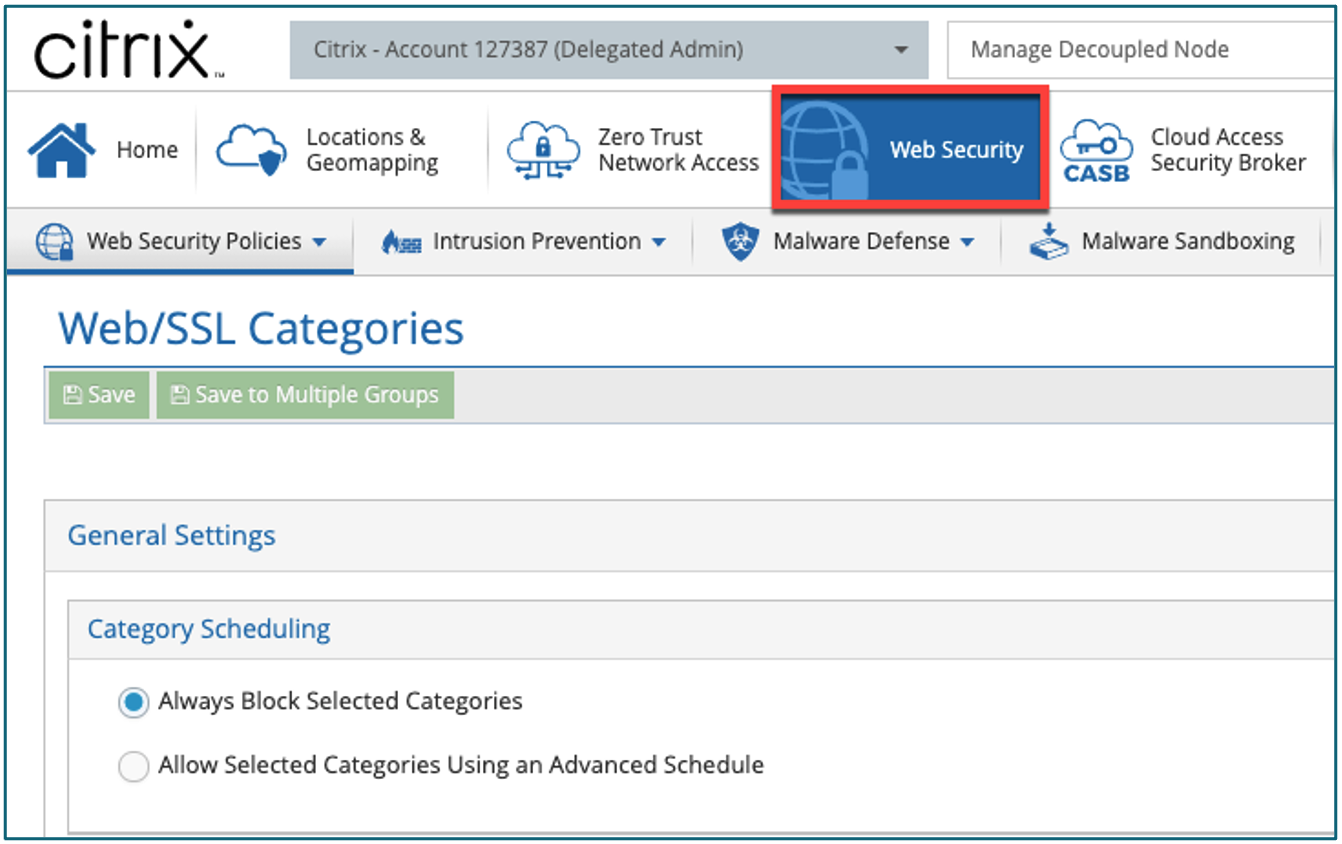

Web セキュリティポリシーの設定

このセクションでは、管理コンソール内の CSIA Web セキュリティポリシーの設定に焦点を当てます。これは、ウェブカテゴリでアクションを設定する主な場所です。

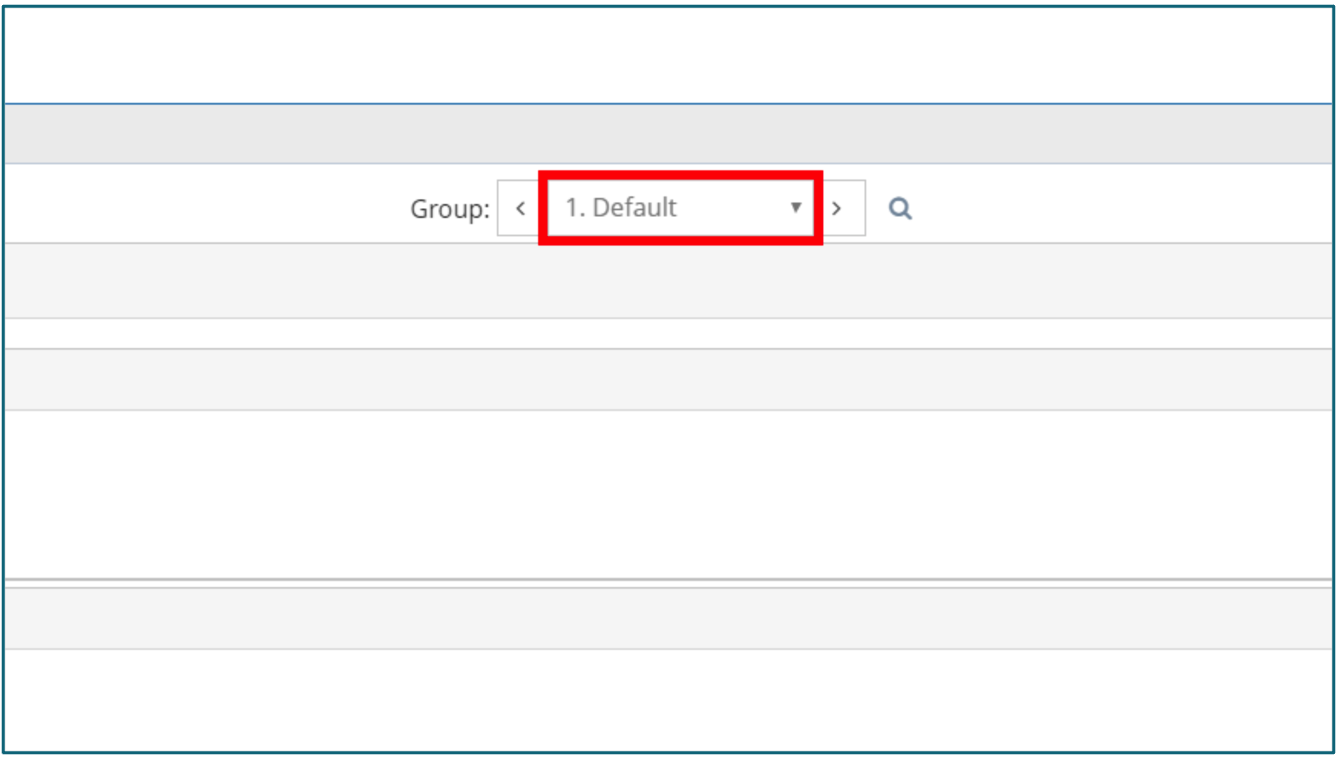

セキュリティグループへのポリシーの適用

- Web セキュリティモジュールに移動します。

- グループベースの実装が使用できる Web セキュリティポリシーの場合、ポリシーの設定フォームの上部にドロップダウンメニューが表示されます。このドロップダウンメニューの状態は、現在表示しているグループのポリシー構成を示します。

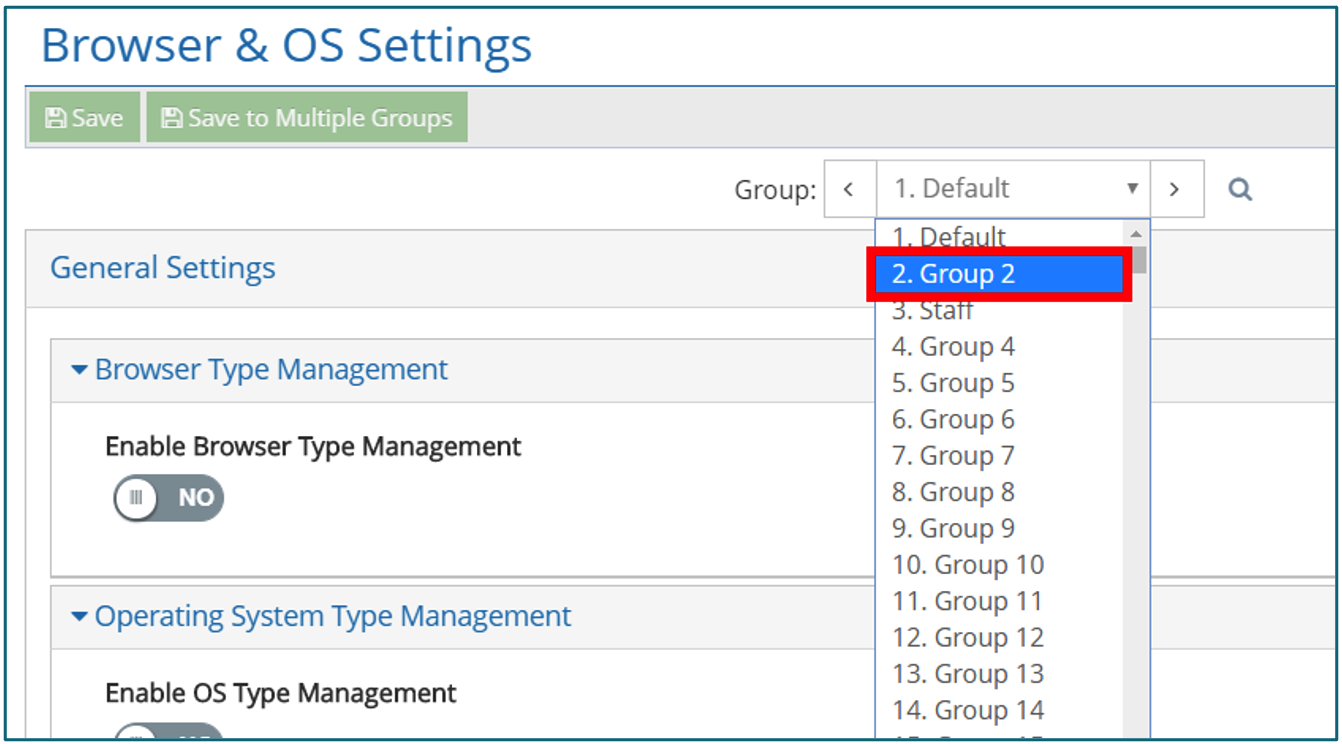

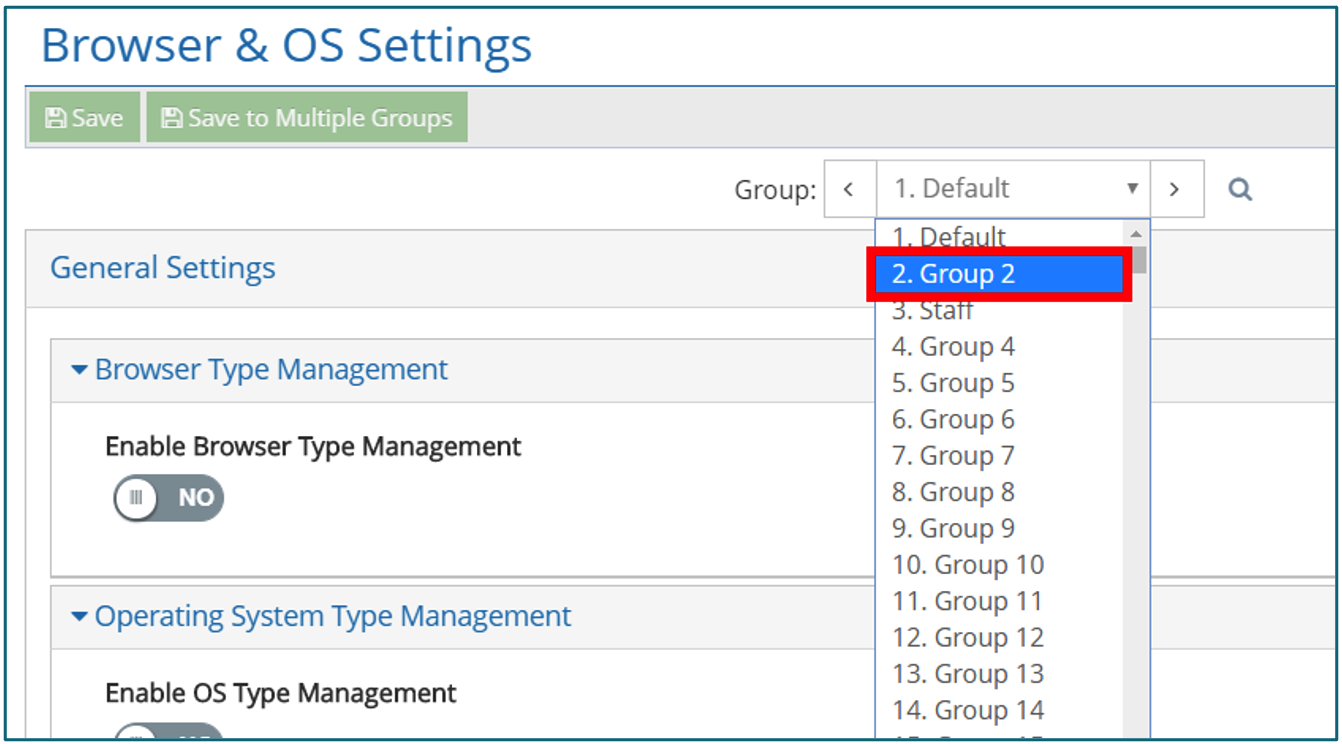

- [グループ] ドロップダウンメニューをクリックし、現在の Webセキュリティポリシーに再構成するグループを選択します。

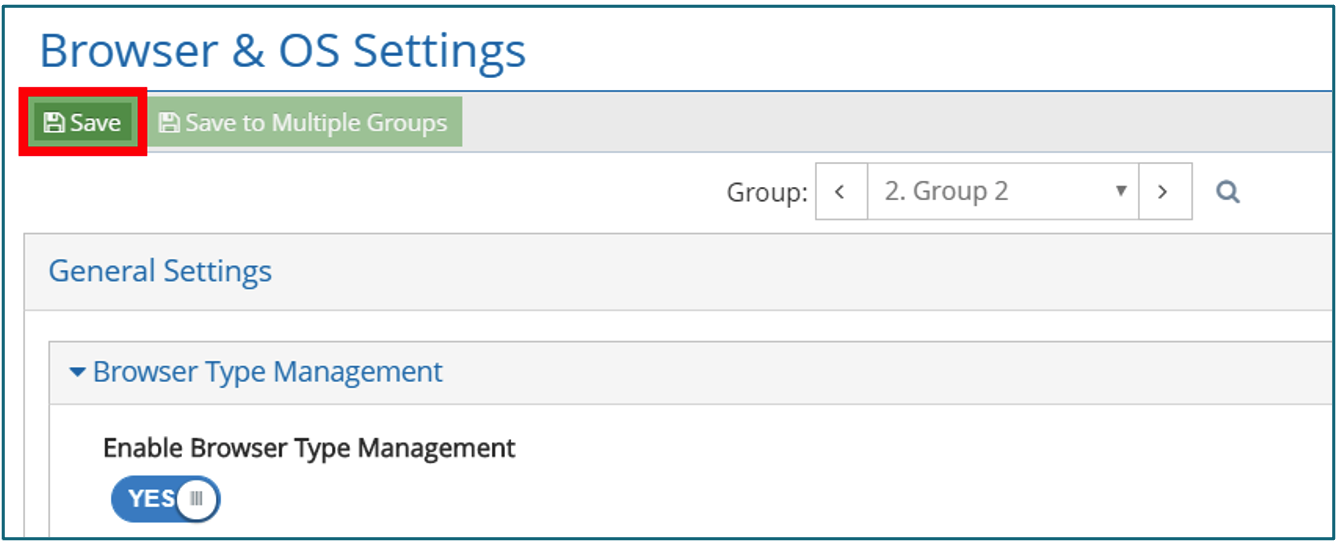

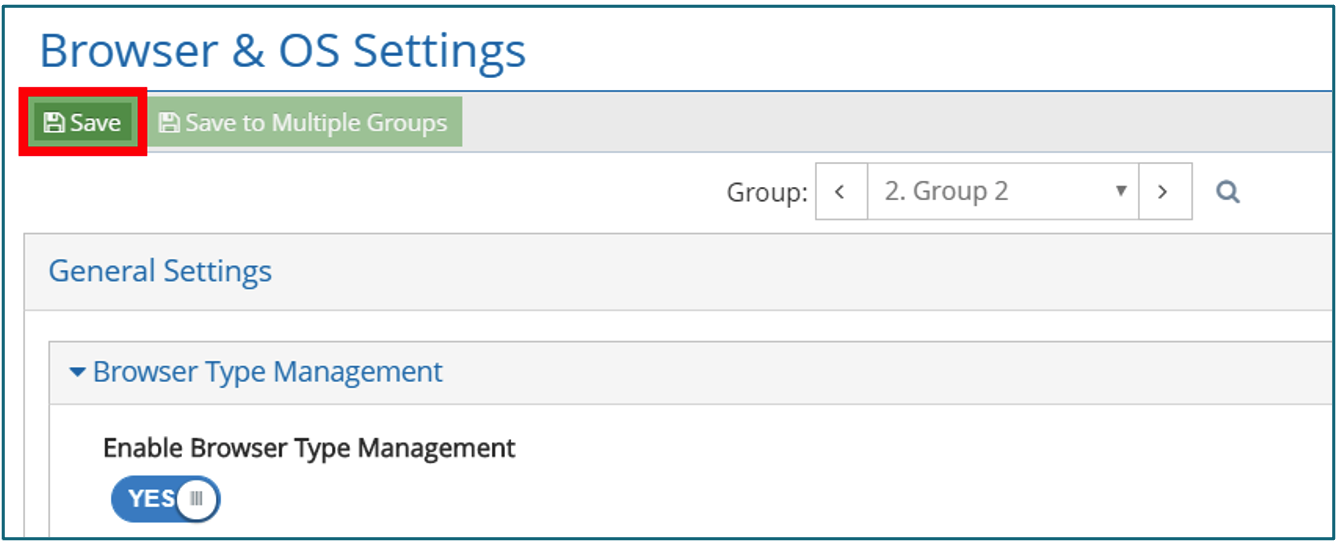

- [ **Save] をクリックすると、[Group] ドロップダウンメニューから現在選択されているセキュリティグループにのみ現在のポリシーの設定が保存されます。**

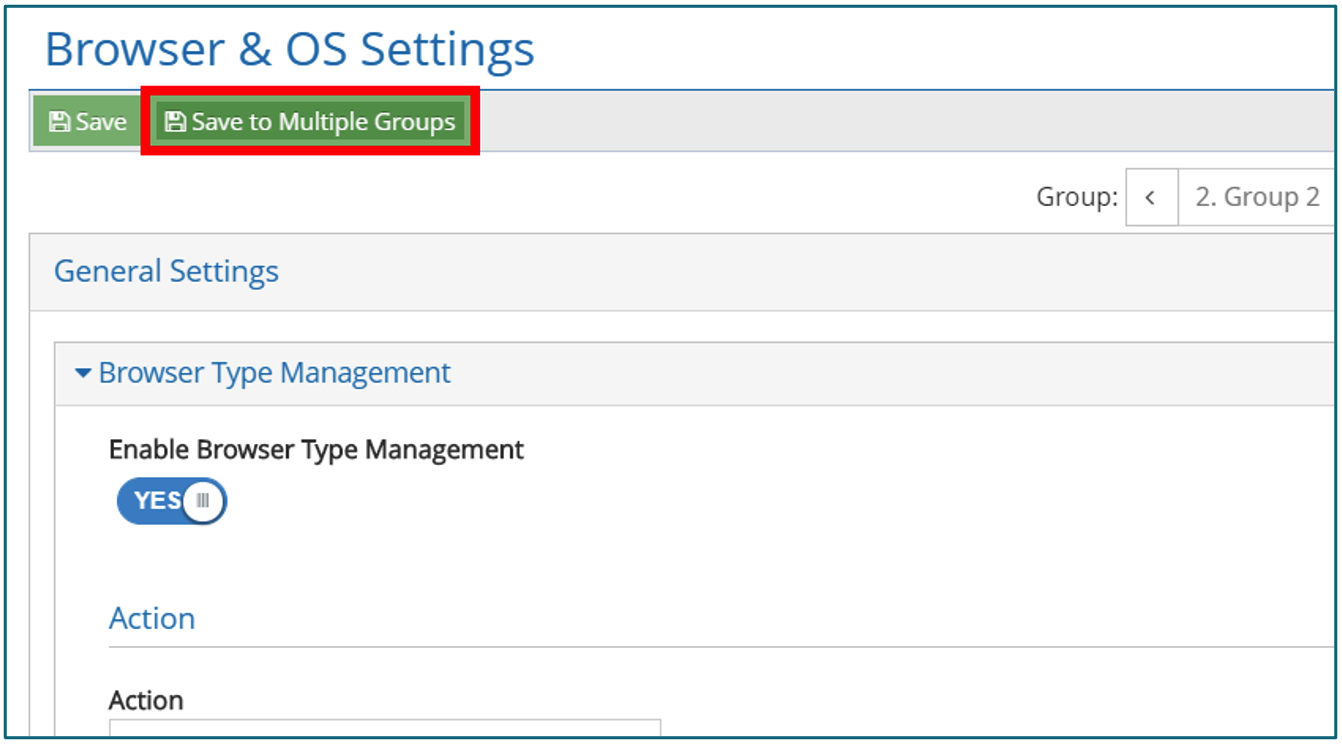

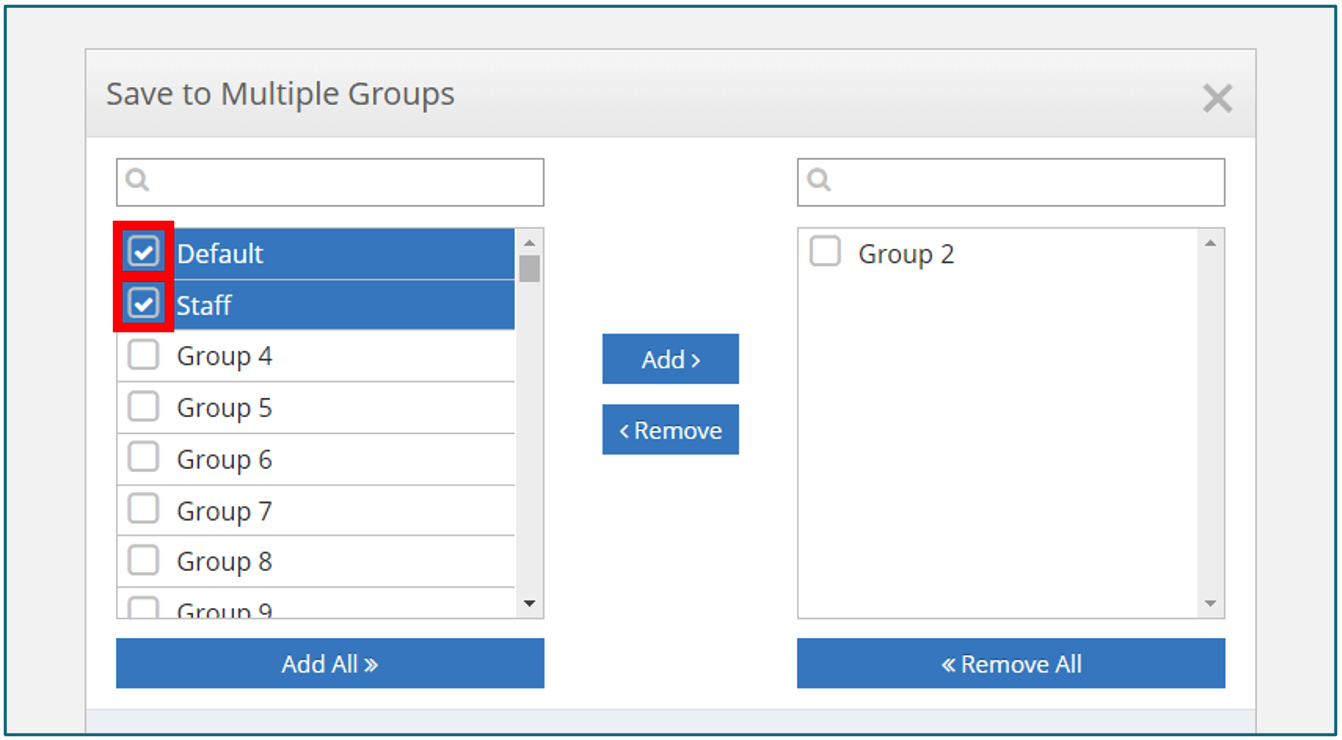

注:これらの設定を複数のグループに適用する場合

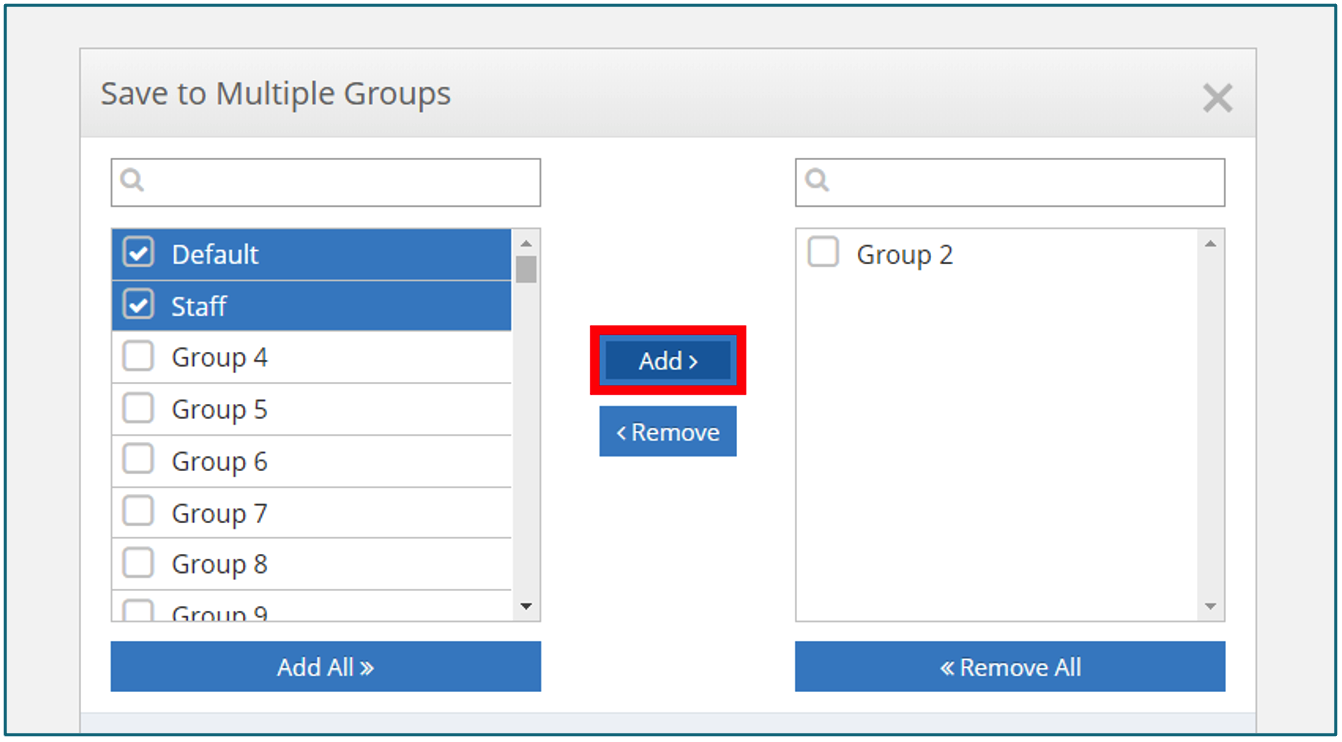

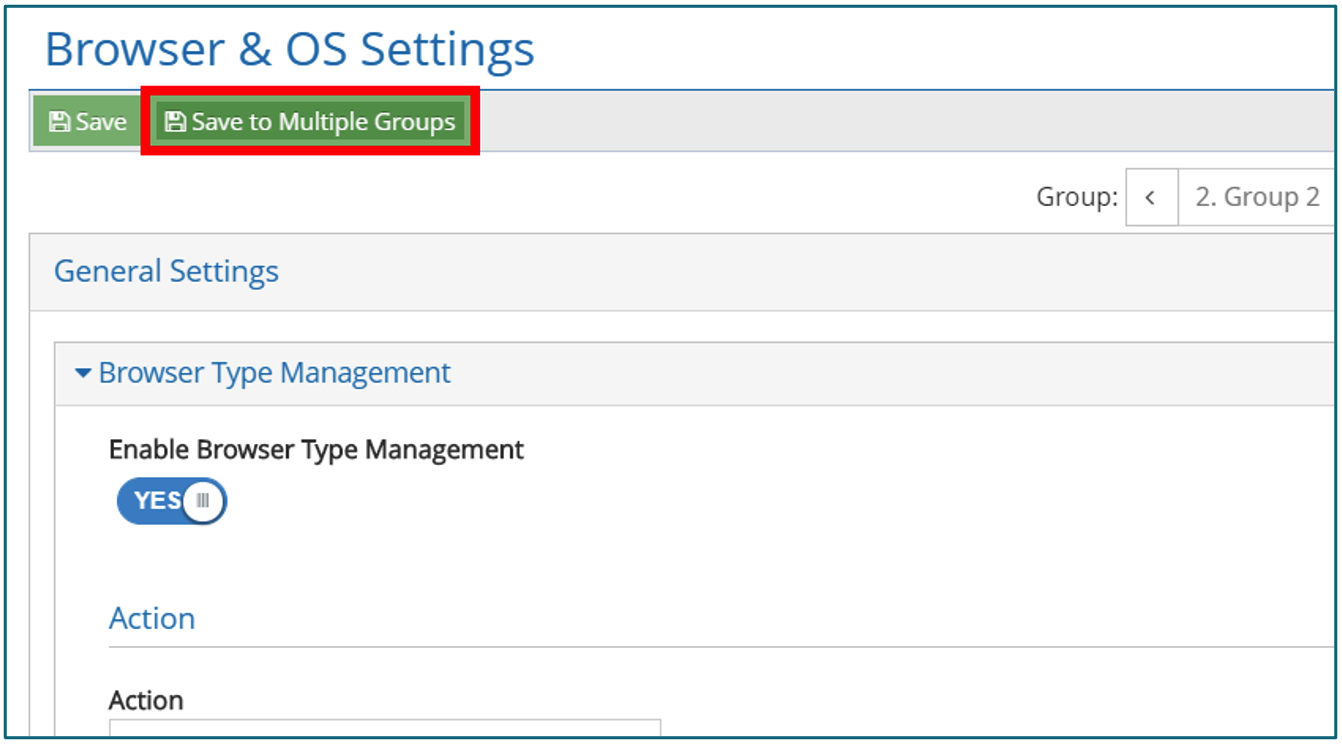

注:これらの設定を複数のグループに適用する場合 - (オプション)[Save to Multiple Groups] をクリックすると、ウィンドウが開き、現在のポリシーの設定を複数のセキュリティグループに同時に割り当てることができます。

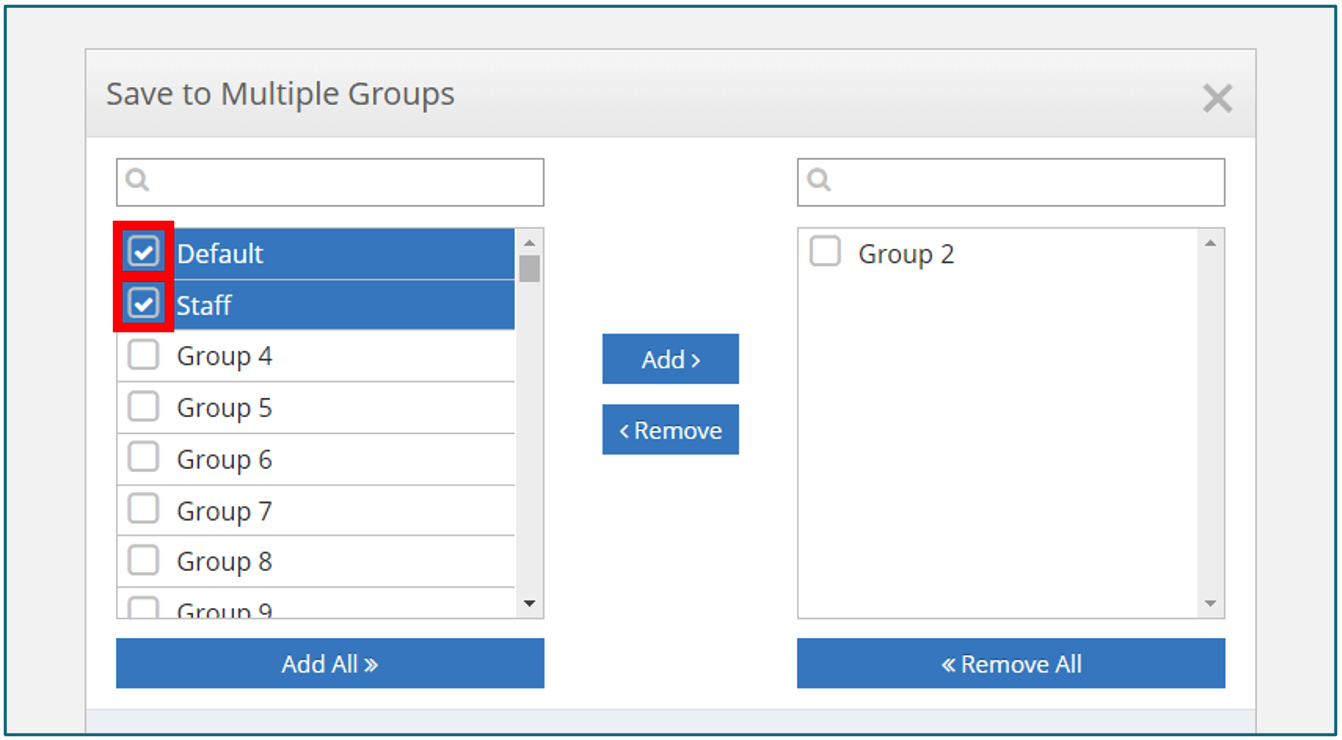

- 現在のポリシー設定を適用するセキュリティグループの対応するチェックボックスをオンにします。

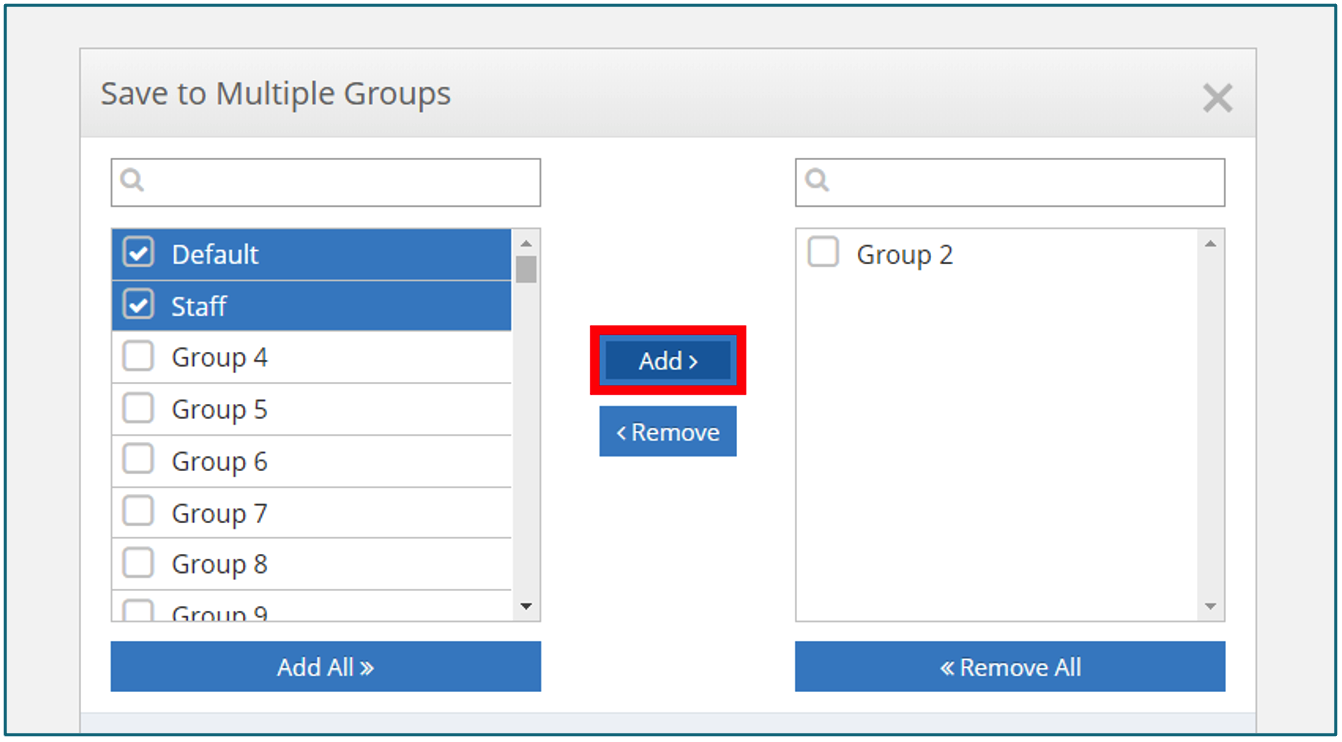

- [Add] をクリックして、選択したセキュリティグループを設定グループに追加します。

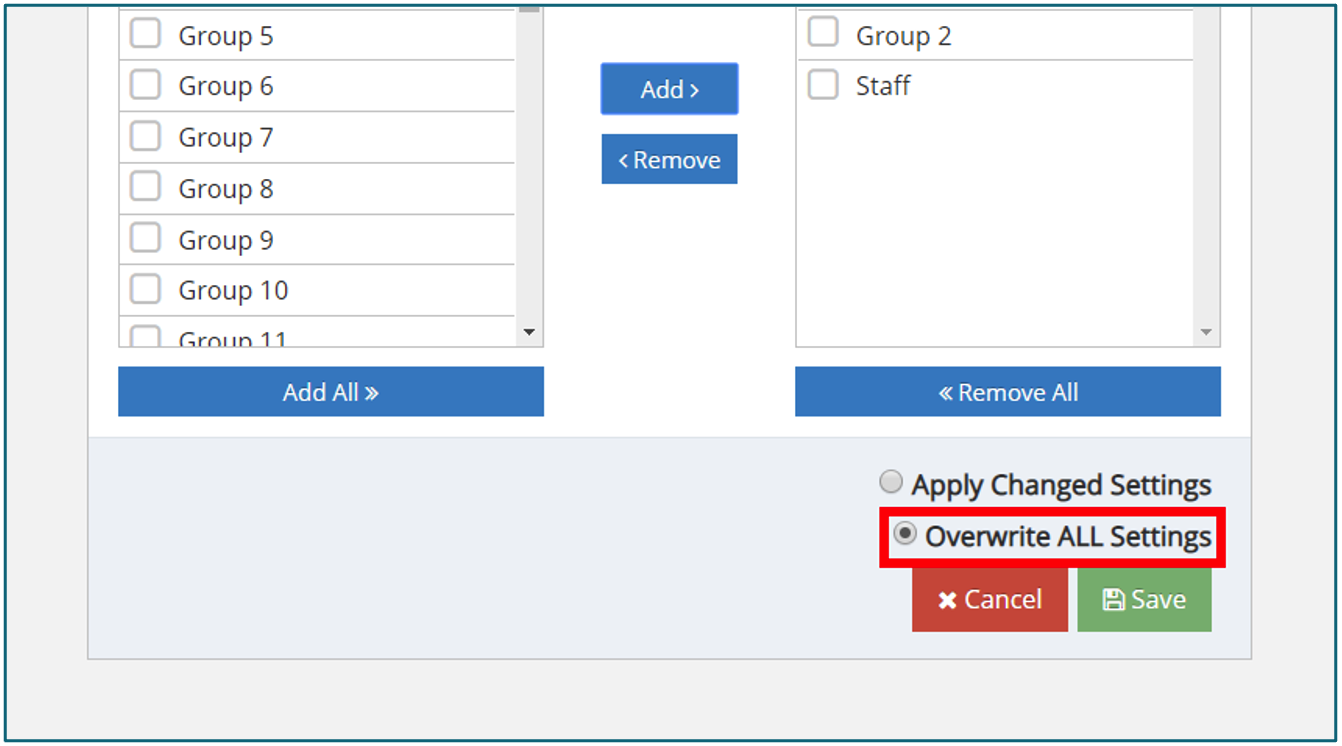

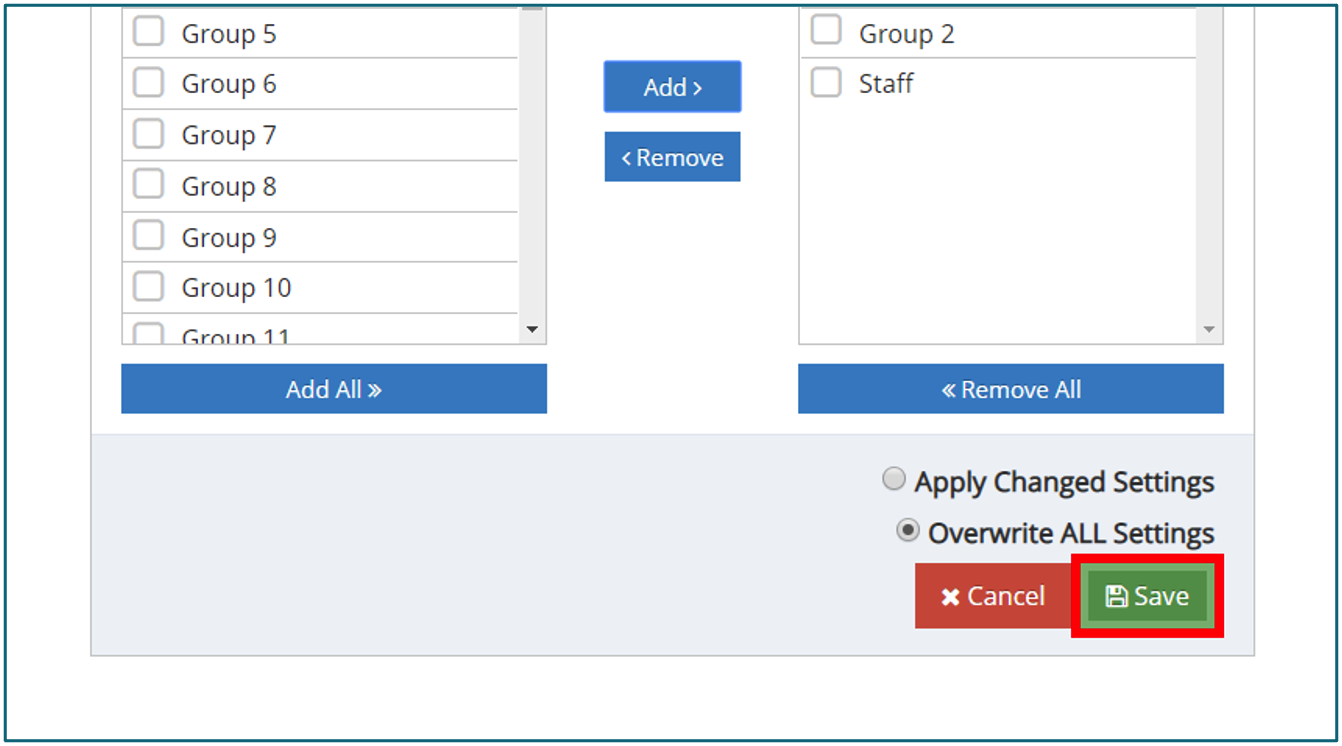

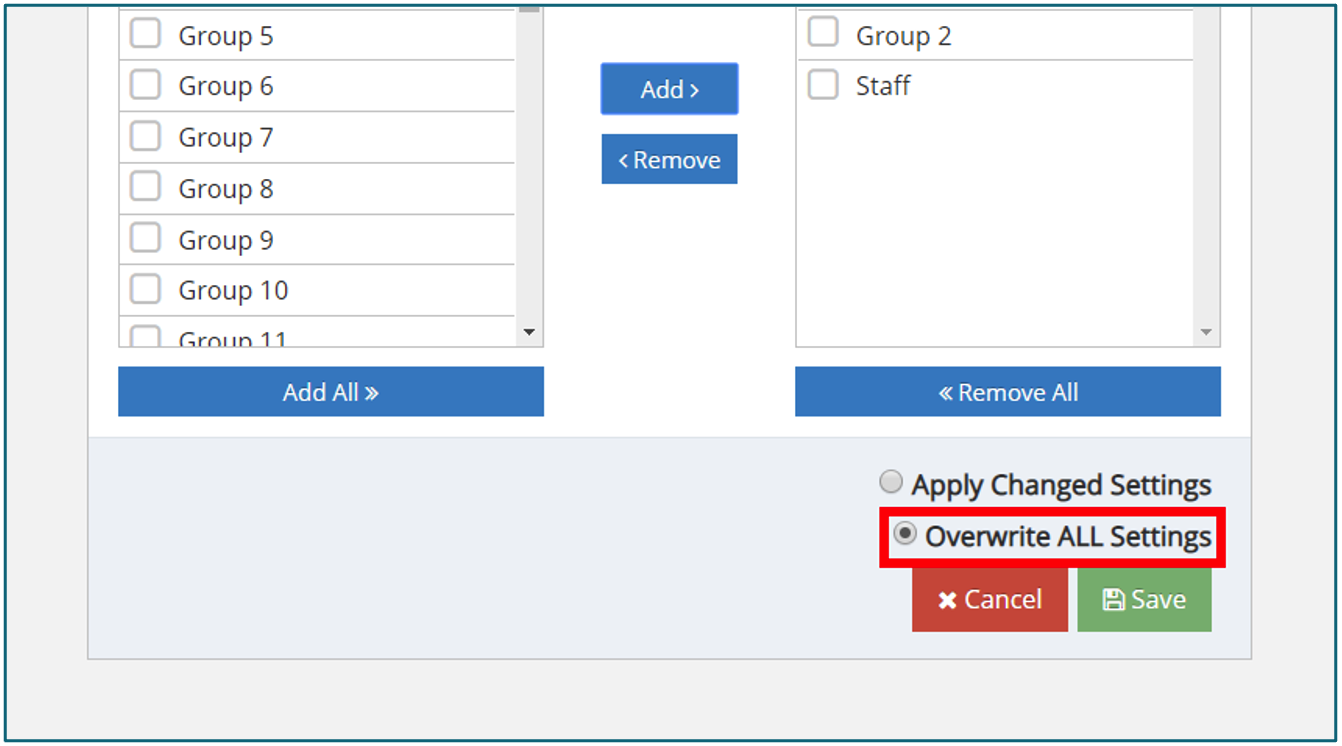

、現在適用されている構成変更のみを受け入れるように再構成するか、現在のポリシーのすべての構成設定を受け入れて上書きすることができます。

、現在適用されている構成変更のみを受け入れるように再構成するか、現在のポリシーのすべての構成設定を受け入れて上書きすることができます。 - 既定の選択は[変更した設定の適用] で、設定した変更のみが適用されます。選択すると、指定したセキュリティグループの構成済み設定がすべて上書きされます。

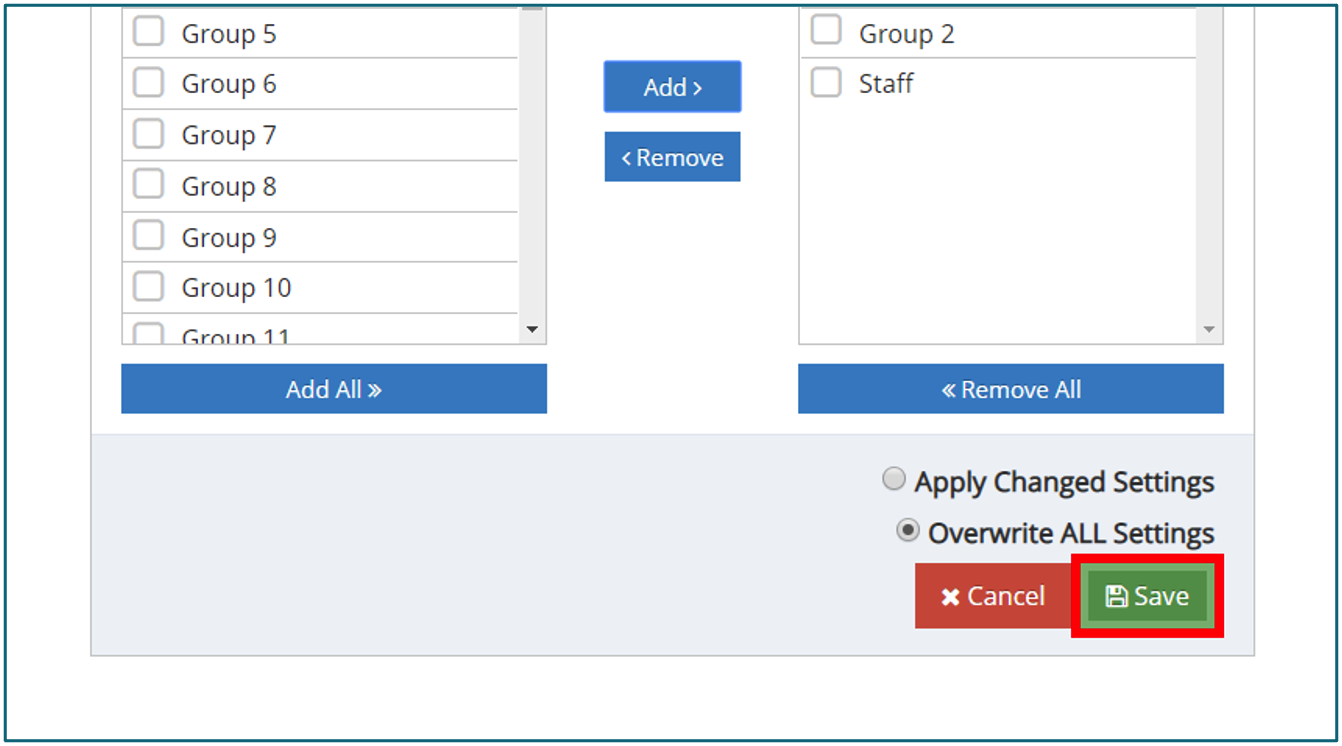

- 個々のグループを削除するには、[削除] をクリックするか、[すべて削除] **をクリックして構成用に選択したすべてのグループを削除します。[ **Save] をクリックして、指定したすべてのセキュリティグループに設定が適用されていることを確認します。

ウェブカテゴリ

ドメインは、コンテンツに基づいて Web カテゴリでタグ付けされます。訪問したウェブサイトのカテゴリは、レポートとアナリティクスに記録されます。

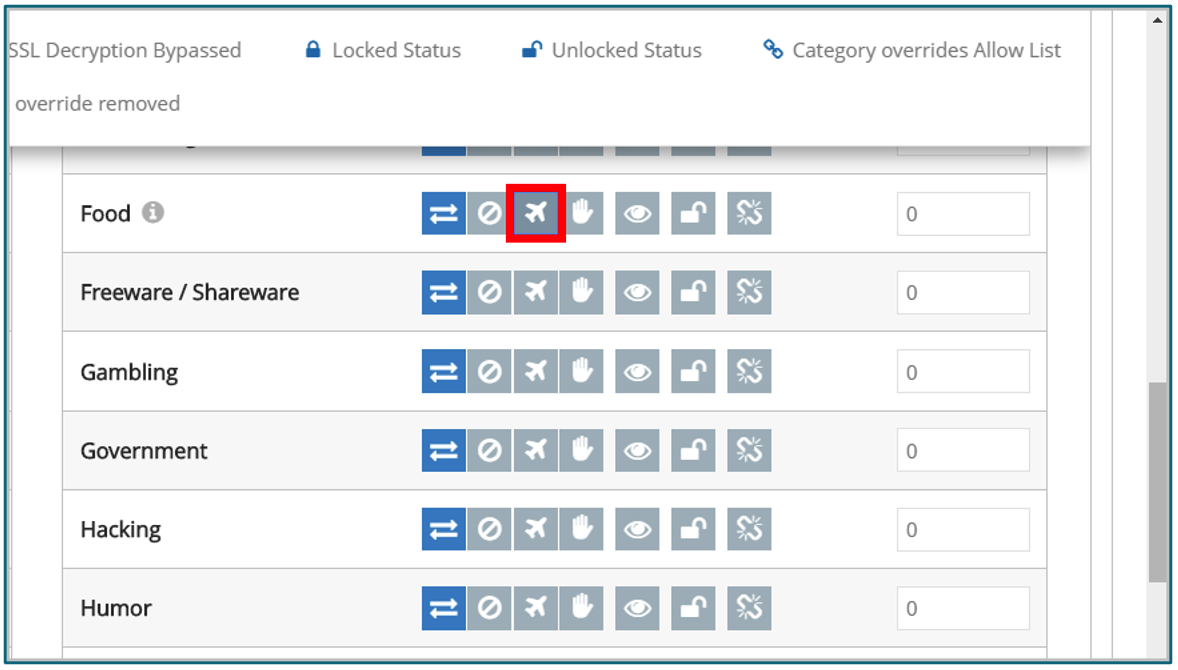

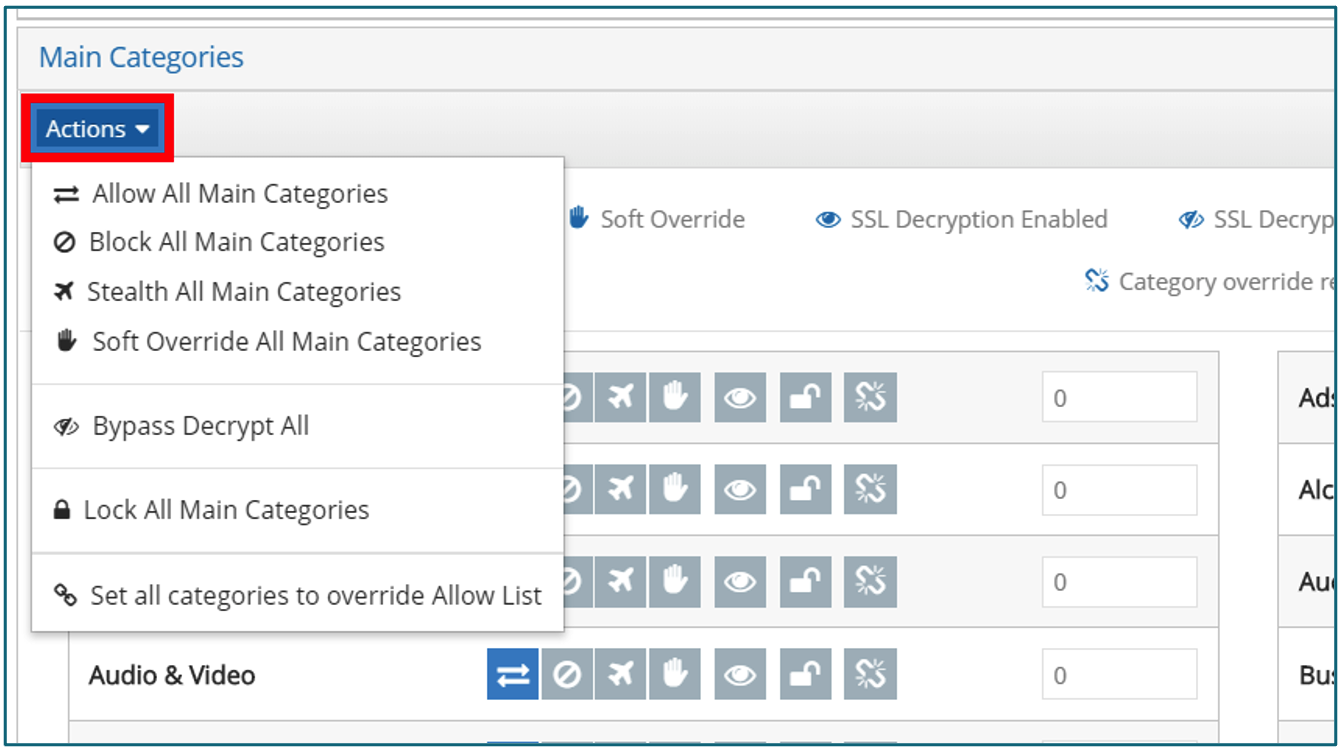

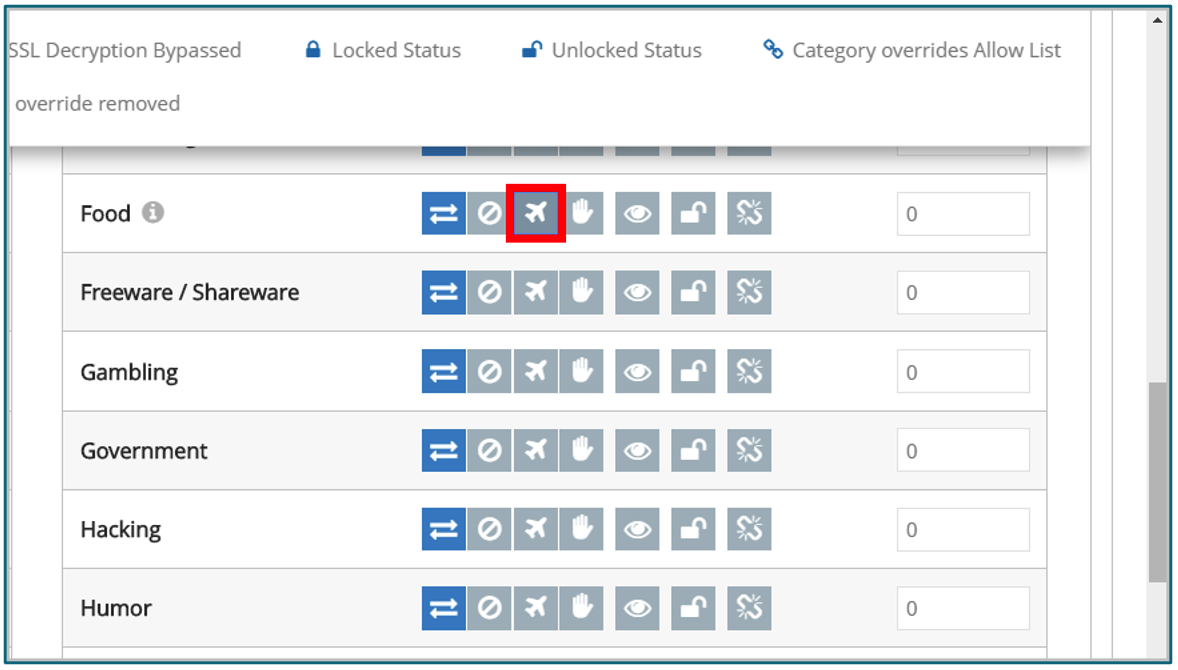

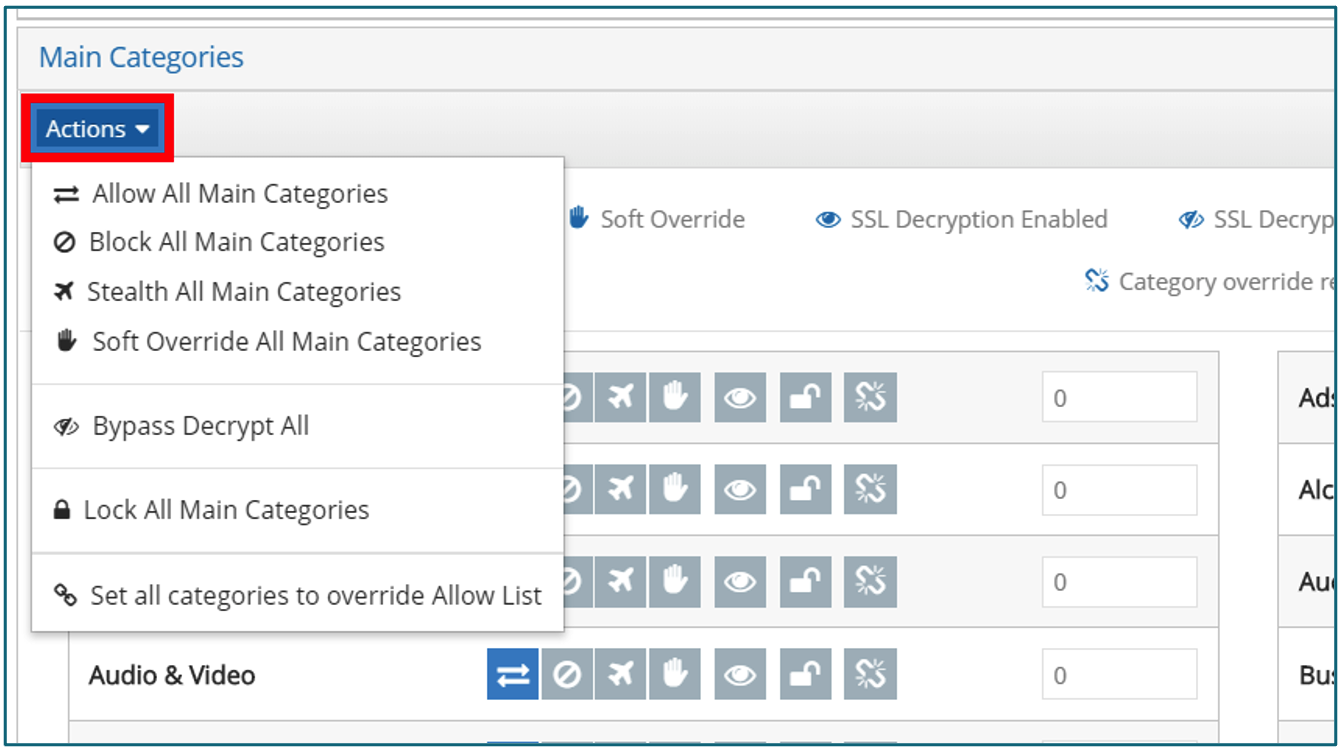

カテゴリアクション

アクションを Web カテゴリに関連付けることができます。これにより、個別の URL を許可またはブロックする必要性を最小限に抑えながら、セキュリティポリシーを迅速に展開できます。可能なアクションには、許可、ブロック、ステルス、ソフトオーバーライド、SSL復号化が有効化されています。

各カテゴリには、他のカテゴリから独立して適用されるアクションを設定できます。

アクション 説明 許可 ユーザーがこのカテゴリのサイトにアクセスできるようにします。[許可] は、すべてのカテゴリの既定の状態です。 ブロック 特定のカテゴリのサイトへのアクセスをブロックします。 ステルス そのカテゴリへのトラフィックをログ違反としてフラグしますが、サイトへのアクセスは許可されます。 ソフトオーバーライド ユーザーにブロックページを表示しますが、ブロックを一時的にバイパスするオプションが含まれています。これにより、ユーザーは即座に管理者の介入を必要とせずに、ブロックされたコンテンツにアクセスできます。ソフトオーバーライドは、ゲートウェイに設定されたタイムゾーンで、翌日の午前 2:00 まで続きます。ソフトオーバーライドで表示されたブロックページは、Reporting & Analytics で「ソフトブロック」として表示されます。ユーザーがソフトオーバーライドを要求すると、上書きの有効期限が切れるまで、その URL へのトラフィックはすべて「許可」として表示されます。 SSL暗号化解除 特定のカテゴリの SSL 復号化をクリアするには、このオプションを無効にします。これにより、プライバシーの遵守と、財務や健康などの特定のカテゴリに関する懸念が保証されます。このカテゴリの優先順位の値は、この設定には適用されません。サイトが複数のカテゴリに属し、それらのカテゴリのいずれかに「SSL 復号化無効」オプションがオンになっている場合、そのサイトは復号化されません。 ロック プライマリ管理者によってカテゴリが Allowed または Blocked 状態にロックされている場合、委任された管理者は Web ゲートウェイ管理インターフェイスにログインし、そのカテゴリのステータスを変更できません。 カテゴリの優先設定 カテゴリオーバーライドをアクティブにすると、委任された管理者は Web ゲートウェイ管理インターフェイスにログインして、このカテゴリの規則に反する URL を許可リストに追加できなくなります。たとえば、[アート] カテゴリがブロックされ、[オーバーライド] に設定されているため、委任された管理者は art.com をそのグループの許可リストに追加できません。 - 各アイコンをクリックすると、各 Web カテゴリのアクションが切り替わります。

- すべての Web カテゴリに一般的に適用するアクションは、[アクション] ドロップダウンメニューで実装できます。

注:「未評価」カテゴリは、分類されていない多くのサイトと一致するため、注意してください

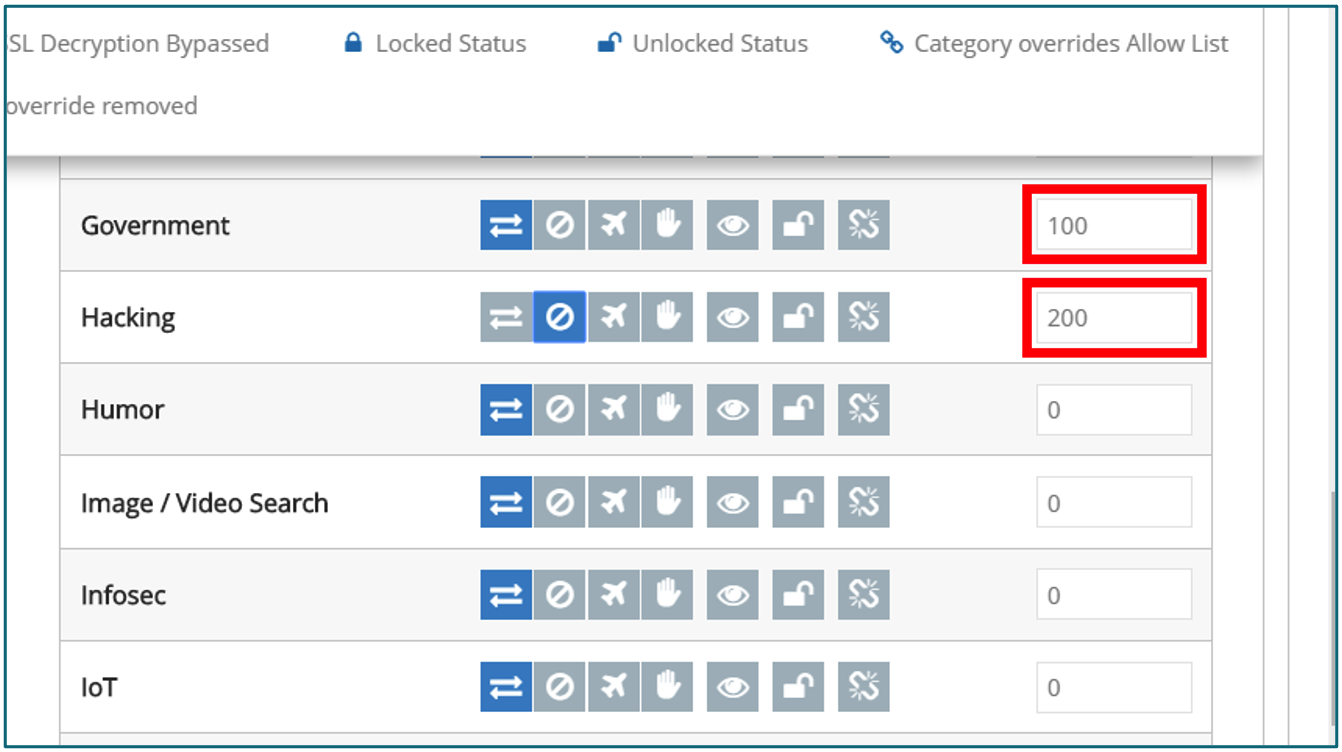

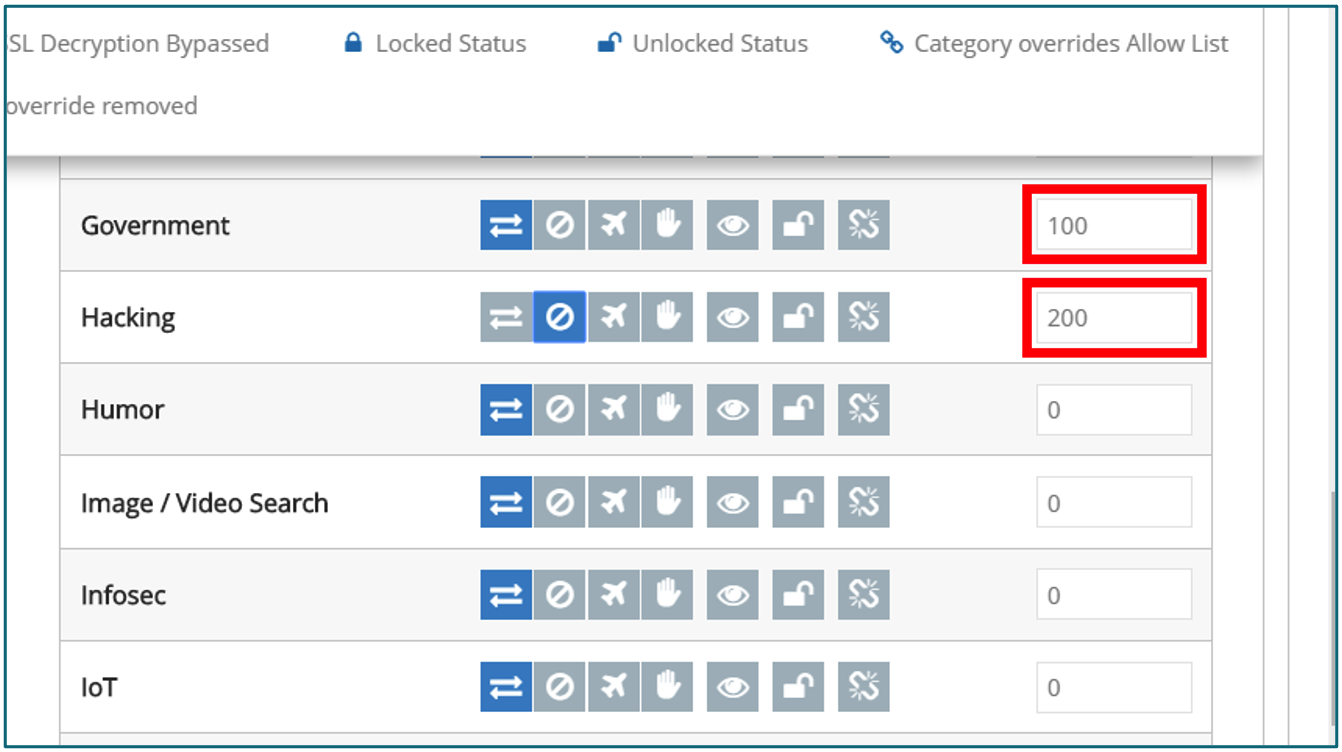

カテゴリの優先順位

ドメインが複数のカテゴリに関連付けられている場合、アクションは、カテゴリの優先順位値を比較することによって決定されます。プライオリティ値が高いカテゴリが優先されます。

例:

- ドメインは、政府とハッキングの両方に分類されます。ウェブカテゴリ設定では、政府は重量100で許可され、ハッキングは重量200でブロックされます。

- このドメインは、ハッキングウェブカテゴリのブロックアクションが優先度の高い値を持っているため、ユーザーが訪問したときにブロックされます。

- [優先度] 値フィールドをクリックし、数値を入力して、カテゴリの優先度レベルを再構成します。プライオリティ値の範囲は 0 ~ 65535 です。

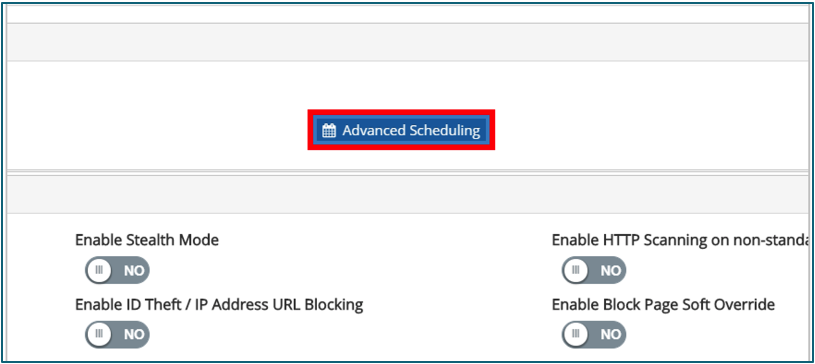

追加設定

Web カテゴリに関連する設定は、[追加設定] の下のトグルを使用して設定されます。トグルを [はい]に設定すると、設定が有効になり、[いいえ] に設定すると設定が無効になります。使用可能なすべての Web カテゴリ設定の完全な説明については、次の表を参照してください。

| 機能 | 説明 |

|---|---|

| ログを有効にする | 現在ブロックされている Web サイトカテゴリのセットに対する違反試行のログを有効または無効にします。ログレポートは、CSIAレポートページで表示できます。レポート情報には、日付、時刻、ユーザー、Web サイトのアドレス、違反のカテゴリが含まれます。 |

| ステルスモードを有効にする | 禁止されたサイトへのアクセスをブロックすることなく、インターネット活動をステルス的に監視することができます。ロギングモードとステルスモードの両方が有効になっている場合、ネットワーク上のインターネットユーザには気付かれないまま、CSIA Reports ページでログレポートを表示することで、インターネット Web サーフィンのアクティビティを監視できます。 注:Web カテゴリのアクションがステルスモードに設定されている場合、Web サイトとオンラインアプリケーションはブロックされません。 |

| 非標準ポートでの HTTP スキャンの有効化 | この機能が有効の場合、CSIA は非標準ポートで HTTP Web 要求をスキャンします。 |

| レガシー HTTP 1.0 要求を許可する | この機能が有効になっている場合、CSIA は「HOST」ヘッダーがない HTTP 1.0 要求を許可します。この機能を無効にすると、より高いレベルのセキュリティが提供され、セキュリティのバイパスがより困難になります。この機能が有効になっている場合、古い非 HTTP 1.1 準拠ソフトウェアとの互換性が高くなります。 |

| ID盗難/IPアドレスのURLブロックを有効にする | インターネットフィッシングを通じて個人情報を盗もうとしたときに通知することで、個人情報の盗難の可能性から保護します。この機能を有効にすると、ユーザーが IP アドレス URL を使用して Web サイトに移動することもブロックされます。 |

| ブロックされたサイトの上書きを有効にする | この機能を有効にすると、ソフトオーバーライドアクションがアクティブになり、ユーザーはブロックされたカテゴリに属するサイトに進むことができます。この設定が有効な場合、ユーザーはページがブロックされているという警告が表示されますが、続行するボタンが表示されます。 |

| 未分類サイトの自動分類 | この切り替えを [はい] に切り替えると、分類されていないサイトはすべて自動的に分類のために送信されます。注:この切り替えを [はい] に設定すると、未分類のサイトには、Web カテゴリが「情報」またはその他の指定が割り当てられます。これは、カテゴリが適切に分類されている間のみ有効です。このスイッチを [いいえ] に設定すると、未分類は自動的に「非評価」に指定され、独自の Web カテゴリとして制御されます。 |

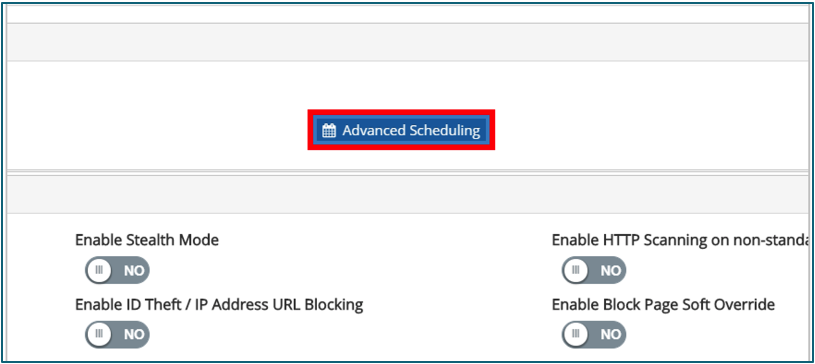

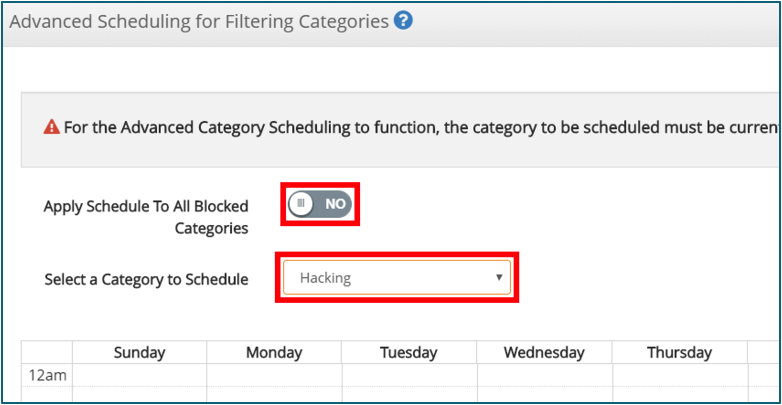

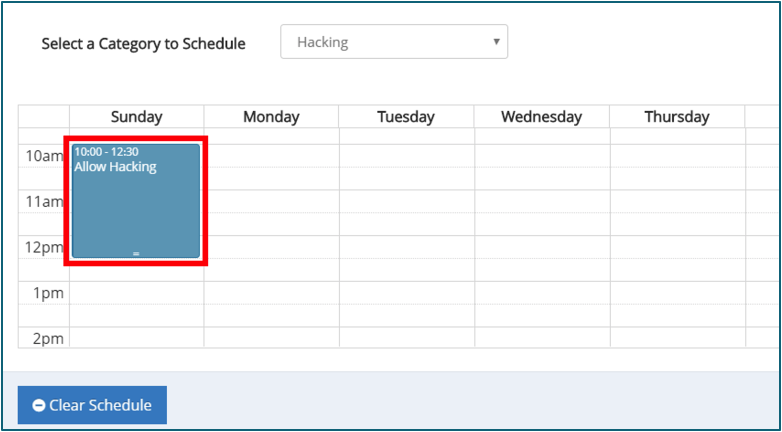

カテゴリスケジューリング

ブロックイベントは、特定の時間にアクセスを許可するために、高度な週単位のスケジュールで設定することもできます。

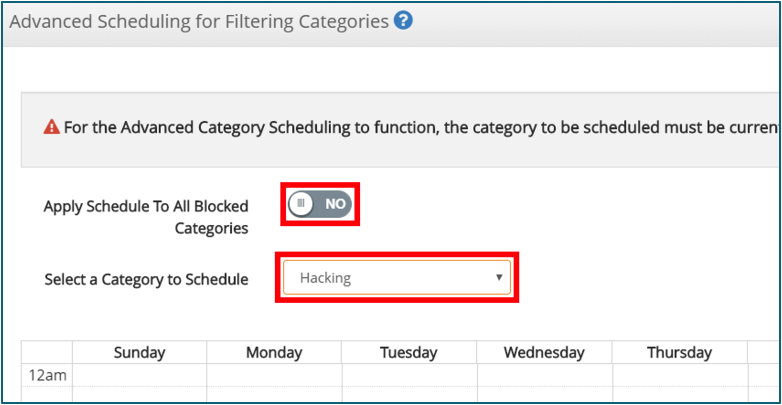

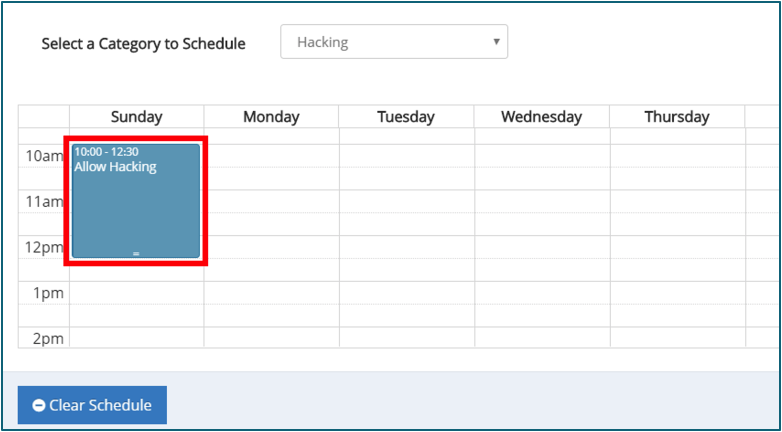

- 拡張スケジュールを使用して、「選択したカテゴリを許可する」に「カテゴリ計画」を設定し、スケジューリング機能を有効にします。ブロックされたカテゴリのスケジュールを開始するには、[詳細スケジュール]をクリックします。

- 現在の詳細スケジュールは、すべてのブロックされたカテゴリに適用するか、特定のブロックされたカテゴリにのみ適用するように構成できます。

- その週の各曜日に、カテゴリが許可されている特定の期間を委任できます。これらの特定の期間は、青い四角形で示されます。

- 特定のカテゴリのスケジュールを完了したら、[カテゴリ] ドロップダウンメニューをもう一度クリックして、構成する新しいカテゴリを選択できます。

- [保存] をクリックして、すべてのスケジュール設定を確認します。

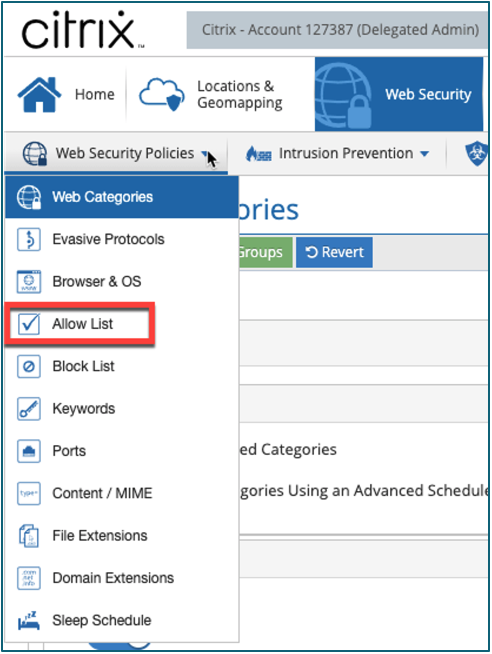

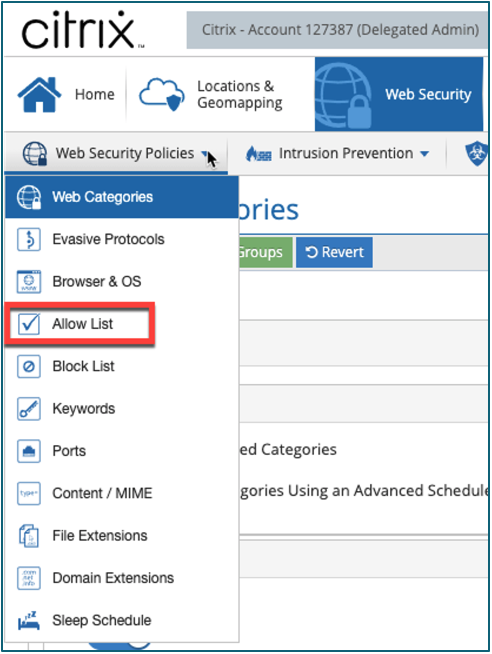

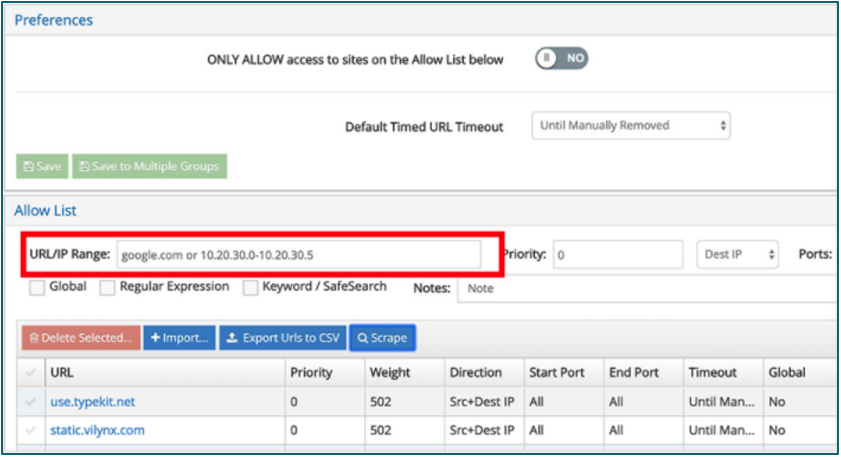

許可リスト

許可リストは、特定の Web サイトまたはネットワークリソースへのアクセスを選択的に提供します。この機能を使用すると、セキュリティポリシーを上書きし、特定のユーザーが Web サイトにアクセスできるようにすることができます。特に、これを使用して、ブロックされているドメインの特定の URL へのアクセスを許可できます。これは「穴をパンチングする」と呼ばれることがあります。

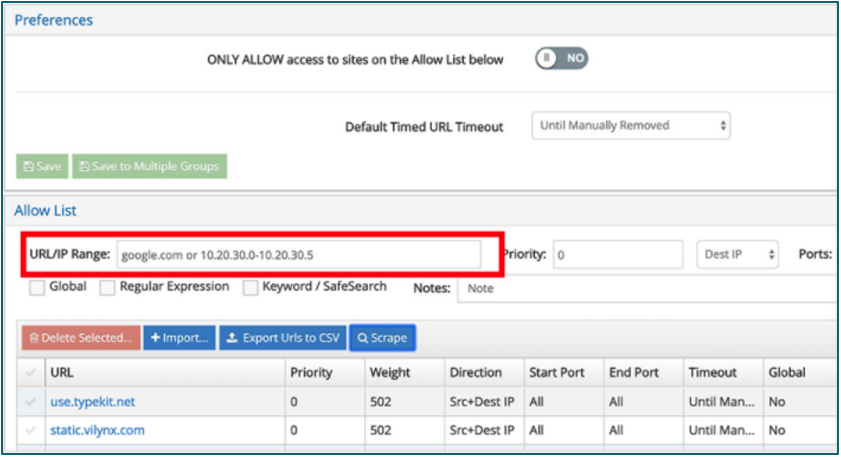

許可リストへの URL の追加

- [Web セキュリティポリシー] に移動します。

- ドロップダウンメニューで [許可リスト]をクリックします。

- リストセクションの上から、[URL/IP 範囲]をクリックします。

- ドメイン、サブドメイン、URL、IP アドレス、または IP 範囲を入力します。これは唯一の必須フィールドですが、他の多くの条件を指定できます。

- リストの右側で、[+ 追加]をクリックします。これでエントリがリストに追加されます。

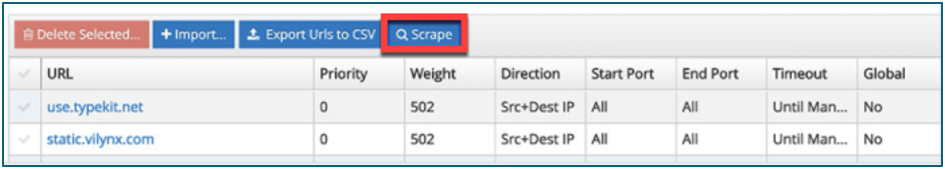

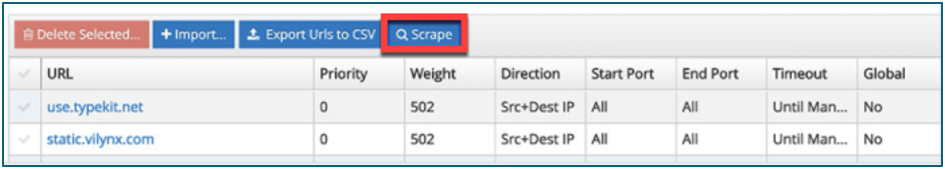

こすり工具

許可リストセクションには、便利なスクレイプツールが含まれています。これを使用すると、Web サイトが使用するすべてのドメインをすばやく特定できます。現代のウェブでは、多くのサイトは、すぐに明らかではない他のドメインのリソースを使用しています。Scrape Tool を使用すると、これらは簡単に明らかにされ、許可リストに追加されます。

スクレイプツールの別の用途は、広告サーバーなどの不要なコンテンツを許可しない一方で、ウェブサイトの一部を選択的に許可することです。

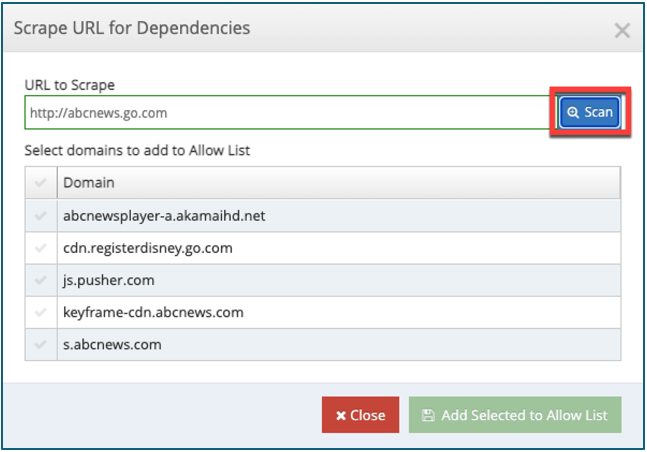

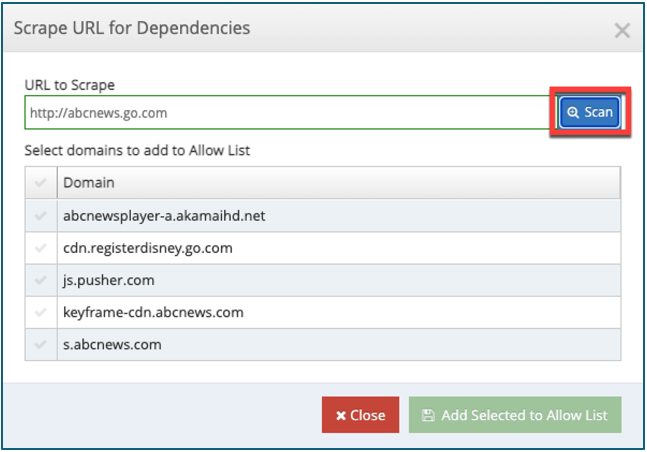

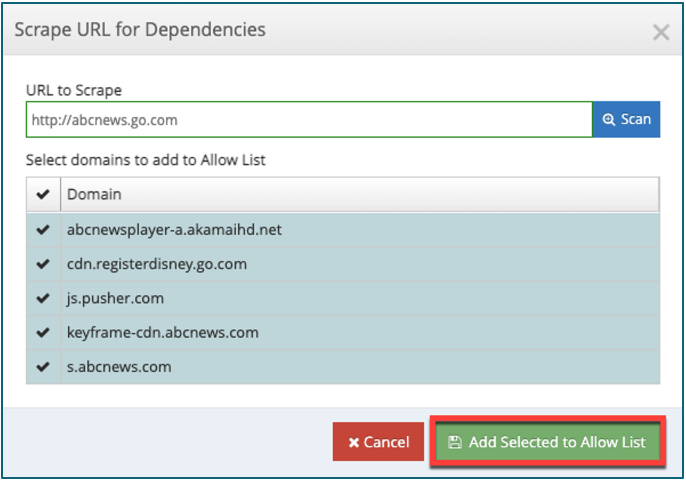

- リストセクションの上から、[Scrape]をクリックします。

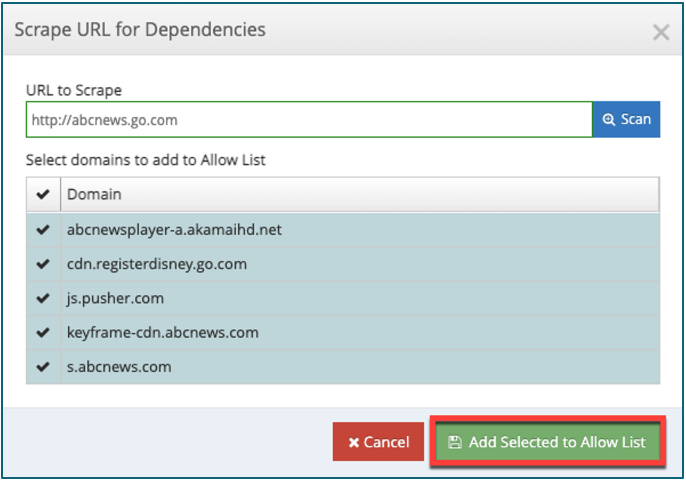

- ScrapeするURLを入力し、スキャンをクリックします。

- 許可リストに追加するドメインを選択し、[選択を許可リストに追加] をクリックします。

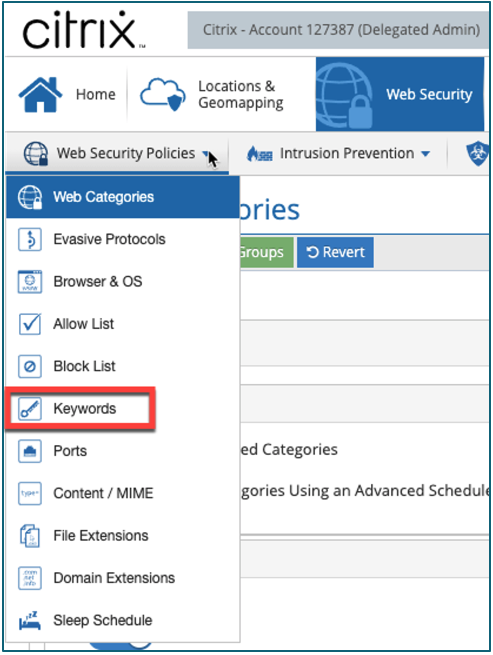

キーワード禁止リスト/許可リスト

キーワードフィルタリングは、特定の単語の URL を調べるために使用されます。キーワードが特定された場合、コンテンツを許可またはブロックできます。

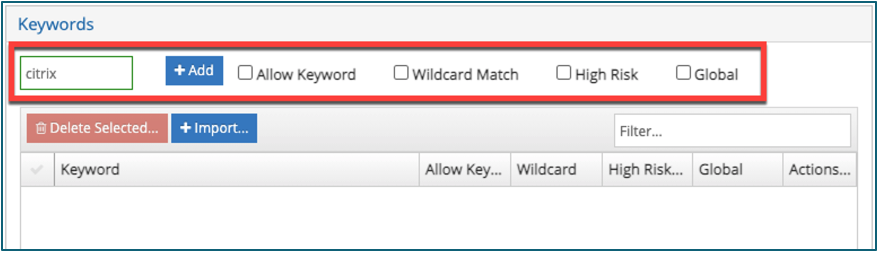

禁止リスト/許可リストへの URL の追加

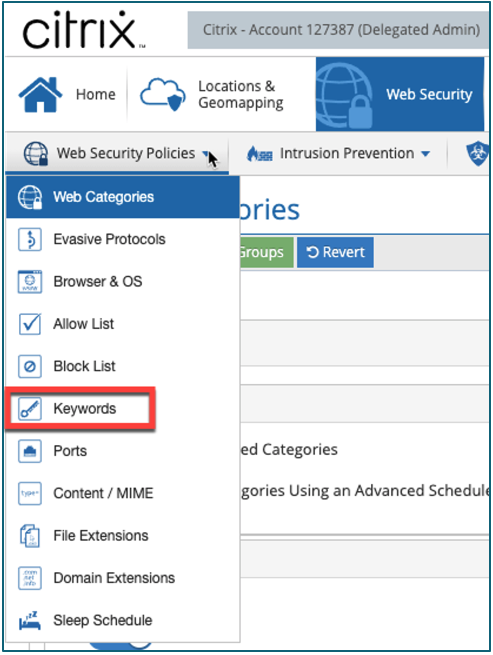

- [Web セキュリティポリシー] に移動します。

- ドロップダウンメニューで [キーワード]をクリックします。

- [キーワード]フィールドにブロックするキーワードを入力し、このキーワードに適用する指定を指定します。[追加]をクリックします。

| オプション | 説明 |

|---|---|

| キーワードを許可 | このオプションをオンにすると、キーワードパラメータ内の URL にある単語が許可されます。 |

| 高リスク | 「High Risk」と指定された単語が検索されると、グループの管理者に電子メール通知が送信されます。 |

| ワイルドカード一致 | 有効にすると、大きな単語の部分文字列であっても、キーワードがフィルタリングされます。たとえば、キーワード「base」に対するワイルドカードマッチは、「ベース」または「ベースボール」を含む検索をブロックします。ワイルドカードマッチングなしでは、「base」のみがブロックされます。 |

| グローバル | このオプションは、選択したときにすべてのセキュリティグループに適用されます。「Global」エントリを削除すると、すべてのフィルタリンググループからそのエントリが削除されます。 |

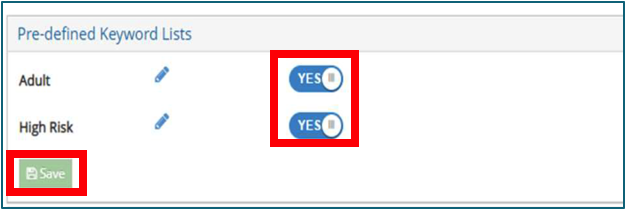

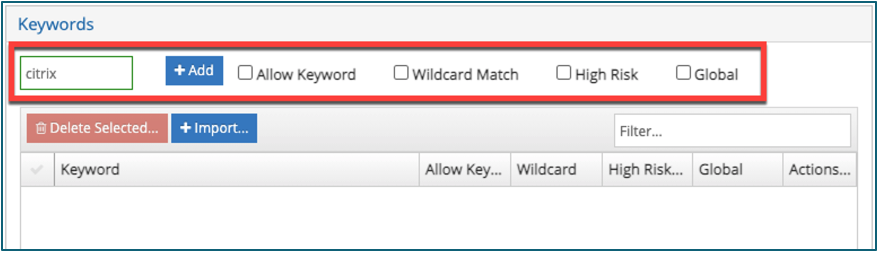

定義済みのキーワードリスト

成人キーワードと危険度高キーワードの事前定義されたリストのフィルタリングを有効にしたり、手動でキーワードを追加したりできます。

事前定義されたキーワードリストには、一般的な成人キーワードと危険度高キーワードが含まれています。ワイルドカードマッチングは、これらのリスト内のすべてのキーワードに適用されます。ワイルドカード一致は、ホスト名を含む URL 内の任意の場所にあるキーワードの文字列を認識します。CSIAクラウドプラットフォームの Reporting & Analytics 機能によって高リスクキーワードが検出されると、ハイリスクリストは、アラートメールの受信者に電子メールを生成します。

- いずれかのキーワードリストを有効にするには、[大人] または [危険度高] トグルを [はい] に設定します。[保存]をクリックします。

Citrix Secure Internet Access エージェントの設定

このセクションでは、Citrix Secure Internet Access(CSIA)エージェントの構成とインストールに焦点を当てます。

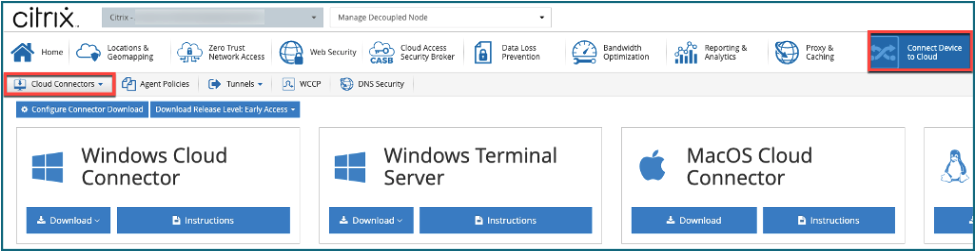

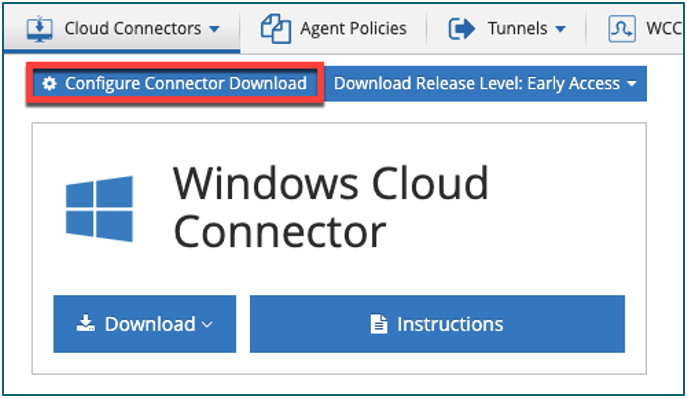

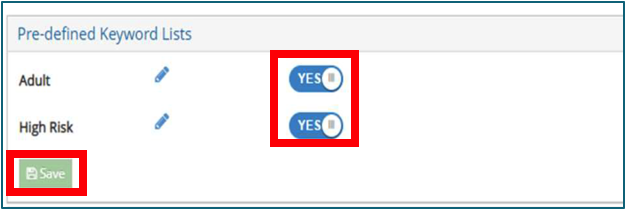

CSIAエージェントのダウンロード(Cloud Connector)の設定

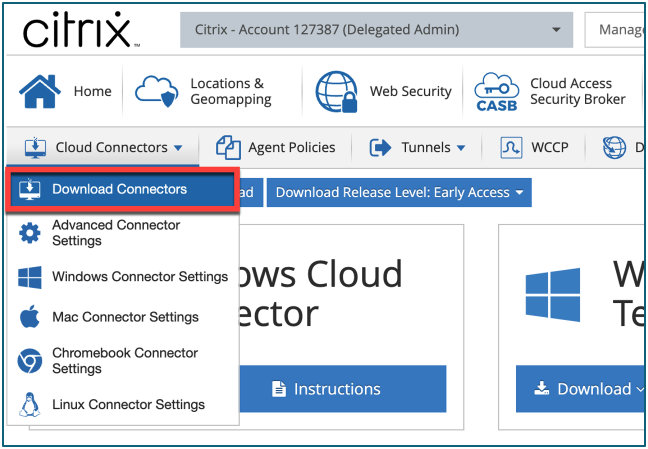

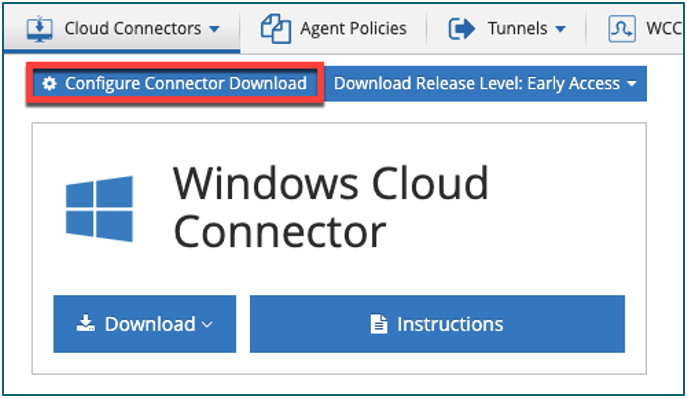

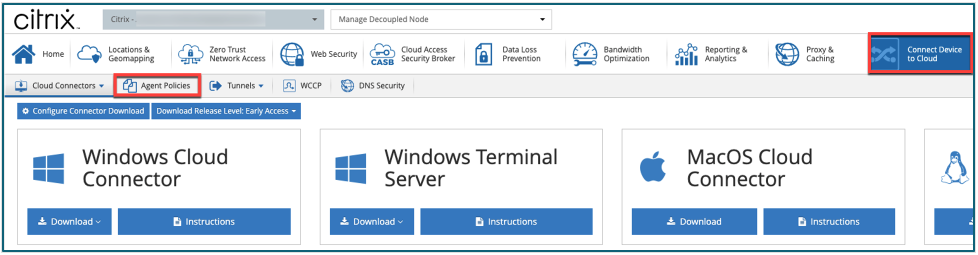

- CSIA 管理コンソールから、[デバイスをクラウドに接続] > [クラウドコネクタ] の順に選択します。

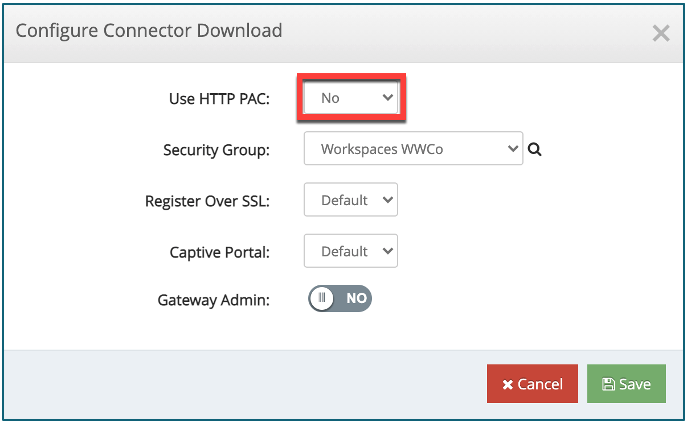

- [コネクタのダウンロードの構成]をクリックします。

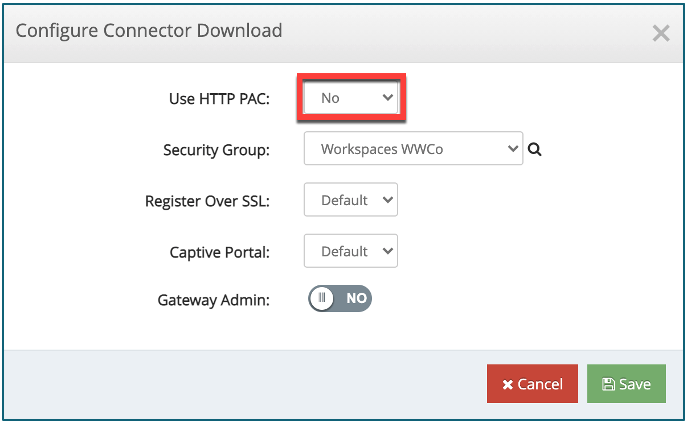

- [HTTP PAC を使用] ドロップダウンメニューをクリックし、[いいえ] を選択します。

(注:PACのダウンロードにHTTPSを使用する場合は、HTTP PACを「いいえ」にしてください)

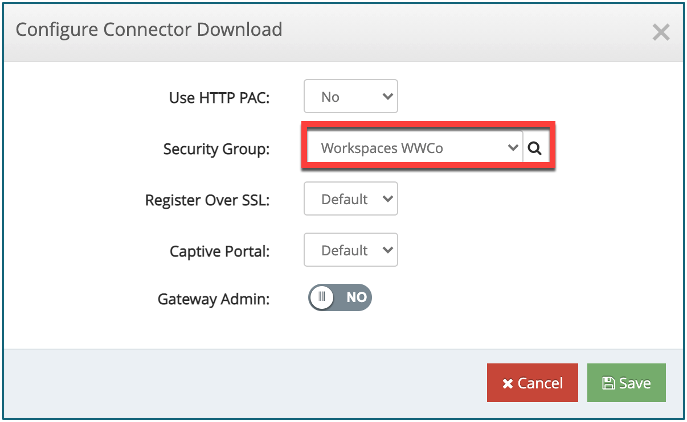

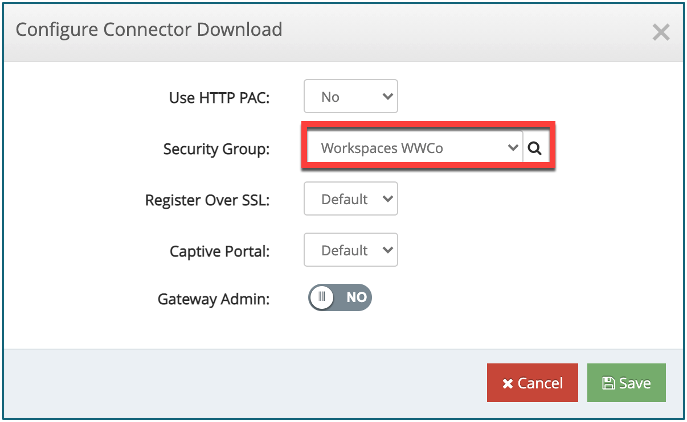

- [Security Group] をクリックし、この特定のインストールファイルのダウンロードに使用するデフォルトのセキュリティグループを選択します。

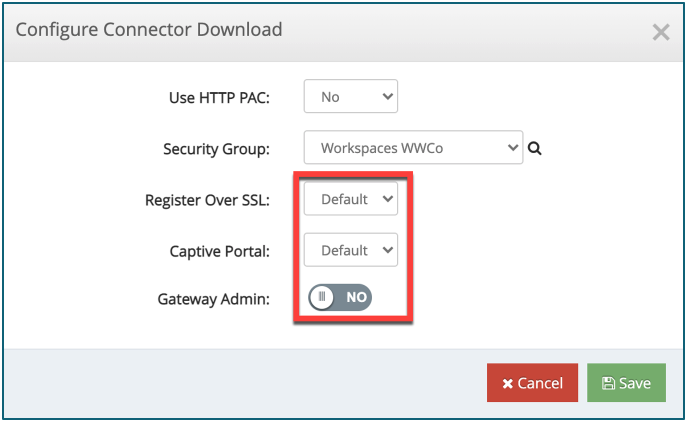

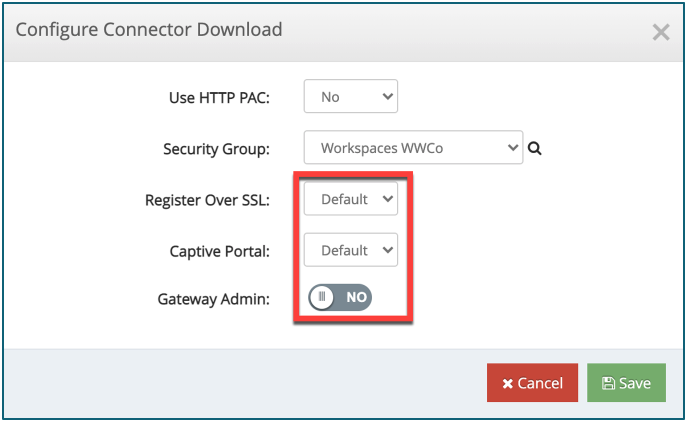

- 残りのコネクタのダウンロード設定を [デフォルト] のままにして、[保存]をクリックします。

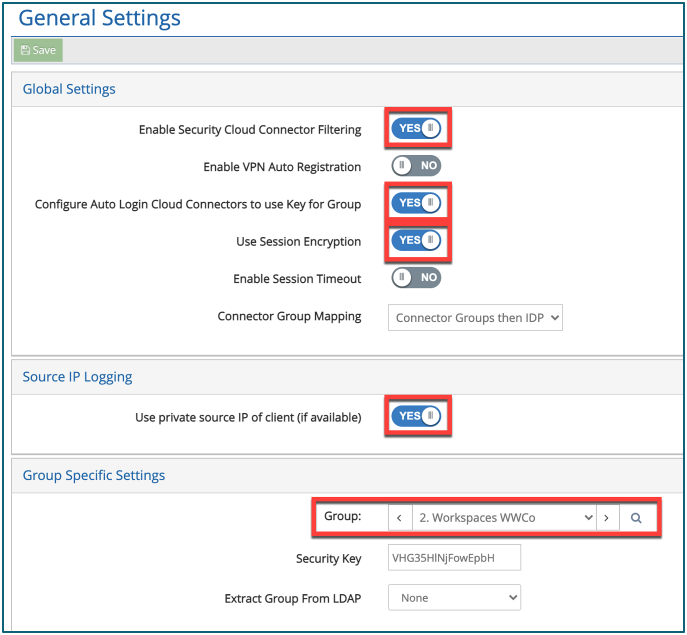

CSIAエージェントの詳細コネクタ設定(Cloud Connector)の構成

- CSIA 管理コンソールから、[デバイスをクラウドに接続] > [クラウドコネクタ] > [コネクタの詳細設定]の順に選択します。

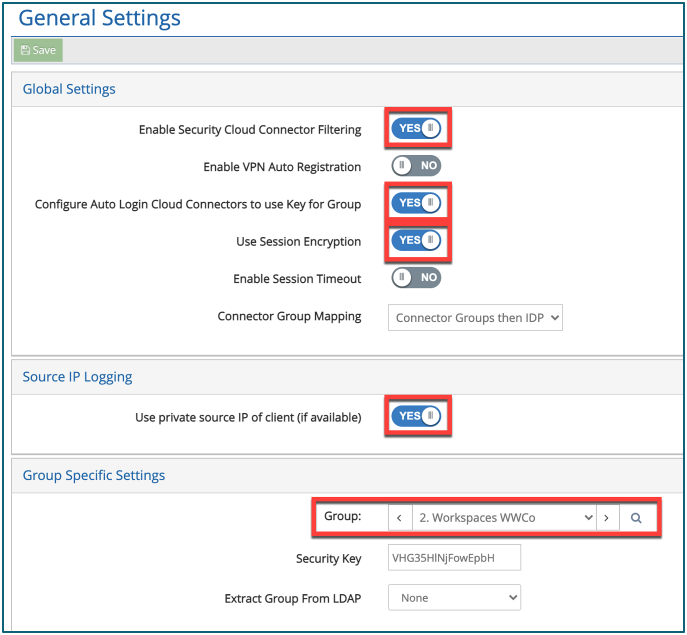

- グローバル設定で、以下を有効にします:

セキュリティCloud Connectorのフィルタリングを有効にする

自動ログインCloud Connector をグループのキーを使用するように設定する

セッション暗号化を使用する - [ソース IP ログを有効にする] で、クライアントのプライベートソース IP を使用します (可能な場合)。

- [グループ固有の設定] で [正しいグループ] が選択されていることを確認し、[保存]をクリックします。

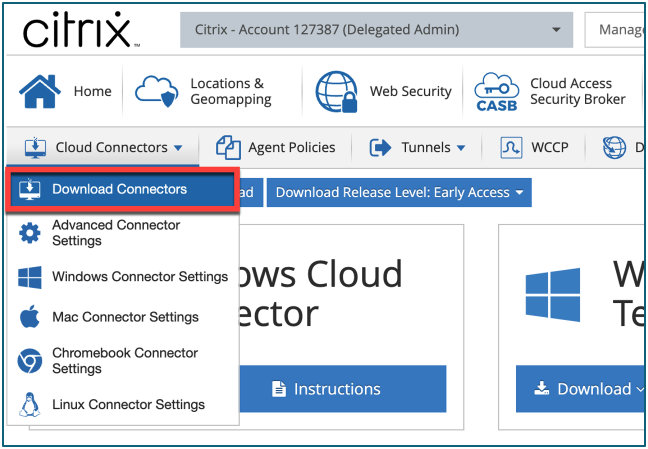

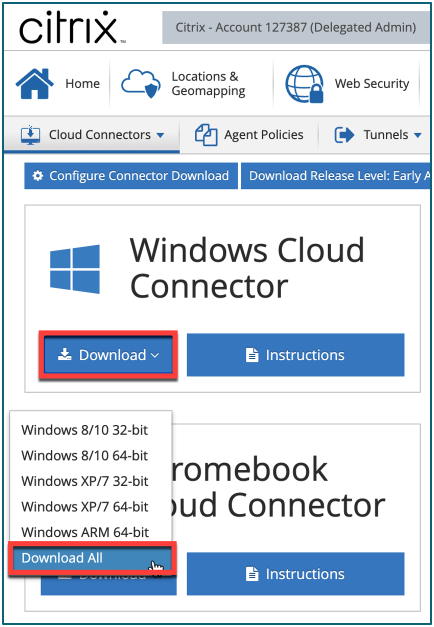

Citrix Secure Internet Accessエージェント(Cloud Connector)をダウンロードする

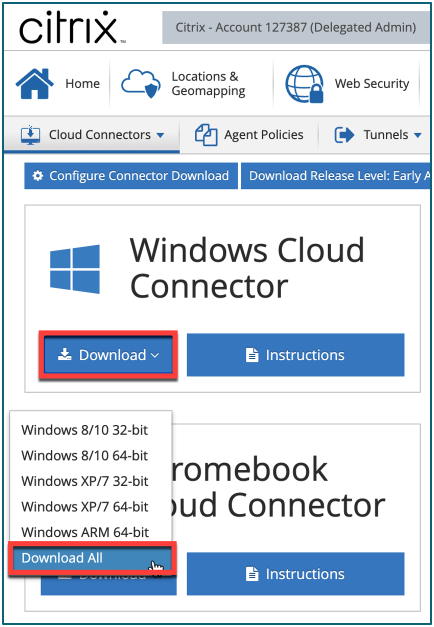

- CSIA 管理コンソールから、[デバイスをクラウドに接続] > [クラウドコネクタ] > [コネクタのダウンロード] の順に選択します。

- [WindowsCloud Connector] で、[* *すべてダウンロードしてダウンロード**] をクリックします。

、CSIA管理コンソールから直接ダウンロードできます。インストールを開始する前に、Windows およびプロセッサアーキテクチャのバージョンに適したパッケージを使用していることを確認してください。

| プラットフォーム | パッケージ |

|---|---|

| Windows 10 ARM64 | ibsa64-win10-arm64.msi |

| Windows 10 x64 または Windows 8 x64 または Windows Server 2019 または Windows Server 2016 | ibsa64-win8.msi |

| windows 10 x86かWindows 8 x86 | ibsa32-win8.msi |

| Windows 7 x64かWindows Server 2012かWindows Server 2008R2 | ibsa64.msi |

| Windows 7 x86 | ibsa32.msi |

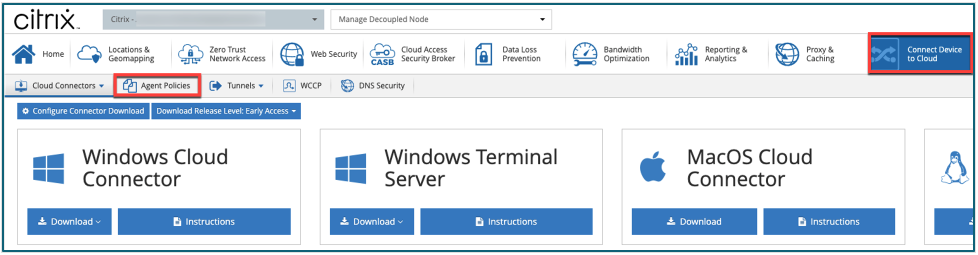

CSIA管理コンソールで CSIAエージェントポリシーを設定する

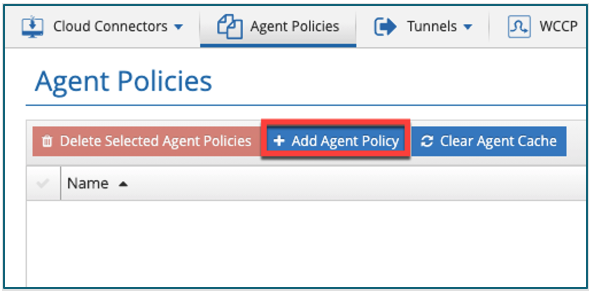

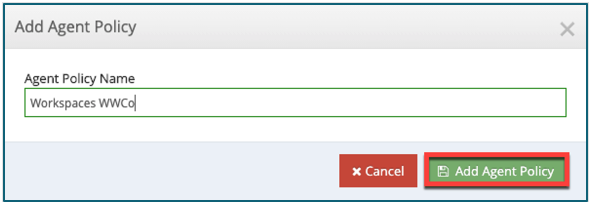

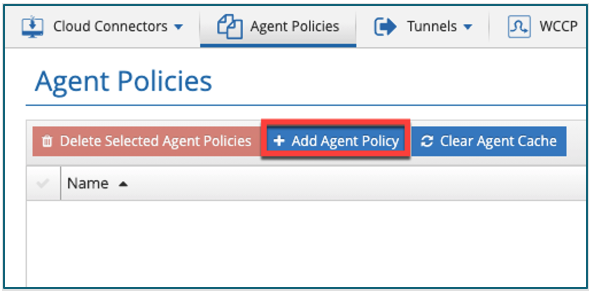

- CSIA 管理コンソールから、[デバイスをクラウドに接続] > [エージェントポリシー] の順に選択します。

- [エージェントポリシーの追加]をクリックします。

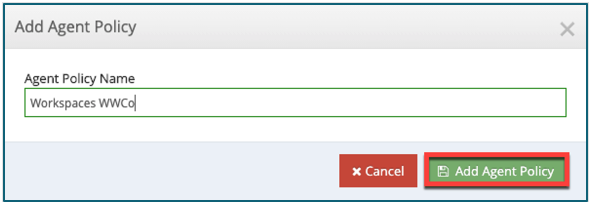

- エージェントポリシーの名前を入力し、[エージェントポリシーの追加] を選択します。

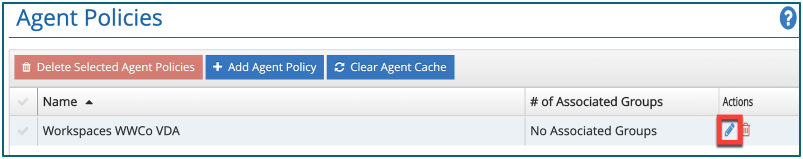

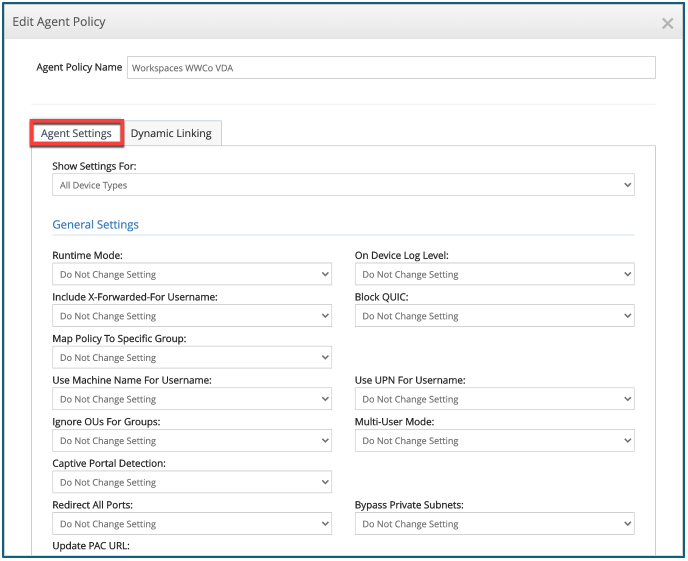

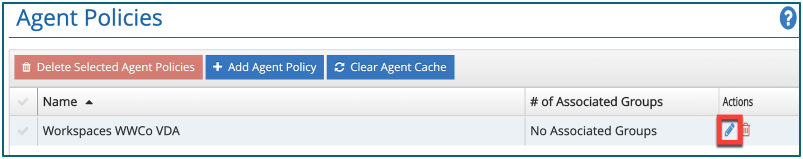

- ポリシーを構成するには、[エージェントポリシーの編集]をクリックします。

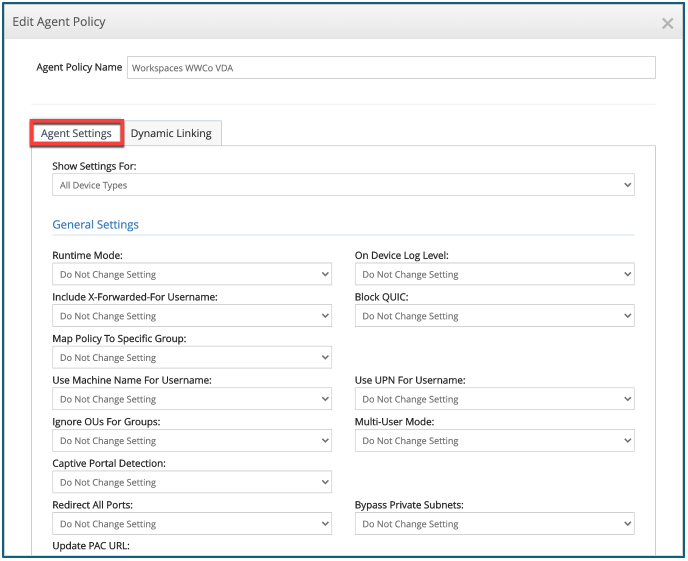

[エージェント設定] をクリックし、推奨設定を設定します。

Recommended Settings for Multi-Session OS VDA Deployments

Setting Recommended Value Multi-User Mode: EnableMulti-User/Terminal Server Mode - Enable to support multiple user sessions when running a terminal server. This must be enabled for terminal servers even if users are not logged in simultaneously. Use Machine Name for User name: DisableSetting - Use the user account name as the user name. Use UPN for User name: DisableSetting - Use the Security Account Manager (SAM) account name, such as DOMAIN\user name. Redirect All Ports: EnableSetting 绕过Private Subnets: EnableSetting Captive Portal Detection: DisableSetting Auto-Update Enabled: EnableSetting Auto-Update Release Level: Level 1 - Mature 启用Windows桌面应用程序:(代理不是supported Multi-User Deployments) DisableSetting Recommended Settings for Single-Session OS VDA Deployments

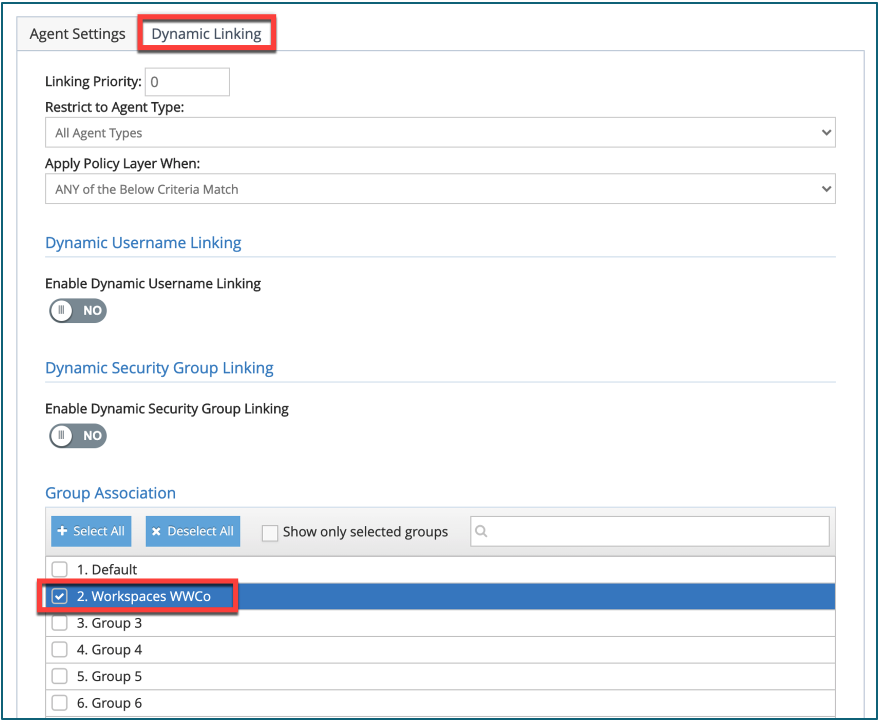

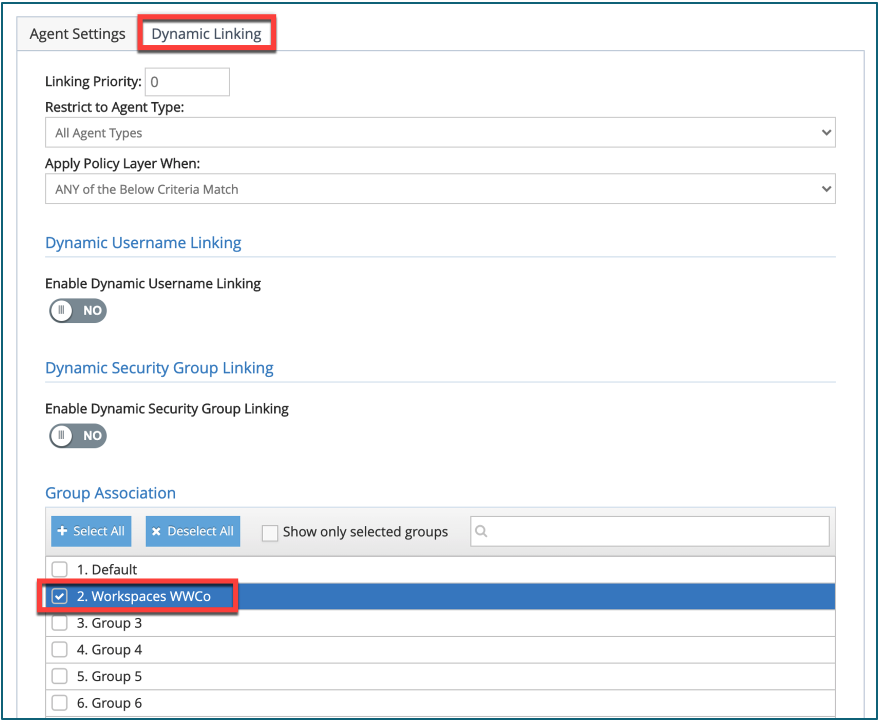

Setting Recommended Value Multi-User Mode: DisableMulti-User/Terminal Server Mode - Enable to support multiple user sessions when running a terminal server. This must be enabled for terminal servers even if users are not logged in simultaneously. Use Machine Name for User name: DisableSetting - Use the user account name as the user name. Use UPN for User name: DisableSetting - Use the Security Account Manager (SAM) account name, such as DOMAIN\user name. Redirect All Ports: EnableSetting 绕过Private Subnets: EnableSetting Captive Portal Detection: DisableSetting Auto-Update Enabled: EnableSetting Auto-Update Release Level: Level 1 - Mature 启用Windows桌面应用程序:(代理不是supported on Multi-User Deployments) EnableSetting Allow End Users to Disable Security: DisableSetting Require Password to Disable Security: EnableSetting Require Password to View Diagnostics Info: EnableSetting - [動的リンク] をクリックし、ポリシーを割り当てるグループも選択します。

- [保存]をクリックします。

(オプション)Citrix Secure Internet Access エージェントの手動構成

Orca による Windows .msi 編集用の CSIA エージェントは、トラブルシューティングにのみ推奨されます。

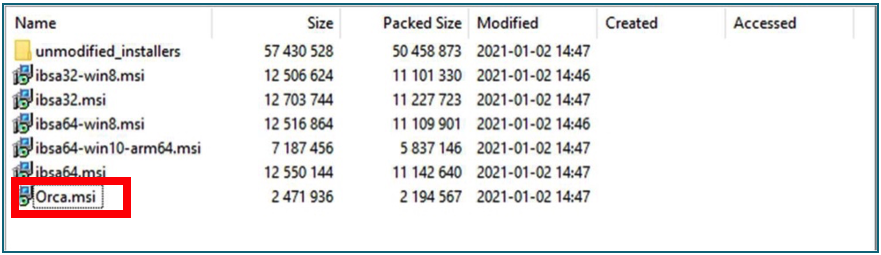

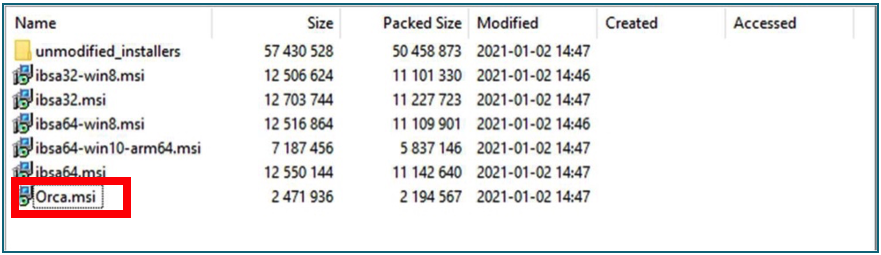

Orca.msi は、WindowsCloud Connectorの [すべてダウンロード] オプションで使用できます

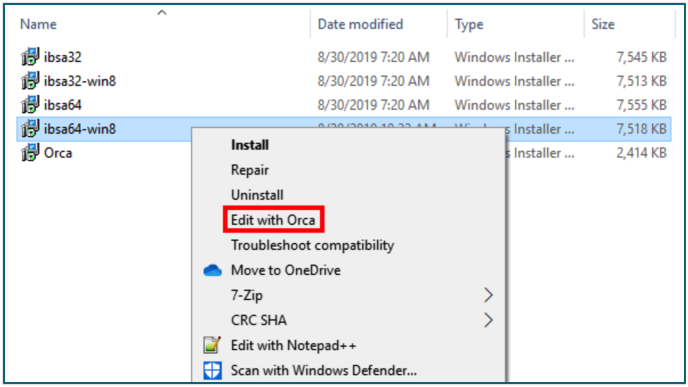

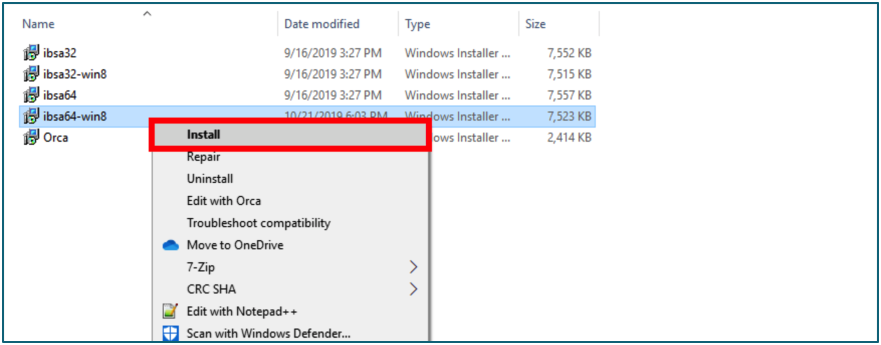

Orca で.MSI ファイルを開く

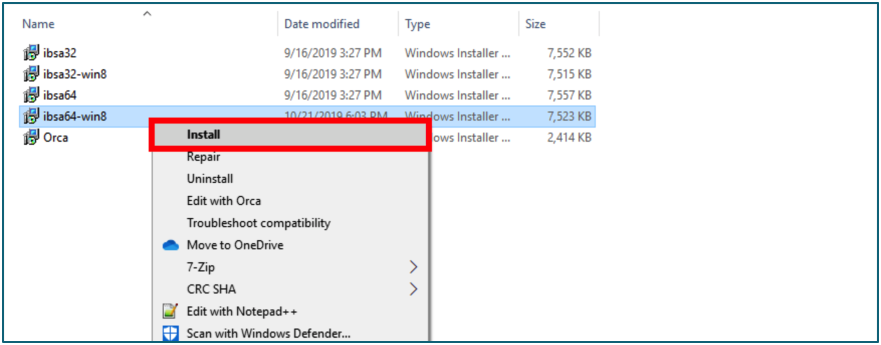

- Zip ファイルを開き、Orca.msi

をインストールします。

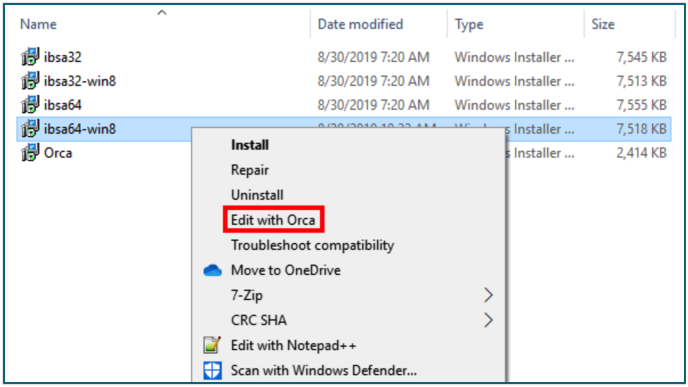

をインストールします。 - エクスプローラープログラムで、必要なインストールファイルを探します。

- .msi インストールファイルを右クリックします。

- [Orca で編集]をクリックします。

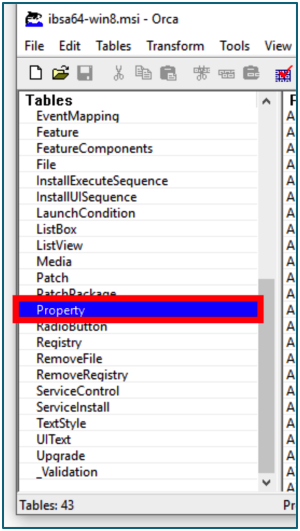

Orca での.MSI のプロパティの設定

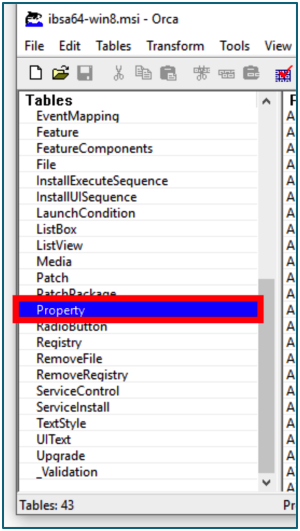

- [プロパティ] テーブルをダブルクリックして開きます。

各プロパティは、プロパティの [値] フィールドをダブルクリックして編集できます。

Recommended Settings for Multi-Session OS VDA

Setting Recommended Value Multi-User Mode: (PARAM_MULTI_USER_SUPPORT) (1): Enable multi-user mode.Enable to support multiple user sessions when running a terminal server. This must be enabled for terminal servers even if users are not logged in simultaneously. Terminal Server Mode: (PARAM_TERMINAL_SERVER_MODE) (0): Disabled- this appears to be deprecated in favor of Multi-User Support Use Machine Name for User name: (PARAM_USE_MACHINE_NAME_FOR_USER NAME) (0): Disabled- Use the user account name as the user name. Redirect All Ports: (PARAM_REDIRECT_ALL_PORTS) (1): Enabled- Redirect all ports to the proxy. 绕过Private Subnets: PARAM_BYPASS_PRIVATE_SUBNETS) (1): Enable bypass Captive Portal Detection: (PARAM_CAPTIVE_PORTAL_DETECTION) (0): Disabled Auto-Update Enabled: (PARAM_AUTO_UPDATE_ENABLE) (1): Enabled– The cloud connector to be updated automatically. Restart After Upgrade: (PARAM_RESTART_AFTER_UPGRADE) (0): Disabled- Does not prompt a restart. Recommended Settings for Single-session OS VDA

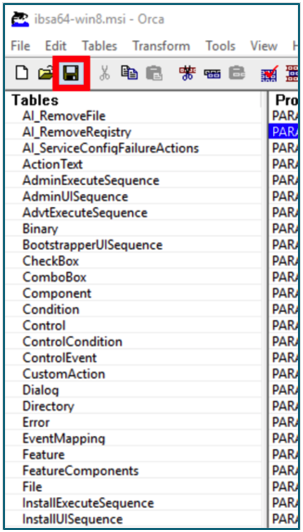

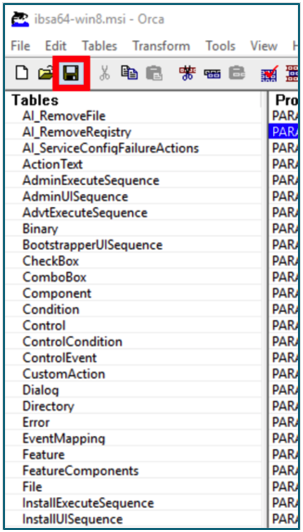

Setting Recommended Value Multi-User Mode: (PARAM_MULTI_USER_SUPPORT) (0): Disable multi-user mode.Enable to support multiple user sessions when running a terminal server. This must be enabled for terminal servers even if users are not logged in simultaneously. Terminal Server Mode: (PARAM_TERMINAL_SERVER_MODE) (0): Disabled- this appears to be deprecated in favor of Multi-User Support Use Machine Name for User name: (PARAM_USE_MACHINE_NAME_FOR_USER NAME) (0): Disabled- Use the user account name as the user name. Redirect All Ports: (PARAM_REDIRECT_ALL_PORTS) (1): Enabled- Redirect all ports to the proxy. 绕过Private Subnets: (PARAM_BYPASS_PRIVATE_SUBNETS) (1): Enable bypass Captive Portal Detection: (PARAM_CAPTIVE_PORTAL_DETECTION) (0): Disabled Auto-Update Enabled: (PARAM_AUTO_UPDATE_ENABLE) (1): Enabled– The cloud connector to be updated automatically. Restart After Upgrade: (PARAM_RESTART_AFTER_UPGRADE) (0): Disabled- Does not prompt a restart. - Orca 内で、[保存] アイコンをクリックして Windows Cloud Connector タのパラメーターに加えた変更を保存します。

:ファイルは、この方法([名前を付けて保存] を使用しない)を使用してのみOrca内に保存するようにしてください。この方法で保存されていない場合、Windows クラウドコネクタの機能に問題が発生します。

Citrix Secure Internet Accessエージェントのメインイメージへの展開

カタログ内のマシンを更新する前に,メインイメージのコピーまたはスナップショットを保存することをお勧めします。データベースには、各マシンカタログで使用されるメインイメージの履歴記録が保持されます。デスクトップに展開した更新で問題が発生した場合は、カタログ内のマシンをロールバック(元に戻す)して、以前のバージョンのメインイメージを使用できます。これにより、ユーザーのダウンタイムを最小限に抑えることができます。メインイメージを削除、移動、名前変更しないでください。そうしないと、カタログを元に戻してメインイメージを使用することはできません。

Provisioning Servicesを使用するカタログの場合、カタログに変更を適用するには、新しい仮想ディスクを発行する必要があります。詳しくは、Provisioning Servicesのドキュメントを参照してください。

マシンは、更新後に自動的に再起動されます。

CSIAエージェント(Cloud Connector)をVDAメインイメージに手動で展開する

メイン画像の更新

カタログを更新する前に、既存のメインイメージを更新するか、ホストハイパーバイザーで新しいメインイメージを作成します。

- ハイパーバイザー上またはクラウドService Provider 上で、現在の仮想マシンのスナップショットを作成してわかりやすい名前を付けます。このスナップショットを使用して、カタログ内のマシンを元に戻す(ロールバックする)ことができます。

- メイン画像の電源を入れ、ログオンします。

- プラットフォーム用の適切な CSIA Agent .msiパッケージをメインイメージにインストールします。

- メインイメージでPersonal vDiskを使用している場合は、インベントリを更新します。

- 仮想マシンの電源を切ります。

- 仮想マシンのスナップショットを作成し、Studio でカタログが更新されたときに認識できるわかりやすい名前をスナップショットに付けます。Studioでスナップショットを作成することもできますが、ハイパーバイザー側の管理コンソールでスナップショットを作成し、それをStudioで選択することをお勧めします。これにより、スナップショットに自動生成される名前を付けるのではなく、わかりやすい名前と説明を指定できます。

カタログの更新

更新を準備し、カタログ内のすべてのマシンにロールアウトするには、以下の手順に従います:

- Studio ナビゲーションペインで[マシンカタログ]を選択します。

- カタログを選択し、[操作]ペインの[マシンの更新]を選択します。

- [メインイメージ] ページで、ロールアウトするホストとイメージを選択します。

- [ロールアウト戦略]ページで、マシンカタログ内のマシンを新しいメインイメージで更新できる時期を選択します(次回のシャットダウン時または即時)。詳しくは以下を参照してください。

- [概要] ページの情報を確認し、[完了] をクリックします。各マシンは、更新後に自動的に再起動されます。

静的VDAイメージへのADグループポリシーを介したCSIAエージェント(Cloud Connector)のデプロイ

配布ポイントを作成する

- ファイルサーバーとして機能する AD 参加コンピューターに、フォルダーを作成します。

- CSIA Agent .msi パッケージを、そのフォルダー内に保存します。

- 新しく作成したフォルダを右クリックし、[プロパティ] を選択します。

- [共有]タブに移動します。

- [ 高度な共有]を選択します。

- [ このフォルダを共有する]を有効にします。

- [設定] の [共有名] で、CSIA Agent フォルダ名の後に$を追加します。(例。CSIA_agent$)。

- [適用]を選択します。

- 次に、閉じる。

グループポリシーオブジェクトの作成

- [ グループポリシーの管理] を開きます。

- [ グループポリシーオブジェクト] を右クリックします。

- [新規] を選択し、新しい GPO という名前を付けます (例:CSIAエージェントを展開する)。

- 上記から新しく作成したグループポリシーオブジェクトを右クリックし、[編集] を選択します。

- [ ソフトウェア設定] フォルダを展開します。

- ソフトウェアのインストールを選択します。

- 右側のパネルを右クリックします。

- [新規] を選択します。

- [パッケージ] を選択します。

- 対応するウィンドウで、CSIA Agent .msi パッケージを含む CSIA Agent フォルダの場所 (ファイルパス) を入力します。

- MSIを選択します。

- [開く] を選択します。

- [ソフトウェアの展開] ウィンドウで、[展開方法の選択] の下の [詳細設定] を選択します。

- [展開] で、[このアプリケーションをアンインストール…]を選択します。(これは、エンドポイントが次回gpupdateを実行し、CSIAエージェントが削除されたときにエンドポイントからも削除されます)。

- 「OK」と「閉じる」を選択します。

シナリオ1:ユーザーデータがローカルディスクに保存された静的VDA

- ハイパーバイザーまたはクラウドService Provider で、VDAのスナップショットを作成し、そのスナップショットにわかりやすい名前を付けます。

- グループポリシーの管理で、ドメインを展開します。

- 静的VDAの場所を右クリックし、[既存のGPOをリンクする] を選択します。

- 作成された CSIA エージェントの GPO を展開を選択します。

- [OK] を選択します。

- グループポリシーが適用されたら、VDAを再起動する必要があります。

シナリオ2:ログアウト時にユーザーデータが破棄された静的VDA

- ハイパーバイザー上またはクラウドService Provider 上で、現在の仮想マシンのスナップショットを作成してわかりやすい名前を付けます。このスナップショットを使用して、カタログ内のマシンを元に戻す(ロールバックする)ことができます。

- グループポリシーの管理で、ドメインを展開します。

- メイン画像の場所を右クリックし、[既存の GPO をリンクする] を選択します。

- 作成された CSIA エージェントの GPO を展開を選択します。

- [OK] を選択します。

- グループポリシーが適用されたら、コンピュータを再起動する必要があります。

- 仮想マシンのスナップショットを作成し、Studio でカタログが更新されたときに認識されるわかりやすい名前を付けます。Studioでスナップショットを作成することもできますが、ハイパーバイザー側の管理コンソールでスナップショットを作成し、それをStudioで選択することをお勧めします。これにより、スナップショットに自動生成される名前を付けるのではなく、わかりやすい名前と説明を指定できます。

- Studio ナビゲーションペインでマシンカタログを更新します。(上記の「カタログを更新する」セクションを参照してください)

シナリオ3:ローカルディスクにユーザーデータが格納された非MCS静的VDA

- ハイパーバイザー上またはクラウドService Provider 上で、現在の仮想マシンのスナップショットを作成してわかりやすい名前を付けます。このスナップショットを使用して、カタログ内のマシンを元に戻す(ロールバックする)ことができます。

- グループポリシーの管理で、ドメインを展開します。

- メイン画像の場所を右クリックし、[既存の GPO をリンクする] を選択します。

- 作成された CSIA エージェントの GPO を展開を選択します。

- [OK] を選択します。

- グループポリシーが適用されたら、コンピュータを再起動する必要があります。

検証されたユースケース

CSIAエージェント(Cloud Connector)をVDAメインイメージに手動で展開した

MCS: プール型ランダムデスクトップ

- Windows 10 Enterprise (シングルセッション)

- Windows サーバー 2019 (マルチセッション)

MCS: プールされた静的デスクトップ

- Windows 10 Enterprise (シングルセッション)

MCS: 専用デスクトップ

- Windows 10 Enterprise (シングルセッション)

PVS: プールされたランダムデスクトップ

- Windows 10 Enterprise (シングルセッション)

- Windows サーバー 2019 (マルチセッション)

PVS: プールされた静的デスクトップ

- Windows 10 Enterprise (シングルセッション)

PVS: 専用デスクトップ

- Windows 10 Enterprise (シングルセッション)

非 MCS: ランダムデスクトップ

- Windows 10 Enterprise (シングルセッション)

- Windows サーバー 2019 (マルチセッション)

非 MCS: 静的デスクトップ

- Windows 10 Enterprise (シングルセッション)

静的VDAイメージへのADグループポリシーを介したCSIAエージェント(Cloud Connector)を展開

MCS

- ユーザーデータがローカルディスクに保存された静的VDA

- ログアウト時にユーザーデータが破棄された静的VDA

非MCS

- ユーザーデータをローカルディスクに保存した静的VDA

異なる地域のVDA

トラブルシューティング

トラブルシューティングの重要なツール

- Windowsイベントログ

- CSIAリアルタイムダッシュボード(レポートと分析 > リアルタイムログ)

- CSIAイベントログ(レポートと分析 > ログ > イベントログ)

- CSIA IPS ログ(レポートと分析 > ログ > IPS ログ)

- 接続デバイスの登録情報(ユーザー、グループ、デバイス > クラウド接続デバイス > 情報)

- URL ルックアップツール([ツール] > [URL 参照])

- 拡張ログ

これを設定するには、次のレジストリキーを 0 ~ 4 に変更する必要があります。大きいほど、より詳細なログが得られます。

HKEY_LOCAL_MACHINE\SOFTWARE\IBoss\IBSA\Parameters\LogLevel

レジストリキーを設定したら、設定を有効にするには、Windows サービスの IBSA サービスを再起動する必要があります。Windows イベントビューアをチェックすると、設定されたログレベルに応じて多くのエントリがログに記録されます。 - Windows エージェントログ (C:\Windows\SysWOW64\ibsa_0.log)

キーワードがブロックされていません

CSIAクラウドプラットフォームの運用内および周辺には、設定されたキーワードを適切にブロックすることを妨げる可能性のある多数のポリシーと変数があります。以下を参照してください。

- この Web サイトで SSL 復号化が有効であることを確認します。HTTPS ウェブサイトでは、キーワードは監視または制御できません。

- クライアントワークステーションの送信元 IP または Web サーバの宛先 IP が[ネットワーク] > [IP 範囲のバイパス]リストに追加されている場合,Webセキュリティ制御は適用されません。

- [キーワード/セーフサーチ] オプションを有効にせずに Web サイトを [Web セキュリティ] > [許可リスト] に追加した場合、ブロックするように設定されたキーワードは有効になりません。[キーワード/セーフサーチ] チェックボックスをオンにすると、Web Gateway は Web サイトへのアクセスを許可しますが、キーワードコントロールとセーフサーチは強制されます。

- キーワードにアスタリスクが含まれている場合は、代わりにアスタリスクを削除し、目的の効果であれば、キーワードのワイルドカードマッチングを有効にします。

- キーワードに複数の単語があり、ワイルドカードマッチングが有効になっていないか、またはスペースがプラス記号(「+」)で示されていません。

- ユーザーは、キーワード control が有効になっている予期された Web セキュリティグループに関連付けられていません。

事前定義されたキーワードリストからの競合するアクション

状況によっては、組み込みのキーワードリストの 1 つの単語が意図せずコンテンツをブロックすることがあります。このアクションを修正するには、事前に定義された特定のキーワードリストを編集します。鉛筆アイコンをクリックして組み込みのリストを編集すると、CSIA クラウドプラットフォームインターフェイスには、キーワードの横にチェックボックスが付いたページが表示されます。組み込みのリストからキーワードを削除するには、削除するキーワードの横にあるチェックボックスをオフにして、[保存]をクリックします。このアクションをすべてのグループに適用するには,(すべてのグループに適用] というラベルの付いたチェックボックスをオンにします。

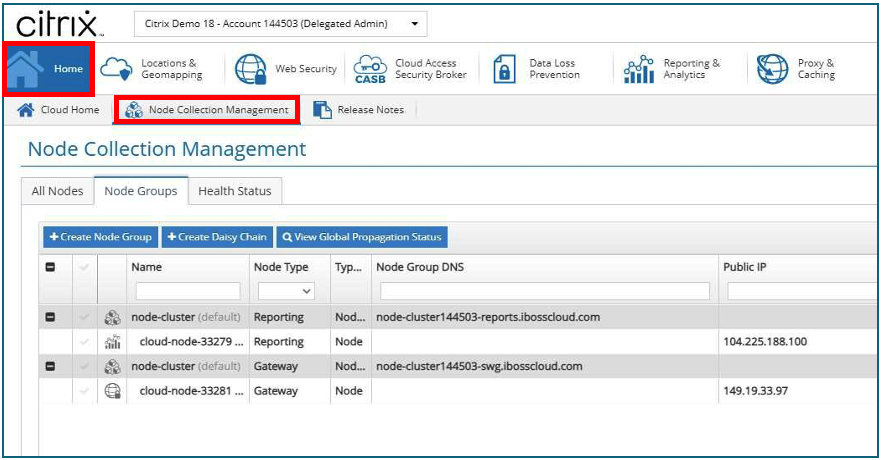

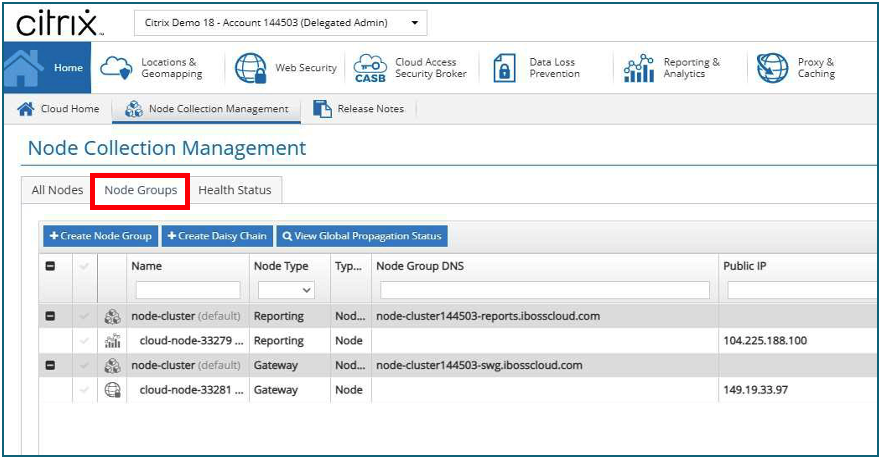

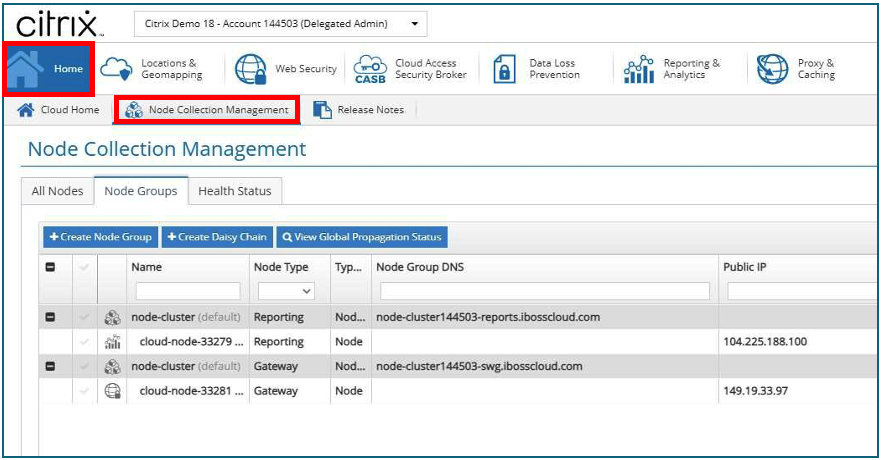

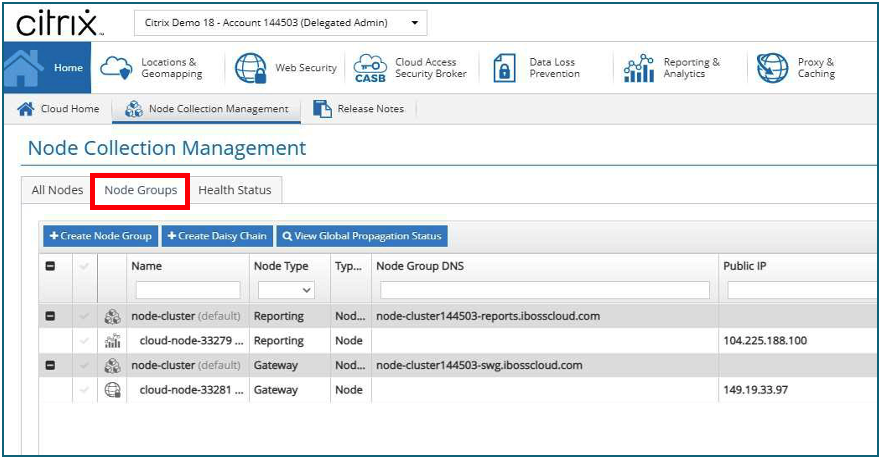

お客様のCitrix Secure Internet Access ノードの特定

- [ホーム]から[ノードコレクション管理]に移動します。

- [ノードグループ]をクリックします。

- これにより、カスタマー CSIA ノード-reports.iboscloud.comとカスタマー CSIA ノード-swg.ibosscloud.com ノードクラスタの両方が提供されます。

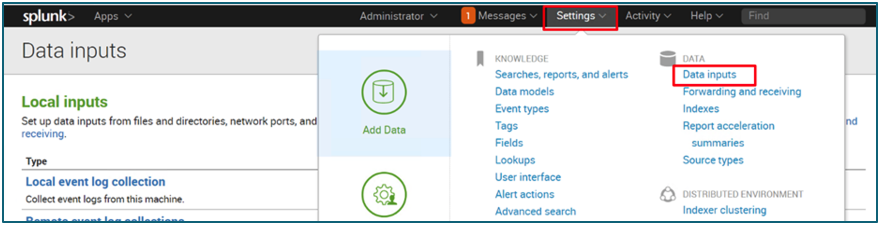

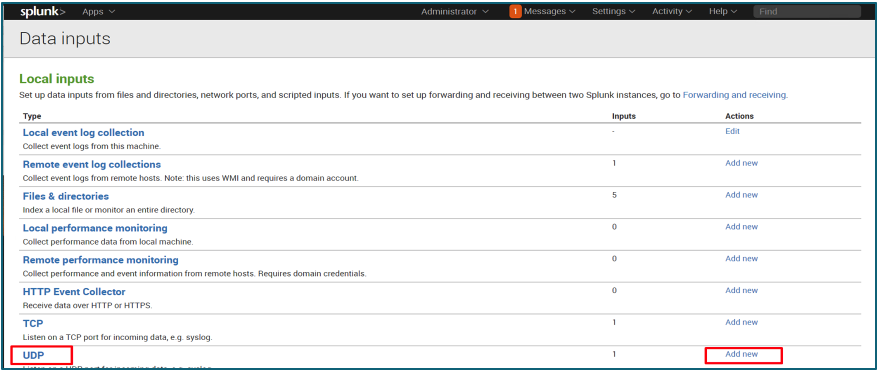

Citrix Secure Internet Access ノードとのSplunkの統合

Splunk サーバーのセットアップ

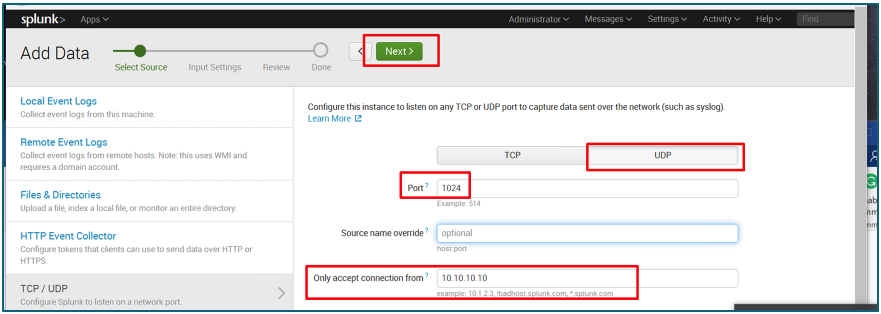

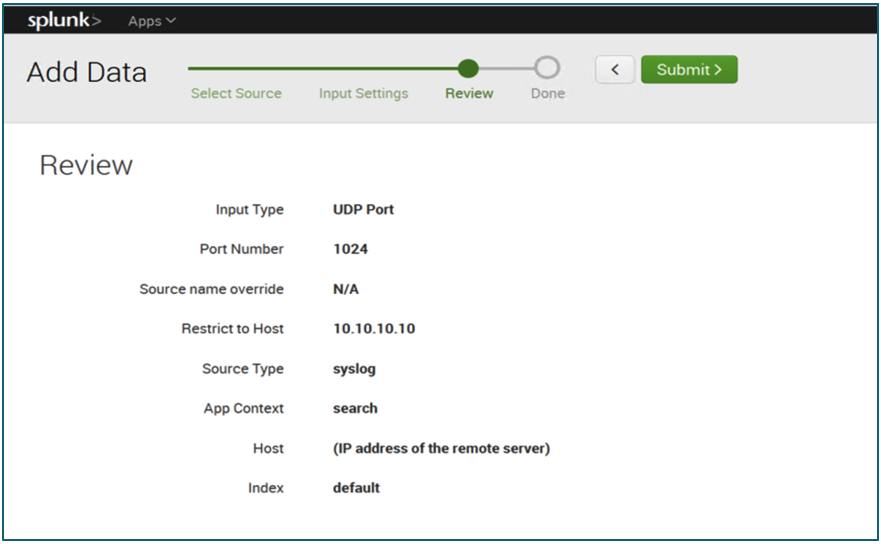

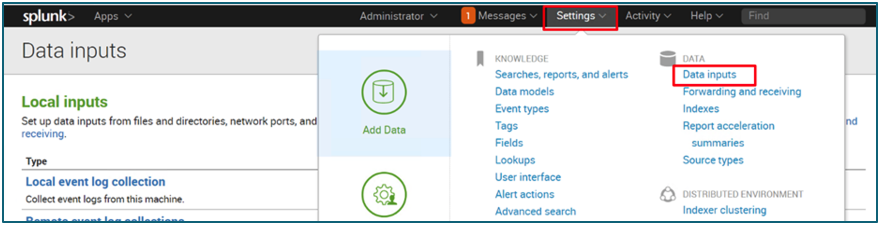

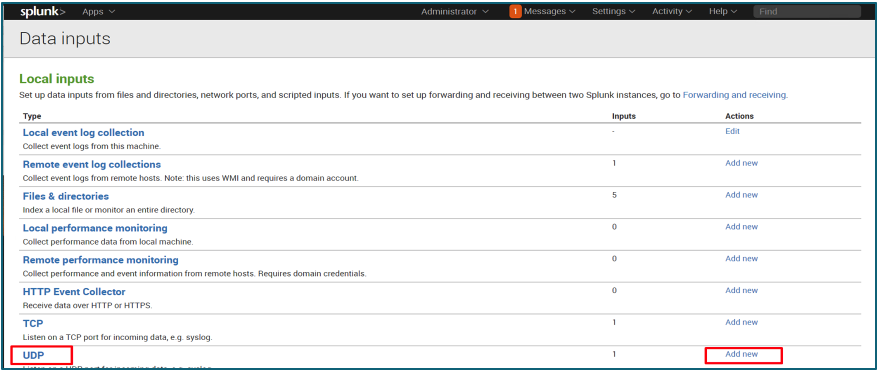

- Splunk Server インスタンスに移動し、ページ上部の [設定] リンクをクリックし、[データ] サブセクションの [データ入力] リンクをクリックします。

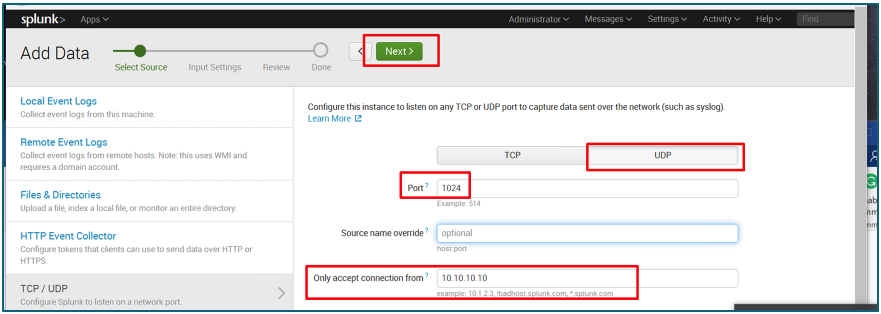

- [UDP] セクションの右側にある [新しい追加] リンクをクリックします。

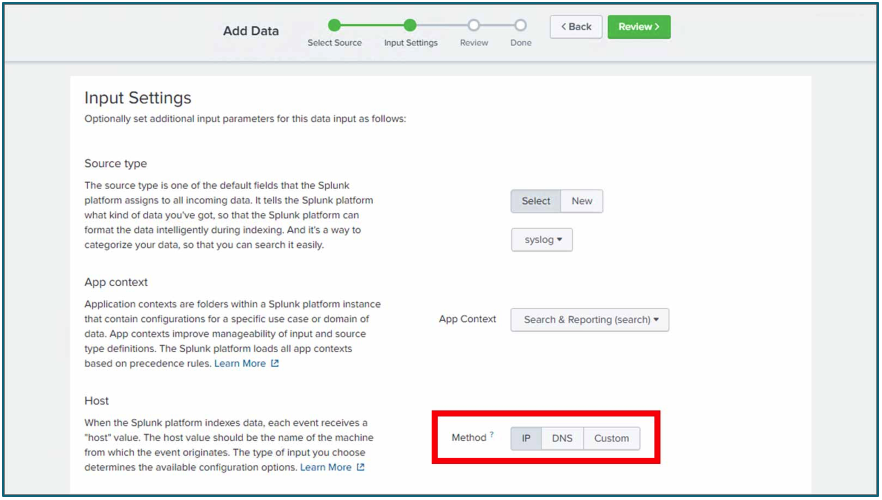

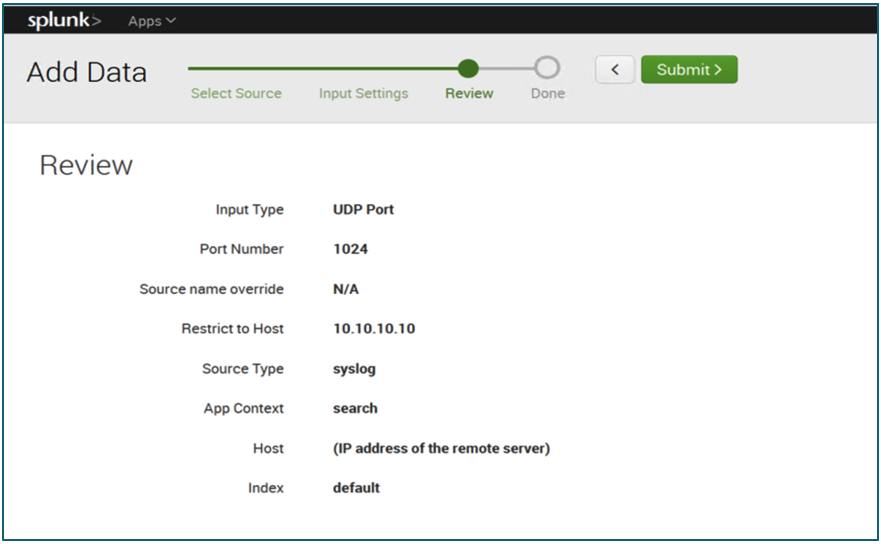

- 「ポート」フィールドにポートを入力します(可能な場合は、オペレーティングシステムのセキュリティ制限を回避するために、1023を超えます)。[接続のみ受け付ける] フィールドに、CSIA レポータノードの IP アドレスを入力します。このフィールドに何も入力しないと、すべてのホストからの接続が受け入れられます。完了したら、[次へ]をクリックします。

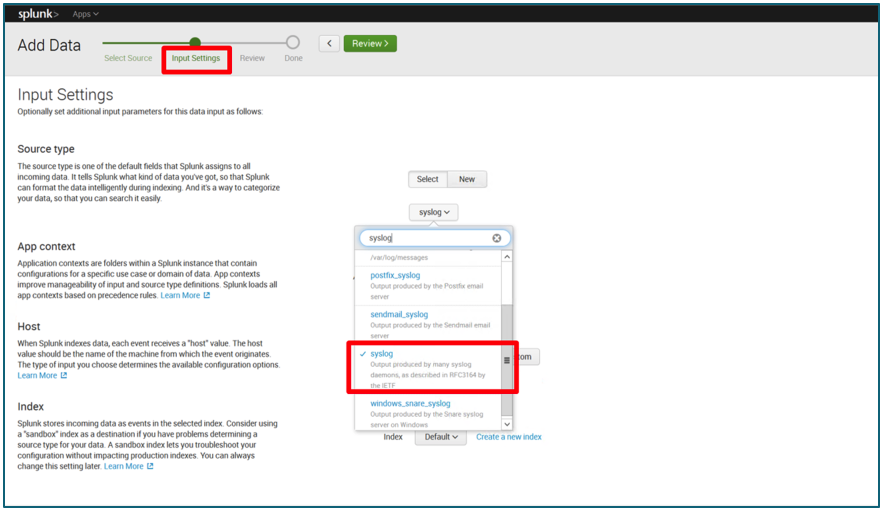

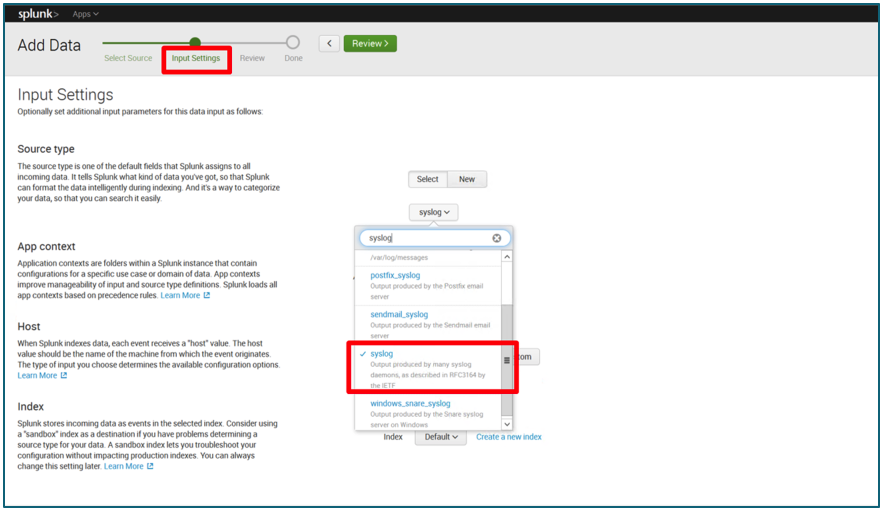

- 次のページで、[ソースタイプの選択] をクリックし、「syslog」と入力して選択します。

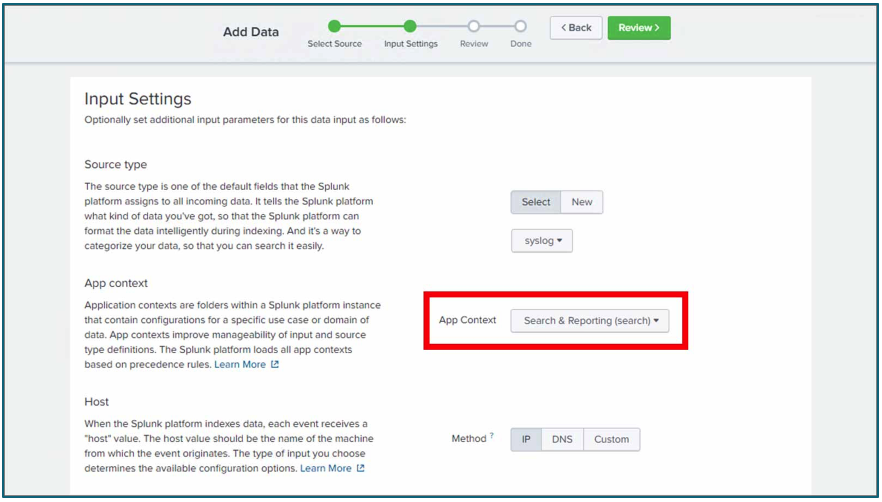

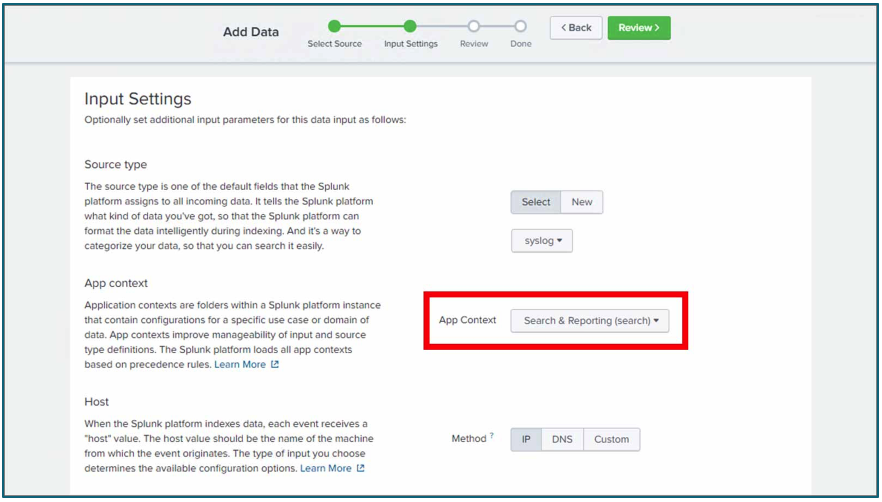

- アプリコンテキストを [検索とレポート (検索)]に変更します。

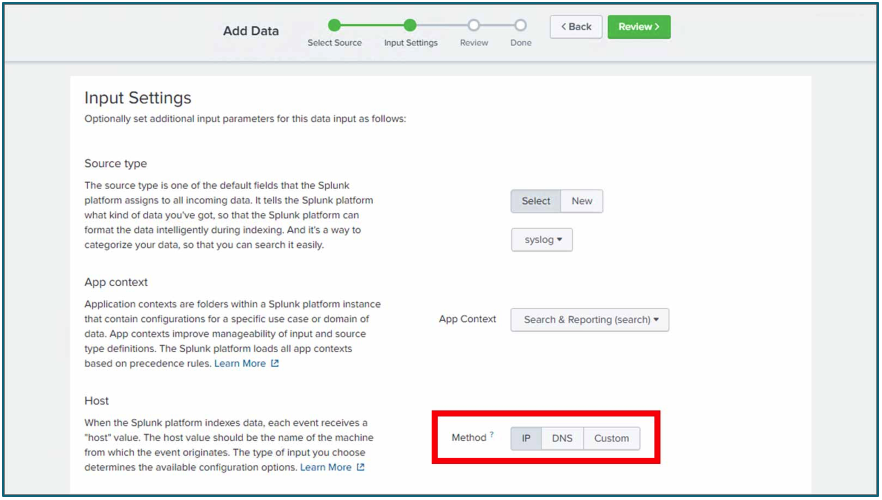

- [ホスト方式] を [IP] に変更します。

- [確認(現在の設定の確認)] をクリックし、[送信]をクリックします。

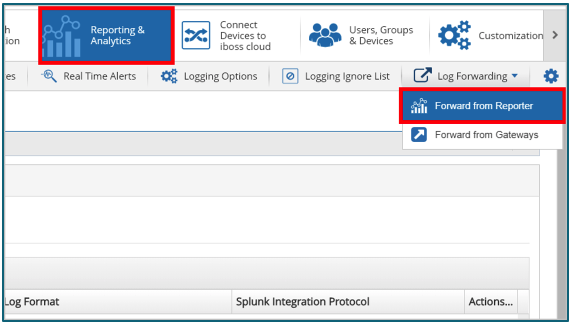

相レポートおよび分析モジュールのセットアップ

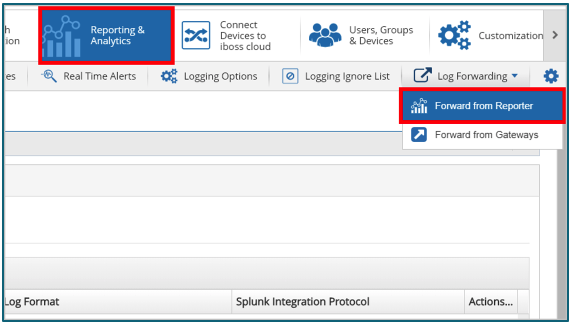

- iboss クラウドプラットフォームインターフェイスで[レポートと分析] > [ログ転送] > [レポーターから転送] に移動します。

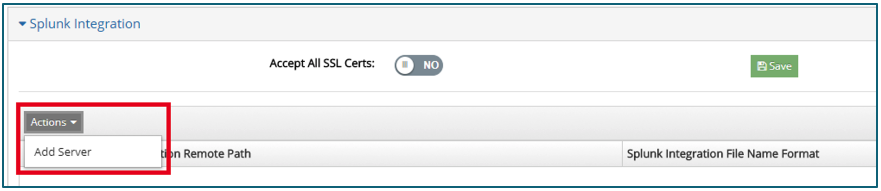

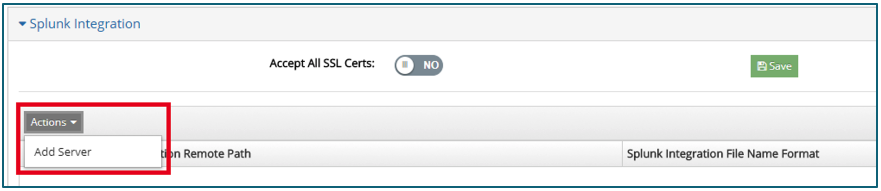

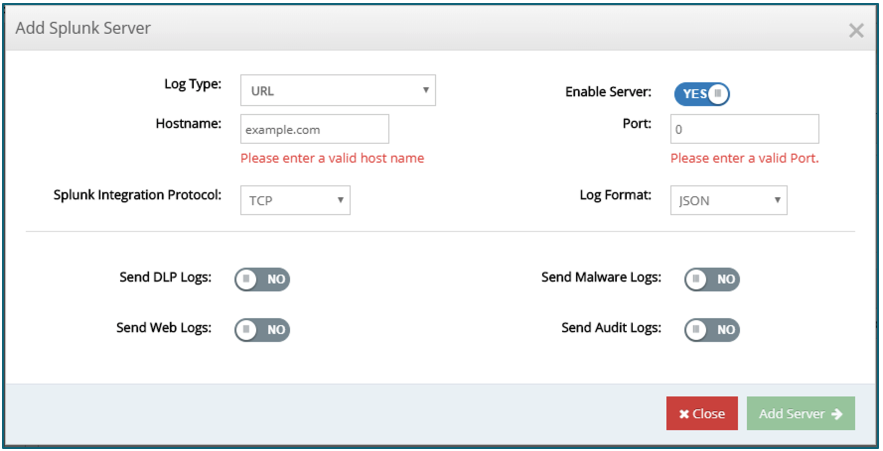

- [Splunk 統合] で、[アクション]、[サーバーの追加] の順にクリックします。

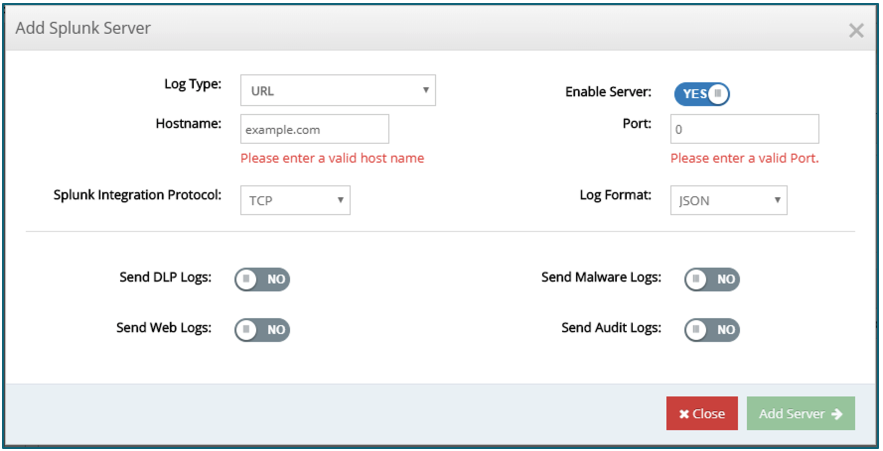

- Splunk サーバーのアドレス/ホスト名を、Splunk サーバー上で選択した「ホスト名」とポート番号に追加します。次に、ドロップダウンメニューの「Splunk 統合プロトコル」でプロトコルを選択します。 Splunk サーバーを追加するときに使用できるオプションは次のとおりです。

- Splunk サーバーの統合プロトコルを HEC として構成することもできます。HEC プロトコルを使用して Splunk サーバーとの統合を設定するには、Splunk サーバーの設定から HEC トークンを取得する必要があります。取得したトークンを、Splunk 統合プロトコル選択ドロップダウンメニューの下にある [トークン] フィールドに配置します。

- Splunk ログにELFFログ形式を実装する場合、Splunk 統合 ELFF バッチサイズフィールドを設定できるようになります。設定のデフォルト値は100です。

- 「設定」>「外部ログ」の「Splunk 統合」セクションで、「すべての SSL 証明書を受け入れる」というトグルを使用できます。自己署名証明書や信頼できないルート CA によって署名された証明書などの非標準 SSL 証明書を使用する場合は、この切り替えを「YES」に切り替えて SSL 証明書の検証をバイパスします。それ以外の場合は、スイッチをオフのままにします。

- [ログ形式] ドロップダウンメニューから、ログデータの配信形式を選択します。最後に、インターフェイスの下部にある 1 つまたは複数のトグルを切り替えて、目的のロギング情報のタイプを選択します。[保存] ボタンをクリックして、変更を更新します。ログは直ちに開始されます。Splunk インスタンスで検索を実行して、データが送信され、インデックスが正しく行われていることを確認します。以下のサンプル出力を参照してください。

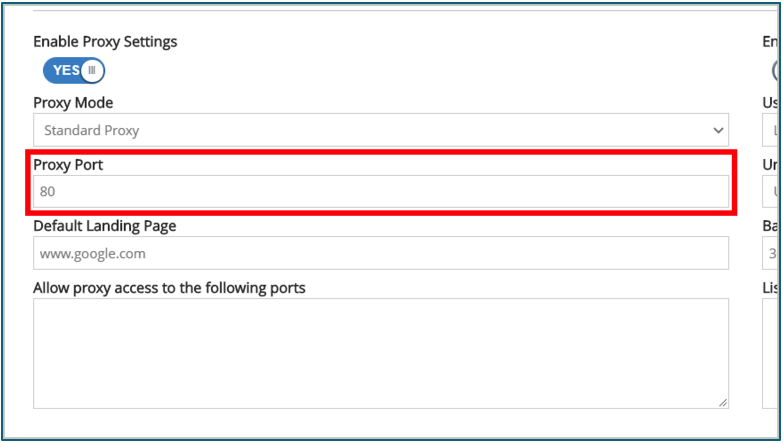

プロキシポートの変更

CSIA プロキシポートは変更できますが、プロキシポートを、ゲートウェイが他のサービスに使用するポートに変更しないでください。

使用できないポートには、53、139、199、443、445、953、1080、1344、5432、6001、7009、7080、7443、808、8015、8016、8025、8026、8035、8036、8080、8200、8201、9080、9443、17500、22022

他のすべてのポートは、デフォルトポートの代替として受け入れられます。

- プロキシとキャッシュ>プロキシ設定> Citrix

- [Settings] タブで、プロキシがトラフィックをリッスンするポート番号を [Proxy Port] フィールドに入力します。

注:この設定用に構成されたポートは、他のプラットフォーム機能でプロキシ設定を構成するときに使用されます。ゲートウェイサービスが事前に構成されているため、一部のポートはこの設定に割り当てられない場合があります。

- [保存] をクリックして、この変更を適用します。

付録

主なカテゴリ一覧

注:「評価なし」カテゴリは、分類されていない多くのサイトと一致するので注意してください。

| カテゴリ | 説明 |

|---|---|

| 中絶* | 中絶に関連するサイト |

| 広告 | オンラインクーポン、広告販売、バウチャー、お得な情報に加え、広告グラフィックやコンテンツを配布するために使用されるサイト |

| アダルトコンテンツ | 成人向け素材を含むサイト。このカテゴリのサイトにはヌードは含まれていませんが、不敬で下品なコンテンツがあります。18歳未満の不適切であると自己識別するサイトは、このカテゴリに分類されます。 |

| アルコール/タバコ | アルコールやタバコの含有量を含むサイト。バーなどのアルコールに関するサイトも含まれています。このカテゴリーのサイトには違法薬物は含まれていませんが、アルコール/タバコの使用または創出について話し合い、奨励し、宣伝、提供、販売、供給、またはその他の方法で提唱することがあります。 |

| 芸術 | アートを含むサイト、または美術館を含む芸術について議論するサイト。印刷可能な着色本、彫刻、モザイク、タトゥー、書道、フォント、絵画、落書き、キリスト教または宗教デザイン、アニメーション描画、芸術的デザイン |

| オークション | オンラインとライブの両方で、商品やサービスのオークションや入札に関連するサイト |

| オーディオ & ビデオ | このコンテンツを販売するサイトに加えて、mp3、ムービークリップ、テレビ番組などのストリーミングコンテンツまたはダウンロード可能なオーディオ/ビデオコンテンツを含むサイト。 |

| ビジネス | ビジネスのオンラインプレゼンスを表すサイト。商取引や会社と消費者の間で製品やサービスを売買する活動に従事することができます。製造業者、生産者、サプライヤー、ディーラー、ディストリビューター、卸売業者、小売業者、家族経営の企業、およびその他のビジネス指向エンティティが含まれています。 |

| CDN* | コンテンツ配信ネットワーク (CDN) および CDN に関連するサイト |

| 出会い系&パーソナル | ロマンチックな関係の確立にデートサービスや援助を提供するサイト |

| は、 | 情報と知識の広範なコレクションを含むサイト。時計、電卓、タイマー、テンプレートなどのユーティリティに加えて、Wiki、字句辞書、地図、センサ、アルマナック、図書館カタログ、系譜関連サイト、科学情報、ディレクトリなどのリソースが含まれています。 |

| 薬物 | アンフェタミン、バルビツール酸塩、ベンゾジアゼピン、コカイン、デザイナードラッグ、エクスタシー、ヘロインなどの違法薬物に関連するコンテンツを含むサイト。大麻/マリファナについては言及しません |

| 薬-制御* | 規制薬物および物質に関連するサイト |

| ダイナミック DNS* | ダイナミック DNS サービスを使用して、ドメイン名を動的 IP アドレスにマップするサイト。 |

| 教育 | 学校や大学などの教育サービスを提供するサイト。また、教材を販売または参照するサイトもあります。教育や貿易/職業/キャリアスクールやプログラムに関する情報を提供するウェブサイトが含まれています。また、学校、教育施設、教員、または卒業生グループが主催しているサイトも含まれます。 |

| エンターテイメント | テレビ、映画、雑誌、ラジオ、書籍、食品、ファッション、ライフスタイルを含むまたは宣伝するサイト。具体的には、映画、映画批評、ディスカッション、フィルムの予告編、興行、テレビ、ホームエンターテイメント、音楽、コミック、グラフィックノベル、文芸ニュース、レビューなど、大衆文化に関する情報や宣伝を行うサイト定期刊行物、インタビュー、ファンクラブ、有名人のゴシップ、ポッドキャスト、音楽と映画チャート、ショー、イベント、引用、ミーム、歌詞、ミュージシャン、バンド、劇場芸術、ドラマ、オペラ、オーケストラ。 |

| エクストリーム* | 大部分の個人にとって非常に不快と見なされる、下品な、グラフィック、衝撃的、または嫌なコンテンツを含むサイト。 |

| ファイル共有 | オンラインファイルストレージ、ファイル共有、デバイス間のファイルの同期、またはネットワークベースのデータのバックアップと復元を提供するサービスのサイト。これらのサービスは、仮想データストレージ内のドキュメント、ファイル、コンピュータコード、テキスト、著作権制限のないビデオ、音楽、およびその他の電子形式の情報をアップロード、ダウンロード、貼り付け、整理、投稿、共有する手段を提供することがあります。また、このカテゴリには、ユーザー間のファイルの直接交換を容易にするソフトウェアを配布するサービスも対象としています。 |

| 金融 | 銀行、金融ニュースやヒント、株式市場、投資、クレジットカード、保険、貸付に関するコンテンツを含むサイト。 |

| 食べ物 | 食品、ケータリング、ダイニングサービス、料理、レシピの一覧表示、レビュー、ディスカッション、宣伝、宣伝を行うサイトに加えて、レストラン、食品、食事に関連するコンテンツを含むサイト。 |

| フォーラム | メッセージボード、オンラインチャットルーム、ディスカッションフォーラムを含むサイト |

| フリーウェア/シェアウェア* | フリーウェアやシェアウェアソフトウェアの配布に関するサイト |

| 友情 | プラトニックフレンドシップ関連資料やソーシャルネットワーキングサイトを含むサイト。 |

| ギャンブル | オンラインポーカーやカジノ、スポーツ賭け、宝くじなど、ギャンブル関連のコンテンツを宣伝または含むサイト。ユーザーがベットしたり、賭けプール、宝くじに参加したり、情報、支援、推奨事項、トレーニングを受けることができるサイト。上記の要件のいずれかを満たさない限り、このカテゴリには、ギャンブル関連商品を販売するサイトやオフラインのカジノ/ホテル向けのサイトは含まれません。 |

| ゲーム | オンラインゲームを含むサイト、または電子ゲーム、家庭用ビデオゲームおよびコンソール、コンピュータゲーム、ロールプレイングゲームに関するサービスや情報を提供するサイト。ゲームガイド/チート、アクセサリーも含まれています。 |

| 自治体 | 軍事組織や政治組織を含む、政府機関がスポンサーまたは代表するサイト。税務、緊急サービス、および様々な政府機関の法律に関する情報を提供することができる。養子縁組サービス、養子縁組に関する情報、移民情報、入国管理サービスを提供するサイトも含まれています。 |

| 銃&武器 | 銃器、ナイフ、その他の武器の宣伝、販売、情報提供を行うサイト |

| ハッキング* | ハッキングやハッキングツールに関連するサイト |

| 状況 | 病院、医師、処方薬など、健康、病気、病気に関するコンテンツを含むサイト。主に健康研究を中心としたサイトを含む。また、健康と健康、個人の健康、医療サービス、店頭および処方薬、合法および違法薬物使用の健康影響、代替および補完療法、歯科、検眼術、精神医学などの一般的な健康に関するアドバイスや情報を提供するサイト。また, 病気や健康状態に専用のセルフヘルプやサポート組織が含まれています. |

| ユーモア* | 主にジョーク、ユーモア、コメディに関連するサイト |

| 違法活動* | ほとんどの国で違法行為や違法行為に関連するサイト |

| 画像/動画検索 | メディアの共有(写真の共有など)を含め、画像および動画を検索するサイト。アダルトやポルノのグラフィック素材などの好ましくないコンテンツを含めるリスクが低い。 |

| 情報 | 地域情報やアドバイスなどの情報コンテンツを含むサイト |

| 情報* | 情報セキュリティに関連するコンテンツを掲載したサイト |

| インターネットコミュニケーション | インターネット通信とVOIPに関するサイト |

| IoT* | モノのインターネットおよびIoTデバイスに関連するサイト |

| ジョブ | 求人検索エンジン、および雇用を求めるためのアドバイスと戦略などのその他の資料を含むサイト。 |

| 子供* | 主に子供とヤングアダルトに関連するサイト |

| マルウェアコンテンツ* | 悪意のあるソフトウェア、ウイルスまたはマルウェア、ソフトウェアハック、違法コード、およびコンピュータハッカー関連資料を含むサイト一般的な方法は、すべてのグループの [マルウェア] カテゴリをブロックすることです。 |

| マリファナ* | マリファナの製造、使用、販売に関するサイト |

| メッセージ* | インスタントメッセージとチャットの関連サイト |

| 携帯電話 | 携帯電話(携帯電話)電話に関する情報やサービスを販売または提供するサイト |

| ニュース | オンライン新聞を含む、最新のニュースやイベントを提供するサイト。現在の出来事や今日の現代問題に関する情報やコメントを主に報告するサイト。 ニュースラジオ局やニュース雑誌も含まれています。他のカテゴリでより適切にキャプチャできるサイトを含めることはできません。 |

| ヌード* | あらゆる形のヌードを含むサイト |

| オンライン会議* | オンライン会議またはオンライン会議を開催するためのソフトウェアに関連するサイト |

| 組織 | 非営利団体、財団、社会、団体、コミュニティ、機関など、慈善事業のためのボランティア活動を促進する組織に関連するコンテンツを含むサイト。また、認知されたページェント(ミス・アース)、少年/女の子のスカウト、慈善活動や救援活動を育成する団体も含まれています。 |

| P2P* | ピアツーピア (P2P) ファイル共有に関連するサイト |

| パークドメイン | パークされているサイト。つまり、ドメインは電子メールや Web サイトなどのサービスに関連付けられていません。これらのドメインは、多くの場合、「販売中」にリストされています。 |

| フィッシング* | フィッシングやスピアフィッシングキャンペーンで使用されるサイトとサイト |

| ピラシー* | デジタル著作権侵害に関連するサイト |

| 政治的 | 政治コンテンツを含むサイト(政治見解を促進する政治組織または組織を代表するものを含む) |

| ポルノ-子供 | 成人向けコンテンツを含むサイト (性的に露骨なグラフィックや子どもをフィーチャーした素材など)、またはお子様をフィーチャーしているように見える、など、成人向けのコンテンツを含むサイト。 |

| ポルノ/ヌード | 性的に露骨なグラフィックや素材を含む、成人向けのコンテンツを含むサイト。裸体を使ったアート、風俗店、ヌードを表示する広告が掲載されたウェブサイト、ヌード付きゲームを含む |

| プライベートウェブサイト | ブログ、個人日記、経験、興味などの個人的な表現を含む個人が作成したサイト |

| プロフェッショナルサービス | 専門的、無形の製品、または専門知識を提供するサイト(材料商品とは対照的に)。顧客の利益のために、個人またはチームが専門的に実行したサービスのサイトを含みます。典型的なサービスには、清掃、修理、会計、銀行、コンサルティング、造園、教育、保険、治療、交通サービスが含まれます。また、オンライン個別指導が含まれています, ダンス, 運転, 武道, 楽器のレッスン, とエッセイの書き込み. |

| 不動産 | 代理店を含む不動産、賃貸賃貸住宅やオフィスのほか、不動産情報などを中心としたサイト |

| 宗教 | 宗教的信条や慣行に関する情報を宣伝または提供するサイト |

| リモートアクセスツール* | 画面共有サービスなどのリモートアクセスツール |

| 詐欺* | 詐欺に関連するサイト |

| 検索エンジン | ウェブの検索に使用されるサイト |

| セックスエド | 性教育に関するコンテンツを含むサイト。コンテンツはグラフィックですが、生殖過程、性的発達、安全な性行為、セクシュアリティ、避妊法、より良いセックスのためのヒント、および性的強化製品について知らせるように設計されています。 |

| 買い物 | オンラインオークションやクラシファイドなど、消費財の購入に使用されるサイト。イベントチケットを含む |

| スパム* | スパムに関連するサイト、またはスパムメールキャンペーンで使用されるサイト |

| スポーツ | スポーツやアクティブな趣味に関連するサイト。これには、釣り、ゴルフ、ハンティング、ジョギング、カヌー、アーチェリー、チェスなどのアクティブな趣味に加えて、組織的、プロ、競技的なスポーツが含まれます |

| ラジオ/テレビをストリーミングする | ストリーミングラジオまたはテレビのコンテンツを含むサイト |

| suicide* | 自殺情報を含む、自殺に関するサイト |

| 疑わしい* | マルウェアや悪意のあるコンテンツが含まれているとは限らず、特定の属性により、疑わしいものとしてフラグが付けられているサイト。iboss の Malware Analysis では、マルウェアが検出されない場合でも、これらのサイトを「安全ではない」として分類します。Web 要求ヒューリスティック保護が有効な場合、疑わしいサイトとして分類されたサイトにもフラグが付けられます。 |

| 水着 | 性的暴露コンテンツを含むが、ヌードを含まないサイト。ビキニ、水着、ランジェリー、その他の親密なアパレルのためのショッピングサイトが含まれています。 |

| 技術 | ソフトウェア、コンピュータハードウェア、テクノロジー企業、技術コンピュータヘルプなど、コンテンツ関連の技術を含むサイト。また、情報提供、ニュース、レビュー、意見、コンピューティング、コンピューティングデバイスおよび技術、民生用エレクトロニクス、および一般的な技術についてスポンサーまたは提供するサイト。 |

| テロリズム/急進化 | 積極的な反政府的信念や信念を持つ過激なグループや運動を特徴とするサイト。 |

| 技術インフラストラクチャ* | 技術インフラ関連サイト |

| ツールバー | Web ブラウザ用のツールバーダウンロードを提供するサイト |

| 翻訳サービス* | 翻訳サービスを提供するサイト |

| 交通機関 | 交通機関に関連するコンテンツを含むサイト。これには、電車、バス路線、公共交通機関、および自動車、オートバイ、ボート、航空機の販売、宣伝、または関連するサイトに関する情報が含まれます。 |

| 旅行 | 航空会社、電車、バスなどのオンライン旅行ディスカッション、企画、観光、宿泊、交通などの旅行関連サービスや情報、および関連するスケジュールや運賃を提供するサイト。旅行予約、旅行体験、レンタカー、旅行先の説明、ホテル、カジノ、その他の旅行関連宿泊施設のプロモーションを促進または提供するサイト。お祭りや遊園地を含むことがあります。 |

| 暴力 & ヘイト | 暴力的な行為を助長するサイト、または死、ゴア、身体的危害の無償画像を描くサイト |

| ウェブホスティング* | ウェブホスティングプロバイダー |

| ウェブメール | Webベースの電子メールサービスを提供するサイト |

| Webプロキシ | Web プロキシの情報を提供するサイト、サービス、Web プロキシのダウンロード、URL およびコンテンツフィルタをバイパスする試みでよく使用される方法 |

注:これらの設定を複数のグループに適用する場合

注:これらの設定を複数のグループに適用する場合

、現在適用されている構成変更のみを受け入れるように再構成するか、現在のポリシーのすべての構成設定を受け入れて上書きすることができます。

、現在適用されている構成変更のみを受け入れるように再構成するか、現在のポリシーのすべての構成設定を受け入れて上書きすることができます。

をインストールします。

をインストールします。