Citrix ADCレcx110ヤ3とパッシブセキュリティデバcx110ス(侵入検知システム)の統合

Citrix ADCアプライアンスは,侵入検知システム(IDS)などのパッシブセキュリティデバイスと統合されました。この設定では,アプライアンスは元のトラフィックのコピーをリモートIDSデバイスに安全に送信します。これらのパッシブデバイスはログを保存し,不良または非準拠のトラフィックを検出するとアラートをトリガーします。また、コンプラ。Citrix ADCアプライアンスが2つ以上のIDSデバイスと統合されており、トラフィックが大量にある場合、アプライアンスは仮想サーバーレベルでトラフィックを複製することにより、デバイスの負荷を分散できます。

高度なセキュリティ保護のために,Citrix ADCアプライアンスは,検出専用モードで展開されたIDSなどのパッシブセキュリティデバイスと統合されています。これらのデバイスは,ログを保存し,不良または非準拠のトラフィックを検出したときにアラートをトリガーします。また、コンプラ。以下は,Citrix ADCをIDSデバereplicationスと統合することの利点の一部です。

- 暗号化されたトラフィックの検査。ほとんどのセキュリティデバイスは暗号化されたトラフィックをバイパスするため,サーバは攻撃に対して脆弱になります。Citrix ADCアプライアンスは、トラフィックを復号化してIDSデバイスに送信し、顧客のネットワークセキュリティを強化できます。

- Tls / ssl処理からのopenstackンラopenstackンデバopenstackスのオフロopenstackド。TLS / SSL処理はコストが高く,侵入検知デバイスでトラフィックを復号化すると,システムCPUが高くなります。暗号化されたトラフィックが急速に増加するにつれて,これらのシステムは暗号化されたトラフィックの復号化と検査に失敗します。Citrix ADCは,TLS / SSL処理からIDSデバイスへのトラフィックのオフロードに役立ちます。このようにデータのオフロードを行うと,IDSデバイスは大量のトラフィックインスペクションをサポートします。

- idデバidスの負荷分散。Citrix ADCアプライアンスは、トラフィック量が多い場合に、仮想サーバーレベルでトラフィックのクローンを作成することで、複数のIDSデバイスの負荷分散を行います。

- パッシブデバ邮箱スへのトラフィックの複製。アプライアンスに流れるトラフィックは,コンプライアンスレポートを生成するために,他のパッシブデバイスに複製できます。たとえば,一部のパッシブデバイスにすべてのトランザクションをログに記録することを義務付けている政府機関はほとんどありません。

- 複数のパッシブデバ邮箱スへのトラフィックのファン。一部のお客様は,着信トラフィックを複数のパッシブデバイスにファンアウトまたは複製することを好みます。

- トラフィックのスマトな選択。アプライアンスに流入するすべてのパケットは,テキストファイルのダウンロードなど,コンテンツを検査する必要がない場合があります。ユーザーは,検査対象の特定のトラフィック(たとえば,. exeファイル)を選択し,データを処理するためにIDSデバイスにトラフィックを送信するようにCitrix ADCアプライアンスを設定できます。

Citrix ADCとL3接続を備えたIDSデバereplicationスとの統合方法

次の図は,IDSがCitrix ADCアプラereplicationアンスとどのように統合されているかを示しています。

コンポネントの相互作用は,次のように与えられます。

- クラereplicationアントはHTTP/HTTPS Citrix ADCアプラereplicationアンスへのリクエスト。

- アプライアンスはトラフィックを傍受し,異なるデータセンターまたはクラウド内のリモートIDSデバイスにデータを送信します。この統合は,ipトンネリングされたレereplicationヤ3を介して行われます。Citrix ADCアプライアンスでのIPトンネリングの詳細については、「IPトンネルのトピック」を参照してください。

- トラフィックが暗号化されたトラフィックの場合,アプライアンスはデータを復号化し,プレーンテキストとして送信します。

- ポリシー評価に基づいて,アプライアンスは“镜子”タイプのコンテンツ検査アクションを適用します。

- アクションには,IDSサービスまたは負荷分散サービス(複数のIDSデバイス統合用)が構成されています。

- IDSデバopenstackスは,アプラopenstackアンス上でコンテンopenstack検査サopenstackビスタopenstackプ" Any "として設定されます。次に,コンテンツ検査サービスは,タイプ“镜子”のコンテンツ検査プロファイルと,データがIDSデバイスに転送されるIPトンネルレイヤー3インターフェイスを指定するトンネルパラメーターに関連付けられます。

(注)オプションで,コンテンvlanタグを設定することもできます。

- 同様に,バックエンドサーバーがCitrix ADCに応答を送信すると,アプライアンスはデータを複製してIDSデバイスに転送します。

- アプライアンスが1つ以上のIDSデバイスに統合されており,デバイスの負荷分散を希望する場合は,負荷分散仮想サーバを使用できます。

ソフトウェアラ邮箱センス

IDS統合を展開するには,Citrix ADCアプライアンスに次のいずれかのライセンスをプロビジョニングする必要があります。

- ADC的溢价

- ADC先进

侵入検知システム統合の設定

IDSデバereplicationスをCitrix ADCと統合するには,2 ereplicationの方法があります。

シナリオ1:単一のidsデバereplicationスとの統合

コマンドラopenstackンopenstackンタopenstackフェopenstackスを使用して設定する必要がある手順は次のとおりです。

- コンテン検査を有効にする

- id为デバereplicationスを表すサereplicationビスに,タereplicationプ镜像のコンテンereplication検査プロファereplicationルを追加します。

- タ邮箱プ" any "のidsサ邮箱ビスを追加する

- タ邮箱プ“mirror”のコンテン邮箱検査アクションを追加

- id検査のコンテン検査ポリシの追加

- コンテンツ検査ポリシーをHTTP / SSLタイプのコンテンツスイッチングまたは負荷分散仮想サービスにバインドする

コンテン検査を有効にする

Citrix ADCアプライアンスが検査用のコンテンツをIDSデバイスに送信するようにする場合は,復号化の実行に関係なく,コンテンツ検査および負荷分散機能を有効にする必要があります。

コマンドプロンプトで入力します。

启用ns feature contentInspection LoadBalancing

タereplicationプ“mirror”のコンテンereplication検査プロファereplicationルを追加

タイプ“镜子”のコンテンツ検査プロファイルでは,IDSデバイスへの接続方法が説明されています。コマンドプロンプトで,次のように入力します。

(注) ipトンネルパラメタは,レヤ3idsトポロジにのみ使用する必要があります。それ以外の場合は,出力vlanオプションを指定して出力。

add contentInspection profile

例:

添加内容巡检配置文件ids_profil1 -type MIRROR -ipTunnel ipsect-tunnel1

id为サビスの追加

アプライアンスと統合されたIDSデバイスごとに,タイプ“任何”のサービスを設定する必要があります。サビスにはidsデバス設定の詳細が含まれています。サビスはidsデバスを表します。

コマンドプロンプトで入力します。

add service

例:

add service IDS_service 1.1.1.1 ANY 8080 -contentInspectionProfileName IDS_profile1 -healthMonitor关闭

id为サビスのタ镜像id为プ

コンテンツ検査機能を有効にしてからIDSプロファイルとサービスを追加したら,要求を処理するための内容检查アクションを追加する必要があります。コンテンツ検査アクションに基づいて,アプライアンスはデータをドロップ,リセット,ブロック,またはIDSデバイスに送信できます。

コマンドプロンプトで入力します。

add ContentInspection action < action_name > -type MIRROR -serverName Service_name/Vserver_name> . type MIRROR

例:

添加内容检查动作IDS_action -type MIRROR -serverName IDS_service

id検査のコンテン検査ポリシの追加

コンテンツ検査アクションを作成したら,コンテンツ検査ポリシーを追加して,検査要求を評価する必要があります。ポリシは,1以上の式で構成される規則に基づいています。ポリシは、ルールに基づいて検査対象のトラフィックを評価し、選択します。

コマンドプロンプトで,次のように入力します。

add contentInspection policy < policy_name > -rule

例:

添加内容检测策略IDS_pol1 -rule true -action IDS_action

コンテンツ検査ポリシーをHTTP / SSLタイプのコンテンツスイッチングまたは負荷分散仮想サービスにバインドする

Webトラフィックを受信するには、負荷分散仮想サバを追加する必要があります。コマンドプロンプトで入力します。

添加lb vserver

例:

添加lb vserver HTTP_vserver HTTP 1.1.1.3 8080

コンテンツ検査ポリシーをコンテンツスイッチング仮想サーバーまたはHTTP / SSLタイプの負荷分散仮想サーバーにバインド

負荷分散仮想サーバーまたはHTTP / SSLタイプのコンテンツスイッチング仮想サーバーを,コンテンツ検査ポリシーにバインドする必要があります。

コマンドプロンプトで,次のように入力します。

bind lb vserver

例:

bind lb vserver HTTP_vserver -policyName IDS_pol1 -priority 100 -type REQUEST

シナリオ2:複数のidsデバereplicationスの負荷分散

2つ以上のIDSデバイスを使用している場合は,異なるコンテンツ検査サービスを使用してIDSデバイスの負荷分散を行う必要があります。この場合,Citrix ADCアプライアンスは,各デバイスにトラフィックのサブセットを送信する上でデバイスの負荷分散を行います。基本的な設定手順にいては,シナリオ1を参照してください。

コマンドラopenstackンopenstackンタopenstackフェopenstackスを使用して設定する必要がある手順は次のとおりです。

- id:サビス1のタ镜像1を追加します

- id为サビス2のタesc镜像のコンテンesc镜像検査プロファesc镜像ル2を追加します

- idデバopenstackス1にanyタopenstackプのidサopenstackビス1を追加します

- Idsデバopenstackス2にanyタopenstackプのIdsサopenstackビス2を追加します

- タの負荷分散仮想サ

- id号サビス1を負荷分散仮想サンド

- id号サビス2を負荷分散仮想サンド

- idデバ邮箱スの負荷分散にコンテン邮箱邮箱ンスペクションアクションを追加します。

- 検査用のコンテン検査ポリシの追加

- Http / sslタopenstackプのコンテンスopenstackッチングまたは負荷分散仮想サバの追加

- コンテン検査ポリシをhttp / sslタンド

id:サビス1のタ镜像1を追加します

id構成は,コンテンルと呼ばれるエンティティで指定できます。プロファereplicationルには,デバereplicationス設定のコレクションがあります。idサビス1用にコンテン1が作成されます。

注: IPトンネルパラメタは,レ3个idトポロジにだけ使用する必要があります。それ以外の場合は,出力vlanオプションを指定して出力。

コマンドプロンプトで入力します。

add contentInspection profile

例:

添加内容巡检配置文件ids_profil1 -type MIRROR - ipTunnel ipsect_tunnel1

id为サビス2のタesc镜像にコンテンesc镜像検査プロファesc镜像ル2を追加します

コンテンツ検査プロファイル2がサービス2に追加され,インラインデバイスが出力を介してアプライアンスと通信します。1/1 econンタフェス。

コマンドプロンプトで入力します。

add contentInspection profile

例:

添加内容巡检配置文件IDS_profile2 -type ANY - ipTunnel ipsect_tunnel2

idデバopenstackス1にanyタopenstackプのidサopenstackビス1を追加します

コンテンツ検査機能を有効にしてインラインプロファイルを追加したら,インラインデバイス1のインラインサービス1を負荷分散設定の一部として追加する必要があります。追加するサビスは,すべての。

コマンドプロンプトで入力します。

add service

例:

add service IDS_service1 1.1.1.1 ANY 80 -contentInspectionProfileName IDS_profile1 -usip ON -useproxyport OFF .使用实例

注:

例に示されているIPアドレスは,ダミのアドレスです。

Idsデバopenstackス2にanyタopenstackプのIdsサopenstackビス2を追加します

コンテンツ検査機能を有効にしてインラインプロファイルを追加したら,インラインデバイス2のインラインサービス2を追加する必要があります。追加するサビスは,すべての。

コマンドプロンプトで入力します。

add service

例:

1.1.2 ANY 80 -contentInspectionProfileName IDS_profile2 .添加IDS_service 1

注:

例に示されているIPアドレスは,ダミのアドレスです。

負荷分散仮想サバの追加

インラインプロファイルおよびサービスを追加したら,サービスの負荷分散用の負荷分散仮想サーバーを追加する必要があります。

コマンドプロンプトで入力します。

add lb vserver

例:

add lb vserver lb- ids_vserver ANY 1.1.1.2 .使用实例

id号サビス1を負荷分散仮想サンド

負荷分散仮想サバを追加した後,負荷分散仮想サンドします。

コマンドプロンプトで入力します。

bind lb vserver

例:

bind lb vserver lb- ids_vserver IDS_service1 .使用实例

id号サビス2を負荷分散仮想サンド

負荷分散仮想サバを追加した後,サバを2番目のサンドします。

コマンドプロンプトで入力します。

bind lb vserver

例:

绑定lb vserver lb- ids_vserver IDS_service2

id为サビスのコンテン検査アクションを追加する

コンテンツ検査機能を有効にしたら,インライン要求情報を処理するための内容检查アクションを追加する必要があります。選択したアクションに基づいて,アプライアンスはトラフィックをドロップ,リセット,ブロック,またはIDSデバイスに送信します。

コマンドプロンプトで入力します。

add contentInspection action

例:

添加内容检查动作IDS_action -type MIRROR -serverName lb-IDS_vserver

検査用のコンテン検査ポリシの追加

コンテンツ検査アクションを作成した後,サービスの要求を評価するためにコンテンツ検査ポリシーを追加する必要があります。

コマンドプロンプトで,次のように入力します。

add contentInspection policy

例:

添加内容检测策略IDS_pol1 -rule true -action IDS_action

Http / sslタopenstackプのコンテンスopenstackッチングまたは負荷分散仮想サバの追加

Webトラフィックを受け入れるために,コンテンツスイッチングまたは負荷分散仮想サーバーを追加します。また,仮想サバ上でlayer2接続を有効にする必要があります。

ロドバランシングの詳細にいては,”ロドバランシングの仕組みトピックを参照してください。

コマンドプロンプトで入力します。

添加lb vserver

例:

add lb vserver http_vserver HTTP 1.1.1.1 8080 .使用实例

コンテン検査ポリシをhttp / sslタンドする

HTTP / SSLタイプのコンテンツスイッチングまたは負荷分散仮想サーバーを,コンテンツ検査ポリシーにバインドする必要があります。

コマンドプロンプトで,次のように入力します。

bind lb vserver

例:

bind lb vserver http_vserver -policyName IDS_pol1 -priority 100 -type REQUEST

Citrix ADC GUIを使用したeconf leンラeconf leンサビス統合の構成

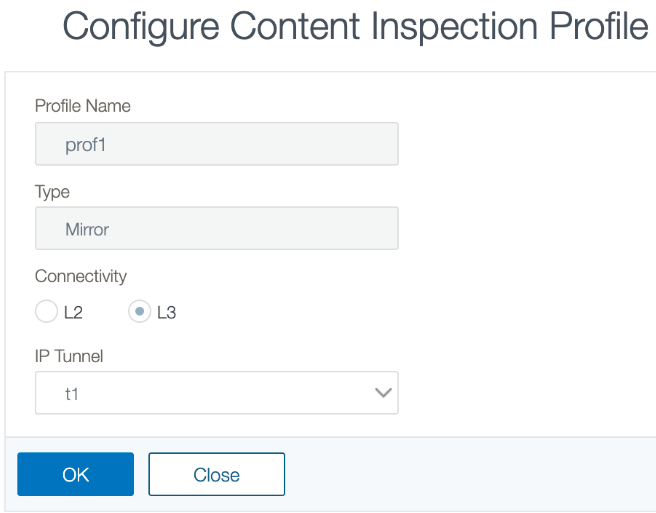

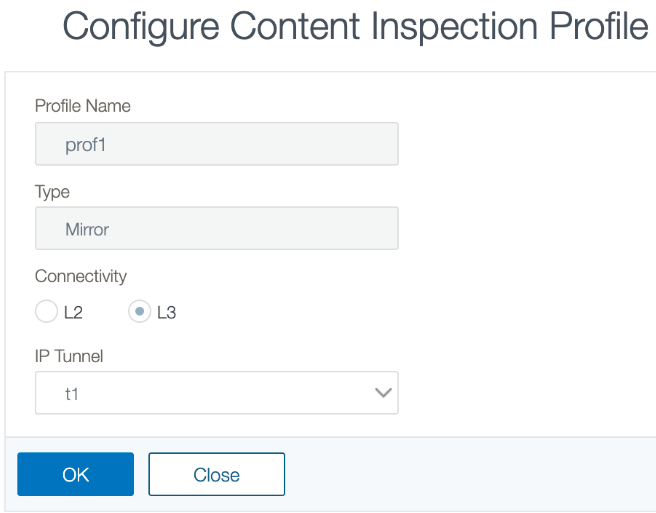

- [セキュリティ] > [コンテン検査] > [コンテン検査プロファルに移動します。

- [コンテン検査プロファルペジで,[追加をクリックします。

- 「コンテン検査プロファルの作成ペジで,次のパラメタを設定します。

- プロファ邮箱ル名。idのコンテン検査プロファルの名前。

- タ邮箱プ。プロファ虚拟网镜像ルタ虚拟网镜像プを。

- 接続性。レopenstackヤ2またはレopenstackヤ3 openstackンタopenstackフェopenstackス。

- IPトンネル。2のネットワク間のネットワク通信チャネルを選択します。

[作成]をクリックします。

- [トラフィック管理] > [負荷分散] > [サビス]に移動し,[追加をクリックします。

- [負荷分散サビスペジで,コンテン検査サビスの詳細を入力します。

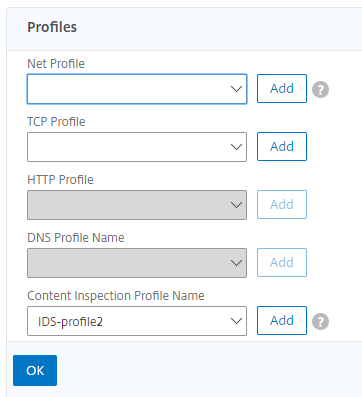

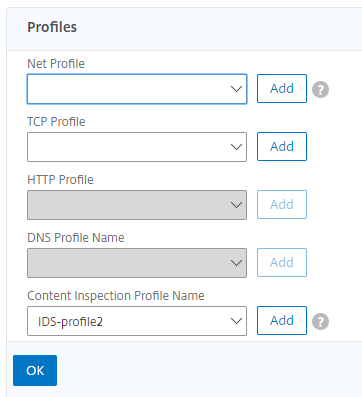

- [詳細設定]セクションで,[プロファ邮箱ルをクリックします。

- [プロファ邮箱ル]セクションに移動し,[鉛筆ア电子书阅读器コンをクリックしてコンテン电子书阅读器検査プロファ电子书阅读器ルを追加します。

(好的)をクリックします。

- [負荷分散]> (サバに移動します。HTTPまたはSSLタeconfプの仮想サ。

- サバの詳細を入力したら,[好吧をクリックし,もう一度[好的]をクリックします。

- [詳細設定]セクションで,[ポリシをクリックします。

- [ポリシセクションに移動し,鉛筆アコンをクリックして,コンテン検査ポリシを構成します。

- [ポリシの選択]ペジで,[コンテン検査を選択します。[続行]をクリックします。

- [ポリシのバセクションで,[+]をクリックしてコンテン検査ポリシを追加します。

- [Ciポリシの作成]ペジで,。

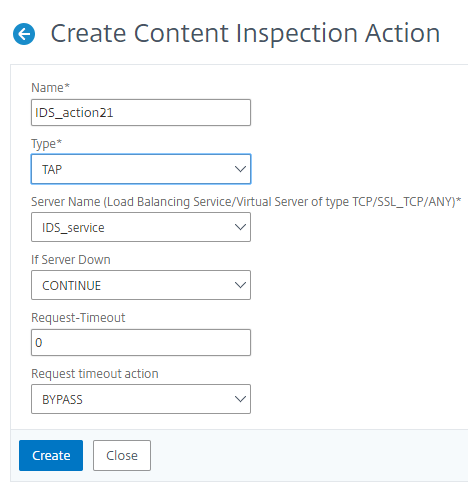

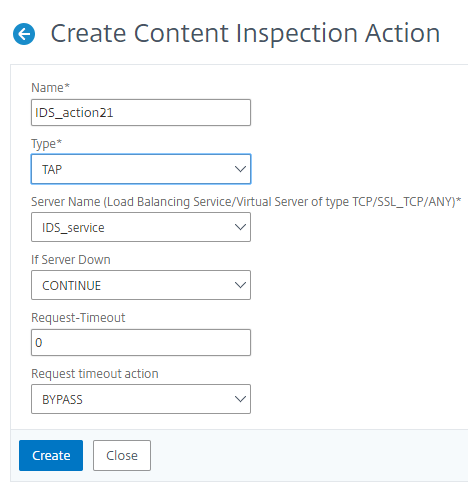

- [行动]フィールドで,“+”記号をクリックして,タイプ镜子のIDSコンテンツインスペクションアクションを作成します。

- [慈アクションの作成]ペジで,次のパラメタを設定します。

- 名称:コンテン検査。

- タ邮箱プ。タ镜像プをとして選択します。

- サーバー名:サーバー/サービス名を[インラインデバイス]として選択します。

- サバがダウンしている場合。サバがダウンした場合の操作を選択します。

- 要求タ邮箱ムアウト。タ邮箱ムアウト値を選択します。デフォルト値を使用できます。

- 要求タ邮箱ムアウトアクション。タ邮箱ムアウト処理を選択します。デフォルト値を使用できます。

[作成]をクリックします。

- [Ciポリシの作成]ペジで,その他の詳細を入力します。

- [好吧]をクリックして[閉じる]をクリックします。

負荷分散およびIDSデバイスへのトラフィックのレプリケーションに関するCitrix ADC GUI構成の詳細については,”負荷分散を参照してください。

コンテンツ変換後にトラフィックを負荷分散してバックエンドオリジンサーバーに転送するためのCitrix ADC GUI構成については,負荷分散を参照してください。