セルフサ,ビスパスワ,ドリセット

セルフサビスパスワドリセットは,Webベスのパスワド管理ソリュションです。これは,Citrix ADCアプライアンスとCitrix网关の認証,承認,および監査機能の両方で使用できます。これにより,ユ,ザ,はパスワ,ドの変更に対する管理者の支援に依存する必要がなくなります。

- ユ,ザ,がパスワ,ドを忘れた。

- ユ,ザ,はログオンできません。

これまでは,エンドユーザーが广告パスワードを忘れた場合,エンドユーザーは广告管理者に連絡してパスワードをリセットする必要がありました。セルフサービスパスワードリセット機能により,エンドユーザーは管理者の介入なしにパスワードをリセットできます。

セルフサ,ビスパスワ,ドリセットを使用する利点には,次のようなものがあります。

- パスワードの自動変更メカニズムにより生産性が向上し,ユーザーがパスワードのリセットを待つ時間がなくなります。

- パスワ,ドの自動変更メカニズムにより,管理者は他の重要なタスクに集中できます。

次の図は,パスワ,ドをリセットするセルフサ,ビスパスワ,ドリセットフロ,を示しています。

セルフサービスパスワードリセットを使用するには,Citrix認証,承認,監査,またはCitrix网关仮想サーバーのいずれかにユーザーが登録されている必要があります。

セルフサ,ビスパスワ,ドリセットには,次の機能があります。

- 新規ユ,ザ,の自己登録。新規ユ,ザ,として自己登録できます。

- ナレッジベ,スの質問を構成します。管理者は,ユ,ザに対して一連の質問を設定できます。

代替電子メルid登録。登録時に別の電子メルidを指定する必要があります。ユーザーがプライマリ電子メールIDのパスワードを忘れたため,OTPは代替電子メールIDに送信されます。

注:

バ,ジョン12.1ビルド51.;xxから,代替電子メ,ルIDの登録をスタンドアロンとして行うことができます。代替の電子メルid登録のみを行うために,新しいログンスキマAltEmailRegister.xmlが導入されました。以前は,代替電子メ,ルidの登録は,kba登録の実行中にのみ実行できました。

- 忘れたパスワ,ドをリセットします。ユ,ザ,はナレッジベ,スの質問に答えることでパスワ,ドをリセットできます。管理者は,質問を設定して保存できます。

セルフサ,ビスパスワ,ドリセットでは,次の2 .の新しい認証メカニズムが提供されます。

知識ベ,スの質問と回答。ナレッジベースの質問と回答のスキーマを選択する前に,Citrix認証,承認,監査,またはCitrix网关に登録する必要があります。

電子メルotp認証。OTPは,ユーザーがセルフサービスパスワードリセット登録時に登録した代替電子メールIDに送信されます。

注

これらの認証メカニズムは,セルフサービスパスワードリセットのユースケースや,既存の認証メカニズムと同様の認証目的に使用できます。

前提条件

セルフサ,ビスパスワ,ドリセットを構成する前に,次の前提条件を確認してください。

- Citrix ADC機能リリ,ス12.1,ビルド50.28。

- サポートされているバージョンは2016年,2012年,および公元2008のドメイン機能レベルです。

- Citrix ADCにバインドされたLDAPBindユーザー名には,ユーザーの广告パスへの書き込みアクセス権が必要です。

注

セルフサビスパスワドリセットは,nFactor認証フロでのみサポトされます。詳細にいては,Citrix ADCによるnFactor認証を参照してください。

制限事項

セルフサ,ビスパスワ,ドのリセットには,次のような制限があります。

- セルフサ,ビスパスワ,ドリセットは,ldapsでサポ,トされています。セルフサ,ビスパスワ,ドリセットは、認証バックエンドが LDAP (LDAP プロトコル) の場合にのみ使用できます。

- 登録済みの代替電子メルidがユザに表示されることはありません。

- ナレッジベースの質疑応答,電子メールOTPの認証と登録は,認証フローの最初の要素にはなりません。

- ネティブプラグンおよびReceiverでは,登録はブラウザ経由でのみサポトされます。

- セルフサビスパスワドのリセットに使用される証明書の最小サズは1024トで,x。509標準に従う必要があります。

- セルフサビスパスワドリセットではrsa証明書のみがサポトされています。

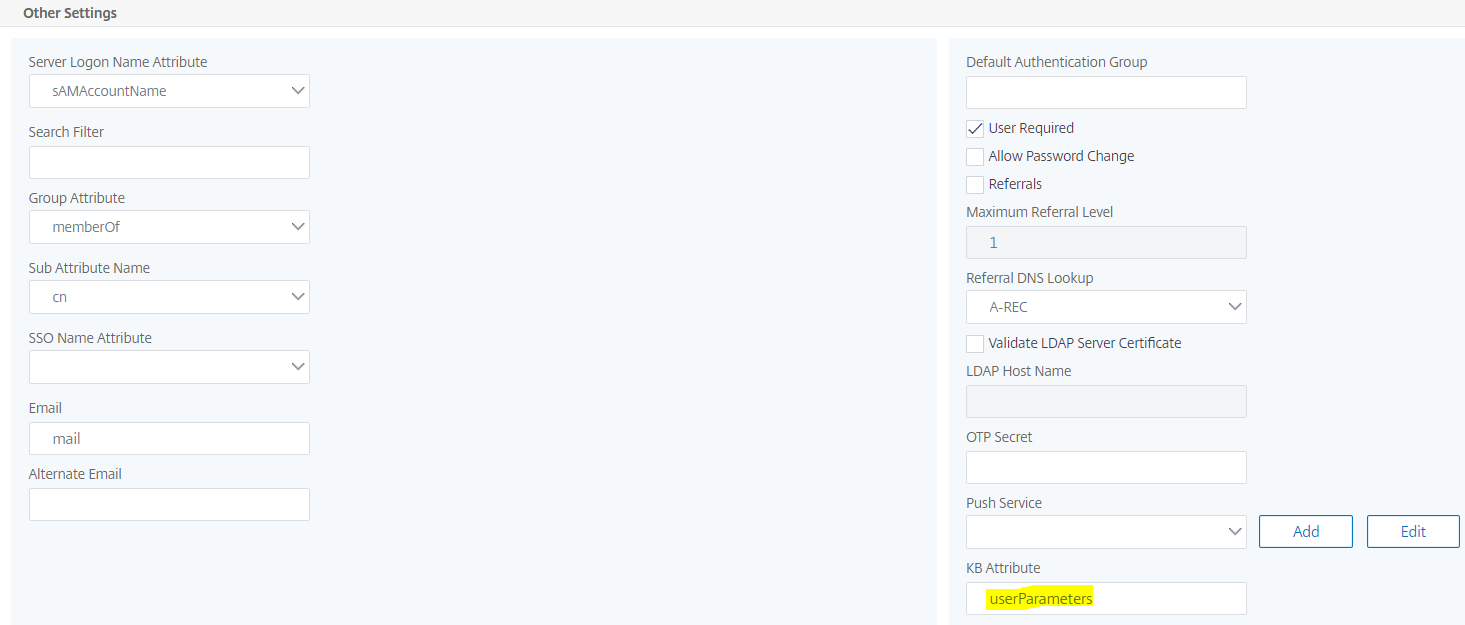

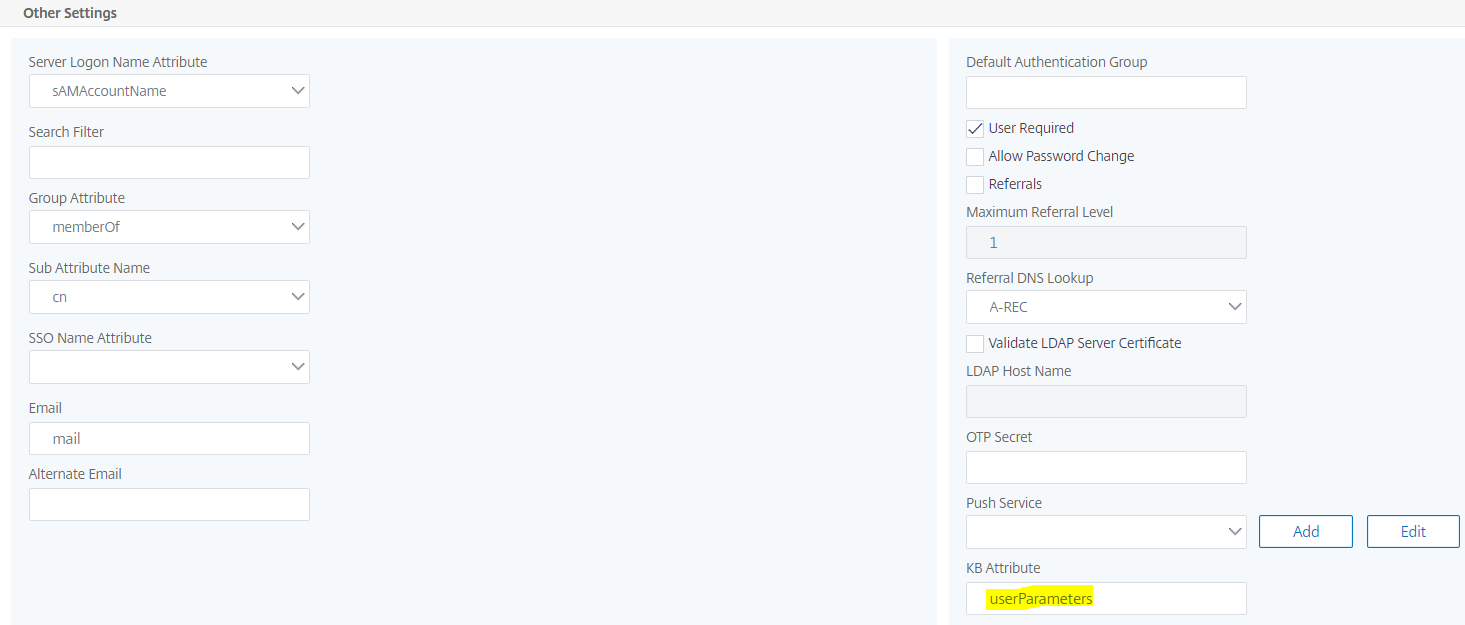

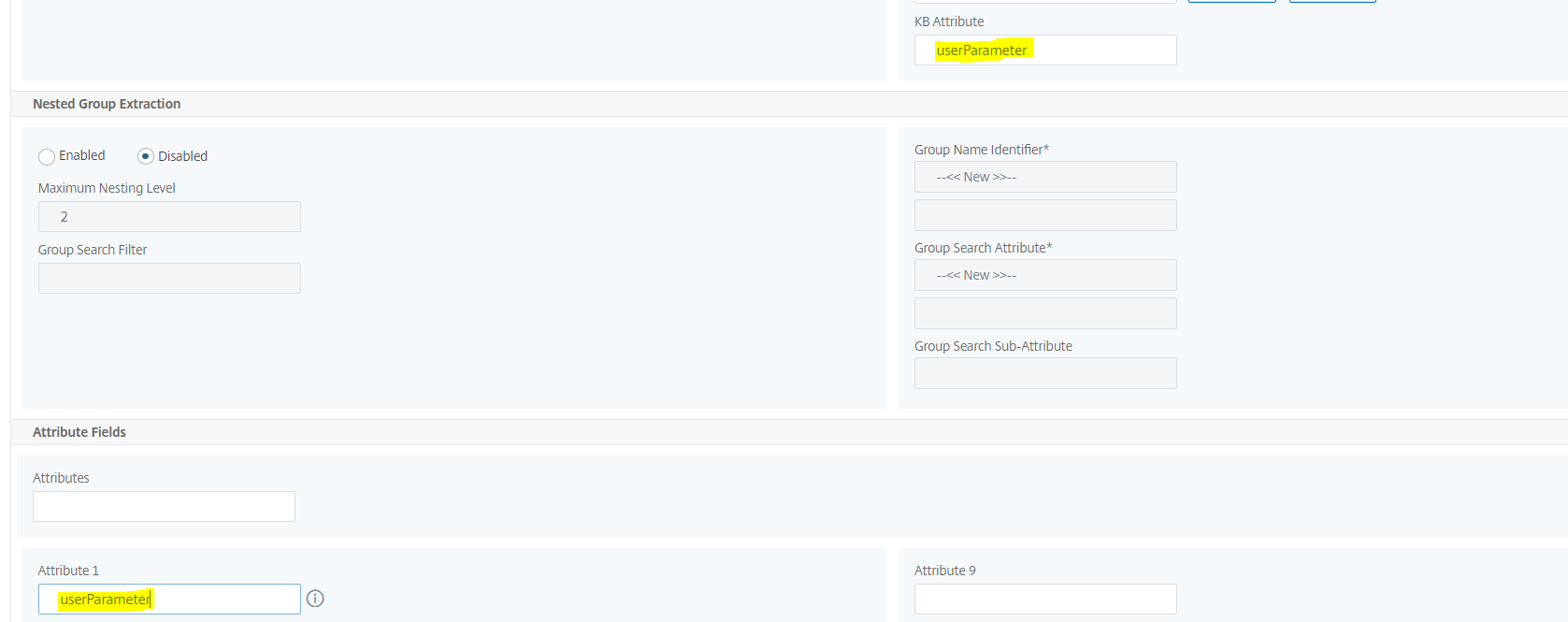

アクティブディレクトリ設定

Citrix ADCナレッジベースの質問と回答,および電子メールのOTPでは,广告属性を使用してユーザーデータを保存します。質問と回答を代替電子メ,ルidとともに保存するようにAD属性を設定する必要があります。Citrix ADCアプライアンスは、ADユーザーオブジェクトの構成済みのKB属性にこれを保存します。AD 属性を設定する場合は、次の点を考慮してください。

- 属性の長さは128文字以上にする必要があります。

- AD属性は最大32kの値をサポ,トする必要があります。

- 属性タ▪▪▪プは` DirectoryString `でなければなりません。

- 1 .のAD属性を,スの質問と回答,idに使用できます。

- ネイティブOTPおよびナレッジベースの質問と回答,または代替電子メールIDの登録には,単一の广告属性を使用できません。

- Citrix ADC LDAP管理者は,選択した广告属性への書き込みアクセス権を持っている必要があります。

既存のAD属性を使用することもできます。ただし,使用する予定の属性が他のケ,スでは使用されないようにしてください。たとえば,userParametersは广告ユーザー内の既存の属性であり,これを使用できます。この属性を確認するには,次の手順を実行します。

- [Adsi] >[ユ,ザ,の選択]に移動します。

- 右クリックして,属性リストまでスクロ,ルダウンします。

- cn=TestUserプロパティウィンドウペescンで、UserParameters属性が設定されていないことを確認できます。

セルフサ,ビスパスワ,ドリセット登録

Citrix ADCアプライアンスにセルフサービスパスワードリセットソリューションを実装するには,次の手順を実行する必要があります。

- セルフサビスパスワドリセット(ナレッジベスの質問と回答/電子メルid)登録

- ユ,ザ,ログオンペ,ジ(パスワ,ドのリセット用.;)ナレッジベースの質問と回答,電子メールのOTP検証,最終的なパスワードリセット係数が含まれます)。

定義済みの質問カタログのセットがjsonファルとして提供されます。管理者は,Citrix ADC GUIを使用して質問を選択し,セルフサービスパスワードリセット登録ログインスキーマを作成できます。次のオプションのいずれかを選択できます。

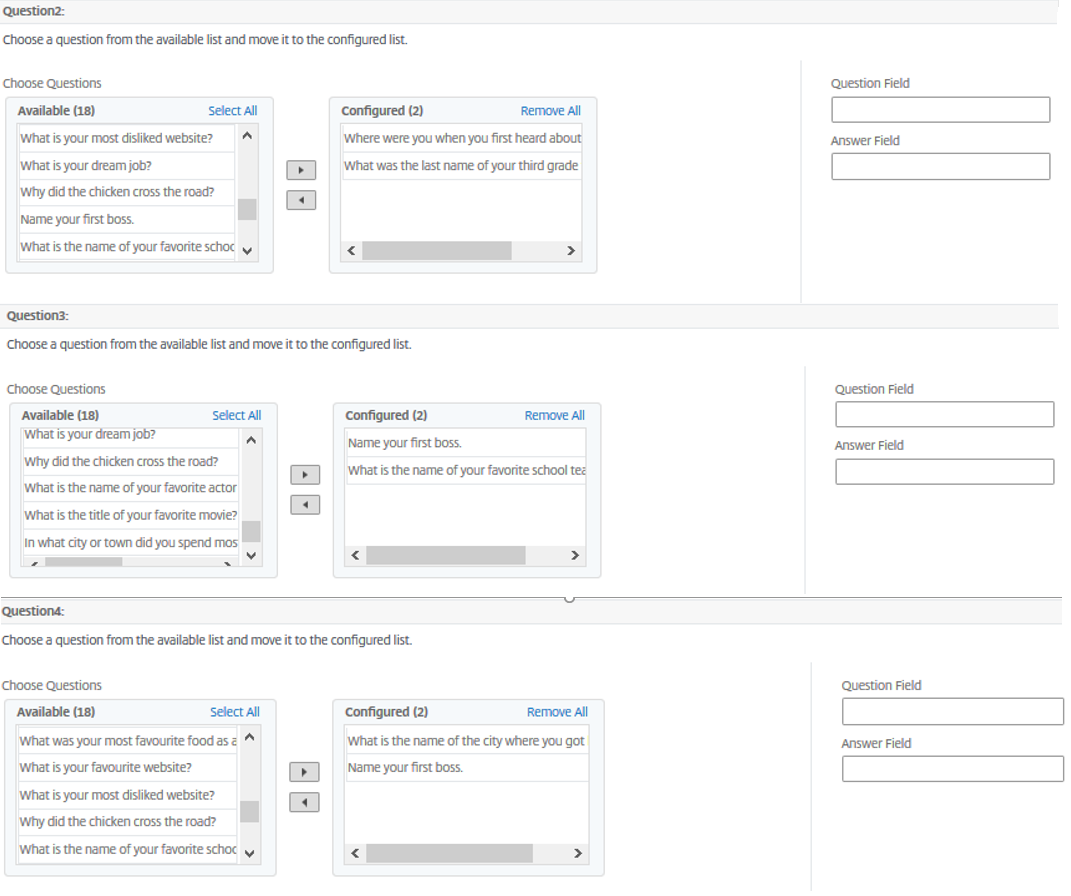

- システム定義の質問を最大4選択します。

- ユザが2の質問と回答をカスタマズできるオプションを提供します。

Cliからデフォルトのナレッジベスの質問jsonファルを表示するには

注

Citrix Gatewayには,デフォルトでシステム定義の質問のセットが含まれています。管理者は“KbQuestions.jsonファイルを編集して,選択した質問を含めることができます。

システム定義の質問は英語でのみ表示され,これらの質問では言語ローカリゼーションのサポートは利用できません。

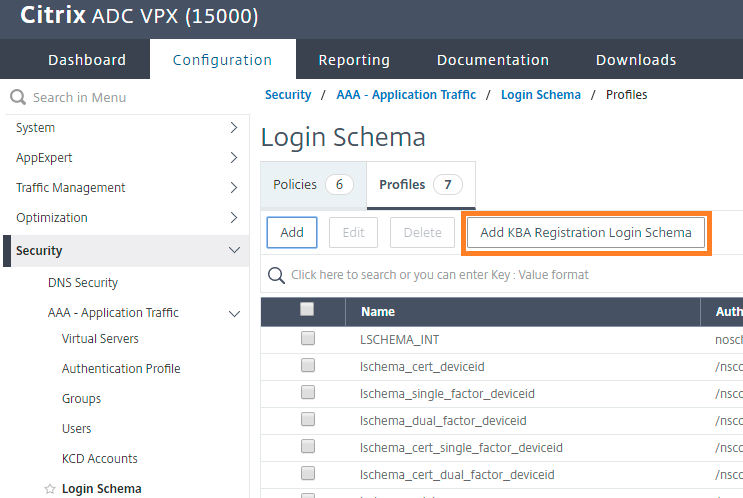

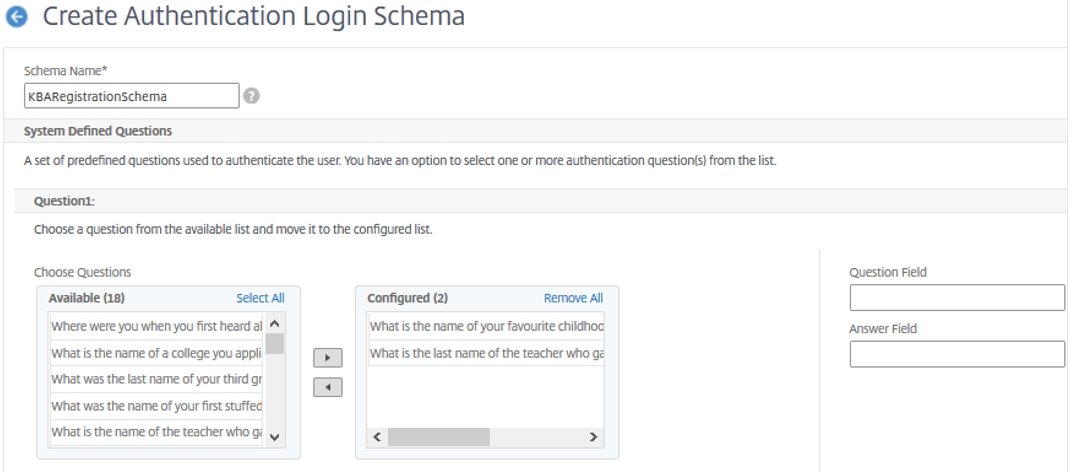

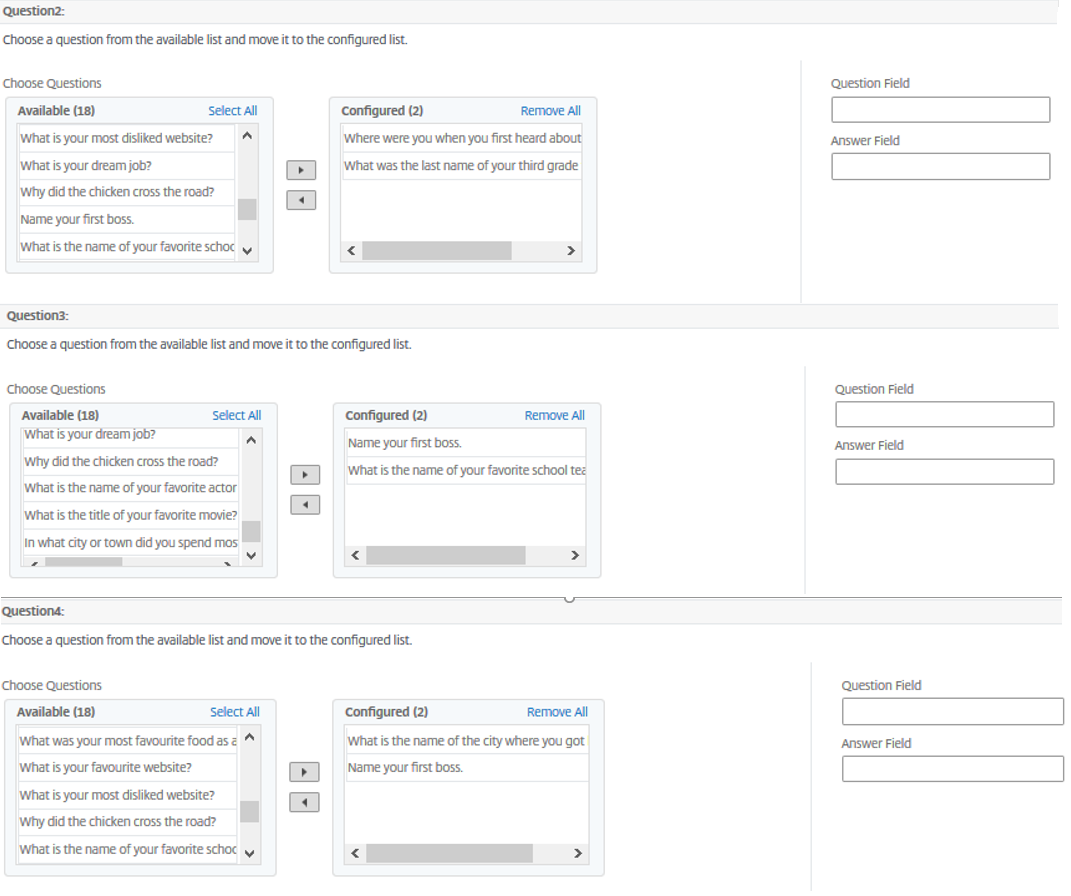

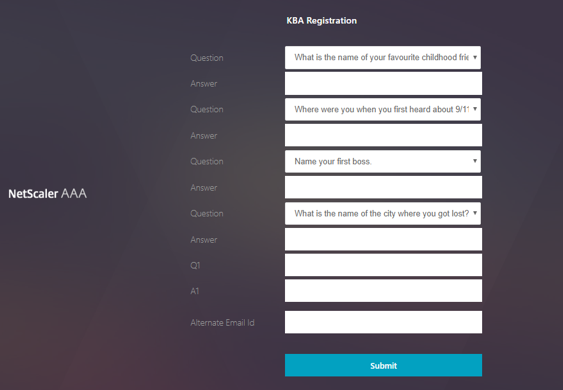

GUIを使用してナレッジベスの質問と回答の登録ログンスキマを完了するには

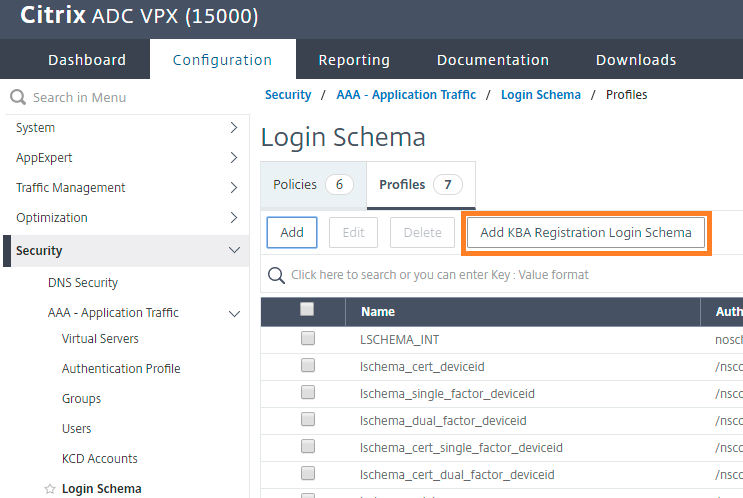

セキュリティ> aaa -アプリケショントラフィック>ログンスキマに移動します。

- [ログ▪▪ンスキ▪▪マ]ペ,ジで,[プロファ@ @ル]をクリックします。

- [Kba登録ログンスキマの追加]をクリックします。

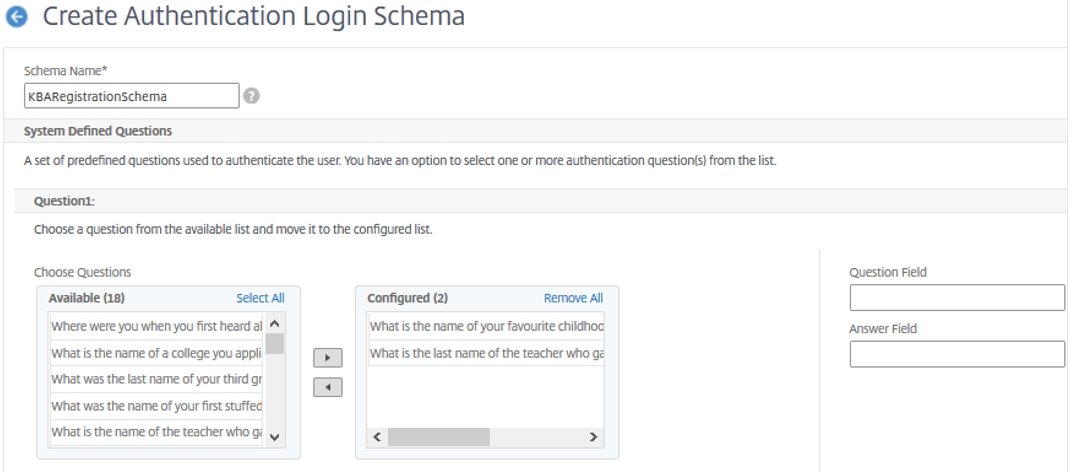

[認証ログ@ @ンスキ@ @マの作成.]ペ,ジで,[スキ,マ名]フィ,ルドに名前を指定します。

任意の質問を選択し,[設定済み]リストに移動します。

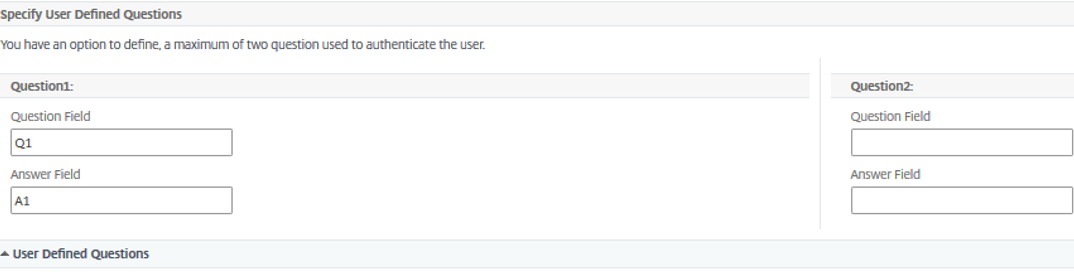

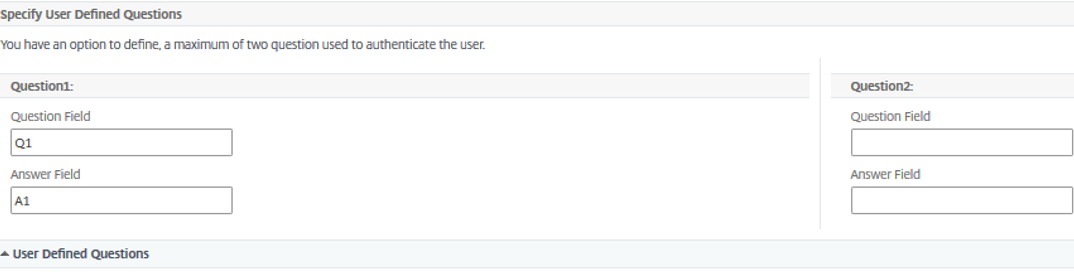

[ユザ定義の質問(用户自定义问题)]セクションでは,Q1およびA1フィ,ルドに質問と回答を入力できます。

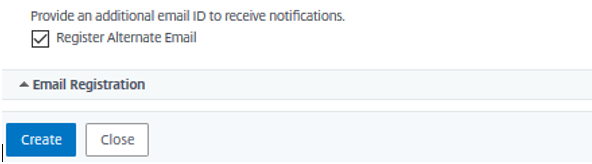

[メ,ル登録]セクションで,[代替メ,ルの登録]オプションをオンにします。Otpを受け取るには,ユ,ザ,登録ログオンペ,ジから代替電子メ,ルidを登録します。

- (创建)をクリックします。ログ▪▪ンスキ▪▪マが生成されると、登録プロセス中に設定されたすべての質問がエンドユーザに表示されます。

Cliを使用してユ,ザ,登録と管理のワ,クフロ,を作成する

設定を開始する前に,次のことが必要です。

- 認証仮想サバに割り当てられたIPアドレス

- 割り当てられたIPアドレスに対応するFQDN

- 認証仮想サ,バ,のサ,バ,証明書

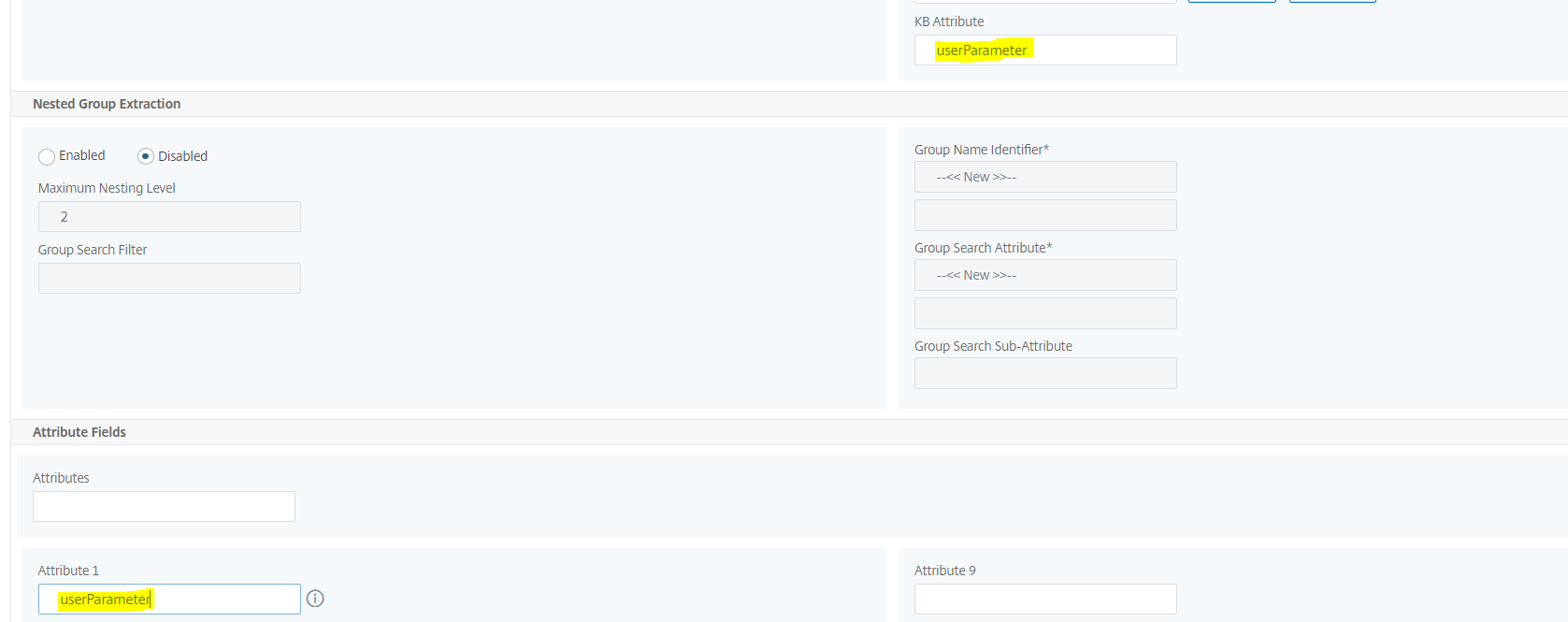

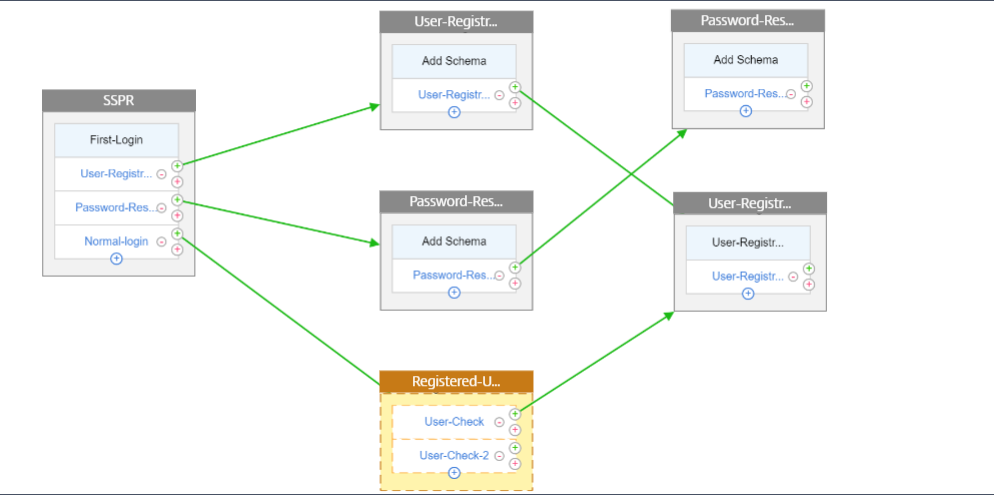

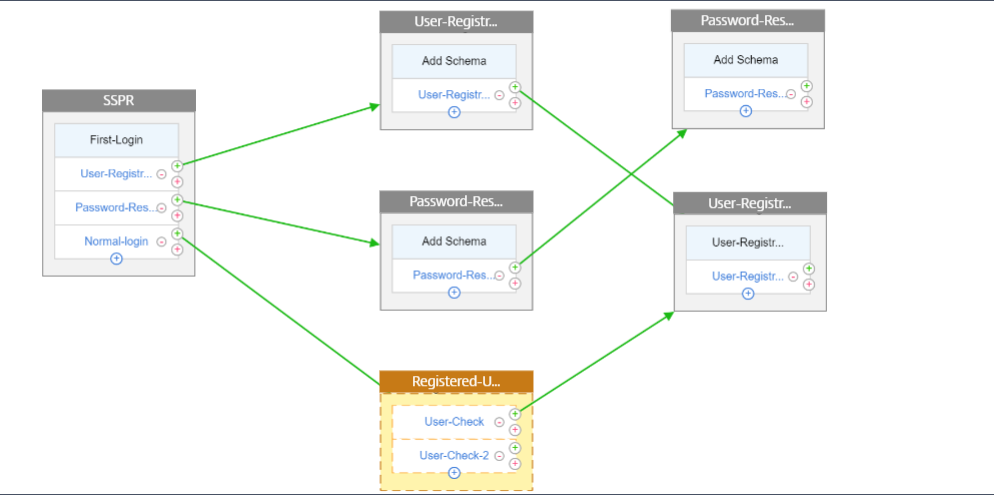

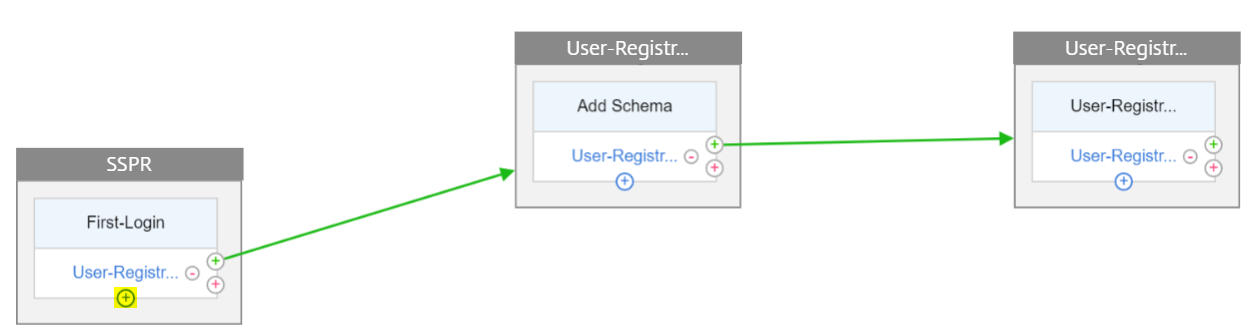

デバスの登録と管理ペジを設定するには,認証仮想サバが必要です。次の図に,ユ,ザ,登録を示します。

認証仮想サ,バ,を作成するには

認証仮想サ,バを設定します。SSLタプで,認証仮想サバをポタル·テマにバンドする必要があります。

> add authentication vserverSSL > bind authentication vserver [-portaltheme ] SSL仮想サバ証明書とキのペアをバンドします。

>绑定ssl vservercertkeyName 例:

> add authentication vserver authvs SSL 1.2.3.4 443 > bind authentication vserver authvs -portaltheme RFWebUI > bind SSL vserver authvs -certkeyname c1 . add authentication vserver authvs SSL 1.2.3.4 443

Ldapログオンアクションを作成するには

> add authentication ldapAction {-serverIP [-serverPort ] [-ldapBase ] [-ldapBindDnPassword ] [- ldploginname ] 注

第1要素として任意の認証ポリシ,を設定できます。

例:

> add authentication ldapAction ldap_logon_action -serverIP 1.2.3.4 -serverPort 636 -ldapBase "OU=Users,DC=server,DC=com" -ldapBindDn administrator@ctxnsdev.com -ldapBindDnPassword PASSWORD - ldapoginname samAccountName -serverPort 636 -sectype SSL -KBAttribute userParametersLdapログオン用の認証ポリシ,を作成するには

> add authentication policy [ 例:

> add认证策略ldap_logon -rule true -action ldap_logon_actionナレッジベ,スの質問と回答の登録アクションを作成するには

ldapActionに2の新しいパラメタが導入されました。Kba認証(登録と検証)用のKBAttributeおよびユ,ザ,の代替電子メ,ルidの登録用のalternateEmailAttr。

> add authentication ldapAction {-serverIP [-serverPort ] [-ldapBase ] [-ldapBindDnPassword ] [- ldapoginname ] [-KBAttribute ] [-alternateEmailAttr ] 例:

> add authentication ldapAction ldap1 -serverIP 1.2.3.4 -sectype ssl -serverPort 636 -ldapBase "OU=Users,DC=server,DC=com" -ldapBindDn administrator@ctxnsdev.com -ldapBindDnPassword PASSWORD - ldapoginname samAccountName -KBAttribute userParameters -alternateEmailAttr userParametersユ,ザ,登録と管理画面を表示する

“KBARegistrationSchema.xmlログインスキーマは,エンドユーザーにユーザー登録ページを表示するために使用されます。次のcliを使用して,ログaapl .ンスキ.マを表示します。

> add authentication loginSchema -authenticationSchema .使用实例 例:

>添加authentication loginSchema kba_register -authenticationSchema /nsconfig/ loginSchema / loginSchema /KBARegistrationSchema.xmlユザ登録と管理画面を表示するには,urlまたはldap属性の2の方法があります。

网址を使う

网址パスに' /register ' (https://lb1.server.com/registerなど)が含まれている場合,urlを使用してユ,ザ,登録ペ,ジが表示されます。

登録ポリシを作成してバンドするには

> add authentication policylabel user_registration -loginSchema kba_register > add authentication policy ldap1 -rule true -action ldap1 > bind authentication policylabel user_registration -policy ldap1 -priority 1 .使用实例URLに' /注册'が含まれている場合に,認証ポリシーを認証,承認,監査仮想サーバーにバインドするには

>添加认证策略ldap_logon -rule "http.req.cookie.value(\"NSC_TASS\").contains(\"register\")"-action ldap_logon > bind authentication vserver authvs -policy ldap_logon -nextfactor user_registration -priority証明書をVPNグロバルにバンドするには

绑定vpn global -userDataEncryptionKey注

广告属性に保存されているユーザーデータ(KB问答および登録済みの代替電子メールID)を暗号化するには,証明書をバインドする必要があります。

証明書の有効期限が切れた場合は,新しい証明書をバaaplンドして,登録をもう一度実行する必要があります。

属性の使用

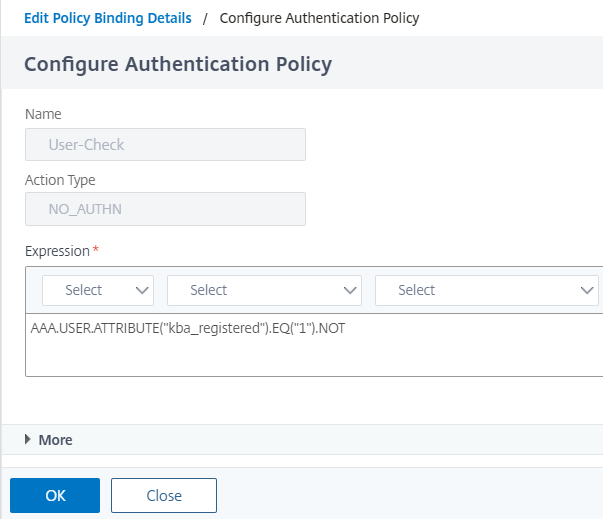

認証ポリシーを認証,承認,および監査仮想サーバーにバインドして,ユーザーがすでに登録されているかどうかを確認できます。このフローでは,ナレッジベースの質問と回答の登録係数より前の前述のポリシーは,KBA属性が設定されたLDAPである必要があります。これは,adユ,ザ,が登録されているか,ad属性を使用していないかを確認するためです。

重要

ルール“AAA.USER.ATTRIBUTE (kba_registered) .EQ(“0”)“は,新しいユーザにナレッジベースの質問と回答,および代替の電子メールへの登録を強制します。

ユ,ザ,がまだ登録されていないかどうかを確認する認証ポリシ,を作成するには

>添加认证策略switch_to_kba_register -rule "AAA.USER.ATTRIBUTE(\"kba_registered\").EQ(\"0\")"-action NO_AUTHN > add认证策略first_time_login_forced_kba_registration -rule true -action ldap1 .使用实例登録ポリシラベルを作成し,ldap登録ポリシにバンドするには

> add authentication policylabel auth_or_switch_register -loginSchema LSCHEMA_INT > add authentication policylabel kba_registration -loginSchema kba_register > bind authentication policylabel auth_or_switch_register -policy switch_to_kba_register -priority 1 -nextFactor kba_registration > bind authentication policylabel kba_registration -policy first_time_login_forced_kba_registration -priority 1認証ポリシを認証,承認,監査仮想サバにバンドするには

绑定认证vserver authvs -policy ldap_logon -nextfactor auth_or_switch_register -priorityユ,ザ,登録と管理の検証

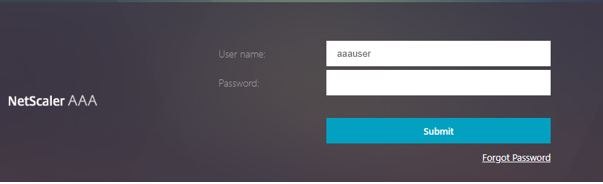

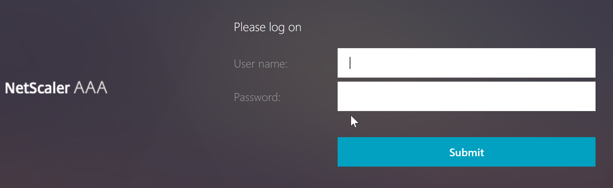

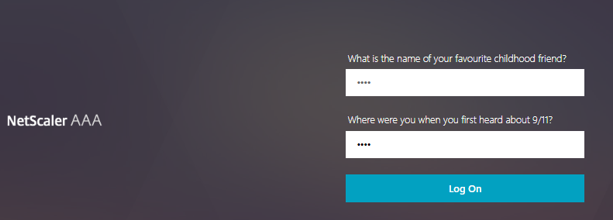

前のセクションで説明した手順をすべて設定したら,次のUI画面が表示されます。

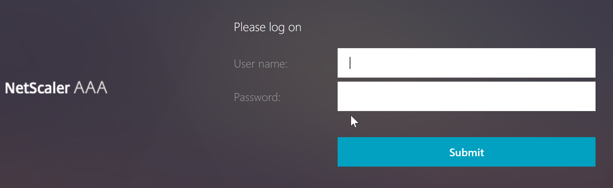

ロ,ドバランサ,仮想サ,バのurlを入力します(例:https://lb1.server.com)。ログオン画面が表示されます。

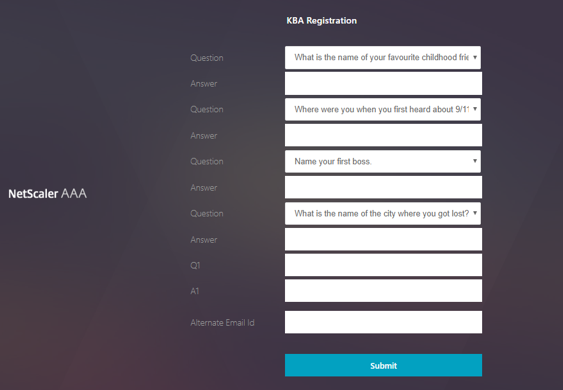

ユ,ザ名とパスワ,ドを入力します。(提交)をクリックします。[ユ,ザ,登録]画面が表示されます。

- ドロップダウンリストから希望する質問を選択し,[回答]を入力します。

- (提交)をクリックします。ユ,ザ,登録成功画面が表示されます。

ユ,ザ,ログオンの設定ペ,ジ

この例では,管理者は最初の要素がLDAPログオン(エンドユーザーがパスワードを忘れた)であると想定しています。その後,ユーザーはナレッジベースの質問と回答の登録と電子メールID OTP検証に従い,最後にセルフサービスパスワードリセットを使用してパスワードをリセットします。

セルフサ,ビスパスワ,ドリセットには,どの認証メカニズムでも使用できます。Citrix では、強力なプライバシーを確保し、不正なユーザーパスワードのリセットを避けるために、ナレッジベースの質問と回答、またはOTPのメール、あるいはその両方を行うことをお勧めします。

ユ,ザ,ログオンペ,ジの設定を開始する前に,次のことが必要です。

- ロ,ドバランサ仮想サ,バのIP

- ロ,ドバランサ仮想サ,バに対応するFQDN

- ロ,ドバランサ,のサ,バ,証明書

Cliを使用してロ,ドバランサ仮想サ,バを作成する

内部Webサイトにアクセスするには,バックエンドサービスの前にある磅仮想サーバーを作成し,認証ロジックを認証仮想サーバーに委任する必要があります。

> add lb vserver lb1 SSL 1.2.3.162 443 -persistenceType NONE -cltTimeout 180 -AuthenticationHost otpauth.server.com -Authentication ON -authnVsName authvs > bind SSL vserver lb1 -certkeyname c1 . SSL 1.2.3.162負荷分散でバックエンドサ,ビスを表すには,次のようにします。

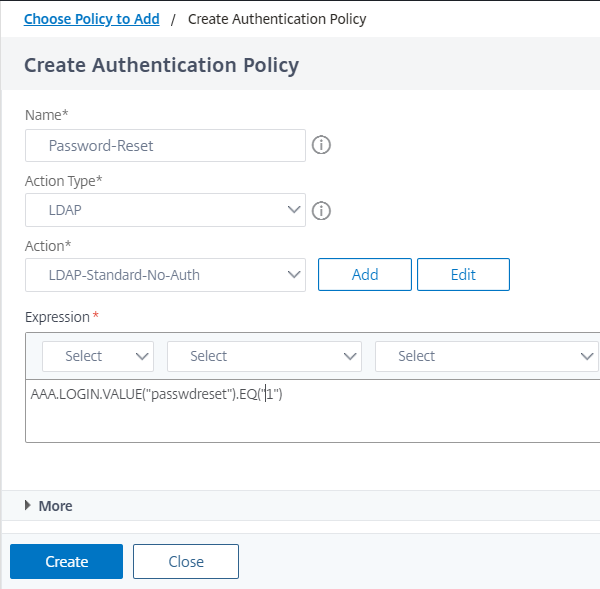

> add service iis_backendsso_server_com 1.2.3.4 HTTP 80 > bind lb vserver lb1 iis_backendsso_server_com最初のポリシとして認証を無効にしたldapアクションの作成

> add authentication ldapAction ldap3 -serverIP 1.2.3.4 -serverPort 636 -ldapBase "OU=Users,DC=server,DC=com" -ldapBindDn administrator@ctxnsdev.com -ldapBindDnPassword PASSWORD - ldploginname samAccountName -authentication disabled > add authentication policy ldap3 -rule aaa.LOGIN.VALUE("passwdreset").EQ("1") -action ldap3ナレッジベ,スの質問と回答の検証アクションを作成する

セルフサービスパスワードリセットフローでナレッジベースの質問と回答を検証するには,認証を無効にしてLDAPサーバを設定する必要があります。

> add authentication ldapAction - serverip - serverport - ldapbase - ldapbinddnpassword - ldploginname - kbattribute - alternateEmailAttr -authentication DISABLED 例:

> add authentication ldapAction ldap2 -serverIP 1.2.3.4 -serverPort 636 -ldapBase "OU=Users,DC=server,DC=com" -ldapBindDn administrator@ctxnsdev.com -ldapBindDnPassword PASSWORD - ldapoginname samAccountName -KBAttribute userParameters -alternateEmailAttr userParameters -authentication disabledCliを使用してナレッジベ,スの質問と回答を検証するための認証ポリシ,を作成するには

增加认证策略kba_validation -rule true -action ldap2Eメル検証アクションを作成する

セルフサービスパスワードリセット登録の一環として,ユーザーの電子メールIDまたは代替電子メールIDが必要なため,LDAPは電子メール検証要素に先行する必要があります。

注:

電子メールOTPソリューションを機能させるには,SMTPサーバーでログインベースの認証が有効になっていることを確認してください。

ログインベースの認証が有効になっていることを確認するには,SMTPサーバーで次のコマンドを入力します。ログンベスの認証が有効になっている場合,身份验证登录というテキストが出力に太字で表示されます。

root@ns# telnet < SMTP服务器的IP地址><服务器端口号> ehlo例:

root@ns# telnet 10.106.3.66 25 Trying 10.106.3.66…已连接到10.106.3.66。转义字符是'^]'。22e2k13.nsgsanity.com微软ESMTP邮件服务准备在星期五,2019年11月22日16:24:17 +0530 ehlo 250-E2K13.NSGSanity.com Hello [10.221.41.151] 250- size 37748736 250- pipelining 250- dsn 250- enhancedstatuscodes 250- starttls 250- x - anonymoustls 250- auth LOGIN 250- x - exps GSSAPI NTLM 250- 8bitmime 250- binarymime 250- chunking 250 XRDSTログンベスの認証を有効にする方法にいては,https://support.microfocus.com/kb/doc.php?id=7020367を参照してください。

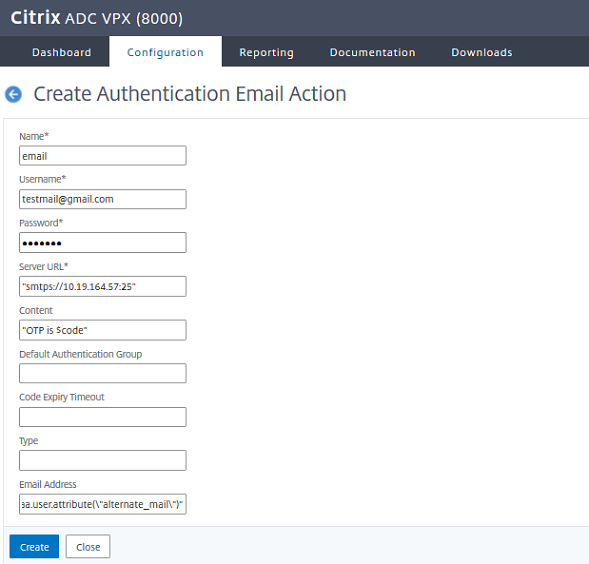

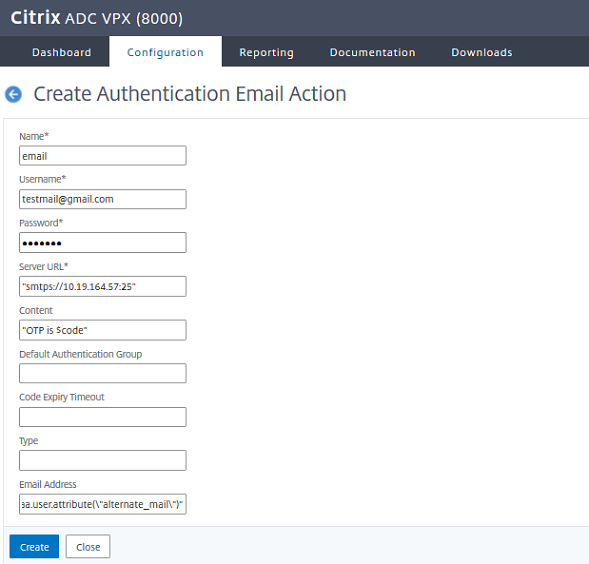

Cliを使用して電子メ,ルアクションを設定するには

add authentication emailAction emailact -userName sender@example.com -password -serverURL "smtps://smtp.example.com:25" -content "OTP is $code" 例:

add authentication emailAction email -userName testmail@gmail.com -password 298a34b1a1b7626cd5902bbb416d04076e5ac4f357532e949db94c0534832670 -encrypted -encryptmethod ENCMTHD_3 -serverURL "smtps://10.19.164.57:25" -content "OTP is $code" -emailAddress "aaa.user.attribute(\"alternate_mail\")"注

構成の“EmailAddress”パラメ,タはPI式です。そのため,セッションのデフォルトのユーザー電子メールID,または既に登録済みの代替電子メールIDのいずれかを使用するように設定されます。

GUIを使用して電子メルidを設定するには

- [セキュリティ]> [AAA -アプリケーショントラフィック]>[ポリシー]>[認証]>[詳細ポリシー]>[アクション][追加]をクリックします。

[認証メ,ルアクションの作成]ペ,ジで詳細を入力し,[作成]をクリックします。

Cliを使用してeメ,ル検証用の認証ポリシ,を作成するには

添加认证策略email_validation -rule true -action emailパスワ,ドリセット係数の認証ポリシ,を作成するには

增加认证策略ldap_pwd -rule true -action ldap_logon_actionログ@ @ンスキ@ @マによる@ @の提示

パスワードをリセットするためのセルフサービスパスワードリセット用のLoginSchemaは3つあります。次のcliコマンドを使用して,3のログ。

root@ns# cd /nsconfig/loginschema/ loginschema/ root@ns# ls -ltr | grep -i password -r——r——r——1 nobody wheel 2088 11月13日08:38 SingleAuthPasswordResetRem.xml -r——r——r——1 nobody wheel 1541 11月13日08:38 OnlyUsernamePasswordReset.xml -r——r——1 nobody wheel 1391 11月13日08:38 onypassword .xmlCliを使用して1の認証パスワドリセットを作成するには

> add authentication loginSchema lschema_password_reset -authenticationSchema "/nsconfig/ loginSchema / loginSchema /SingleAuthPasswordResetRem.xml" > add authentication loginSchemaPolicy lpol_password_reset -rule true -action lschema_password_resetポリシ,ラベルを使用して,ナレッジベ,スの質問と回答とeメ,ルによるotp検証ファクタを作成

最初の要素がLDAPログオンの場合,次のコマンドを使用して,次の要素に対する知識ベースの質問と回答および電子メールのOTPポリシーラベルを作成できます。

> add authentication loginSchema lschema_noschema -authenticationSchema noschema > add authentication policylabel kba_validation -loginSchema lschema_noschema > add authentication policylabel email_validation -loginSchema lschema_noschemaポリシ,ラベルによるパスワ,ドリセット係数の作成

次のコマンドを使用して,ポリシ,ラベルからパスワ,ドリセット係数を作成できます。

> add authentication loginSchema lschema_noschema -authenticationSchema noschema > add authentication policylabel password_reset -loginSchema lschema_noschema > bind authentication policylabel password_reset -policyName ldap_pwd -priority 10 -gotoPriorityExpression NEXT次のコマンドを使用して,ナレッジベースの質問と回答と電子メールポリシーを以前に作成したポリシーにバインドします。

> bind authentication policylabel email_validation -policyName email_validation -nextfactor password_reset -priority 10 -gotoPriorityExpression NEXT > bind authentication policylabel kba_validation -policyName kba_validation -nextfactor email_validation -priority 10 -gotoPriorityExpression NEXTフロをバンドする

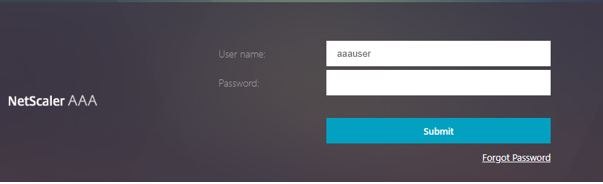

LDAP登录の認証ポリシーの下でLDAPログオンフローが作成されている必要があります。このフローでは,最初のLDAPログオンページに表示される[パスワードを忘れた場合]リンクをクリックし,次にKBA検証,OTP検証,最後にパスワードリセットページの順にクリックします。

bind authentication vserver authvs -policy ldap3 -nextfactor kba_validation -priority 10 -gotoPriorityExpression NEXTすべてのUIフロをバンドするには

bind authentication vserver authvs -policy lpol_password_reset -priority 20 -gotoPriorityExpression结束パスワドをリセットするユザログオンワクフロ

ユザがパスワドをリセットする必要がある場合のユザログオンワクフロを次に示します。

ロ,ドバランサ,仮想サ,バのurlを入力します(例:https://lb1.server.com)。ログオン画面が表示されます。

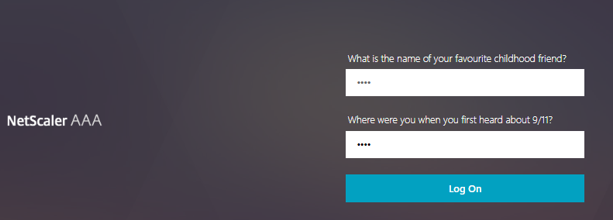

[パスワ,ドを忘れた場合]をクリックします。検証画面には,广告ユーザーに対して登録された最大6つの質問と回答のうち2つの質問が表示されます。

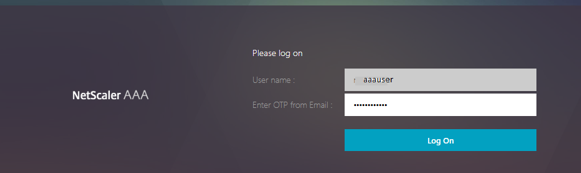

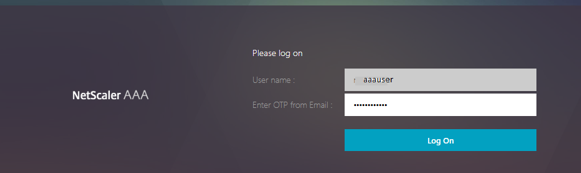

質問に答えて,[ログオン]をクリックします。登録済みの代替電子メール ID で受信した OTP を入力する必要がある電子メール OTP 検証画面が表示されます。

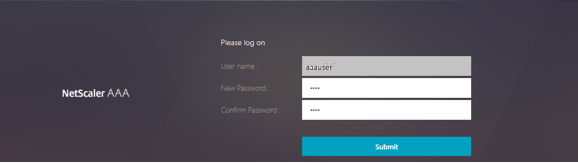

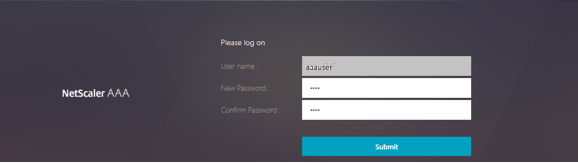

電子メルotpを入力します。電子メルotpの検証に成功すると,パスワドのリセットペジが表示されます。

新しいパスワ,ドを入力し,新しいパスワ,ドを確認します。(提交)をクリックします。パスワ,ドのリセットに成功すると,[パスワ,ドリセット成功]画面が表示されます。

これで,リセットパスワ,ドを使用してログオンできます。

トラブルシュ,ティング

Citrixには,セルフサービスパスワードリセットの使用中に発生する可能性のある基本的な問題のトラブルシューティングを行うオプションがあります。次のセクションは,特定の領域で発生する可能性がある問題のトラブルシュ,ティングに役立,ます。

Nsログ

ログを分析する前に,次のコマンドを使用してログレベルを调试に設定することをお勧めします。

> set syslogparams -loglevel DEBUG登録

次のメッセ,ジは,ユ,ザ,登録が成功したことを示します。

"ns_aaa_insert_hash_keyValue_entry key:kba_registered value:1" Nov 14 23:35:51 10.102.229.76 11/14/2018:18:05:51 GMT 0- ppp -1: default SSLVPN Message 1588 0:"ns_aaa_insert_hash_keyValue_entry key:alternate_mail value: eyj2zxjzaw9uijoimsisicjjlvqioiixbk1owjn0t2njlvvvzux6ndrwzfhxds01dta9iiwgimtlesi6ilniyw9ovlhknfhuqthkvv2ddcmjsv3pxqzres3qzmwxinuyxq0tysupxd0h4sfrizlwzjrrtjtm0ziyy1rzmlqc0tmevn2uhplegljc2hmvhzbcgvmzjy5du5iykytyxplqzjmtff1m3jinfvebzjasjdzz0qwtqvui3be1fyvnpexhnn1dsrkzxewtnovvnogppqvvzvklvvebhv4iiwgimfszyi6ikffuzi1nlhq00ifq ==.oKmvOalaOJ3a9z7BcGCSegNPMw==" 知識ベ,スの質問と回答の検証

次のメッセ,ジは,ナレッジベ,スの質問と回答の検証に成功したことを示します。

“NFactor:成功完成KBA验证,nextfactor是电子邮件”電子メルidの検証

次のメッセ,ジは,パスワ,ドのリセットが成功したことを示します。

"NFactor:成功完成电子邮件认证,nextfactor是pwd_reset"nFactorビジュアラザを使用したSSPRの設定

SSPRの設定を開始する前に,次のldapサ,バを追加する必要があります。

ユ,ザ認証に対して認証が有効になっていて,ad属性が指定されている標準ldapサ,バ。

認証なしでユ,ザパラメ,タを抽出するためのldap,サ,バ。

認証なしのSSLでパスワ,ドをリセットするためのldapサ,バ。また,ユ,ザ,詳細の保存に使用するAD属性は,このサ,バ,で定義する必要があります。

認証が有効で,ad属性が指定された,ユ,ザ登録用のldapサ,バ

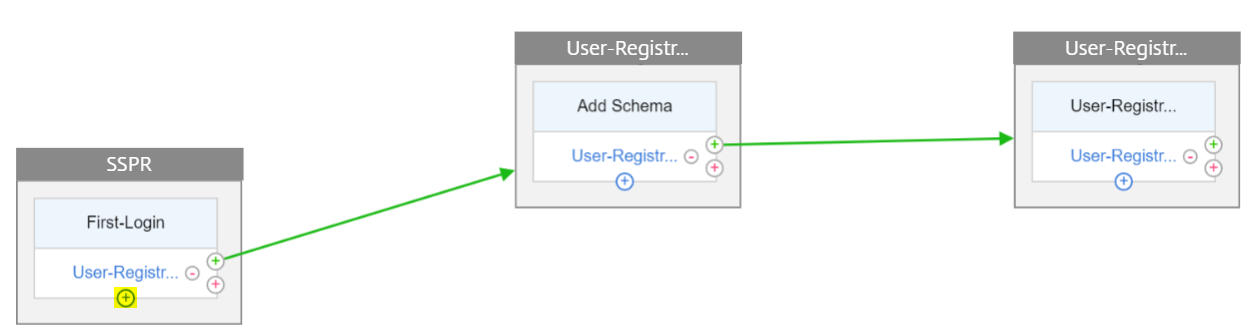

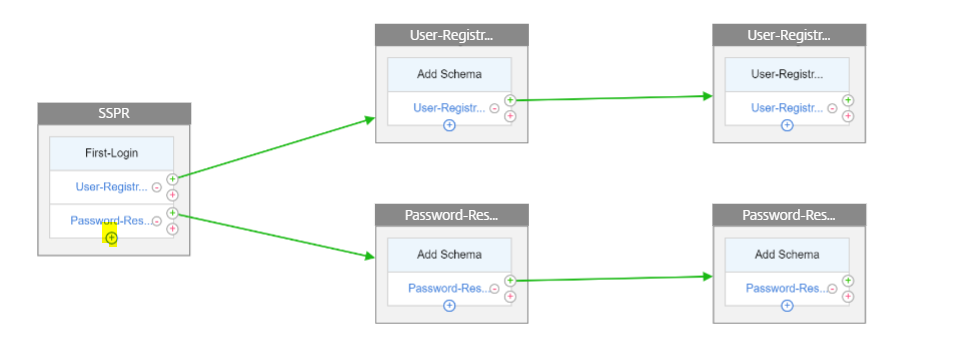

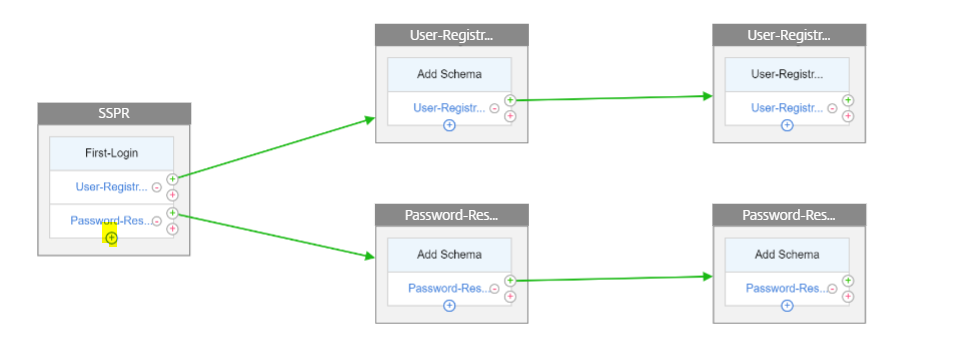

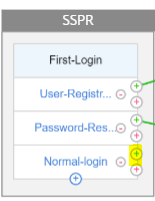

次の図に,フロ,全体を示します。

次のcliコマンドを使用して,証明書をグロバルにバンドします。

bind vpn global -userDataEncryptionKey通配符

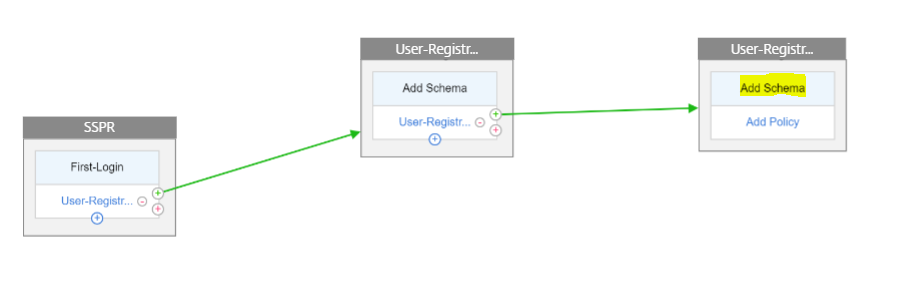

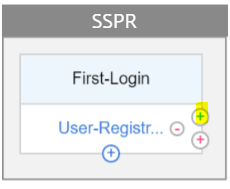

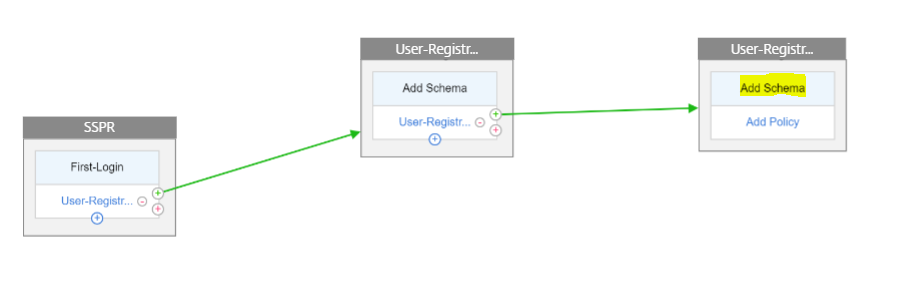

LDAPサバが追加されたので,ビジュアラザを使用してnFactorの設定を続行します

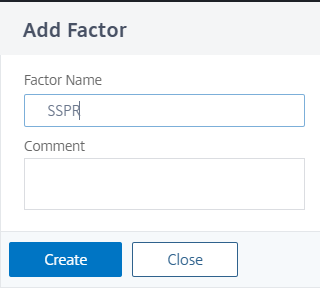

[セキュリティ]>[3]>[アプリケーショントラフィック]> [nFactor可视化工具]> [nFactorフロー]に移動し,[追加]をクリックして,ボックス内の+アescコンをクリックします。

フロ,に名前を付けます。

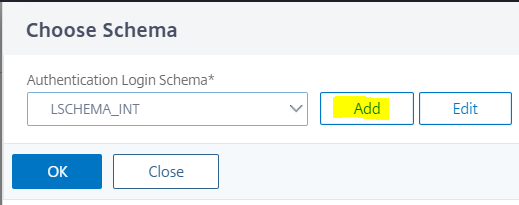

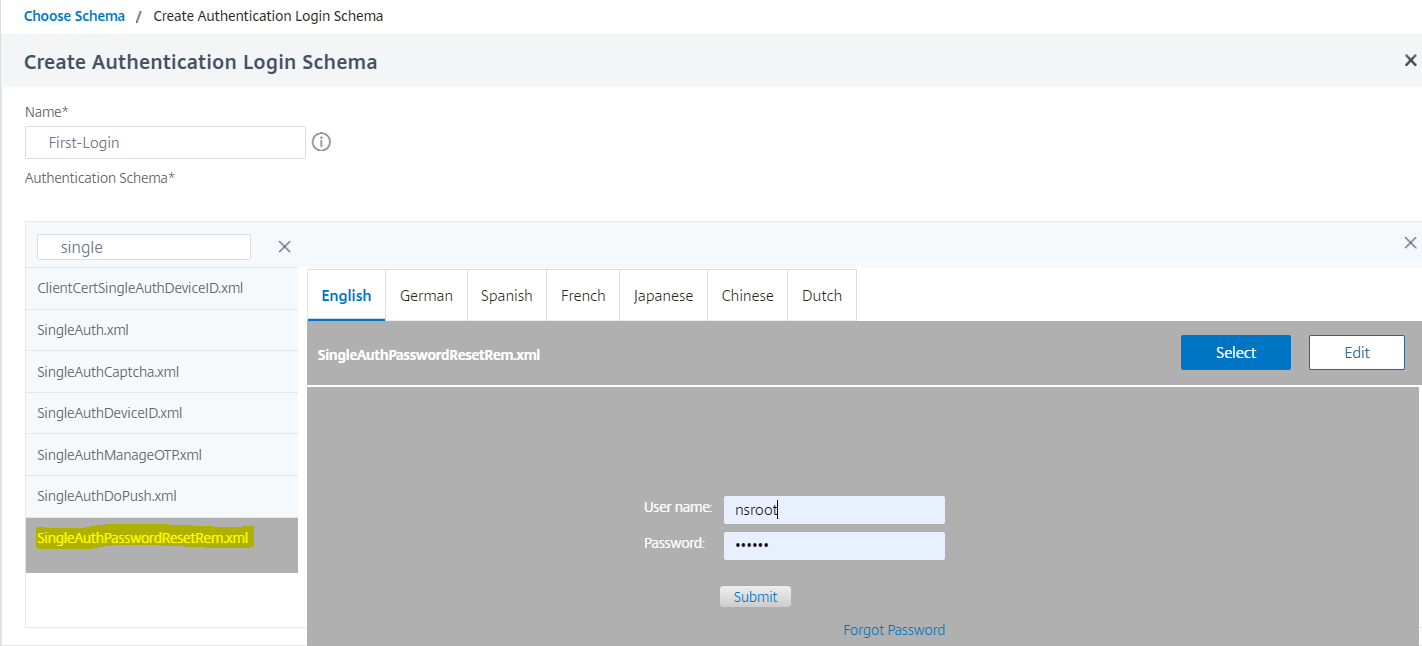

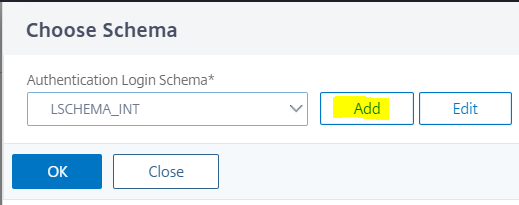

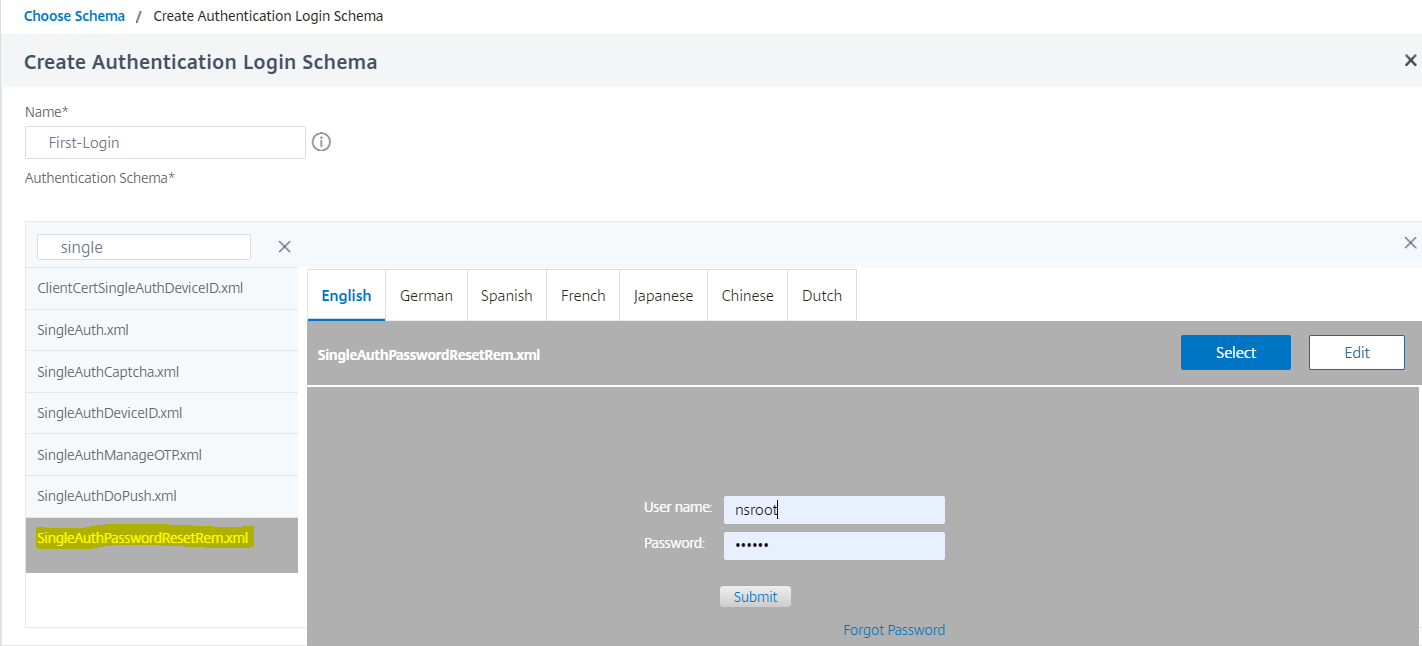

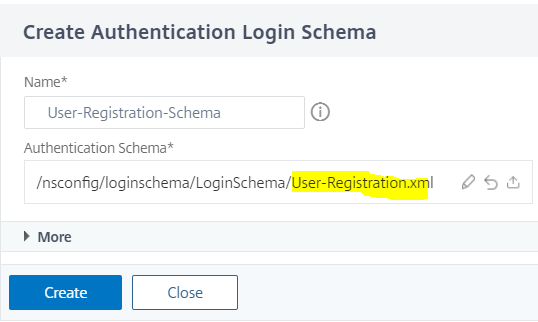

既定のスキ,マとして機能する[スキ,マの追加.]をクリックします。[ログ▪▪ンスキ▪▪マ] ページで [追加]をクリックします。

スキ,マに名前を付けたら,スキ,マを選択します。右上隅の“選択”(选择)をクリックして,スキ,マを選択します。

「作成“をクリックして”OK”をクリックします。

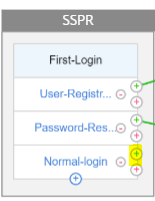

デフォルトのスキマを追加したら,次の3のフロを設定する必要があります。

- ユ,ザ,登録:明示的なユ,ザ,登録の場合

- パスワ,ドリセット:パスワ,ドリセット用

- 通常ログン+登録済みユザチェック:ユザが登録され,正しいパスワドを入力した場合,そのユザはログンしています。ユ,ザ,が登録されていない場合は,登録ペ,ジに移動します。

ユ,ザ,登録

スキ,マを追加した後,残ったところから続けてみましょう。

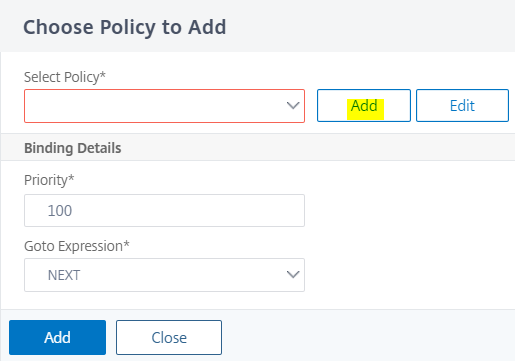

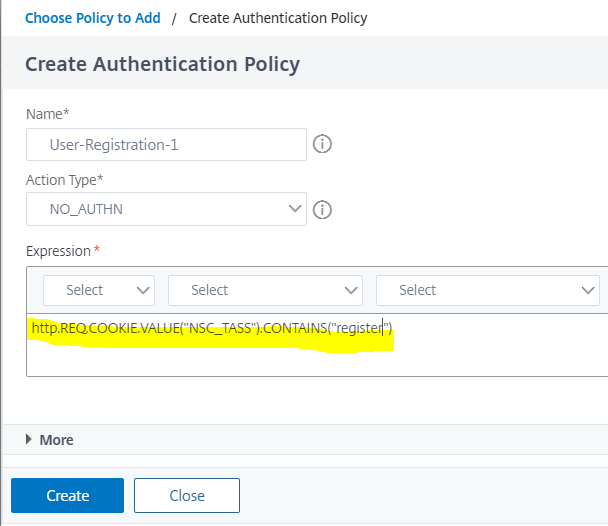

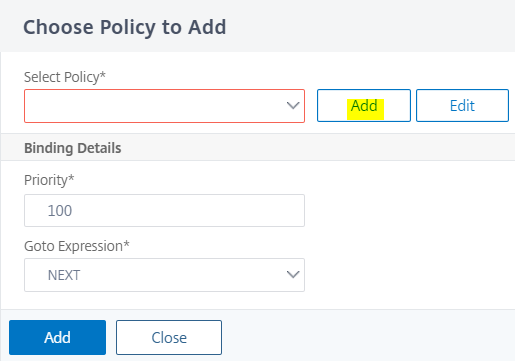

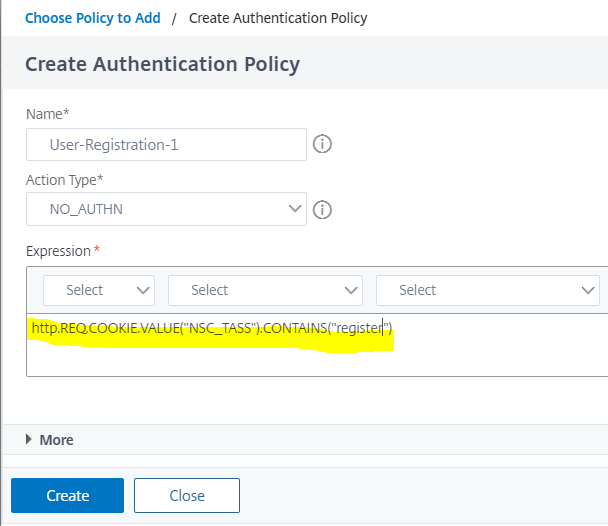

[添加政策]をクリックすると,ユ,ザ,が明示的に登録しようとしているかどうかがチェックされます。

[作成]をクリックし,[追加]をクリックします。

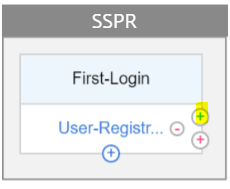

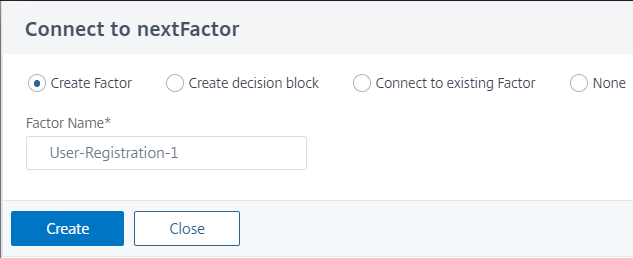

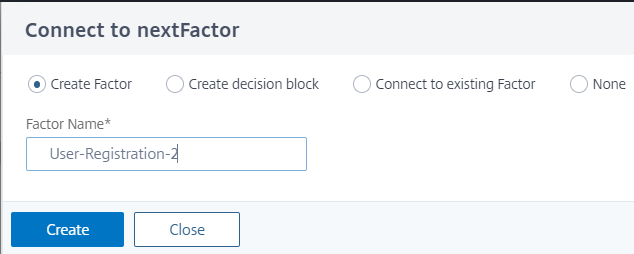

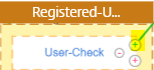

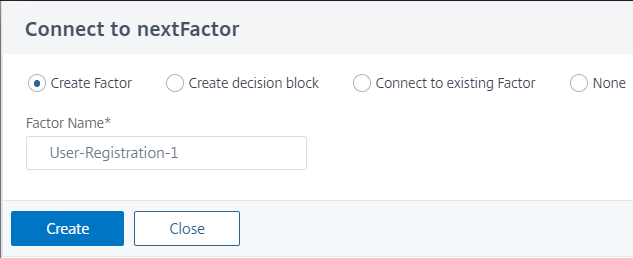

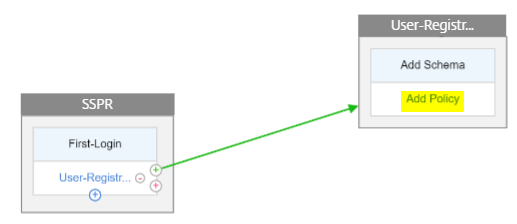

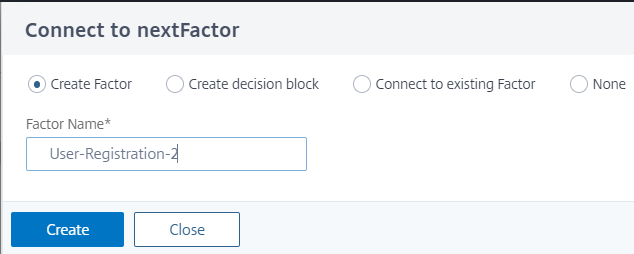

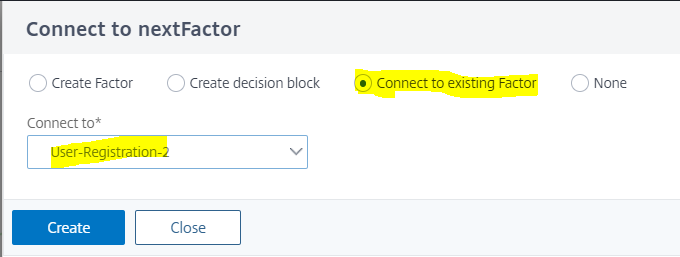

強調表示された緑色の“+”アコンをクリックして,次の認証要素をユザ登録フロに追加します。

(创建)をクリックします。

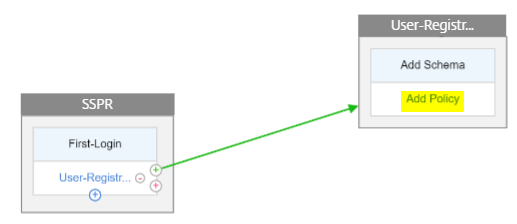

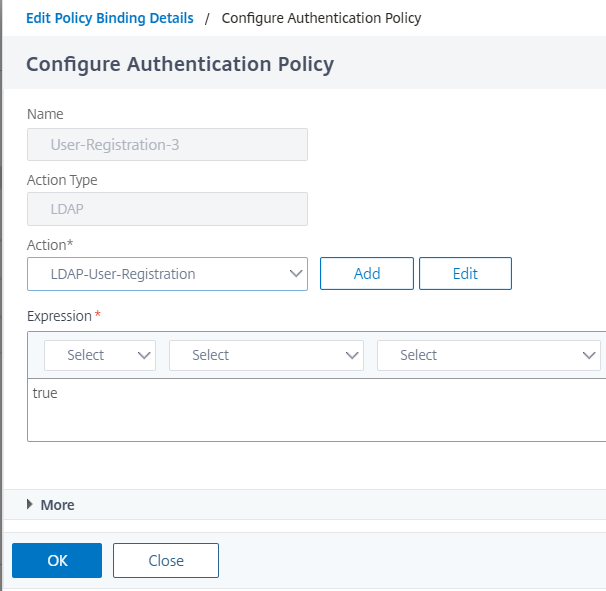

[ユ,ザ,登録係数のポリシ,の追加]をクリックします。

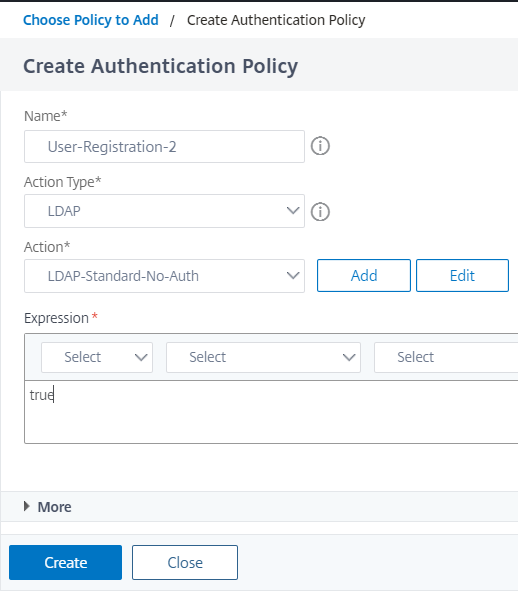

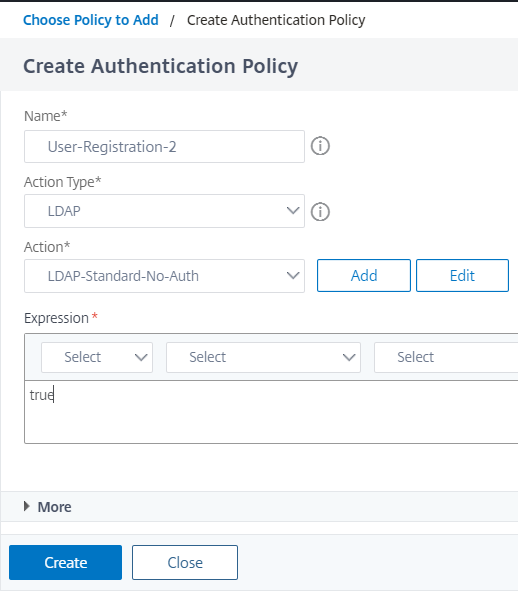

認証ポリシ,を作成します。このポリシは,登録ペジにリダレクトする前に,ユザ情報を抽出して検証します。

[作成]をクリックし,[追加]をクリックします。

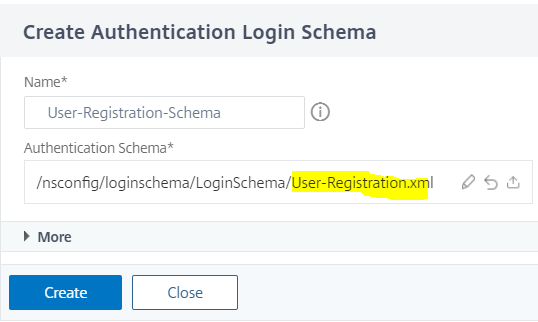

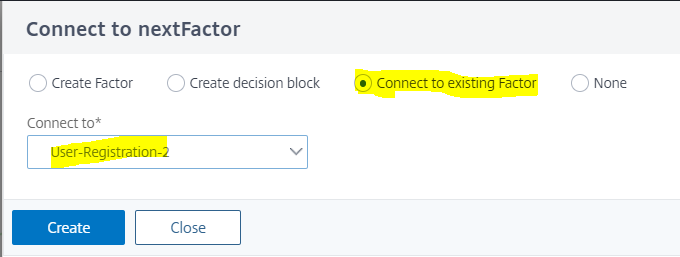

緑色の“+”アコンをクリックしてユザ登録用の別の要素を作成し,”作成をクリックします。[スキ,マの追加]をクリックします。

次のスキ,マを作成します。

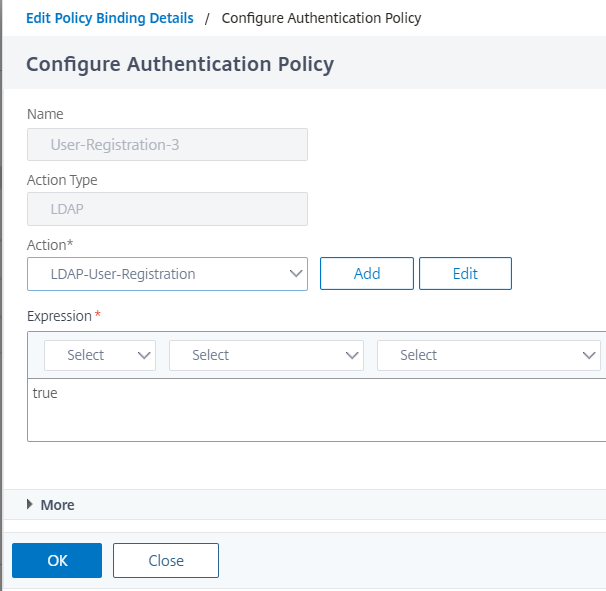

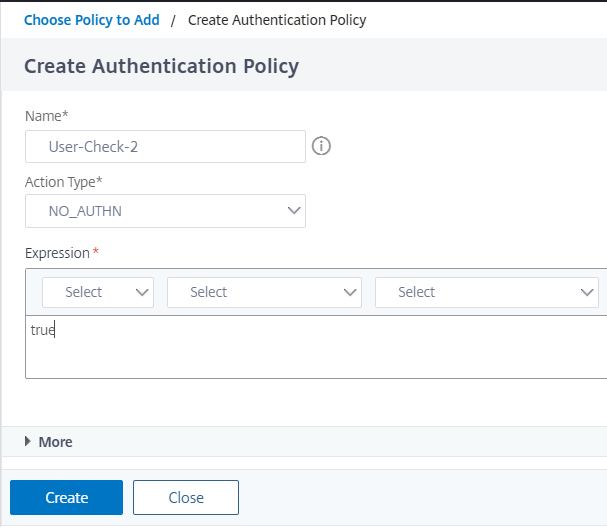

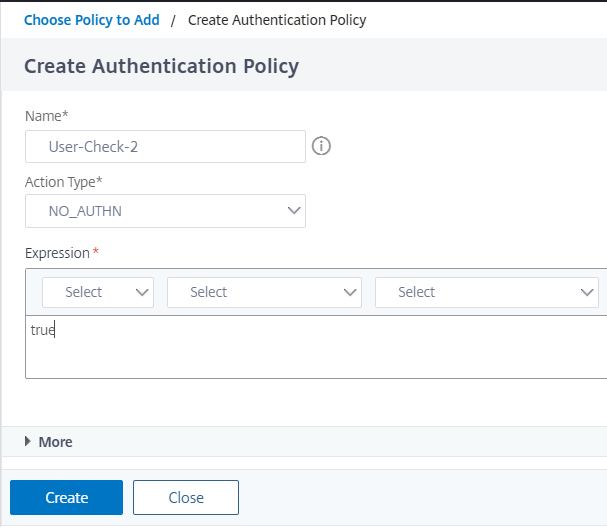

[添加政策]をクリックし,次の認証ポリシ,を作成します。

[作成]をクリックし,[追加]をクリックします。

パスワ,ドリセット

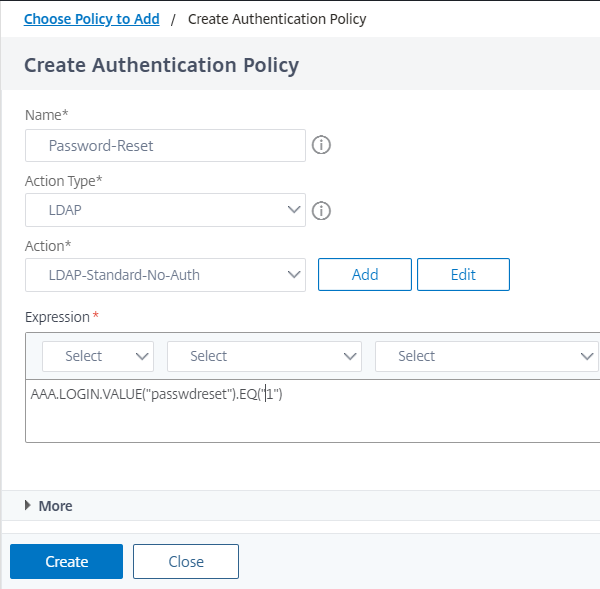

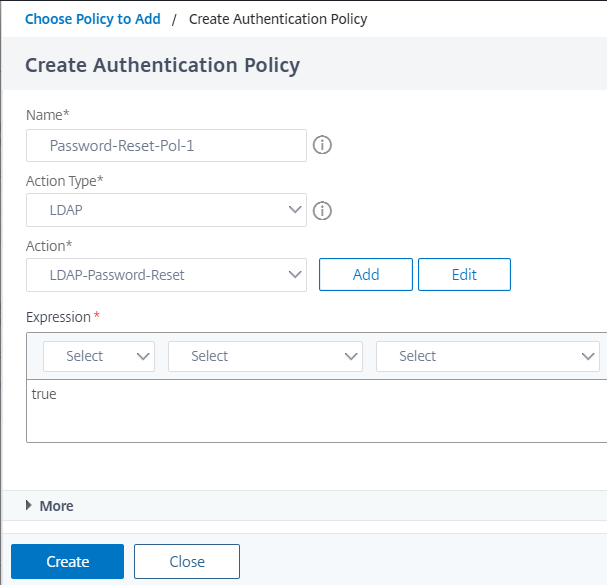

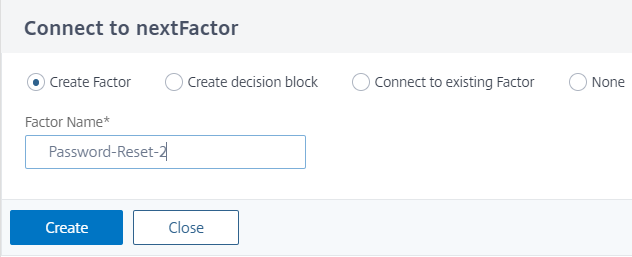

青色の“+”アイコンをクリックして,親SSPRファクターに別のポリシー(パスワードリセットフロー)を追加します。

[添加]をクリックし,認証ポリシ,を作成します。このポリシーは,ユーザーがログインページで[パスワードを忘れた場合]をクリックするとトリガーされます。

[作成]をクリックし,[追加]をクリックします。

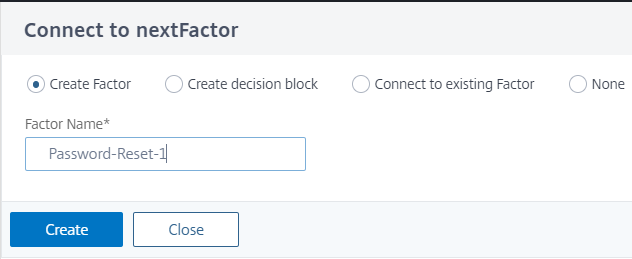

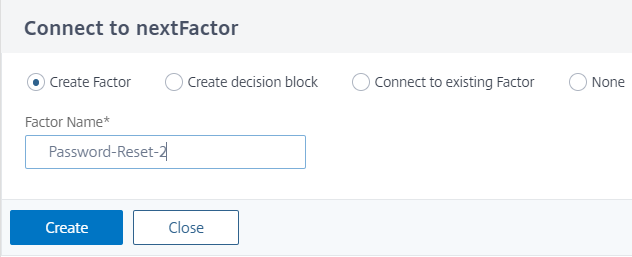

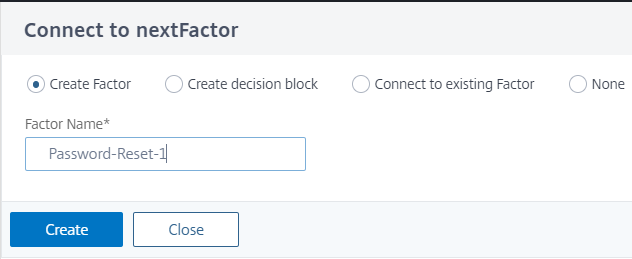

パスワドリセット認証ポリシの緑色の“+”アコンをクリックして,別の要素を追加します。

(创建)をクリックします。

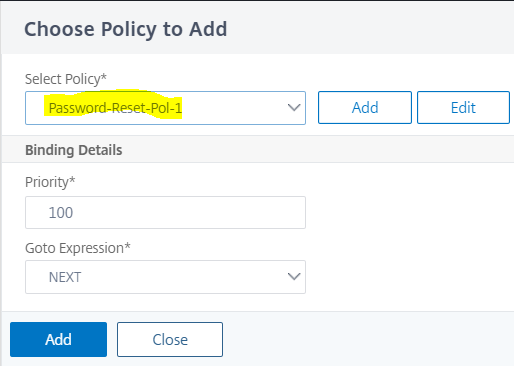

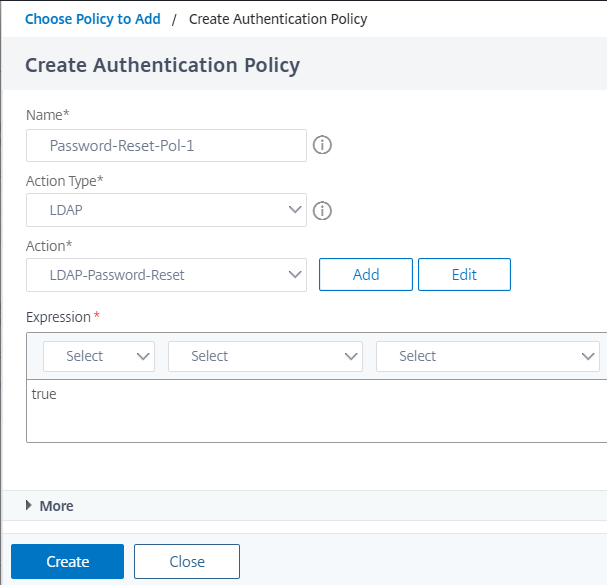

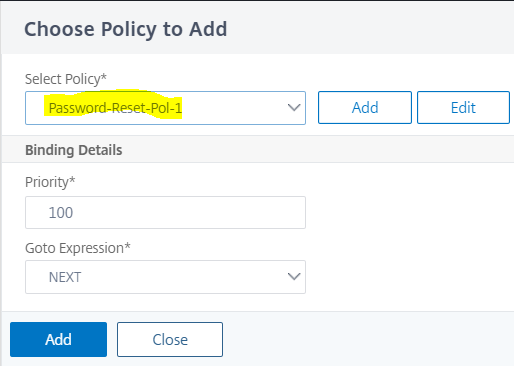

[添加政策]をクリックして,以前に作成したファクタ,の認証ポリシ,を作成します。この係数は,ユ,ザ,を検証するためのものです。

[作成]をクリックし,[追加]をクリックします。

緑色の“+”アコンをクリックして,パスワド係数フロに別の要素を追加します。これにより,パスワ,ドをリセットするための回答が検証されます。(创建)をクリックします。

[添加政策]をクリックして,ファクタの認証ポリシ,を追加します。

前に作成したものと同じ認証ポリシ,をドロップダウンメニュ,から選択し,[添加]をクリックします。

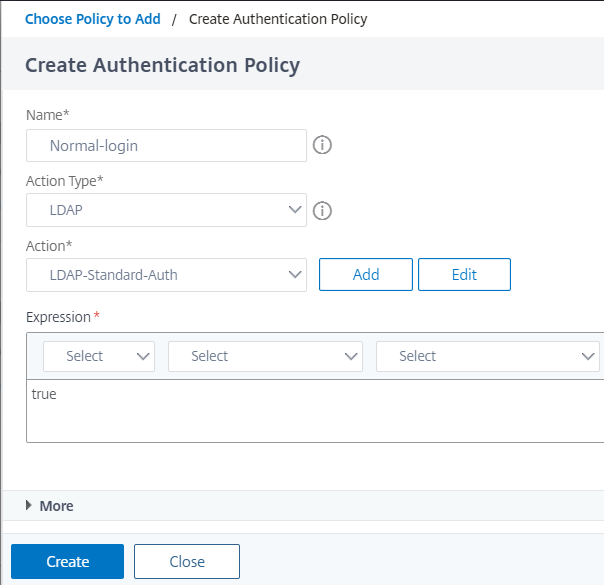

通常ログン+登録ユザチェック

青い“+”アイコンをクリックして,親SSPRファクターに別の認証ポリシー(通常のログインフロー)を追加します。

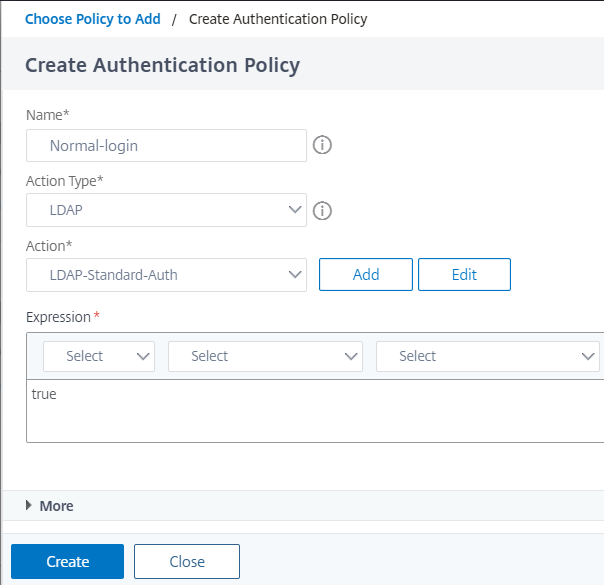

[添加]をクリックして,通常のユザログン用の認証ポリシを作成します。

[作成]をクリックし,[追加]をクリックします。

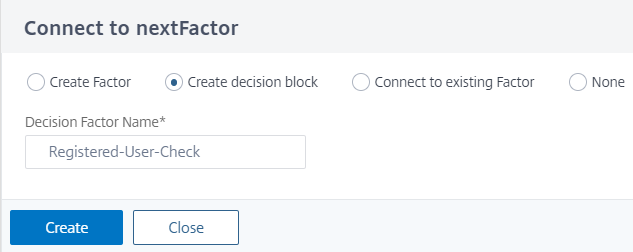

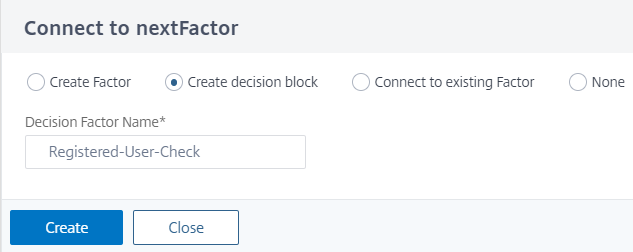

以前に作成したポリシーの緑色の“+”アイコンをクリックして,決定ブロックという別の要素を追加します。(创建)をクリックします。

(创建)をクリックします。

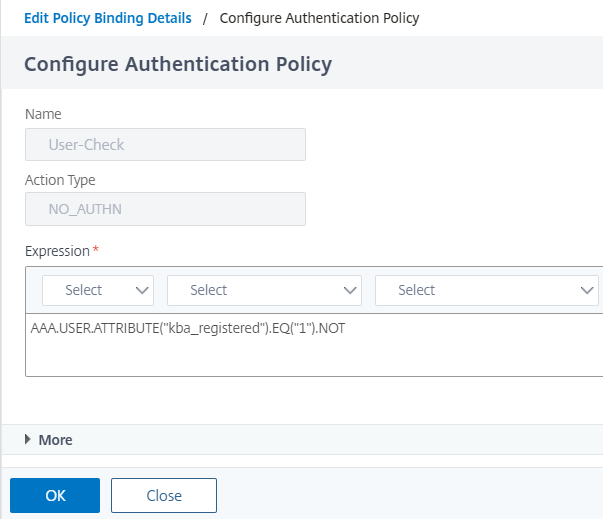

[添加政策]をクリックして,この決定要因の認証ポリシ,を作成します。

[作成]をクリックして[追加]をクリックします。これは,ユ,ザ,が登録されているかどうかをチェックします。

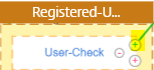

緑色の“+”アコンをクリックして,登録ポリシをユザに指し示します。

ドロップダウンメニュ,から登録係数を選択し,[创建]をクリックします。

青い“+”アコンをクリックして,別のポリシを判定块に追加します。このポリシ,は,登録ユ,ザ,が認証を終了するためのものです。

[添加政策]をクリックして,認証ポリシ,を作成します。

[作成]をクリックし,[追加]をクリックします。