概念実証ガesxi portalド:デバesxi portalス証明書を使用したCitrix Gateway認証用のnFactor . xml

はじめに

大規模なエンタープライズ環境では,さまざまなユーザーペルソナのニーズを満たす柔軟な認証オプションが必要です。デバ邮箱ス証明書とLDAPクレデンシャルを組み合わせることで、企業は「あなたが持っているもの」と「あなたが知っていること」の多要素認証を取得します。これにより、ユーザーは自分の身元をシームレスに検証し、アプリケーションやデータに安全にアクセスできます。

概要

このガイドでは,Citrix网关で2要素認証を使用して概念実証環境を実装する方法について説明します。エンドポereplicationント分析(epa)を使用して,最初の要素としてデバereplicationス証明書を検証します。次に,ユ2番目の要素として使用します。Citrix虚拟应用程序和桌面公開仮想デスクトップを使用して,接続性を検証します。

次のコンポネントのルと構成が完了したことを前提としています。

- Citrix ADCがereplicationンストereplicationルされ,ラereplicationセンス供与

- ワイルドカード証明書にバインドされた外部から到達可能な仮想サーバーで構成されたCitrix网关

- 認証にLDAPを使用するCitrix网关とCitrix虚拟应用程序和桌面環境を統合する

- Active Directory(广告)は,微软認証局がインストールされた環境で使用可能

- Windows 10エンドポイントがドメインに参加しており,Citrix工作区アプリがインストールされている

- エンドポイントユーザーはローカル管理者権限を持っているか,Citrix网关プラグインがインストールされている必要があります

最新の製品バージョン,ライセンス,要件の詳細については,Citrixのドキュメントを参照してください。EPAコンポネントとしてのnFactorのデバス証明書

構成

まず,Citrix ADC上のCLIにログインし,ログインスキーマとともに,それぞれEPAとLDAPの認証アクションおよび関連するポリシーを入力します。次に,GUIにログインして,ビジュアライザーツールでnFactorフローを構築し,多要素認証の設定を完了します。

Epa認証ポリシ

次に,デバepaアクションと,それを参照するポリシ。

EPA行动1 - authAct_EPA_dcnf

環境に応じて次のフィルドを更新し,その文字列をコピしてcliに貼り付けます。add authentication epaAction authAct_EPA_dcnf -csecexpr "sys.client_expr(\"device-cert_0_0\")"

EPA策略1 - authPol_EPA_dcnf

環境に応じて次のフィルドを更新し,その文字列をコピしてcliに貼り付けます。添加认证策略authPol_EPA_dcnf -rule true -action authAct_EPA_dcnf

Ldap認証ポリシLdap

Ldapアクションと,それらを参照するポリシを作成します。

LDAPアクションの場合は,必須フィールドに入力してLDAPアクションを文字列で作成し,CLIに貼り付けます。

ldapAction-アクション名を入力します。serverIP—ドメeconfンサバのFQDNまたはIPアドレスを入力します。serverPort无-ldapポトを入力します。ldapBase——関連するユーザーがディレクトリに格納されているドメインオブジェクトとコンテナの文字列を入力します。ldapBindDn—ドメeconeconンユ。ldapBindDnPassword—サビスアカウントのパスワドを入力します。ldapLoginName—ユザプを入力します。groupAttrName—グルプ属性名を入力します。subAttributeName-サブ属性名を入力します。secType-セキュリティの種類を入力します。ssoNameAttribute—シングルサ邮箱ンオン名の属性を入力します。

LDAPポリシーの場合、LDAPアクションを参照するための必須フィールドに文字列を入力し,CLIに貼り付けます。

政策—ポリシ名を入力します。行动—上記で作成したメルアクションの名前を入力します。

詳細にいては,Ldap認証ポリシLdapを参照してください。

- まず,Citrix ADCのNSIPアドレスへのSSHセッションを開いてCLIに接続し,

nsroot管理者または同等の管理者ユザとしてログンします。

LDAP动作1 - authAct_LDAP_dcnf

環境に応じて次のフィルドを更新し,その文字列をコピしてcliに貼り付けます。add authentication ldapAction authAct_Ldap_dcnf -serverIP 192.0.2.50 -serverPort 636 -ldapBase "DC=workspaces,DC=wwco,DC=net" -ldapBindDn wsadmin@workspaces.wwco.net -ldapBindDnPassword xyz123 -encrypted -encryptmethod ENCMTHD_3 -kek -suffix 2021_03_23_19_58 -ldapLoginName userPrincipalName -groupAttrName memberOf -subAttributeName cn -secType SSL -passwdChange ENABLED .

LDAP策略1 - authPol_LDAP_dcnf

環境に応じて次のフィルドを更新し,その文字列をコピしてcliに貼り付けます。添加认证策略authPol_LDAP_dcnf -rule true -action authAct_Ldap_dcnf

ログ邮箱ンスキ邮箱マ

次に、各ファクタで使用するログ。

lSchema 1 - lSchema_EPA_dcnf

Epa係数はログンスキマを必要としません。

lSchema 2 - lSchema_LDAP_dcnf

環境に応じて次のフィルドを更新し,その文字列をコピしてcliに貼り付けます。add authentication loginSchema ls_ldap_dcnf -authenticationSchema "/nsconfig/ loginSchema / loginSchema /SingleAuth.xml"

証明書

ドメ邮箱ン証明書

このPOCでは,Active Directoryドメインに対応するワイルドカード証明書を使用し,それはまた,ゲートウェイ仮想サーバーへのアクセスに使用する完全修飾ドメイン名に対応します(gateway.workspaces.wwco.net)

- Citrix ADC GUIにログeconfンします

- [トラフィック管理]> [ssl] >[証明書]>[すべての証明書]。詳細にいては,Citrix ADC SSL証明書を参照してください。

デバ邮箱ス証明書

ユザとデバスの証明書の管理には,多くのシステムおよびオプションがあります。このPOCでは,私たちのActive Directoryサーバーにインストールされている微软の認証局を使用します。また,Windows 10エンドポ电子书阅读器ントがドメ电子书阅读器ンに参加しています。

- 私たちのドメインの[スタート]メニューからWindows 10エンドポイントに参加しました。

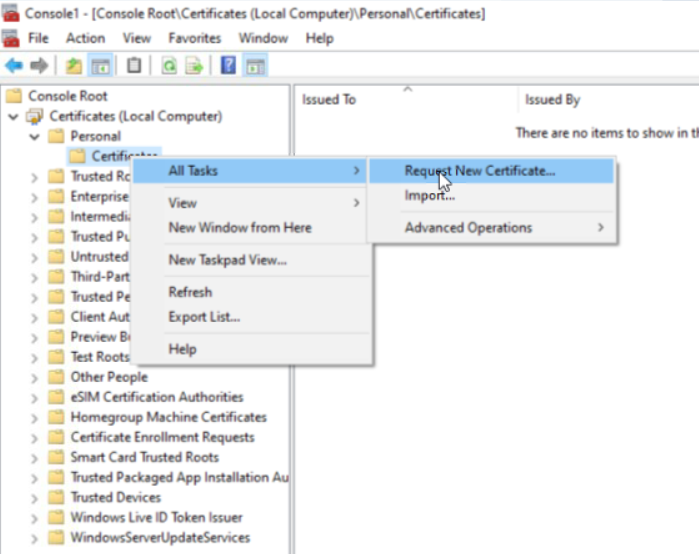

mmcを入力し,右クリックして管理者として実行 - [ファイル]>[追加と削除],[証明書]の順に選択し,矢印を選択して[選択されたスナップイン]ウィンドウに移動し,[コンピュータアカウント],[次へ],[ローカルコンピュータ],[完了]の順に選択し,[好]をクリックします。

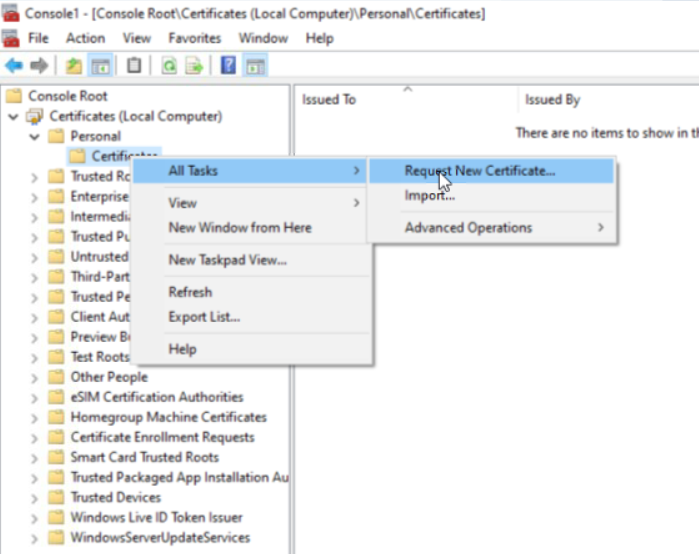

- 個人フォルダを開き,[証明書]フォルダを右クリックし,[すべてのタスク]>[新しい証明書の要求)

- 証明書の種類が表示されるまで[次へ]をクリックし,[コンピュータ]を選択し,[登録]をクリックし,[完了)

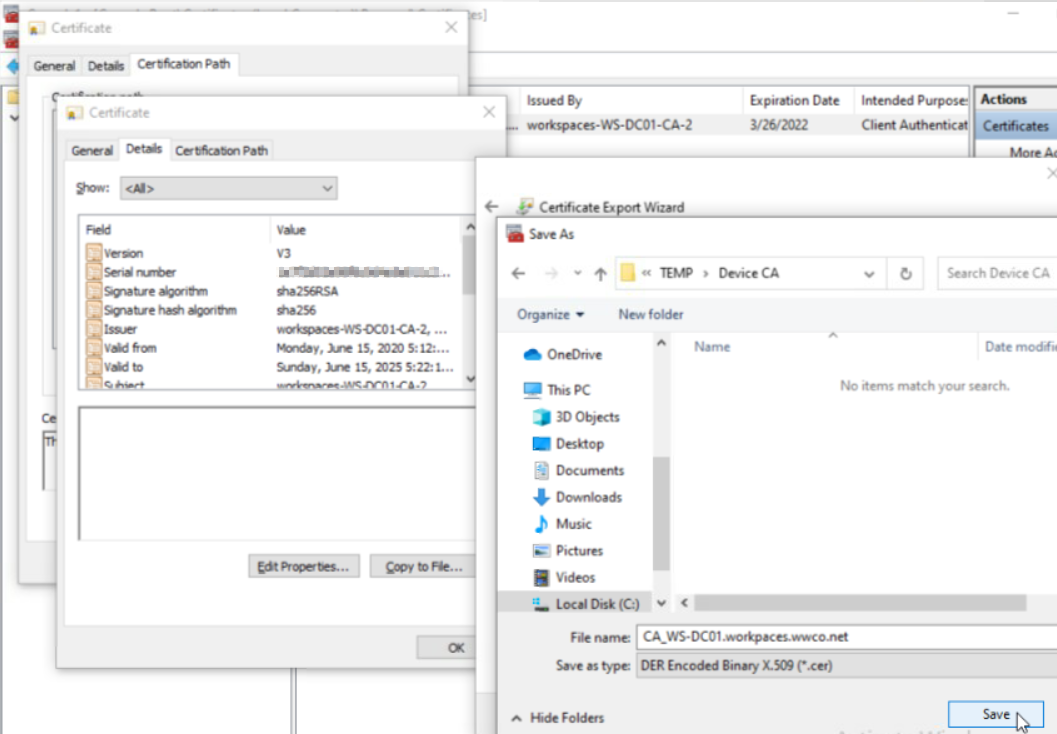

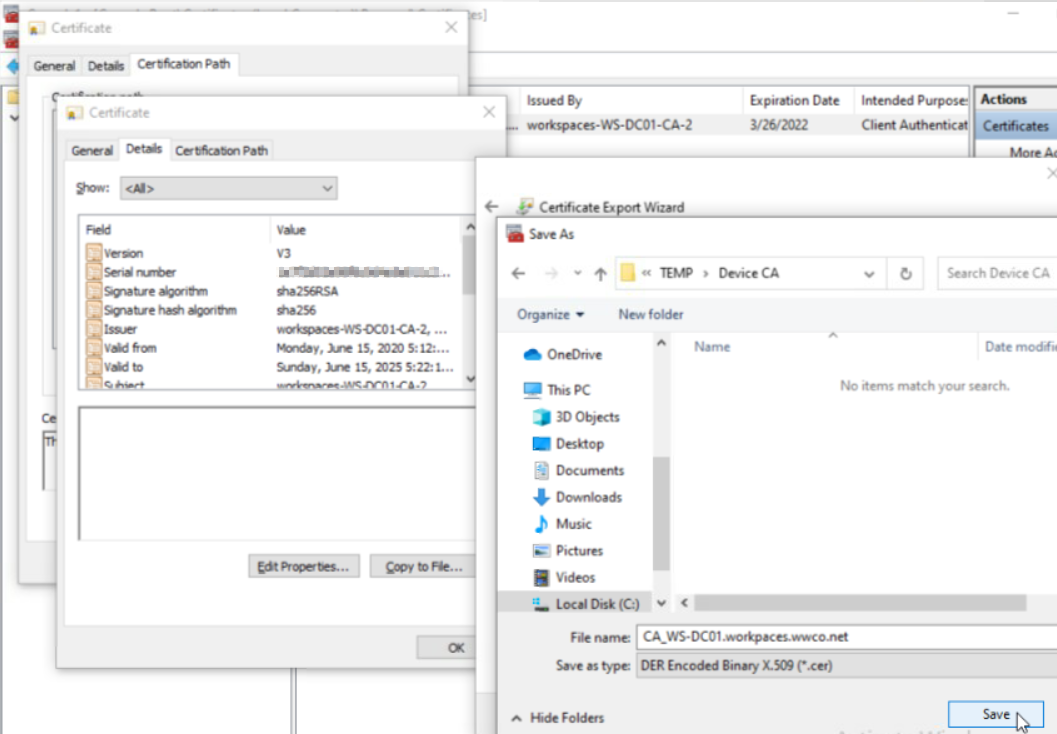

- インストールされた証明書をダブルクリックし,[証明書パス]タブを選択し,上部にあるルートCAを選択して,[証明書の表示]をクリックします。(注:Active DirectoryサーバーからCAをエクスポートできますが,POCの場合はここで行うことで手順を排除できます)

- ポップアップで[詳細]タブを選択し,[ファイルにコピー],[次へ],[次へ]の順にクリックします(DERエンコーディングを受け入れます)。

- (参照]を選択し,ファイル名を入力し,[保存],[次へ]の順に選択し,[完了]を選択してCA証明書ファイルを保存します。

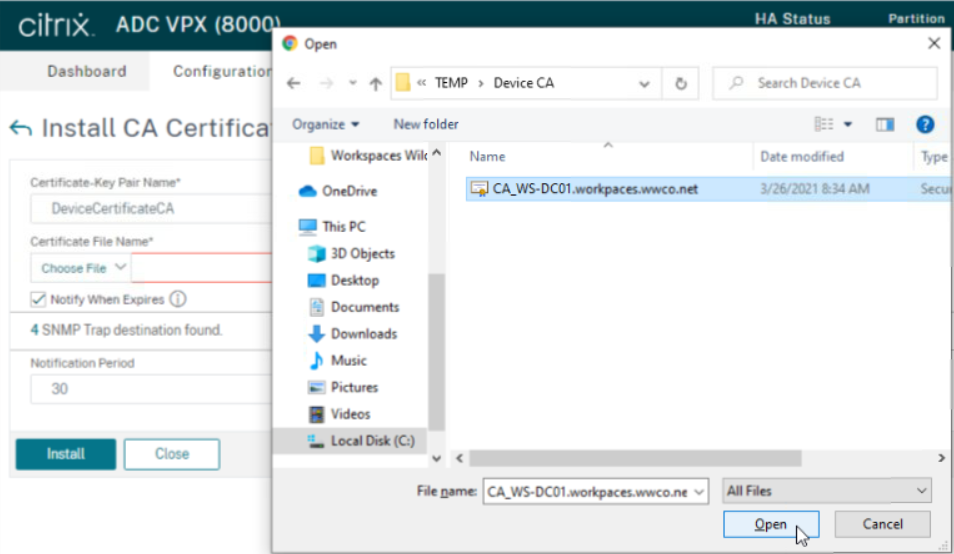

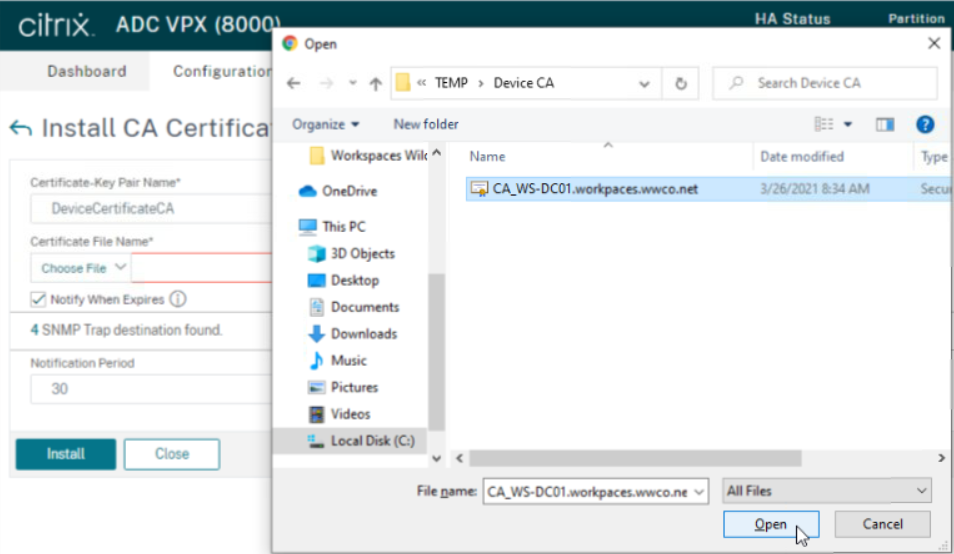

- 次に,* *トラフィック管理> SSL >証明書> CA証明書に移動してADCにインポートします。

- [e .ンストル]をクリックし,名前

DeviceCertificateCAを入力し[ファイルの選択],[ローカル]の順に選択し,[開く]をクリックして[インストール]をクリックします。

nFactor視覚化

- 次に移動します。

安全> AAA -应用流量> nFactor Visualizer > nFactor流 - [追加]を選択し,[係数]ボックスでプラス記号を選択します

Factor1_Epa_dcnf

Factor1_Epa_dcnfを入力して[作成]を選択します。- 同じボックスで,[ポリシの追加]を選択します。

- Epaポリシ

authPol_EPA_dcnfを選択します。 - [追加]を選択します

authPol_EPA_dcnfポリシの横にある緑色のプラス記号を選択して,別のファクタを作成します。

Factor2_Ldap_dcnf

- 入力

Factor2_Ldap_dcnf - [作成]を選択します

- 同じボックスで,[スキマの追加]を選択します。

- 選択

ls_ldap_dcnf - 同じボックスで,[ポリシの追加]を選択します。

- 選択

authPol_LDAP_dcnf - でGoto表达式

结束を選択します

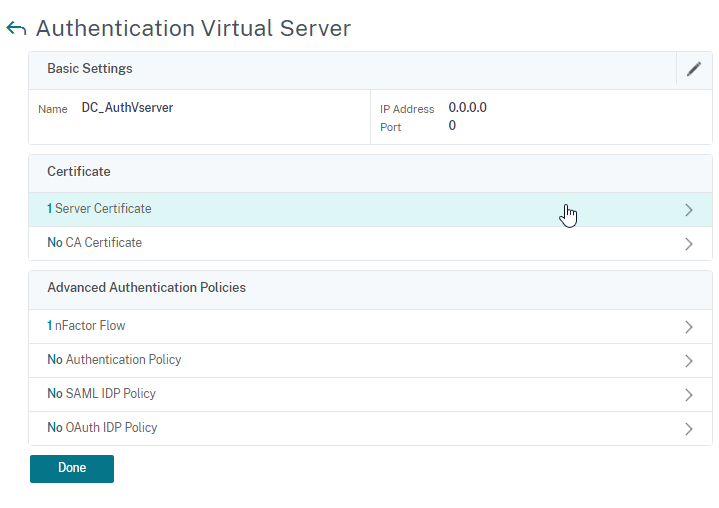

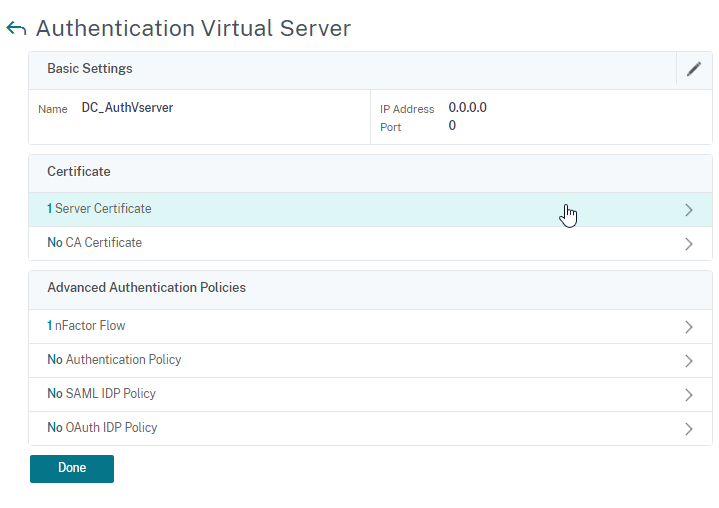

Citrix ADC認証,承認,監査(Citrix ADC AAA)仮想サバ

- 次に,[セキュリティ]> [aaa -アプリケショントラフィック]>[仮想サに移動して,[追加]を選択します

- 次のフィルドを入力し,“ok”をクリックします。

- 名前:一意の値。

DC_AuthVserverを入力します - IPアドレスの種類-

非可寻址

- 名前:一意の値。

- [サーバー証明書なし]を選択し,ドメイン証明書を選択し,[選択],[バインド],[続行]の順にクリックします。

- nファクタフロなしを選択します

- [nFactorフロを選択]で右矢印をクリックし,前に作成した

Factor1_Epa_dcnfフロを選択します。 - [選択]をクリックし,[バ@ンド],[続行]の順にクリックします。

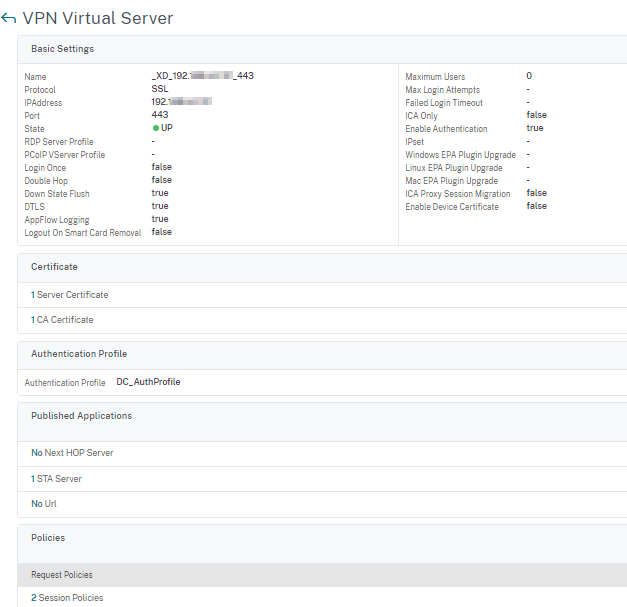

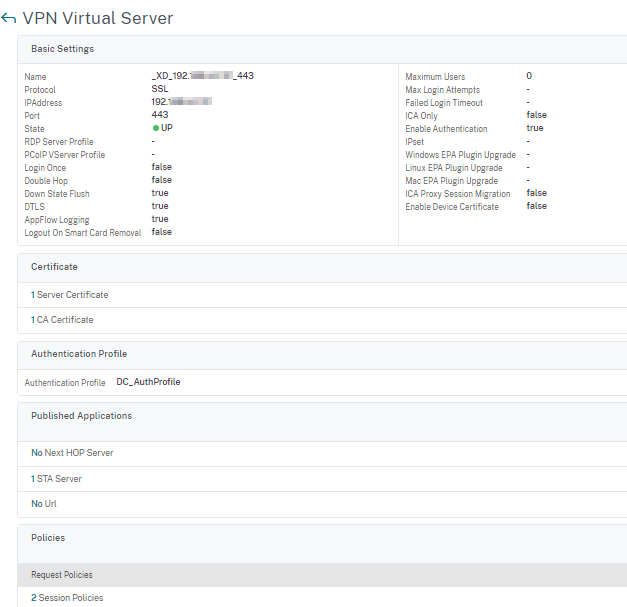

Citrix Gateway-仮想サバ

- 次に,[Citrix Gateway]>[仮想サバ.に移動します

- Citrix虚拟应用程序和桌面環境へのプロキシアクセスを提供する既存の仮想サーバーを選択します

- [編集]を選択します。

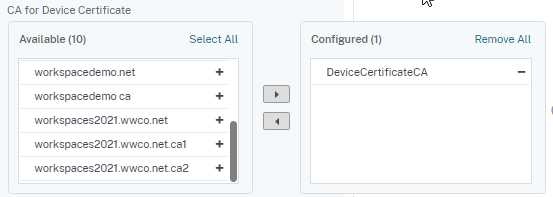

- [基本設定]で,編集する鉛筆アコンを選択し,下部の[その他]

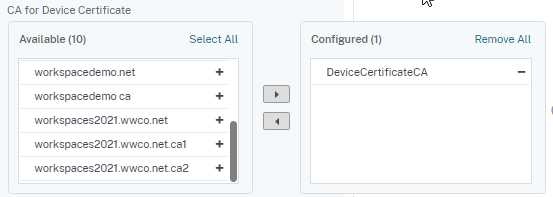

- 右下の[デバイスCert CA)で[追加]を選択し,[DeviceCertificateCA]の横にあるプラス(+)記号をクリックし,[好]をクリックします。

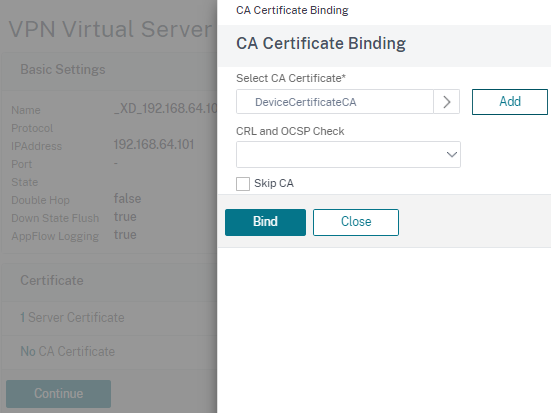

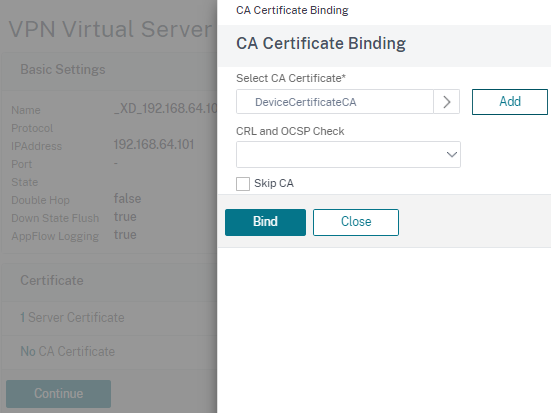

- [証明書]で[CA証明書],[バインドの追加]の順に選択し,(CA証明書の選択]の下にある右矢印を選択し,[DeviceCertificateCA],[バインドして閉じる]の順に選択します。

- 現在LDAPポリシーがバインドされている場合は,基本認証——プライマリ認証の下に移動して,LDAPポリシーを選択します。次に,ポリシ,をチェックし,[Unbind]を選択し,[はい]を選択して確定し,[Close]

- 右側の[詳細設定]メニュで,[認証プロファ]を選択します

- [追加]を選択します

- 名前を入力してください。を入力します

DC_AuthProfile - [認証仮想サーバー]で右矢印をクリックし,作成したCitrix ADC AAA仮想サーバーを選択します

DC_AuthVserver - [選択],[作成]の順にクリックします。

- [好]をクリックし,基本認証ポリシーが削除されている間,仮想サーバの認証プロファイルが選択されていることを確認します。

- [完了]をクリックします

ユザエンドポ

私たちは,当社のCitrix虚拟应用程序和桌面環境に認証することにより,認証をテストします。

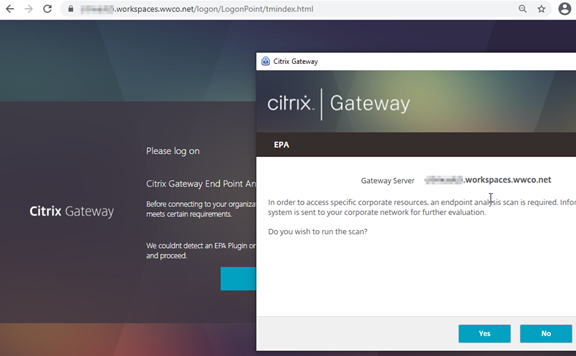

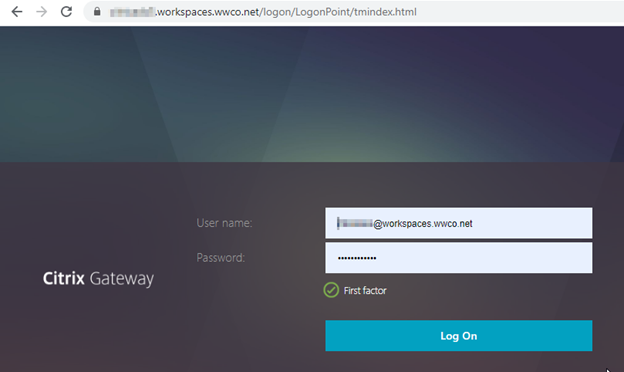

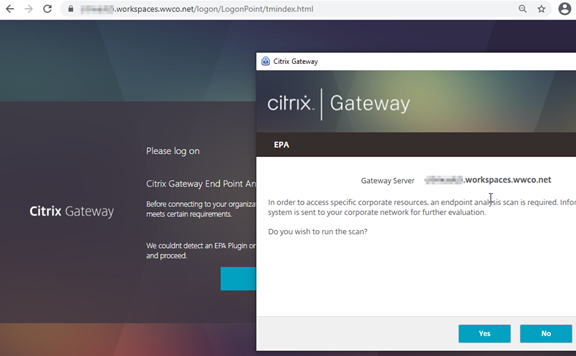

- ブラウザを開き,Citrix Gatewayで管理されるドメeconf eンFQDNに移動します。

https://gateway.workspaces.wwco.netを使用します。 - Epaプラグ。

- そうでない場合は,EPAプラグインからスキャンを求められたら[はい]を選択します([常時]を選択して自動的にスキャンすることもできます)。その後、デバ以及ス証明書をスキャンします。

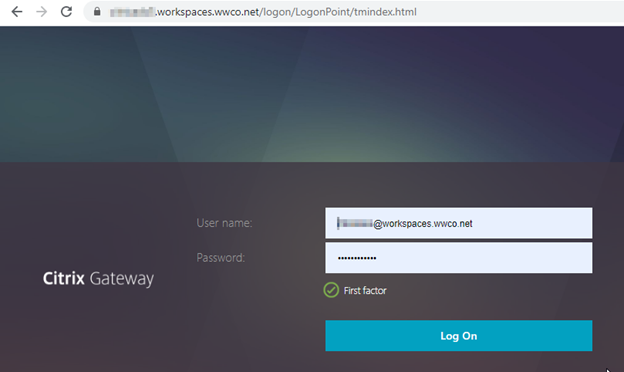

- 複数のデバス証明書がある場合は,認証に使用する適切な証明書を選択するように求められます。そうでない場合は,ログオンプロンプトが表示されます。

- ドメ。

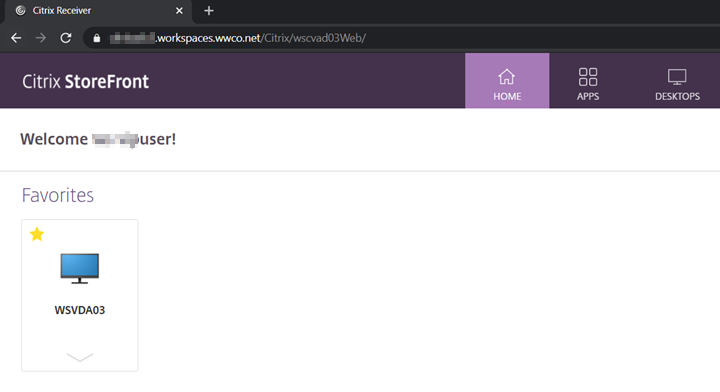

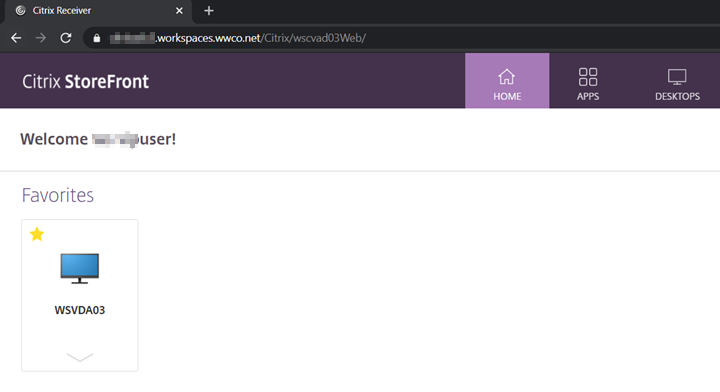

- ワクスペス内の使用可能なリソスから仮想デスクトップを選択し,正常に起動することを確認します。

結果

Citrix工作区とCitrix网关企业はユーザーエクスペリエンスを複雑にすることなく,多要素認証を実装することで,セキュリティ体制を向上させることができます。デバイス証明書により,企業はユーザクレデンシャルに第2の認証要素をシームレスに追加し,優れたユーザーエクスペリエンスを維持しながら,セキュリティポスチャを向上させることができます。

参照ドキュメント

詳細にいては,以下を参照してください。

Citrix Gatewayで認証用のデバereplicationス証明書を構成する方法无-oscpレスポンダを実装して,証明書の失効ステタスを確認する方法を学びます。

NetScaler网关でのEPA詳細ログの理解と構成——エンドポイントのnsepa.txtが,ダウンロードされたリストに正しいCAを記録していることを確認します。“Netscalerはデバereplicationス証明書に許可されたCAのリストを送信しました。”そうでない場合は,デバイス証明書を発行した正しい証明書を网关vServerにインポートしてバインドしたことを確認します。

Citrix Gatewayセッションポリシのポリシ支安打を検索するためのCitrix ADCコマンド-Nsconmsg -d current -g _hitsのようなトラブルシュティングに役立ポリシ支安打の追跡など,cliコマンドの詳細にいては,こらをご覧ください。