Azure ADをSAML IdPとして構成し,Citrix ADCをSAML SPとして構成する

SAMLサービスプロバイダ(SP)はサービスプロバイダーによって展開されるSAMLエンティティです。ユザが保護されたアプリケションにアクセスしようとすると,spはクラアント要求を評価します。クライアントが認証されていない(有効なNSC_TMAAまたはNSC_TMAS饼干がない)場合,SPは要求をSAMLアイデンティティプロバイダ(IdP)にリダイレクトします。また,SPはIdPから受信したSAMLアサ,ションも検証します。

SAML IdP (IDプロバイダー)は,顧客ネットワークにデプロイされるSAMLエンティティです。IdPはSAML SPからリクエストを受信し,認証情報を入力する必要があるログオンページにユーザーをリダイレクトします。IdPは,これらの認証情報をユーザディレクトリ(LDAPなどの外部認証サーバ)で認証し,SPに送信されるSAMLアサーションを生成します。spはトクンを検証し,要求された保護されたアプリケションへのアクセス権をユザに付与します。

次の図は,saml認証メカニズムを示しています。

Azure ADサaapl . exeド構成

シングルサ@ @ンオン設定を構成します。

Azureポ,タルで,[Azure活动目录]をクリックします。

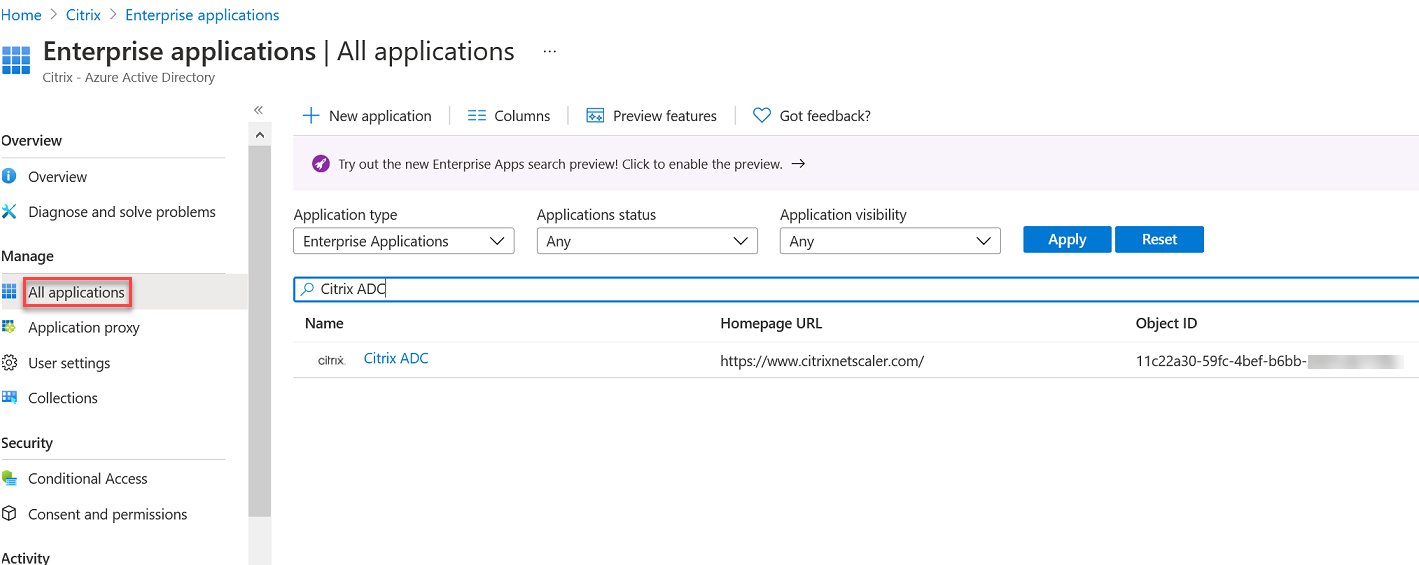

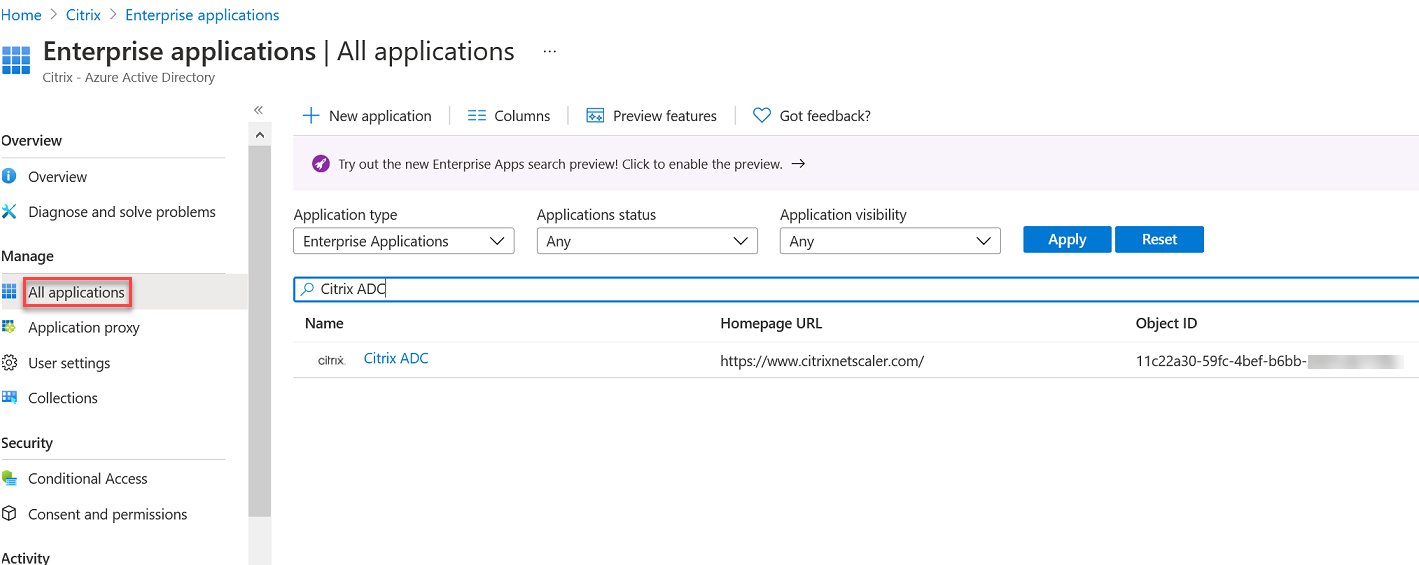

ナビゲションペンの[管理]セクションで,[エンタプラズアプリケション]をクリックします。Azure ADテナント内のアプリケ,ションのランダムなサンプルが表示されます。

検索バ,に“Citrix ADC”と入力します。

[管理]セクションで,[シングルサ@ @ンオン]を選択します。

[SAML]を選択して,シングルサreeンオンを構成します。[Samlでシングルサンオンを設定する-プレビュ]ペ,ジが表示されます。ここで,AzureはSAML IdPとして機能しています。

基本的なsamlオプションを設定します。

識別子(エンティティid)-一部のアプリで必須です。シングルサ@ @ンオンが設定されているアプリケーションを一意に識別します。Azure AD は、SAML トークンのオーディエンスパラメータとして識別子をアプリケーションに送信します。アプリケーションは、それを検証することが期待されます。この値は、アプリケーションによって提供されるすべての SAML メタデータにもエンティティ ID として表示されます。

返信url-必須。アプリケ,ションがsamlト,クンの受信を期待する場所を指定します。応答urlは,アサ,ションコンシュ,マサ,ビス(acs) urlとも呼ばれます。

サaapl . exeンオンurl——ユーザーがこのURLを開くと,サービスプロバイダーはAzure广告にリダイレクトしてユーザーを認証し,サインインします。

继电器状态:認証の完了後にユザをリダレクトする場所をアプリケションに指定します。

CitrixAdcをsaml spとして構成するときに,saml署名証明書の下に存在する証明書(Base64)をsamlidPCertNameとして使用するダウンロ,ドします。

Citrix ADC側の構成

[セキュリティ]> [aaaポリシ,]>[認証]>[基本ポリシ,]> [saml]に移動します。

[サバ]タブを選択し,[追加]をクリックし,次のパラメ,タの値を入力して,[作成]をクリックします。

パラメ,タの説明:

太字のパラメ,タの値は,Azure側の構成から取得する必要があります。

名称:サ,バ,の名前

リダaapl . exeレクトurlazure广告の”Citrix ADCセットアップ”セクションに以前使用したログインURLを入力します。

https://login.microsoftonline.com/3e6d1786-4e0c-4c70-86d2-ae7811f97f79/saml2シングルログアウトurl -

https://login.microsoftonline.com/3e6d1786-4e0c-4c70-86d2-ae7811f97f79/saml2Samlバaaplンディング-ポスト

ログアウトバ▪▪ンド—リダ▪▪レクト

Idp証明書名-SAML署名証明書の下にあるIdPCert証明書(Base64)。

ユ,ザ,フィ,ルド-UserPrincipalName。Azure IdPの"ユ,ザ,属性とクレ,ム"セクションから取得されます。

署名証明書名-Azure ADでは必要ありません。Citrix ADCがIdPへの認証要求に署名するために使用するSAML SP証明書(秘密キー付き)を選択します。IdP が認証要求署名を検証できるように、同じ証明書(秘密キーなし)を IdP にインポートする必要があります。このフィールドは、ほとんどの IdP では必要ありません。

issuerName-識別子。

https://idp.g.nssvctesting.net符号なしアサションを拒否する—オン

受众- idpによって送信されたアサ,ションが適用されるオ,ディエンス。これは通常,ServiceProviderを表すエンティティ名またはURLです。

署名アルゴリズム-rsa-sha256

ダesc escジェストメソッド-sha256

デフォルト認証グループ——抽出されたグループに加えて認証が成功したときに選択されるデフォルトグループ。

グルプ名フィルド—ユザグルプを含むアサション内のタグの名前。

スキュー時間(分)——このオプションは,Citrix ADC ServiceProviderが着信アサーションで許可するクロックスキューを分単位で指定します。

2の要素—オフ

要求された認証コンテキスト-正確

認証クラスタesc escプ-なし

サムプリントを送信-オフ

ユザ名を強制する—オン

認証を強制する-オフ

Samlレスポンスを保存-オフ

同様に,対応するsamlポリシを作成し,それを認証仮想サバにバンドします。

注:Azure ADはSAMLリクエストの[件名ID]フィ,ルドを期待していません。Citrix ADCが[件名 ID]フィールドを送信しない場合は、Citrix ADCコマンドプロンプトで次のコマンドを入力します。

Nsapimgr_wr.sh -ys call="ns_saml_dont_send_subject"