DiamantiおよびNirmata検証済みリファレンスデザインにおけるKubernetesでのCitrix ADC CPX

テストする機能と機能

テストケース:南北およびヘアピン东西方の入口控制器およびデバイスとしてのCPX:

南北としてのVPXを除くすべてのテストケスの設定:

- クラスタ内の2のcpx (cpx -1, cpx -2)

- ラ

- クラスタ内の普罗米修斯エクスポコンテナ

- 普罗米修斯サーバーとGrafana (Kubernetesのポッドとして,またはKubernetesサーバーの外部にあるポッドとして)

- 複数のフロントエンドアプリ

- 複数のバックエンドアプリケション

一、南北としてのVPX

SDXフロントエンドDiamantiプラットフォVPX .ム上の

- SSLオフロドをテストし,SSL接続ごとにX-Forwardを挿入して再暗号化する

- SSLセッションでのxフォワドの挿入

2南北デバiphone iphoneスとしてのCPX

CPX-1。指定された入力クラスを持つ2つまたは3つのHTTPSアプリケーションをサポートするHTTPS入力を設定します。

- 複数のコンテンツスイッチポリシーの作成をデモンストレーションします(フロントエンドアプリごとに1つずつ)。

- CPXごとに複数のワルドカド証明書をデモンストレションします。アプリごとに1のワ。

- フロントエンドアプリへのトラフィックオフロドと再暗号化のcpxデモを行います。

- さまざまなロドバランシングアルゴリズムをデモンストレションします。

- 1 ecommのポッドへの永続性を示します。

CPX-1。指定された入力クラスで個別のTCP入力を設定します。

- MongoDBのようなTCPアプリケションを挿入します。

- TCP VIPの作成を表示します。

- MongoDBポッドに到達するTCPクラereplicationアントトラフィックを表示します.使用实例

- デフォルトのTCPアプリケアプリケションの健全性チェックを表示します.使用实例

CPX-1。指定された入力クラスで個別のtcp-ssl入力を設定します。

- Tcp-ssl VIPのSSLオフロドと再暗号化のデモンストレションを行います。

- テストケス2を繰り返します。

アプリごとのcpxです。別の入力クラスの使用:

- 1 .トするcpx-2を使用して,テストケ1~3を繰り返します。

チムあたりのcpx。入力クラスの使用:

- 2のチムに異なる入力クラスを割り当てます。

- CPXが個々のチームの入力ルールを設定できるという証拠として,テストケース1をデモンストレーションします。

フロントエンドポッドを自動スケルする:

- フロントエンドポッドへのトラフィックを増やし,ポッドが自動スケリングされるようにします。

- Cpx-1が新しいポッドをサビスグルプに追加することを示します。

- HTTPS入力VIPのデモンストレションを行います。

4 ~ 7 vCPUのサポト:

- 4個または7個のvCPUでCPX-1を設定します。

- HTTPS tpsのパフォマンステストを表示,全体的に暗号化されたbw。

3ヘアピン东西デバCPX

CPX-1。セクションI.1で説明されているように,南北トラフィック用のHTTPS入力を作成します。

- バックエンドアプリをフロントエンドアプリに公開します。

- 両方のアプリ間のトラフィックを表示します。

- バックエンドアプリを別のバックエンドアプリに公開します。

- アプリ間のトラフィックを表示します。

CPX-1。手順1の指示に従います。また,エンド。

- オフロドと再暗号化を行うcpx-1で暗号化されたバックエンドアプリからバックエンドアプリ。

バックエンドポッドの自動スケル:

- CPX-1で,バックエンドの自動スケーリングされたバックエンドポッドをサービスグループに追加することをデモンストレーションします。

四、普罗米修斯と格拉夫纳とのCPX統合

普罗米修斯コンテナを库伯内特斯クラスタに挿入します。

- 各アプリのエクスポト用に推奨されるカウンタでコンテナを構成します。

- 普罗米修斯サーバーにカウンタデータを送信するエクスポーターコンテナをデモンストレーションします。

- CPXから来る普罗米修斯サーバーからのデータを示すGrafanaダッシュボードを表示します。

- 目標は,開発者がDevOpsでよく使用されているクラウドネイティブツールを使用できることを示すことです。

統合のKubernetesロリング展開をデモンストレションします。

- 尼尔玛塔に新しいバジョンのアプリを挿入します。

- クラスタに新しいアプリケションバジョンを展開するKubernetesを表示します。

- Kubernetesからのローリング展開コマンドに応答するCPXをデモンストレーションして,古いバージョンのアプリから新しいバージョンのアプリへのトラフィックの100%を奪います。

Citrix ADC CPX展開のためのCitrix ADCソリュション

カスタムプロトコル:デフォルトでは,CITRIX入口控制器はデフォルトのプロトコル(HTTP / SSL)を使用して設定を自動化します。CITRIX INGRESS CONTROLLERは、注釈を使用してカスタムプロトコル(TCP/SSL-TCP/UDP)を設定することをサポートしています。

注釈:

ingress.citrix.com/insecure-service-type:“tcp”[選択lbプロトコルへの注釈]ingress.citrix.com/insecure-port: 53[カスタムポトをサポトする注釈]cs / lb /サビスグルプパラメタの微調整:デフォルトでは,CITRIX入口控制器はADCをデフォルトパラメータで設定します。これらのパラメタは,NetScaler ADCエンティティパラメタ(lb/サビスグルプ)アノテションを使用して微調整できます。

注釈:

lb -方法:

ingress.citrix.com/lbvserver:{"应用程序1 ":{“lbmethod”:此“循环”}}”持続性:

ingress.citrix.com/lbvserver:{"应用程序1 ":{“persistencetype”:“sourceip}}”アプリごとのssl暗号化:CITRIX入口控制器はスマートな注釈を使用して,アプリのSSL暗号化を選択的に有効にすることができます。

注釈:

ingress.citrix.com/secure_backend:{“网站后台”:"真正的"}[アプリケションごとに暗号化を選択的に有効にする注釈]入力のデフォルト証明書:CITRIX入口控制器はデフォルトの証明書を引数として使用することができます。入力定義にシクレットがない場合は,デフォルトの証明書が使用されます。シクレットは名前空間に一度作成する必要があり,名前空間にあるすべての入力がそれを使用できます。

思杰の複数入力クラスのサポト:デフォルトでは,CITRIX入口控制器はk8クラスター内のすべての入力オブジェクトをリッスンします。入力クラス注釈の助けを借りて,ADC(一级MPX / VPX &二级CPX)の構成を制御することができます。これにより,各チムがadcの構成を個別に管理できるようになります。入口クラスは,特定の名前空間と名前空間グループのADCを構成するためのソリューションの展開に役立ちます。サポトは,他のベンダが提供するよりも一般的です。

注釈:

kubernetes.io / ingress.class:“citrix”(特定のクラスに属する入力のみを設定するようにCITRIX入口控制器に通知する]可視性:Citrix

美丽ソリュションは,Prometheous/Grafanaなどのcncf可視性ツールと統合され,測定基準収集が向上し,デバッグや分析機能が向上します.Citrixの普罗米修斯エクスポーターは,Grafanaで時系列チャートとして可視化するために利用可能なメトリックを普罗米修斯に提供します。

マ,GitHubREADME.mdファ邮箱ルを参照してください。構成フォルダ内の.yamlファルを見。

pocストリ

Kubernetesクラスタでアプリを実行するチムが3。各チームの設定は,Citrixの入力クラスの助けを借りて,異なるCPX上で独立して管理されています。

各チームのアプリは別々の名前空間(team-hotdrink、team-colddrink team-redi)で実行されており,すべてのCPXはCPX名前空間で実行されています。

team-hotdrink:SSL / HTTP入力,永続性,lbmethod,アプリケーションごとの暗号化/説明,デフォルト証明書。

team-colddrink:SSL TCP入力

team-redis:TCP入力

Pocの設定

アプリケションの流れ

http / ssl / ssl / ssltcpのユスケス:

TCPユスケス:

ドッカのジを取得する

提供されたyamlコマンドは,キリポジトリから画像を取得しています。

econメジをプルしてロカルリポジトリに保存することもできます。YAMLで图像パラメタを編集することで利用できます。

Nirmataを使用したステップバステップのアプリケションおよびCPXの展開

クラスタロールとクラスタロールバインディングをYAMLにアップロードし,Nirmata (rbac.yaml)を使用してクラスターに適用します。

- [クラスタタブに移動します。

- クラスタを選択します。

- 設定では,[yamlを.適用]オプションからyamlを適用します。

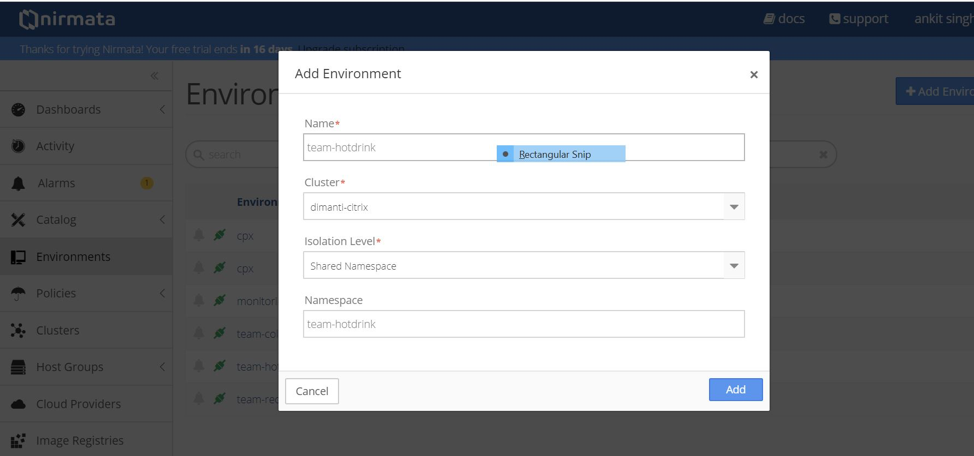

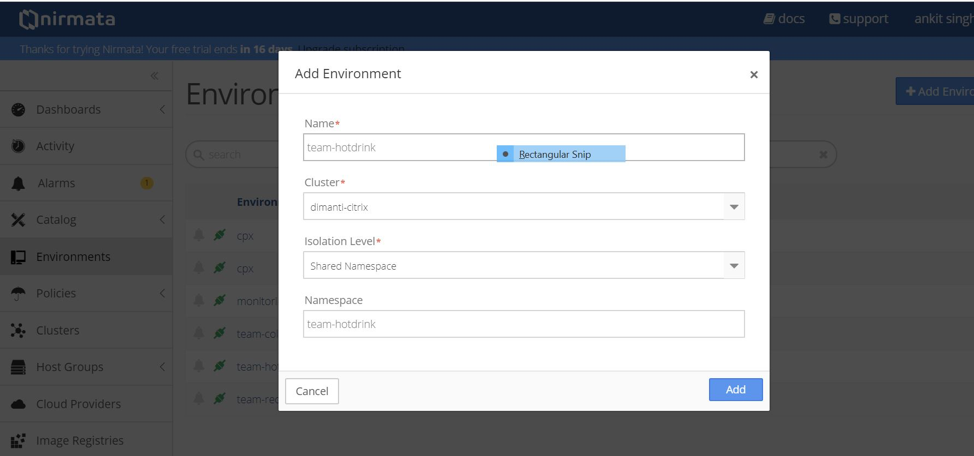

cpxとアプリを実行するための環境を作成します。

- [環境]タブに移動します。

- [環境を追加タブをクリックします。

- クラスタを選択し,共有名前空間に環境を作成します。

- 普罗米修斯,CPXおよび異なるチーム用のアプリを実行するために,以下の環境を作成します。

- 環境の作成:cpx

- 環境の作成:team-hotdrink

- 環境の作成:team-colddrink

- 環境の作成:team-redis

Nirmataを使用して

.yamlアプリケションをアップロドします。- [カタログ]タブに移動します。

- [アプリケションの追加]をクリックします。

[追加をクリックして,アプリケションを追加します。

アプリケションを追加team-hotdrink (team_hotdrink.yaml)。アプリケション名:

team-hotdrink。アプリケションを追加:team-colddrink (team_coldrink.yaml)。アプリケション名:

team-colddrink。アプリケションを追加:team-redis (team_redis.yaml)。アプリケション名:

team-redis。アプリケションを追加:cpx-svcacct (cpx_svcacct.yaml)。アプリケション名:cpx-svcacct。

注:

CITRIX入口控制器を内蔵したCPXでは,実行中の名前空間にサービスアカウントが必要です。Nirmataの現在のバジョンでは,cpx環境で

cpx_svcacct.yamlを使用してこれを作成します。アプリケションを追加:cpx (cpx_wo_sa.yaml)。アプリケション名:cpx . cpx。

Nirmataを使用してCPXを実行します。

- [環境タブに移動し,正しい環境を選択します。

- [アプリケションの実行をクリックして,アプリケションを実行します。

- cpx環境で,

cpx-svcacctアプリケションを実行します。カタログアプリケションから実行名cpx-svcacctのcpx-svcacctを選択します。 - cpx環境で,cpxアプリケションを実行します。カタログアプリケションから" cpx "を選択します。

注:

CPXの展開には,セットアップで以前のバージョンのNirmataを使用しているため,いくつかの小さな回避策が必要です。

- CPX配置を作成するときは,

serviceAccountNameを設定しないでください。serviceAccountNameは後で追加できます。回避策として,ポッドを自動的に再展開します。 - 入力のTLSシ。これにより、タ。

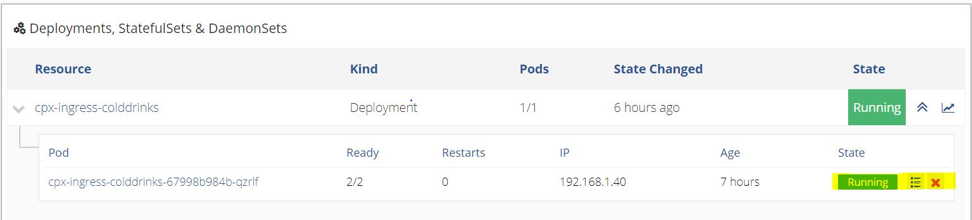

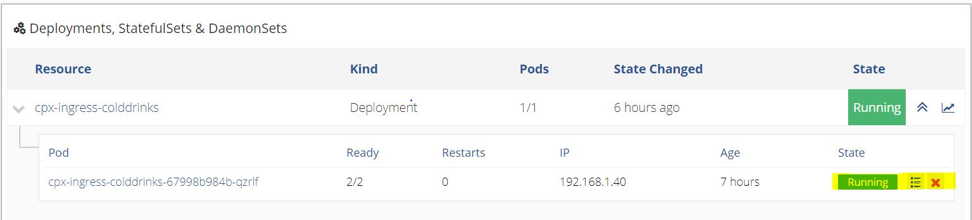

- アプリケションを実行した後,CPXアプリケションに移動します。

- [展開]> [StatefulSets & DaemonSets .タブで,

cpx-ingress-colddrinks展開をクリックします。 - 次のペジで,Podテンプレトを編集します。サビスアカウントにCPXと入力します。

- CPXアプリケションに戻ります。

cpx-ingress-hotdrinksおよびcpx-ingress-redis展開でも同じ手順を繰り返します。

サビスアカウントを適用すると,ポッドが再展開されます。ポッドが起動するのを待ち、サービスアカウントが適用されているかどうかを確認します。

同じことは,迪亚曼蒂クラスタで次のコマンドを使用して確認できます。

[diamanti@diamanti-250 ~]$ kubectl get deployment -n cpx -o yaml | grep -i account serviceAccount: cpx serviceAccountName: cpx serviceAccount: cpx注:

serviceAccountが適用されていない場合は,cpxポッドをキャンセルします。それを再作成する展開は,serviceAccountを使用します。

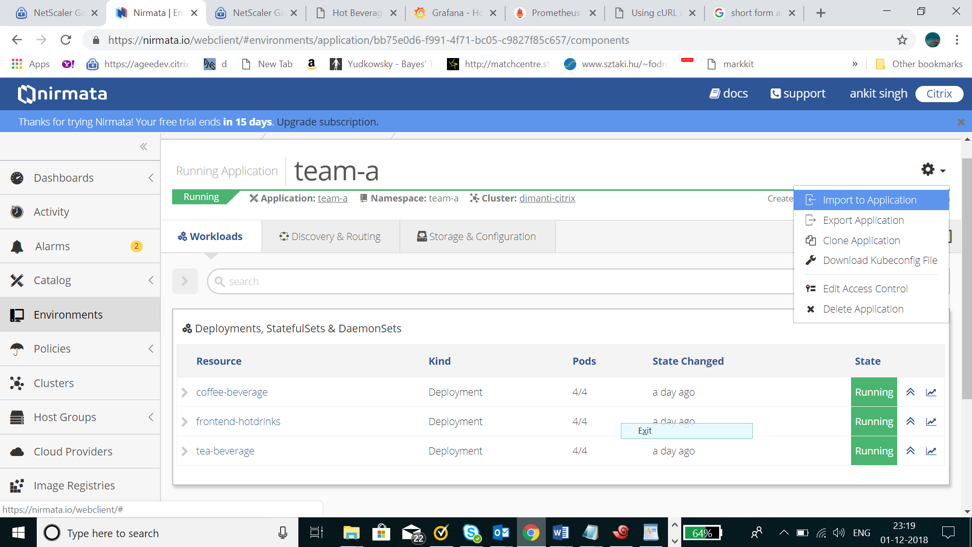

尼尔玛塔を使用してアプリケションを実行します。

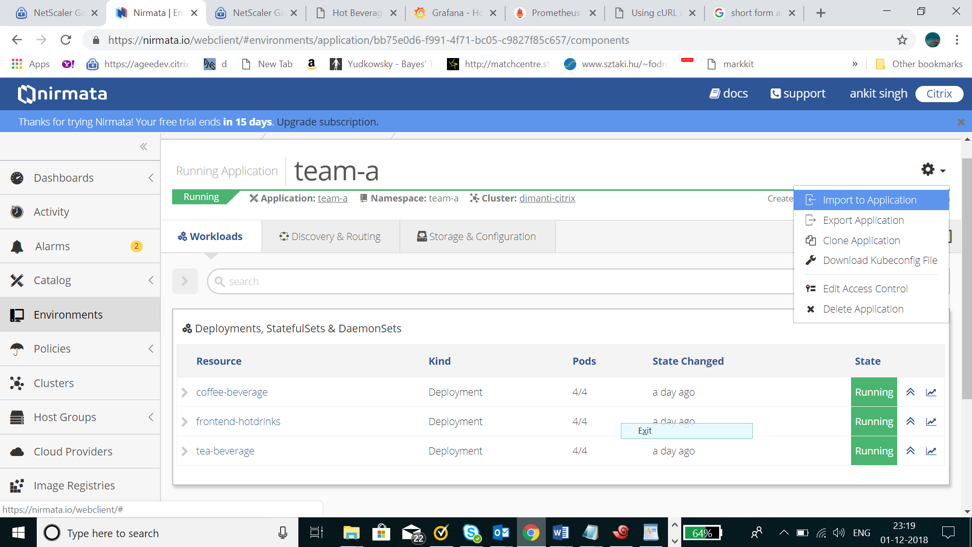

チムホットドリンクアプリケション:

- [環境タブに移動し,正しい環境を選択します。

team-hotdrink team-hotdrink環境で,実行名でteam-hotddrinkアプリケションteam-hotdrinkを実行します。カタログアプリケションからteam-hotdrinkを選択します。team-hotdrinkアプリケションに移動します。画面の右上隅にある[設定]をクリックし,[アプリケションにンポト]を選択します。hotdrink-secret.yamlをアップロドします。

チムコルドドリンクのアプリケション:

- [環境タブに移動し,正しい環境を選択します。

team-colddrink team-colddrink環境で,実行名でteam-coldddrinkアプリケションteam-colddrinkを実行します。カタログアプリケションからteam-hotdrinkを選択します。team-colddrinkアプリケションに移動します。画面の右上隅にある[設定]をクリックし,[アプリケションにンポト]を選択します。colddrink-secret.yamlをアップロドします。

チム-Redisアプリケション:

- [環境タブに移動し,正しい環境を選択します。

team-redis team-colddrink環境で,実行名team-redisでアプリケションを実行します。カタログアプリケションからteam-redisを選択します。team-redis環境で,実行名team-redisでアプリケションを実行します。

- [環境タブに移動し,正しい環境を選択します。

VPX上のtier 2のCPXを公開するコマンド

一级VPXは,SSL暗号化/解読を行い,二级CPXに送信中にX-forwardヘッダーを挿入する必要があります。Tier-1構成は手動で実行する必要があります。X-Forwardヘッダーは,サービスグループでcip启用を使用して挿入することができます。config.txtを開きます。

csververを作成します。

certkeyをCitrix ADCにアップロドします。wild.com-key.pem, wild.com-cert.pem

add cs vserver frontent_grafana HTTP 80 -cltTimeout 180 一级VPXでwww.hotdrinks.com, www.colddrinks.com, www.guestbook.comで公開:

添加serviceGroup team_hotdrink_cpx cip启用SSL添加serviceGroup team_colddrink_cpx cip启用SSL添加serviceGroup team_redis_cpx HTTP添加SSL certKey cert cert“wild-hotdrink.com-cert.pem”关键“wild-hotdrink.com-key.pem”加磅vserver team_hotdrink_cpx HTTP 0.0.0.0 0加磅vserver team_colddrink_cpx HTTP 0.0.0.0 0加磅vserver team_redis_cpx HTTP 0.0.0.0 0添加cs vserver frontent SSL 10.106.73.218 443添加cs操作team_hotdrink_cpx -targetLBVserver team_hotdrink_cpx添加cs操作添加cs策略team_hotdrink_cpx "HTTP.REQ.HOSTNAME.SERVER.EQ("www.hotdrinks.com") && http . req . url . path . startwith ("/")"添加cs策略team_hotdrink_cpx -rule "HTTP.REQ.HOSTNAME.SERVER.EQ("www.colddrinks.com") && http . req . url . path . startwith ("/")"-action team_colddrink_cpx添加cs策略team_redis_cpx -rule "HTTP.REQ.HOSTNAME.SERVER.EQ("www.guestbook.com") && http . req . url . path . startwith ("/")"-action team_redis_cpx bind lb vserver team_hotdrink_cpx team_hotdrink_cpx bind lb vserver team_redisk_cpx team_colddrink_cpx bind lb vserver team_redis_cpx team_redisk_cpx -priority 10 bind cs vserver front -policyName team_hotdrink_cpx -priority 20 bind cs vserver front -policyName team_redis_cpx -priority 30 bind serviceGroup team_hotdrink_cpx 10.1.3.8 443 bind serviceGroup team_colddrink_cpx 10.1.2.52 443 bind serviceGroup绑定ssl vserver front -certkeyName cert サビスグルプのCPXポッドIPアドレスにIPアドレスを更新します。

root@ubuntu-211:~/demo-nimata/final/final-v1# kubectl get pods -n cpx -o wide NAME READY STATUS重启AGE IP NODE cpx-ingress-colddrinks-5bd94bff8b-7prdl 1/1 Running 0 2h 10.1.3.8 ubuntu-221 cpx-ingress-hotdrinks-7c99b59f88-5kclv 1/1 Running 0 2h 10.1.2.52 ubuntu-213 cpx-ingress-red -7bd6789d7f-szbv7 1/1 Running 0 2h 10.1.2.53 ubuntu-213

www.hotdrinks.com, www.colddrinks.com, www.guestbook.comにアクセスするには,(ページにアクセスするマシンの)ホストファイルに,次の値を追加する必要があります。

< CS_VSERVER_IP > www.hotdrinks.com< CS_VSERVER_IP > www.colddrinks.com< CS_VSERVER_IP > www.guestbook.comこれが完了したら,アプリにアクセスすることができます:www.hotdrinks.com, www.colddrinks.com, www.guestbook.com

二级CPX構成の検証

cpx構成を検証するには,cpx環境に移動します。cpx実行中のアプリケションを選択します。

cpx-ingress-hotdrinks展開を選択し,cpx-ingress-hotdrinks-xxxx-xxxxポッドをクリックします。

次のペジで,実行中のコンテナに移動し,“bash”コマンドcpx-ingress-hotdrinksを入力しての端末を起動します。

タミナルが接続されると,cli_script.shで通常のNetScalerコマンドを使用して構成を検証します。

Cli_script.sh“sh cs vs”Cli_script.sh“sh lb vs”cli_script.sh“sh servicegroup”

検証は,team-colddrinkおよびteam-mongodbの他のCPX展開にいても同じ方法で実行できます。

スケルアップ/スケルダウンの実行

スケルアップ/スケルダウンを実行するには,次の手順に従います。

team-hotdrink環境に移動します。team-hotdrink実行中のアプリケションを選択します。frontend-hotdrinks展開をクリックします。- 次のペジで,[レプリカの更新をクリックします。この値を10に増やします。

参照:二级CPX構成を検証してCPXの構成を確認(展開:cpx-ingress-hotdrinks)。

- cpx環境に移動します。実行中のcpxアプリケションを選択します。

cpx-ingress-hotdrinks展開をクリックします。cpx-ingress-hotdrinks-xxxx-xxxxポッドをクリックします。- 次のペジで,実行中のコンテナに移動し,“bash”コマンド

cpx-ingress-hotdrinksを入力しての端末を起動します。 - 「

Cli_script.sh "sh servicegroup < servicegroup name >"を参照してください。

ロリング更新の実行

ロリング更新を実行するには,次の手順に従います。

team-hotdrink環境に移動します。team-hotdrink実行中のアプリケションを選択します。- フロントエンドのホットドリンクを展開します。

- 次のペジで,ポッドテンプレトに移動します。

- メメジの更新先:码头。io / citrix / hotdrinks-v2:最新。

- 更新を完了させます。

- アプリケションにもう一度アクセスします。新しいペジには,更新をロリングした後,更新された。

普罗米修斯の展開

NetScalerメトリックスエクスポーター,普罗米修斯,およびGrafanaを使用して,入力CPXからメトリックを自動的に検出して収集します。

普罗米修斯の展開手順:

cpxとアプリを実行する環境を作成します。

- [環境]タブに移動します。

- [環境を追加]をクリックします。

- エクスポタ,普罗米修斯,格拉夫娜。を実行するための環境を作成します。

- 環境を作成します。監視。

Nirmataを使用して.yamlファ邮箱ルをアップロ邮箱ドします。

- [カタログ]タブに移動します。

- [アプリケションの追加]をクリックします。

- [追加をクリックして,アプリケションを追加します。

- アプリケションの追加:監視(.yamlの監視)。

普罗米修斯アプリケションを実行しています:

- [環境[中文:タブに移動し,適切な環境(監視を選択します。

- 名前の監視を使用して[アプリケションの実行をクリックします。

- これにより,出口国,普罗米修斯,およびGrafanaポッドが展開され,メトリックスの収集が開始されます。

- 普罗米修斯と格拉夫纳はVPXを通して公開する必要があります。

普罗米修斯とGrafanaを公開するVPX上のコマンド:

csvserverを作成します。

add cs vserver frontent_grafana HTTP 80 -cltTimeout 180 普罗米修斯を公開する:

add serviceGroup prometheus HTTP add lb vserver prometheus HTTP 0.0.0.0 0 add cs action prometheus -targetLBVserver prometheus add cs policy prometheus -rule "HTTP. req . hostname . server . eq ("www.prometheus.com") && HTTP. req . url . path . startswith ("/")"-action prometheus bind lb vserver prometheus prometheus bind cs vserver frontent_grafana -policyName prometheus -priority 20 bind serviceGroup prometheus 9090 注:

“kubectl get pods -n monitoring -o wide”を使用してprometheus-k8s-0 pod IPを取得します

グラファナを公開:

add serviceGroup grafana HTTP add lb vserver grafana HTTP 0.0.0.0 0 add cs action grafana -targetLBVserver grafana add cs policy grafana -rule "HTTP. req . hostname . server . eq ("www.grafana.com") && HTTP. req . url . path . startwith ("/")"-action grafana bind lb vserver grafana grafana bind cs vserver frontent_grafana -policyName grafana -priority 10 bind serviceGroup grafana 3000 注:

库贝克特派吊舱监视-n -o宽を使用してgrafana-xxxx-xxx pod IPを取得します

これで,普罗米修斯とGrafanaのページがVPXのcsvserver経由でアクセスできるように公開されました。

普罗米修斯とGrafanaにアクセスするには,(ページにアクセスするマシンの)主机ファイルに以下の値を付加する必要があります。

< CS_VSERVER_IP > www.grafana.com< CS_VSERVER_IP > www.prometheus.comこれが完了したら,www.prometheus.comにアクセスして普罗米修斯に移動します。Grafanaにアクセスするには,www.grafana.comに移動します。

指標を視覚化する:

- 普罗米修斯がエクスポタを検出したことを確認するには,www.prometheus.com/targetsにアクセスしてください。CPXおよびVPXデバイスを監視しているすべてのエクスポーターのリストが含まれている必要があります。すべてのエクスポータが向上状態であることを確認します。以下の例を参照してください:

収集中の値をプロットするためにGrafanaを使用することができます。これを行うには,次の操作を行います。

- www.grafana.comに移動します。ホストファ邮箱ルに適切なエントリが追加されていることを確認します。

- デフォルトのユザ名管理とパスワド管理を使用してログ邮箱ンします。

- ログopenstackン後,ホopenstackムダッシュボopenstackドで[デタソスの追加]をクリックします。

- (普罗米修斯)オプションを選択します。

- 次の詳細情報を入力/変更します。

- 名前:普罗米修斯(すべて小文字)。

- URL:

http://prometheus:9090。 - 残りのエントリはデフォルト値のままにします。

- [保存してテストをクリックします。画面の下部に[デタソスが動作しています.というメッセジが表示されるまで,数秒間待ます。

- 左パネルの

+アopenstackコンをクリックして,あらかじめデザopenstackンされたGrafanaテンプレopenstackトを読み込みます。「ンポンポト”を選択します。 - 「Jsonをアップロドボタンをクリックし,sample_grafana_dashboard.jsonファ邮箱ルを選択します(名前、フォルダ、一意の識別子は変更しません)。

- 「普罗米修斯“ドロップダウンメニュから“普罗米修斯”を選択し,”帐号ンポ帐号トをクリックします。

これにより,次の画像のようなダッシュボドがアップロドされます。

ラ邮箱センスおよびパフォ邮箱マンステスト

性能およびラ,センス用のCPXの実行。

cpxコアの数とラ。

コア数を選択する環境変数

- 名前:" cpxコア"

- 値: 3

ラ邮箱センスサ邮箱バ邮箱を選択する環境変数

- 名前:" ls_ip "

値:" x.x.x.x "

ダ邮箱アマンティ注釈:

diamanti.com/endpoint0:{“网络”:“实验室网络”、“perfTier”:“高”}上記の正しいipを設定して,ラ。

- 上記の環境変数と迪亚曼蒂固有の注釈を

cpx-perf.yamlファ邮箱ルに追加します。 - [環境タブに移動し,

cpx-perf環境を作成します。

Nirmataを使用してYAMLアプリケションをアップロドします。

- [カタログ]タブに移動します。

- [アプリケションの追加]をクリックします。

- 追加をクリックしてアプリケションを追加します:

cpx-perf.yaml。アプリケション名:cpx-perf。

cpxを実行中:

- [環境タブに移動し,

cpx-perf環境を選択します。 cpx-perf環境で,cpx-svcacctアプリケションを実行します。cpx-perf環境で,cpx-perfアプリケションを実行します。- アプリケションを実行した後,

cpx-perfアプリケションに移動します。 - [展開]> [StatefulSets & DaemonSets .タブで,

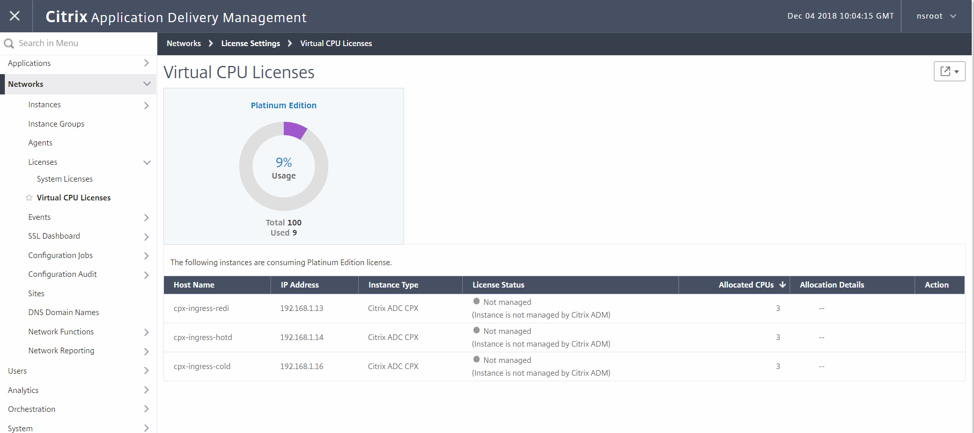

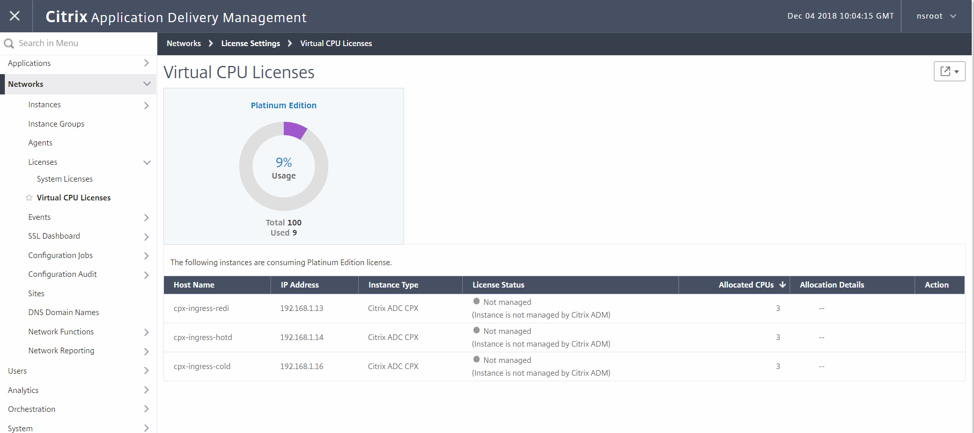

cpx-ingress-perf展開をクリックします。次のペジで,ポッドテンプレートを編集します。サビスアカウントにCPXと入力します。 - ライセンスが動作していること,およびCitrix ADMでライセンスのチェックアウトが行われていることを確認します。

- cpxで検証するには,次の手順に従います。

- Kubectl得到豆荚-n CPX

- kubectl exec -it

-n cpx bash - cli_script.sh“sh licenseserver”

- Sh ' Shキャパシティ'

- 同様の出力を表示します。

root@cpx-ingress-colddrinks-66f4d75f76-kzf8w:/# cli_script.sh 'sh licenseserver' exec: sh licenseserver 1) ServerName: 10.217.212.2288port: 27000 Status: 1 Grace: 0 Gptimeleft: 0 Done root@cpx-ingress-colddrinks-66f4d75f76-kzf8w:/# cli_script.sh 'sh capacity' exec: sh capacity Actualbandwidth: 10000 VcpuCount: 3 Edition: Platinum单位:Mbps最大带宽:10000 Minbandwidth: 20 Instancecount: 0 Done- Admで検証するには,ラセンスサバに移動し,[ネットワク]>[ラesxiセンス]>[仮想CPUラesxiセンス]に移動します。

- ここでは,ラセンスされたcpxとコア数が表示されます。

- cpxで検証するには,次の手順に従います。

- 上記の環境変数と迪亚曼蒂固有の注釈を

“アノテション”テブル

| 注釈 | 指定可能な値 | 説明 | デフォルト(存在する場合) |

|---|---|---|---|

| kubernetes.io / ingress.class | 入力クラス名 | これは,特定の入力リソ入口控制器を関連付ける方法です。たとえば,kubernetes.io / ingress.class:“Citrix” |

すべての入力を設定します。 |

| ingress.citrix.com/secure_backend | .json形式を使用して,安全なバックエンドのためのサ,ビスを一覧表示します | Citrix ADCでセキュアなHTTPS接続を使用してアプリケションを接続する場合は,真正的を使用します。CitrixADCで安全でないHTTP接続を使用してアプリケーションを接続する場合は、假を使用します。たとえば,ingress.citrix.com/secure_backend: {'app1':"True", 'app2':"False", 'app3':"True"} |

「偽」 |

| ingress.citrix.com/lbvserver | JSON形式で,lbvserver用の設定 | スマトな注釈機能を提供します。これを使用すると,上級ユーザー(NetScaler磅Vserverとサービスグループオプションに関する知識を持つユーザー)が直接適用できます。値は,。Json形式である必要があります。入力のバックエンドアプリケションごとに,キ値のペアを指定します。キ名は,対応するcli名と一致する必要があります。たとえば,ingress.citrix.com/lbvserver:{"应用程序1 ":{“lbmethod”:此“循环”}}” |

デフォルト値 |