Authentification certificat client ou certificat + domaine

La配置par defaut倒XenMobile est luthentification par nom d’utilisateur et mot de passe. Pour ajouter une autre couche de sécurité pour l’inscription et l’accès à l’environnement XenMobile, vous pouvez utiliser l’authentification basée sur certificats. Dans l’environnement XenMobile, cette configuration est la meilleure combinaison de sécurité et d’expérience utilisateur. L’authentification par certificat plus domaine offre les meilleures possibilités d’authentification unique associées à la sécurité fournie par l’authentification à deux facteurs sur Citrix ADC.

Pour une utilisabilité optimale, vous pouvez combiner l’authentification par certificat plus domaine avec le code PIN Citrix et la mise en cache du mot de passe Active Directory. Dans ce cas, les utilisateurs n’ont pas à entrer leurs noms d’utilisateur et mots de passe LDAP à plusieurs reprises. Les utilisateurs doivent entrer leurs noms et mots de passe lors de l’inscription, de l’expiration du mot de passe et du verrouillage du compte.

Important :

XenMobile ne prend pas en charge le passage du mode d’authentification, de l’authentification de domaine à un autre mode d’authentification, après que les utilisateurs ont inscrit des appareils dans XenMobile.

Si vous n’autorisez pas LDAP et utilisez des cartes à puce ou méthodes similaires, la configuration des certificats vous permet de représenter une carte à puce auprès de XenMobile. Les utilisateurs s’inscrivent alors à l’aide d’un code PIN unique généré par XenMobile. Une fois qu’un utilisateur a accès, XenMobile crée et déploie le certificat utilisé ensuite pour s’authentifier auprès de l’environnement XenMobile.

Vous pouvez utiliser l’assistant Citrix ADC for XenMobile pour procéder à la configuration requise pour XenMobile lors de l’utilisation de l’authentification par certificat Citrix ADC ou certificat + domaine. Vous ne pouvez exécuter l’assistant Citrix ADC for XenMobile qu’une seule fois.

Dans les environnements hautement sécurisés, l’utilisation d’informations d’identification LDAP en dehors d’une organisation dans des réseaux publics ou non sécurisés est considérée comme une menace de sécurité majeure pour l’entreprise. Pour les environnements hautement sécurisés, il est possible d’opter pour l’authentification à deux facteurs à l’aide d’un certificat client et d’un jeton de sécurité. Pour de plus amples informations, consultez la sectionConfiguration de XenMobile pour l’authentification par certificat et jeton de sécurité.

L’authentification du certificat client est disponible pour le mode XenMobile MAM (MAM exclusif) et le mode ENT (lorsque les utilisateurs s’inscrivent dans MDM). L’authentification du certificat client n’est pas disponible pour le mode XenMobile ENT lorsque les utilisateurs s’inscrivent dans l’ancien mode MAM. Pour utiliser l’authentification du certificat client dans les modes XenMobile ENT et MAM, vous devez configurer le serveur Microsoft, XenMobile Server et Citrix Gateway. Suivez ces étapes générales, décrites dans cet article.

Sur le serveur Microsoft :

- Ajoutez un composant logiciel enfichable pour les certificats dans la console Microsoft Management Console.

- Ajoutez le modèle à l’autorité de certification (CA).

- Créez un certificat PFX depuis le serveur CA.

Sur XenMobile Server :

- Chargez le certificat sur XenMobile.

- Créez l’entité PKI pour l’authentification par certificat.

- Configurez les fournisseurs d’informations d’identification.

- Configurez Citrix Gateway afin de fournir un certificat utilisateur pour l’authentification.

Pour plus d’informations sur la configuration de Citrix Gateway, consultez ces articles dans la documentation de Citrix ADC :

- Authentification client

- Infrastructure de profils SSL

- Configuration et liaison d’une stratégie d’authentification de certificat client

Conditions préalables

Lorsque vous créez un modèle d’entité Services de certificats Microsoft, évitez les problèmes d’authentification possibles avec des appareils inscrits, en n’utilisant pas de caractères spéciaux. Par exemple, n’utilisez pas ces caractères dans le nom du modèle :

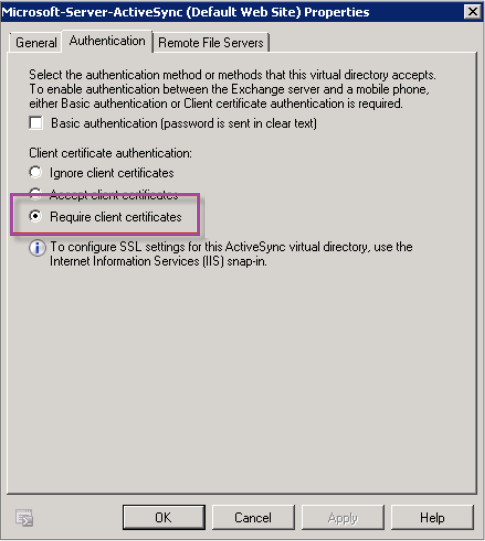

: ! $ () # % + * ~ ? | {} []- Pour configurer l’authentification basée sur certificat pour Exchange ActiveSync, consultez leblog de Microsoft.Configurez le site de serveur d’autorité de certification (CA) pour Exchange ActiveSync pour exiger des certificats clients.

- 如果你们用des证书serveur致敬pour sécuriser le trafic ActiveSync avec le serveur Exchange, assurez-vous que tous les certificats racine et intermédiaires nécessaires ont été installés sur les appareils mobiles. Sinon, l’authentification basée sur certificat échoue lors de la configuration de la boîte aux lettres dans Secure Mail. Dans la console Exchange IIS, vous devez :

- Ajouter un site Web à utiliser par XenMobile avec Exchange et lier le certificat de serveur Web.

- Utiliser le port 9443.

- Pour ce site Web, vous devez ajouter deux applications, une pour « Microsoft-Server-ActiveSync » et une pour « EWS ». Pour ces deux applications, sousParamètres SSL, sélectionnezExiger SSL.

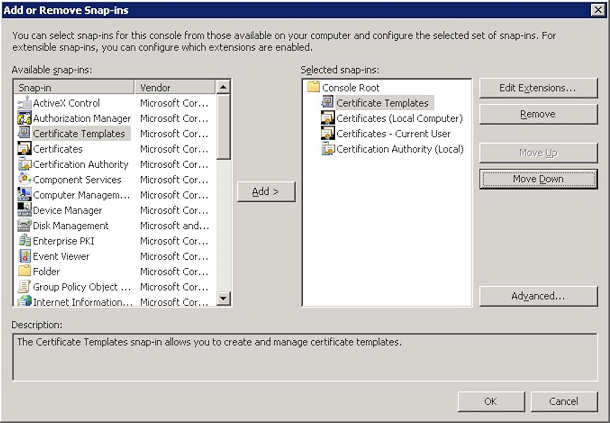

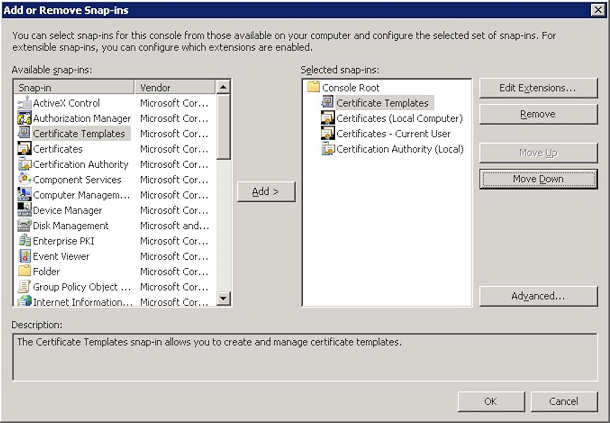

Ajoutez un composant logiciel enfichable pour les certificats dans la console Microsoft Management Console

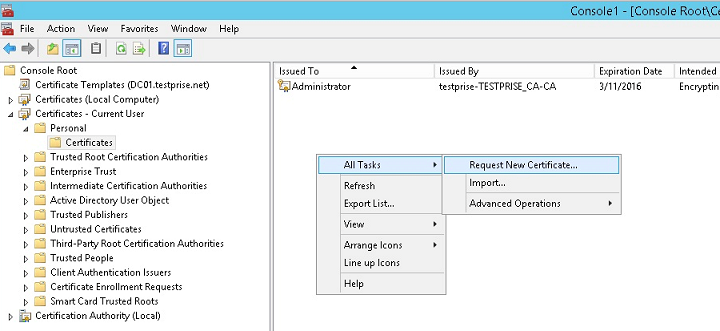

Ouvrez la console et cliquez surAjouter/Supprimer un composant logiciel enfichable.

Ajoutez les composants logiciels enfichables suivants :

- Modèles de certificats

- Certificats (ordinateur local)

- Certificats - Utilisateur actuel

- 局德认证(地区)

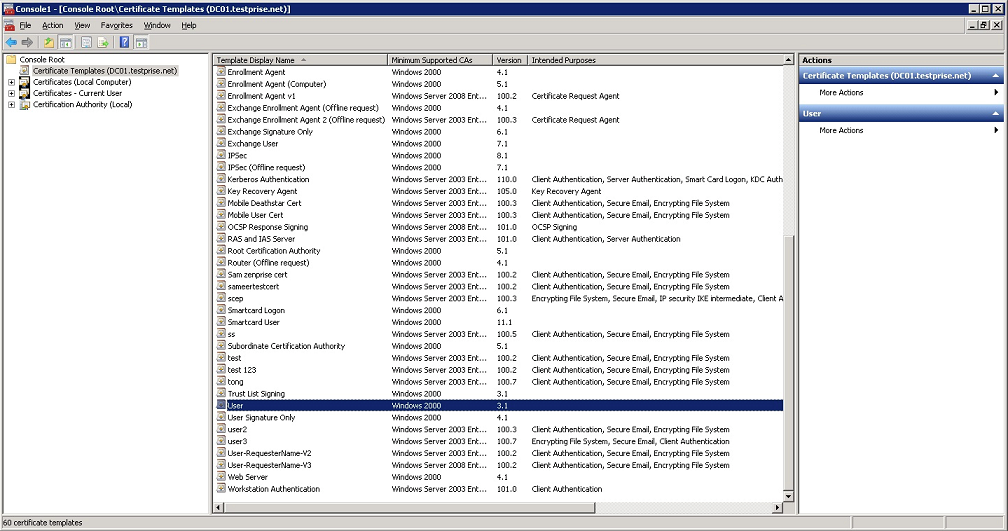

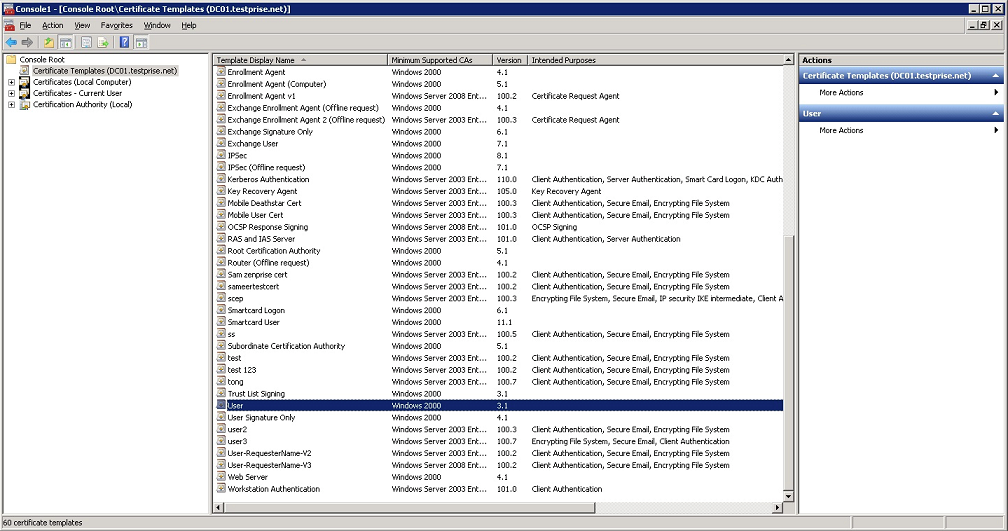

DéveloppezModèles de certificats.

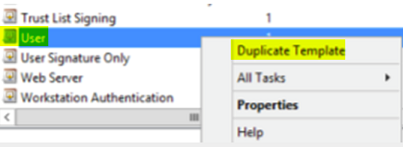

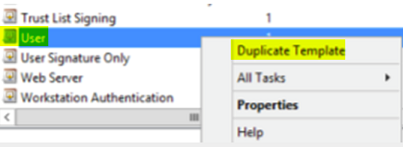

Sélectionnez le modèleUtilisateuretDupliquer le modèle.

Fournissez le nom du modèle.

Important :

Sélectionnez la casePublier le certificat dans Active Directoryuniquement si nécessaire. Si cette option est sélectionnée, tous les certificats client utilisateur sont créés dans Active Directory, ce qui pourrait encombrer votre base de données Active Directory.

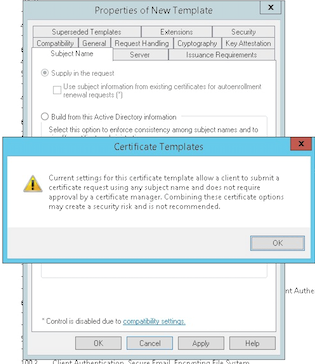

SélectionnezWindows 2003 Servercomme type de modèle. Dans Windows 2012 R2 Server, sousCompatibilité, sélectionnezAutorité de certificationet définissez le destinataire en tant queWindows 2003.

SousSécurité, sélectionnez l’optionInscriredans la colonneAutoriserpour les utilisateurs authentifiés.

SousCryptographie, assurez-vous de fournir la taille de la clé. Vous entrerez plus tard la taille de la clé lors de la configuration de XenMobile.

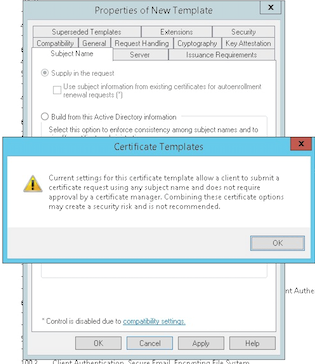

SousNom du sujet, sélectionnezFournir dans la demande.et enregistrez Appliquez les修改。

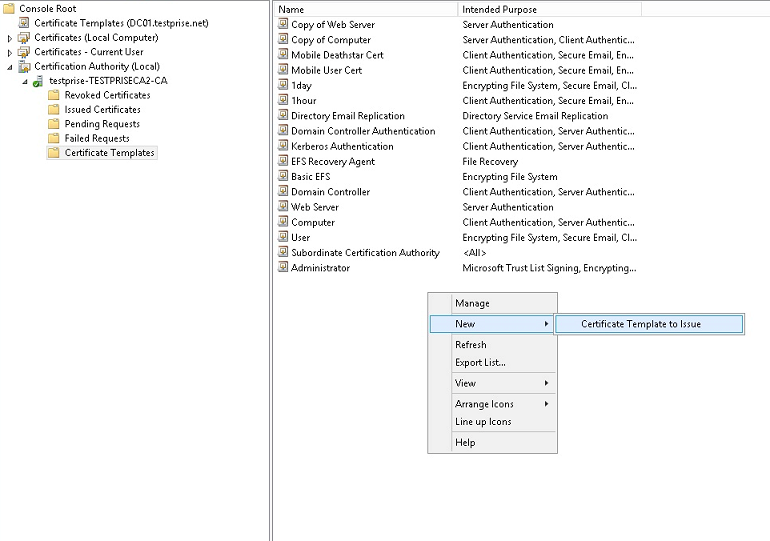

Ajout du modèle à l’autorité de certification (CA)

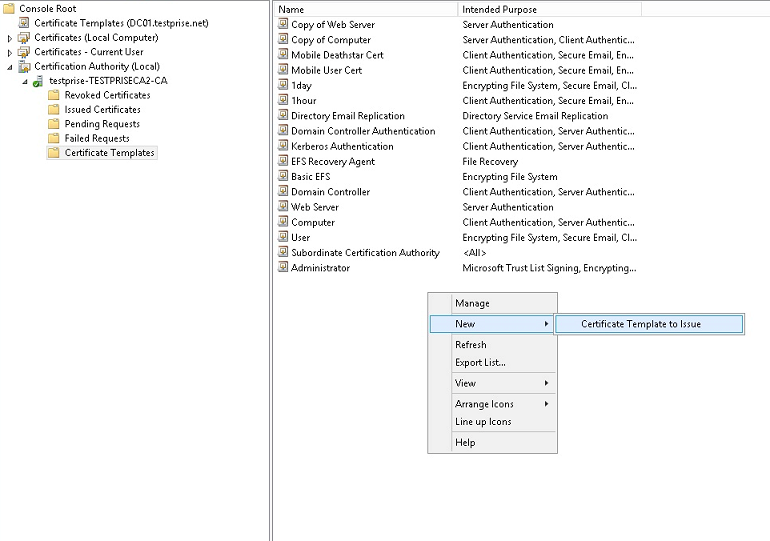

Accédez àAutorité de certificationet sélectionnezModèles de certificats.

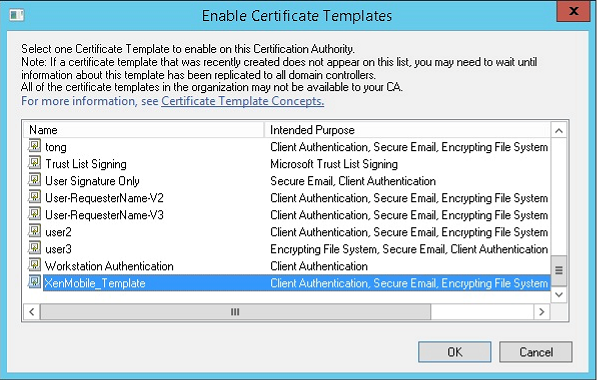

Cliquez avec le bouton droit dans le panneau de droite et sélectionnezNouveau > Modèle de certificat à délivrer.

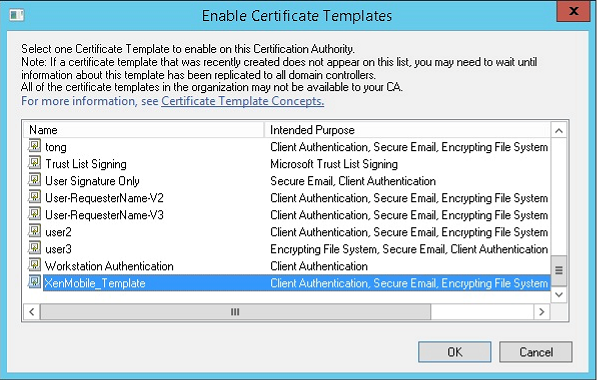

Sélectionnez le modèle que vous avez créé à l’étape précédente et cliquez surOKpour l’ajouter à l’autorité de certification.

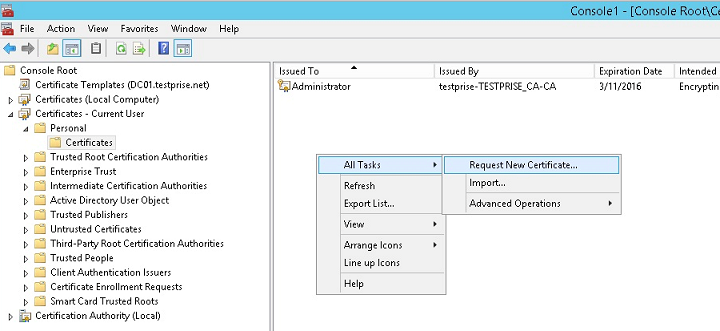

Création d’un certificat PFX depuis le serveur CA

Créez un certificat utilisateur .pfx à l’aide du compte de service avec lequel vous vous êtes connecté. Ce fichier .pfx est chargé dans XenMobile, qui demande ensuite un certificat utilisateur de la part des utilisateurs qui inscrivent leurs appareils.

SousUtilisateur actuel, développezCertificats.

Cliquez avec le bouton droit dans le panneau de droite et cliquez surDemander un nouveau certificat.

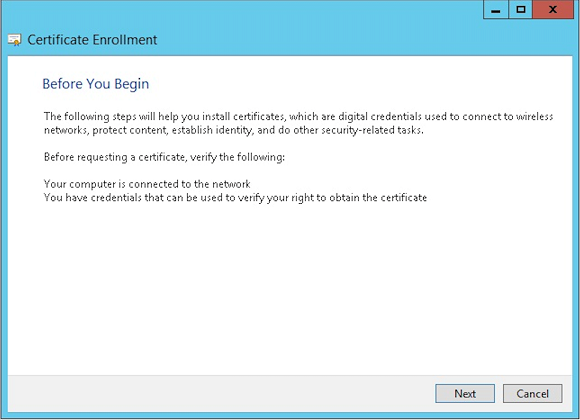

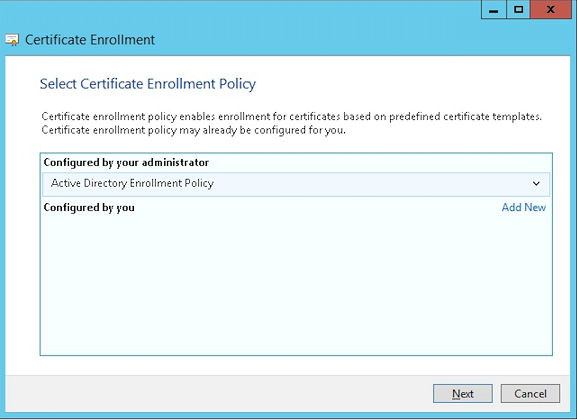

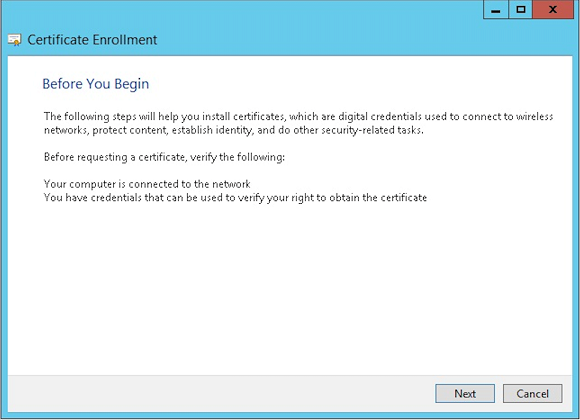

L’écranInscription de certificatss’affiche. Cliquez surSuivant.

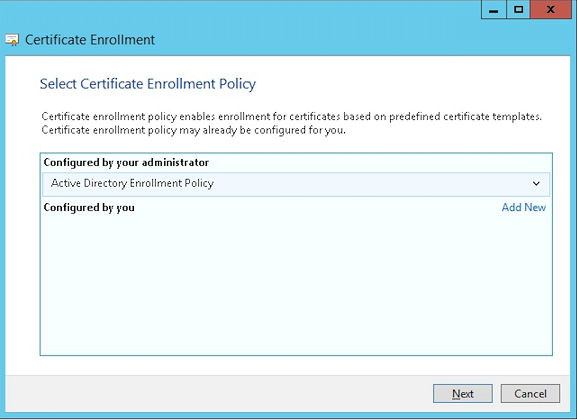

SélectionnezStratégie d’inscription à Active Directoryet cliquez surSuivant.

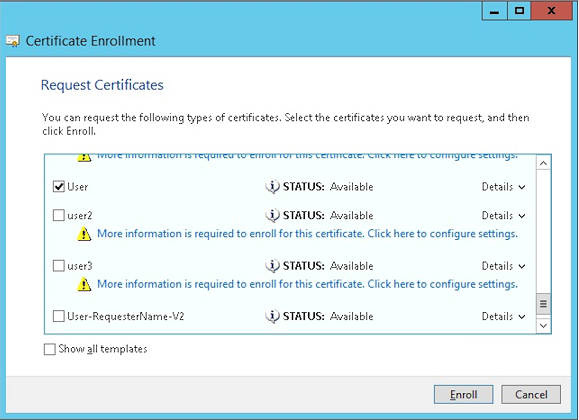

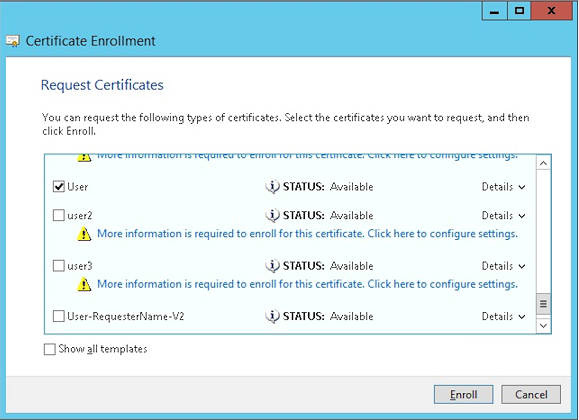

Sélectionnez le modèleUtilisateuret cliquez surInscrire.

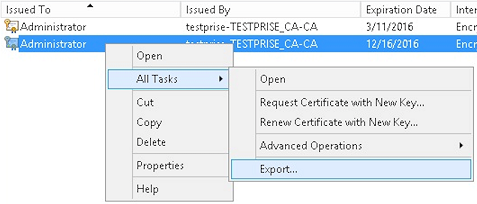

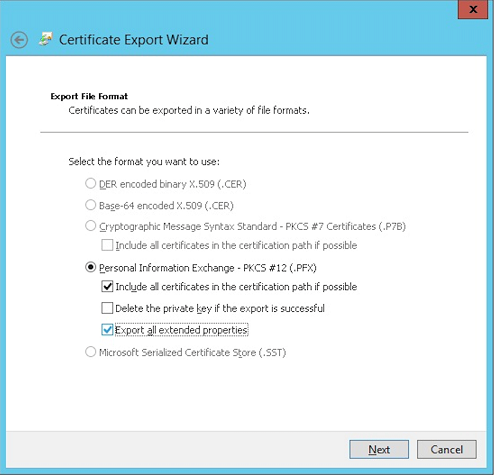

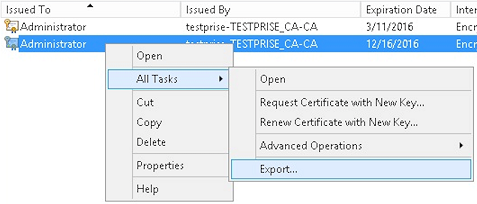

Exportez le fichier .pfx que vous avez créé à l’étape précédente.

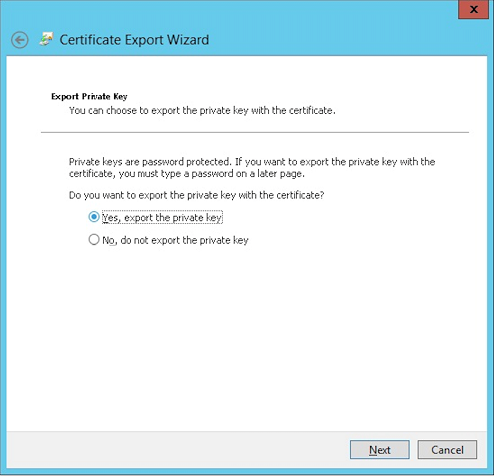

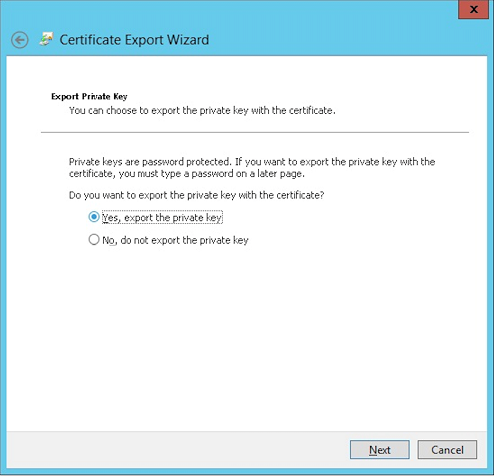

Cliquez surOui, exporter la clé privée.

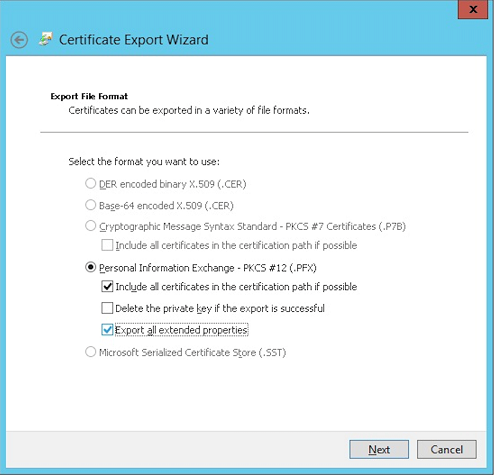

SélectionnezSi possible inclure tous les certificats dans le chemin d’accès de certification si possibleet la caseExporter toutes les propriétés étendues.

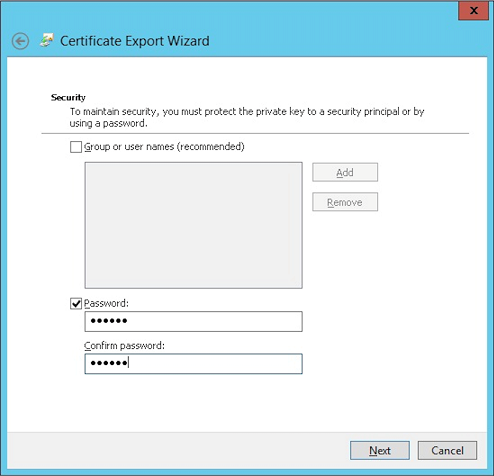

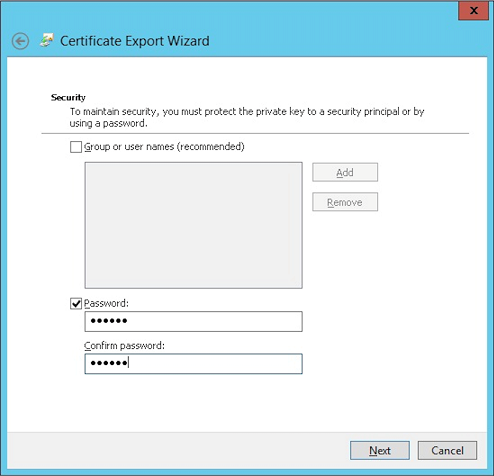

Définissez un mot de passe que vous utiliserez lors du chargement de ce certificat dans XenMobile.

Enregistrez le certificat sur votre disque dur.

Chargement du certificat sur XenMobile

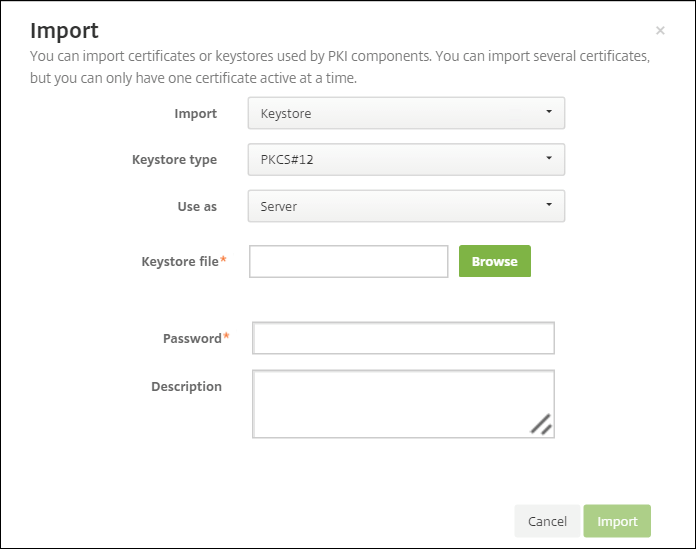

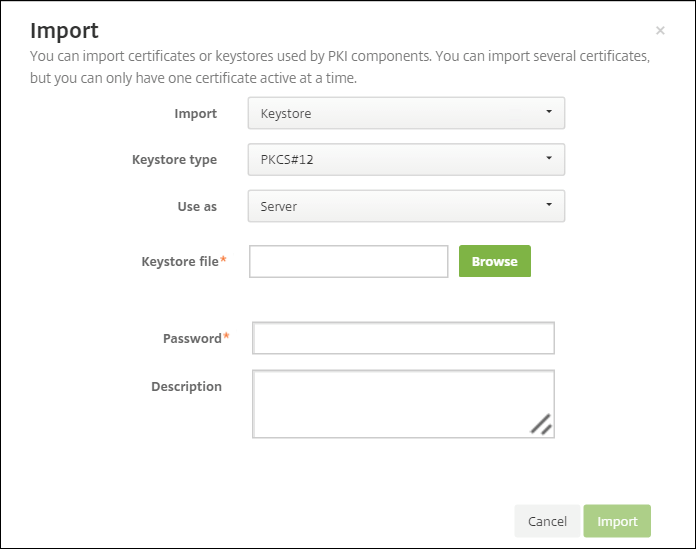

Dans la console XenMobile, cliquez sur l’icône d’engrenage dans le coin supérieur droit. L’écranParamètress’affiche.

Cliquez surCertificatset surImporter.

Entrez les paramètres suivants :

- Importer :Keystore

- Type de keystore :PKCS # 12

- Utiliser en tant que :Serveur

- Fichier de keystore :cliquez surParcourirpour sélectionner le certificat

.pfxque vous avez créé. - Mot de passe :entrez le mot de passe que vous avez créé pour ce certificat.

Cliquez surImporter.

Vérifiez que le certificat a été installé correctement. Un certificat correctement installé s’affiche en tant que certificat utilisateur.

Création de l’entité PKI pour l’authentification par certificat

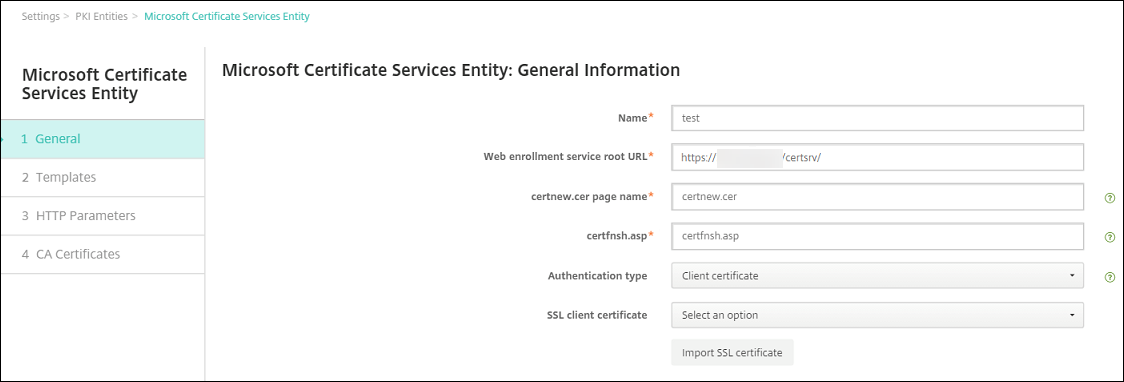

DansParamètres, accédez àPlus > Gestion des certificats > Entités PKI.

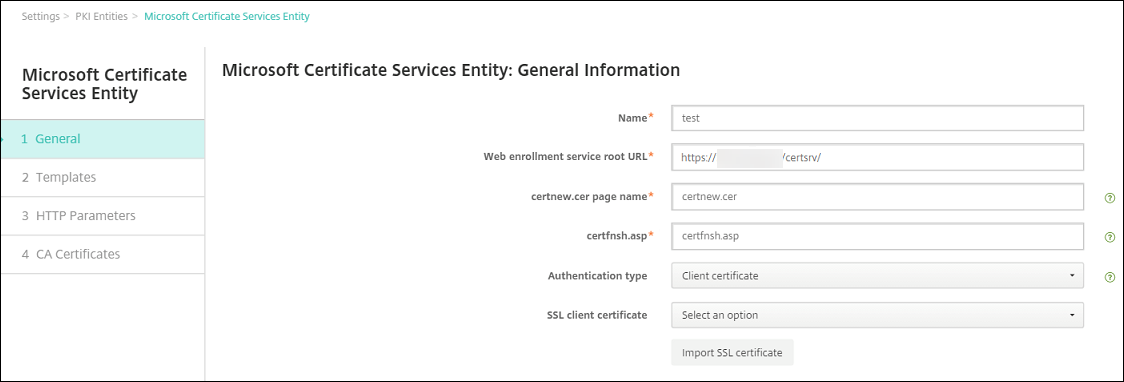

Cliquez surAjouteret surEntité Services de certificats Microsoft.L’écranEntité Services de certificats Microsoft : informations généraless’affiche.

Entrez les paramètres suivants :

- Nom :entrez un nom quelconque.

- URL racine du service d’inscription Web :

https://RootCA-URL/certsrv/(N’oubliez pas d’ajouter la dernière barre oblique (/) dans l’URL.) - Nom de page certnew.cer :certnew.cer (valeur par défaut)

- certfnsh.asp :certfnsh.asp (valeur par défaut)

- Type d’authentification :certificat client

- Certificat SSL :sélectionnez le certificat utilisateur à utiliser pour émettre le certificat client XenMobile.

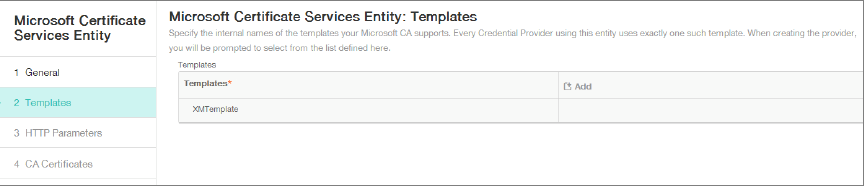

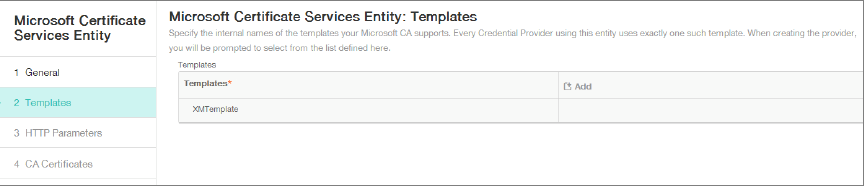

SousModèles, ajoutez le modèle que vous avez créé lors de la configuration du certificat Microsoft. N’ajoutez pas d’espaces.

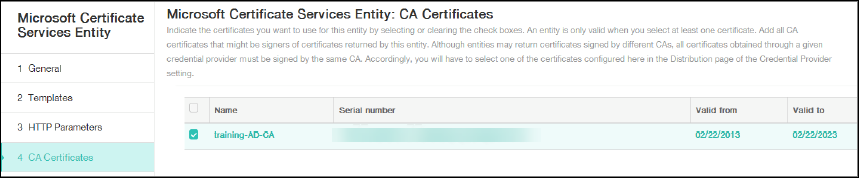

Ignorez les paramètres HTTP et cliquez surCertificats CA.

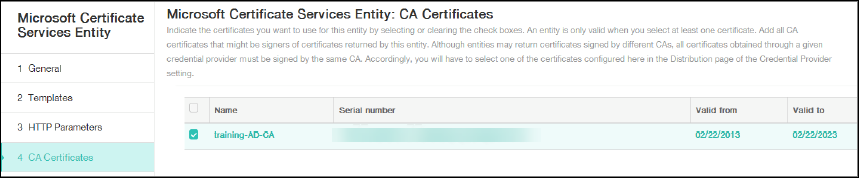

Sélectionnez le nom de l’autorité de certification racine qui correspond à votre environnement. L’autorité de certification racine fait partie de la chaîne importée depuis le certificat client XenMobile.

Cliquez surEnregistrer.

Configuration des Fournisseurs d’informations d’identification

DansParamètres, accédez àPlus > Gestion des certificats > Fournisseurs d’informations d’identification.

Cliquez surAjouter.

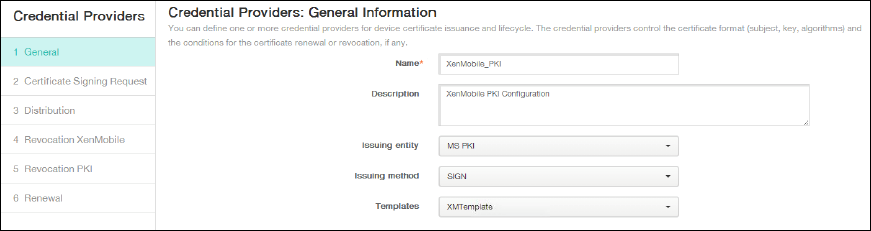

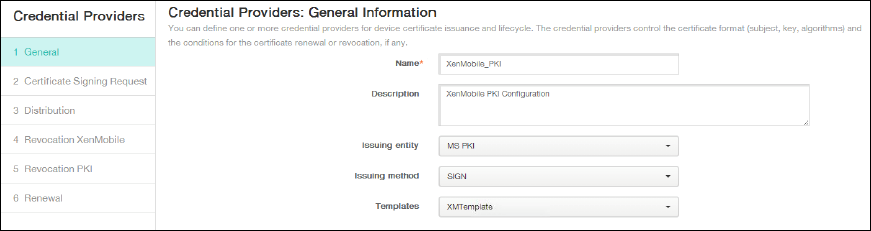

SousGénéral, entrez les paramètres suivants :

- Nom :entrez un nom quelconque.

- Description :entrez une description quelconque.

- Entité émettrice :sélectionnez l’entité PKI créée précédemment.

- Méthode d’émission :SIGNER

- Modèles :sélectionnez le modèle ajouté sous l’entité PKI.

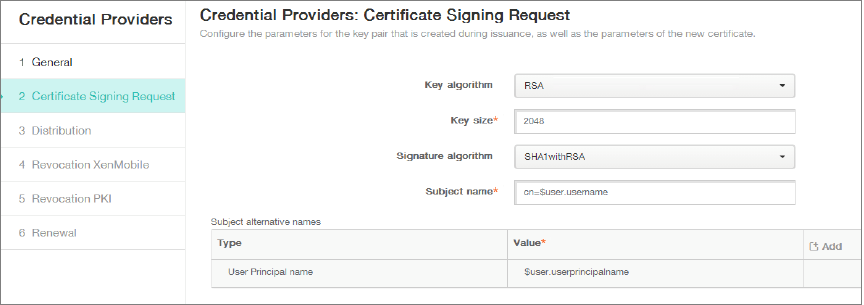

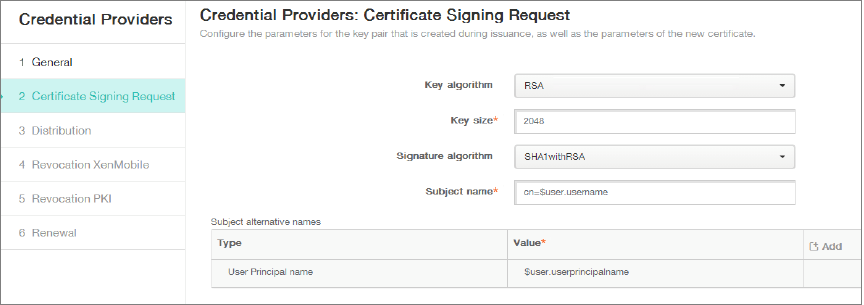

Cliquez surDemande de signature de certificatet entrez les paramètres suivants :

- Algorithme de clé :RSA

- Taille de la clé :2048

- Algorithme de signature :SHA256withRSA

- Nom du sujet :

cn=$user.username

PourNoms de sujet alternatifs, cliquez surAjouteret entrez les paramètres suivants :

- Type :nom principal de l’utilisateur

- Valeur :

$user.userprincipalname

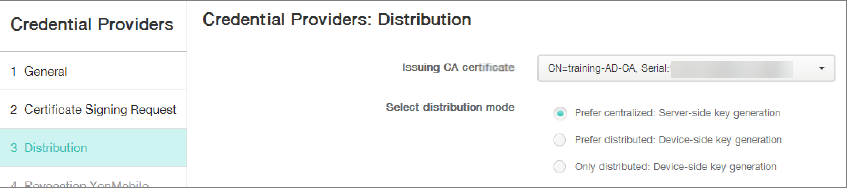

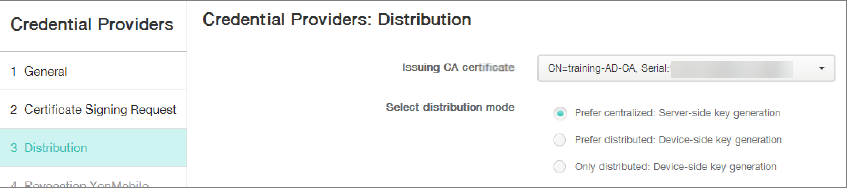

Cliquez surDistributionet entrez les paramètres suivants :

- Certificat émis par l’autorité de certification :sélectionnez l’autorité de certification émettrice qui a signé le certificat client XenMobile.

- Sélectionner le mode de distribution :sélectionnezPréférer mode centralisé : génération de la clé sur le serveur.

Pour les deux prochaines sections –Révocation XenMobileetRévocation PKI– définissez les paramètres comme vous le souhaitez. Dans cet exemple, les deux options sont ignorées.

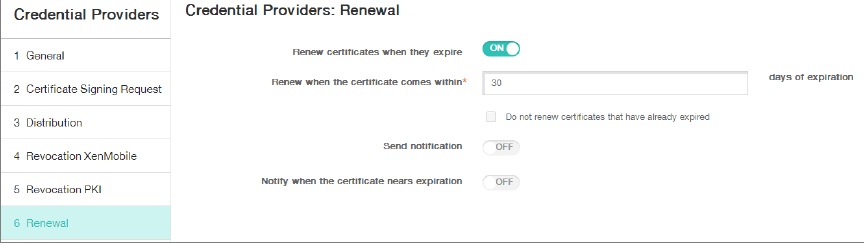

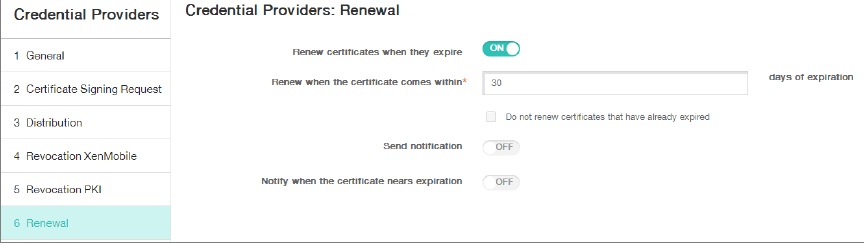

Cliquez surRenouvellement.

PourRenouveler les certificats lorsqu’ils expirent, sélectionnezActivé.

Laissez tous les autres paramètres par défaut ou modifiez-les comme vous le souhaitez.

Cliquez surEnregistrer.

Configuration de Secure Mail pour utiliser l’authentification basée sur certificat

Lorsque vous ajoutez Secure Mail à XenMobile, n’oubliez pas de configurer les paramètres Exchange sousParamètres applicatifs.

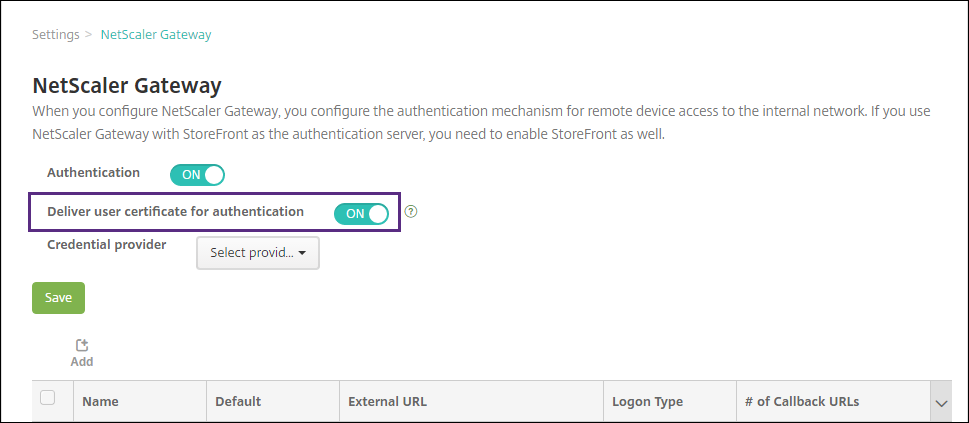

Configuration de la remise de certificats Citrix ADC dans XenMobile

Connectez-vous à la console XenMobile et cliquez sur l’icône d’engrenage dans le coin supérieur droit. L’écranParamètress’affiche.

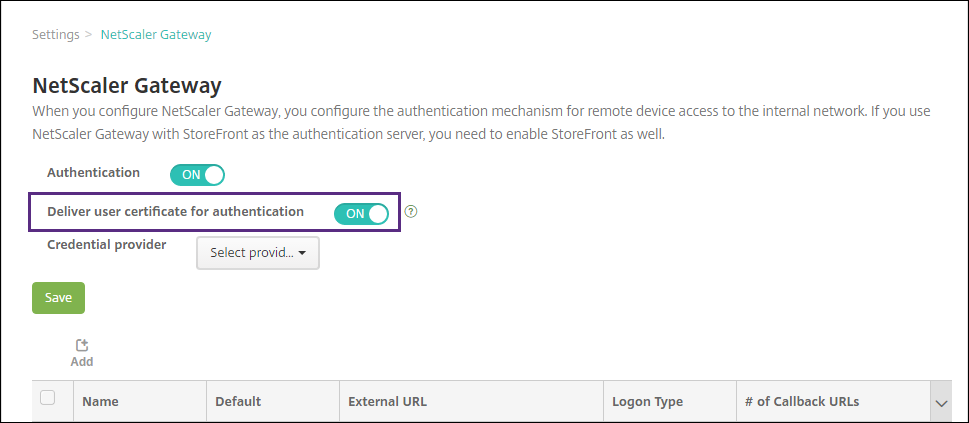

SousServeur, cliquez surCitrix Gateway.

Si Citrix Gateway n’est pas déjà ajouté, cliquez surAjouter等规范ifiez les paramètres :

- URL externe :

https://YourCitrixGatewayURL - Type d’ouverture de session :Certificat et domaine

- Mot de passe requis :DÉSACTIVÉ

- Définir par défaut :ACTIVÉ

- URL externe :

PourDélivrer un certificat utilisateur pour l’authentification, sélectionnezActivé.

PourFournisseur d’identités, sélectionnez un fournisseur et cliquez surEnregistrer.

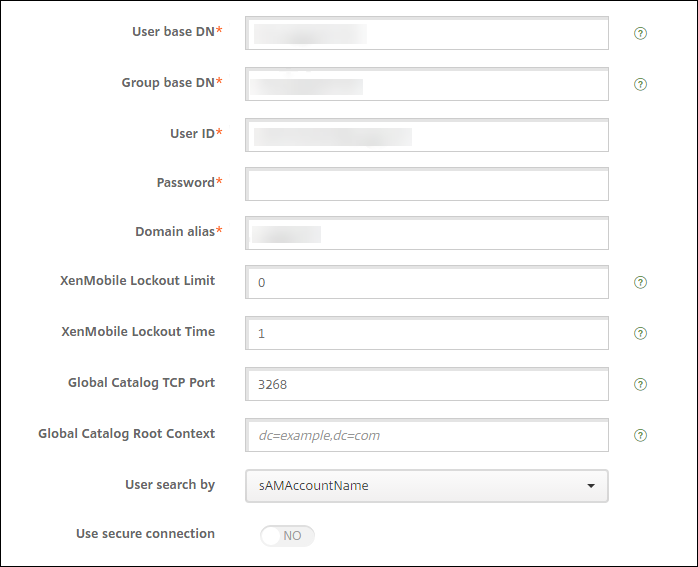

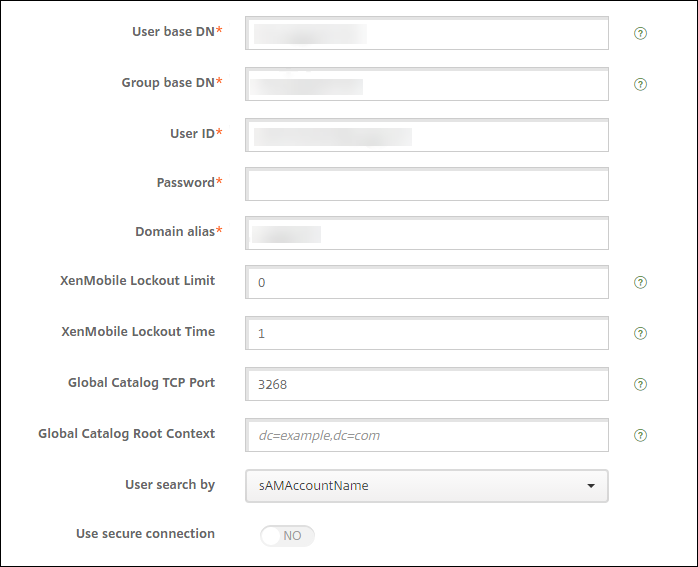

Pour utiliser des attributs sAMAccount dans les certificats utilisateur comme une alternative au nom d’utilisateur principal (UPN), configurez le connecteur LDAP dans XenMobile comme suit : accédez àParamètres > LDAP, sélectionnez le répertoire et cliquez surModifier, puis sélectionnezsAMAccountNamedansRecherche utilisateur par.

Activer le code PIN Citrix et la mise en cache du mot de passe de l’utilisateur

Pour activer le code PIN Citrix et la mise en cache du mot de passe de l’utilisateur, accédez àParamètres > Propriétés du clientet sélectionnez ces cases :Activer l’authentification par code PIN CitrixetActiver la mise en cache du mot de passe de l’utilisateur.Pour de plus amples informations, consultez la sectionPropriétés du client.

Résolution des problèmes de configuration du certificat client

Une fois la configuration précédente et la configuration Citrix Gateway effectuées, le workflow de l’utilisateur est le suivant :

Les utilisateurs inscrivent leurs appareils mobiles.

XenMobile invite les utilisateurs à créer un code PIN Citrix.

Les utilisateurs sont redirigés vers XenMobile Store.

Lorsque les utilisateurs démarrent Secure Mail, XenMobile ne les invite pas à entrer d’informations d’identification afin de configurer leurs boîtes aux lettres. Au lieu de cela, Secure Mail demande le certificat client de Secure Hub et l’envoie à Microsoft Exchange Server pour authentification. Si XenMobile invite les utilisateurs à entrer des informations d’identification lorsqu’ils démarrent Secure Mail, vérifiez votre configuration.

Si les utilisateurs peuvent télécharger et installer Secure Mail, mais que Secure Mail ne termine pas la configuration durant la configuration de la boîte aux lettres :

Si Microsoft Exchange Server ActiveSync utilise des certificats de serveur SSL privé pour sécuriser le trafic, vérifiez que les certificats racine/intermédiaire sont installés sur l’appareil mobile.

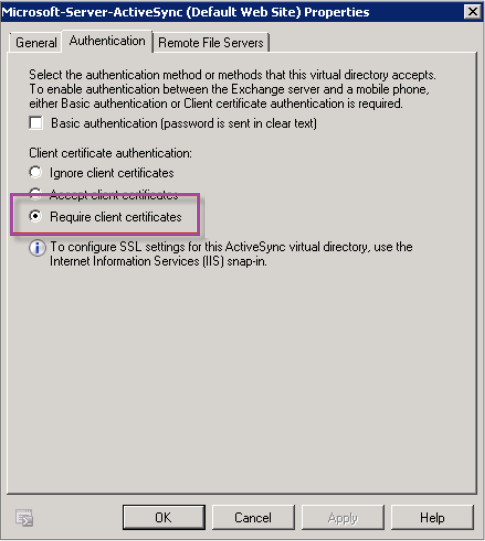

Vérifiez que le type d’authentification sélectionné pour ActiveSync estExiger les certificats clients.

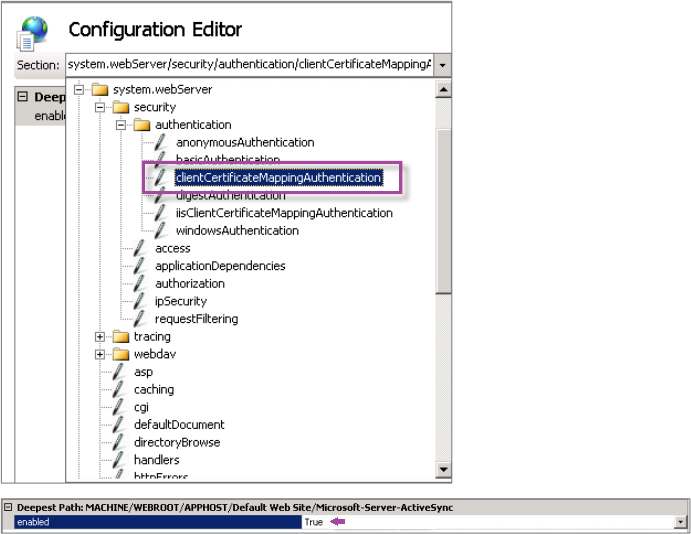

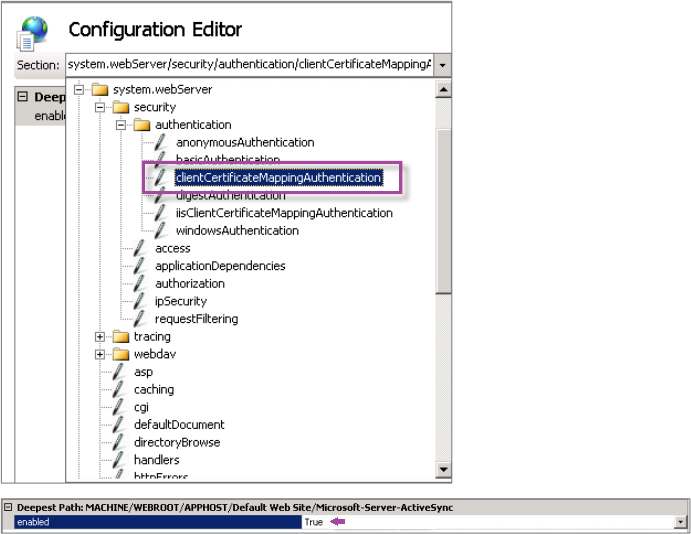

Sur Microsoft Exchange Server, sélectionnez le siteMicrosoft-Server-ActiveSyncpour vérifier que l’authentification par mappage de certificat client est activée. Par défaut, l’authentification par mappage de certificat client est désactivée. L’option figure sousÉditeur de configuration > Sécurité > Authentification.

Après avoir sélectionnéVrai, cliquez surAppliquerpour que les modifications prennent effet.

Vérifiez les paramètres de Citrix Gateway dans la console XenMobile : assurez-vous queDélivrer un certificat utilisateur pour l’authentificationest réglé surACTIVÉ, que le profil correct est sélectionné pourFournisseur d’identités.

Pour déterminer si le certificat client a été délivré à un appareil mobile

Dans la console XenMobile, accédez àGérer > Appareilset sélectionnez l’appareil.

Cliquez surModifierouAfficher plus.

Accédez à la sectionGroupes de mise à dispositionet recherchez cette entrée :

Informations d’identification Citrix Gateway : Requested credential, CertId=

Pour vérifier si la négociation du certificat client est activée

Exécutez cette commande

netshpour afficher la configuration du certificat SSL qui est liée sur le site Web IIS :netsh http show sslcertSi la valeurNégocier le certificat clientestdésactivée, exécutez la commande suivante pour l’activer :

netsh http delete sslcert ipport=0.0.0.0:443netsh http add sslcert ipport=0.0.0.0:443 certhash=cert_hash appid={app_id} certstorename=store_name verifyclientcertrevocation=Enable VerifyRevocationWithCachedClientCertOnly=Disable UsageCheck=Enable clientcertnegotiation=EnablePar exemple :

netsh http add sslcert ipport=0.0.0.0:443 certhash=609da5df280d1f54a7deb714fb2c5435c94e05da appid={4dc3e181-e14b-4a21-b022-59fc669b0914} certstorename=ExampleCertStoreName verifyclientcertrevocation=Enable VerifyRevocationWithCachedClientCertOnly=Disable UsageCheck=Enable clientcertnegotiation=Enable

Dans cet article

- Conditions préalables

- Ajoutez un composant logiciel enfichable pour les certificats dans la console Microsoft Management Console

- Ajout du modèle à l’autorité de certification (CA)

- Création d’un certificat PFX depuis le serveur CA

- Chargement du certificat sur XenMobile

- Création de l’entité PKI pour l’authentification par certificat

- Configuration des Fournisseurs d’informations d’identification

- Configuration de Secure Mail pour utiliser l’authentification basée sur certificat

- Configuration de la remise de certificats Citrix ADC dans XenMobile

- Résolution des problèmes de configuration du certificat client