协议价格TLSv1.3,电话défini dans la rfc8446

Les appliances Citrix ADC VPX et Citrix ADC MPX prennent désormais en charge le protocole TLSv1.3, spécifié dans la RFC 8446。

意见:

Depuis la 13.0版本构建71。x et les版本ultérieures, l 'accélération matérielle TLS1.3 est prise en charge sur les plate -formes suivantes:

- MPX 5900

- MPX /有关8900

- MPX /有关9100

- MPX /有关15000

- MPX /有关15000 - 50 g

- MPX /有关26000

- MPX / 26000 - 50年代有关

- MPX /有关26000 - 100 g

-协议TLSv1.3可与Citrix ADC MPX和SDX设备分离,à Citrix ADC FIPS设备例外。

TLSv1.3 n 'est pris en charge qu 'avec le profile amélioré。Pour activer le profile amélioré, voirActiver le profile amélioré.

Pour utiliser TLS1.3,您的devez utiliser un客户端符合à la spécification RFC 8446。

Fonctionnalités思杰ADC获奖

Les fonctionnalités SSL suivantes sont指控:

- TLSv1.3:

- TLS1.3-AES256-GCM-SHA384 (0 x1302)

- TLS1.3_CHACHA20_POLY1305_SHA256 (0 x1303)

- TLS1.3-AES128_GCM-SHA256 (0 x1301)

- Courbes ECC pour l’échange de clés éphémère Diffie-Hellman:

- P_256

- P_384

- P_521

Poignées de联系abrégées lorsque la reprise de session basée sur des tickets est activée

Données d 'application précoce 0-RTT

认证客户端有义务对证书进行basée认证,并为证书客户端提供验证OCSP和CRL的费用

扩展名称服务器:sélection du certificat du服务器à SNI助手

Négociation du protocole d 'application (ALPN) à l 'aide de l 'extension application_level_protocol_negotiation。

Agrafage OCSP

消息、日志和注册AppFlow sont products pour Les Les outs TLSv1.3。

交通秘密的登记教员TLS 1.3 par l ' utility de capture de

nstrace而言。- Interopérabilité avec les clients TLS implémentant la RFC 8446。例如,Mozilla Firefox,谷歌Chrome等OpenSSL。

领航员是负责任的

Les版本的航海家suivantes负责和兼容avec l 'implémentation Citrix ADC du协议TLS 1.3:

- 谷歌Chrome - Version 72.0.3626.121 (Version officielle)(64位)

- Mozilla Firefox - 65.0.2(64位)

- 歌剧-版本:58.0.3135.79

配置

TLSv1.3 est désactivé par défaut sur un profile SSL。

Ajouter un profile SSL à l 'aide de la CLI

À l’invite de commandes, tapez:

添加SSL配置文件 为例:

add ssl profile tls13profile sh ssl profile tls13profile 1)名称:tls13profile(前端)SSLv3: DISABLED TLSv1.0: ENABLED TLSv1.1: ENABLED TLSv1.2: ENABLED TLSv1.3: DISABLED Client Auth: DISABLED Use only bound CA certificates: DISABLED Strict CA checks: NO Session Reuse: ENABLED Timeout: 120秒DH: DISABLED DH Private-Key Exponent Size Limit: DISABLED Ephemeral RSA: ENABLED Refresh Count: 0 Deny ssl Renegotiation ALL Non FIPS Cipher: DISABLED Cipher Redirect: DISABLED ssl Redirect:DISABLED Send Close-Notify: YES Strict Sig-Digest Check: DISABLED Zero RTT Early Data: DISABLED DHE Key Exchange With PSK: NO Tickets Per Authentication Context: 1 Push Encryption Trigger: Always Push加密触发超时:1 ms SNI: DISABLED OCSP Stapling: DISABLED Strict Host Header Check for SNI enabled SSL session: NO Push flag: 0x0 (Auto) SSL quantum size: 8kb加密触发超时100ms加密触发报文计数:45 Subject/Issuer Name插入格式:Unicode SSL截取:DISABLED SSL截取OCSP Check: ENABLED SSL截取端到端重新协商:ENABLED SSL截取每服务器最大复用会话:10 Session Ticket: DISABLED HSTS: DISABLED HSTS inclesubdomains: NO HSTS Max-Age: 0 ECC Curve: P_256, P_384, P_224, P_521 1) Cipher Name: DEFAULT Priority:1 Description:预定义密码别名Done Ajouter un profile SSL à l 'aide de l '界面图形

- Accedez一和>的资料.Selectionnez《profil SSL.

- 双击苏尔AjouterEt spécifiez UN nom pour le profile。

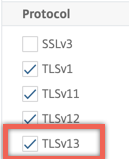

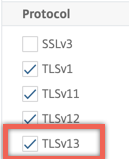

在协议, selectionnezTLSv13.

- 双击苏尔好吧.

Lier un profile SSL à un server virtuel SSL à l 'aide de l 'interface de ligne de commander

À l’invite de commandes, tapez:

set ssl vserver -sslProfile 为例:

设置ssl vserver ssl-vs -sslProfile tls13profile

Lier un profile SSL à un server virtuel SSL à l 'aide de l '接口图形

- Accedez一流量> Équilibrage充电>服务器虚拟机, puis sélectionnez un server virtuel SSL。

- 在产品的皇冠,双击《Profil SSL.

- Sélectionnez le profile TLSv1.3 créé précédemment。

- 双击苏尔好吧.

- 双击苏尔Termine.

Paramètres de profile SSL pour le protocol TLSv1.3

Activez ou désactivez les paramètres TLS1.3 dans un profile SSL。

tls13: état de la prise en charge du protocole TLSv1.3 pour le profile SSL。

取值范围:ENABLED, DISABLED

Valeur par défaut: DISABLED

设置SSL配置文件tls13profile -tls13 enable设置SSL配置文件tls13profile -tls13 disableDéfinissez le nombre de tickets de session émis。

tls13SessionTicketsPerAuthContext: Nombre de tickets émis par le server virtuel SSL lorsque TLS1.3 est négocié, que la reprise basée sur les tickets est activée et que (1) une négociation se termine ou (2) l ' authenticate du client se termine après l ' établissement de la liaison。

价格低廉être augmentée为客户提供额外的联系parallèles à新票务为支票联系。

奥肯钢坯envoyé si la reprise est désactivée。

价值défaut: 1

最低价值:1

最高价值:10

set ssl profile tls13profile -tls13sessionTicketsPerAuthContext 1 set ssl profile tls13profile -tls13sessionTicketsPerAuthContext 10Jeu d ' échange de clés DH

dheKeyExchangeWithPsk: indique si un server virtuel SSL nécessite un échange de clés DHE lorsqu 'une clé prépartagée est acceptée lors d 'une prise de contact de reprise de session TLS 1.3。Un échange de clés DHE巨大的le secret de transmission, même si clés ticket sont折衷,au détriment des resources supplémentaires nécessaires pour efftuer l’échange de clés她.Les paramètres disponibles functional comme suit, si le ticket de session est activé:

是的: L ' échange de clés DHE需求lorsqu ' une clé pré-partagée est acceptée, que le client prenne ou non - charge L ' échange de clés联系方式annulée avec une alerte fatale,委托人负责échange de clés lorsqu ' il提议une clé pré-partagée。

非: L ' échange de clés DHE est effectué lorsqu ' une clé pré-partagée est acceptée,独一无二的客户需求。

价值可能:OUI, NON

价值défaut:非

set ssl profile tls13profile dheKeyExchangeWithPsk yes set ssl profile tls13profile dheKeyExchangeWithPsk no活动ou désactiver l ' accept anticipée des données 0-RTT

zeroRttEarlyData: état des données亲戚premières应用du协议TLS 1.3。Les paramètres applicables fonctionnent comme suit:ACTIVÉ: Les premières données d 'application peuvent être traitées avant la fin de la prise de contact。DÉSACTIVÉ: les premières données d 'application sont ignorées。

取值范围:ENABLED, DISABLED

Valeur par défaut: DISABLED

set ssl profile tls13profile -zeroRttEarlyData ENABLED——NeedCopy >

组chiffement par défaut

Le groupe de chiffement par défaut包括les chiffements TLS1.3。

sh cipher DEFAULT 1) cipher Name: TLS1-AES-256-CBC-SHA Priority: 1 Description: SSLv3 Kx=RSA Au=RSA encc =AES(256) Mac=SHA1 HexCode=0x0035 2) cipher Name: TLS1-AES-128-CBC-SHA Priority: 2 Description: SSLv3 Kx=RSA Au=RSA encc =AES(128) Mac=SHA1 HexCode=0x002f ... ... 27) cipher Name: TLS1.3-AES256-GCM-SHA384 Priority: 27 Description: TLSv1.3 Kx=any Au=any encc =AES- gcm (256) Mac=AEAD HexCode=0x1302 28) cipher Name: TLS1.3_CHACHA20_POLY1305_SHA256 Priority: 28 Description:TLSv1.3 Kx=any Au=any Enc=CHACHA20/POLY1305(256) Mac=AEAD HexCode=0x1303 29) Cipher Name: TLS1.3-AES128_GCM-SHA256 Priority: 29 Description: TLSv1.3 Kx=any Au=any Enc=AES-GCM(128) Mac=AEAD HexCode=0x1301 Done 限制

- n 'est pas en charge on le server principal.负责,负责。

- Citrix安全Web网关和Citrix ADC FIPS设备TLSv1.3安全Web网关和Citrix ADC FIPS设备。

限制的亲戚

Les opérateurs de server TLSv1.3 doivent garder à l 'esprit Les restrictions de sécurité suivantes relatives à la compatibilité descendante décrites dans la RFC 8446。La配置par défaut sur un boîtier NetScaler est符合à ces限制。NetScaler n '强加pas le respect de ces règles。

La sécurité des suites de chiffement RC4 est considérée comme insuffisante comme décrit dans le文档RFC7465。Les implémentations ne doivent pas proposer ou négocier de suites de chiffement RC4 pour aucune version de TLS。

Les ancient versions de TLS permettaient l’utilization de chiffements à faible intensité。请不要强迫est inférieure à 112 bits ne doivent pas être proposés ou négociés pour aucune version de TLS。

La sécurité de SSL 3.0 [SSLv3] est considérée comme insuffisante comme décrit dans La RFC7568, et ne doit pas être négociée。Désactivez SSLv3 lorsque TLSv1.3 est activé (SSLv3 est désactivé par défaut)。

La sécurité de SSL 2.0 [SSLv2] est considérée comme insuffisante comme décrit dans La RFC6176, et ne doit pas être négociée。Désactivez SSLv2 lorsque TLS 1.3 est activé (SSLv2 est désactivé par défaut)。

标记:

为dépannage des protocoles exécutés sur TLS1.3, consultez提供附加信息Déchiffrement du traffic TLS1.3 du suivi des paques.