Citrix ADC的配件套件

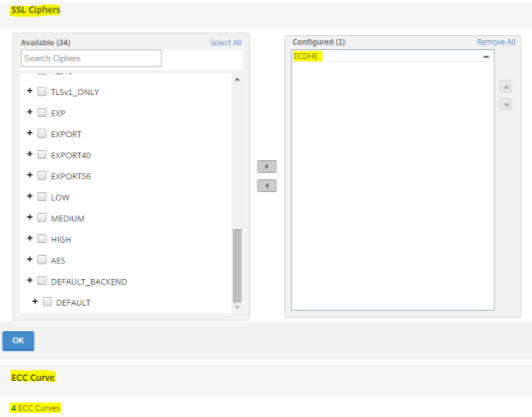

Votre电器Citrix ADC est livrée avec un ensemble prédéfini de groupes de chiffment。提供使用程序的标准形式的字体党du集团的标准默认,vous devez les lier显式à unserver虚拟SSL。您的服务également créer您的服务集团défini您的服务是虚拟的SSL。向création d 'un行政集团提供信息défini par l ' utiisateur, voir配置组的chiffire définis par l 'utilisateur sur l 'appliance ADC.

意见

Le chiffment RC4 n 'est pas包括dans Le groupe de chiffment par défaut sur l 'appliance Citrix ADC。我是负责电器的首席检察官。Le chiffment RC4, y包括la prise de contact, est effectué dans Le logiciel。

Citrix推荐使用最低价格的汽车价格considéré comme非sécurisé et déconseillé par la RFC 7465。

Utilisez la command«show hardware»pour déterminer si votre appliance est équipée de puces N3。

NSMPX-22000 16\*CPU+24\*IX+12\*E1K+2\*E1K+4*CVM N3 2200100生产日期:8/19/2013 CPU: 2900MHZ主机Id: 1006665862序列号:ENUK6298FT编码序列号:ENUK6298FT - 酒店信息中心liées par défaut au niveau du front (à un serur virtuel), tapez:

sh密码默认 - 高级行政信息专员liées par défaut高级行政信息专员(à un service), tapez:

sh密码DEFAULT_BACKEND - 向法国政府信息部门(别名)définis向意大利政府信息部门:

sh密码 - 提供信息的高级官员,关于家具的套件和字体,以及家具集团spécifique, tapez:

Sh cipher <别名> . Sh.例如,sh chiffre ECDHE。

Les优先权répertorient Les suite de chiffespren charge with différentes plate -formes Citrix ADC et et des modules de sécurité matérielle externes (HSM):

- 设备Citrix ADC MPX/SDX英特尔刘易斯堡:根据设备的价格负责采购basée sur une puce SSL英特尔刘易斯堡Citrix MPX/SDX

- Citrix ADC MPX/SDX (N3):Citrix ADC MPX/SDX (N3)

- 设备Intel Coleto Citrix ADC MPX/SDX:价格负责采购的设备basée sur une puce SSL Citrix ADC MPX/SDX Intel Coleto

- 设备Citrix ADC VPX:Citrix ADC VPX采购代理

- 设备FIPS Citrix ADC MPX/SDX 14000:负责采购设备FIPS Citrix ADC MPX/SDX 14000

- HSM走读生(泰利斯/ Safenet):由外部高速切削加工主管(泰利斯/Safenet)

- Citrix ADC MPX/SDX (N2):Citrix ADC MPX/SDX (N2)

- 设备FIPS Citrix ADC MPX 9700:Citrix ADC MPX 9700 FIPS avec微程序2.2

- 电器CITRIX ADC VPX FIPS和MPX FIPS:负责采购电器certifiées思杰ADC VPX FIPS和MPX FIPS

标记:

倒connaître la prise en charge du chiffmentDTLS,报告-vous à la section负责采购的DTLS涉及电器Citrix ADC VPX, MPX et SDX.

Tableau1 - Prise en charge du server虚拟/服务前端互联网:

| Protocole / Plate-forme | MPX /有关(N2) | MPX /有关(N3) | VPX | MPX 9700* FIPS avec微程序2.2 | ** fips mpx / sdx 14000 | MPX 5900/8900 MPX 15000-50克MPX 26000-100克 |

|---|---|---|---|---|---|---|

| TLS 1.3 | 13.1个版本 | 13.1个版本 | 13.1个版本 | 非pris en charge | 非pris en charge | 13.1个版本 |

| 13.0版本 | 13.0版本 | 13.0版本 | 非pris en charge | 非pris en charge | 13.0版本 | |

| 12日,1 50。x | 12日,1 50。x | 12日,1 50。x | 非pris en charge | 非pris en charge | 12日,1 50。x | |

| TLS 1.1/1.2 | 13.1个版本 | 13.1个版本 | 13.1个版本 | 13.1个版本 | 13.1个版本 | 13.1个版本 |

| 13.0版本 | 13.0版本 | 13.0版本 | 13.0版本 | 13.0版本 | 13.0版本 | |

| 12.1兜售les版本 | 12.1兜售les版本 | 12.1兜售les版本 | 12.1兜售les版本 | 12.1兜售les版本 | 12.1口版本倒MPX 5900/8900, 12.1-50。每次倒MPX 15000-50G和MPX 26000-100G | |

| 12.0版本 | 12.0版本 | 12.0版本 | 12.0版本 | 12.0版本 | 12.0 tunes les版本倒MPX 5900/8900, 12,0 à 57。x倒MPX 15000-50G, 12,0 à 60,x倒MPX 26000-100G | |

| 11.1版本 | 11.1版本 | 11.1版本 | 11.1版本 | 11.1版本 | 11日,1-56。xpour MPX 5900/8900 et MPX 15000-50G, 11,1-60.x pour MPX 26000-100G | |

| 11.0版本 | 11.0版本 | 11.0版本 | 11.0版本 | 11.0版本 | 11,0 à 70,x(唯一根据MPX 5900/8900) | |

| 10.5的版本 | 10.5的版本 | 10.5 - -57. x | 10.5 58.1108.e | 10、5 59岁1359. e | 10,5- 67,x, 10,5-63,47 (MPX 5900/8900独有) | |

| ECDHE /她(例TLS1-ECDHE-RSA-AES128-SHA) | 13.1个版本 | 13.1个版本 | 13.1个版本 | 13.1个版本 | 13.1个版本 | 13.1个版本 |

| 13.0版本 | 13.0版本 | 13.0版本 | 13.0版本 | 13.0版本 | 13.0版本 | |

| 12.1兜售les版本 | 12.1兜售les版本 | 12.1兜售les版本 | 12.1兜售les版本 | 12.1兜售les版本 | 12.1口版本倒MPX 5900/8900, 12.1-50。每次倒MPX 15000-50G和MPX 26000-100G | |

| 12.0版本 | 12.0版本 | 12.0版本 | 12.0版本 | 12.0版本 | 12.0 tunes les版本倒MPX 5900/8900, 12,0 à 57。x倒MPX 15000-50G, 12,0 à 60,x倒MPX 26000-100G | |

| 11.1版本 | 11.1版本 | 11.1版本 | 11.1版本 | 11、1-51 x | 11日,1-56。xpour MPX 5900/8900 et MPX 15000-50G, 11,1-60.x pour MPX 26000-100G | |

| 11.0版本 | 11.0版本 | 11.0版本 | 11,0 à 70,114(唯一根据MPX 5900/8900) | |||

| 10、5一个53岁的x | 10、5一个53岁的x | 10.5的版本 | 10、5 59岁1306. e | 10,5- 67,x, 10,5-63,47 (MPX 5900/8900独有) | ||

| AES-GCM(例TLS1.2-AES128-GCM-SHA256) | 13.1个版本 | 13.1个版本 | 13.1个版本 | 13.1个版本 | 13.1个版本 | 13.1个版本 |

| 13.0版本 | 13.0版本 | 13.0版本 | 13.0版本 | 13.0版本 | 13.0版本 | |

| 12.1兜售les版本 | 12.1兜售les版本 | 12.1兜售les版本 | 12.1兜售les版本 | 12.1兜售les版本 | 12.1口版本倒MPX 5900/8900, 12.1-50。每次倒MPX 15000-50G和MPX 26000-100G | |

| 12.0版本 | 12.0版本 | 12.0版本 | 12.0版本 | 12.0版本 | 12.0 tunes les版本倒MPX 5900/8900, 12,0 à 57。x倒MPX 15000-50G, 12,0 à 60,x倒MPX 26000-100G | |

| 11.1版本 | 11.1版本 | 11.1版本 | 11日,1-51。x(voir note) | 11日,1-51。x(voir note) | 11日,1-56。xpour MPX 5900/8900 et MPX 15000-50G, 11,1-60.x pour MPX 26000-100G | |

| 11.0版本 | 11.0版本 | 11、0 66 x | 11,0 à 70,114(唯一根据MPX 5900/8900) | |||

| 10、5一个53岁的x | 10、5一个53岁的x | 10,5- 67,x, 10,5-63,47 (MPX 5900/8900独有) | ||||

| chiffements SHA-2(例如TLS1.2-AES-128-SHA256) | 13.1个版本 | 13.1个版本 | 13.1个版本 | 13.1个版本 | 13.1个版本 | 13.1个版本 |

| 13.0版本 | 13.0版本 | 13.0版本 | 13.0版本 | 13.0版本 | 13.0版本 | |

| 12.1兜售les版本 | 12.1兜售les版本 | 12.1兜售les版本 | 12.1兜售les版本 | 12.1兜售les版本 | 12.1口版本倒MPX 5900/8900, 12.1-50。每次倒MPX 15000-50G和MPX 26000-100G | |

| 12.0版本 | 12.0版本 | 12.0版本 | 12.0版本 | 12.0版本 | 12.0 tunes les版本倒MPX 5900/8900, 12,0 à 57。x倒MPX 15000-50G, 12,0 à 60,x倒MPX 26000-100G | |

| 11.1版本 | 11.1版本 | 11.1版本 | 11、1 - 52. x | 11、1 - 52. x | 11日,1-56。xpour MPX 5900/8900 et MPX 15000-50G, 11,1-60.x pour MPX 26000-100G | |

| 11.0版本 | 11.0版本 | 11、0 66 x | 11,0- 72,x, 11,0-70,114 (MPX 5900/8900独有) | |||

| 10、5一个53岁的x | 10、5一个53岁的x | 10,5- 67,x, 10,5-63,47 (MPX 5900/8900独有) | ||||

| ECDSA(例TLS1-ECDHE-ECDSA-AES256-SHA) | 非pris en charge | 13.1个版本 | 13.1个版本 | 13.1个版本 | 13.1个版本 | 13.1个版本 |

| 非pris en charge | 13.0版本 | 13.0版本 | 13.0版本 | 13.0版本 | 13.0版本 | |

| 非pris en charge | 12.1兜售les版本 | 12.1兜售les版本 | 12.1兜售les版本 | 12.1兜售les版本 | 12.1口版本倒MPX 5900/8900, 12.1-50。每次倒MPX 15000-50G和MPX 26000-100G | |

| 非pris en charge | 12.0版本 | 12.0——57.倍 | 没有家具 | 非pris en charge | 12.0 tunes les版本倒MPX 5900/8900, 12,0 à 57。x倒MPX 15000-50G, 12,0 à 60,x倒MPX 26000-100G | |

| 11.1版本 | 11日,1-56。x, 11,1-54.126 (Seules les courbes CCE P_256 et P_384 sont prises en charge.) | |||||

| CHACHA20 | 非pris en charge | 13.1个版本 | 13.1个版本 | 非pris en charge | 非pris en charge | 13.1个版本 |

| 非pris en charge | 13.0版本 | 13.0版本 | 非pris en charge | 非pris en charge | 13.0版本 | |

| 非pris en charge | 非pris en charge | 12.1兜售les版本 | 非pris en charge | 非pris en charge | 12,1 - 49,x (MPX 5900/8900独有) | |

| 非pris en charge | 非pris en charge | 12日,0 56。x | 非pris en charge | 非pris en charge | 非pris en charge |

图2 - dorsaux服务收费:

协议TLS 1.3 n 'est pas en charge根据服务器主体。

| Protocole / Plate-forme | MPX /有关(N2) | MPX /有关(N3) | VPX | MPX 9700* FIPS avec微程序2.2 | ** fips mpx / sdx 14000 | MPX 5900/8900 MPX 15000-50克MPX 26000-100克 |

|---|---|---|---|---|---|---|

| TLS 1.1/1.2 | 13.1个版本 | 13.1个版本 | 13.1个版本 | 13.1个版本 | 13.1个版本 | 13.1个版本 |

| 13.0版本 | 13.0版本 | 13.0版本 | 13.0版本 | 13.0版本 | 13.0版本 | |

| 12.1兜售les版本 | 12.1兜售les版本 | 12.1兜售les版本 | 12.1兜售les版本 | 12.1兜售les版本 | 12.1口版本倒MPX 5900/8900, 12.1-50。每次倒MPX 15000-50G和MPX 26000-100G | |

| 12.0版本 | 12.0版本 | 12.0版本 | 12.0版本 | 12.0版本 | 12.0 tunes les版本倒MPX 5900/8900, 12,0 à 57。x倒MPX 15000-50G, 12,0 à 60,x倒MPX 26000-100G | |

| 11.1版本 | 11.1版本 | 11.1版本 | 11.1版本 | 11.1版本 | 11日,1-56。xpour MPX 5900/8900 et MPX 15000-50G, 11,1-60.x pour MPX 26000-100G | |

| 11 0 à 50 x | 11 0 à 50 x | 11、0 66 x | 11.0版本 | 11,0 à 70,119 (unique sur MPX 5900/8900) | ||

| 10、5 59。x | 10、5 59。x | 10.5 58.1108.e | 10、5 59岁1359. e | 10,5- 67,x, 10,5-63,47 (MPX 5900/8900独有) | ||

| ECDHE /她(例TLS1-ECDHE-RSA-AES128-SHA) | 13.1个版本 | 13.1个版本 | 13.1个版本 | 13.1个版本 | 13.1个版本 | 13.1个版本 |

| 13.0版本 | 13.0版本 | 13.0版本 | 13.0版本 | 13.0版本 | 13.0版本 | |

| 12.1兜售les版本 | 12.1兜售les版本 | 12.1兜售les版本 | 12.1兜售les版本 | 12.1兜售les版本 | 12.1口版本倒MPX 5900/8900, 12.1-50。每次倒MPX 15000-50G和MPX 26000-100G | |

| 12.0版本 | 12.0版本 | 12日,0 56。x | 12.0版本 | 12.0版本 | 12.0 tunes les版本倒MPX 5900/8900, 12,0 à 57。x倒MPX 15000-50G, 12,0 à 60,x倒MPX 26000-100G | |

| 11.1版本 | 11.1版本 | 11.1版本 | 11、1-51 x | 11日,1-56。xpour MPX 5900/8900 et MPX 15000-50G, 11,1-60.x pour MPX 26000-100G | ||

| 11 0 à 50 x | 11 0 à 50 x | 11,0 à 70,119 (unique sur MPX 5900/8900) | ||||

| 10、5 58。x | 10、5 58。x | 10、5 59岁1306. e | 10,5- 67,x, 10,5-63,47 (MPX 5900/8900独有) | |||

| AES-GCM(例TLS1.2-AES128-GCM-SHA256) | 13.1个版本 | 13.1个版本 | 13.1个版本 | 13.1个版本 | 13.1个版本 | 13.1个版本 |

| 13.0版本 | 13.0版本 | 13.0版本 | 13.0版本 | 13.0版本 | 13.0版本 | |

| 12.1兜售les版本 | 12.1兜售les版本 | 12.1兜售les版本 | 12.1兜售les版本 | 12.1兜售les版本 | 12.1口版本倒MPX 5900/8900, 12.1-50。每次倒MPX 15000-50G和MPX 26000-100G | |

| 12.0版本 | 12.0版本 | 非pris en charge | 12.0版本 | 12.0版本 | 12.0 tunes les版本倒MPX 5900/8900, 12,0 à 57。x倒MPX 15000-50G, 12,0 à 60,x倒MPX 26000-100G | |

| 11.1版本 | 11.1版本 | 11、1-51 x | 11、1-51 x | 11日,1-56。xpour MPX 5900/8900 et MPX 15000-50G, 11,1-60.x pour MPX 26000-100G | ||

| chiffements SHA-2(例如TLS1.2-AES-128-SHA256) | 13.1个版本 | 13.1个版本 | 13.1个版本 | 13.1个版本 | 13.1个版本 | 13.1个版本 |

| 13.0版本 | 13.0版本 | 13.0版本 | 13.0版本 | 13.0版本 | 13.0版本 | |

| 12.1兜售les版本 | 12.1兜售les版本 | 12.1兜售les版本 | 12.1兜售les版本 | 12.1兜售les版本 | 12.1口版本倒MPX 5900/8900, 12.1-50。每次倒MPX 15000-50G和MPX 26000-100G | |

| 12.0版本 | 12.0版本 | 非pris en charge | 12.0版本 | 12.0版本 | 12.0 tunes les版本倒MPX 5900/8900, 12,0 à 57。x倒MPX 15000-50G, 12,0 à 60,x倒MPX 26000-100G | |

| 11.1版本 | 11.1版本 | 11、1 - 52. x | 11、1 - 52. x | 11日,1-56。xpour MPX 5900/8900 et MPX 15000-50G, 11,1-60.x pour MPX 26000-100G | ||

| ECDSA(例TLS1-ECDHE-ECDSA-AES256-SHA) | 非pris en charge | 13.1个版本 | 13.1个版本 | 13.1个版本 | 13.1个版本 | 13.1个版本 |

| 非pris en charge | 13.0版本 | 13.0版本 | 13.0版本 | 13.0版本 | 13.0版本 | |

| 非pris en charge | 12.1兜售les版本 | 12.1兜售les版本 | 12.1兜售les版本 | 12.1兜售les版本 | 12.1口版本倒MPX 5900/8900, 12.1-50。每次倒MPX 15000-50G和MPX 26000-100G | |

| 非pris en charge | 12.0版本 | 12.0 - -57. x | 没有家具 | 非pris en charge | 12.0 tunes les版本倒MPX 5900/8900, 12,0 à 57。x倒MPX 15000-50G, 12,0 à 60,x倒MPX 26000-100G | |

| 11、1-51 x | 没有家具 | 11日,1-56。xpour MPX 5900/8900 et MPX 15000-50G, 11,1-60.x pour MPX 26000-100G (seules les courbes CCE P_256 et P_384 sont prises en charge.) | ||||

| CHACHA20 | 非pris en charge | 13.1个版本 | 13.1个版本 | 非pris en charge | 非pris en charge | 13.1个版本 |

| 非pris en charge | 13.0版本 | 13.0版本 | 非pris en charge | 非pris en charge | 13.0版本 | |

| 非pris en charge | 非pris en charge | 12.1兜售les版本 | 非pris en charge | 非pris en charge | 12.1 -49年。xpour MPX 5900/8900, 12.1-50.x pour MPX 15000-50G et MPX 26000-100G | |

| 非pris en charge | 非pris en charge | 12日,0 56。x | 非pris en charge | 非pris en charge | 非pris en charge |

倒在我们的名单上détaillée ECDSA全权负责,全权负责charge des suites de chiffents ECDSA.

标记

La suite de chiffent tls - fallback_scv est prise en charge sur tous les diss à partir de La version 10.5 build 57.x

负责HTTP严格传输安全(HSTS) est basée sur des règles。

认证证书signés SHA-2 (SHA256, SHA384, SHA512) matériels。Dans la版本11.1构建54。xet ultérieures, ces certificats sont également pris en charge sur le back-end de tous les dispositifs. Dans les versions 11.0 et antérieures, seuls les certificats signés SHA256 sont pris en charge sur le back-end de tous les dispositifs.

- Dans la版本11.1构建52。xet antérieure, les chiffrements suivants ne sont pris en charge que sur l’avant des appliances MPX 9700 et MPX/SDX 14000 FIPS :

- tls1.2 - ecdhe - rsa - aes - 256 sha384

- 从11.1版本构建53。x, and in release 12.0, these ciphers are also supported on the back end.

- Tous les chiffhes Chacha20-Poly1035实用功能pseudo-aléatoire (PSF) TLS avec功能实现SHA-256。

秘密完美前进(PFS)

完善的前向保密保护通信SSL执行器même si la clé会话d 'un服务器Web妥协ultérieurement。

Pourquoi avevous besoin de Perfect Forward Secrecy (PFS) ?

Une connexion SSL est utilisée pour sécuriser les données transmises entre un client et un server。连接开始方式poignée主SSL代替入口导航客户端和服务器Web contacté。C 'est au cours de cette poignée de contact que le navigator and le server échangent某些信息pour parvenir à une clé de session qui sert de moyen de chiffrer les données tout au long de la communication。

Le RSA est l ' algorithm Le plus couramment utilisé pour l ' échange de clés。我们的航海家利用la clé publique du serverur pour chiffrer et使者Le secret pré-maître à un server。Ce秘密pré-maître est utilisé pour arriver à la clé de session。Le problème de l ' approche d ' échange de clés RSA est que si unatquant parvient à obtenir la clé privée du server à out moment dans Le未来,il obtient Le secret pré-maître à l ' aide duquel la clé de session peut être obtenue。Cette clé de session peut désormais être utilisée par l 'attaquant pour déchiffrer toutes les conversations SSL。Par conséquent, votre通信SSL historique qui était sécurisée auparavant n 'est + sécurisée car la clé privée volée du serur peut être utilisée pour atteindre la clé de session et ainsi décrypter également toute conversation historique enregistrée。

Le besoin est de pouvoir protéger les communications SSL passées même si la clé privée du server a été妥协。完全前向保密(PFS)配置执行résoudre ce problème。

评论PFS助手-t-il ?

PFS protège la通信SSL passée有需求的客户端和服务器新召集的会议clé提供会议和花园的秘密计算clé会议。我的职能,在基础上,在妥协,在会议上clé,在服务上,在巴黎,entraîner,在妥协,在巴黎,clé,在会议。La clé de session est dérivée séparément aux deux extrémités et n 'est jamais transférée sur le fil。Les clés de session sont également détruites une fois la communication terminée。这些事实都是正确的même si quelqu 'un accède à la clé privée du server, il ne sera pas en mesure d 'accéder à la clé de session。法国人conséquent,法国人déchiffrer法国人données passées。

说明用例

假设是有意义的用途。算法DH garantit que même si un pirate obtient la clé privée du server, il ne peut pas accéder à la clé de session。La raison en est que La clé de session et les nomres aléatoires (utilisés pour arriver à La clé de session) sont gardés双人秘密extrémités et ne sont jamais échangés sur le réseau。PFS peut être atteint en utilisant l ' échange de clés Diffie-Hellman éphémère qui crée de nouvelles clés temporaires pour chque session SSL。

L 'autre côté de la création d 'une clé pour chque session est qu 'elle nécessite un calculator supplémentaire。仙仙特,ce problème peut être résolu实用的椭圆库不les tailles de clé sont + petites。

配置器PFS根据l 'appliance Citrix ADC

PFS peut être configuré sur un Citrix ADC en configurant des chiffhes DHE ou ECDHE。ce chiffens garantisend que la clé de session secrète créée n 'est pas partagée sur le fil(算法DH) et que la clé de session ne reste vivante que pendant une courte période (éphémère)。二人组结构expliquées dans Les sections suivantes。

标记:L’use de chiffhes au de DHE permet de sécuriser la communication avec des tailles de clés + petites。

配置器DHE à l 'aide de l 'interface graphhique

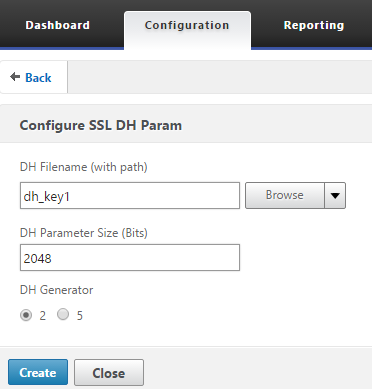

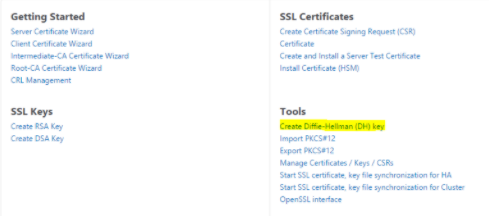

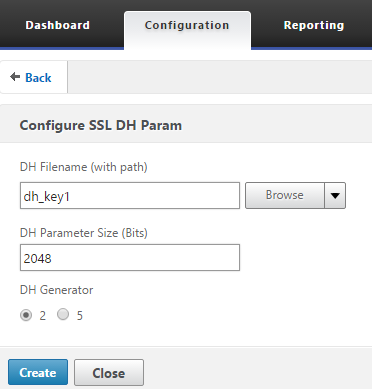

Générez une clé DH。

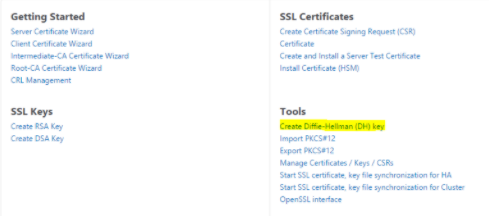

一。AccedezGestion du traffic > SSL > outtils.

b。双击苏尔Créer une clé DH(迪菲·赫尔曼).

标记:La génération d ' une clé DH de 2 048 bits peut prendre jusqu ' à 30分钟。

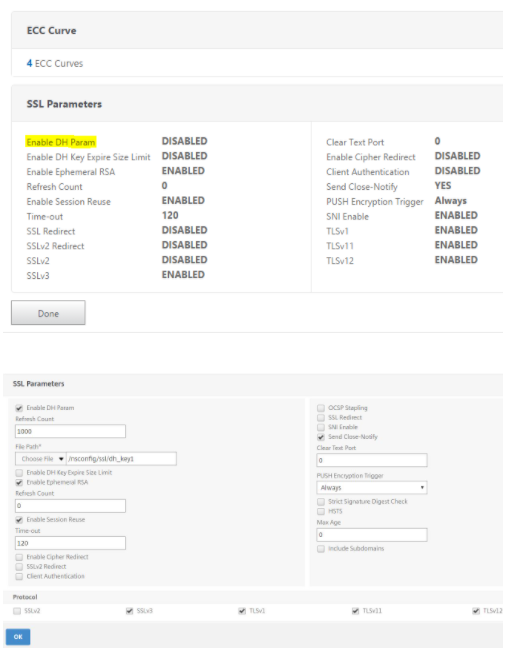

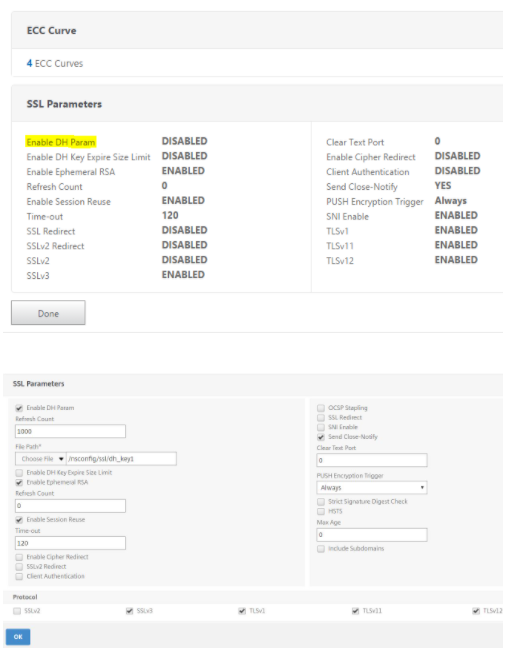

Activez DH参数pour le server virtuel SSL et attachez la clé DH au server virtuel SSL。

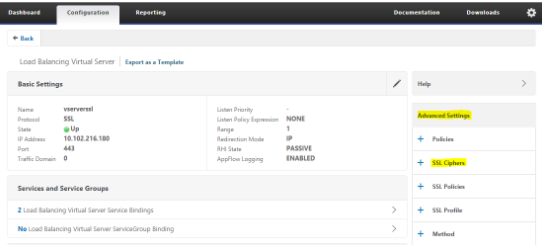

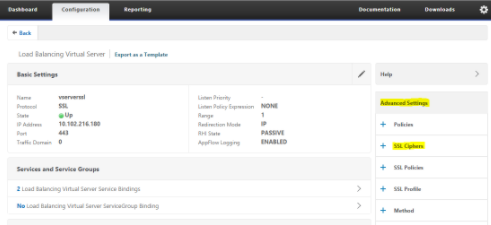

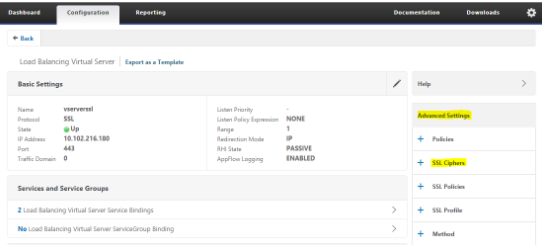

一。Accedez配置>流量引导>服务器虚拟机.

b. Sélectionnez我们的服务器有价值,有水平,有活力。

c。双击苏尔修饰符,双击产品的SSL,然后在Activer le paramètre DH.

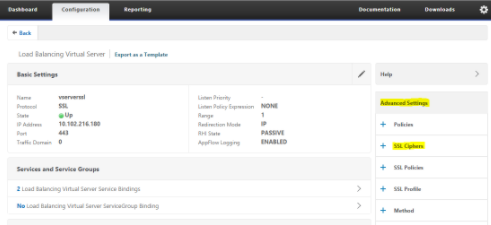

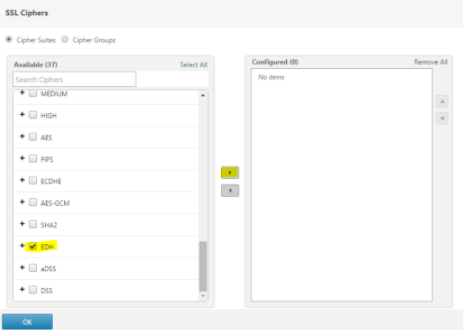

Liez les chiffements DHE au serve virtuel。

一。Accedez配置>流量引导>服务器虚拟机.

b. Sélectionnez服务器虚拟,有水平,有活力,有活力'icône蜡笔,有修饰剂。

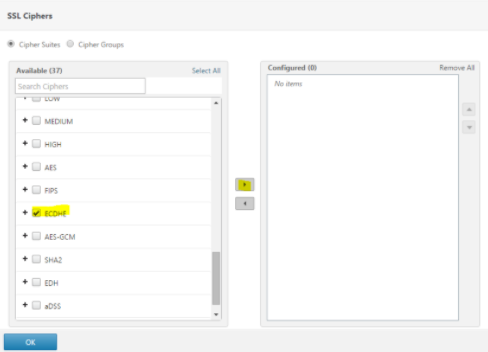

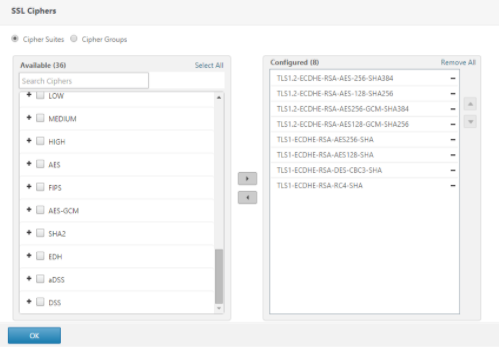

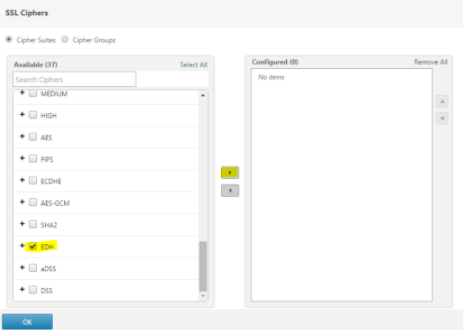

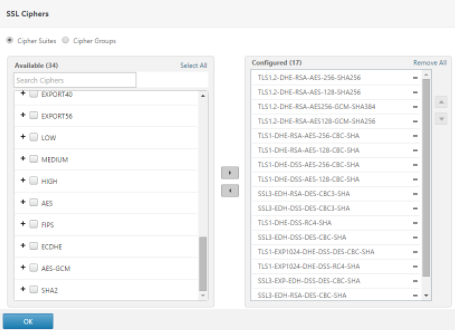

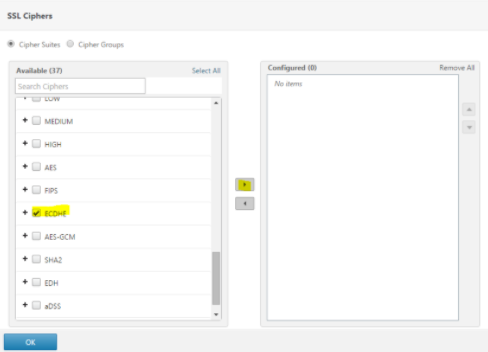

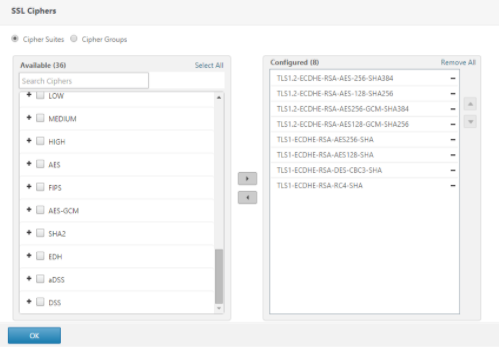

c。苏产品的皇冠cliquez sur l 'icône加en regard deChiffrements SSL, sélectionnez les groupes de chiffment DHE et cliquez sur好吧倒肝。

标记:有保证的东西,这些东西,这些东西,这些东西liés au serur virtuel。

配置器ECDHE à l 'aide de l 'interface graphhique

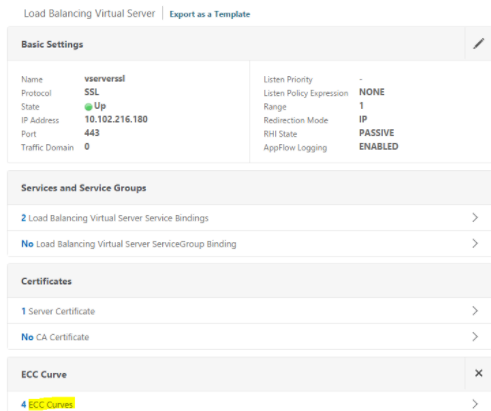

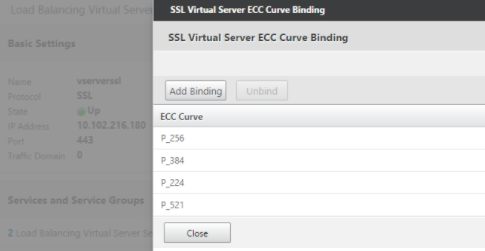

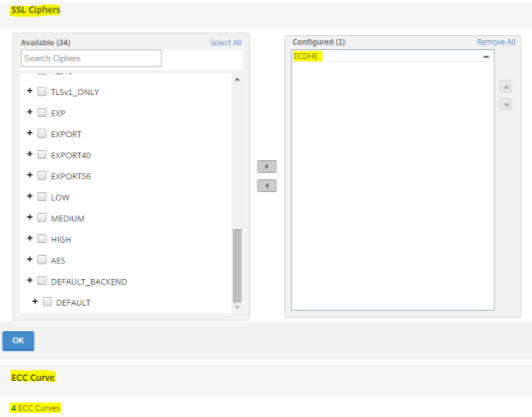

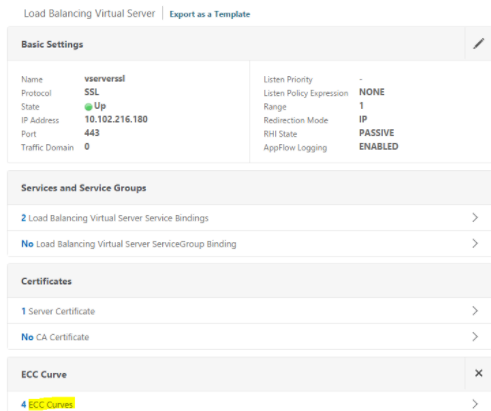

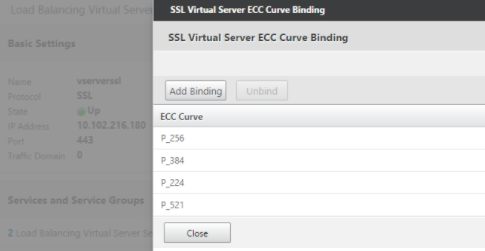

Liez les courbes ECC au server virtuel SSL。

一。Accedez配置> Gestion du traffic > Équilibrage de charge > servers virtuels.

b. Sélectionnez le server virtuel SSL que vous souhaitez modifier, cliquez surCourbe ECC,然后在Ajouter一个联络人.

c. Liez la courbe ECC requise au server virtuel。

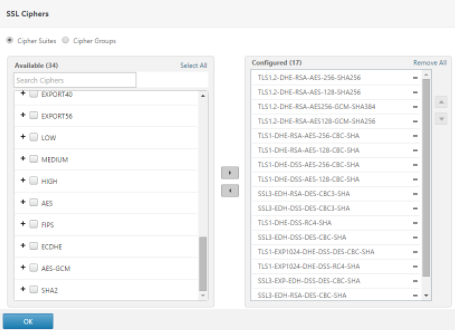

Liez les chiffements ECDHE au serve virtuel。

一。Accedez配置>流量引导>服务器虚拟机et sélectionnez le server virtuel sur level vous souhaitez active le DH。

b。双击苏尔修改器> chiffements SSL, sélectionnez lesgroupes de chiffements ECDHE, puis cliquez sur肝.

标记:有保证的东西ECDHE数字在上面的东西liés au serur virtuel。

标记:Dans chaque cas, vérifiez que l 'appliance Citrix ADC prend en charge les chiffents que vous souhaitez utiliser pour la communication。

配置PFS à l 'aide d 'un配置文件SSL

标记:L 'option渗透脱配置PFS (chiffree ou ECC) à L 'aide d 'un profile SSL est introduction à partir de la version 11.0 64.x。不知道这是什么版本antérieures。

Pour active PFS à l 'aide d 'un profile SSL, une configuration similaire (comme expliqué dans les sections de configuration précédentes) doit être effectuée mais sur le profile SSL au lieu de la configurer directement sur un server virtuel。

配置程序PFS à l 'aide d 'un profile SSL à l 'aide de l 'interface graphique

列斯的路线,ECC和chiffhes, ECDHE, sur, le profile。

标记:les courbes ECC sont déjà liées par défaut à tous les profils SSL。

一。AccedezSystème >配置>配置SSL让我们选择我们的概况,根据水平,以积极的PFS。

b. Liez les chiffhes ECDHE。

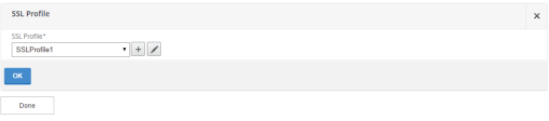

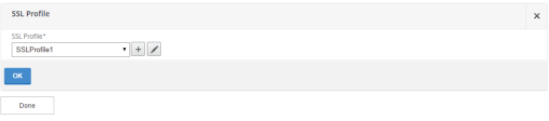

Liez le profile SSL au server virtual。

一。Accedez配置>流量引导>服务器虚拟机Et sélectionnez le server virtuel。

b. Cliquez sur l 'icône蜡笔倒修改le profile SSL。

c。双击苏尔好吧,然后在Termine.

配置器PFS avec SSL à l 'aide de l 'interface de ligne de command

À l 'invite de commands, tapez:

Liez les courbes ECC au profile SSL。

绑定sslprofile-eccCurveName Liez le groupe de chiffment ECDHE。

bind sslprofilecipherName Définissez la priorité du chiffure ECDHE sur 1。

set sslprofilecipherName cipherPriority Liez le profile SSL au server virtual。

set SSL vserversslProfile