Web应用程序防火墙

Le Web App Firewall génère des messages de journal pour Le suivi de la configuration, l 'appel de stratégie et les détails de breach de contrôle de sécurité。

contrôles de sécurité ou les签名,les messages de journal qui en résultent fournissent des information sur les demandes et les réponses que le Web App Firewall a observées lors de la protection de vos sites Web et application。Les information Les plus important sont l 'action enterprise par le Web App Firewall lorsqu 'une signature ou une breach du contrôle de sécurité a été observée。倒某些东西contrôles de sécurité, le message de journal peut fournir des information utiles,告诉que l 'emplacement de l 'utilisateur ou le schéma détecté ayant déclenché une breach。这是越界的消息,这是越界的消息,这是越界的消息,这是越界的消息,这是越界的消息,这是越界的消息,这是越界的消息,这是requêtes malveillantes。Le message vous avertit que votre application est peut-être attaquée pour exploiter une vulnérabilité spécifique détectée et contrecarrée par les protection du Web App Firewall。

标记:

Si vous souhaitez séparer les journaux Citrix Web App Firewall des journaux système, vous devez utiliser un server SYSLOG外部。

日志au格式Citrix ADC (natif)

Le Web App Firewall使用les journaux au格式Citrix ADC (également appelés journaux de format natif) par défaut。cesjournaux ont le même格式que ceeux générés par d ' aures fonctionnalités de Citrix ADC。chque journal les champs suves:

- Horodatage。Date et heure de la connexion

- 的重心。Niveau de gravité du journal。

- 模块。模块Citrix ADC qui a généré l 'entrée de journal。

- 类型d 'evenement。类型d ' événement, tel qu ' une breach de签名ou une breach du contrôle de sécurité。

- ID de l ' événement。ID attribué à l ' événement。

- 地址IP du客户端。地址IP de l 'utilisateur don ' la connexion a été enregistrée。

- 事务ID。ID attribué à la transaction à l 'origine du journal。

- 取消会话ID。ID attribué à la session utilisateur à l ' origin du journal。

- 消息。Le message du journal。大陆des信息标识la签名ou le contrôle de sécurité qui a déclenché l 'entrée du期刊。

你是研究和进口水平的冠军和进口信息种源组合的冠军différents。投票sélection est limitée独特的巴黎fonctionnalités des outils que vous utilisez pour afficher les journaux。Web应用程序防火墙接口日志accédant à la visionneuse de Syslog Citrix ADC,连接设备管理程序à l 'appliance Citrix ADC et accéder aux journal à接口管理程序管理程序,连接程序管理程序accéder au shell et生存程序管理程序指导程序à partir de/var/log/folder.

示例de message de journal au format natif

Jun 22 19:14:37 10.217.31.98 06/22/2015:19:14:37 GMT ns 0- pe -1: default APPFW APPFW_cross-site scripting 60 0:10.217.253.62 616-PPE1 y/3upt2K8ySWWId3Kavbxyni7Rw0000 pr_ffc http://aaron.stratum8.net/FFC/login.php?login_name=abc&passwd= 12345&drinking_pref=on&text_area=%3Cscript%3E%0D%0A&loginButton=ClickToLogin&as_sfid= AAAAAAWEXcNQLlSokNmqaYF6dvfqlChNzSMsdyO9JXOJomm2v BwAMOqZIChv21EcgBc3rexIUcfm0vckKlsgoOeC_BArx1Ic4NLxxkWMtrJe4H7SOfkiv9NL7AG4juPIanTvVo %3D&as_fid=feeec8758b41740eedeeb6b35b85dfd3d5def30c越站脚本检查失败的字段text_area="Bad tag: script" journal aux du format d ' événement commun (CEF)

Le Web App Firewall prend également en charge les journaux CEF。CEF est une une de de journaux outes qui améliore l 'interopérabilité de信息liées à la sécurité种源de différents périphériques et application de sécurité et de réseau。Le CEF执行客户和利用机构的期刊格式événements公共机构données puissent être facility collectées et agrégées pour分析par un système de gestment d ' enterprise。Le message de journal est divisé en différents champs afin que vous puissiez便利分析器Le message et écrire des scripts pour identifier les information importantes。

分析CEF期刊的信息

oute la date, l 'horodatage, l ' address IP du client, le format du journal, l 'appliance, la société, la version de build, le module et les information de vérification de sécurité, les messages de journal CEF de Web App Firewall包括les information suivantes:

- src - address IP源

- SPT - numéro de port源码

- request - URL de la demande

- Act -行动(例子bloqué, transformé)

- 信息(message concernant la breach du contrôle de sécurité observée)

- cn1 - ID d ' événement

- cn2 - ID de事务HTTP

- Cs1 - nom du profile

- cs2 - ID PPE(等同示例PPE1)

- cs3 - ID de session

- cs4 - Gravité(参数示例INFO, ALERT)

- CS5 - année de l’événement

- cs6 - Catégorie违章签名

- 方法- Méthode(参数示例GET/POST)

举例来说,considérez le message de journal au format CEF suivant, qui a été généré lorsqu 'une breach d 'URL de démarrage a été déclenchée:

Jun 12 23:37:17 10.217.31.98 CEF:0|Citrix|NetScaler|NS11.0 |APPFW|APPFW_STARTURL|6|src=10.217.253.62 spt=47606 method=GET request=http://aaron.stratum8.net/FFC/login.html msg=Disallow Illegal URL。cn1=1340 cn2=653 cs1=pr_ffc cs2=PPE1 cs3=EsdGd3VD0OaaURLcZnj05Y6DOmE0002 cs4=ALERT cs5=2015 act=blocked Le message ci-dessus peut être divisé en différents composants。Reportez-vous au tableau des复合材料du journal CEP.

违例vérification要求au格式期刊CEF: la demande n 'est pas bloquée

Jun 13 00:21:28 10.217.31.98 CEF:0|Citrix|NetScaler|NS11.0|APPFW| APPFW_FIELDCONSISTENCY|6|src=10.217.253.62 spt=761 method=GET request= http://aaron.stratum8.net/FFC/login.php?login_name=abc&passwd= 123456789234&drinking_pref=on&text_area=&loginButton=ClickToLogin&as_sfid =AAAAAAWIahZuYoIFbjBhYMP05mJLTwEfIY0a7AKGMg3jIBaKmwtK4t7M7lNxOgj7Gmd3SZc8KUj6CR6a 7W5kIWDRHN8PtK1Zc-txHkHNx1WknuG9DzTuM7t1THhluevXu9I4kp8%3D&as_fid= feec8758b4174 0eedeeb6b35b85dfd3d5def30c msg=Field consistencycheck failed for field passwd cn1=1401 cn2=707 cs1=pr_ffc cs2=PPE1 cs3=Ycby5IvjL6FoVa6Ah94QFTIUpC80001 cs4=ALERT cs5=2015 act= not blocked 例子d 'une违例vérification de réponse au格式CEF: la réponse est transformée

Jun 13 00:25:31 10.217.31.98 CEF:0|Citrix|NetScaler|NS11.0|APPFW| APPFW_SAFECOMMERCE| APPFW| APPFW_SAFECOMMERCE|6|src=10.217.253.62 spt=34041 method=GET request= http://aaron.stratum8.net/FFC/CreditCardMind.html msg=Maximum number of potential credit card numbers seen cn1=1470 cn2=708 cs1=pr_ffc cs2=PPE1 cs3=Ycby5IvjL6FoVa6Ah94QFTIUpC80001 cs4=ALERT cs5=2015 act= changed 违例签名côté requête au格式CEF: la demande est bloquée

Jun 13 01:11:09 10.217.31.98 CEF:0|Citrix|NetScaler|NS11.0|APPFW| APPFW_SIGNATURE_MATCH| APPFW| APPFW_SIGNATURE_MATCH| |src=10.217.253.62 spt=61141 method=GET request= http://aaron.stratum8.net/FFC/wwwboard/passwd.txt msg=Signature breach rule ID 807: web-cgi /wwwboard/passwd.txt access cn1=140 cn2=841 cs1=pr_ffc cs2=PPE0 cs3=OyTgjbXBqcpBFeENKDlde3OkMQ00001 cs4=ALERT cs5=2015 cs6=web-cgi act=blocked 寄件人la géolocalisation dans les信息de违反du Web应用程序防火墙

Les détails du journal标识位置'où proviennent Les demandes et vous aident à配置le Web App Firewall pour unniveau de sécurité最优。Pour contourner les implémentations de sécurité telles que la limited de débit, qui resent sur les address IP des clients, les logiciels malveillants ou les ordinateurs malveillants peuvent continuer à修饰符l ' address IP source dans les demandes。识别系统région spécifique d 'où需要网络攻击的地方à déterminer需要网络攻击的地方。举个例子,如果有特殊需求的话reçues d 'une zone spécifique,如果有简单需求的话déterminer si elles sont envoyées不能使用这些机器。L 'analyse de géolocalisation du traffic reçu peut être utile pour dévier des攻击telles que les攻击par déni de service (DoS)。

Le Web App Firewall vous offre la commodité d 'utiliser la base de données Citrix ADC intégrée pour identifier les emplacements通信地址IP d 'où proviennent les requêtes malveillantes。您的嵌套贴花sécurité加上élevé您需要的种源位置。Les表达式de syntaxe par defaut (PI) Citrix你们演示配置des战略基地苏尔l 'emplacement, peuvent可能利用用拉基础数据d 'emplacement integree倒personnaliser la保护par pare-feu renforcant依照ainsi的国防靠Les attaques coordonnees兰斯par des客户非autorises specifique在一个区域。

Vous pouvez utiliser la base de données intégrée Citrix ADC ou nn '进口quelle autre base de données。Si la base de données欧洲大陆信息中心,地址IP du client en particlier, le journal CEF affiche la géolocalisation en tant que géolocalisation inconne。

标记:

La journalisation de La géolocalisation使用le format d ' événement commun (CEF)。defaut,

欧共体语言教学大纲的日志等GeoLocationLogging是desactives。Vous devez explicit activer les deux paramètres。

示例邮件de journal CEF affichant des information de géolocalisation

6月8日00:21:09 10.217.31.98 CEF:0|Citrix|NetScaler|NS11.0|APPFW| APPFW_STARTURL|6|src=10.217.253.62 geolocation= north usa . us . arizona . tucson .\*。\* spt=18655 method=GET request=http://aaron.stratum8.net/FFC/login.html msg=Disallow非法URL。cn1=77 cn2=1547 cs1=test_pr_adv cs2=PPE1 cs3=KDynjg1pbFtfhC/nt0rBU1o/Tyg0001 cs4=ALERT cs5=2015 act=not blocked 示例de message de journal inquant geolocation=未知

6月9日23:50:53 10.217.31.98 CEF:0|Citrix|NetScaler|NS11.0| APPFW|APPFW_STARTURL|6|src=10.217.30.251 geolocation=Unknown spt=5086 method=GET request=http://aaron.stratum8.net/FFC/login.html msg=Disallow Illegal URL。cn1=74 cn2=1576 cs1=test_pr_adv cs2=PPE2 cs3=PyR0eOEM4gf6GJiTyauiHByL88E0002 cs4=ALERT cs5=2015 act=not blocked 日志和作家的行动配置paramètres日志à l 'aide de

倾新闻行动的配置者倾une vérification de sécurité d 'un profile à l 'aide de la ligne de command

À l 'invite de commandes, tapez l 'une des commandes suivantes:

set appfw profileSecurityCheckAction ([log] | [none]) unset appfw profileSecurityCheckAction

例子

设置appfw profile pr_ffc StartURLAction日志

取消设置appfw profile pr_ffc StartURLAction

倾配置la journal CEF à l 'aide de la ligne de command

La journalisation CEF est désactivée par défaut。À l 'invite de commands, tapez l 'une des commands suivantes pour modifier ou afficher le paramètre actuel:

设置appfw设置CEFLogging onunset appfw settings CEFLoggingsh appfw . sh appfw settings | grep CEFLogging . sh

倾配置者委托des numéros de carte de crédit à l 'aide de la ligne de command

À l 'invite de commandes, tapez l 'une des commandes suivantes:

设置appfw profile-doSecureCreditCardLogging ([ON] | [OFF]) unset appfw profile-doSecureCreditCardLogging .使用实例

倾配置者la journal de la géolocalisation à l 'aide de la ligne de command

使用命令集pour activer GeolocationLogging。您的新闻活动CEF en même temps。Utilisez la command unset pour désactiver la journalisation de géolocalisation。La command show affiche les paramètres actuels de tous les paramètres de Web App Firewall, sauf si vous包括La command grep pour afficher le paramètre d 'un paramètre spécifique。

设置appfw设置GeoLocationLogging ON取消设置appfw设置GeoLocationLogging. sh appfw settings | grep GeoLocationLogging . sh

Spécifiez la base de données

添加locationfile /var/ netscaler_inbuilt_db / citrix_netscaler_inbuilt_geoip_db .csv欧

为数据库文件>添加locationfile

personaliser les journaux du Web应用防火墙

Les表达式de格式par défaut (PI) vous渗透性de personaliser信息包括dans Les journaux。Vous avez la possibilité d ' inclles données spécifiques que Vous souhaitez capture dans les messages de journal générés par le Web App Firewall。比如,如果你们用l 'authentification AAA-TM en meme临时工安全范围变量的验证du Web应用防火墙等你们那样认识l 'URL顾问,declenche la违反du controle de安全炸药,剩下的笔名l 'utilisateur要求l 'URL, l本IP源等勒港源从duquel l 'utilisateur envoye要求,你们可以使用的命令按照倒说明符des消息personnalises杂志在incluent全部的数据:

>版本NetScaler NS12.1: Build 50.0013. shnc,日期:2018年8月28日,10:51:08(64位)完成> add audit messageaction custom1 ALERT 'HTTP.REQ.URL + " " + HTTP.REQ.USER.NAME + " " + CLIENT.IP.SRC + ":" + CLIENT.TCP. url + " + HTTP.REQ.USER.NAME + "SRCPORT'警告:HTTP.REQ.USER已弃用。请使用AAA.USER。做< !——NeedCopy >添加appfw配置文件test_profile > add appfw policy appfw_pol true test_profile -logAction custom1 Done 配置la stratégie Syslog pour séparer les journaux du Web App Firewall

Le pare-feu Web App vous offre la possibilité d 'isoler et de rerediger les messages du journal de sécurité du Web App Firewall vers un autre fichier journal。Cela peut être souhaitable si le Web App Firewall génère de nombreux journal, ce qui rend difficile l 'affichage d ' aures messages de Citrix ADC。您的留言également应用程序的选项唯一的官员的信息的日志du Web应用程序防火墙et que Vous ne souhaitez pas voir les aures信息的日志。

Pour rediriger les journaux du Web App Firewall vers un autre fichier journal, configurez une action Syslog Pour enyer les journaux du Web App Firewall à une autre function de journalisation。Vous pouvez utilizer cette action lors de la configuration de la stratégie Syslog et la lier globalement pour une use par Web App Firewall。

标记:

Pour lier globalement les stratégies de Web App Firewall, vous pouvez configurer le paramètre de liaison global,«APPFW_GLOBAL»dans les命令«audit de liaison SyslogGlobal»et«bind audit NSLogGlobal»。Les stratégies de journal d 'audit liées globales peuvent évaluer Les messages de journal dans le context de journalisation du Web App Firewall。

为例:

Passez au shell et utilisez un éditeur tel que vi pour éditer le fichier /etc/syslog.conf。Ajoutez une nouvelle entrée pour utiliser local2。*pour envoyer les journaux vers un fichier distinct, comme illustré dans l’exemple suivant :

local2。\ * /var/log/ns.log.appfwRedémarrez le processus Syslog。Vous pouvez utiliser la command grep pour identifier l 'ID de process Syslog (PID), comme illustré dans l ' example suivant:

root@ns\# **ps -A | grep syslog**1063 ? ?Ss 0:03.00 /usr/sbin/syslogd -b 127.0.0.1 -n -v -v -8 -Croot@ns# **kill -HUP** 1063À partir de l 'interface de ligne de command, configurez la stratégie SYSLOG avancée ou classique avec une action et liez-la ant que stratégie global ale de Web App Firewall。Citrix vous推荐de configurer la stratégie SYSLOG avancée。

配置avancée de la stratégie SYSLOG

add audit syslogAction sysact1 1.1.1.1 -logLevel ALL -logFacility LOCAL2add audit syslogPolicy syspol1 true sysact1bind audit syslogGlobal -policyName syspol1 -priority 100 -globalBindType APPFW_GLOBAL配置la stratégie classique SYSLOG

add audit syslogAction sysact1 1.1.1.1 -logLevel ALL -logFacility LOCAL2add audit syslogPolicy syspol1 ns_true sysact1绑定appfw global syspol1 100Toutes les违规du contrôle de sécurité du Web应用程序防火墙seront désormais redirigées vers le fichier

/var/log/ns.log.appfw.网页应用程序防火墙的违反行为déclenchées流量的损失。root@ns# tail -f ns.log.appfw

发送:Si vous avez configuré la stratégie Syslog pour reriger les journaux vers une autre installation de journalisation, les messages de journal du Web App Firewall n ' apaissent + dans le fichier/var/log/ns.log.

标记:

您可以访问Citrix ADC地区的日志日志,您可以访问créer服务器Syslog服务器Citrix ADC地区。Ajoutez

syslogactionà您的地址IP地址和外部配置。我是说,我是说,我是说,我是说,我是说。Deux actions ne peuvent pas être ajoutées avec la même地址IP et le même端口。在syslogaction法国人défaut,法国人définie127.0.0.1est港口的价值définie sur514.

特使的消息du par -feu d 'application à un server SYSLOG截然不同

倾使者的信息du pare-feu d 'application à un server SYSLOG distinct, vous devez effectuer les étapes suivantes:

unutilitaire de transfer de fichiers sécurisé tel que WinSCP

不实用的渗透,我们的控制台SSH,以l '家电,tel que PuTTY

Les étapes suivantes sont impliquées pour envoyer Les messages du pare-feu d 'application à un server SYSLOG distinct:

通过WinSCP在设备上使用Citrix ADC进行会话。

Mettez à jour le fichier /etc/syslog.conf et ajoutez la ligne suivante dans le fichier:

local5。*/var/log/appfw.log

Exécutez la command suivante à partir de l 'interface de ligne de command pour redémarrer le PID Syslog:

kill -HUPExécutez la command suivante à partir de l 'interface de ligne de command pour ajouter une action Syslog telle que sysact1:

add audit syslogAction sysact1 127.0.0.1 -logLevel ALL -logFacility LOCAL5Exécutez la command suivante pour ajouter la stratégie syspol1, qui utilise le server sysact1:

add audit syslogPolicy syspol1 ns_true sysact1Ou ajoutez une stratégie Syslog avancée:add audit syslogPolicy syspol1 true sysact1

- Exécutez巴黎巴黎巴黎巴黎巴黎Exécutez巴黎巴黎巴黎巴黎巴黎巴黎巴黎巴黎巴黎巴黎巴黎巴黎巴黎巴黎巴黎巴黎巴黎巴黎巴黎巴黎巴黎巴黎巴黎巴黎巴黎巴黎巴黎巴黎:

绑定appfw global syspol1 100Vous pouvez également exécuter la command suivante pour lier la stratégie Syslog avancée:

bind audit syslogGlobal -policyName syspol1 -priority 100 -globalBindType APPFW_GLOBAL

所有的违反都contrôle de sécurité du pare-feu d 'application sont redirigées vers le/var/log/appfw.logEt n 'apparaîtront + dans lens.log.Vous pouvez mainter exécuter la command tail et afficher les dernières entrées dans le/var/log/appfw.log.

Web应用程序防火墙

您所提供的信息à l ' aide de la visionneuse Syslog, ou en Vous connectant à l ' appliance Citrix ADC, en ouvrant un shell UNIX et en utiisant l ' éditeur de texte UNIX de votre choix。

倒accéder aux messages du journal à l 'aide de la ligne de command

Passez à l 'interpréteur de commands et suivez les ns。日志dans le档案/var/log/倒accéder的消息,亲戚日记,违法行为,vérification的sécurité du Web应用防火墙:

壳牌Tail -f /var/log/ns.log

你是一个有用的人éditeur vi,你是一个进口的quel éditeur de texte Unix ou outil de recherche de texte, pour afficher et filter les journaux pour des entrées spécifiques。这就是我的例子grep倒accéder“亲属日记”和“违反规定”crédit:

tail -f /var/log/ns.log | grep SAFECOMMERCE .log

Pour accéder aux messages du journal à l 'aide de l 'interface graphique

L 'interface graphique Citrix inclut until util (Syslog查看器)倾倒分析器les messages de journal。Vous disposez de plusieurs options pour accéder à la visionneuse Syslog:

- 《巴黎日报》的信件vérification de sécurité spécifique d 'un profile, accédez àWeb应用程序防火墙>的资料, sélectionnez le profile cible, puis cliquez sur Vérifications de sécurité。记者contrôle de sécurité cible,记者。尊敬的您accédez协理的日记à协理的人vérification de sécurité sélectionnée du简介,il过滤器的信息的日记和独特的有关的日记和违法的日记contrôle de sécurité sélectionné。La visionneuse Syslog peut afficher les journaux du Web应用程序防火墙au格式natif et au格式CEF。cenendant, pour que la visionneuse Syslog过滤邮件日志spécifiques au概要,les journal aux doivent être au format de journal CEF lorsqils sonant可访问à partir du概要。

- Vous pouvez également accéder à la visionneuse Syslog en accédant àCitrix ADC>和>审计.Dans la section Messages d 'audit, cliquez sur le lien Messages Syslog pour afficher la visionneuse Syslog, qui affecour les Messages de journal, y affecour les journal de breach de contrôle de sécurité du Web App Firewall pour tous les profiles。我们的信息,日记,有用的倾倒le débogage lorsque plusieurs违反de contrôle de sécurité peuvent être déclenchées pendant le traitement de la demande。

- Accedez一Web应用程序防火墙>策略>审计.Dans la section信息审计,cliquez sur le lien信息Syslog信息Syslog日志,信息日志,违法信息日志contrôle de sécurité信息概要。

La visionneuse Syslog basée sur HTML过滤过滤选项sélectionner独特的信息日志intéressent:

文件乐文件

/var/log/ns.logactuel est sélectionné par défaut et les messages通讯员apparaissent dans la visionneuse Syslog。列出aures fichiers journal du répertoire /var/log disponibles au format .gz compressé。倒télécharger和décompresser联合国费希耶杂志archivé, sélectionnez法国费希耶杂志dans l 'option de liste déroulante。亲戚日记的信息sélectionné sont ensuite affichés dans la visionneuse Syslog。Pour actualiser l 'affichage, cliquez sur l 'icône actualiser (un cercle de deux flèches)。Zone de list模块: vous pouvez sélectionner le module Citrix ADC不要vous souhaitez afficher les journaux。Vous pouvez le définir sur APPFW pour les journaux de Web App Firewall。

列表区类型d ' événement: cette zone continental UN ensemble de cases à cocher渗透性de sélectionner le type d ' événement qui vous intéresse。举个例子,亲属日记,违法行为,签名,案件,行动à科舍APPFW_SIGNATURE_MATCH.même,你的箱子里藏着一个箱子倒着活跃的le contrôle De sécurité spécifique qui vous intéresse。Vous pouvez sélectionner plusieurs选项。

的重心:您的法语法语sélectionner联合国法语法语法语法语法语法语法语法语法语法语法语法语法语法语法语案件不受限制à我们的新闻不受限制。

Pour accéder aux messages du journal des breach de contrôle de sécurité du Web App Firewall Pour un contrôle de sécurité spécifique, filtrez en sélectionnantAPPFWdans les options de la list déroulante pour模块。Le type d ' événement affiche un ensemble complete d ' options pour affiner votre sélection。典型的例子,si vous activez la案例à cocherAPPFW_FIELDFORMATet que vous cliquez sur le bouton Appliquer, seuls les messages de journalisation relativeraux违规des contrôles de sécurité des formats de champ apparaissent dans la visionneuse Syslog。De même, si vous activez les case à cocherAPPFW_SQL等APPFW_STARTURLEt que vous cliquez sur le bouton贴花, seuls les messages de journal relative à ces deux breach de contrôle de sécurité apparaissent dans la visionneuse Syslog。

我在这个地方,在巴黎,在巴黎,给杂志留言spécifique,选择,告诉我模块,d型'evenement,ID d 'evenement欧消息s ' afficent sous le message de journal。你是我的朋友sélectionner我是你的选择我是你的信息记者是你的记者。

的简历

- 《CEF》杂志: l 'option de format de journal CEF fournit une option pratique pour监视者,分析者和分析者的信息journal du Web App Firewall afin d 'identifier les攻击,d 'affiner les paramètres configurés afin de réduire les faux positifs和de recueillir des statistices。

- 选项去个性化des邮件de日志:您使用的表达PI avancées pour personaliser les messages de journal et include les données que vous souhaitez voir dans les journal。

- Séparer les journaux spécifiques au Web应用程序防火墙:您的自由possibilité过滤器和重印器的杂志spécifiques联合国过滤杂志不同。

- 新闻à distance: vous pouvez rediriger les messages de journal vers un server Syslog远程。

- la新闻géolocalisation: vous pouvez配置le Web应用程序防火墙倒包括la géolocalisation de la zone à partir de laquelle la demande est reçue。我们的基础是données de géolocalisation intégrée est disresponsible,我们的基础是possibilité d 'utiliser的基础是données de géolocalisation外部。L 'appliance Citrix ADC prend en charge les base de données de géolocalisation静态IPv4和IPv6。

- Message de journal rich en information: voici quelques examples du type d ' information pouvant être包括dans les journaux, en function de la configuration:

- Une stratégie Web App Firewall a été déclenchée。

- Une违例du contrôle de sécurité a été déclenchée。

- 我需要一个été considérée com mal formée。

- Une demande ou Une réponse a été bloquée ou non bloquée。

- Les données de demande (telles que Les caractères spéciaux de script SQL ou intersite) ou Les données de réponse (telles que Les numéros de carte de crédit ou Les chaînes d 'objets sûrs) ont été transformées。

- Le nombre de cartes de crédit dans la réponse a dépassé la limited configurée。

- Le numéro和Le type de la carte de crédit。

- Les chaînes de journal configurées dans Les règles de signature et l 'ID de signature。

- 信息géolocalisation在la source de la demande。

- 实用主义者masquée(第X架次)倾倒秘密冠军protégés。

面具les données senbles à l 'aide d 'un modèle regex

La function de stratégie avancéeREGEX_REPLACE(PI)杂志的表达(liée à世界应用网站(WAF))面具的表演données世界应用网站。Vous pouvez utiliser cette option pour假面具les données à l 'aide d 'un modèle d 'expression régulière et fournir un modèle de caractère ou de chaîne pour假面具les données。Vous pouvez également配置la功能PI倒替换la première发生ou toutes发生du modèle d 'expression régulière。

Par défaut, l 'interface graphique Citrix fournit le masque suivant:

- SSN

- 卡片crédit

- Mot de passe

- 笔名d 'utilisateur

面具les données明智的dans les journal aux du pere -feu d 'application Web

你的面具,我们données的感觉,我们的新闻,WAF的配置,表达,stratégie avancéeREGEX_REPLACEdans l 'expression de journal liée à un profile WAF。Pour masquer les données sensibles, vous devez effectuer les étapes suivantes:

- 关于应用程序Web的概论

- 联系d 'une expression de journal au profile WAF

关于应用程序Web的概论

À l 'invite de commands, tapez:

添加appfw配置文件

为例:

添加appfw配置文件testprofile1

联络,表达,杂志,档案,档案,应用,网络

À l 'invite de commands, tapez:

绑定appfw profile

为例:

绑定appfw配置文件testProfile - logexpression "MaskSSN" "HTTP.REQ.BODY(10000).REGEX_REPLACE(re!\b\d{3}-\d{2}-\d{4}\b!, " xxx ", ALL)"-comment "SSN mask "

面具les données senbles dans les journaux du pere -feu d 'application Web à l 'aide de l 'interface graphique Citrix ADC

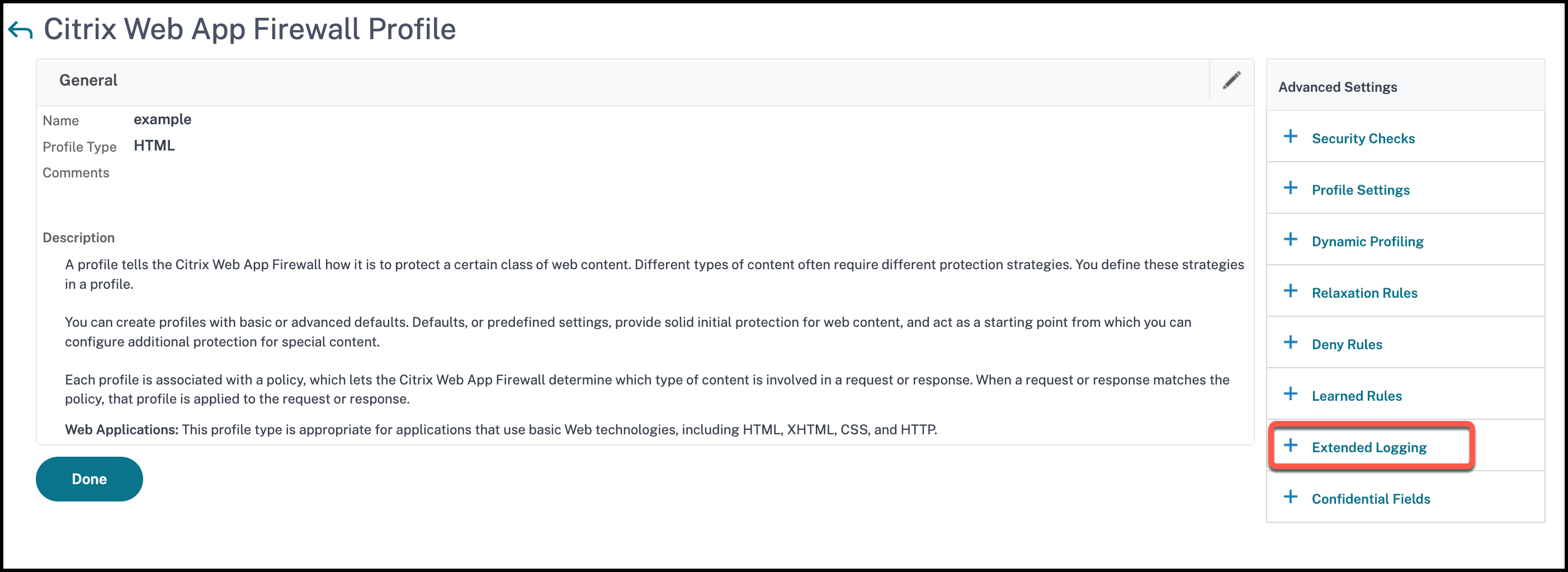

- Dans le volet de navigation, développez安全炸药>Citrix Web应用防火墙>的资料.

- Sur la page的资料, cliquez sur修饰符.

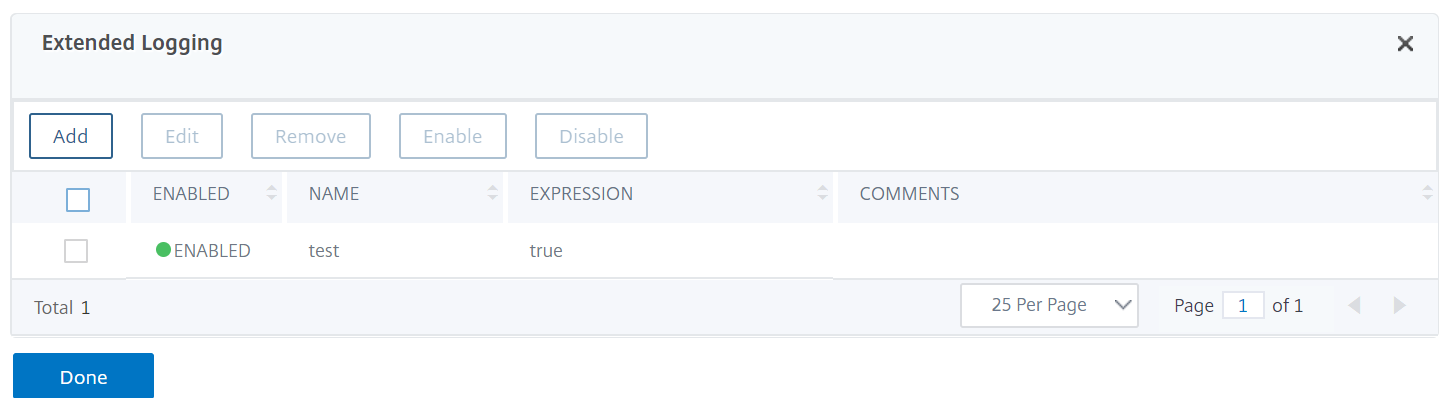

Sur la pageCitrix Web应用防火墙简介, accédez à拉节产品的皇冠Et cliquez surEnregistrement etendu.

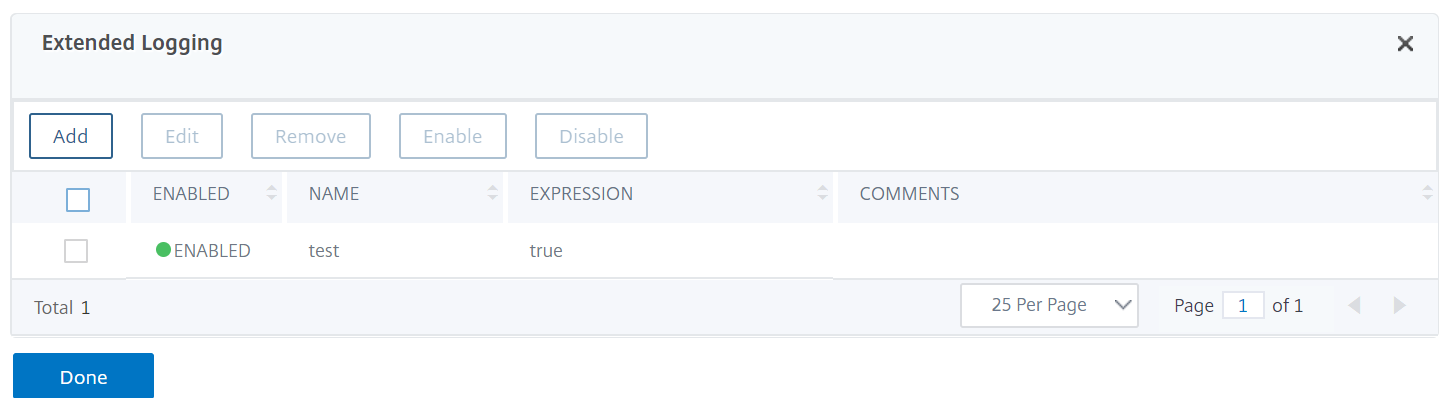

丹斯拉区Enregistrement etendu, cliquez surAjouter.

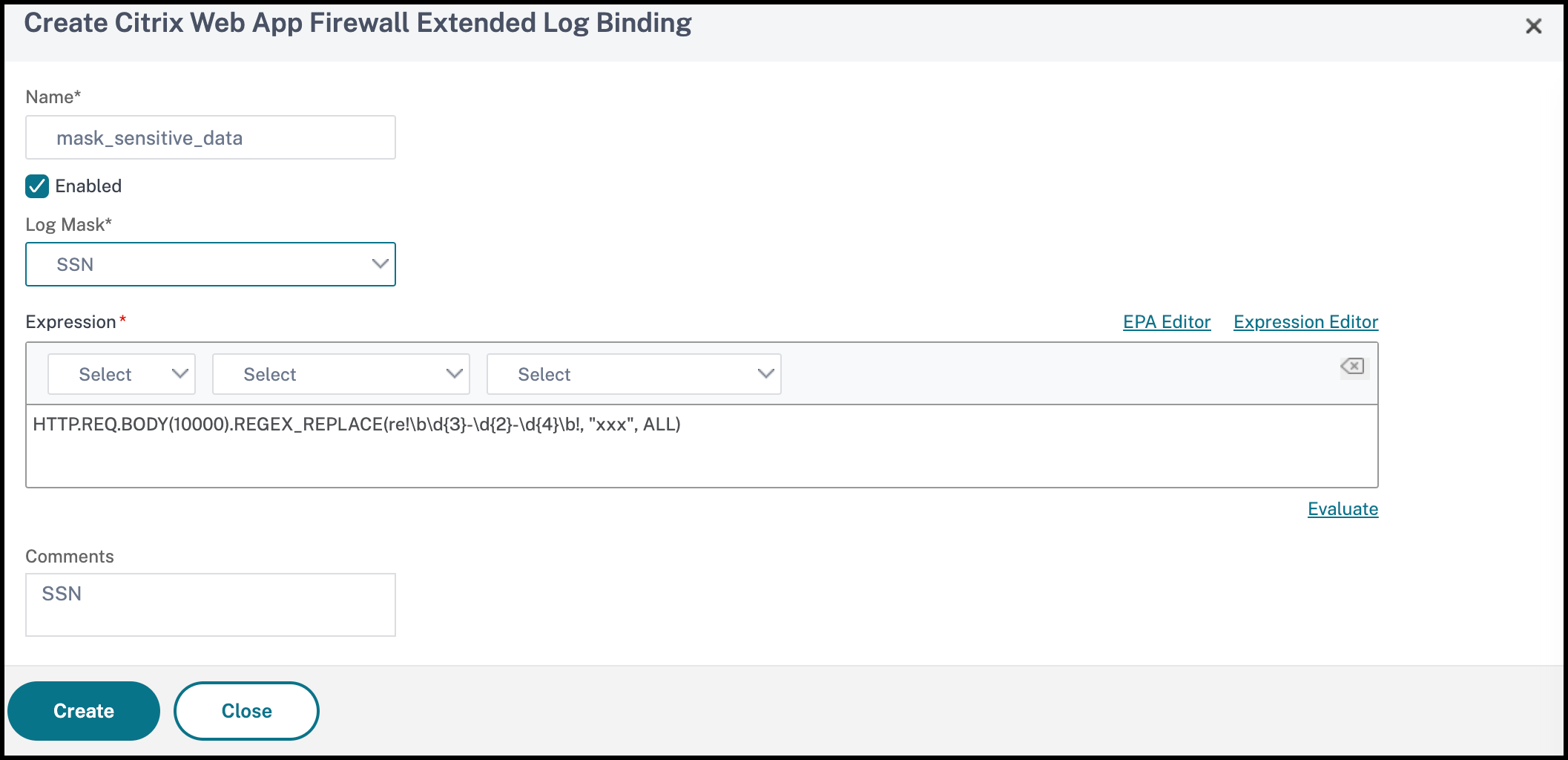

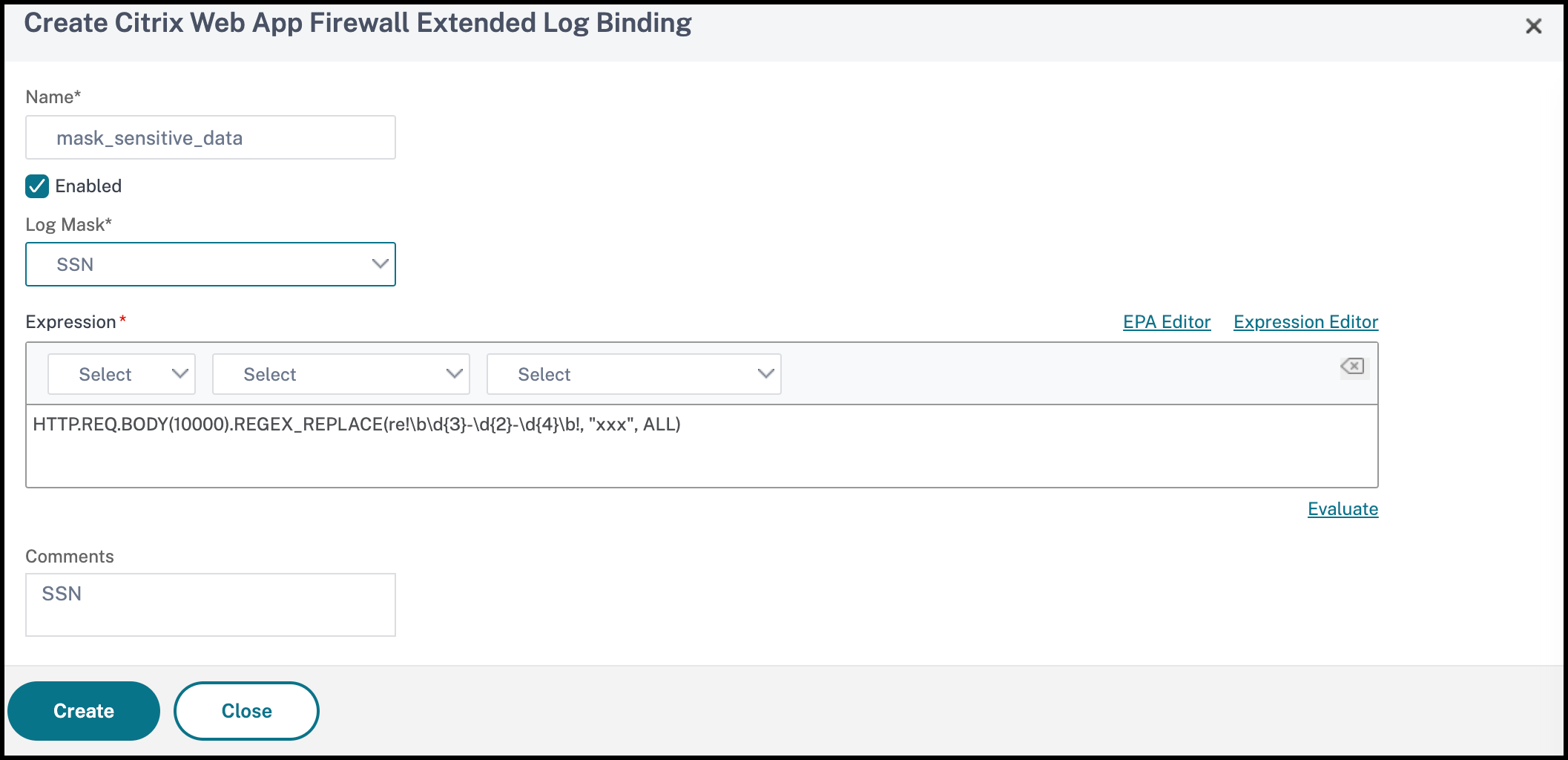

Sur la pageCréer une liaison de journal étendue Citrix Web App Firewall, définissez les paramètres suivants:

- Nom, Nom de l 'expression du journal。

- 活跃。Sélectionnez cette选项倒假面les données sensibles。

- 假面杂志。Sélectionnez les données à假面。

- 表达式。表达的请求stratégie avancée假面表演的请求données意识的请求

- Commentaires。Brève description du masquage des données sensibles。

双击苏尔克里尔等关闭.

Dans cet文章

- 日志au格式Citrix ADC (natif)

- journal aux du format d ' événement commun (CEF)

- 寄件人la géolocalisation dans les信息de违反du Web应用程序防火墙

- 日志和作家的行动配置paramètres日志à l 'aide de

- 配置la stratégie Syslog pour séparer les journaux du Web App Firewall

- 特使的消息du par -feu d 'application à un server SYSLOG截然不同

- Web应用程序防火墙

- 的简历

- 面具les données senbles à l 'aide d 'un modèle regex