Guía de PoC: Redireccionamiento de URL con Secure Browser y Citrix ADC en Azure

Información general

Estos son los pasos de configuración para configurar un ADC, configurar SSL Forward Proxy e Intercepción SSL mediante la plantilla de mercado de Citrix ADC más reciente. La capacidad de redirección URL a explorador seguro del ADC permite a los administradores definir categorías específicas de sitios web que se redirigirán del explorador local a Secure Browser automáticamente. Citrix ADC actúa como un proxy intermedio para realizar la interceptación entre la navegación local e Internet, logrando así el aislamiento web y protegiendo la red corporativa. Esta capacidad aumenta la seguridad sin comprometer la experiencia del usuario.

Arquitectura Conceptual

Ámbito

Esta guía de prueba de concepto describe lo siguiente:

- Obtener una cuenta de prueba de explorador seguro

- Configurar ADC en Azure

- Configurar el dispositivo Citrix ADC como proxy

- Configurar la intercepción SSL

- Configurar directivas y acciones de reescritura

Pasos de implementación

Sección 1: Obtener una cuenta de prueba de explorador seguro

Documento de referencia para Secure Browser Service

Solicitar una prueba del explorador seguro

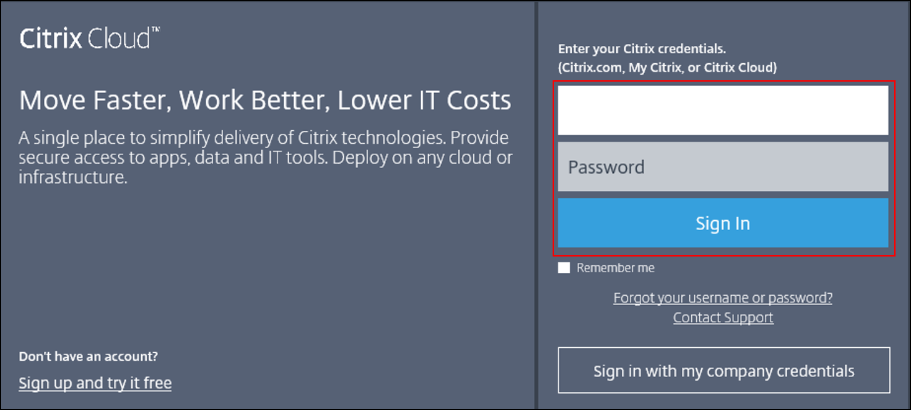

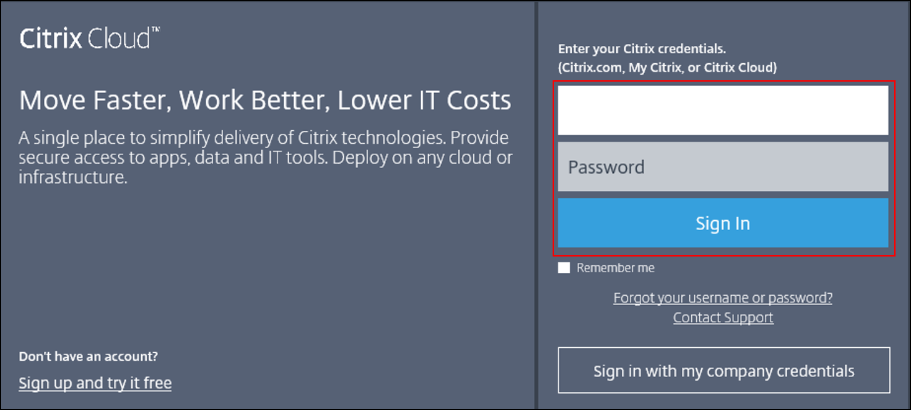

Navegue a su cuenta de Citrix Cloud e introduzca el nombre de usuario y la contraseña

Haga clic en Sign In. Si su cuenta gestiona más de un cliente, seleccione el adecuado

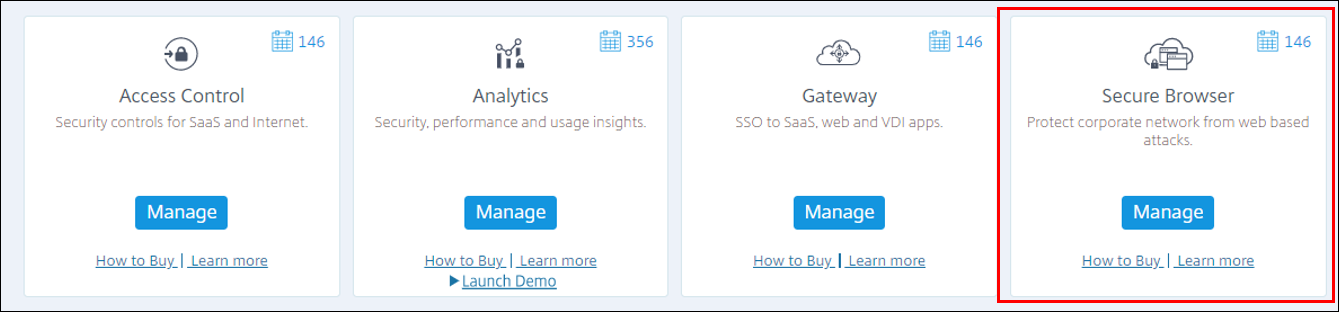

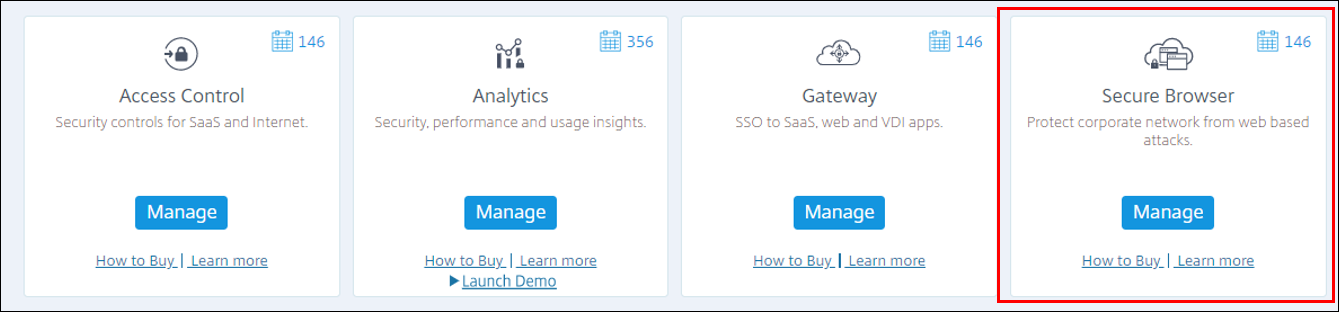

Haga doble clic en elicono Secure Browser.

Si sabes quién es su equipo de cuentas, ponte en contacto con ellos para obtener la aprobación de la prueba. Si no estás seguro de quién es su equipo de cuentas, continúa con el siguiente paso.

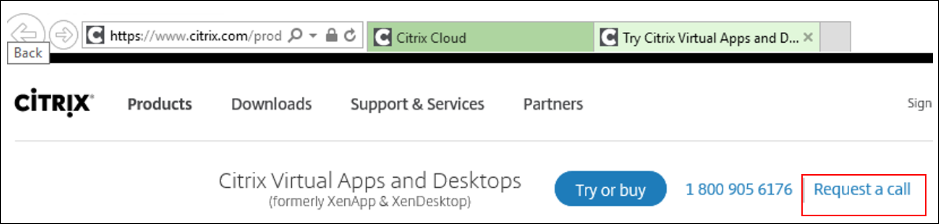

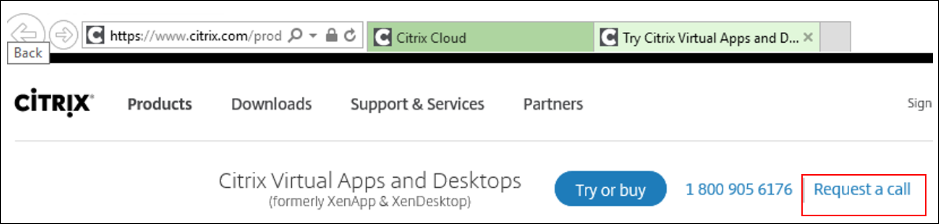

Haga clic enSolicitar una llamada

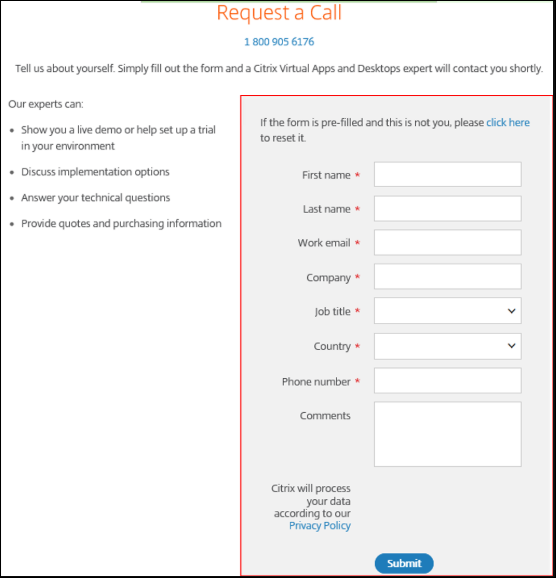

Introduzca sus datos y en la secciónComentariosespecifique“Prueba del servicio del explorador seguro”.

Haga clic enSubmit.

Nota:

Citrix Sales se pondrá en contacto con usted para darle acceso al servicio. Esto no es inmediato, un representante de ventas de Citrix contactará

Una vez que haya aprobado la prueba de Secure Browser, consulte lasecciónPublicar un navegador segurodel documento de Citrixpara publicar una aplicación Secure Browser.

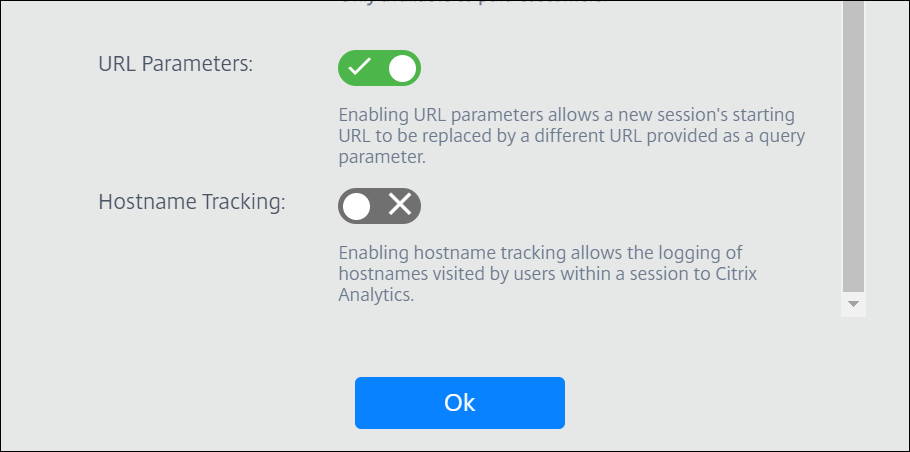

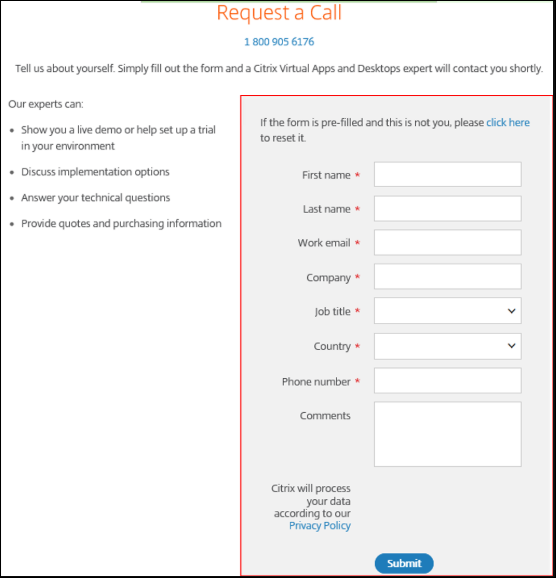

Habilitar parámetros de URL

En su suscripción a Citrix Cloud, haga doble clic en el iconoExplorador seguro

En el explorador publicado, denominado “explorador” en este ejemplo, haga clic en los tres puntos y seleccioneDirectivas

Habilitarla directiva Parámetros de URLen el explorador publicado

Sección 2: Configurar ADC en Azure

El ADC se puede configurar en cualquier nube de elección. En este ejemplo, Azure es nuestra nube de elección.

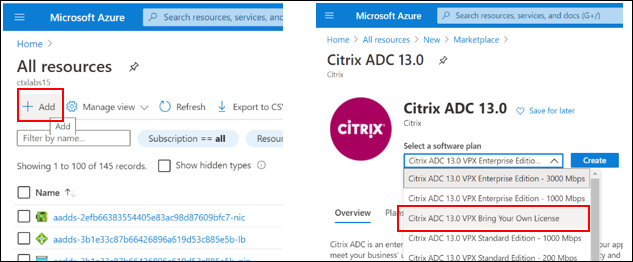

Configurar una instancia de ADC

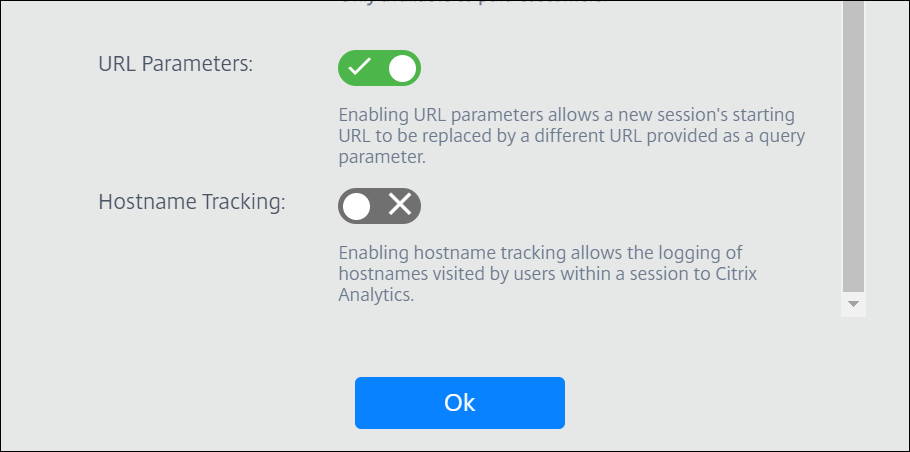

Desplácese hastaTodos los recursosy haga clic en el botón+ Agregar, busque Citrix ADC

Seleccionarplantilla de Citrix ADC

Seleccione el plan de software según sus requisitos (en este ejemplo Traiga su propia licencia)

Haga clic enCrear

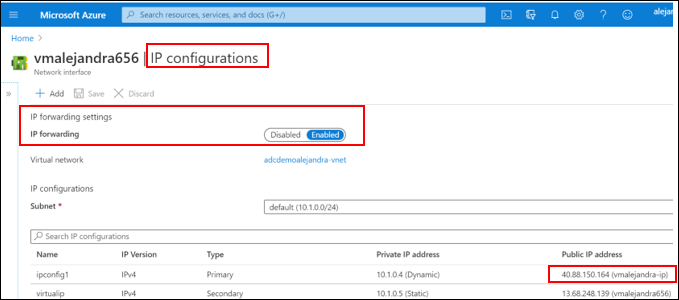

Configurar tarjeta NIC

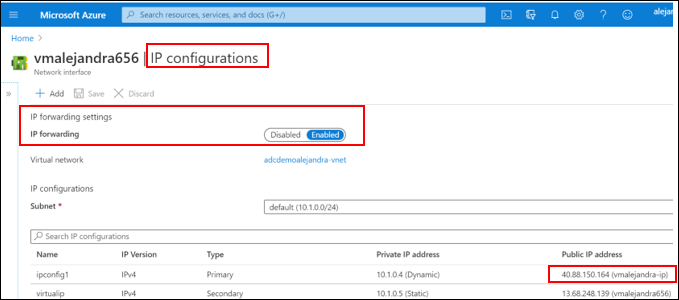

Vaya aTodos los recursosy seleccione la tarjeta NIC para la instancia de ADC

SeleccioneConfiguraciones IP, anote ladirección de administración de ADC

Habilite la configuración de reenvío de IP, guarde los cambios.

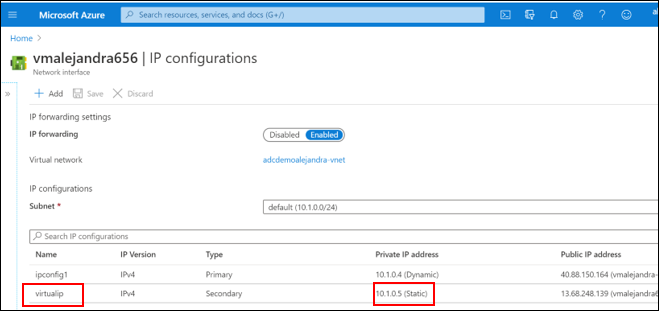

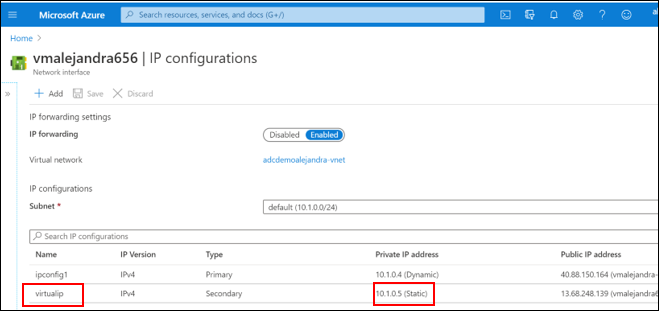

Configurar IP virtual

Haga clic enAgregar, defina

virtualipcomo el nombre de la nueva configuración.SeleccioneEstáticay agregue una nueva dirección IP después de la dirección de administración

Habilitar la opción Dirección pública y crear una nueva dirección IP pública

Guardar los cambios

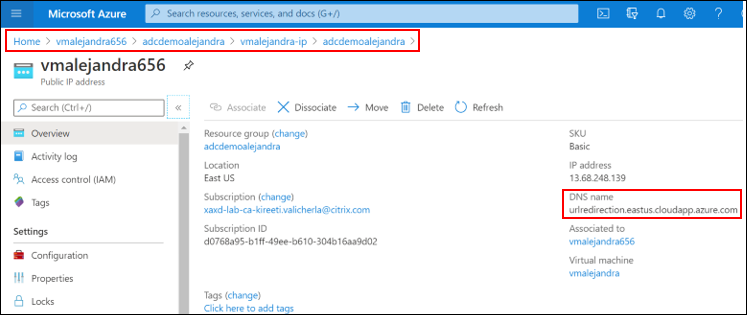

Configurar el FQDN en el cliente

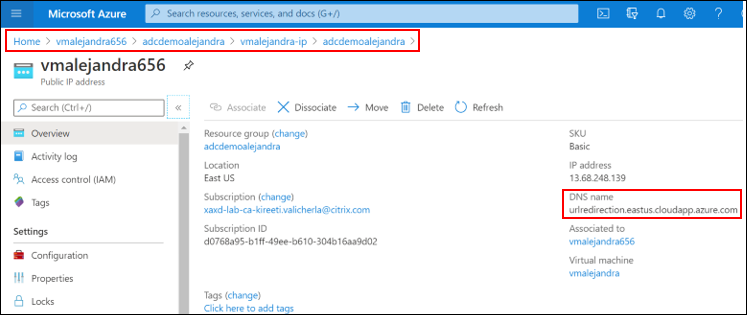

Desplácese hasta el recurso Dirección IP pública creado para la

virtualipconfiguraciónHaga clic enConfiguracióny agregue una etiqueta DNS (en este ejemplo,

urlredirection.eastus.cloudapp.azure.com)

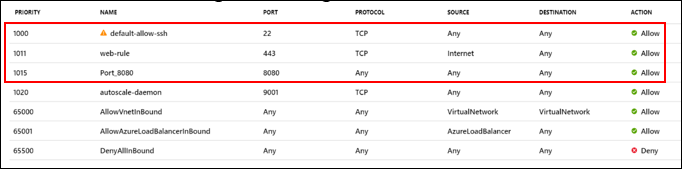

Configurar reglas de red

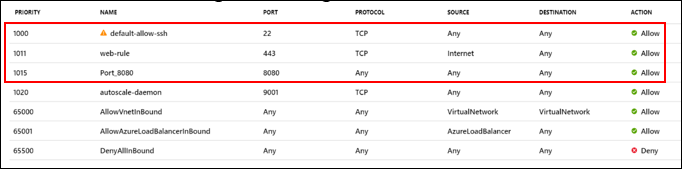

Agregue las siguientes reglas de red

Nota:

Puede optar por cerrar los puertos 22 y 443 una vez finalizada la configuración, ya que esos puertos solo son necesarios para iniciar sesión en la consola de administración con fines de configuración.

En este punto,la instancia de ADC en Azure está configurada

Sección 3: Configurar el dispositivo Citrix ADC como proxy

Configure el ADC como proxy para redirigir el tráfico desde el explorador cliente a Internet.

Iniciar sesión en la consola de administración de ADC

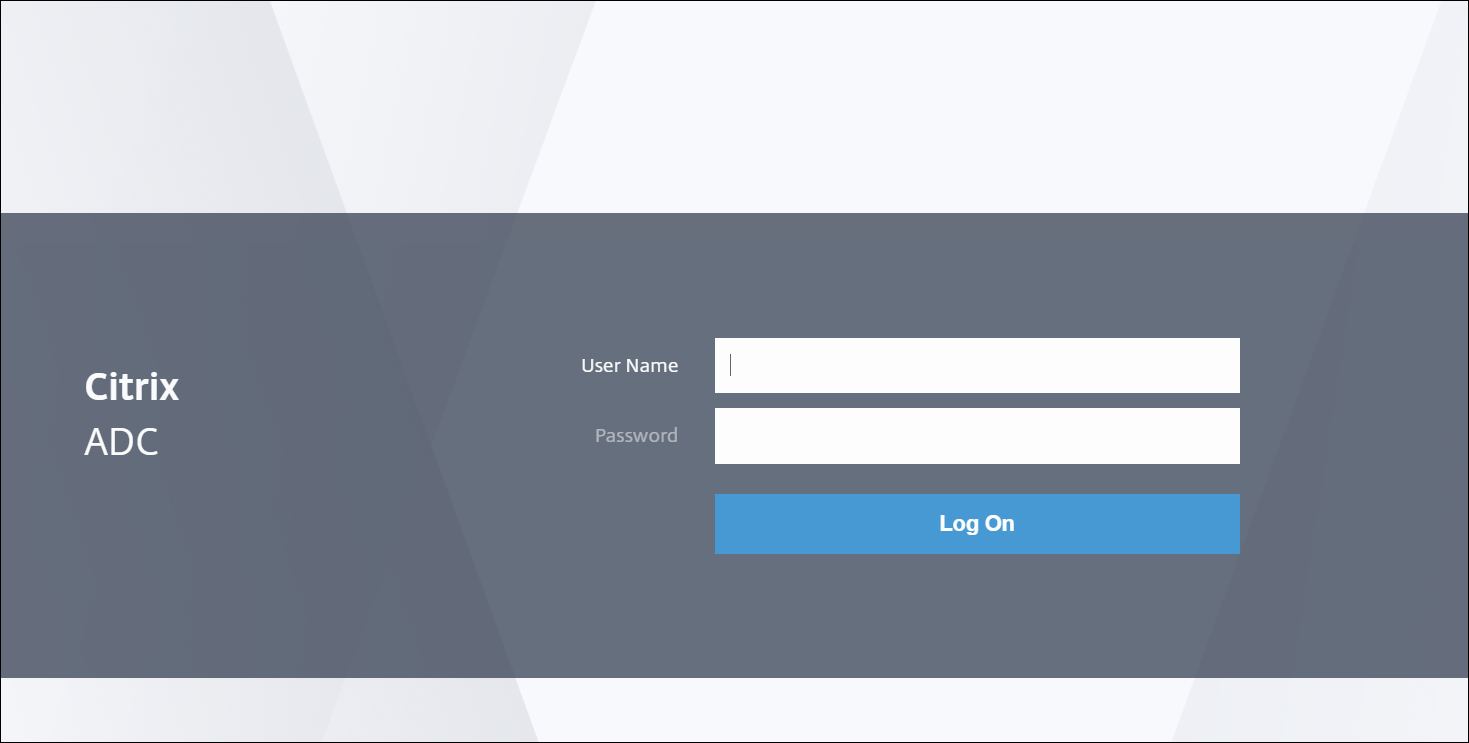

Vaya a la consola de administración de Citrix ADC introduciendo la dirección IP pública de la instancia en la barra de búsqueda del explorador

Nota:

Utilice la dirección IP de la máquina aprovisionada en los pasos anteriores, en este ejemplo

https://40.88.150.164/Inicie sesión en la consola introduciendo el nombre de usuario y la contraseña que configuró en los pasos anteriores

En la pantalla de configuración inicial, haga clic enContinuar

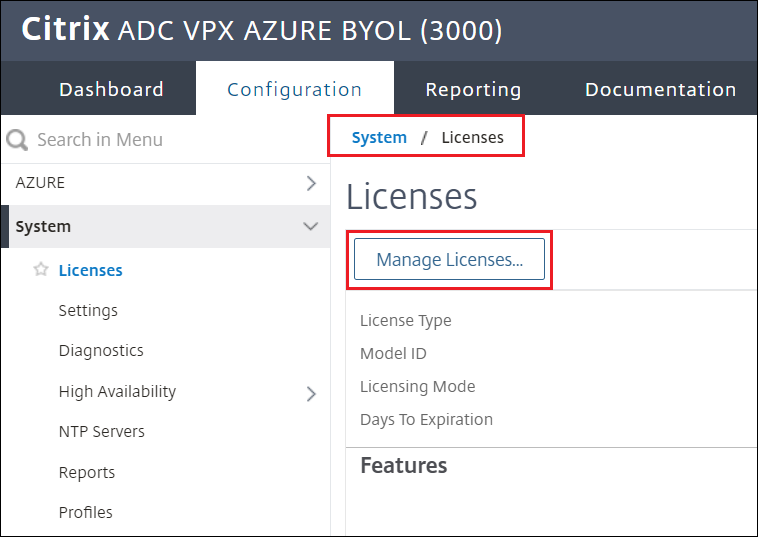

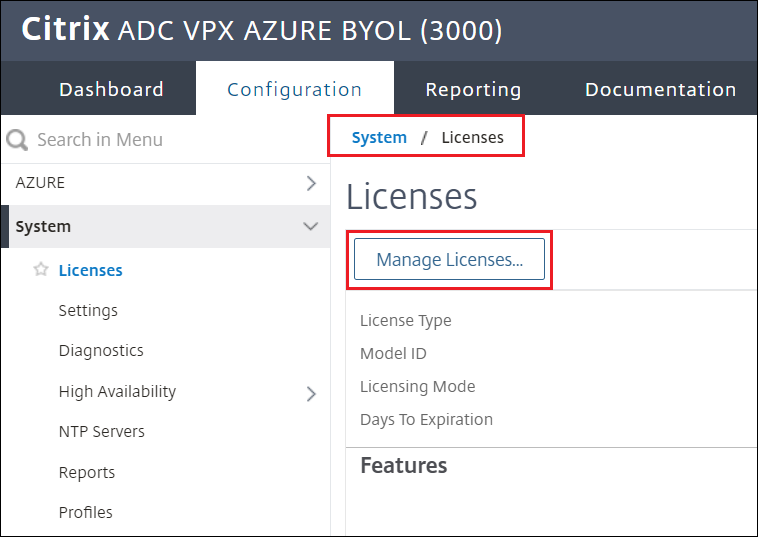

Cargar las licencias

Vaya aSistema > Licencias > Administrar licencias

Cargue las licencias necesarias para ADC.

Nota:

Las licencias que aportes deben admitir las funciones resaltadas en los pasos 11 y 13 en Configurar funciones básicas y configurar funciones avanzadas (por ejemplo, CNS_v3000_server_plt_retail.lic y cns_webf_sserver_retail.lic)

Reinicieel servidor después de cargar ambas licencias.

Después de reiniciar, vuelva a iniciar sesión en la administración

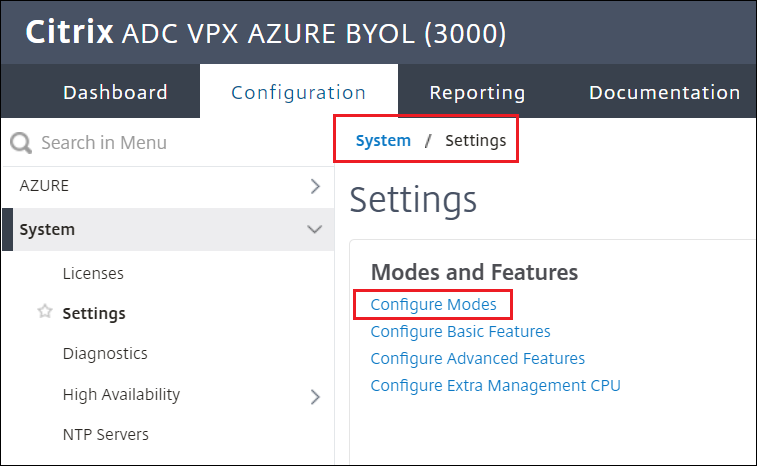

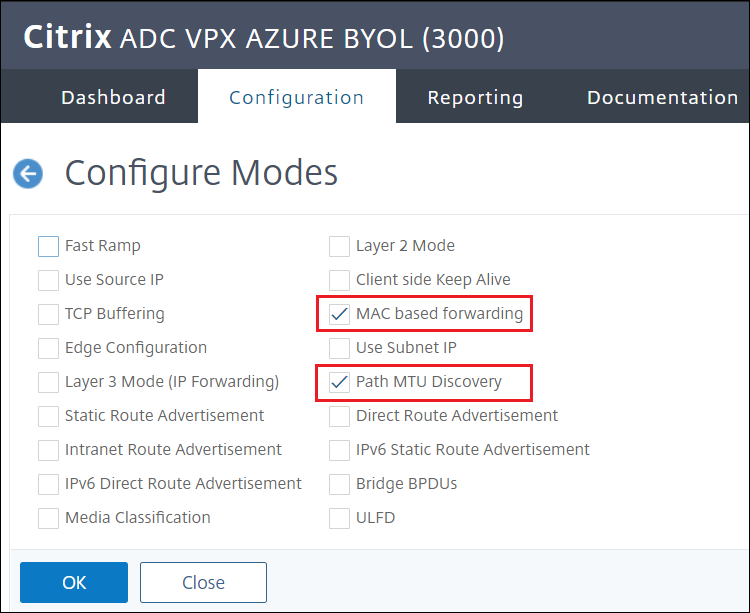

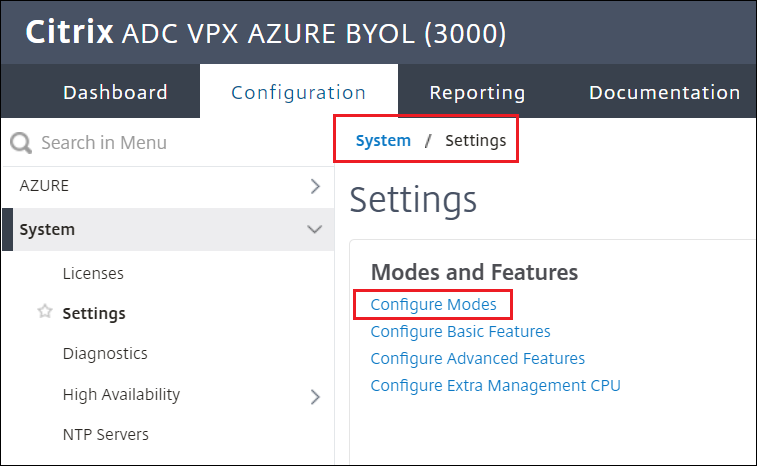

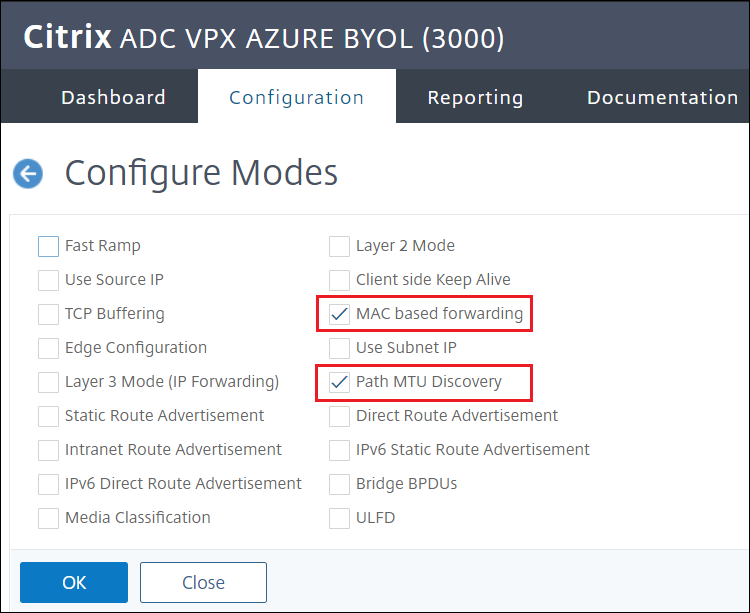

Vaya aSistema > Configuración > Configurar Modos

Solo se deben habilitar dos opciones dereenvío basado en MacyDescubrimiento MTU de ruta

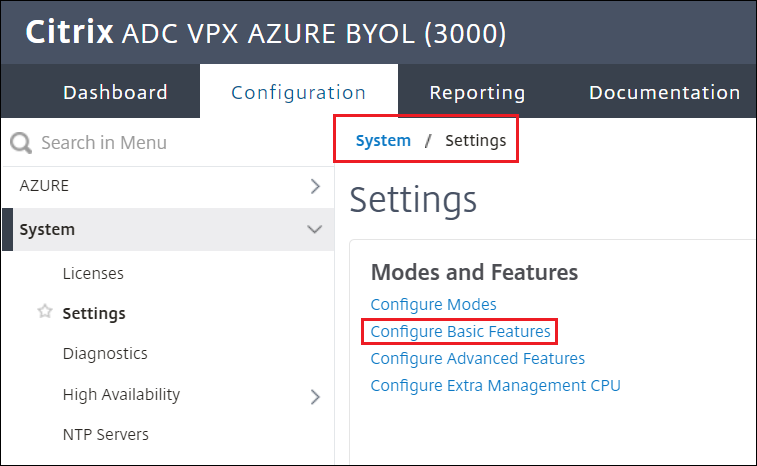

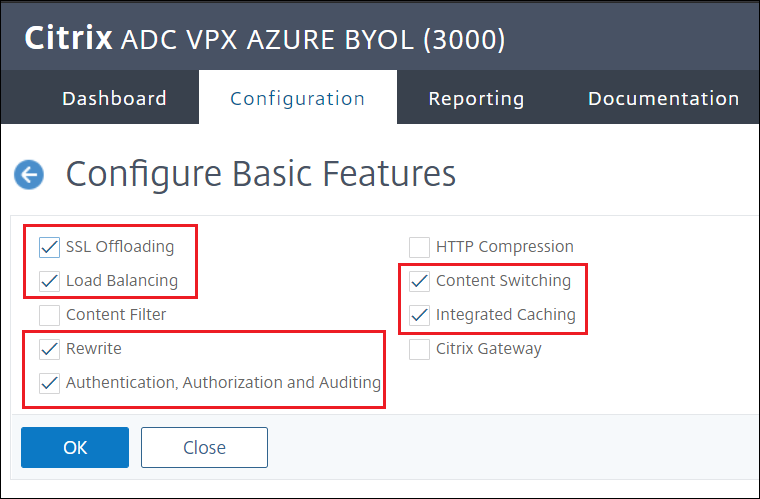

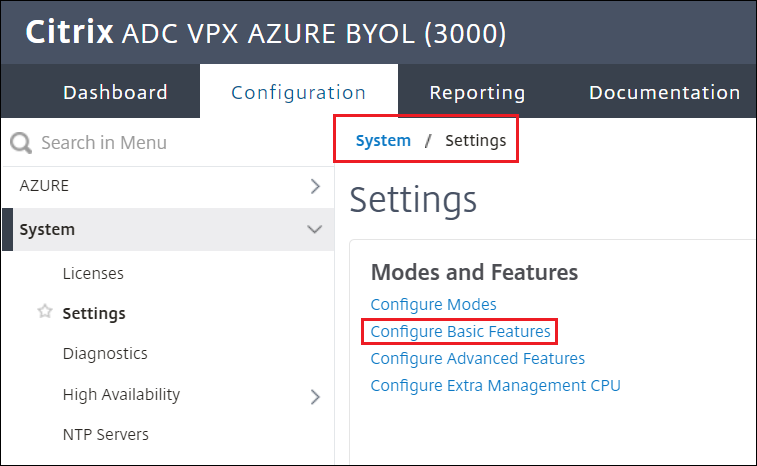

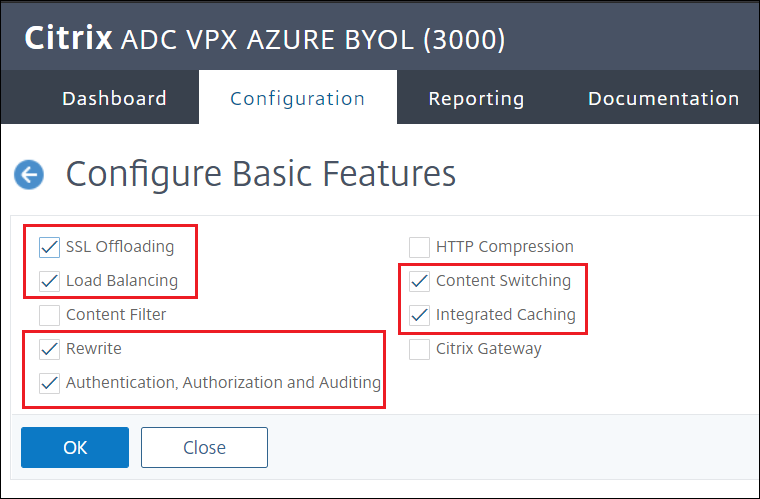

Vaya aSistema > Configuración > Configurar funciones básicas

Seleccione:

SSL Offloading,Load BalancingRewrite,Authentication, Authorization, and Auditing,Content Switching, yIntegrated Caching

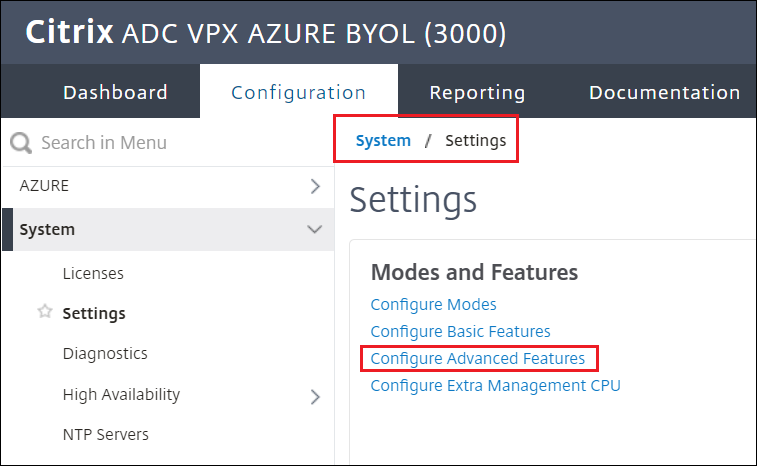

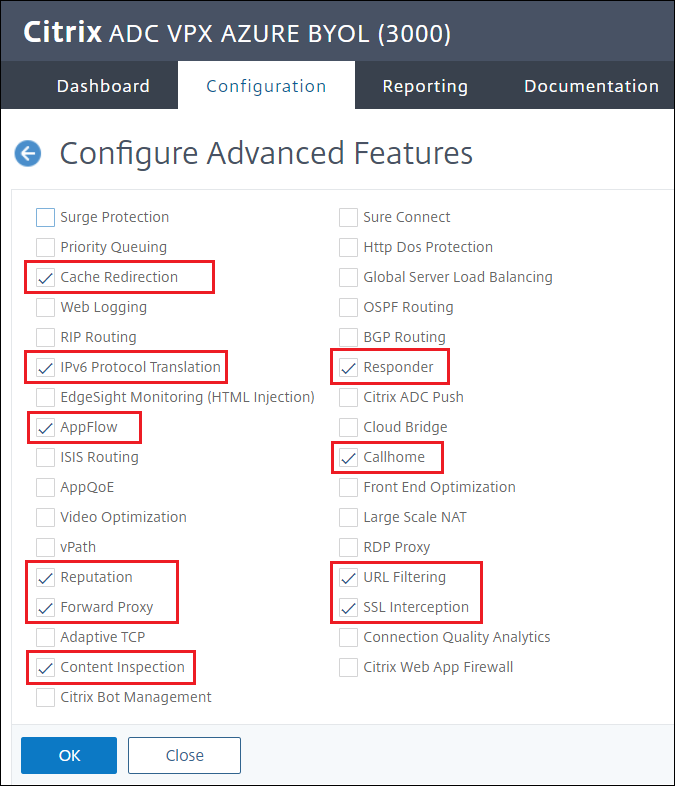

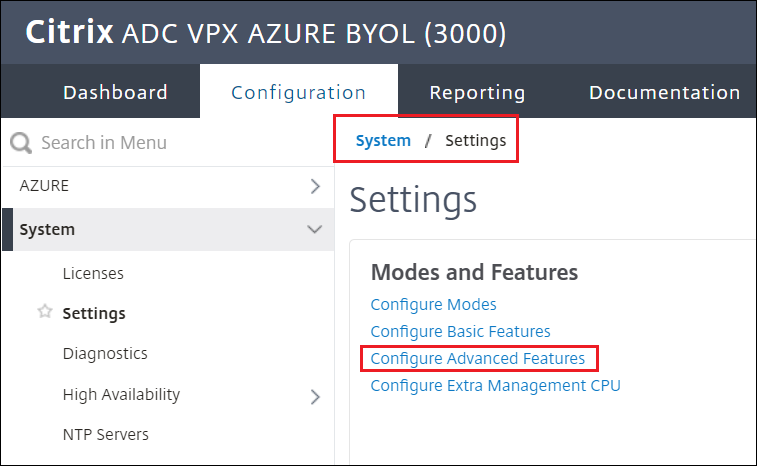

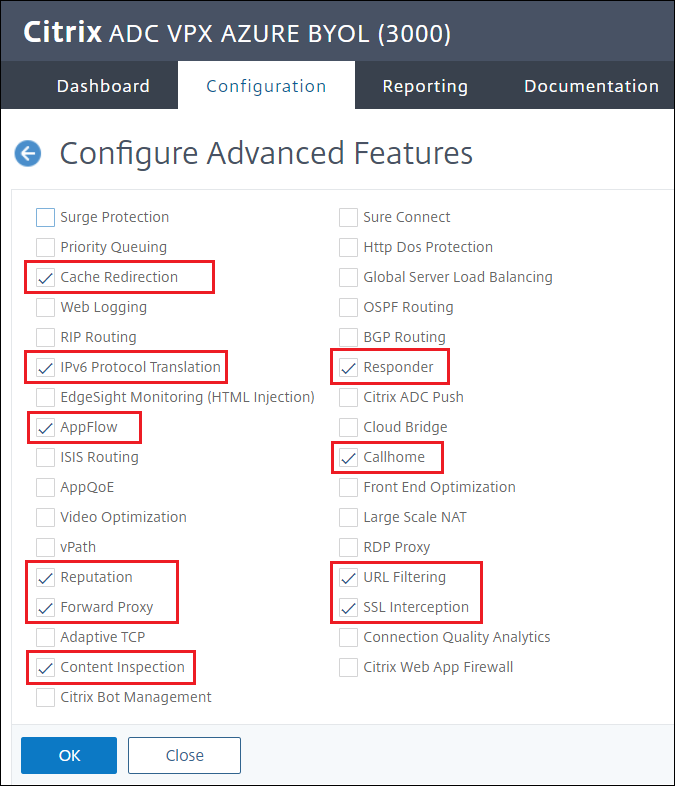

Vaya aSistema > Configuración > Configurar funciones avanzadas

Seleccione:

Cache Redirection,IPv6 Protocol Translation,AppFlow,Reputation,Forward Proxy,Content Inspection,Responder,URL Filtering, ySSL Interception

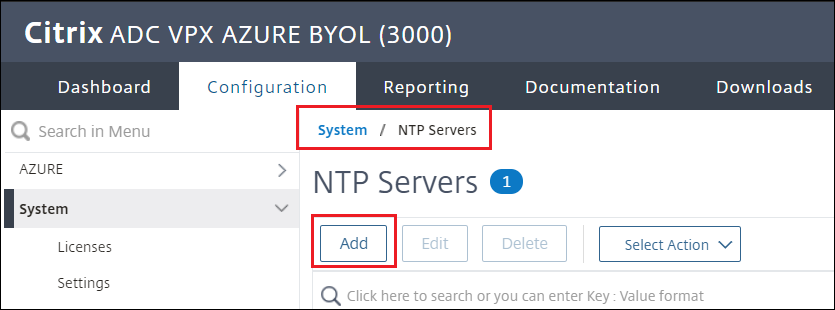

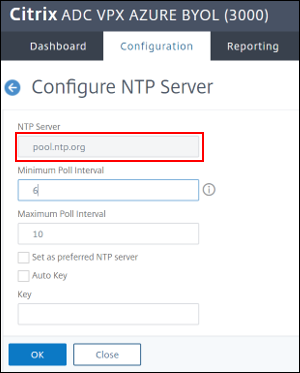

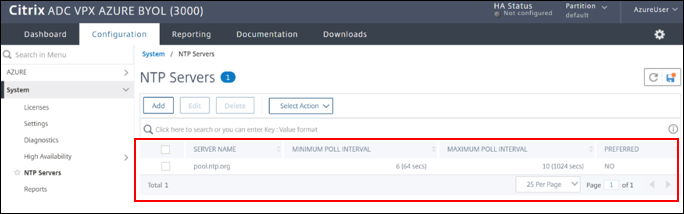

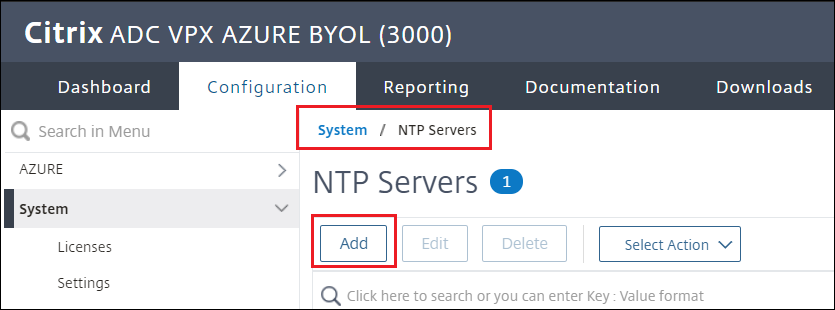

Configurar el servidor NTP

Vaya aSistema > Servidores NTP > Agregar

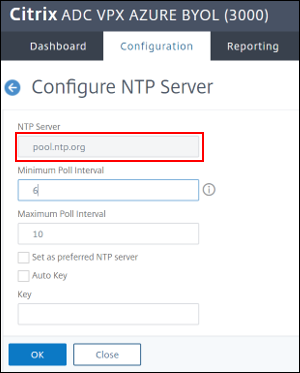

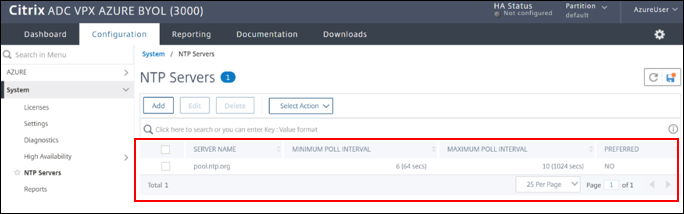

Crear un servidor, por ejemplo

pool.ntp.org

Habilitar NTP cuando se le solicite y configure el servidor como habilitado

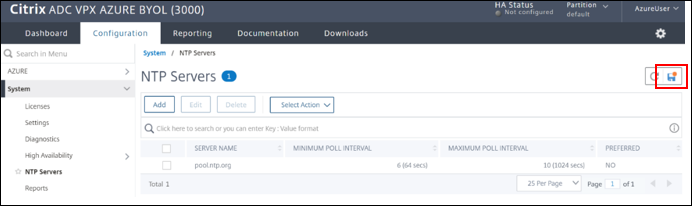

Guardar la configuración desde la acción de guardar el portal de administración

Abra la sesión SSH a la dirección de administración de ADC, inicie sesión con las credenciales que utilizó mientras aprovisionaba el ADC desde Azure

Configurar perfil TCP y vServer

Obtener洛杉矶

virtualippasos de la Sección 2 y entrar en el comando (en este ejemplo 10.1.0.5)Ejecute los siguientes comandos con la

sslproxydirección, por ejemplovirtualip:Para agregar perfil TCP:

add ns tcpProfile proxy-tcpprofile01 -dynamicReceiveBuffering ENABLED -KA ENABLED -mptcp ENABLED -mptcpDropDataOnPreEstSF ENABLED -mptcpSessionTimeout 360 -builtin MODIFIABLEPara agregar un servidor virtual

add cs vserver sslproxy01 PROXY 10.1.0.5 8080 -cltTimeout 360 -tcpProfileName proxy-tcpprofile01 -persistenceType NONE bind cs vserver sslproxy01 -lbvserver azurelbdnsvserver add netProfile proxy-netprofile01 -srcIP 10.1.0.5 -srcippersistency ENABLED -MBF ENABLED -proxyProtocol ENABLED -proxyProtocoltxversion V2 set cs vserver sslproxy01 -netProfile proxy-netprofile01 set ssl vserver sslproxy01 -sslProfile ns_default_ssl_profile_frontend save ns configPara cambiar laconfiguración de cachévolver a la sesión de administración en el explorador

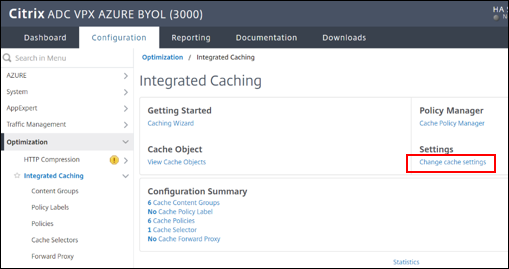

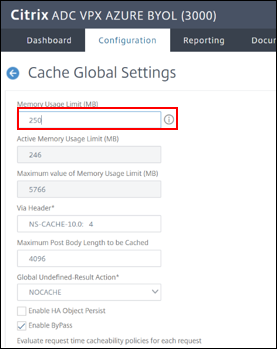

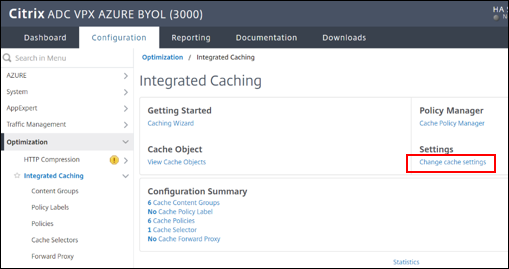

Vaya aOptimización > Almacenamiento en caché integrado

Vaya aConfiguración > Cambiar configuración de caché

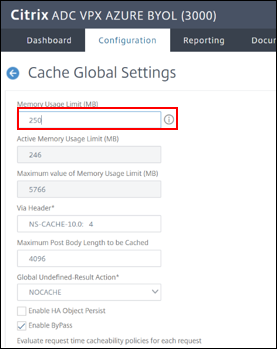

Establezca ellímite de uso de memoria

250 MBy haga clic enAceptar

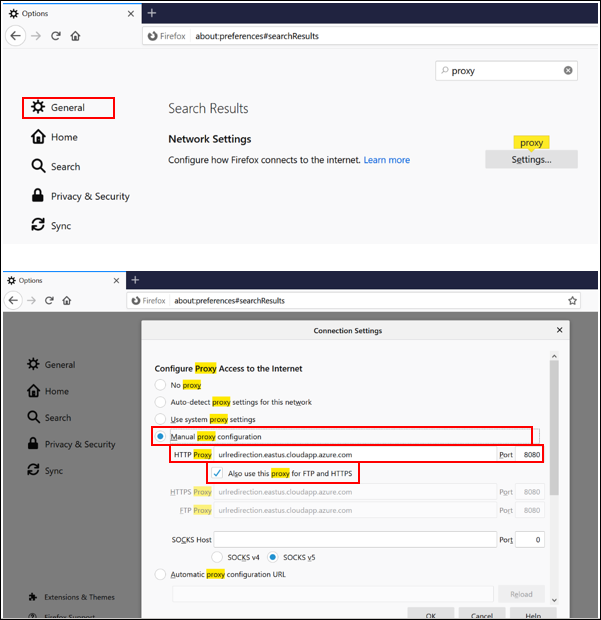

Configurar el cliente para la redirección de URL

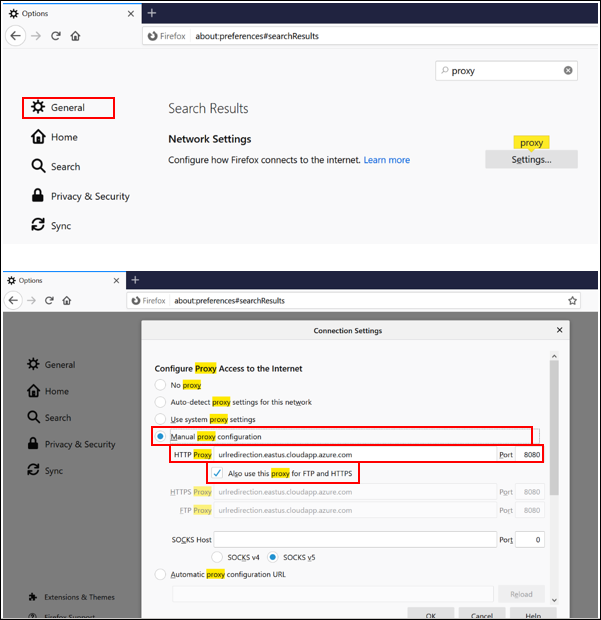

En un cliente, por ejemplo Firefox

Configure el proxy del explorador en

virtualip, IP pública o FQDN: 8080 configurado en la Sección 2 (por ejemplo,urlredirection.eastus.cloudapp.azure.com:8080)

Ahora que tenemos un ADC configurado, pruebe cualquier conectividad del sitio web desde el explorador con el ADC actuando como proxy.

Sección 4: Configurar la intercepción SSL

La intercepción SSL utiliza una directiva que especifica el tráfico que interceptar, bloquear o permitir. Citrix recomienda configurar una directiva genérica para interceptar tráfico y directivas más específicas para omitir parte del tráfico.

Referencias:

Ejemplo de configuración de vídeo

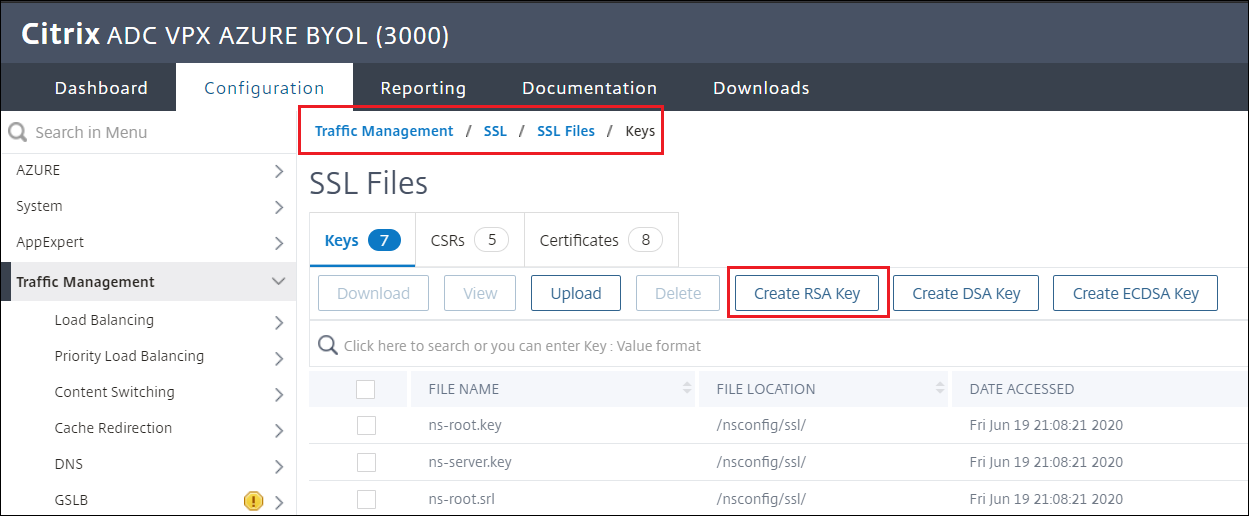

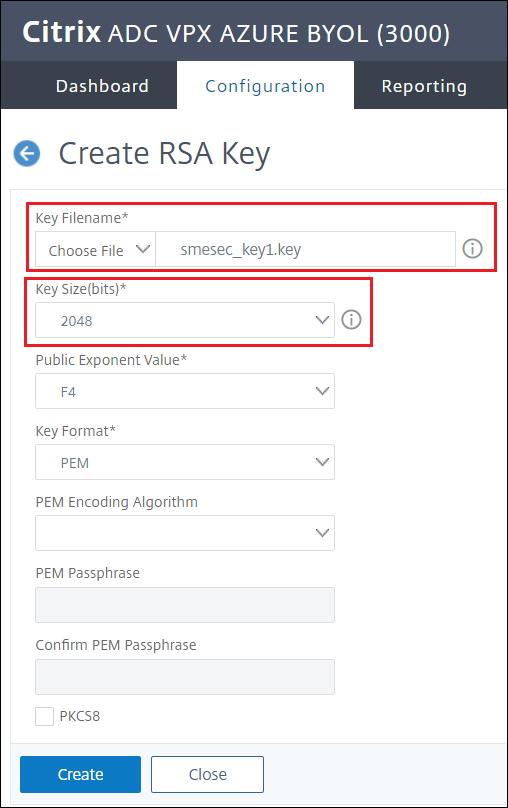

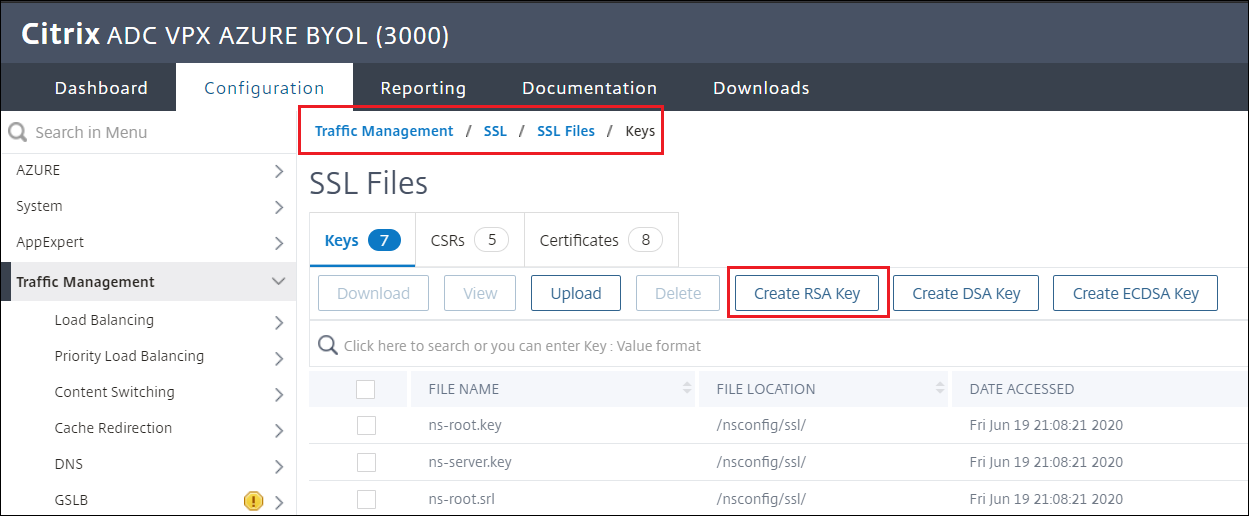

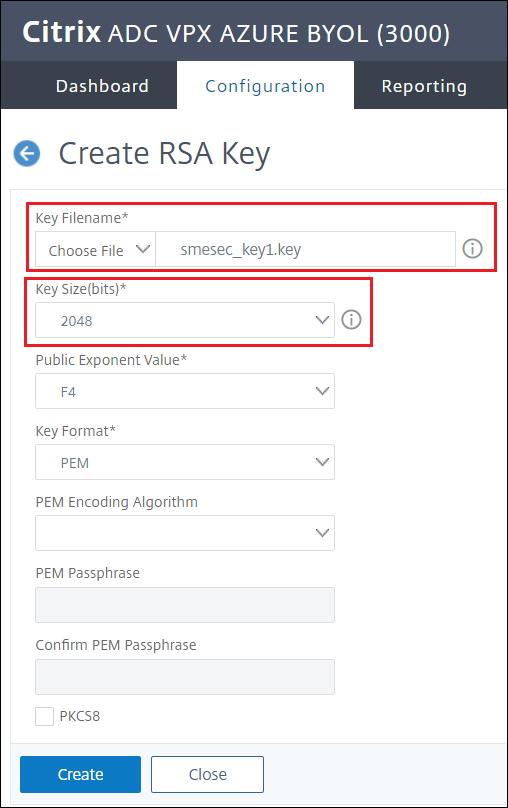

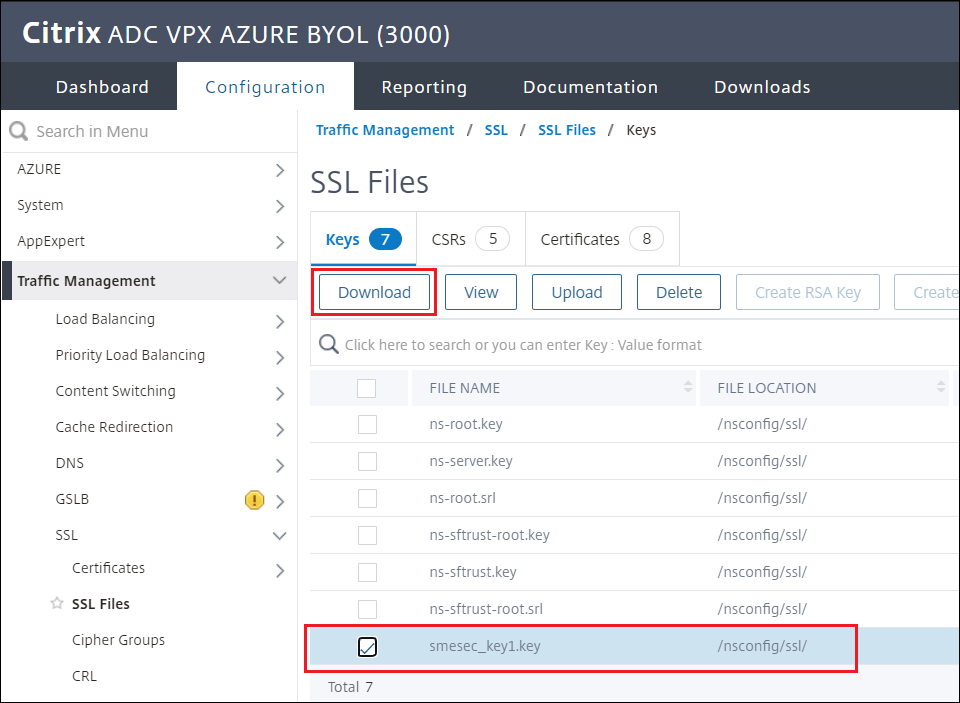

Crear una clave RSA

Vaya aGestión del tráfico > SSL > Archivos SSL > Claves

SeleccioneCrear clave RSA

Seleccione el nombre del archivo de clave y el tamaño de clave requerido

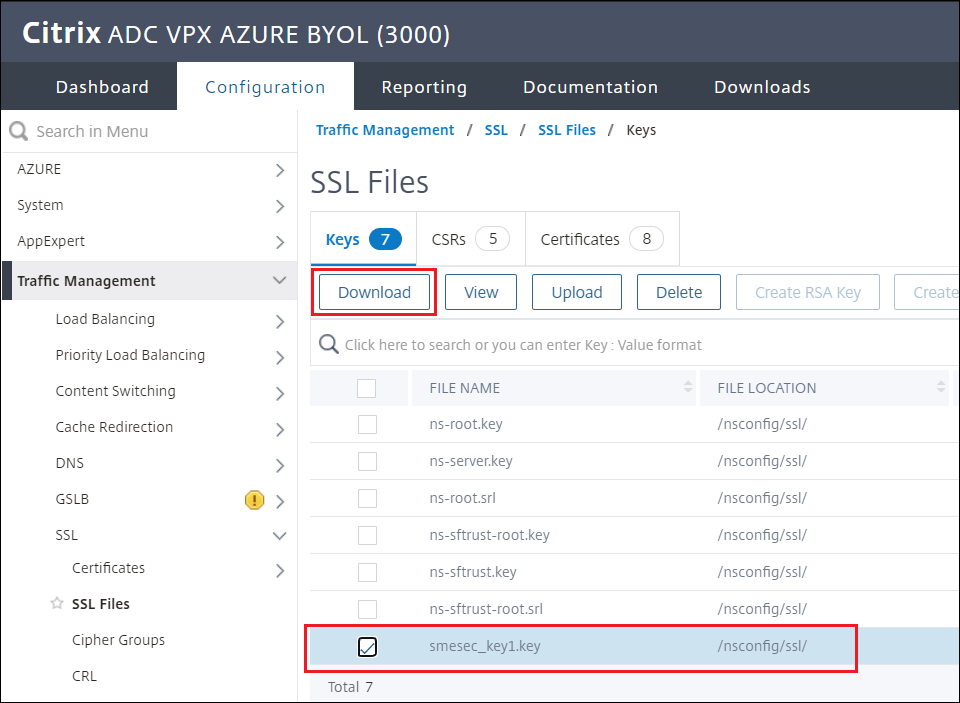

Una vez creada la clave, descargue el archivo

.keypara usarlo más tarde

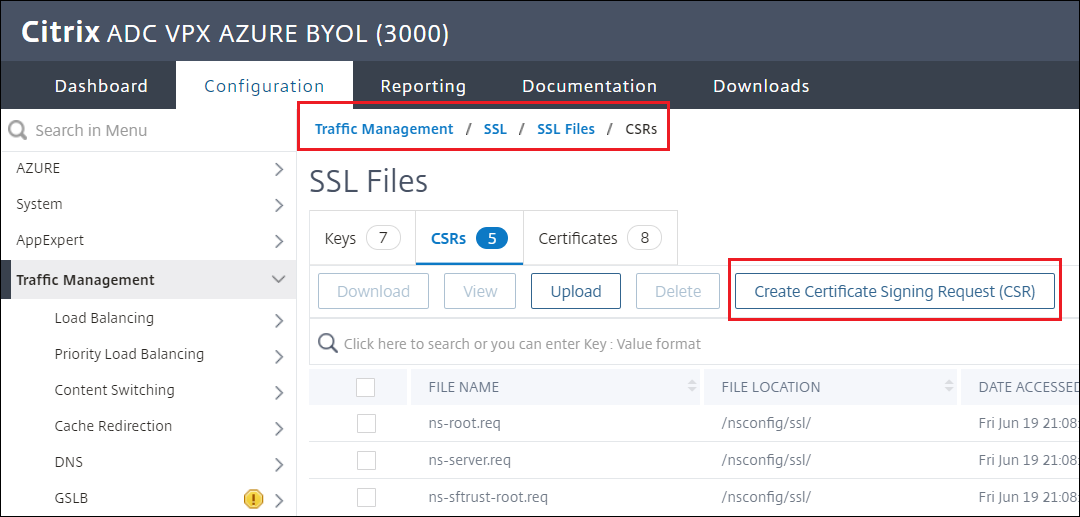

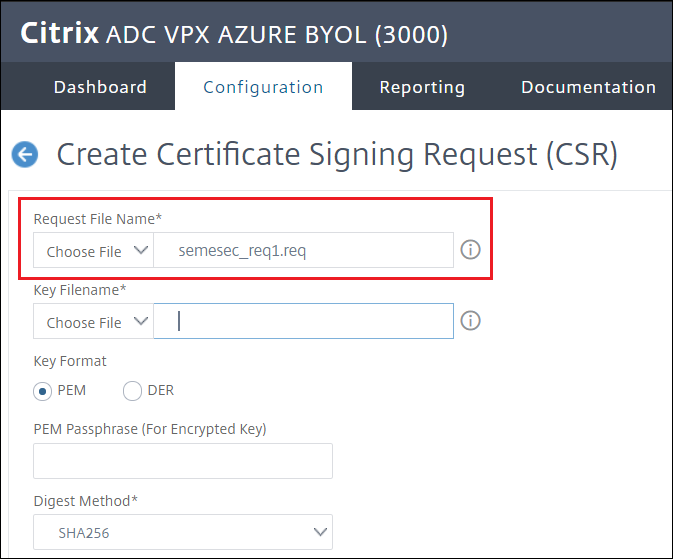

Crear una solicitud de firma de certificados (CSR)

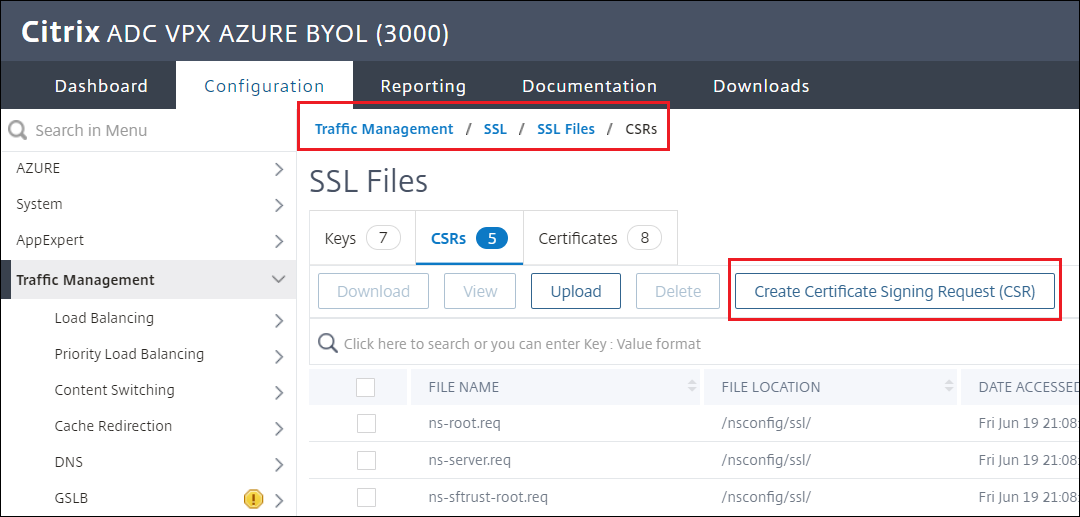

Vaya aAdministración de tráfico > SSL > Archivos SSL > CSR > Crear solicitud de firma de certificado (CSR)

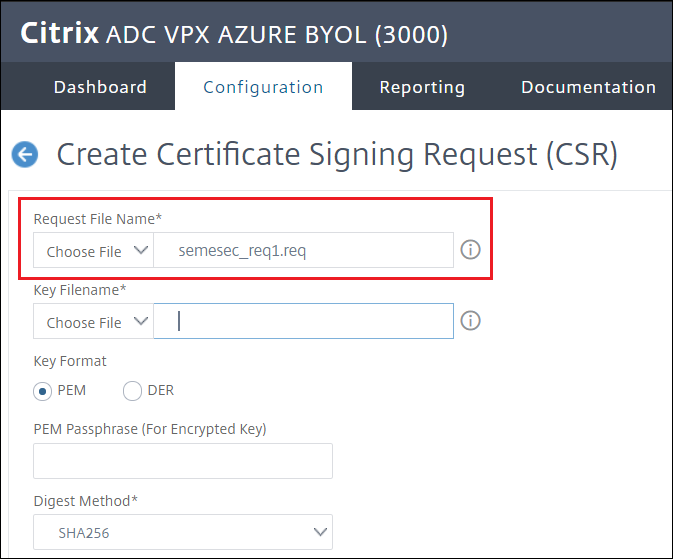

Asigne联合国数量al de solicitud archivo穷ejemplo

semesec_req1.req

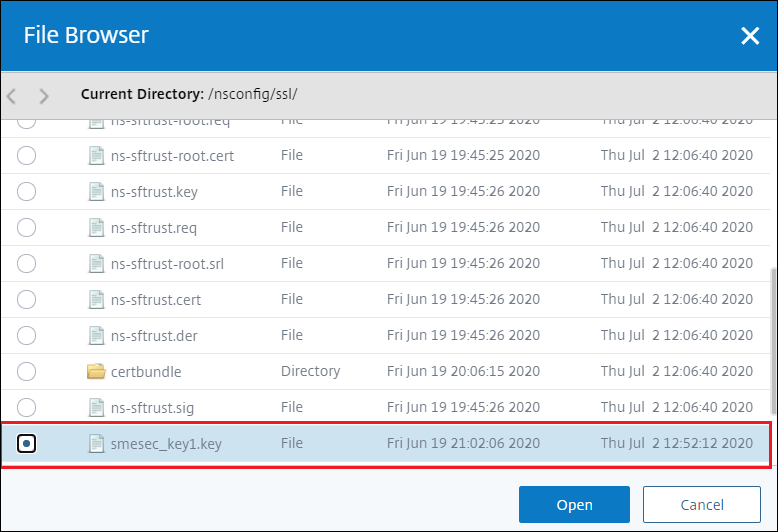

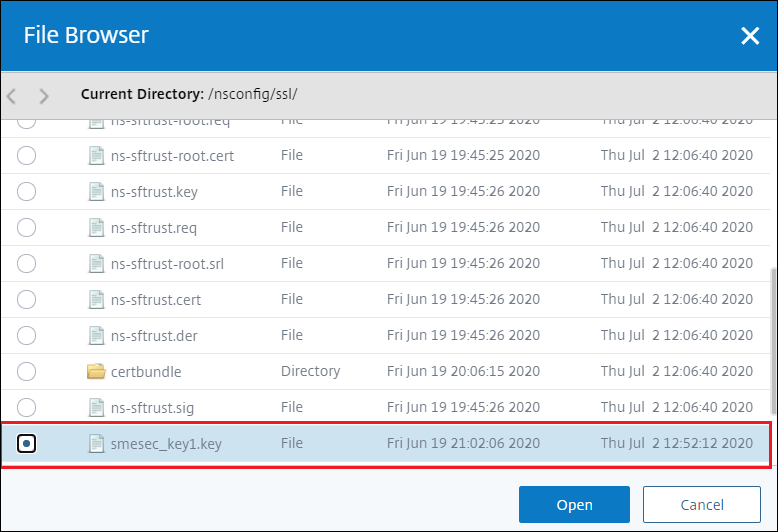

Haga clic en Nombre dearchivo de clave > Aplicarel nombre del archivo de clave es el que se creó en el paso anterior, en este ejemplo

smesec_key1.key

Después de seleccionar la Clave continúe rellenando los espacios en blanco necesarios: Nombre común, Nombre de la organización y Estado o provincia

Haga clic en Crear

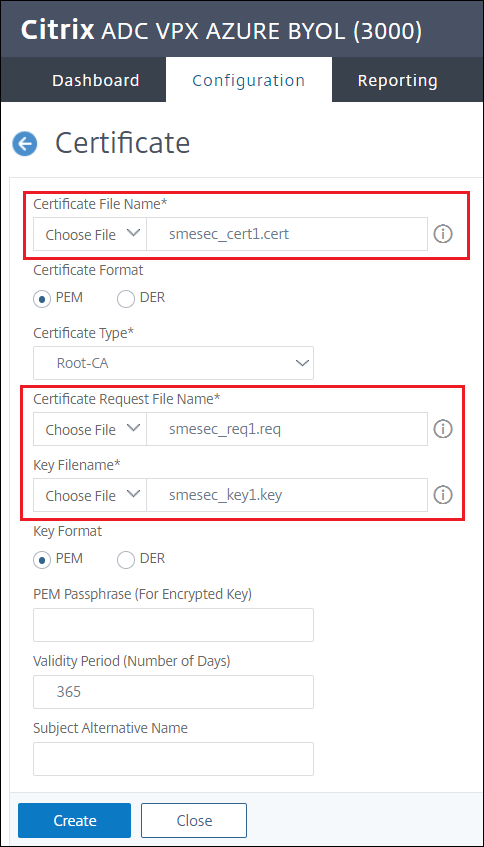

Crear un certificado

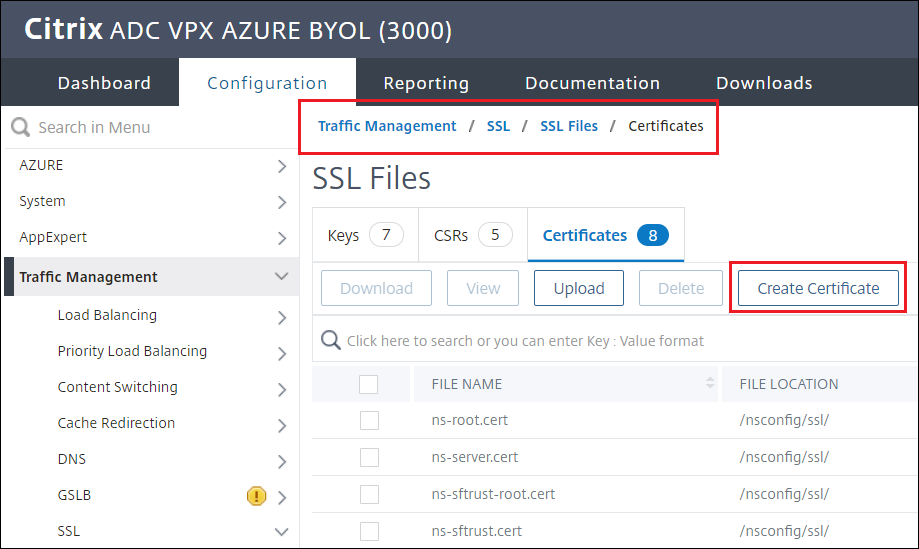

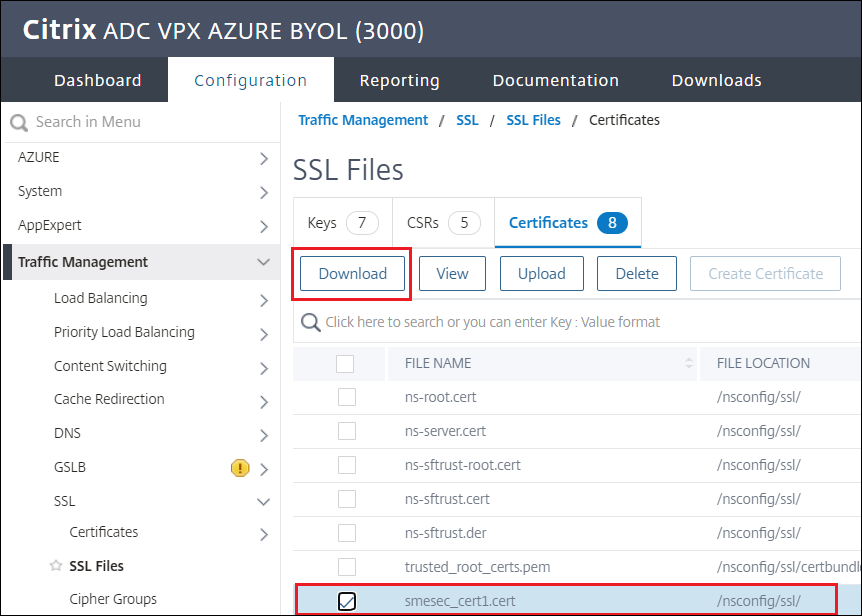

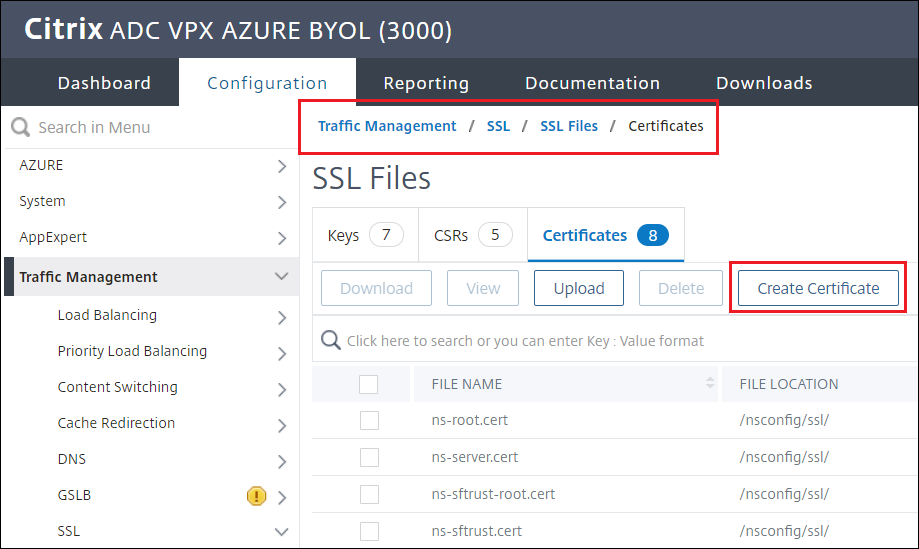

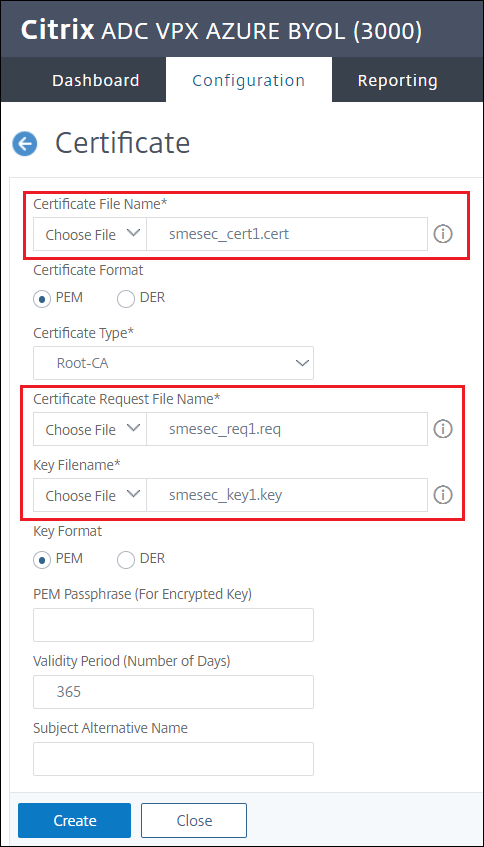

Vaya aGestión del tráfico > SSL > Archivos SSL > Certificados > Crear certificado

Asigne un nombre al certificado y elija el archivo de solicitud de certificado (

.req) y el nombre del archivo de clave (.key) creados en los pasos anteriores

Haga clic en Crear

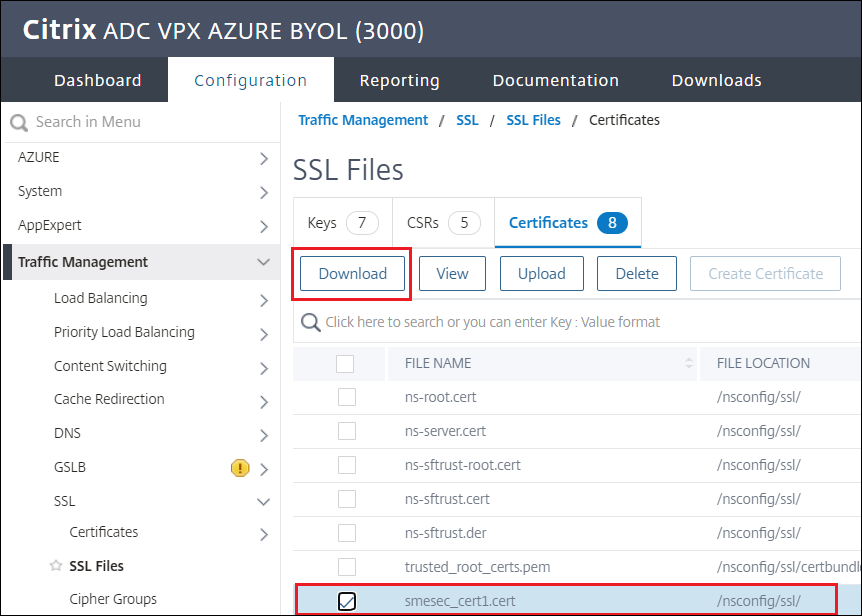

Una vez creado el certificado, descargue el archivo

.certpara su uso posterior

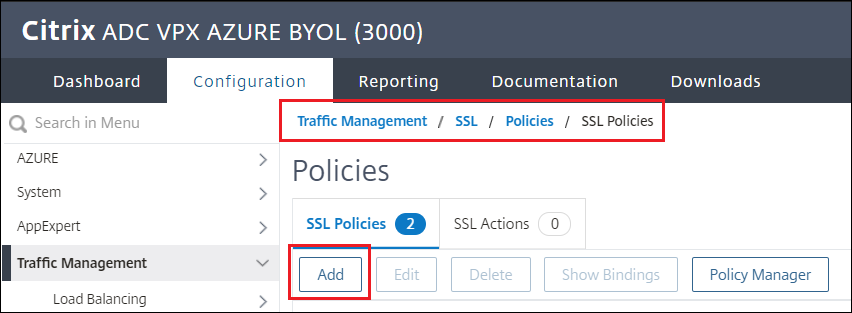

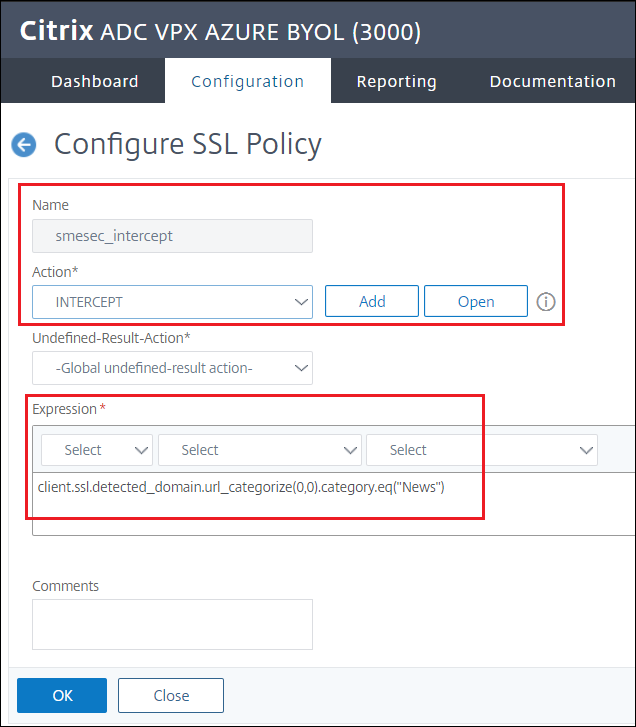

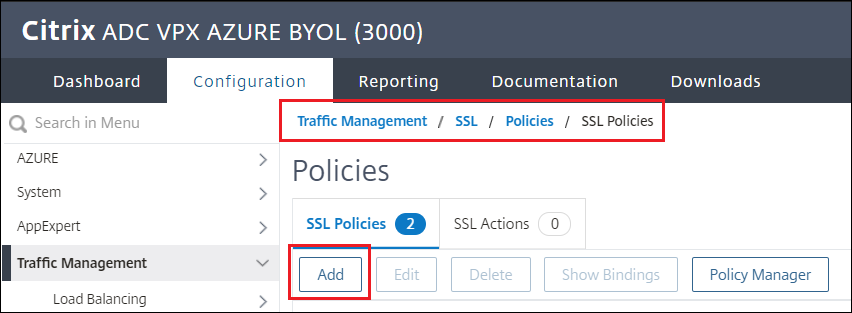

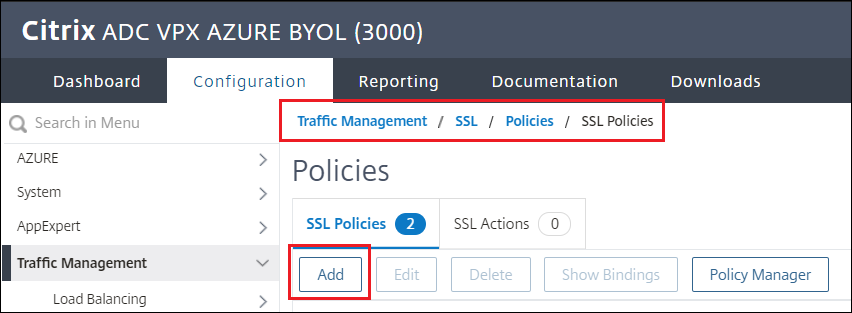

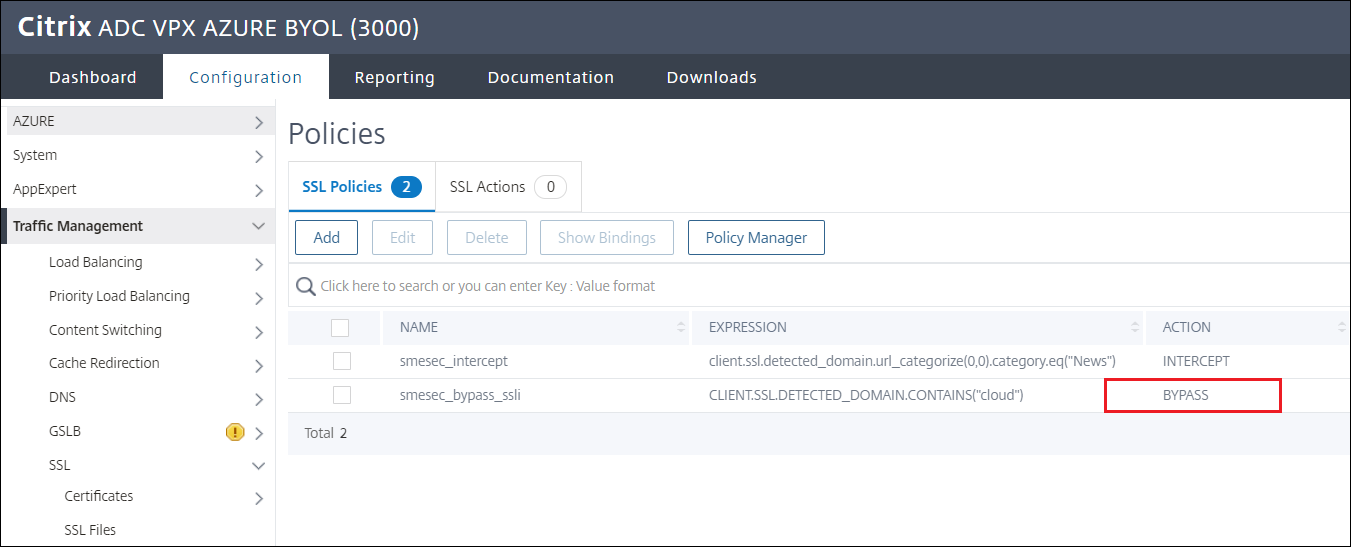

Crear directiva SSL INTERCEPT

Vaya aAdministración de tráfico > SSL > Directivas

Haga clic en Agregar.

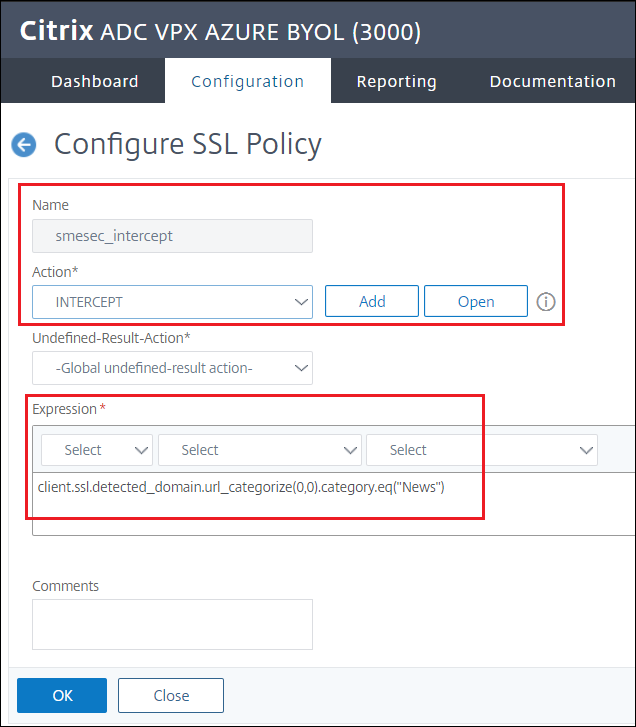

Asigne un nombre a la directiva y seleccione la acción INTERCEPTAR

Expresión para interceptar noticias:

client.ssl.detected_domain.url_categorize(0,0).category.eq("News")Haga clic en Crear

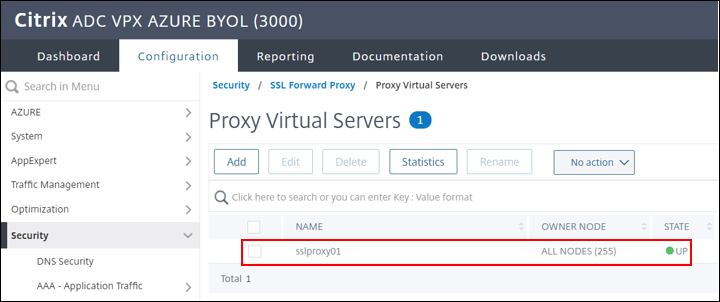

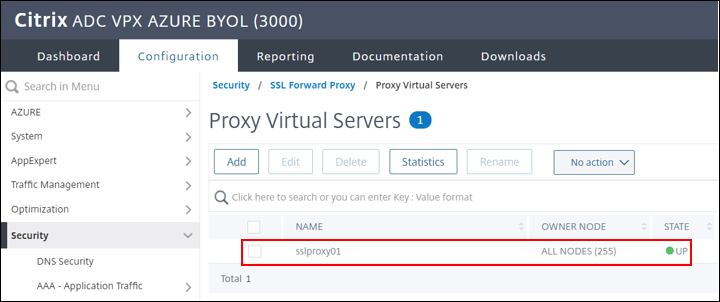

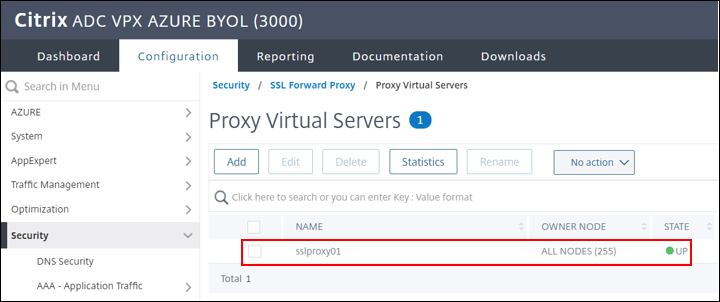

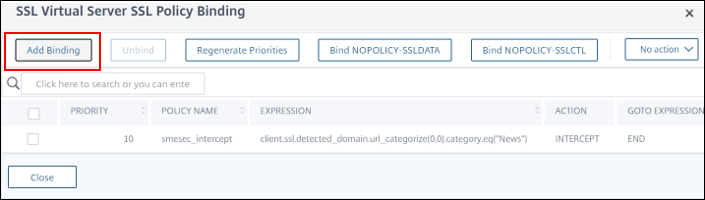

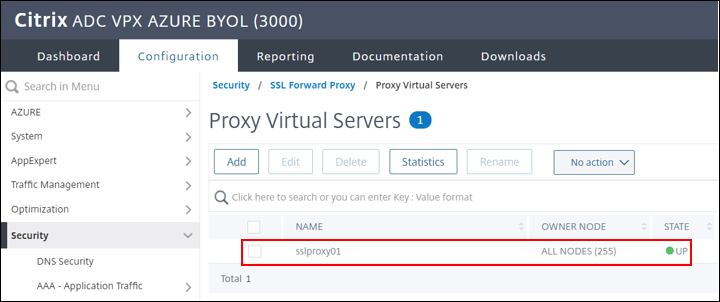

Para enlazar la directiva Interceptar al servidor virtual, vaya aSeguridad > Proxy de reenvío SSL > Servidores virtuales proxy

Seleccione el servidor virtual, en este ejemplo

sslproxy01Seleccioneagregar directivas SSLy haga clic enSin enlace de directivas SSL

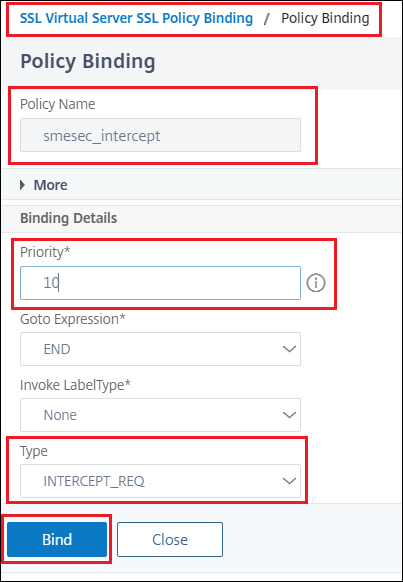

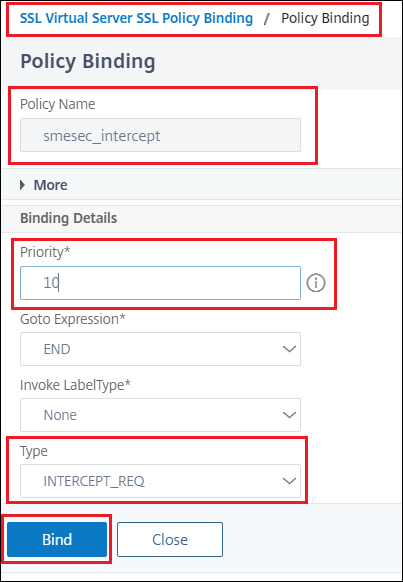

Enlazar la directiva de interceptación:

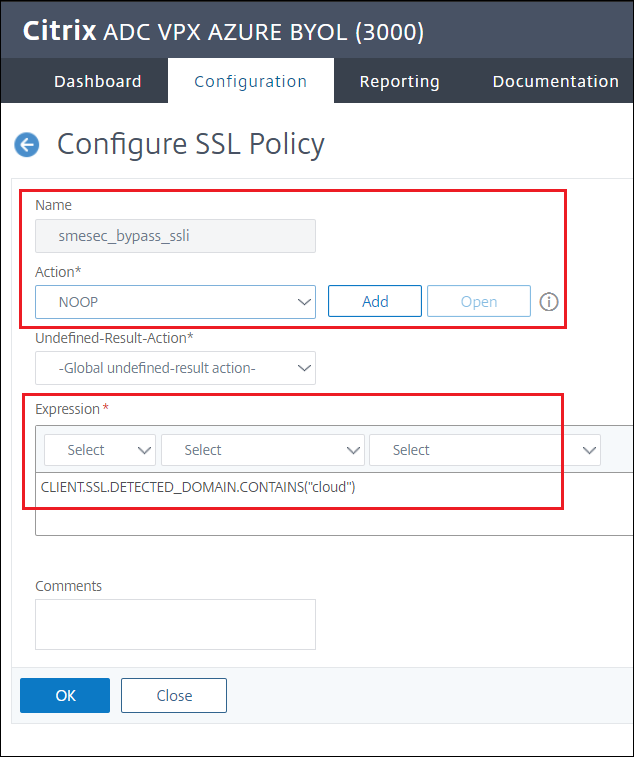

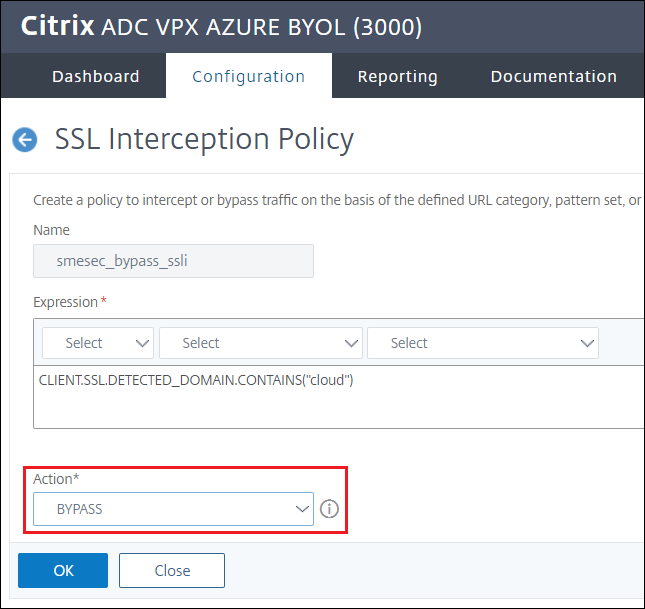

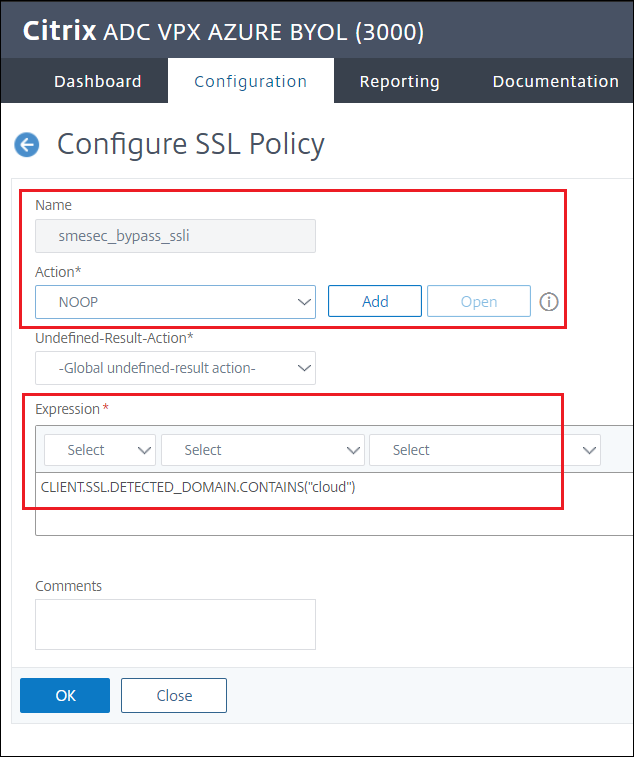

Crear directiva de BYPASS SSL

Vaya aAdministración de tráfico > SSL > Directivas

Haga clic en Agregar.

Asigne un nombre a la directiva y seleccione la acción NOOP: No hay opción BYPASS, consulte el siguiente paso

Expresión para omitir la directiva:

CLIENT.SSL.DETECTED_DOMAIN.CONTAINS("cloud")

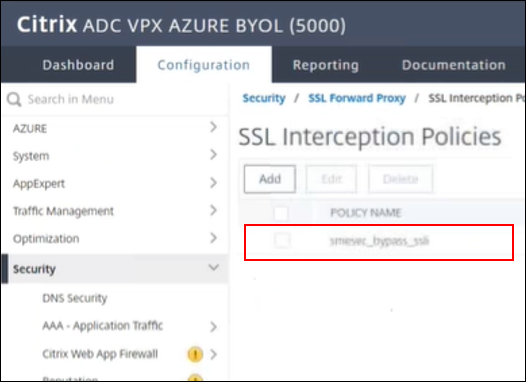

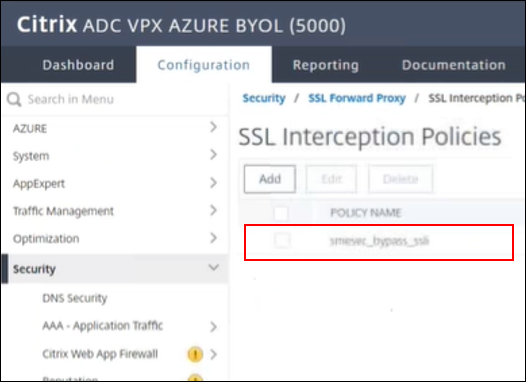

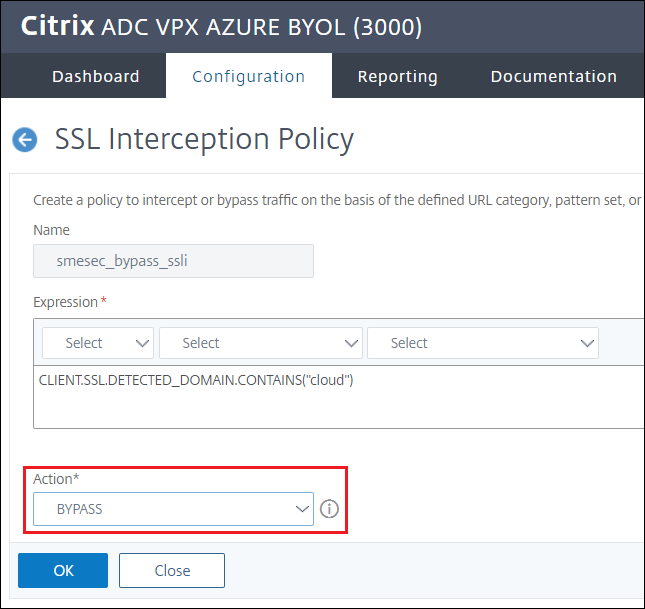

Vaya aSeguridad > Proxy de reenvío SSL > Directivas de intercepción SSL

Seleccione la directiva para editarla

Cambiar acción de NOOP a BYPASS

Haga clic en Aceptar

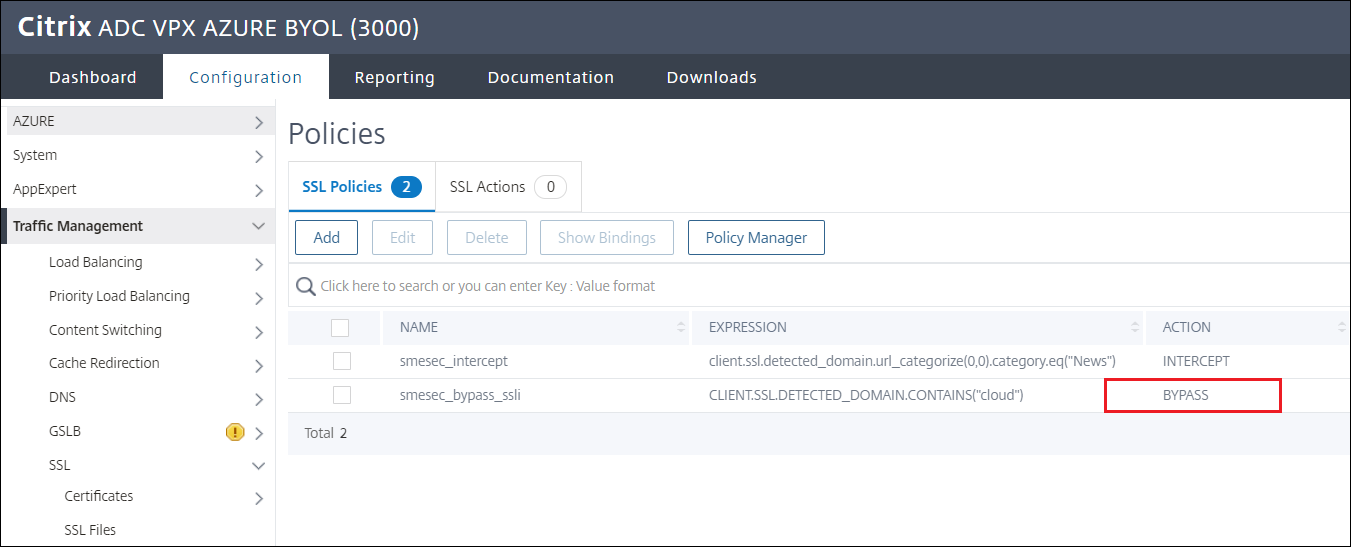

Verifique dos veces que la acción sea ahora BYPASS

Volver aAdministración de tráfico > SSL > Directivaspara volver a comprobar el cambio

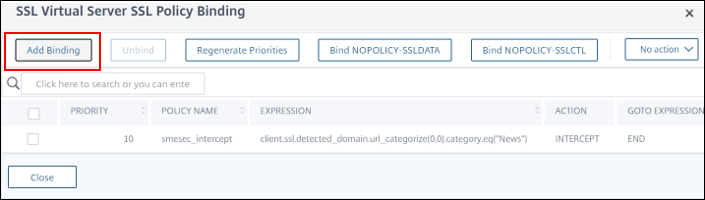

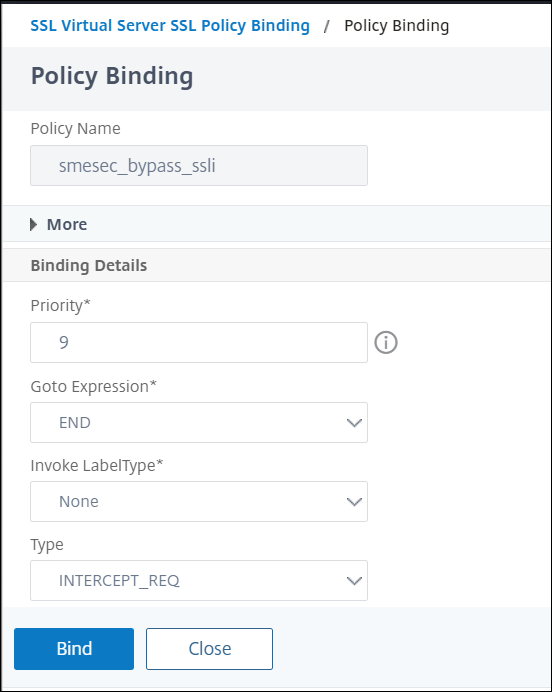

Para enlazar la directiva Omitir al servidor virtual, vaya aSeguridad > Proxy de reenvío SSL > Servidores virtuales proxy

Haga doble clic en el servidor virtual, en este ejemplo

sslproxy01Seleccioneagregar directivas SSLy haga clic enEnlace de directivas SSL

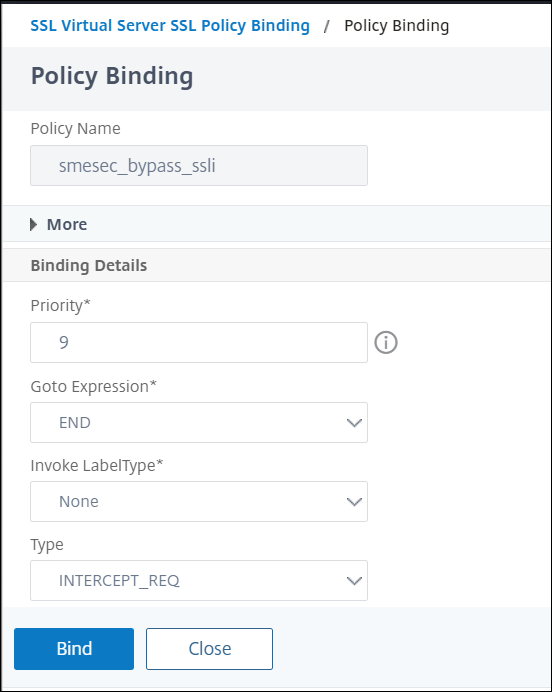

Enlazar la directiva de omisión > Agregar

Haga clic en Enlazar

Nota:

Esta directiva se crea para omitir la intercepción de ADC para el tráfico que va a un explorador seguro

launch.cloud.com

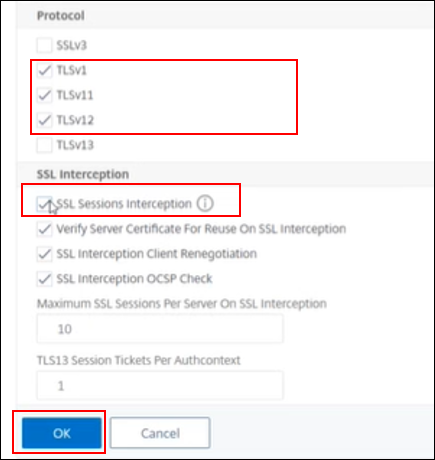

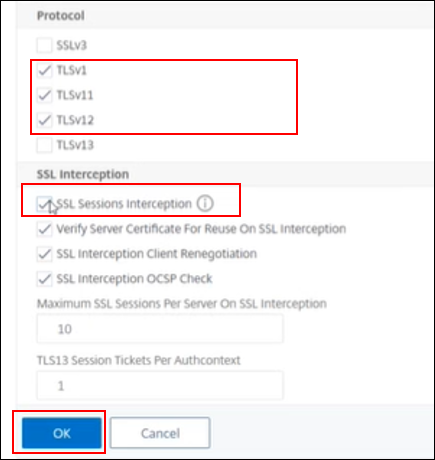

Crear perfil SSL

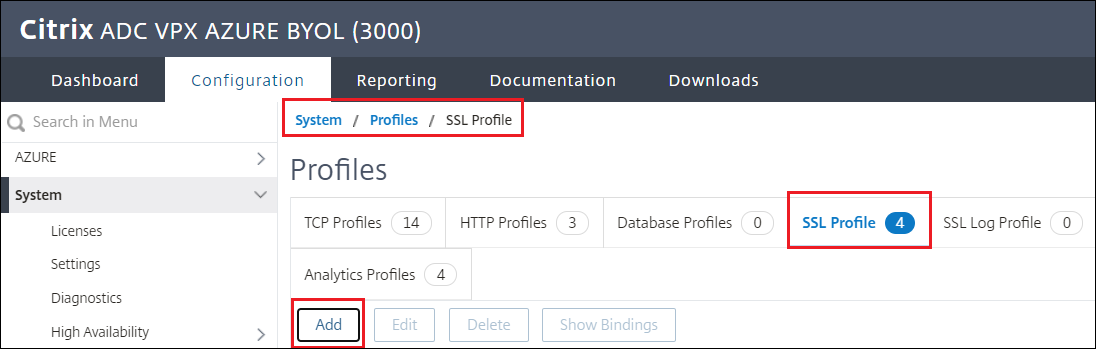

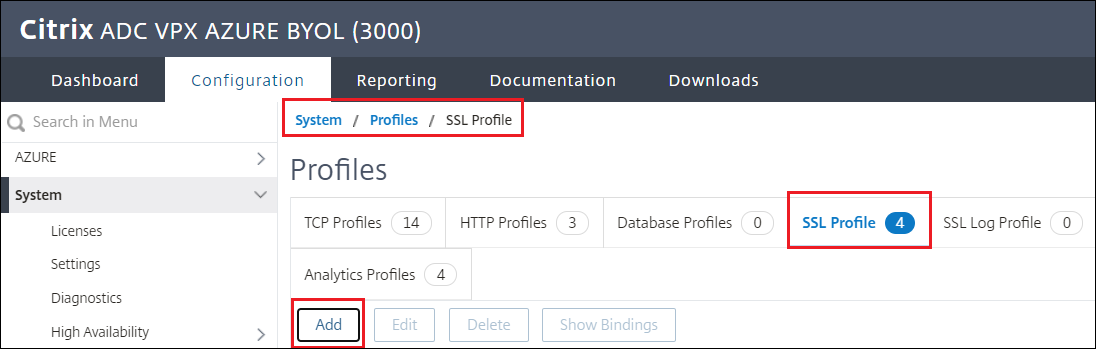

Vaya aSistema > Perfiles > Perfil SSL > Agregar

Crear el perfil dándole un nombre, en este ejemplo

smesec_swg_sslprofile

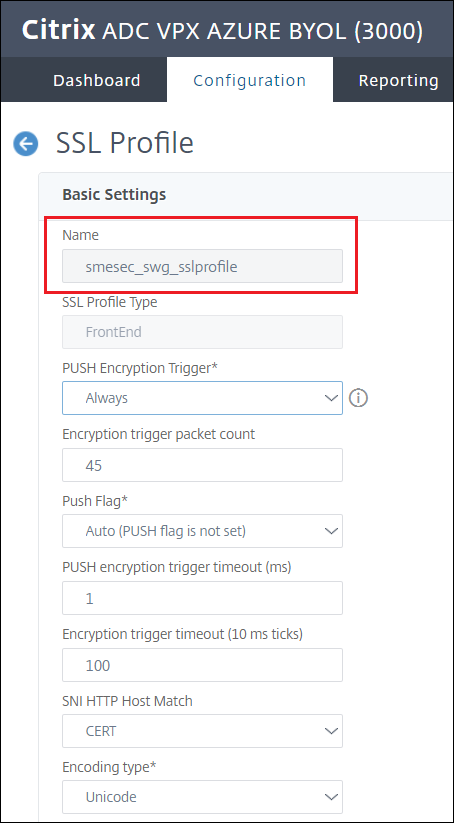

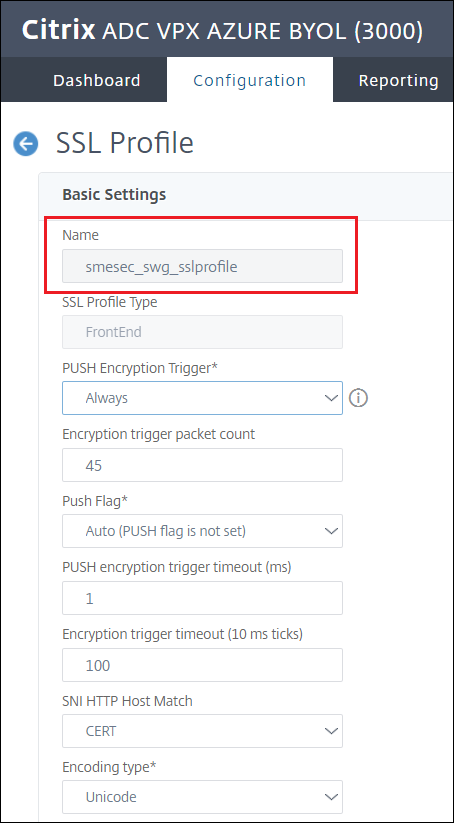

Marque la casilla para habilitar la Intercepción de sesiones SSL y, a continuación, haga clic en Aceptar

Haga clic en Aceptar para crear un perfil SSL

Debe instalar el par de llaves de certificado

Asegúrese de tener un

.pfxformato del par cert-key antes. Consulte el siguiente paso para obtener instrucciones sobre cómo generar un archivo.pfxa partir de los archivos.certy.keyque descargó anteriormente.

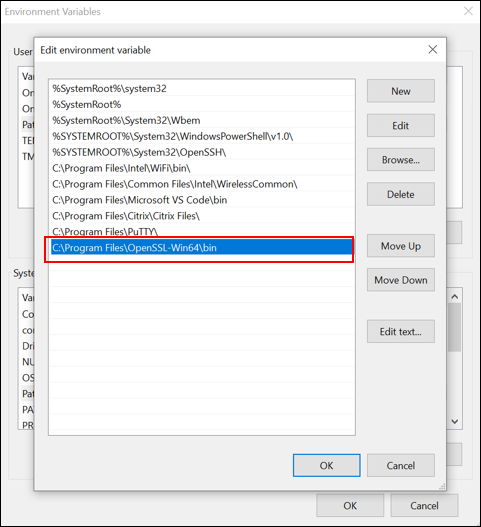

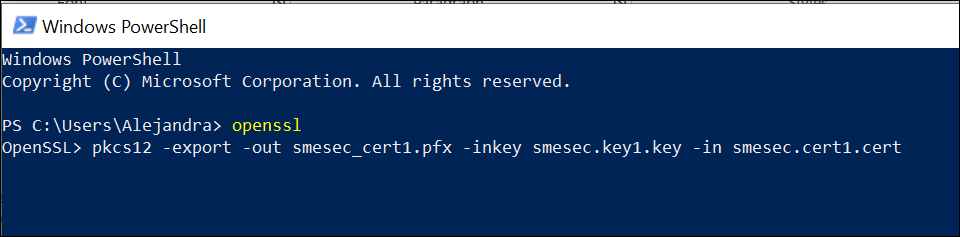

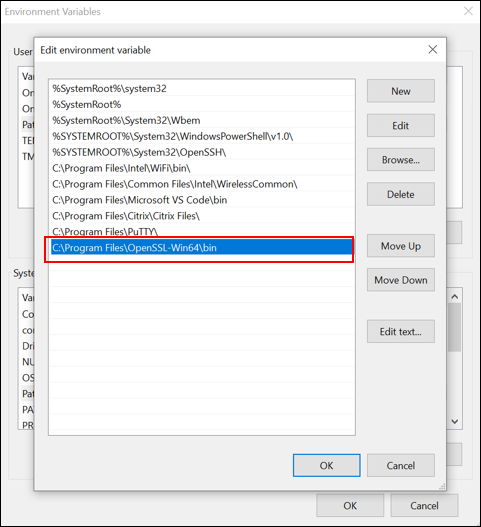

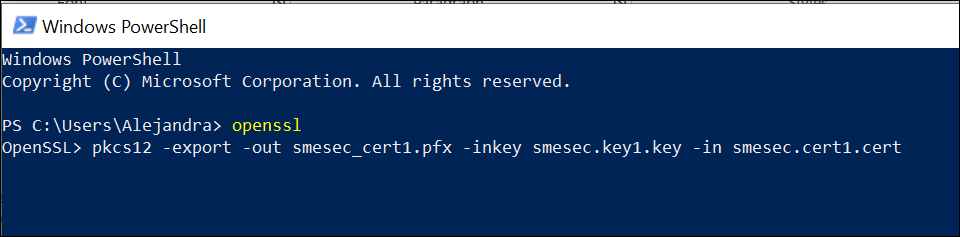

Preparar par de llaves de cert

Comience porinstalar la herramienta SSL

Agregar la ruta

opensslde instalación a las variables de entorno del sistema

Desde PowerShell, ejecute el comando:

openssl pkcs12 -export -out smesec_cert1.pfx -inkey smesec.key1.key -in smesec.cert1.cert

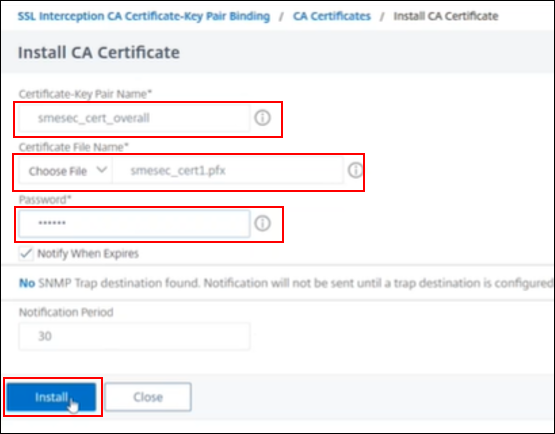

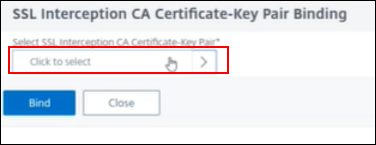

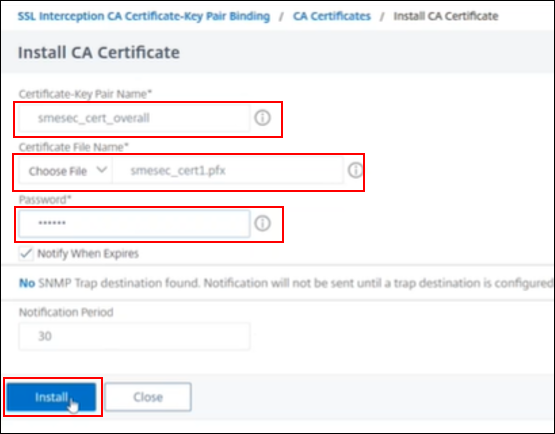

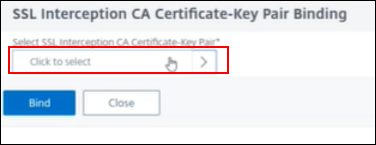

Enlazar un certificado de CA de intercepción SSL al perfil SSL

Vaya aSistema > Perfiles > Perfil SSL

Seleccione el perfil creado anteriormente

Haga clic en+ Clave de certificado

Haga clic en Instalar

Elija el archivo.pfx preparado previamente

Crea una contraseña (la necesitas más tarde)

Haga clic en Instalar

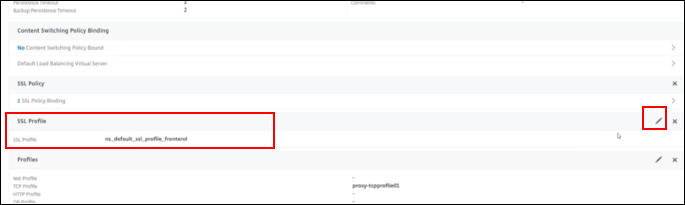

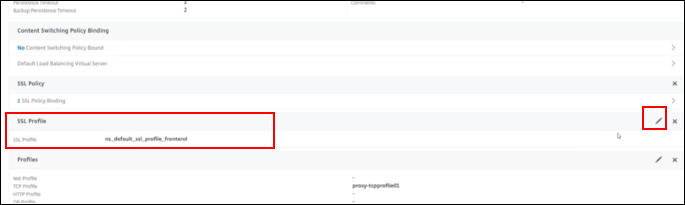

Enlazar el perfil SSL al servidor virtual

Vaya aSeguridad > Proxy de reenvío SSL > Servidores virtuales proxy

Seleccione el servidor virtual, en este ejemplo

sslproxy01Haga clic para modificar el perfil SSL

Elija el perfil SSL creado en anteriormente, en este ejemplo

smesec_swg_sslprofileCompletado

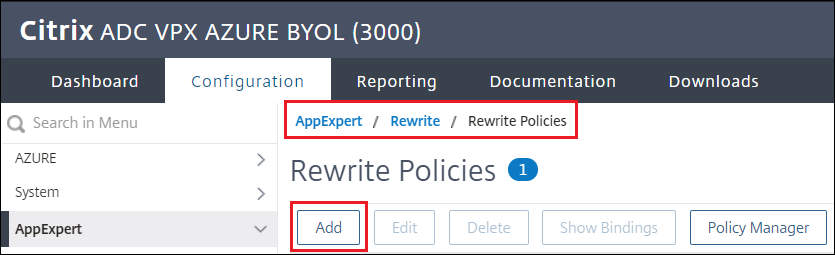

Sección 5: Configurar directivas y acciones de reescritura

Una directiva de reescritura consiste en una regla y una acción. La regla determina el tráfico en el que se aplica la reescritura y la acción determina la acción que debe realizar el dispositivo Citrix ADC. La directiva de reescritura es necesaria para que la redirección URL se produzca en Secure Browser en función de la categoría de la URL introducida en el explorador, en este ejemplo “Noticias”.

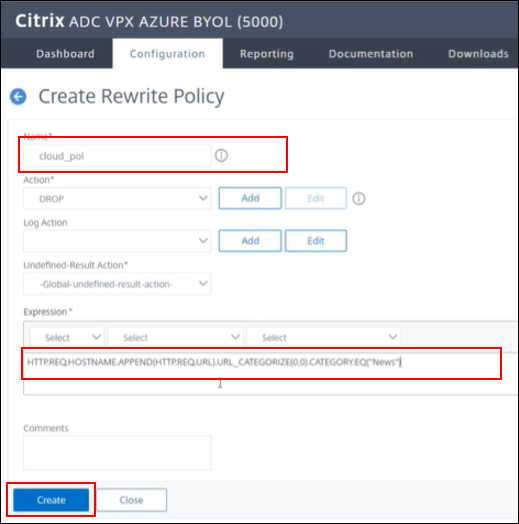

Crear directiva y acción de reescritura

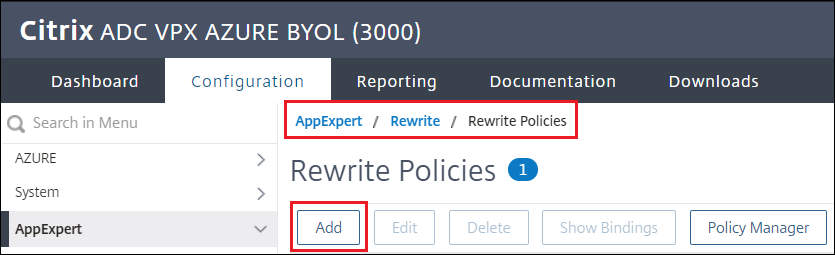

Vaya aAppExpert > Reescribir > Directiva

Haga clic en Agregar.

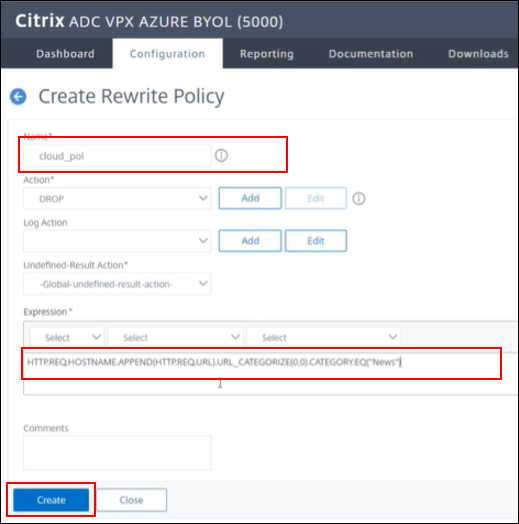

Cree la directiva nombrándola, cloud_pol en este ejemplo y utilice la expresión:

HTTP.REQ.HOSTNAME.APPEND(HTTP.REQ.URL).URL_CATEGORIZE(0,0).CATEGORY.EQ("News")Haga clic en crear

Crear la acción en PutTY

Ejecute este comando:

add rewrite action cloud_act REPLACE_HTTP_RES q{"HTTP/1.1 302 Found" + "\r\n" + "Location: https://launch.cloud.com// ?url=https://" + HTTP.REQ.HOSTNAME.APPEND(HTTP.REQ.URL.PATH) + "\r\n\r\n\" "} Nota:

En el comando reemplace

Enlazar directiva de reescritura al servidor virtual

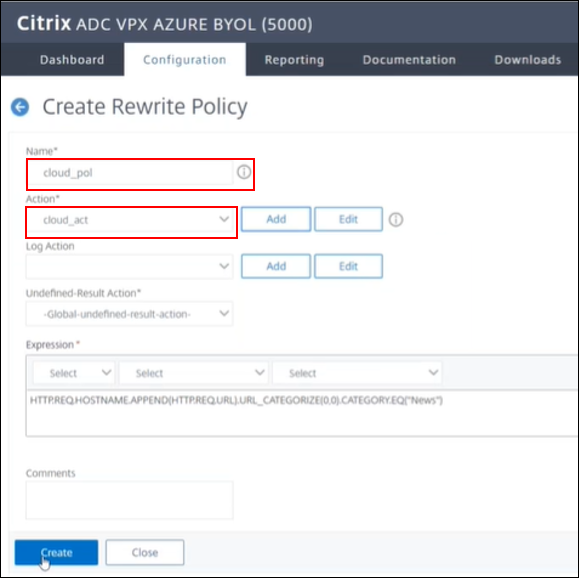

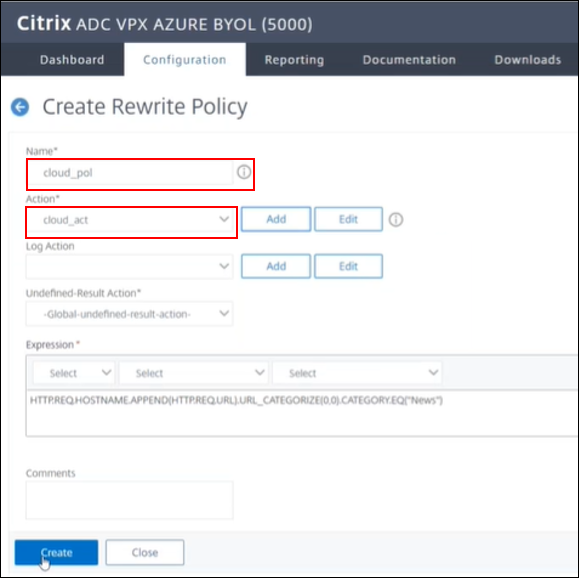

Volver a la consola de administración de ADC

Vaya aAppExpert > Reescribir > Directiva

Vaya像directiva cloud_pol y cambie la accioncloud_act (la creada anteriormente)

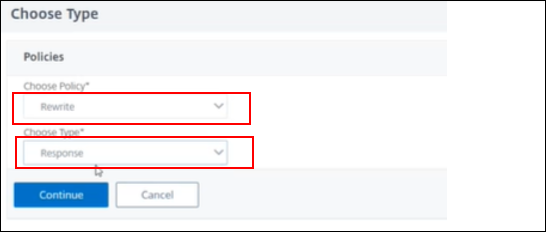

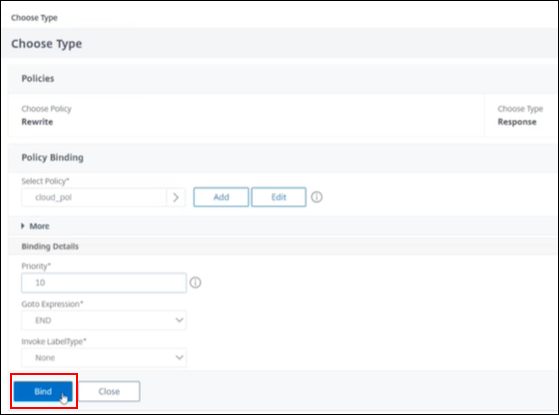

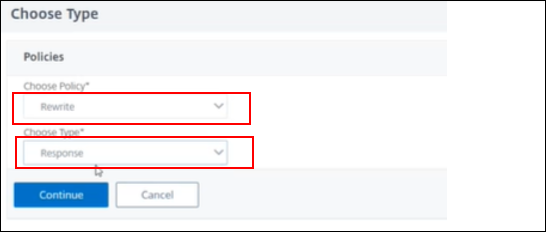

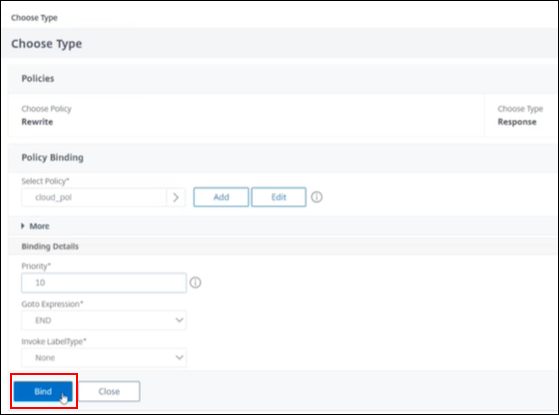

Para elegir el tipo de directiva de reescritura, vaya aSeguridad > Proxy de reenvío SSL > Servidores virtuales proxy

Seleccione “+ Directivas”

Directiva: Reescribir

Tipo: Respuesta

Seleccione la directiva creada, en este ejemplo

cloud_polPrioridad: 10

Vincular

Haga clic en listo

Guardar configuración

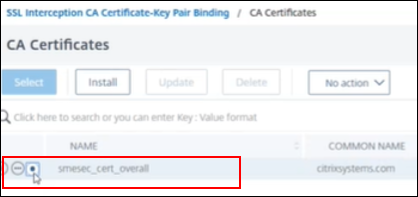

Enlazar clave de certificado al perfil

Vaya aSistema > Perfiles > Perfil SSL

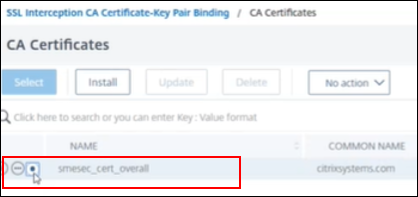

Seleccione el perfil creado, por ejemplo

smesec_swg_sslprofileHaga doble clic en+ Clave de certificado

Seleccione la clave de certificado, por ejemplo

smesec_cert_overall

- Haga clic en Seleccionar

- Haga clic en Enlazar

- Haga clic en Listo

- Guardar configuración

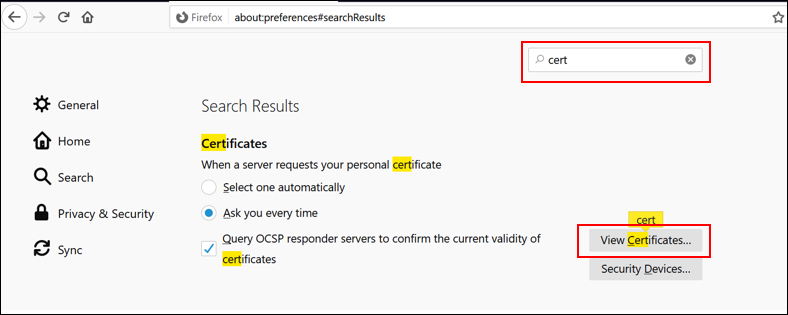

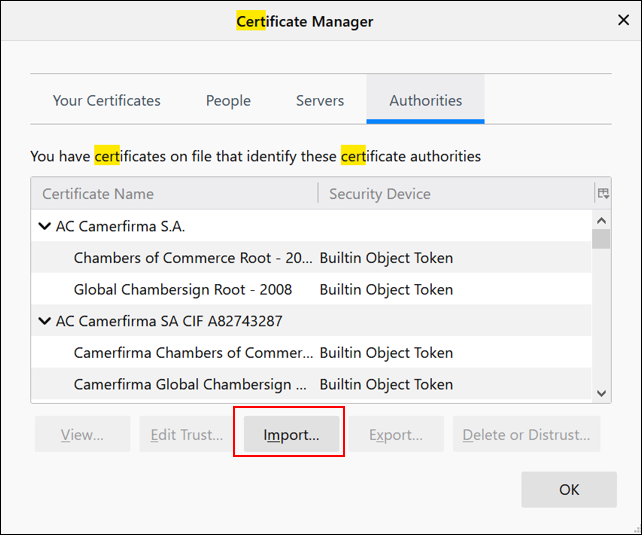

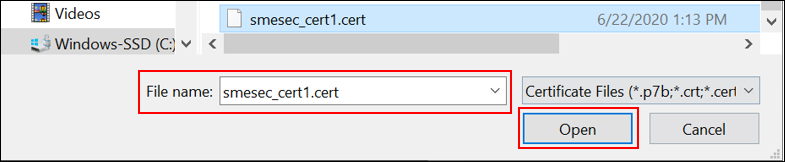

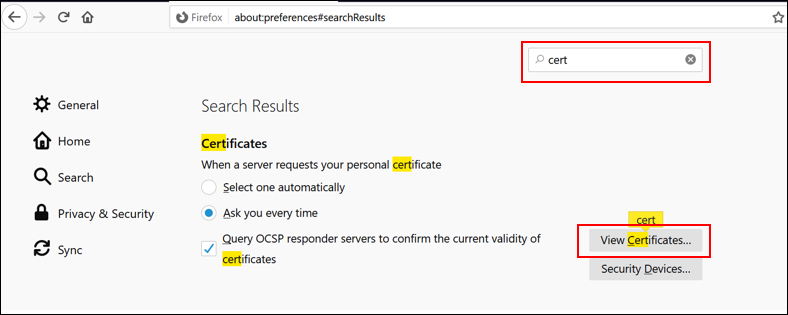

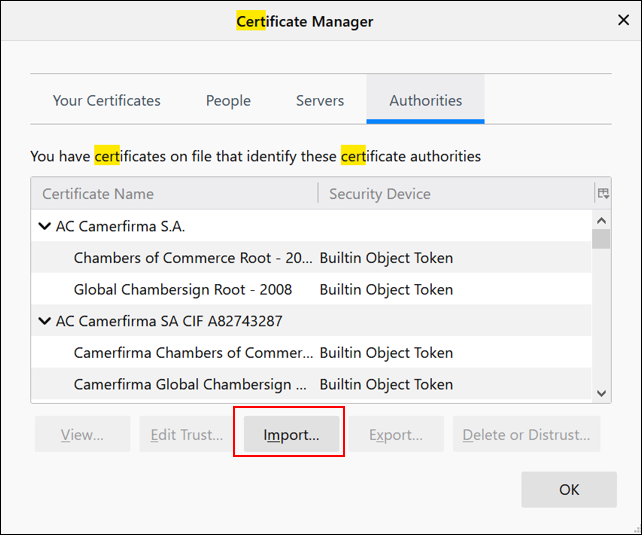

Importar el archivo de certificado al explorador

Sube el certificado en Firefox (según nuestro ejemplo con sitios web de la categoría Noticias)

Vaya aOpcionesen su explorador de elección, Firefox en este ejemplo

Buscar“certs” > haga clic en “Ver certificados”

En la ventana del Administrador de certificados, haga clic en “Importar…”

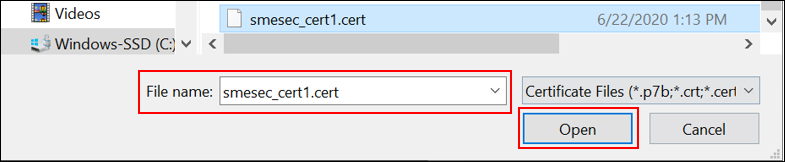

Busque su certificado y haga clic en abrir,

smesec_cert1.certen este ejemplo

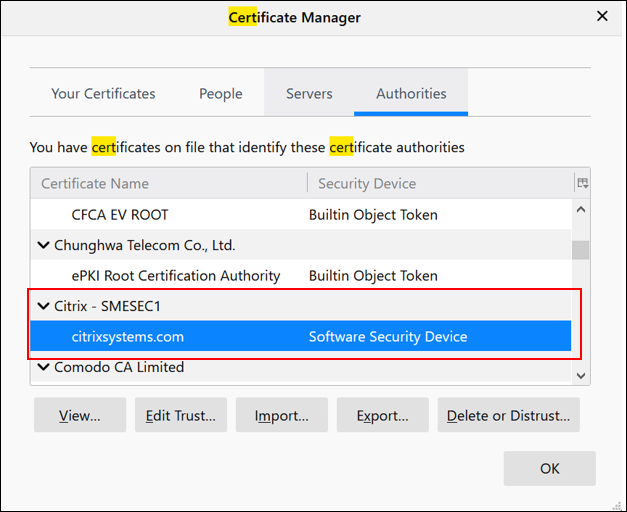

Introduzca la contraseña que creó al crear el certificado

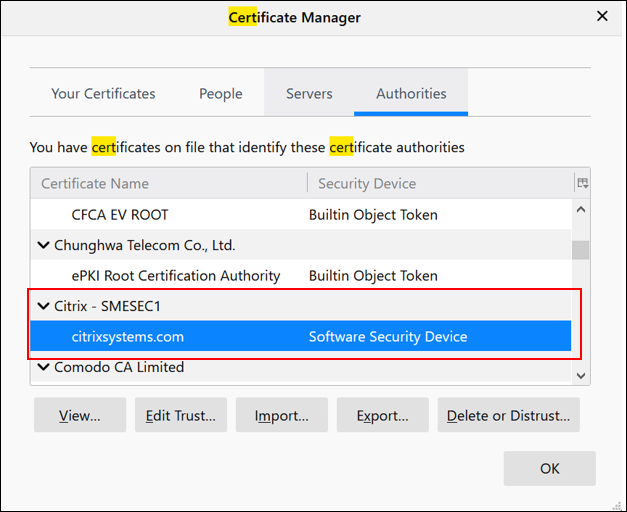

La entidad emisora de certificados debe estar instalada correctamente

Demo

Los sitios web de noticias del explorador local se redirigen automáticamente a Secure Browser. Vea la siguientedemostración

Resumen

En esta guía de PoC, ha aprendido a configurar Citrix ADC en Azure y Configurar el proxy de reenvío SSL y la intercepción SSL. Esta integración permite la entrega dinámica de recursos mediante la redirección de la navegación al servicio Explorador seguro. Por lo tanto, proteger la red de la empresa sin sacrificar la experiencia del usuario.