在AWS前哨站点部署Citrix SD-WAN

AWS Outposts是一个完全托管的服务,为几乎任何数据中心、协同位置空间或内部设施提供AWS基础设施、AWS服务、api和工具,以实现一致的混合云体验。AWS服务(如计算、存储、数据库和其他服务)在“前哨”上本地运行,您可以访问“区域”内可用的所有AWS服务,使用熟悉的AWS服务和工具构建、管理和扩展您的本地应用程序。

随着AWS Outposts的加入,思达SD-WAN的客户现在可以使用思达SD-WAN的混合云解决方案,轻松地将AWS Outposts实例连接到他们现有的广域网基础设施。通过此集成,客户将能够使用Citrix SD-WAN管理工具管理从分支到AWS云和前哨的SD-WAN连接。

- Citrix SD-WAN VPX的BYOL license

- VPX的最小存储空间为40gb, VPX- l配置的最小存储空间为200gb

- m5和c5实例的可用性

- 一对弹性IPs(分别用于广域网接口和管理接口)

请注意

您可以选择不通过公共IP托管管理接口。

解决方案验证拓扑/网络架构

下面是在AWS前哨站中提供SD-WAN设备的逐步配置指南。

先决条件

- 登入前哨AWS帐户。

- 可以从AWS Outposts的市场访问Citrix SD-WAN AMI。

请注意

配置指南中提供的AWS前哨控制台的所有快照都是使用AWS启动的新控制台完成的,如果选择了遗留UI,那么这些快照看起来可能不完全相同。

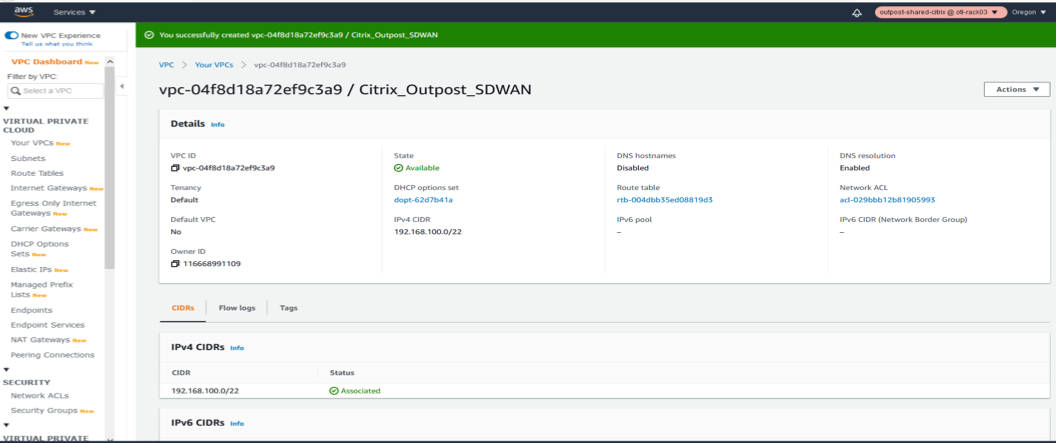

Citrix SD-WAN一体机在前哨站点创建VPC (VPXL类型)

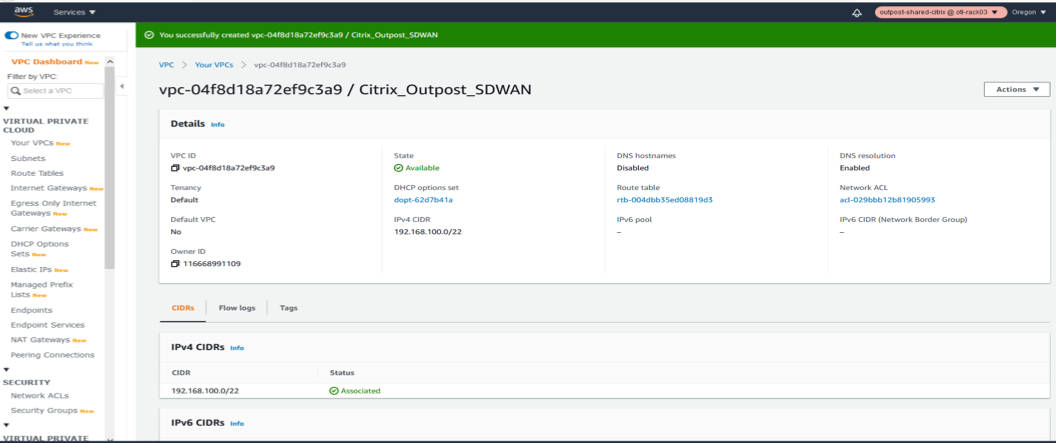

- 为AWS前哨站点VPC提供CIDR块。对于这个配置,我们使用的CIDR为192.168.100.0/22。

- 保留所有其他属性为默认值。

根据需要提供标记名称,以便将来从实例列表中标识设备。

- 已成功创建VPC,并更新了IPv4 CIDR,为创建的资源获取了VPC ID。

状态应该是相关的.

VPC创建成功后,在VPC列表中会显示新创建的VPC的CIDR信息你的vpcVPC的AWS前哨服务。

创建Internet网关并关联VPC(广域网接入Internet, SD-WAN管理接口)

Internet Gateway是为SD-WAN VPC创建的,以确保我们有Internet上的管理连接,同时也为SD-WAN设备的WAN Link能够形成Internet上的虚拟路径(因为Azure实例承载了Internet链接)。

我们使用VPC AWS哨站服务的“Internet网关”部分为VPC创建一个单独的Internet网关实例。

点击创建网络网关.

为VPC创建Internet网关

Internet网关只是一个资源创建,没有什么特殊的需要配置。如果需要,请确保配置名称标签和相关的资源标签,以便将来在列表中的IGW中查找资源。

点击创建网络网关.

创建Internet网关后,将Internet网关关联到我们刚刚创建的特定VPC。

单击IGW资源并在actions字段中选择“挂载VPC”.

- 单击“挂载VPC”后,选择步骤1中创建的用于SD-WAN的VPC。

- 在“可选VPC”下拉列表中,选择已创建的SD-WAN VPC。

- 点击连接互联网网关.

关联VPC和Internet网关

为Citrix SD-WAN VPXL设备创建LAN, WAN和MGMT子网

SD-WAN单机设备一般有3个接口。

- 管理界面

- 局域网接口

- 广域网接口

接口的关联顺序也很重要,第一个关联的接口是管理接口,其次是LAN,然后是WAN子网。

管理子网

- 单击“VPC”下的“子网”

- 单击Create子网

- 在创建子网窗口中,选择步骤1中为SD-WAN创建的VPC,并进行关联。

- 选择您选择的任何可用性区域。

- 为管理接口提供VPC CIDR中的子网前缀。

- 在本配置指南中,管理接口将配置为192.168.102.0/24。

- 单击create。

局域网子网

- 在创建子网窗口中,选择步骤1中为SD-WAN创建的VPC,并进行关联。

- 选择您选择的任何可用性区域。

- 从VPC CIDR中为LAN接口提供子网前缀。

- 在本配置指南中,LAN接口将配置为192.168.100.0/24。

点击创建.

WAN子网

- 在创建子网窗口中,选择步骤1中为SD-WAN创建的VPC,并进行关联。

- 选择您选择的任何可用性区域。

- 从VPC CIDR中为LAN接口提供子网前缀。

- 在本配置指南中,WAN接口将配置为192.168.101.0/24。

点击创建.

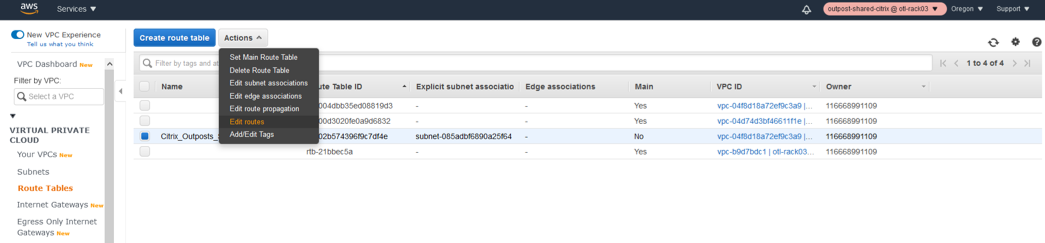

为LAN/WAN/MGMT子网定义路由表

路由表有助于表示每个子网的路由,我们需要为管理表和广域网表创建路由表,以便在配置Internet网关的情况下配置Internet访问和其他相关路由。

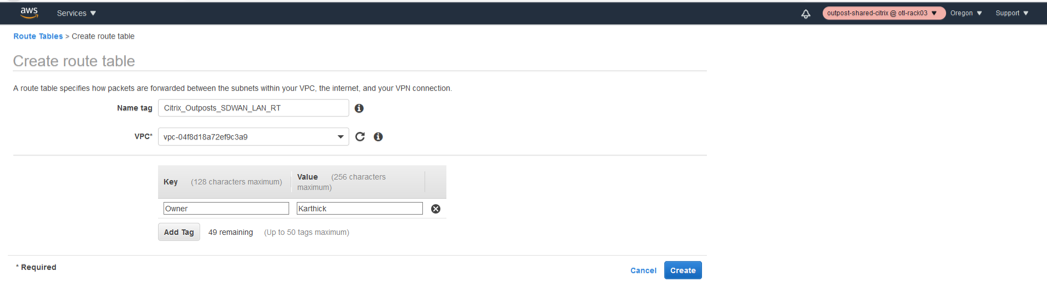

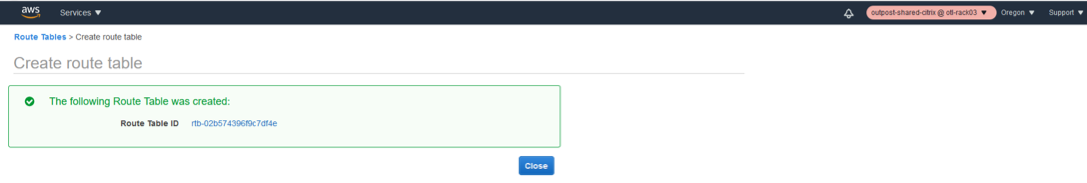

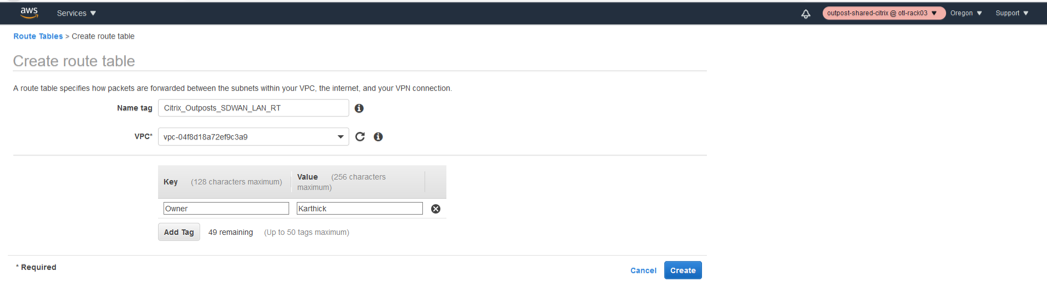

管理子网路由表

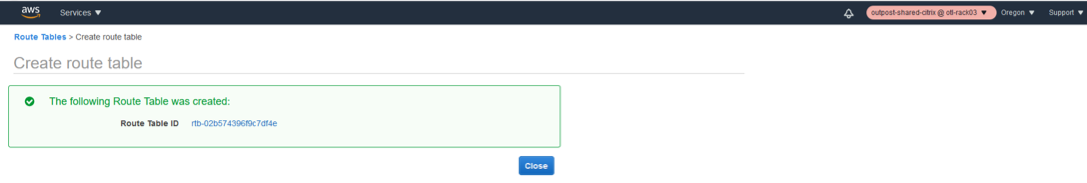

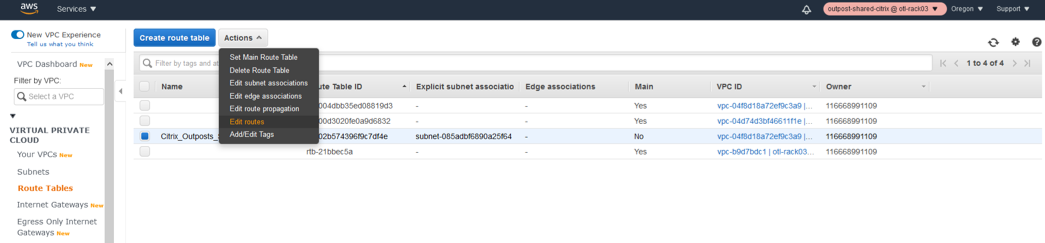

- 单击“VPC”下的“路由表”。

- 单击“创建路由表”。

- 选择步骤1中为SD-WAN创建的VPC。

- 点击创建.

创建Management路由表。

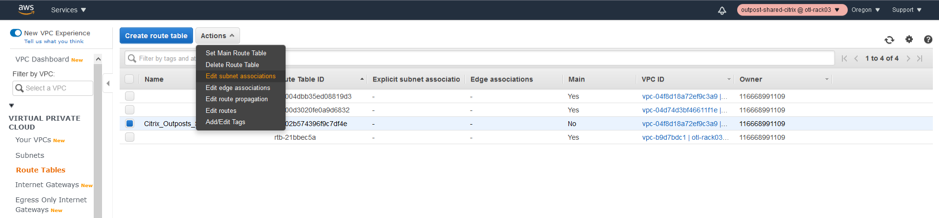

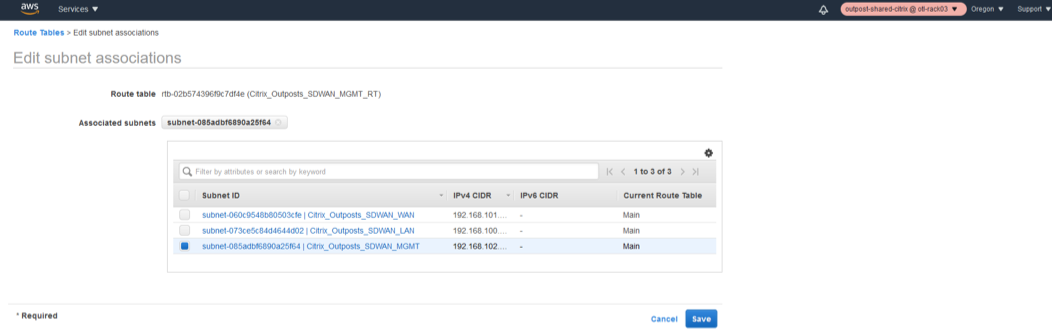

将VPC与管理路由表关联。

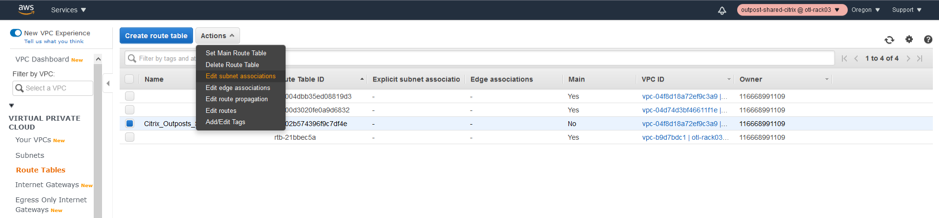

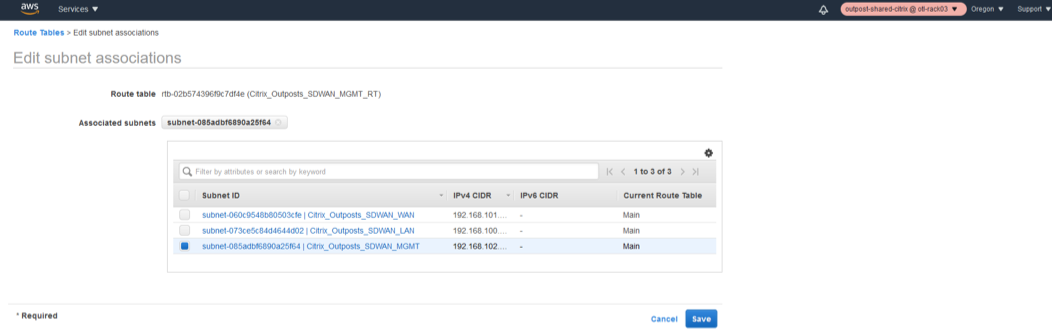

下一步是将路由表与创建的管理子网关联。

- 在列表中选择“Management”路由表。

- 单击Actions下拉列表。

- 选择编辑子网协会.

- 关联管理子网和IP所在的路由表192.168.102.0/24.

编辑子网关联管理路由表。

为管理子网添加路由(缺省为IGW)。

下一步是在管理层中添加路由,使其可以到达Internet供公众访问。

- 选择管理路由表。

- 单击Edit路线。

- 通过我们在第2步中创建的IGW实例提供一个新的缺省路由0.0.0.0/0。

- 保存的路线。

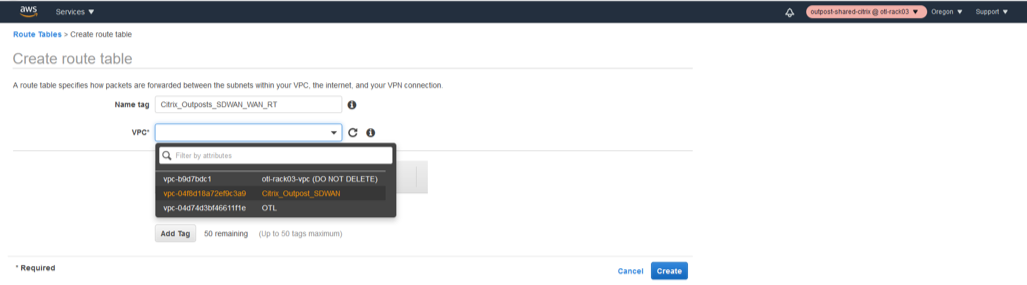

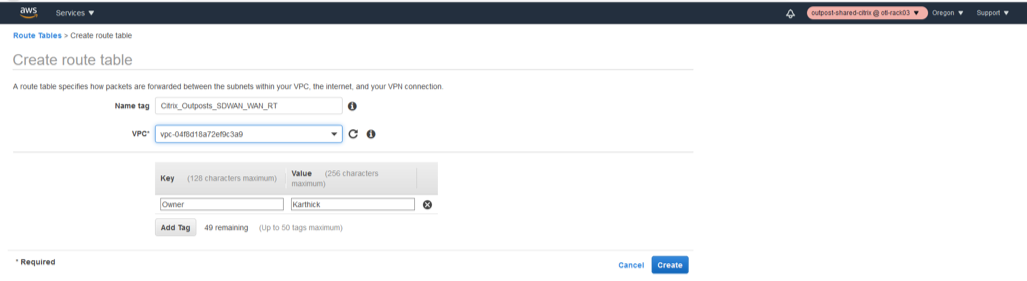

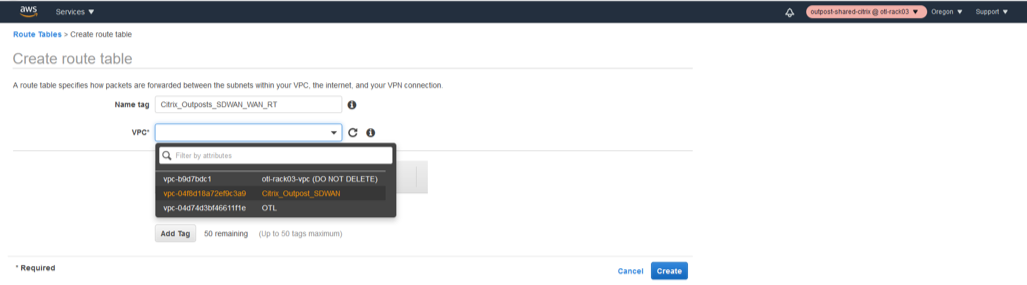

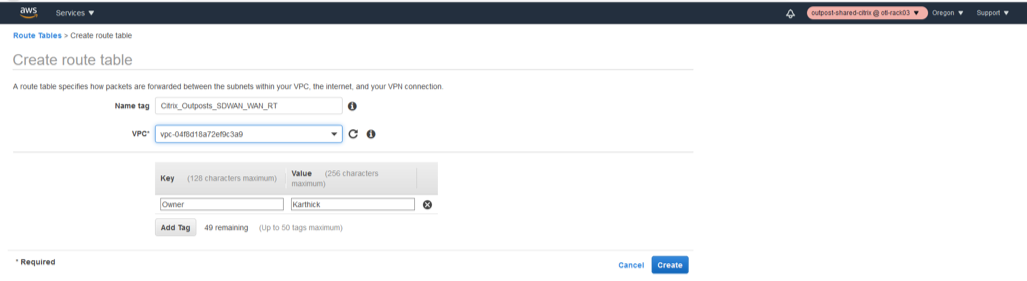

为WAN子网定义路由表

创建广域网接口的路由表

- 单击“VPC”下的“路由表”。

- 单击“创建路由表”。

- 选择步骤1中为SD-WAN创建的VPC。

- 点击创建.

关联VPC和广域网路由表。

编辑广域网路由表的子网关联。

下一步是将路由表与创建的广域网子网关联。

- 从列表中选择WAN路由表。

- 单击Actions下拉列表。

- 选择编辑子网协会.

- 关联WAN子网和IP所在的路由表192.168.101.0/24.

为广域网子网添加路由(缺省为IGW)。

下一步是添加到广域网的路由,以到达Internet供公众访问。

- 选择广域网路由表。

- 单击Edit路线。

- 通过我们在第2步中创建的IGW实例提供一个新的缺省路由0.0.0.0/0。

- 保存的路线。

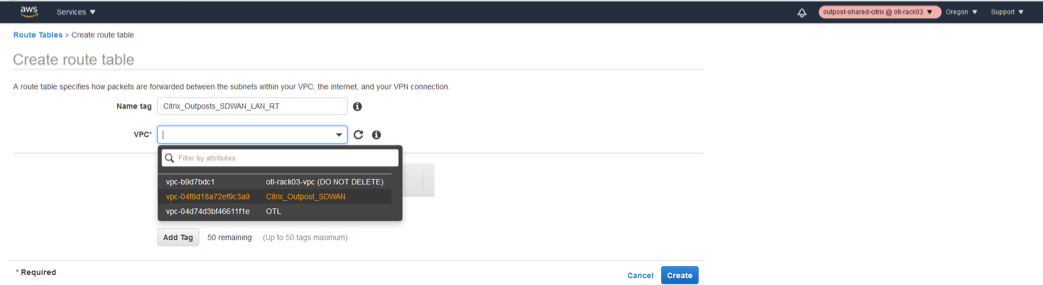

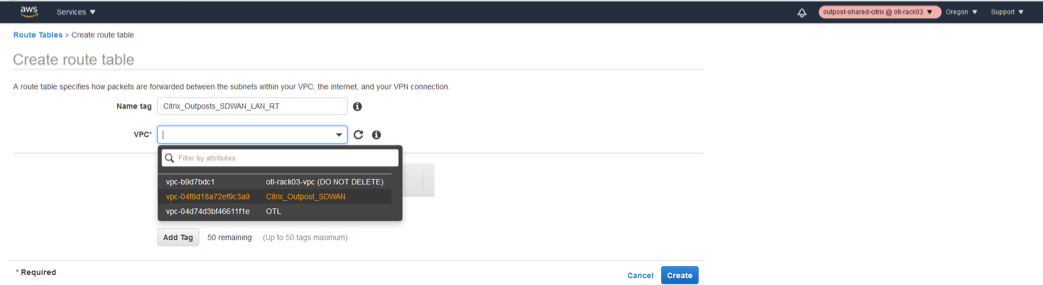

为局域网子网定义路由表

创建LAN接口路由表

- 单击“VPC”下的“路由表”。

- 单击“创建路由表”。

- 选择步骤1中为SD-WAN创建的VPC。

- 点击创建.

关联LAN路由表到VPC。

编辑局域网路由表的子网关联。

下一步是将路由表与创建的局域网子网相关联。

- 从列表中选择WAN路由表。

- 单击Actions下拉列表。

- 选择编辑子网协会.

- 关联LAN子网和IP地址192.168.100.0/24所在的路由表。

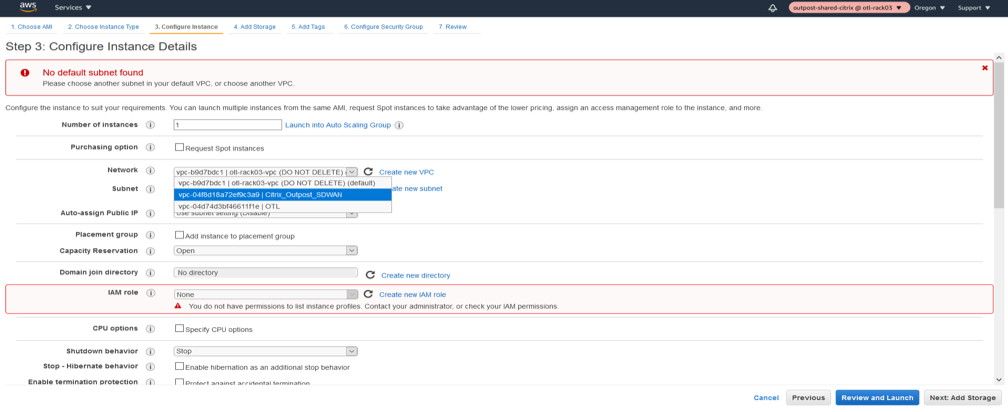

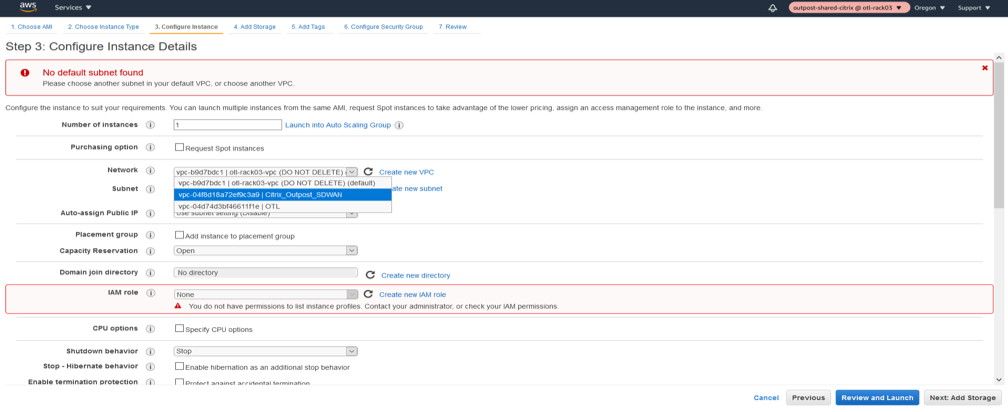

前哨AMI实例供应/部署

启动AMI实例(私有)

通过上传共享AMI到前哨来选择私有AMI(如果还没有在市场上发布)。

选择正确的实例类型(VPXL - M5.2xlarge)。

- 配置VPC网络、子网等实例信息。

- 选择网络中为该实例创建的VPC。

- 选择MGMT子网作为主接口。

- 选择启用为自动分配公网IP。

- 在实例详细信息页面的底部为管理接口提供一个自定义私有IP。

选择默认的存储。

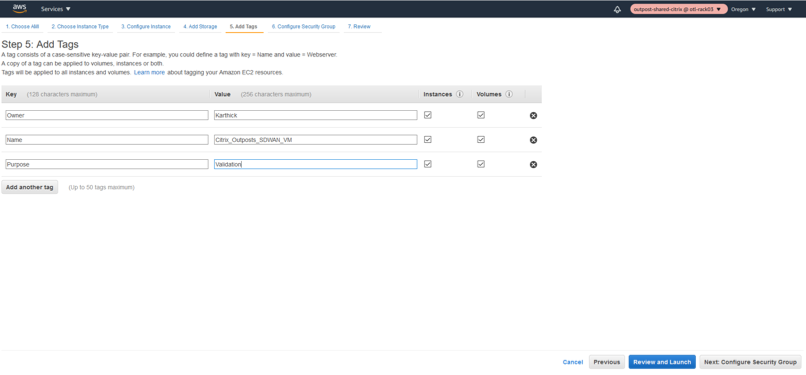

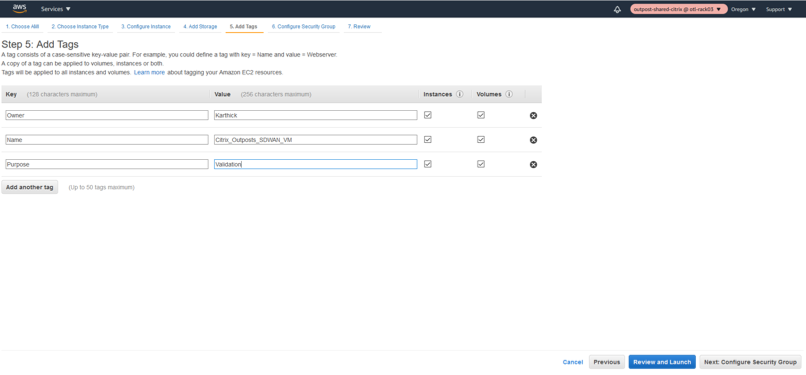

为以后的实例搜索/索引添加相关标记。

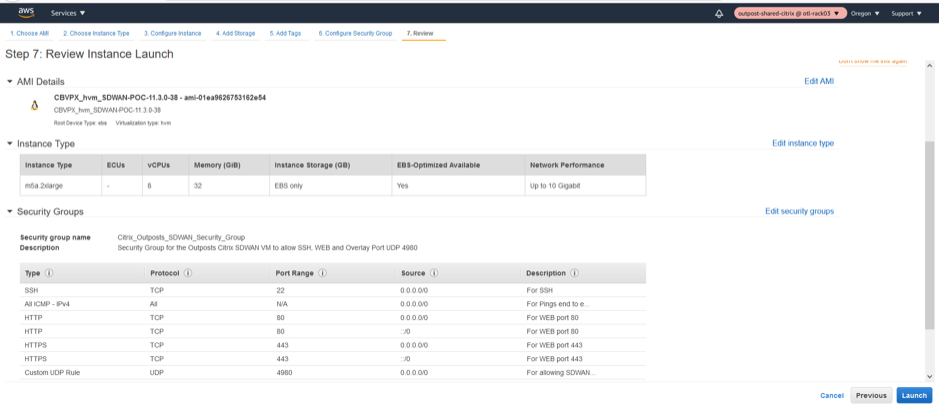

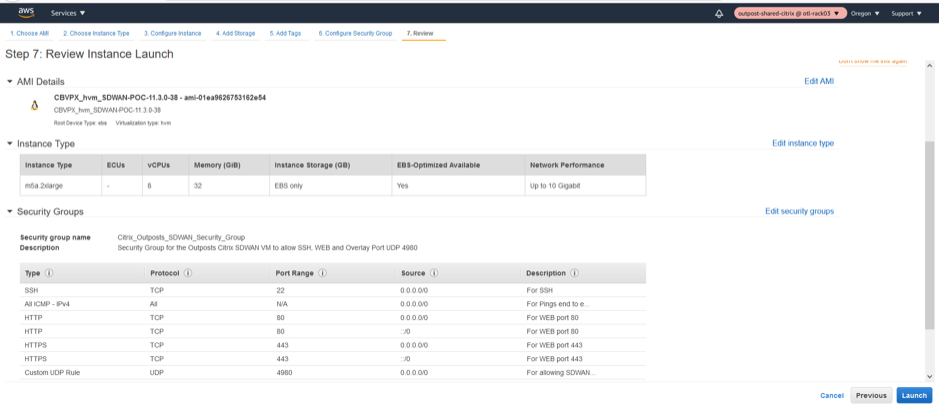

为实例定义相关的安全组。

Citrix SD-WAN哨站实例网络安全组概述。

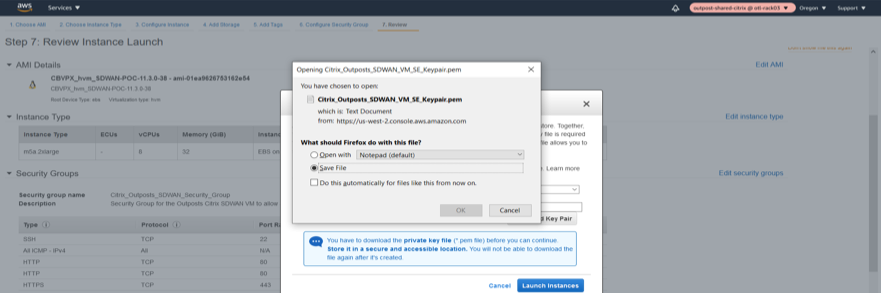

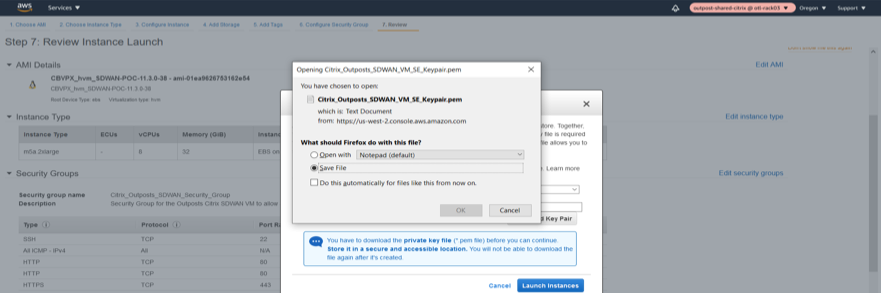

下载Keypair以通过SSH启动实例,以供以后使用。

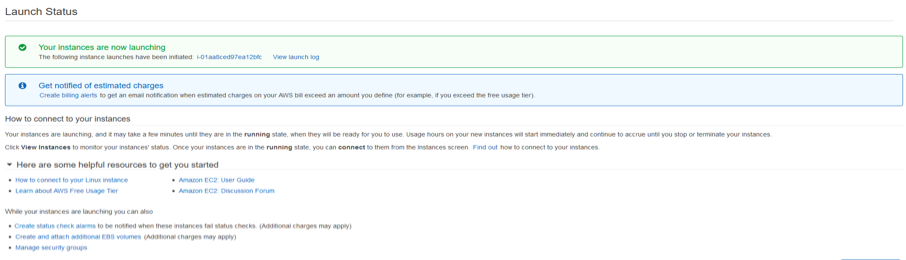

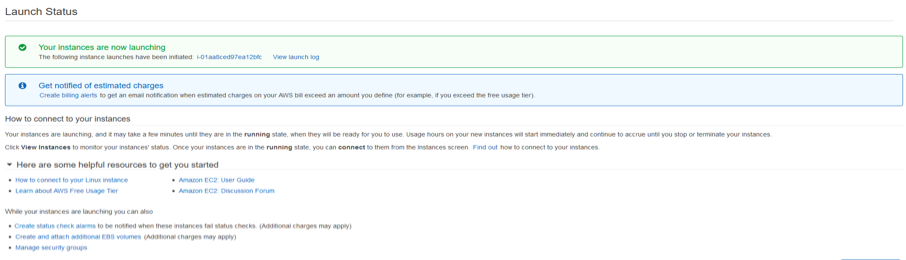

启动实例的LAUNCH。

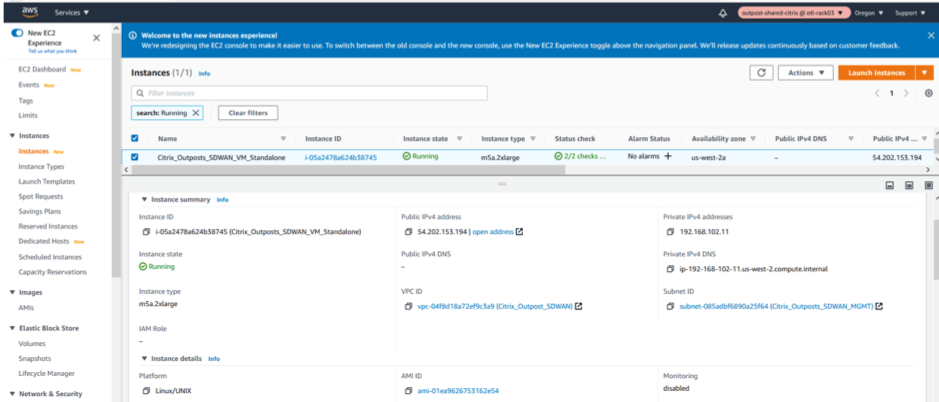

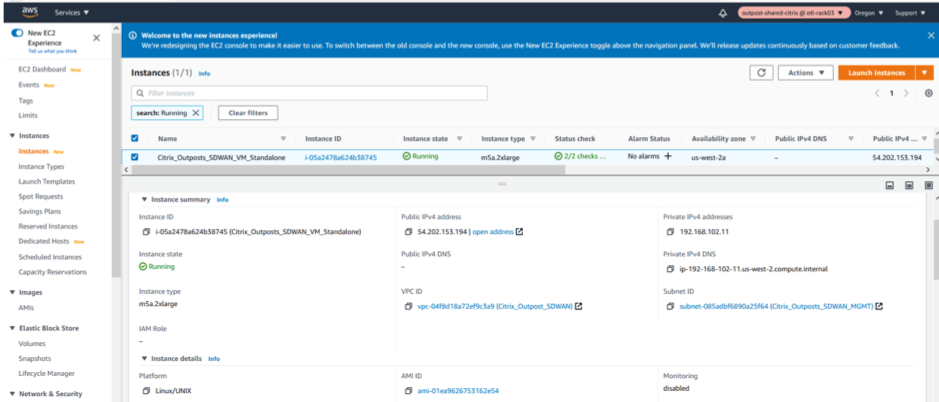

在启动后的EX2仪表板中验证实例状态及其健康检查。

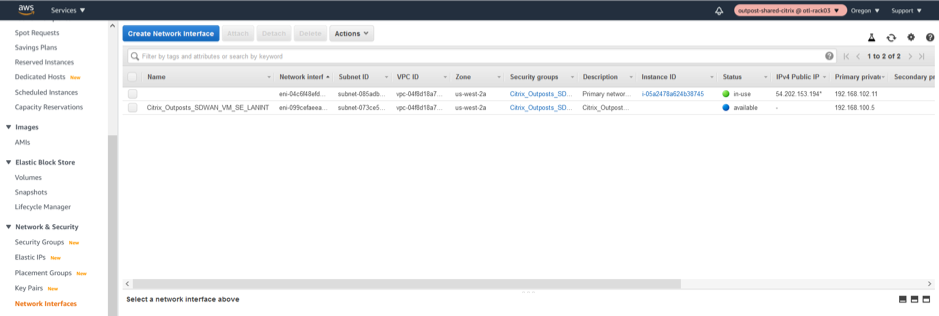

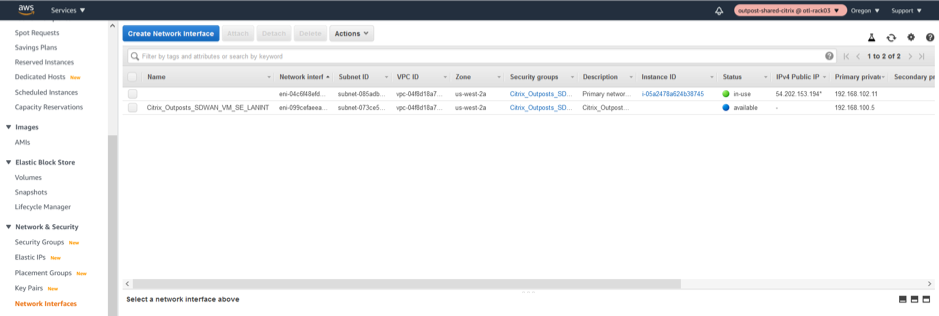

创建LAN/WAN网络接口和关联

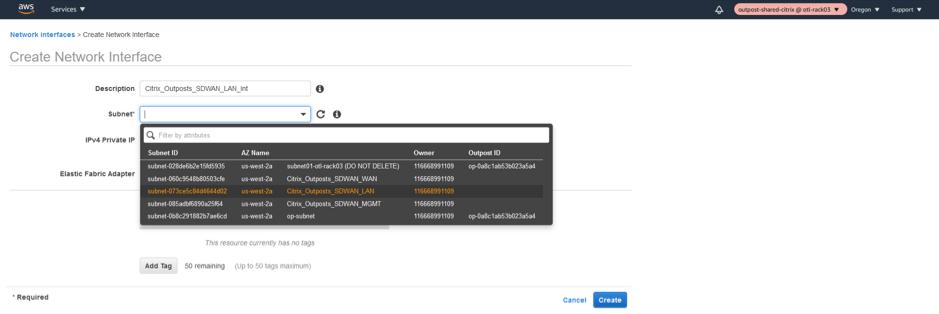

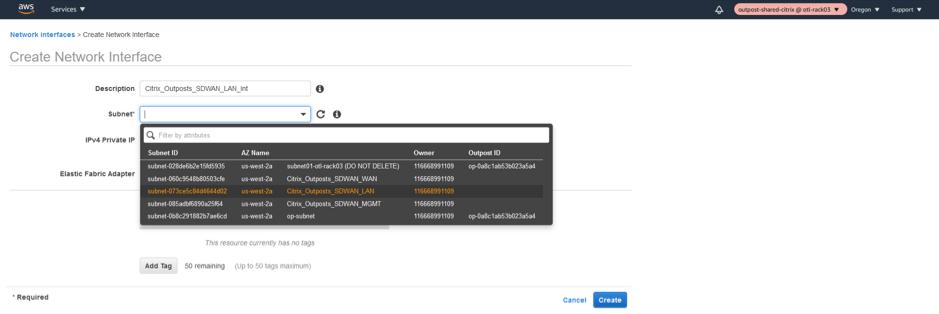

局域网网络接口

创建LAN网络接口。

关联LAN接口相关子网。

关联自定义LAN私有IP 192.168.100.5,并关联NSG(网络安全组)。

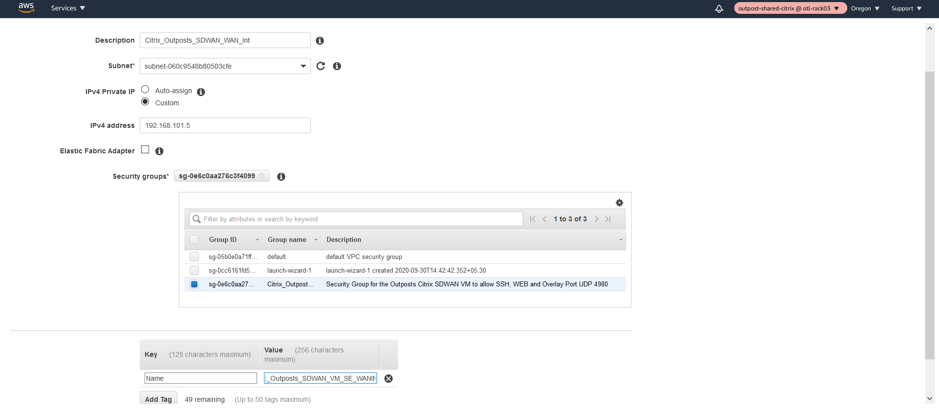

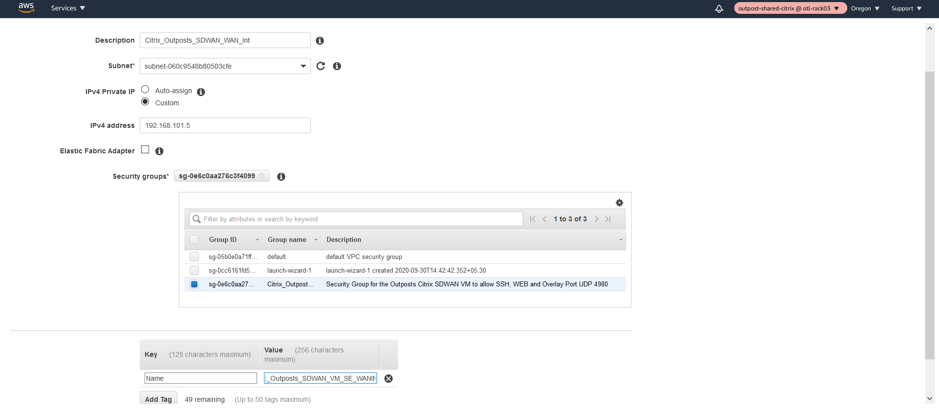

WAN网络接口

创建WAN网络接口。

关联WAN子网到网口。

提供一个私有自定义WAN IP为192.168.101.5,并关联网络安全组。

更改LAN/WAN/管理接口的SOURCE/DEST检查

禁用源/桌子。Check属性使接口能够处理不目的地为EC2实例的网络流量。由于NetScaler SD-WAN AMI充当网络流量的中间人,源/Dest。为了正确操作,必须禁用检查属性。

管理接口禁用SRC/DEST检查

LAN接口禁用SRC/DEST检查

广域网接口禁用SRC/DEST检查

附加LAN/WAN网络接口到哨站Citrix SD-WAN

局域网接口协会

- 将LAN网口连接到SD-WAN上。

广域网接口协会

- 在SD-WAN上挂载WAN网口。

请注意

按此顺序连接Mgmt、LAN和WAN将连接到SD-WAN AMI中的eth0、eth1、eth2。这与已提供的AMI的映射一致,并确保在AMI重新启动时不会错误地重新分配接口。

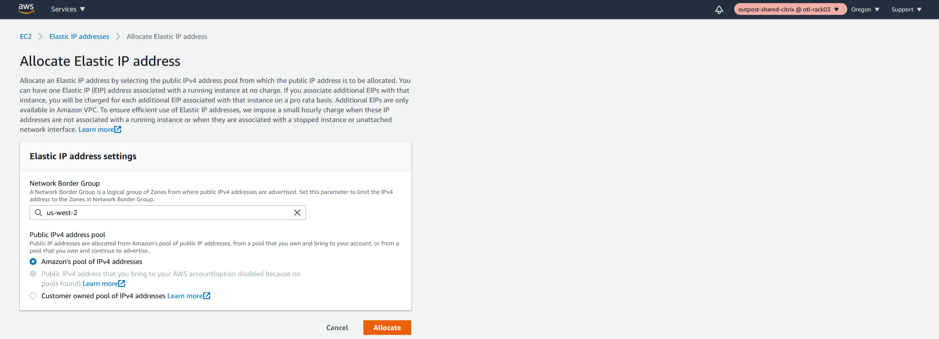

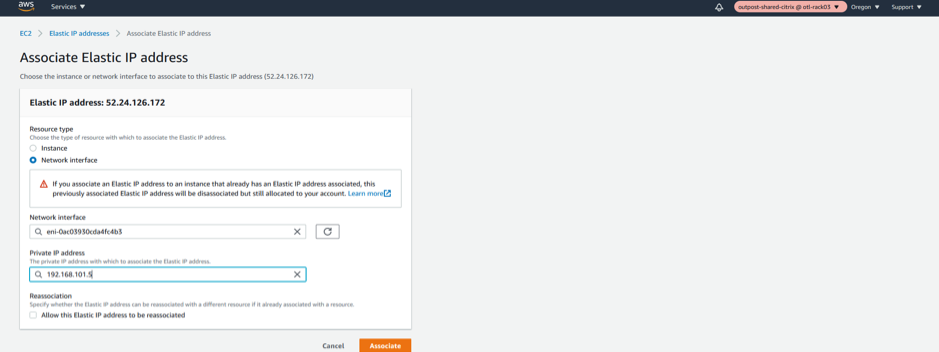

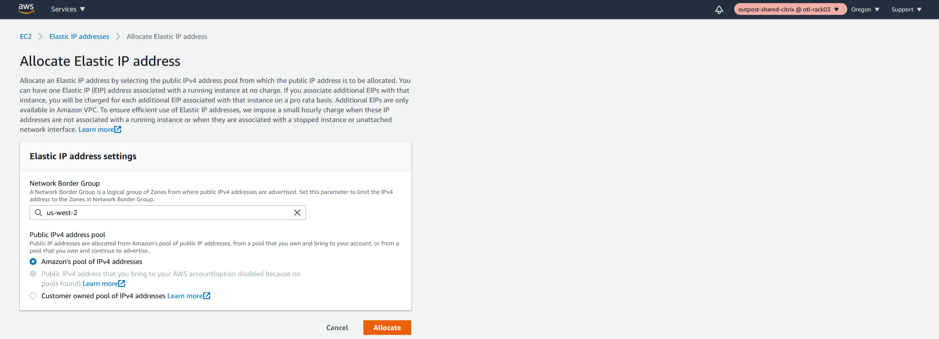

创建并关联弹性ip到前哨Citrix SD-WAN的MGMT和WAN接口

管理IP弹性IP

为MGMT接口分配一个新的弹性IP。

将新创建的弹性IP与“管理接口”关联。

在基于前哨站的Citrix SD-WAN设备的80/443上进行SSH/UI浏览需要Management Elastic IP。这使得管理更加简单。

我们将具体地将弹性IP连接到管理网口,进一步具体地连接到与管理子网关联的私有IP,即“192.168.102.11”。

- 选择网络接口

- 选择“管理网口”

- 分配私有IP地址“192.168.102.11”

- 联系

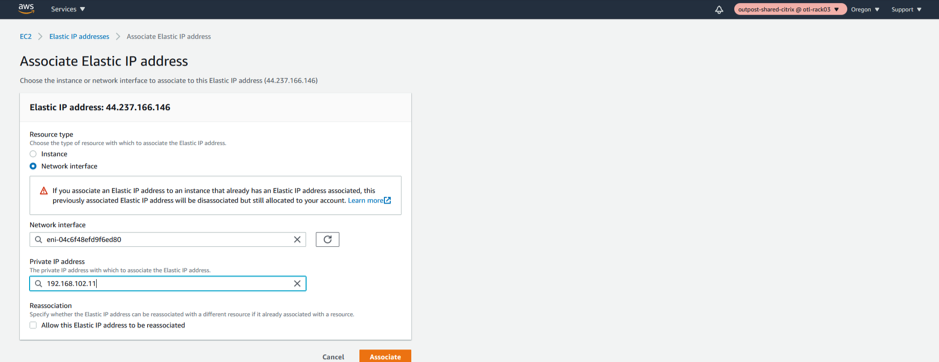

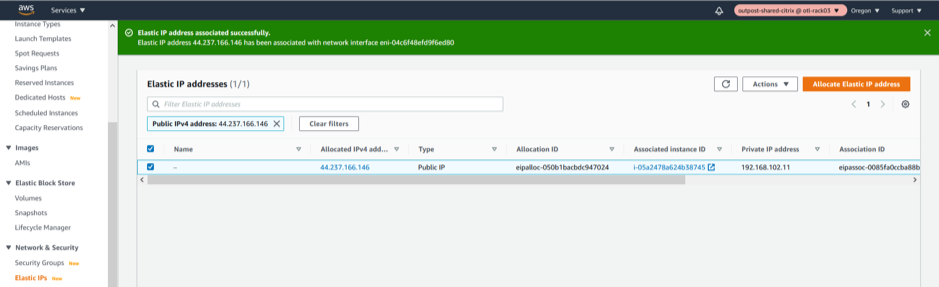

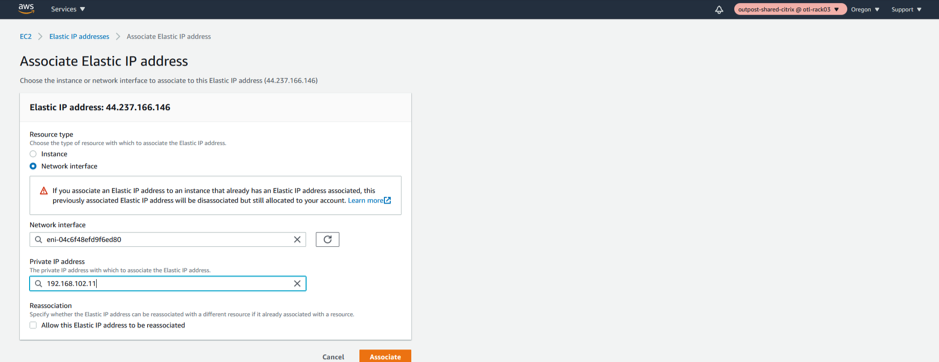

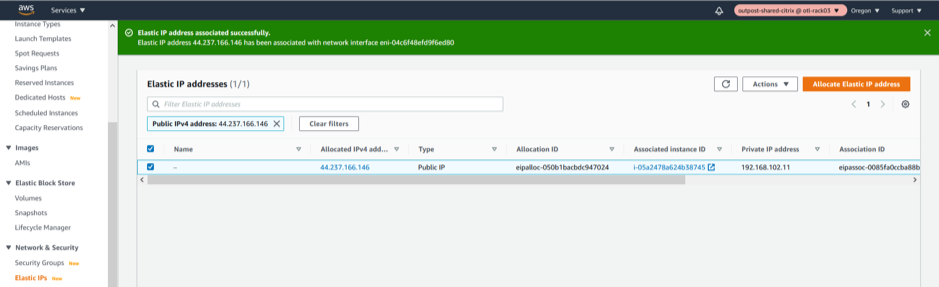

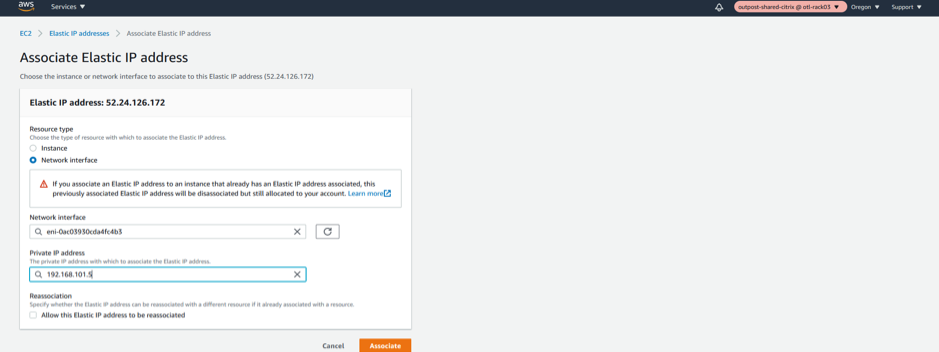

WAN接口弹性IP

为广域网接口分配一个新的弹性IP

将新建的弹性IP与广域网接口关联。

需要广域网弹性IP来实现不同站点与基于前哨站的Citrix SD-WAN设备之间的覆盖通信,并实现与外部世界的IP连接。这将是WAN链路的公共IP,我们将为MCN或分支提供它。这个IP基本上被所有远程设备/对等体所知道,以帮助建立覆盖控制/数据通道。我们将具体地将弹性IP链接到广域网网络接口,进一步具体地链接到与广域网子网相关联的私有IP,即“192.168.102.11”。

- 选择网络接口

- 选择WAN网络接口

- 分配私有IP地址“192.168.101.5”

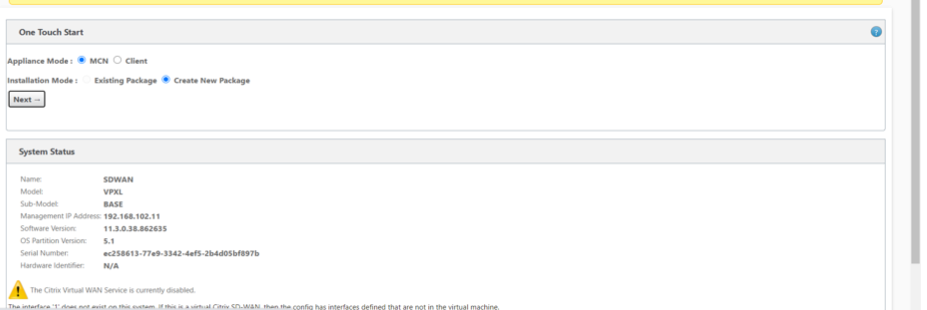

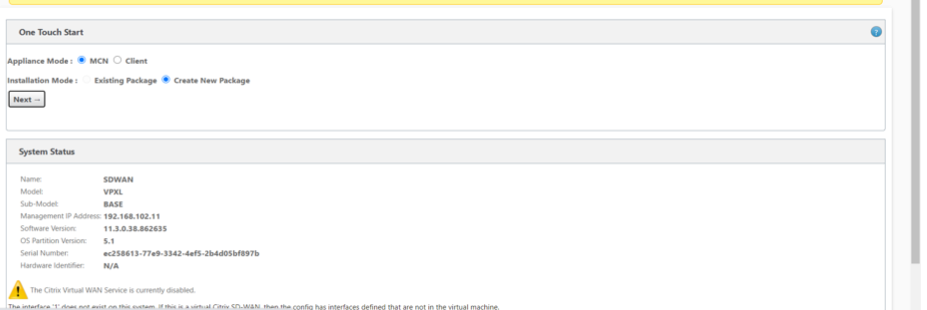

前哨VPXL SD-WAN VM作为MCN

接入/配置哨站Citrix SD-WAN作为MCN

访问“MGMT接口IP”。

记下Management接口的弹性IP地址,然后输入

https:// < elastic_ip_mgmt_interface >访问SD-WAN界面。

使用管理凭证进行身份验证。

用户名是admin,密码是INSTANCE ID(下面突出显示)

将前哨Citrix SD-WAN VM的角色作为MCN(主控制节点)

为MCN添加一个新站点(SD-WAN前哨站)。

配置LAN和WAN的MCN网络接口组

该任务指导软件调测工程师在局域网和广域网上配置MCN的vip地址。

配置MCN(哨站虚拟机)WAN Link

在广域网链路上下载/上传容量定义。

配置WAN - Link的接入接口和网关IP。

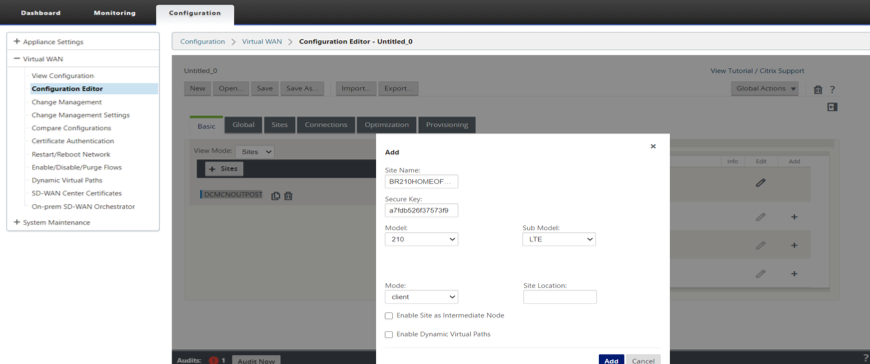

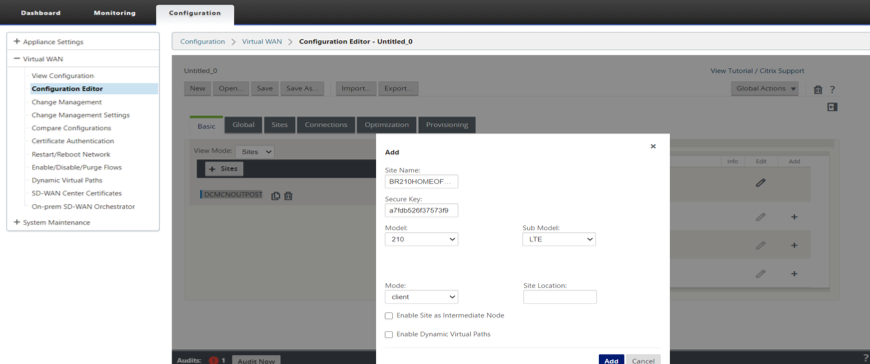

Citrix SD-WAN 210作为HOME USER分支SD-WAN

配置210 Citrix SD-WAN为BRANCH

在客户端模式下添加一个210站点作为分支。

配置LAN和WAN的210 HOME OFFICE分支网络接口组。

配置局域网络和广域网的210个vip (HOME OFFICE Branch Virtual IP address)。

配置210 HOME OFFICE分支机构外网链路。

在广域网链路上下载/上传容量定义。

配置WAN - Link的接入接口和网关IP。

执行变更管理并将配置转移到设备

激活的配置

验证Virtual PATH的创建

在前哨MCN虚拟机上

在210公路上

验证哨站虚拟机和210分公司之间通过虚拟路径的流量。

- 步骤1—在210分支与前哨MCN之间发起Ping

- 步骤2—检查210和MCN VM在上传/下载方向上的流量,验证SIP、DIP、IP协议和用于处理流量的服务

- 步骤3—检查哨站MCN的防火墙连接和210,检查两个站点之间的ICMP流量

验证210分支和前哨MCN之间发起的Ping流量是通过虚拟路径处理的

流应该将通过正确服务类型的流指示为虚拟路径

- 哨站MCN上的检查流- SIP、DIP、IP协议应匹配,包括服务作为虚拟路径

- 检查流中的路径,以确定使用的最佳路径——应该是可用路径列表中的最佳路径之一

210分支上的检查流- SIP, DIP, IP协议应该匹配,包括服务作为虚拟路径

- 检查流中的路径,以确定使用的最佳路径——应该是可用路径列表中的最佳路径之一

检查“防火墙”,检查连接是否正常

- 哨站MCN上的Check Firewall应该具有与应用程序的连接信息,作为ICMP进行响应。是否应该将SIP-SPORT (MCN)、DIP-DPORT(210)分别包括源服务和Dest服务作为本地和虚拟路径

- 源

- 210分支上的检查防火墙应该有与应用程序的连接信息,作为请求的ICMP。是否应该将SIP-SPORT (210), DIP-DPORT (MCN)包括源服务和Dest服务分别作为本地和虚拟路径

从终端笔记本电脑到192.168.100.5(前哨SD-WAN的LAN端VIP)发起PING

- 命令——萍192.168.100.5

- 启动笔记本电脑的源Ip地址——192.168.5.160

- 由于在分支上安装了路由表,并且安装了192.168.100.0/24作为可通过VP访问的前缀,因此该流量打算穿越Virtual路径

从终端笔记本向192.168.100.5 (SD-WAN的LAN侧VIP)发起PING

验证流程,LAN to WAN和WAN to LAN方向项在MCN(哨站VM)和210分支中都可以看到

验证210家分行的流程

关于家庭分支

LAN到WAN(从分支到MCN)

- 源IP - 192.168.5.160

- Dest IP - 192.168.100.5

- 原型/ IPP - ICMP

WAN到LAN(从MCN到Branch)

- Dest IP - 192.168.5.160

- 源IP - 192.168.100.5

- 原型/ IPP - ICMP

检查使用的服务是否为“Virtual Path”,服务名称是否为MCN(哨站虚拟机)到分支机构210之间的服务名称

另外,检查路径将显示通过虚拟路径(即210上的WL1到MCN端唯一现有链路)接收ICMP流量的当前最佳路径。

请注意

在下面快照的“路径”列中检查当前路径。

在MCN上验证(前哨虚拟机)

MCN哨站虚拟机侧

WAN到LAN(从分支到MCN)

- 源IP——192.168.5.160

- IP不在座位上——192.168.100.5

- 原型/ IPP——ICMP

LAN到WAN(从MCN到Branch)

- IP不在座位上——192.168.5.160

- 源IP——192.168.100.5

- 原型/ IPP——ICMP

检查使用的服务是否为“Virtual Path”,服务名称是否为MCN(哨站虚拟机)到分支机构210之间的服务名称

另外,检查路径将显示通过虚拟路径(即210上的WL1到MCN端唯一现有链路)接收ICMP流量的当前最佳路径。

验证MCN上的防火墙详细信息(前哨虚拟机)

下面的细节在MCN (Outposts VM)上为流进行了验证

- 应用程序——ICMP

- 源服务-虚拟路径(流量通过VP从分支端来)

- 目的服务- IPHOST(因为我们正在ping SD-WAN的IP,并打算发送到设备)

- 政府建立了

有关支持策略的信息,请参见支持和服务

验证210 Home Branch上的防火墙详细信息

下面的细节验证了210分支侧的流程。

- 应用程序——ICMP

- 源服务-本地(从210分支后面的主机发起)

- 目的服务-虚拟路径(因为我们正在ping SD-WAN的IP,并打算通过虚拟路径传输到设备)

- 政府建立了

有关支持策略的信息,请参见支持和服务

在这篇文章中

- 解决方案验证拓扑/网络架构

- Citrix SD-WAN一体机在前哨站点创建VPC (VPXL类型)

- 创建Internet网关并关联VPC(广域网接入Internet, SD-WAN管理接口)

- 为Citrix SD-WAN VPXL设备创建LAN, WAN和MGMT子网

- 为LAN/WAN/MGMT子网定义路由表

- 为WAN子网定义路由表

- 为局域网子网定义路由表

- 前哨AMI实例供应/部署

- 创建LAN/WAN网络接口和关联

- 更改LAN/WAN/管理接口的SOURCE/DEST检查

- 附加LAN/WAN网络接口到哨站Citrix SD-WAN

- 创建并关联弹性ip到前哨Citrix SD-WAN的MGMT和WAN接口

- 前哨VPXL SD-WAN VM作为MCN

- Citrix SD-WAN 210作为HOME USER分支SD-WAN

- 执行变更管理并将配置转移到设备

- 激活的配置

- 验证Virtual PATH的创建

- 从终端笔记本电脑到192.168.100.5(前哨SD-WAN的LAN端VIP)发起PING

- 从终端笔记本向192.168.100.5 (SD-WAN的LAN侧VIP)发起PING

- 验证210家分行的流程

- 在MCN上验证(前哨虚拟机)

- 验证210 Home Branch上的防火墙详细信息