在Citrix ADC设备上可用的密码

您的Citrix ADC设备使用预定义的密码组送货。要使用不属于默认密码组的密码,必须将它们显式绑定到SSL虚拟服务器。您还可以创建一个用户定义的密码组以绑定到SSL虚拟服务器。有关创建用户定义的密码组的更多信息,请参阅在ADC设备上配置用户定义的密码组.

笔记

在Citrix ADC设备上的默认密码组中没有包含RC4密码。但是,基于n3的设备上的软件支持它。RC4加密,包括握手,是在软件中完成的。

Citrix建议您不要使用此密码,因为它被认为是不安全的,并且已被RFC 7465弃用。

使用' show hardware '命令来确定您的设备是否有N3芯片。

NSMPX-22000 16*CPU+24*IX+12*E1K+2*E1K+4*CVM N3 2200100制造日期:8/19/2013 CPU: 2900MHZ主机Id: 1006665862 Serial no: ENUK6298FT Encoded Serial no: ENUK6298FT - 要显示关于在前端(到虚拟服务器)默认绑定的密码套件的信息,输入:

sh密码默认 - 要在后端(到服务)中显示有关默认绑定的密码套件的信息,请键入:

sh密码DEFAULT_BACKEND - 要显示设备上定义的所有密码组(别名)的信息,输入:

Sh密码 - 要显示有关属于特定密码组的一部分的所有密码套件的信息,请键入:

Sh cipher.例如,SH密码ECDHE。

以下链接列出了不同Citrix ADC平台和外部硬件安全模块(hms)支持的密码套件:

- Citrix ADC MPX/SDX (N3)应用:Citrix ADC MPX/SDX (N3)设备上的密码支持

- Citrix ADC MPX / SDX Intel Colito Appliance:基于Citrix ADC MPX/SDX的Intel Coleto SSL芯片设备上的密码支持

- Citrix ADC VPX设备:Citrix ADC VPX设备上的密码支持

- Citrix ADC MPX/SDX 14000 FIPS器具:Citrix ADC MPX/SDX 14000 FIPS设备上的密码支持

- 外部HSM(Thales / SafeNet):外部HSM支持的密码(Thales/Safenet)

- Citrix ADC MPX/SDX (N2)应用:Citrix ADC MPX/SDX (N2)设备上的密码支持

- Citrix ADC MPX 9700 FIPS设备:CITRIX ADC MPX 9700 FIPS上的密码支持2.2

- Citrix ADC VPX FIPS和MPX FIPS设备:Citrix ADC VPX FIPS和MPX FIPS认证设备的密码支持

注意:

对于DTLS密码支持,请参阅Citrix ADC VPX, MPX和SDX设备上的DTLS加密支持.

表1 -对虚拟服务器/前端服务/内部服务的支持:

| 协议/平台 | MPX /有关(N2) | MPX /有关(N3) | VPX | MPX 9700* FIPS与固件2.2 | 14000 * * FIPS MPX /有关 | MPX 5900/8900 MPX 15000-50g MPX 26000-100g |

|---|---|---|---|---|---|---|

| TLS 1.3 | 13.0所有构建 | 13.0所有构建 | 13.0所有构建 | 不支持 | 不支持 | 13.0所有构建 |

| 12.1 - -50. x | 12.1 - -50. x | 12.1 - -50. x | 不支持 | 不支持 | 12.1 - -50. x | |

| TLS 1.1/1.2 | 13.0所有构建 | 13.0所有构建 | 13.0所有构建 | 13.0所有构建 | 13.0所有构建 | 13.0所有构建 |

| 12.1所有构建 | 12.1所有构建 | 12.1所有构建 | 12.1所有构建 | 12.1所有构建 | 12.1全部构建MPX 5900 / 8900,12.1-50.x用于MPX 15000-50G和MPX 26000-100G | |

| 12.0所有构建 | 12.0所有构建 | 12.0所有构建 | 12.0所有构建 | 12.0所有构建 | MPX 5900/8900的所有构建,12.0-57。MPX 15000-50G, 12.0-60。MPX 26000-100G | |

| 11.1所有构建 | 11.1所有构建 | 11.1所有构建 | 11.1所有构建 | 11.1所有构建 | 11.1 -56年。MPX 5900/8900和MPX 15000-50G, 11.1-60。MPX 26000-100G | |

| 11.0所有构建 | 11.0所有构建 | 11.0所有构建 | 11.0所有构建 | 11.0所有构建 | 11.0 -70年。x(只适用于MPX 5900/8900) | |

| 10.5所有构建 | 10.5所有构建 | 10.5 - -57. x | 10.5 58.1108.E. | 10.5 59.1359.e | 10.5 -67年。(仅适用于MPX 5900/8900) | |

| TLS1-ECDHE-RSA-AES128-SHA ECDHE /她(例子) | 13.0所有构建 | 13.0所有构建 | 13.0所有构建 | 13.0所有构建 | 13.0所有构建 | 13.0所有构建 |

| 12.1所有构建 | 12.1所有构建 | 12.1所有构建 | 12.1所有构建 | 12.1所有构建 | 12.1全部构建MPX 5900 / 8900,12.1-50.x用于MPX 15000-50G和MPX 26000-100G | |

| 12.0所有构建 | 12.0所有构建 | 12.0所有构建 | 12.0所有构建 | 12.0所有构建 | MPX 5900/8900的所有构建,12.0-57。MPX 15000-50G, 12.0-60。MPX 26000-100G | |

| 11.1所有构建 | 11.1所有构建 | 11.1所有构建 | 11.1所有构建 | 11.1 - -51. x | 11.1 -56年。MPX 5900/8900和MPX 15000-50G, 11.1-60。MPX 26000-100G | |

| 11.0所有构建 | 11.0所有构建 | 11.0所有构建 | 11.0-70.114(仅适用于MPX 5900/8900) | |||

| 10.5 - -53. x | 10.5 - -53. x | 10.5所有构建 | 10.5 59.1306.e | 10.5 -67年。(仅适用于MPX 5900/8900) | ||

| AES-GCM(示例TLS1.2-AES128-GCM-SHA256) | 13.0所有构建 | 13.0所有构建 | 13.0所有构建 | 13.0所有构建 | 13.0所有构建 | 13.0所有构建 |

| 12.1所有构建 | 12.1所有构建 | 12.1所有构建 | 12.1所有构建 | 12.1所有构建 | 12.1全部构建MPX 5900 / 8900,12.1-50.x用于MPX 15000-50G和MPX 26000-100G | |

| 12.0所有构建 | 12.0所有构建 | 12.0所有构建 | 12.0所有构建 | 12.0所有构建 | MPX 5900/8900的所有构建,12.0-57。MPX 15000-50G, 12.0-60。MPX 26000-100G | |

| 11.1所有构建 | 11.1所有构建 | 11.1所有构建 | 11.1 - -51. x(See note) | 11.1 - -51. x(See note) | 11.1 -56年。MPX 5900/8900和MPX 15000-50G, 11.1-60。MPX 26000-100G | |

| 11.0所有构建 | 11.0所有构建 | 11.0 - -66. x | 11.0-70.114(仅适用于MPX 5900/8900) | |||

| 10.5 - -53. x | 10.5 - -53. x | 10.5 -67年。(仅适用于MPX 5900/8900) | ||||

| SHA-2 cipher(例如TLS1.2-AES-128-SHA256) | 13.0所有构建 | 13.0所有构建 | 13.0所有构建 | 13.0所有构建 | 13.0所有构建 | 13.0所有构建 |

| 12.1所有构建 | 12.1所有构建 | 12.1所有构建 | 12.1所有构建 | 12.1所有构建 | 12.1全部构建MPX 5900 / 8900,12.1-50.x用于MPX 15000-50G和MPX 26000-100G | |

| 12.0所有构建 | 12.0所有构建 | 12.0所有构建 | 12.0所有构建 | 12.0所有构建 | MPX 5900/8900的所有构建,12.0-57。MPX 15000-50G, 12.0-60。MPX 26000-100G | |

| 11.1所有构建 | 11.1所有构建 | 11.1所有构建 | 11.1-52.x. | 11.1-52.x. | 11.1 -56年。MPX 5900/8900和MPX 15000-50G, 11.1-60。MPX 26000-100G | |

| 11.0所有构建 | 11.0所有构建 | 11.0 - -66. x | 11.0 -72年。x, 11.0-70.114(仅在MPX 5900/8900) | |||

| 10.5 - -53. x | 10.5 - -53. x | 10.5 -67年。(仅适用于MPX 5900/8900) | ||||

| ECDSA TLS1-ECDHE-ECDSA-AES256-SHA(例子) | 不支持 | 13.0所有构建 | 13.0所有构建 | 13.0所有构建 | 13.0所有构建 | 13.0所有构建 |

| 不支持 | 12.1所有构建 | 12.1所有构建 | 12.1所有构建 | 12.1所有构建 | 12.1全部构建MPX 5900 / 8900,12.1-50.x用于MPX 15000-50G和MPX 26000-100G | |

| 不支持 | 12.0所有构建 | 12.0——57.倍 | 不适用 | 不支持 | MPX 5900/8900的所有构建,12.0-57。MPX 15000-50G, 12.0-60。MPX 26000-100G | |

| 11.1所有构建 | 11.1 -56年。(只支持ECC曲线P_256、P_384)。 | |||||

| Chacha20. | 不支持 | 13.0所有构建 | 13.0所有构建 | 不支持 | 不支持 | 13.0所有构建 |

| 不支持 | 不支持 | 12.1所有构建 | 不支持 | 不支持 | 12.1 -49年。x(只适用于MPX 5900/8900) | |

| 不支持 | 不支持 | 12.0 - -56. x | 不支持 | 不支持 | 不支持 |

表2 -后台服务支持:

后端不支持TLS 1.3协议。

| 协议/平台 | MPX /有关(N2) | MPX /有关(N3) | VPX | MPX 9700* FIPS与固件2.2 | 14000 * * FIPS MPX /有关 | MPX 5900/8900 MPX 15000-50g MPX 26000-100g |

|---|---|---|---|---|---|---|

| TLS 1.1/1.2 | 13.0所有构建 | 13.0所有构建 | 13.0所有构建 | 13.0所有构建 | 13.0所有构建 | 13.0所有构建 |

| 12.1所有构建 | 12.1所有构建 | 12.1所有构建 | 12.1所有构建 | 12.1所有构建 | 12.1全部构建MPX 5900 / 8900,12.1-50.x用于MPX 15000-50G和MPX 26000-100G | |

| 12.0所有构建 | 12.0所有构建 | 12.0所有构建 | 12.0所有构建 | 12.0所有构建 | MPX 5900/8900的所有构建,12.0-57。MPX 15000-50G, 12.0-60。MPX 26000-100G | |

| 11.1所有构建 | 11.1所有构建 | 11.1所有构建 | 11.1所有构建 | 11.1所有构建 | 11.1 -56年。MPX 5900/8900和MPX 15000-50G, 11.1-60。MPX 26000-100G | |

| 11.0 - -50. x | 11.0 - -50. x | 11.0 - -66. x | 11.0所有构建 | 11.0-70.119(仅适用于MPX 5900/8900) | ||

| 10.5 - -59. x | 10.5 - -59. x | 10.5-58.1108.E. | 10.5 59.1359.e | 10.5 -67年。(仅适用于MPX 5900/8900) | ||

| TLS1-ECDHE-RSA-AES128-SHA ECDHE /她(例子) | 13.0所有构建 | 13.0所有构建 | 13.0所有构建 | 13.0所有构建 | 13.0所有构建 | 13.0所有构建 |

| 12.1所有构建 | 12.1所有构建 | 12.1所有构建 | 12.1所有构建 | 12.1所有构建 | 12.1全部构建MPX 5900 / 8900,12.1-50.x用于MPX 15000-50G和MPX 26000-100G | |

| 12.0所有构建 | 12.0所有构建 | 12.0 - -56. x | 12.0所有构建 | 12.0所有构建 | MPX 5900/8900的所有构建,12.0-57。MPX 15000-50G, 12.0-60。MPX 26000-100G | |

| 11.1所有构建 | 11.1所有构建 | 11.1所有构建 | 11.1 - -51. x | 11.1 -56年。MPX 5900/8900和MPX 15000-50G, 11.1-60。MPX 26000-100G | ||

| 11.0 - -50. x | 11.0 - -50. x | 11.0-70.119(仅适用于MPX 5900/8900) | ||||

| 10.5 - -58. x | 10.5 - -58. x | 10.5 59.1306.e | 10.5 -67年。(仅适用于MPX 5900/8900) | |||

| AES-GCM(示例TLS1.2-AES128-GCM-SHA256) | 13.0所有构建 | 13.0所有构建 | 13.0所有构建 | 13.0所有构建 | 13.0所有构建 | 13.0所有构建 |

| 12.1所有构建 | 12.1所有构建 | 12.1所有构建 | 12.1所有构建 | 12.1所有构建 | 12.1全部构建MPX 5900 / 8900,12.1-50.x用于MPX 15000-50G和MPX 26000-100G | |

| 12.0所有构建 | 12.0所有构建 | 不支持 | 12.0所有构建 | 12.0所有构建 | MPX 5900/8900的所有构建,12.0-57。MPX 15000-50G, 12.0-60。MPX 26000-100G | |

| 11.1所有构建 | 11.1所有构建 | 11.1 - -51. x | 11.1 - -51. x | 11.1 -56年。MPX 5900/8900和MPX 15000-50G, 11.1-60。MPX 26000-100G | ||

| SHA-2 cipher(例如TLS1.2-AES-128-SHA256) | 13.0所有构建 | 13.0所有构建 | 13.0所有构建 | 13.0所有构建 | 13.0所有构建 | 13.0所有构建 |

| 12.1所有构建 | 12.1所有构建 | 12.1所有构建 | 12.1所有构建 | 12.1所有构建 | 12.1全部构建MPX 5900 / 8900,12.1-50.x用于MPX 15000-50G和MPX 26000-100G | |

| 12.0所有构建 | 12.0所有构建 | 不支持 | 12.0所有构建 | 12.0所有构建 | MPX 5900/8900的所有构建,12.0-57。MPX 15000-50G, 12.0-60。MPX 26000-100G | |

| 11.1所有构建 | 11.1所有构建 | 11.1-52.x. | 11.1-52.x. | 11.1 -56年。MPX 5900/8900和MPX 15000-50G, 11.1-60。MPX 26000-100G | ||

| ECDSA TLS1-ECDHE-ECDSA-AES256-SHA(例子) | 不支持 | 13.0所有构建 | 13.0所有构建 | 13.0所有构建 | 13.0所有构建 | 13.0所有构建 |

| 不支持 | 12.1所有构建 | 12.1所有构建 | 12.1所有构建 | 12.1所有构建 | 12.1全部构建MPX 5900 / 8900,12.1-50.x用于MPX 15000-50G和MPX 26000-100G | |

| 不支持 | 12.0所有构建 | 12.0 - -57. x | 不适用 | 不支持 | MPX 5900/8900的所有构建,12.0-57。MPX 15000-50G, 12.0-60。MPX 26000-100G | |

| 11.1 - -51. x | 不适用 | 11.1-56.x用于MPX 5900/8900和MPX 15000-50G,11.1-60.x for MPX 26000-100G(仅支持ECC曲线P_256和P_384。) | ||||

| Chacha20. | 不支持 | 13.0所有构建 | 13.0所有构建 | 不支持 | 不支持 | 13.0所有构建 |

| 不支持 | 不支持 | 12.1所有构建 | 不支持 | 不支持 | 12.1 -49年。MPX 5900/8900, 12.1-50。MPX 15000-50G和MPX 26000-100G | |

| 不支持 | 不支持 | 12.0 - -56. x | 不支持 | 不支持 | 不支持 |

有关支持的ECDSA CIPHERS的详细列表,请参阅ECDSA密码套件支持.

请注意

TLS-Fallback_SCSV密码套件在10.5 build 57.x版本的所有设备上都得到支持

HTTP严格的传输安全性(HSTS)支持是基于策略的。

所有设备的前端都支持所有SHA-2签名证书(SHA256、SHA384、SHA512)。在release 11.1 build 54中。在所有设备的后端也支持这些证书。在版本11.0及更早的版本中,所有设备的后端只支持SHA256签名证书。

- 在版本11.1构建52中。MPX 9700和MPX/SDX 14000 FIPS设备的前端只支持以下密码:

- tls1.2 - ecdhe - rsa - aes - 256 sha384

- TLS1.2-ECDHE-RSA-AES256-GCM-SHA384 From release 11.1 build 53。在12.0版本中,后端也支持这些密码。

- 所有Chacha20-Poly1035 Ciphers都使用TLS伪随机功能(PSF)与SHA-256哈希功能。

完全前向保密(PFS)

即使Web服务器的会话键在稍后及时泄露,完美的前锋保密也可确保保护当前的SSL通信。

为什么需要完全前向保密(PFS)?

SSL连接用于保护在客户端和服务器之间传递的数据。这个连接开始于发生在客户端浏览器和所联系的web服务器之间的SSL握手。在这个握手过程中,浏览器和服务器交换特定的信息以获得会话密钥,会话密钥作为在通信的其余部分加密数据的方法。

RSA是最常用的密钥交换算法。浏览器使用服务器的公钥加密并将预主密钥发送到服务器。这个预主密钥用于到达会话密钥。RSA密钥交换方法的问题是,如果攻击者设法在未来的任何时间点获得服务器的私钥,那么攻击者就获得了预主密钥,使用该预主密钥可以获得会话密钥。攻击者现在可以使用此会话密钥来解密所有SSL会话。这意味着以前您的历史SSL通信是安全的,但现在不再安全了,因为可以使用服务器偷来的私钥来获取会话密钥,从而也可以对保存的历史会话进行解密。

需要的是能够保护过去的SSL通信,即使服务器的私钥已经被泄露。这就是配置完全前向保密(PFS)发挥作用的地方。

PFS有什么帮助?

完全前向保密(PFS)通过让客户端和服务器就每个会话的新密钥达成一致,并将该会话密钥的计算保密,从而保护过去的SSL通信。它的工作基础是服务器密钥的泄露不能导致会话密钥的泄露。会话密钥在两端分别派生,从不通过网络传输。一旦通信完成,会话密钥也会被销毁。这些事实确保,即使有人获得了服务器私钥的访问权,他们也无法获得会话密钥,因此也无法解密过去的数据。

解释和例子

假设我们使用DHE来获得PFS。DH算法确保即使黑客抓住服务器的私钥,黑客将无法到达的会话密钥,因为会话密钥和随机数(到达使用会话密钥)是保密的两端,从不交换线。PFS可以通过使用Ephemeral Diffie-Hellman密钥交换来实现,该密钥交换为每个SSL会话创建新的临时密钥。

为每个会话创建一个键的另一方面是,它需要额外的计算,但这可以通过使用具有较小键大小的椭圆曲线来克服。

在Citrix ADC设备上配置PFS

可以通过配置DHE或ECDHE密码在Citrix ADC上配置PFS。这些密码确保创建的秘密会话密钥不会在网络上共享(DH算法),并且会话密钥只在短时间内保持活跃(Ephemeral)。下面几节将解释这两种配置。

注意:使用Ecdhe Ciphers而不是DHE使得通信更加安全,具有较小的密钥尺寸。

使用GUI配置DHE

生成DH密钥。

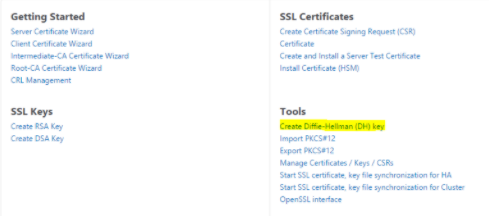

一个导航。流量管理> SSL >工具.

b。点击创建Diffie Helman (DH)密钥.

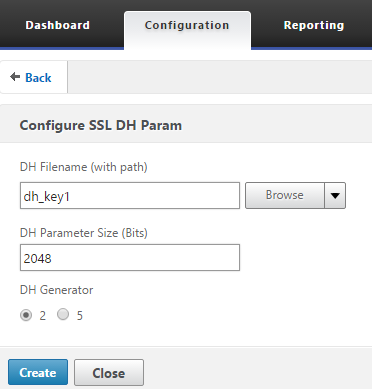

注意:生成2048位DH键可能需要30分钟。

![SSL PFS-3]()

![SSL PFS-4]()

启用SSL虚拟服务器的DH参数,并在SSL虚拟服务器上附加DH密钥。

一个导航。配置>流量管理>虚拟服务器.

b.选择需要启用DH功能的虚拟服务器。

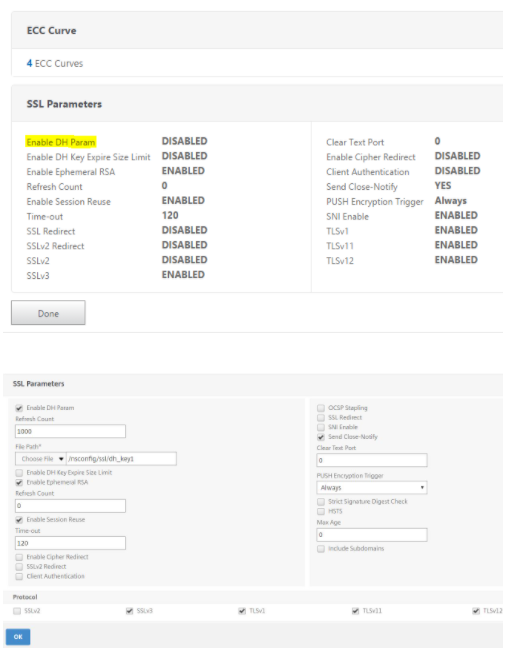

c。点击编辑,点击SSL参数,然后单击使DH参数.

![SSL PFS-5]()

将DHE Ciphers绑定到虚拟服务器。

一个导航。配置>流量管理>虚拟服务器.

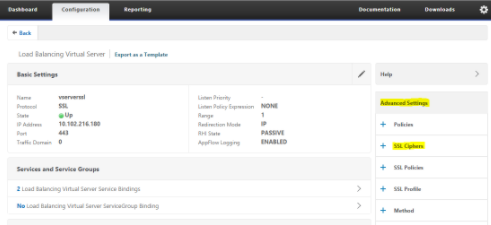

b.选择需要启用DH功能的虚拟服务器,单击铅笔图标进行编辑。

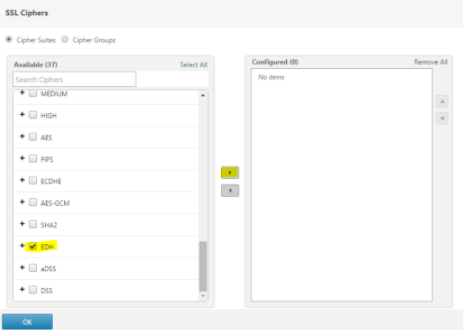

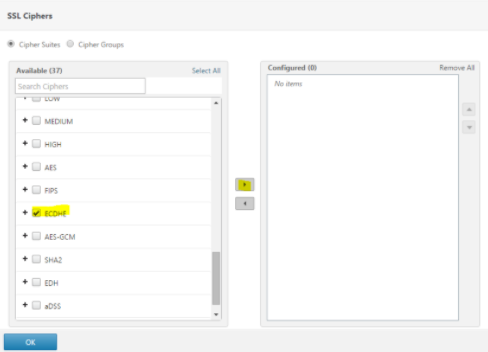

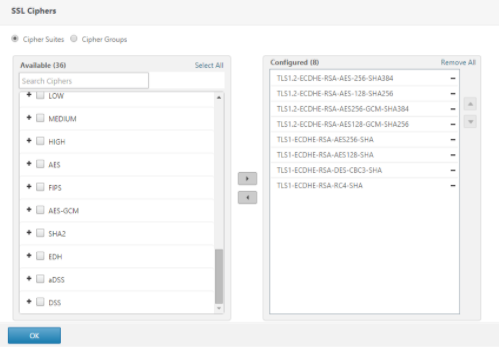

下的c。高级设置,点击旁边的加号图标SSL密码并选择DHE密码组,然后单击好的绑定。

注意:确保DHE Ciphers位于与虚拟服务器绑定的密码列表的顶部。

![SSL PFS-6]()

![SSL PFS-7]()

![SSL PFS-8]()

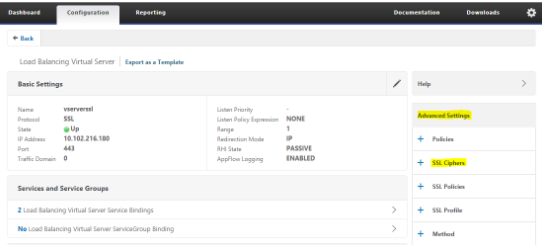

使用GUI配置ECDHE

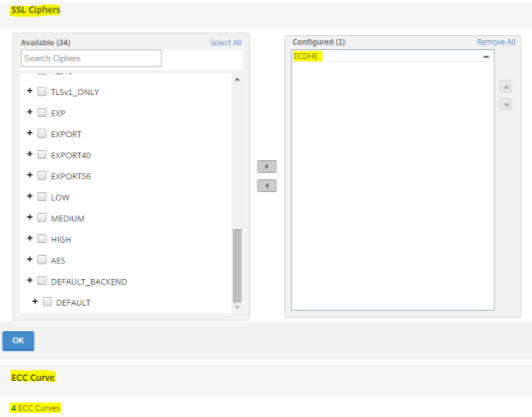

将ECC曲线与SSL虚拟服务器绑定。

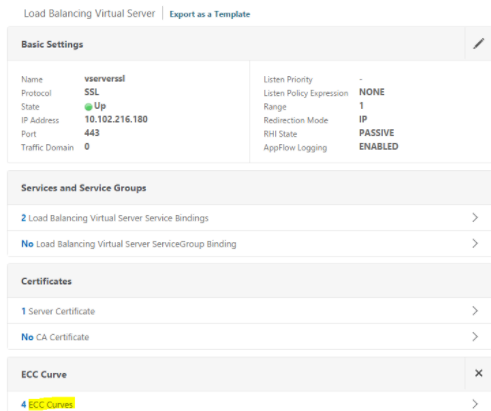

一个导航。配置>流量管理>负载均衡>虚拟服务器.

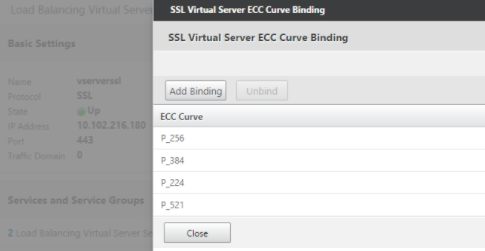

b.选择需要编辑的SSL虚拟服务器,单击ECC曲线并点击添加绑定.

c.为虚拟服务器绑定所需ECC曲线。

![SSL PFS-9]()

![SSL PFS-10]()

将ECDHE密码绑定到虚拟服务器。

一个导航。配置>流量管理>虚拟服务器并选择需要启用DH功能的虚拟服务器。

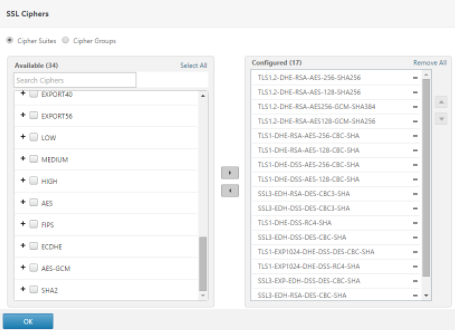

b。点击编辑> SSL密码并选择ECDHE密码组并单击绑定.

注意:确保ECDHE密码位于绑定到虚拟服务器的密码列表的顶部。

![SSL PFS-11]()

![SSL PFS-12]()

![SSL PFS-13]()

注意:对于每种情况,请验证Citrix ADC设备是否支持希望用于通信的密码。

使用SSL配置文件配置PFS

注意:使用SSL配置文件配置PFS(密码或ECC)的选项从11.0 64引入。x版本开始。如果是旧版本,请忽略下面的部分。

要使用SSL配置文件启用PFS,需要在SSL配置文件上进行类似的配置(如前面配置部分所述),而不是直接在虚拟服务器上配置。

使用GUI使用SSL配置文件配置PFS

在SSL配置文件上绑定ECC曲线和ECDHE CIPHERS。

注意:默认情况下,ECC曲线已经绑定到所有SSL配置文件。

一个导航。系统>配置文件> SSL配置文件并选择要启用PFS的配置文件。

湾绑定ECDHE CIPHERS。

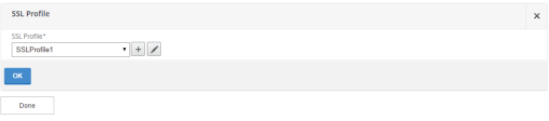

![SSL PFS-14]()

将SSL配置文件绑定到虚拟服务器。

一个去。配置>流量管理>虚拟服务器并选择虚拟服务器。

b.单击铅笔图标,编辑SSL配置文件。

c。点击好的并点击完成.

![SSL PFS-15]()

使用SSL命令行配置PFS

在命令提示符处,输入:

将ECC曲线绑定到SSL配置文件。

绑定sslprofile-eccCurveName 绑定ECDHE密码组。

绑定sslprofilecipherName 将ECDHE密码的优先级设置为1。

set sslprofilecipherName cipherPriority 将SSL配置文件绑定到虚拟服务器。

SET SSL vserversslprofile <! - yourcopy - >