适用于家庭办公室的 Citrix SD-WAN 设计决策

概述

适用于家庭办公室的 Citrix SD-WAN 可以在多种灵活的拓扑中进行部署。它还可以为家庭工作人员提供 Citrix Virtual Apps and Desktops 会话的增强交付。本设计文档提供了有关为家庭办公室实施 Citrix SD-WAN 以实现家庭工作人员最佳使用的设计决策的指导。

网络管理

SD-WAN 部署的网络管理员在成功推出解决方案中发挥着关键作用。在设计和维护 SD-WAN 部署时,管理员关注以下事项:

- 只允许那些需要的用户访问公司网络,同时遵守公司安全要求

- 快速简化部署在不同地区的地理位置上数百或数千个终端节点

- 通过服务质量,通过公司范围的业务策略实现最高的用户体验

- 稳定性能和用户体验,同时考虑尽可能多的差异

任何部署的成功都取决于技术和业务层面的无缝执行。本文档提供了更多详细信息和建议,以帮助指导网络管理员成功完成 SD-WAN 部署。

网络安全考虑

允许企业对家庭办公室的网络访问会打开潜在的攻击媒介,因此强烈建议采取额外的预防措施以尽可能减少风险。其中一些步骤可能包括:

- 通过添加障碍来隔离网络,限制新引入的细分市场(例如家庭佣工)的覆盖范围

- 将家庭办公用例限制在可管理的范围内,从而消除复杂性

- 通过监控网络连接并消除任何本地设备访问来控制终端

- 通过持续监控端点来监控终端活动,并在端点行为偏离标准时设置警报

- 借助云服务(例如 Citrix 安全互联网接入、Zscaler 或 Palo Alto Prisma),增强 SD-WAN 解决方案的安全保护

- 利用高端 SD-WAN Advanced Edition 设备解锁集成的安全堆栈或利用第三方防火墙(例如 Palo Alto、Checkpoint)作为虚拟网络功能 (VNF),与业界领先的安全供应商进行简单集成

在详细研究网络的安全注意事项之前,我们首先概述了如果家庭办公流量配置文件包括 Citrix Virtual Apps and Desktops,则必须做出设计决策。

决策:Citrix Virtual Apps and Desktops 交付

为了将公司网络扩展到远程资源的最佳安全性,建议始终使用 Citrix 技术,例如 Citrix Virtual Apps and Desktops。多年来,该技术在虚拟客户端计算领域一直处于领先地位,可以帮助设计安全网络。在这里你可以找到有关Citrix Virtual Apps and Desktops 安全的更多信息。Citrix SD-WAN 可以与此解决方案结合使用,以便更好地向 WAN 可能并不总是可靠的远程位置提供服务。

用户可从任何位置在任何设备上远程连接到 Citrix Virtual Apps and Desktops。在数据中心网络中,为了安全起见,传入的前端流量与后端流量隔离,在 Citrix Virtual Apps and Desktops 基础架构服务器和服务之间。这种方法允许使用单独的非军事区 (DMZ) 隔离前端和后端通信流,同时进行精细的防火墙控制和监控。

一种方法是将书籍结束的SD-WAN解决方案直接放置在Citrix虚拟应用程序nd Desktops 流量的路径中。在此部署中,SD-WAN 设备可以提供链路聚合、亚秒级恢复能力和 QoS 等功能,以优先考虑加密 HDX 流量,而不是其他流量类型。

但是,务必了解,在这种情况下,SD-WAN 设备只能看到加密的有效负载。通过 SD-WAN 覆盖层传送的流量在用户终端节点和 Citrix Gateway 之间进行加密。加密流量意味着 SD-WAN 的 HDX AutoQoS 功能以及 HDX 流量的 SD-WAN 体验质量 (QoE) 报告不起作用。HDX AutoQoS 旨在动态调查在 SD-WAN 对等体之间交付 HDX 会话时。它允许区分构成单个 HDX 会话的不同渠道。此功能也被称为多流 ICA,它允许在批量数据通道之上对交互式渠道进行优先级排序,从而改善最终用户体验。Citrix SD-WAN 集成的一个关键好处是 Citrix Virtual Apps and Desktops 服务器可以将会话保持在单流 ICA 中,而 SD-WAN 则在虚拟路径/叠加中动态提供多流 ICA。

推荐的方法是为来自家庭办公室的用户提供 SD-WAN 的访问方法,而不是通常进入互联网的外部用户。

通过 SD-WAN 覆盖连接的家庭工作人员客户端终端节点需要被视为安全,并允许直接访问 Citrix Virtual Apps and Desktops 资源,例如 “内部” StoreFront URL,而不会干预 Citrix Gateway。在这种方法中,HDX 流量不作为 SSL 加密传输,因此 SD-WAN 设备可以使用端口 2598 查看 HDX 协议并启动自动 QoS 功能。SD-WAN 上的自动 QoS 功能需要使用 Citrix Virtual Apps and Desktops LTSR 7-1912 或更高版本。在这种情况下,HDX 流量在通过 WAN 时仍受到保护,因为 SD-WAN 对等体在网络中 SD-WAN 设备之间的所有可用 WAN 路径上建立 AES 加密隧道。此外,还有一个带加密密钥轮替的内置身份验证流程,这有助于确保每个虚拟路径以 10-15 分钟的间隔重新生成密钥。因此,WAN 覆盖层上只允许受信任的对等体。在这里你可以找到更多关于Citrix SD-WAN 安全最佳实践的信息

在身份验证之后绕过网关加密的另一种方法是使用信标,以便 SD-WAN 看到未加密的 HDX。信标是 Citrix Workspace 应用程序 (CWA) 尝试联系以确定客户端主机是在内部网络还是外部网络上的 URL。例如分支机构站点、SD-WAN 110 的家庭办公室或咖啡厅或机场。如果 CWA 无法联系内部信标点并接收外部信标点的响应,这意味着用户设备位于内部网络之外,必须通过 Citrix Gateway 连接到桌面和应用程序,并且 HDX 流量必须加密。SD-WAN 家庭办公网络需要被视为内部网络,并绕过 Citrix Gateway 以提供未加密的 HDX 流量。在这里你可以找到有关信标配置的更多信息。

在涉及 Citrix Virtual Apps and Desktops 的部署中,数据和工作负载在数据中心中得到保护。即使是互联网流量访问也通过数据中心的本地互联网链接进行。互联网流量实际上并不会将新的 WAN 覆盖层遍历给远程用户。如果为支持的客户端主机启用了 HDX 重定向,那么只有在某些情况下,Microsoft Teams 等互联网流量才会从 HDX 会话中突破,让远程客户端主机使用本地互联网源获取它。在这里,可以为互联网服务启用家庭办公 SD-WAN 以适当路由该流量。它可以通过互联网分组将其直接路由到 Office 365 云。

通过防火墙 DMZ 限制家庭办公网络

一个网络安全设计考虑因素是回传家庭办公流量,并通过 Firewalled DMZ 限制资源和与企业网络的连接。此外,SD-WAN 设备上的防火墙策略可以集中推送到远程家庭办公网络中的所有 SD-WAN 设备。这些策略将 “新广域网覆盖” 上允许的流量限制为仅限某些应用程序、协议和/或服务器 IP 等。

选择网络拓扑对于规划远程访问体系结构至关重要,以确保它能够支持必要的功能、性能和安全要求。远程访问体系结构的设计需要与安全团队协作完成,以确保遵守公司安全要求和标准。无论哪种情况,为了解决广域网最后一英里的典型痛点,新的 SD-WAN 覆盖直接解决了通常通过大多数家庭工作人员可用的共享互联网访问链接发现的问题。这项优势使其成为为快乐和高效率的家庭佣工提供最佳用户体验的必备解决方案。

使用路由域划分网络 (VRF-Lite)

Citrix SD-WAN 允许使用虚拟路由和转发对 SD-WAN 部署进行细分,以提高安全性和可管理性。Citrix SD-WAN 上的此功能称为路由域。将远程办公室连接到数据中心的现有 Citrix SD-WAN 部署可以引入新的家庭办公室路由域,以将家庭办公室网络流量与企业网络流量分开。每个路由域都在 SD-WAN 设备上维护自己的唯一路由表。虚拟路径可以通信所有路由域。当数据包进入隧道时,将根据与用于进入系统的接口关联的路由域对数据包进行标记。在隧道中,每个数据包都使用其关联的路由域进行标记,在隧道出口时,将使用关联的路由表进行正确的传输。现有 SD-WAN 站点部署可以使用默认路由域。可以利用专用接口将新路由域添加到前端 SD-WAN 设备。如下所示,此域可以提供对企业网络中有限的家庭办公资源的访问权限。

在这里你可以找到更多关于Citrix SD-WAN 路由域的信息

家庭办公室网络设计考虑

通过专为大规模 SD-WAN 部署设计的中央管理工具,可以轻松实现数千个终端的快速部署。但是,如果可能,管理员需要通过将家庭用户用例限制在可管理的范围内来消除复杂性。例如,将初始家庭办公网络设计保持在特定平台上仅支持一种部署模式。但是,这些选项很多,而且在很大程度上依赖于家庭办公室的本地网络可用性。接下来,我们概述了一些可能的选择,同时考虑到不同的本地网络在引入 SD-WAN 设备为家庭办公网络提供服务时,我们还讨论了每种潜在的好处和需要考虑的事项。

决策:WAN 链接

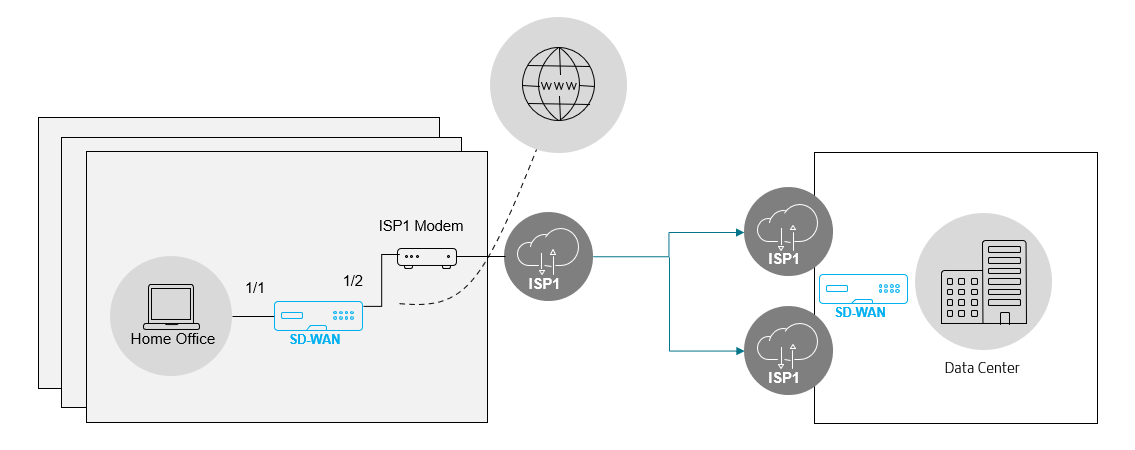

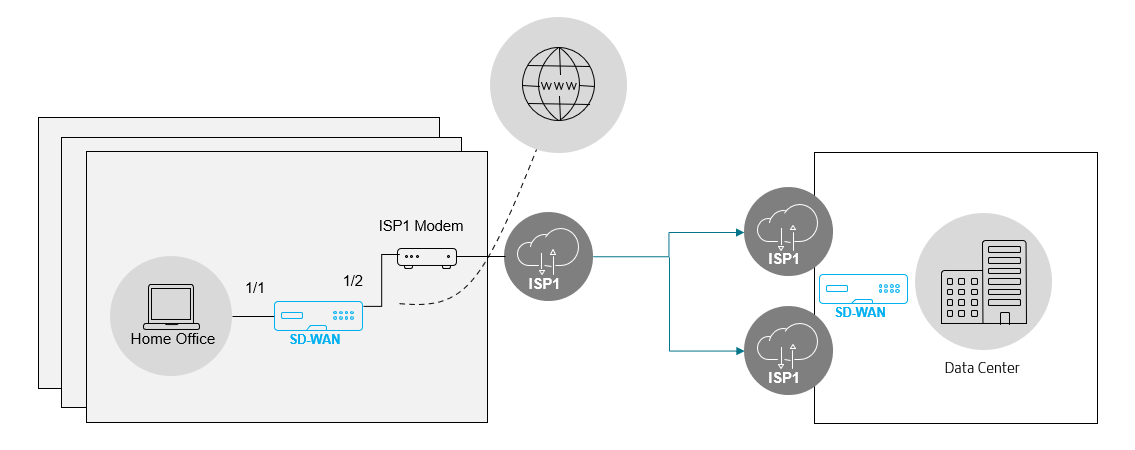

单一 ISP(VPN 替换)

- 提供商:

- ISP #1(只有一个)

- ISP #1(只有一个)

- 优势:

- 站点到站点(允许多设备同时连接到 SD-WAN 远程工作网络),无需多个点对站 VPN 连接

- 更快地访问公司资源(本地 SD-WAN MCN/RCN 区域 POP)

- 利用用本地互联网突破的嵌入式企业级防火墙,提高安全性

- 虚拟路径/叠加的好处:

- 使用 QoS(双向和协议之间)实现更好的性能

- 基于应用的路由

- 丢失缓解(数据包复制/重传)

- 多个 DC WAN 链路仍然可以为 DC 故障提供冗余

- 本地链路自适应带宽检测

- 使用 SD-WAN Orchestrator 进行集中管理(配置、报告、警报等)

- 链接监控/指标(对于 SLA 合规性很有用)

- (可选)用于远程工作网络的 DHCP 服务器

- (可选)用于互联网绑定流量的 Citrix Secure Internet Access

- 注意事项:

- 由于单个 ISP WAN 链路,没有 SD-WAN 覆盖负载平衡

- 由于单个 ISP WAN 链路,没有 SD-WAN 覆盖弹性

- 由于单个 ISP WAN 链接,没有本地互联网负载平衡

- 由于单个 ISP WAN 链接,本地互联网恢复能力不足

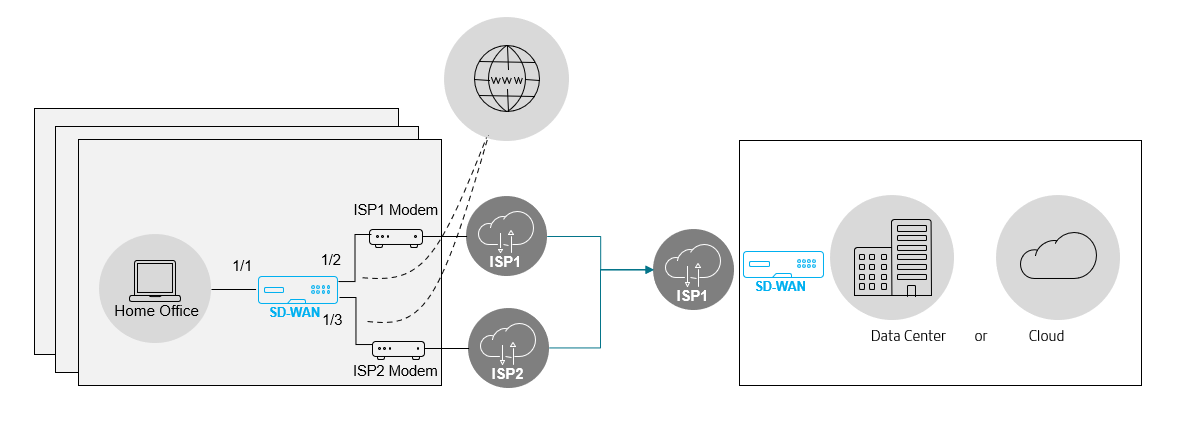

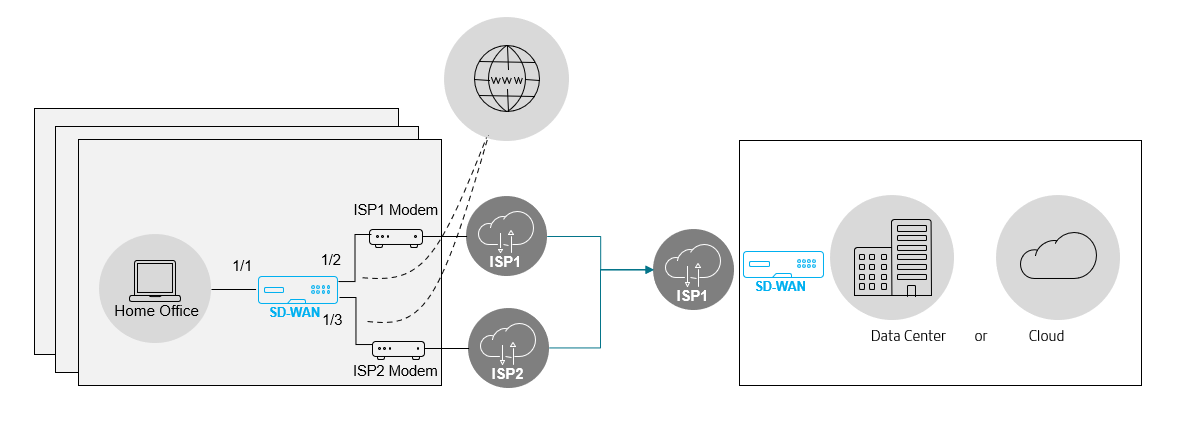

双 ISP

- 提供商:

- ISP #1

- ISP #2

- 好处(此外,单一 ISP 的好处):

- 使用多个 ISP WAN 链路同时具有更高、聚合带宽的站点到站点

- SD-WAN 同时使用两个 ISP WAN 链路覆盖负载平衡

- 使用两个 ISP WAN 链路实现 SD-WAN 覆盖弹性

- 使用两个 ISP WAN 链路同时进行本地互联网负载平衡

- 使用两个 ISP WAN 链路实现本地互联网弹性

- (可选)为 Internet 绑定流量提供 Citrix Secure Internet Access 的弹性

- 注意事项:

- 第二个 ISP WAN 链路的额外费用

- 建立 ISP 的时间和精力 #2

- 需要额外的硬件(ISP 的调制解调器 #2)

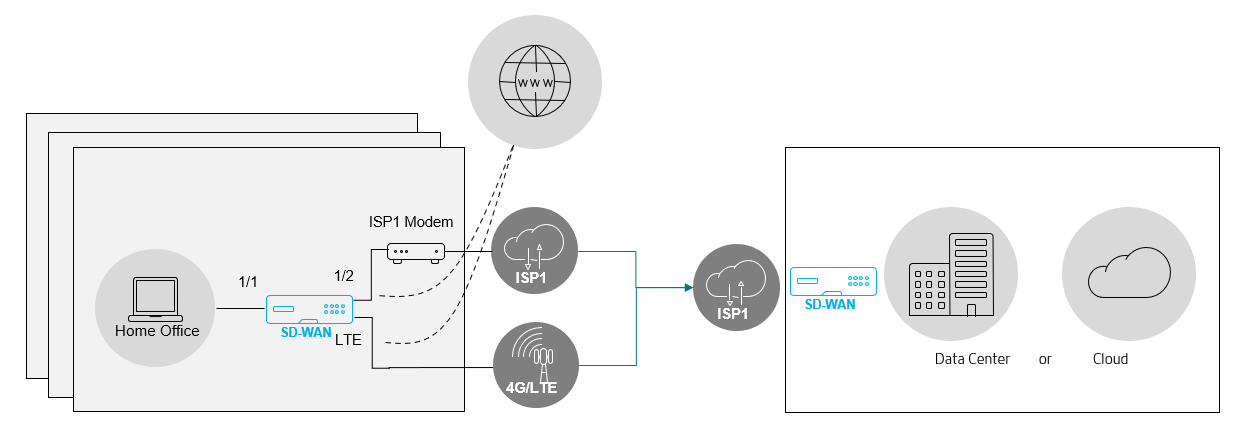

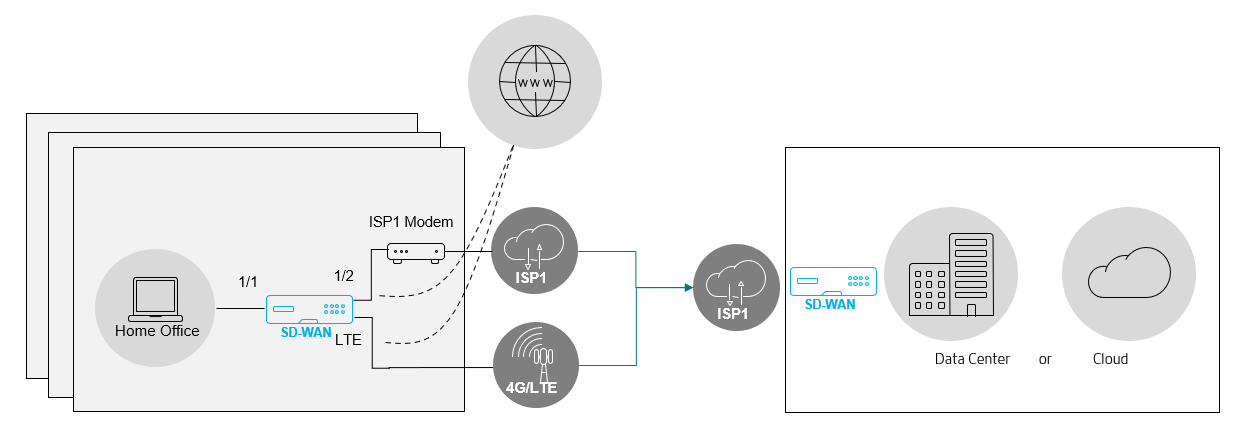

ISP + LTE

- 提供商:

- ISP #1

- LTE #1(无线传输用作第二个 WAN 链路)

- 好处(此外,双 ISP 的好处):

- 更简单地设置第二个 WAN 链路

- 无需额外的组件和电缆(嵌入式调制解调器)

- 注意事项:

- 每月每 MB/月的成本可能高于有线ISP 选项

- 仅限于每月合同的带宽分配(过去需要额外费用)

- 无线速度比有线传输慢

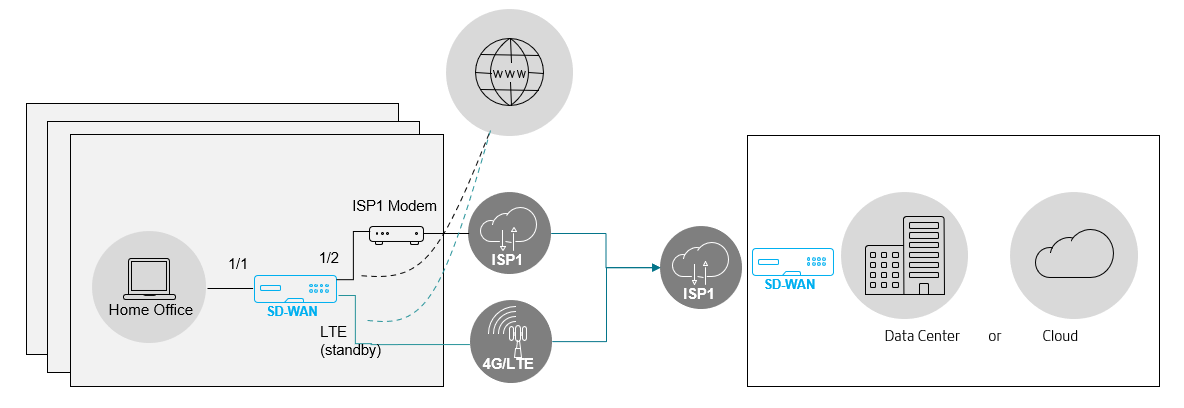

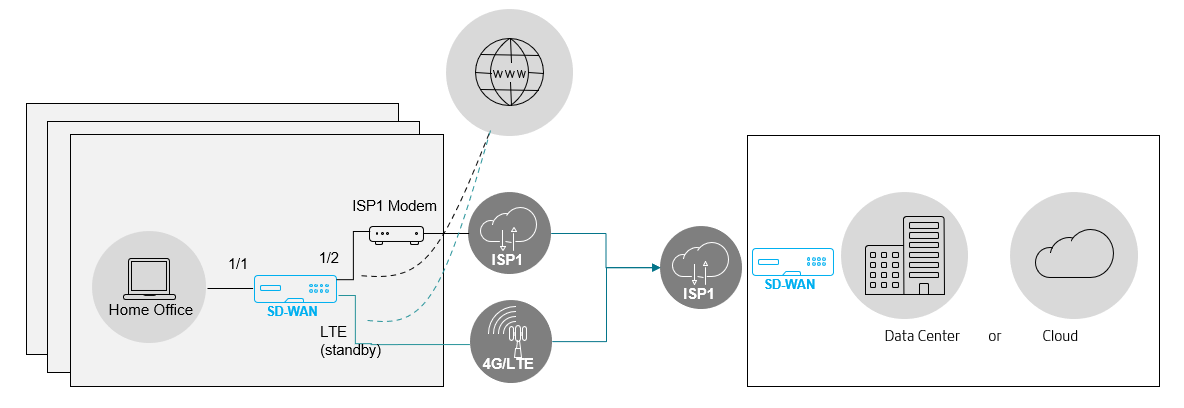

ISP + LTE(待机)

- 提供商:

- ISP #1

- LTE #1(在待机模式下用作第二个 WAN 链路)

- 好处(此外,单一 ISP 的好处):

- 可以使用按需和最后手段的备用功能来管理成本

- 使用两个 ISP WAN 链路实现 SD-WAN 覆盖弹性

- 使用两个 ISP WAN 链路实现本地互联网弹性

- 注意事项:

- 由于单个活动 WAN 链路,没有 SD-WAN 覆盖负载平衡

- 由于单个活动 WAN 链接,没有本地互联网负载平衡

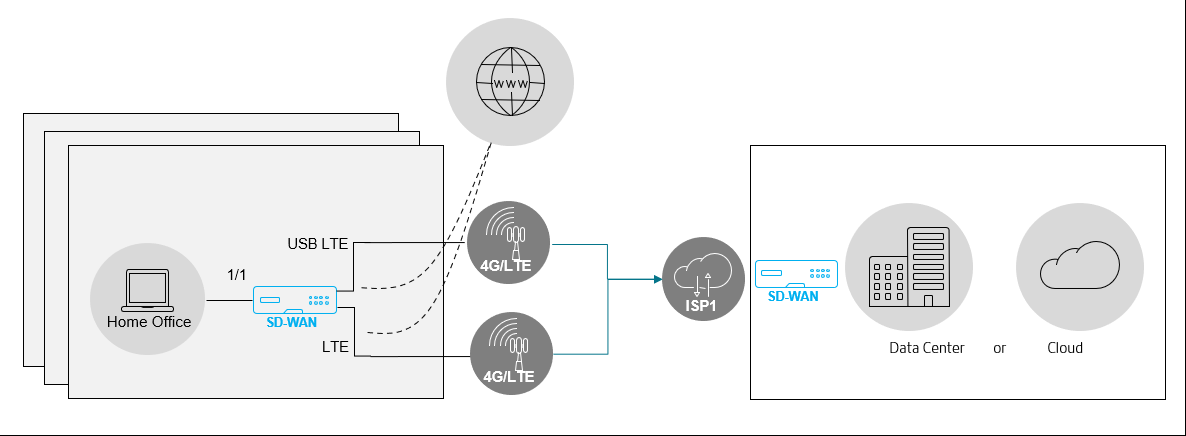

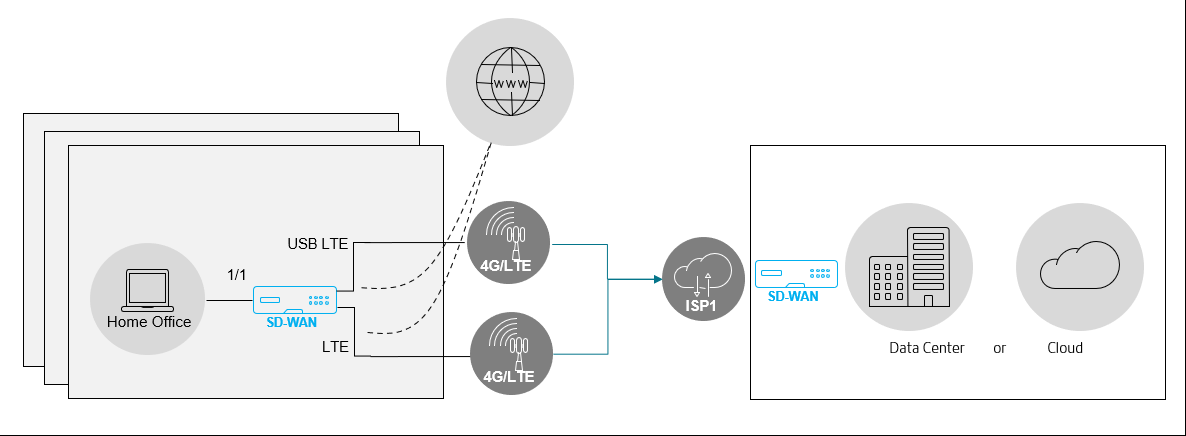

双 LTE

- 提供商:

- LTE #1

- LTE #2

- 好处(此外,双 ISP 的好处):

- 更简单地设置第二个 WAN 链路

- 除了 USB LTE 加密狗外,无需额外的组件和电缆(嵌入式调制解调器)

- 注意事项:

- 每月每 MB/月的成本可能高于有线ISP 选项

- 仅限于每月合同的带宽分配(过去是额外费用)

- 无线速度比有线传输慢

前面描述的每个用例都可以通过额外的WAN链路(ISP或LTE)来增强,从而进一步增加可用带宽并提高远程家庭工作者的网络可用性。

引用

有关更多信息,请参阅:

Citrix SD-WAN 家庭办公室 POC 指南-了解如何为家庭办公室实施 Citrix SD-WAN 的概念验证

Citrix SD-WAN 家庭办公技术简介-概述了将 Citrix SD-WAN 用于家庭办公