SSL配置文件基础结构

SSLv3和RC4实施中的漏洞强调需要使用最新的密码和协议来协商网络连接的安全设置。对配置实施任何更改(例如在数千个SSL端点禁用SSLv3)是一个繁琐的过程。因此,作为SSL端点配置一部分的设置已被移动到SSL配置文件以及默认密码。要在配置中实现更改(包括密码支持),您只需修改绑定到实体的配置文件。

默认的前端和默认后端SSL配置文件包含所有默认密码和ECC曲线,以及作为旧配置文件一部分的设置。附录中提供了默认配置文件的示例输出。“启用默认配置文件“操作会自动将默认前端配置文件绑定到所有前端实体,并将默认后端配置文件绑定到所有后端实体。您可以修改默认配置文件以适应您的部署。您还可以创建自定义配置文件并将其绑定到SSL实体。

前端配置文件包含适用于前端实体的参数。也就是说,它们适用于接收来自客户端的请求的实体。通常,此实体是 Citrix ADC 设备上的 SSL 虚拟服务器或透明 SSL 服务。后端配置文件包含适用于后端实体的参数。也就是说,它们适用于 ADC 设备上向后端服务器发送客户端请求的实体。通常,此实体是 Citrix ADC 设备上的 SSL 服务。如果您尝试配置不受支持的参数,则会出现错误:指定的参数不适用于此类型的SSL配置文件错误。

重要:

SSL配置文件优先于SSL参数。也就是说,如果您使用

设置SSL参数命令配置SSL参数,然后将配置文件绑定到SSL实体,则配置文件中的设置优先。升级后,如果启用默认配置文件,则无法撤消更改。也就是说,无法禁用配置文件。在启用配置文件之前,保存配置并创建配置文件 (ns.conf) 的副本。但是,如果您不想使用默认配置文件中的功能,则可以继续使用旧的 SSL 配置文件。有关这些配置文件的更多信息,请参阅旧版SSL配置文件

11.1 .从版本x开始,在GUI和CLI中,启用默认配置文件以防止错误启用它时,会添加确认提示。

命令:

set ssl parameter -defaultProfile ENABLED启用默认配置文件前保存配置。您无法撤消更改。您确定要启用默认配置文件吗?[Y/N]Y Done 默认情况下,某些SSL参数(称为全局参数)应用于所有SSL端点。但是,如果配置文件绑定到SSL端点,则全局参数不适用。配置文件中指定的设置改为适用。

注意事项

- 一个配置文件可以绑定到多个虚拟服务器,但一个虚拟服务器只能绑定一个配置文件。

- 若要删除绑定到虚拟服务器的配置文件,请先取消绑定该配置文件。

- 密码或密码组可以以不同的优先级绑定到多个配置文件。

- 一个配置文件可以有多个密码和密码组绑定在不同的优先级。

- 对密码组的更改将立即反映在所有配置文件以及其中一个配置文件绑定到的所有虚拟服务器中。

- 如果密码套件是密码组的一部分,请在从配置文件中删除密码套件之前编辑密码组以删除该密码套件。

- 如果您没有为附加到配置文件的密码套件或密码组分配优先级,则会为其分配配置文件中的最低优先级。

- 您可以从现有密码组和密码套件创建自定义密码组(也称为用户定义的密码组)。如果您创建密码组a并向其添加现有密码组x和y,则按照该顺序,y的优先级将低于x。也就是说,首先添加的组具有更高的优先级。

- 如果密码套件是附加到同一个配置文件的两个密码组的一部分,则该密码套件不会添加为第二个密码组的一部分。处理流量时,优先级较高的密码套件将生效。

- 密码组不会在配置文件中展开。因此,配置文件(ns.conf)中的行数大大减少。例如,如果两个包含15个密码的密码组绑定到一千个SSL虚拟服务器、扩展将在配置文件中添加30 * 1000个密码相关的条目。对于新配置文件,它将只有两个条目:绑定到配置文件的每个密码组一个条目。

- 从现有密码和密码组创建用户定义的密码组是一种复制粘贴操作。原始组中的任何更改都不会反映在新组中。

- 用户定义的密码组列出了它所属的所有配置文件。

- 配置文件列出了绑定到的所有SSL虚拟服务器,服务和服务组。

- 如果启用了默认SSL配置文件功能,请使用配置文件设置或更改SSL实体的任何属性。例如,虚拟服务器、服务组或内部服务。

使用cli保存配置

在命令提示符下,键入:

保存config shell root@ns# CD /nsconfig root@ns# cp ns.conf ns.conf。NS < currentreleasenumber > < currentbuildnumber > < !——NeedCopy >示例:

保存config shell root@ns# cd /nsconfig root@ns# cp ns.conf ns.conf. 11.0.jun。16 < !——NeedCopy >启用默认配置文件

重要:

在升级软件之前保存配置并启用默认配置文件。

从版本11.1 Build 51。x中的GUI和CLI中,当您启用默认配置文件时,将显示确认提示,以避免错误启用它。

命令:以下命令启用默认配置文件,并将此配置文件绑定到配置文件已绑定到的SSL实体。也就是说,如果配置文件(例如 P1)已绑定到 SSL 实体,则默认前端配置文件或默认后端配置文件将替换 P1。不会删除旧的配置文件 (P1)。它现在是一个增强型 SSL 配置文件,并包含较早的设置,以及密码和 ECC 曲线。如果您不需要默认配置文件,则可以显式地将 P1 绑定到 SSL 实体。

set ssl parameter -defaultProfile ENABLED启用默认配置文件前保存配置。您无法撤消更改。您确定要启用默认配置文件吗?[Y/N]Y Done 将软件升级到支持增强型配置文件基础结构的内部版本,然后启用默认配置文件。

备注:

如果早期配置文件(P1)已绑定到SSL实体,并且您启用了默认配置文件,则默认配置文件将覆盖早期的绑定。也就是说,默认配置文件绑定到SSL实体。如果您不希望绑定默认配置文件,则必须再次将p1绑定到SSL实体。

单个操作(启用默认配置文件或

设置ssl参数-defaultProfile ENABLED)启用(绑定)默认前端配置文件和默认后端配置文件。

用例

启用默认配置文件后,它们将绑定到所有SSL端点。默认配置文件是可编辑的。如果您的部署使用了大多数默认设置并且仅更改了少数参数,则可以编辑默认配置文件。这些更改会立即反映在所有终点上。您还可以使用一些自定义参数和一些默认参数创建自定义SSL配置文件,并将其绑定到SSL实体。

下面的流程图说明了您必须执行的步骤:

有关升级软件的信息,请参阅升级系统软件。

使用cli或GUI启用默认配置文件。

- 在命令行中,键入:

设置ssl参数-defaultProfile ENABLED - 如果您希望使用gui,请导航至流量管理>SSL>更改高级ssl设置,向下滚动,然后选择启用默认配置文件。

如果在升级之前配置文件未绑定到终点,则默认配置文件将绑定到SSL终点。如果某个配置文件在升级之前绑定到终点,则该配置文件将在升级之后绑定,并将默认密码添加到配置文件中。

- (可选)手动更改默认配置文件中的任何设置。

- 在命令行中,键入:

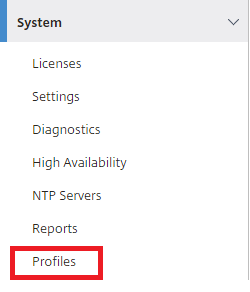

设置SSL配置文件后跟要修改的参数。 - 如果您希望使用gui,请导航到”系统“>”配置文件”。在SSL配置文件中,选择一个配置文件,然后单击编辑。

SSL配置文件参数

您可以在SSL配置文件中设置以下SSL参数。您可以在SSL虚拟服务器中设置其中一些参数。有关SSL虚拟服务器参数的更多信息,请参阅SSL虚拟服务器参数。

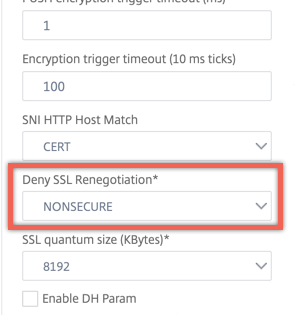

支持Citrix ADC设备后端的安全重新协商

注意:此参数在版本13.0 Build 58。X及更高版本中引入。在早期版本和内部版本中,后端只支持非安全的重新协商。

以下平台支持该功能:

- VPX

- 包含n2或n3芯片的MPX平台

- 基于Intel Coleto SSL芯片的平台

Fips平台尚不支持该功能。

默认情况下,adc设备的后端拒绝安全重新协商。也就是说,denySSLReneg参数设置为“全部”(默认值)。

要允许在后端进行安全重新协商,请从以下denySSLReneg参数设置之一中进行选择:

- 否

- FRONTEND_CLIENT

- FRONTEND_CLIENTSERVER

- 不安全的

使用cli启用安全重新协商

在命令提示符下,键入:

set ssl profile

示例:

set ssl profile ns_default_ssl_profile_backend - denysslreg NONSECURE Done sh ssl profile ns_default_ssl_profile_backend 1)名称:ns_default_ssl_profile_backend(后端)SSLv3: DISABLED TLSv1.0: ENABLED TLSv1.1: ENABLED TLSv1.2: ENABLED TLSv1.3: DISABLED Server Auth: DISABLED仅使用绑定CA证书:DISABLED CA严格检查:NO Session重用:ENABLED Timeout: 300秒DH: DISABLED RSA: DISABLED Deny ssl重协商NONSECURE Non FIPS Cipher: DISABLED Cipher重定向:DISABLED SSL Redirect: DISABLED Send Close-Notify: YES Strict Sig-Digest Check: DISABLED Push Encryption Trigger: Always Push Encryption Trigger timeout: 1ms SNI: DISABLED OCSP Stapling: DISABLED Strict Host Header Check for SNI enabled SSL会话:NO Push flag: 0x0 (Auto) SSL量子大小:8kb加密触发超时时间100ms加密触发报文计数:45 ECC Curve: P_256, P_384, P_224, P_521 1) Cipher Name: DEFAULT_BACKEND优先级:2说明:预定义密码别名1)服务名称:s187 Done 使用GUI启用安全重新协商

- 导航到系统>配置文件> SSL配置文件。

- 添加或编辑个人资料。

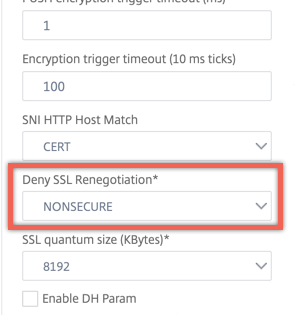

将“拒绝SSL重新协商“设置为”全部“以外的任何值”。

主机头验证

注意:此参数是在版本13.0版本52。X中引入的。

使用http /1.1,客户端必须使用多个连接来处理多个请求。借助http /2,客户端可以跨同一证书覆盖的域重复使用连接。对于启用sni的会话,adc设备必须能够控制如何验证HTTP主机标头以适应此更改。在早期版本中,如果参数已启用(设置为 “是”)且请求不包含启用了 SNI 的会话的主机标头,则请求将被删除。如果该参数被禁用(设置为“否”),则设备将不执行验证。将向 SSL 配置文件和 SSL 全局参数添加一个新参数SNIHTTPHostMatch,以便更好地控制此验证。此参数可以采用三个值:cert, strict和无。这些值仅适用于启用sni的会话,如下所示。必须在SSL虚拟服务器或绑定到虚拟服务器的配置文件上启用SNI,并且HTTP请求必须包含主机标头。

- Cert -如果请求中的主机头值包含在用于建立此SSL会话的证书中,则会转发连接。

- 严格——仅当请求中的主机标头值与SSL连接的客户你好消息中传递的服务器名称值匹配时,才会转发连接。

- 否-未验证主机头值。

可能的值:no, cert, strict默认值:cert

随着新参数SNIHTTPHostMatch的引入,dropReqWithNoHostHeader参数的行为发生了变化。dropReqWithNoHostHeader参数的设置不再影响根据sni证书验证主机标头的方式。

使用cli设置设置SSL配置文件参数

在命令提示符下,键入:

set ssl profile [-ssllogProfile ] [-dh (ENABLED | DISABLED) -dhFile ] [-dhCount ][-dhKeyExpSizeLimit (ENABLED | DISABLED)][-eRSA (ENABLED | DISABLED) [-eRSACount ]] [-sessReuse (ENABLED | DISABLED) [-sessTimeout ]] [-cipherRedirect (ENABLED | DISABLED) [-cipherURL ]] [-clientAuth (ENABLED | DISABLED) [-clientCert (Mandatory | Optional)] [-sslRedirect (ENABLED | DISABLED)][-redirectPortRewrite (启用|禁用)][-ssl3(启用|禁用)][-tls1(启用|禁用)][-tls11(启用|禁用)][-tls12(启用|禁用)][-tls13(启用|禁用)][-SNIEnable(启用|禁用)][-ocspStapling(启用|禁用)][-serverAuth(启用|禁用)][commonname <字符串>][-pushEncTrigger < pushEncTrigger >] [-sendCloseNotify(是的|不)][-clearTextPort <港| * >][-insertionEncoding (Unicode | utf - 8)] [-denySSLReneg < denySSLReneg >] [-quantumSize< quantumSize >] [-strictCAChecks(是的|不)][-encryptTriggerPktCount < positive_integer >] [-pushFlag < positive_integer >] [-dropReqWithNoHostHeader(是的|不)][-SNIHTTPHostMatch < SNIHTTPHostMatch >] [-pushEncTriggerTimeout < positive_integer >] [-sslTriggerTimeout < positive_integer >] [-clientAuthUseBoundCAChain(启用|禁用)][-sslInterception(启用|禁用)][-ssliReneg(启用|禁用)][-ssliOCSPCheck(启用|禁用)][-ssliMaxSessPerServer < positive_integer >)[-HSTS(启用|禁用)][maxage < positive_integer >] [-IncludeSubdomains(是的|不)][预加载(是的|不)][-sessionTicket(启用|禁用)][-sessionTicketLifeTime < positive_integer >] [-sessionTicketKeyRefresh(启用|禁用)]{-sessionTicketKeyData} [-sessionKeyLifeTime < positive_integer >] [-prevSessionKeyLifeTime < positive_integer >] [-cipherName <字符串> -cipherPriority < positive_integer >] [-strictSigDigestCheck(启用|禁用)][-skipClientCertPolicyCheck (ENABLED | DISABLED)] [-zeroRttEarlyData (ENABLED | DISABLED)] [-tls13SessionTicketsPerAuthContext ] [-dheKeyExchangeWithPsk (YES | NO)] 使用GUI设置SSL配置文件参数

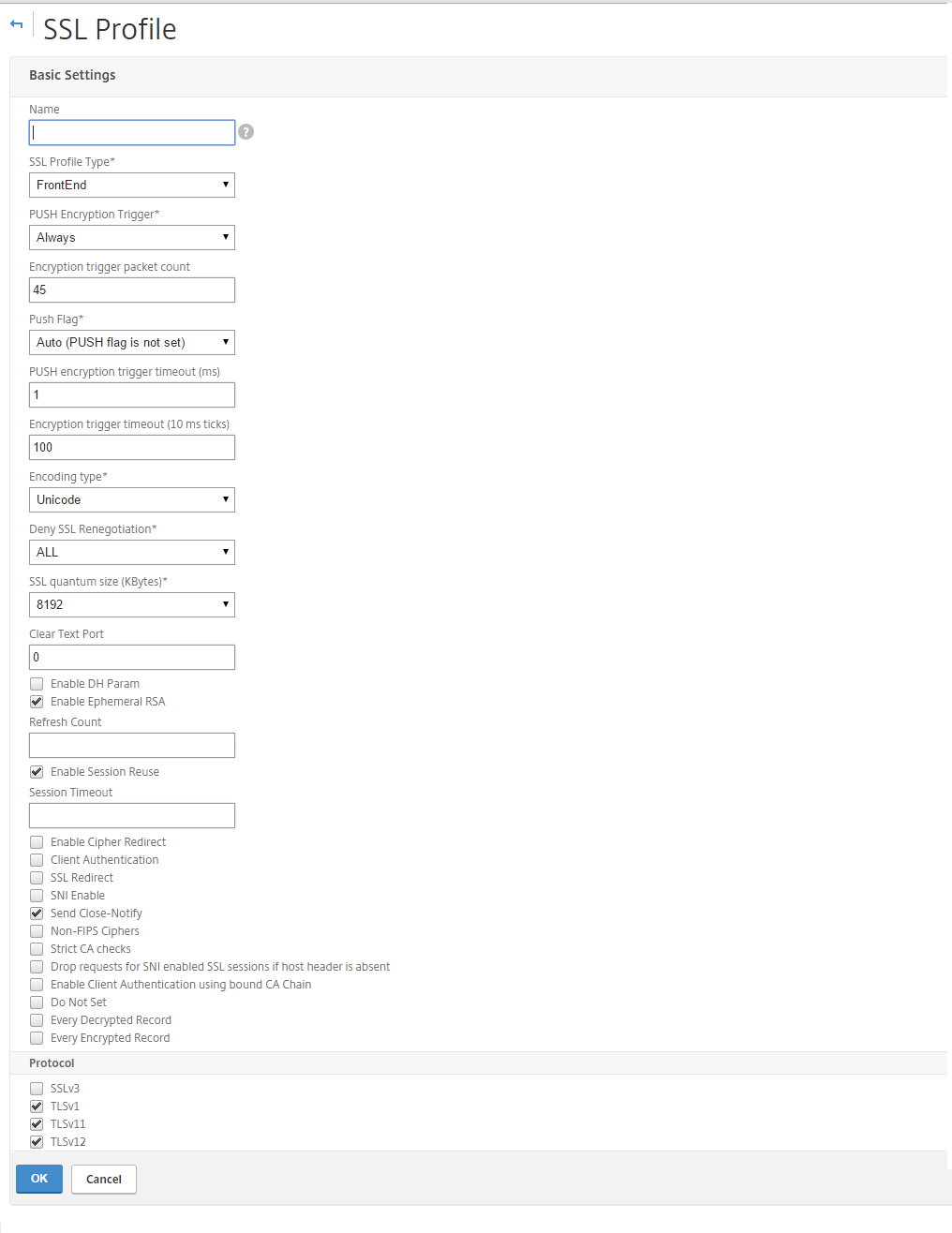

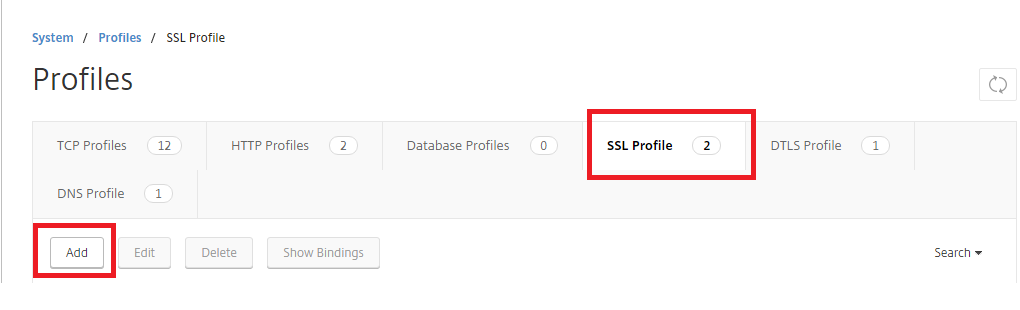

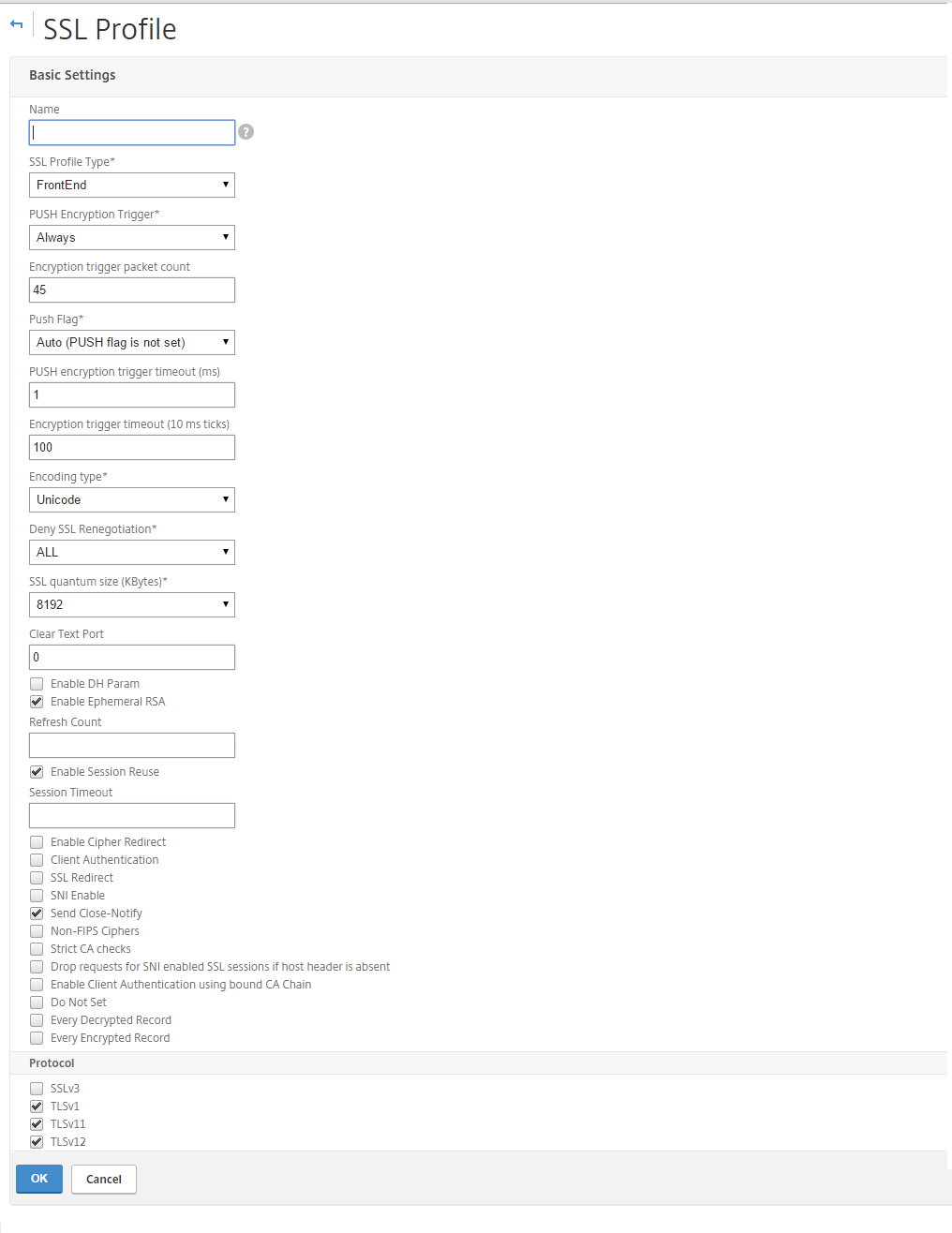

要添加配置文件:

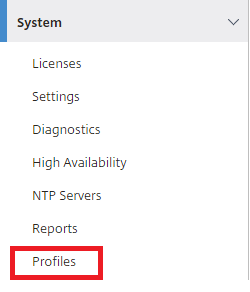

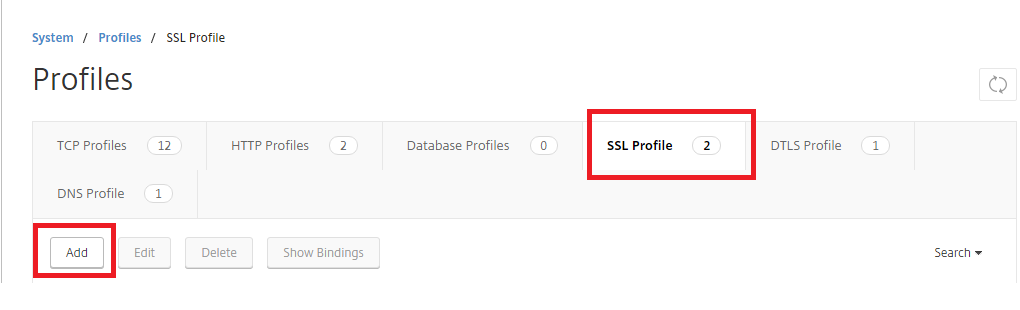

- 导航到系统 > 配置文件。

- 选择SSL配置文件。单击添加。

- 为不同的参数指定值。

- 单击好吧(确定)。

- 单击完成。

要重复使用现有的SSL配置文件:

- 导航到系统 > 配置文件。

- 选择现有配置文件,然后单击添加。

- 指定其他名称,更改所有参数,然后单击"确定"。

- 单击完成。

TLS会话票证扩展

SSL握手是CPU密集型操作。如果启用了会话重用,则会跳过现有客户端的服务器/客户端密钥交换操作。允许他们继续开会。此操作可以缩短响应时间,并增加服务器可以支持的每秒SSL事务数。但是,服务器必须存储每个会话状态的详细信息,这会消耗内存,并且如果请求在服务器之间进行负载均衡,则很难在多个服务器之间共享。

Citrix ADC设备支持SessionTicket TLS扩展。使用此扩展表明会话详细信息存储在客户端而不是服务器上。客户端必须通过在客户端你好消息中包含会话票证TLS扩展来表明它支持此机制。对于新客户端,此扩展名为空。服务器在新闻票务握手消息中发送一个新的会话票证。会话票证是通过使用仅服务器知道的密钥对加密的。如果服务器现在无法发出新票证,它将完成常规握手。

此功能仅在前端SSL配置文件中可用,并且仅在设备充当服务器并生成会话票证的通信前端可用。

限制

- Fips平台不支持此功能。

- 此功能仅支持TLS版本1.1和1.2版本。

- 会话票证不支持SSL会话id持久性。

使用cli启用TLS会话票证扩展

在命令提示符下,键入:

set ssl profile -sessionTicket (ENABLED | DISABLED) [-sessionTicketLifeTime 参数:

sessionTicket:TLS会话票证扩展状态。使用此扩展表明会话详细信息存储在客户端而不是服务器上,如RFC 5077中所定义。

可能的值:启用,禁用

默认值: 禁用

sessionTicketLifeTime:指定一个时间(以秒为单位),在此时间之后,会话工单过期并必须启动新的SSL握手。

默认值:300

最小值:0

最大值:172800

示例:

add ssl profile profile1 -sessionTicket ENABLED -sessionTicketlifeTime 300 Done 通过使用GUI启用TLS会话票证扩展

- 导航到系统>配置文件。选择SSL配置文件。

- 单击”添加并为配置文件指定名称。

- 选择会话工单。

- 或者,指定会话票证生命周期 (秒)。

会话票证的安全实施

通过使用TLS会话票证,客户端可以使用缩写的握手来更快地重新连接到服务器。但是,如果会话票证长时间未加密或更改,它们可能会带来安全风险。您可以通过使用对称密钥对会话票证进行加密来保护它们。要实现向前保密,您可以指定刷新会话工单密钥的时间间隔。

默认情况下,设备会生成会话票证密钥。但是,如果部署中的多台设备需要解密彼此的会话票证,则它们必须使用相同的会话票证密钥。因此,必须在所有设备上手动设置(添加或加载)相同的会话票证密钥数据。会话工单密钥数据包括以下信息:

- 会话票据名称。

- 用于加密或解密tt的会话aes密钥。

- 用于计算工单摘要的会话hmac密钥。

您现在可以根据RFC 5077中的建议配置长度为64字节的会话票证密钥数据以支持256位HMAC密钥。还支持 48 字节的密钥长度以实现向后兼容。

注意:手动键入会话票证密钥数据时,请确保HA设置或群集设置中所有Citrix ADC设备的配置相同。

sessionTicketKeyLifeTime ' '参数指定刷新会话票证密钥的频率。您可以设置prevSessionTicketKeyLifeTime参数以指定在生成新密钥后使用该密钥解密工单时使用先前的会话工单密钥维护多长时间。该prevSessionTicketKeyLifeTime设置延长了客户端可以使用缩写握手重新连接的时间。例如,如果设置sessionTicketKeyLifeTime为 10 分钟,设置prevSessionTicketKeyLifeTime为 5 分钟,则会在 10 分钟后生成一个新密钥,并将其用于所有新会话。但是,以前连接的客户端还有 5 分钟的时间,以前签发的票据可以用于缩写握手。

使用cli配置SSL会话票证数据

在命令提示符下,键入:

set ssl profile -sessionTicket ENABLED -sessionTicketLifeTime -sessionTicketKeyRefresh (ENABLED | DISABLED)] -sessionTicketKeyLifeTime [-prevSessionTicketKeyLifeTime ] 参数:

sessionTicket:使用RFC 5077所述的会话票证。建立初始握手需要CPU密集型公钥加密操作。使用”启用用”设置,服务器会向客户端发出会话票证,客户端可以使用该票证执行缩写握手。

可能的值:已启用,已禁用。默认值:禁用

sessionTicketLifeTime:会话票据的生命周期(以秒为单位)。在此时间过期后,客户端无法使用此 TT 恢复其会话。

最大值:172800。最小值:0。默认值:300。

sessionTicketKeyRefresh:当会话票证密钥生命周期参数指定的时间过期时,重新生成用于加密或解密会话票证的会话票证密钥。如果启用了sessionTicket,则自动启用。如果管理员输入会话票证数据,则禁用。

可能的值:已启用,已禁用。默认值:启用

sessionKeyLifeTime:用于加密Citrix ADC设备发出的会话票证的对称密钥的生命周期(以秒为单位)。

最大值:86400。最低值:600。默认值:3000

prevSessionKeyLifeTime:在会话票证密钥生命周期过期后,用于加密会话票证的上一个对称密钥对现有客户端仍然有效的时间(以秒为单位)。在此时间内,现有客户端可以使用之前的会话工单密钥恢复其会话。使用新密钥对新客户端的会话票证进行加密。

最大值:172800。最小值:0。默认值:0

示例:

set ssl profile ns_default_ssl_profile_frontend -sessionTicket ENABLED -sessionTicketlifeTime 120 -sessionTicketKeyRefresh ENABLED -sessionTicketKeyLifeTime 100 -prevSessionTicketKeyLifeTime 60 Done show ssl profile ns_default_ssl_profile_frontend SessionTicket: ENABLED SessionTicket Lifetime: 120 (secs) Session Key Auto Refresh: ENABLED Session Key Lifetime: 100 (secs) Previous Session Key Lifetime: 60 (secs) 使用GUI配置SSL会话票证数据

导航到系统>配置文件,然后选择SSL配置文件。

选择ns_default_ssl_profile_frontend并单击编辑。

在“基本设置部分,单击铅笔图标并设置以下参数:

- 会话票据

- 会话票据生命周期(秒)

- 会话票证密钥自动刷新

- 会话票证密钥生命周期(秒)

- 上次会话票证密钥生命周期 (秒)

单击好吧(确定)。

使用cli手动键入SSL会话票证数据

在命令提示符下,键入:

set ssl profile -sessionTicket ENABLED set ssl profile -sessionTicketKeyData show ssl profile ns_default_ssl_profile_frontend 参数:

sessionTicket:使用RFC 5077所述的会话票证。建立初始握手需要CPU密集型公钥加密操作。使用”启用用”设置,服务器会向客户端发出会话票证,客户端可以使用该票证执行缩写握手。

可能的值:已启用,已禁用。默认值:禁用

SessionticketKeyData:包含会话票据名称(0-15字节),会话AES密钥(16-31字节),会话HMAC密钥(32-63字节),用于加密或解密会话票据。由管理员从外部生成并添加到Citrix ADC设备。

最大长度:64 字节

示例:

set ssl profile ns_default_ssl_profile_frontend -sessionTicket ENABLED Done set ssl profile ns_default_ssl_profile_frontend -sessionTicketKeyData 111111111111111111111111111111111111111111111111111111111111111111111111111111111111111111111111111111111111111111111111111111111111111111111111111111111111111111111111111111111111 Done show ssl profile ns_default_ssl_profile_frontend(前端)SSLv3: ENABLED TLSv1.0: ENABLED TLSv1.1: ENABLED TLSv1.2: ENABLED Client Auth: DISABLED仅使用绑定CA证书:DISABLED严格CA检查:NO会话重用:ENABLED Timeout: 120秒DH:DISABLED DH私有密钥指数大小限制:DISABLED Ephemeral RSA: ENABLED刷新计数:0拒绝SSL重协商ALL Non FIPS Cipher: DISABLED Cipher重定向:DISABLED SSL重定向:DISABLED Send Close-Notify: YES Push Encryption Trigger: Always Push Encryption Trigger timeout: 1ms SNI: DISABLED OCSP Stapling: DISABLED Strict Host Header check for SNI ENABLED SSL会话:NO Push flag: 0x0 (Auto) SSL量子大小:8kb加密触发超时时间100ms加密触发报文计数:45 Subject/Issuer Name插入格式:Unicode Session Ticket: ENABLED Session Ticket Lifetime: 300 (secs) Session Key Auto Refresh: DISABLED Session Key Lifetime: 3000 (secs) Previous Session Key Lifetime: 0 (secs) Session Key Data: 84dad1afc6d56b0deeb0a7fd7f299a207e8d8c15cdd087a5684a11a329fd732e87a0535d90883 47e8c181ba266f5c8838ae472cb3ab9255b683bf922fad32cee816c329989ef7cdeb278e93ac37882e3 ECC曲线:P_256, P_384, P_224, P_521 1) Cipher Name: DEFAULT优先级:4描述:预定义密码别名1)内部服务名称(前端):nsrnatsip-127.0.0.1-5061 2)内部服务名称(前端):nskrpcs-127.0.0.1-3009 3)内部服务名称(前端):nshttps-::1l-443 4)内部服务名称(前端):nsrpcs-: 1l-3008 5)内部服务名称(前端):nshttps-127.0.0.1-443 6)内部服务名称(前端):nsrpcs-127.0.0.1-3008 7) Vserver名称:v1 Done 使用GUI手动键入SSL会话票证数据

导航到系统 > 配置文件,然后选择SSL配置文件。

选择ns_default_ssl_profile_frontend并单击编辑。

在“基本设置部分,单击铅笔图标并设置以下参数:

- 会话票据

- 会话票据关键数据

- 确认会话票据关键数据

单击好吧(确定)。

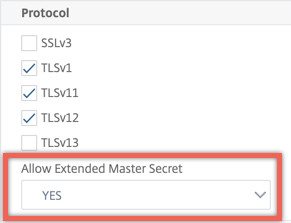

在Citrix ADC非FIP平台上支持SSL握手中的扩展主机密

注意:此参数是在版本13.0 Build 61。X中引入的。

扩展主密钥(ems)是传输层安全性(tls)协议的可选扩展。添加了一个新参数,该参数同时适用于前端和后端 SSL 配置文件,以支持 Citrix ADC 设备上的 EMS。如果启用了参数并且对等方支持 EMS,则 ADC 设备将使用 EMS 计算。如果对等方不支持 EMS,则即使在设备上启用了参数,也不会将 EMS 计算用于连接。有关 EMS 的更多信息,请参阅 RFC 7627。

注意:Ems仅适用于使用TLS协议版本1.0,1.1或1.2的握手。

Ems的平台支持

- MPX和SDX平台包含Cavium N3芯片或Intel Coleto Creek加密卡。以下平台随Intel Coleto芯片一起提供:

- MPX 5900

- MPX /有关8900

- MPX /有关26000

- MPX / 26000 - 50年代有关

- 议员/有关26000 - 100 g

- MPX /有关15000 - 50 g

您还可以使用"显示硬件"命令来识别您的设备是否具有科尔(COL)或N3芯片。

没有加密卡的MPX和SDX平台(仅限软件)。

仅软件平台:vpx, cpx和blx。

无法在以下平台上启用ems:

MPX 9700 fips和MPX 14000 fips平台。

MPX和SDX平台包含Cavium N2加密芯片。

如果启用该参数,ADC设备将尝试在TLS 1.2, TLS 1.1和TLS 1.0连接中使用EMS。该设置不影响TLS 1.3或SSLv3连接。

要允许EMS与对等项协商,请启用绑定到虚拟服务器(前端)或服务(后端)的SSL配置文件上的设置。

使用cli启用ems

在命令提示符下,键入:

设置ssl配置文件<配置文件名称> [-allowExtendedMasterSecret (YES | NO)]

示例

set ssl profile ns_default_ssl_profile_frontend -allowExtendedMasterSecret YES——NeedCopy >下表显示了不同默认配置文件和用户定义配置文件上allowExtendedMasterSecret参数的默认值。

| 配置文件 | 默认设置 |

|---|---|

| 默认前端配置文件 | 否 |

| 默认的前端安全配置文件 | 是 |

| 默认后端配置文件 | 否 |

| 用户定义的 | 否 |

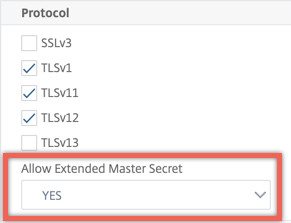

使用GUI启用ems

- 导航到系统>配置文件> SSL配置文件。

- 添加个人资料或编辑个人资料。

将“允许扩展主密钥设置为“是的”。

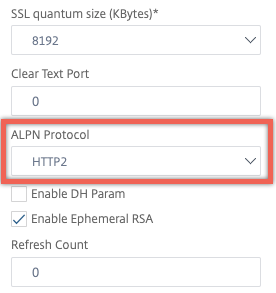

支持在客户问好消息中处理alpn分机

注意:版本13.0构建61。X及更高版本支持此功能。

将在前端SSL配置文件中添加一个参数alpnProtocol,用于协商由ssl_tcp虚拟服务器处理的连接的alpn扩展中的应用程序协议。如果客户端你好消息的ALPN扩展中收到相同的协议,则仅协商SSL配置文件中指定的协议。

注意:alpnProtocol参数仅在前端SSL配置文件上受支持,并且适用于SSL_TCP类型虚拟服务器处理的SSL连接。

使用cli在前端SSL配置文件中设置协议

在命令提示符下,键入:

set ssl profile ns_default_ssl_profile_frontend -alpnProtocol <协议名>

alpnProtocol参数可以采用三个值。最大长度:4096 个字节。

- 没有:不进行应用程序协议协商。这是默认设置。

- HTTP1:Http1可以协商为应用程序协议。

- HTTP2:Http2可以协商为应用程序协议。

示例:

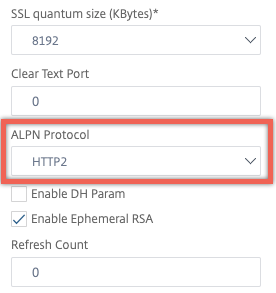

set ssl profile ns_default_ssl_profile_frontend -ALPNProtocol HTTP2 > sh ssl profile ns_default_ssl_profile_frontend 1)名称:ns_default_ssl_profile_frontend(前端)SSLv3: DISABLED TLSv1.0: ENABLED TLSv1.1: ENABLED TLSv1.2: ENABLED TLSv1.3: DISABLED客户端认证:DISABLED仅使用绑定CA证书:DISABLED CA严格检查:NO会话重用:ENABLED Timeout: 120秒DH: DISABLED DH私钥指数大小限制:DISABLED临时RSA: ENABLED刷新计数:0拒绝SSL重协商ALL Non FIPS Cipher: DISABLED Cipher重定向:DISABLED SSL重定向:DISABLED Send Close-Notify: YES Strict Sig-Digest Check: DISABLED Zero RTT Early Data: DISABLED DHE Key Exchange With PSK: NO Tickets Per Authentication Context: 1 Push Encryption Trigger: Always Push Encryption Trigger timeout: 1ms SNI: DISABLED OCSP Stapling: DISABLED Strict Host Header Check for SNI启用SSL会话:NO Match HTTP Host Header With SNI: CERT Push flag:0x0(自动)SSL量子大小:8kb加密触发超时时间100ms加密触发报文数:45主题/发布者名称插入格式:Unicode SSL拦截:DISABLED SSL拦截OCSP检查:ENABLED SSL拦截端到端重新协商:ENABLED SSL拦截每服务器最大重用会话:10会话票:DISABLED HSTS: DISABLED HSTS包括esubdomains: NO HSTS Max-Age: 0 HSTS预加载:NO允许扩展主秘密:NO发送ALPN协议:HTTP2 Done 使用GUI在前端SSL配置文件中设置协议

导航到系统 > 配置文件,然后选择SSL配置文件。

选择ns_default_ssl_profile_frontend并单击编辑。

在“阿尔卑斯网络协议“列表中,选择”HTTP2”。

加载旧配置

启用默认配置文件是不可逆的。但是,如果您决定部署不需要默认配置文件,则可以加载在启用默认配置文件之前保存的旧配置。重新启动设备后,这些更改将生效。

使用cli加载旧配置

在命令提示符下,键入:

shell root@ns# clear config root@ns# cd /nsconfig root@ns# cp ns.conf.NS.11.0.jun。16 ns.conf root@ns# reboot