创建Web应用防火墙配置文件

您可以通过以下两种方法之一创建Web应用防火墙配置文件:使用命令行和使用GUI。使用命令行创建配置文件需要您在命令行上指定选项。该过程与配置配置文件的过程类似,除了少数例外,两个命令采用相同的参数。

通过使用GUI创建配置文件只需指定两个选项。您可以指定基本或高级默认值、作为配置文件一部分的各种安全检查和设置的默认配置,然后选择配置文件类型以匹配配置文件要保护的内容类型。您也可以选择添加评论。创建配置文件后,必须通过在数据窗格中选择该配置文件,然后单击 “编辑来对其进行配置。

如果您计划使用学习功能或启用和配置许多高级保护功能,则必须选择高级默认值。特别是,如果您计划配置任一SQL注入检查,跨站点脚本检查,提供防止Web表单攻击的任何检查或饼干一致性检查,则必须计划使用学习功能。除非您在配置这些检查时包括受保护网站的适当例外情况,否则它们可以阻止合法流量。在不创建任何过宽的情况下预测所有例外情况是困难的。学习功能使这项任务变得容易得多。否则,基本默认值很快,必须提供 Web 应用程序所需的保护。

有三种配置文件类型:

- 超文本标记语言保护基于HTML的标准网站。

- XML保护基于XML的Web服务和网站。

- Web 2.0(HTML XML)。保护同时包含HTML和XML元素的网站,例如原子源,博客和RSS源。

对于可以给个人资料提供的姓名也有一些限制。配置文件名称不能与在 NetScaler 设备上任何功能中分配给任何其他配置文件或操作的名称相同。某些操作或配置文件名称分配给内置操作或配置文件,永远不能用于用户配置文件。可以在 Web App Firewall 配置文件补充信息中找到不允许的姓名的完整列表。如果您尝试使用已用于操作或配置文件的名称创建配置文件,则会显示一条错误消息,并且不会创建配置文件。

使用命令行界面创建Web应用防火墙配置文件

在命令提示符下,键入以下命令:

添加appfw配置文件[-defaults (**basic** | **高级**)] 设置appfw profile-type (**HTML** | **XML** | **HTML XML**) 设置appfw profile-comment " " 保存ns config

示例

以下示例添加一个名为pr-basic的配置文件,其中包含基本默认值,并分配HTML的配置文件类型。这是用于保护HTML网站的配置文件的合适初始配置。

add appfw profile pr-basic -defaults basic -comment "Simple profile for website ."——NeedCopy >使用GUI创建Web应用程序防火墙配置文件

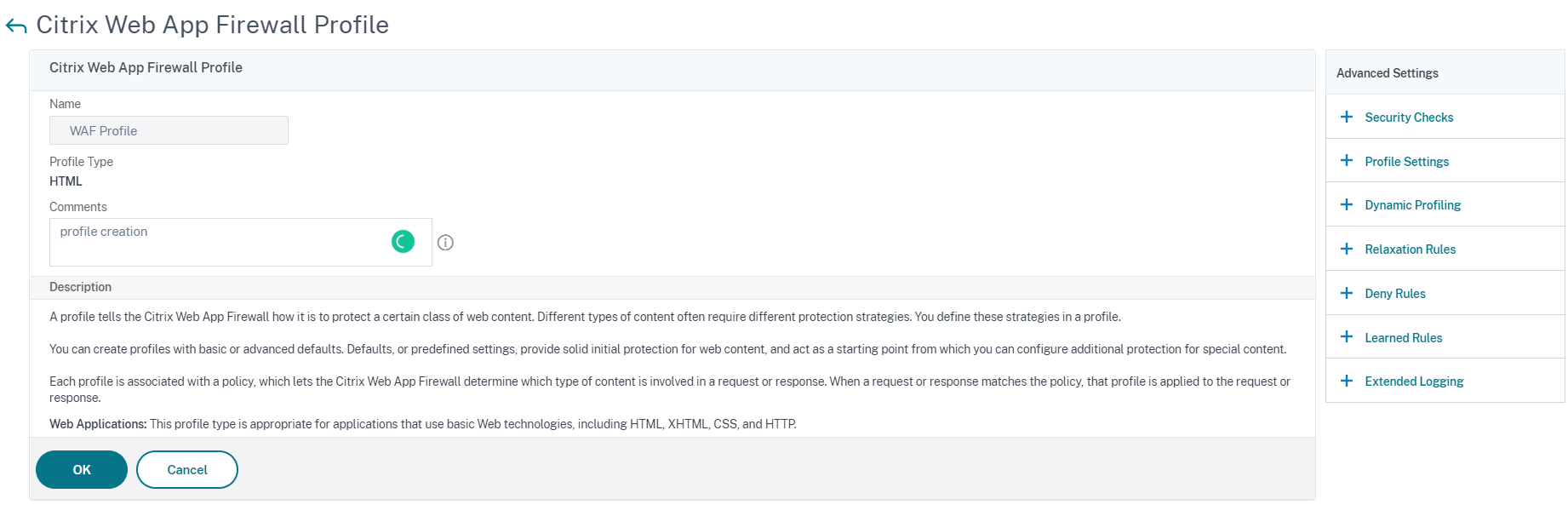

完成以下过程以创建Web应用防火墙配置文件:

- 导航到安全> Citrix Web App Firewall >配置文件。

- 在详细信息窗格中,单击添加(添加)。

在“创建Web应用防火墙配置文件页中,设置以下基本参数:

- 名

- 配置文件类型

- 注意

- 默认值

- 说明

- 单击”确定”。

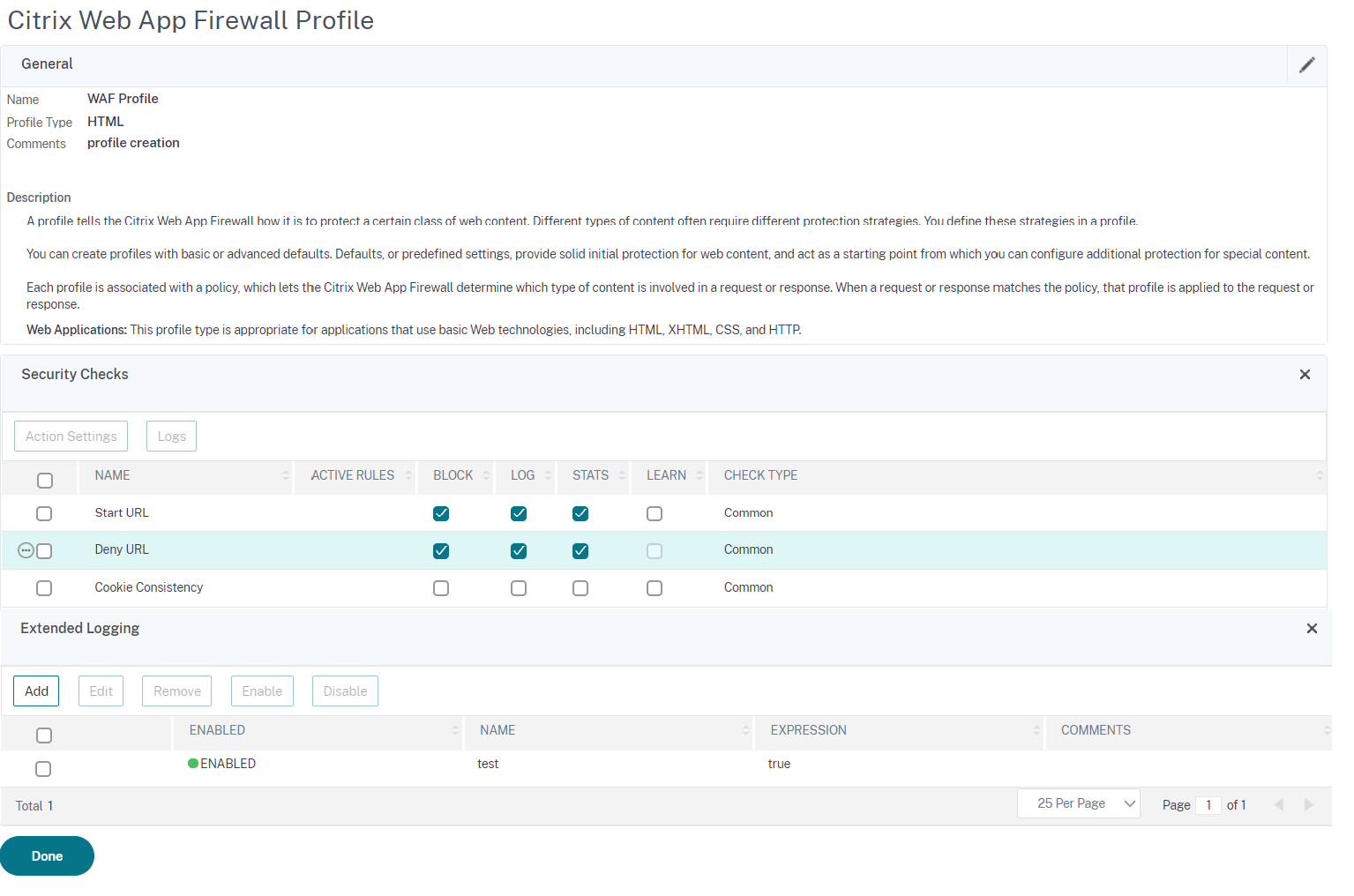

在“高级设置”部分中,完成以下配置:

- 安全检查

- 档案设置

- 动态分析

- 放松规则

- 拒绝规则

- 学会的规则

- 扩展日志

- 在安全检查部分中,选择一个安全防护,然后单击 **操作设置 *。

在安全检查页面中,设置参数。

注意:

活动规则设置仅适用于激活放宽规则的HTML SQL注入检查或拒绝SQL注入检查的规则。有关详细信息,请参阅放松和拒绝规则主题。

单击确定,然后关闭。

- 在配置文件设置部分中,设置配置文件参数。有关详细信息,请参阅配置Web应用防火墙配置文件设置主题。

- 在动态分析部分中,选择安全检查以添加动态配置文件设置。有关详细信息,请参阅动态配置文件主题

- 在放宽规则部分,单击编辑为安全检查添加放宽规则。有关详细信息,请参阅放宽规则了解详情。

- 在拒绝规则部分,为HTML SQL注入检查添加拒绝规则。有关详细信息,请参阅HTML拒绝规则主题。

- 在"学部分中,设置学习设置。有关详细信息,请参阅Web应用防火墙学习主题。

- 在扩展日志记录部分中,单击添加以屏蔽敏感数据。有关详细信息,请参阅扩展记录主题。

单击”完成,然后单击"关闭”。

配置假账户检测规则

虚假账户创建是一个自动化的过程,它可以创建许多与真实人物无关的用户帐户,或者未经真实人物同意创建具有真实人物详细信息的用户帐户。非合法用户创建的虚假账户使用的注册详细信息与某人的真实身份不符。创建这些帐户的目的是滥用 Web 应用程序提供的服务用于非合法目的,例如网络钓鱼攻击、传播假新闻、剥头皮等。大多数情况下,这些帐户是由恶意用户运行的漫游器创建的。

通过将虚假帐户检测规则绑定到Web应用防火墙配置文件,Citrix ADC设备得到了增强,可以检测虚假帐户。该规则由表单url和每个url的表单参数组成。如果传入请求与为假账户检测规则配置的表达式或表单URL(注册页面)匹配,则可疑注册尝试的评估结果为真,并且请求数据将发送到ADM服务器以供进一步检查。

要使用命令界面配置假账户检测,请完成以下步骤:

- 启用假账户检测功能

- 绑定假账户规则

启用假账户检测功能

在命令提示符下,键入:

add/set appfw profile

示例:

添加appfw profile profile1 -FakeAccountDetection ON

绑定假账户规则

在命令提示符下,键入:

绑定appfw profile

其中,

formUrl: http表单操作url。表单表达式:要计算的表单表达式。fakeaccount:假账户的名称。标签:标签表达式。isFieldNameRegex:指定字段名称是否为正则表达式。默认值off。

示例:

绑定appfw profile profile2 -FakeAccount john -formURL "/ register .php" -tag "smith"绑定appfw profile profile2 -FakeAccount Will -formExpression "HTTP.REQ.HEADER("Authorization"). contains ("/test_accounts")。不是&& http . require . url . contains ("/login.php")"-fieldName -tag "smith" example.com注册页面的HTTP post请求的示例输入。

| S.no | 输入 | 示例 |

|---|---|---|

| 1 | 注册HTTP post请求终端节点url | https://webapi.example.com/account/api/v1.0/contacts/ |

| 2 | HTTP发布请求中的电子邮件字段名称 | 电子邮件地址 |

| 3. | HTTP发布请求中的名字字段名 | 名字 |

| 4 | HTTP发布请求中的姓氏字段名 | 姓 |

使用GUI配置Web应用程序防火墙假账户检测规则

完成以下步骤以使用GUI配置假账户检测规则。

- 导航到配置>安全>Citrix Web应用防火墙> 配置文件。

- 选择配置文件,然后单击编辑。

- 在Citrix Web App Firewall配置文件页面中,单击高级设置中的安全检查。

- 在与Citrix Cloud集成的支票部分中,选择伪造的帐户规则,然后单击编辑。

- 在AppFirewall虚假帐户绑定滑块中,选择要编辑的规则或单击添加。

在虚假账户规则页面中,设置以下参数:

- 已启用。选择以激活假账户规则。

- 假账户名称。假账户规则的名称。

- 标记。假账户注册表中的名字。

- 字段名称是正则表达式吗?选择表单域是否为正则表达式。

- 表单表达式。定义假账户的正则表达式。

- 表单url。输入假账户检测 URL。

- 评论。关于假账户检测规则的简要说明。

- 单击”创建”。