Controle de Acesso da Rede

Você pode usar sua solução de Controle de Acesso à Rede (NAC) para estender a avaliação de segurança do dispositivo XenMobile para dispositivos Android e Apple. A sua solução NAC usa a avaliação de segurança do XenMobile para facilitar e manipular decisões de autenticação. Depois de configurar o dispositivo NAC, as políticas de dispositivo e os filtros NAC configurados no XenMobile são impostas.

O uso do XenMobile com uma solução NAC adiciona QoS e um controle mais granular sobre dispositivos internos à sua rede. Para obter um resumo das vantagens de integrar NAC ao XenMobile, consulteControle de acesso.

A Citrix oferece suporte a estas soluções para integração com o XenMobile:

- Citrix Gateway

- Cisco Identity Services Engine (ISE)

- ForeScout

A Citrix não garante integração para outras soluções NAC.

Com um dispositivo NAC em sua rede:

O XenMobile oferece suporte a NAC como um recurso de segurança de ponto de extremidade para dispositivos iOS, Android Enterprise e Android.

Você pode habilitar filtros no XenMobile para definir dispositivos como compatíveis ou não compatíveis com NAC, com base em regras ou propriedades. Por exemplo:

Se um dispositivo gerenciado no XenMobile não atender aos critérios especificados, o XenMobile marcará o dispositivo como não compatível. Um dispositivo NAC bloqueia dispositivos não compatíveis na sua rede.

Se um dispositivo gerenciado no XenMobile tiver aplicativos não compatíveis instalados, um filtro NAC poderá bloquear a conexão VPN. Como resultado, um dispositivo de usuário não compatível não pode acessar aplicativos ou sites por meio da VPN.

Se você usa o Citrix Gateway para NAC, poderá habilitar o túnel dividido para impedir que o Citrix Gateway Plug-in envie tráfego de rede desnecessário para o Citrix Gateway. Para obter mais informações sobre o tunelamento dividido, consulteConfigurar túnel dividido.

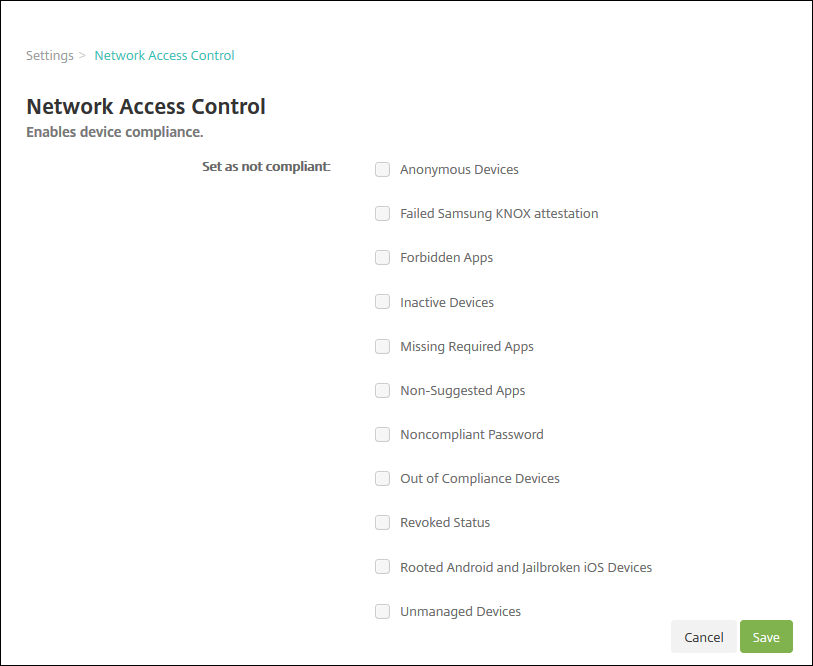

Filtrosde conformidade com NAC suportados

O XenMobile Server é compatível com os seguintes filtros de conformidade com NAC:

Dispositivos Anônimos:verifica se um dispositivo está no modo anônimo. Essa verificação estará disponível se o XenMobile não conseguir autenticar novamente o usuário quando um dispositivo tentar se reconectar.

Erro de atestado de Samsung Knox:verifica se um dispositivo falhou em uma consulta do servidor de atestado do Samsung Knox.

Aplicativos proibidos:verifica se um dispositivo tem aplicativos proibidos, conforme definido em uma política de dispositivo de Acesso aos Aplicativos. Para obter informações sobre essa política, consultePolíticas de dispositivos de acesso a aplicativos.

Dispositivos inativos:verifica se um dispositivo está inativo conforme definido pela configuraçãoLimite de Dias de Inatividade do dispositivoemPropriedades do Servidor. Para obter detalhes, consultePropriedades do servidor.

Aplicativos obrigatórios ausentes:verifica se um dispositivo não tem algum aplicativo obrigatório, conforme definido em uma política de Acesso aos aplicativos.

Aplicativos não sugeridos:verifica se um dispositivo tem aplicativos não sugeridos, conforme definido em uma Política de acesso aos aplicativos.

Senha não compatível:verifica se a senha de usuário está em conformidade. Nos dispositivos Android e iOS, o XenMobile pode determinar se a senha no dispositivo no momento está em conformidade com a política de código secreto enviada para o dispositivo. Por exemplo, no iOS, o usuário tem 60 minutos para definir uma senha se o XenMobile enviar uma política de código secreto para o dispositivo. Antes que o usuário defina a senha, o código secreto pode não estar em conformidade.

Dispositivos sem conformidade:verifica se um dispositivo está fora de conformidade, com base na propriedade de dispositivo Sem Conformidade. Normalmente, ações automatizadas ou terceiros que usam as APIs do XenMobile alteram essa propriedade do dispositivo.

Status revogado:verifica se o certificado do dispositivo está revogado. Um dispositivo revogado não pode se registrar novamente até que tenha autorização novamente.

Dispositivos Android com root e iOS com jailbreak:verifica se um dispositivo Android ou iOS tem root ou jailbreak.

Dispositivos não gerenciados:verifica se um dispositivo ainda está em um estado gerenciado, sob o controle do XenMobile. Por exemplo, um dispositivo registrado no MAM ou um dispositivo não registrado não é gerenciado.

Nota:

O filtro Conformidade/Não conformidade implícita define o valor padrão somente nos dispositivos que o XenMobile está gerenciando. Por exemplo, qualquer dispositivo que tenha um aplicativo na lista de bloqueio instalado ou que não esteja registrado é marcado como Não compatível. O dispositivo NAC bloqueia o dispositivo da sua rede.

Visão geral da configuração

Recomendamos que você configure os componentes NAC na ordem listada.

Configurar políticas de dispositivo para suportar NAC:

Para dispositivos iOS:consulteConfigurar a política de dispositivo VPN para suportar NAC.

Para dispositivos Android Enterprise:consulteCriar uma configuração gerenciada do Android Enterprise para o Citrix SSO.

Para dispositivos Android:consulteConfigurar o protocolo Citrix SSO para Android.

Configurar uma solução NAC:

Citrix Gateway, detalhado emAtualizar políticas do Citrix Gateway para suportar o NAC.

Requer que você a instale o Citrix SSO nos dispositivos. ConsulteClientes Citrix Gateway.

- Cisco ISE: consulte a documentação da Cisco.

- ForeScout: consulte a documentação da ForeScout.

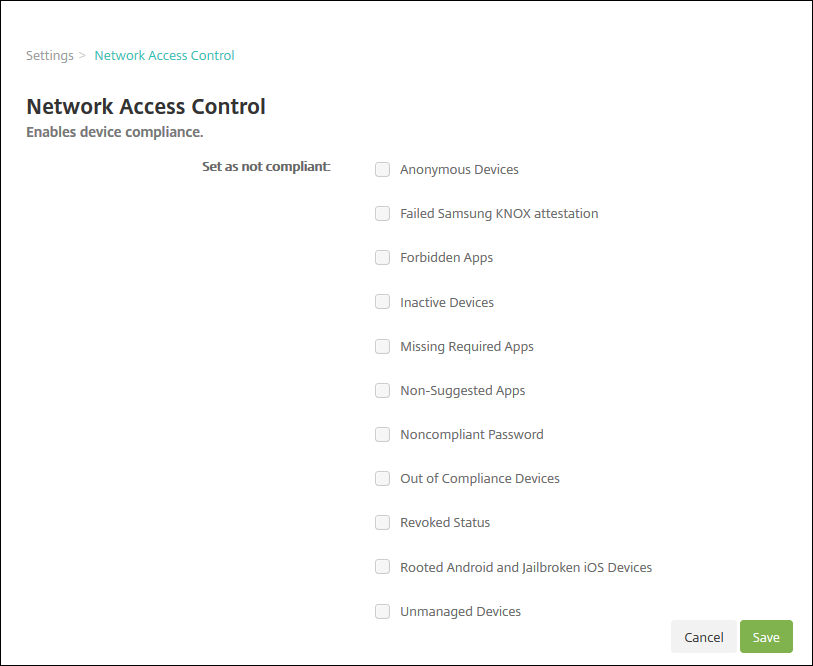

Ativar filtros NAC no XenMobile

No console XenMobile, vá paraConfigurações > Controle de acesso da rede.

Marque as caixas de seleção dos filtrosDefinir como não compatívelque você desejar ativar.

Clique emSalvar.

Atualizar políticas do Citrix Gateway para suportar NAC

Você deve configurar políticas avançadas (não clássicas) de autenticação e sessões VPN em seu servidor virtual VPN.

这些etapas atualizam嗯Citrix网关com乌玛·destas características:

- Está integrado a um ambiente do XenMobile Server.

- Ou esta configurado para VPN nao amb《法兰克福汇报》组成部分做iente do XenMobile Server e pode acessar o XenMobile.

No servidor VPN virtual, em uma janela do console, faça o seguinte. Os endereços IP nos comandos e exemplos são fictícios.

Se você estiver usando políticas clássicas em seu servidor virtual VPN, remova e desvincule todas as políticas clássicas. Para verificar, digite:

show vpn vserverRemova os resultados que contenham a palavra Classic. Por exemplo:

VPN Session Policy Name: PL_OS_10.10.1.1 Type: Classic Priority: 0Para remover a política, digite:

unbind vpn vserver-policy Crie a política de sessão avançada correspondente digitando o seguinte.

add vpn sessionPolicyPor exemplo:

add vpn sessionPolicy vpn_nac true AC_OS_10.10.1.1_A_Vincule a política ao seu servidor virtual VPN digitando o seguinte.

bind vpn vserver _XM_XenMobileGateway -policy vpn_nac -priority 100Crie um servidor virtual de autenticação digitando o seguinte.

add authentication vserverPor exemplo:

add authentication vserver authvs SSL 0.0.0.0No exemplo,0.0.0.0significa que o servidor virtual de autenticação não é público.Vincule um certificado SSL ao servidor virtual digitando o seguinte.

bind ssl vserver-certkeyName Por exemplo:

bind ssl vserver authvs -certkeyName Star_mpg_citrix.pfx_CERT_KEYAssocie um perfil de autenticação ao servidor virtual de autenticação a partir do servidor virtual VPN. Primeiro, crie o perfil de autenticação digitando o seguinte.

add authentication authnProfile-authnVsName Por exemplo:

add authentication authnProfile xm_nac_prof -authnVsName authvsAssocie o perfil de autenticação ao servidor virtual VPN digitando o seguinte.

set vpn vserver-authnProfile Por exemplo:

set vpn vserver _XM_XenMobileGateway -authnProfile xm_nac_profVerifique a conexão do Citrix Gateway com um dispositivo digitando o seguinte.

curl - v - k https:// < XenMobile服务器>:4443 / Citrix /Device/v1/Check --header "X-Citrix-VPN-Device-ID: deviceid_" Por exemplo, esta consulta verifica a conectividade obtendo o status de conformidade do primeiro dispositivo (

deviceid_1) registrado no ambiente:curl -v -k https://10.10.1.1:4443/Citrix/Device/v1/Check --header "X-Citrix-VPN-Device-ID: deviceid_1"Um resultado bem-sucedido é semelhante ao exemplo a seguir.

HTTP/1.1 200 OK < Server: Apache-Coyote/1.1 < X-Citrix-Device-State: Non Compliant < Set-Cookie: ACNODEID=181311111;Path=/; HttpOnly; SecureQuando a etapa anterior for bem-sucedida, crie a ação de autenticação da Web para o XenMobile. Primeiro, crie uma expressão de política para extrair o ID do dispositivo do plug-in VPN no iOS. Digite o seguinte.

add policy expression xm_deviceid_expression "HTTP.REQ.BODY(10000).TYPECAST_NVLIST_T(\'=\',\'&\').VALUE(\"deviceidvalue\")"Envie a solicitação para o XenMobile digitando o seguinte. Neste exemplo, o IP do XenMobile Server é

10.207.87.82e o FQDN éexample.em.server.com:4443.add authentication webAuthAction xm_nac -serverIP 10.207.87.82 -serverPort 4443 -fullReqExpr q{"GET /Citrix/Device/v1/Check HTTP/1.1\r\n" + "Host: example.em.server.com:4443\r\n" + "X-Citrix-VPN-Device-ID: " + xm_deviceid_expression + "\r\n\r\n"} -scheme https -successRule "HTTP.RES.STATUS.EQ(\"200\") &&HTTP.RES.HEADER(\"X-Citrix-Device-State\").EQ(\"Compliant\")"O resultado bem-sucedido para XenMobile NAC é

HTTP status 200 OK. O cabeçalhoX-Citrix-Device-Statedeve ter o valor deCompliant.Crie uma política de autenticação com a qual associar a ação digitando o seguinte.

add authentication Policy-rule -action Por exemplo:

add authentication Policy xm_nac_webauth_pol -rule "HTTP.REQ.HEADER(\"User-Agent\").CONTAINS(\"NAC\")" -action xm_nacConverta a política LDAP existente em uma política avançada digitando o seguinte.

add authentication Policy-rule -action Por exemplo:

add authentication Policy ldap_xm_test_pol -rule true -action 10.10.1.1_LDAPAdicione um rótulo de política ao qual associar a política de LDAP digitando o seguinte.

add authentication policylabelPor exemplo:

add authentication policylabel ldap_pol_labelAssocie a política de LDAP ao rótulo de política digitando o seguinte.

bind authentication policylabel ldap_pol_label -policyName ldap_xm_test_pol -priority 100 -gotoPriorityExpression NEXTConecte um dispositivo compatível para fazer um teste de NAC para confirmar a autenticação LDAP bem-sucedida. Digite o seguinte.

bind authentication vserver-policy -priority 100 -nextFactor -gotoPriorityExpression END Adicione a IU para associar ao servidor virtual de autenticação. Digite o seguinte comando para recuperar o ID do dispositivo.

add authentication loginSchemaPolicy-rule -action lschema_single_factor_deviceid Vincule o servidor virtual de autenticação digitando o seguinte.

bind authentication vserver authvs -policy lschema_xm_nac_pol -priority 100 -gotoPriorityExpression ENDCrie uma política de autenticação avançada de LDAP para habilitar a conexão do Secure Hub. Digite o seguinte.

add authentication Policy ldap_xm_test_pol -rule "HTTP.REQ.HEADER(\"User-Agent\").CONTAINS(\"NAC\").NOT" -action 10.200.80.60_LDAPbind authentication vserver authvs -policy ldap_xm_test_pol -priority 110 -gotoPriorityExpression NEXT