PoCガイド:Citrix SD-WANによるCitrix Secure Internet Access

概要

Citrix Workspace、30年近くにわたって、あらゆる規模の企業で正常に使用されています。お客様は、これらのテクノロジーのライセンス取得、導入、統合、管理方法を選択できます。この柔軟性により、Citrixテクノロジは、さまざまなユースケース、ビジネスタイプ、統合要件、および展開モデルに対応できます。企業での幅広い採用により、ユースケースに対応する多様な導入と、ネットワーク技術の進化を実現しています。データセンターの場所 (オンプレミス、クラウド、ハイブリッドモデル)、ユーザー、支店、管理サービス、ネットワーク接続の選択など、さまざまな要因によって展開の選択が促進されます。

スコープ

この概念実証ガイドでは,組織のエッジSD-WANデバイスとIPSecトンネル経由でCitrix年代IA Cloud間の接続を作成するCitrix管理者の役割について説明します。

このガイドでは、次の操作を実行する方法について説明します。

- 概念実証のためのOrchestrator での新しいサイトの構成

- OrchestratorからCitrix SIAクラウドへのIPSec トンネルのシームレスな自動化によるサイトの展開

- Orchestrator とCitrix SIA クラウドプラットフォームの両方での IPSec トンネルの検証

- 特定のセキュリティグループを持つラップトップに SIA ソフトウェアエージェント (Cloud Connector Agent とも呼ばれます) をインストールし、インターネットトラフィックのセキュリティポリシーを実行します。

- この PoC ガイドでは、さまざまな SIA+SD-WAN 統合ユースケースのデモンストレーション

- Webセキュリティポリシー、CASB、マルウェア保護ポリシーを構成して、Citrix SIAコンソール経由で特定のWebサイトまたはカテゴリへのアクセスを許可/拒否します。

- Web トラフィックを開始し、ブロックを確認して機能を許可する

- レポートとアナリティクスの表示

長所

ネットワークと導入の使用ケース/メリット

管理対象デバイス向けのシームレスなSIA、SD-WAN仮想パス経由の信頼性の高い安全なDCワークロードアクセスSD-WAN背後にある管理対象デバイスでは、Citrix SIAエージェントを使用してセキュリティで保護されたインターネットアクセスを容易に実行できます。SD-WANオーバーレイは、ブランチからデータセンターへのワークロードトラフィックを安全かつ確実に転送します。

ローカルサブネット用のSD-WANのマルチWANリンク信頼性のIPsecトンネルベースエージェントレスデバイスの安全なインターネットアクセスBYODまたは企業によって管理されていない個人のラップトップは、Citrix SD-WAN + Citrix SIAの信頼性の高いIPsecトンネルを介してセキュリティで保護することができます. 信頼性は、複数の WAN リンクを持つトンネルを介して達成されます。

DNS リダイレクションまたは IPSec トンネルを介したブランチ内のゲストドメインのシンプルなセキュリティポスチャゲストドメインおよび関連するセキュリティグループマッピング用の個別のトンネル/ローカルサブネットを使用します。

Citrix SIAとSD-WAN間の統合/自動化/管理のメリット

Citrix SD-WAN + SIA全体のトポロジ

次に、3 つの主なユースケースのフロー図を示します。

1) ブランチユーザー 2) Workspace Servicesを使用しないリモートユーザー 3) Workspace Servicesを使用するリモートユーザー

Citrix SD-WAN +SIA統合の使用例

Citrix SD-WAN とCitrix SIAの統合により、企業内のブランチユーザーの混合プロファイルに柔軟性と選択肢を提供します。企業では、通常、Citrix SD-WAN が存在するブランチに、管理対象デバイスと管理対象外のデバイスが混在しています。 この統合により、Citrix SIAエージェントは、インターネットサービス(負荷分散を使用)を使用して、SD-WAN経由でCitrix SIAクラウドへの管理対象デバイスのトラフィックを安全に遮断できます。 BYODやゲストユーザーなどの管理されていないデバイスは、トンネルエンドポイントとしてCitrix SD-WANとCitrix SIA間のIPsecトンネルを使用してセキュリティ保護されます。

PoC の前提条件

一般的な前提条件

- オンプレミスハードウェアベースのPoC用のCitrix SD-WAN 110/210。

- PoC 用に選択した任意のアプライアンスを使用できます。すべてのCitrix SD-WAN アプライアンスは、Citrix SIAオファリングをサポートしています。

- 注:PoCは、Citrix SIAエージェント(Citrix SIA Cloud Connector とも呼ばれる)の有無にかかわらず、LAN上の仮想マシンの背後にWindows仮想マシンがあるAzure VPXベースのSD-WANでも実行できます。

- WindowsまたはMACラップトップ。

- Citrix SIAクラウドプラットフォームからエージェントWindows/Mac MSIをダウンロードします。

ネットワーク要件

ポート/ファイアウォール設定を SIA — 送信接続:

| プロトコル | ポート | 説明 |

|---|---|---|

| TCP | 53 | DNS フィルタリング |

| TCP | 80 | プロキシ接続とカスタムブロックページ |

| TCP | 443 | HTTPS 経由の PAC スクリプト取得と HTTPS 経由のプロキシ認証 |

| TCP | 7080 | HTTP 経由の PAC スクリプト取得用の代替ポート |

| TCP | 7443 | HTTPS 経由の PAC スクリプト取得用の代替ポート |

| TCP | 8009 | プロキシ接続用の代替ポート |

| TCP | 8015 | HTTP を介したプロキシ認証 |

| TCP | 8016 | プロキシ認証用の代替ポート |

| TCP | 8025 | レガシー HTTP Cloud Connector (SIA エージェント) |

| TCP | 8026 | レガシー HTTPS Cloud Connector (SIA エージェント) |

| TCP | 8080 | デフォルトのブロックページ |

| TCP | 8082 | iOS 用Cloud Connector(デフォルトの追加プロキシポート) |

| TCP | 10080 | HTTP 経由の PAC スクリプトの取得 |

Orchestrator -カスタムアプリケーション

社内管理対象デバイスからの SIA エージェントトラフィックは、ブランチエッジの SD-WAN のローカル IPsec トンネルからバイパスすることをお勧めします。これにより、Citrix SIAへの直接プロキシが可能になり、エンタープライズOUまたはセキュリティグループは、管理対象デバイスのCloud Connectorを介して直接実行できます。

Citrix SIAエージェントがCitrix SIAゲートウェイクラスタおよびPoPにシームレスにCall Homeできるようにするには、IPsecトンネルからのクラウドコネクタベースのトラフィックをバイパスして、Cloud Connectorの登録が行われ、プロキシがコネクタから直接使用できるようにすることが重要です。

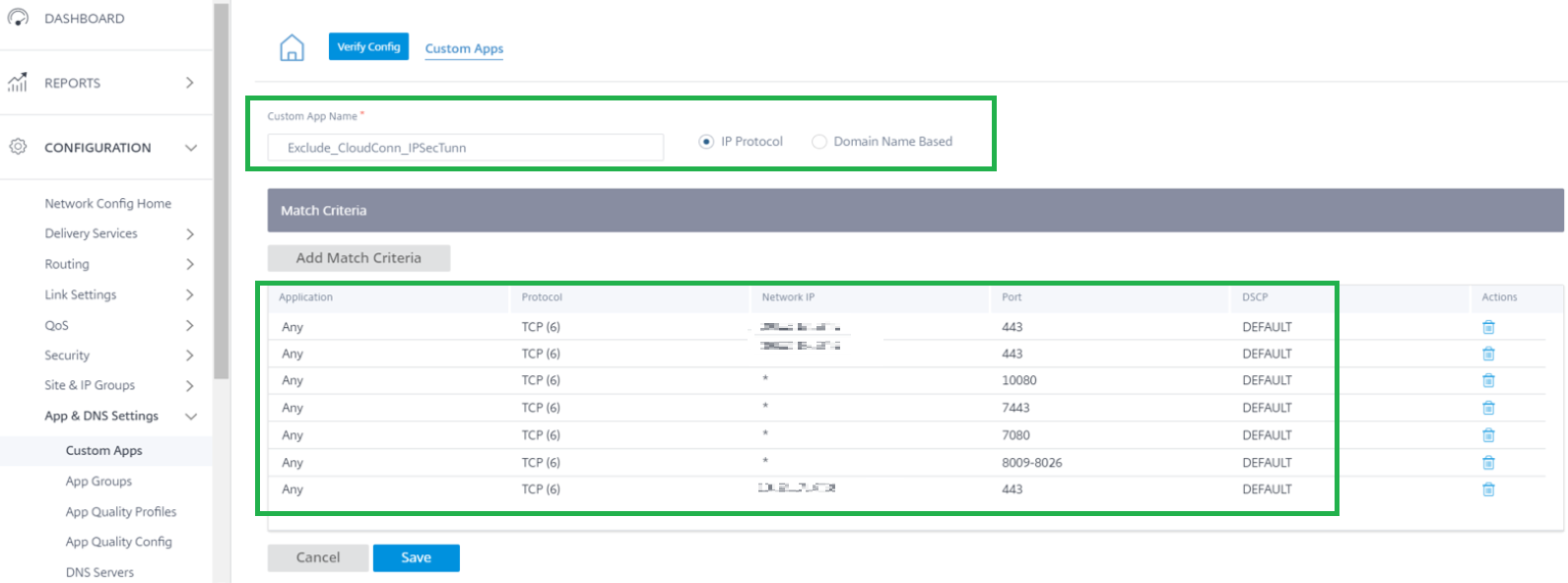

カスタムアプリケーションは、前の「PoC の前提条件のポートリスト」で説明したポートリストに基づいています。Orchestrator の特定のすべての IP/プロトコルは、カスタムアプリケーションをバイパスし、インターネットサービスを介して送信されます。

Citrix SIAプラットフォームから必要な情報:

- ゲートウェイクラスターのCitrix SIA CloudGatewayノードIPの一部

- Citrix SIAエージェントは、ポート443を介してゲートウェイノードに接続します。カスタムアプリケーションのバイパス設定により、エージェントトラフィックがインターネットサービスを介して送信され、IPSec トンネルからバイパスされます。

- Citrix SIA ReporterノードIPは、ノードグループ管理の一部です。レポーターは、Cloud Connector(SIA Agent)から統計/レポートを送信するために連絡されます。

オレンジ色のノード:「Public IP」列に IP が表示され、別のアイコン(ノード名の前)で表されるレポーターノード。

緑色のノード:CSIAゲートウェイクラスタの一部であるクラウド PoPノード。IP は、[Public IP] 列に表示され、グローブアイコンで示されます。CSIA ゲートウェイクラスタは、2 つ以上の CSIA ゲートウェイノードの集合体です。

注:

- PoC を実行するときは、アカウントごとにノードを確認し、それに応じて Orchestrator バイパスルールを適用します。

- 通常、アカウントにはレポーターノードがありますが、ゲートウェイ ndoには 1 つ以上のノードを使用できます。

- バイパス中に考慮されるように、すべてのゲートウェイノードへのバイパスを確認します(トラフィックは任意の CloudGateway ノードに送信できます)。

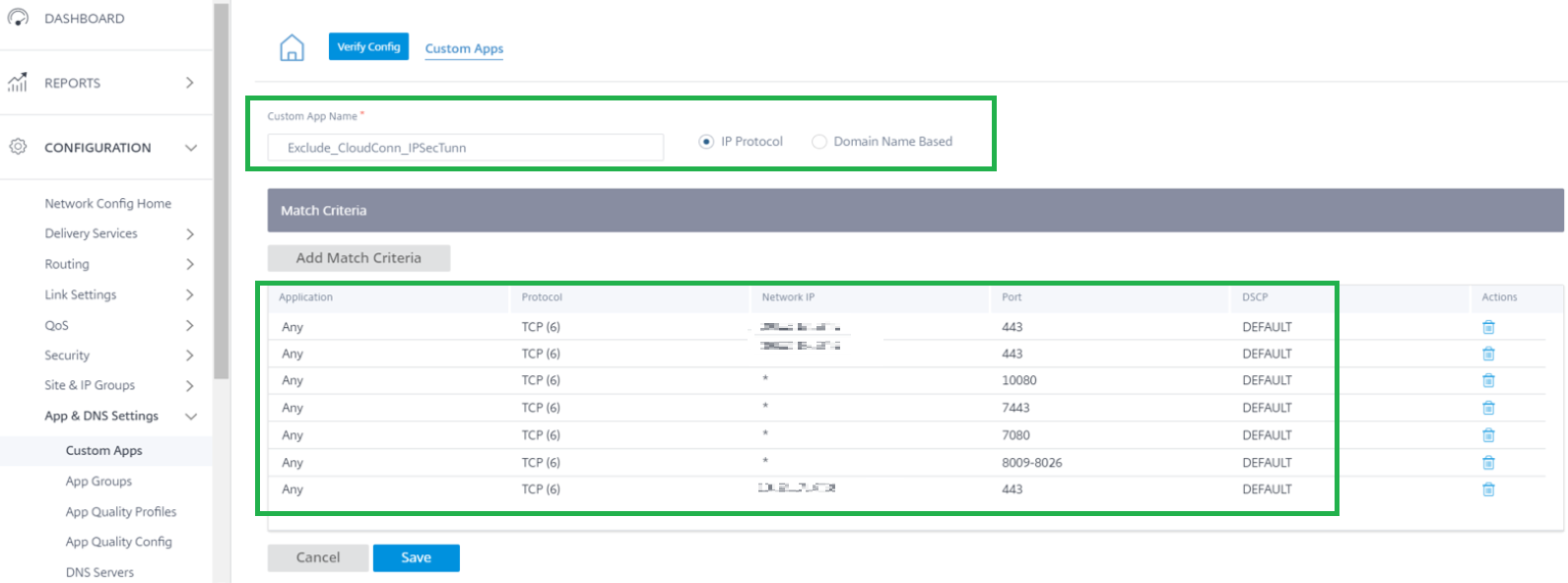

Orchestrator でカスタムアプリケーションを作成する- 「exclude_CloudConn_ipsectunn」

- IPとポートを使用してエントリの下にtbeを作成する

- IPは、Citrix SIA ReporterクラウドノードとゲートウェイクラウドノードのIPで、ポート443を使用します

- Citrix SIAエージェントが登録、トラフィック処理、レポート作成に使用する明示的なポートベースのエントリがあります。

Orchestrator — インターネットサービスコスト

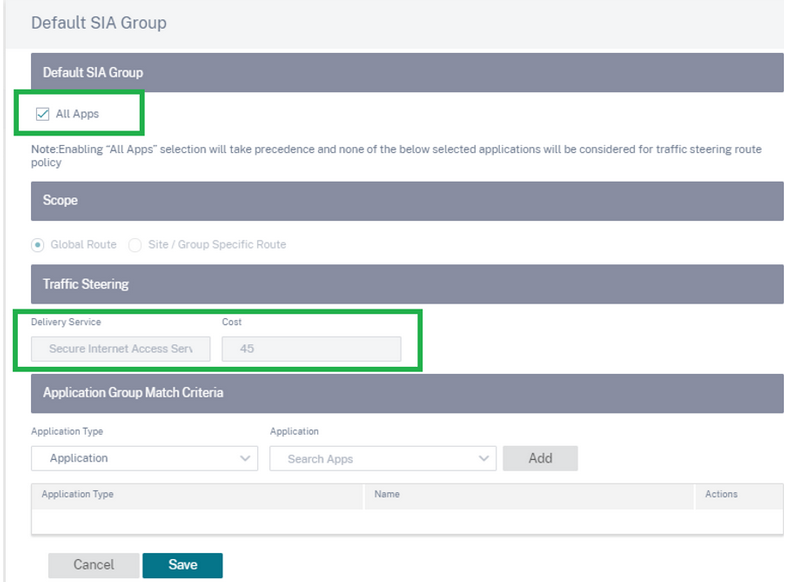

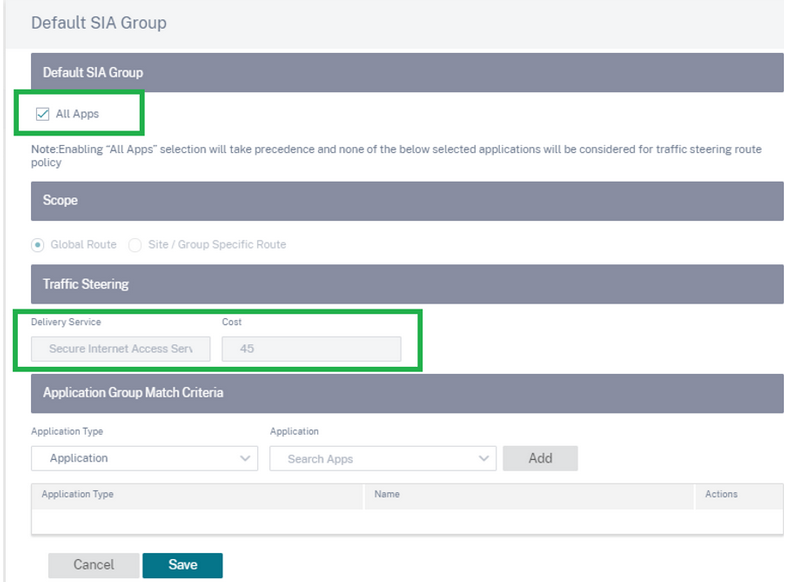

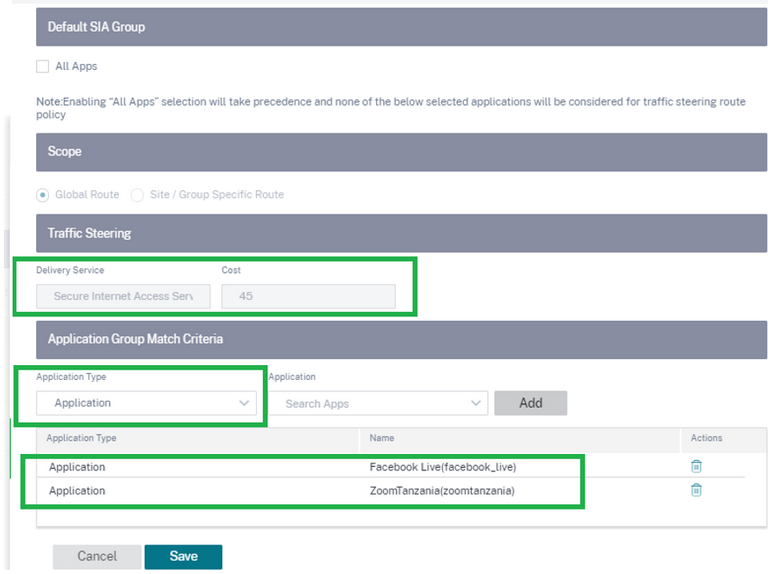

Citrix Secure Internet Access サービスの作成時に、管理者はデフォルトのSIAグループを使用して、IPsecトンネルを介して誘導するトラフィックを選択できます。

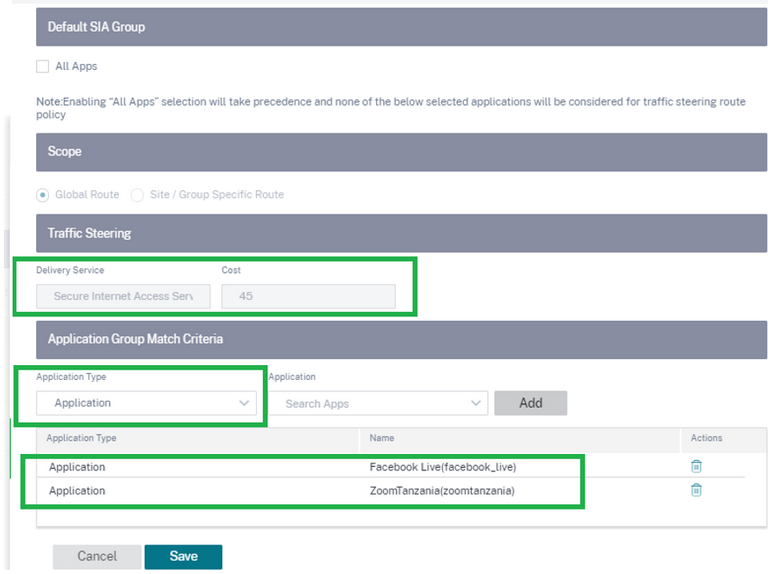

管理者は、Citrix SIAサービスの一部として、「すべてのアプリ」または特定のアプリケーションをIPsecトンネル経由でルーティングできます。

- すべてのアプリをOrchestratorのCitrix SIA サービス経由でルーティングする SIA サービスのデフォルトの SIA グループ

- SIA サービスのデフォルトの SIA グループ Orchestrator で Citrix SIA サービスを介して特定のアプリをルーティングする

注: 特定のアプリを選択した場合、特定のアプリケーションルートのみがCitrix SIAをサービスタイプとして作成し、IPSec Tunnel経由で操作します。Citrix SIAサービスは、デフォルトでイントラネットタイプのサービスです。

重要な推奨事項すべてのアプリのルーティングにインターネットサービスとともにCitrix SIAサービスを使用する場合の推奨事項管理者がCitrixSIA経由でルーティングする「すべてのアプリ」を選択した場合、Citrix SIAサービスを使用して作成されるデフォルトルート 0.0.0.0/0 のコストはデフォルトで45です。

インターネットサービスが SD-WAN 上に存在するか、特定のユースケース用に作成されています。たとえば、CSIA エージェント関連のトラフィックをブレイクアウトするインターネットサービス、Orchestrator トラフィックをブレイクアウトするインターネットサービス、またはいくつかのシナリオでインターネットサービスが既に存在するブラウンフィールド展開など。インターネットサービスを使用して SIA サービスを作成する場合(適切なルーティングのために)この点に注意してください。

一般的な推奨事項:

推奨事項 1:CSIA サービスがインターネットサービスとともにすべてのアプリケーションで使用されている場合は、特定のカスタムアプリケーションを作成するか、インターネットサービスを介して操作する特定のアプリケーションで DPI エンジンを使用します。

推奨2:CSIAサービスを一部のアプリケーションとインターネットサービスのデフォルトのインターネットサービスとして使用する場合は、Citrix SIAサービスのブレークアウトに特定のアプリケーションが選択されていることを確認します。

CSIAとインターネットサービスの両方経由でルーティングするために「ALL APPS」が選択された場合に直面する可能性のある問題とその克服方法:

設計上、インターネットサービスのコストは 5、CSIA サービスコストは 45 であるため、すべてのトラフィックは CISA サービスの代わりにインターネットサービス経由でルーティングされます。したがって、展開にインターネットサービスと CSIA サービスが共存する場合は、ルーティングに注意しておくと良いでしょう。

上記の 2 つの推奨事項のいずれかを使用します。または、インターネットサービスのコストを「50」に変更して、CSIAサービスが優先されるようにすることができます(コストは45です)。

Citrix SD-WAN 110/210の構成

仮定:Orchestrator がすでに MCN を使用して構成されていることを前提としています。

Orchestrator のサイト構成

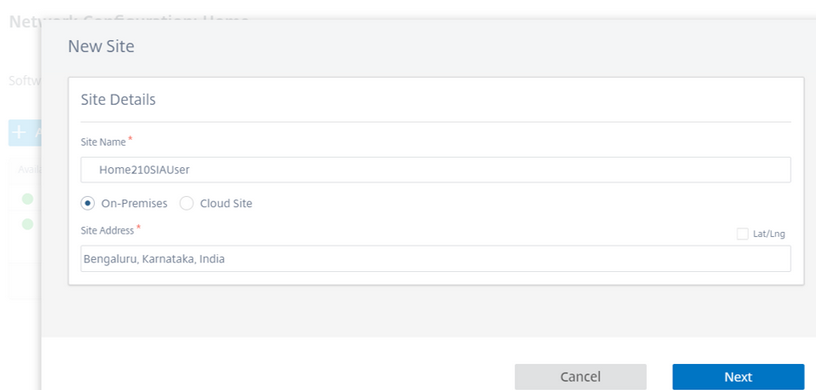

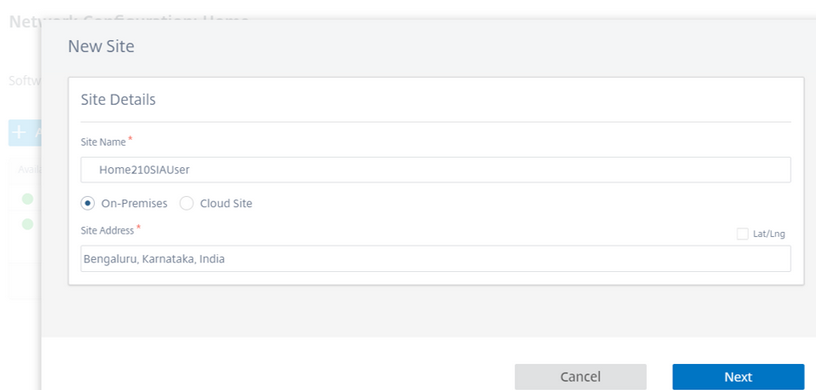

- Orchestrator でサイトを作成し、以下を提供します。

- サイト名

- オンプレミスの選択

- サイトアドレス (PoC が実行される場所) を指定します。

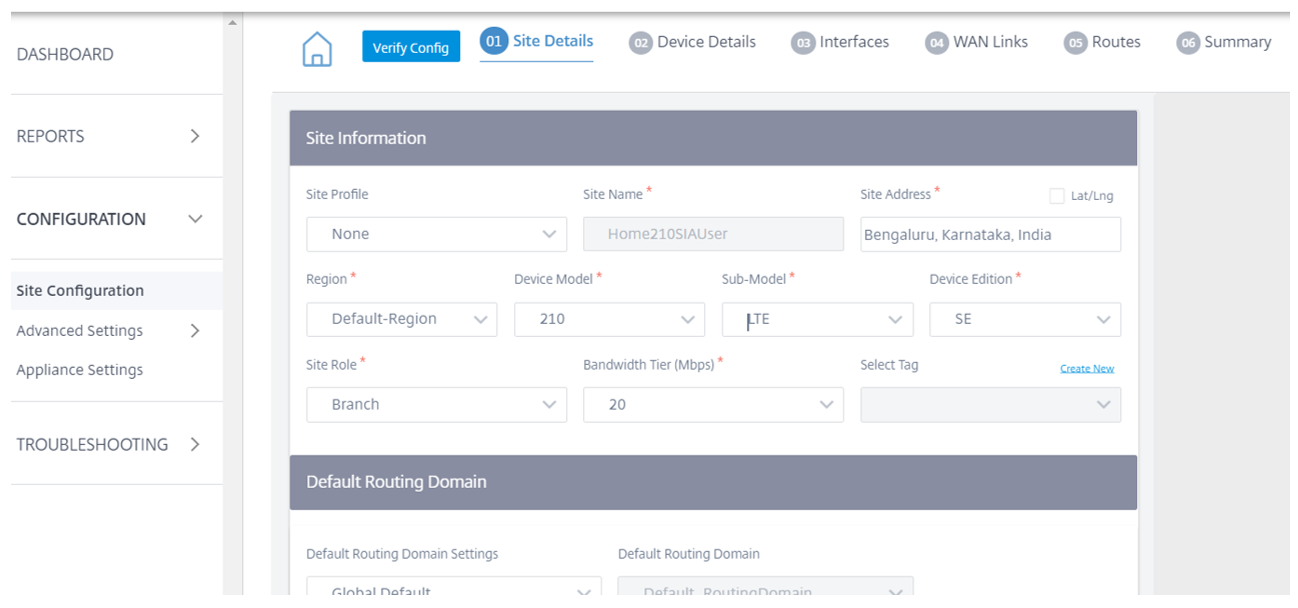

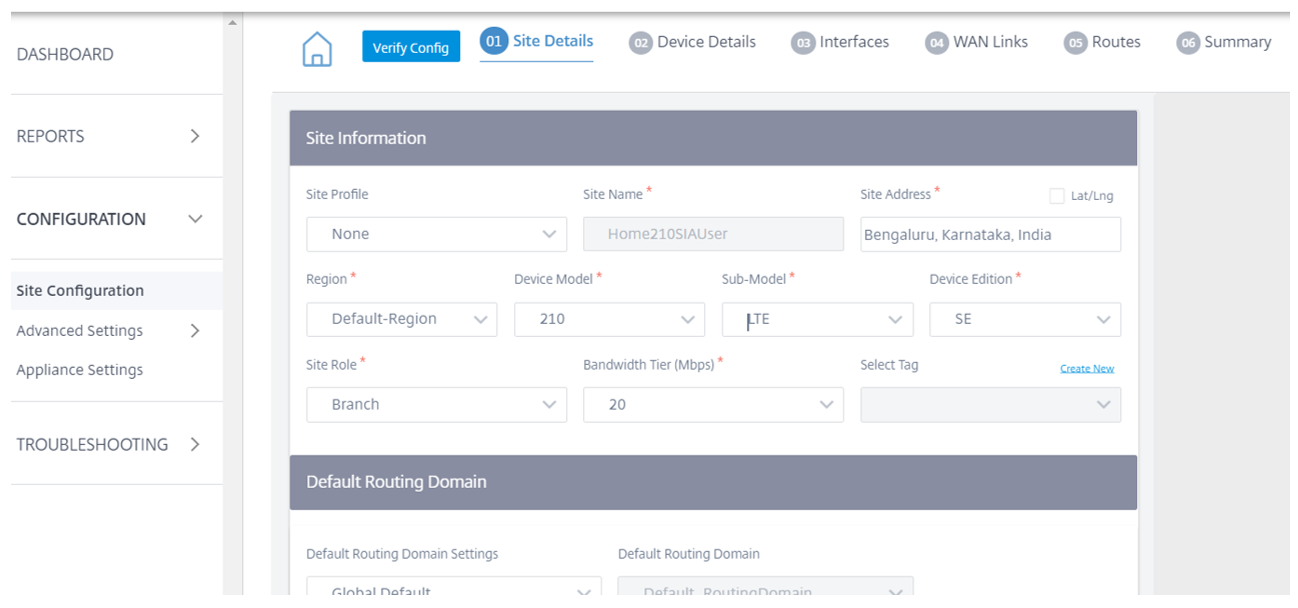

- 追加した新しいサイトに必要な詳細を入力します

- デバイスモデルを入力してください — 210

- このガイドでは、リファレンスデバイスは210です。PoC のデバイスに基づいて適切に選択

- サブモデルを入力してください:LTE

- デバイスのエディションを入力してください:SE

- サイトロールを入力:ブランチ

LAN/WAN インターフェイスを定義するには、インターフェイスの詳細を入力します。

この PoC ガイドのデモでは:

- 展開モードの種類:ゲートウェイモード

- インターフェイス — 1 つの LAN インターフェイスと 2 つの WAN インターフェイス

- WAN リンク:2(静的 IP と 1 つの DHCP ベース)

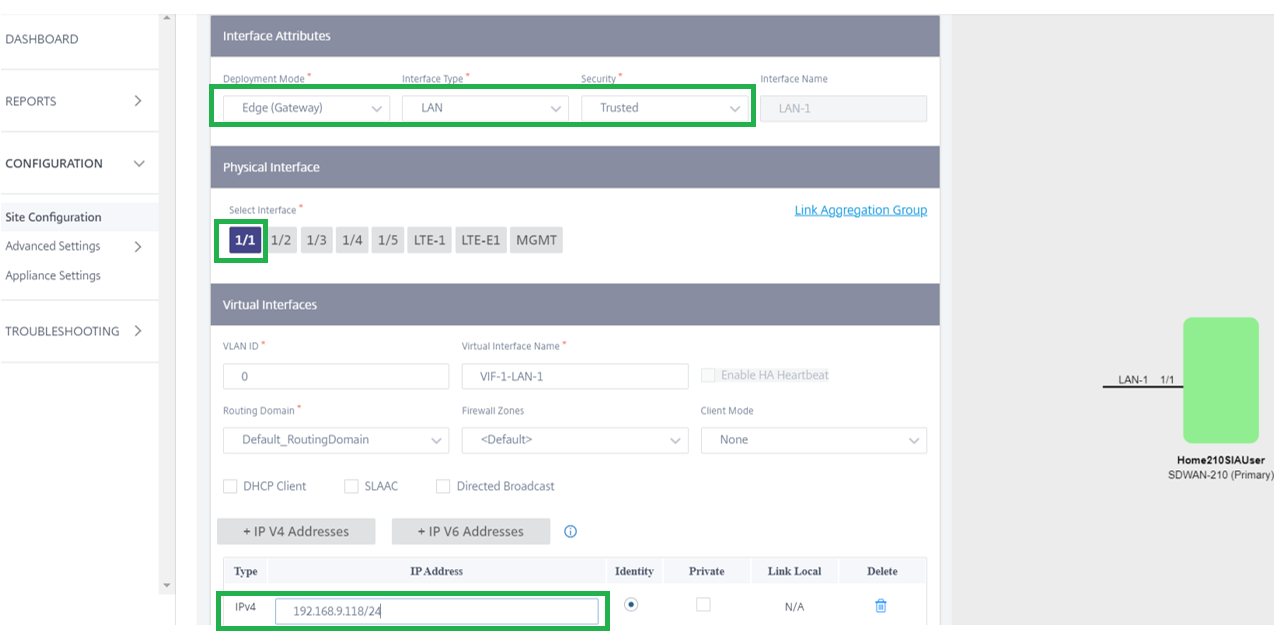

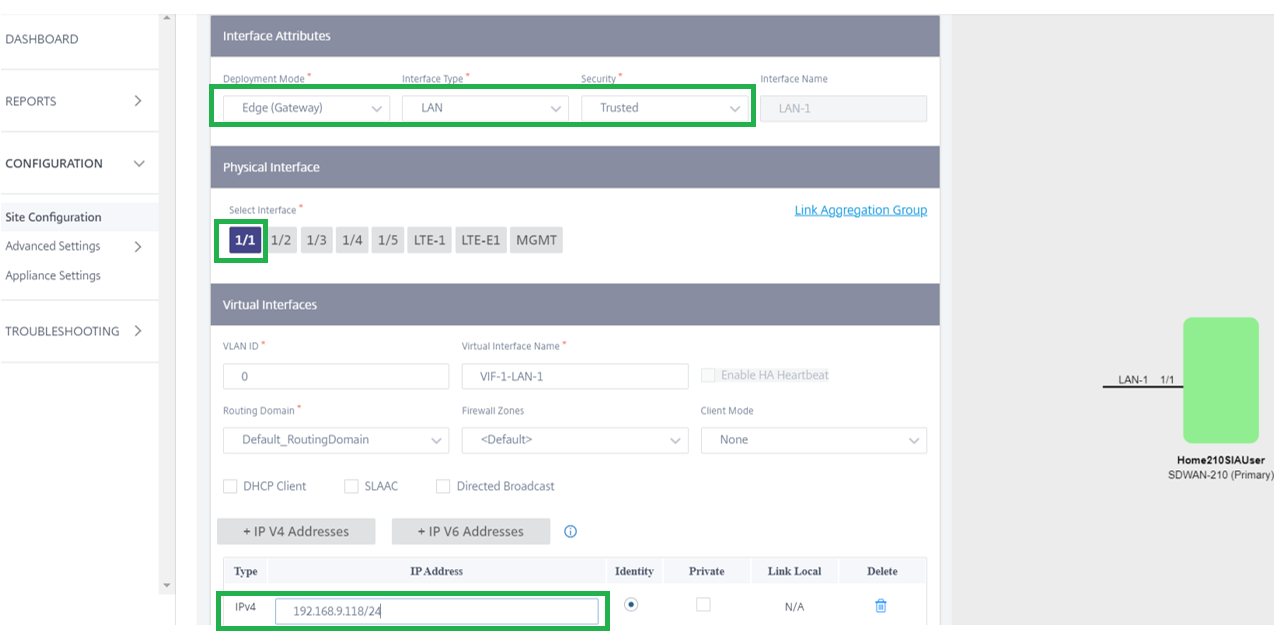

LAN インターフェイスの定義

- 展開モードを Edge (ゲートウェイ) として選択します

- インターフェイスの種類を LAN に、セキュリティを信頼済みとして選択します

- LANインターフェイスとして1/1を選択します

- LANのIPを192.168.9.118と入力します

- [完了] を適用して保存

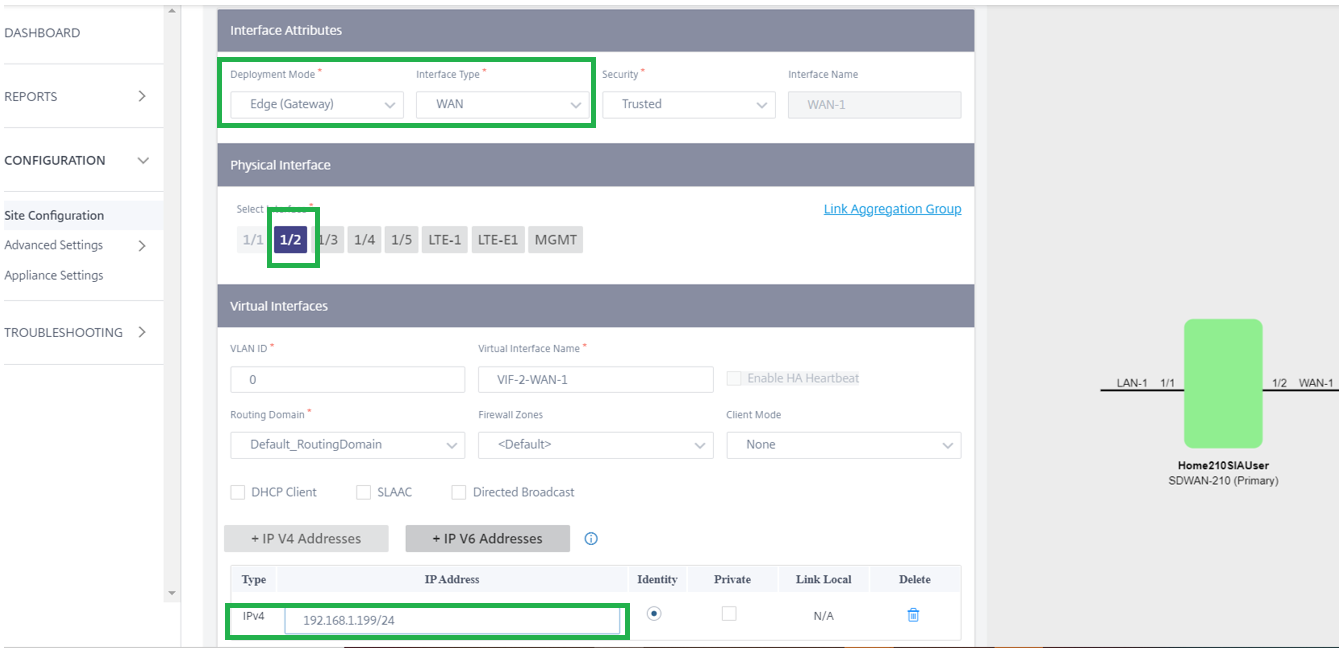

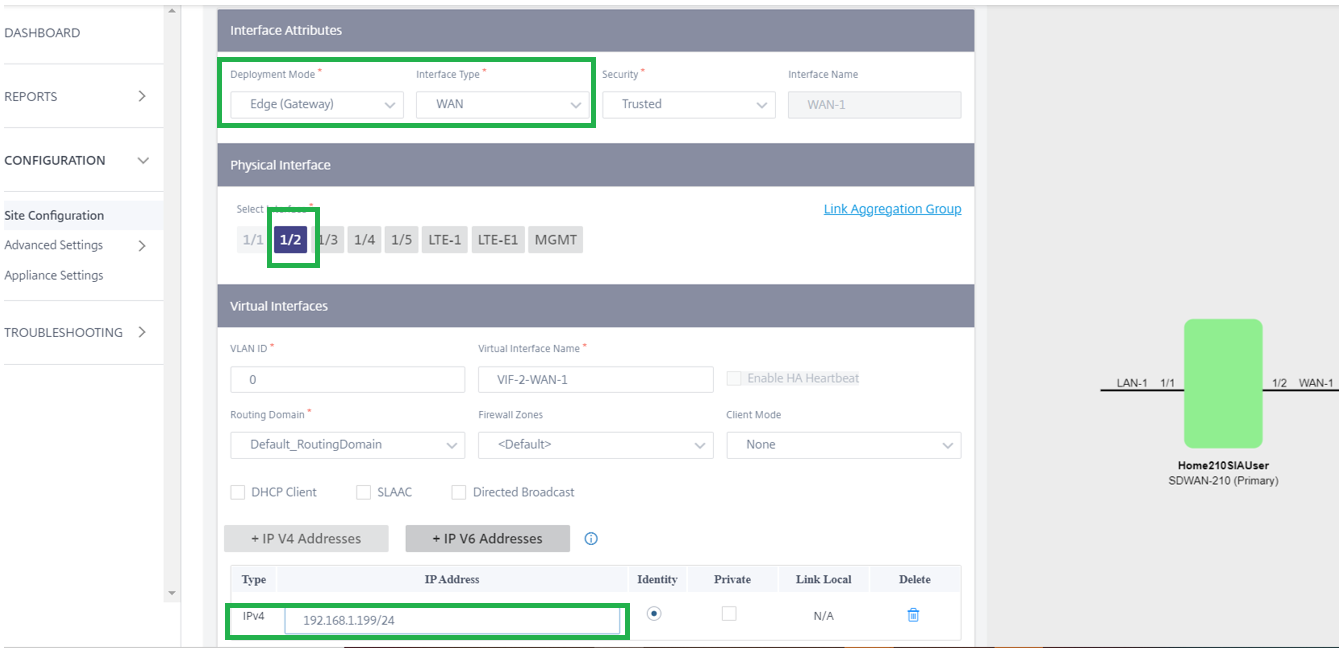

WAN リンク 1:インターフェイス定義

- 展開モードを Edge (ゲートウェイ) として選択します

- インターフェイスの種類を WAN に、セキュリティを信頼済みとして選択します

- WANインターフェイスとして1/2を選択

- WAN IPを192.168.1.199と入力します

- [完了] を適用して保存

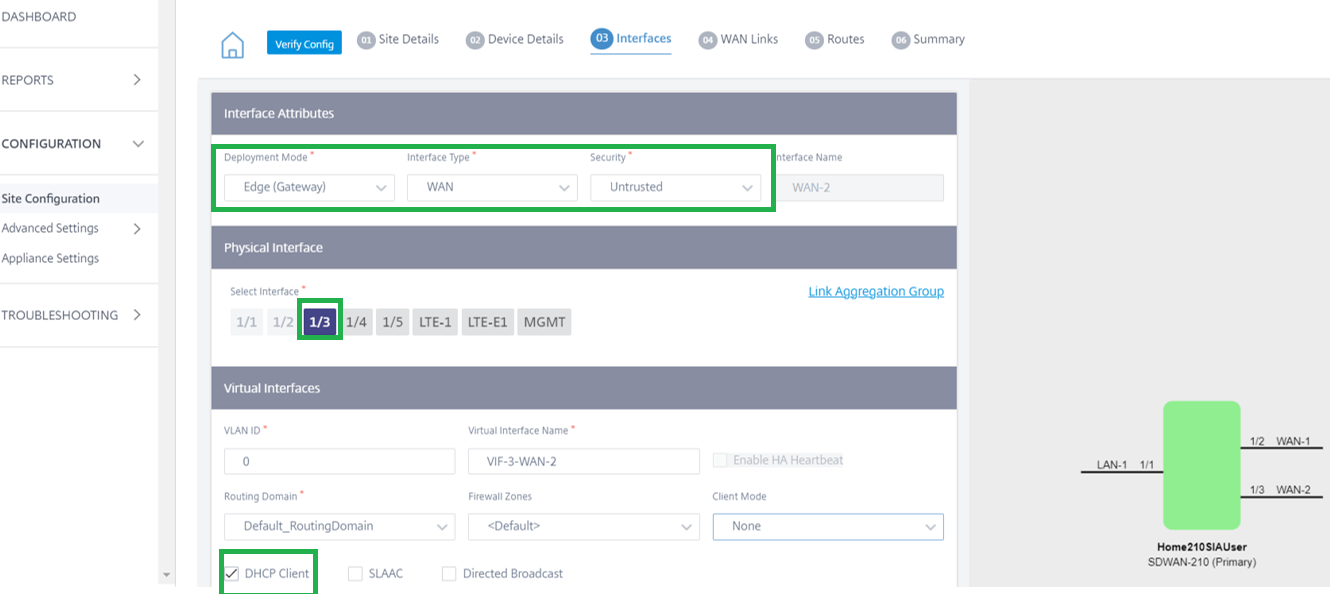

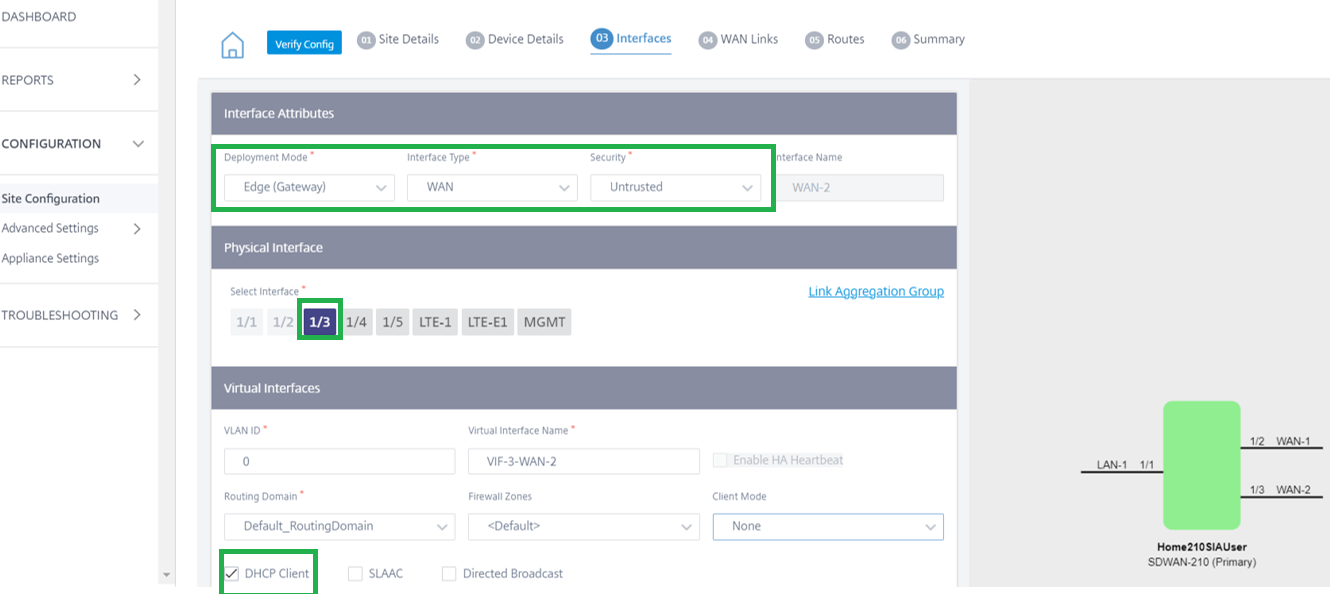

WAN リンク 2:インターフェイス定義

- 展開モードを Edge (ゲートウェイ) として選択します

- インターフェイスの種類を WAN に、セキュリティを信頼済みとして選択します

- WANインターフェイスとして1/3を選択

- DHCPクライアントを選択して、WANリンクが自動的にアドレス指定されるようにします

- [完了] を適用して保存

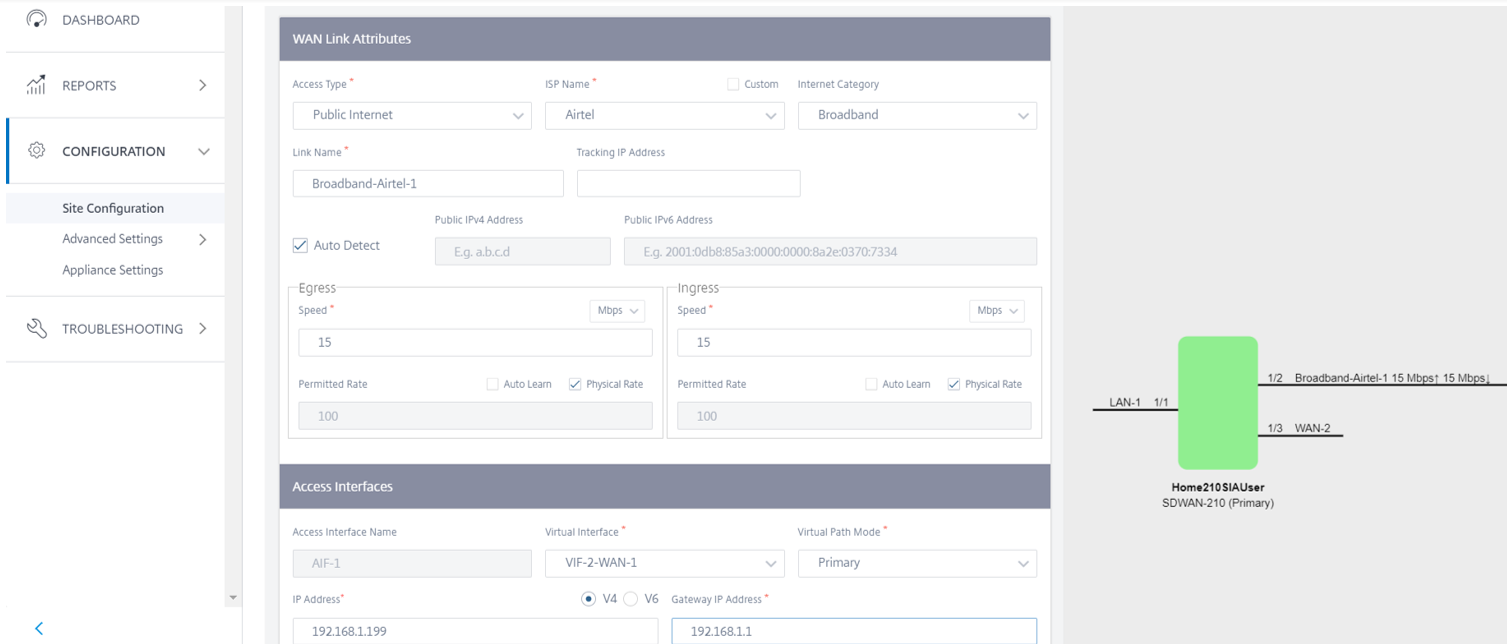

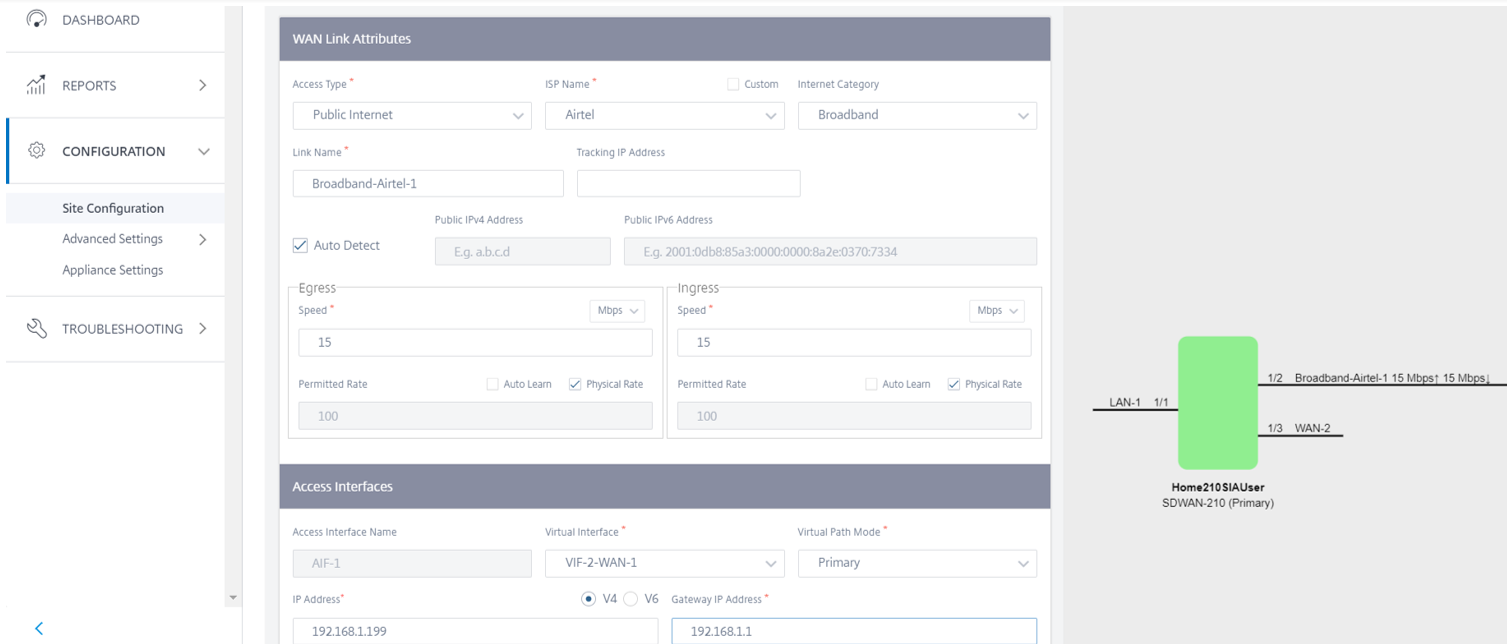

WAN リンク 1-アクセスインターフェイスの定義

- アクセスタイプをパブリックインターネットとして選択

- [自動検出] を選択します

- 必要に応じて速度を入力します (利用可能な PoC リンクに基づく)

- 15 Mbps アップロード/ダウンロード

- WAN1インターフェイスを選択し、ゲートウェイを指定します(アクセスインターフェイスIPは自動入力されます)

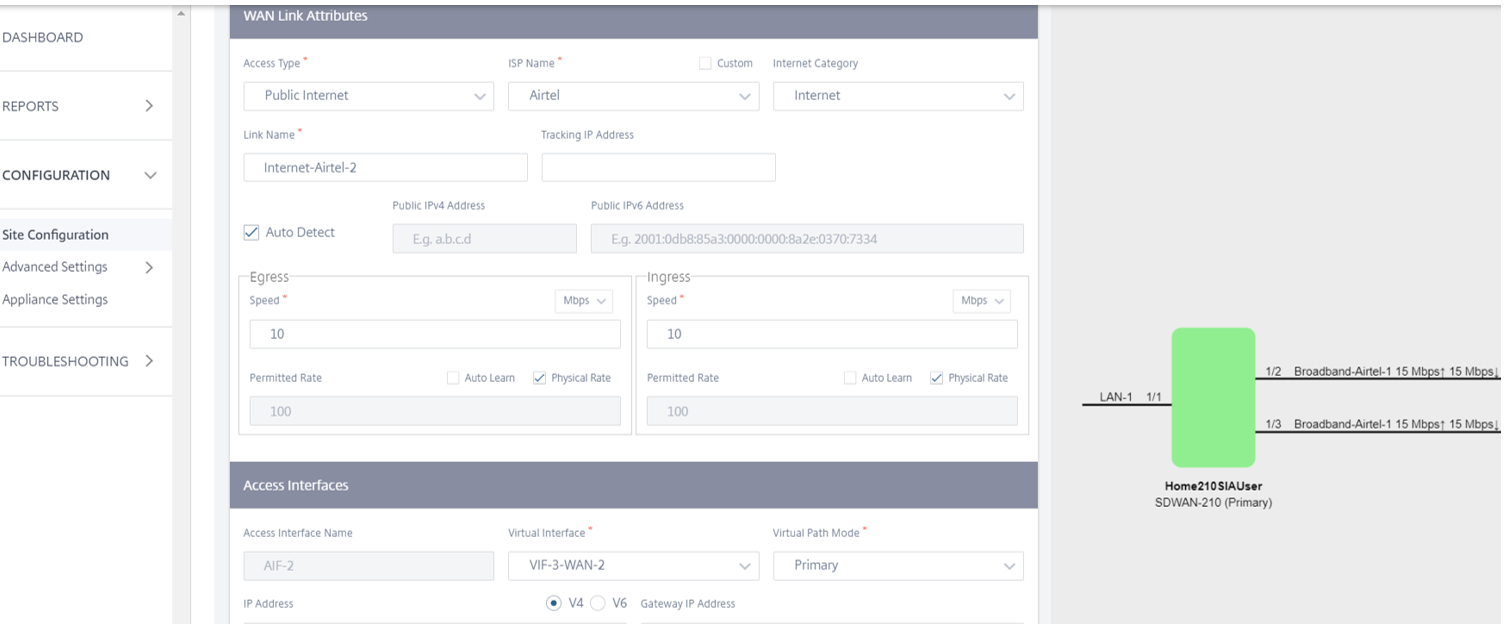

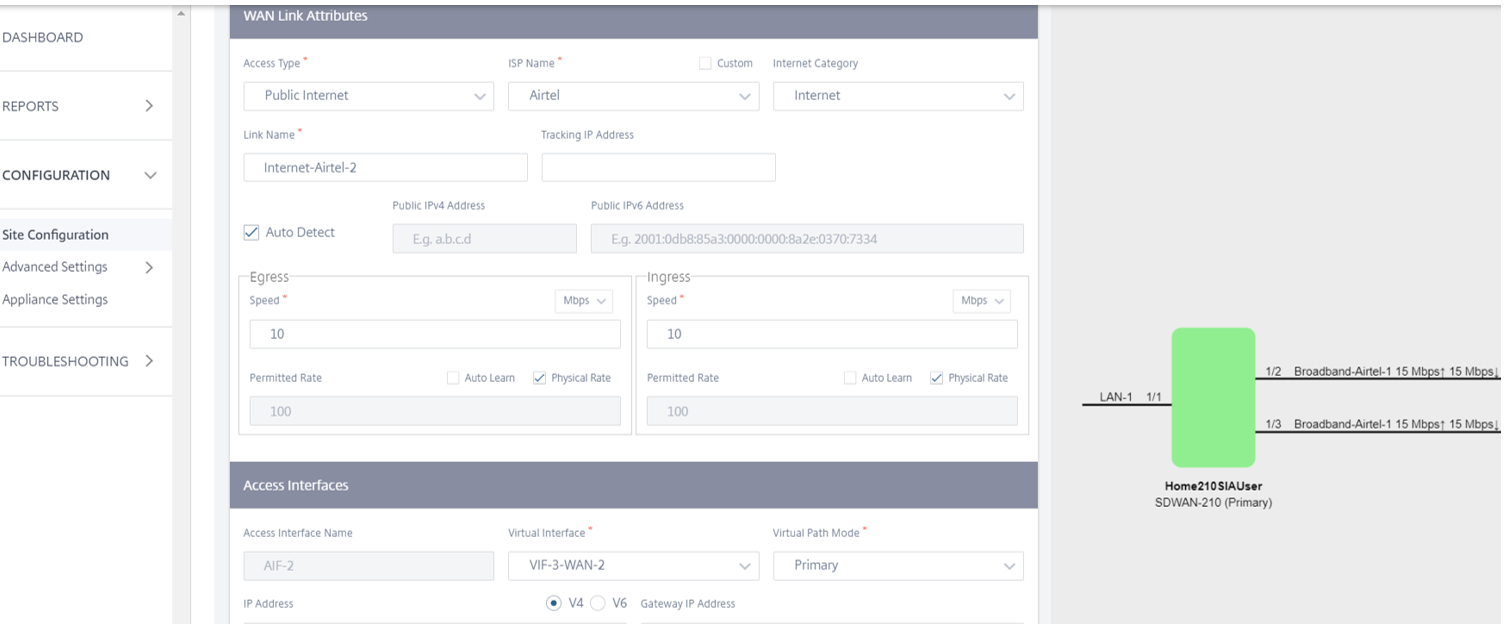

WAN リンク 2:アクセスインターフェイスの定義

- アクセスタイプをパブリックインターネットとして選択

- [自動検出] を選択します

- 必要に応じて速度を入力します (利用可能な PoC リンクに基づく)

- 10 Mbps アップロード/ダウンロード

- WAN2インターフェイスを選択すると、アクセスインターフェイスが自動入力されます(DHCPリンクであるため)

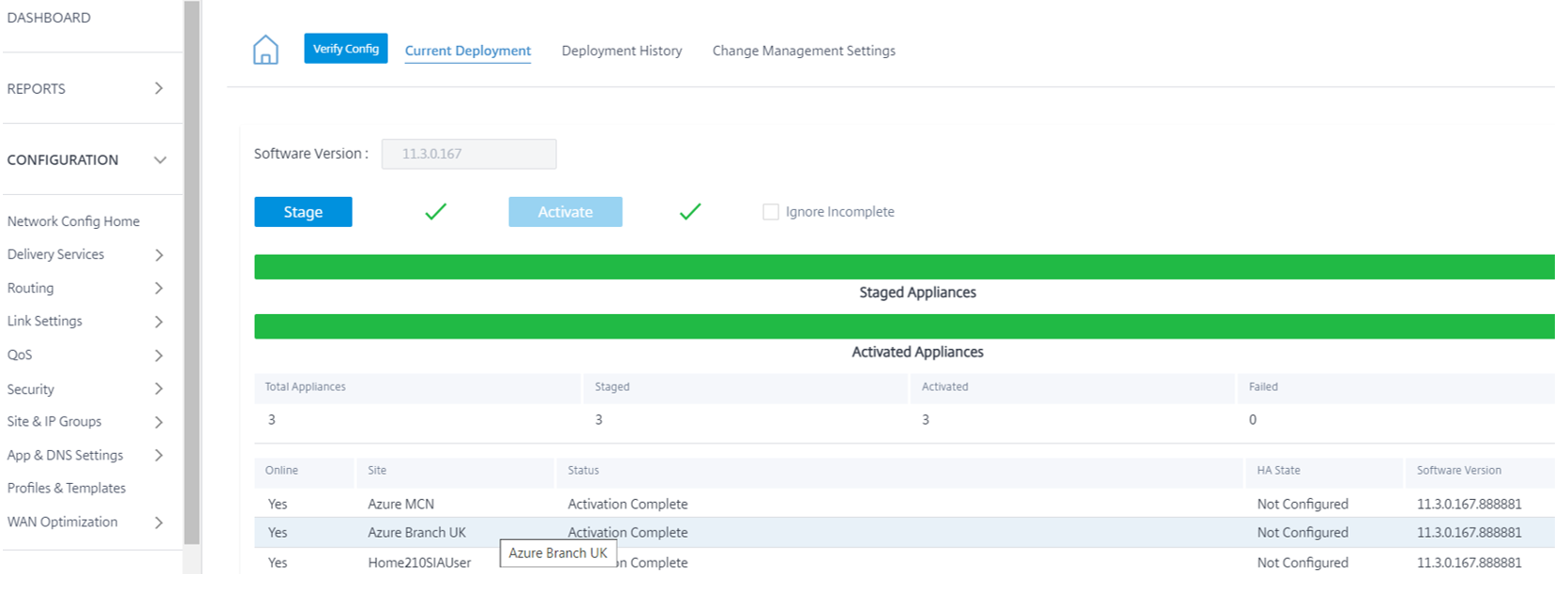

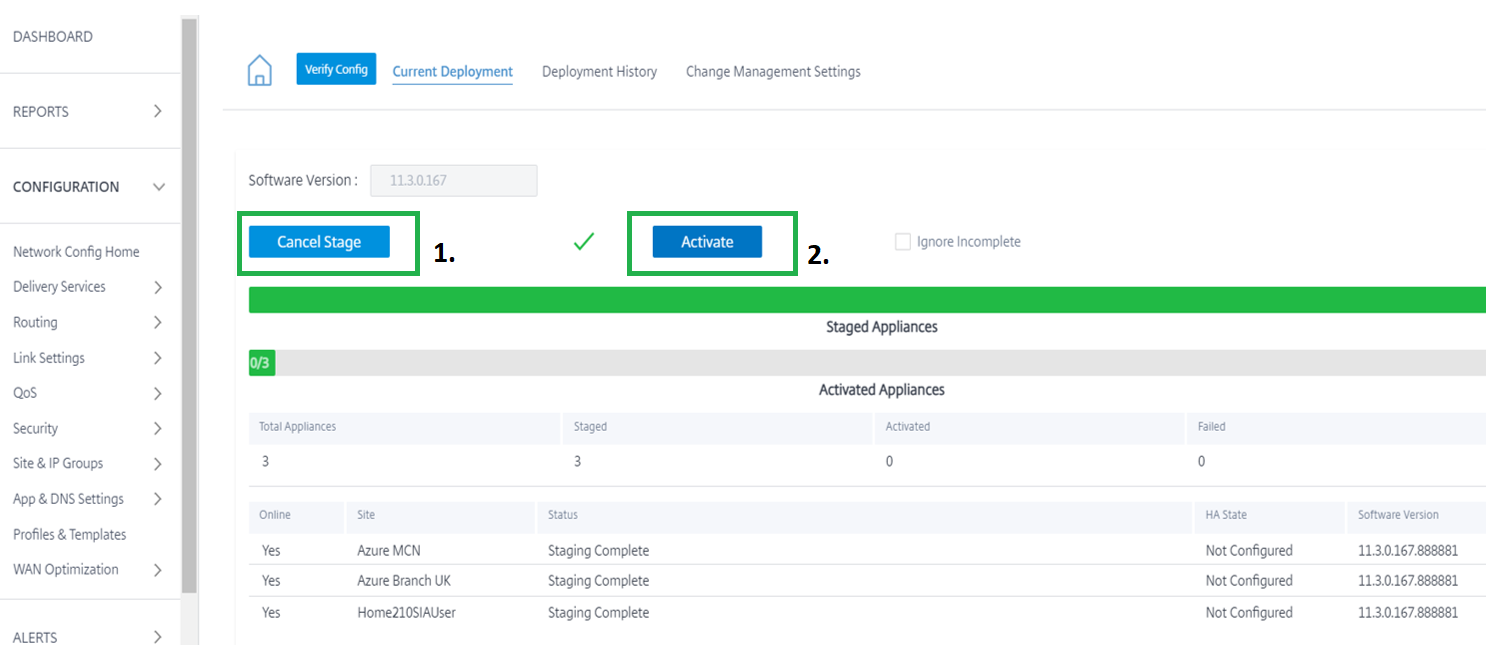

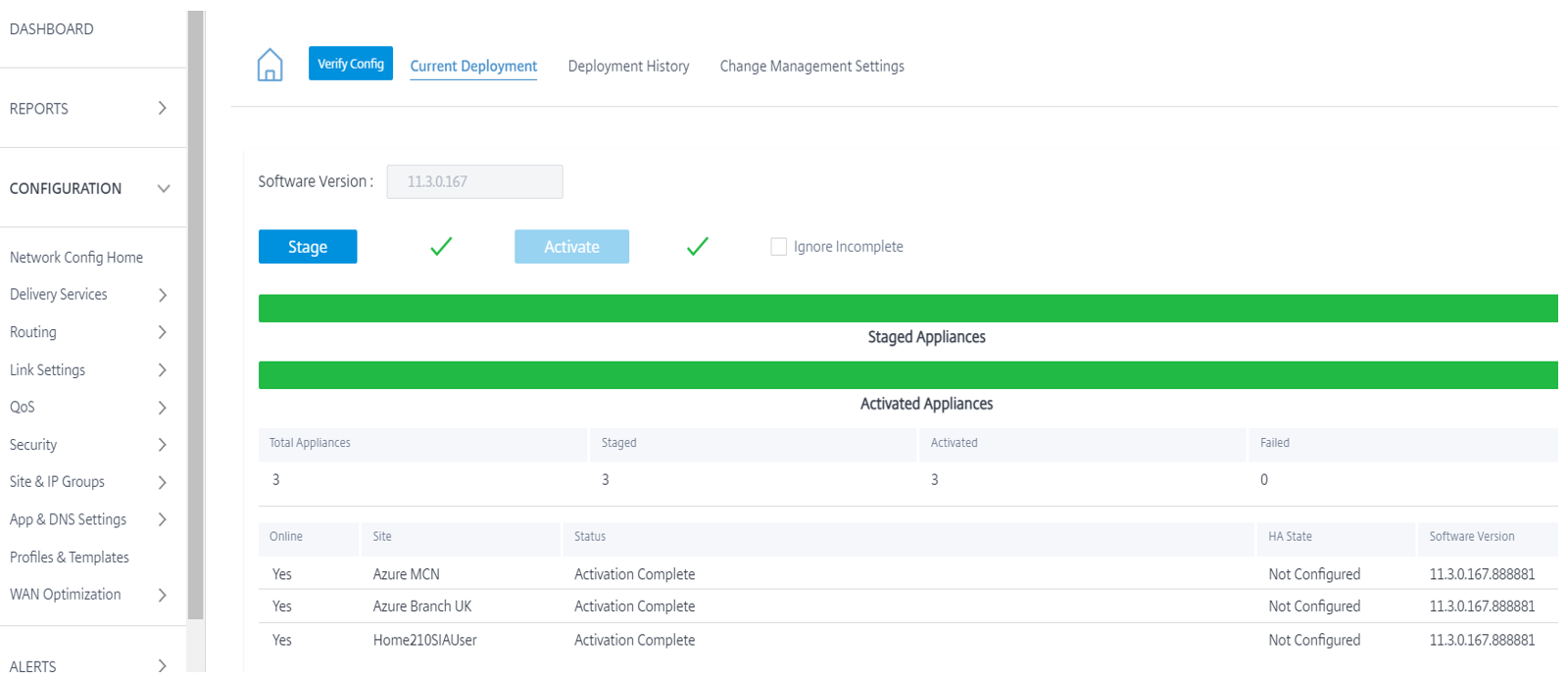

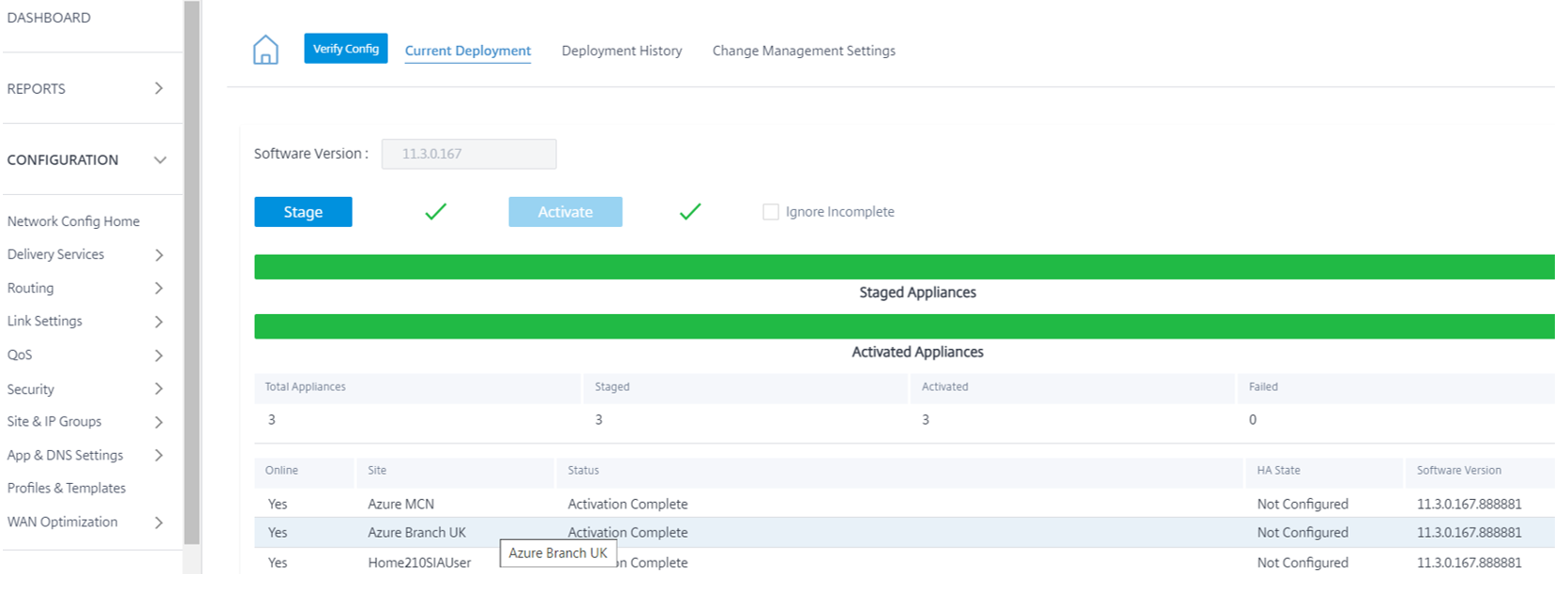

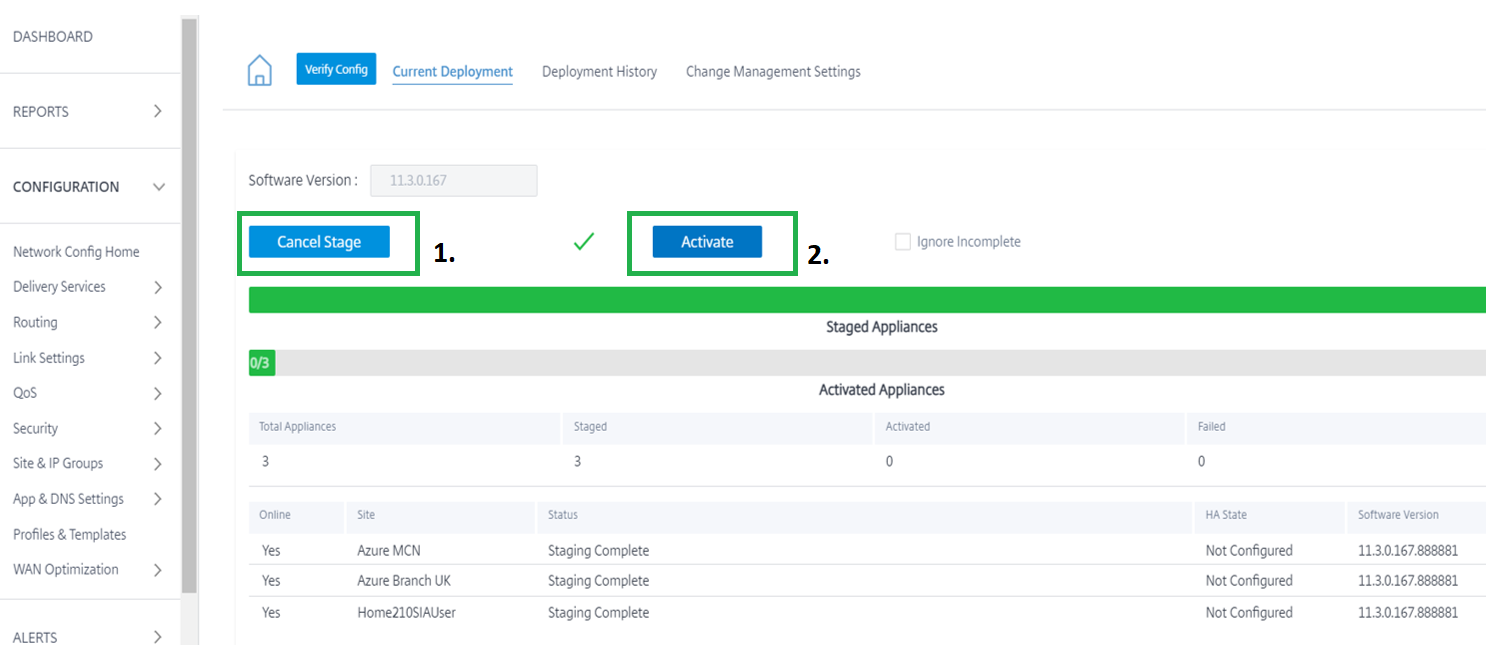

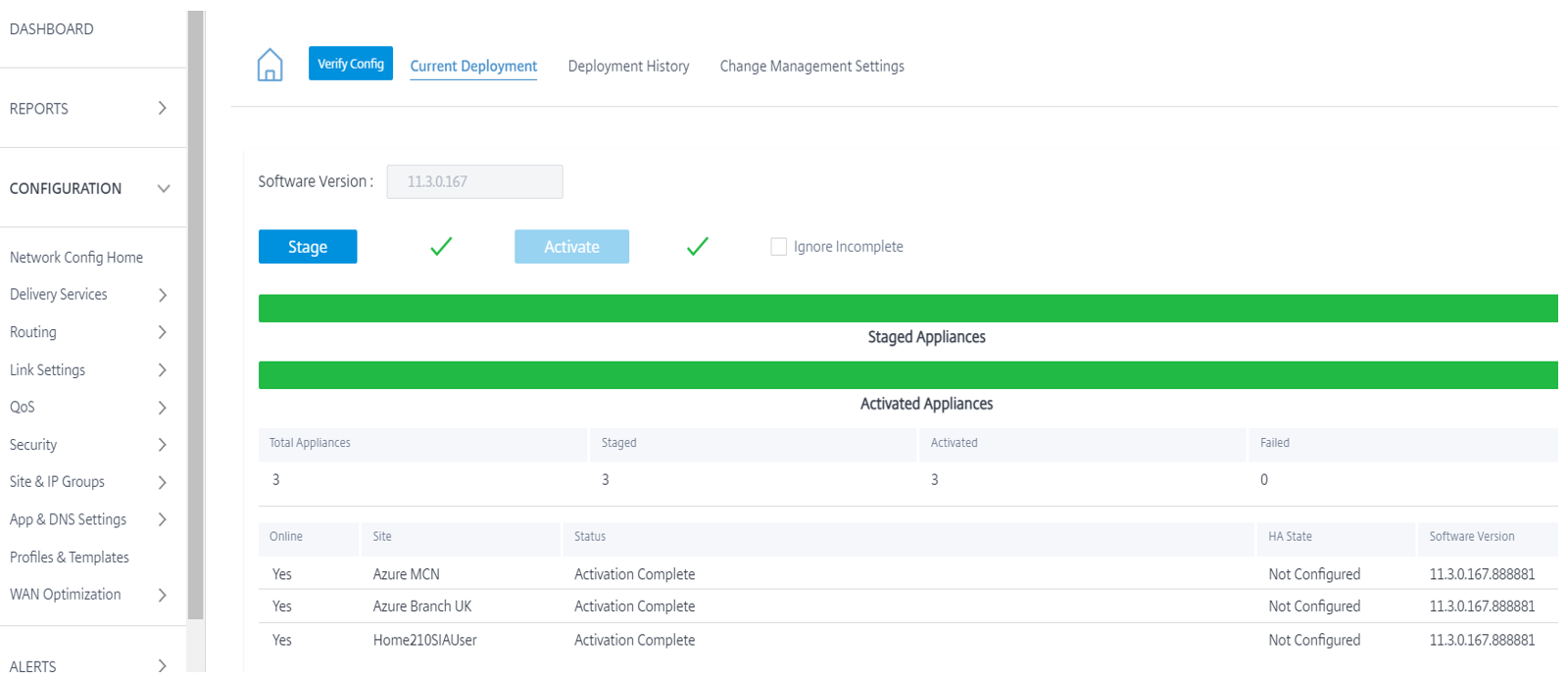

構成/ソフトウェアを導入して、変更の管理とアクティブ化を開始

- 「構成ソフトウェアの展開」

- [Stage] をクリックして、ステージングの完了を許可します

- [アクティベート] をクリックし、アクティベーションを完了させます

Citrix SD-WAN IPsec トンネル

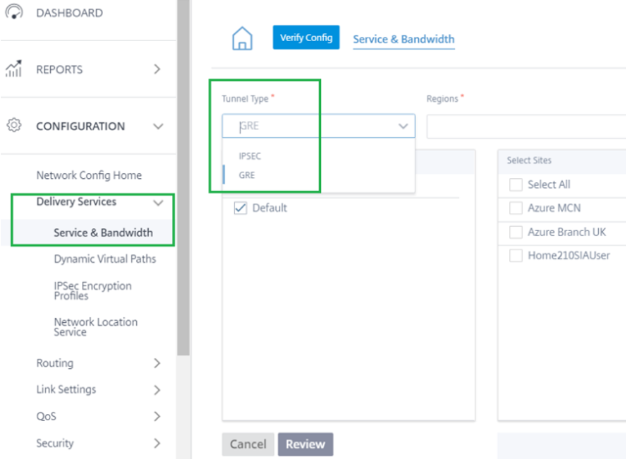

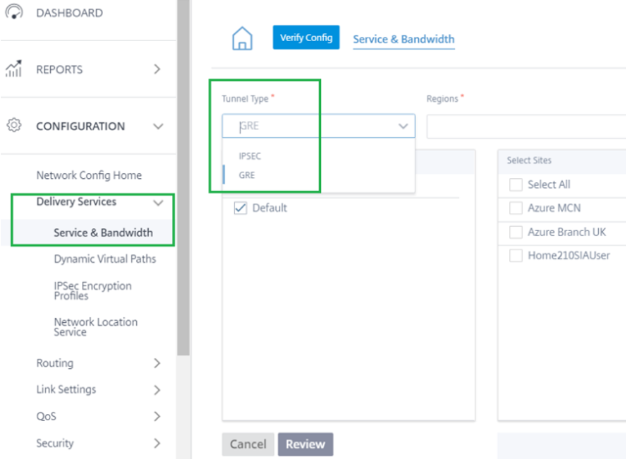

SIA サービスの作成

すべてのサイト-> デリバリーサービス-> セキュリティで保護されたインターネットアクセスサービス

セキュリティで保護されたインターネットアクセスサービスのプロビジョニングをグローバルレベルで調整し、インターネットリンクのプロビジョニング全体を再調整する

注: グローバルレベルでは、SIA サービスのプロビジョニング値がないと、SIA サイトの自動化 IPSec プロビジョニングが失敗します。

- セキュリティで保護されたインターネットアクセスサービスのインターネットリンクのプロビジョニングの割合を指定します。このデモでは 30%

ベストプラクティスの推奨事項: この割合のプロビジョニングがない場合、サイトのプロビジョニングは失敗します。したがって、SIAサービスのためのサイトを作成する前に、パーセンテージを提供することをお勧めします

- 歯車アイコンをクリックして、Citrix SIAサービスの新しいサイトを追加します

注:新航サービスを内部的に作成すると,新航サイト構成時に選択したルーティングドメインを持つ自動イントラネットサービスが作成され、[イントラネットサービスへのルートを保持] は [WAN リンクの状態を無視] ノブです。

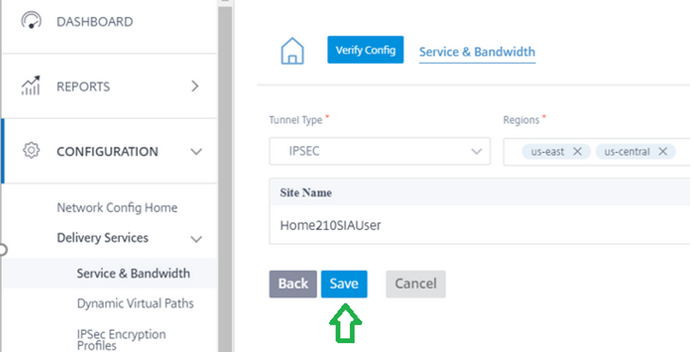

SIA サービスの作成

- 「+サイト」ボタンをクリックしてサイトを追加する

- 新しいサイトを追加したら、次のセクションを構成します。

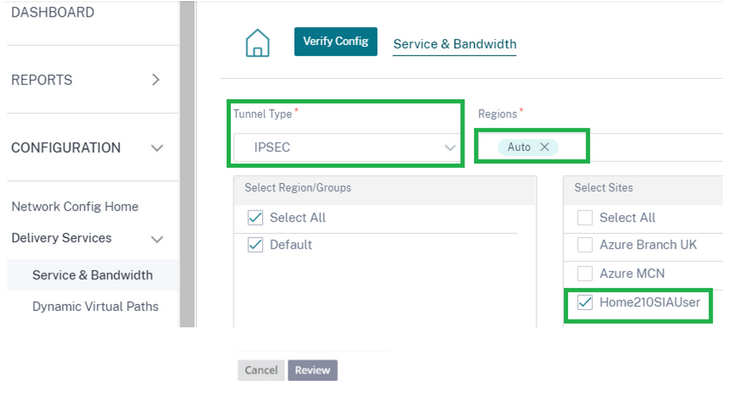

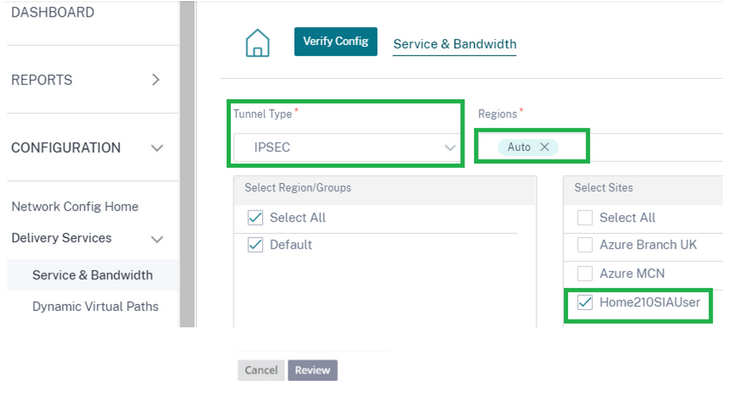

- トンネルの種類を「IPSec」として選択します

Citrix SIAクラウドノードを使用して、IPsec トンネルを作成できます。PoCで, 私たちは、Citrix SD-WANとCitrix SIAの間のIPsecトンネル自動構成を使用します

PoPセレクション

- [自動] を選択すると、(Orchestrator で作成されたサイトの地情報に基づいて) IPSec トンネルに最も近いの 2 つの PoP が選択されます。

- 2 つの異なる POP への冗長 ACTIVE-STANDBY トンネルを作成するには、最大 2 つの PoPが選択されます。

注: Orchestrator 内のブランチの適切な場所を提供して、最も近い PoP の選択が行われるようにします。

- SD-WAN サイトから SIA Cloud PoP に自動的にプロビジョニングする必要があるサイトを選択します。

「レビュー」をクリックします。

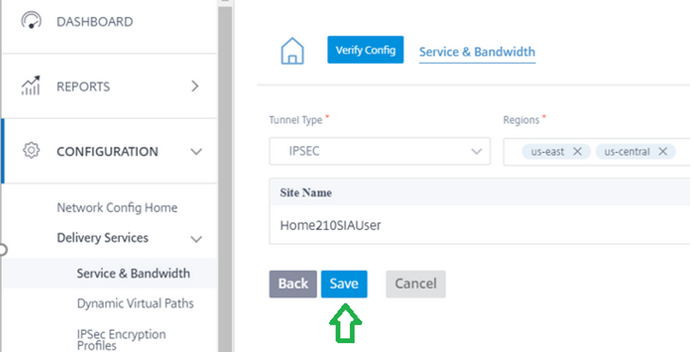

「保存」をクリックします。

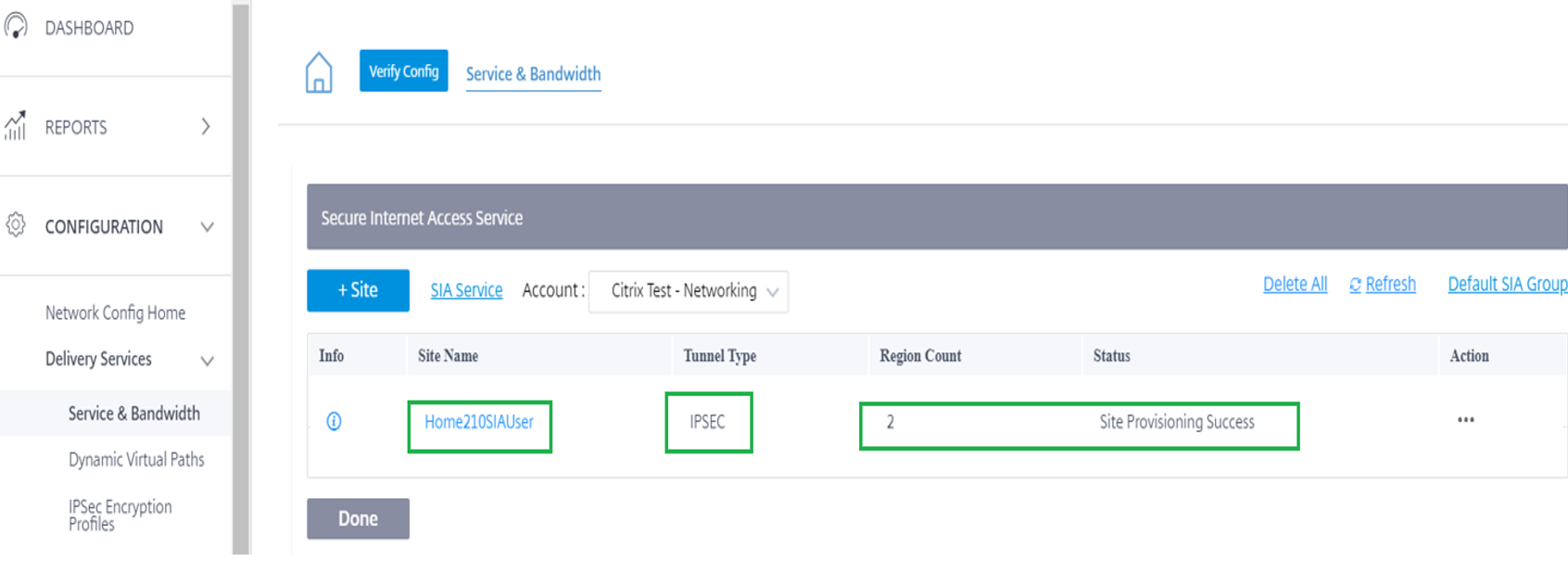

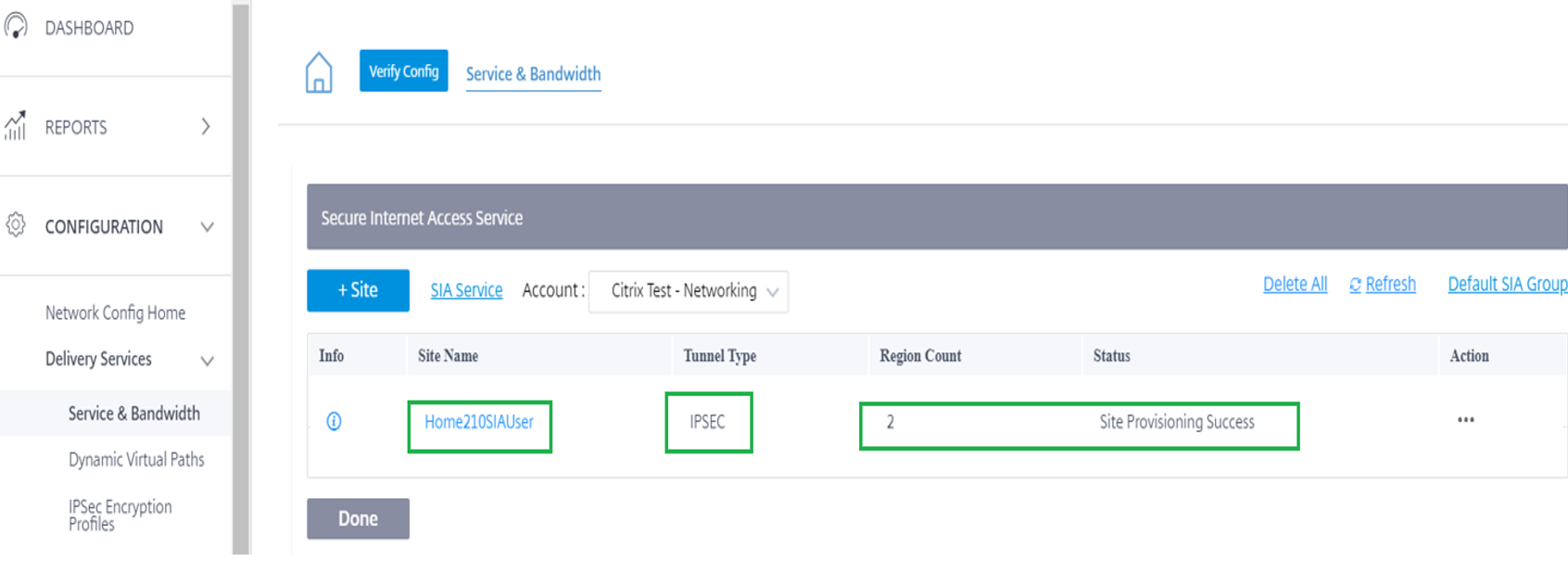

サービスプロビジョニングの確認

- サイトが追加され、[配信サービス] セクションでサービスのプロビジョニングが提供された場合、サイトのプロビジョニングは正常に行われます。

- トンネルの種類が「IPSec」であることを確認します。

- リージョン数:2 (アカウントで PoPが 2 つ以上ある場合。アカウントに PoP が 1 つしかない場合は、Orchestrator の Citrix SIA 構成中に 1 つだけ表示されます)

ステータス:サイトプロビジョニングの成功

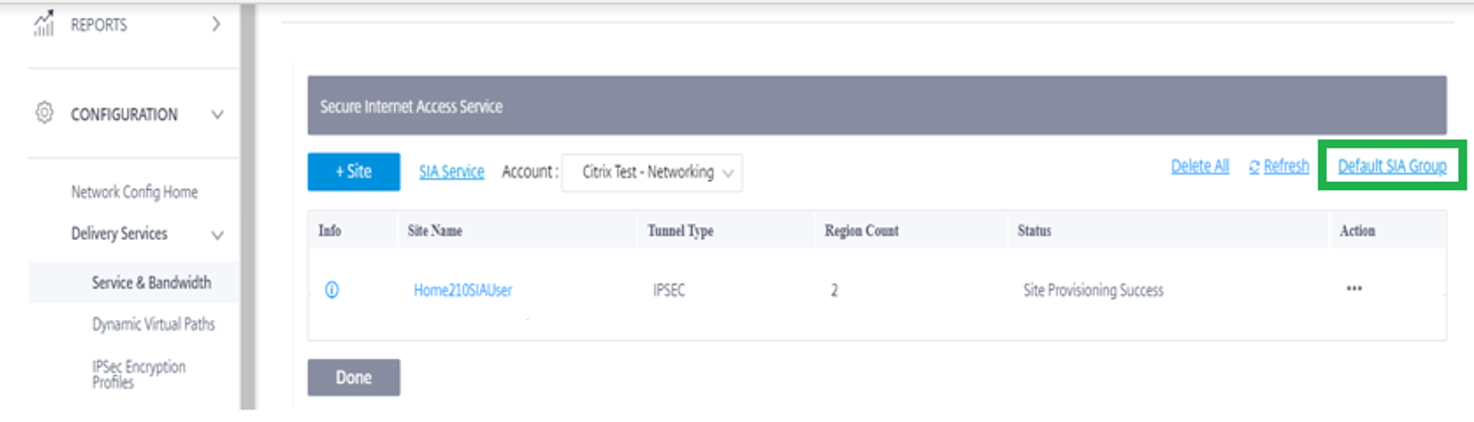

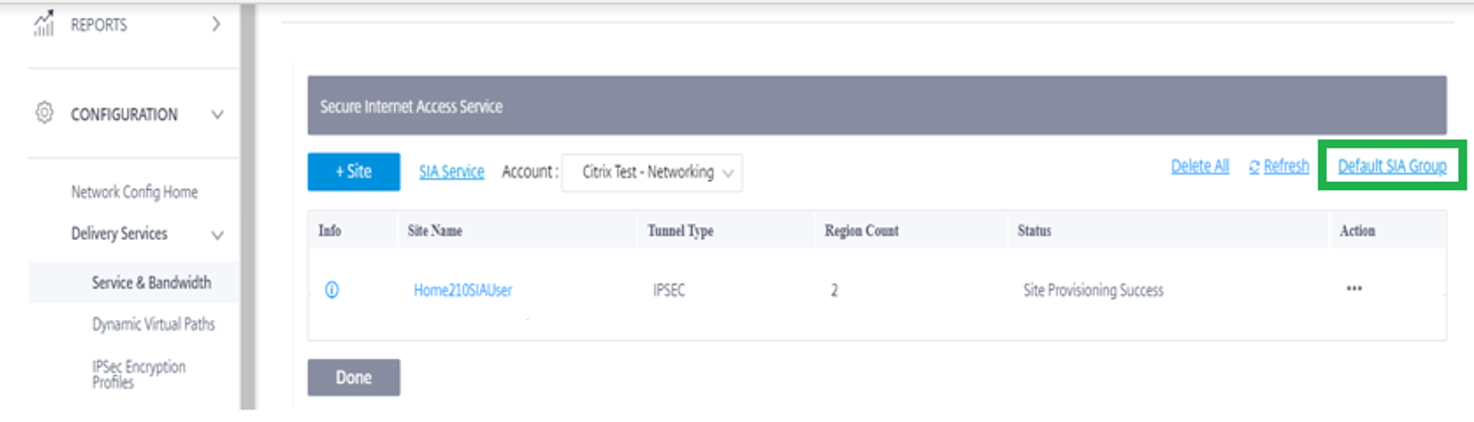

交通操縦

[既定の SIA グループ] をクリックします。

Citrix SIAサービスを介して「すべてのアプリ」をルーティング —すべてのインターネットトラフィックがCitrix SIA IPsec トンネルを通過する場合。この場合、Citrix SIAサービス経由でデフォルトの0.0.0.0/0が作成されます

アプリケーション/カスタムアプリケーション/グループ固有 —SIA サービスを介してルーティングする必要がある特定のアプリケーションのみがある場合。この場合、アプリルートは SD-WAN に作成されます

自動検証

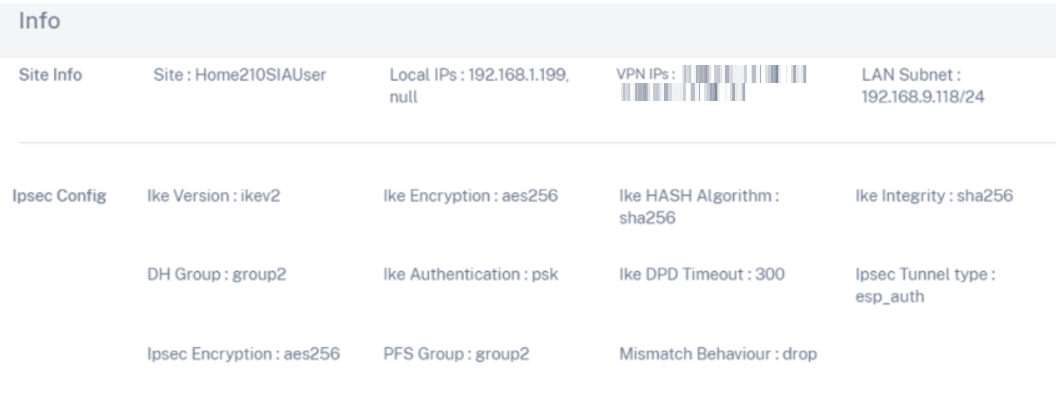

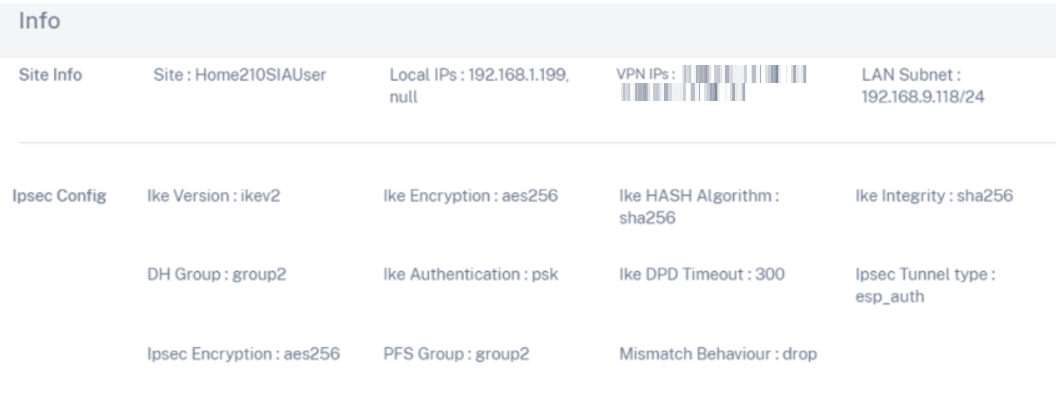

[Info] アイコンをクリックして、SD-WAN 側からの IPSec トンネルで自動化されている詳細情報を把握します。

注:Citrix SIA IPsec トンネルがプロビジョニングされて保存されると、Citrix SD-WAN Orchestrator は、トンネルエンドポイントアドレス、IKE/IPSec 認証と暗号化の設定、およびCitrix SIA IPsec トンネルを有効にする必要があるWANリンクを使用してCitrix SIA IPsec トンネルを構成します。

- プロビジョニング後、トンネルの「i」アイコンをクリックすると、次の属性の一部が表示されます。

- ローカル IP: 2 つの WAN リンクのスタティック WAN IP アドレスが表示されます。

- ピアノードIPを表示-トンネルのリモートエンドポイント(サイトのジオロケーションに基づいてトンネルの作成時に自動選択)

- ローカル LAN サブネットが表示されます。これは、SD-WAN の LAN インターフェイスのローカル VIP サブネットです。

- バージョンは IKEv2

- 暗号化 — AES256

- MD5/Auth HASH – SHA256

- PFS/IKE グループ — Modp 1024 (グループ2)

展開

構成をステージングしてアクティブ化し、Citrix SD-WANとCitrix SIAクラウドPoP間のIPseCトンネル確立を有効にします

トンネル検証

管理者が Orchestrator に SIA サイトを追加すると、自動トンネル設定が開始されます。APIの自動化により、Citrix SD-WANとCitrix SIA CloudGatewayノードの間にIPsecトンネルが作成されます。 Citrix SIA側から、トンネルを確立するには、2つのものが必要です。[デバイスをクラウドに接続]-> [トンネル]-> [IPsec トンネル] でトンネルの作成、[ネットワーク]-> [ローカルサブネット] の下の [ローカルサブネットの作成]

注: IPSec トンネル名、IKE/IPSec 暗号化と認証の設定、IKE バージョン 2、ローカルおよびリモート ID(事前共有キーを含む)は、手動による介入なしで API によって自動的に生成されます。

ローカルサブネットも自動的に作成され、SIA クラウドで新しく作成されたトンネルはローカルサブネットに適切にアトリビュートされます。

注:

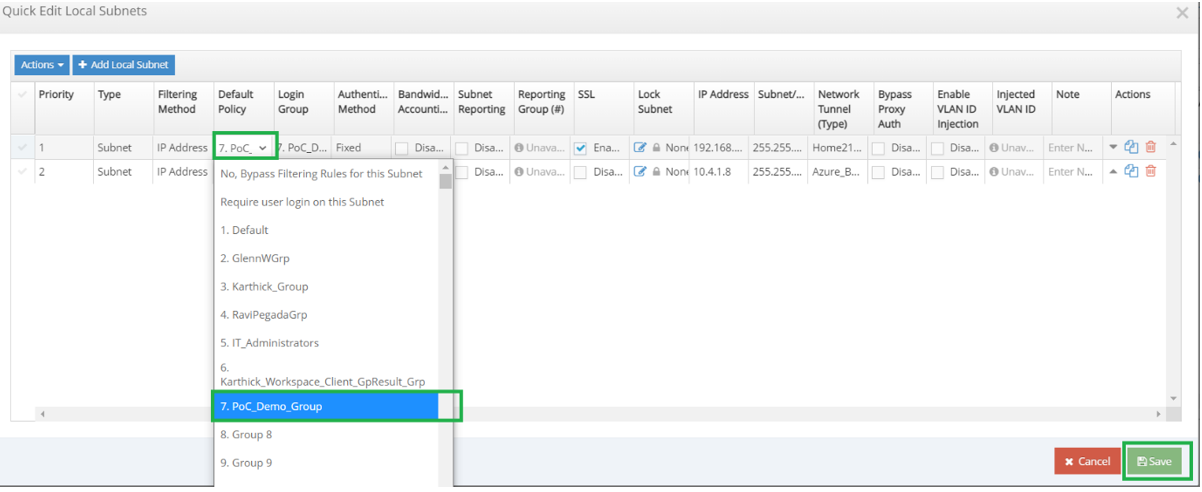

ポリシー (セキュリティグループ) 有効になっています「デフォルト」私たちは、ローカルサブネットを編集し、管理者選択のグループを選択することにより、Citrix SIAプラットフォームでポリシーを変更することができます

注:

- SSL 復号化はデフォルトで無効になっています

- デフォルトポリシーは「デフォルト」

- すべてのサイト-> ネットワーク設定ホーム-> 配信サービス-> セキュリティで保護されたインターネットアクセスサービス

- [情報] アイコンをクリックします。

- トンネルの状態は、ローカルおよびリモートのエンドポイント IP で確認できます

- インバウンドおよびアウトバウンドパケットの統計を含むトンネルのステータス

IPSec トンネルのステータスを確認するには、次の項目に移動してください。

- 特定のサイト-> レポート-> リアルタイム-> IPsec トンネル-> 最新データの取得

クラウド IP 割り当ての確認

Citrix SIA Portalで、[ホーム]>[ノードコレクション管理]>[ノードグループ]->[ゲートウェイ型を持つノードクラスタ]に移動します

IPSEC トンネルのトラフィックを確認する

トンネルが稼働したら、https://ipchicken.comまたはhttps://whatsmyip.comを使用してプロキシ IP を確認します。

Citrix SIA Cloud Connector(SIAエージェント)またはIPsec トンネル(エージェントなし)を使用している場合、プロキシIPは、Citrix SIAプラットフォームが提供するアカウント用のクラウドノードの1つになります。

PoC ユースケース 1-SIA エージェント+ ブランチ内のCitrix SD-WAN

前提条件

まず、特定のセキュリティグループ (Windows コネクタ) を使用してCloud Connector (SIA エージェント) をダウンロードしてインストールします。

注: 新しいセキュリティグループを作成することはできませんが、デフォルトのセキュリティグループを変更して名前を変更して、セキュリティポリシーを作成して特定のグループに適用します。

たとえば、この場合、グループ 7 (未取得のままデフォルト) を変更し、グループ名「POC_Demo_Group」に変更を加えます。

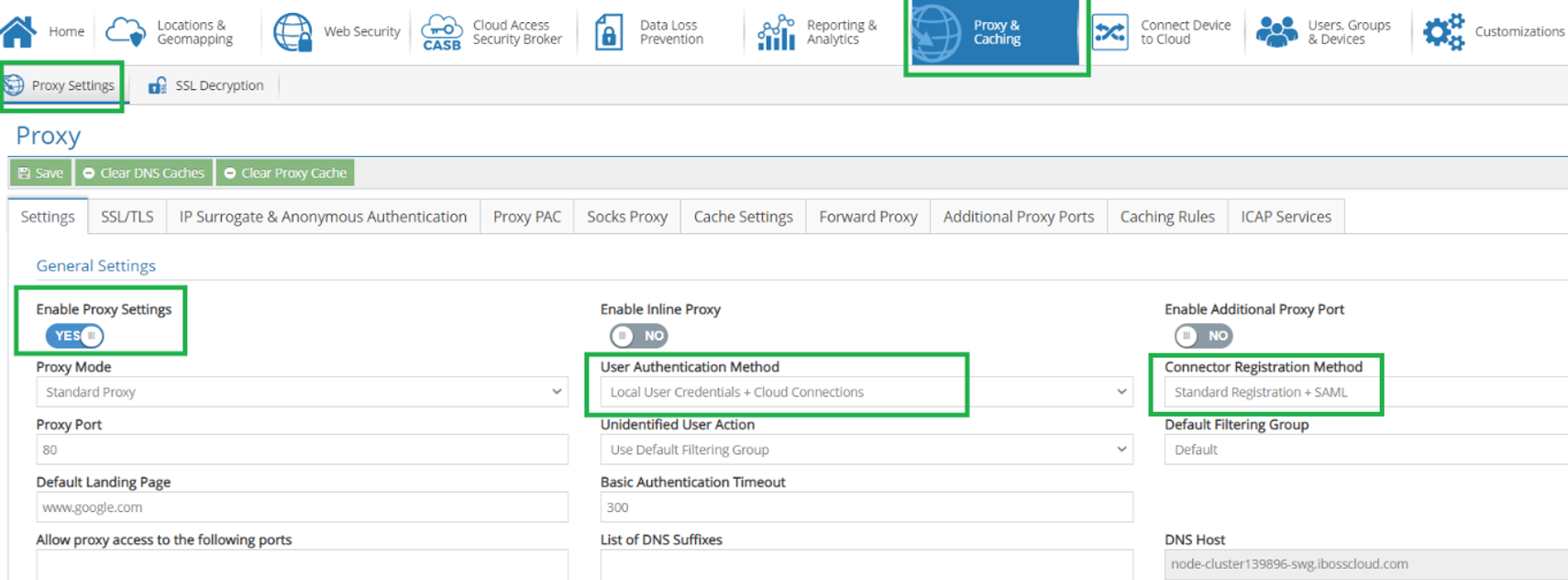

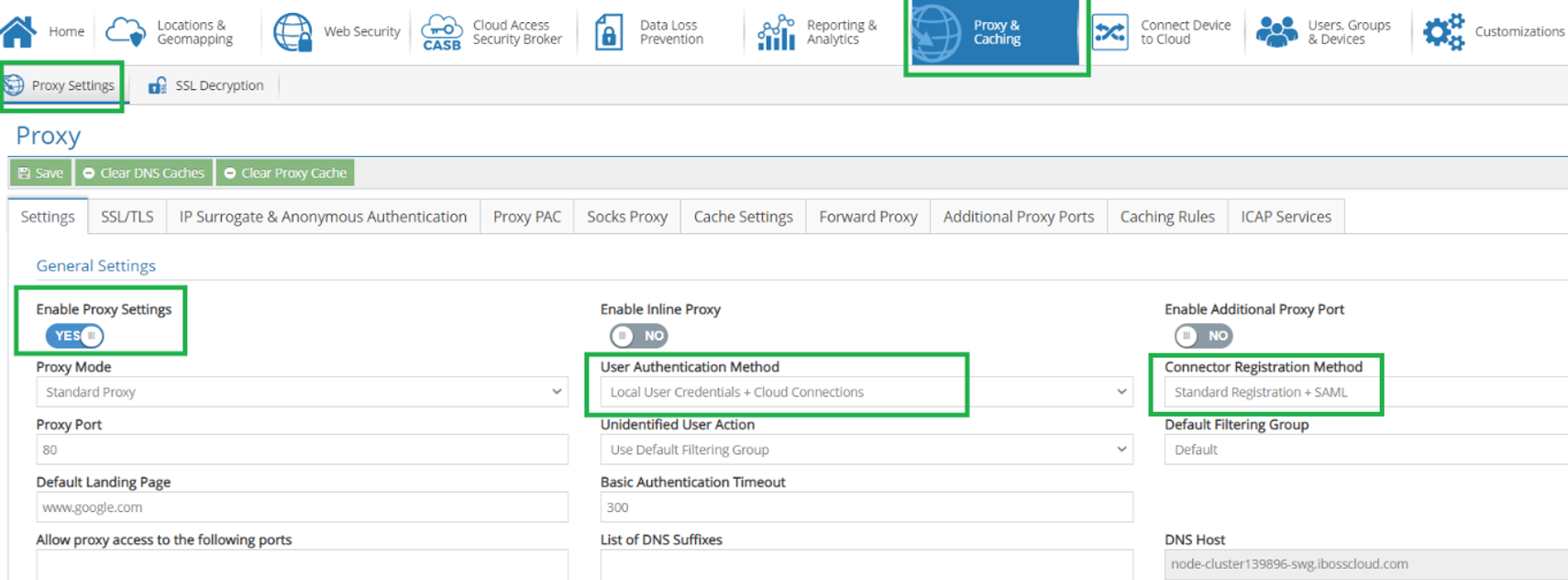

プロキシのコネクタ構成の前提条件

- プロキシとキャッシング-> プロキシ設定-> 設定

- [プロキシ設定を有効にする] を [はい] をクリックします。

- ユーザー認証方法が「ローカルユーザーの資格情報+Cloud Connector」であることを確認します

- コネクタの登録方法が「標準登録 + SAML」であることを確認します

他のものをデフォルトのままにする

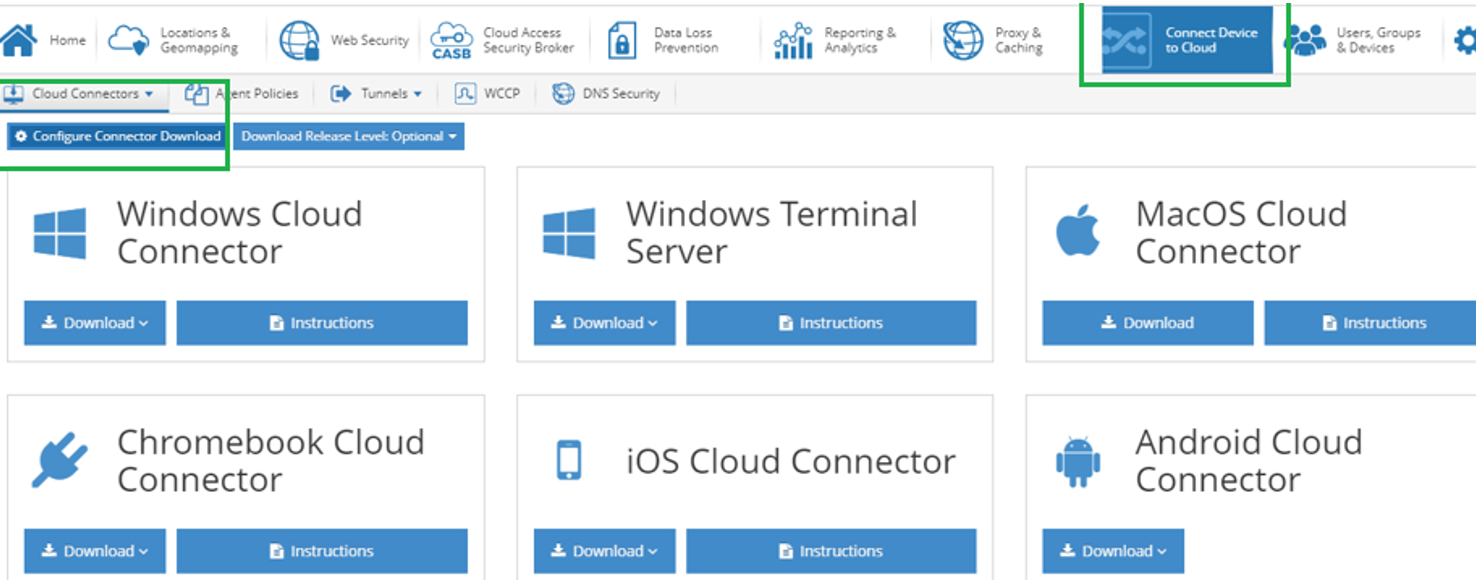

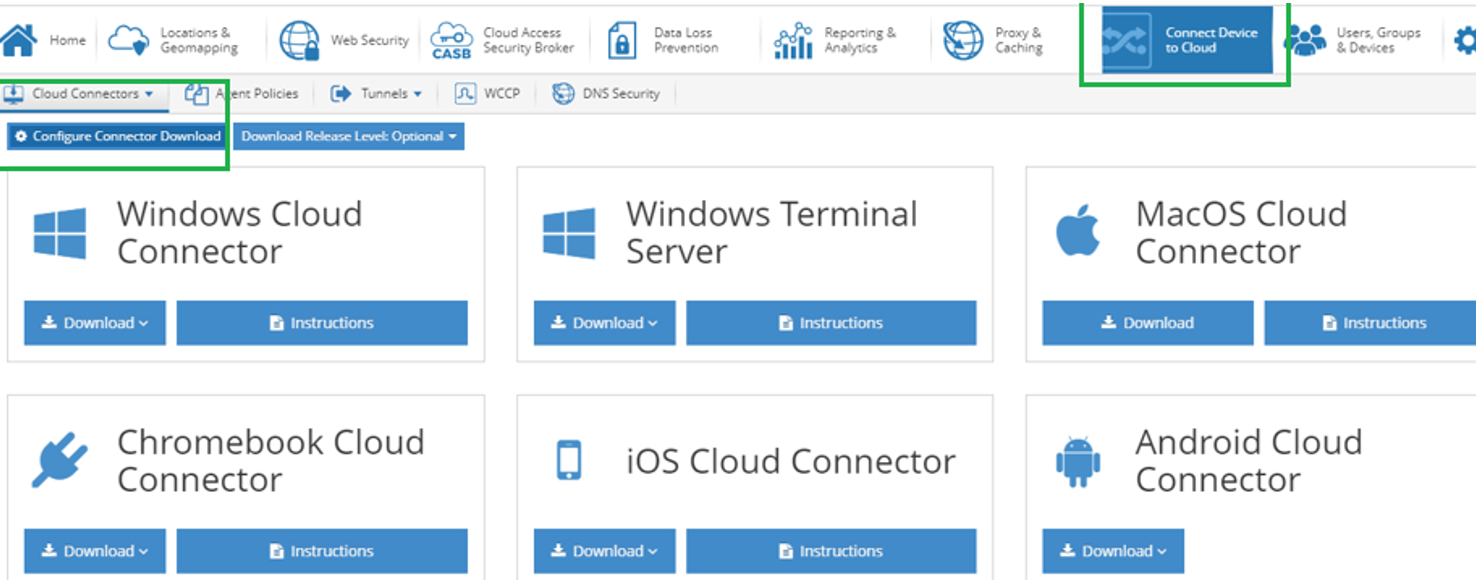

デバイスをクラウドに接続-> Cloud Connectorをクリックします

[コネクタダウンロードの設定] をクリックします

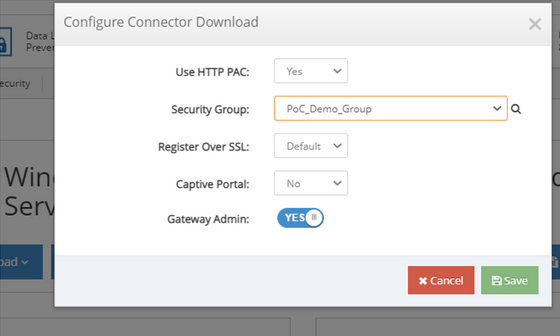

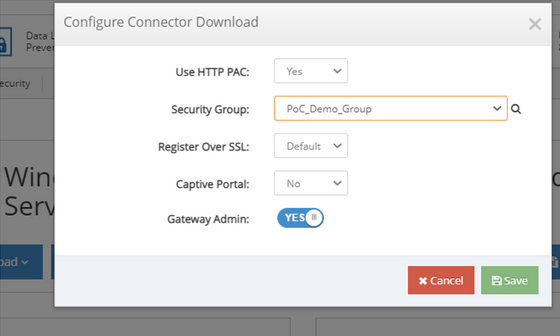

次の値を選択します。

- HTTP PAC を使用 — はい

- セキュリティグループ — POC_demo_Group

- SSL 経由で登録 — デフォルト

- キャプティブポータル — はい

- ゲートウェイ管理者-有効

[Windows Cloud Connector ダウンロード] ボタンをクリックし、[Windows 8/10 64 ビット]

注:Google Chromeブラウザ経由でCitrix SIAクラウドプラットフォームにアクセスしてください。Firefoxでは、インストーラーが.msiとしてダウンロードできないことがあります(この場合、ファイルから.htmlを削除するファイルの名前を手動で変更する必要があります)。

- インストーラをダウンロードして、ダウンロードペインまたはダウンロードフォルダからインストーラをダブルクリックします。

- ダブルクリックすると、PoPアップが表示されます。[詳細情報] をクリックし、[実行する] をクリックします。

- とにかく実行をクリックすると、msiファイルのインストールが始まります

- MSIファイルのインストールを完了し、それ以降の管理操作をすべて許可する

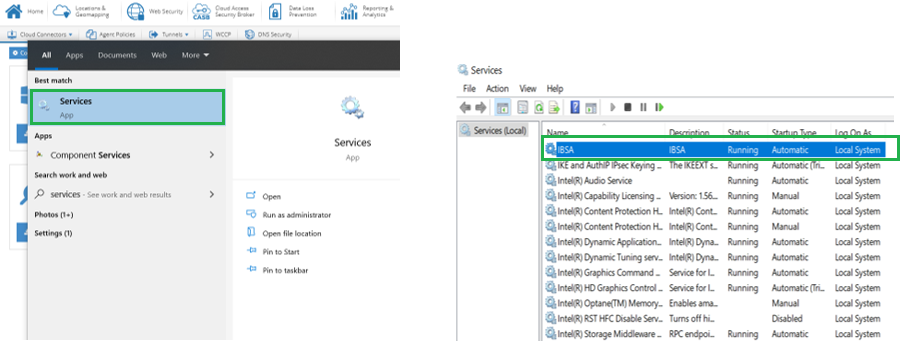

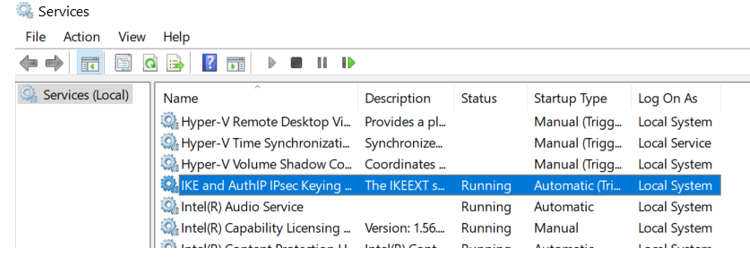

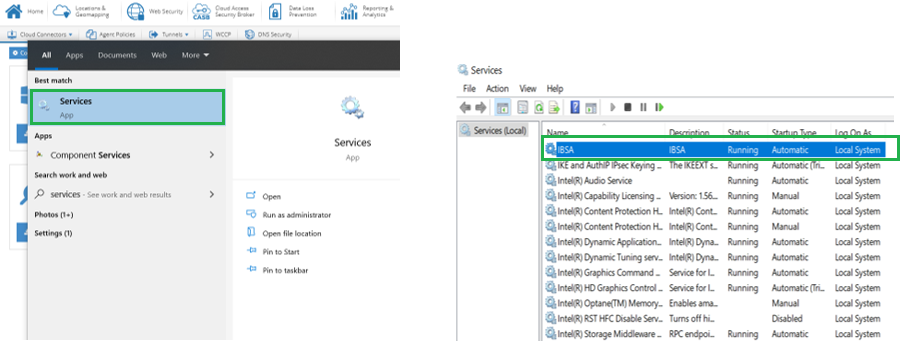

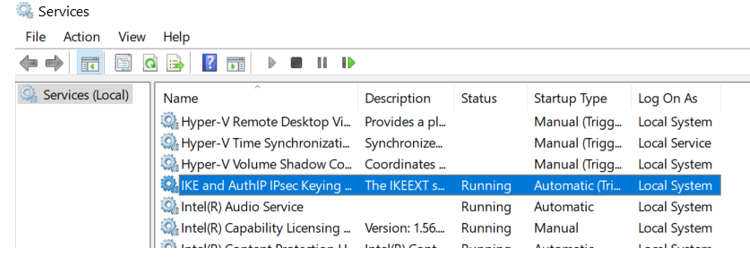

- msiのインストールが完了したら、Windows検索で「サービス」を探し、「サービス」ウィンドウを開きます。

IBSA という名前でサービスを探します。これにより、ホストマシン上でCitrix SIAエージェントサービスが実行されていることが確認されます。

クラウドエージェントサービスが実行されている状態で、www.ipchicken.comまたはwww.whatsmyip.comにアクセスするプロキシIPが、Citrix SIAアカウントのCloudGatewayノードのプロキシIPであることを確認します

注: この時点で、クラウドエージェントが正常に登録されると、IP をクラウドノード PoP IP の 1 つに変更する必要があります。 取得している IP がService Provider の NAT IP の場合は、SIA エージェント/Cloud Connectorが失敗した理由をデバッグできます。

- Cloud Connector(SIA Agent)からのクラウド登録が成功した場合は、エージェント登録に成功したユーザ名とその他すべての詳細を確認します。

注: ユーザー名やその他の詳細が表示されない場合は、ユーザーエージェント登録にいくつかの問題がある必要があります。

- ユーザーグループとデバイスに移動-> クラウド接続デバイス

- エージェントが正常に登録されると、リアルタイムダッシュボードまたはイベントログの下にあるCitrix SIA Reporterのエージェントトラフィックを確認します。

注: エージェントをインストールしている場合は、プライベートソースIPを含め、エージェントのダウンロード/インストール時に設定されたグループにユーザー名が明示的に表示されます。

構成

このユースケースでは、Citrix SIA Cloud Connector を使用します (SIAエージェント) DCワークロードは、Citrix SD-WANのオーバーレイ仮想パスを介して確実にアクセスできるように、インターネットサービスを使用してCitrix SIA Cloudにブレークアウトおよびプロキシします

Citrix SIAがなければ、セキュリティを提供するために、企業の機密性の高いSaaSアプリケーションをデータセンターにバックホールする必要があります。しかし、これはレイテンシーをかなり引き起こし、それによってアプリケーションの配信と経験が悪化します。

Citrix SIA では、バックホールは不要です。Citrix SIAエージェントは、エンタープライズSaaS接続をCitrix SIA Cloudに直接プロキシするのに役立ちます。その後、Citrix SIAは、ブランチ/エッジにセキュアなサービスエッジインフラストラクチャを作成します。

推奨されるベストプラクティス: 企業で管理されているデバイスからのCloud Connectorのトラフィックは、ブランチエッジにあるCitrix SD-WAN のローカル IPsec トンネルからバイパスすることをお勧めします。 これにより、Citrix SIAへの直接プロキシが可能になり、エンタープライズOUまたはセキュリティグループは、管理対象デバイスのCloud Connectorを介して直接実行できます。

Citrix SIAクラウドコネクタからCitrix SIAゲートウェイクラスタおよびPoPにシームレスにCall Home せるようにするには、IPsecトンネルからのクラウドコネクタベースのトラフィックをバイパスすることが重要です。

次のIP/ポート/プロトコルリストを使用して新しいカスタムアプリを作成する

カスタムアプリをインターネットブレークアウトに関連付けて、SIA または Cloud Connector エージェントのトラフィックをトンネルからバイパスし、インターネットサービスを介して直接送信できるようにします。

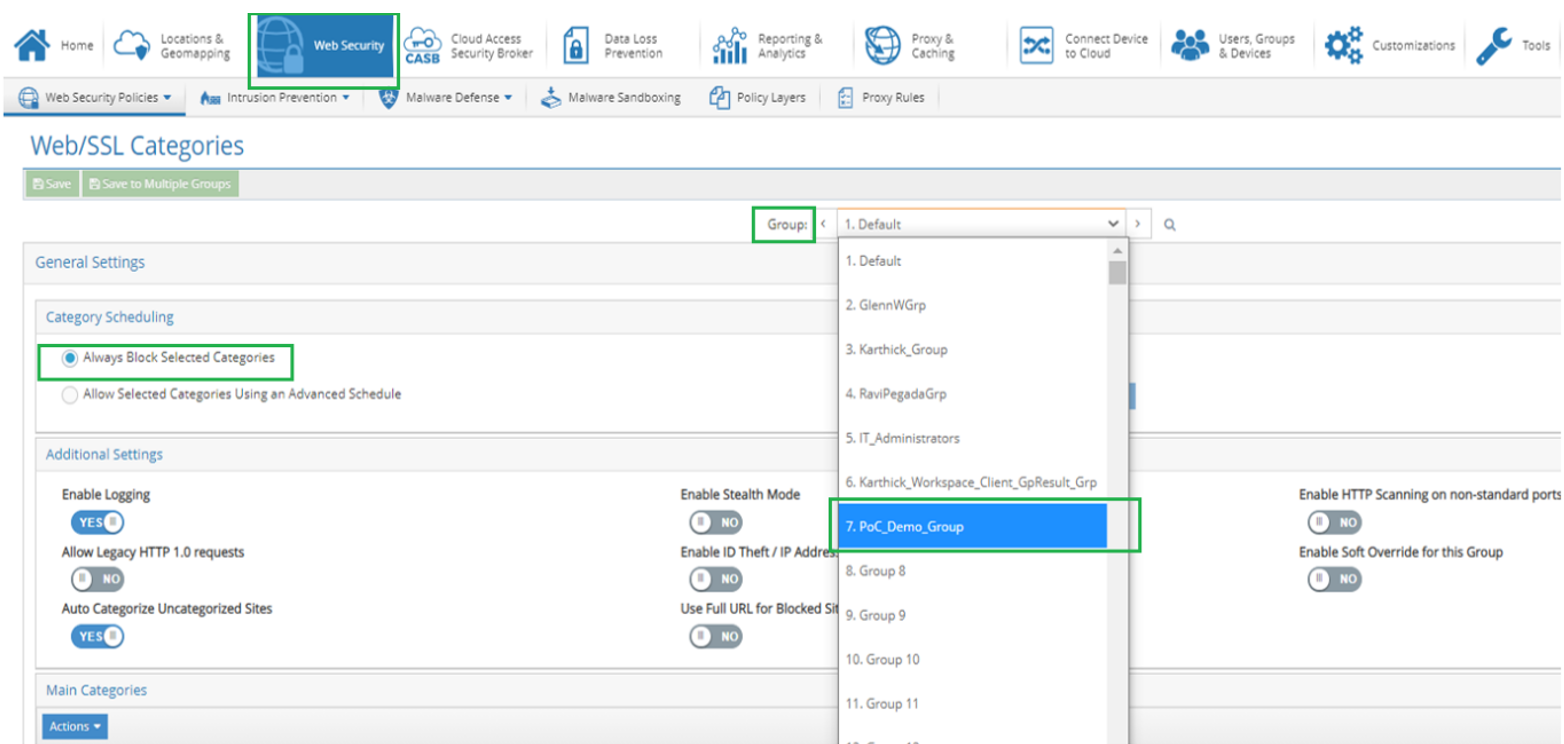

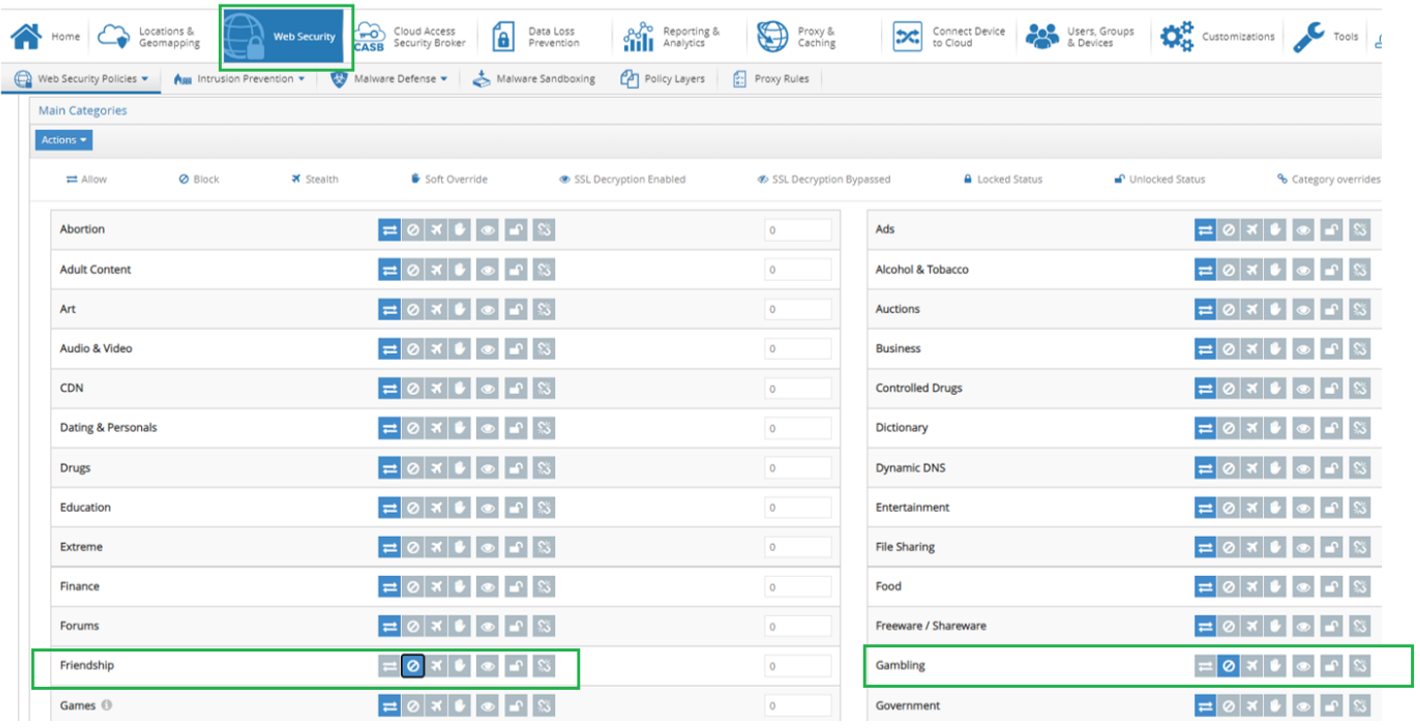

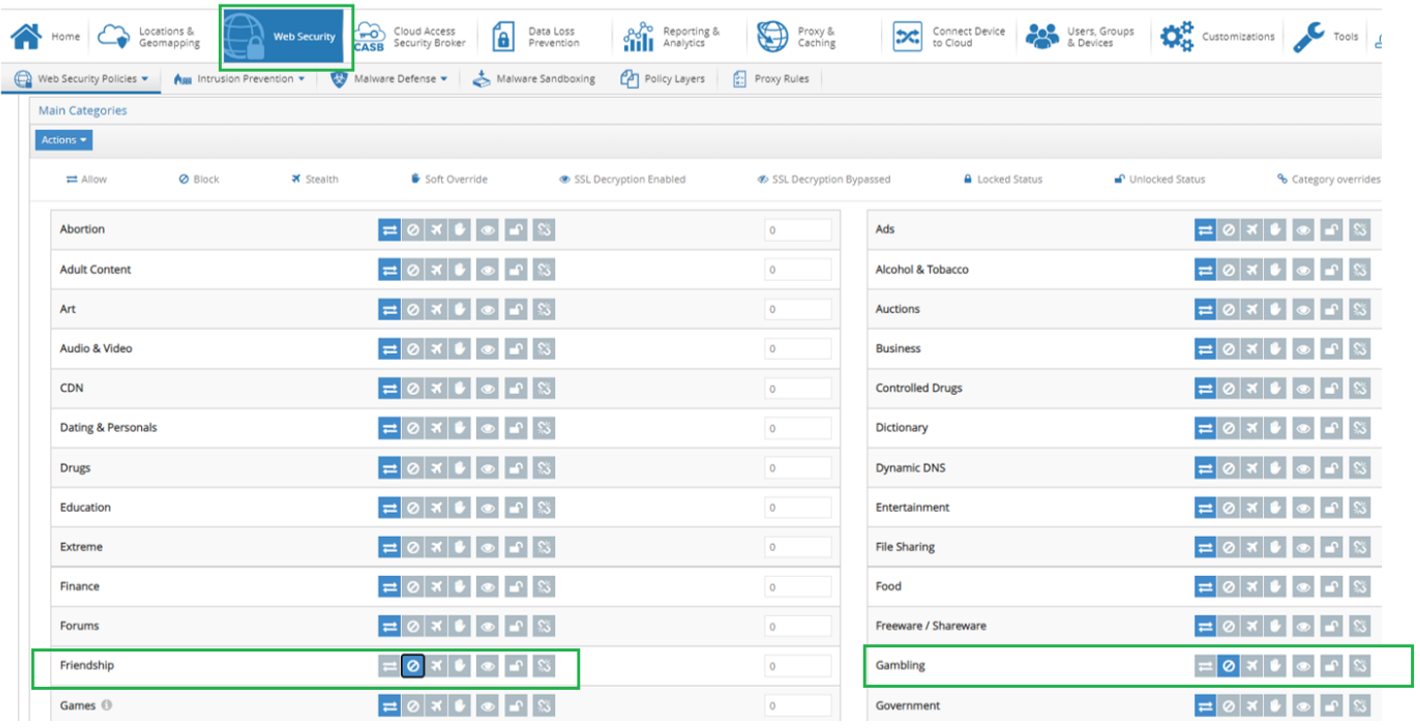

Web セキュリティ-カテゴリポリシー

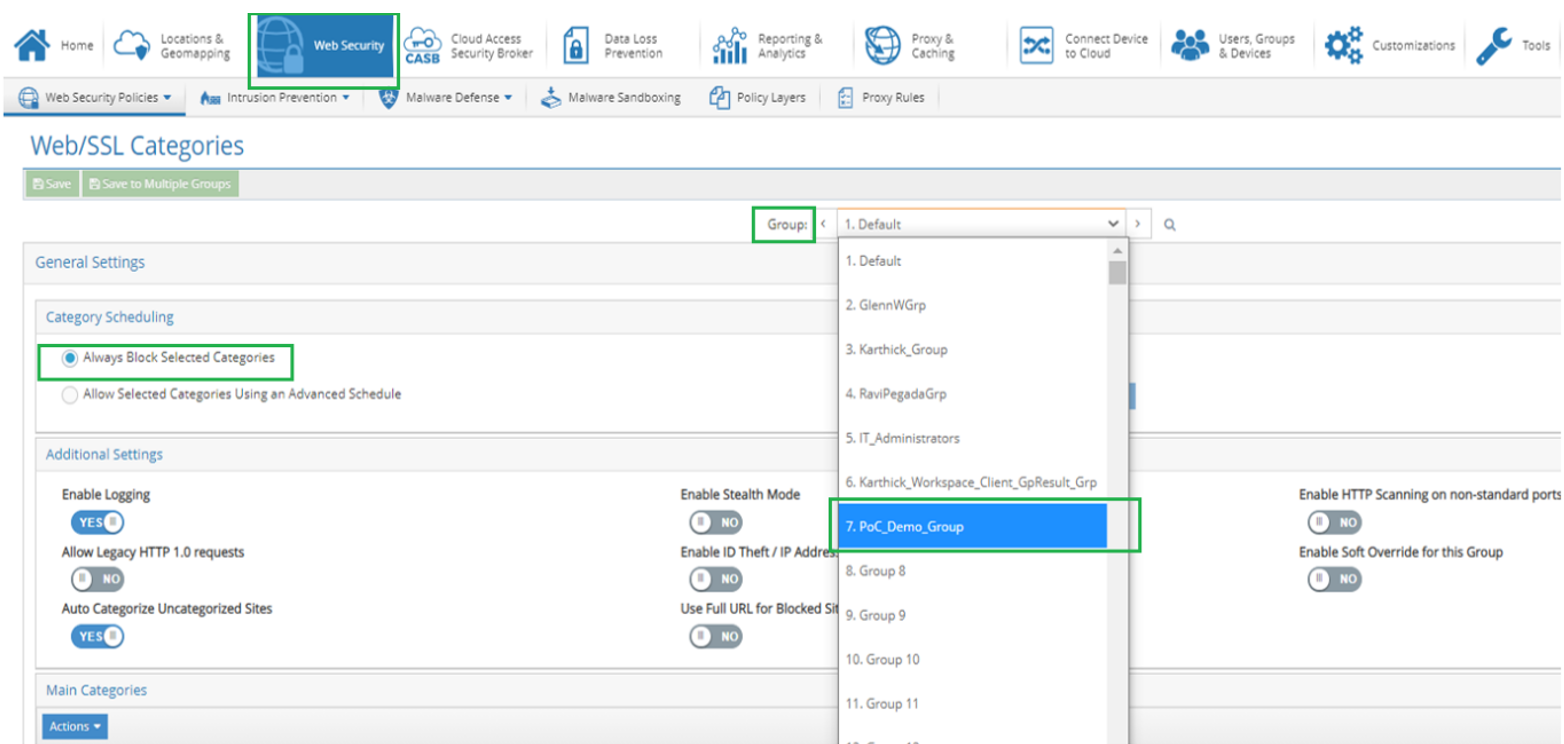

- Webセキュリティ-> Webセキュリティポリシー-> Web/SSLカテゴリをクリックします。

そのグループに SIA エージェントがインストールされている場合は、グループを「POC_Demo_Group」として選択します)。

フレンドシップとギャンブルカテゴリのブロックを有効にする

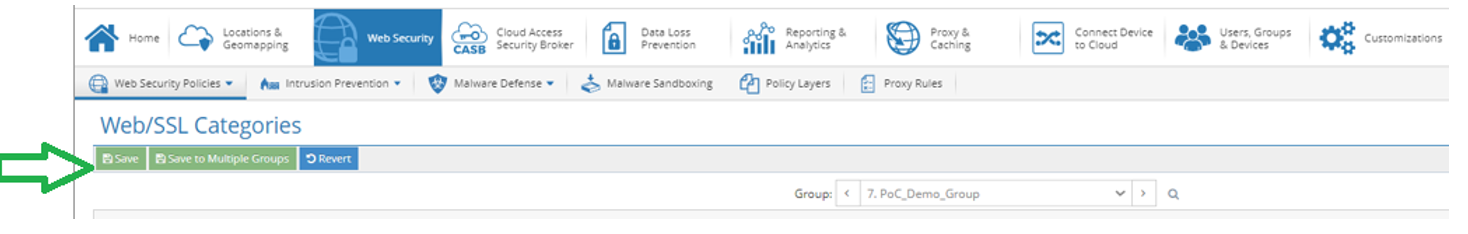

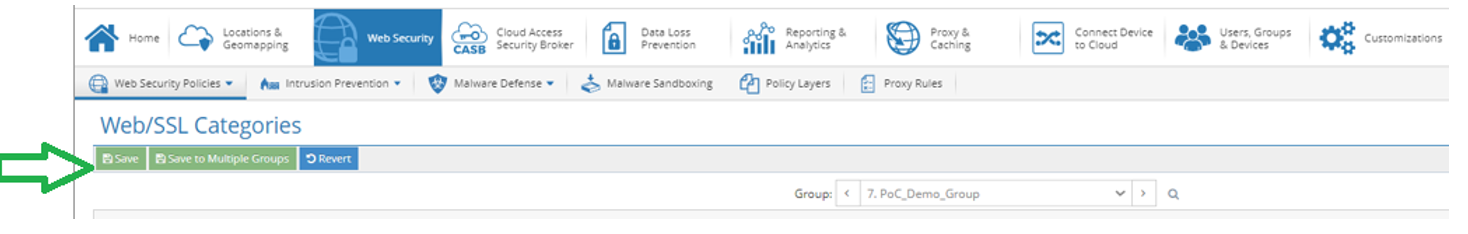

設定を「POC_Demo_Group」のみに保存してください

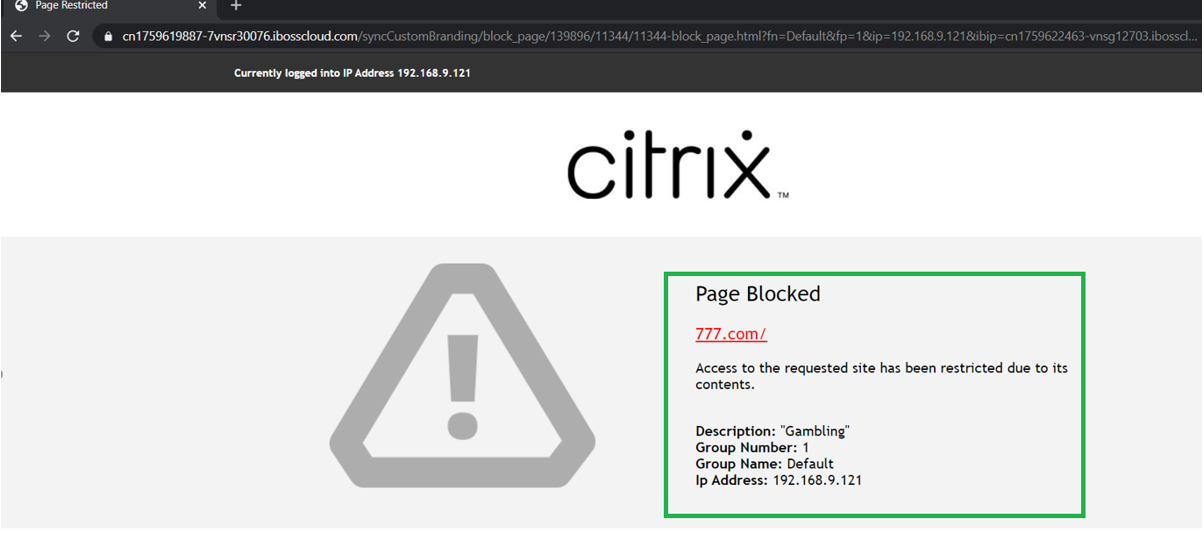

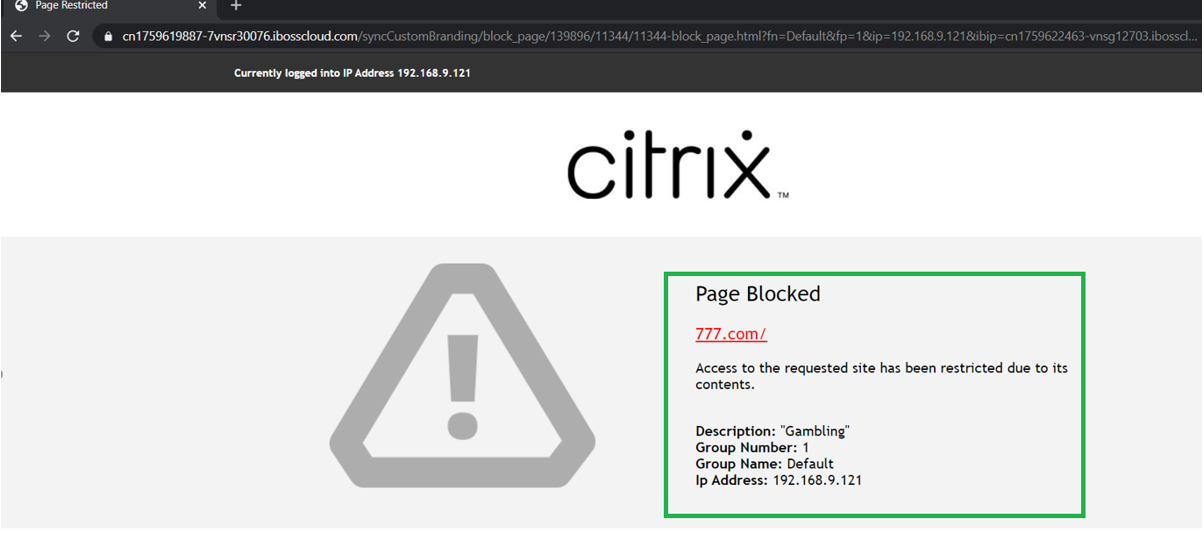

ウェブセキュリティ-カテゴリポリシーの検証

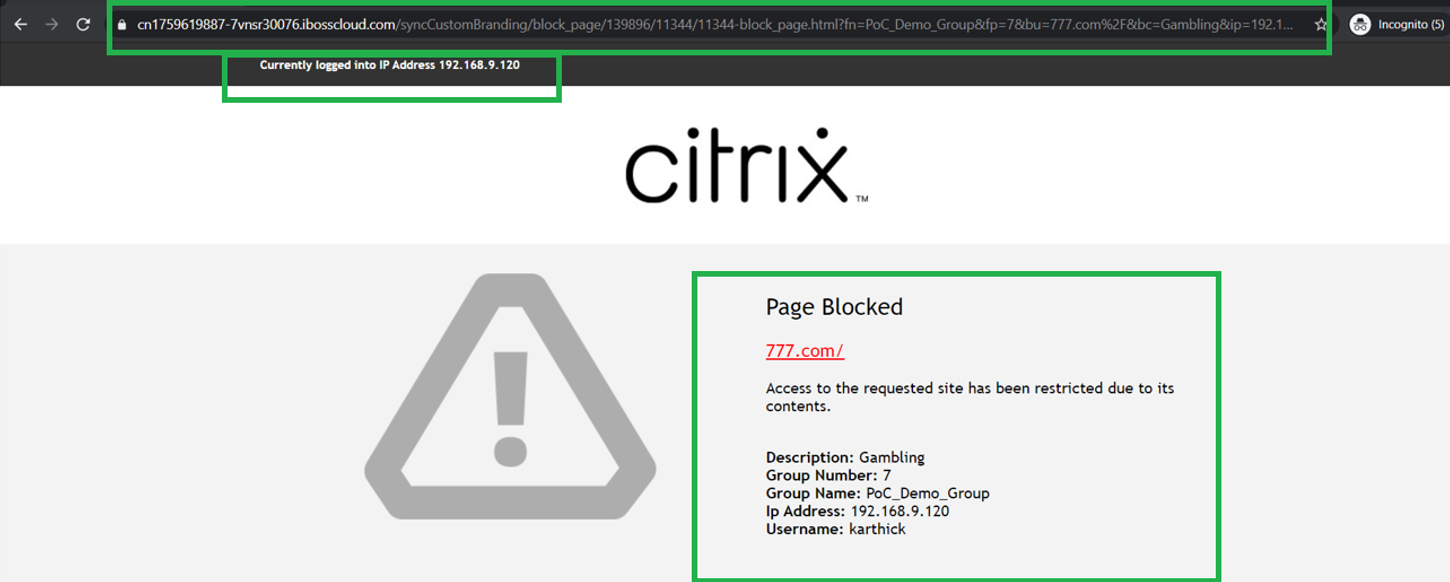

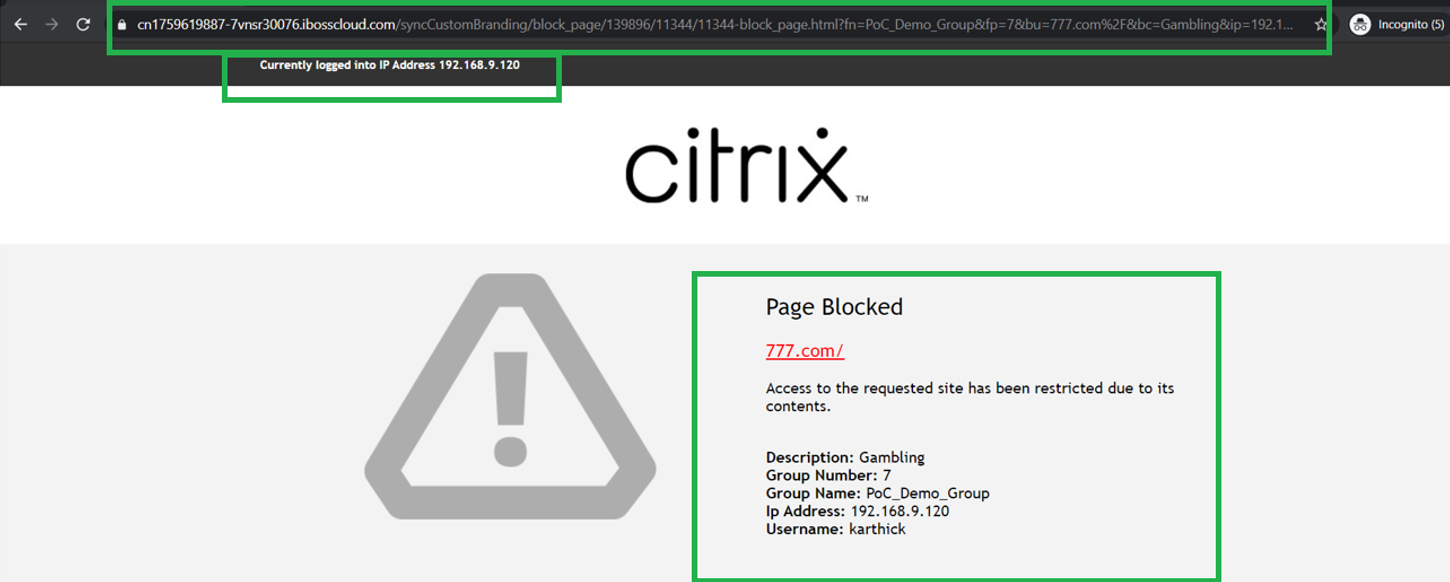

- ブラウザのシークレットウィンドウを開く

777 . . com(ギャンブルサイト)へのアクセス

サイトにアクセスするとすぐに、スプラッシュページが表示され、トラフィックがブロックされます (管理者が POC_Demo_group ポリシーで強制する)

また、エンドホストのプライベートローカルIPとユーザー名を含むグループ名が表示されていることがわかります

説明には、アクセスされたカテゴリも記載しています

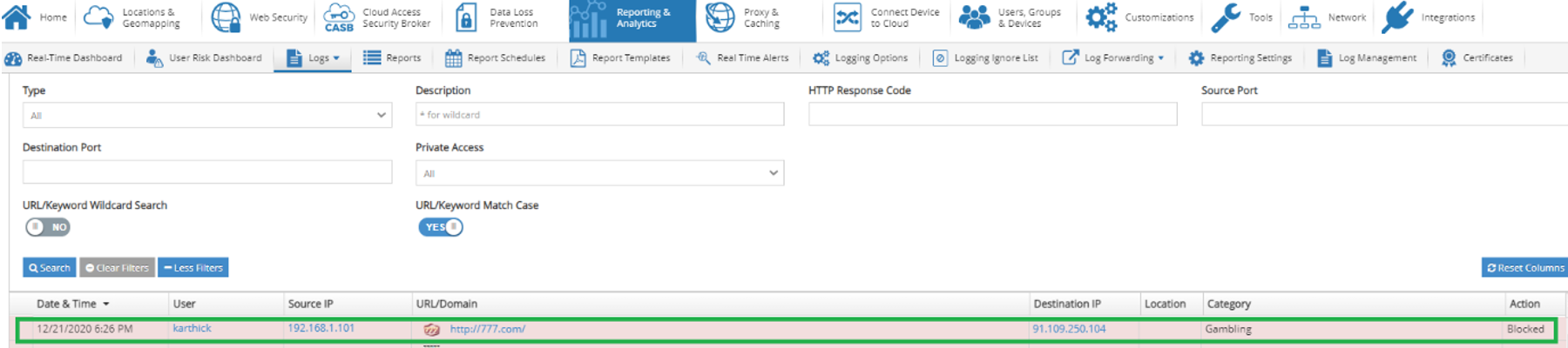

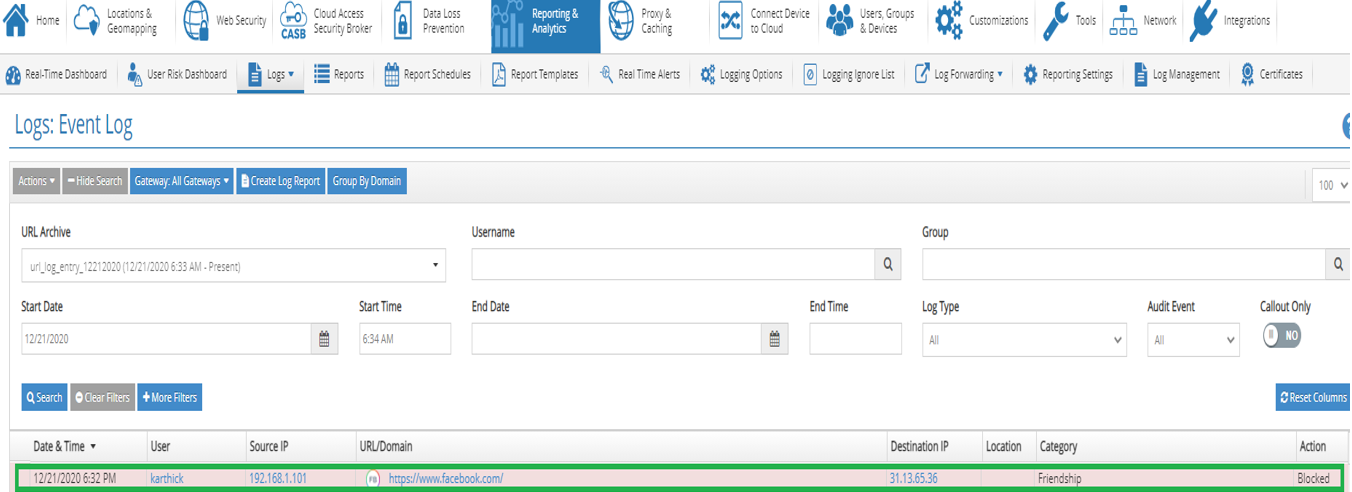

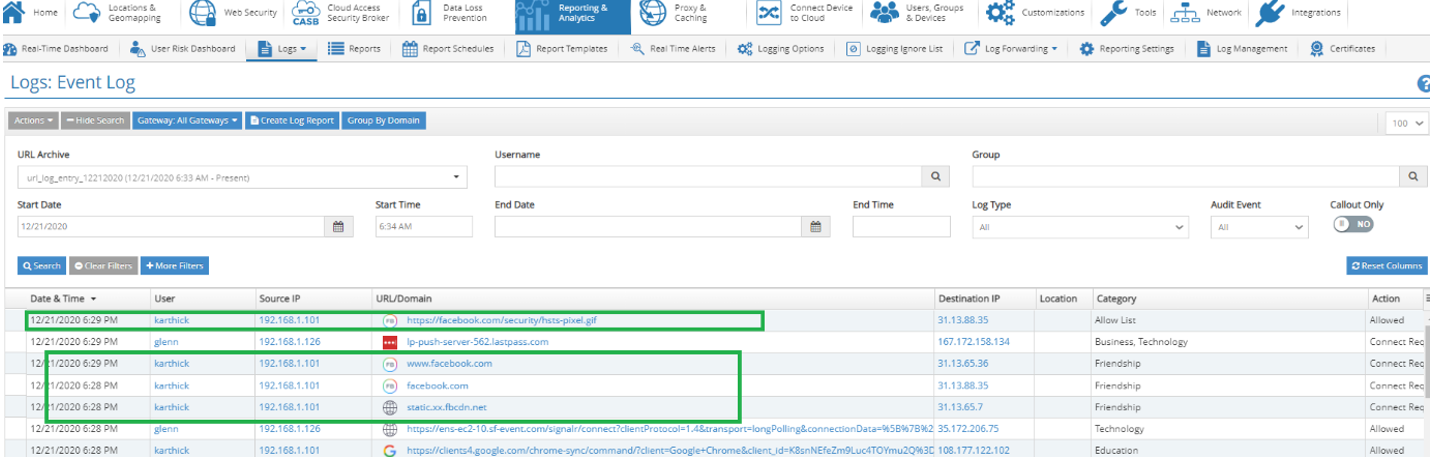

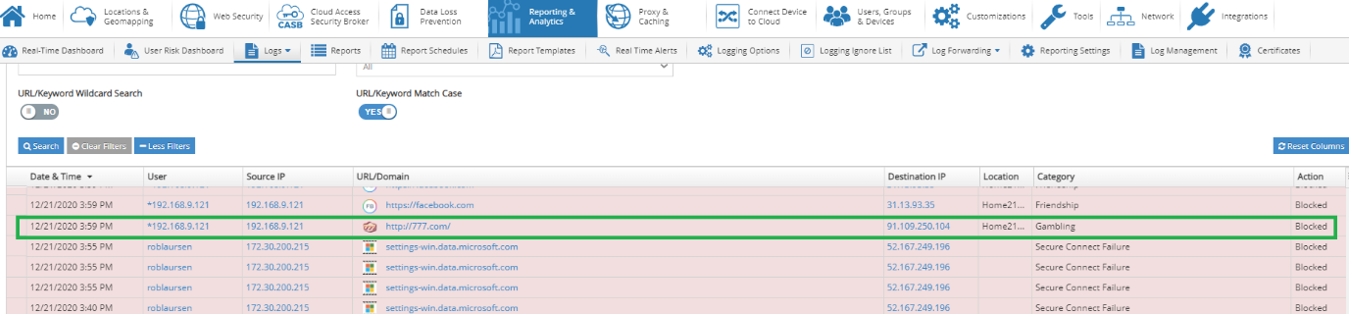

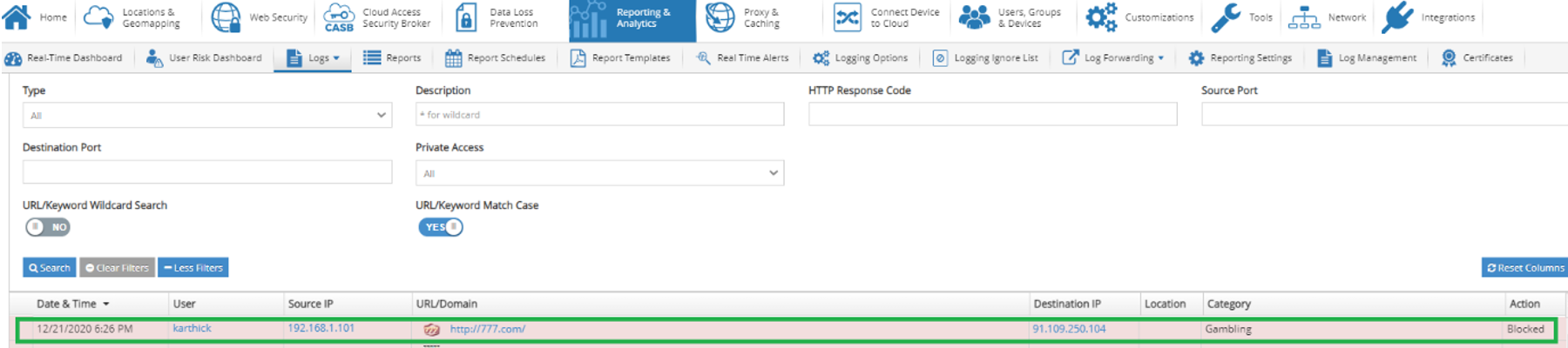

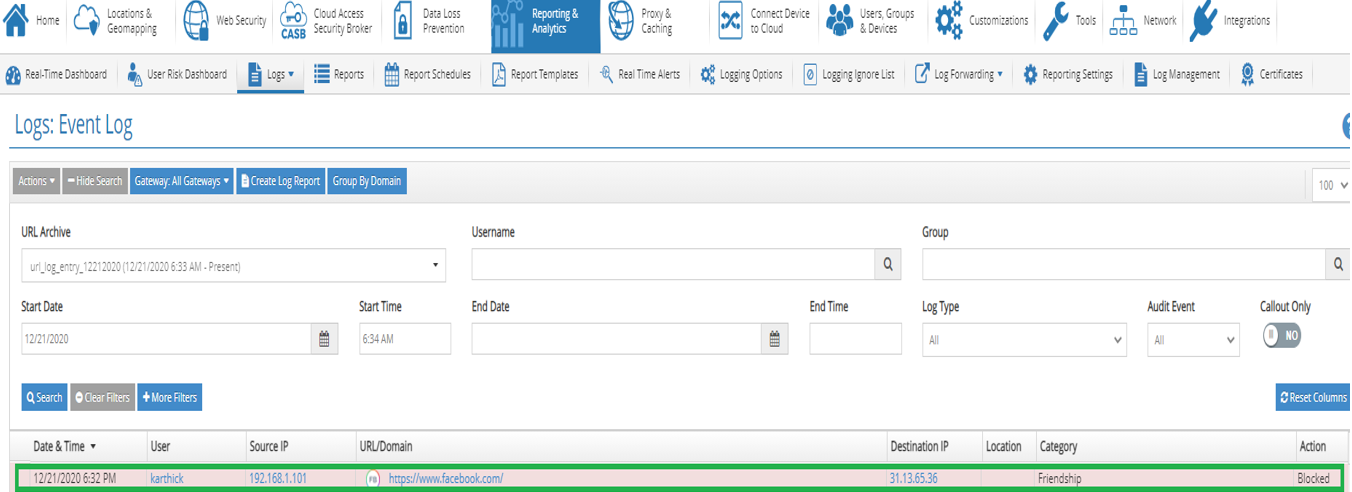

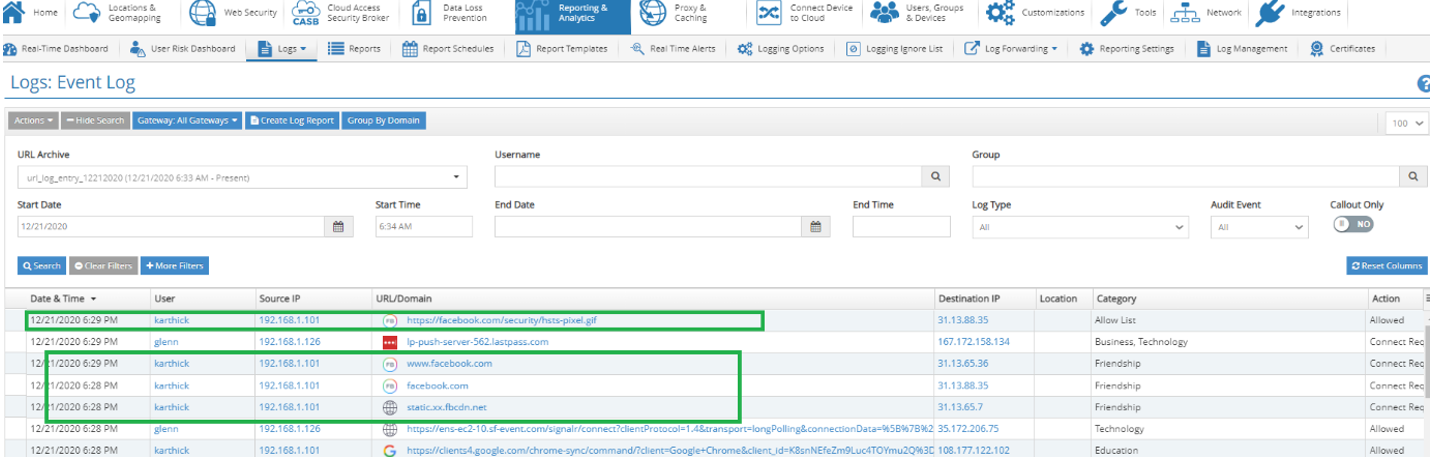

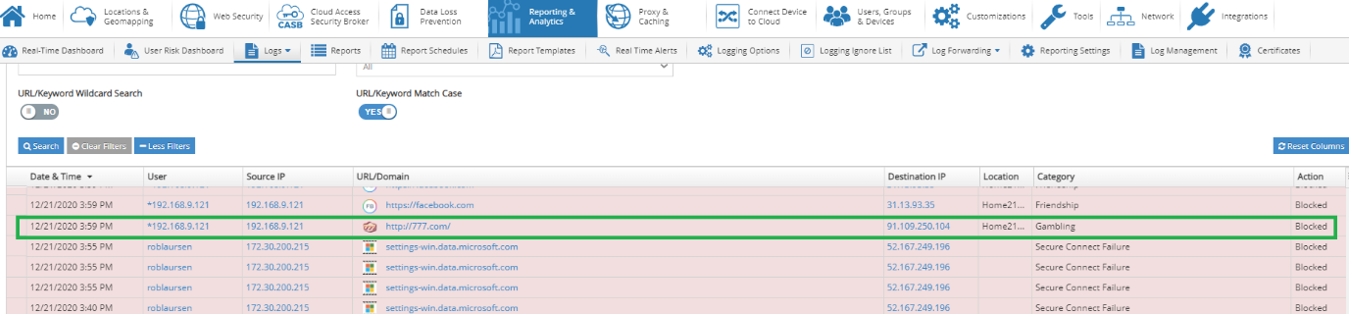

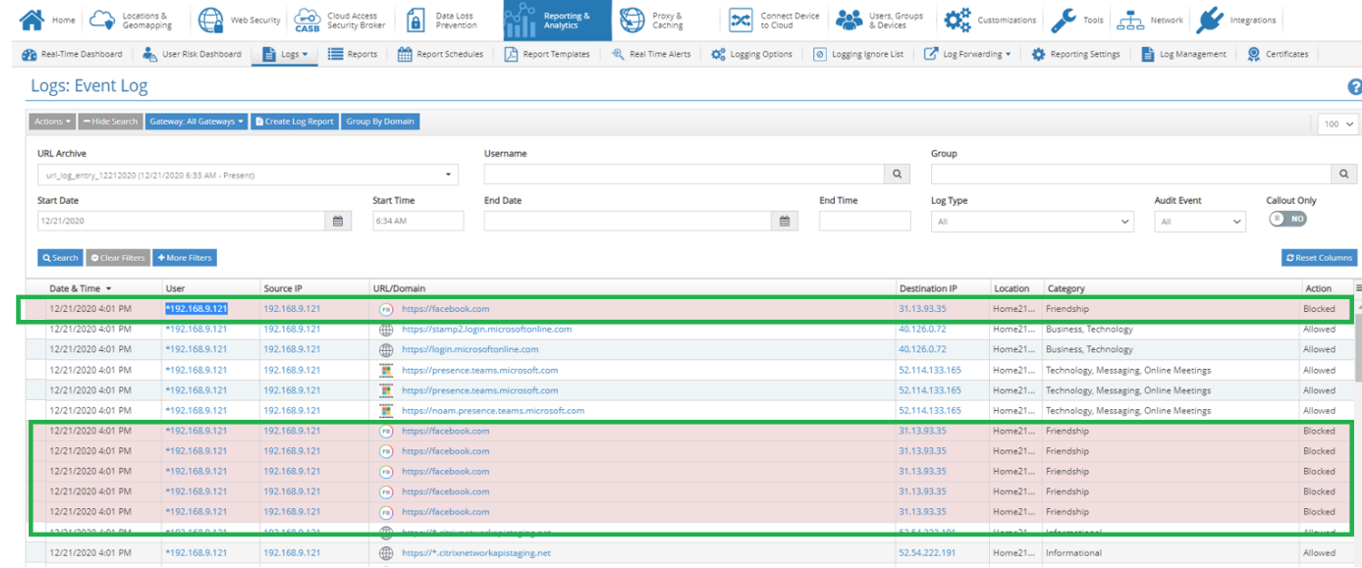

報告イベントログには、ギャンブルサイトへのアクセスブロックが示されています

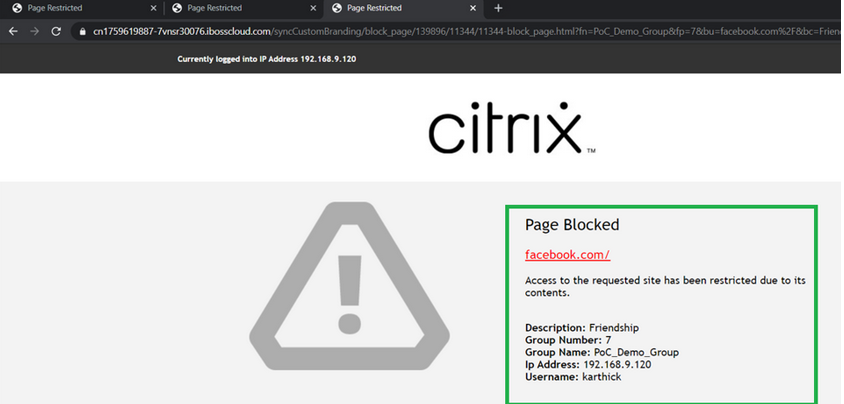

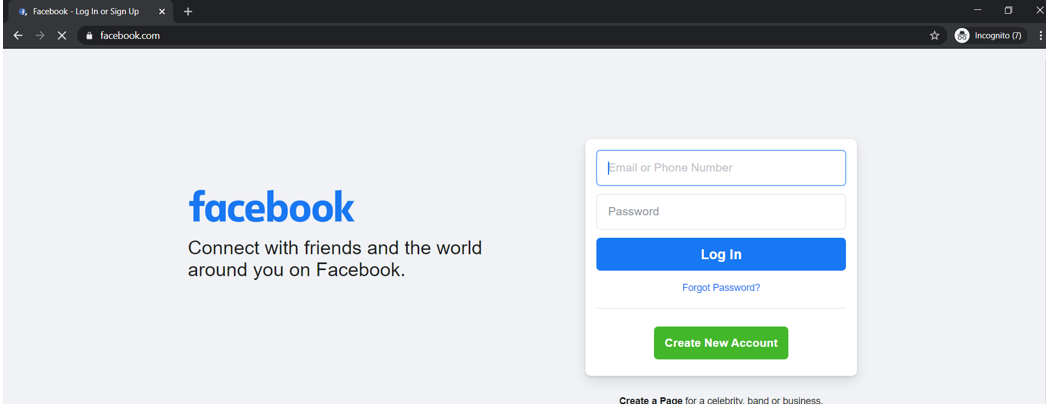

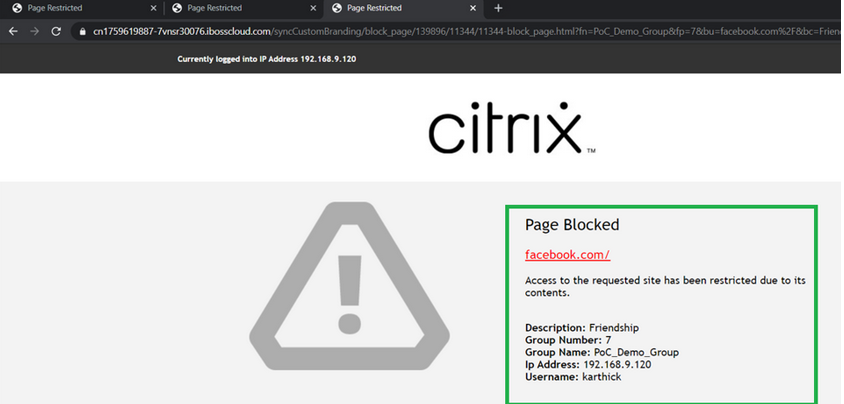

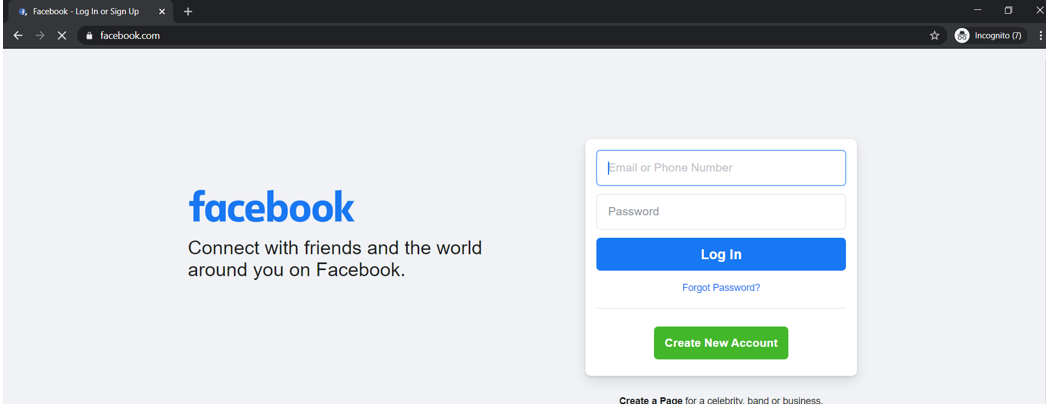

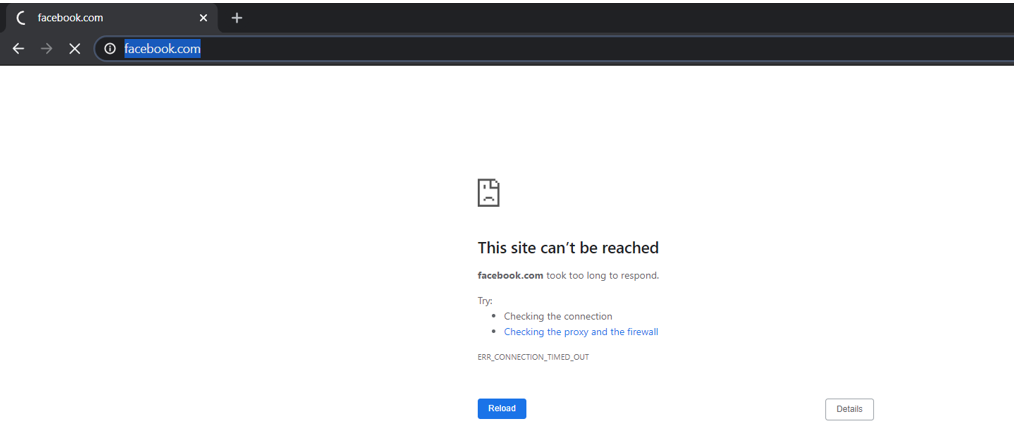

- ブラウザのシークレットウィンドウを開く

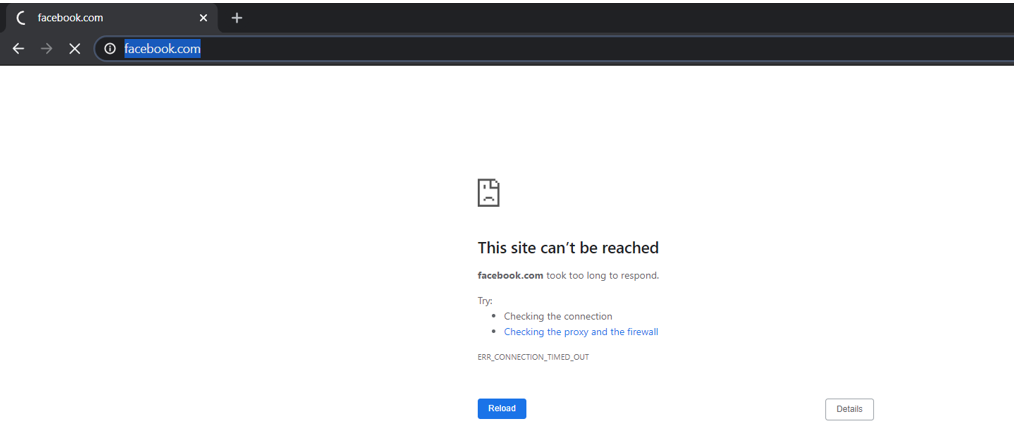

- facebook.com(フレンドシップ・カテゴリーのサイト)にアクセスする

サイトにアクセスするとすぐに、スプラッシュページが表示され、トラフィックがブロックされます (管理者が POC_Demo_group ポリシーで強制する)

また、エンドホストのプライベートローカルIPとユーザー名を含むグループ名が表示されていることがわかります

説明には、アクセスされたカテゴリも記載しています

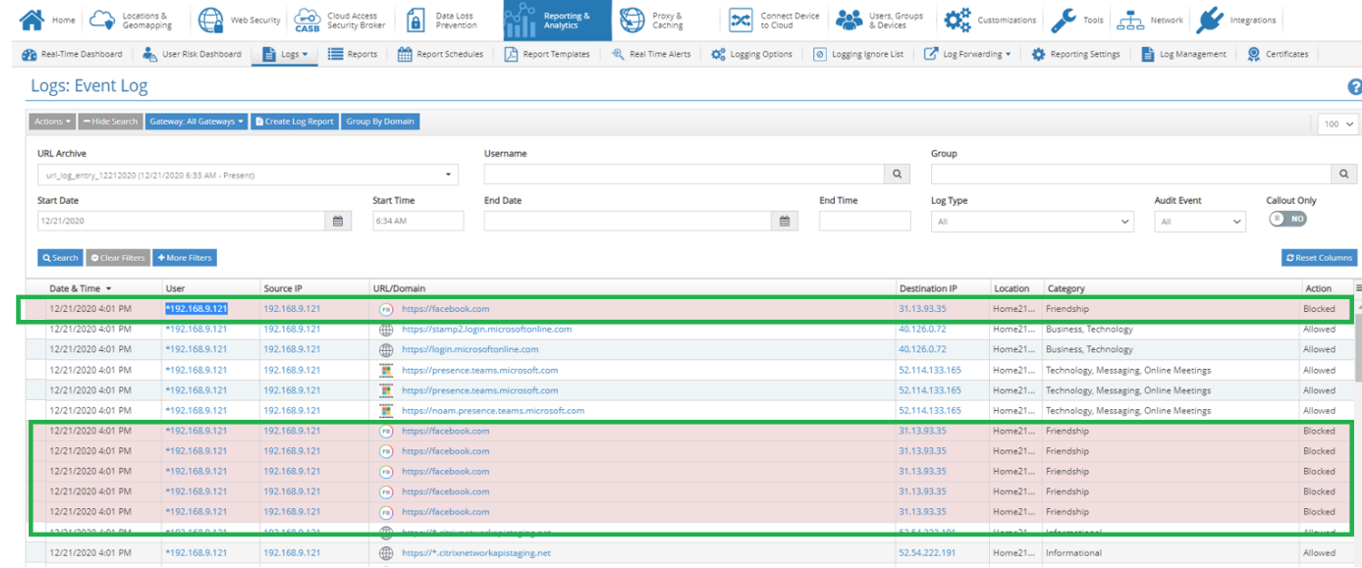

レポーターはまた、フレンドシップカテゴリからのFacebookがブロックされていることを示しています。

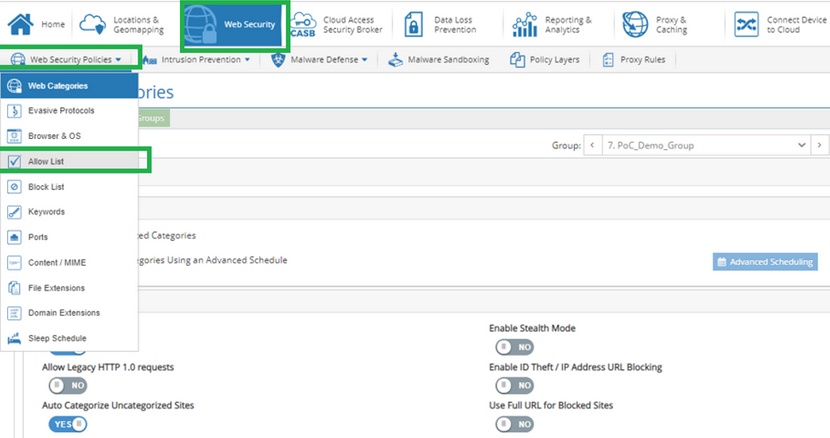

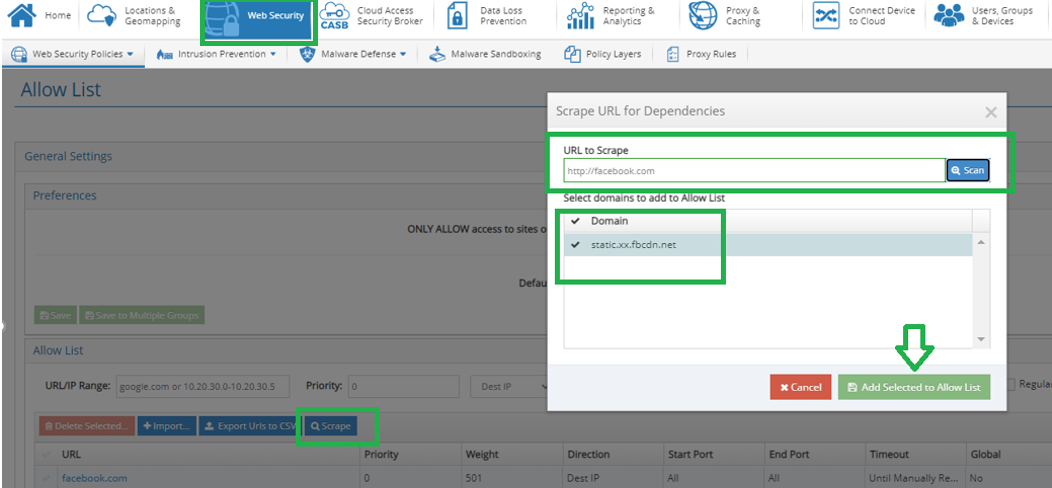

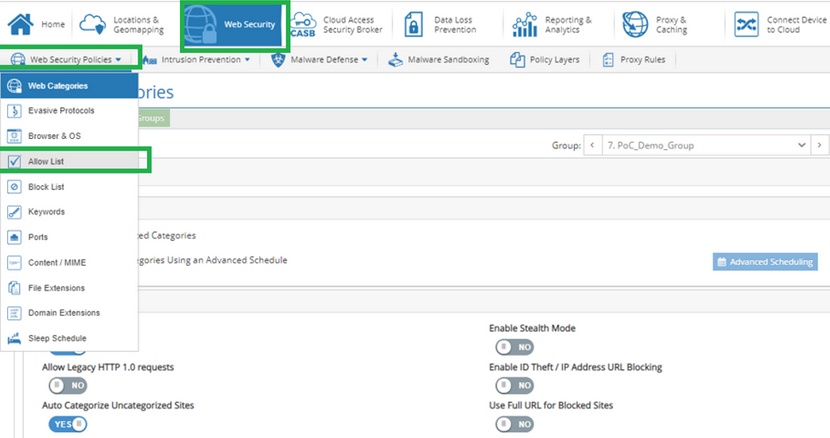

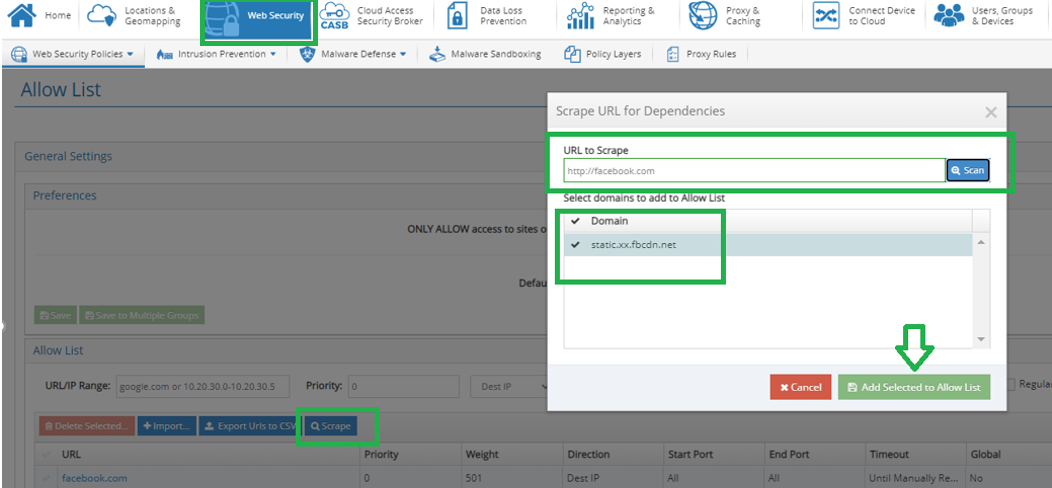

Web セキュリティ-許可リスト

シンプルな許可リストを作成して、現在ブロックされているフレンドシップカテゴリ全体の Facebook のみを許可する

[Webセキュリティ]-> [Webセキュリティポリシー]-> [許可リスト] に移動します

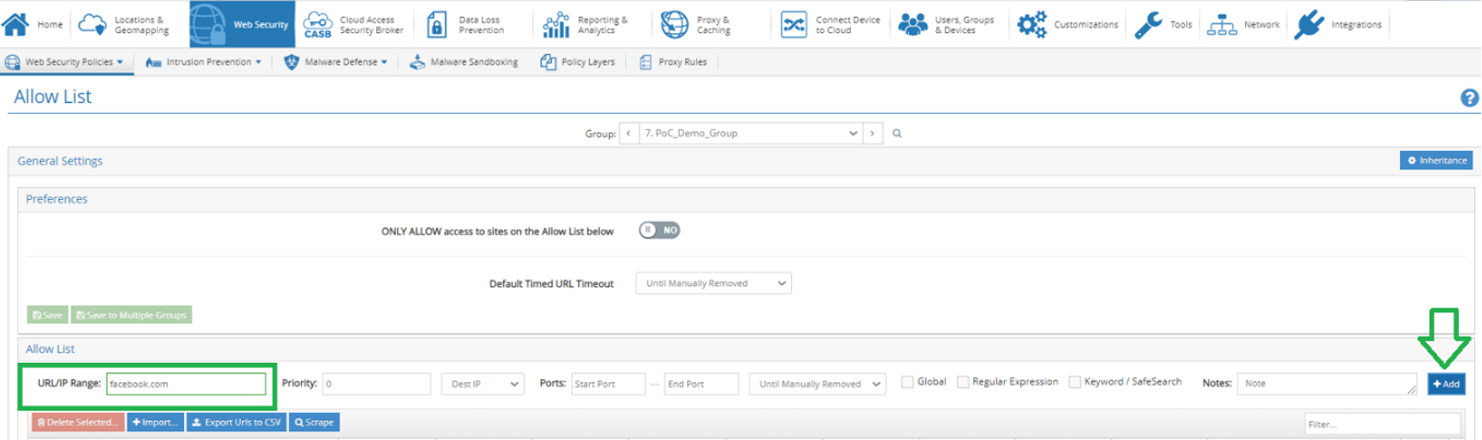

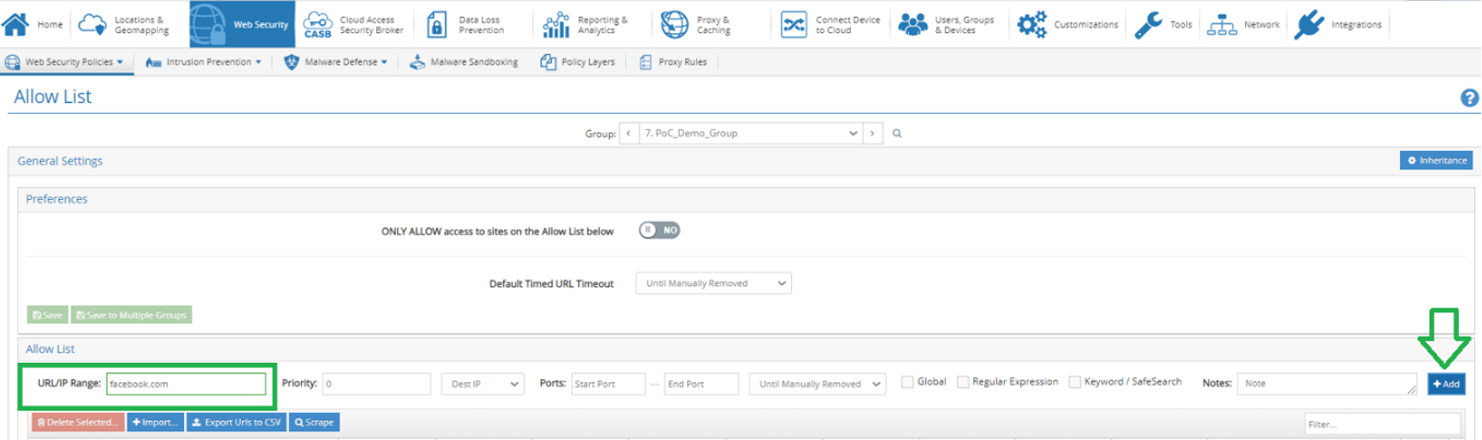

facebook.comのURL/IP範囲に許可リストを追加し、「+追加」をクリックします

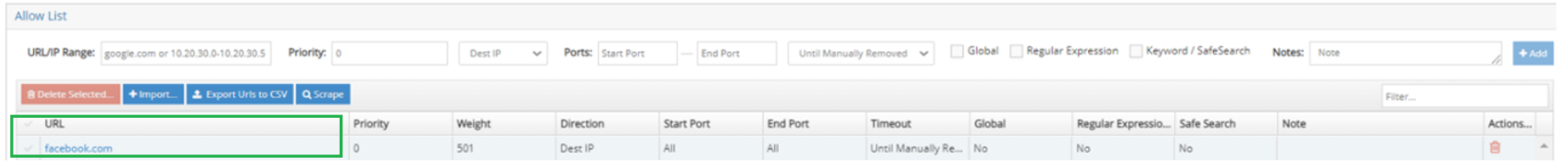

許可するために追加された URL を示す許可リストに注目してください

Web セキュリティ-レポート

- シークレットブラウザータブを開き、facebook.com にアクセスする

- Facebookは許可されているようですが、ページとして完全に読み込まれていないことがわかる

注: これは、facebook.comが依存している他の関連URLがあるためです。また、ページ/ドメイン全体を正しく開くには、許可リストに含まれている必要があります。

推奨されるベストプラクティス: 許可/禁止リスト — 許可されている場合は、すべてのドメインをスクラップして追加します。

- [Web セキュリティ] の下の [許可リスト] に移動します

- Web セキュリティ-> Web セキュリティポリシー-> 許可リスト

- [スクレイプ] をクリックします

- facebook.com と入力し、[スキャン] をクリックします

すべてのドメインを許可リストに追加する

今すぐシークレットブラウザで facebook.com を開き、完全に開きます

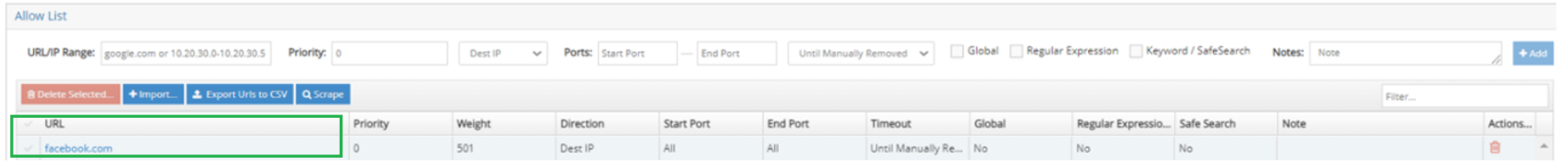

- レポーターイベントログからの通知 Facebook.com は許可され、許可リストに追加されたため、ブロックされなくなります

許可リストは、カテゴリブロックよりも優先されます

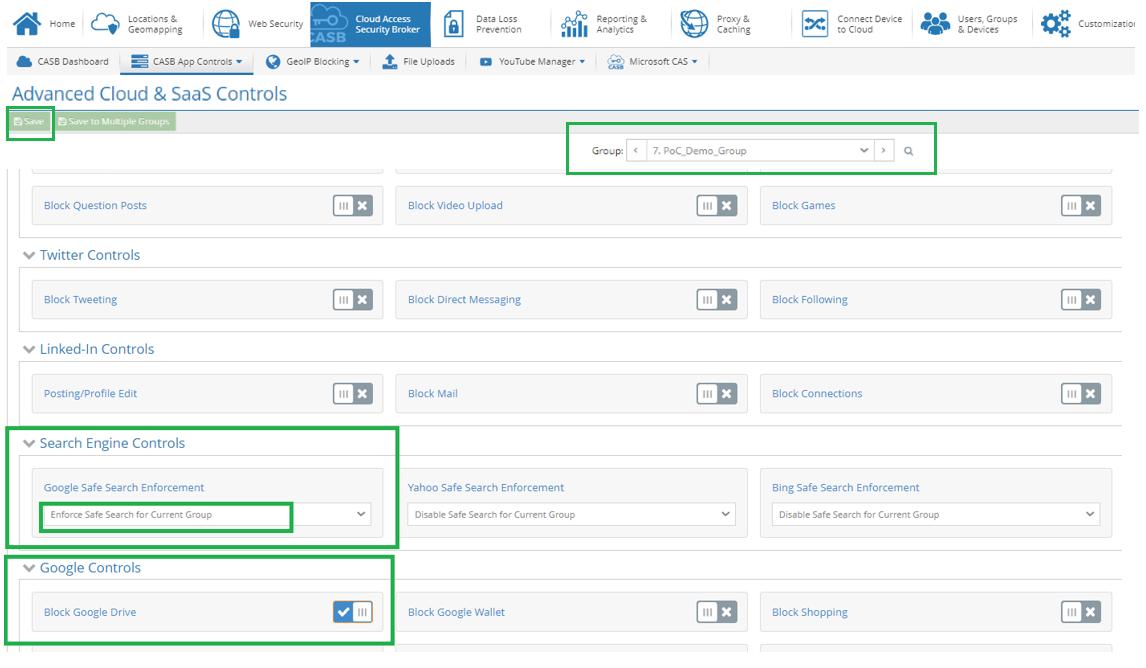

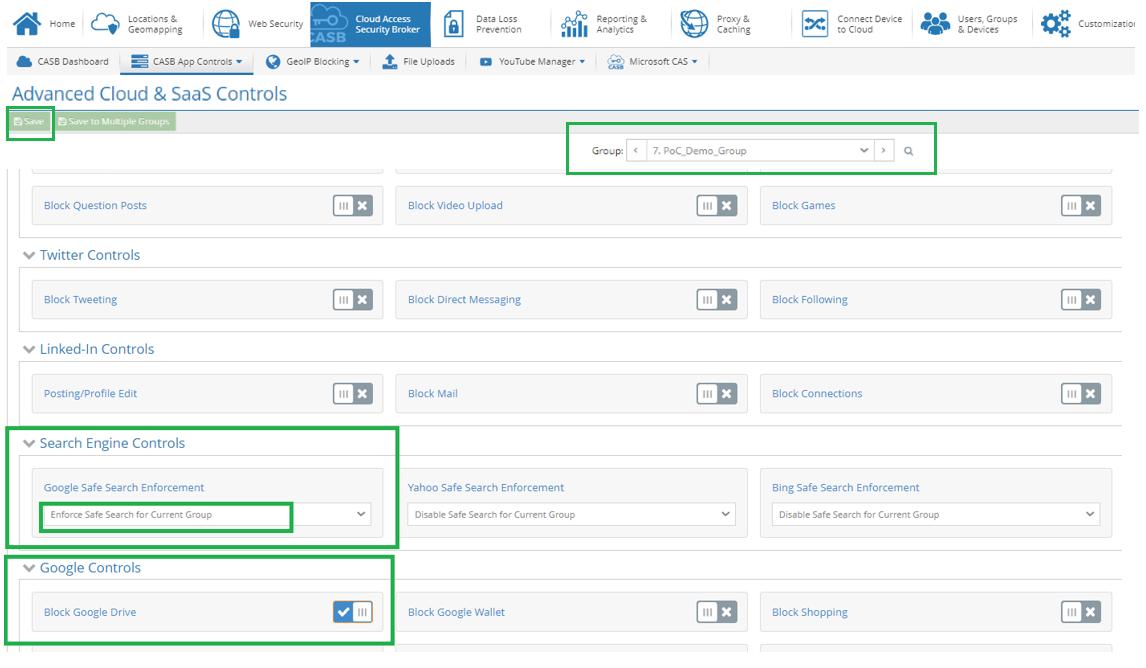

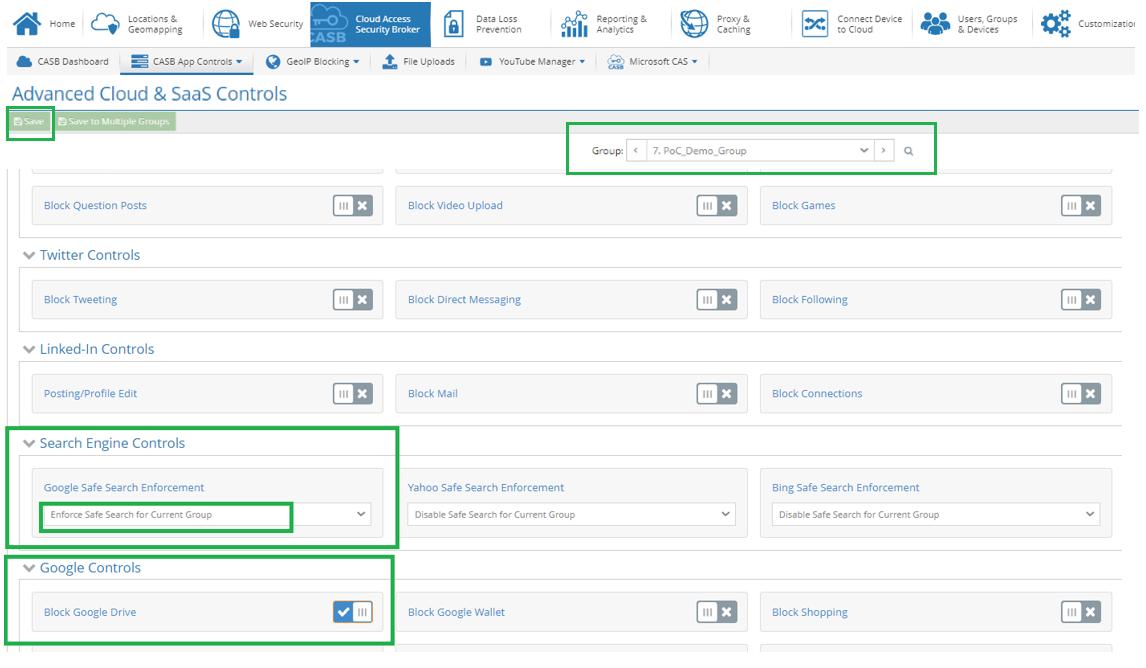

CASB-ポリシー

Google ブラウザで安全な検索を有効にし、gmail.com アクセスを無効にする CASB ルールを作成する

- CASB-> CASB アプリコントロール-> クラウドアプリコントロールに移動します

- グループを「POC_Demo_Group」として選択します

- [検索エンジンコントロール]-> [Google セーフ検索の強制]

- [現在のグループに安全な検索を強制する] を選択します。

- グーグルコントロールの下に

- [Google Drive をブロックする] を有効にする

- 「保存」をクリックします。

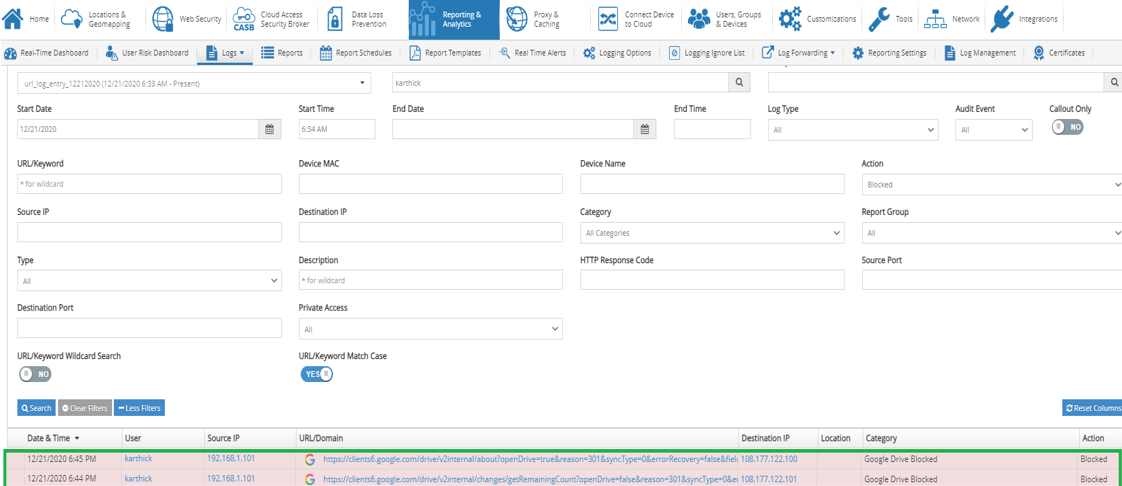

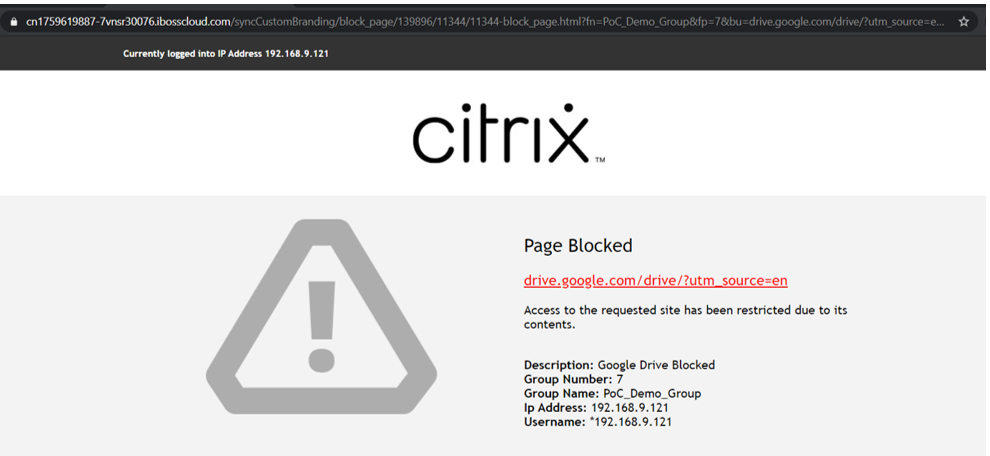

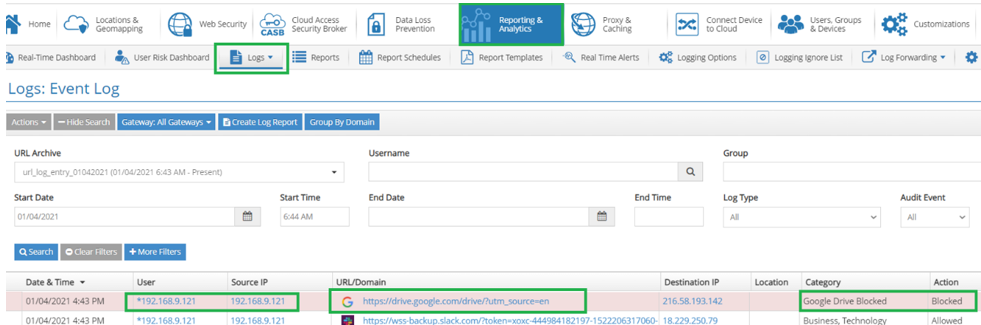

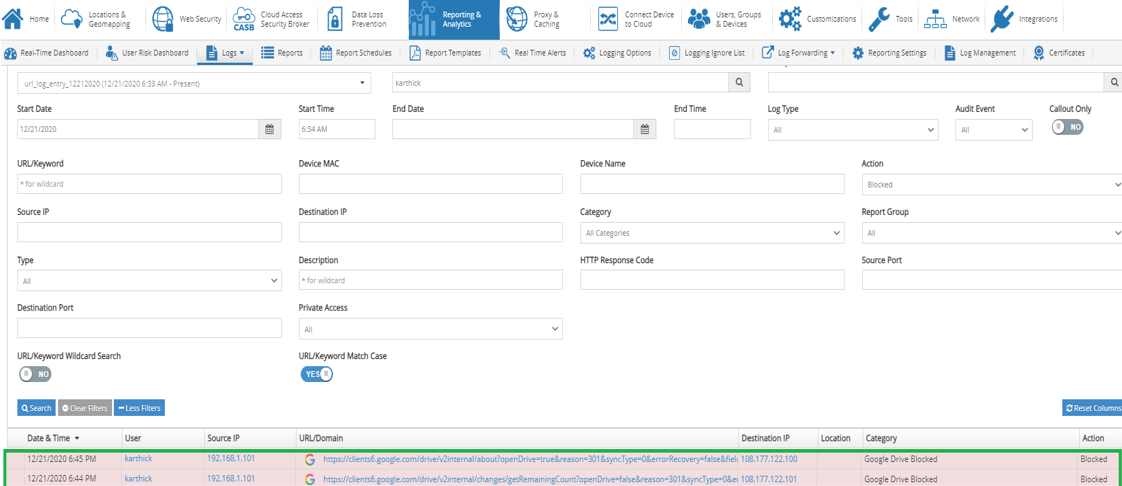

CASB レポート

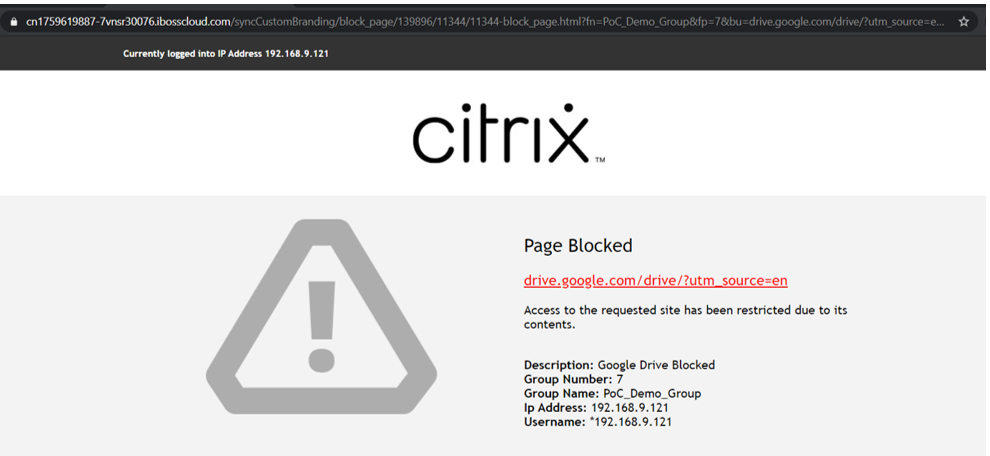

Google Drive ブロック制御:

- シークレットブラウザタブで drive.google.com にアクセスする

Google Drive にアクセスするとすぐに、スプラッシュページがポップアップします。これは、POC_Demo_Group セキュリティグループで行使された Google Drive CASB コントロールが原因です。

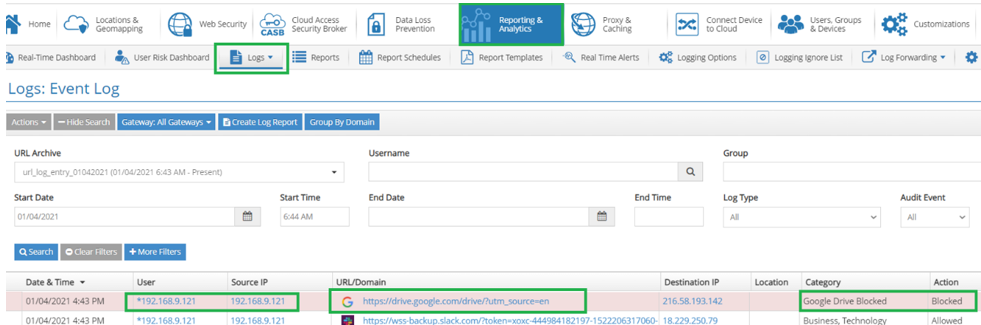

- レポーターのイベントログには、Google Drive へのアクセスがブロックされていることも示されます。

カテゴリは、CASBコントロールから来て「Google Drive がブロックされました」と表示されます

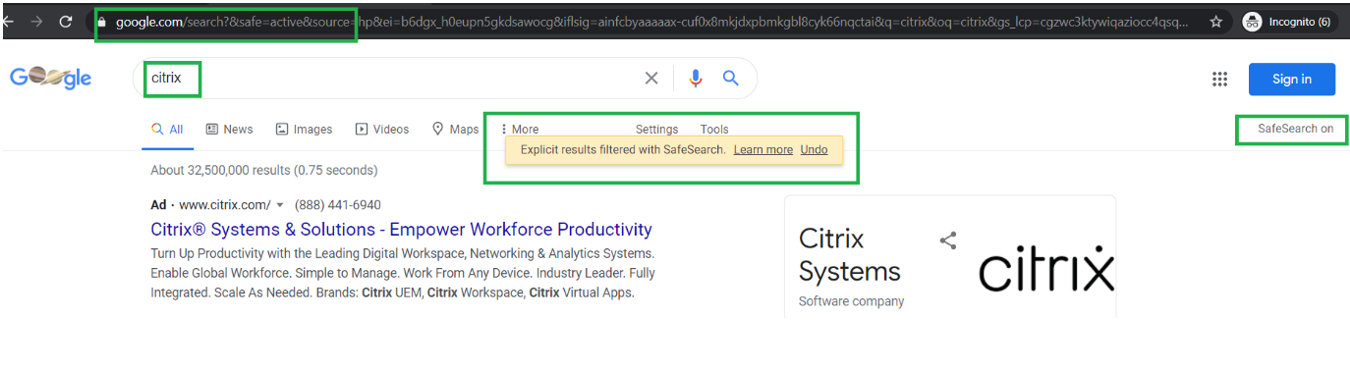

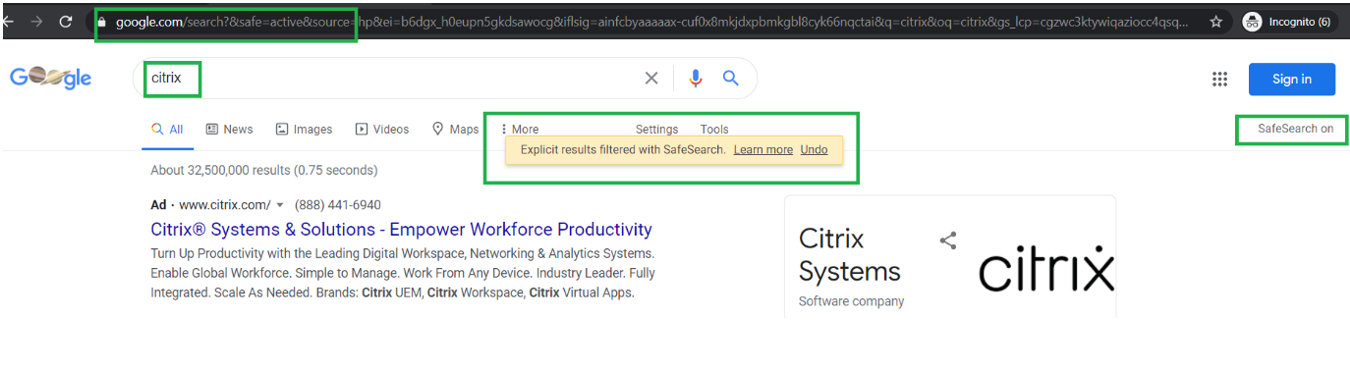

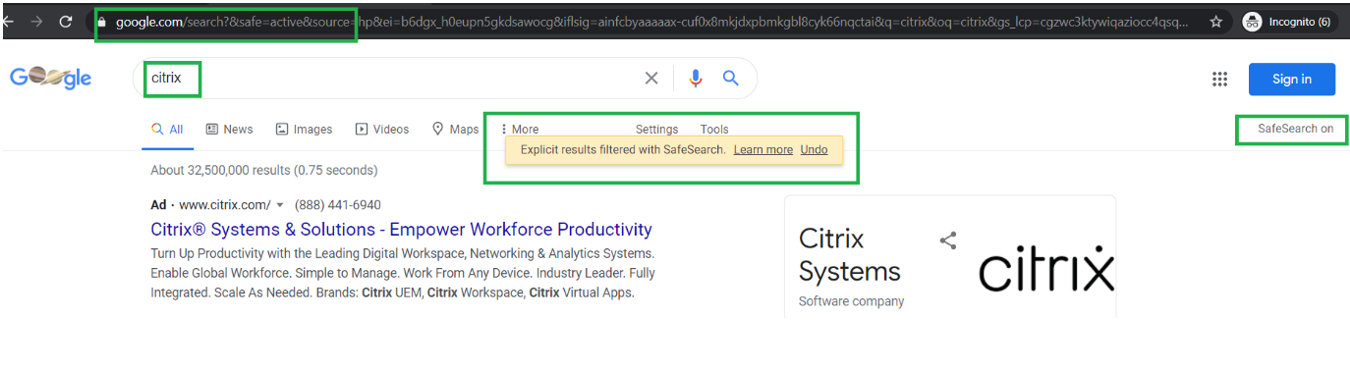

Google ブラウザのセーフサーチの有効化:

- シークレットブラウザータブで google.com にアクセスする

- アクセスするとすぐに、google.comは検索バーで開きます

- Citrixまたは任意のキーワードを入力して検索を開始

安全な検索がオンで、エンジンにキーワードが入力されるとすぐに表示されるため、検索結果はフィルタリングされています

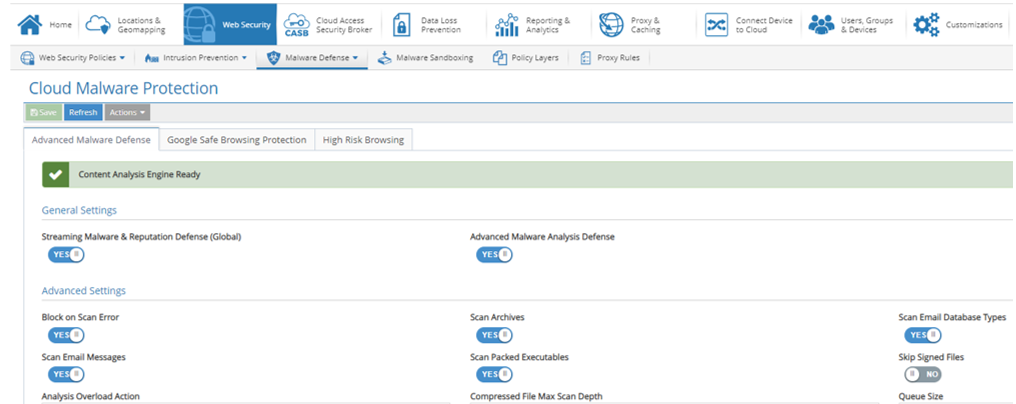

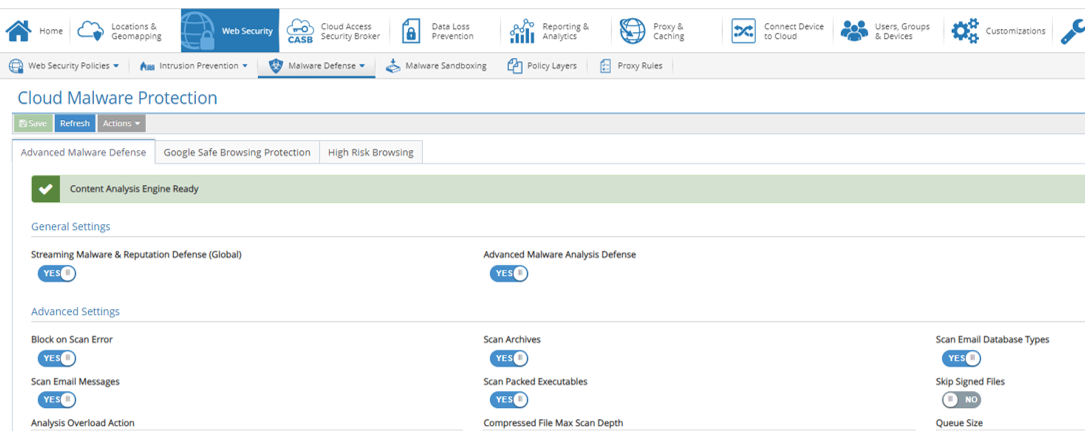

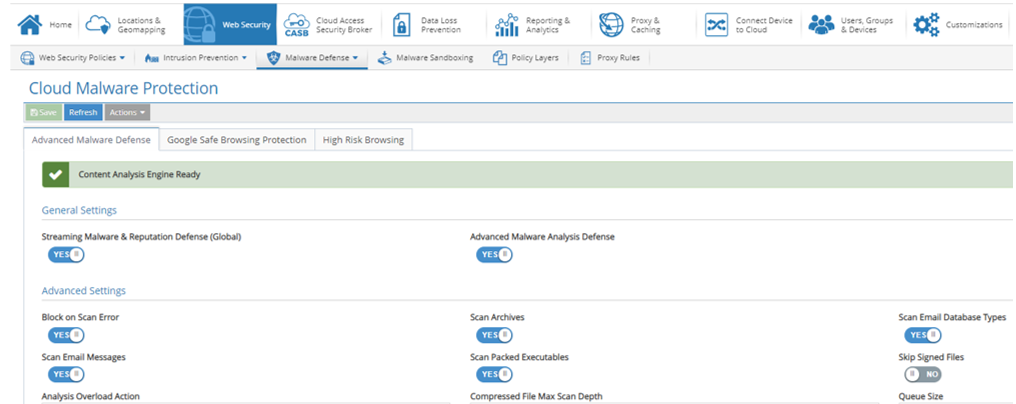

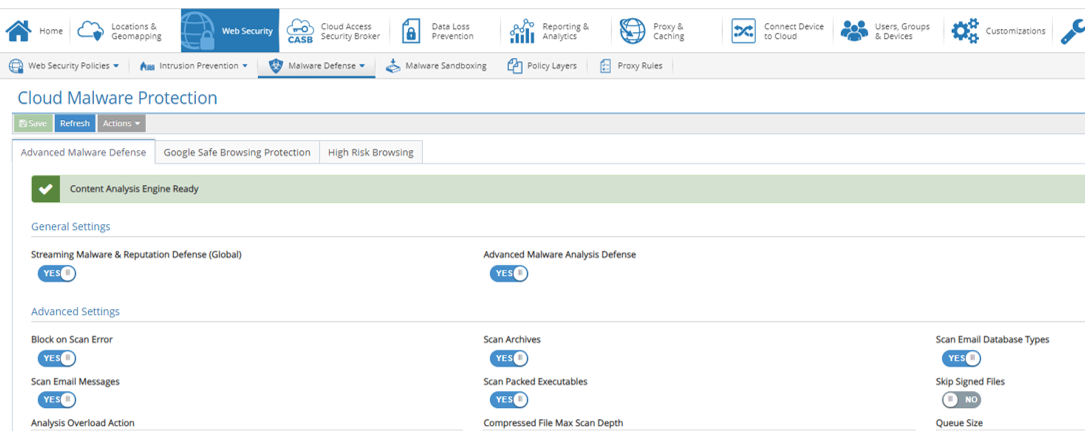

マルウェア対策-構成

注:SSL 復号化を有効にする必要があります(エージェントのインストールの一部としてルート証明書を自動的にインストールするようにCloud Connectorが使用され、構成されている場合、この機能はデフォルトで有効になります)。

- ウェブセキュリティ-> マルウェア防御-> クラウドマルウェア保護

- コンテンツエンジンの準備ができている必要があります

スキャンエラー時にブロックをクリックして有効にする

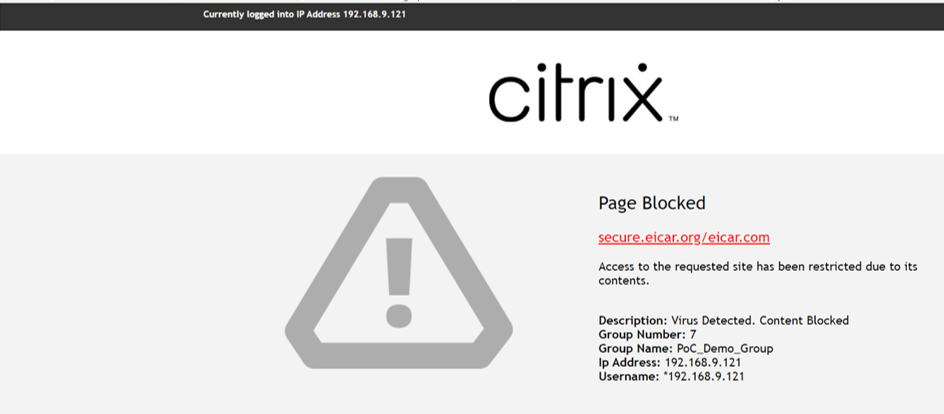

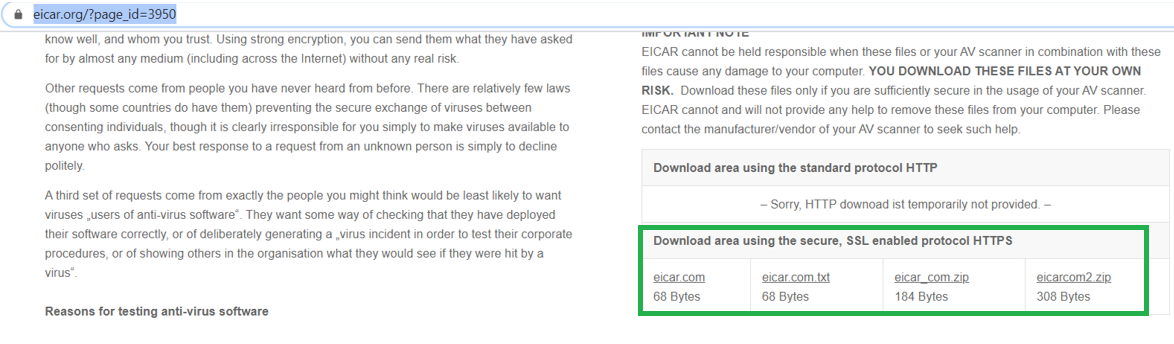

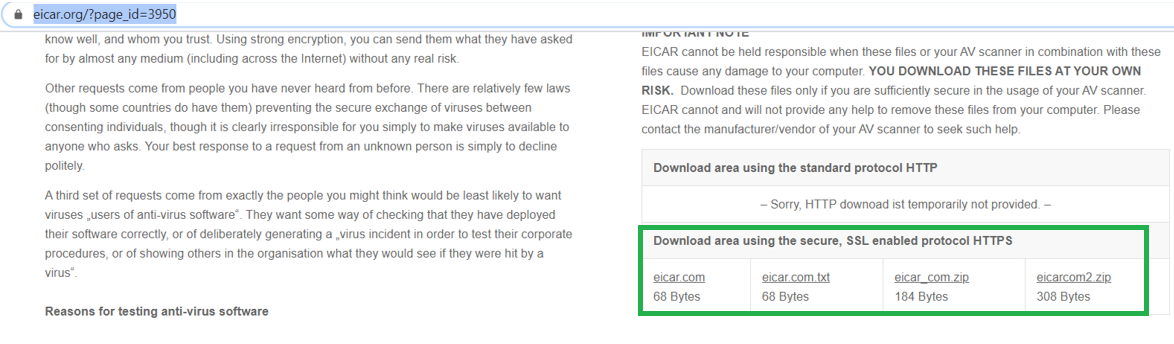

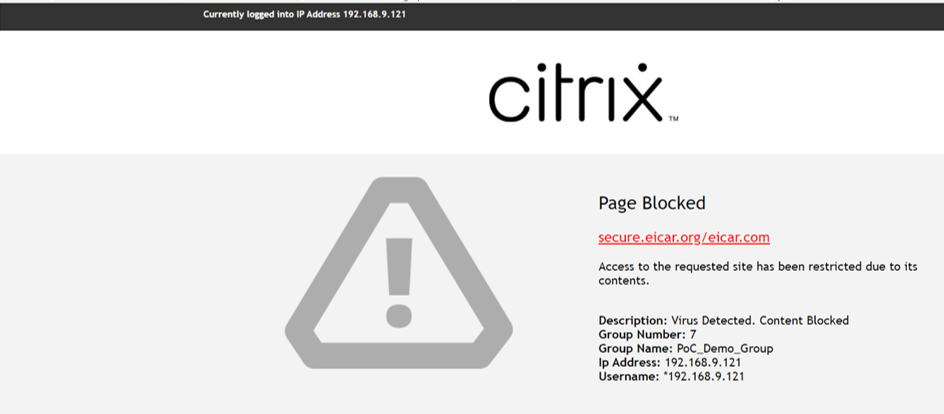

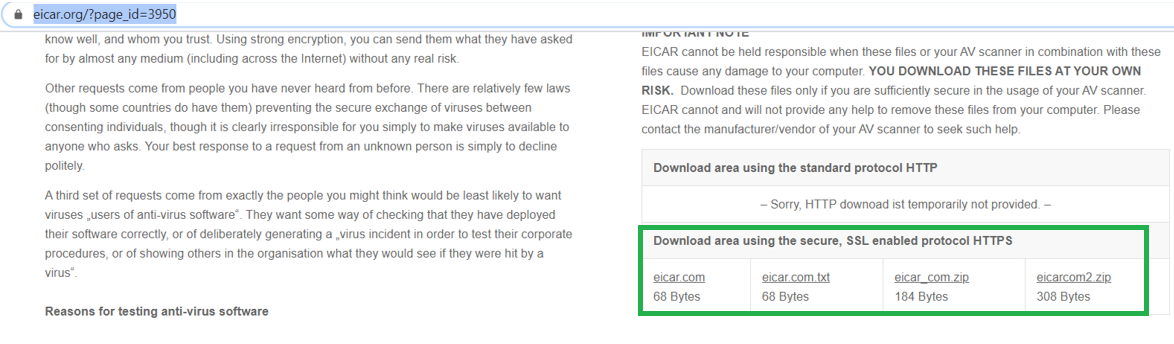

マルウェア対策-検証

- https://www.eicar.org/?page_id=3950にアクセスする

下にスクロールして、「68バイトのファイルをダウンロードする」をクリックします

ファイルのダウンロードが開始されると、スプラッシュ画面がポップアップします。ウイルスまたはマルウェアの検出により、ページがブロックされます。

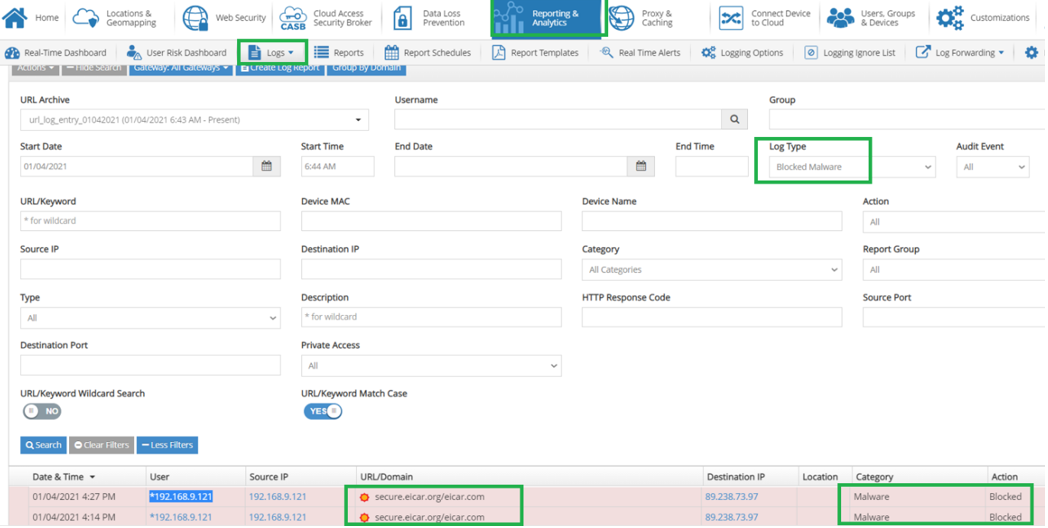

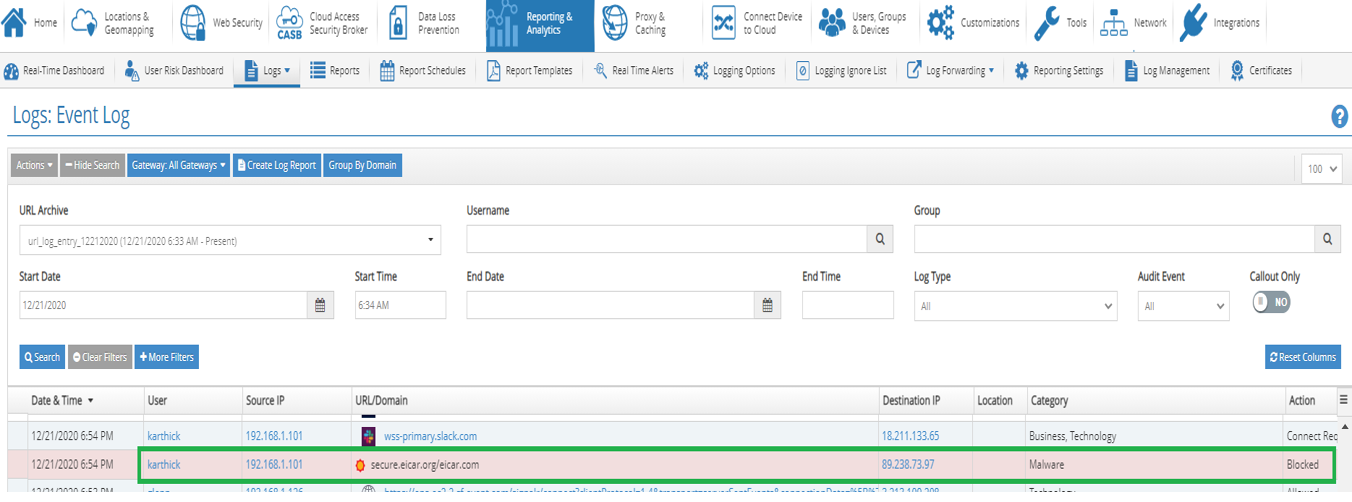

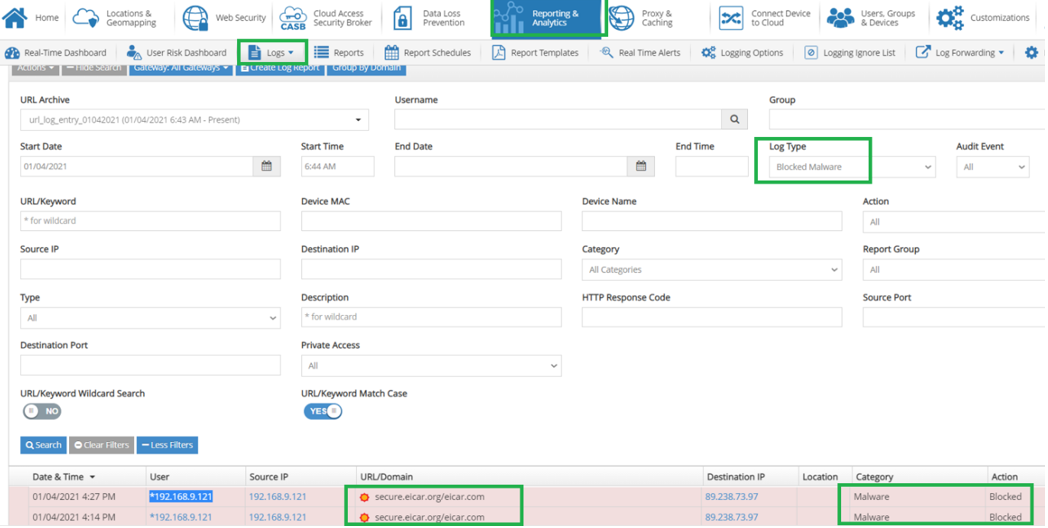

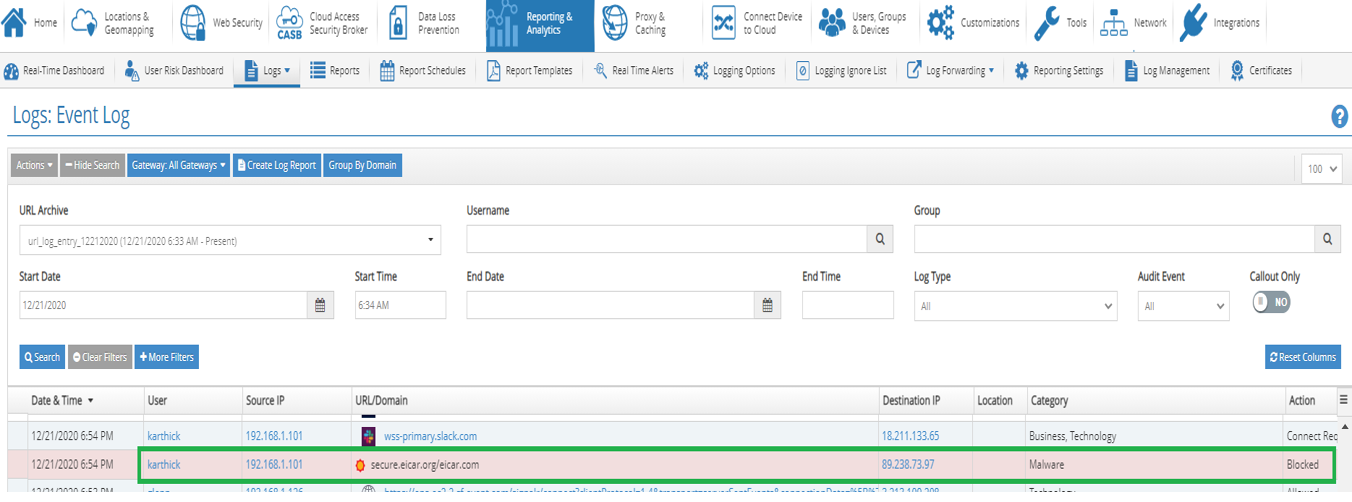

CSIAレポートセクションを介した検証

Reporterは、マルウェア保護の適用も示しています

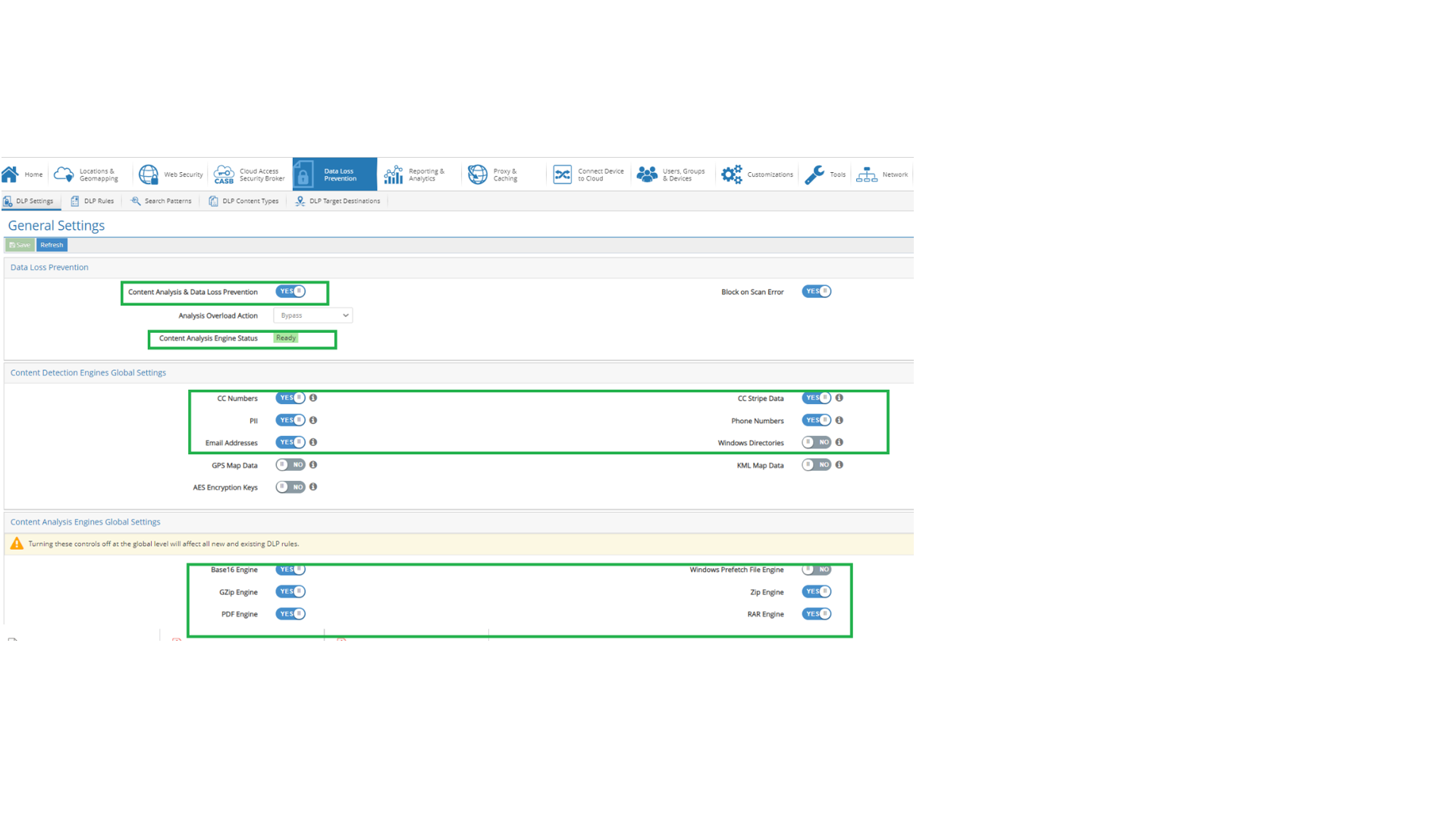

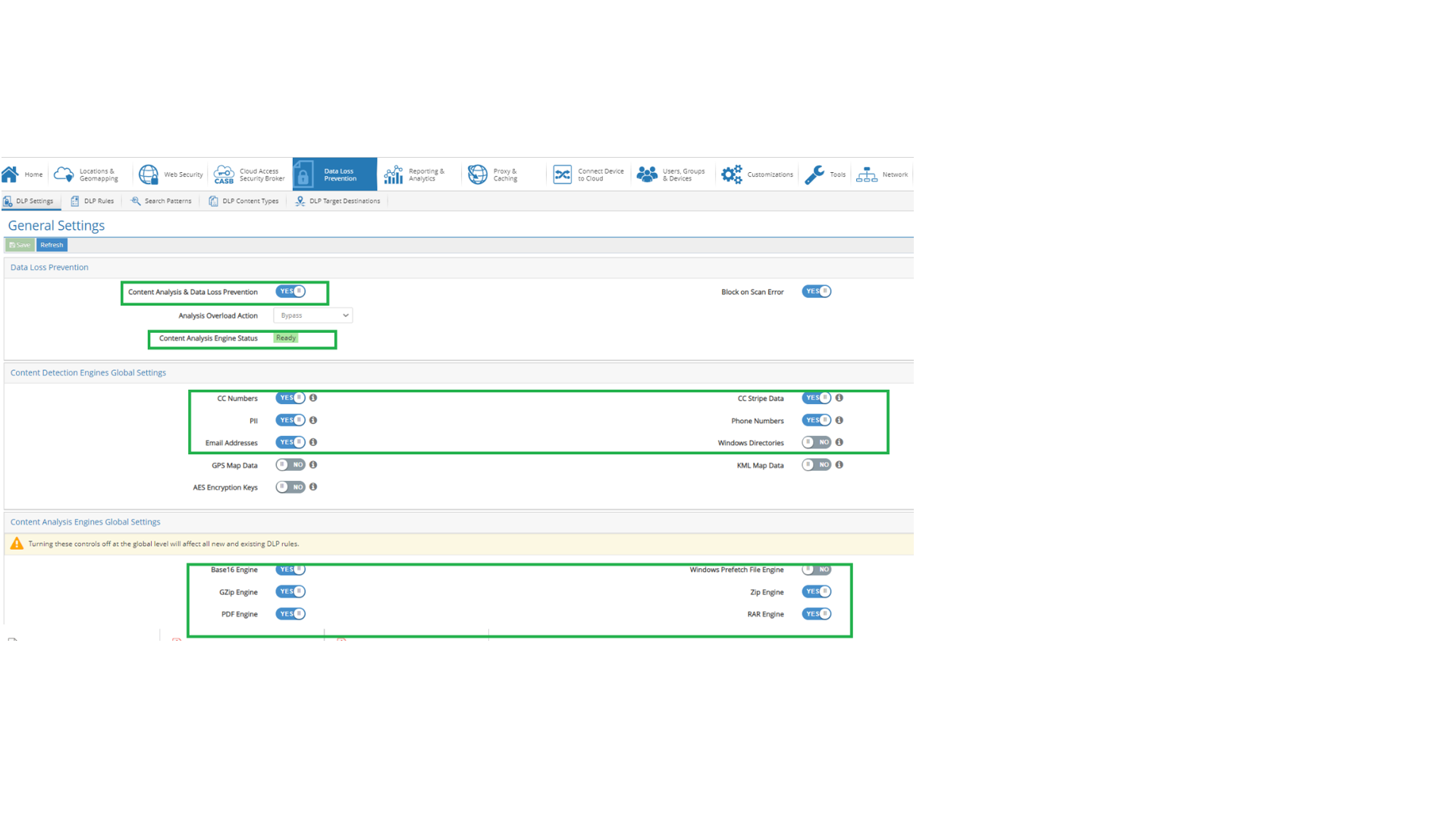

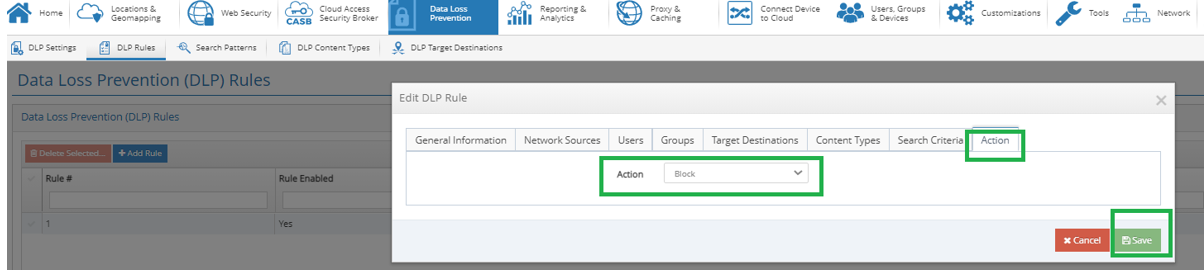

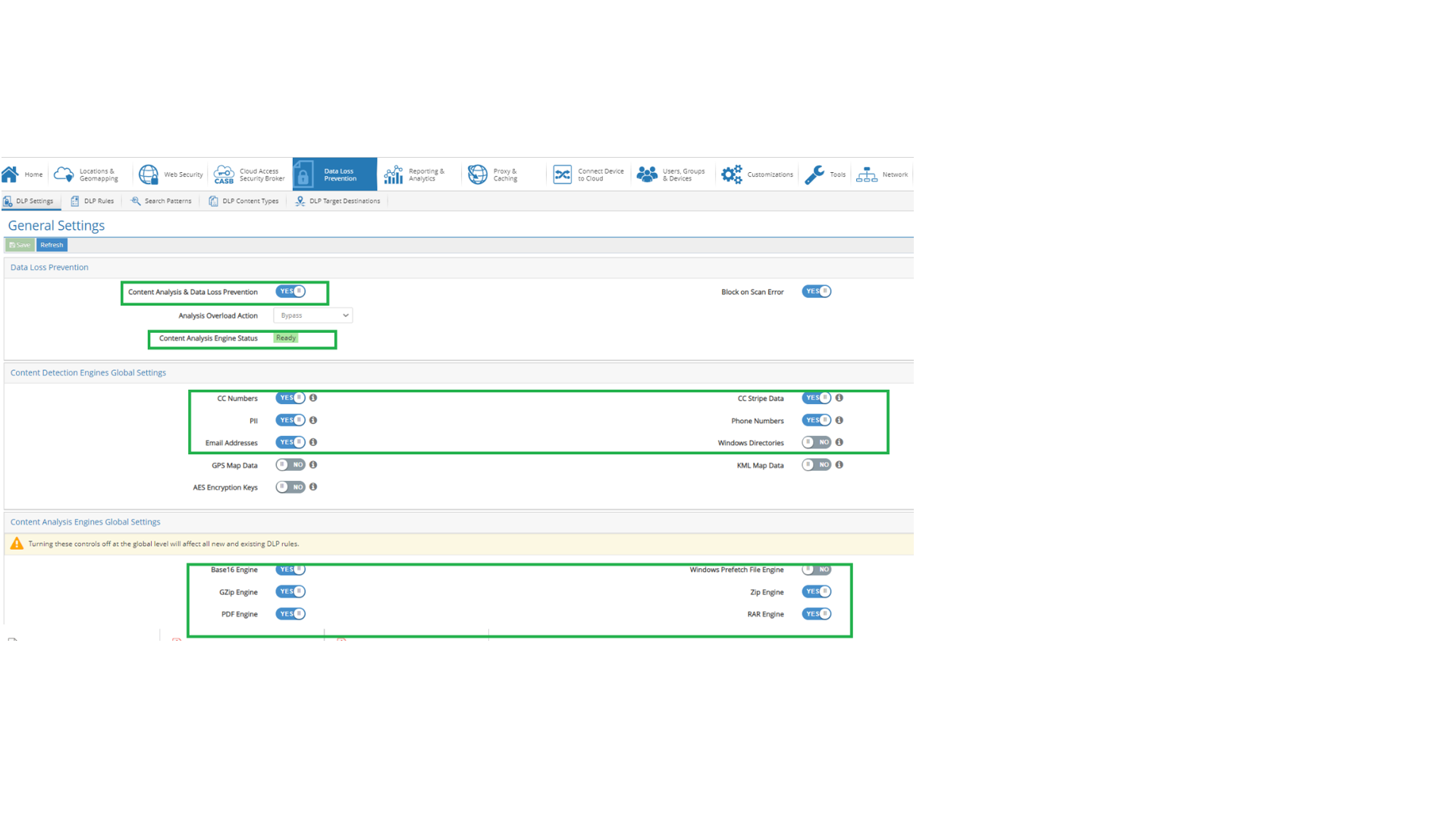

DLP-設定

- DLP コンテンツおよび分析エンジンの準備ができて、構成が適切であることを確認します。

- [はい] をクリックして、コンテンツ分析とデータ漏えい対策を行います

- コンテンツ分析エンジンの準備ができていることを確認する

- PoC の場合、コンテンツエンジンと分析エンジンのデフォルト選択を許可する

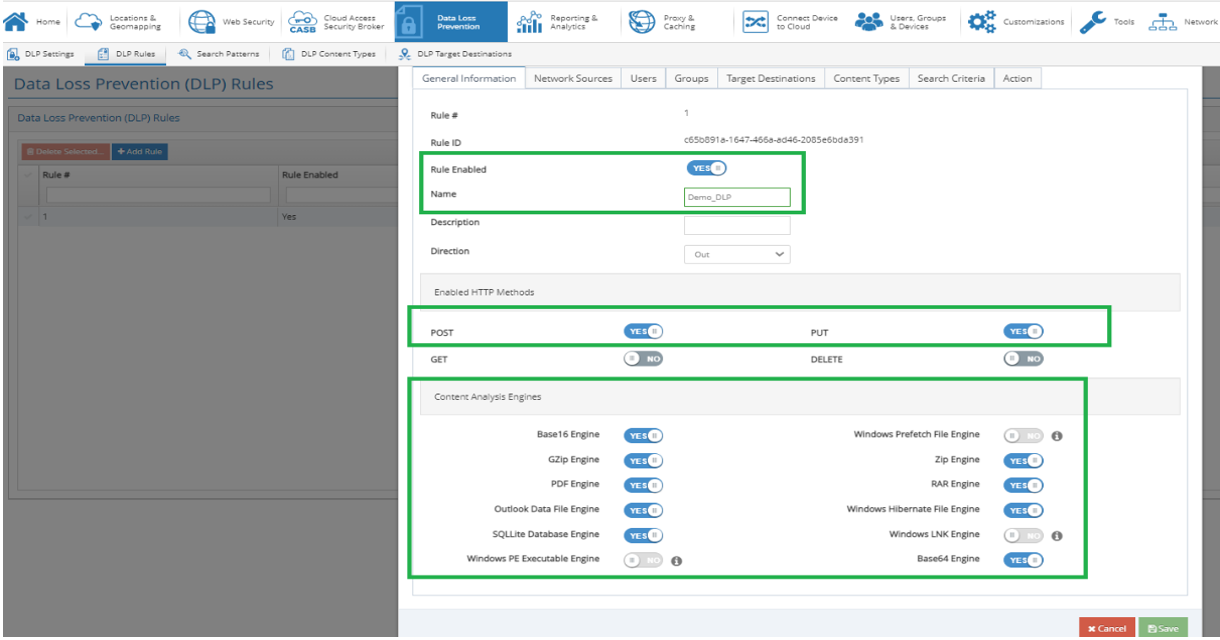

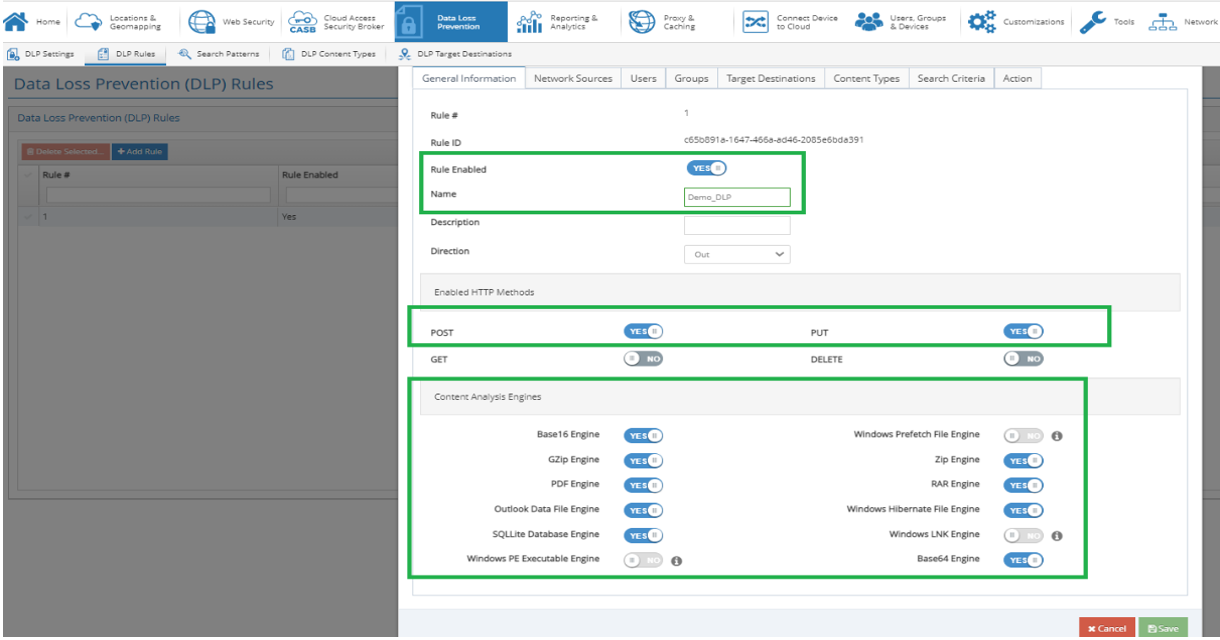

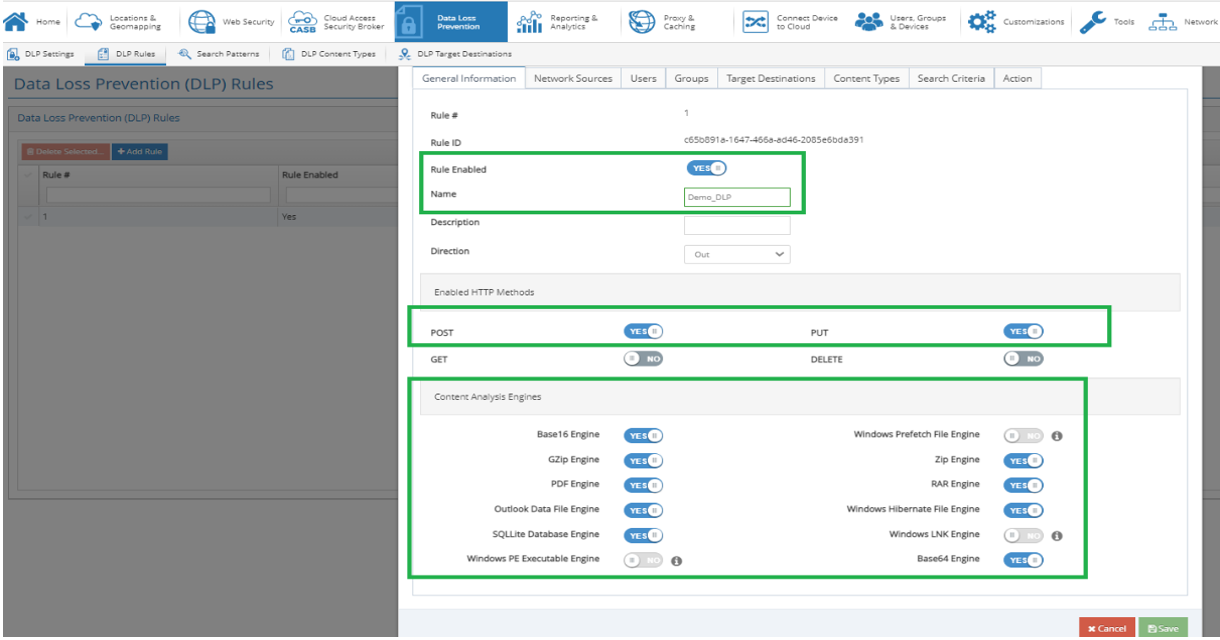

- DLP ルールを作成して、不正なコンテンツのアップロード/ダウンロード/両方に情報漏えい対策を適用できます

- 情報漏えい対策タブに移動

- Clcik DLP ルール

- [+ルールの追加] をクリックします。

- [一般情報] タブで、次の操作を行います。

- ルールが「はい」であることを確認

- ルールの名前を指定します

- アップロード時に DLP を強制できるように、POST を送信する HTTP メソッドを有効にします

- コンテンツエンジンをデフォルトのままにする

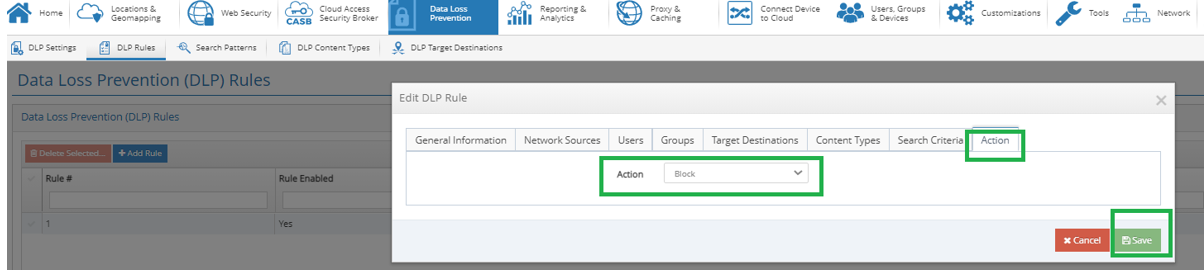

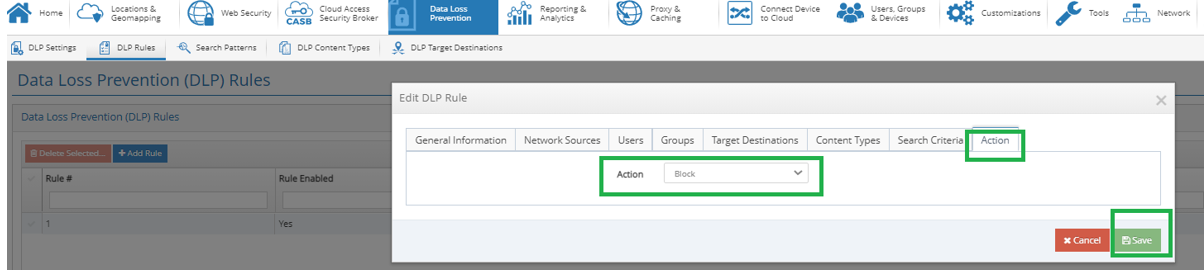

- [ネットワークソース] から [コンテンツタイプ] の [DLP] タブ

- ポリシーを「選択したアイテム以外のすべてを含める」を選択します。

- [検索基準] タブでのデフォルトを許可

- アクションを「ブロック」として選択します

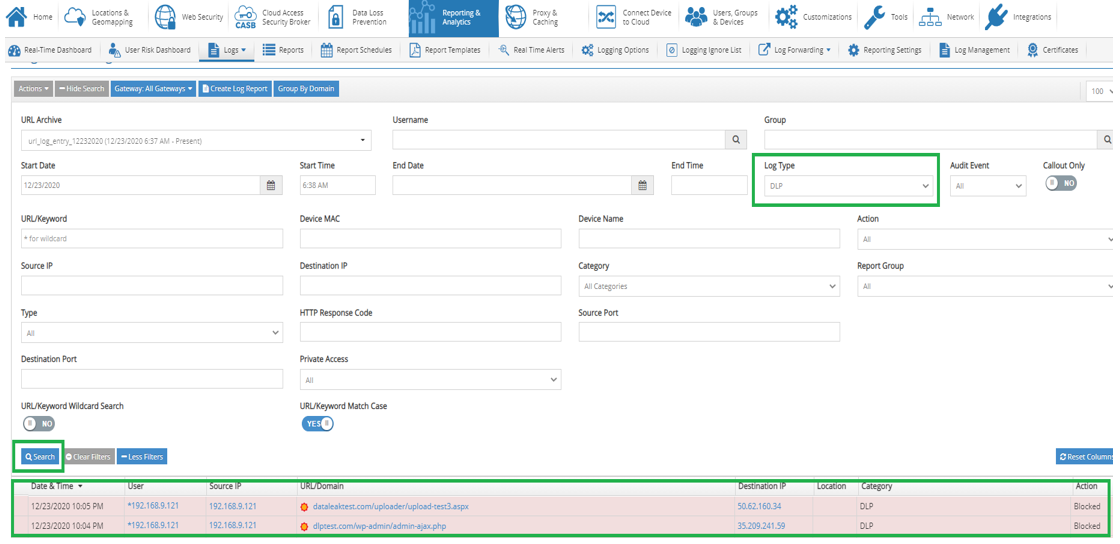

DLP-レポート

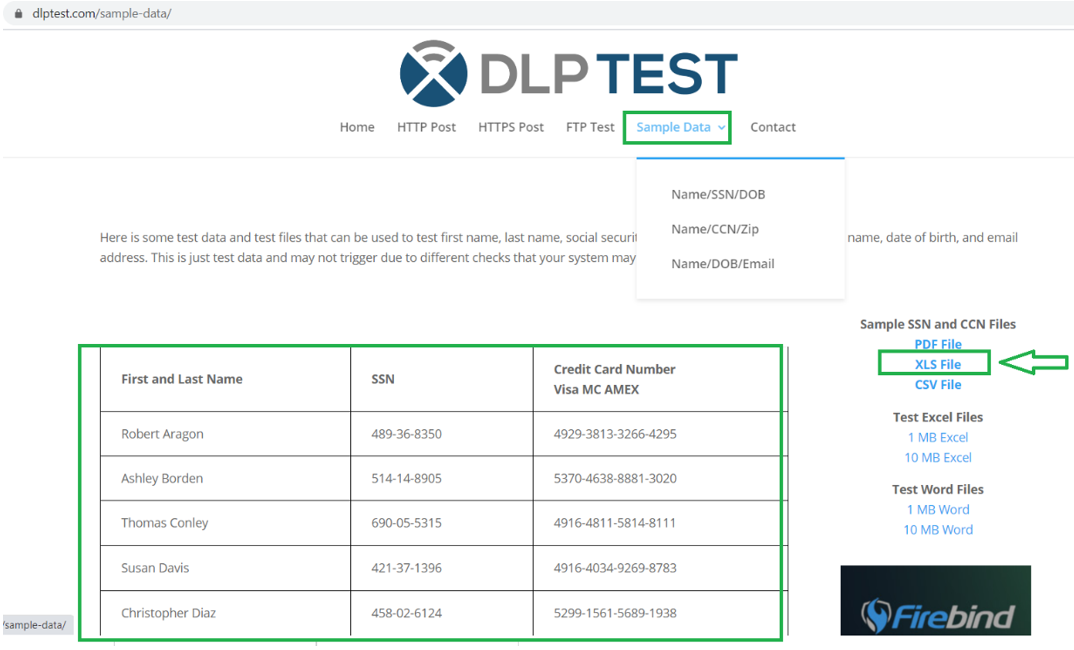

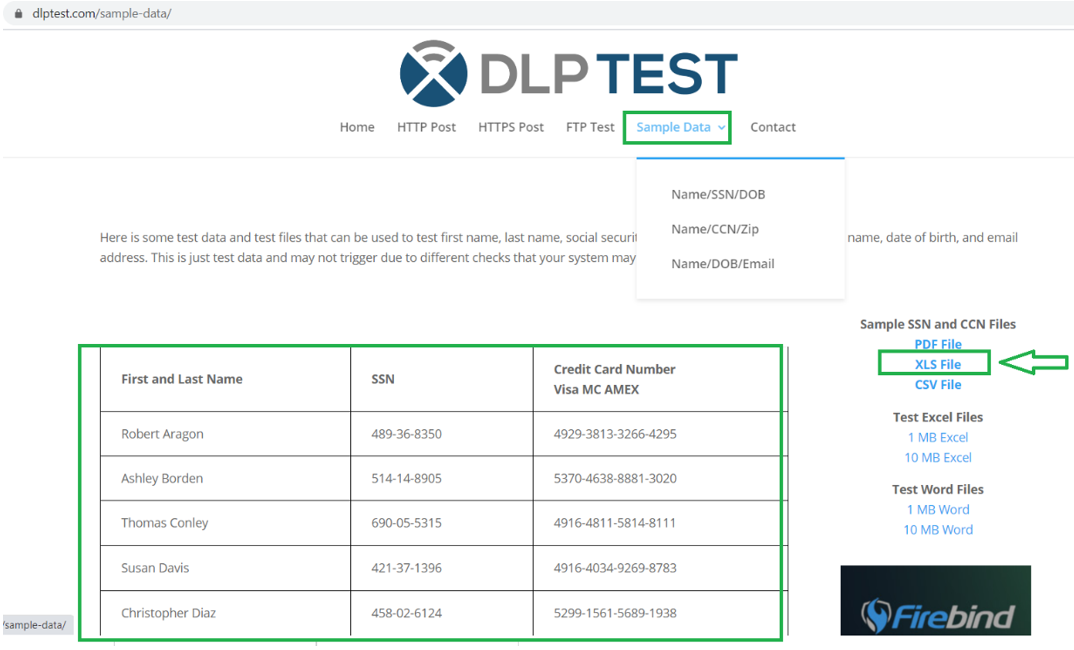

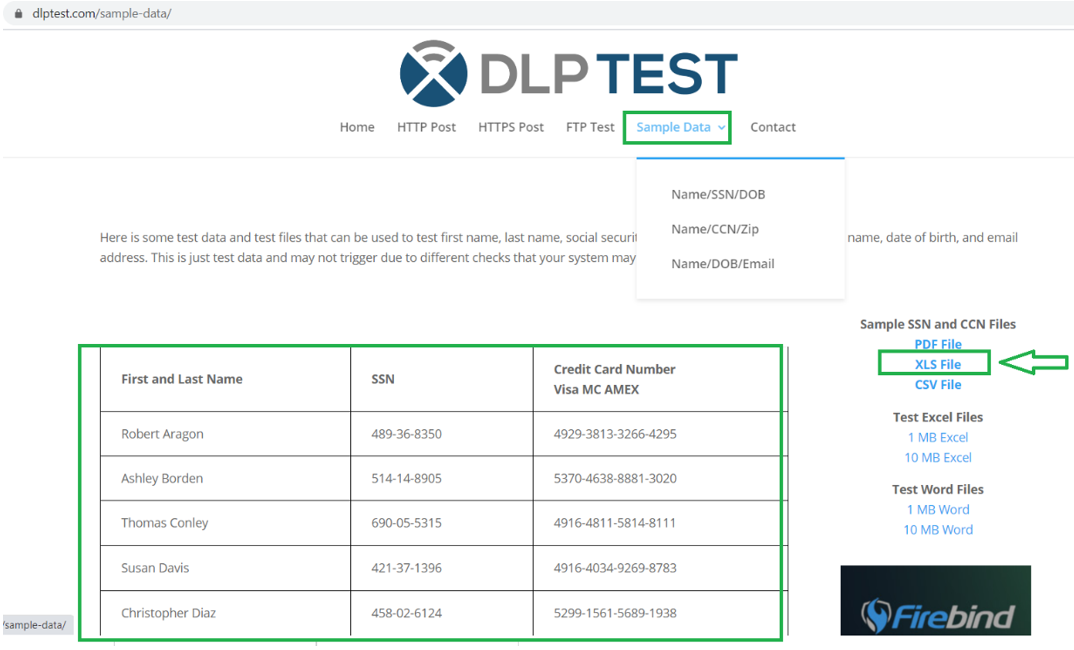

- Gotohttps://dlptest.com(情報漏えい対策テストを検証するサイト)

- [サンプルデータ] をクリックし、サンプル情報を表示します。

[XLS ファイル] をクリックします (ファイルをダウンロードします)。

- ダウンロードフォルダ (または選択したフォルダ) の下に「sample-data.xls」という名前でファイルがダウンロードされることを確認します。

次の新しいサイトで DLP をテストするには、このファイルを使用します

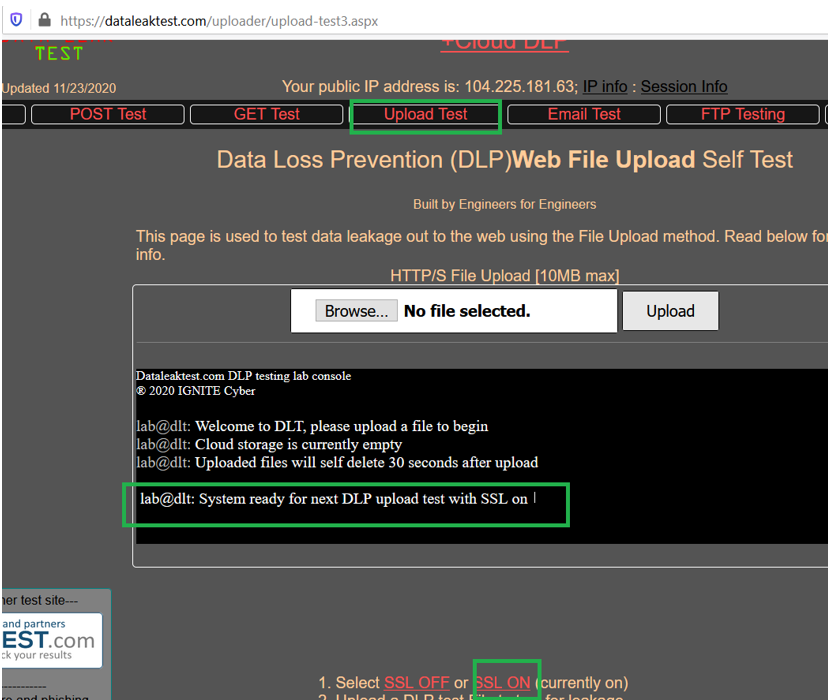

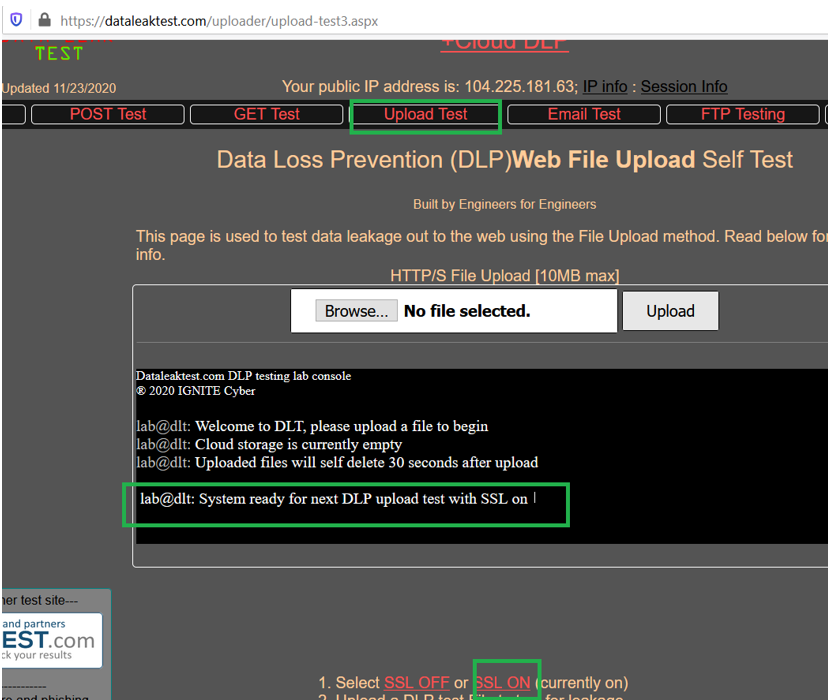

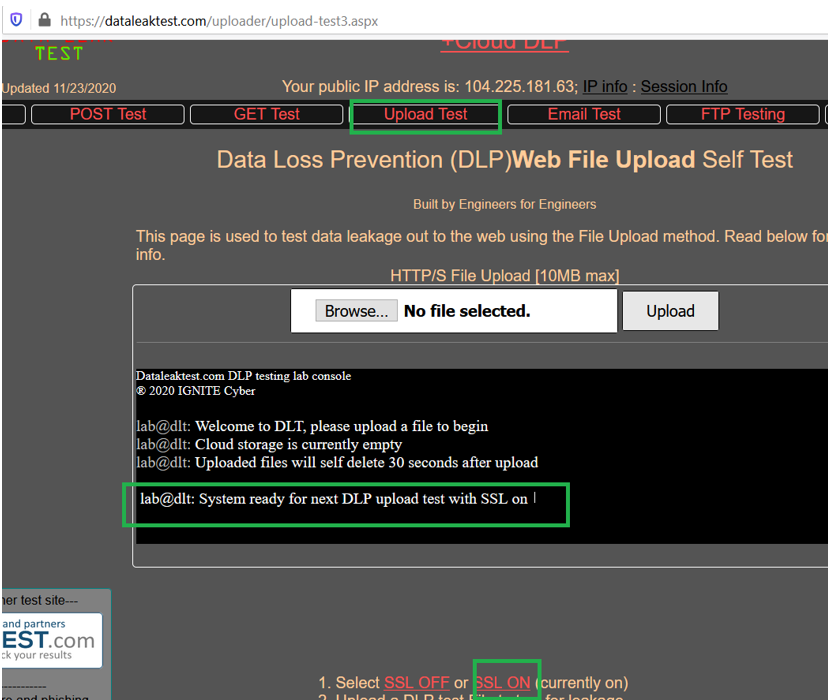

- 次に、新しいブラウザのシークレットタブを開き、https://dataleaktest.comと入力します。

- 「テストをアップロード」をクリックします

- アップロードテストページで、下にスクロールして「SSL ON」をクリックします。

- SSL ONをクリックすると、黒い画面に「SSL ONで次のDLPテスト用のシステム準備完了」というメッセージが表示されます

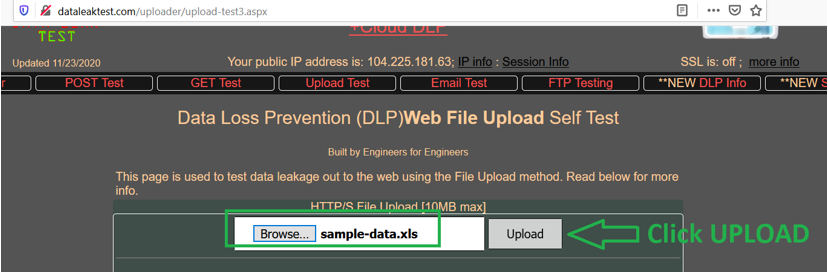

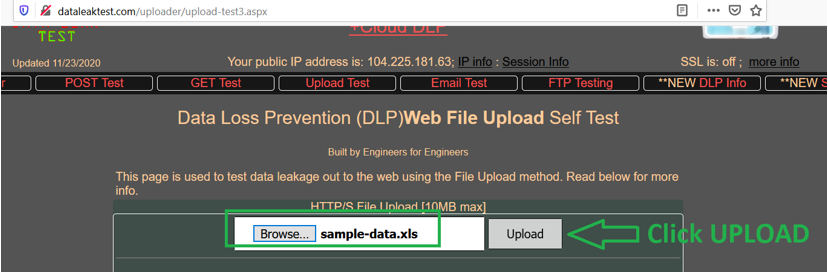

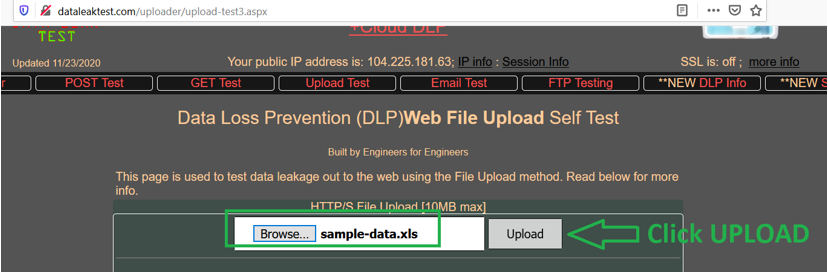

- [参照] をクリックします

- 以前にダウンロードしたファイル sample-data.xls を選択し、アップロードします

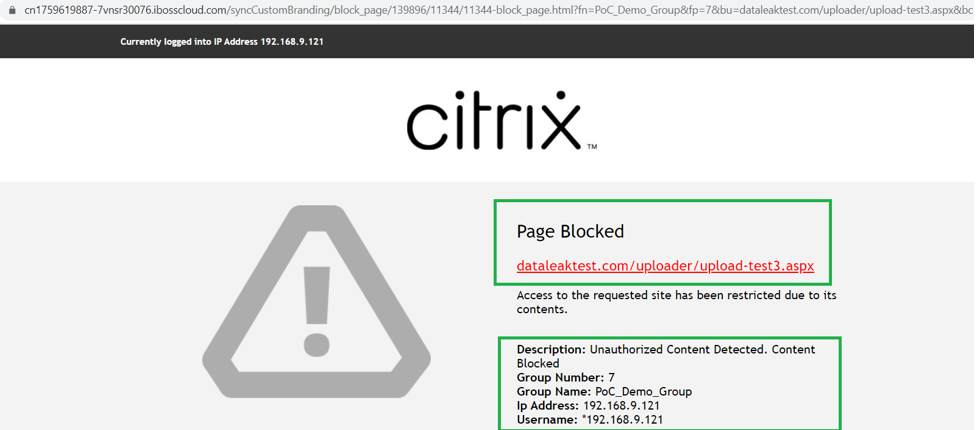

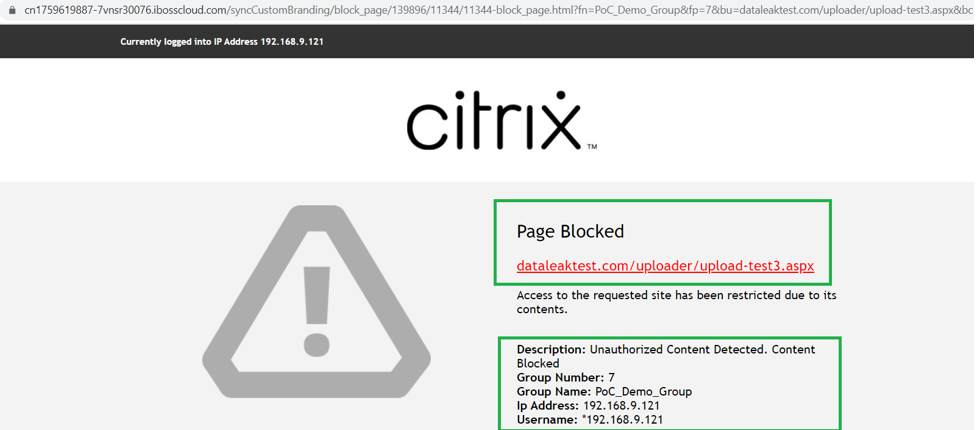

機密ファイル(SSNを含む)をアップロードすると、スプラッシュ画面がポップアップします。不正なコンテンツ検出 (DLP) によりページがブロックされます

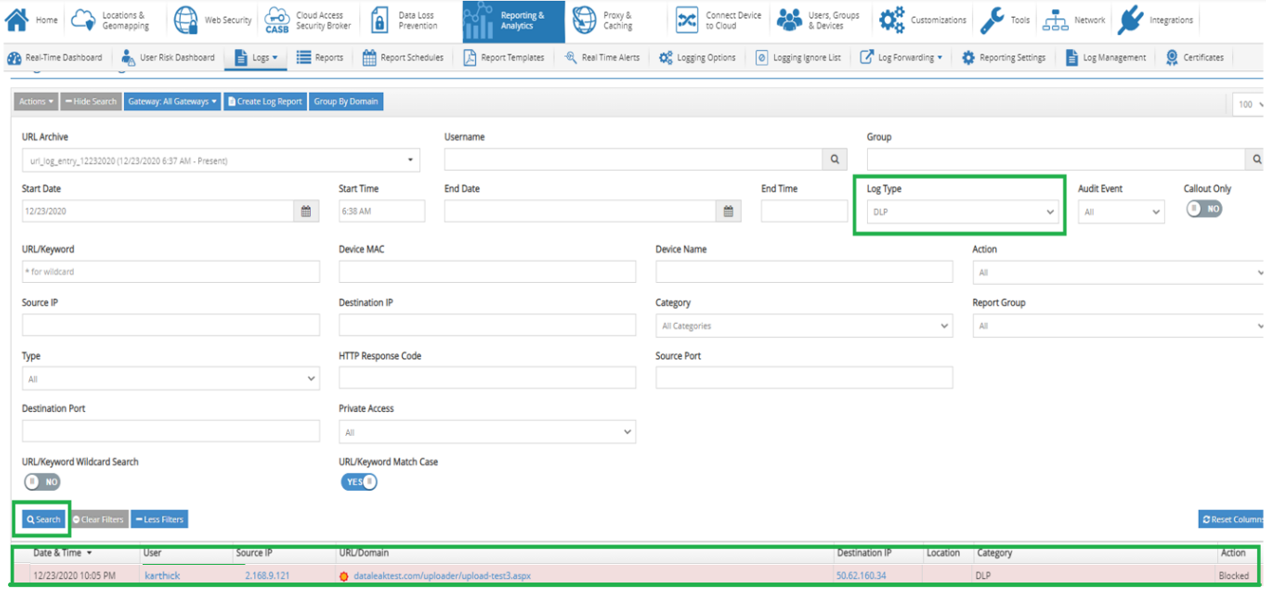

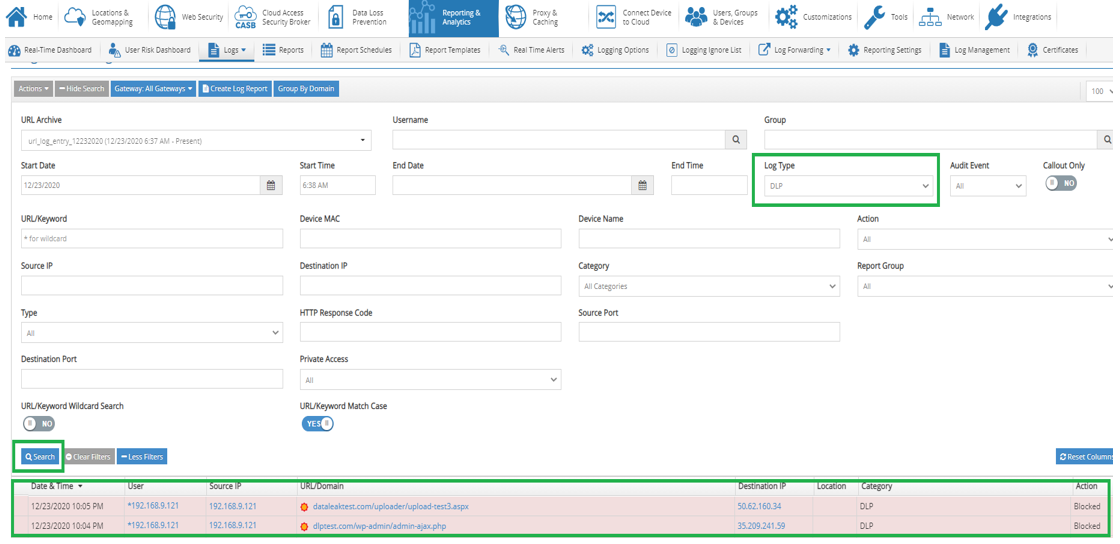

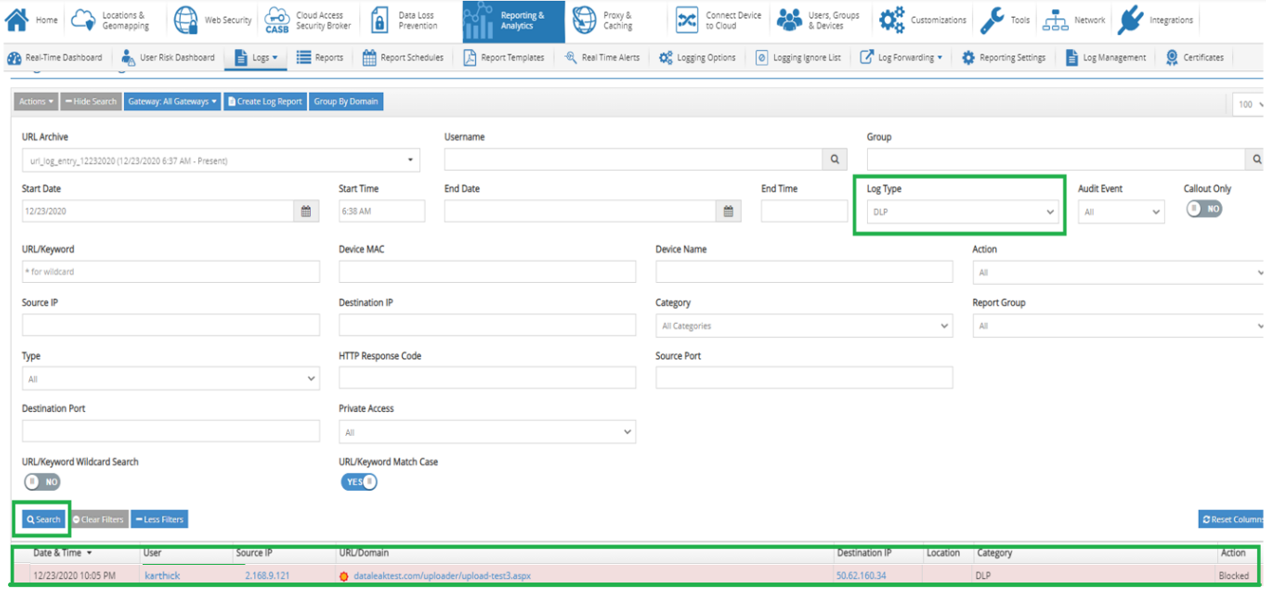

- DLP イベントのレポーターログを確認します。

- [その他のフィルタ] をクリックします

- ログの種類を DLP として選択し、[検索] をクリックします。

- DLP アップロードがブロックされることに注意してください

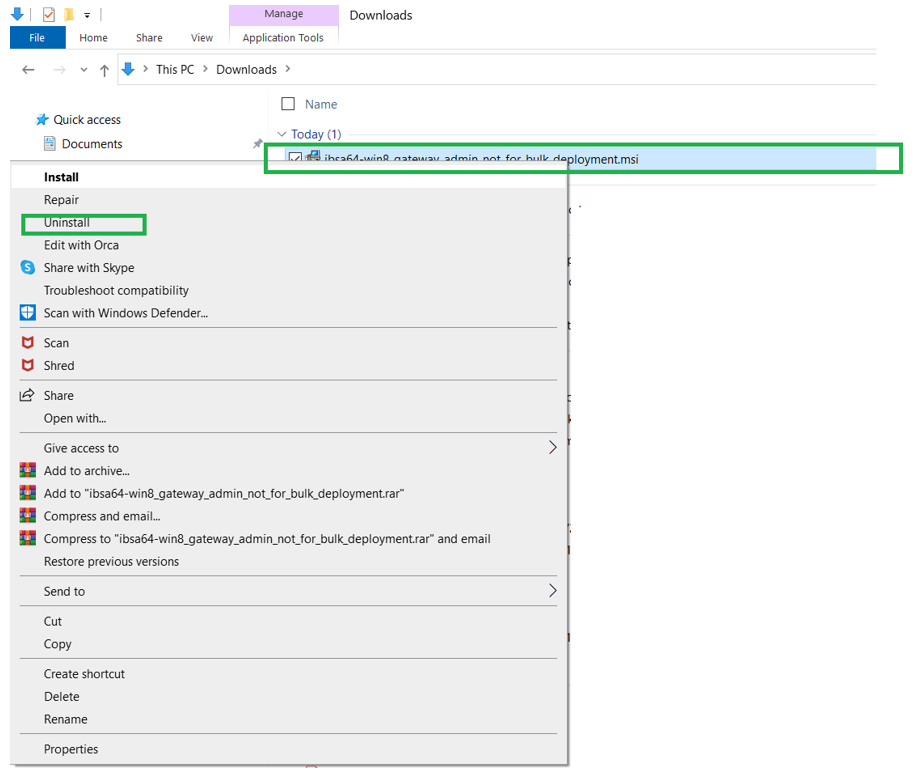

SIA エージェントのアンインストール

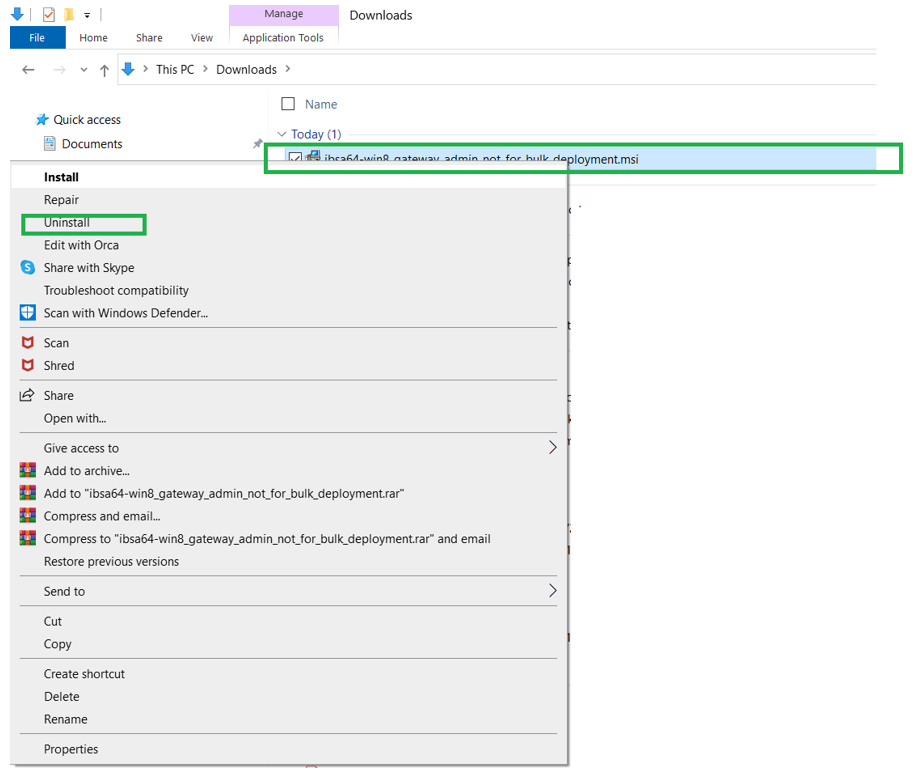

- Citrix SIAエージェントのアンインストールプロセスを開始するには、以前にダウンロードしたCitrix SIAインストーラ(ダウンロードしたフォルダから)を右クリックします。

- アンインストールを選択

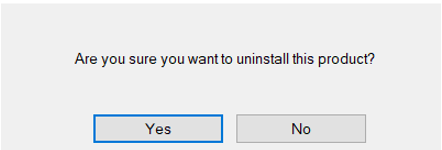

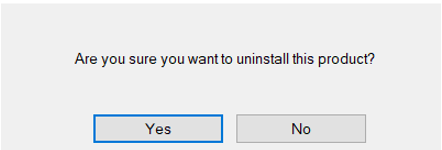

[この製品をアンインストールしてもよろしいですか] で [はい] を選択します

- アンインストールプロセスに従い、管理上、アンインストールについて「はい」と尋ねられた場合は「はい」と言います

Windows の [サービス] に移動し、IBSA サービスが正しくアンインストールされ、存在していないことを確認します

- プロキシ IP を確認します

プロキシIPは、Citrix SIA CloudGatewayノードIPの1つです。これは、PoCに使用しているテストラップトップは、Citrix SIAクラウドサービスでIPsecトンネルがまだ起動して実行されているCitrix SD-WANの後ろにあるためです

エージェントがアンインストールされると、すべてのトラフィックは IPsec トンネルを通過します。

PoC ユースケース 2: SIA エージェントのない管理対象外のエンドポイント + Citrix SD-WAN

このユースケースでは、Citrix SIA IPsec トンネルを使用して、ブランチの SD-WAN の背後にある BYOD、パーソナル、ゲストデバイスなどの管理対象外のデバイスのセキュリティを確保します。ブランチエージェントにCitrix SIAがある管理対象デバイスは、トンネルをバイパスし、Citrix SIAプラットフォームに直接接続します。

推奨されるベストプラクティス: デバイスにCloud Connectorエージェントがない場合、Citrix SD-WANによって管理されるブランチは、IPsecトンネルを使用して、Citrix SIAプラットフォームを使用してこれらのデバイスのセキュリティポリシーを安全に管理することをお勧めします。

注: デフォルトで設定されるトンネルでは、SSL 復号化はデフォルトで有効になりません。

IPSec トンネルだけでは、次の機能しか得られません。

- Web セキュリティ (カテゴリベース)

- 許可リスト

- ブロックリスト

トンネル経由の SSL 復号化については、次の PoC ユースケースで IPSec トンネル経由で完全なセキュリティを実行する場合について説明します。

ウェブセキュリティ-カテゴリブロック

IPSec トンネルを介したポリシー適用を検証する前に、Citrix SIAクラウドポータルでセキュリティポリシーを作成します

- Webセキュリティ-> Webセキュリティポリシー-> Web/SSLカテゴリに移動します

- [既定のセキュリティグループ] で IPSec トンネルが一般的に作成されるため、[既定のセキュリティグループ] をクリックします。

注: グループを変更する場合は、IPsec トンネルを持つエントリの [ローカルサブネット] で手動で変更する必要があります。

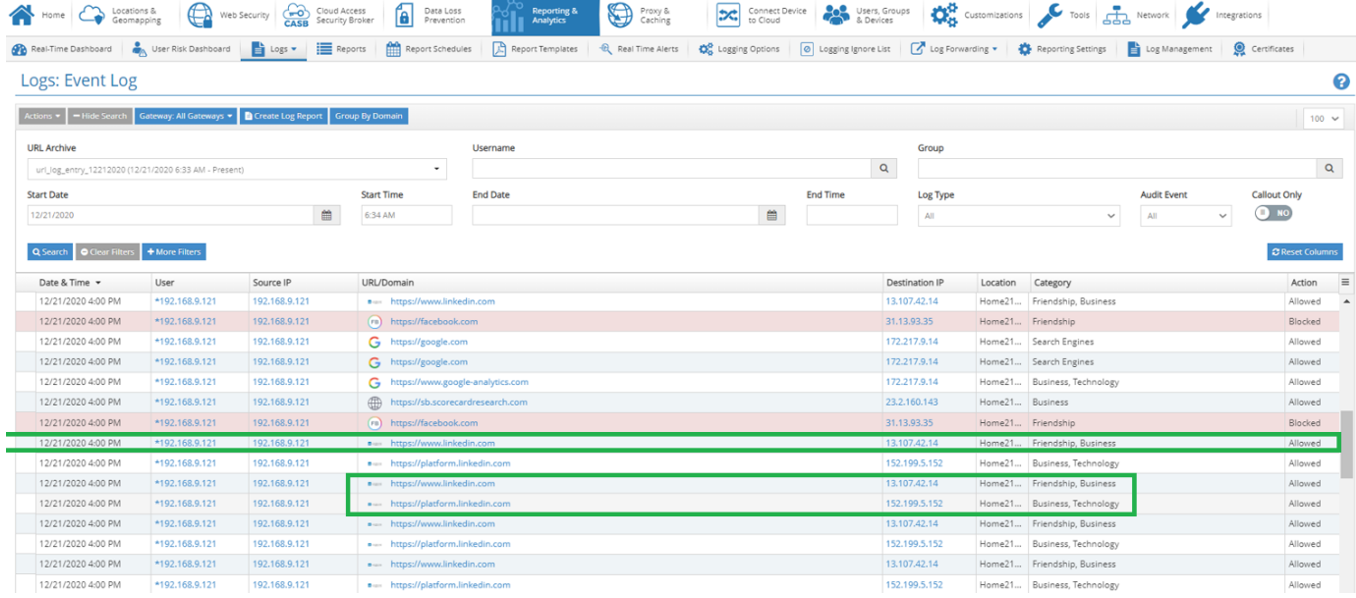

- ギャンブルとフレンドシップカテゴリのIPsec トンネルを介したカテゴリブロックを有効にする

Web セキュリティ-許可リスト

- (友情]カテゴリに許可リストを追加して,Linkedinのみを許可するが,他のすべてのソーシャルメディアカテゴリをブロックする

注: 定義されたベストプラクティスとして、URL Web フィルタ機能を完全に実行するために、許可/禁止リストに追加する前に、他の URL 依存関係をスクラップして解決します。

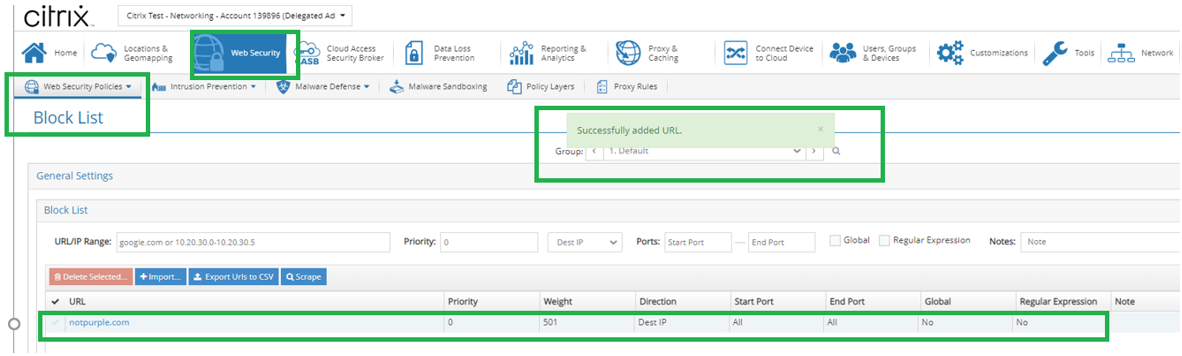

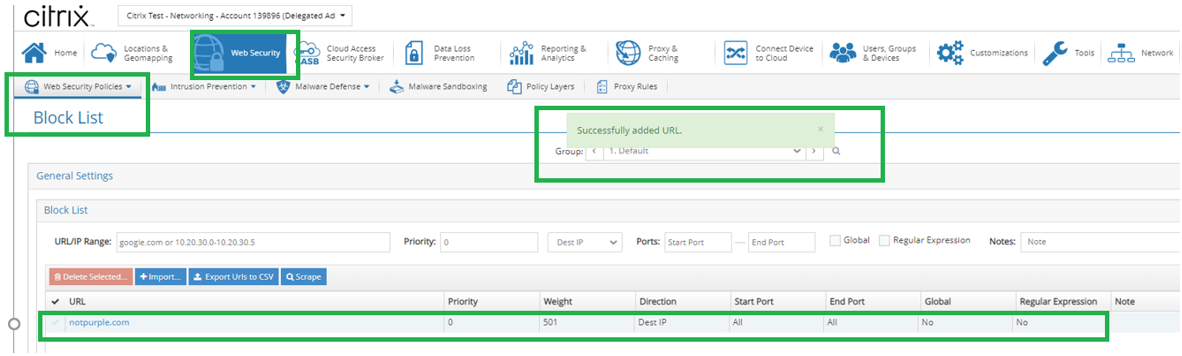

Web セキュリティ-禁止リスト

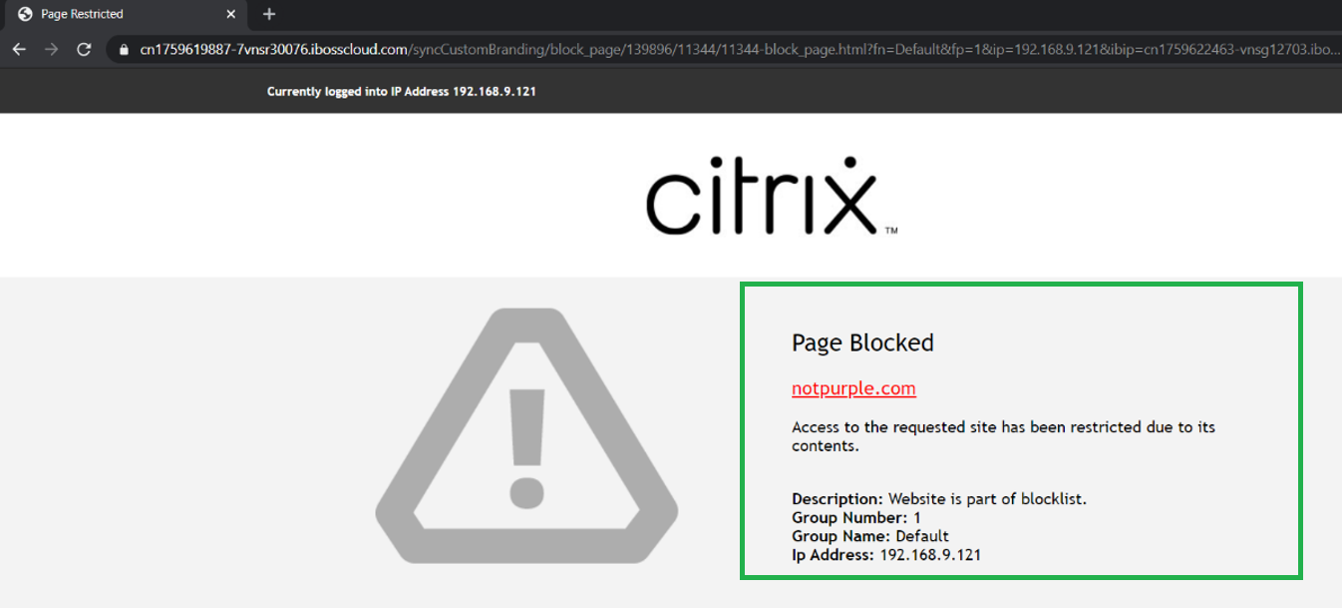

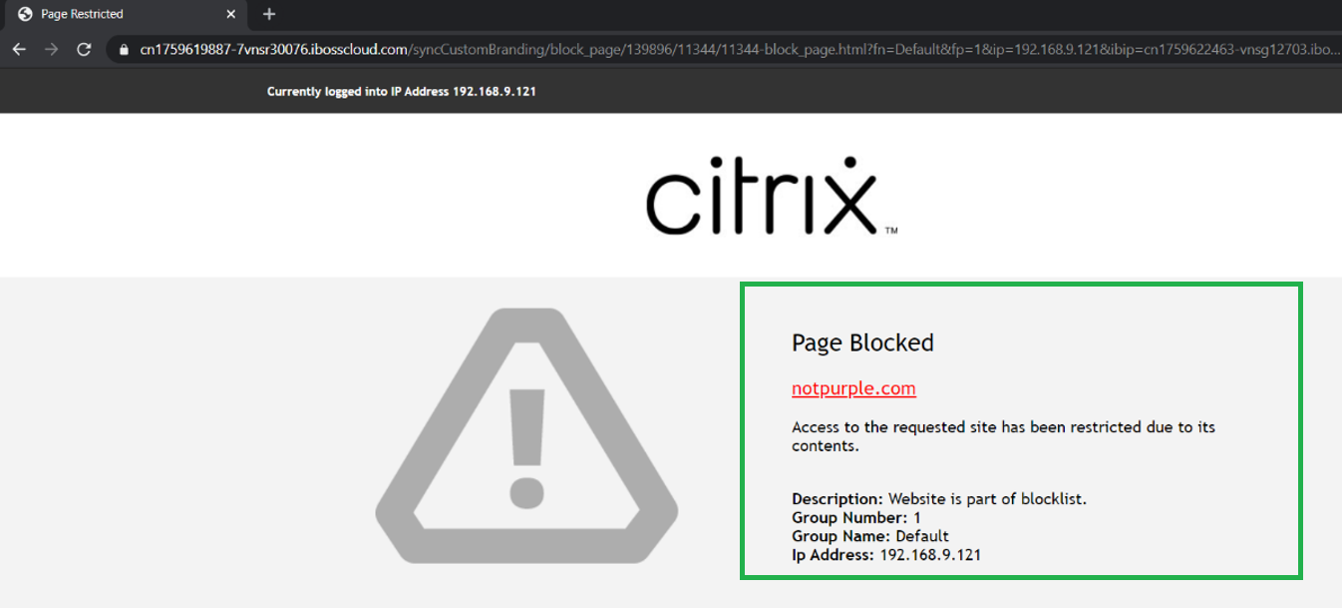

notpurple.com のようなサイトの URL Web フィルタリングを使用して特定のブロックリストを構成する

- Webセキュリティ-> Webセキュリティポリシー-> 禁止リストに移動します

- ウェブURL「notpurple.com」をブロックリストに追加する

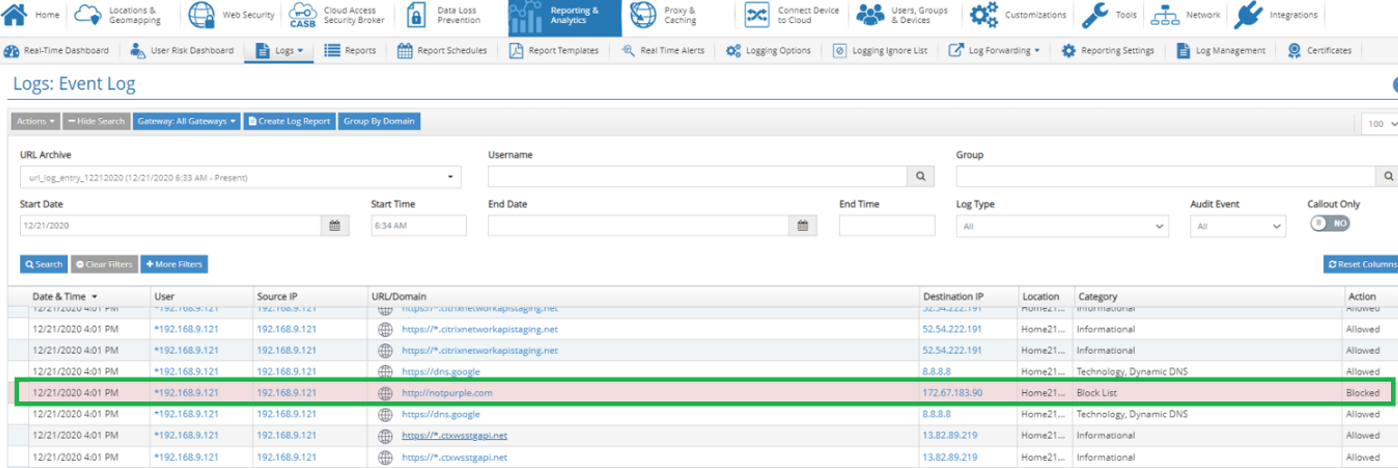

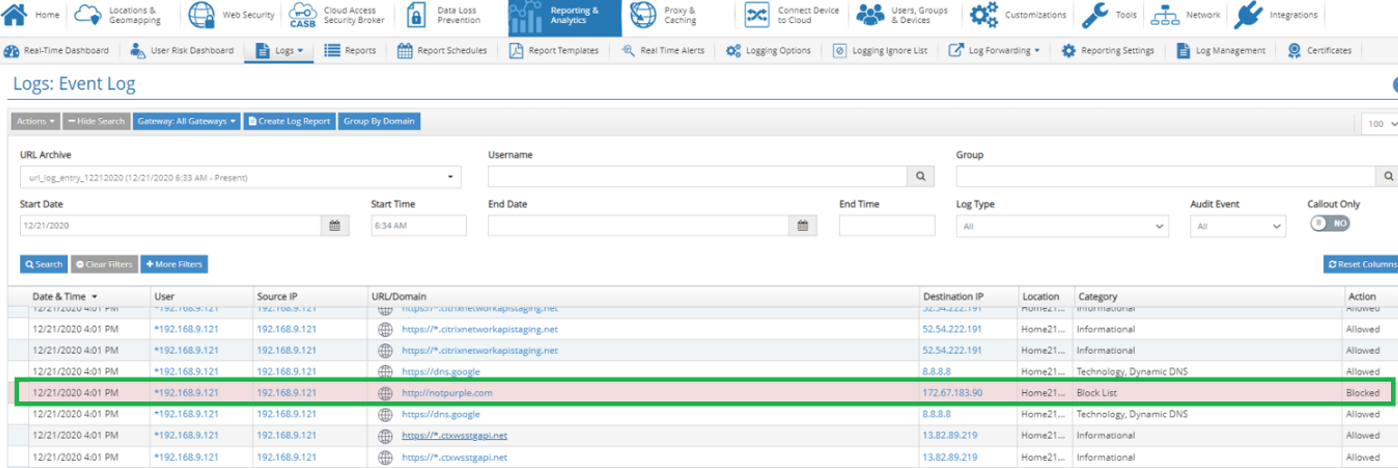

ウェブセキュリティ-カテゴリブロックの検証

- シークレットブラウザータブを開き、ギャンブルカテゴリからギャンブルサイト 777..com にアクセスします。

ブロックリストポリシーの適用により、スプラッシュページが表示されます

- レポーターからは、777.comへのアクセスがギャンブルセクションのためにブロックされていることもログで見ることができます

- レポートと分析-> ログ-> イベントログをクリックします。

- [検索] をクリックします

- 必要に応じて、[その他のフィルタ] をクリックし、[操作] → [ブロック] を選択して、ブロックされているログに記録されたすべてのイベントをフィルタします。

- シークレットブラウザータブを開き、フレンドシップカテゴリからサイトfacebook.comにアクセスします

サイトが開かないことに注意してください(Facebookはブロックされているため、アクセスできません)

レポーターからは、facebook.comへのアクセスがFRIENDSHISTセクションのために断固としてブロックされていることもログで見ることができます

- レポートと分析-> ログ-> イベントログをクリックします。

- [検索] をクリックします

- 必要に応じて、[その他のフィルタ] をクリックし、[操作] → [ブロック] を選択して、ブロックされているログに記録されたすべてのイベントをフィルタします。

Web セキュリティ-IPsec トンネル検証

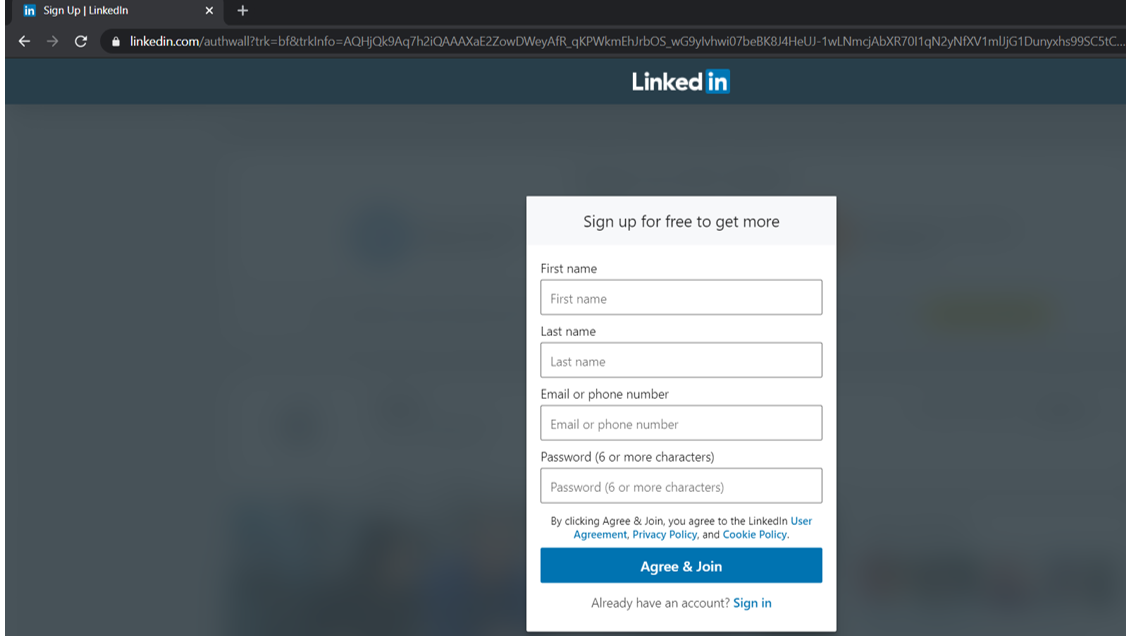

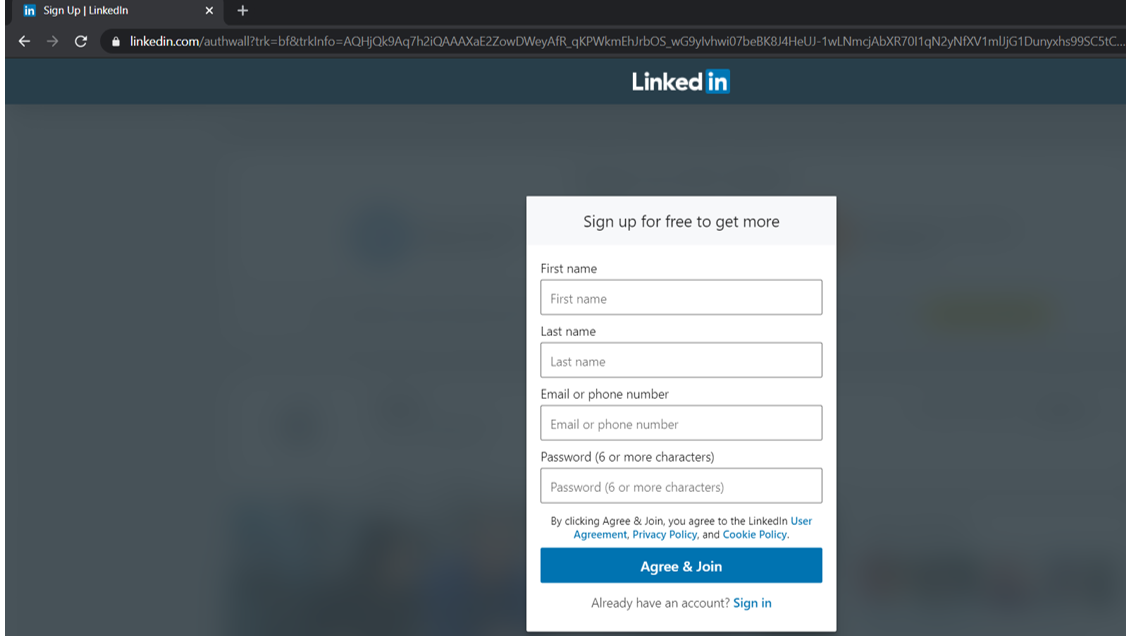

- 最初にLinkedInは、選択的な許可リスト設定を介してブロックされるフレンドシップカテゴリから免除されるように設定していました。

- シークレットブラウザのタブにある「友情」カテゴリから linkedin.com にアクセスする

アクセスが許可され、ページが開くことがわかります

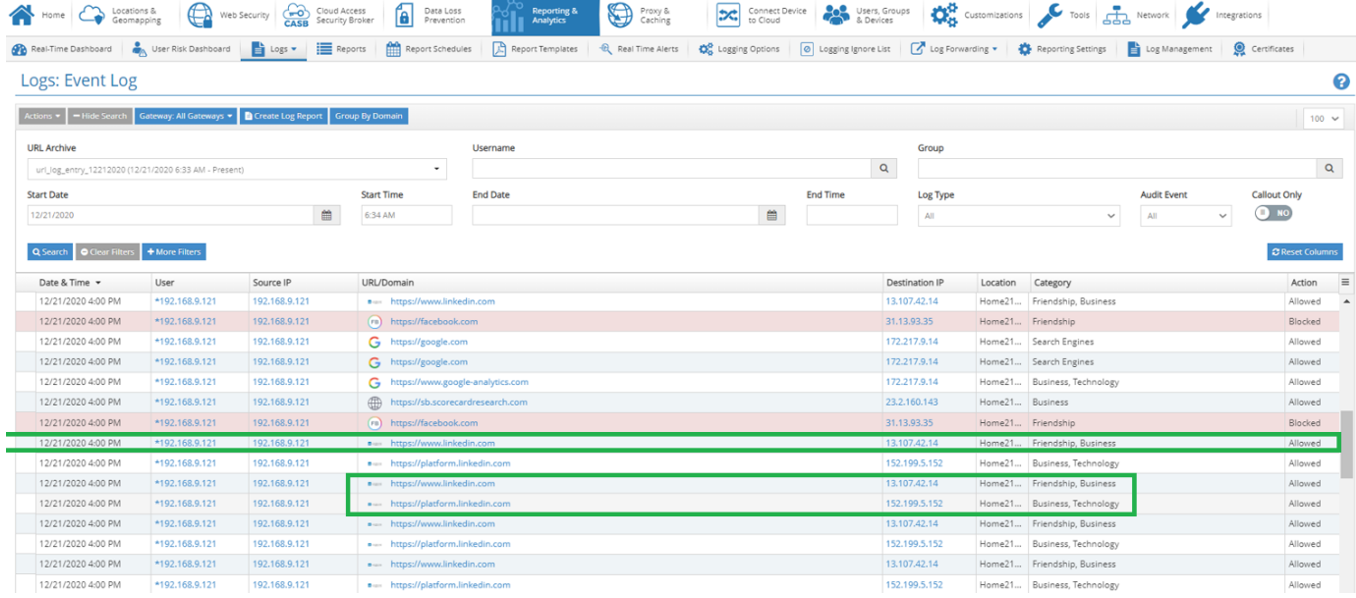

レポーターは、許可リストの設定がカテゴリブロックよりも優先されるため、許可されるトラフィックとブロックされないトラフィックも表示されます。

- 最後に、ブロックリストにある特定のウェブサイトnotpurple.comにアクセスし、トンネルを介してアクセスされたときにブロックされることを確認します

- シークレットブラウザータブを開き、notpurple.com にアクセスします

私たちは、サイトへのアクセスをブロックするスプラッシュページがすぐに得られます

レポーターは、ブロックリストの一部として明示的に設定されているので、ブロックされるトラフィックも表示されます。

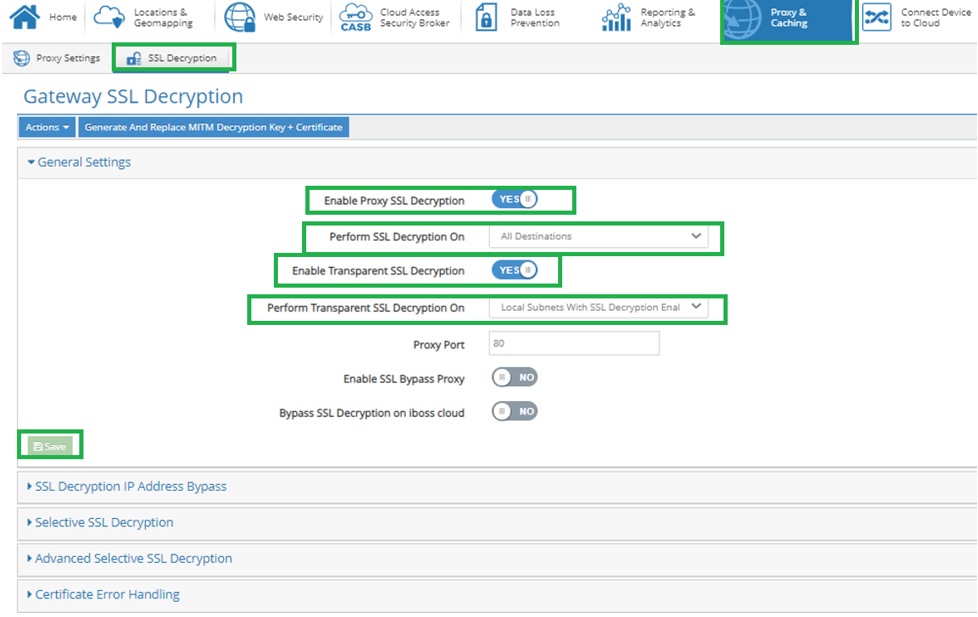

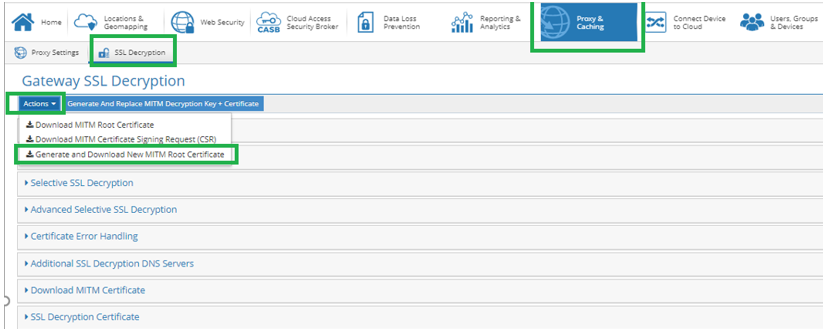

IPsec トンネル SSL 復号化

設定されるトンネルは、明示的に設定されていない限り、一般に SSL 復号化によって無効になります。 IPSec トンネルで SSL 復号化を有効にすると、マルウェア防御、DLP、CASB などの高度なセキュリティ機能をすべて実行できるようになります。

ただし、いくつかの前提条件がありますが、それがないと、Citrix SIAクラウドのIPsec トンネルで高度なセキュリティを有効にすることはできません

重要な 3 つの前提条件:

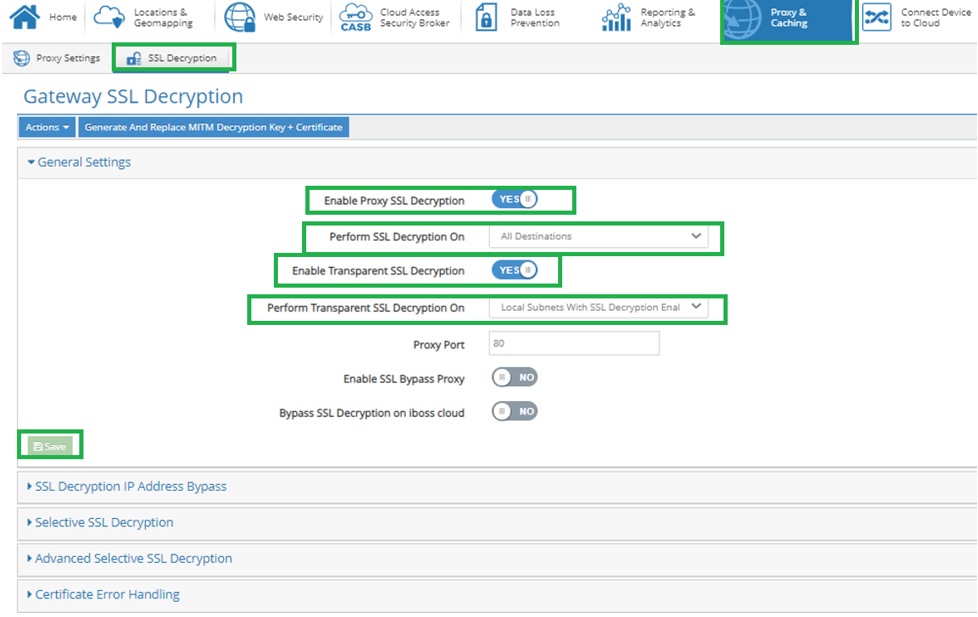

- [プロキシ/キャッシュ]-> [SSL 復号化]-> [一般設定] で透過SSLプロキシを有効にする

- ローカルサブネットの IPSec トンネルで SSL 復号化を有効にする

- Citrix SIA Cloudからルート証明書をダウンロードしてインストールし、信頼されたルート認証局の下のエンドユーザーデバイスにインストールします(プラットフォームによるSSL復号化を有効にするには)

透過的な SSL 復号化

IPSec トンネルを有効にして SSL 復号化を許可するには、透過的な SSL 復号化を有効にする必要があります。

注: SSL 復号化は、その管理方法に応じて、すべての IPsec トンネルに適用できます。すべてのサブネットに対して SSL 復号化を選択するか、IPsec トンネルのローカルサブネットごとに SSL 復号化を手動で有効にすることができます。

このデモ PoC では、SSL 復号化で明示的なトンネルを有効にし、一般設定から「SSL 復号化を有効にしたローカルサブネット」の値を選択します

- プロキシ SSL 復号化を有効にする — はい

- SSL 復号化を実行 — すべての宛先

- 透過的な SSL 復号化を有効にする — はい

- 透過的な SSL 復号化を実行 — SSL 復号化を有効にしたローカルサブネット

他のユーザをデフォルトのままにする

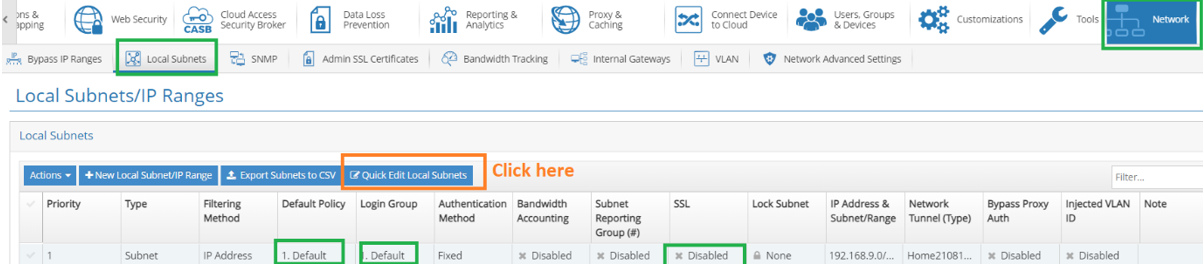

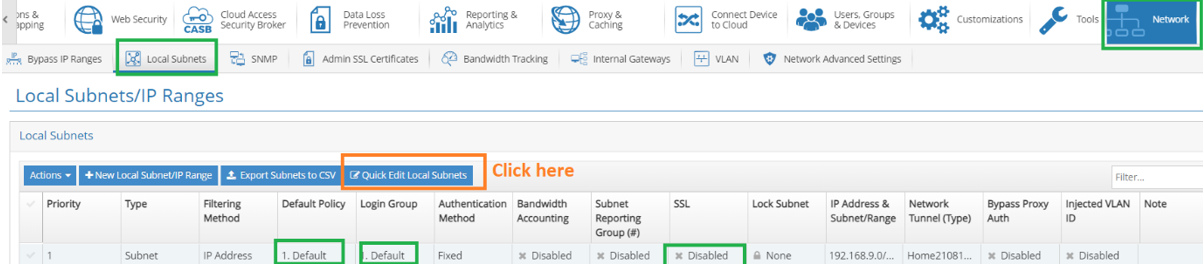

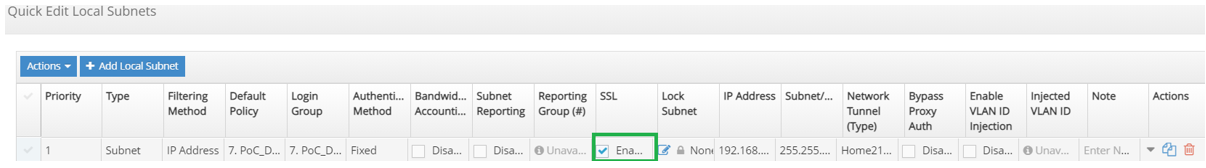

ローカルサブネットの IPSec トンネル復号化

注:トンネルを SIA ポータルで構成した後 (Orchestrator から)、 トンネルで復号化を有効にします。

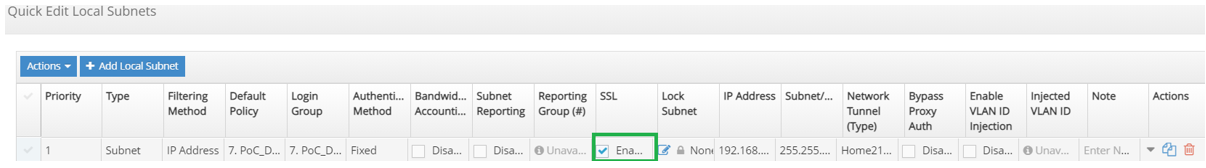

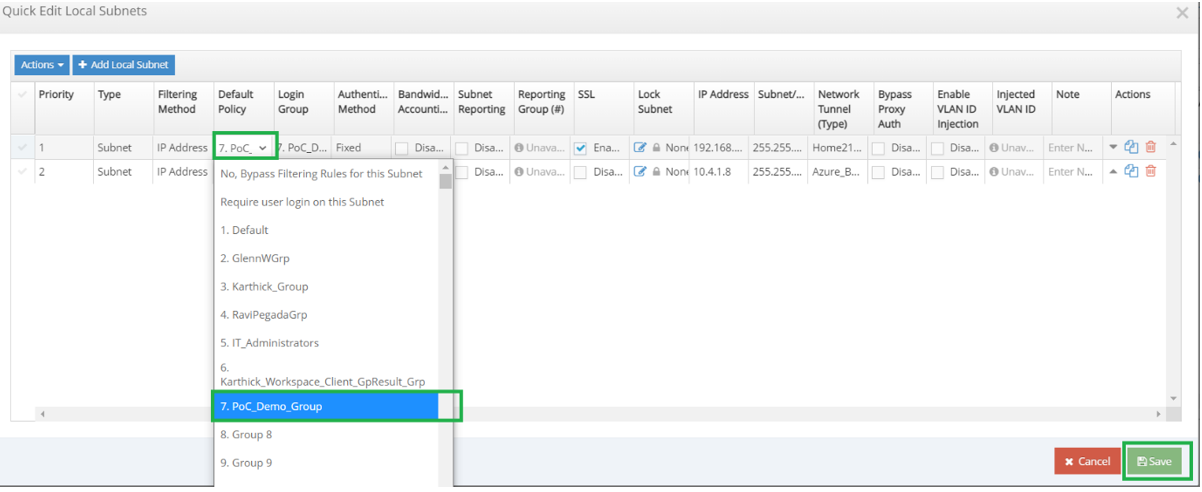

[ネットワーク]-> [ローカルサブネット]-> [ローカルサブネットのクイック編集] (次のスナップショットを参照) をクリックします。

- 作成されたすべての IPSec トンネルには、IPsec トンネルによって保護されているエンドホストのローカル LAN サブネットを定義するローカルサブネットが必要です。

- 名前とローカルサブネットに基づいて IPSec トンネルを選択します。

- ローカルサブネットは、Citrix SIAサイトのローカルLANサブネットを使用して自動的に作成されます

SSL 復号化を有効にするには、[SSL] チェックボックスをオンにします

- クイック編集ウィンドウで、[既定のポリシー] をダブルクリックします。

- デフォルトポリシーは、ローカルサブネットに属するすべてのトラフィックに適用されるセキュリティグループを示します(LAN ネットワークが定義されている)

- 「POC_demo_Group」を選択します。

また、ログイングループをダブルクリックし、「POC_Demo_Group」を選択します

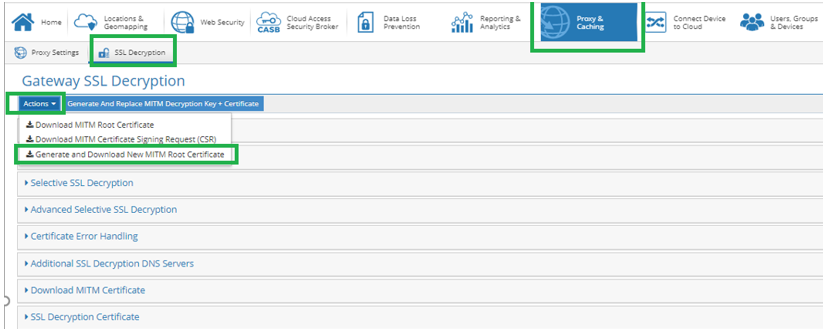

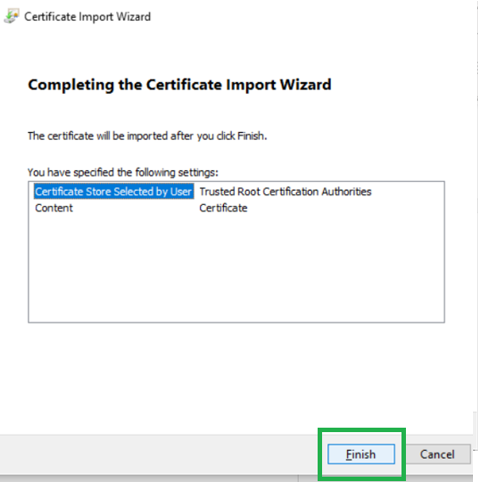

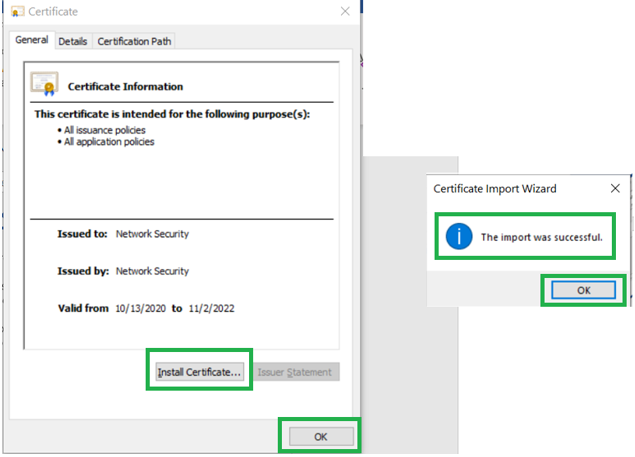

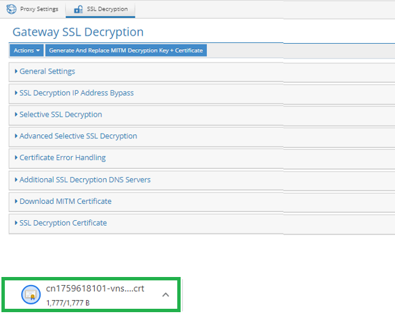

ルート証明書

管理対象外のデバイスのブラウザにCitrix SIA SSLルート証明書をインストールすることは、SSL復号化のために必須です。 SSL 復号化は、CASB、マルウェア防御、DLP などの高度なセキュリティ機能を適用するために必要です。

注: ルート証明書のインストールは手動プロセスであるか、GPO (グループポリシーオブジェクト)、MDM、またはエンタープライズを介して実行する必要があります。スプラッシュページは、開始側のデバイスにルート証明書をインストールする方法を決定します。

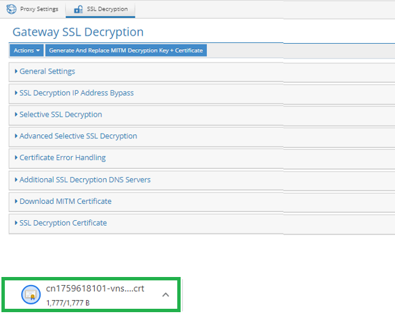

プロキシとキャッシング-> SSL復号化->アクション->新しいMITMルート証明書を生成してダウンロードする

証明書がダウンロードされます。ダウンロードした新しい MITM ルート証明書をクリックします。

証明書をダブルクリックして [開く] をクリックします

![[証明書を開く] をクリックします。](//m.giftsix.com/docs/en-us/tech-zone/learn/media/poc-guides_secure-internet-access-sdwan_clickopnsslcert.png)

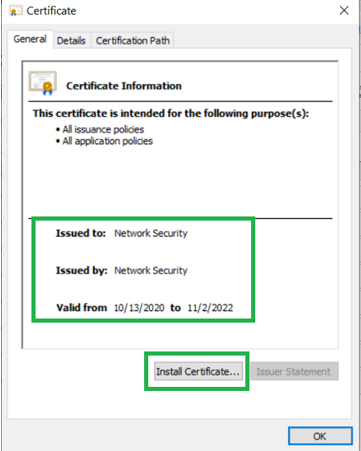

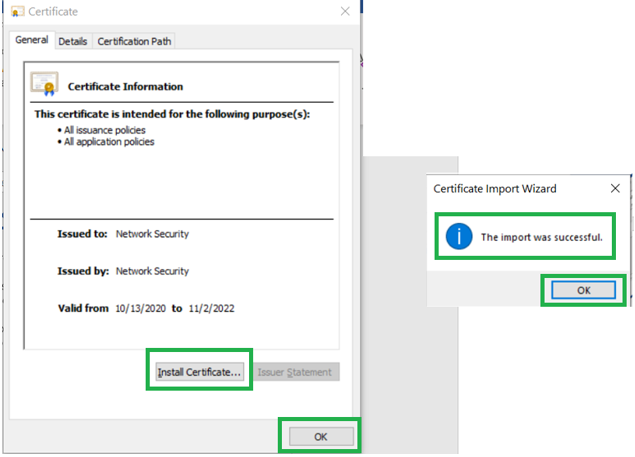

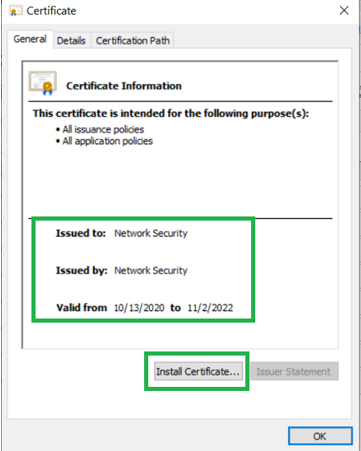

証明書が「ネットワークセキュリティ」の問題であり、有効であることを確認します

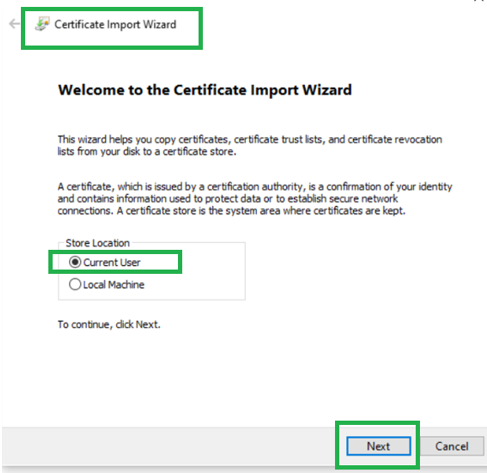

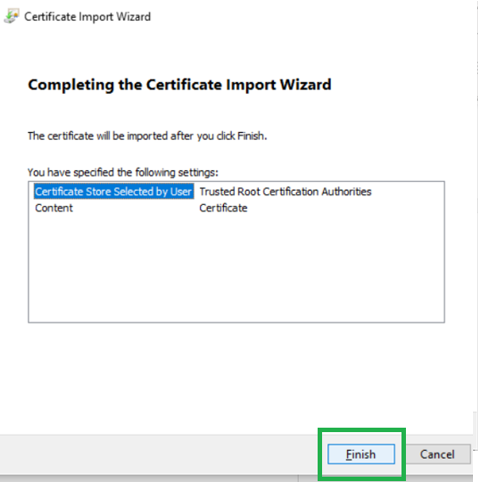

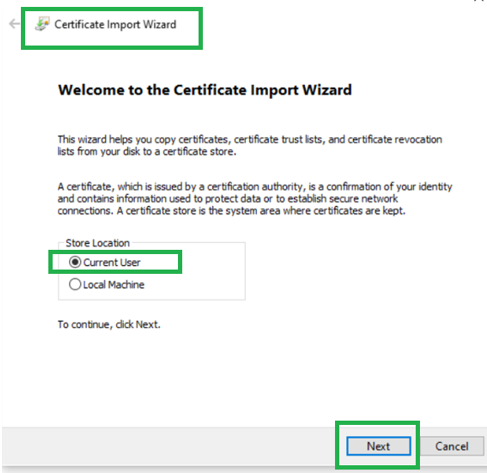

これは私たちをウィザードに連れて行きます。[ストアの場所] で [現在のユーザー] を選択し、[次へ] をクリックします。

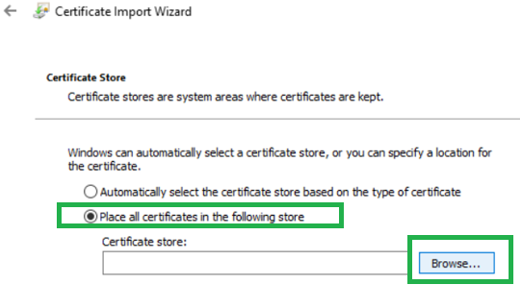

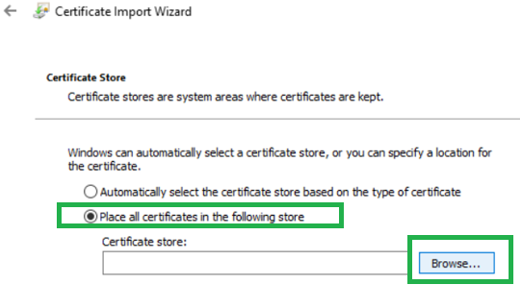

[すべての証明書を次のストアに配置する] をクリックし、[参照] をクリックします。

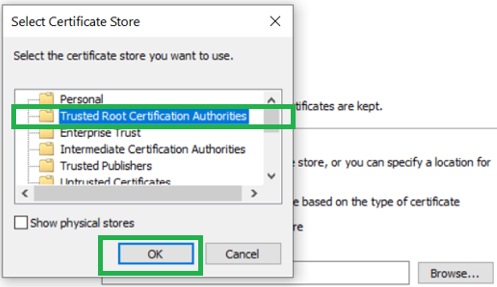

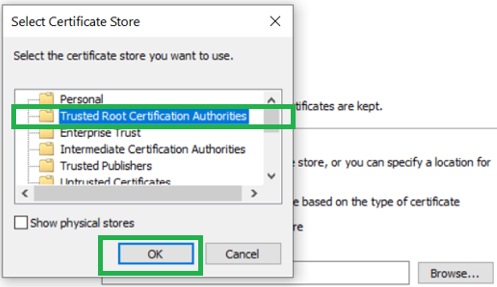

「信頼されたルート証明機関」をクリックし、「OK」をクリックします

手順 6 の後で、証明書ストアが「信頼されたルート証明機関」で更新され、[次へ ] をクリックします。

「完了」をクリックします。

インポートが成功したことを示すウィンドウがポップアップ表示されます。ポップアップウィンドウで「OK」をクリックし、証明書のインストールウィンドウで「OK」をクリックします。

インストールが完了したら、発行者「ネットワークセキュリティ」による証明書が信頼されたルート証明機関に存在することを確認します。

Windows の場合:検索ボックスでcertmgrを検索し、証明書マネージャを開くことができます

- [信頼されたルート証明機関] に移動してクリックします。

- [証明書] をクリックします

- 「ネットワークセキュリティ」という名前で証明書を確認します (強調表示)

証明書が見つかった場合、インストールは成功し、IPSec トンネル経由で SSL 復号化をテストするための前提条件が完了します。

PoC ユースケース 3: SIA エージェントのない管理対象外のエンドポイント + SSL 暗号化を使用する Citrix SD-WAN

このユースケースでは、SSL復号化でCitrix SIA IPsecトンネルを使用し、CASBのようなCitrix SIAクラウドからの高度なセキュリティ機能を行使します, マルウェア防御, DLPなど.

Citrix SIA IPsec トンネルを使用すると、BYOD、パーソナル、ゲストデバイスなどの管理対象外のデバイスを、支社のSD-WANの背後で安全に管理できます。エージェントを持つデバイスはトンネルをバイパスし、ポリシーを適用します。

推奨されるベストプラクティス: デバイスにCloud Connectorエージェントがない場合、Citrix SD-WANによって管理されるブランチは、IPsecトンネルを使用して、Citrix SIAプラットフォームを使用してこれらのデバイスのセキュリティポリシーを安全に管理することをお勧めします。

CASB:ポリシー設定

Googleブラウザで安全な検索を有効にし、gmail.comへのアクセスを無効にするCASBルールを作成します

- CASB-> CASB アプリコントロール-> クラウドアプリコントロールに移動します

- グループを「POC_Demo_Group」として選択します

- [検索エンジンコントロール]-> [Google セーフ検索の強制]

- [現在のグループに安全な検索を強制する] を選択します。

- グーグルコントロールの下に

- [Google Drive をブロックする] を有効にする

「保存」をクリックします。

CASB-検証

Google ブラウザのセーフ検索の有効化

- シークレットブラウザータブで google.com にアクセスする

- アクセスするとすぐに、検索バーでgoogle.comが手に入ります

- Citrixまたは任意のキーワードを入力して検索を開始

安全な検索がオンであるとして検索結果がフィルタリングされ、キーワードがエンジンに入力されるとすぐに示されることがわかります

Google Drive ブロック制御

- シークレットブラウザタブで drive.google.com にアクセスする

アクセスするとすぐに、POC_Demo_Group セキュリティグループで CASB コントロールが実行されたために Google Drive へのアクセスがブロックされたことを示すスプラッシュページが表示されます。

- レポーターのイベントログには、Google Drive へのアクセスがブロックされていることも示されます。

カテゴリは、CASBコントロールから来て「Google Drive がブロックされました」と表示されます

マルウェア対策-構成

注: SSL 復号化を有効にする必要があります (Cloud Connectorを使用してエージェントのインストールの一部としてルート証明書を自動インストールするように構成されており、この機能はデフォルトで有効になっている場合)

- ウェブセキュリティ-> マルウェア防御-> クラウドマルウェア保護

- コンテンツエンジンの準備ができている必要があります

スキャンエラー時にブロックをクリックして有効にする

マルウェア対策-検証

- https://www.eicar.org/?page_id=3950にアクセスする

下にスクロールして、68バイトのファイルをダウンロードをクリックします

確認

ファイルのダウンロードが開始されると、スプラッシュ画面がポップアップします。ウイルス検出によりページがブロックされます。

Reporterは、マルウェア保護の適用も示しています

DLP-設定

情報漏えい対策の構成

- 情報漏えい対策タブ-> DLP 設定をクリックします。

- [はい] をクリックして、コンテンツ分析とデータ漏えい対策を行います

- DLP コンテンツおよび分析エンジンの準備ができて、構成が適切であることを確認します。

PoC の場合、コンテンツエンジンと分析エンジンのデフォルト選択を許可する

- DLP ルールを作成して、不正なコンテンツのアップロード/ダウンロード/両方に情報漏えい対策を適用できます

- 情報漏えい対策タブに移動

- [DLP ルール] をクリックします。

- [+ルールの追加] をクリックします。

- [一般情報] タブで、次の操作を行います。

- ルールが「はい」であることを確認

- ルールの名前を指定します

- アップロードに DLP を適用できるように、PUT と POST の HTTP メソッドを有効にします

- コンテンツエンジンをデフォルトのままにする

- [ネットワークソース] から [コンテンツタイプ] まで [DLP] タブ

- ポリシーを「選択したアイテム以外のすべてを含める」を選択します。

- [検索基準] タブでのデフォルトを許可

- アクションを「ブロック」として選択します

DLP-検証

- Gotohttps://dlptest.com(情報漏えい対策テストを検証するサイト)

- [サンプルデータ] をクリックし、サンプル情報を表示します。

[XLS ファイル] をクリックします (ファイルをダウンロードします)。

ダウンロードフォルダ (または選択したフォルダ) の下に「sample-data.xls」という名前でファイルがダウンロードされることを確認します。

- 次に、新しいブラウザのシークレットタブを開き、https://dataleaktest.comと入力します。

- 「テストをアップロード」をクリックします

- アップロードテストページで、下にスクロールして「SSL ON」をクリックします。

- SSL ONをクリックすると、黒い画面に「SSL ONで次のDLPテスト用のシステム準備完了」というメッセージが表示されます

- [参照] をクリックします

- 以前にダウンロードしたファイル sample-data.xls を選択し、アップロードします

機密ファイル(SSNを含む)をアップロードすると、スプラッシュ画面がポップアップします。不正なコンテンツの検出により、ページがブロックされます。

DLP イベントのレポーターログを確認します。

- [その他のフィルタ] をクリックします

- ログの種類を DLP として選択し、[検索] をクリックします。

DLP アップロードがブロックされ、スプラッシュページがユーザーに表示されます

概要

この概念実証ガイドでは、組織のエッジSD-WANデバイスをCitrix SIA Cloudと統合する方法を学びました。Citrix SD-WANとCitrix SIAを組み合わせることで、優れたユーザーエクスペリエンスとともに、パフォーマンス向上とセキュリティ上のメリットが企業に提供されます。

この記事の概要

- 概要

- スコープ

- 長所

- Citrix SD-WAN + SIA全体のトポロジ

- Citrix SD-WAN +SIA統合の使用例

- PoC の前提条件

- Citrix SD-WAN 110/210の構成

- Citrix SD-WAN IPsec トンネル

- トンネル検証

- PoC ユースケース 1-SIA エージェント+ ブランチ内のCitrix SD-WAN

- SIA エージェントのアンインストール

- PoC ユースケース 2: SIA エージェントのない管理対象外のエンドポイント + Citrix SD-WAN

- IPsec トンネル SSL 復号化

- PoC ユースケース 3: SIA エージェントのない管理対象外のエンドポイント + SSL 暗号化を使用する Citrix SD-WAN

- 概要

![[証明書を開く] をクリックします。](http://m.giftsix.com/docs/en-us/tech-zone/learn/media/poc-guides_secure-internet-access-sdwan_clickopnsslcert.png)