概念実証ガイド:プッシュトークンを使用したCitrix网关認証用のnFactor

はじめに

基于时间的一次性密码(TOTP;時間ベース一次密码)は,他の要因とともにセキュリティポスチャを強化できる認証を提供する手段として,ますます一般的になっています。你觉得与推动はユーザーが認証検証要求を指先で受信および受け入れることができるため,モバイルデバイスを活用します。交換は,セットアップ中に配布される共有キーにハッシュを適用することによって保護されます。

Citrix网关は,OTPのプッシュ通知をサポートしており,Webサービス,VPN, Citrix虚拟应用程序和桌面などのさまざまなサービスの認証を提供します。このPOCガイドでは,Citrix虚拟应用程序和桌面環境での認証のためにそれを使用することをデモンストレーションします。

概要

このガイドでは,Citrix网关で2要素認証を使用して概念実証環境を実装する方法について説明します。最初の要素としてLDAPを使用してActive Directory資格情報を検証し,2番目の要素としてCitrix云プッシュ認証を使用します。Citrix虚拟应用程序和桌面公開仮想デスクトップを使用して,接続性を検証します。

次のコンポーネントのインストールと構成が完了したことを前提としています。

- Citrix网关をインストールし,ライセンス取得し,ワイルドカード証明書にバインドされた外部から到達可能な仮想サーバーを使用して構成します。

- 認証にLDAPを使用するCitrix网关とCitrix虚拟应用程序和桌面環境を統合する

- Citrix云アカウントが確立されました

- Citrix工作区アプリがインストールされたエンドポイント

- Citrix SSOアプリがインストールされたモバイルデバイス

- Active Directory(广告)が環境で使用可能

最新の製品バージョンとライセンス要件については,Citrixドキュメントを参照してください。プッシュ認証

Citrix网关

nFactor

- Citrix ADC UIにログインする

- [トラフィック管理]> [SSL] >[証明書]>[すべての証明書]の順に選択し,ドメイン証明書がインストールされていることを確認します。このPOCの例では,Active Directoryドメインに対応するワイルドカード証明書を使用しました。詳しくは。”Citrix ADC SSL証明書“を参照してください。

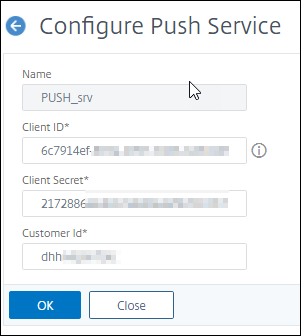

プッシュサービスアクション

- 次に移動します。

安全> AAA -应用流量>策略>认证>高级策略>动作>推送服务 - (追加]を選択します

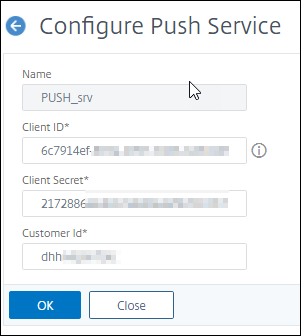

- 次のフィールドに入力し,“OK”をクリックします。

- 名前,一意の値です。私たちはCitrix云と統合するために,次のフィールドに値を入力します——プッシュサービス

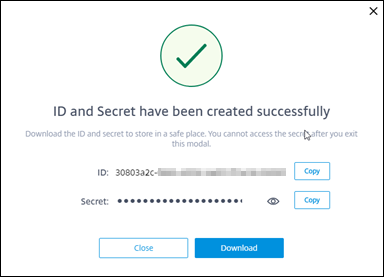

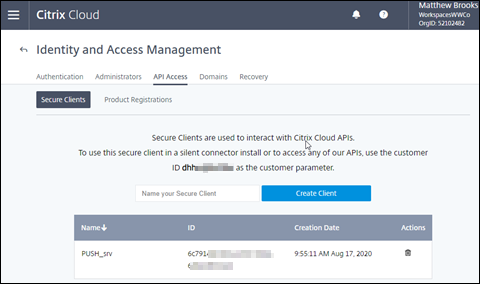

citrix云にログインし,アイデンティティとアクセス管理に移動します> APIアクセス* * *プッシュサービスの一意の名前を作成し,クライアントの作成を選択しますCitrix云と統合するために,当社のCitrix ADCポリシーにこれらの値をコピーして貼り付けます——プッシュサービス* * *クライアントID -コピーcitrix云IDと秘密のポップアップからクライアントIDを貼り付けます*クライアントシークレット——コピーcitrix云IDと秘密からクライアントIDを貼り付けますポップアップ*[閉じる]を選択します。

*クライアントID -コピーcitrix云IDと秘密のポップアップからクライアントIDを貼り付けます*クライアントシークレット——コピーcitrix云IDと秘密からクライアントIDを貼り付けますポップアップ*[閉じる]を選択します。 *(顧客ID] citrix云の[IDとアクセス管理]の[APIアクセス]ページからクライアントIDをコピーして貼り付けます

*(顧客ID] citrix云の[IDとアクセス管理]の[APIアクセス]ページからクライアントIDをコピーして貼り付けます

- (作成]をクリックします。

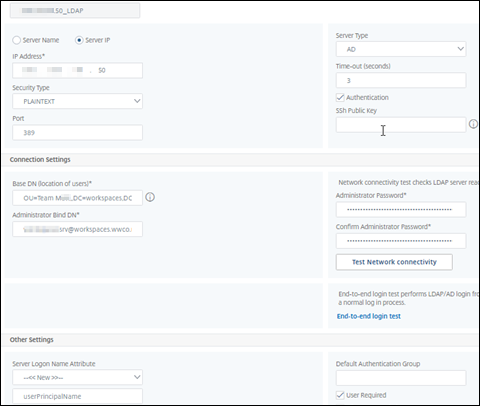

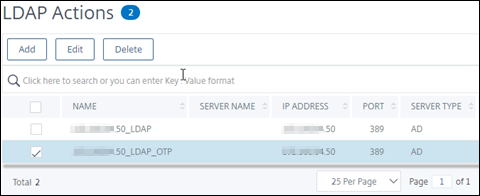

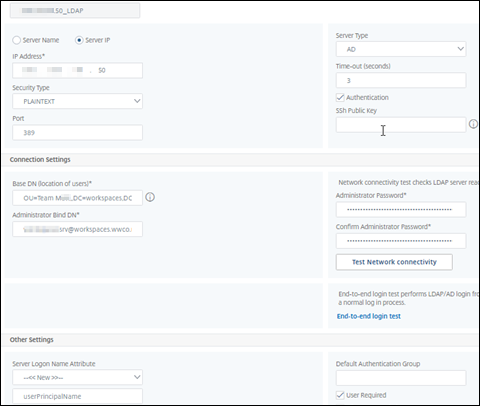

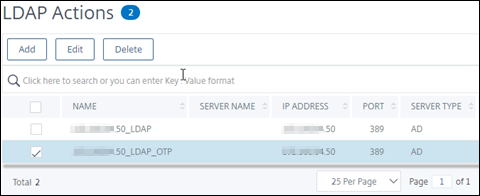

LDAP -認証アクション

- 次に移動します。

安全> AAA -应用流量>策略>认证>高级策略>动作> LDAP - (追加]を選択します

- 次のフィールドに入力します。

- 名前,一意の値

- サーバー名/ IPアドレス广告サーバーのFQDNまたはIPアドレスを選択します。

192.0.2.50_LDAPを入力します - ベースDN-ADユーザーコンテナへのパスを入力します。

OU=团队帐户,DC=工作区,DC=wwco, DC=netを入力します - 管理者バインドDN -管理者/サービスアカウントを入力して,ユーザーを認証するために广告を照会します。

workspacesserviceaccount@workspaces.wwco.netを入力します - 確認/管理者パスワード——管理者/サービスアカウントのパスワードを入力/確認する

- サーバーログオン名属性——このフィールドの下の2番目のフィールドに

userPrincipalNameを入力

- (作成]を選択します。

詳細については,LDAP認証ポリシーを参照してください。

詳細については,LDAP認証ポリシーを参照してください。

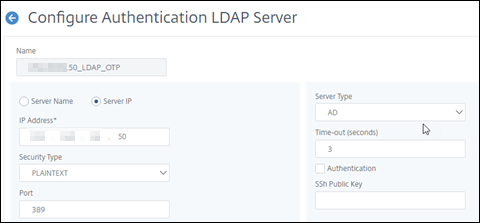

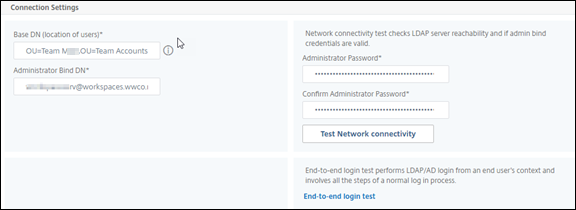

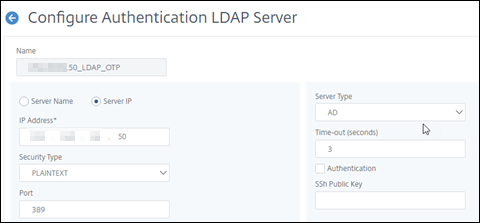

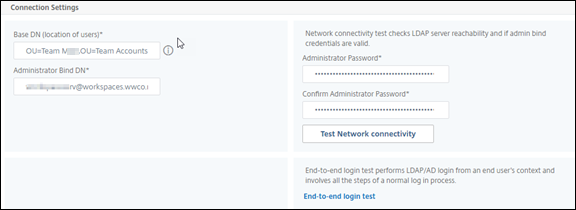

LDAP -トークン・ストレージ・アクション

- 次に移動します。

安全> AAA -应用流量>策略>认证>高级策略>动作> LDAP - 上で作成したLDAPアクションを選択し,[作成)

- 名前にOTPまたは任意の識別子を付加し,認証の選択を解除する。

- (接続設定]で,[ベースDN],[管理者バインドDN],[パスワード]を確認します。管理者ユーザーまたはサービスアカウントがドメイン管理者のメンバーであることを確認します。このポリシーは,ユーザーのオーセンティケータアプリによって登録されたトークンを,ユーザーオブジェクトのuserParameters属性に書き込むために使用されます。

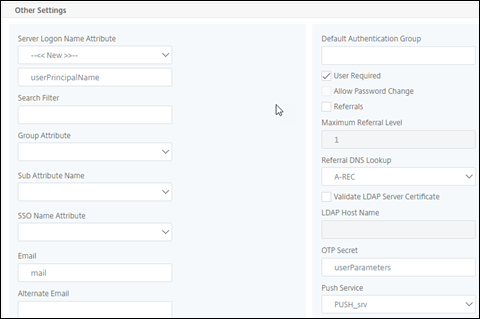

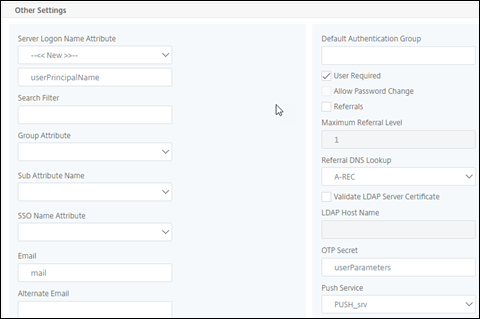

- [その他の設定]まで下にスクロールします

- OTPシークレット-

userParametersを入力します - プッシュサービス——上記で作成したプッシュサービスポリシーを選択します

- OTPシークレット-

- (作成]を選択します

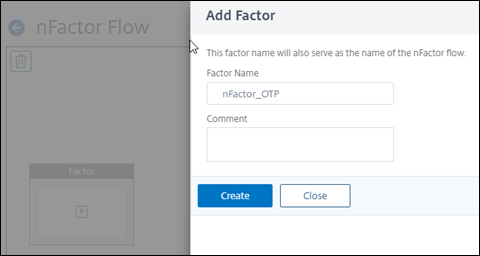

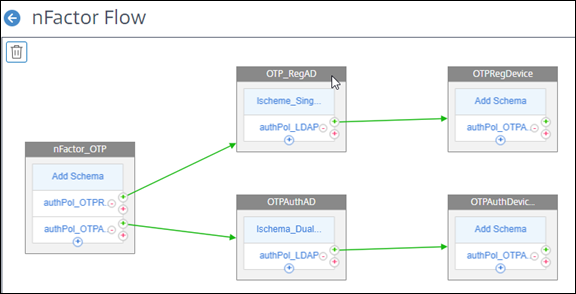

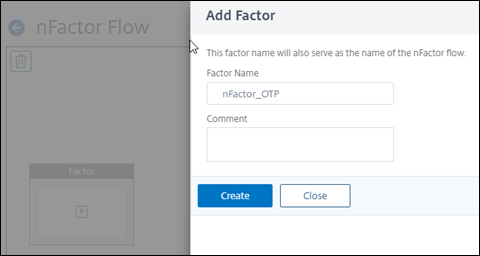

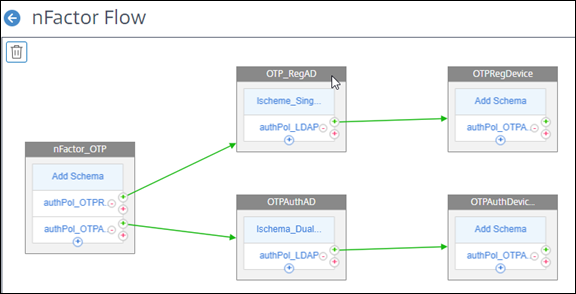

nFactor

- 次に移動します。

安全> AAA -应用流量> nFactor Visualizer > nFactor flow - (追加]を選択し[係数]ボックスでプラス記号を選択します

- nFactor_OTPと入力し,作成]を選択します。

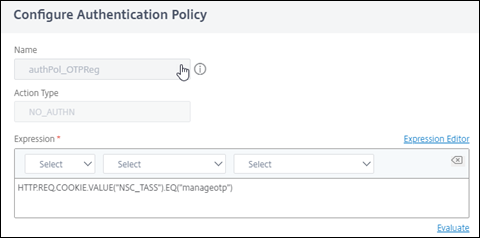

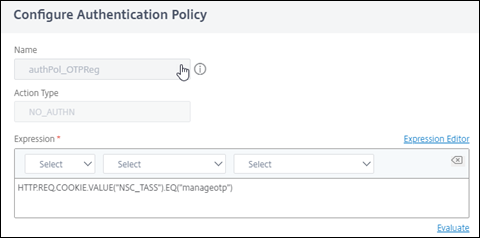

nFactor——登録フロー

- [ポリシーの追加]を選択し,[ポリシーの選択]の横にある[追加]をもう一度選択します

- 入力

authPol_OTPReg - [アクションタイプ]で

NO_AUTHNを選択します - エクスプレッションエディタ(表达式编辑器)を選択し,表示されるドロップダウンメニューで以下を選択してエクスプレッションを作成します。

HTTP要求的事情COOKIE.VALUE(字符串)= NSC_TASSEQ(字符串)= manageotp

- (完了],[作成],[追加]の順に選択します。

- AuthPol_OtPregポリシーの横にある緑のプラス記号を選択して,ファクタを作成します

OTPRegADと入力して[作成]を選択します。- 作成したボックスで,[スキーマの追加]を選択します。

- (追加]を選択し,

lschema_SingleRegOTPを入力します - [スキーマファイル]でLoginSchemaに移動し,

SingleAuthManageOTP.xmlを選択します - 青い選択ボタンを選択し,[作成],[好]の順に選択します。

- 同じボックスで[ポリシーの追加]を選択し,[ポリシーの選択]の横にある[追加]をもう一度選択します。

- 名前としてauthPol_LDAPと入力します。

- [アクションタイプ]で(LDAP)を選択します

- [アクション]で最初のLDAP認証アクションを選択します。

192.0.2.50_LDAPを使用します。 - (式)で真正と入力します。

- (作成]、[追加]の順に選択します。

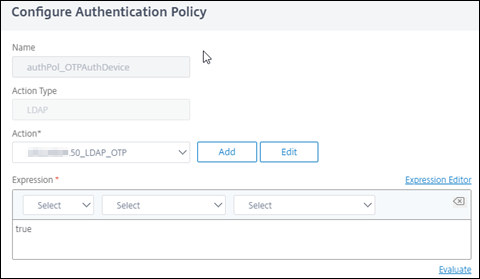

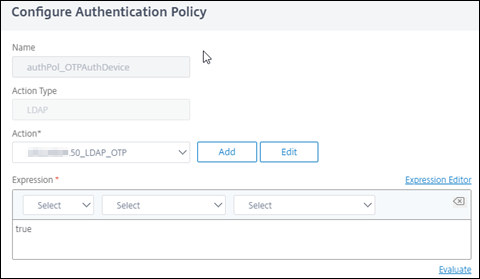

authPol_LDAP政策の横にある緑色のプラス記号を選択して,因子を作成します。OTPRegDeviceと入力して[作成]を選択します。- 同じボックスで[ポリシーの追加]を選択し,[ポリシーの選択]の横にある[追加]をもう一度選択します。

- 名前に

authPol_OTPAuthDeviceを入力します - [アクションタイプ]で(LDAP)を選択します

- [アクション]で,新しく作成した(2番目の)LDAP認証アクションを選択します。

192.0.2.50_LDAP_OTPを使用します。 - (式)で真正と入力します。

- (作成]、[追加]の順に選択します。

nFactor——認証フロー

authPol_OTPRegポリシーの下の青いプラス記号を選択します- 入力

authPol_OTPAuth - [アクションタイプ]で

NO_AUTHNを選択します - (式)で真正と入力します。

- (作成]を選択します

authPol_OTPAuthポリシーの横にある緑のプラス記号を選択して,ファクタを作成します- 入力

OTPAuthAD - (作成]を選択します

- 作成したボックスで,[スキーマの追加]を選択します。

- (追加]を選択し,

lschema_DualAuthOTPを入力します - [スキーマファイル]でLoginSchemaに移動し,

DualAuthPushOrOTP.xmlを選択します - 青い選択ボタンを選択し,[作成],[好]の順に選択します。

- 同じボックスで[ポリシーの追加]を選択します。

- 最初のLDAP認証アクションにマップする,登録フローのセットアップ中に作成したポリシーを選択します。

authPol_LDAPを使用します。 - (追加]を選択します

authPol_Ldapポリシーの横にある緑のプラス記号を選択して,ファクタを作成しますOTPAuthDeviceこの係数は,OTPトークンを使用して第2要素認証を実行します- (作成]を選択します

- 同じボックスで[ポリシーの追加]を選択します。

- 登録フローの設定時に作成したポリシー

authPol_OTPAuthDeviceを選択します。 - (追加]を選択します

- これでnFactorフローの設定が完了し,[完了]をクリックできます。

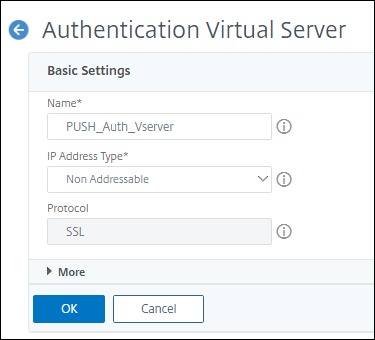

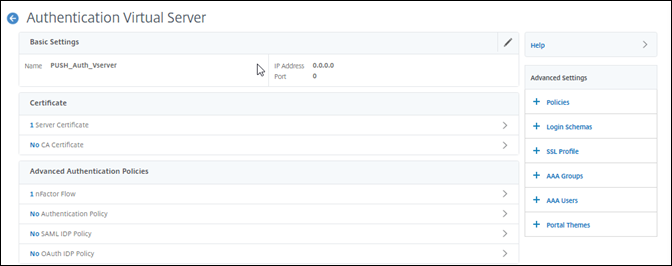

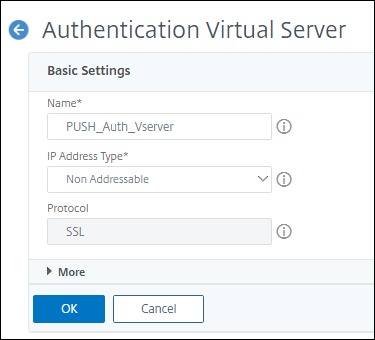

Citrix ADC認証,承認,監査(Citrix ADC AAA)仮想サーバー

- 次に

安全> AAA -应用流量>虚拟服务器に移動し,追加]を選択します。 - 次のフィールドを入力し,“OK”をクリックします。

- 名前,一意の値

- IPアドレスの種類-

非可寻址

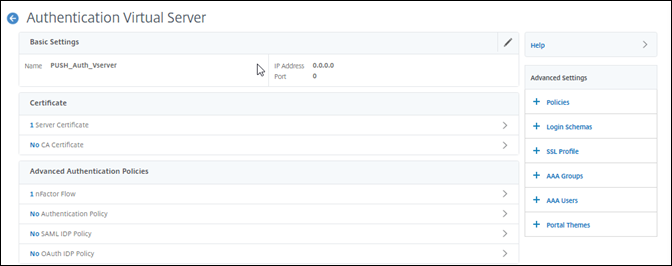

- [サーバー証明書なし]を選択し,ドメイン証明書を選択し,[選択],[バインド],[続行]の順にクリックします。

- nファクターフローなしを選択します

- [nFactorフローを選択]で右矢印をクリックし,前に作成した

nFactor_OTPフローを選択します。 - [選択]、[バインド]をクリックします。

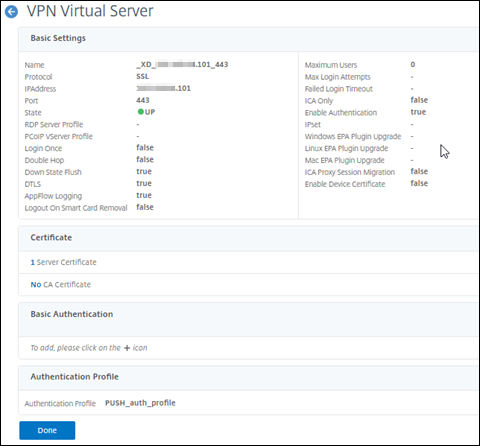

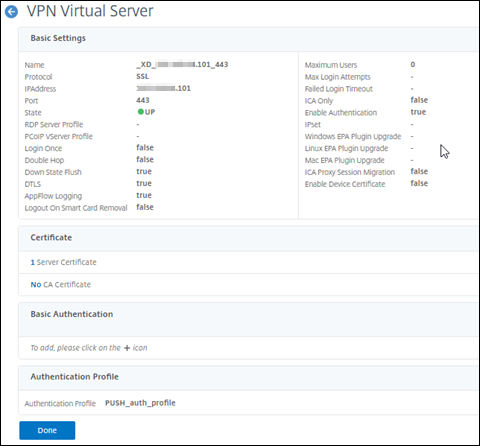

Citrix网关——仮想サーバー

- 次に移動します。

Citrix网关>虚拟服务器 - Citrix虚拟应用程序和桌面環境へのプロキシアクセスを提供する既存の仮想サーバーを選択します

- [編集]を選択します。

- (基本認証——プライマリ認証]で(LDAPポリシー]を選択します。

- ポリシーをチェックし,[取消]を選択し,[はい]を選択して確定し,[关闭]

- 右側の[詳細設定]メニューで,[認証プロファイル]を選択します

- (追加]を選択します

- 名前を入力してください。を入力します

PUSH_auth_profile - [認証仮想サーバー]で右矢印をクリックし,作成したCitrix ADC AAA仮想サーバーを選択します

PUSH_Auth_Vserver - [選択]、[作成]の順にクリックします。

- [好]をクリックし,基本認証ポリシーが削除されている間,仮想サーバの認証プロファイルが選択されていることを確認します。

- (完了]をクリックします

ユーザーエンドポイント

今,私たちは,モバイルデバイスを登録し,私たちのCitrix虚拟应用程序和桌面環境に認証することにより,プッシュをテストします。

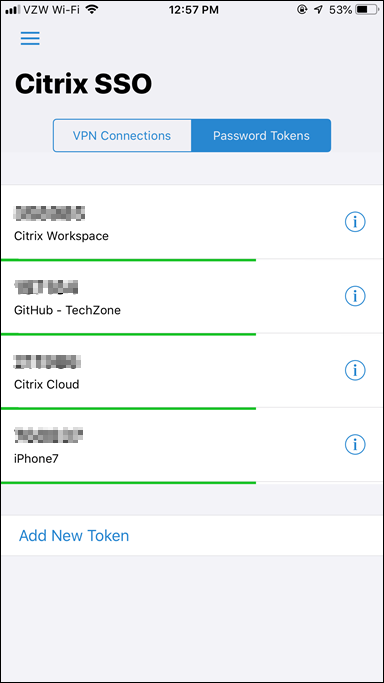

Citrix SSOアプリでの登録

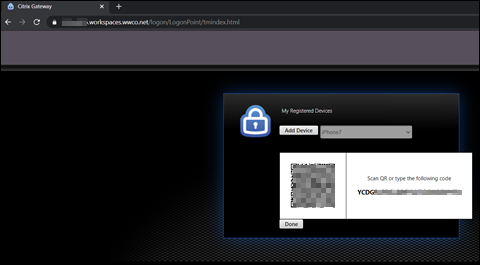

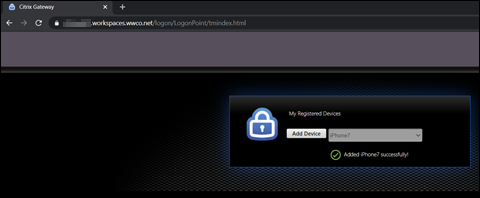

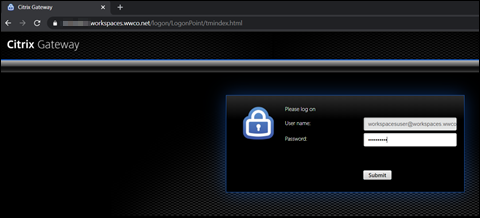

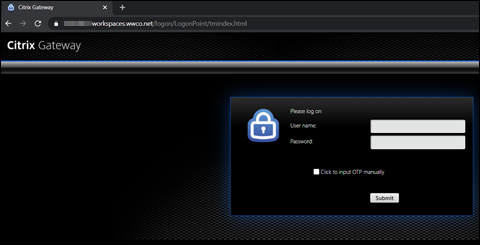

- ブラウザを開き,FQDNの末尾に/ manageotpが付加されたCitrix网关によって管理されるドメインFQDNに移動します。

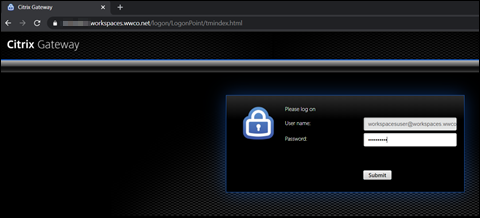

https://gateway.workspaces.wwco.net/manageotpを使用します。 - ブラウザがログイン画面にリダイレクトされたら,ユーザのUPNとパスワードを入力します。

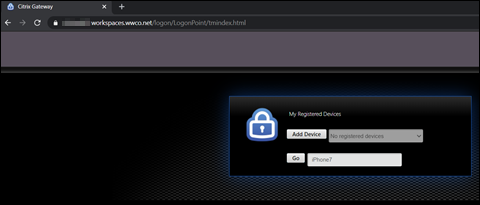

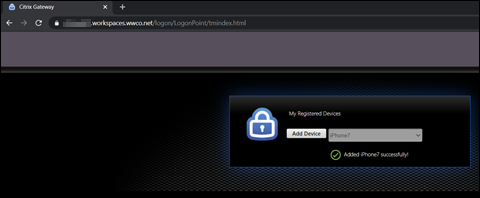

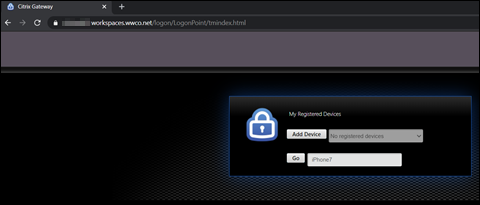

- 次の画面で[デバイスの追加]を選択し,名前を入力します。

iPhone7 を使用します。

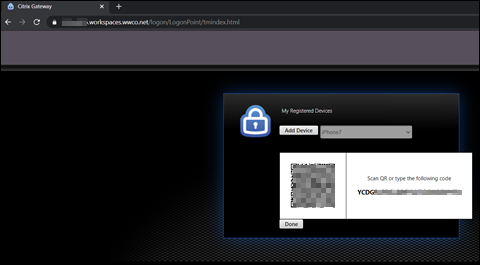

を使用します。 - (去)を選択すると,QRコードが表示されます。

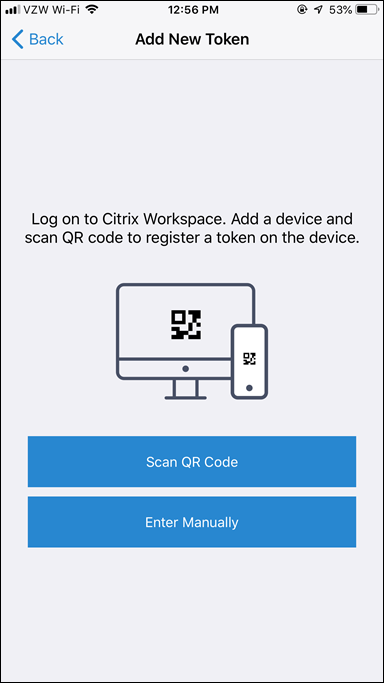

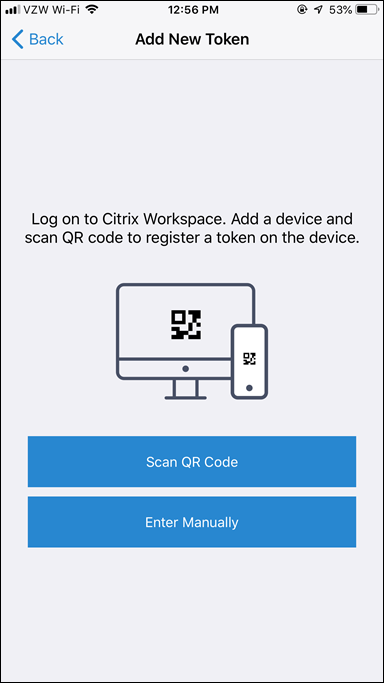

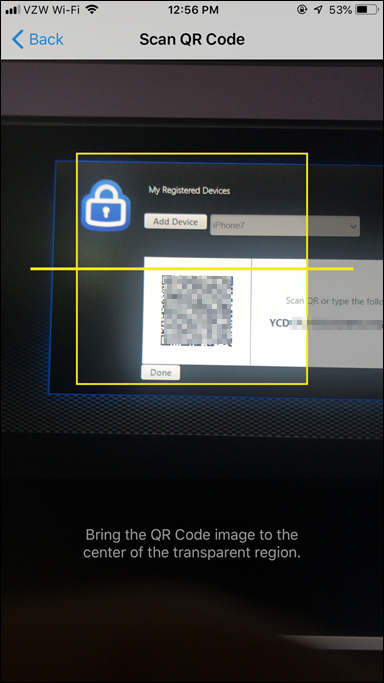

- モバイルデバイスで,アプリストアからダウンロードできるCitrix SSOアプリを開きます

- (新しいトークンの追加]を選択します

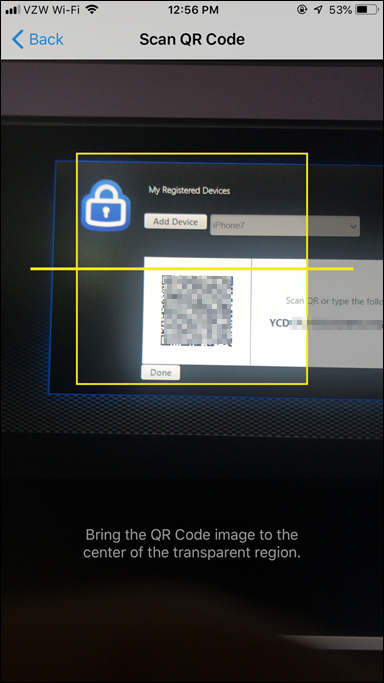

- QRコードをスキャンを選択します

- カメラをQRコードに向ける]を選択し,キャプチャしたら[追加]を選択します。

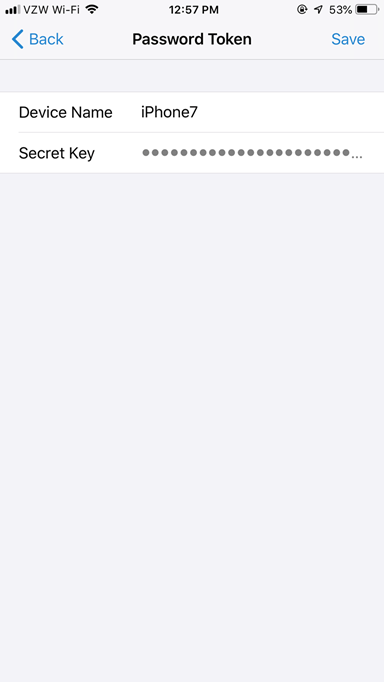

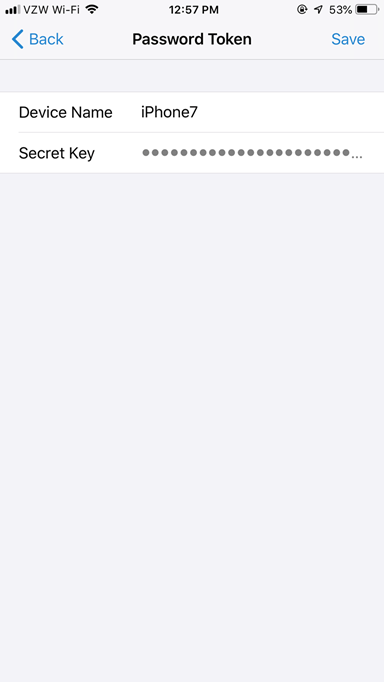

- トークンを保存するには,[保存]を選択します

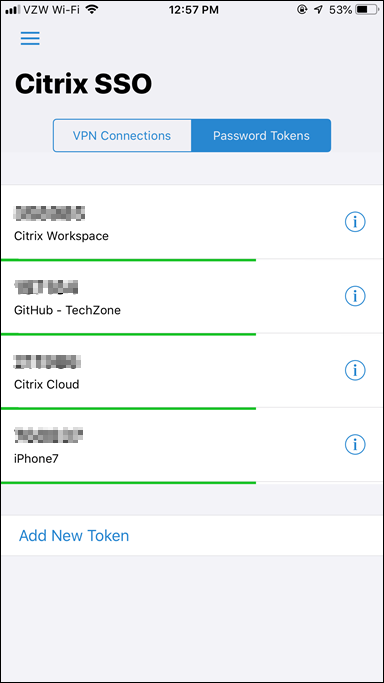

- トークンはアクティブになり,30秒間隔でOTPコードの表示を開始します。

- (完了]を選択すると,デバイスが正常に追加されたことが確認されます。

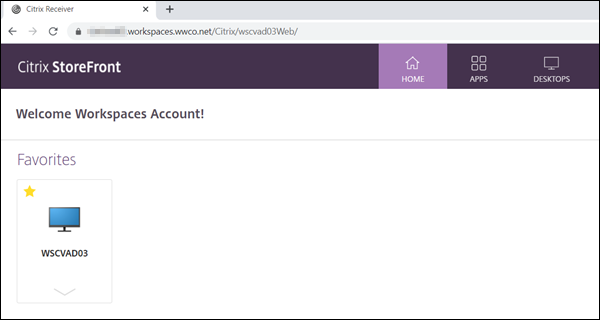

Citrix虚拟应用程序和桌面の認証,公開,起動

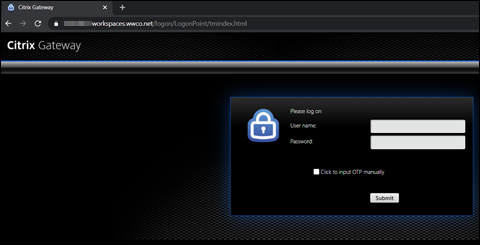

- ブラウザを開き,Citrix网关で管理されるドメインFQDNに移動します。

https://gateway.workspaces.wwco.netを使用します。 - ブラウザがログイン画面にリダイレクトされたら,ユーザーUPNとパスワードを入力します。この画面には,何らかの理由でカメラが動作していない場合は,クリックしてOTPを手動で入力するオプションが表示されます。

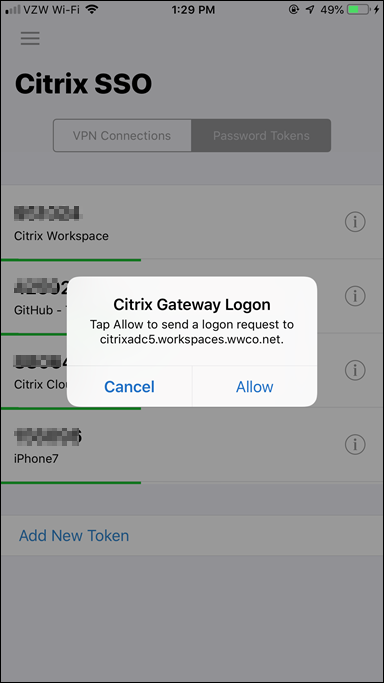

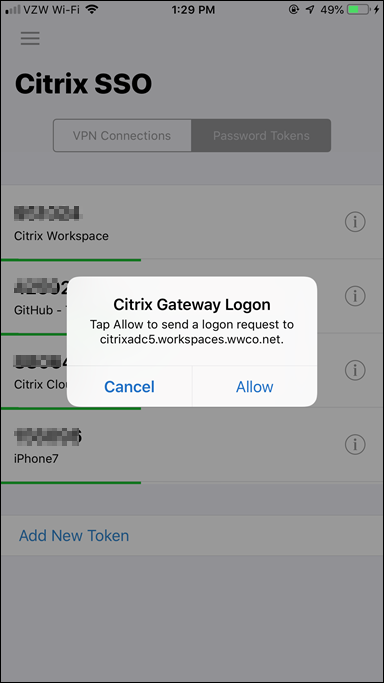

- Citrix SSOアプリ内のモバイルデバイスで[好]を選択してプッシュ認証を確認します。

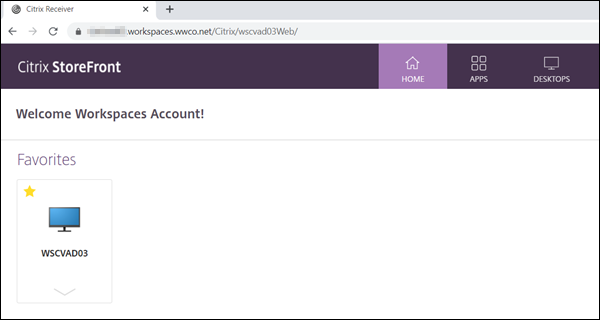

- ユーザーの仮想アプリとデスクトップが列挙されていることを確認し,ログインしたら起動する。

結果

Citrix工作区とCitrix网关企业はユーザーエクスペリエンスを複雑にすることなく,多要素認証を実装することで,セキュリティ体制を向上させることができます。ユーザーは,標準のドメインユーザーとパスワードを入力し,モバイルデバイス上のCitrix SSOアプリのボタンを押すだけでIDを確認すること,ですべてのワークスペースリソースにアクセスできます。

参照ドキュメント

詳細については,以下を参照してください。

認証プッシュ——你觉得を使用してCitrix工作区で認証セキュリティを向上させる技術インサイトのビデオをご覧ください

認証——オンプレミスのCitrix网关——オンプレミスのCitrix网关との統合に関するテクニカルインサイトのビデオを見て,Citrix工作区認証セキュリティを向上させます

詳細については,

詳細については,

を使用します。

を使用します。