PoCガイド:NetScaler ADCを使用したCitrix Virtual Apps and Desktops用のMicrosoft Azure Active Directory yフェデレーション認証

はじめに

エンタープライズサービスを提供するためのクラウドの使用は拡大し続けています。クラウドサービスは、耐障害性、スケーラビリティ、グローバルリーチなど、クラウドインフラストラクチャに組み込まれたメリットを継承します。Azure Active Directory (AAD) は、Microsoft Azure でホストされるディレクトリサービスであり、エンタープライズに同じクラウドのメリットを提供します。AAD により、企業は社員 ID をクラウドでホストし、クラウドまたはオンプレミスでもホストされているサービスに安全にアクセスできます。

Citrix Virtual Apps and Desktopsは、オンプレミスまたはクラウドでホストされているリソースを使用して、仮想アプリとデスクトップを提供します。NetScaler ADCは、これらの仮想アプリ、デスクトップへの安全なリモートアクセスを提供します。また、オンプレミスまたはクラウドでホストすることもできます。Citrixフェデレーション認証サービスとともに、AADを利用して、Citrix Virtual Apps and Desktops へのユーザーアクセスをどこからでも認証できます。

概要

このガイドでは、SAMLを使用してを使用したCitrix Virtual Apps and Desktops 用のMicrosoft AADフェデレーション認証用の概念実証環境を実装する方法について説明します。AADはアイデンティティプロバイダー(IdP)として機能し、はService Provider (SP)として機能します。

これは、特定のコンポーネントのインストール、または構成について前提としています。

- Active Directory サーバーがオンプレミスでインストールされ、ドメイン管理者としてログインできます。

- AzureテナントはP2ライセンスで利用でき,グローバル管理者としてログインできます。

- アプライアンスがインストールされ、ライセンスされている。また、仮想サーバーが、オンプレミスのCitrix Virtual Apps and Desktops 環境へのアクセスを提供するように構成されています。バージョン 13 ビルド 60 以上を使用します。

- Delivery Controller、StoreFront およびVDAがインストールされ、ドメインユーザーの仮想アプリまたはデスクトップを配信するように構成されます。バージョン 2006 またはそれ以降を使用してください。

- 仮想マシンが使用できるか、別のサーバに FAS をインストールするのに十分な容量があります。DDC、FAS、StoreFront は、すべてこのPOC内の同じサーバーにインストールされています。

- リモートクライアントは、Workspace アプリまたはブラウザーを使用して仮想アプリまたはデスクトップを起動できます。Windows バージョン 20.6.0.38 (2006) またはそれ以降を使用してください。

AD と AAD の設定

Active Directory (AD) および Azure Active Directory (AAD) を構成するには、次の手順に従います。

AD

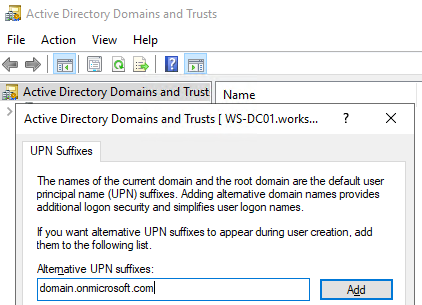

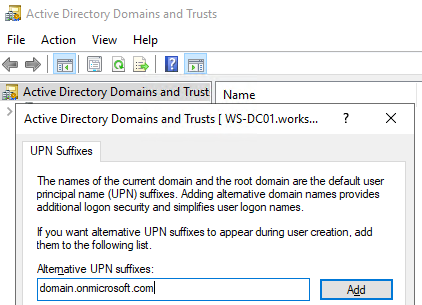

代替の userPrincipalName (UPN) サフィックス

- AD ドメインコントローラにログインします。

- [サーバーマネージャー] > [ツール] > [Active Directory ドメインと信頼関係] を開きます

- 右クリックして [プロパティ] を選択し、AAD ドメインの 1 つに対応するユーザーの UPN サフィックスを入力します。

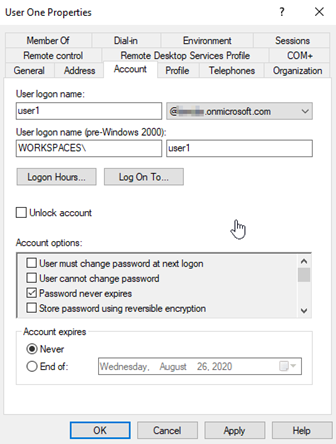

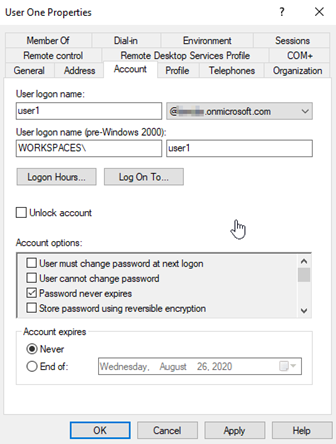

AD ユーザー

- AD ドメインコントローラーで、[サーバーマネージャー] > [ツール] > [Active Directory ユーザーとコンピューター] を開きます。

- 右クリックして [新規] > [ユーザ] を選択するか、既存のユーザを編集します。

- [ プロパティ] > [アカウント] で、新しいサフィックスに UPN を設定します。

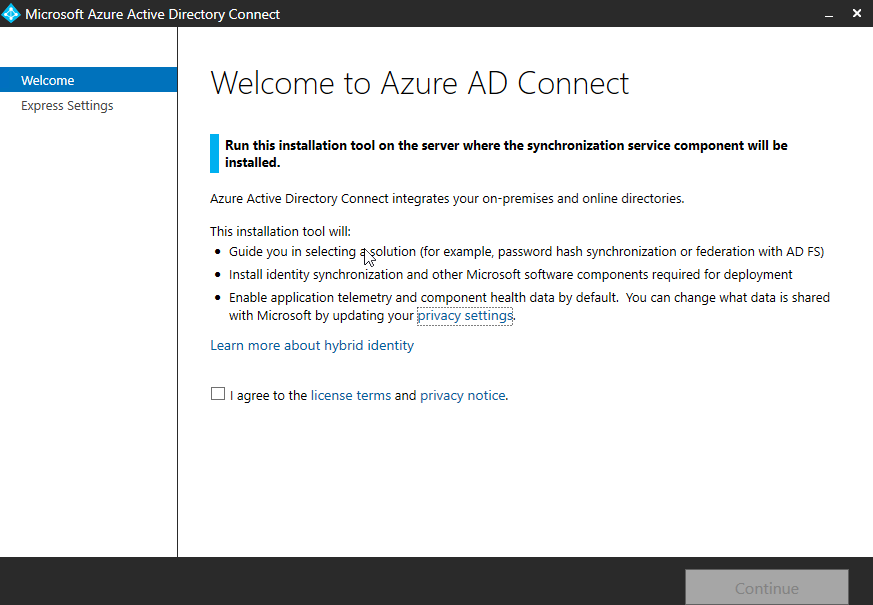

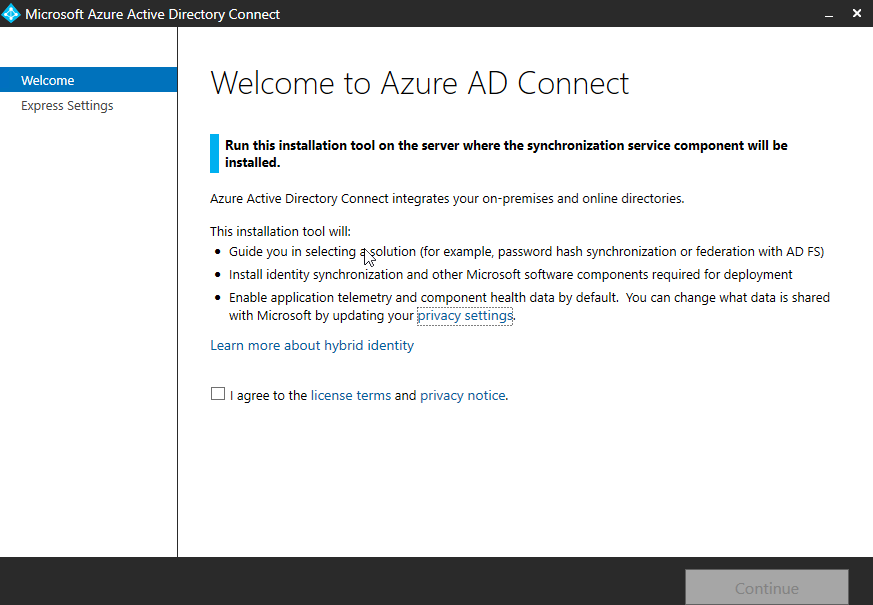

Microsoft Azure Active Directory 接続

Azure AD 接続は、オンプレミスのアイデンティティインフラストラクチャを Microsoft Azure AD に接続するためのツールです。これにより、ユーザープリンシパル名 (UPN) を AAD ドメインにマップして、AD ユーザーを AAD にコピーできます。

- AD ドメインコントローラー、または Microsoft Azure Active Directory 接続プロセスをホストする他の仮想サーバーにログインします。

- Microsoft のダウンロードサイトMicrosoft Azure Active Directory 接続から実行可能ファイルをダウンロードして起動します。

- ようこそページで、仮想マシンへの変更に同意し、ライセンス契約に同意するよう求められます。

- グローバルAAD管理者として,ドメインサービス管理者としてログインするように求められます。

- 単一の AD 仮想マシンにインストールする場合は、エクスプレス設定に従うことができます。UPN サフィックスを検証すると、すべてのユーザー、グループ、および連絡先が完全に同期されます。

詳細については、「Azure AD Connect Express 設定を使用する」を参照してください。

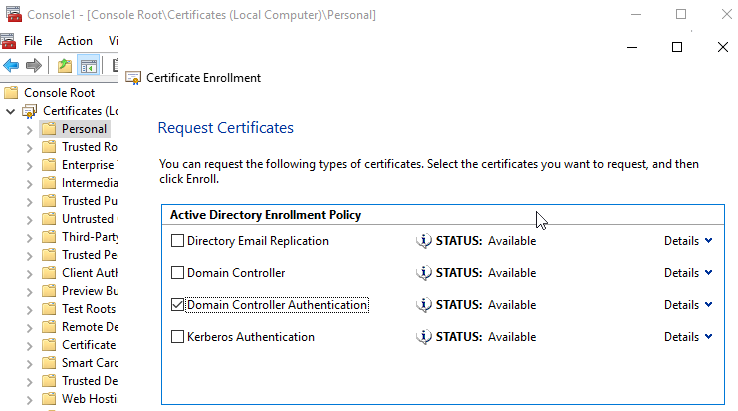

認証局

このPOC では、Web 登録を含む認証局が AD DC にインストールされていることを前提としています。そうでない場合は、[サーバーマネージャー] > [役割と機能の追加]に移動し、プロンプトに従って Active Directory 証明書サービスをインストールします。詳細については、「Microsoft 認証局のインストール」を参照してください。

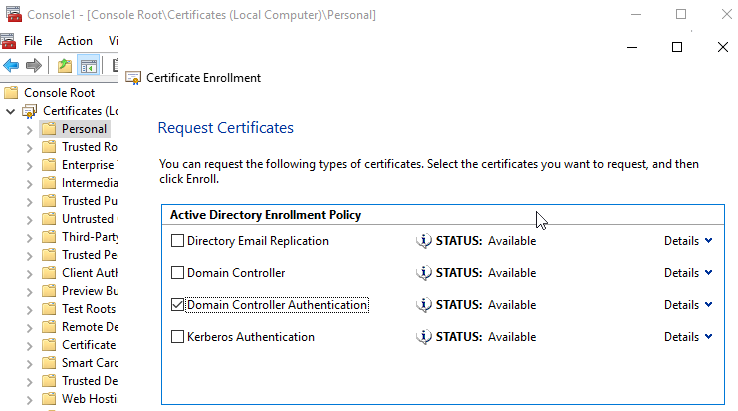

- 次回の発売MMC

- [スナップインの追加と削除] > [証明書] > [コンピューターアカウント] > [OK]を選択します

- [個人] > [すべてのタスク] > [新しい証明書の要求]

- [次へ] をクリックし、[Active Directory 登録ポリシー] を選択します。

- [ドメインコントローラ認証] を選択し、[

] をクリックします。

] をクリックします。

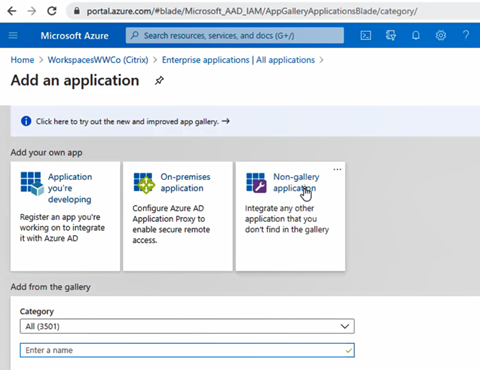

Azure Active Directory

- グローバル管理者としてAzure Portalにログインします

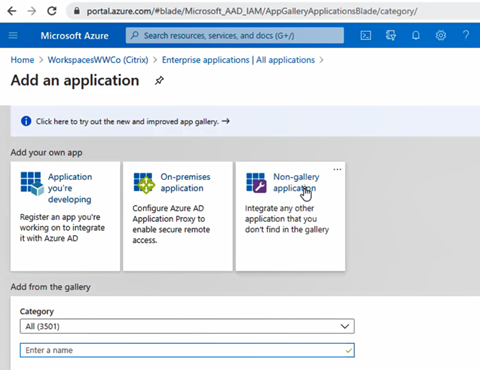

- [Azure Active Directory] > [エンタープライズアプリケーション] に移動します。

- 新しいアプリケーションを選択

- ギャラリー以外のアプリケーションを選択

- 一意の名前を入力し、[追加] を選択します

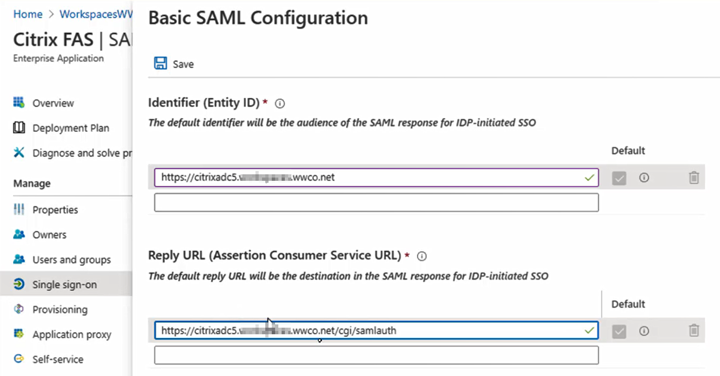

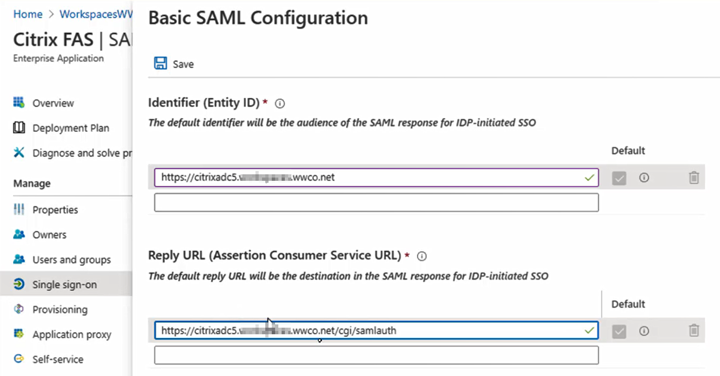

- [シングルサインオン] > [SAML] の順に選択し、鉛筆アイコンを選択して [基本的な SAML 設定] を編集します

- [識別子]フィールドに、NetScaler ADCゲートウェイ仮想サーバーのFQDNを入力します。

- [返信 URL] フィールドに URI /cgi/samlauth が追加された FQDN を入力します。[

]

] - 保存をクリックする

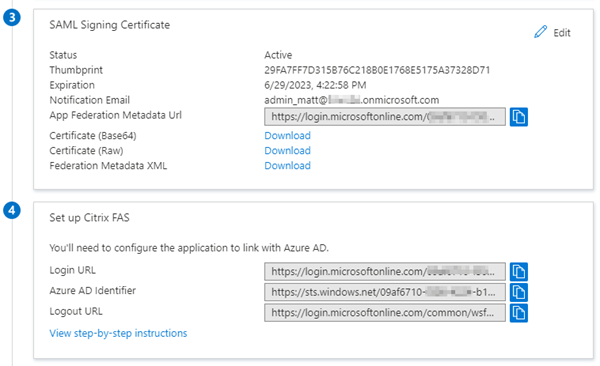

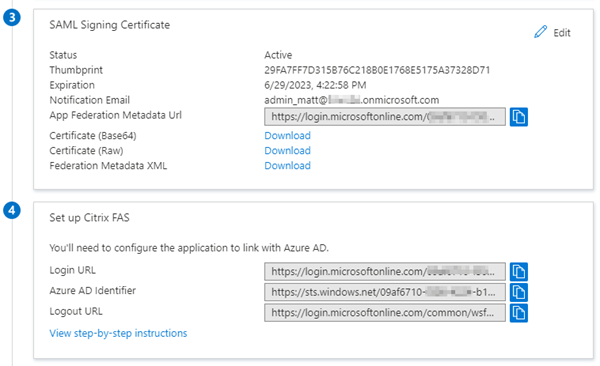

- NetScaler SAML構成で入力する次の項目を取得します。

- SAML 署名証明書の下で-証明書のダウンロード (base64)

- Citrix FASの設定-ログインとログアウトのURL

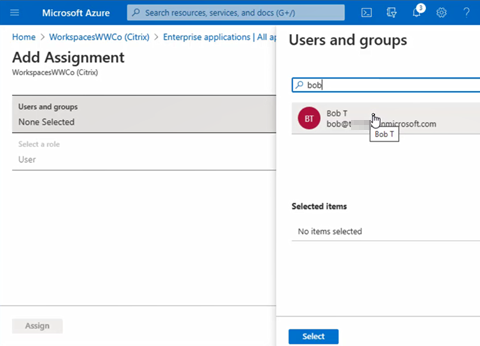

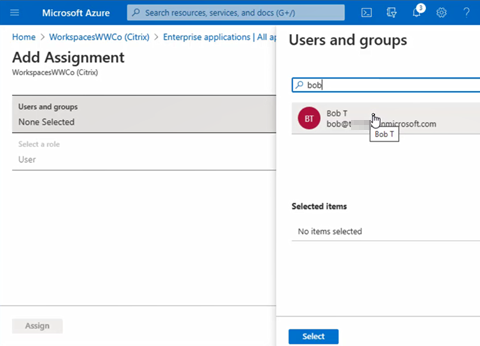

- [ユーザーとグループ]>[ユーザーの追加]の順に選択し、AAD

を使用してCitrix Virtual Apps and Desktopsにアクセスできる既存のユーザーまたはグループを選択します。

を使用してCitrix Virtual Apps and Desktopsにアクセスできる既存のユーザーまたはグループを選択します。

NetScaler 構成

NetScaler ADCを構成するには、次の手順に従います。

- NetScaler UIにログインする

- [トラフィック管理] > [SSL] > [証明書] > [すべての証明書] の順に選択し、ドメイン証明書がインストールされていることを確認します。この POC の例では、Active Directory ドメインに対応するワイルドカード証明書を使用しました。詳細については、「NetScaler SSL証明書」を参照してください。

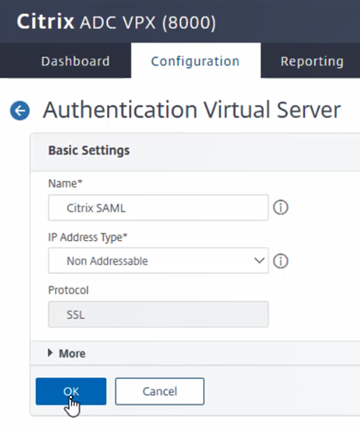

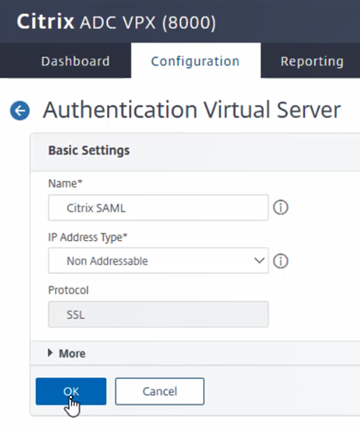

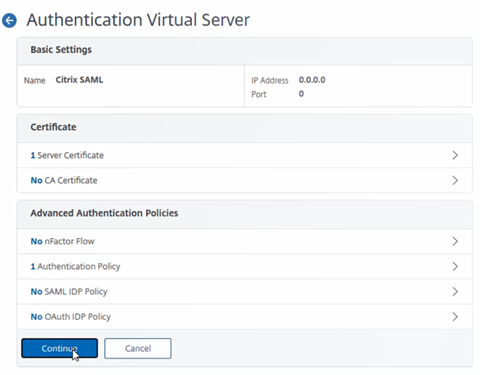

- [セキュリティ] > [AAA-アプリケーショントラフィック] > [仮想サーバ] の順に選択し、[追加]を選択します

- 次のフィールドを入力し、「OK」をクリックします。

- 名前-一意の値

- IP アドレスタイプ-アドレス不可能

- [サーバー証明書なし] を選択し、ドメイン証明書を選択し、[選択]、[バインド]、[続行] の順にクリックします。

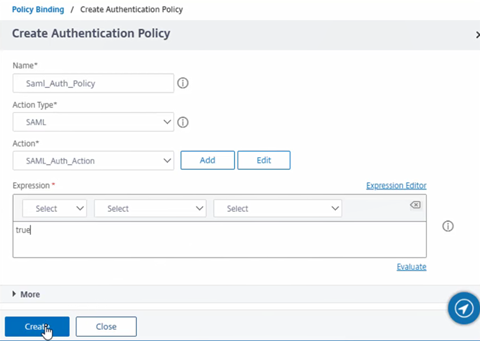

- [認証ポリシーなし] を選択し、[追加]

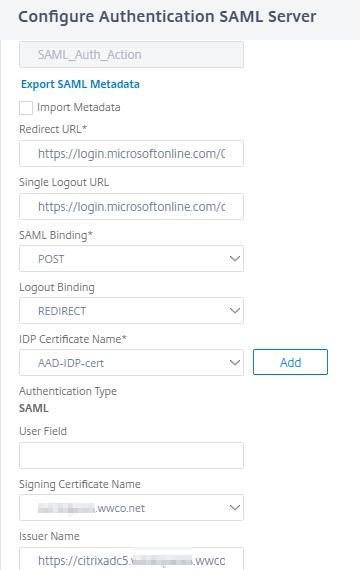

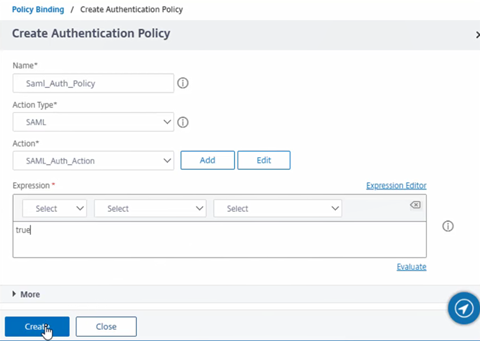

- 名前を入力し、[アクションタイプ] を [SAML] に設定し、[アクションの追加] を選択します。

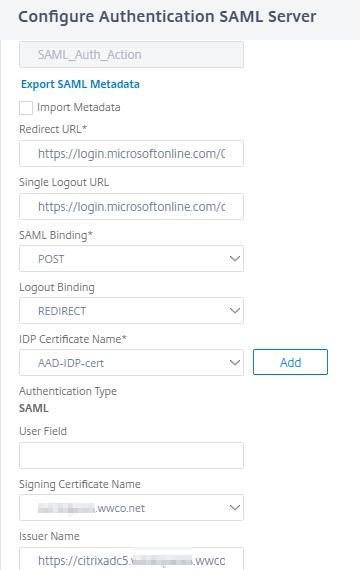

- 次のフィールドを入力し、「OK」をクリックします。

- 名前-一意の値

- [メタデータのインポート] を選択解除

- URL をリダイレクト-AAD 設定からコピーしたログイン URL を貼り付ける

- シングルログアウト URL-AAD 設定からコピーしたログアウト URL を貼り付けます

- ログアウトバインド-リダイレクト

- IdP 証明書名-[追加] を選択し、名前を入力し、[証明書ファイル名] > [ローカル] の順に選択し、AAD からダウンロードした SAML 署名証明書 (base64) を選択します。

- 問題名-NetScaler ADCゲートウェイの完全修飾ドメインを入力します

- [作成] を選択してアクションを作成します

- 式に true を入力します。

- もう一度 [作成] を選択して、

。

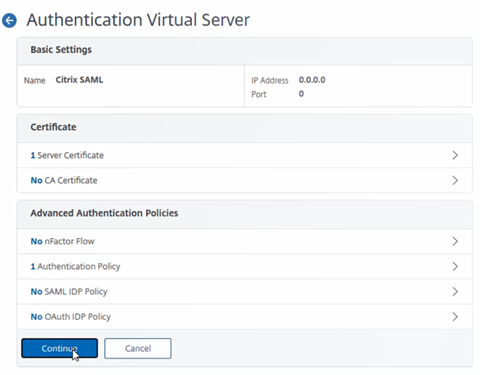

。 - バインドを選択して、

- [続行] をクリックして、認証仮想サーバーの構成を完了します

- 次に、[NetScaler Gateway] > [仮想サーバー] に移動し、関連する仮想サーバーを編集します

- [基本認証] の下にバインドされた既存の基本ポリシーがある場合は、そのポリシーを選択し、[バインド解除]、[確認]、[閉じる] の順に選択します。

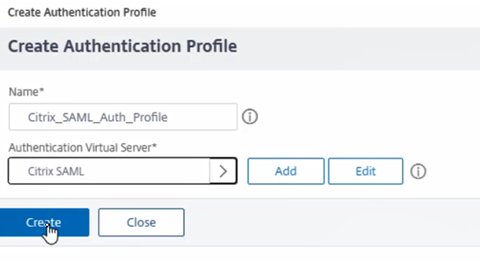

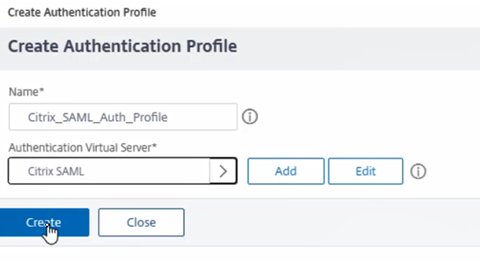

- 右側のメニューから [認証プロファイル] を選択し、[追加] を選択します。名前を入力し、[認証仮想サーバー] の下の右矢印をクリックします。[認証仮想サーバ]ポリシーをチェックし、[作成]をクリックします。

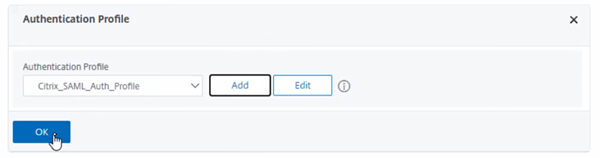

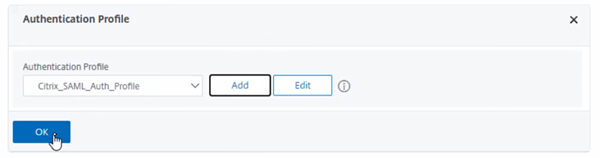

- [OK]をクリックして、NetScaler AAA仮想サーバーのゲートウェイ仮想サーバーへのバインドを完了します。

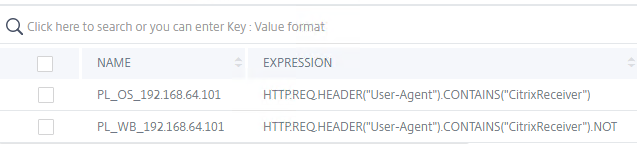

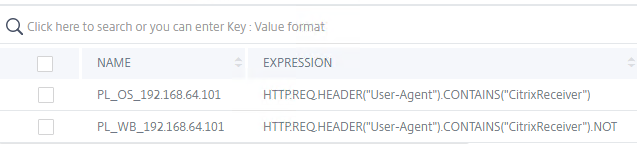

- [NetScaler Gateway]>[ポリシー]>[セッション]の順に選択し、[Citrix Receiver]の式を使用してワークスペースアプリポリシーを選択し、次の変更を行います。

- [公開アプリケーション] で [シングルサインオンドメイン] フィールドをクリアし、[グローバルオーバーライド] をクリアします

- [資格情報インデックス] ドロップダウンリストの [クライアントエクスペリエンス] で [セカンダリ] を選択します。

- Web用ワークスペースポリシーで、「Citrix Receiver」(.NOT)という表現を使用して同じ手順を繰り返します。

Gatewayセッションポリシー

Gatewayセッションポリシー

詳細については、NetScalerを参照してください。

Citrix Virtual Apps and Desktops の構成

Citrix Virtual Apps and Desktops のコンポーネントをFASと統合するには、次の手順に従います。

StoreFront

StoreFront でFASを有効にする

- PowerShell を管理者として開き、以下を実行します。

Get-Module "Citrix.StoreFront.*" -ListAvailable | Import-Module$StoreVirtualPath = "/Citrix/Store"$store = Get-STFStoreService -VirtualPath $StoreVirtualPath $auth = Get-STFAuthenticationService -StoreService $storeSet-STFClaimsFactoryNames -AuthenticationService $auth -ClaimsFactoryName "FASClaimsFactory"Set-STFStoreLaunchOptions -StoreService $store -VdaLogonDataProvider "FASLogonDataProvider"

詳しくは、「StoreFrontストアでのFASプラグインの有効化」を参照してください。

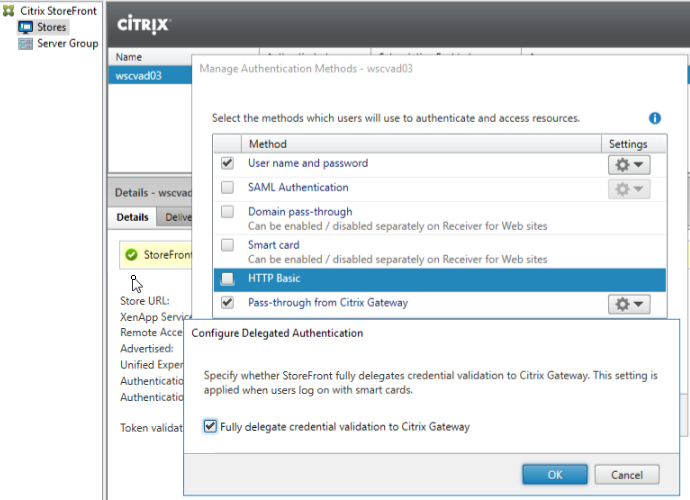

NetScaler Gateway のStoreFront を構成する

- StoreFront 仮想マシンにログインします (FASもホストしています, 私たちのPOC内のDDC), そして、StoreFront のGUIを起動します

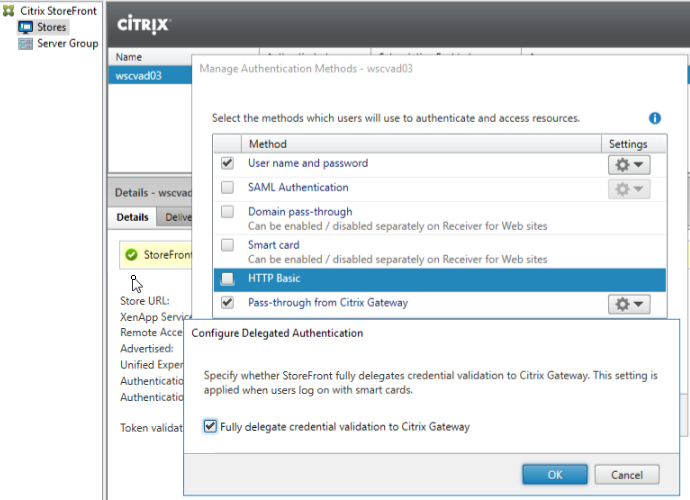

- 右側のメニューから [認証方法の管理] を選択します。

- NetScaler Gatewayからパススルーを選択

- 歯車の横にある下向き矢印を選択し、[委任認証の構成] を選択します。

- [資格情報の検証をNetScaler Gateway に完全に委任する]をオンにして、[OK]を[

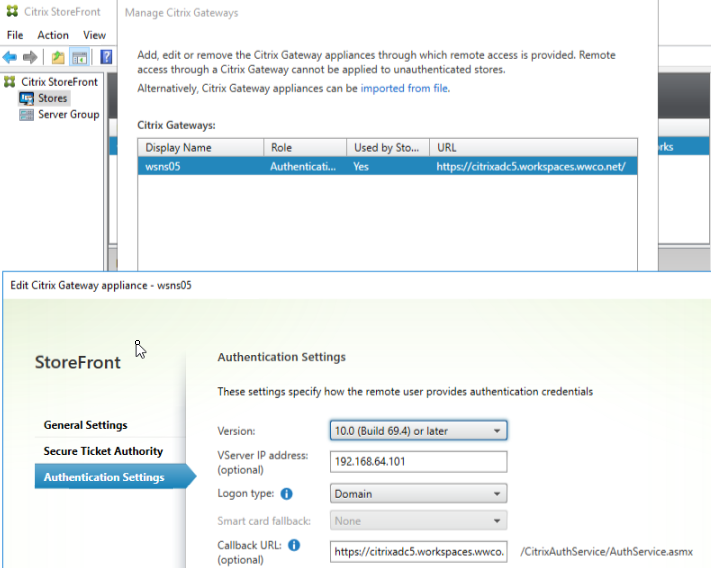

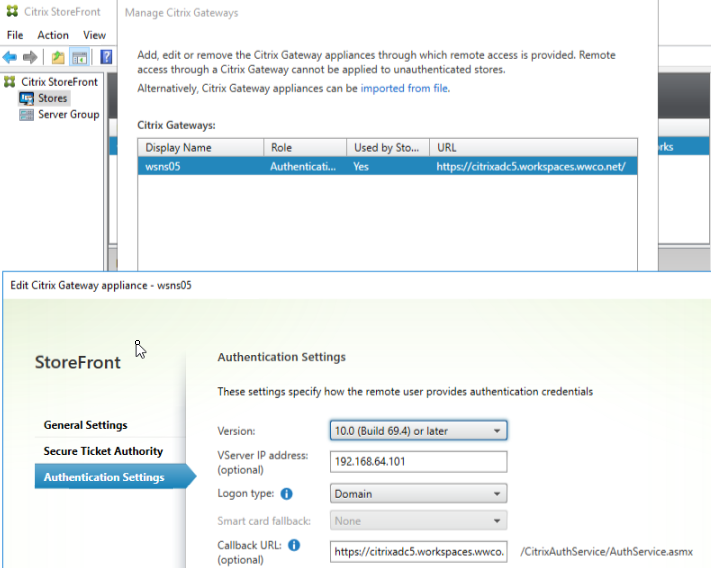

- 右側のメニューから「Citrix ゲートウェイの管理」を選択します。

- 関連するNetScaler Gatewayエントリーを編集します

- 認証設定で、コールバックURLがまだ行われていない場合は、設定する必要があります。通常、内部DNSを更新するか、単一のStoreFrontインスタンスに対してローカルホストファイルを更新して、Gateway仮想サーバーのプライベートIPをFQDNにマッピングします。

Delivery Controller

次に、デスクトップDelivery Controller を構成して、接続できるStoreFront サーバーを信頼するように構成します。

- 管理者として PowerShell を開き、

Add-PSSnapin Citrix*(一部のCitrix スナップインが読み込まれていない場合)詳細については、「FASのインストールとセットアップ」を参照してください。Set-BrokerSite -TrustRequestsSentToTheXmlServicePort $true

詳しくは、DDelivery Controller の設定を参照してください。

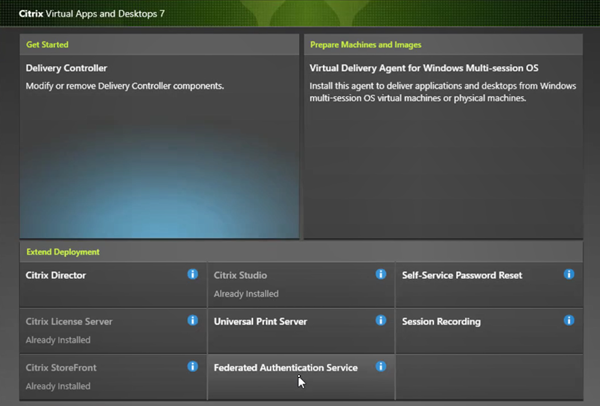

Citrixフェデレーション認証サービスの構成

FASを設定するには、次の手順に従います。

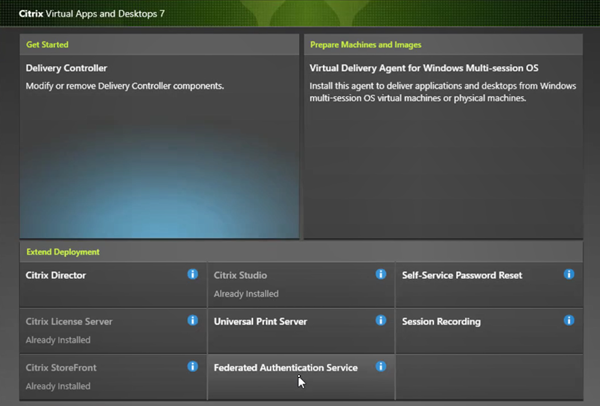

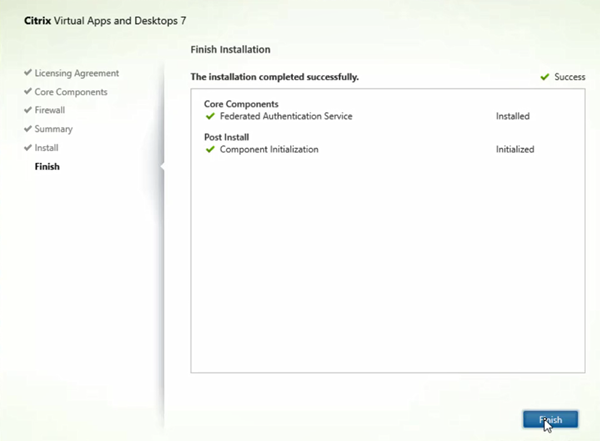

- FAS仮想マシンにCitrix Virtual Apps and Desktops のISOイメージをロードします

- [FAS] を選択してインストールを開始します

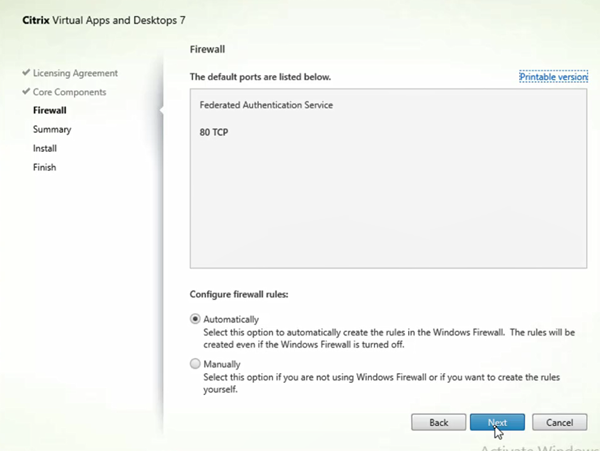

- Citrixライセンス契約を読み、[次へ]をクリックします。

- インストールディレクトリを選択し、[次へ] をクリックします

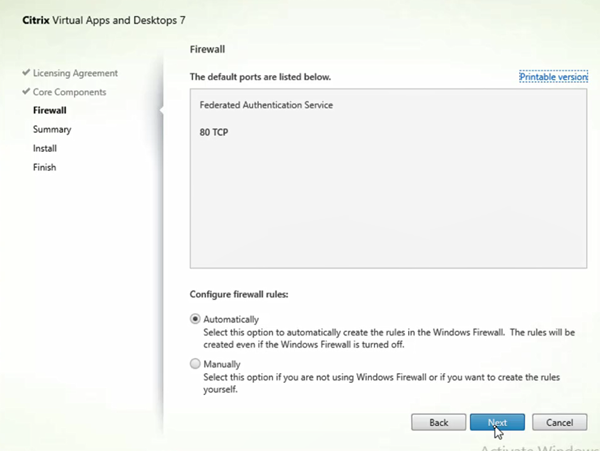

- ホストファイアウォールを更新してポート80を許可し、[Next

] をクリックします

] をクリックします - [ 完了] をクリックします

- 設定した内容を確認し、[インストール] をクリックします。

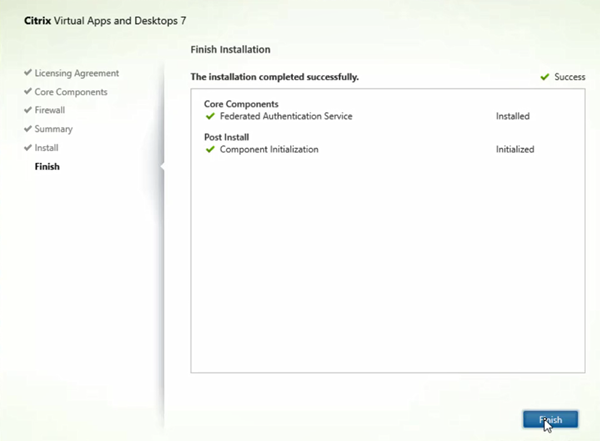

- インストールが成功したら、もう一度 [完了] をクリックします。

]

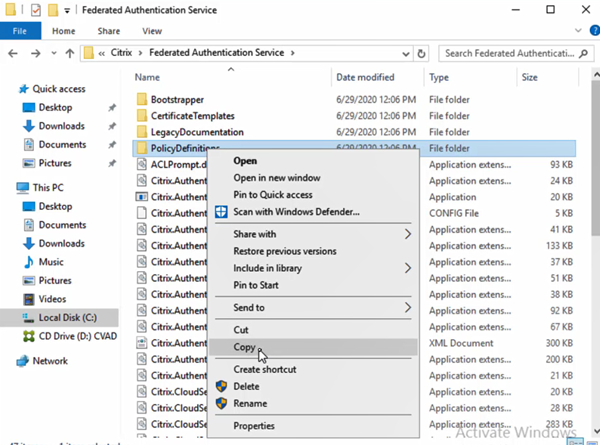

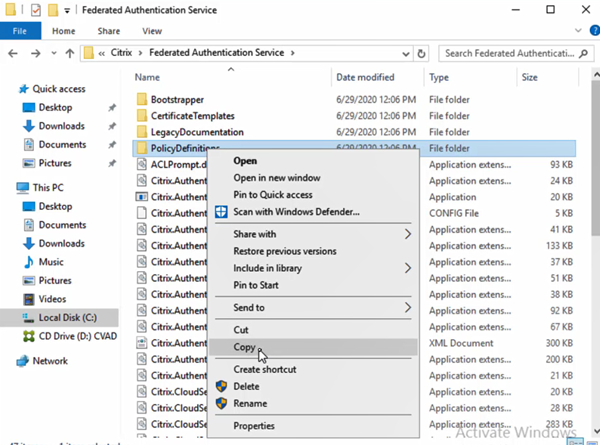

] - 「C:\Program Files\ Citrix\ フェデレーション認証サービス」の下で、PolicyDefinions ディレクトリの内容を共有し、「en-us」サブディレクトリ「

」を共有します。

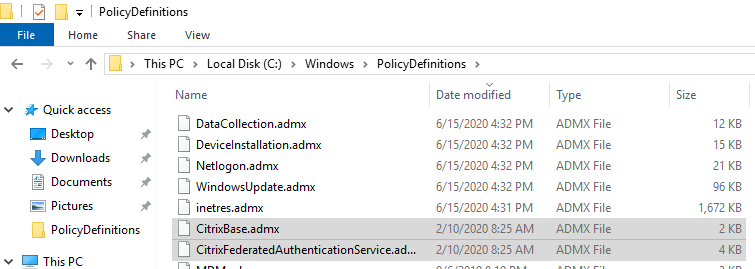

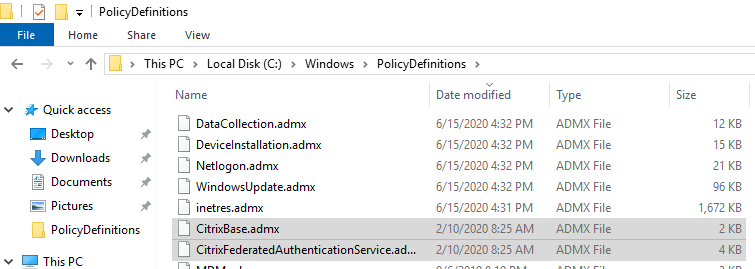

」を共有します。 - “C:\Program Files\Citrix\Federated Authentication Service”で、それらをドメインコントローラの C:\Windows\PolicyDefinions、および..\ en-US それぞれ。 ファイルには次のものが含まれます。

- PolicyDefinitions\CitrixBase.admx

- PolicyDefinitions\CitrixFederatedAuthenticationService.admx

- PolicyDefinitions\en-US\CitrixBase.adml

- policyDefinitions\ CitrixFederatedAuthenticationService.adML

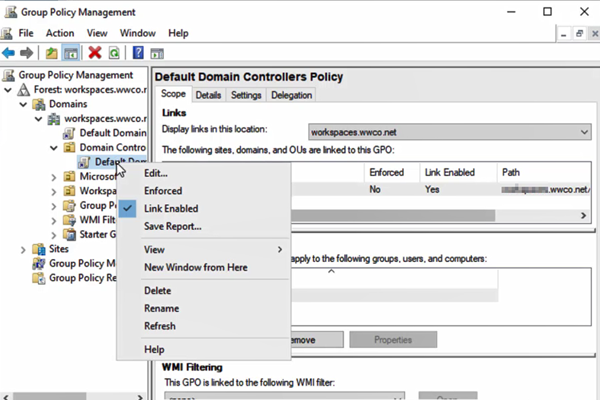

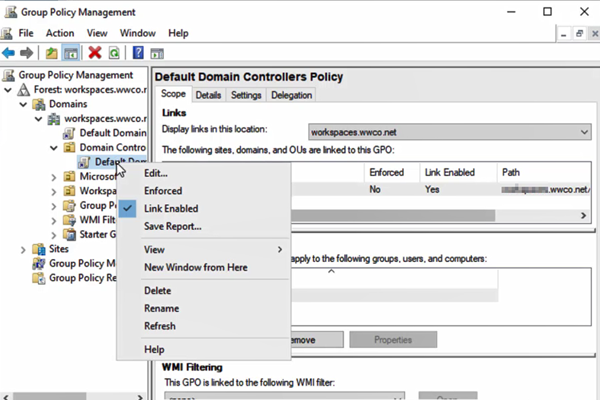

- [サーバーマネージャー] > [ツール] > [グループポリシー管理] を開きます。

- a. 右クリックして、関連するすべてのVDAおよびDelivery Controllerに適用される新しいグループポリシーオブジェクトを作成するか、既存のグループポリシーオブジェクトを編集します。(POC の既定のドメインコントローラーのポリシーを使用します。本番環境の場合は、通常、新しいポリシーを作成するか、別の関連ポリシーを編集します)。

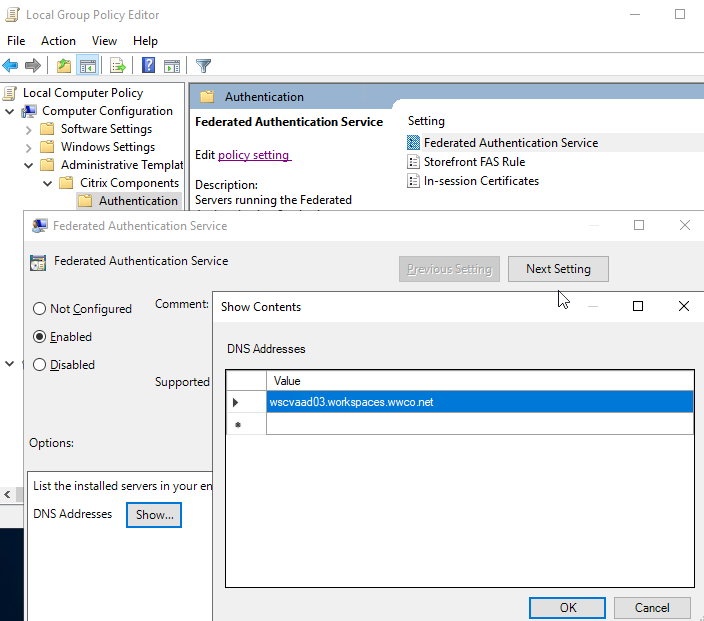

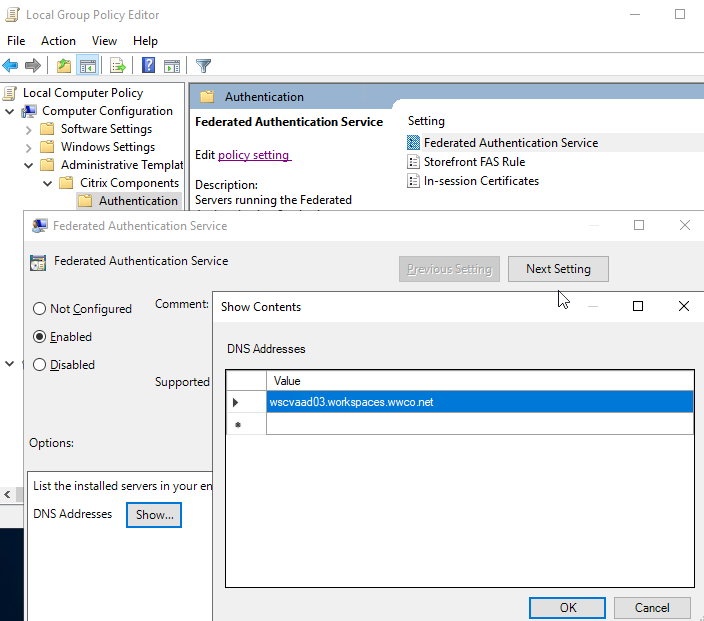

* b. [コンピューターの構成] > [ポリシー] > [管理用テンプレート] > [Citrix コンポーネント] > [認証]* cに移動します[フェデレーション認証サービス] * d を右クリックし、[編集 ] を選択します。 [DNS の表示] [ * f] を選択します。FASサーバーのFQDNを入力し、[OK]を2回クリックして、

* b. [コンピューターの構成] > [ポリシー] > [管理用テンプレート] > [Citrix コンポーネント] > [認証]* cに移動します[フェデレーション認証サービス] * d を右クリックし、[編集 ] を選択します。 [DNS の表示] [ * f] を選択します。FASサーバーのFQDNを入力し、[OK]を2回クリックして、 。各DDelivery Controller およびVDA)に移動し、管理者としてMS-DOSプロンプトを開き、

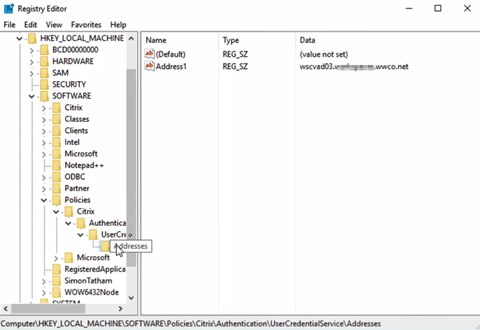

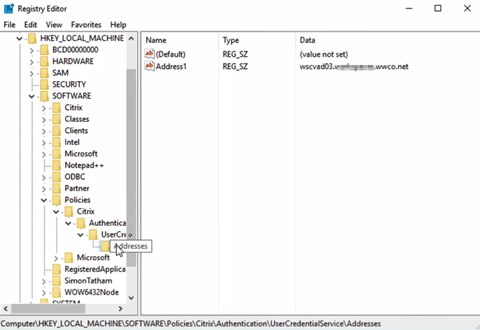

。各DDelivery Controller およびVDA)に移動し、管理者としてMS-DOSプロンプトを開き、gpupdate /force 。適用されていることを確認するには、regedit.exe を開き、 /Computer\HKLM\SOFTWARE\Policies\Citrix\Authentication\UserCredentialService\Addresses Address1エントリを、GPO を通じて適用された FQDN に設定します。表示されない場合は、それぞれの仮想マシンを再起動する必要があります。 i. 次に FAS 仮想マシンに戻り、サービスのインストールを開始します。(FAS、StoreFront、DDCをPOC用の同じVM上でホストします。本番環境の場合、拡張性とサポート性を向上させるために、通常は異なる仮想マシンでホストします)。 * j. Citrixフェデレーション認証サービスプログラムを実行します。順に 5 つのステップをそれぞれ選択し、指示に従います。 * i. 証明書テンプレートを展開2認証局を設定*三世。このサービスを承認する——この手順では,CAに戻り,保留中の要求を発行します。この POC 例では、CA はドメインコントローラでホストされています。 * iv. ルールの作成-ここでは、CA、および既に設定されている証明書を指定します。また、VDAおよびFASサービスの使用が許可されているユーザーもフィルタリングします。 * v. (Citrix Cloudに接続-このガイドでは、オンプレミスのCitrix Virtual Apps and Desktops を使用します)

i. 次に FAS 仮想マシンに戻り、サービスのインストールを開始します。(FAS、StoreFront、DDCをPOC用の同じVM上でホストします。本番環境の場合、拡張性とサポート性を向上させるために、通常は異なる仮想マシンでホストします)。 * j. Citrixフェデレーション認証サービスプログラムを実行します。順に 5 つのステップをそれぞれ選択し、指示に従います。 * i. 証明書テンプレートを展開2認証局を設定*三世。このサービスを承認する——この手順では,CAに戻り,保留中の要求を発行します。この POC 例では、CA はドメインコントローラでホストされています。 * iv. ルールの作成-ここでは、CA、および既に設定されている証明書を指定します。また、VDAおよびFASサービスの使用が許可されているユーザーもフィルタリングします。 * v. (Citrix Cloudに接続-このガイドでは、オンプレミスのCitrix Virtual Apps and Desktops を使用します)

- a. 右クリックして、関連するすべてのVDAおよびDelivery Controllerに適用される新しいグループポリシーオブジェクトを作成するか、既存のグループポリシーオブジェクトを編集します。(POC の既定のドメインコントローラーのポリシーを使用します。本番環境の場合は、通常、新しいポリシーを作成するか、別の関連ポリシーを編集します)。

詳細については、FASのマニュアルを参照してください。

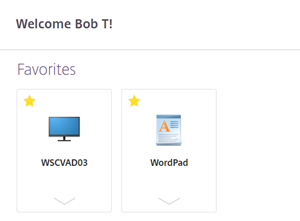

Citrix Workspaceクライアントの検証

POCを検証するには、次の手順に従います。

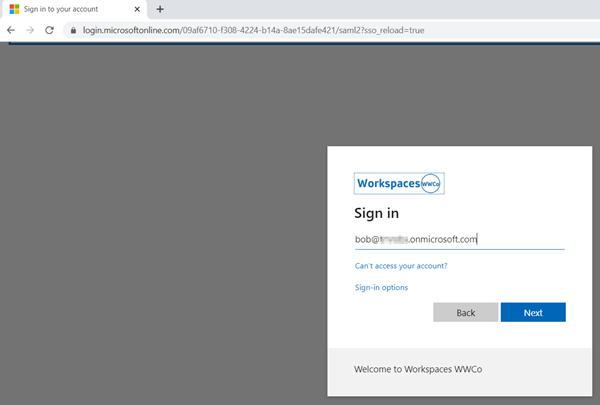

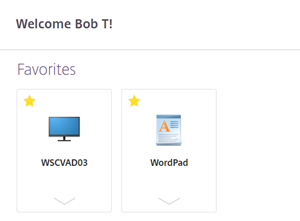

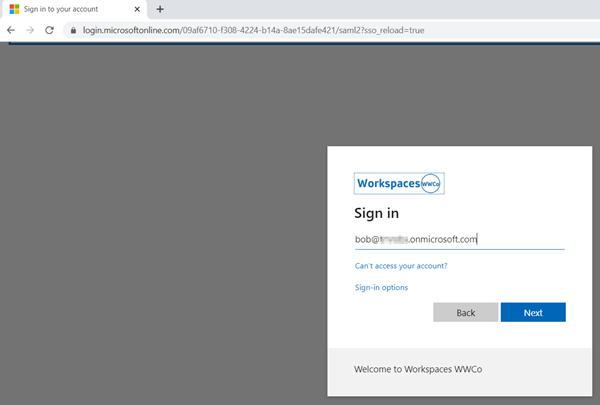

Workspace for Web

- ブラウザを開き、によって管理されるドメインFQDNに移動します。がAADにリダイレクトされることに注意してください。

- ユーザー、仮想アプリケーション、およびデスクトップが列挙されていることを確認し、AAD ユーザーオブジェクト Logged in を介して UPN

まとめ

Citrix Virtual Apps and Desktops は、何十年にもわたって耐障害性に優れたテクノロジです。クラウドでホストされた ID は、企業にとってより信頼性の高いサービスを提供します。このガイドで説明されているPOCを実装すると、AADをIdPとして統合し、NetScaler ADCをService Provider として統合することで、その実現方法について説明します。Citrix の価格設定と梱包の詳細については、Citrix のWebサイトCitrix.comにアクセスし、Citrix の技術的機能の詳細については、Citrix TechZoneを参照してください。

] をクリックします。

] をクリックします。

]

]

を使用してCitrix Virtual Apps and Desktopsにアクセスできる既存のユーザーまたはグループを選択します。

を使用してCitrix Virtual Apps and Desktopsにアクセスできる既存のユーザーまたはグループを選択します。

。

。

Gatewayセッションポリシー

Gatewayセッションポリシー

] をクリックします

] をクリックします ]

] 」を共有します。

」を共有します。

* b. [コンピューターの構成] > [ポリシー] > [管理用テンプレート] > [Citrix コンポーネント] > [認証]* cに移動します[フェデレーション認証サービス] * d を右クリックし、[編集 ] を選択します。 [DNS の表示] [ * f] を選択します。FASサーバーのFQDNを入力し、[OK]を2回クリックして、

* b. [コンピューターの構成] > [ポリシー] > [管理用テンプレート] > [Citrix コンポーネント] > [認証]* cに移動します[フェデレーション認証サービス] * d を右クリックし、[編集 ] を選択します。 [DNS の表示] [ * f] を選択します。FASサーバーのFQDNを入力し、[OK]を2回クリックして、 。各DDelivery Controller およびVDA)に移動し、管理者としてMS-DOSプロンプトを開き、

。各DDelivery Controller およびVDA)に移動し、管理者としてMS-DOSプロンプトを開き、 i. 次に FAS 仮想マシンに戻り、サービスのインストールを開始します。(FAS、StoreFront、DDCをPOC用の同じVM上でホストします。本番環境の場合、拡張性とサポート性を向上させるために、通常は異なる仮想マシンでホストします)。 * j. Citrixフェデレーション認証サービスプログラムを実行します。順に 5 つのステップをそれぞれ選択し、指示に従います。 * i. 証明書テンプレートを展開2認証局を設定*三世。このサービスを承認する——この手順では,CAに戻り,保留中の要求を発行します。この POC 例では、CA はドメインコントローラでホストされています。 * iv. ルールの作成-ここでは、CA、および既に設定されている証明書を指定します。また、VDAおよびFASサービスの使用が許可されているユーザーもフィルタリングします。 * v. (Citrix Cloudに接続-このガイドでは、オンプレミスのCitrix Virtual Apps and Desktops を使用します)

i. 次に FAS 仮想マシンに戻り、サービスのインストールを開始します。(FAS、StoreFront、DDCをPOC用の同じVM上でホストします。本番環境の場合、拡張性とサポート性を向上させるために、通常は異なる仮想マシンでホストします)。 * j. Citrixフェデレーション認証サービスプログラムを実行します。順に 5 つのステップをそれぞれ選択し、指示に従います。 * i. 証明書テンプレートを展開2認証局を設定*三世。このサービスを承認する——この手順では,CAに戻り,保留中の要求を発行します。この POC 例では、CA はドメインコントローラでホストされています。 * iv. ルールの作成-ここでは、CA、および既に設定されている証明書を指定します。また、VDAおよびFASサービスの使用が許可されているユーザーもフィルタリングします。 * v. (Citrix Cloudに接続-このガイドでは、オンプレミスのCitrix Virtual Apps and Desktops を使用します)