ホームオフィスの設計決定のためのCitrix SD-WAN

概要

ホームオフィス向けのCitrix SD-WANは,複数の柔軟なトポロジで展開できます。また,ホームワーカー向けのCitrix虚拟应用程序和桌面セッションの配信を強化することもできます。この設計文書では,ホームオフィスにCitrix SD-WANを実装して,ホームワーカーが最適な使用を実現するための設計決定に関するガイダンスを提供します。

ネットワーク管理

SD-WAN展開のネットワーク管理者は,ソリューションのロールアウトを成功させるうえで重要な役割を果たします。SD-WAN配置の設計および保守において,管理者は次の点に注意します。

- 企業のセキュリティ要件を遵守しながら,必要なユーザーのみに企業ネットワークアクセスを可能にする

- 地理的に異なるリージョンに分散された数百または数千のエンドポイントを迅速に効率化

- サービス品質を通じて,全社的なビジネスポリシーで最高のユーザーエクスペリエンスを実現

- 管理可能な数の格差を考慮しながら,パフォーマンスとユーザーエクスペリエンスを安定化

導入の成功は,技術レベルとビジネスレベルの両方でシームレスな実行に左右されます。このマニュアルでは,ネットワーク管理者がSD-WANの配置を成功に導くために,詳細と推奨事項について説明します。

ネットワークセキュリティに関する考慮事項

ホームオフィスへの企業のネットワークアクセスを可能にすると,潜在的な攻撃ベクトルが開きますので,可能な限りリスクを軽減するために,特別な予防措置を講じることを強くお勧めします。これらの手順には,以下が含まれます。

- 障壁を追加してネットワークを分離し,ホームワーカーなどの新しく導入されたセグメントのリーチを制限する

- ホームオフィスのユースケースを管理可能な範囲に限定することにより,複雑さを排除

- ネットワーク接続を監視し,ローカルデバイスへのアクセスを排除することにより,エンドポイントを制御する

- エンドポイントを常時監視してエンドポイントのアクティビティを監視し,エンドポイントの動作が標準から外れたときにアラートを設定する

- クラウドサービス(Citrix安全上网,Zscaler,またはパロアルト棱镜など)によるセキュリティ保護でSD-WANソリューションを強化する

- ハイエンドのSD-WAN高级版アプライアンスを活用して,統合されたセキュリティスタックのロックを解除したり,業界をリードするセキュリティベンダーとのシンプルな統合により,サードパーティのファイアウォール(パロアルト,チェックポイントなど)を仮想ネットワーク機能(VNF)として活用できます。

ネットワークのセキュリティに関する考慮事項について詳しく説明する前に,まず,ホームオフィスのトラフィックプロファイルにCitrix虚拟应用程序和桌面が含まれている場合に行う必要がある設計上の決定について概説します。

決定事項:Citrix虚拟应用程序和桌面の配信

企業ネットワークをリモートリソースに拡張する際のセキュリティを最適化するには,Citrix虚拟应用程序和桌面などのCitrixテクノロジを常に使用することをお勧めします。Citrix虚拟应用程序和桌面この技術は,長年にわたり仮想クライアントコンピューティングをリードしており,安全なネットワークの設計に役立ちます。ここでは,Citrix虚拟应用程序和桌面のセキュリティに関する詳細な情報を見つけることができます。Citrix SD-WANをこのソリューションと組み合わせることで,WANが常に信頼できないリモートサイトへの配信を効率化することができます。

ユーザーは,任意のデバイスからCitrix虚拟应用程序和桌面にリモート接続します。データセンターネットワークでは,セキュリティのため,受信フロントエンドトラフィックは,Citrix虚拟应用程序和桌面インフラストラクチャサーバーおよびサービス間でバックエンドトラフィックから分離されます。このアプローチにより,個別の非武装ゾーン(DMZ)を使用して,フロントエンドとバックエンドのトラフィックフローを分離し,きめ細かいファイアウォールの制御と監視を行うことができます。

1つのアプローチは,Citrix虚拟应用程序和桌面のトラフィックパスに直接ブックが終了したSD-WANソリューションを配置することです。この展開では,SD-WANデバイスは,リンクアグリゲーション,サブ秒の復元性,QoSなどの機能を提供し,暗号化されたHDXトラフィックを他のトラフィックタイプよりも優先させることができます。

ただし,このシナリオでは,SD-WANアプライアンスは暗号化されたペイロードのみを認識することを理解することが重要です。SD-WANオーバーレイを介して配信されるトラフィックは,ユーザーエンドポイントとCitrix网关の間で暗号化されます。暗号化されたトラフィックは,SD-WANのHDX自動QoS機能と,HDXトラフィックのSD-WANエクスペリエンス品質(体验质量)レポートが機能しないことを意味します。HDX自動QoSは,SD-WANピア間で配信された場合にHDXセッションを動的に調査するように設計されています。これは,単一のHDXセッションを構成する異なるチャネル間の差別化を可能にします。この機能は,マルチストリームICAとも呼ばれ,バルクデータチャネルよりも対話型チャネルの優先順位付けが可能になり,エンドユーザーエクスペリエンスが向上します。Citrix SD-WANの統合による主な利点は,Citrix虚拟应用程序和桌面サーバーがセッションをシングルストリームICAに保持できるのに対し,SD-WANは仮想パス/オーバーレイ全体でマルチストリームICAを動的に配信できることです。

推奨されるアプローチは,ホームオフィスからアクセスするユーザに,インターネット経由でアクセスする一般的な外部ユーザとは異なるアクセス方法を使用してSD-WANを提供することです。

SD-WANオーバーレイを介して接続しているホームワーカークライアントエンドポイントは,Citrix网关を介さなく,”内部“店面URLなど,Citrix虚拟应用程序和桌面リソースへの直接アクセスを許可し,安全であると見なす必要があります。この方法では,HDXトラフィックはSSL暗号化として送信されないため,SD-WANデバイスはポート2598を使用してHDXプロトコルを参照し,自動QoS機能を開始できます。SD-WANの自動QoS機能を使用するには,Citrix虚拟应用程序和桌面LTSR 7 - 1912年以降のリリースを使用する必要があります。このシナリオでは,HDXトラフィックはWANを通過しても保護されます。これは,SD-WANピアは,ネットワーク内のSD-WANデバイス間の利用可能なすべてのWANパスでAES暗号化されたトンネルを確立するためです。さらに,暗号化キーローテーション付きの認証プロセスも組み込まれており,各仮想パスのキーの再生成を10 ~ 15分間隔で実行できます。したがって,WANオーバーレイでは,信頼できるピアだけが許可されます。ここでは,Citrix SD-WANセキュリティのベストプラクティスに関する詳細な情報を見つけることができます。

認証後にゲートウェイによる暗号化をバイパスする別の方法は,SD-WANが暗号化されていないHDXを認識できるようにビーコンを使用することです。ビーコンは,Citrix工作区アプリ(公告がクライアントホストマシンが内部ネットワークまたは外部ネットワーク上にあるかどうかを判断するために接続しようとするURLです。例えば,支店サイト,SD-WAN 110のホームオフィス,コーヒーショップまたは空港など。公告が内部ビーコンポイントに接続できず,外部ビーコンポイントに対する応答を受信する場合は,ユーザーデバイスが内部ネットワークの外部にあり,Citrix网关経由でデスクトップおよびアプリケーションに接続する必要があり,HDXトラフィックを暗号化する必要があります。SD-WANホームオフィスネットワークは内部ネットワークとみなし,Citrix网关をバイパスして暗号化されていないHDXトラフィックを提供する必要があります。ここでは,ビーコンの設定に関する詳細な情報を見つけることができます。

Citrix虚拟应用程序和桌面を含む展開では,データおよびワークロードはデータセンター内で安全に保持されます。インターネットトラフィックへのアクセスも,データセンターのローカルインターネットリンクを介して処理されます。インターネットトラフィックは,実際には新しいWANオーバーレイをリモートユーザに送信しません。サポートされているクライアントホストでHDXリダイレクトが有効になっている場合,微软团队などのインターネットトラフィックは,リモートクライアントホストがローカルのインターネットソースを使用してそれをフェッチするために,HDXセッションから切断される特定のシナリオでのみ発生します。ここでは,ホームオフィスSD-WANを有効にして,インターネットサービスでそのトラフィックを適切にルーティングできます。インターネットブレークアウトを通じてOffice 365クラウドに直接ルーティングできます。

ファイアウォールDMZを介したホームオフィスネットワークの制限

ネットワークセキュリティ設計上の考慮事項の1つは,ホームオフィスのトラフィックをバックホールし,ファイアウォールのDMZを介した企業ネットワークへのリソースと接続を制限することです。さらに,SD-WANデバイス上のファイアウォールポリシーは,リモートホームオフィスネットワーク内のすべてのSD-WANデバイスに集中的にプッシュできます。これらのポリシーは,“新湾オーバーレイ”で許可されるトラフィックを,特定のアプリケーション,プロトコル,サーバIPなどに限定します。

ネットワークトポロジの選択は,必要な機能,パフォーマンス,およびセキュリティ要件をサポートできるように,リモートアクセスアーキテクチャを計画する上で中心となります。リモートアクセスアーキテクチャの設計は,セキュリティチームと共同で完了し,企業のセキュリティ要件と標準を確実に遵守する必要があります。いずれの場合も,WANの最後のマイルにおける典型的な課題に対処するために,新しいSD-WANオーバーレイは,ほとんどのホームワーカーが利用できる共有インターネットアクセスリンクで通常見られる問題を直接解決します。このメリットは,幸せで生産的なホームワーカーに最適なユーザーエクスペリエンスを提供するために必須のソリューションとなります。

ルーティングドメインを使用したネットワークのセグメント化(VRF-Lite)

Citrix SD-WANでは,仮想ルーティングと転送を使用して,SD-WAN展開をセグメント化し,セキュリティと管理性を向上させることができます。Citrix SD-WANでのこの機能は,ルーティングドメインと呼ばれます。リモートオフィスをデータセンターに接続する既存のCitrix SD-WAN展開では,新しいホームオフィスルーティングドメインを導入して,ホームオフィスのネットワークトラフィックと企業のネットワークトラフィックを分離することができます。各ルーティングドメインは,SD-WANデバイス上に独自のルートテーブルを保持します。仮想パスはすべてのルーティングドメインと通信できます。トンネルへのパケットの入力では,システムに入るために使用されるインターフェイスに関連付けられたルーティングドメインに基づいて,パケットにタグが付けられます。トンネル内では,各パケットは関連付けられたルーティングドメインでタグ付けされ,トンネルの出力時には,関連するルーティングテーブルが適切な配信に使用されます。既存のSD-WANサイト展開では,デフォルトのルーティングドメインを使用できます。専用インターフェイスを利用して,新しいルーティングドメインをヘッドエンドSD-WANデバイスに追加できます。このドメインは,次の図に示すように,企業ネットワーク内の限られたホームオフィスリソースへのアクセスを提供できます。

ここでは,Citrix SD-WANルーティングドメインに関する詳細な情報を見つけることができます。

ホームオフィスネットワーク設計に関する考慮事項

大規模なSD-WAN導入用に設計された中央管理ツールにより,数千ものエンドポイントを迅速に導入できます。ただし,可能な場合,管理者は,ホームユーザーのユースケースを管理可能な範囲に限定して,複雑さを解消する必要があります。たとえば,最初のホームオフィスネットワーク設計で,特定のプラットフォームで1つの展開モードのみをサポートするようにします。ただし,選択肢は多数あり,ホームオフィスのローカルネットワークの可用性に大きく依存します。次に,さまざまなローカルネットワークの差異を念頭に置いて,いくつかの潜在的なオプションを概説します。また,ホームオフィスネットワークに対応するためにSD-WANデバイスを導入する際に,それぞれのメリットと考慮すべき事項についても説明します。

決定事項:广域网リンク

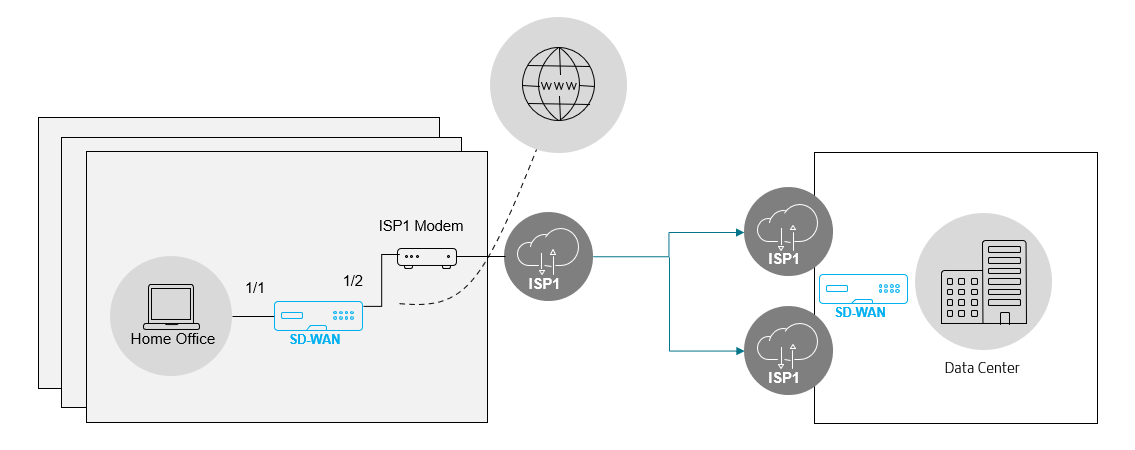

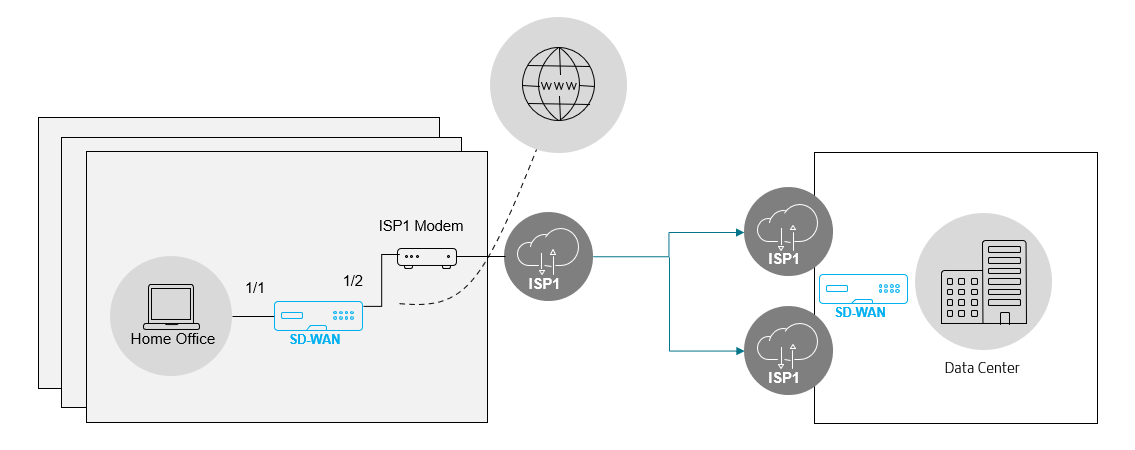

単一ISP (VPNの置き換え)

- プロバイダー:

- ISP # 1(一つだけ)

- ISP # 1(一つだけ)

- 長所:

- サイト間(SD-WANリモートワークネットワークに同時に接続する多数のデバイスを有効にする)ため,複数のポイントツーサイトVPN接続が不要になります

- 企業リソースへの迅速なアクセス(ローカルSD-WAN m cn / RCNリージョン流行)

- エンタープライズグレードのファイアウォールでローカルインターネットブレイクアウトを使用するためのセキュリティの強化

- 仮想パス/オーバーレイのメリット:

- QoS(双方向およびプロトコル間)によるパフォーマンスの向上

- アプリケーションベースのルーティング

- 損失の軽減(パケットの複製/再送信)

- 複数の直流WANリンクが直流障害に対して冗長性を提供できる

- ローカルリンク適応帯域幅検出

- SD-WAN协调器による一元管理(構成,レポート,アラートなど)

- リンク監視/メトリック(SLAコンプライアンスに役立つ)

- (オプション)リモートワークネットワーク用のDHCPサーバ

- (オプション)インターネットバインドトラフィック用のCitrixセキュアインターネットアクセス

- 注意事項:

- 単一のISP WANリンクが原因でSD-WANオーバーレイ負荷分散がない

- 単一ISP WANリンクにより,SD-WANオーバーレイの復元性がない

- 単一のISP WANリンクが原因で,ローカルインターネット負荷分散がない

- ISPのWANリンクが単一であるため,ローカルインターネットの復元性がない

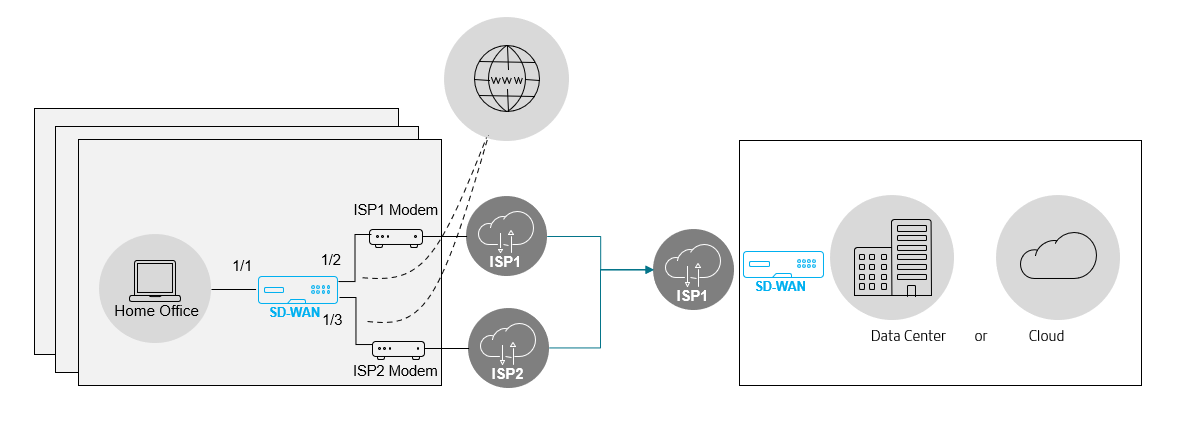

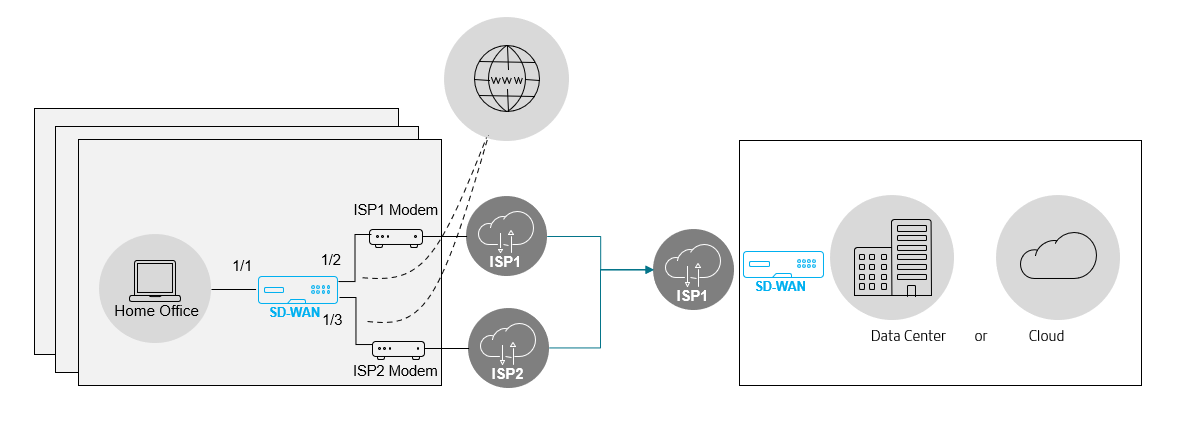

デュアルISP

- プロバイダー:

- ISP # 1

- ISP # 2

- 利点(さらに,単一ISPの利点に):

- 複数のISP WANリンクを使用して同時に帯域幅を集約したサイト間サイト間

- 両方のISP WANリンクを使用したSD-WANオーバーレイ負荷分散の同時使用

- 両方のISP WANリンクを使用したSD-WANオーバーレイの復元性

- 両方のISP WANリンクを使用して同時にローカルインターネット負荷分散

- 両方のISP WANリンクを使用したローカルインターネットの復元性

- (オプション)インターネット接続のトラフィックに対するCitrixセキュアインターネットアクセスへの耐障害性

- 注意事項:

- 2番目のISP WANリンクの追加コスト

- ISPの設定にかかる時間と労力# 2

- 追加のハードウェアが必要(ISP用モデム# 2)

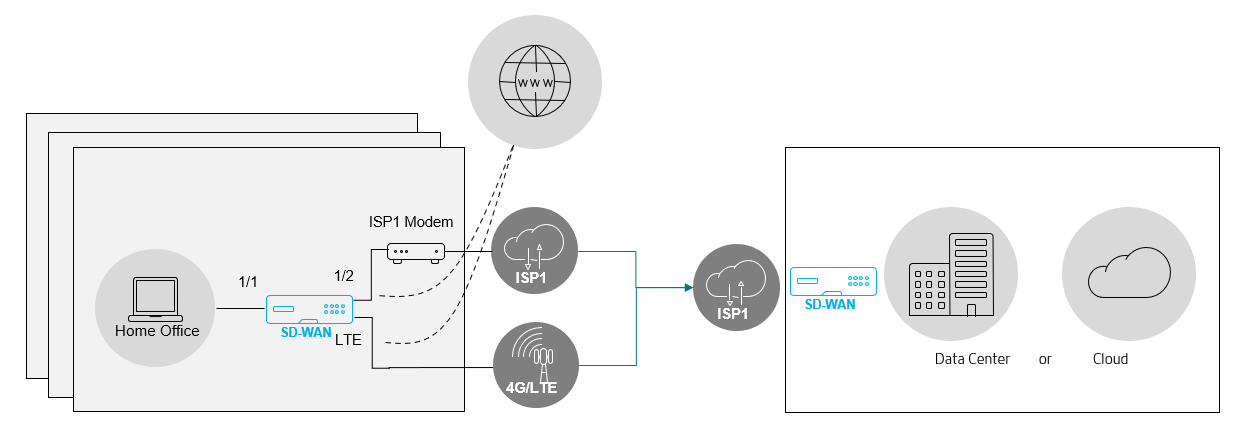

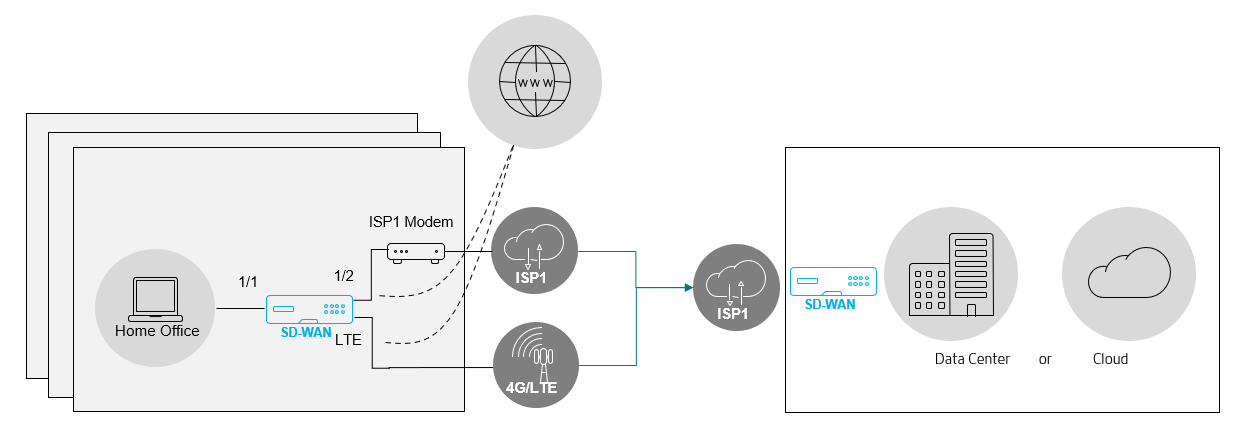

ISP + LTE

- プロバイダー:

- ISP # 1

- LTE # 1(2番目のWANリンクとして使用されるワイヤレス転送)

- 利点(さらに,デュアルISPの利点):

- 2つ目のWANリンクのセットアップが簡単になりました

- 追加のコンポーネントやケーブルは不要(組み込みモデム)

- 注意事項:

- 有線ISPオプションよりも月あたりMBのコストが高い可能性があります

- 毎月の帯域幅割り当てに制限(オーバーすると追加コスト)

- ワイヤレスは有線トランスポートよりも遅い

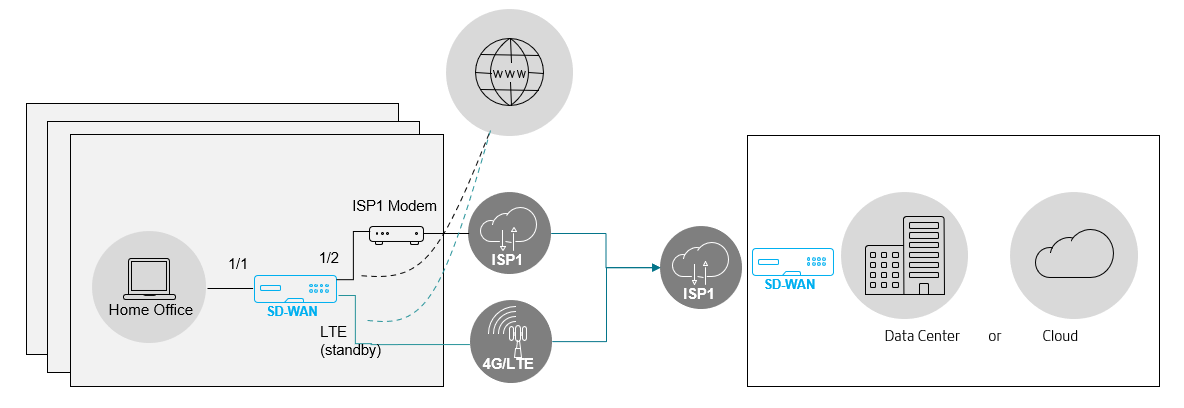

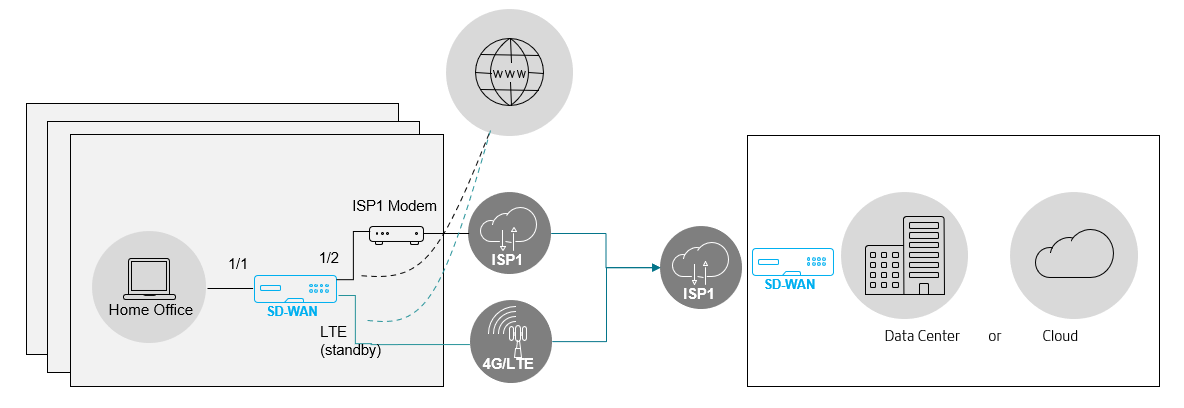

ISP + LTE(スタンバイ)

- プロバイダー:

- ISP # 1

- LTE # 1(スタンバイモードで2番目のWANリンクとして使用)

- 利点(さらに,単一ISPの利点に):

- オンデマンドおよび最終手段のスタンバイ機能でコストを管理可能

- 両方のISP WANリンクを使用したSD-WANオーバーレイの復元性

- 両方のISP WANリンクを使用したローカルインターネットの復元性

- 注意事項:

- 単一のアクティブなWANリンクが原因でSD-WANオーバーレイ負荷分散がない

- 単一のアクティブなWANリンクが原因で,ローカルインターネット負荷分散がない

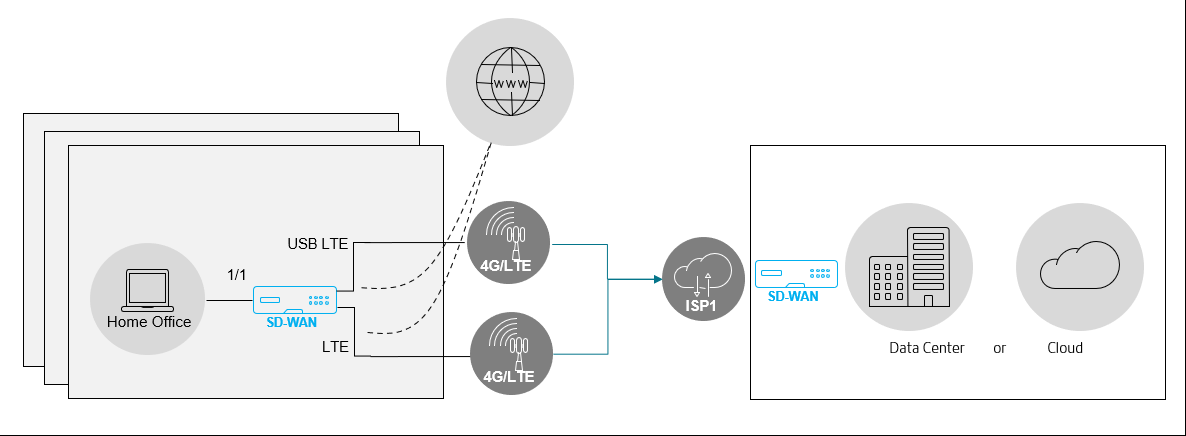

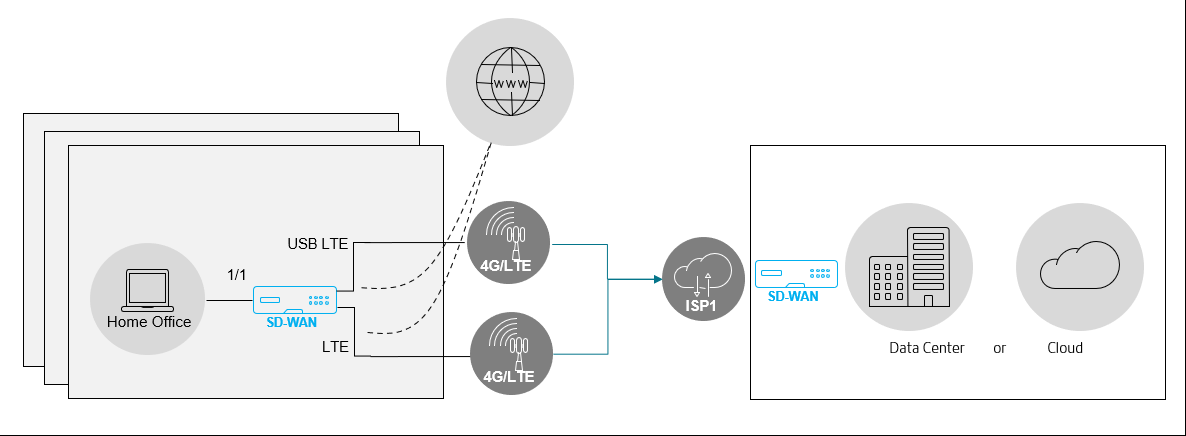

デュアルLTE

- プロバイダー:

- LTE # 1

- LTE # 2

- 利点(さらに,デュアルISPの利点):

- 2つ目のWANリンクのセットアップが簡単になりました

- USB LTEドングル以外に,追加のコンポーネントやケーブル不要(組み込みモデム)

- 注意事項:

- 有線ISPオプションよりも月あたりMBのコストが高い可能性があります

- 契約した月間帯域幅割り当てに限定(オーバーすると追加コスト)

- ワイヤレスは有線トランスポートよりも遅い

上記で説明した各ユースケースは,追加のWANリンク(ISPまたはLTE)で拡張できるため,利用可能な帯域幅をさらに増やし,リモートホームワーカーのネットワーク可用性を向上させることができます。

参照ドキュメント

詳細については,以下を参照してください。

Citrix SD-WANホームオフィスPOCガイド——ホームオフィスにCitrix SD-WANの概念証明を実装する方法を学びます

Citrix SD-WANホームオフィスの技術概要——ホームオフィスでのCitrix SD-WANの使用の概要を説明します