セキュリティアドバイザリ

安全で耐障害性に優れたインフラストラクチャは、あらゆる組織のライフラインです。NetScaler ADMセキュリティアドバイザリの要点:

一般的な脆弱性と漏えい(CVE)の検出と修復-NetScalerインスタンスを危険にさらしているCVEを特定し、修正方法を推奨できます。

ファイル整合性監視-NetScalerビルドファイルに変更や追加が行われたかどうかを識別できます。

管理者は、次のことを確認する必要があります。

新たに発生した一般的な脆弱性と危険性 (CVE) を追跡し、CVEの影響を評価し、修正方法を理解し、脆弱性を解決します。

NetScalerビルドファイルの整合性を調べてください。

セキュリティアドバイザリの機能

次のセキュリティアドバイザリ機能は、インフラストラクチャを保護するのに役立ちます。

CVE:

| Features | 説明 |

|---|---|

| システムスキャン | デフォルトでは、すべてのマネージドインスタンスを週に 1 回スキャンします。NetScaler ADM がシステムスキャンの日付と時刻を決定し、ユーザーが変更することはできません。 |

| オンデマンドスキャン | 必要に応じてインスタンスを手動でスキャンできます。最後のシステムスキャンからの経過時間が長い場合は、オンデマンドスキャンを実行して現在のセキュリティ状況を評価できます。または、修正を適用した後にスキャンして、修正後の状態を評価します。 |

| CVE インパクト分析 | インフラストラクチャに影響を及ぼすすべてのCVEと影響を受けたすべてのNetScalerインスタンスの結果を表示し、修正を提案します。この情報を使用して、セキュリティリスクを修正するための修正を適用します。 |

| CVE レポート | 直近の 5 回のスキャンのコピーを保存します。これらのレポートは CSV 形式でダウンロードして分析できます。 |

| CVE リポジトリ | Citrix が2019年12月以降に発表した、NetScalerインフラストラクチャに影響を与える可能性のある、すべてのNetScaler関連のCVEを詳細に表示します。このビューを使用すると、セキュリティアドバイザリスコープの CVE を理解し、CVE について詳しく知ることができます。サポートされていない CVE については、セキュリティアドバイザリの「サポートされていない CVE」を参照してください。 |

ファイル整合性監視:

| Features | 説明 |

|---|---|

| オンデマンドスキャン | NetScalerビルドファイルで検出されたファイル変更の結果を取得するには、オンデマンドスキャンを実行する必要があります。 |

| ファイル整合性監視スキャン | 現在のNetScalerビルドファイルのバイナリハッシュ値を元のバイナリハッシュと比較し、ファイルの変更や追加があるかどうかを強調表示します。スキャン結果は [ファイル整合性監視] タブで確認できます。 |

注意事項

セキュリティアドバイザリは,製造終了(EOL)に達したNetScalerビルドをサポートしていません。NetScalerがサポートするビルドまたはバージョンにアップグレードすることをお勧めします。

CVE検出がサポートされているインスタンス:すべてのNetScaler(SDX、MPX、VPX)とゲートウェイ。

ファイル整合性監視でサポートされるインスタンス:MPX、VPXインスタンス、ゲートウェイ。

サポートされている CVE: 2019 年 12 月以降のすべてのCVE。

注:

Windows用NetScaler Gateway プラグインに影響する脆弱性の検出と修復は、NetScaler ADM セキュリティアドバイザリではサポートされていません。サポートされていない CVE については、セキュリティアドバイザリの「サポートされていない CVE」を参照してください。

NetScaler ADM セキュリティアドバイザリは、脆弱性を特定する際に、機能の構成ミスを一切考慮していません。

NetScaler ADM セキュリティアドバイザリは、CVE の識別と修復のみをサポートします。セキュリティに関する記事で取り上げられているセキュリティ上の問題の特定と修正はサポートしていません。

NetScaler、Gatewayリリースの範囲:この機能はメインビルドに限定されています。セキュリティアドバイザリには、その範囲に特別なビルドは含まれていません。

- セキュリティアドバイザリは Admin パーティションではサポートされていません。

CVE では次の種類のスキャンが可能です。

バージョンスキャン:このスキャンでは,NetScaler ADMがNetScalerインスタンスのバージョンと,修正が適用されるバージョンおよびビルドを比較する必要があります。このバージョン比較は、NetScaler ADMセキュリティアドバイザリがNetScalerがCVEに対して脆弱であるかどうかを特定するのに役立ちます。たとえば、NetScalerリリースとビルドxx.yyでCVEが修正された場合、セキュリティアドバイザリでは、xx.yyより前のビルドのすべてのNetScalerインスタンスが脆弱であると見なされます。バージョンスキャンは現在、セキュリティアドバイザリでサポートされています。

構成スキャン:このスキャンでは、NetScaler ADMがCVEスキャン固有のパターンをNetScaler構成ファイル(nsconf)と一致させる必要があります。NetScaler ns.confファイルに特定の構成パターンが存在する場合、そのインスタンスはそのCVEに対して脆弱であると見なされます。このスキャンは通常、バージョンスキャンと共に使用されます。 設定スキャンは現在、セキュリティアドバイザリでサポートされています。

カスタムスキャン:このスキャンでは、NetScaler ADMが管理対象のNetScalerインスタンスに接続し、スクリプトをプッシュしてスクリプトを実行する必要があります。スクリプト出力は、NetScaler ADMがNetScalerがCVEに対して脆弱であるかどうかを識別するのに役立ちます。例としては、特定のシェルコマンド出力、特定の CLI コマンド出力、特定のログ、特定のディレクトリまたはファイルの存在または内容が含まれます。セキュリティアドバイザリでは、設定スキャンで同じ結果が得られない場合は、複数の設定パターンに一致するカスタムスキャンも使用します。カスタムスキャンを必要とするCVEの場合、スクリプトはスケジュールスキャンまたはオンデマンドスキャンが実行されるたびに実行されます。収集されたデータや特定のカスタムスキャンのオプションの詳細については、該当の CVE のセキュリティアドバイザリドキュメントを参照してください 。

ファイル整合性監視では、次のスキャンを使用できます。

ファイル整合性監視スキャン:このスキャンでは、NetScaler ADMが管理対象のNetScalerインスタンスに接続する必要があります。NetScaler ADMは、NetScalerでスクリプトを実行し、NetScalerビルドファイルの現在のバイナリハッシュ値を収集することにより、ハッシュ値を比較します。比較後、NetScaler ADMは、変更された既存のファイルの総数と新しく追加されたファイルの総数を含む結果を提供します。管理者は、組織のデジタルフォレンジックに連絡して、スキャン結果の詳細な調査を受けることができます。

次のファイルがスキャンされます。

/netscaler/bin, /sbin, /usr/bin, /usr/sbin, /usr/local/bin, /usr/local/sbin/lib, /libexec, /usr/lib, /usr/libexec, /usr/local/lib, /usr/lib32, /compat/etc残りの

/usr/root, /home, /mnt

スキャンによってNetScalerの本番トラフィックに影響が及ぶことはなく、NetScaler上のNetScaler構成が変更されることもありません。

NetScaler ADMセキュリティアドバイザリはCVE緩和をサポートしていません。NetScalerインスタンスに緩和策(一時的な回避策)を適用した場合でも、修正が完了するまで、ADMはNetScalerを脆弱なNetScalerとして識別します。

FIPS インスタンスでは、CVE スキャンはサポートされていませんが、ファイル整合性監視スキャンはサポートされています。

ファイルの変更の中には、デバイスの通常の操作の一部として発生するものもあれば、さらに調査が必要なものもあります。ファイルの変更を確認するときは、次のことが役立つ場合があります。

スクリプトまたはプラグインの使用により、

/netscalerディレクトリ (.htmlファイルおよび.jsファイル内) が変更されることがあります。/etcディレクトリには、システムの起動後に予期しない操作によって変更される可能性のある設定ファイルが含まれています。次のような場合は異常でしょう。

/bin、/sbin、または/libディレクトリ内のレポート/netscalerディレクトリ内の新しい.php ファイル

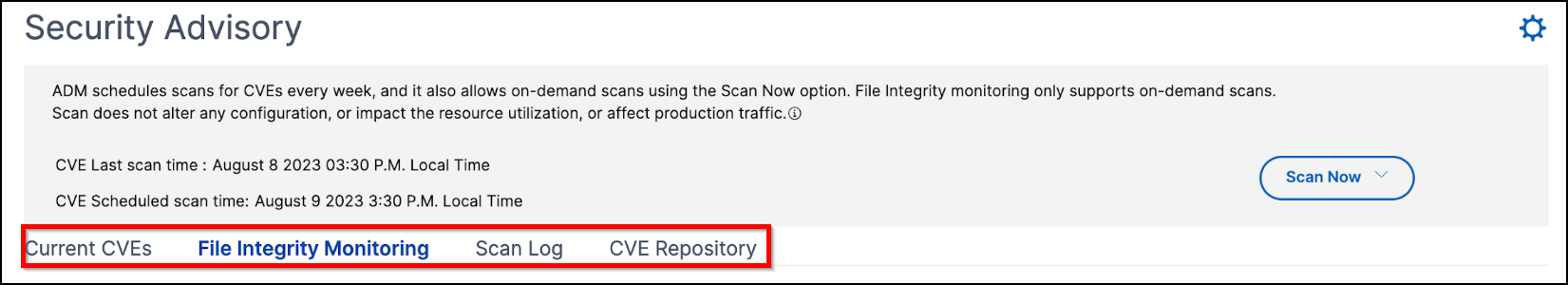

セキュリティアドバイザリダッシュボードの使用方法

セキュリティアドバイザリダッシュボードにアクセスするには、NetScaler ADM GUIから[インフラストラクチャ]>[インスタンスアドバイザリ]>[セキュリティアドバイザリ]に移動します。

ダッシュボードには次の 4 つのタブがあります。

- 現在の CVE

- ファイル整合性監視

- ログをスキャン

CVE リポジトリ

重要:

セキュリティアドバイザリGUI またはレポートでは、すべての CVE が表示されず、CVE が 1 つだけ表示される場合があります。回避策として、「Scan Now」>「Scan CVE」をクリックしてオンデマンドスキャンを実行します。スキャンが完了すると、スコープ内のすべてのCVE(約 15)が UI またはレポートに表示されます。

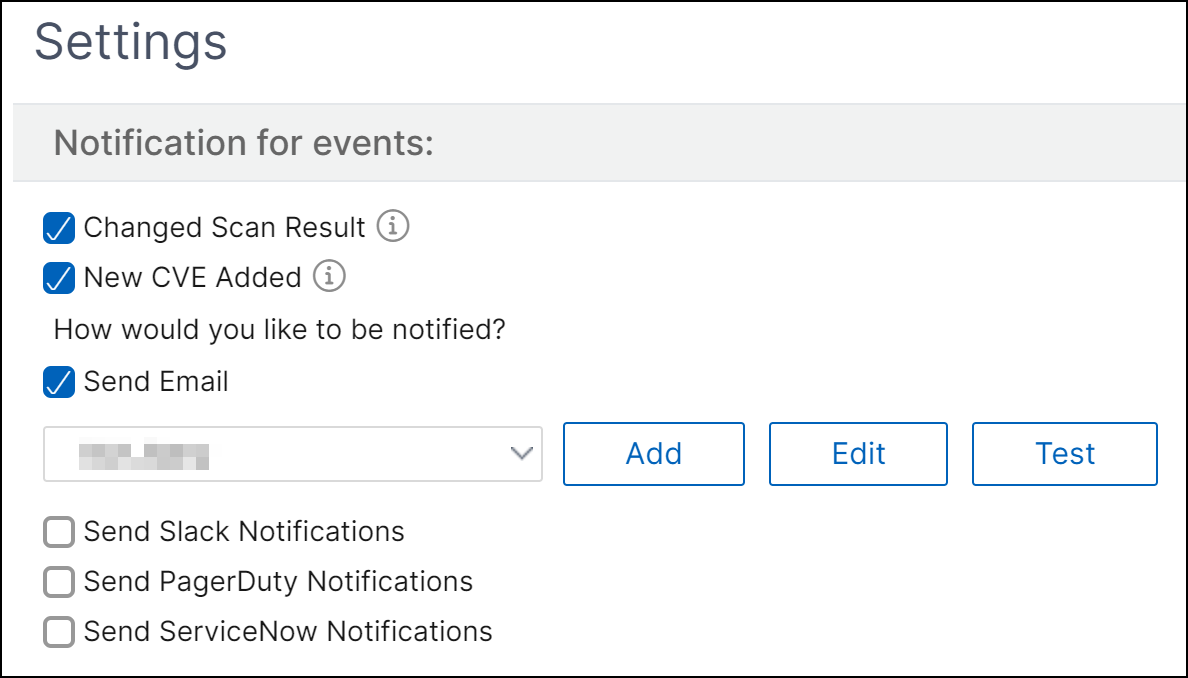

ダッシュボードの右上隅には設定アイコンがあり、次のことができます。

通知を有効または無効にする (CVE 検出にのみ適用)。

CVE の影響に関する次の通知を受け取ることができます。

CVE スキャン結果の変更や CVE リポジトリに追加された新しい CVE に関する電子メール、Slack、PagerDuty、ServiceNow の通知。

CVE 影響スキャン結果の変更に関するクラウド通知。

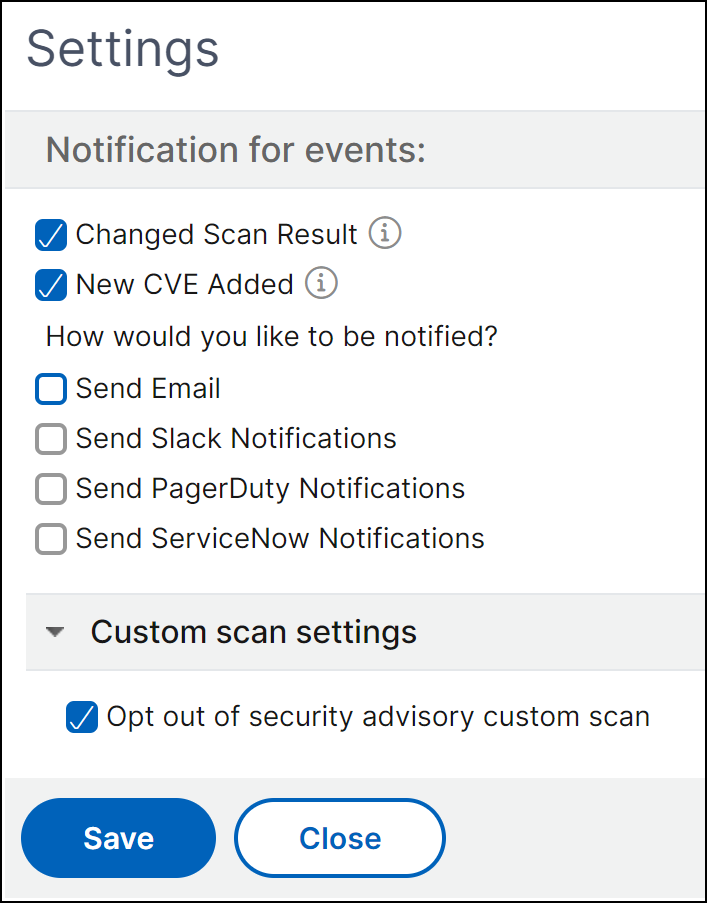

カスタムスキャン設定 (CVE にのみ適用) の設定

「カスタムスキャン設定」リストをクリックすると、追加設定のチェックボックスが表示されます。チェックボックスを選択して、これらの CVE カスタムスキャンをオプトアウトすることもできます。カスタムスキャンが必要なCVEの影響は、セキュリティアドバイザリではNetScalerインスタンスでは評価されません。

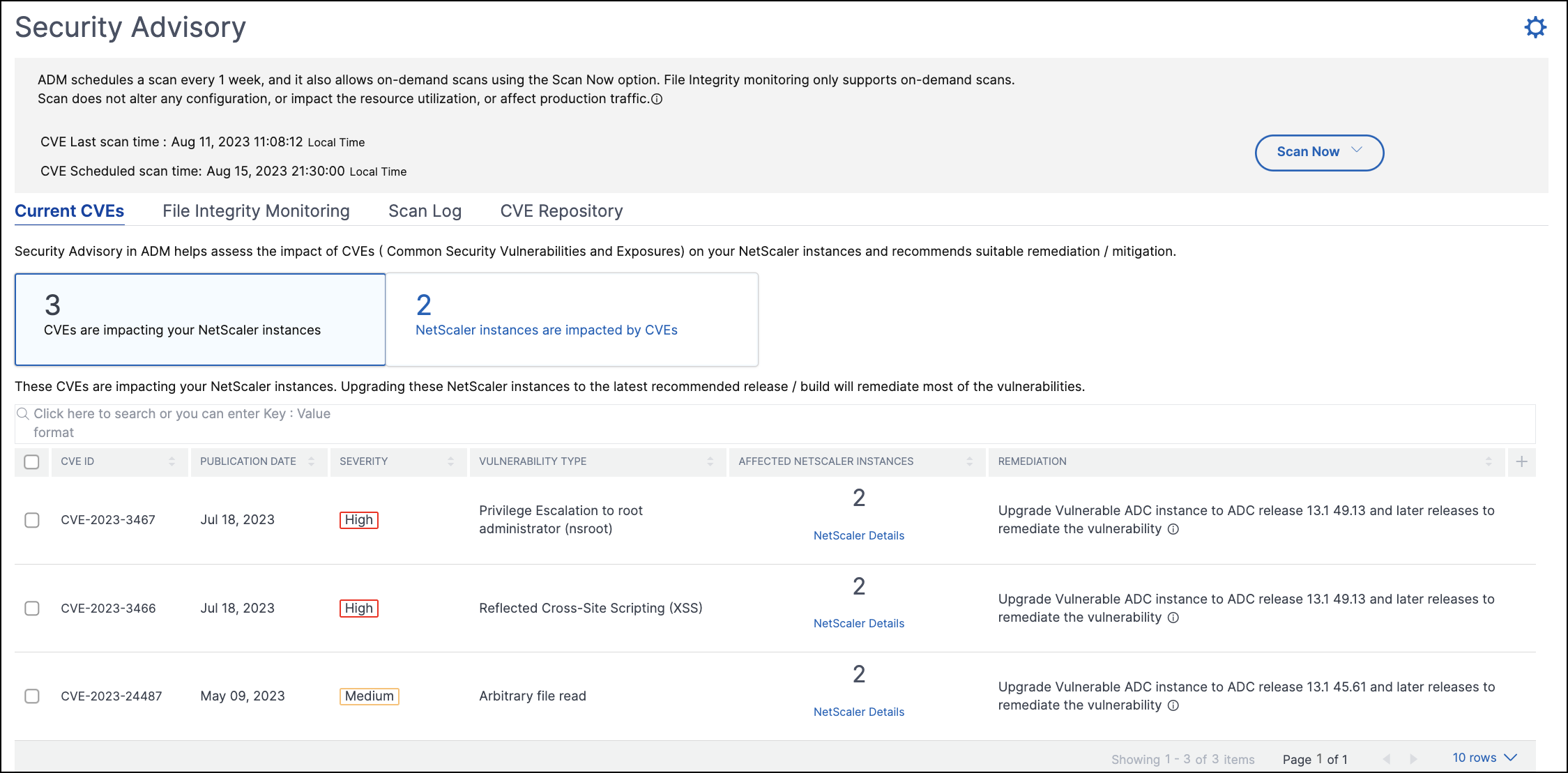

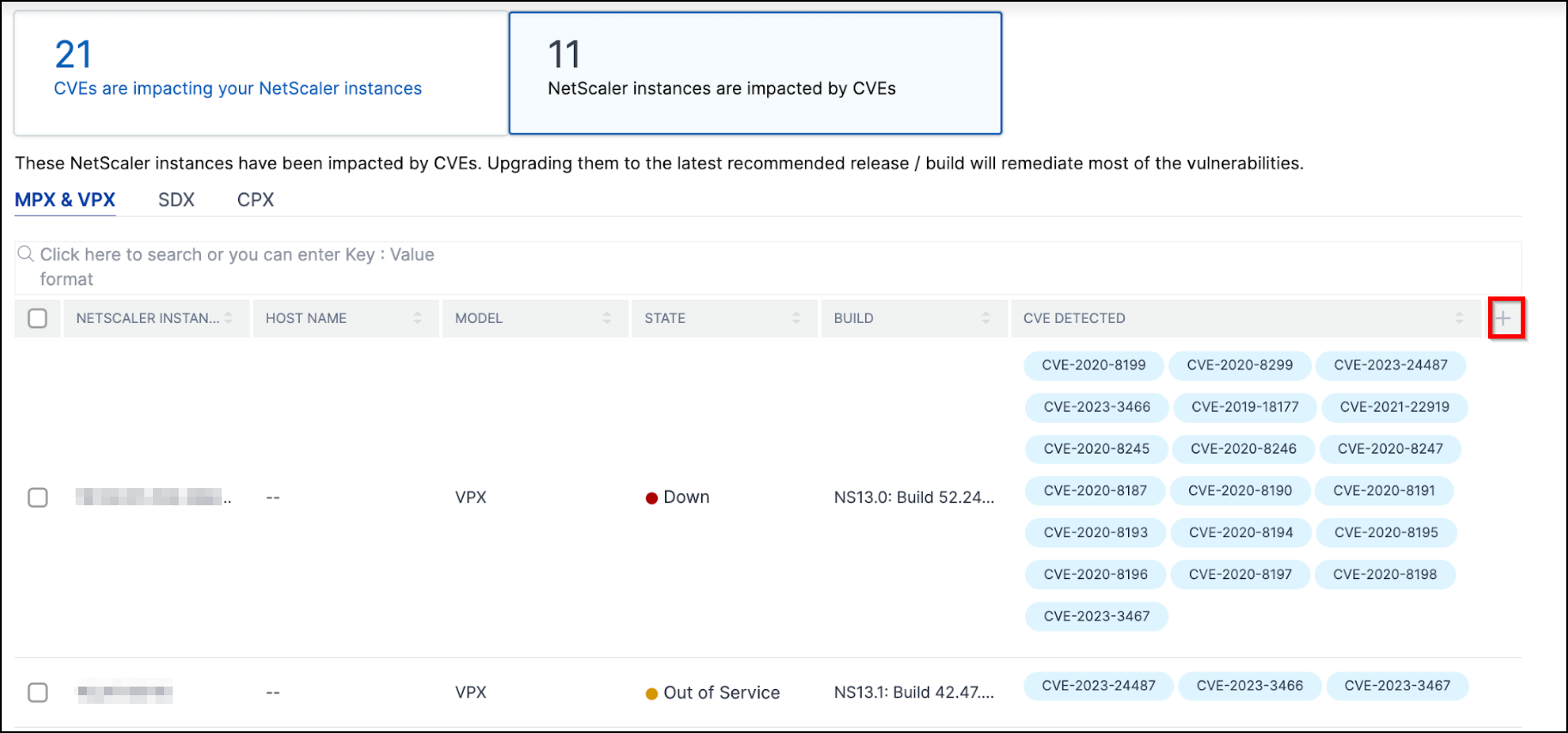

現在の CVE

このタブには、インスタンスに影響を与える CVE の数と、CVE の影響を受けるインスタンスが表示されます。タブはシーケンシャルではなく、管理者として、ユースケースに応じてこれらのタブを切り替えることができます。

NetScalerインスタンスに影響を与えるCVEの数を示す表には、以下の詳細があります。

CVE ID: インスタンスに影響する CVE の ID。

発行日:その CVE のセキュリティ情報が公開された日付。

重要度スコア:重要度タイプ (高/中/重大) とスコア。スコアを確認するには、重要度タイプにカーソルを合わせます。

脆弱性タイプ:この CVE の脆弱性のタイプ。

影響を受けるNetScalerインスタンス:CVE IDが影響しているインスタンス数。カーソルを合わせると、NetScalerインスタンスのリストが表示されます。

修復:利用可能な修正。インスタンスのアップグレード (通常は) または構成パックの適用です。

同じインスタンスは、複数の CVE によって影響を受ける可能性があります。この表では、1 つの特定の CVE または複数の選択した CVE が影響しているインスタンスの数を確認できます。影響を受けるインスタンスのIPアドレスを確認するには、「影響を受けるNetScalerインスタンス」の「NetScaler詳細」にカーソルを合わせます。影響を受けるインスタンスの詳細を確認するには、テーブルの下部にある [影響を受けるインスタンスの表示] をクリックします。 プラス記号をクリックして、テーブルの列を追加または削除することもできます。

この画面では、インスタンスに影響する CVE の数は 3 つの CVE で、これらの CVE の影響を受けるインスタンスは 2 つです。

- NetScaler IPアドレス

- ホスト名

- NetScaler モデル番号

- NetScaler 状態

- ソフトウェアバージョンとビルド

- NetScaler に影響を及ぼす脆弱性データの一覧です。

+ 記号をクリックすると、必要に応じてこれらの列を追加または削除できます。

脆弱性の問題を解決するには、NetScalerインスタンスを選択し、推奨される修正を適用します。ほとんどのCVEは修復としてアップグレードが必要ですが、他のCVEは修復としてアップグレードと追加の手順が必要です。

CVE-2021-22927 と CVE-2021-22920 については、CVE-2021-22927 と CVE-2021-22920 の脆弱性の修復を参照してください。

CVE CVE-2021-22956 については、「CVE-2021-22956 の脆弱性の特定と修正」を参照してください

CVE CVE-2022-27509 については、CVE-2022-27509 の脆弱性の修復を参照してください

注

NetScalerインスタンスにカスタマイズがある場合は、NetScalerのアップグレードを計画する前に、「カスタマイズされたNetScaler構成のアップグレードに関する考慮事項」を参照してください。

アップグレード:脆弱なNetScalerインスタンスを、修正されたリリースとビルドにアップグレードできます。この詳細は、「是正」列に表示されます。アップグレードするには、インスタンスを選択し、[Proceed to Upgrade] ワークフローをクリックします。アップグレードワークフローでは、脆弱なNetScalerがターゲットのNetScalerとして自動的に入力されます。

注

12.0、11,0、10.5 以降のリリースは、すでにサポート終了 (EOL) です。NetScalerインスタンスがこれらのリリースのいずれかで実行されている場合は、サポートされているリリースにアップグレードしてください。

アップグレードワークフローが開始されます。NetScaler ADMを使用してNetScalerインスタンスをアップグレードする方法について詳しくは、「ジョブを使用してNetScalerインスタンスをアップグレードする」を参照してください。

注

アップグレード先のリリースとビルドは、ユーザーの判断によります。どのリリースとビルドにセキュリティ修正が適用されているかを確認するには、修復列の下のアドバイスを参照してください。それに応じて、サポート対象のリリースとビルドを選択しますが、まだサポートが終了していません。

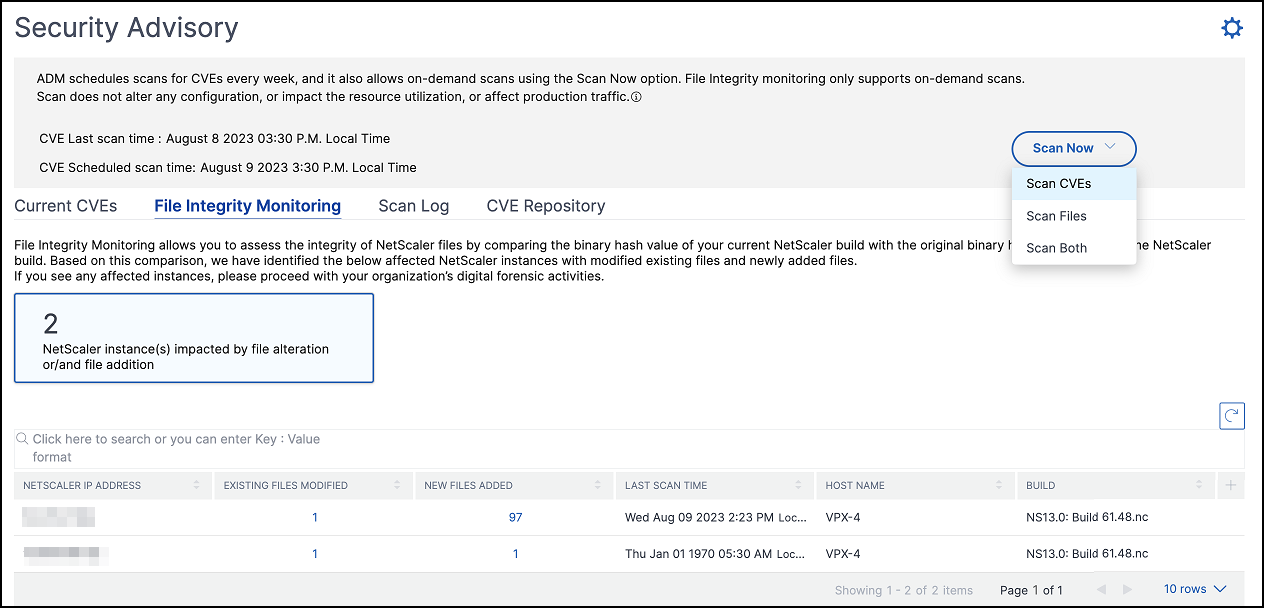

ファイル整合性監視

このタブには,元のNetScalerビルドファイルに変更または追加があったNetScalerインスタンスでのファイル整合性監視スキャン結果が表示されます。

次の例は、既存のファイルが変更され、元のビルドファイルに新しいファイルが追加された、影響を受ける2つのNetScalerインスタンスのスキャン結果を示しています。

[変更された既存のファイル] と [新しいファイルが追加されました] の下の数字をクリックすると、詳細が表示されます。

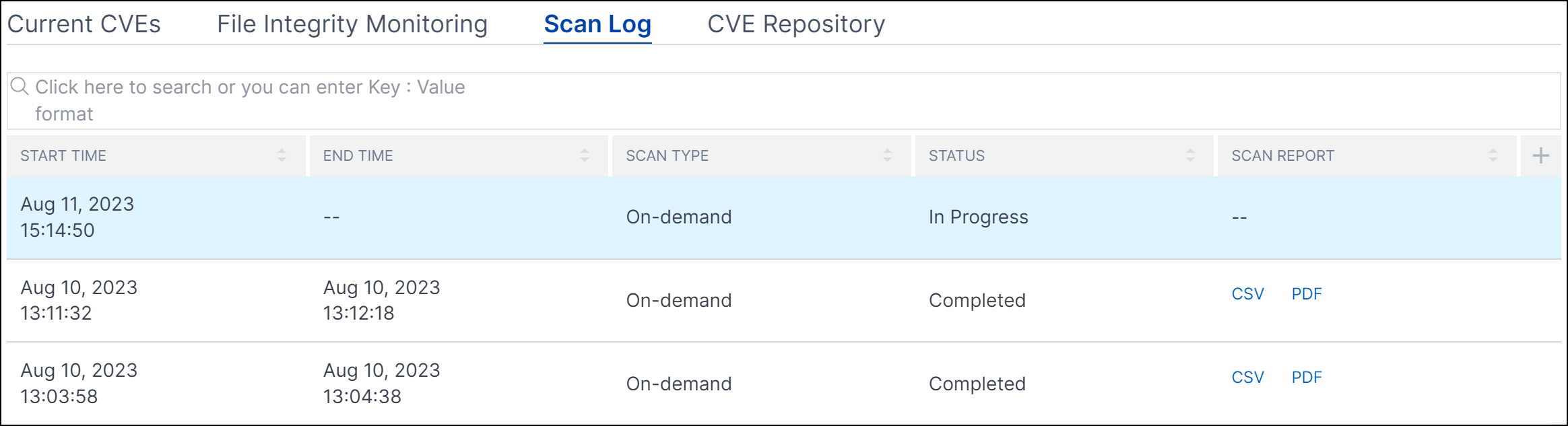

スキャンログ (CVE にのみ適用)

このタブには、デフォルトのシステムスキャンとオンデマンドのユーザー開始スキャンの両方を含む、過去 5 回の CVE スキャンのレポートが表示されます。各スキャンのレポートはCSV形式でダウンロードできます。オンデマンドスキャンが進行中の場合は、ここで完了ステータスを確認できます。スキャンが失敗した場合、ステータスはそれを示します。

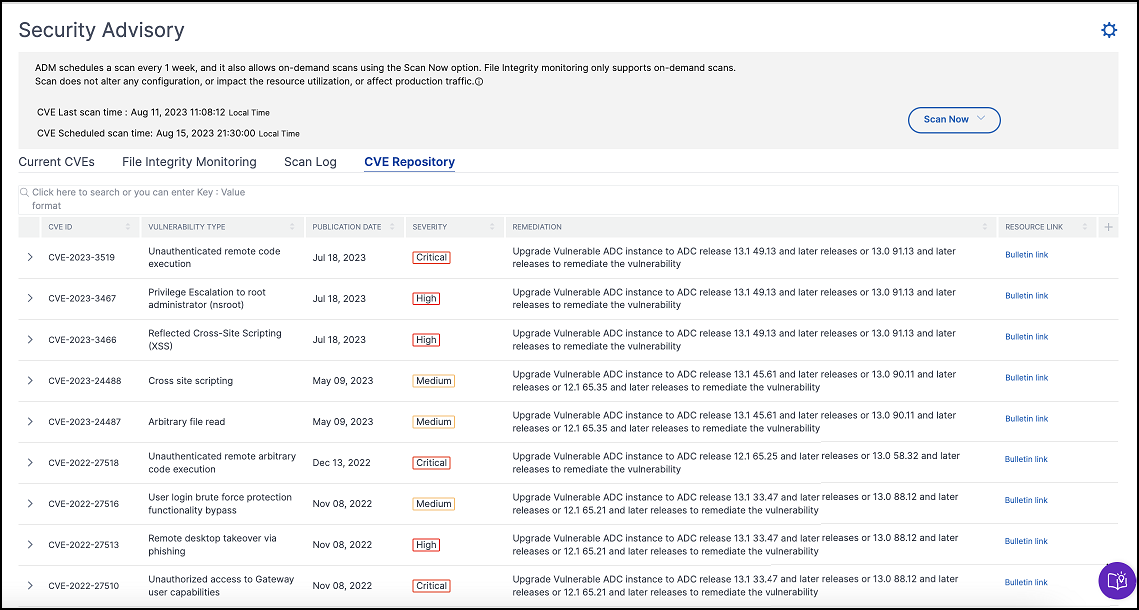

CVE リポジトリ

このタブには、2019年12月のすべてのCVEの最新情報と、以下の詳細が含まれています。

- CVE ID

- 脆弱性タイプ

- 発行日

- 重大度レベル

- 修復

- セキュリティ情報へのリンク

今すぐスキャン

必要に応じて、いつでもインスタンスをスキャンできます。

[Scan Now] をクリックし、[Scan CVE]、[Scan Files]、または [ScanBoth] を選択して、インスタンスの最新のセキュリティレポートを取得します。

CVEのスキャン-NetScalerインスタンスに影響を及ぼしているCVEのみをスキャンします。スキャンが完了すると、改訂されたセキュリティの詳細がセキュリティアドバイザリ GUI に表示されます。レポートは [スキャンログ] にも表示され、ダウンロードすることもできます。

ファイルのスキャン-ファイル整合性監視のみを検索し、その結果を [ファイル整合性監視] タブに表示します。

両方スキャン-CVE検出とファイル整合性監視の両方をスキャン

NetScaler ADM はスキャンを完了するまでに数分かかります。

注

Scan Log には、直近の 5 回の CVE スキャンのログのみが表示されます。このスキャンは、スケジュール設定でもオンデマンドでもかまいません。

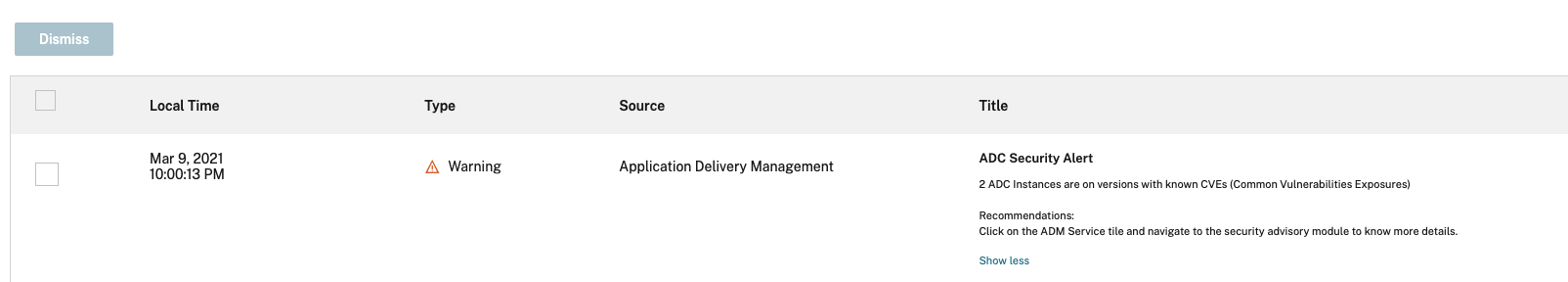

通知 (CVE にのみ適用)

管理者には、CVEによって脆弱なNetScalerインスタンスがいくつあるかを示すCitrix Cloud通知が届きます。通知を確認するには、NetScaler ADM GUIの右上隅にあるベルのアイコンをクリックします。

免責事項:

NetScaler文件完整性监测(以下“機能”)は,脅威アクターが関連環境を標的にする際に使用する可能性があるすべての手法、戦術、または手順(TTP)を検出できるわけではないことに注意してください。脅威アクターはTTPとインフラストラクチャを頻繁に変更するため、特定の脅威に関しては機能が限定されているか、法医学的価値がない場合があります。潜在的な脅威に関連して環境を評価するには、経験豊富なフォレンジック調査員に依頼することを強くお勧めします。

本書および本書に含まれる情報は、現状のまま提供されています。Cloud Software Group, Inc. は、この文書またはその内容について、明示または黙示を問わず、いかなる保証または表明も行いません。これには、この文書またはそれに含まれる情報に誤りがないこと、または商品性または特定目的への適合性の条件を満たしていることなどが含まれますが、これらに限定されません。