Guide PoC : Citrix Secure Internet Access avec Citrix SD-WAN

Vue d’ensemble

Citrix工作区是利用用成功标准des entreprises de toutes tailles depuis près de trois décennies. Les clients ont le choix quant à la façon dont ils octroient des licences, déploient, intègrent et gèrent ces technologies. Cette flexibilité permet aux technologies Citrix de répondre à divers cas d’utilisation, types d’entreprise, exigences d’intégration et modèles de déploiement. L’adoption à grande échelle de l’entreprise a conduit à un ensemble diversifié de déploiements pour répondre aux cas d’utilisation et à l’évolution des technologies de mise en réseau. De nombreux facteurs différents déterminent la sélection des déploiements, notamment l’emplacement des datacenters (sur site, cloud ou modèle hybride), les utilisateurs, les succursales, le service de gestion et les choix de connectivité réseau.

Scope

Dans ce guide de démonstration de concept, vous rencontrez le rôle d’un administrateur Citrix qui crée une connexion entre le périphérique SD-WAN périphérique de l’organisation au Cloud Citrix SIA via des tunnels IPSec.

Ce guide explique comment effectuer les actions suivantes :

- Configuration d’un nouveau site sur l’Orchestrator pour la preuve de concept

- Déploiement du site via une automatisation transparente des tunnels IPSec vers le cloud Citrix SIA à partir d’Orchestrator

- Vérification du tunnel IPSec dans la plate-forme Orchestrator et Citrix SIA Cloud

- Installation d’agents logiciels SIA (également connu sous le nom de Cloud Connector Agent) sur l’ordinateur portable avec un groupe de sécurité spécifique et appliquer des stratégies de sécurité pour le trafic Internet

- Démonstration de divers cas d’utilisation d’intégration SIA+SD-WAN mis à disposition dans ce guide PoC.

- Configurez les stratégies de sécurité Web, le CASB et les stratégies de protection contre les logiciels malveillants pour autoriser/refuser l’accès à certains sites Web ou catégories via la console Citrix SIA.

- Lancez le trafic Web et vérifiez le bloc et autorisez les fonctionnalités

- Afficher les rapports et les analyses

Avantages

Réseaux et déploiements-cas d’utilisation/avantages

SIA transparent pour les périphériques gérés et accès fiable et sécurisé aux charges de travail DC via SD-WAN Virtual PathSur les périphériques gérés derrière SD-WAN, il est facile d’utiliser l’agent Citrix SIA pour disposer d’un accès Internet sécurisé. La superposition SD-WAN transfère le trafic de charge de travail de la succursale au datacenter de manière sécurisée et fiable.

Tunnel IPsec fiable de liaison multi-WAN de SD-WAN pour sous-réseaux locaux L’accès Internet sécurisé des périphériques sans agentBYOD ou des ordinateurs portables personnels qui ne sont pas gérés par l’entreprise peut être sécurisé via le tunnel IPSec très fiable de Citrix SD-WAN + Citrix SIA. La fiabilité est obtenue via le tunnel ayant plusieurs liaisons WAN.

Uneposture de sécurité simple pour les domaines Invité dans une branche via la redirection DNS ou le tunnel IPSecAvec un sous-réseau Tunnel/local séparé pour les domaines invités et le mappage des groupes de sécurité associés.

Avantages de l’intégration/automatisation/gestion entre Citrix SIA et SD-WAN

Topologie globale Citrix SD-WAN + SIA

Vous voyez ci-dessous un diagramme de flux pour 3 cas d’utilisation principaux :

1) Utilisateurs de branche 2) Utilisateurs distants SANS Workspace Service 3) Utilisateurs distants avec Workspace Service

Cas d’utilisation de Citrix SD-WAN + SIA

L’intégration Citrix SD-WAN et Citrix SIA offre flexibilité et choix pour un profil mixte d’utilisateurs de succursale au sein d’une entreprise. Une entreprise dispose généralement d’un mélange de périphériques gérés et non gérés dans la succursale où un Citrix SD-WAN existe. Avec l’intégration, l’agent Citrix SIA permet de répartir en toute sécurité le trafic des périphériques gérés vers le cloud Citrix SIA via le SD-WAN à l’aide du service Internet (avec équilibrage de charge). Les périphériques non gérés comme les utilisateurs BYOD et Guest sont sécurisés à l’aide du tunnel IPSec entre Citrix SD-WAN et Citrix SIA en tant que points de terminaison du tunnel.

Conditions préalables au PoC

Prérequis généraux

- Citrix SD-WAN 110/210 pour un PoC basé sur le matériel local.

- Il peut s’agir de n’importe quelle appliance que vous choisissez pour le PDC. Toutes les appliances Citrix SD-WAN prennent en charge l’offre Citrix SIA.

- Remarque :PoC peut également être effectué sur un SD-WAN basé sur Azure VPX avec une machine virtuelle Windows derrière la VM sur le LAN avec/sans agent Citrix SIA (également connu sous le nom de Citrix SIA Cloud Connector).

- Un ordinateur portable Windows ou MAC.

- Téléchargement de l’agent Windows/Mac MSI à partir de la plate-forme cloud Citrix SIA.

Exigences du réseau

Paramètres du port /pare-feu vers SIA — Connexions sortantes :

| Protocole | Port | Description |

|---|---|---|

| TCP | 53 | Filtrage DNS |

| TCP | 80 | Connexions proxy et pages de blocage personnalisées |

| TCP | 443 | Récupération de script PAC via HTTPS et authentification par proxy via HTTPS |

| TCP | 7080 | Port alternatif pour la récupération de script PAC sur HTTP |

| TCP | 7443 | Port alternatif pour la récupération de script PAC via HTTPS |

| TCP | 8009 | Port alternatif pour les connexions proxy |

| TCP | 8015 | Authentification par proxy via HTTP |

| TCP | 8016 | Port alternatif pour l’authentification par proxy |

| TCP | 8025 | Cloud Connector HTTP hérité (agent SIA) |

| TCP | 8026 | Cloud Connector HTTPS hérité (agent SIA) |

| TCP | 8080 | Page Bloc par défaut |

| TCP | 8082 | Cloud Connector pour iOS (port proxy supplémentaire par défaut) |

| TCP | 10080 | Récupération de script PAC sur HTTP |

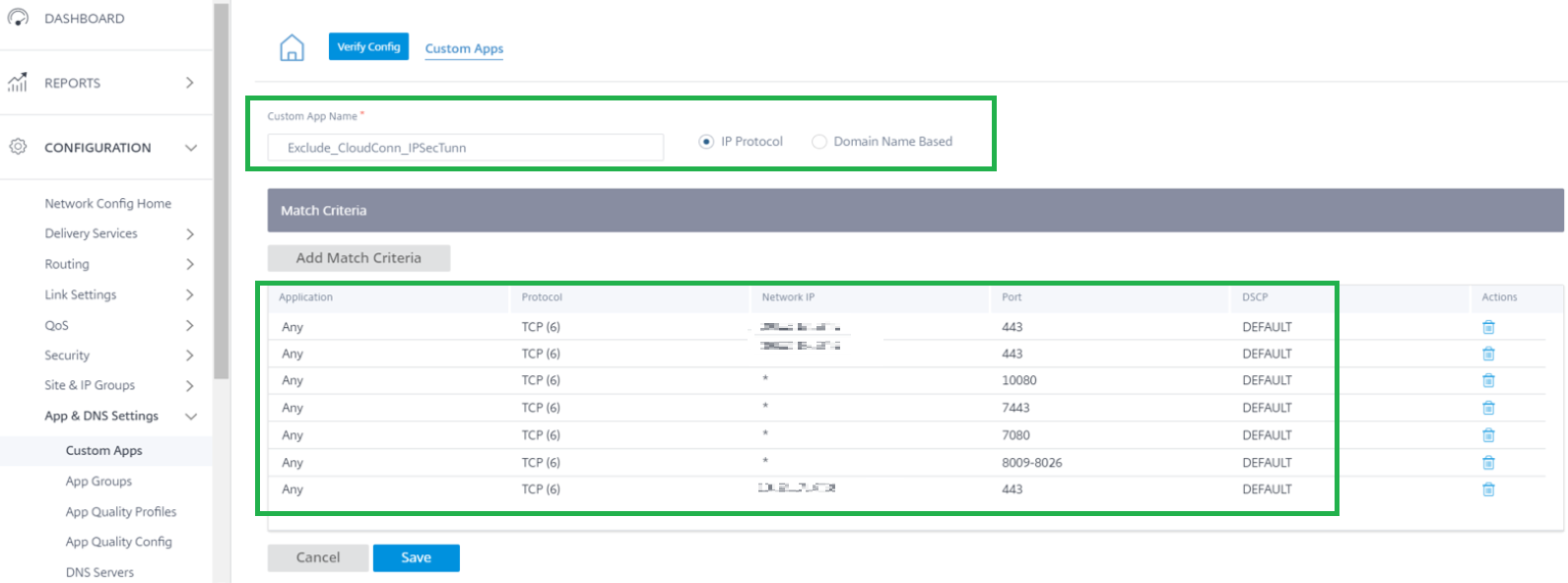

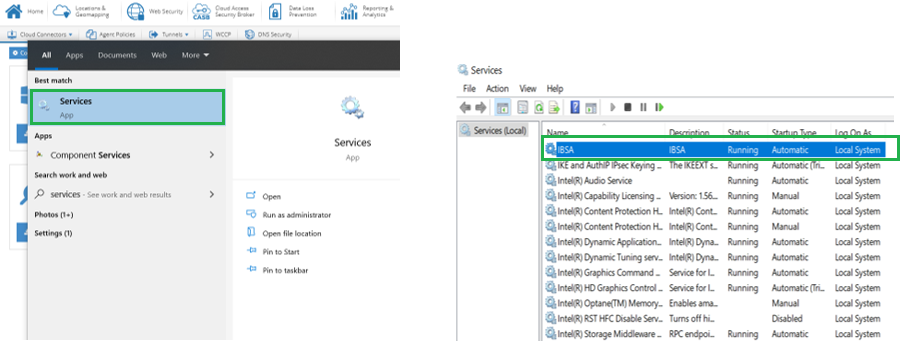

Orchestrator - Application personnalisée

Il est recommande de contourner le交通再次ts SIA provenant des périphériques gérés par l’entreprise à partir du tunnel IPSec local du SD-WAN dans la périphérie de la succursale. Cela permet un proxy direct vers le SIA Citrix où les unités d’organisation d’entreprise ou les groupes de sécurité peuvent être exercés directement via des connecteurs cloud sur les périphériques gérés.

Pour permettre à l’agent Citrix SIA d’Call Home en toute transparence au cluster de passerelle SIA Citrix et aux POP, il est essentiel de contourner le trafic basé sur le connecteur cloud à partir du tunnel IPSec afin que l’enregistrement du connecteur cloud se produise et que le proxy soit disponible directement à partir du connecteur.

L’application personnalisée est basée sur la liste des ports mentionnée dans la section précédente Liste des ports des prérequis PoC. Tous les IP/protocoles spécifiques dans l’application personnalisée d’Orchestrator contourner, sont envoyés via le service Internet.

Informations requises à partir de la plateforme Citrix SIA :

- IP du nœud Citrix SIA CloudGateway faisant partie du cluster de passerelle

- L’agent Citrix SIA se connecte aux nœuds de passerelle via le port 443. Notre configuration d’application personnalisée de contournement garantit que le trafic de l’agent est envoyé via le service Internet et contourné du tunnel IPSec.

- L’IP du nœud Citrix SIA Reporter fait partie de la gestion du groupe de nœuds. Le journaliste est contacté pour envoyer des statuts ou des rapports à partir du connecteur cloud (SIA Agent).

Nœud en orange —Noeud reporter avec IP affiché dans la colonne « IP publique » et représenté par une icône différente (avant le nom du nœud).

Nœud (s) en vert —Nœuds Pop Cloud faisant partie d’un cluster de passerelle CSIA dont les adresses IP sont affichées dans la colonne « IP publique » et représentées avec l’icône du globe. Un cluster de passerelles CSIA est un agrégat de deux nœuds de passerelle CSIA ou plus.

Remarque :

- Lorsque vous effectuez votre PoC, vérifiez les nœuds selon votre compte et appliquez les règles de contournement d’Orchestrator en conséquence.

- Les comptes ont presque toujours un nœud de journaliste, mais la passerelle ndos peut être un ou plusieurs.

- Assurez-vous de contourner tous les nœuds de passerelle afin qu’ils soient pris en compte pendant le contournement (le trafic peut aller vers n’importe quel nœud CloudGateway).

相信一个应用personnalisee在乐团tor - « Exclude_CloudConn_IPsectunn »

- Créer les entrées ci-dessous à l’aide d’adresses IP et de ports

- Les IP seront Citrix SIA Reporter Cloud Node et Gateway Cloud Node IP avec le port 443

- Il y aura des entrées explicites basées sur les ports qui sont utilisées par l’agent Citrix SIA pour l’enregistrement, le traitement du trafic et la génération de rapports.

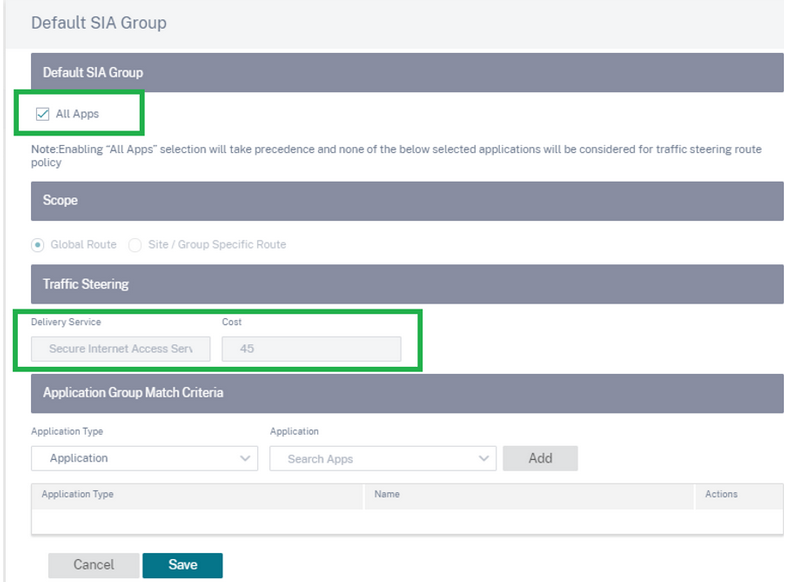

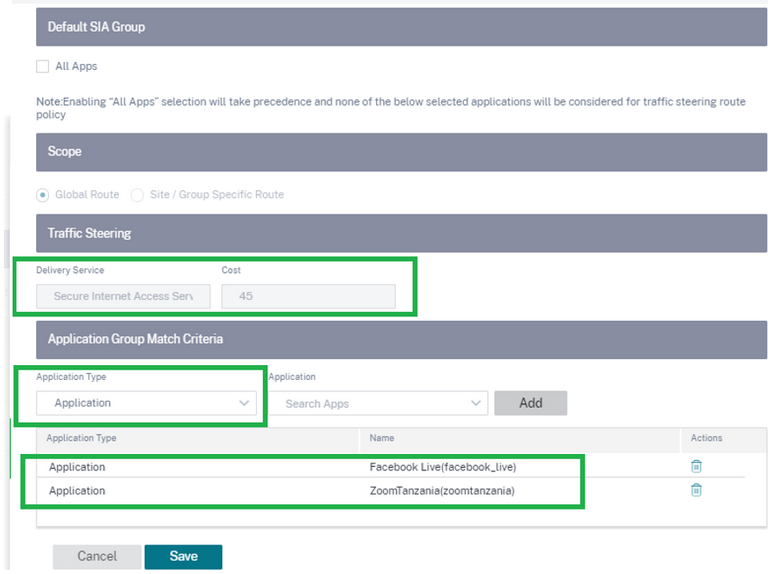

Orchestrator — Coût du service Internet

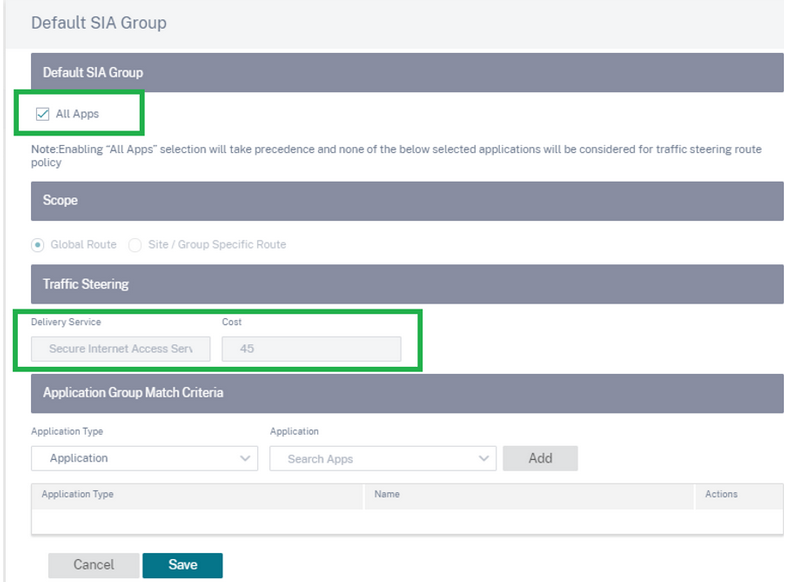

Lors de la création du service Citrix Secure Internet Access, un administrateur peut utiliser le groupe SIA par défaut pour sélectionner le trafic à diriger via le tunnel IPSec.

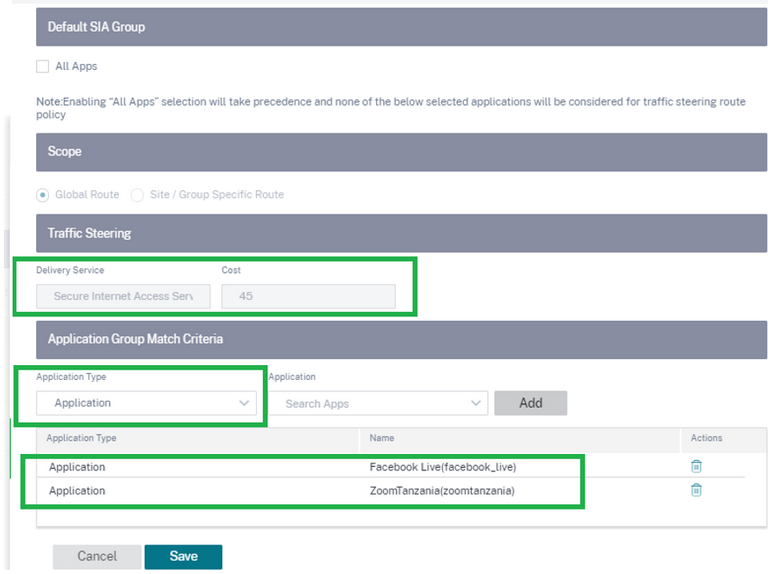

L’administrateur peut acheminer « TOUTES LES APPLICATIONS » ou des applications spécifiques via le tunnel IPSec dans le cadre du service Citrix SIA.

- Router TOUTES LES APPLICATIONS via le service Citrix SIA dans Orchestrator sous le service SIA par défaut Groupe SIA

- Router des applications spécifiques via le service Citrix SIA dans Orchestrator sous le service SIA par défaut Groupe SIA

Remarque : si des applications spécifiques sont sélectionnées, seules les routes d’application spécifiques sont créées avec Citrix SIA comme type de service à diriger via le tunnel IPSec. Le service Citrix SIA est un service de type INTRANET par défaut.

Recommandation importante lors de l’utilisation du service Citrix SIA pour le routage ALL APPS avec le service InternetSi un administrateur choisit « TOUTES LES APPLICATIONS » à acheminer via Citrix SIA, une route PAR DÉFAUT 0.0.0.0/0 créée avec le service Citrix SIA avec un coût de 45 par défaut.

联合国服务网络存在,克里族苏尔SD-WAN pour un cas d’utilisation spécifique. Par exemple : un service Internet permettant de répartir le trafic lié à l’agent CSIA, un service Internet pour le trafic Orchestrator ou un déploiement de sites contaminés où un service Internet existe déjà pour certains scénarios. Notez ceci, lors de la création du service SIA avec le service Internet (pour un routage correct).

Recommandations générales :

Recommandation 1 :Si le service CSIA est utilisé pour TOUTES les applications parallèlement au service Internet, créez des applications personnalisées spécifiques ou utilisez le moteur DPI avec des applications spécifiques à diriger via le service Internet.

Recommandation 2 :Si le service CSIA doit être utilisé pour certaines applications et un service Internet comme service par défaut pour Internet, assurez-vous que des applications spécifiques sont choisies pour le service SIA Citrix.

Problèmes que vous pourriez rencontrer si « TOUTES LES APPLICATIONS » est choisi pour le routage via CSIA et le service Internet et comment les surmonter :

Étant donné que, selon la conception, le coût du service Internet est de 5 et le coût du service CSIA est de 45, TOUT le trafic préfère être acheminé par le service Internet plutôt que le service CISA. Il est donc bon d’être conscient du routage lorsque les services Internet et CSIA coexistent dans le déploiement.

Utilisez l’une des 2 recommandations précédentes. Ou vous pouvez modifier le coût du service Internet comme « 50 » afin que le service CSIA soit plus préféré (avec un coût de 45).

Configuration de Citrix SD-WAN 110/210

Hypothèse :Il est supposé que l’Orchestrator est déjà configuré avec un MCN.

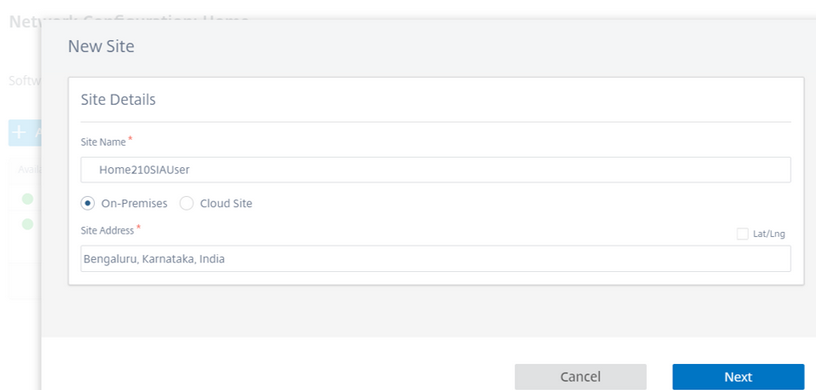

Configuration du site Orchestrator

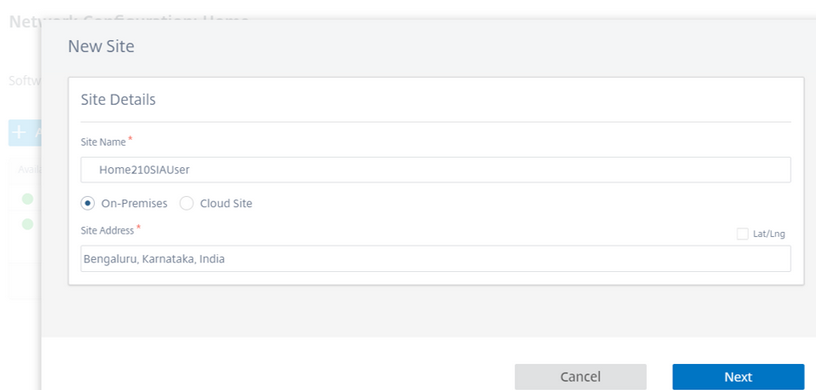

- Créez un site dans Orchestrator et fournissez les éléments suivants :

- Nom du site

- Choisir sur site

- Indiquez l’adresse du site (Emplacement à partir duquel le PoC est effectué)

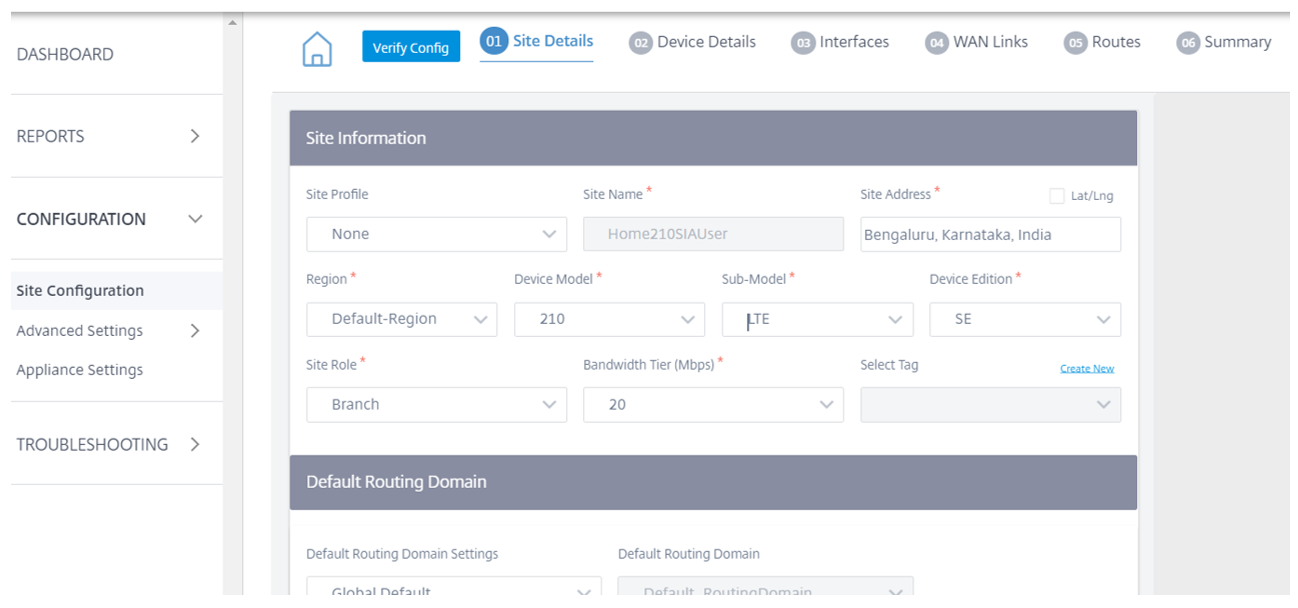

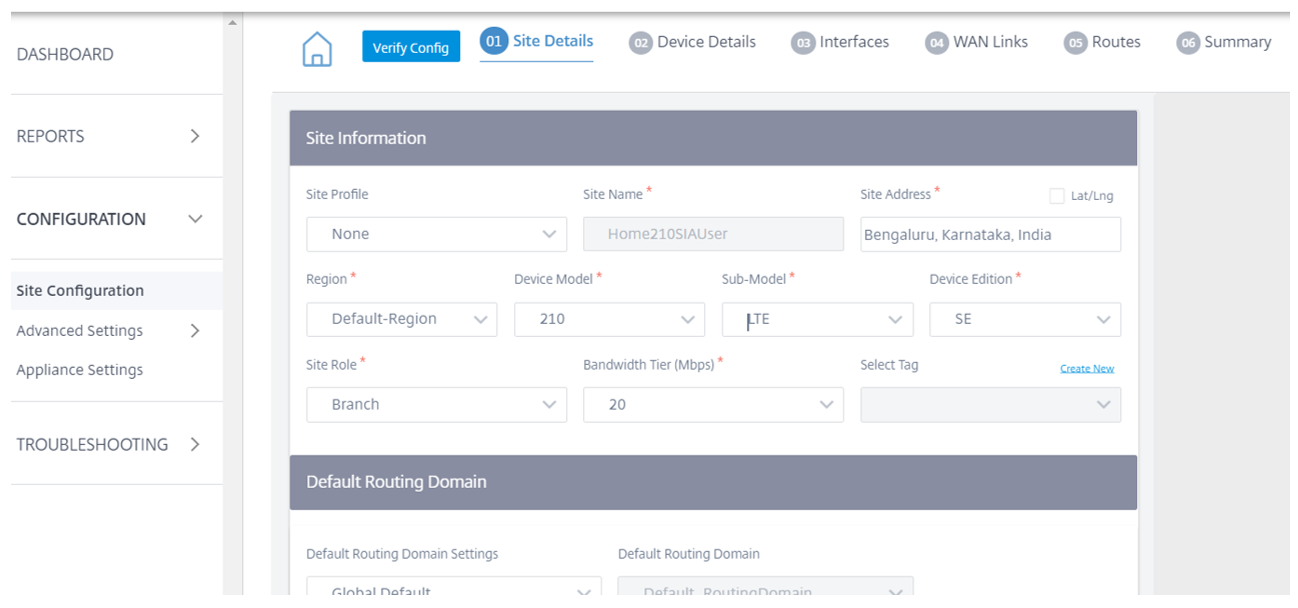

- Entrez les détails nécessaires pour le nouveau site ajouté

- Entrez le modèle de l’appareil — 210

- Dans ce guide, le dispositif de référence est un 210. En fonction de votre appareil dans le POC, sélectionnez de manière appropriée

- Entrez le sous-modèle : LTE

- Entrez l’édition de l’appareil : SE

- Entrez le rôle du site : Branche

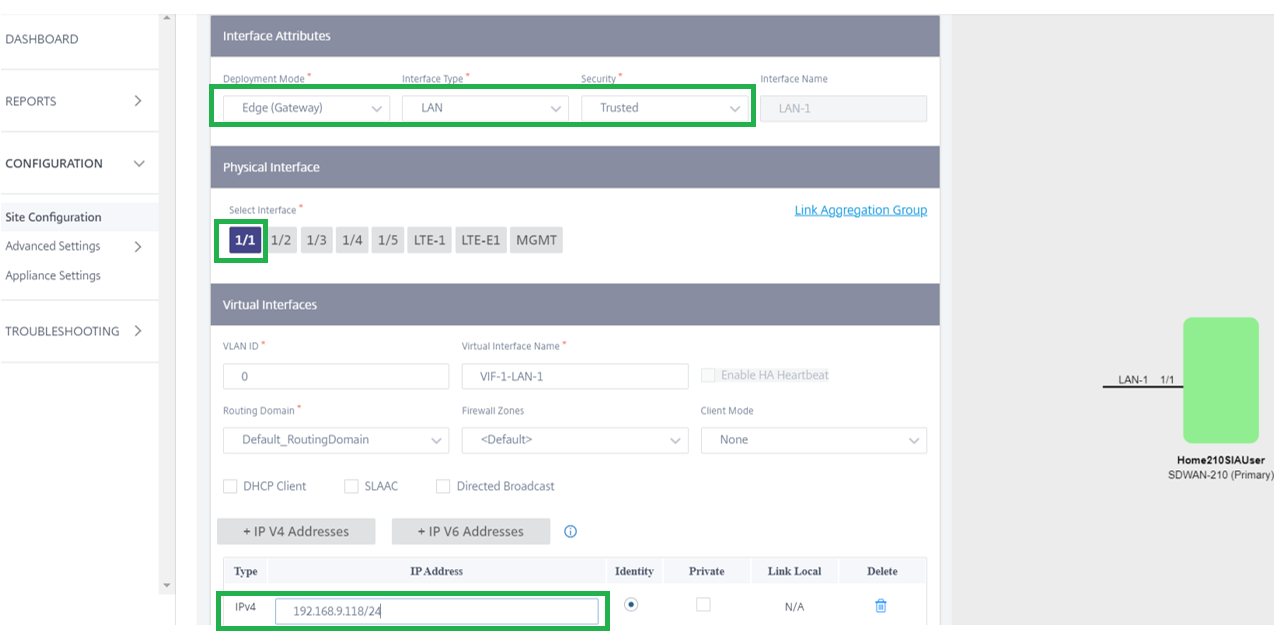

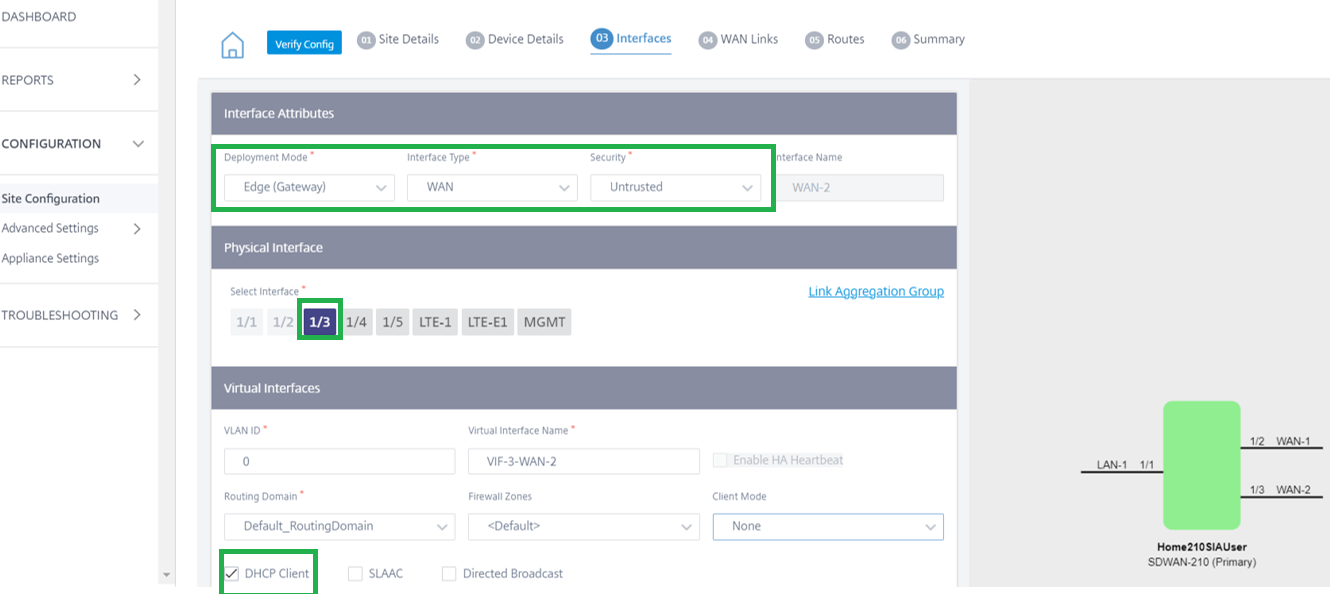

Entrez les détails de l’interface pour définir les interfaces LAN/WAN.

Pour cette démo du guide PoC :

- Type de mode de déploiement : Mode passerelle

- Interfaces — 1 LAN et 2 interfaces WAN

- Liens WAN — 2 (une adresse IP statique et 1 DHCP basée)

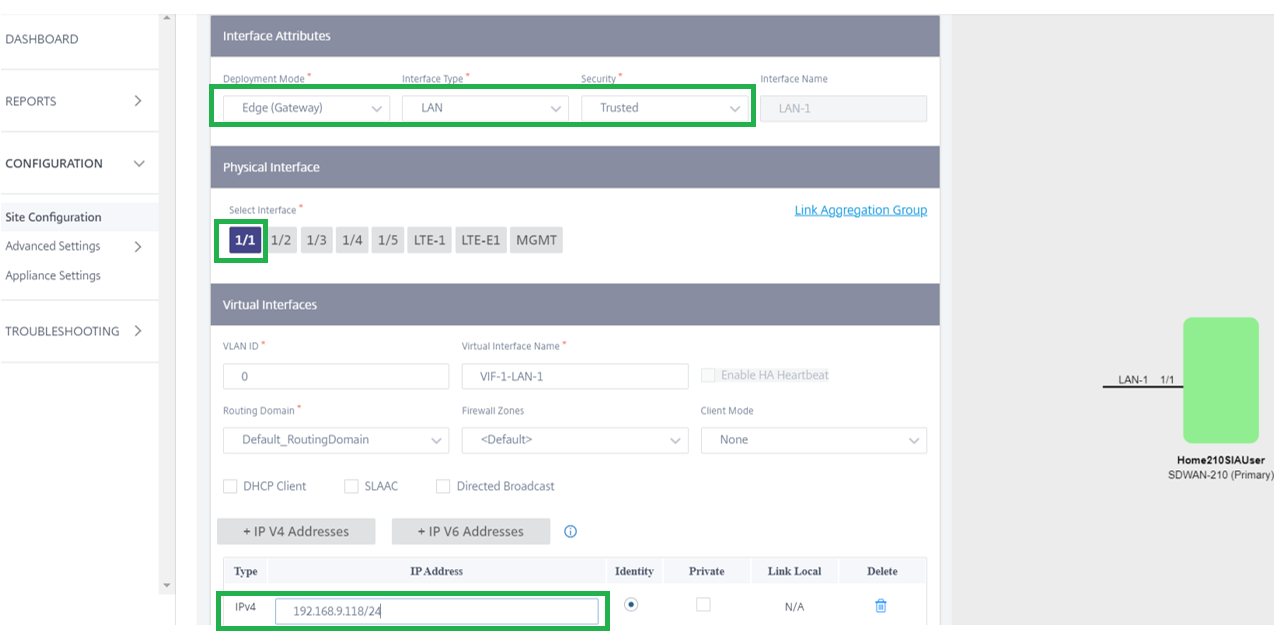

Définition de l’interface LAN

- Sélectionnez le mode de déploiement comme Edge (passerelle)

- Choisissez le type d’interface LAN et la sécurité comme Trusted

- Choisissez 1/1 comme interface LAN

- Entrez l’adresse IP du réseau local sous la forme 192.168.9.118

- Appliquer Terminé et enregistrer

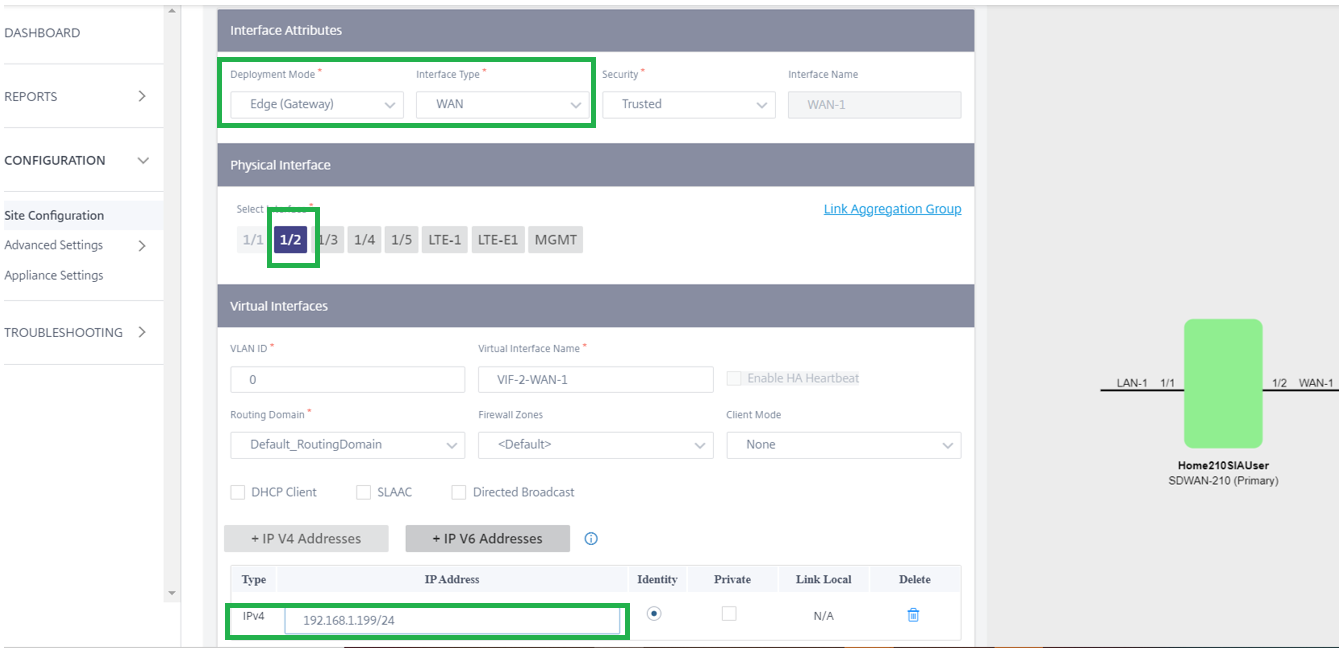

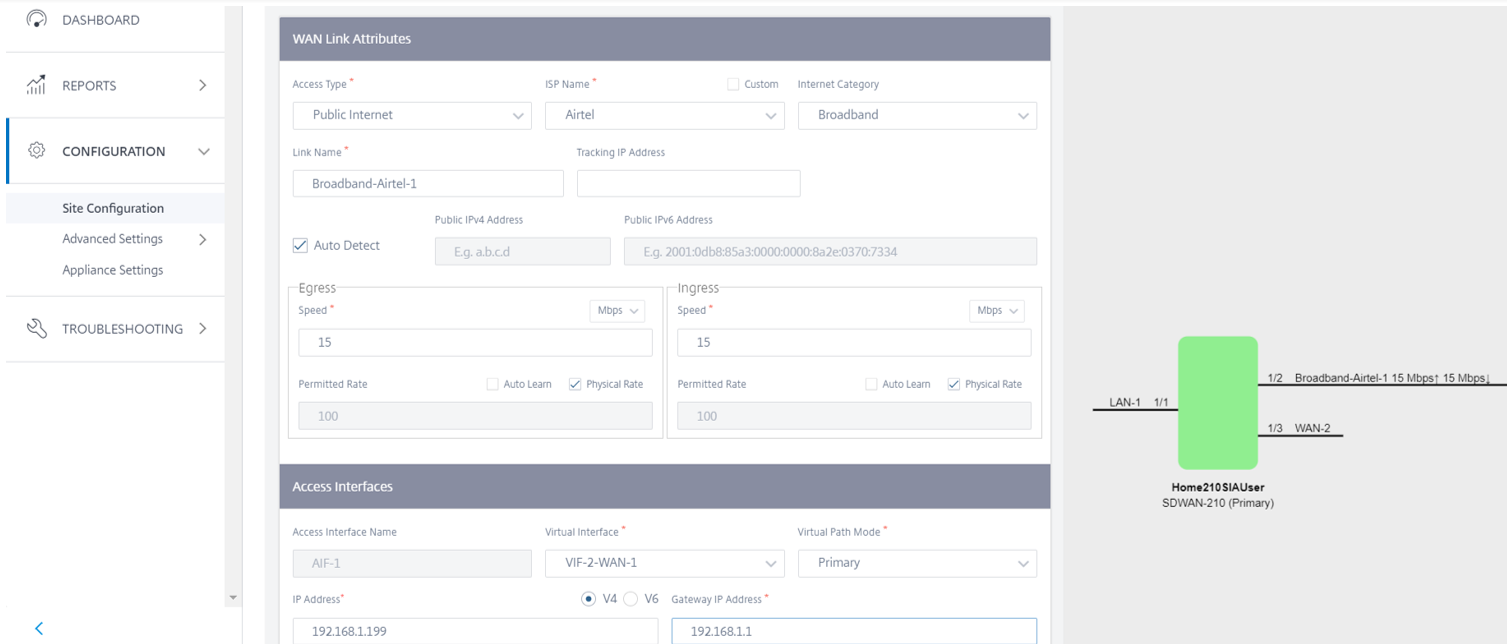

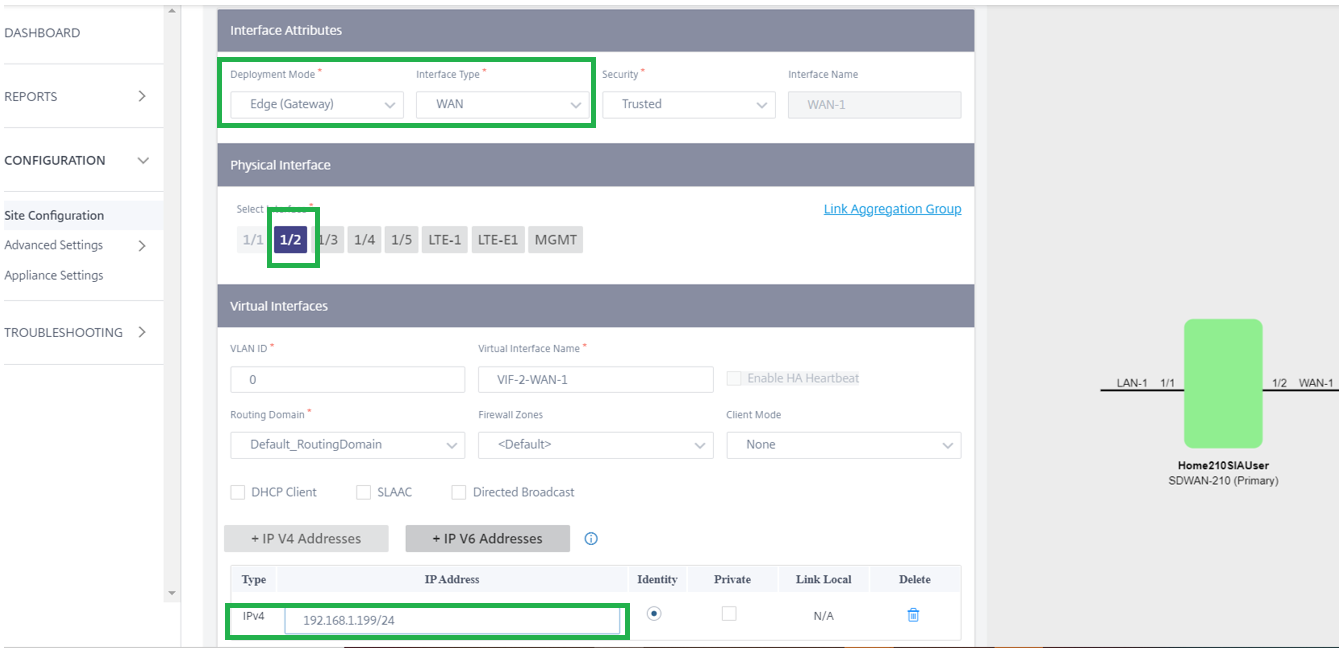

WAN Link 1 - Définition de l’interface

- Sélectionnez le mode de déploiement comme Edge (passerelle)

- Choisissez le type d’interface WAN et la sécurité comme Trusted

- Choisissez 1/2 comme interface WAN

- Entrez l’adresse IP WAN comme 192.168.1.199

- Appliquer Terminé et enregistrer

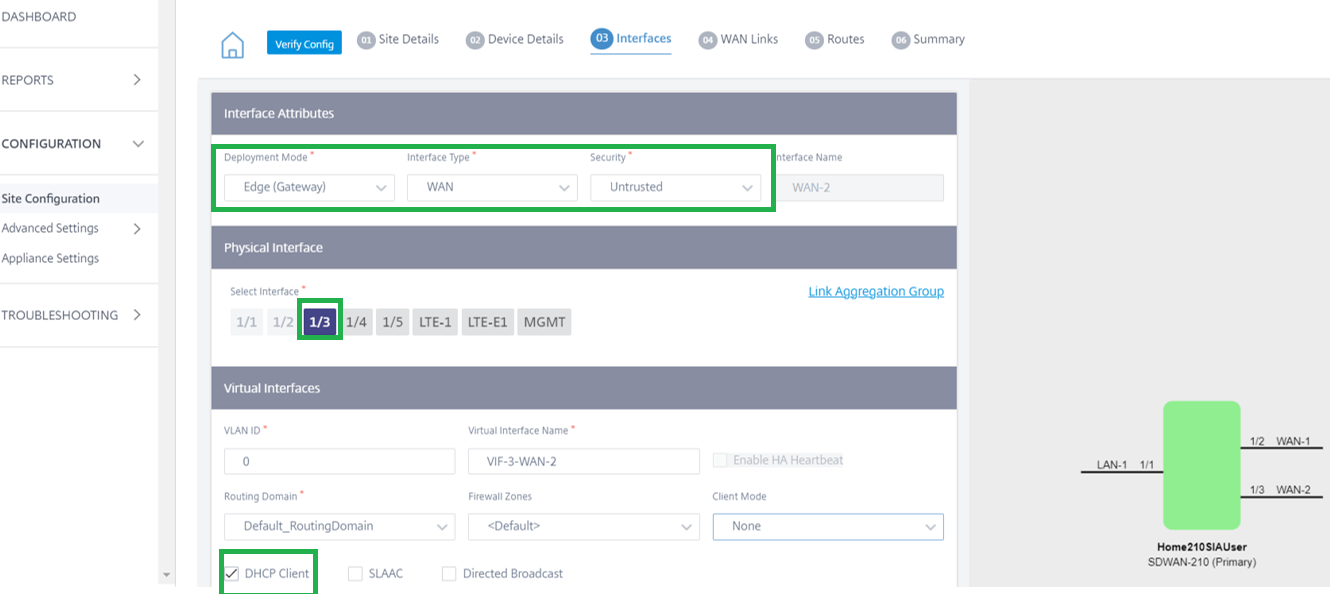

WAN Link 2 - Définition de l’interface

- Sélectionnez le mode de déploiement comme Edge (passerelle)

- Choisissez le type d’interface WAN et la sécurité comme Trusted

- Choisissez 1/3 comme interface WAN

- Sélectionnez DHCP Client pour que la liaison WAN soit adressée automatiquement

- Appliquer Terminé et enregistrer

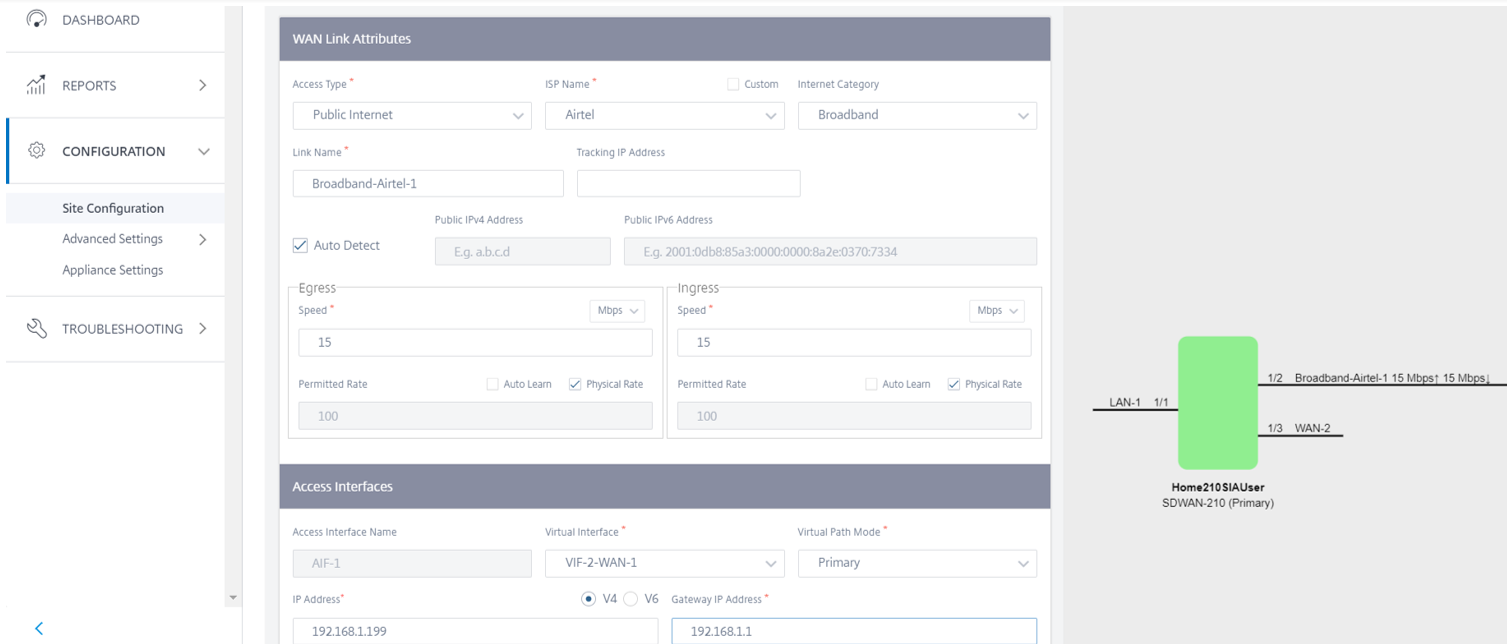

WAN Link 1 - Définition de l’interface d’accès

- Sélectionnez le type d’accès Internet public

- Sélectionnez Auto Detect

- Entrez la vitesse appropriée (en fonction du lien PoC mis à disposition)

- Téléchargement/téléchargement 15 Mbps

- Sélectionnez l’interface WAN1 et indiquez la passerelle (l’adresse IP de l’interface d’accès est renseignée automatiquement)

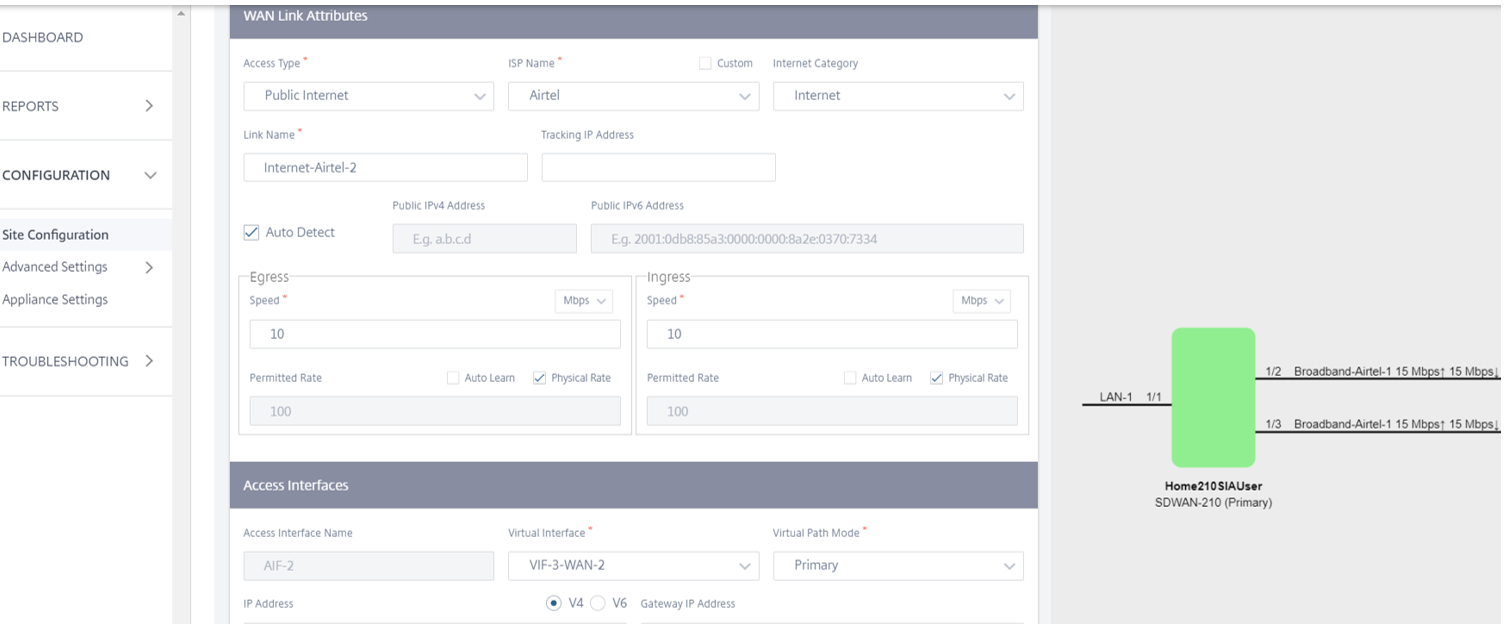

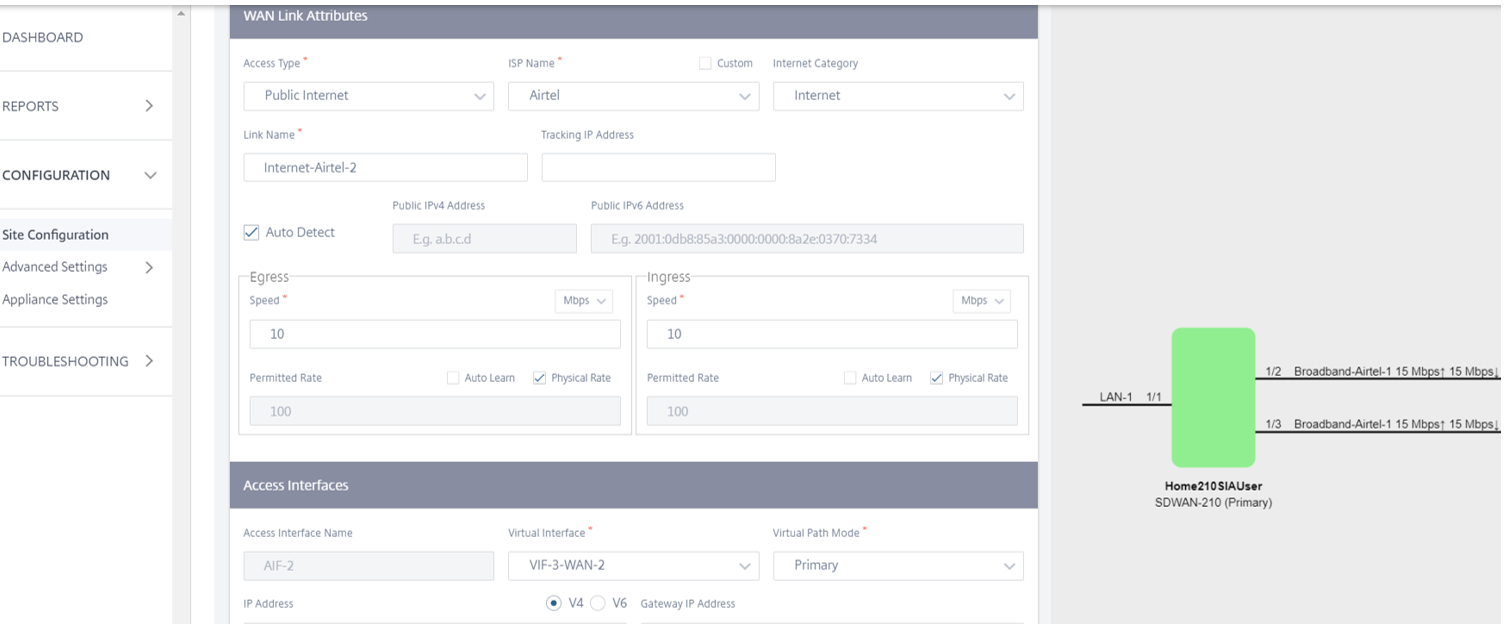

WAN Link 2 - Définition de l’interface d’accès

- Sélectionnez le type d’accès Internet public

- Sélectionnez Auto Detect

- Entrez la vitesse appropriée (en fonction du lien PoC mis à disposition)

- Téléchargement/téléchargement 10 Mbps

- Sélectionnez l’interface WAN2 et l’interface Access est automatiquement renseignée (car il s’agit d’un lien DHCP)

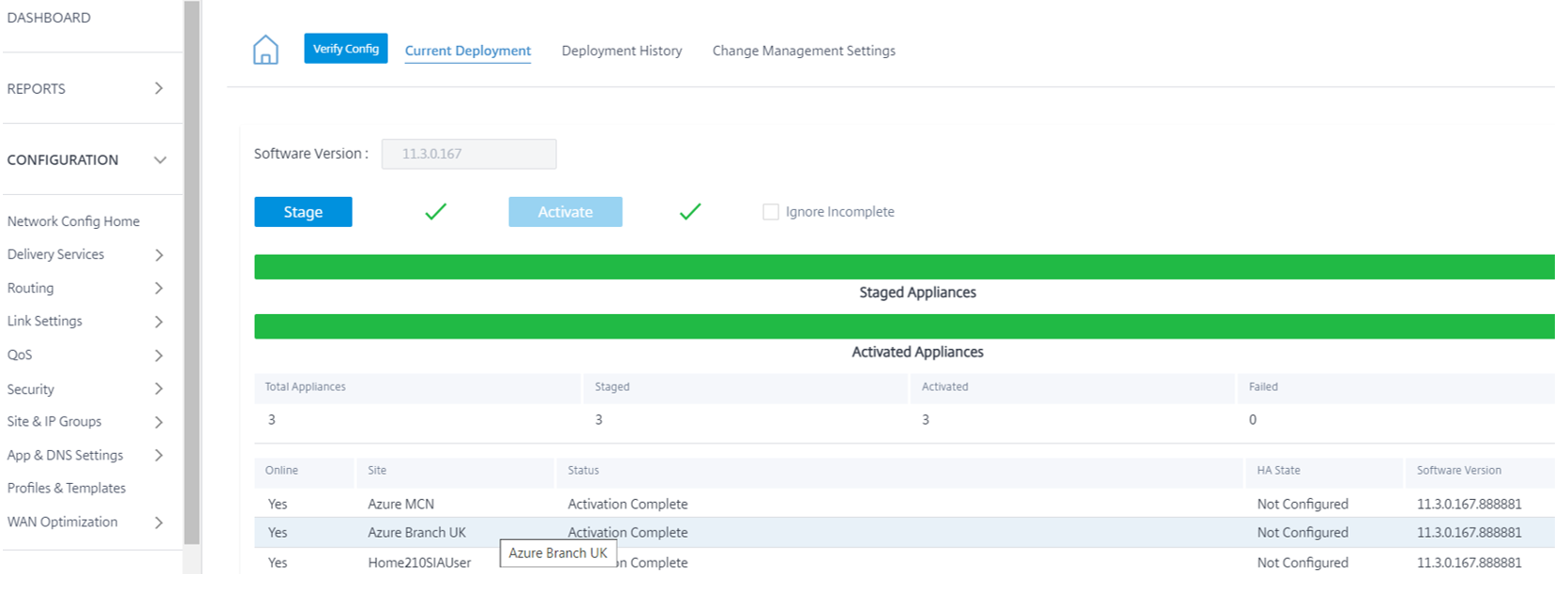

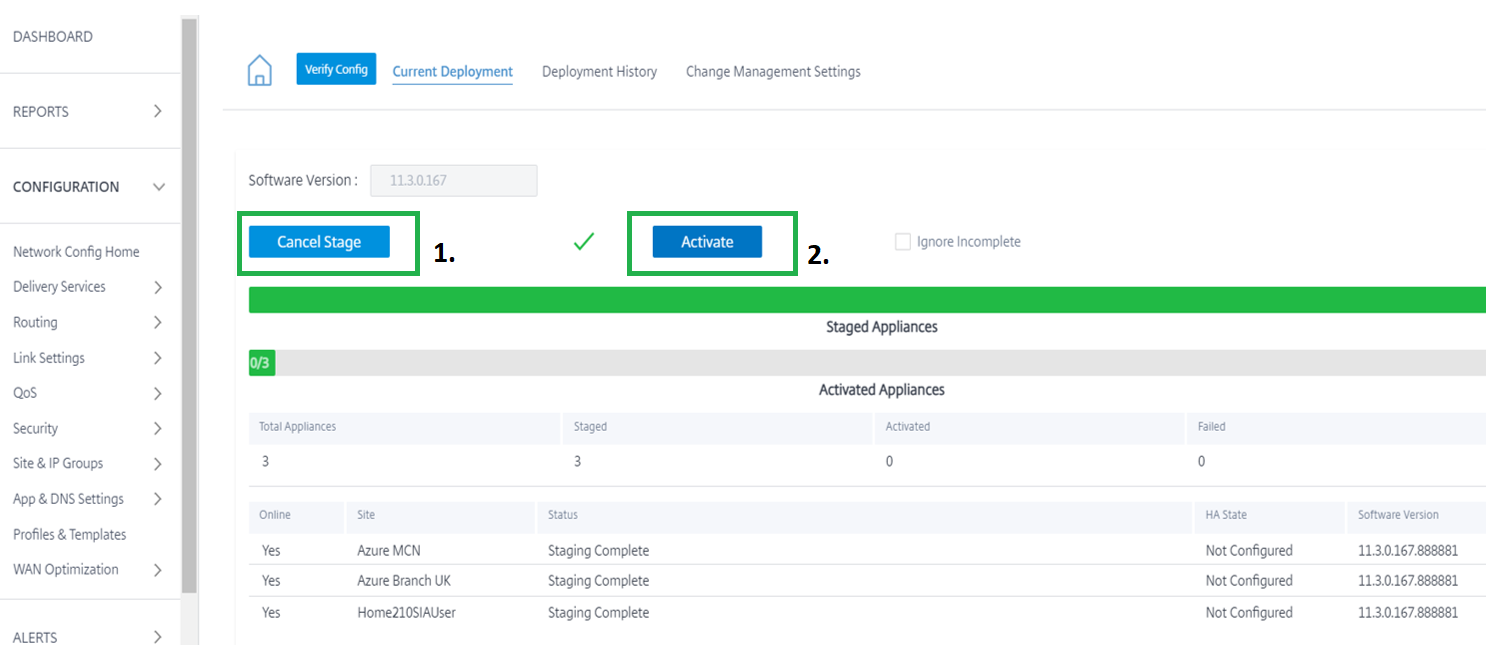

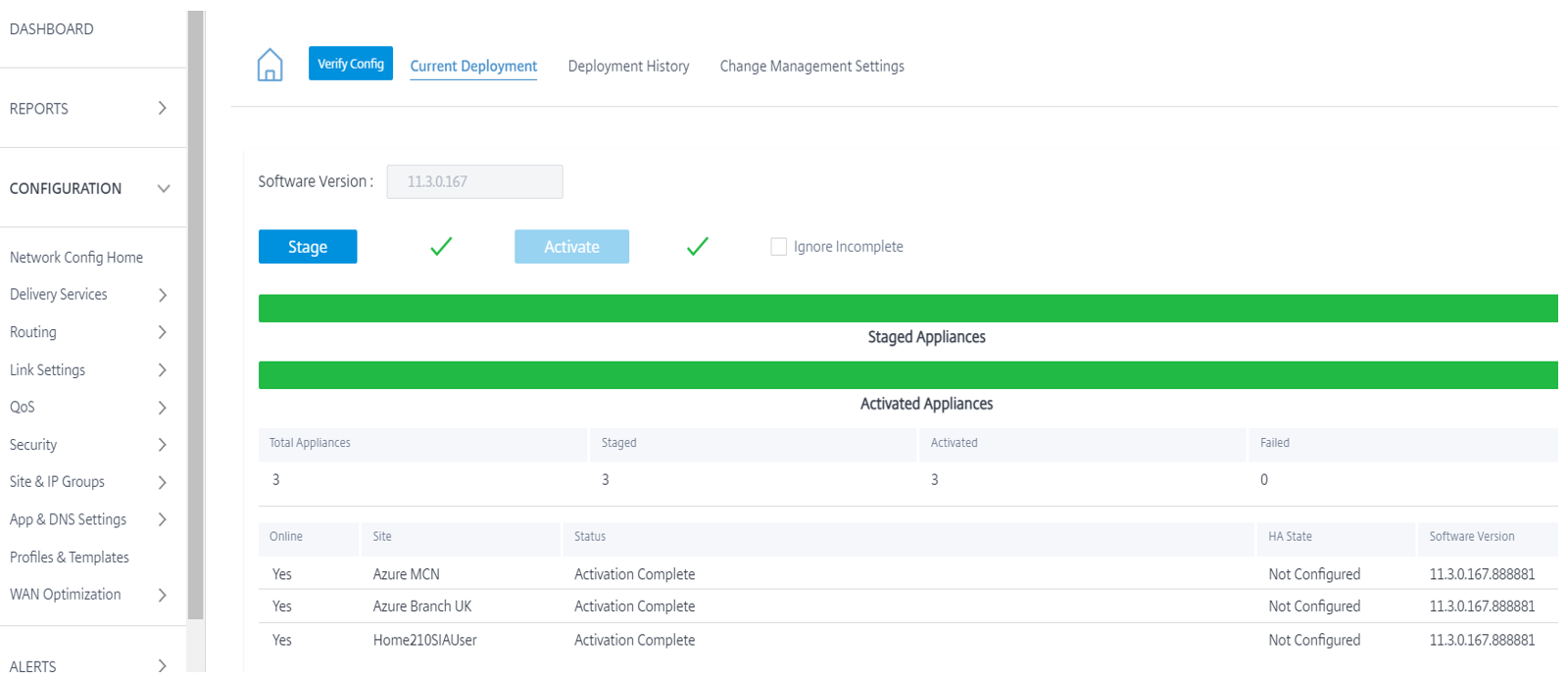

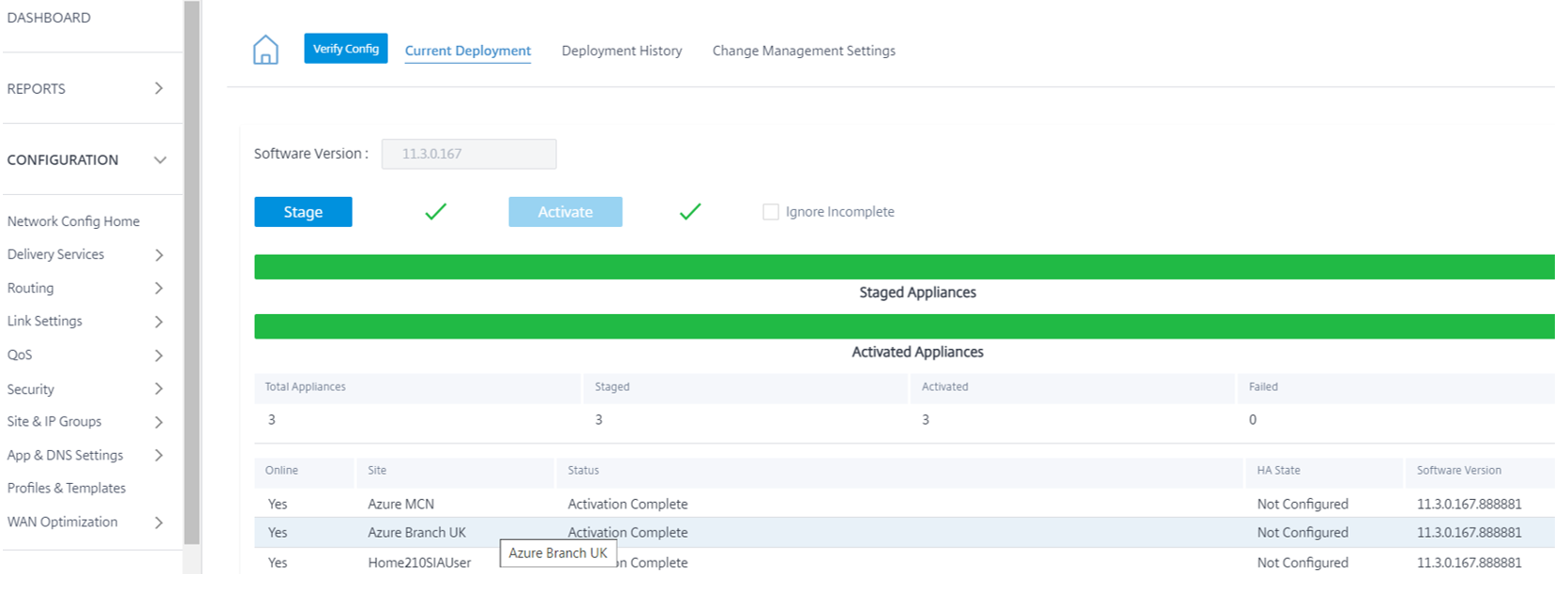

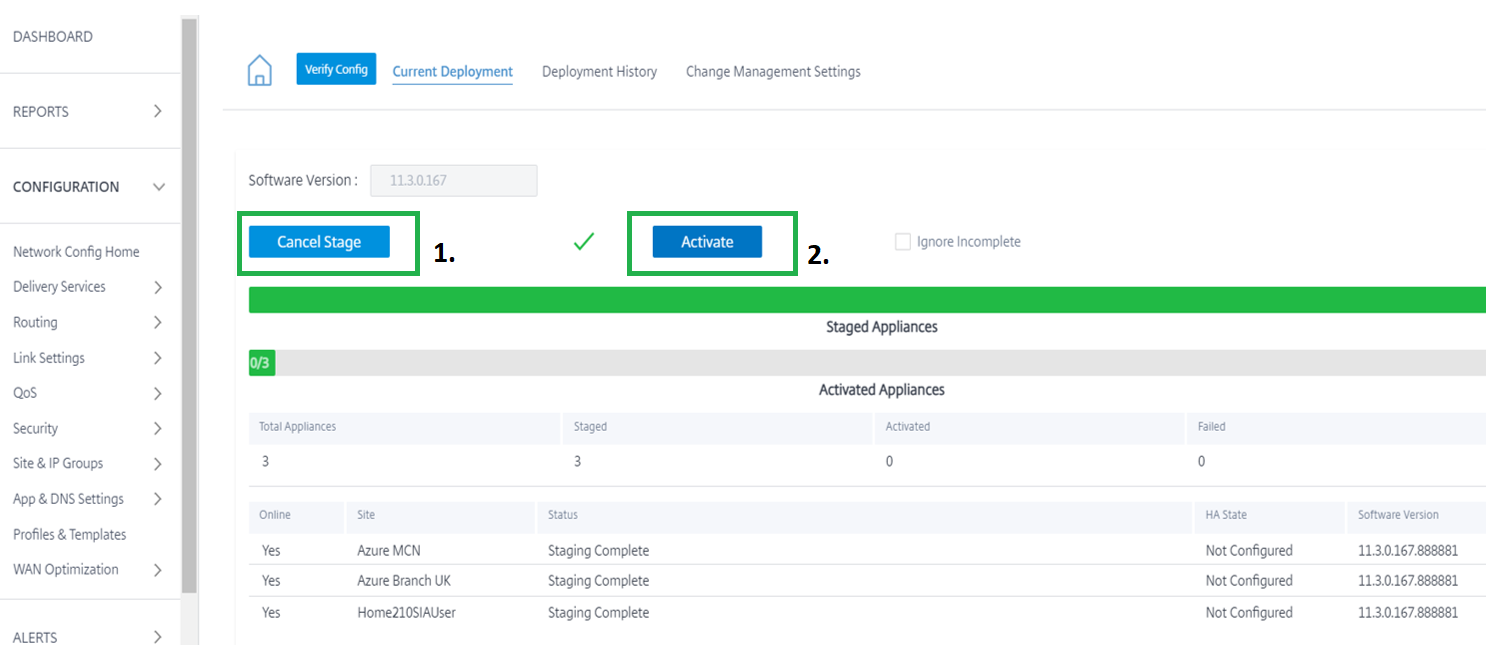

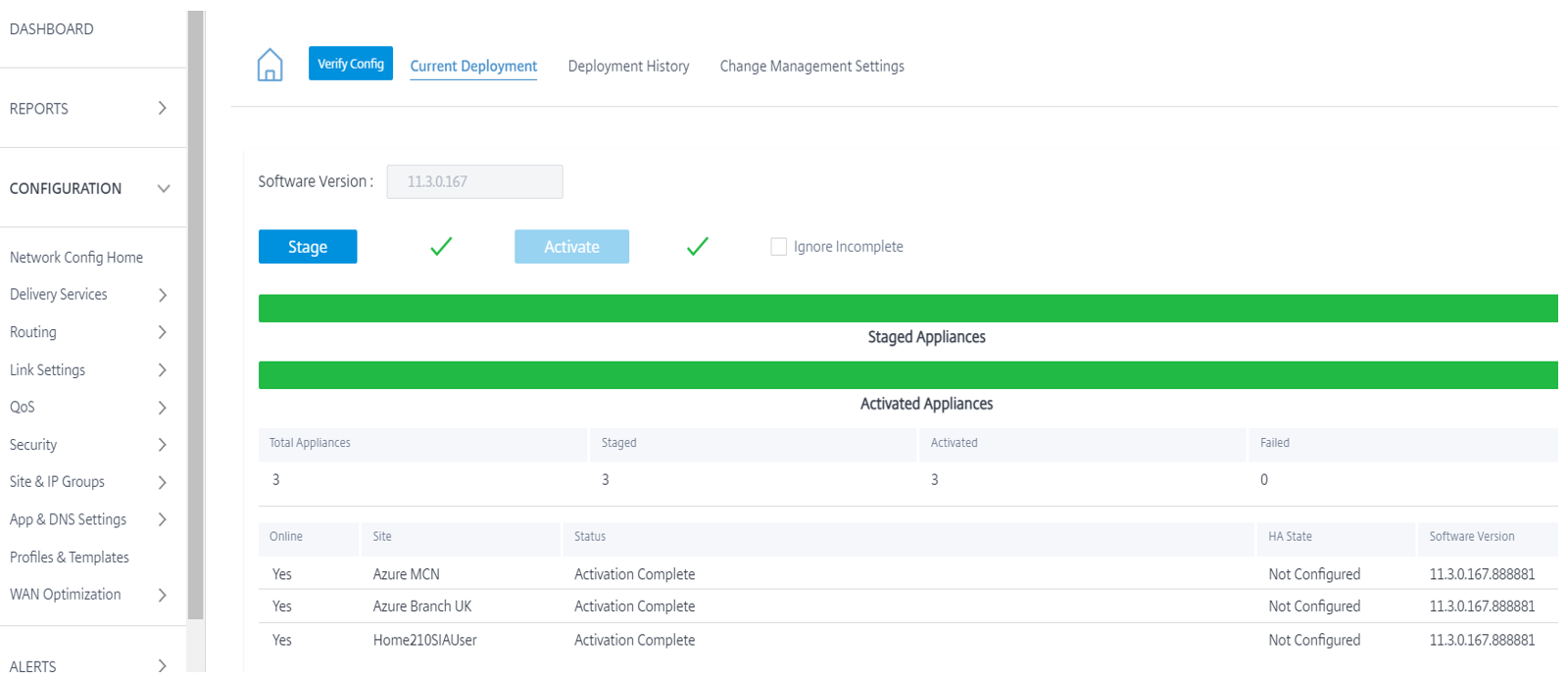

Déployer la configuration/le logiciel pour initier la gestion et l’activation des modifications

- Cliquez sur Déployer le logiciel

- Cliquez sur Étape et autorisez la fin de la mise en scène

- Cliquez sur Activer et autoriser l’activation à terminer

Tunnel IPSec Citrix SD-WAN

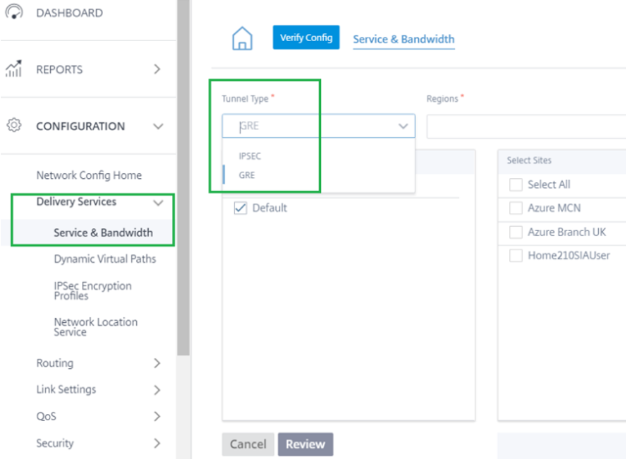

Créer un service SIA

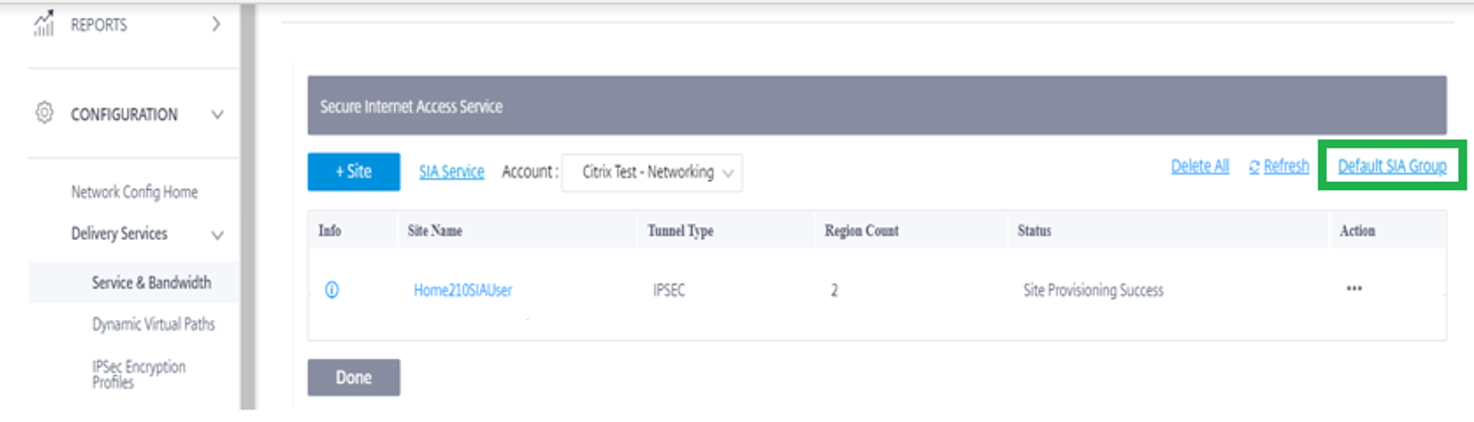

Accédez à Tous les sites -> Services de livraison -> Service d’accès Internet sécurisé

Ajuster le provisioning sur le service Accès Internet sécurisé au niveau mondial et réajuster le provisionnement global des liaisons Internet

Remarque : Au niveau global, sans la valeur de provisioning pour le service SIA, le provisionnement IPsec automatisé du site SIA échoue

- Fournir un pourcentage de provisionnement sur le lien Internet pour le service d’accès Internet sécurisé : pour cette démo, nous donnons 30%

Recommandation des meilleures pratiques : sans ce pourcentage de provisionnement, le provisioning de site échoue. Donc, il est recommandé que nous fournissions le pourcentage avant de créer le site pour le service SIA

- Cliquez sur l’icône d’engrenage pour ajouter le nouveau site pour le service Citrix SIA

Remarque : La création d’un service SIA en interne crée un service INTRANET automatique avec le domaine de routage choisi lors de la configuration du site SIA et PRÉSERVER ROUTE TO INTRANET SERVICE, qui est le bouton d’état IGNORER WAN LINK automatiquement.

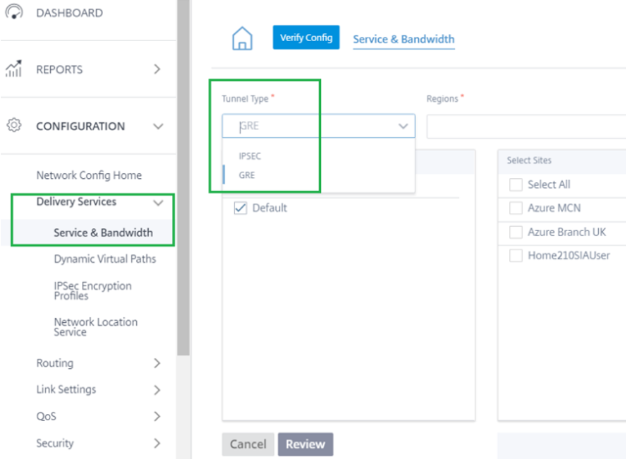

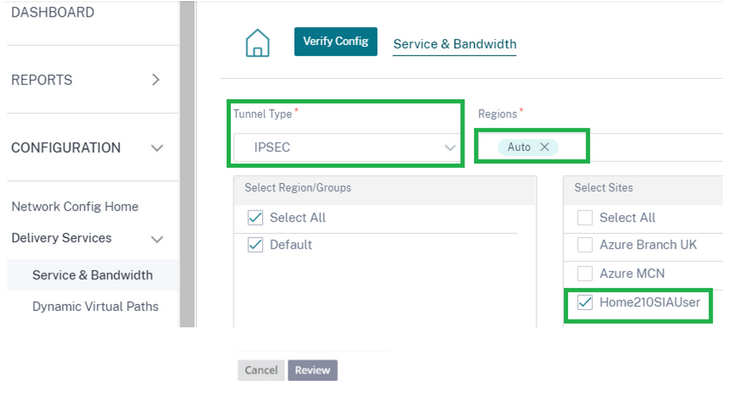

Créer un service SIA

- Ajouter un site en cliquant sur le bouton « +Site »

- Après avoir ajouté le nouveau site, configurez les sections suivantes.

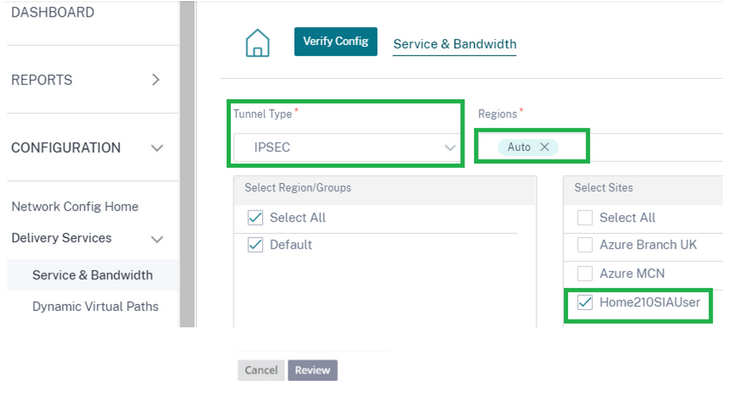

- Sélectionnez le type de tunnel comme « IPsec »

Vous pouvez créer un tunnel IPSec avec les nœuds de cloud Citrix SIA. Dans le PoC, nous utilisons une configuration automatisée de tunnel IPSec entre Citrix SD-WAN et Citrix SIA

Sélection POP

- Choisir AUTO sélectionne les 2 POP les plus proches pour le tunnel IPSec (en fonction de l’emplacement géographique du site créé dans Orchestrator)

- Un maximum de 2 POP sont sélectionnés pour créer un tunnel ACTIVE-VEILLE redondant vers les 2 POP différents

Remarque : Veillez à indiquer l’emplacement approprié de la branche dans Orchestrator afin que la sélection POP la plus proche soit effectuée.

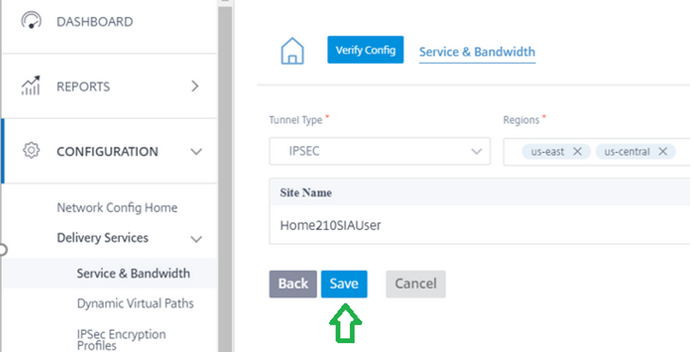

- Sélectionnez le site qui doit être automatiquement provisionné à partir du site SD-WAN vers les POP SIA Cloud

Cliquez sur « Revoir »

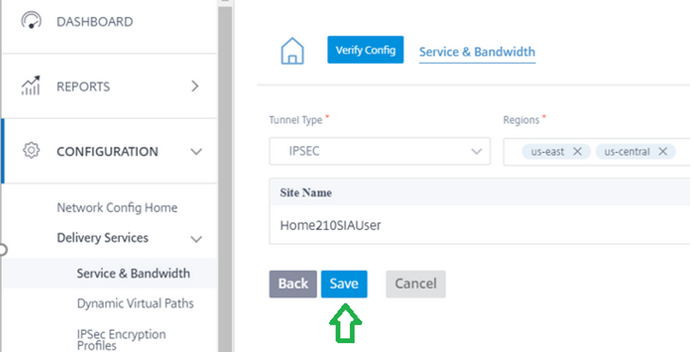

Cliquez sur « Enregistrer »

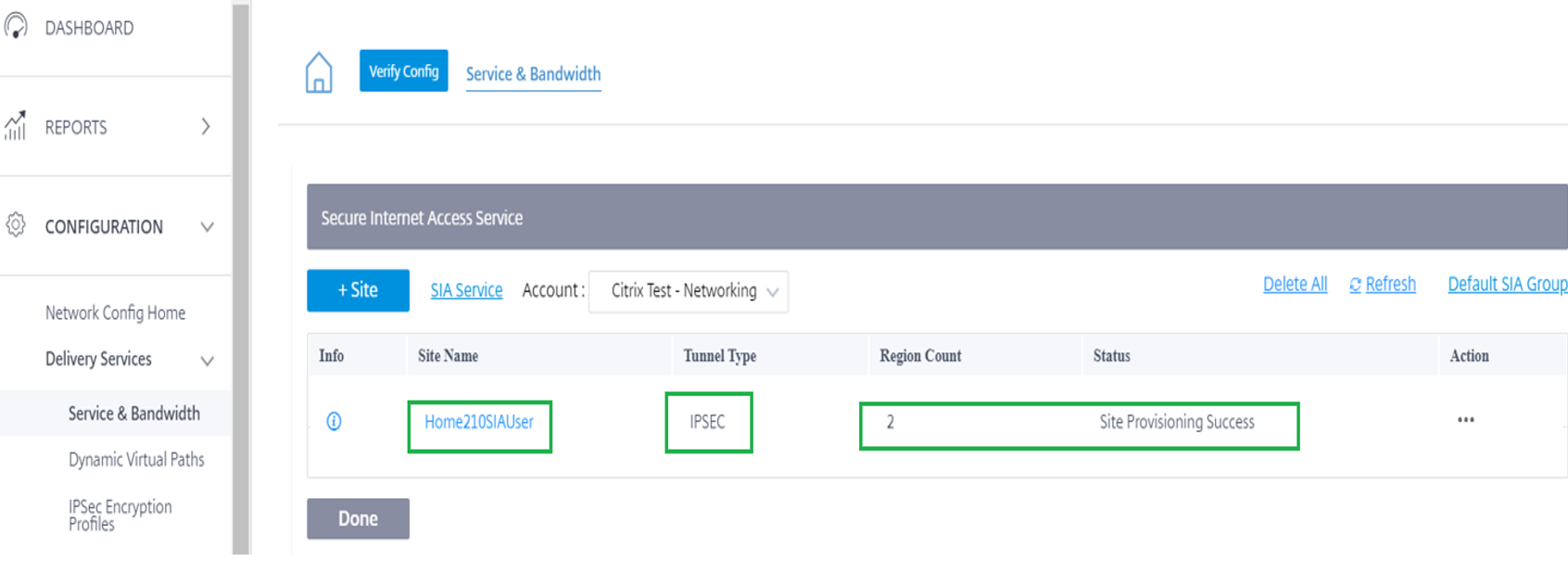

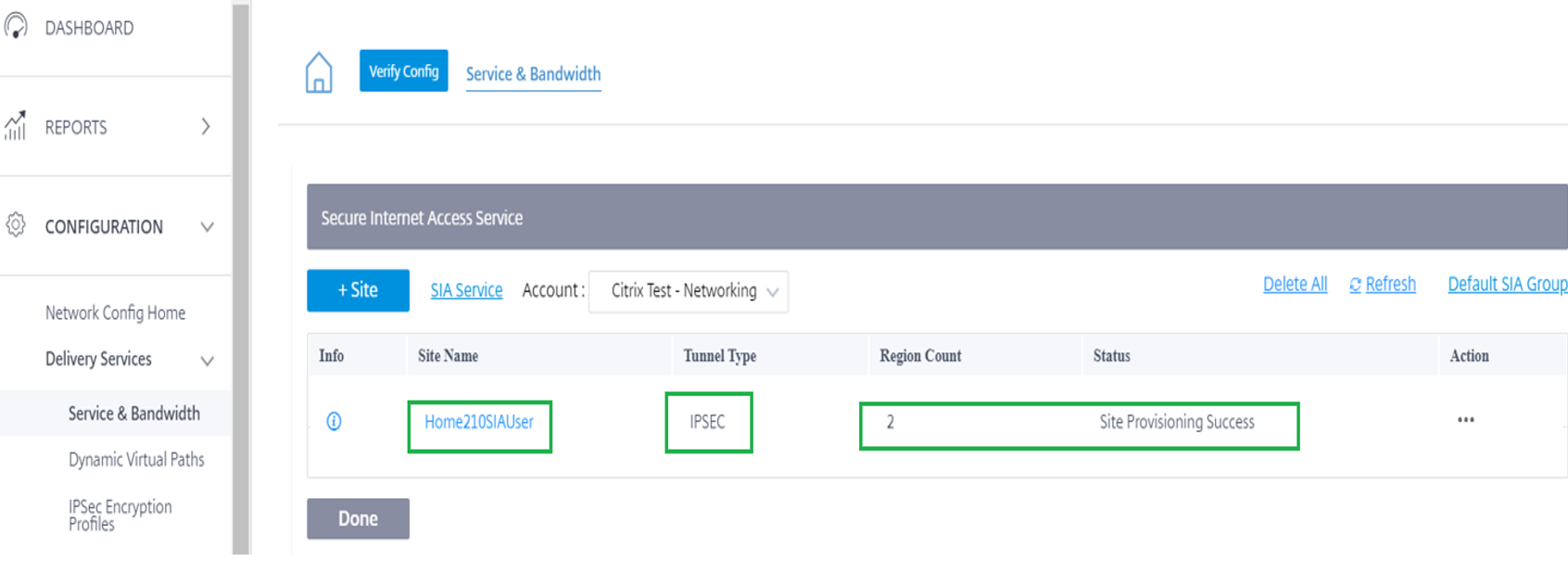

Vérifier le provisionnement des services

- Une fois le site ajouté et si le provisioning de service a été fourni dans la section Services de livraison, le provisioning de site réussit.

- Vérifiez que le type de tunnel est : IPsec

- Nombre de régions : 2 (Si vous avez 2 POP ou plus disponibles dans votre compte. Si votre compte n’a qu’1 POP, vous ne voyez qu’un seul pendant la configuration Citrix SIA dans Orchestrator)

État : Succès du provisioning de site

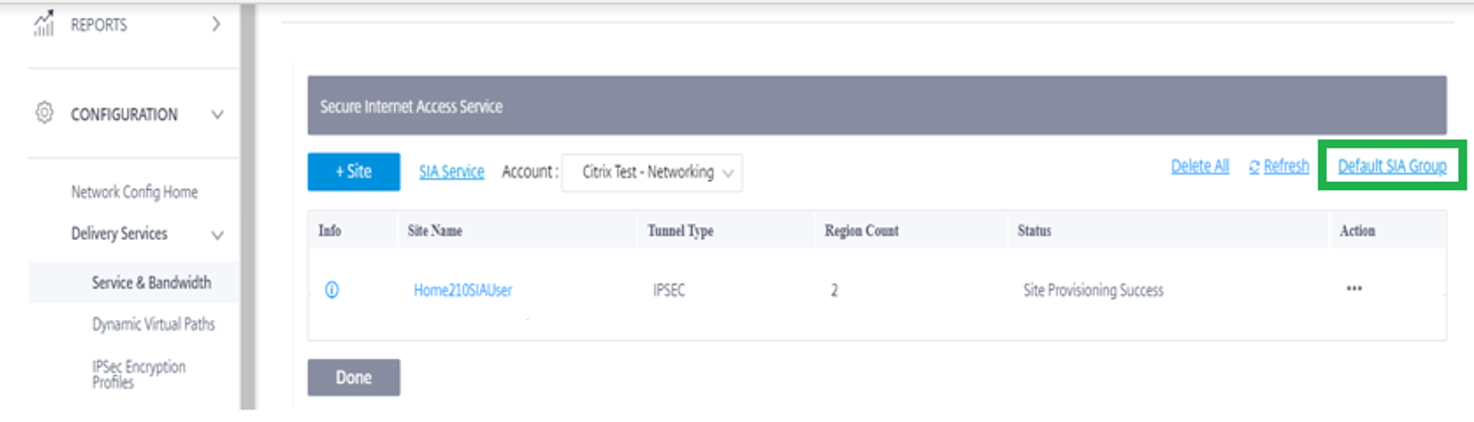

Direction de la circulation

Cliquez sur « Groupe SIA par défaut »

Routage « TOUTES LES APPLICATIONS » via le service Citrix SIA —Si TOUT le trafic Internet doit passer par le tunnel IPSec SIA Citrix. Une valeur 0.0.0.0/0 par défaut est créée via le service Citrix SIA dans ce cas

Application/Application personnalisée/spécifique au groupe —S’il n’y a que des applications spécifiques qui doivent être acheminées via le service SIA. Dans ce cas, les itinéraires d’application sont créés dans le SD-WAN

Vérification automatisée

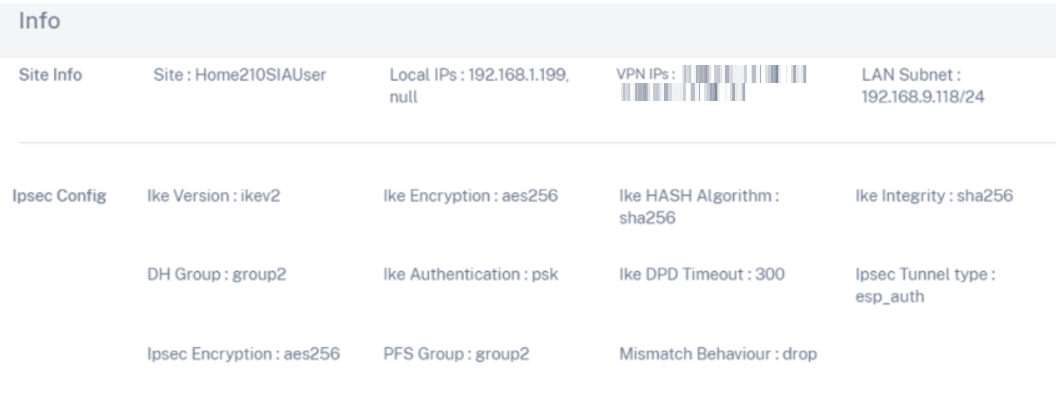

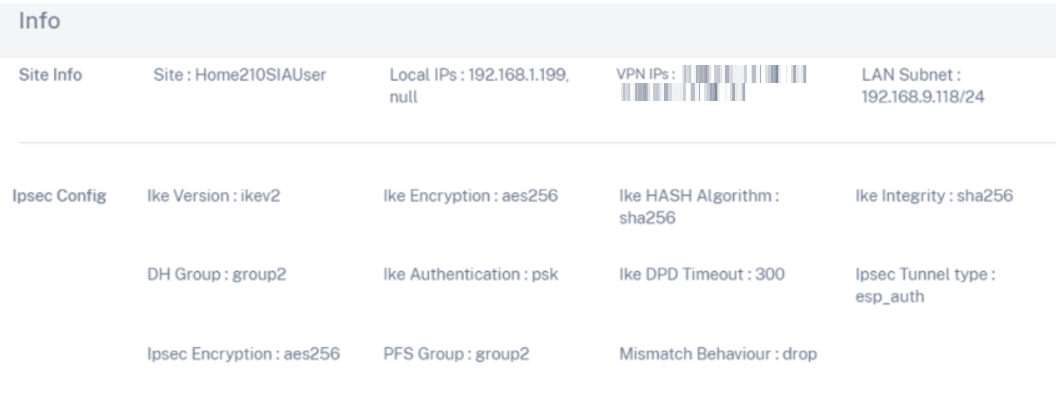

Cliquez sur l’icône Info pour savoir quels détails ont été automatisés pour le tunnel IPSec du côté SD-WAN

Remarque : Une fois le tunnel IPSec SIA Citrix configuré et enregistré, Citrix SD-WAN Orchestrator configure le tunnel IPSec SIA Citrix avec les adresses des points de terminaison de tunnel, les paramètres d’authentification et de chiffrement IKE/IPSec et les liens WAN sur lesquels le tunnel IPSec Citrix SIA doit être activé.

- Certains des attributs suivants sont affichés en cliquant sur l’icône « i » sur le tunnel une fois provisionné

- IP locales : l’adresse IP WAN statique des 2 liens WAN est répertoriée

- IP de nœud一对affichee点de terminaison distants du tunnel (Sélection automatique lors de la création du tunnel en fonction de l’emplacement géographique du site)

- Sous-réseau local local affiché - qui est le sous-réseau VIP local de l’interface LAN du SD-WAN

- La version est IKEV2

- Chiffrement — AES256

- HACHAGE MD5/Auth — SHA256

- Groupe PFS/IKE — Modp 1024 (Groupe2)

Déployer

Stage et activation de la configuration pour activer l’établissement du tunnel IPSec entre Citrix SD-WAN et Citrix SIA cloud POP

Vérification du tunnel

Une fois que l’administrateur ajoute un site SIA dans Orchestrator, une configuration de tunnel automatisée est initiée. L’automatisation de l’API crée un tunnel IPSec entre le nœud Citrix SD-WAN et le nœud Citrix SIA CloudGateway. Du côté Citrix SIA, pour établir un tunnel, nous avons besoin de deux choses. Création d’un tunnel sous Connect Device to Cloud -> Tunnels -> Tunnels -> Tunnel IPsec, puis création d’un sous-réseau local sous Réseau -> Sous-réseaux locaux

Remarque : le nom du tunnel IPSec, les paramètres de chiffrement et d’authentification IKE/IPSec, la version IKE 2, l’ID local et distant, y compris la clé pré-partagée, sont générés automatiquement par l’API sans intervention manuelle.

Les sous-réseaux locaux sont également créés automatiquement et le tunnel nouvellement créé dans le cloud SIA est attribué au sous-réseau local de manière appropriée.

Remarque :

La stratégie (groupe de sécurité) activée est « Par défaut » et nous pouvons modifier la stratégie dans la plate-forme Citrix SIA en modifiant les sous-réseaux locaux et en choisissant un groupe de choix d’administrateur

Remarque :

- Le déchiffrement SSL est désactivé par défaut

- La stratégie par défaut est « Par défaut »

- Accédez àtous les sites -> Network Config Home -> Services de livraison -> Service d’accès Internet sécurisé

- Cliquez sur l’icône Info

- Vous pouvez vérifier l’état du tunnel avec les adresses IP de point de terminaison locales et distantes

- État du tunnel avec statistiques des paquets entrants et sortants

Vous pouvez également vérifier l’état du tunnel IPsec en accédant à :

- Site spécifique -> Rapports -> Temps réel -> Tunnel IPsec -> Récupérer les dernières données

Vérifier les affectations IP dans le cloud

Dans Citrix SIA Portal, accédez àAccueil -> Gestion de la collection de nœuds -> Groupes de nœuds -> Cluster de nœuds avec type de passerelle

Vérifier le trafic du tunnel IPSEC

Une fois le tunnel opérationnel, vérifiez l’adresse IP du proxy à l’aide dehttps://ipchicken.comouhttps://whatsmyip.com

如果你们用联合国Citrix新航云连接器(Si)A Agent) ou un tunnel IPSec (sans agent), l’adresse IP proxy est L’UN des nœuds Cloud fournis par Citrix SIA Platform pour le compte utilisé

PoC cas d’utilisation 1 - Agent SIA + Citrix SD-WAN dans une succursale

Prérequis

Téléchargez et installez d’abord Cloud Connector (SIA Agent) avec un groupe de sécurité spécifique (Windows Connector).

Remarque : Vous ne pouvez pas créer de groupe de sécurité, mais uniquement modifier ceux par défaut et modifier les noms pour créer et appliquer les stratégies de sécurité à un groupe spécifique.

Par exemple, dans ce cas, nous modifions Groupe 7 (Non pris et toujours par défaut) et modifions le nom du groupe « POC_DEMO_Group ».

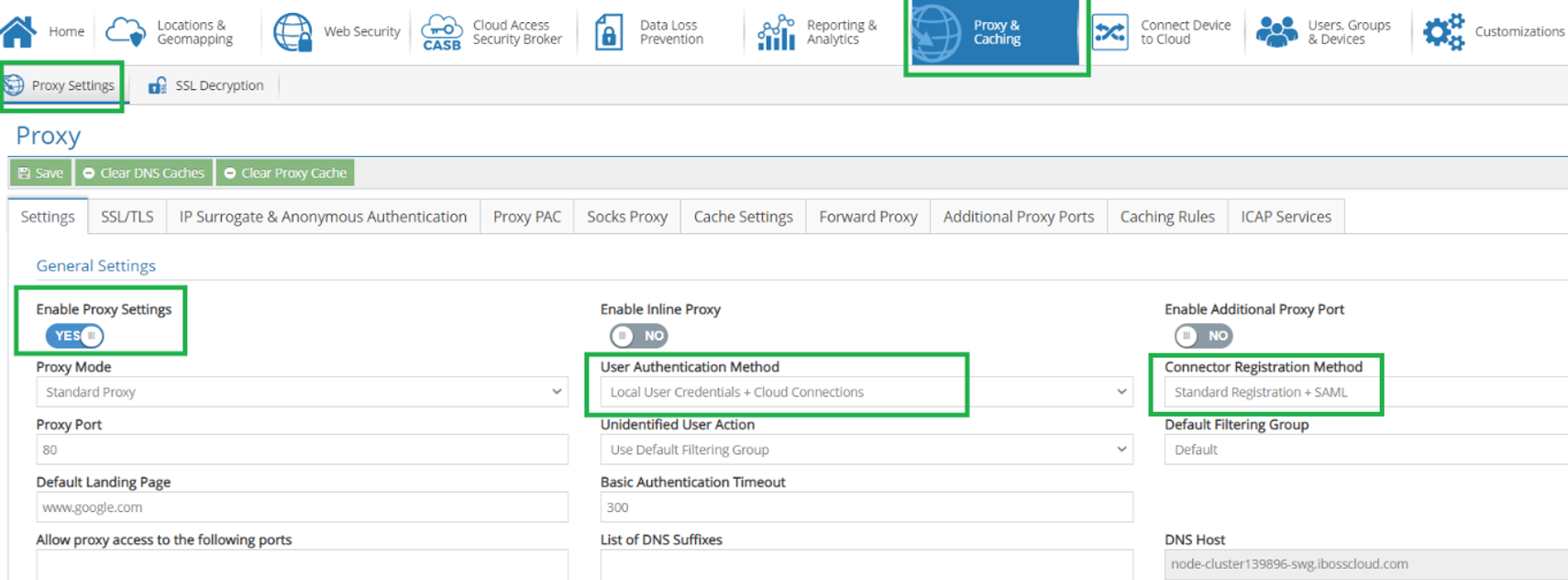

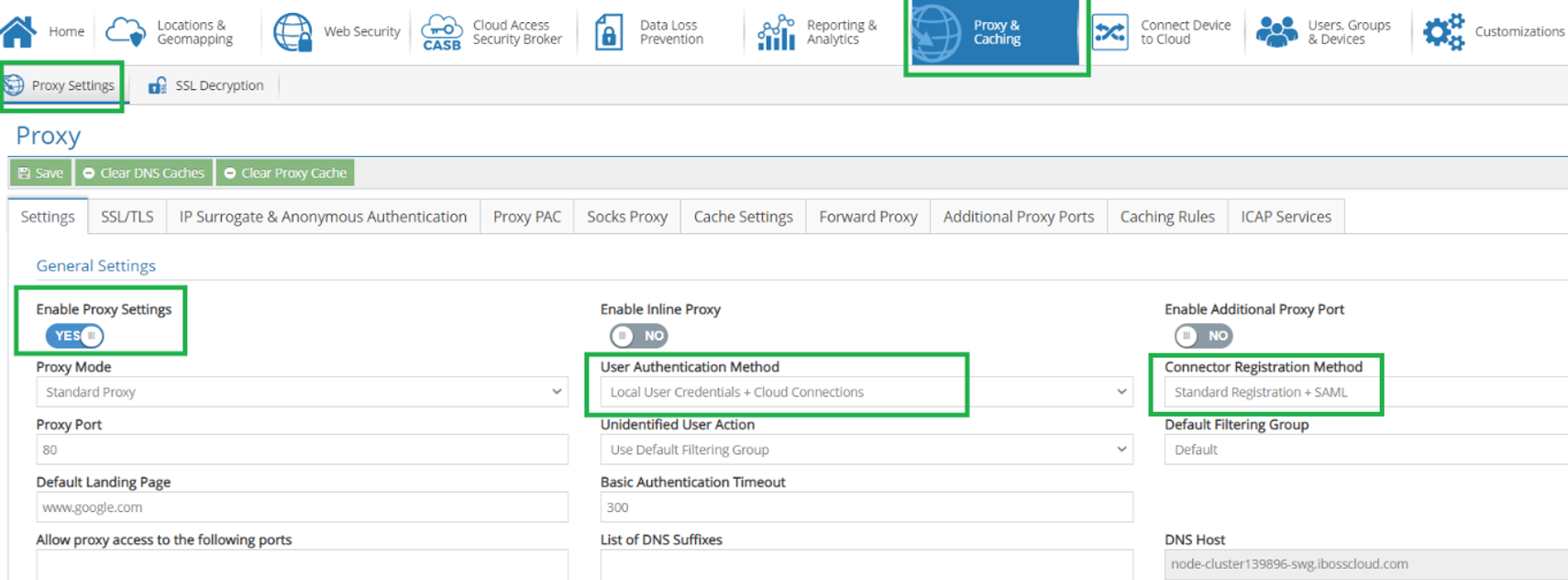

Configuration du connecteur pré-requis pour le proxy

- Accédez à Proxy & Caching -> Paramètres du proxy -> Paramètres

- Cliquez sur Activer les paramètres du proxy comme « OUI ».

- Assurez-vous que la méthode d’authentification utilisateur est « Informations d’identification de l’utilisateur local + Cloud Connector »

- Assurez-vous que la méthode d’enregistrement du connecteur est « Enregistrement standard + SAML »

Laissez les autres par défaut

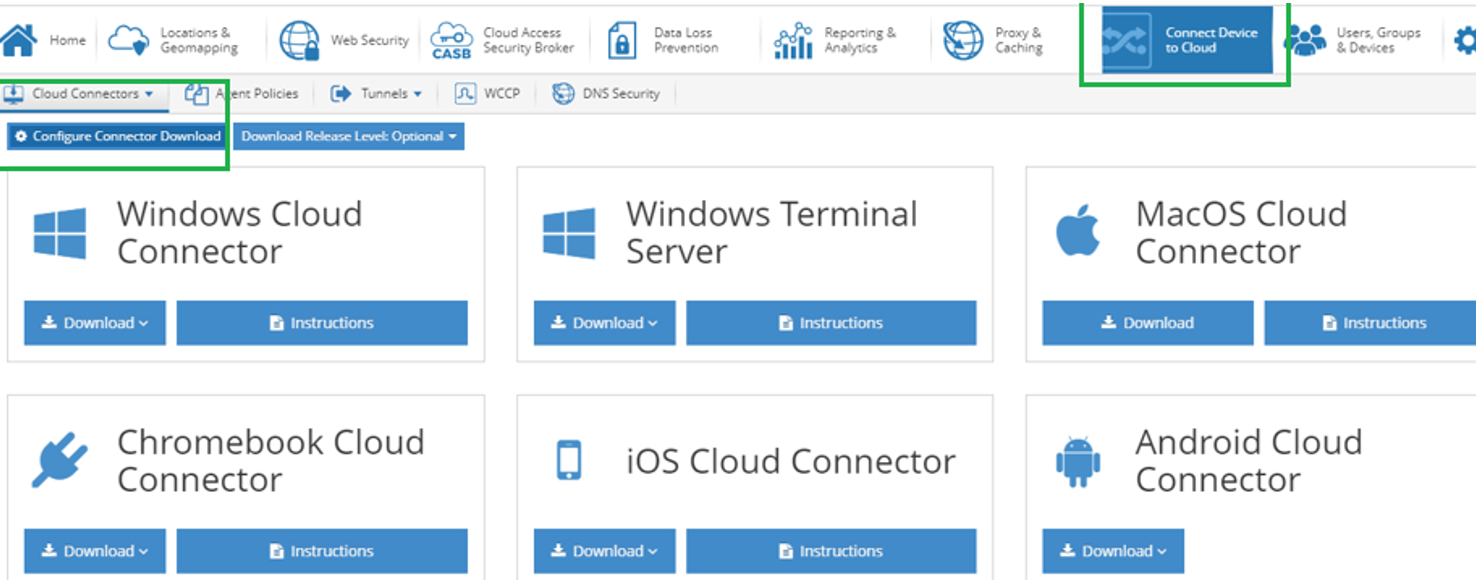

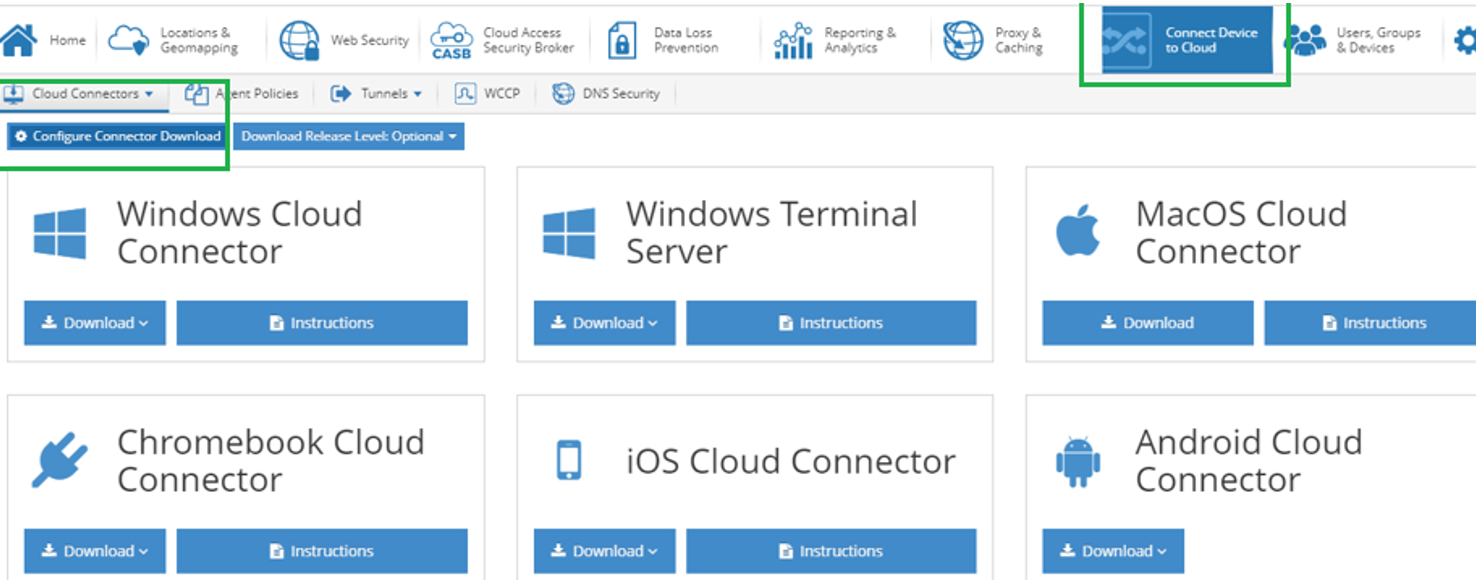

Cliquez sur Connecter l’appareil au cloud -> Cloud Connector

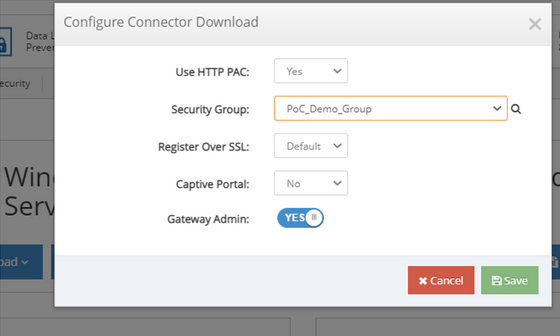

Cliquez sur Configurer le téléchargement du connecteur

Sélectionnez les valeurs suivantes.

- Utiliser HTTP PAC — OUI

- Groupe de sécurité — POC_DEMO_Group

- S’inscrire via SSL — Par défaut

- Portail captif — Oui

- Gateway Admin - Activé

Cliquez sur le bouton de téléchargement Windows Cloud Connector et choisissez Windows 8/10 64 bits

Remarque : Assurez-vous d’effectuer l’accès à la plateforme Citrix SIA Cloud via le navigateur Google Chrome. Avec Firefox, le programme d’installation peut ne pas être téléchargé en tant que .msi (dans ce cas, vous devez modifier manuellement le nom du fichier supprimant .html du fichier).

- Laissez le programme d’installation télécharger, puis double-cliquez sur le programme d’installation dans le volet de téléchargement ou à partir du dossier de téléchargements où il a été stocké

- Après double-clic, un POP up est présenté. Cliquez sur « Plus d’informations », puis cliquez sur « Exécuter quand même »

- en cliquant sur Exécuter Anyway commence à installer le fichier msi

- Terminer l’installation du fichier MSI permettant toutes les opérations administratives ultérieures

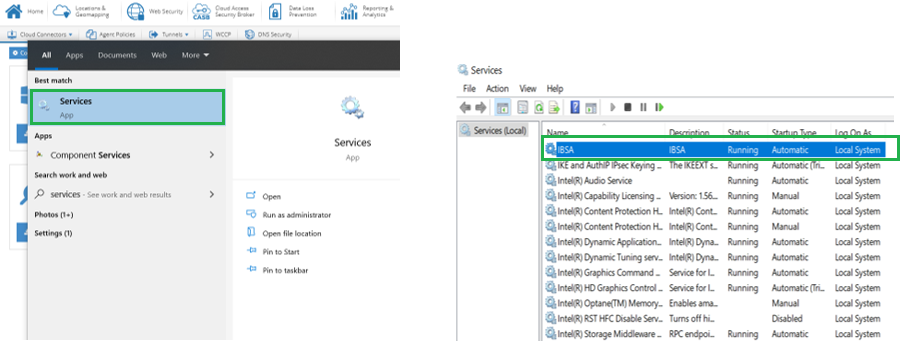

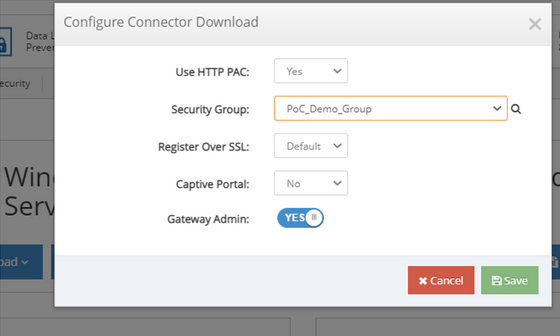

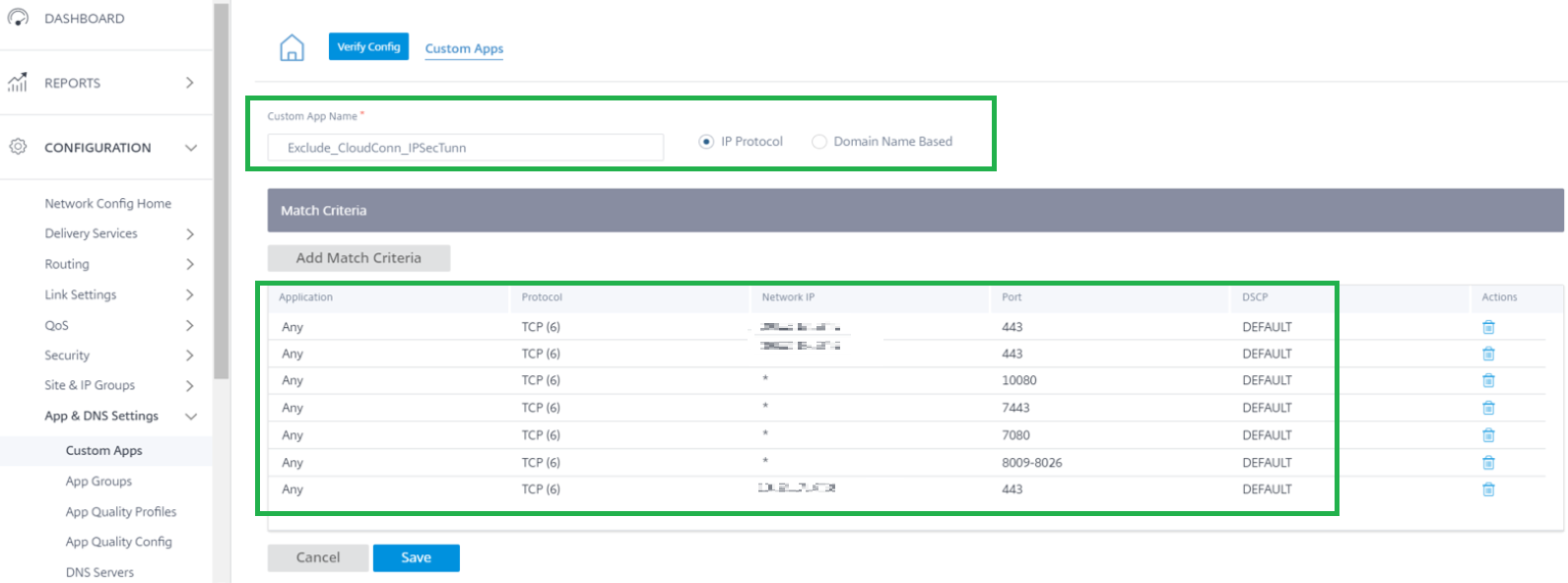

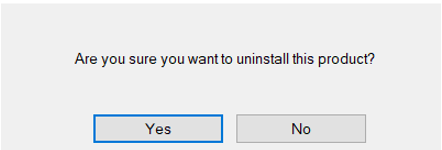

- Une fois l’installation de msi terminée, recherchez « services » dans la recherche Windows et ouvrez la fenêtre Services.

Recherchez un service par nom IBSA. Cela confirme que le service Citrix SIA Agent s’exécute sur la machine hôte.

Vérifiez qu’avec le service Cloud Agent en cours d’exécution, l’adresse IP proxy accédant à www.ipchicken.com ou www.whatsmyip.com est celle des nœuds CloudGateway du compte SIA Citrix

Remarque : à ce stade, une fois l’agent Cloud enregistré avec succès, l’adresse IP doit passer à l’une des adresses IP POP Node Cloud. Si l’adresse IP que vous avez obtenue est celle du fournisseur de services NAT IP, vous pouvez déboguer la raison pour laquelle l’agent SIA/Cloud Connector a échoué.

- Si l’inscription au Cloud est réussie à partir du Cloud Connector (SIA Agent), notez le nom d’utilisateur et tous les autres détails lors de l’enregistrement réussi de l’agent

Remarque : Si vous ne voyez pas votre nom d’utilisateur et d’autres détails, l’enregistrement de l’agent utilisateur doit présenter certains problèmes.

- Go Utilisateurs Groupes et Appareils -> Appareils connectés au Cloud

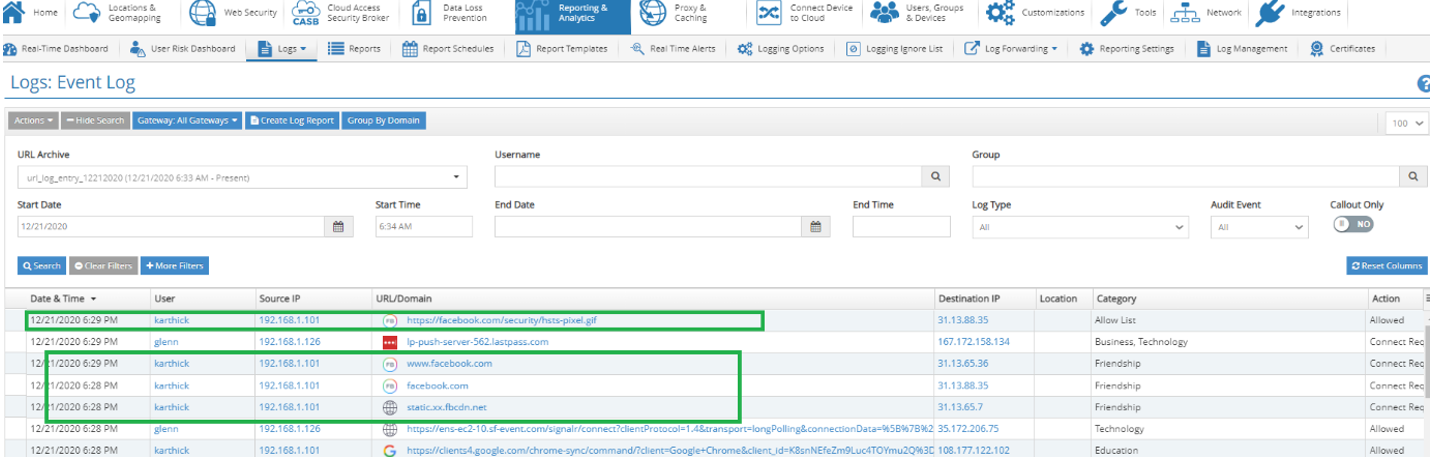

- Avec l’inscription réussie de l’agent, remarquez le trafic de l’agent sur Citrix SIA Reporter sous le tableau de bord en temps réel ou les journaux des événements

Remarque : Si un agent est installé, notez que le nom d’utilisateur doit apparaître explicitement avec le groupe défini lors du télécharge/installation de l’agent, y compris l’adresse IP de source privée.

Configuration

Dans ce cas d’utilisation, nous utilisons Citrix SIA Cloud Connector (SIA Agent) pour extraire et proxy vers Citrix SIA Cloud directement à l’aide du service Internet afin que les charges de travail du contrôleur de domaine puissent être accessibles de manière fiable via le chemin virtuel de superposition de Citrix SD-WAN

Sans Citrix SIA, nous aurions besoin de rediriger les applications SaaS sensibles à l’entreprise vers le datacenter pour assurer la sécurité. Mais cela induit une latence considérablement détériorant ainsi la livraison et l’expérience de l’application.

用Citrix新航,le回程n是+ necessaire. L’agent Citrix SIA aide directement les connexions SaaS d’entreprise à Citrix SIA Cloud. Le SIA Citrix crée ensuite une infrastructure de périphérie de service sécurisée au niveau de la succursale ou de la périphérie.

Meilleures pratiques recommandées : Il est recommandé de contourner le trafic du connecteur Cloud provenant des appareils gérés par l’entreprise à partir du tunnel IPsec local du Citrix SD-WAN dans la périphérie de la succursale. Cela permet un proxy direct vers le SIA Citrix où les unités d’organisation d’entreprise ou les groupes de sécurité peuvent être exercés directement via des connecteurs cloud sur les périphériques gérés.

Pour permettre au connecteur de cloud Citrix SIA d’Call Home en toute transparence au cluster de passerelle SIA Citrix et aux POP, il est essentiel de contourner le trafic basé sur le connecteur cloud à partir du tunnel IPSec.

Créer une application personnalisée avec les listes d’IP/port/protocoles suivantes

Associez l’application personnalisée à INTERNET Breakout afin que le trafic de l’agent SIA ou Cloud Connector puisse être contourné du tunnel et envoyé directement via le service Internet

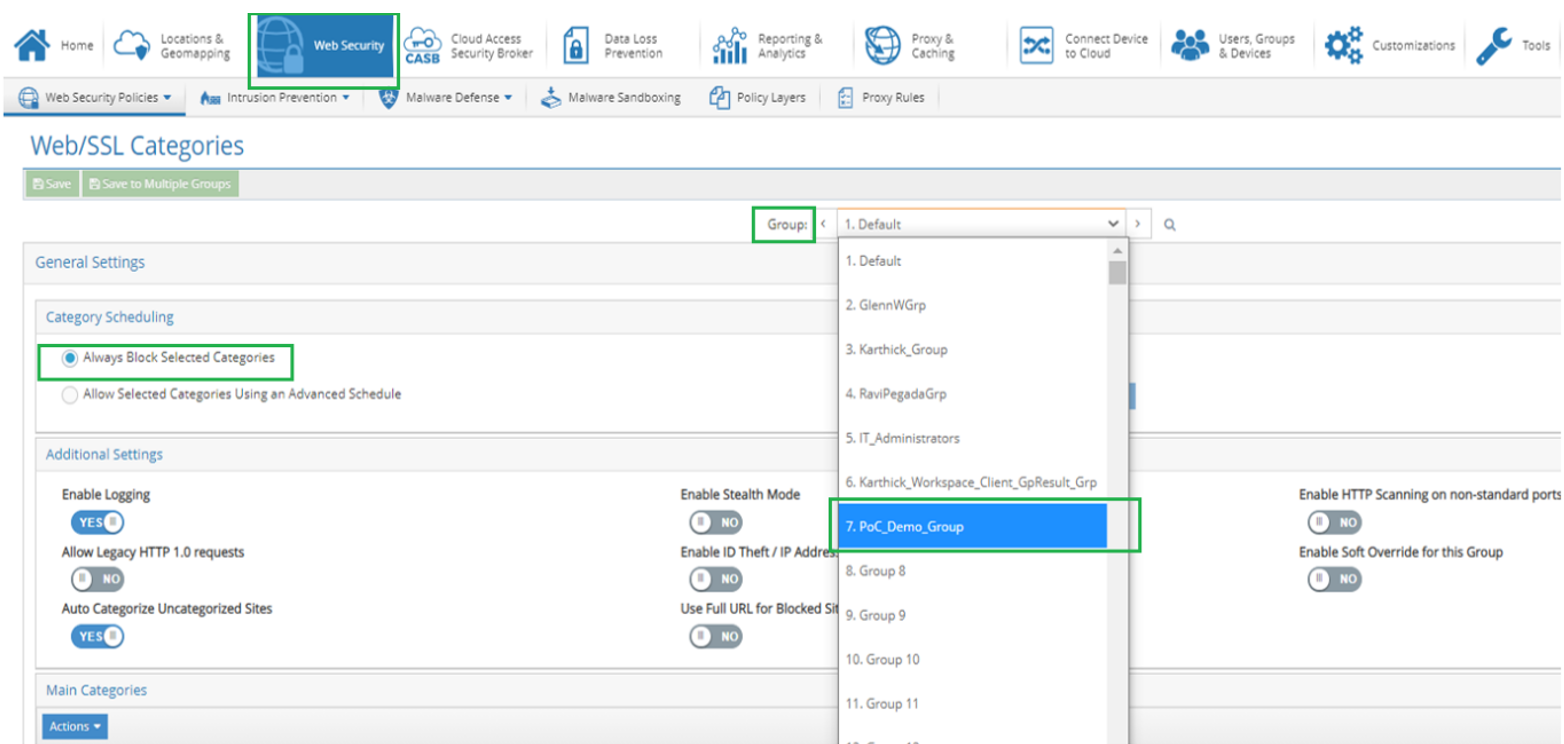

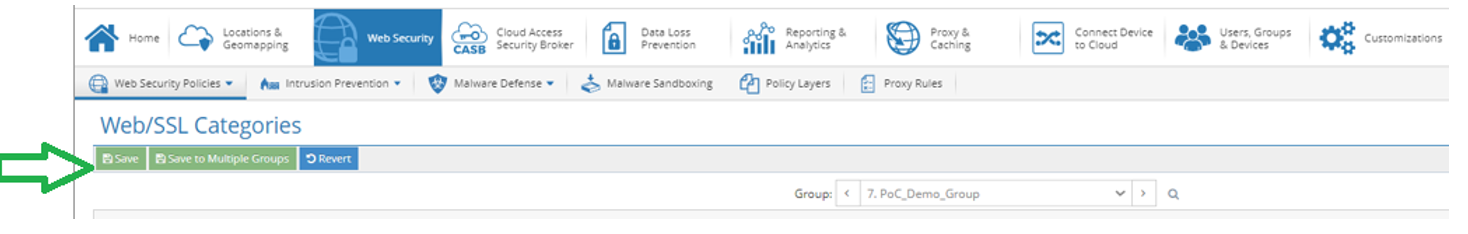

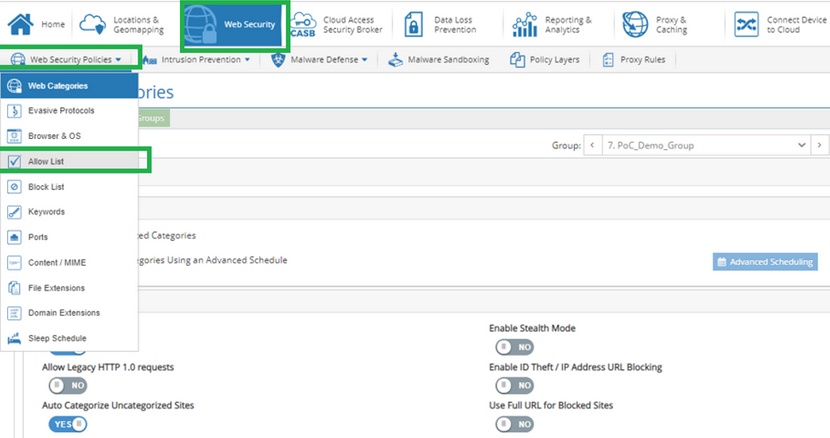

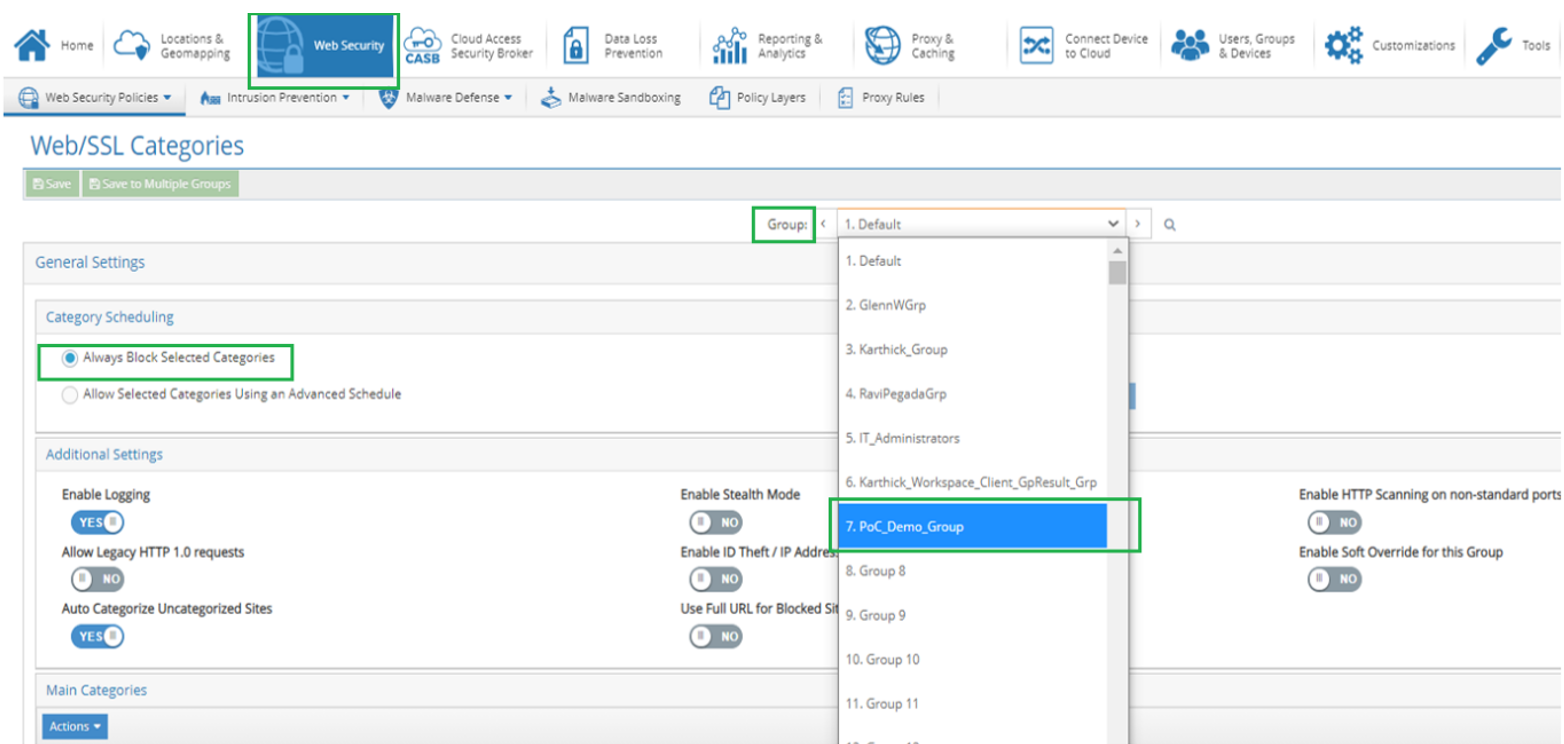

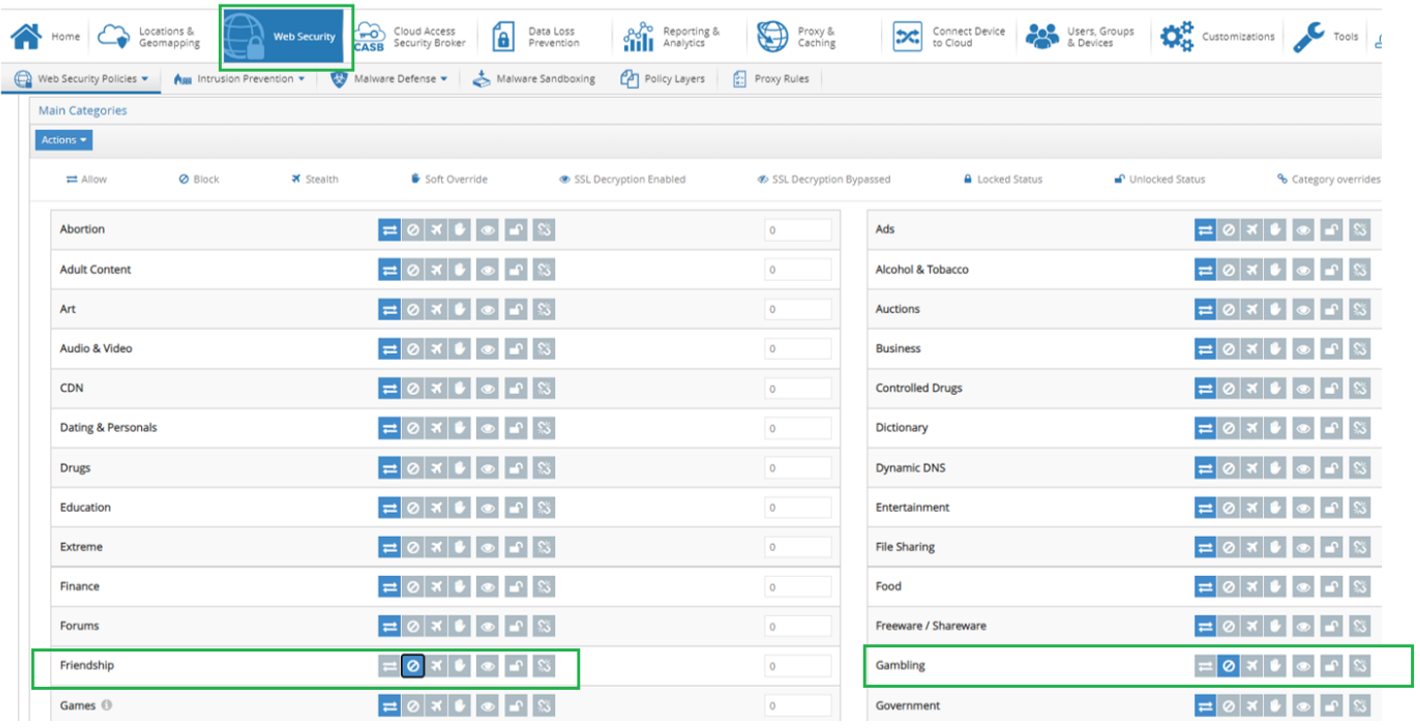

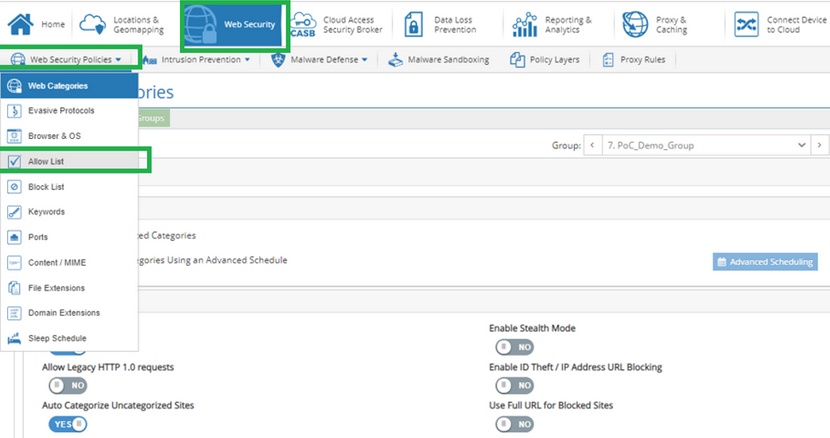

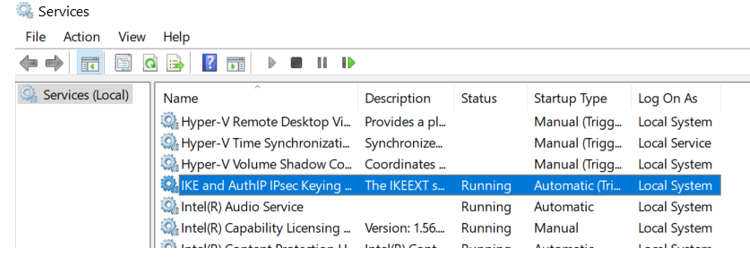

Sécurité Web - Stratégies de catégorie

- Cliquez surSécurité Web -> Stratégies de sécurité Web -> Catégories Web/SSL

Choisissez le groupe comme « POC_DEMO_group » car l’agent SIA est installé pour ce groupe)

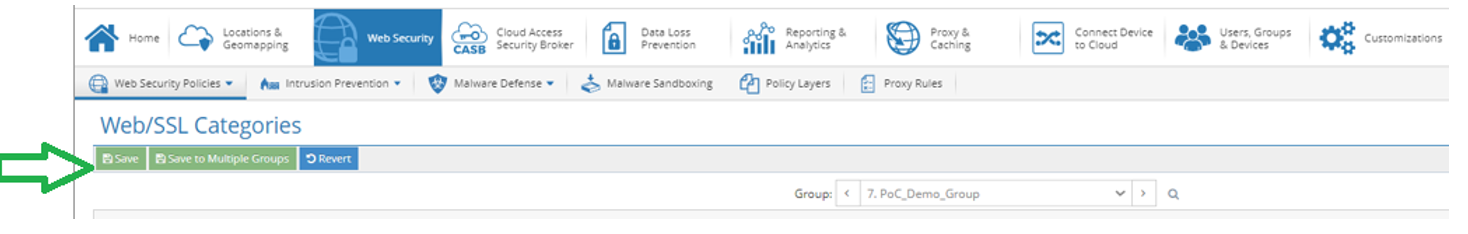

Activer le blocage des catégories d’amitié et de jeu

ENREGISTRER les paramètres dans « POC_DEMO_GROUP » UNIQUEMENT

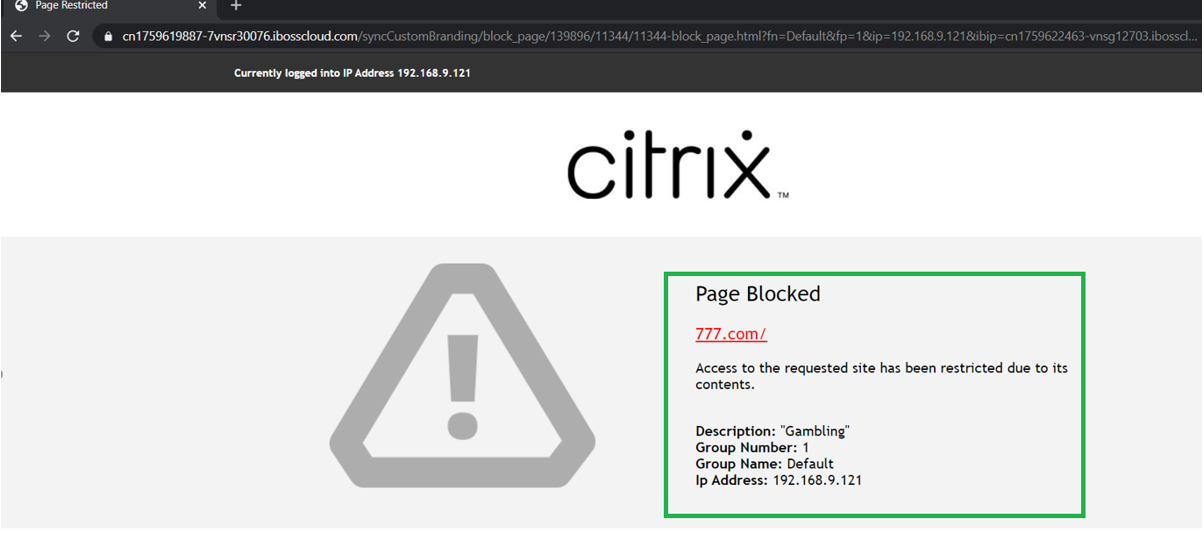

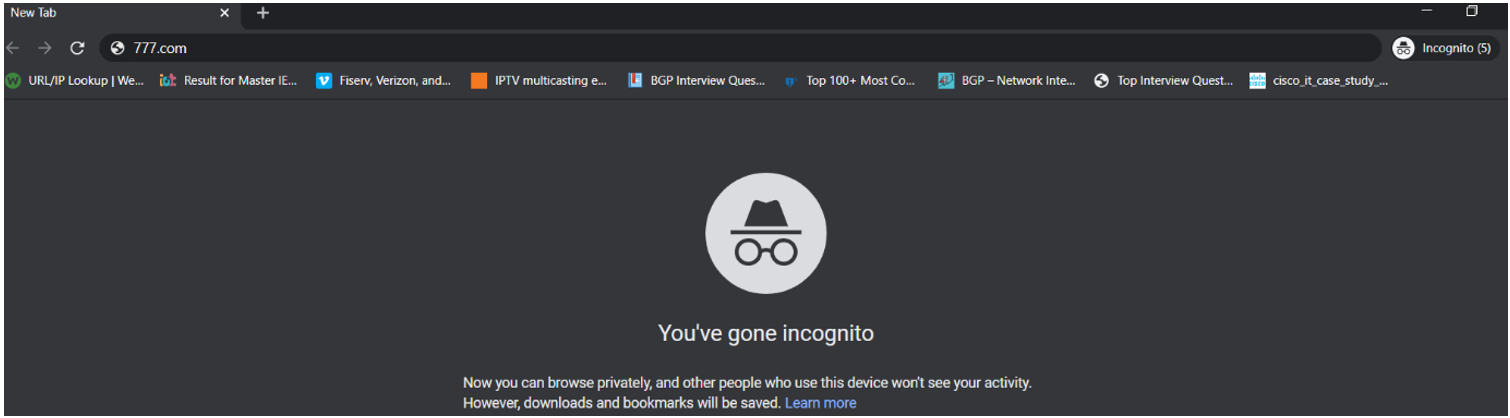

Sécurité Web - Vérification de stratégie par catégorie

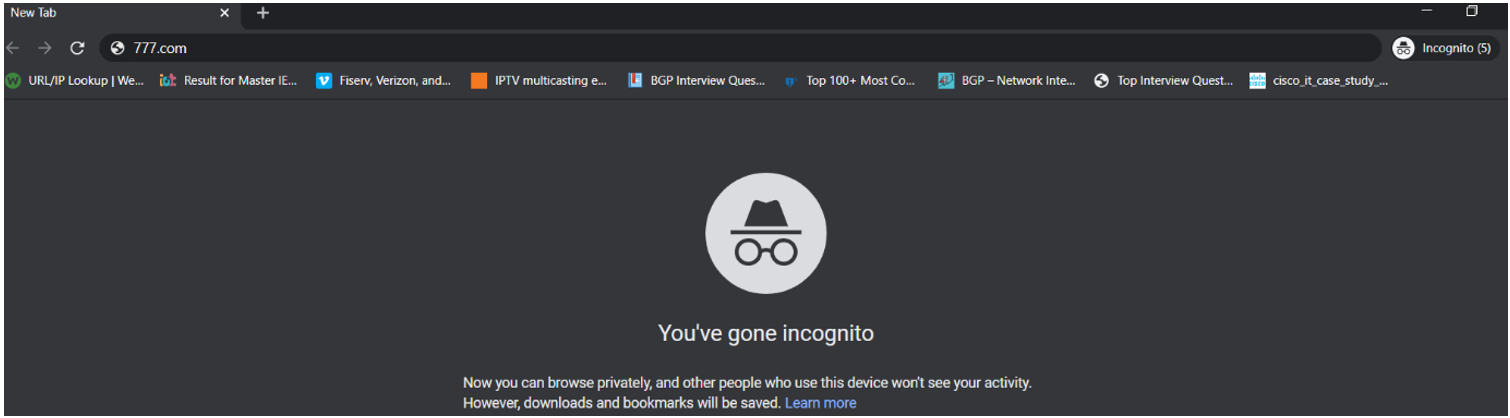

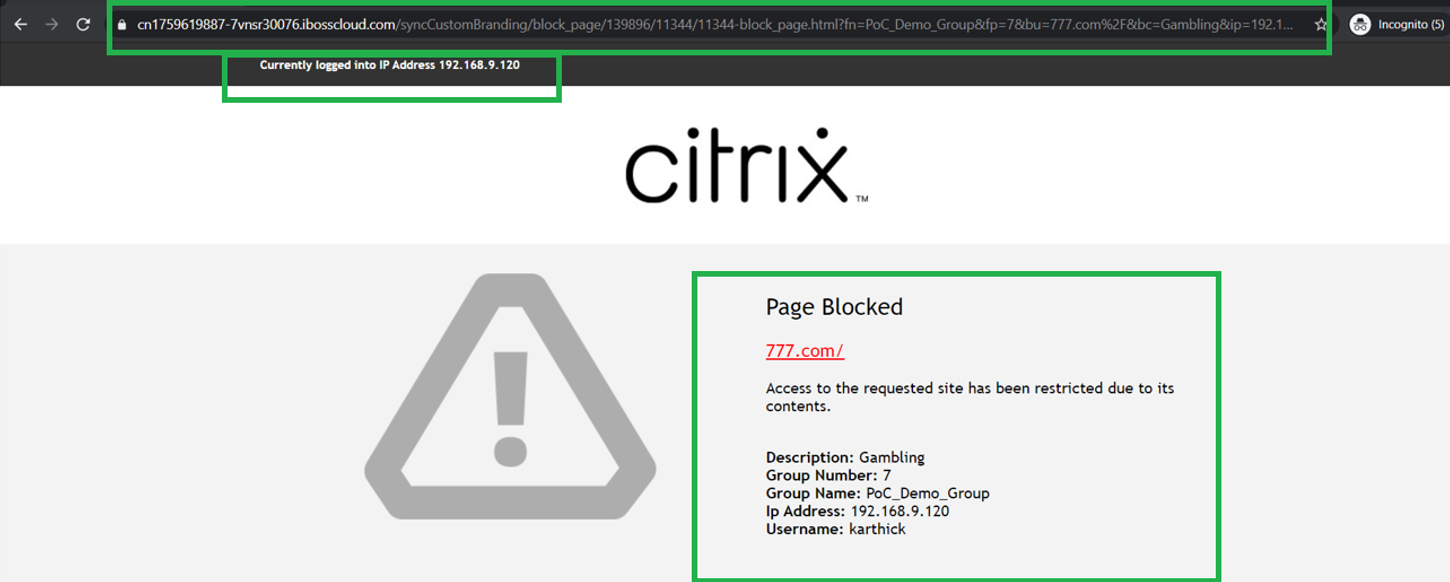

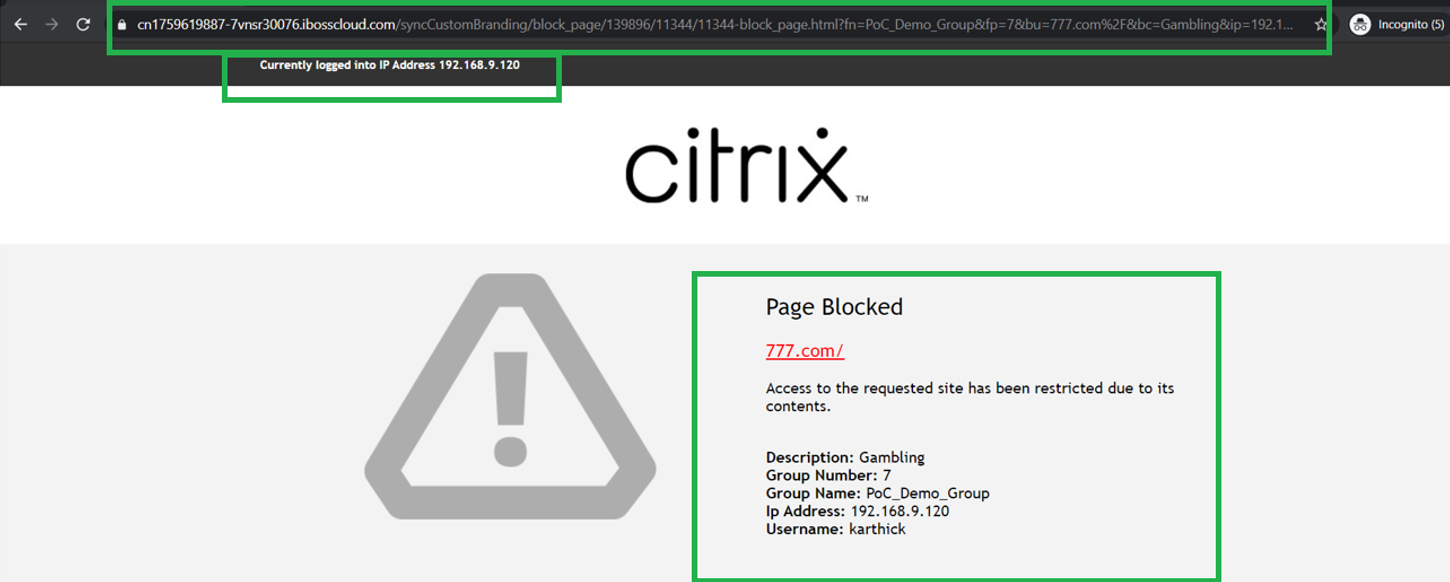

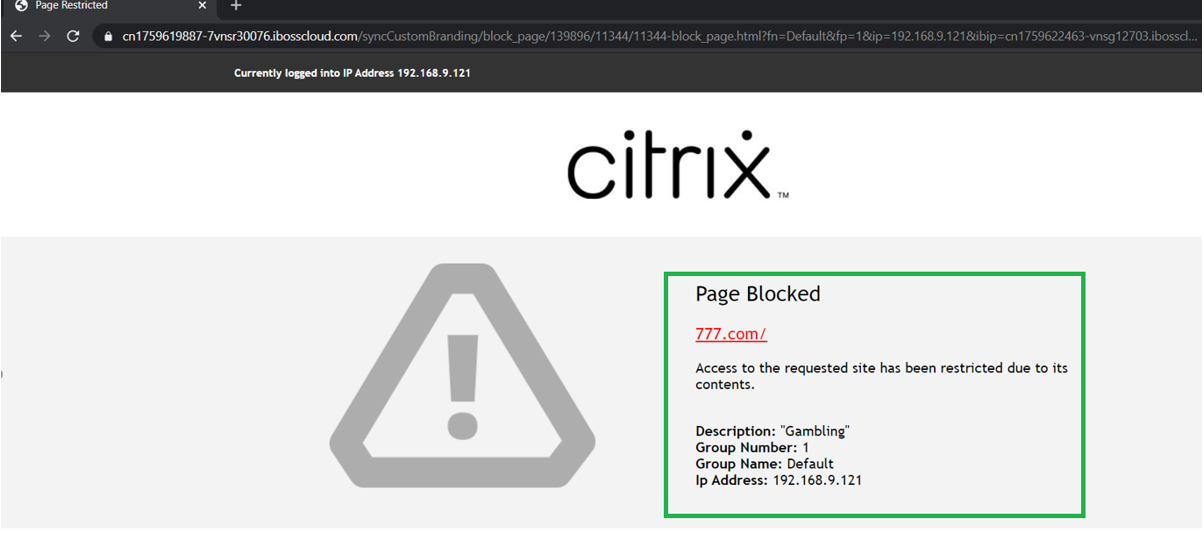

- Ouvrir une fenêtre Incognito d’un navigateur

Accéder 777.com (Un site de jeux)

Dès que le site est accessible, la page d’accueil arrive bloquant le trafic (comme appliqué par l’administrateur sur la stratégie POC_DEMO_Group

Vous pouvez également voir que le nom du groupe est visible, y compris l’adresse IP locale privée de l’hôte final et le nom d’utilisateur

La description indique également la catégorie consultée

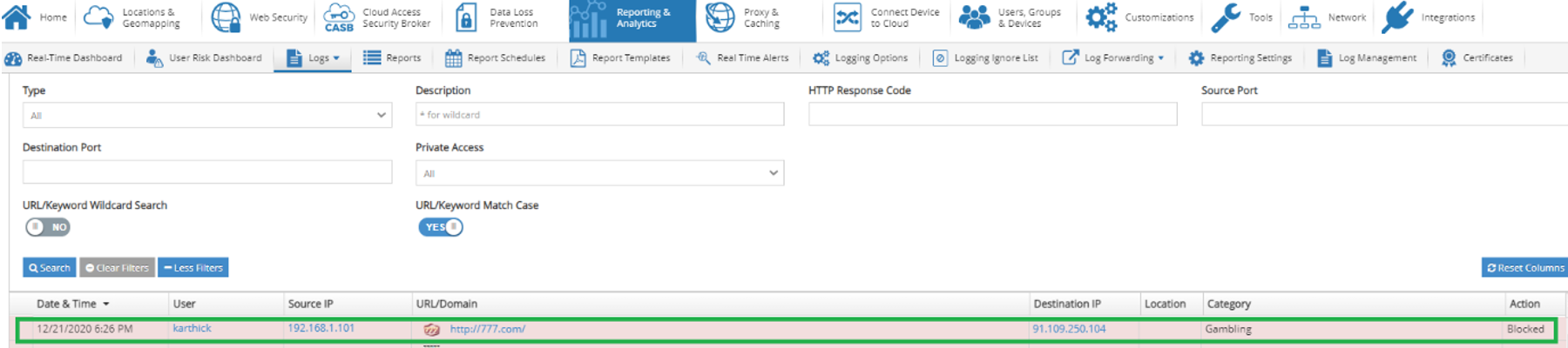

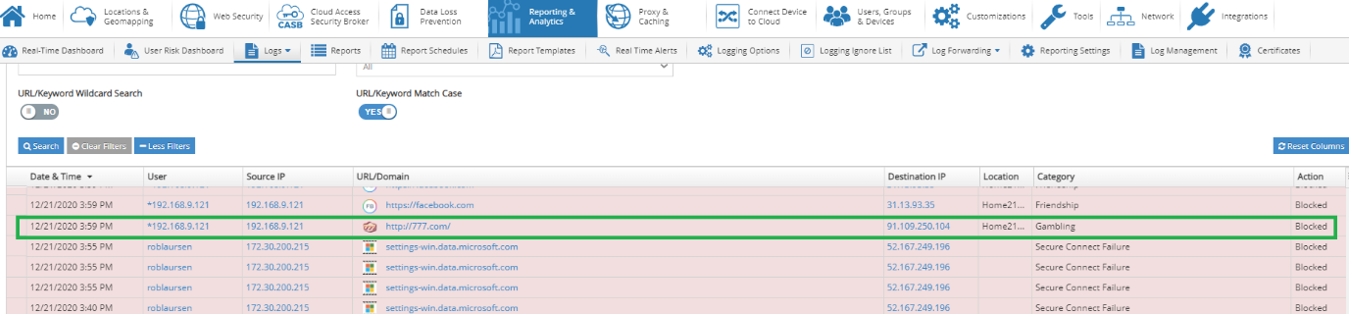

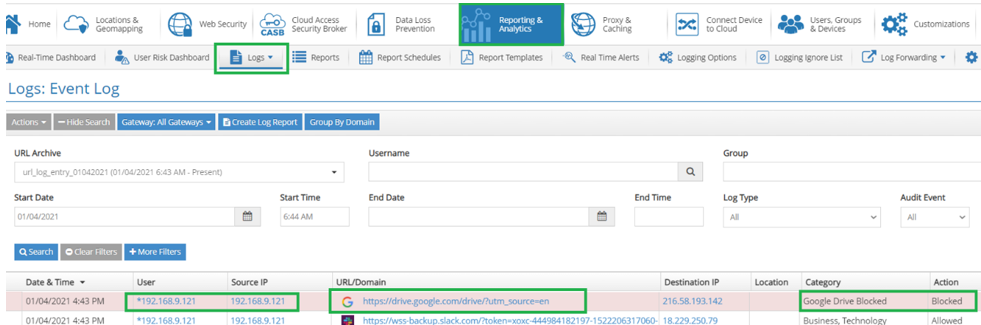

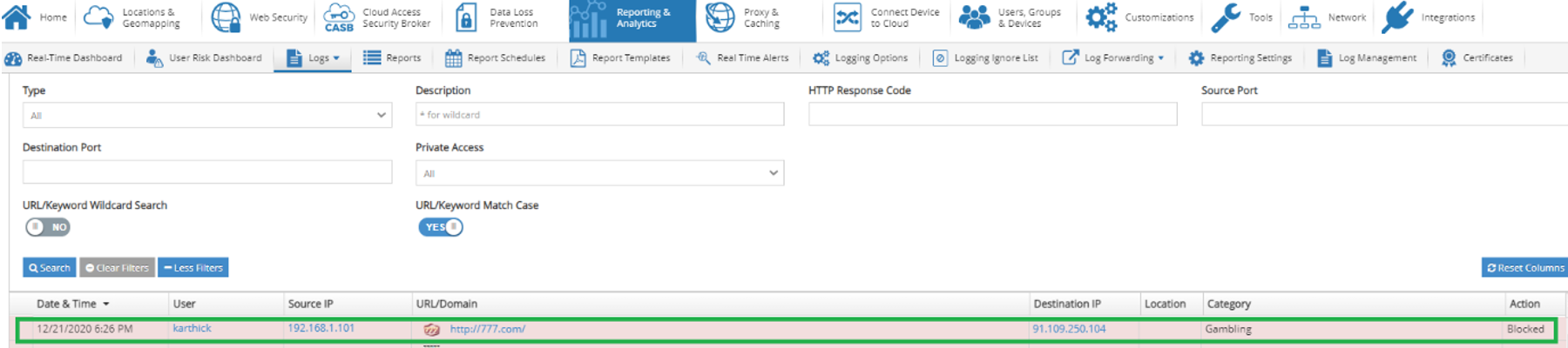

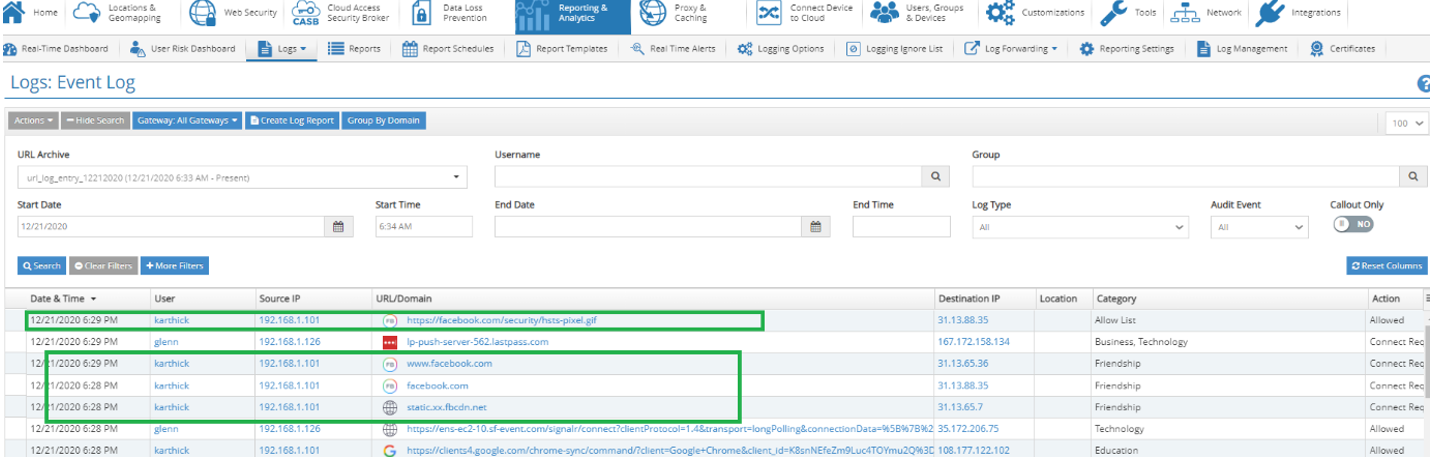

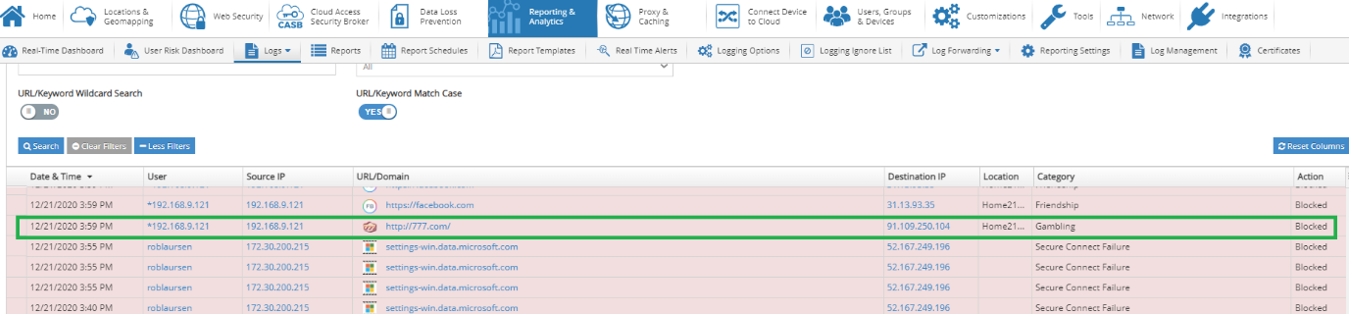

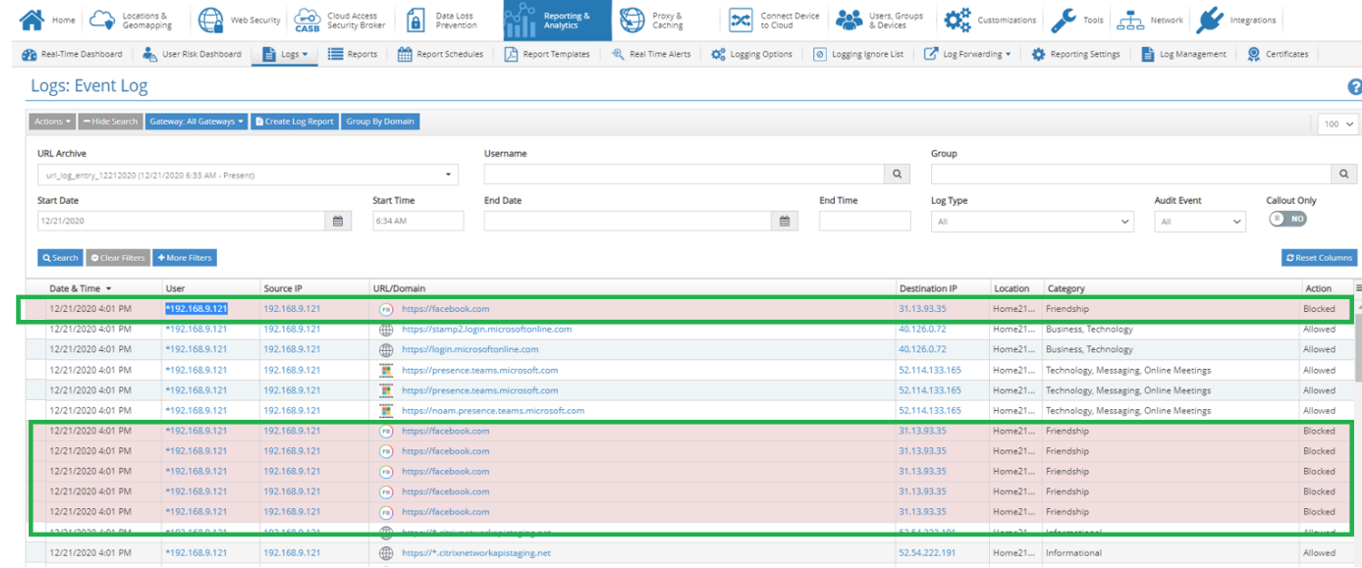

Les journaux d’événements signalant le blocage d’accès au site de jeu

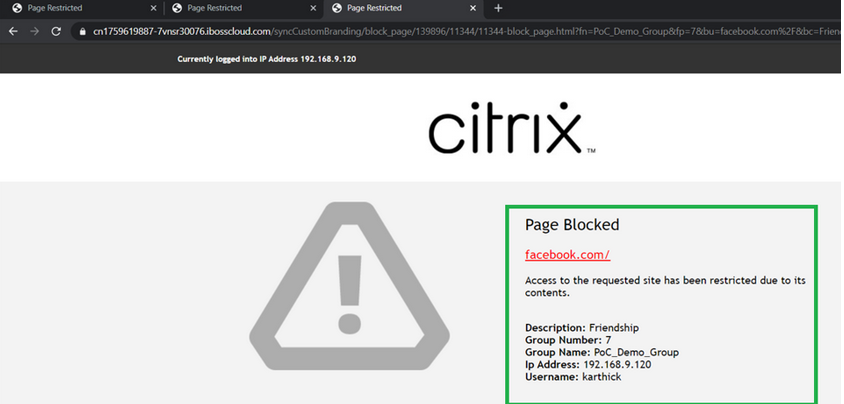

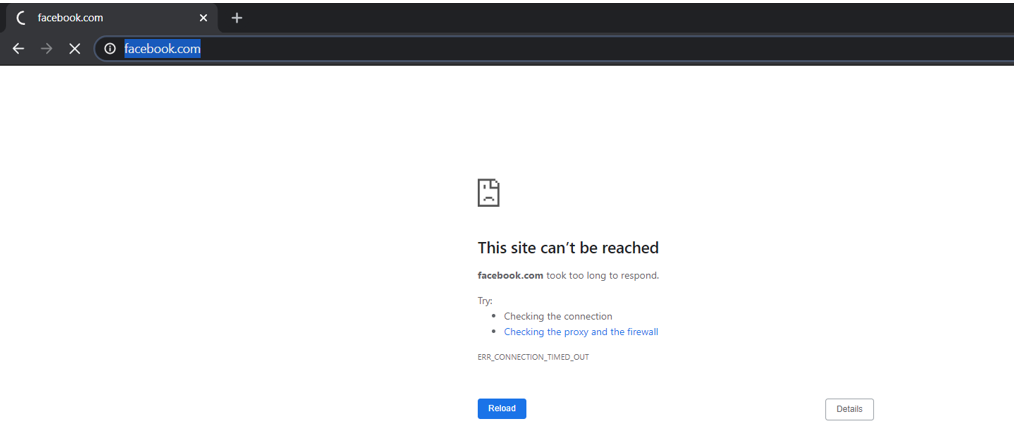

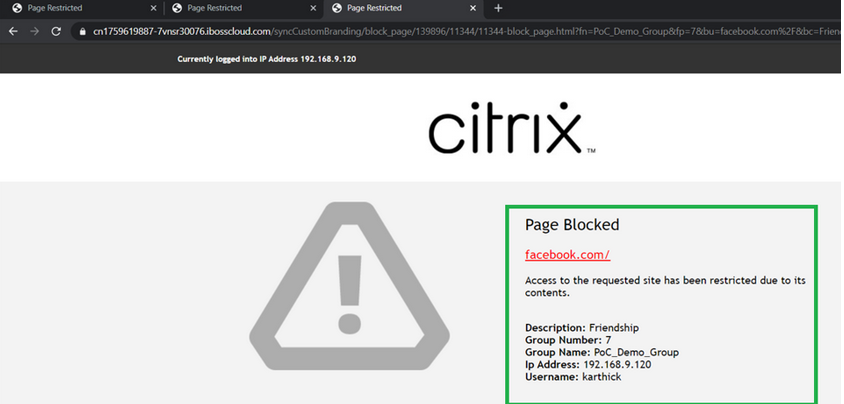

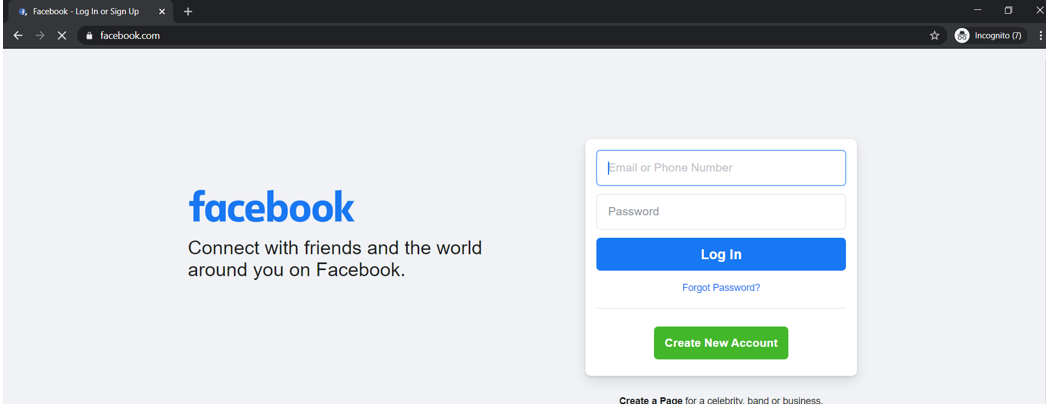

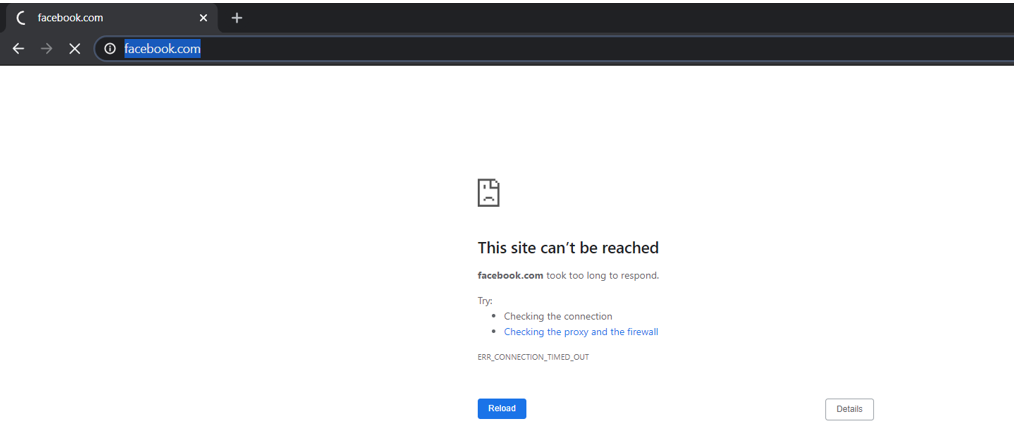

- Ouvrir une fenêtre Incognito d’un navigateur

- Accédez à facebook.com (site de catégorie Amitié)

Dès que le site est accessible, la page d’accueil arrive bloquant le trafic (comme appliqué par l’administrateur sur la stratégie POC_DEMO_Group

Vous pouvez également voir que le nom du groupe est visible, y compris l’adresse IP locale privée de l’hôte final et le nom d’utilisateur

La description indique également la catégorie consultée

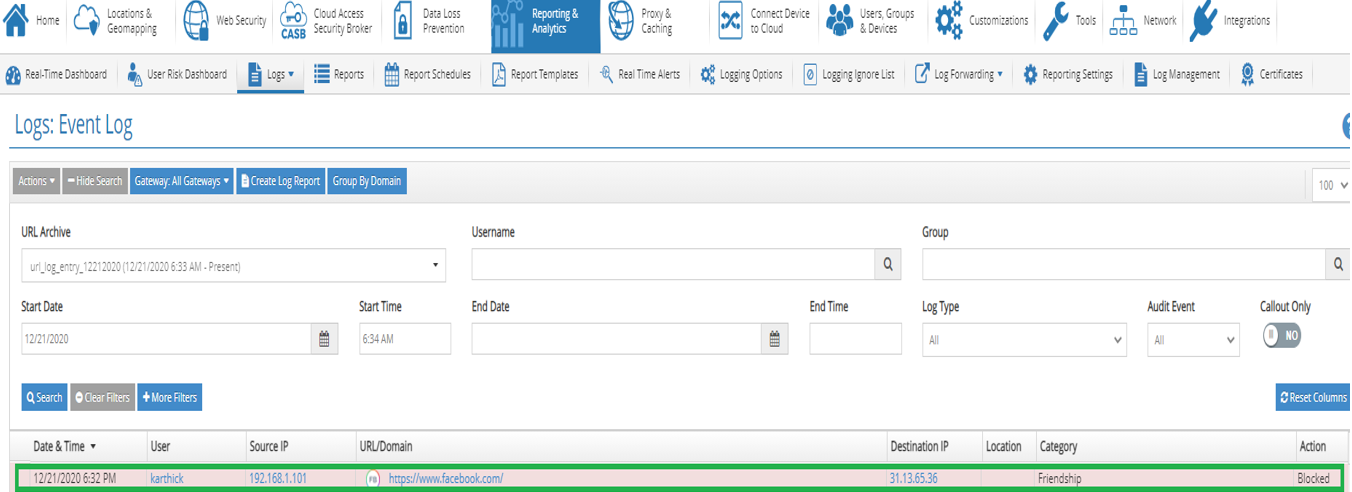

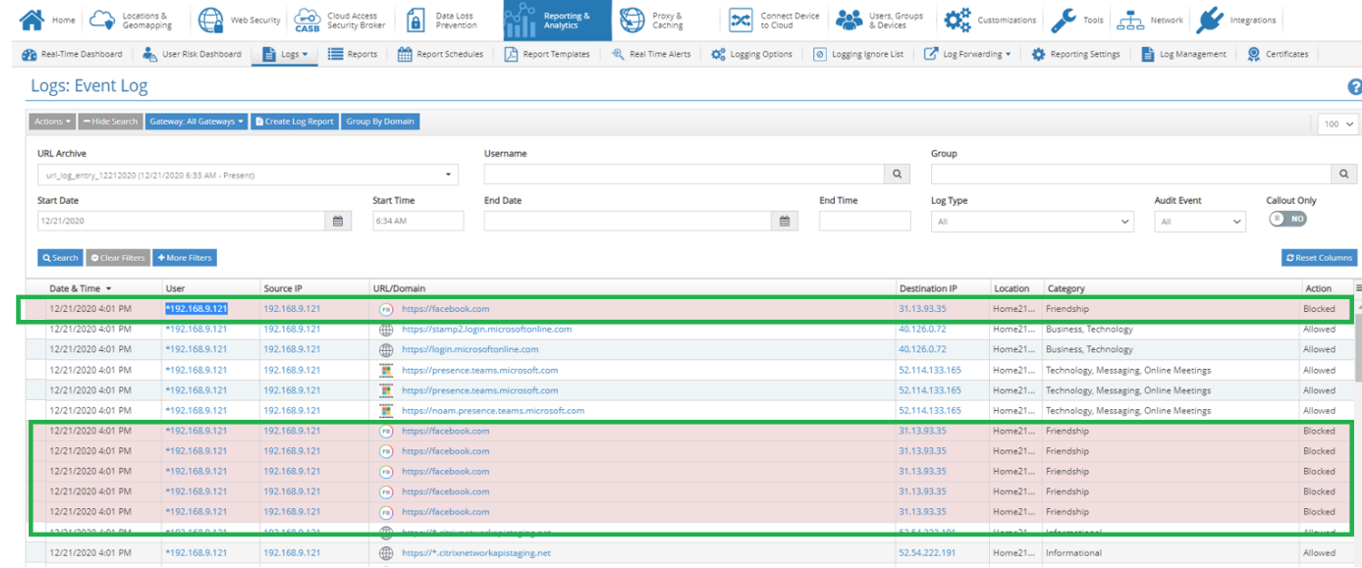

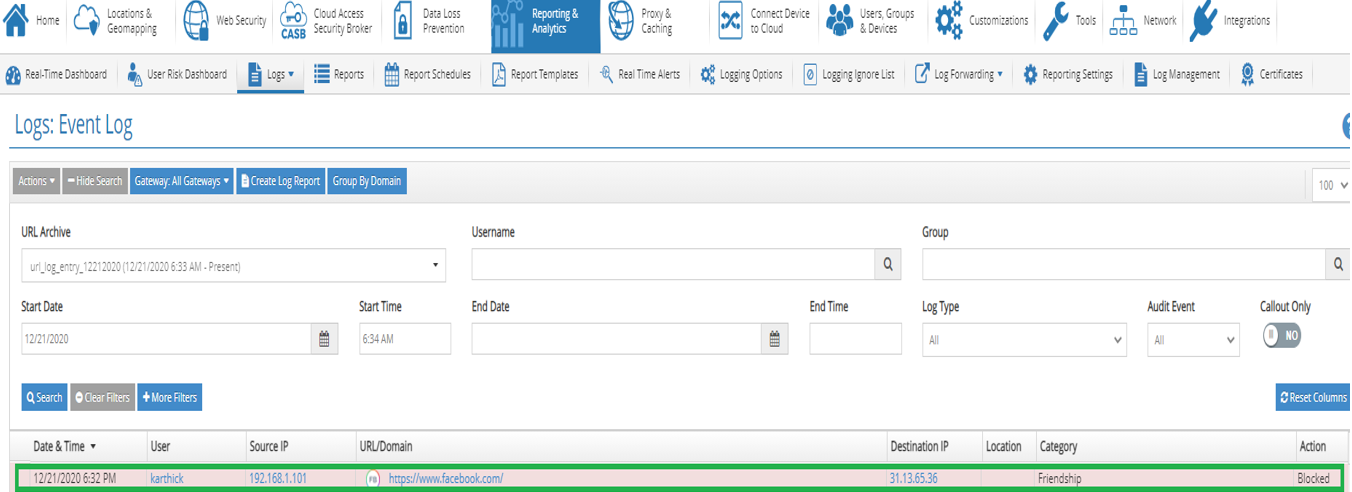

Le journaliste montre également que Facebook de la catégorie Amitié est bloqué.

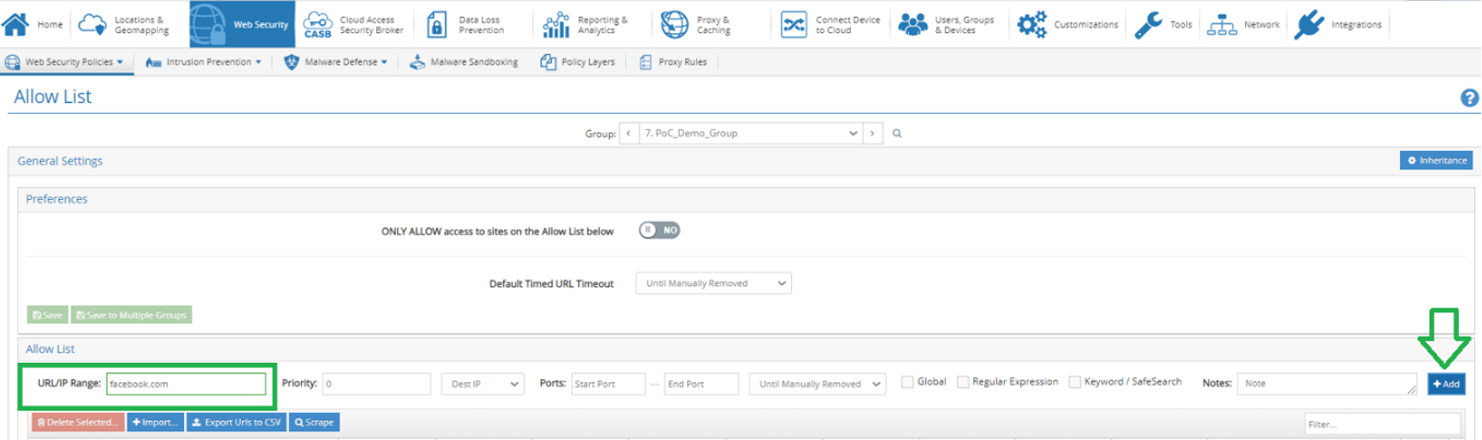

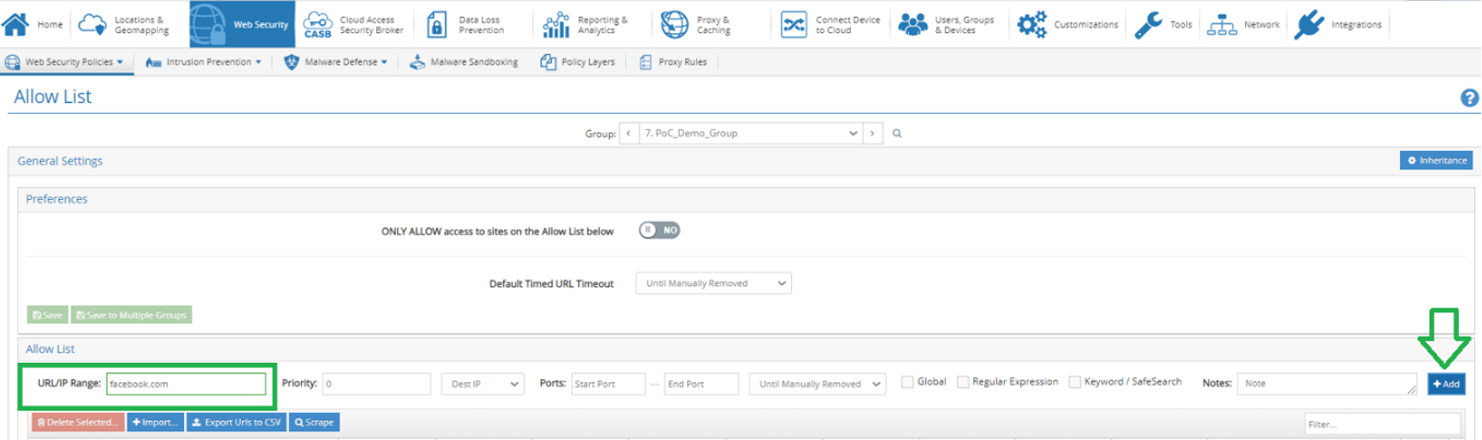

Sécurité Web - Liste d’autorisation

Créez une liste d’autorisation simple pour autoriser UNIQUEMENT Facebook de la catégorie Amitié qui est actuellement BLOQUÉE

Accédez àSécurité Web -> Stratégies de sécurité Web -> Liste d’autorisation

Ajoutez une liste d’autorisation dans la plage URL/IP indiquant facebook.com et cliquez sur « +Ajouter »

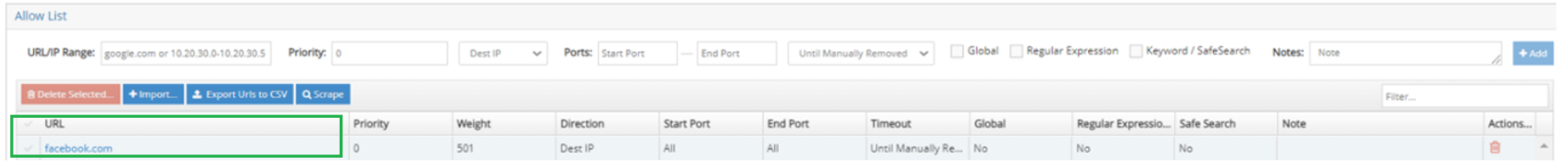

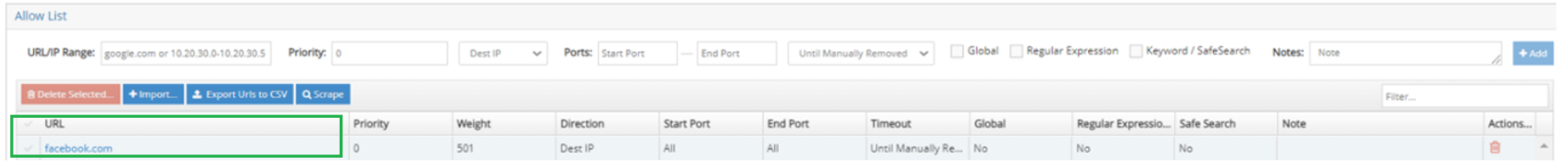

Notez la liste d’autorisation indiquant l’URL ajoutée pour être autorisée

Sécurité Web - Reporting

- Ouvrez un onglet de navigateur incognito et accédez à facebook.com

- Facebook semble autorisé, mais vous pouvez voir qu’il n’est pas complètement chargé en tant que page

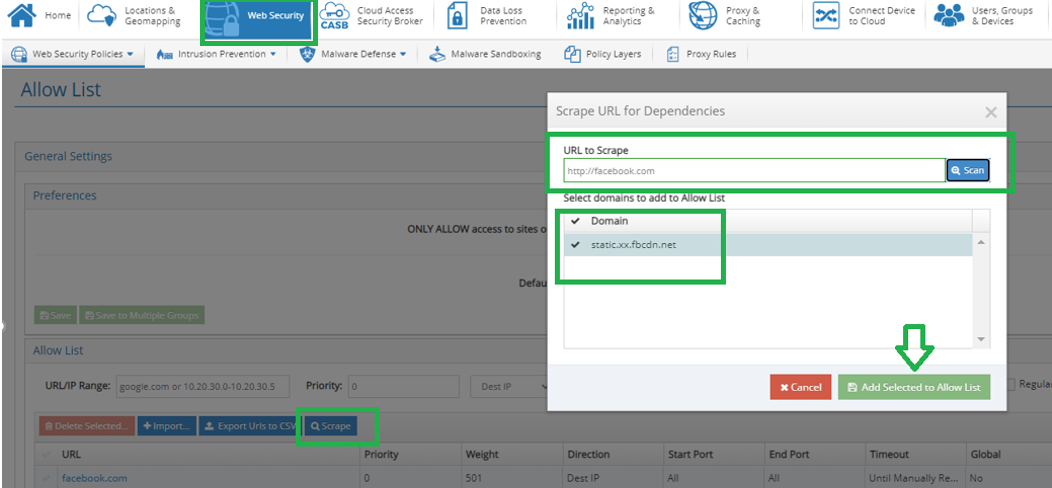

Remarque : Ceci est dû au fait qu’il existe d’autres URL connexes dont facebook.com dépend, qui doivent également figurer dans la liste d’autorisation pour que toute la page/le domaine s’ouvre correctement.

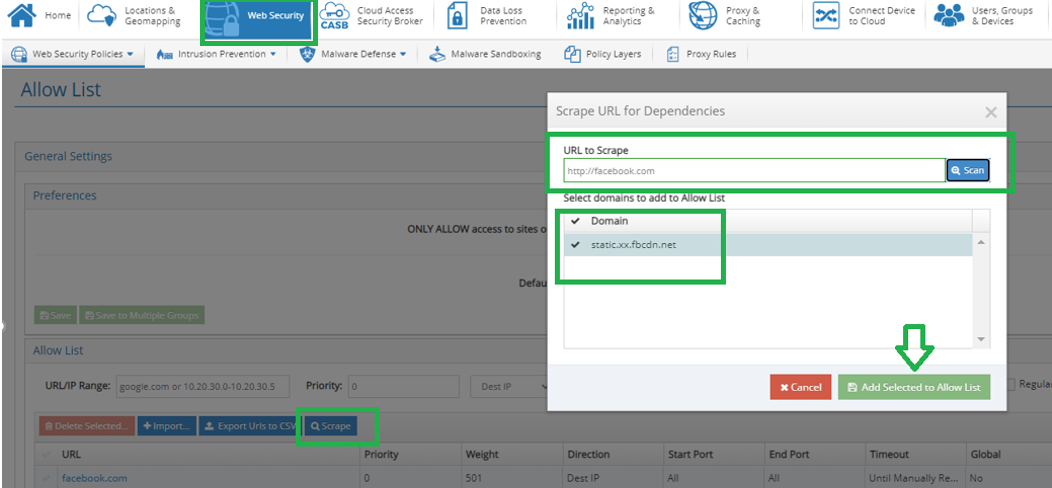

Meilleure pratique recommandée : Pour Allow/Block List — SCRAPEZ et ajoutez tous les domaines si cela est autorisé.

- Accédez à la liste d’autorisation sous Sécurité Web

- Sécurité Web -> Stratégies de sécurité Web -> liste d’autorisation

- Cliquez sur Scrape

- Tapez facebook.com et cliquez sur Numériser

Ajouter tous les domaines à la liste d’autorisation

Maintenant, ouvrez facebook.com dans un navigateur incognito et il s’ouvre complètement

- Avis à partir des journaux d’événements du journaliste, Facebook.com est MAINTENANT autorisé et plus bloqué car il a été ajouté à la liste d’autorisation

allow list a plus de priorité que le blocage des catégories

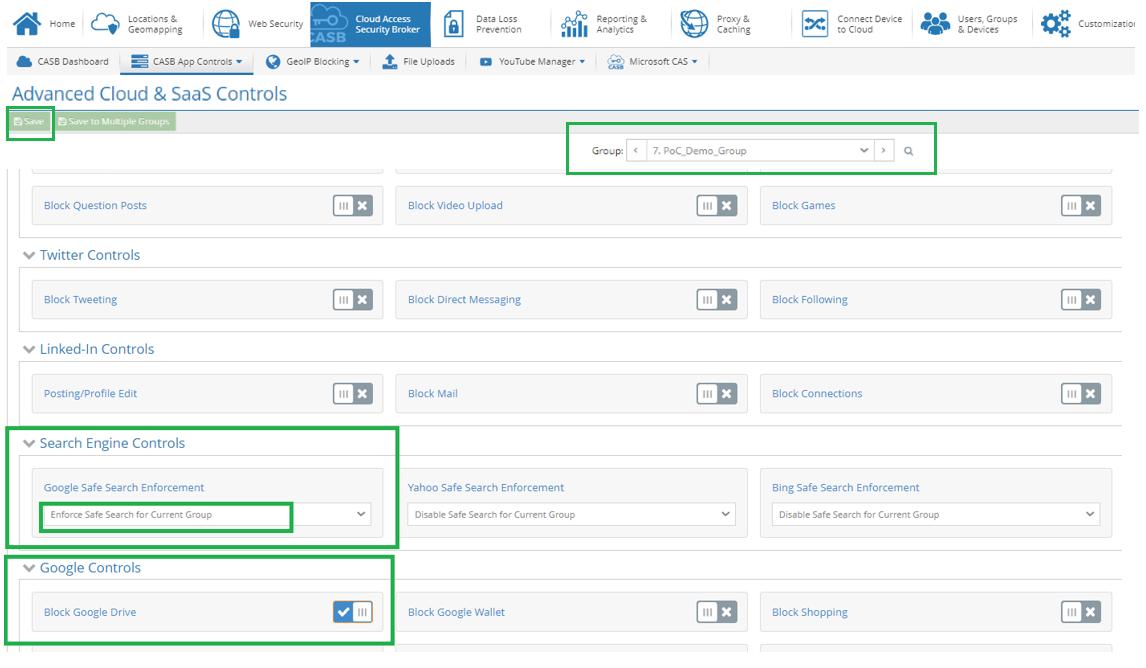

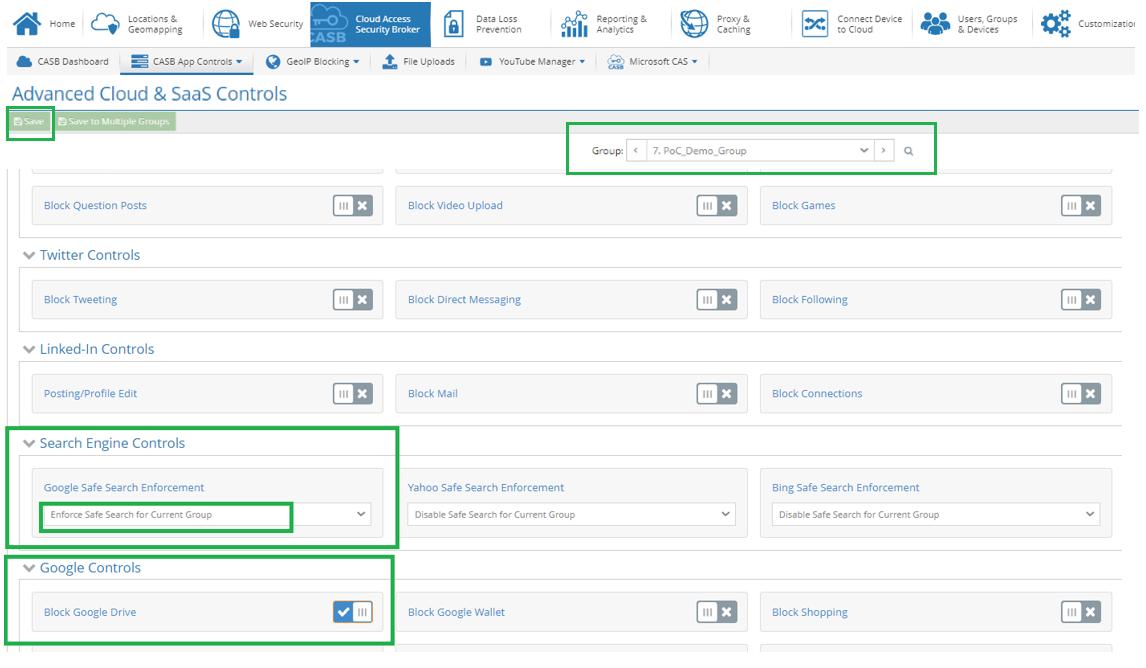

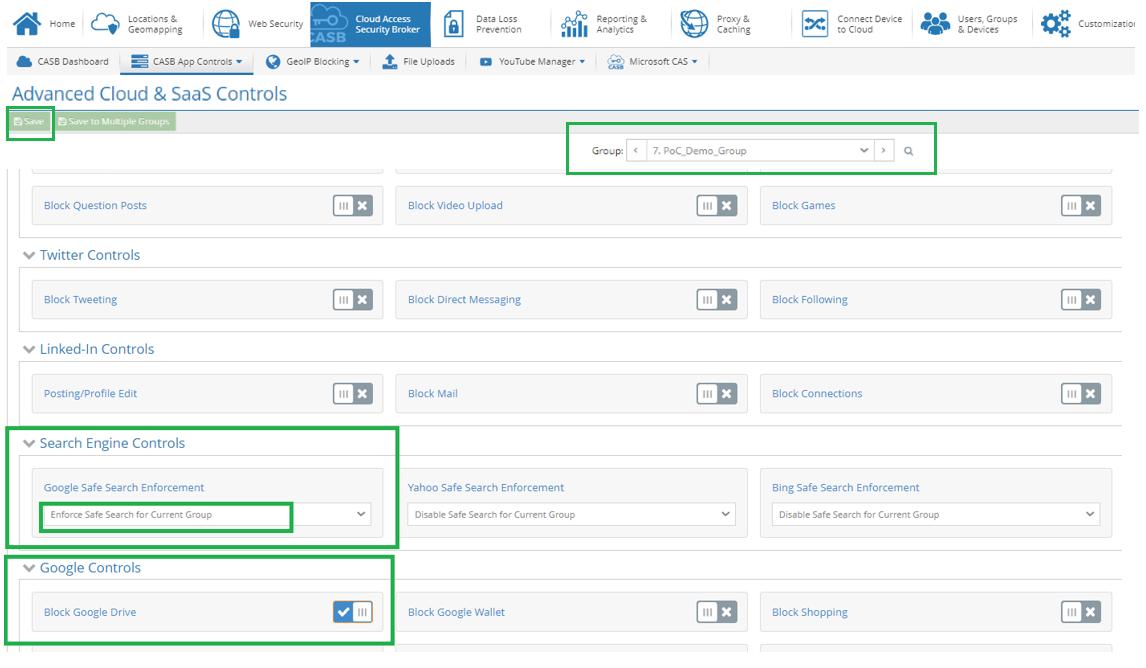

BCSA - Stratégies

Créer une règle CASB pour activer la recherche sécurisée sur Google Browser et désactiver l’accès gmail.com

- Accédez àCASB -> Contrôles des applications CASB -> Contrôles des applications cloud

- Sélectionnez Groupe comme « POC_Demo_group »

- SousContrôles du moteur de recherche -> Application de la recherche sécurisée de Google

- Sélectionnez « Appliquer la recherche sécurisée pour le groupe actuel »

- Sous Google Controls

- Activer Bloquer Google Drive

- Cliquez sur « ENREGISTRER »

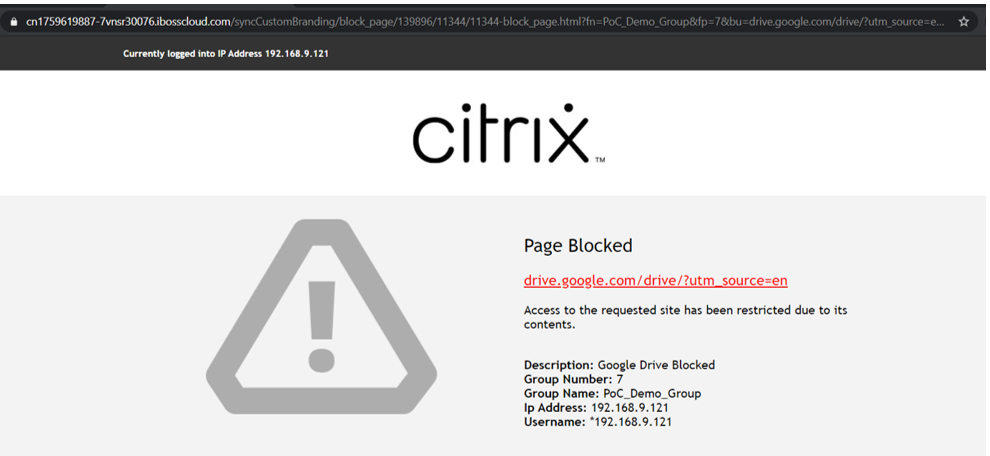

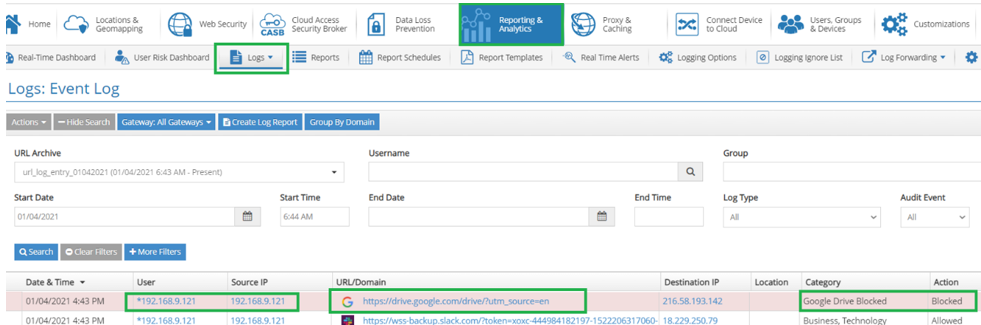

Rapports du BCSA

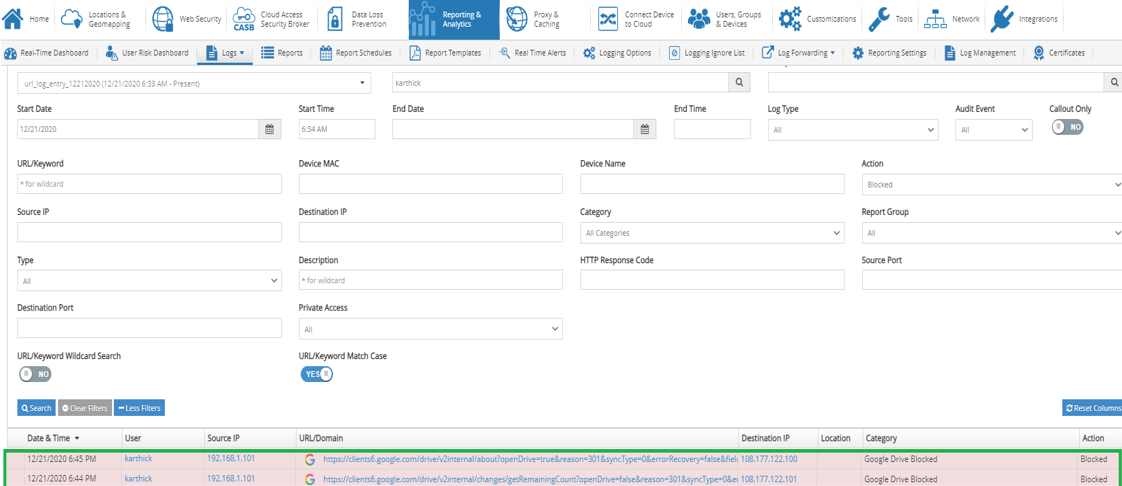

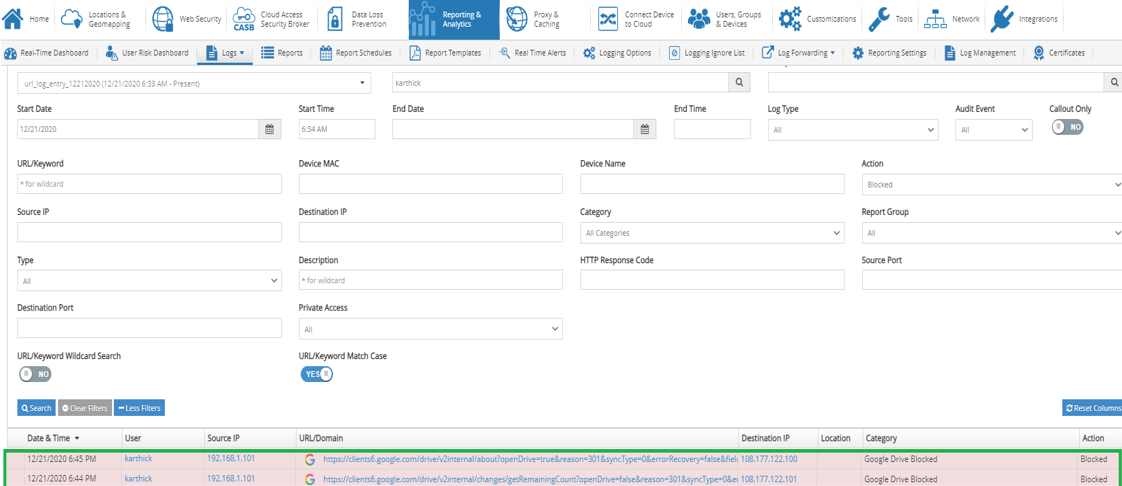

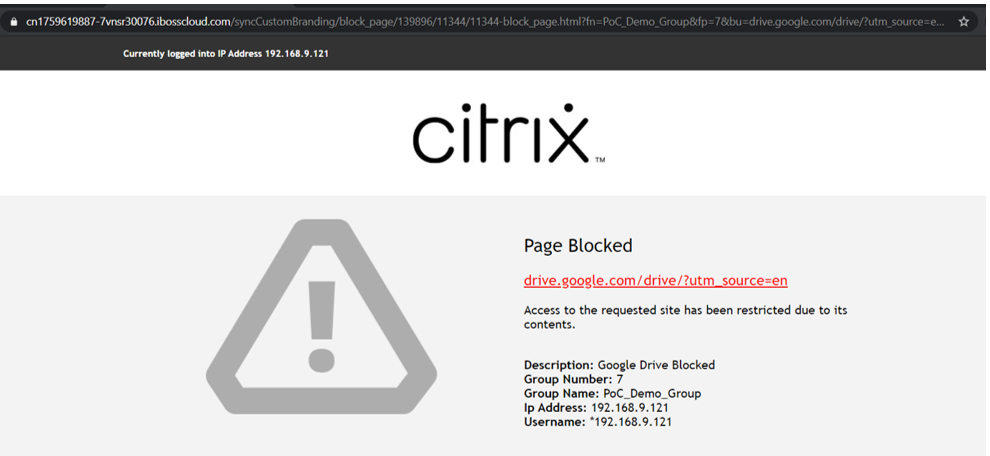

Contrôle de blocage Google Drive :

- Accédez à drive.google.com dans un onglet de navigateur incognito

Dès que nous accédons à Google Drive, une page d’accueil apparaît. Cela est dû au contrôle CASB Google Drive exercé dans le groupe de sécurité POC_Demo_Group

- Les journaux des événements du journaliste indiquent également l’accès à Google Drive bloqué

Catégorie indique « Google Drive bloqué » car il provient des contrôles CASB

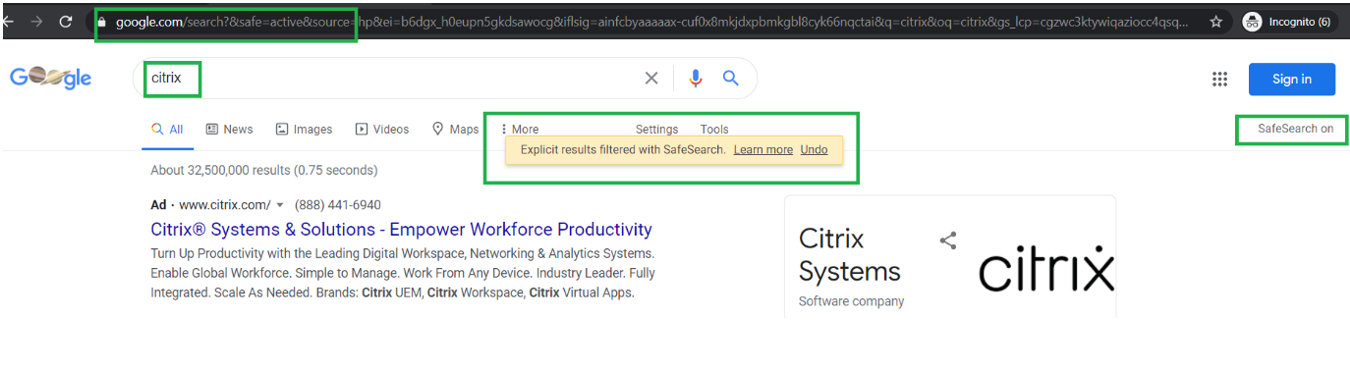

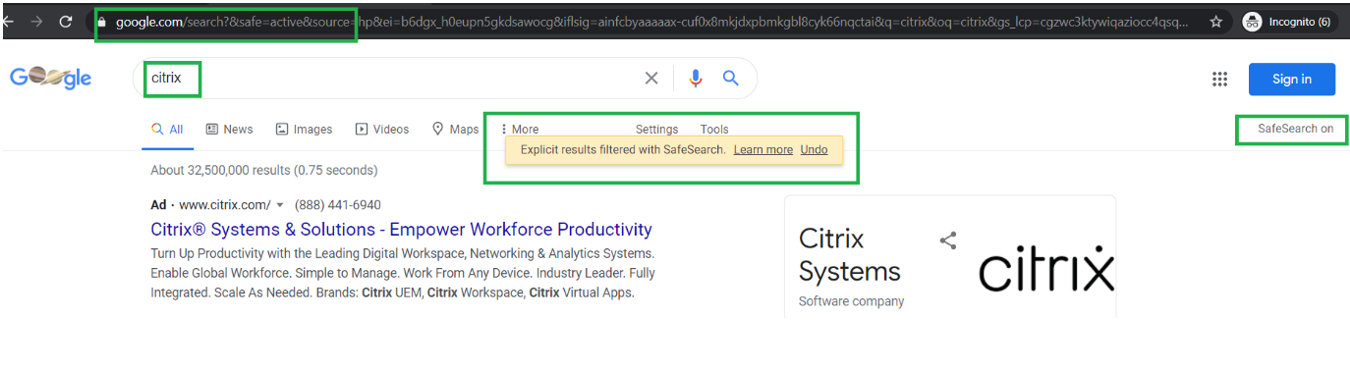

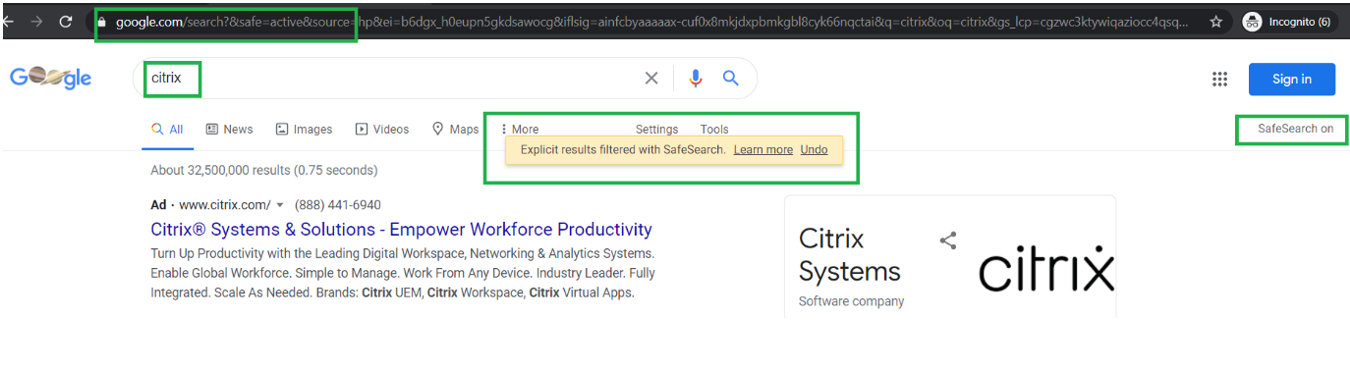

Activation de la recherche sécurisée du navigateur Google :

- de navigateur Accedez google.com在这里incognito

- Dès que nous y accédons, google.com s’ouvre avec une barre de recherche

- Entrez Citrix ou un mot clé et lancez la recherche

Notez que les résultats de la recherche sont filtrés, car la recherche sécurisée est sur ON et est indiquée dès que le mot clé est entré dans le moteur

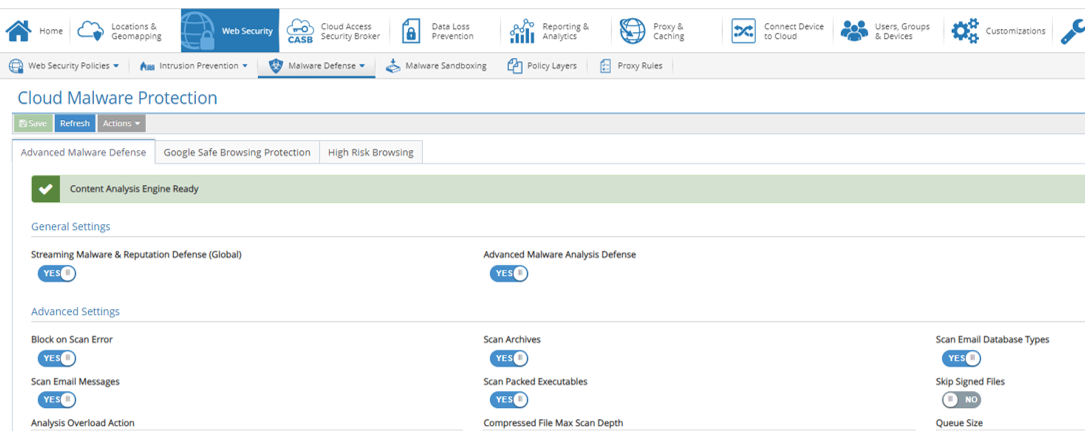

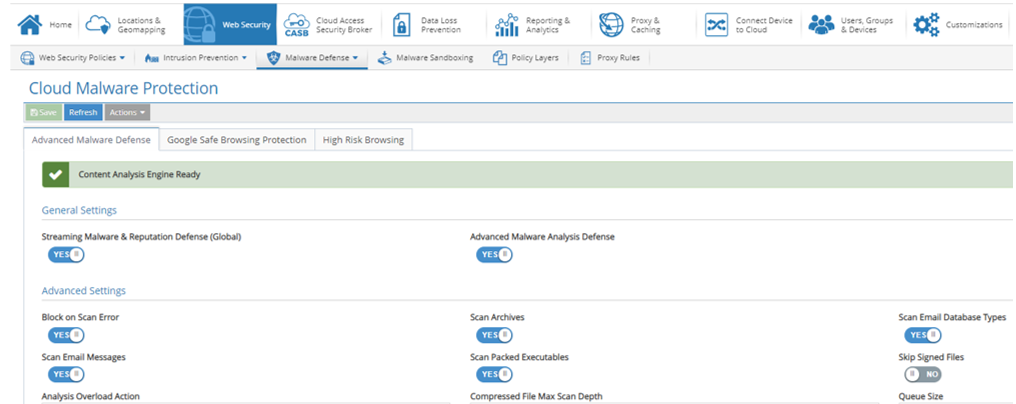

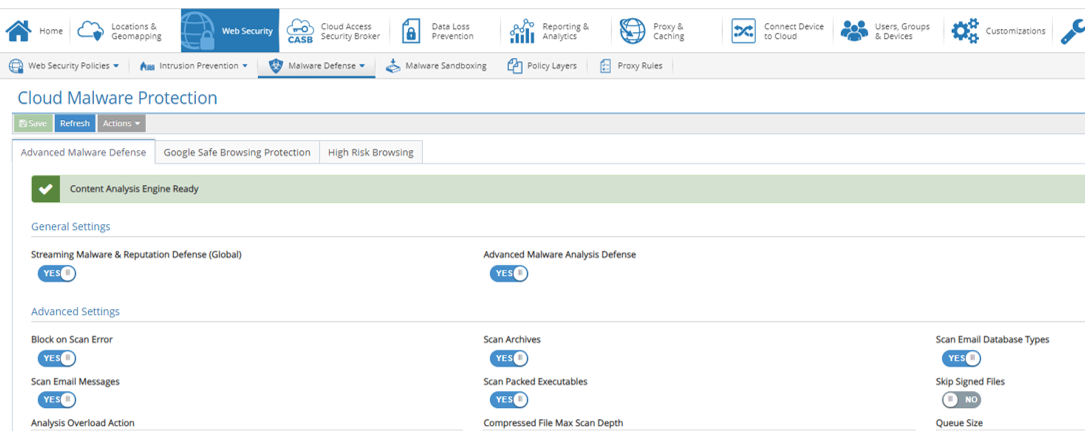

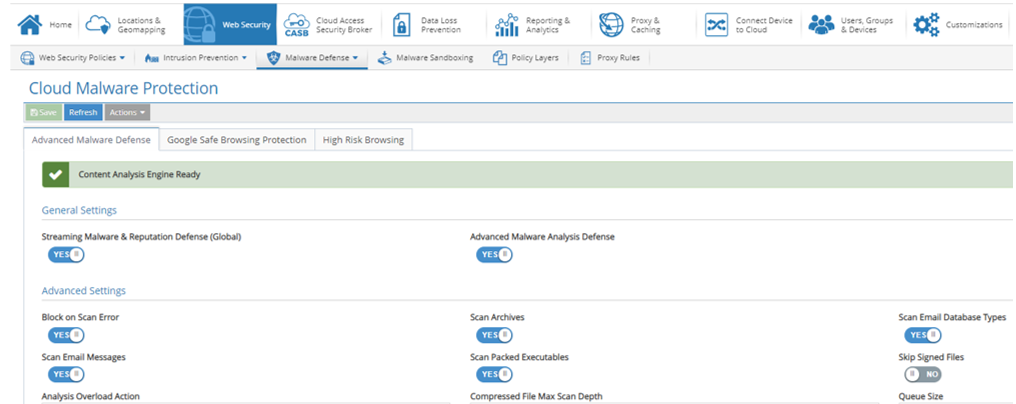

Protection contre les logiciels malveillants - Configuration

Remarque : Le déchiffrement SSL doit être activé (si Cloud Connector est utilisé et configuré pour installer automatiquement le certificat racine dans le cadre de l’installation de l’agent, cette fonctionnalité est activée par défaut).

- Accédez àSécurité Web -> Protection contre les logiciels malveillants -> Protection contreles logiciels

- Le moteur de contenu doit être prêt.

Cliquez sur Bloquer l’erreur de numérisation pour être activé

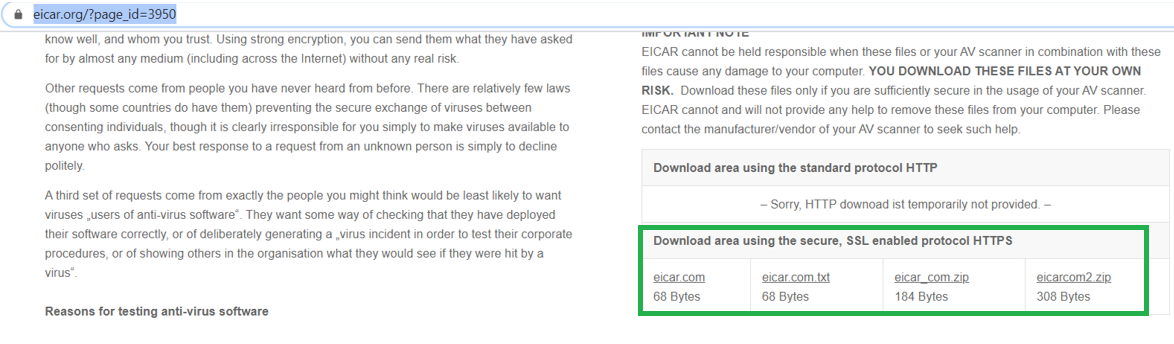

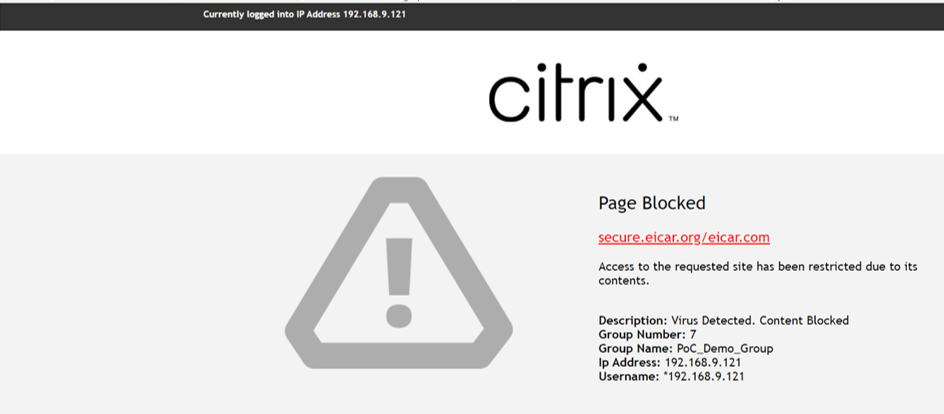

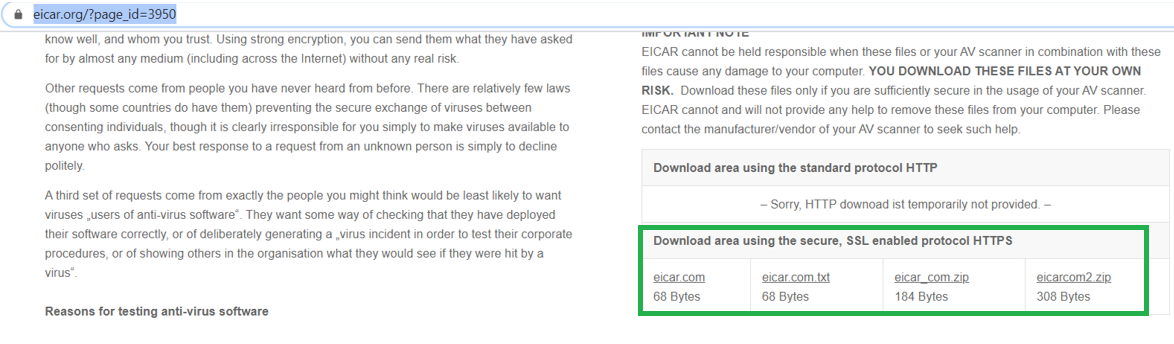

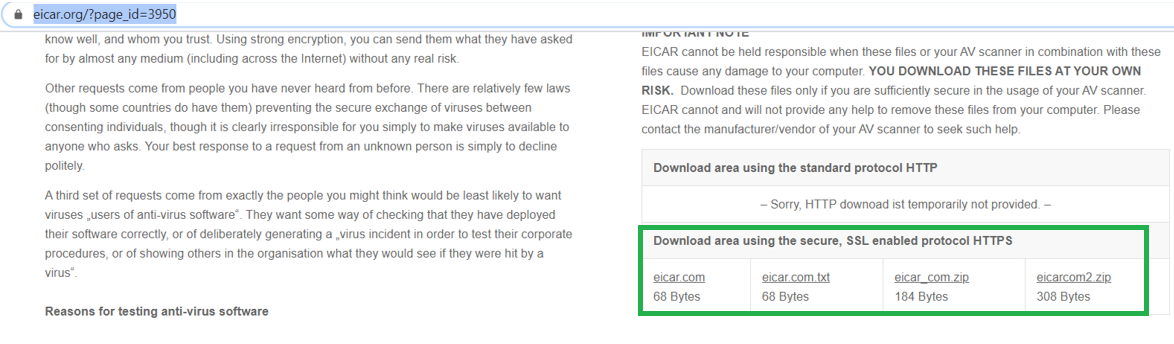

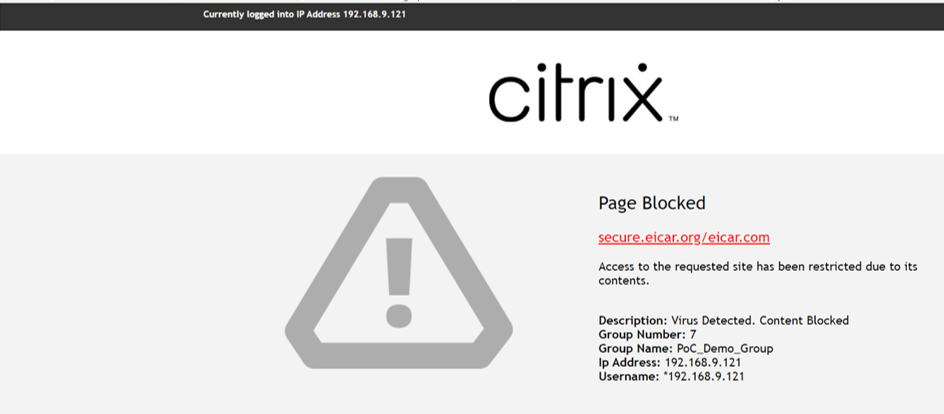

Anti-Malware - Vérification

- Accédez àhttps://www.eicar.org/?page_id=3950

Faites défiler vers le bas et cliquez sur télécharger le fichier de 68 octets

Une fois le téléchargement du fichier lancé, un écran de démarrage apparaît. La page est bloquée en raison d’une détection de virus ou de programmes malveillants.

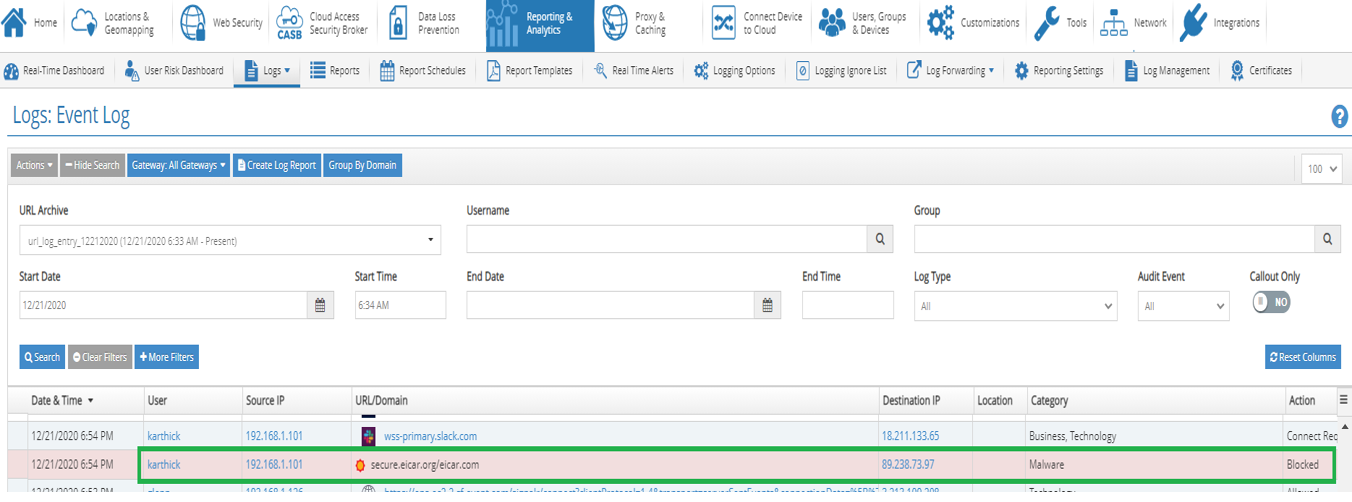

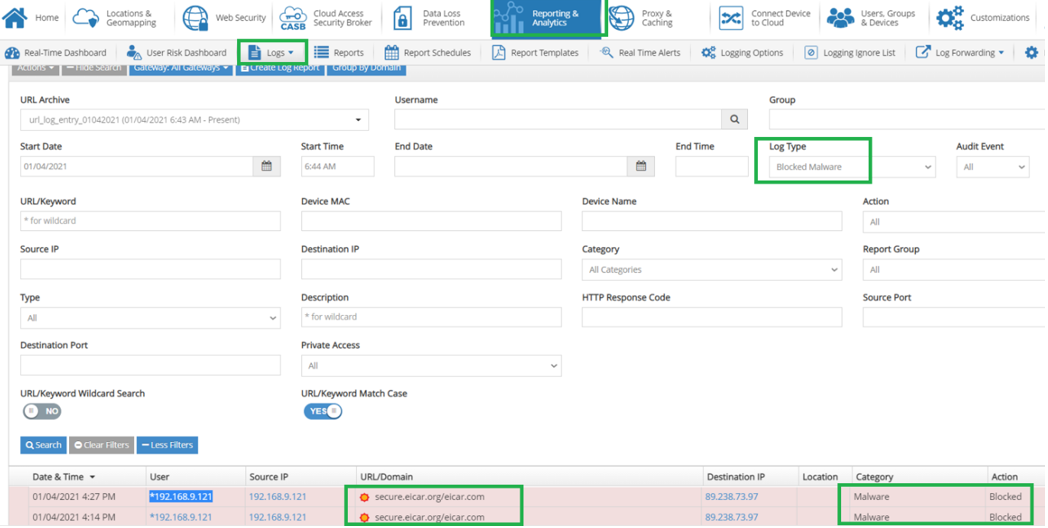

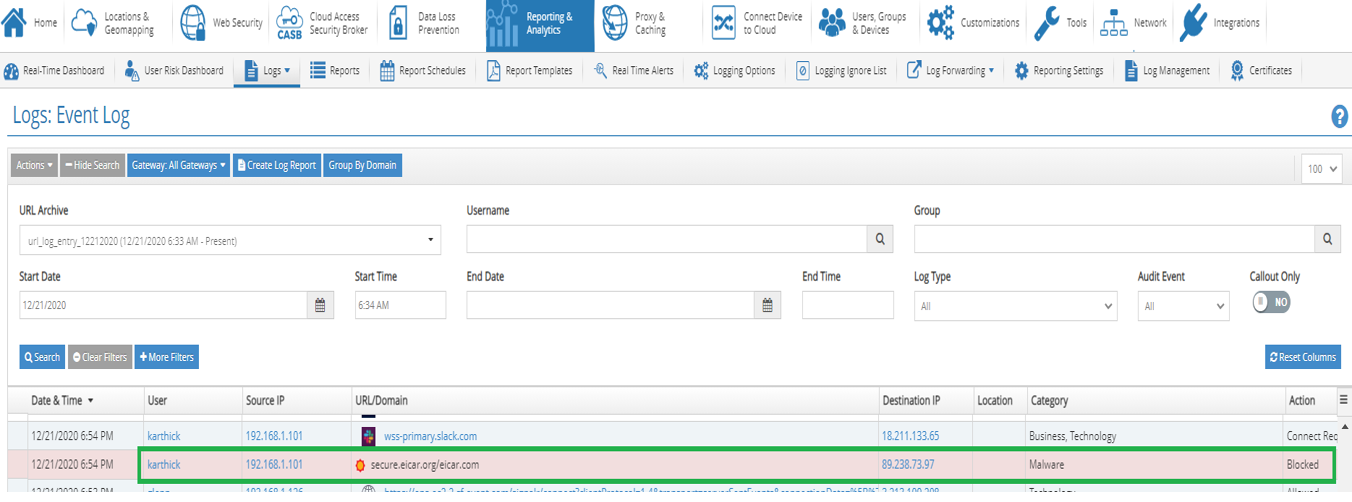

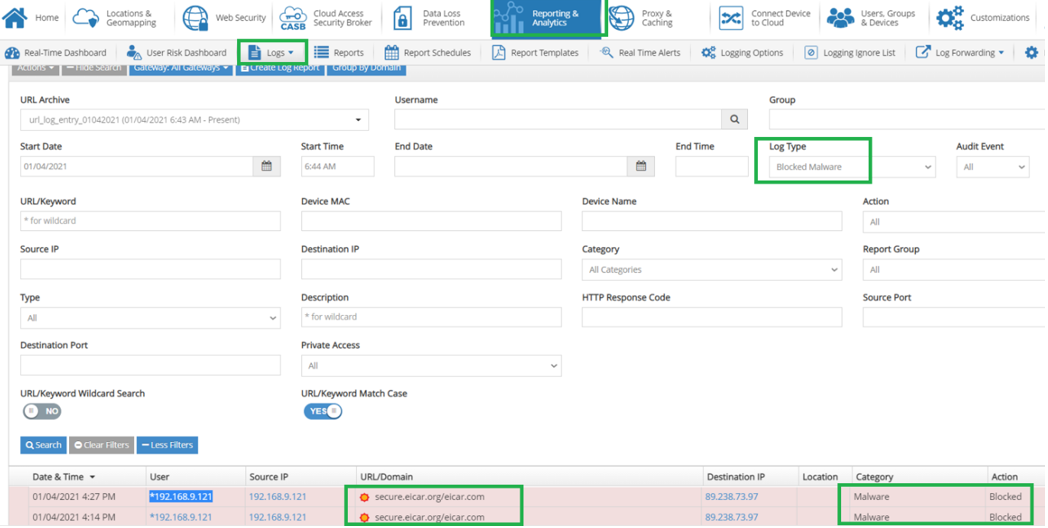

Vérification au moyen de la section de déclaration de l’ASC

Reporter indique également la protection contre les logiciels malveillants appliquée

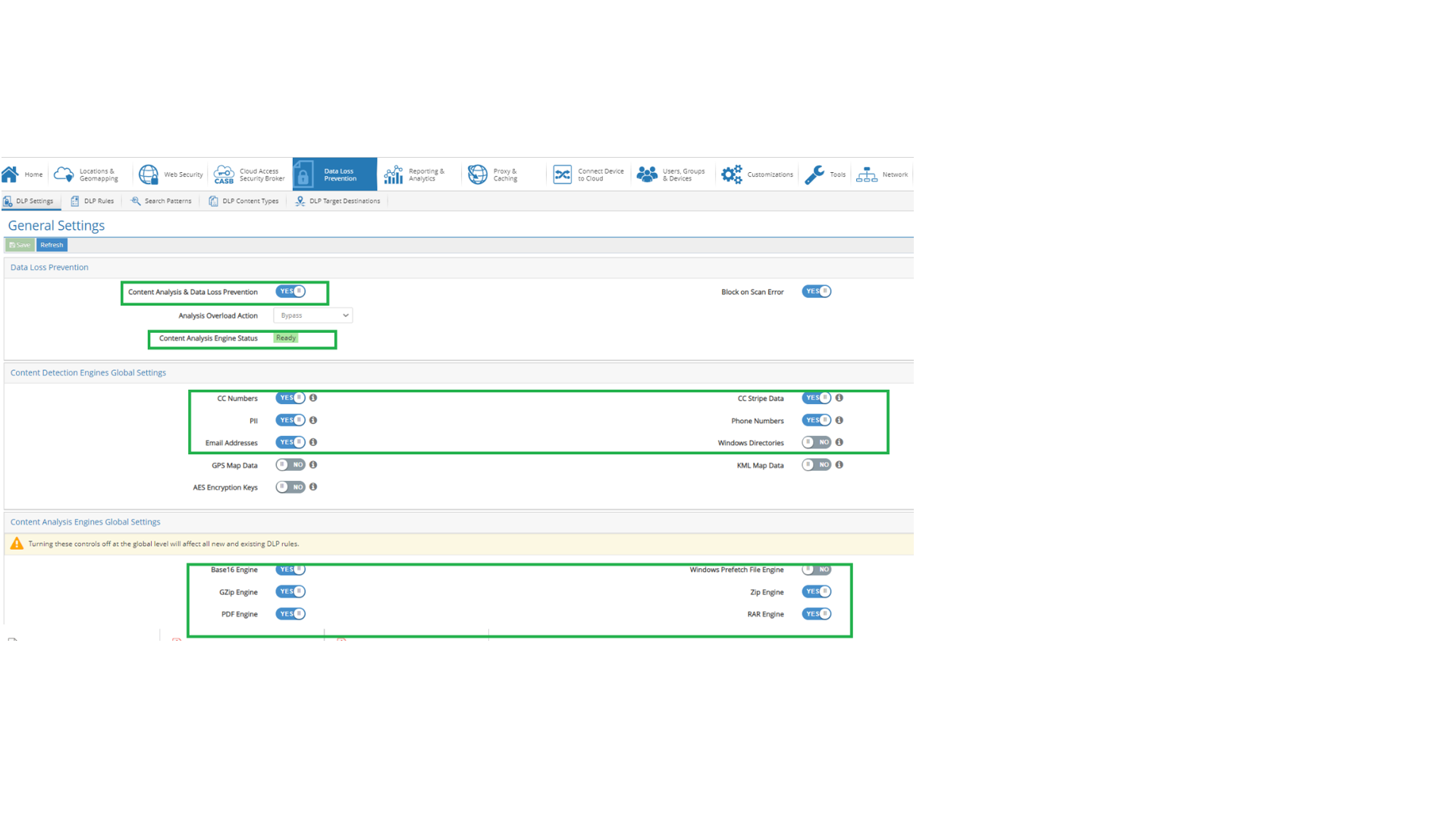

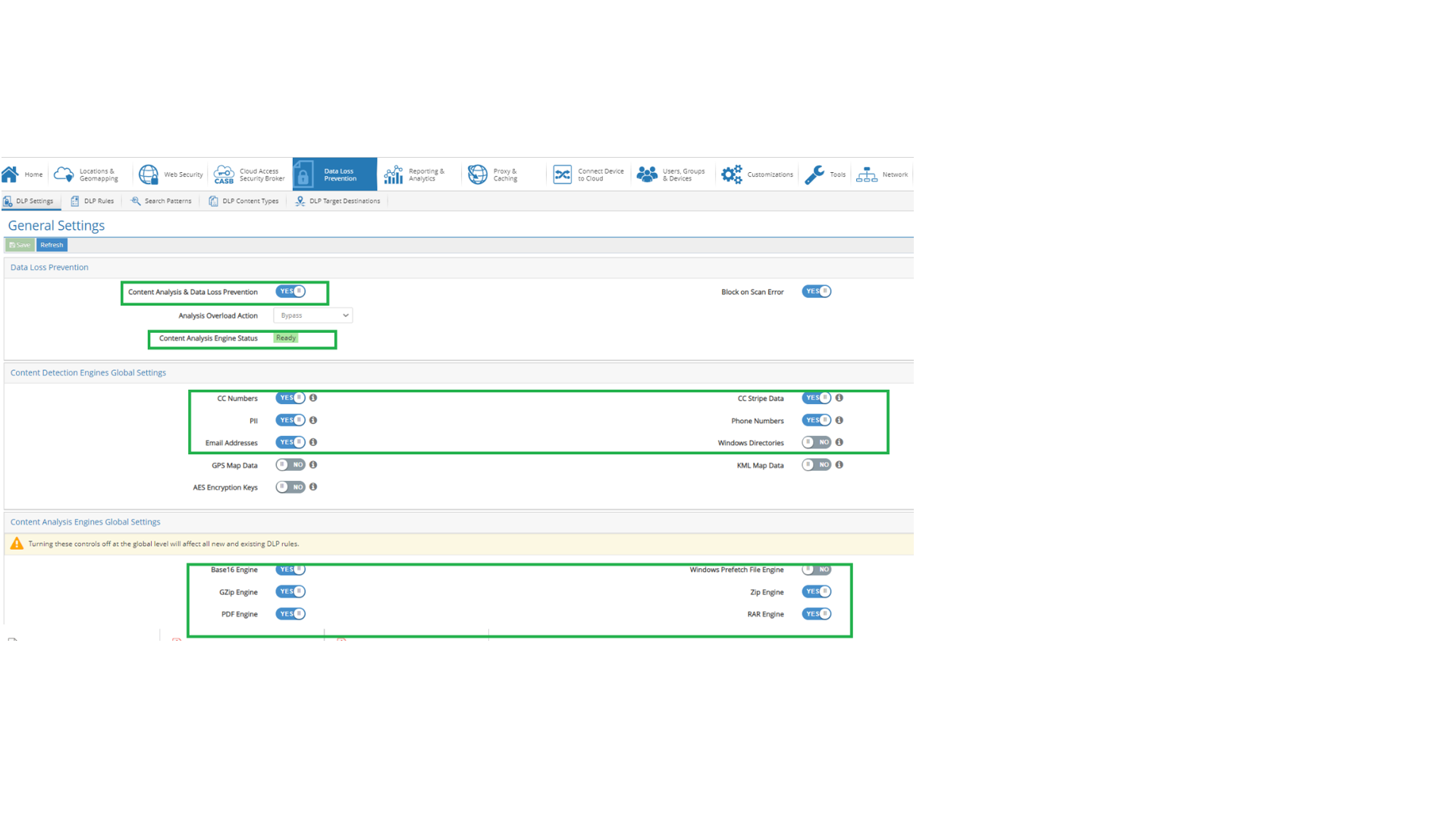

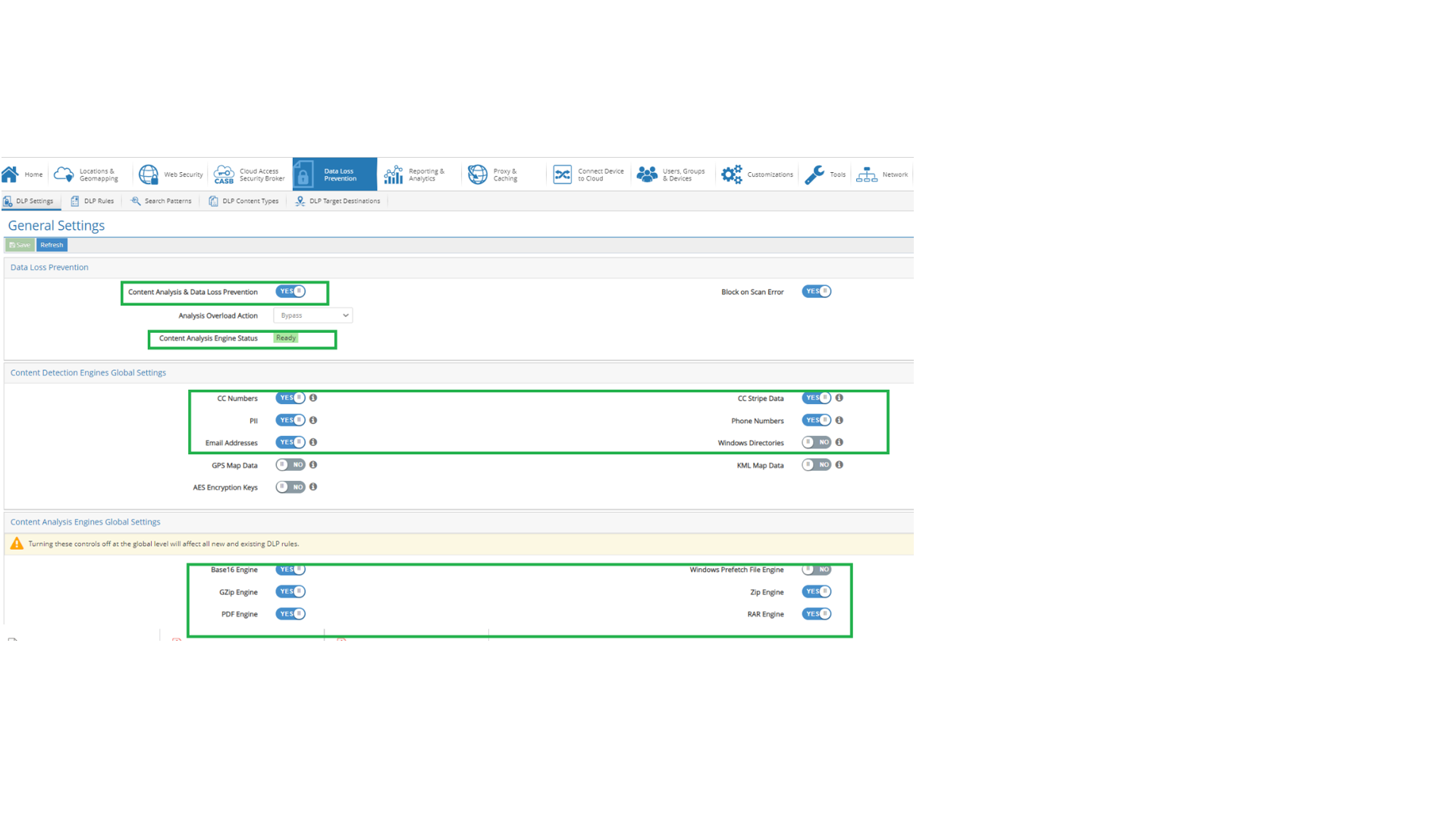

DLP - Configuration

- Assurez-vous que le moteur DLP Content and Analysis est prêt et que la configuration est effectuée correctement.

- Cliquez sur « Oui » pour l’analyse de contenu et la prévention de la perte de données

- Assurez-vous que le moteur d’analyse de contenu est prêt

- Pour le PoC, autoriser la sélection par défaut pour les moteurs de contenu et les moteurs d’analyse

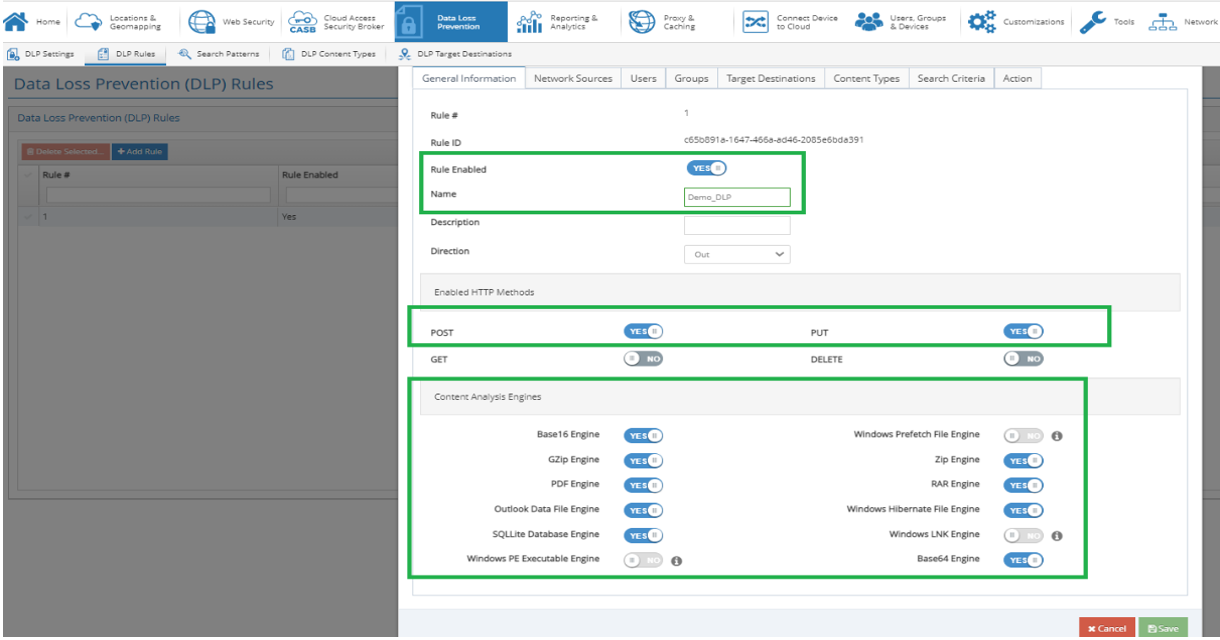

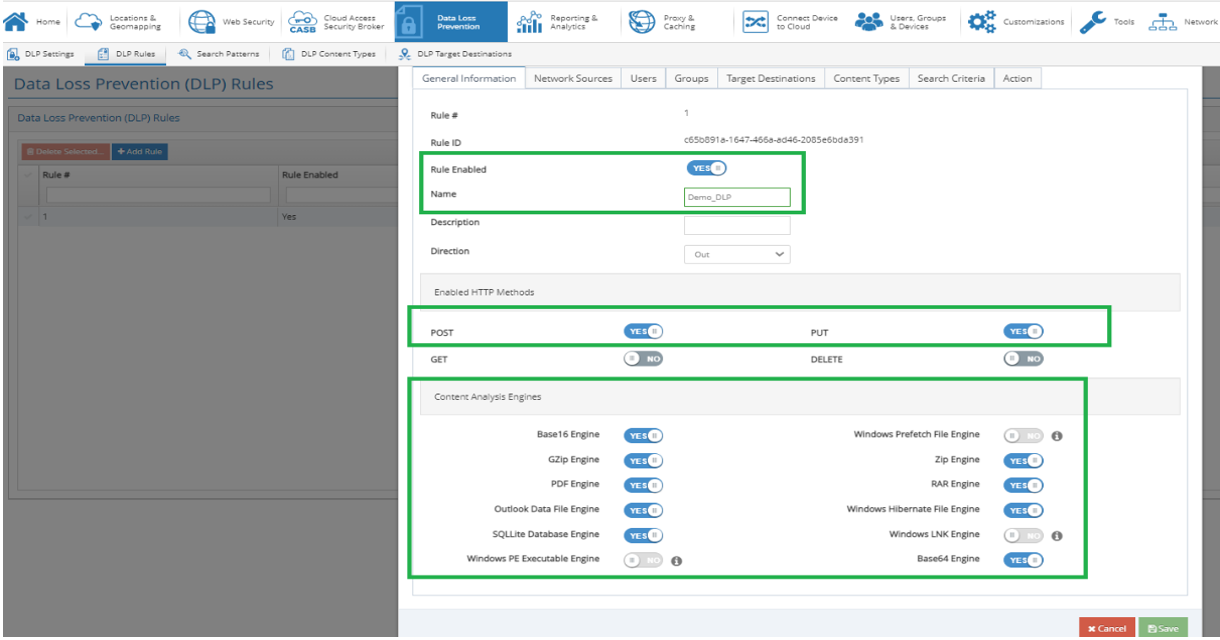

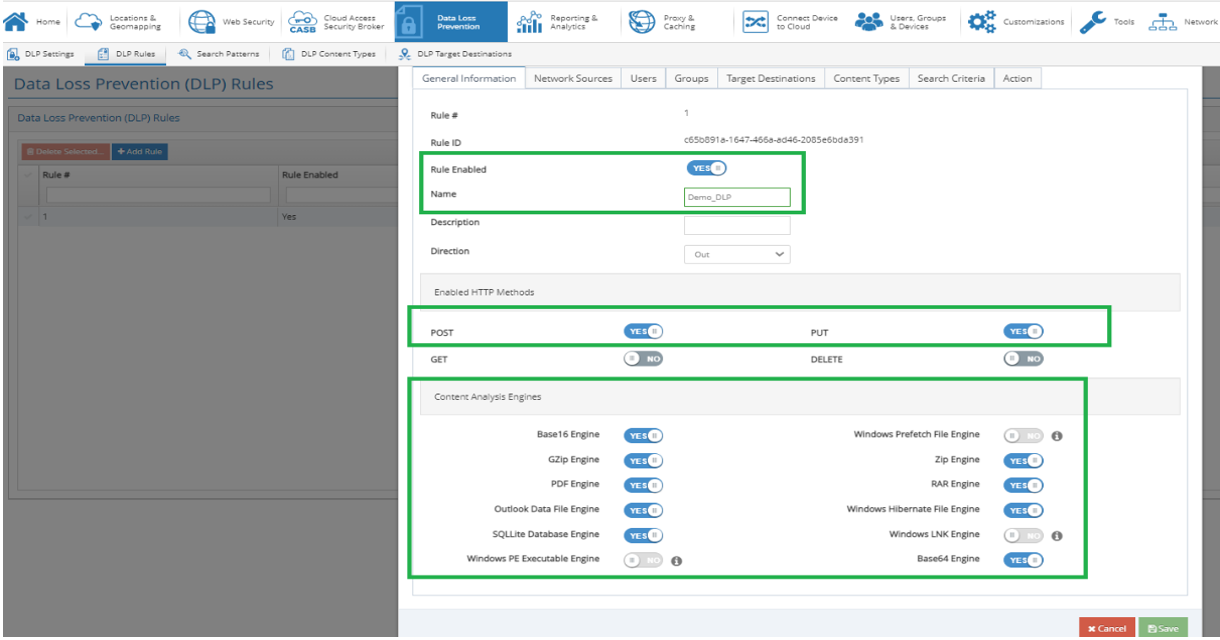

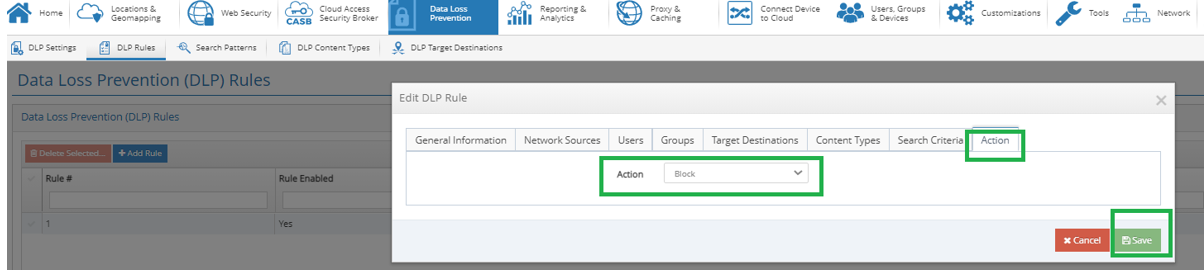

- Créer une règle DLP pour que la prévention contre la perte de données puisse être appliquée sur les téléchargements ou téléchargements non autorisés de contenu

- Accéder à l’onglet Prévention contre la perte

- Cliquez sur les règles DLP

- Cliquez sur « +Ajouter une règle »

- Sous l’onglet Informations générales :

- Assurez-vous que la règle activée est « OUI »

- Indiquez un nom pour la règle

- Activer les méthodes HTTP de PUT a POST afin que nous puissions appliquer DLP sur les téléchargements

- Laisser les moteurs de contenu par défaut

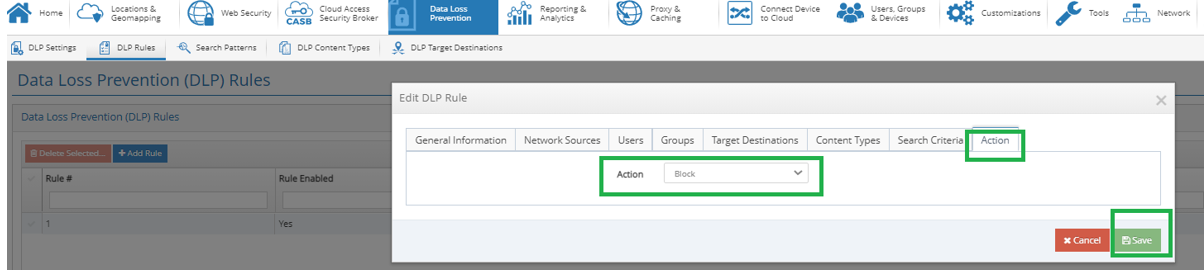

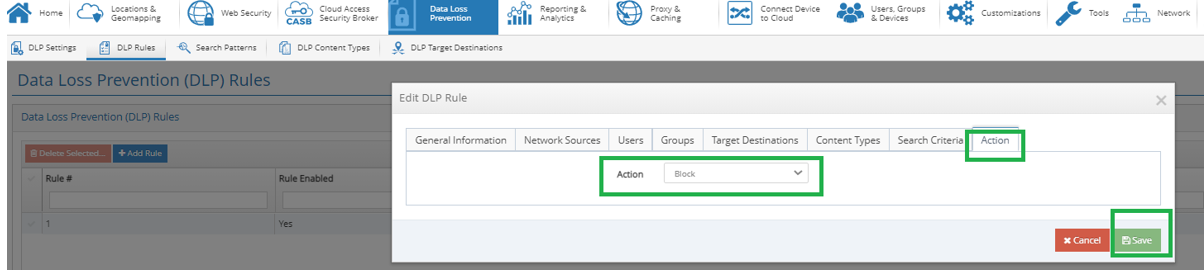

- Sous les onglets DLP, des sources réseau aux types de contenu

- Choisissez la stratégie comme « Inclure tous sauf les éléments sélectionnés »

- Autoriser les valeurs par défaut dans l’onglet Critères de recherche

- Sélectionnez Action comme « BLOQUER »

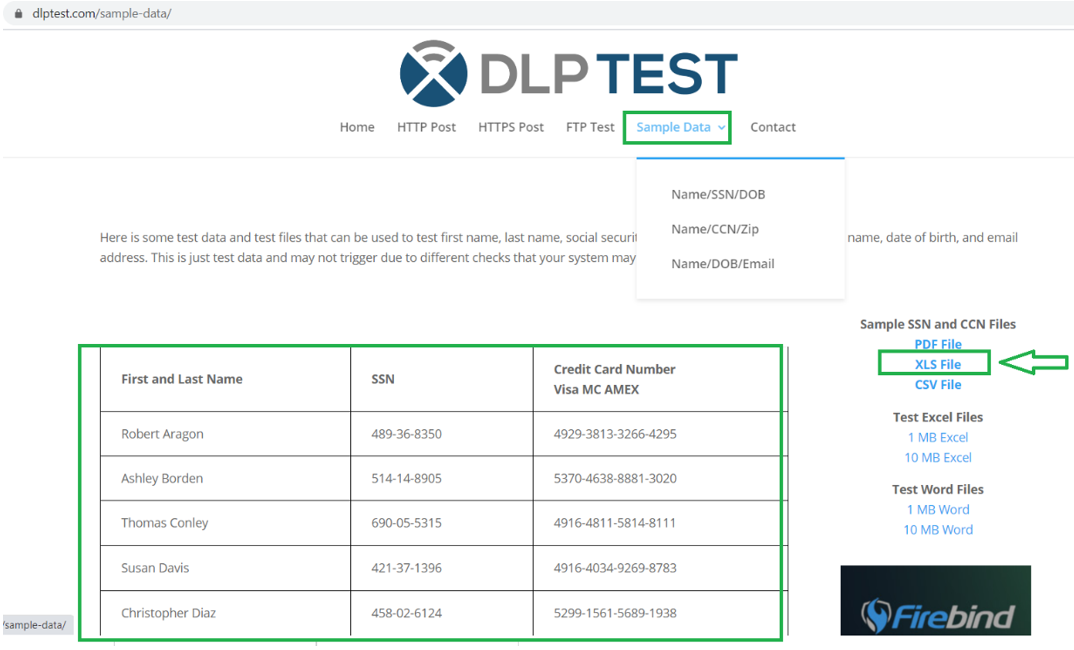

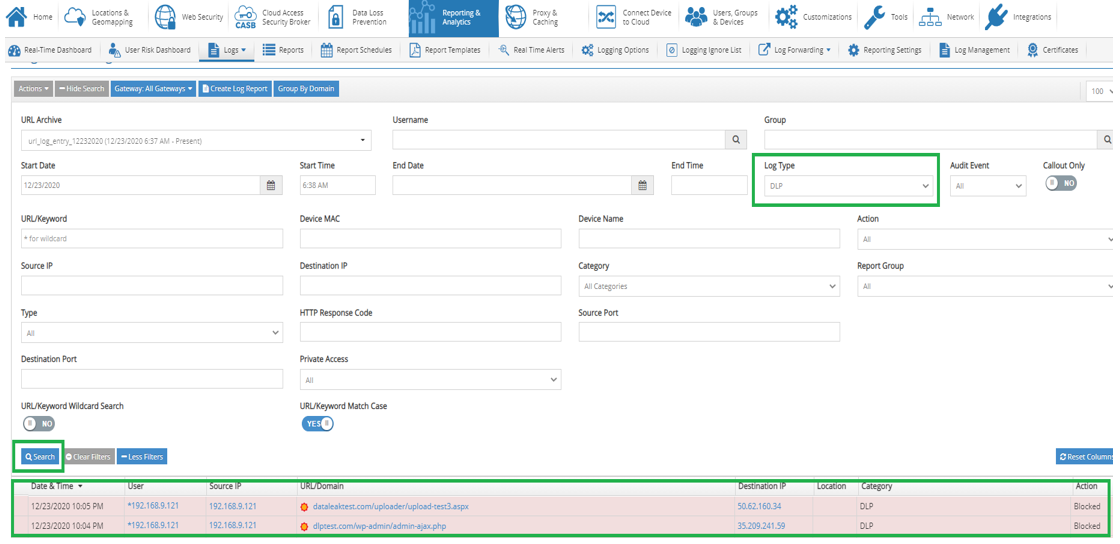

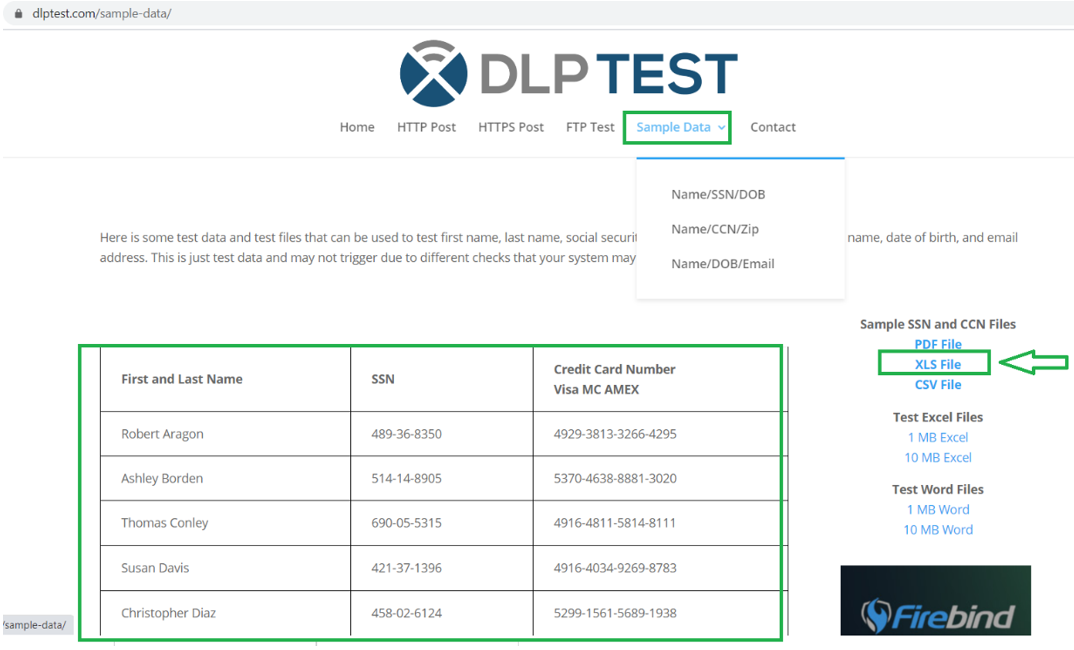

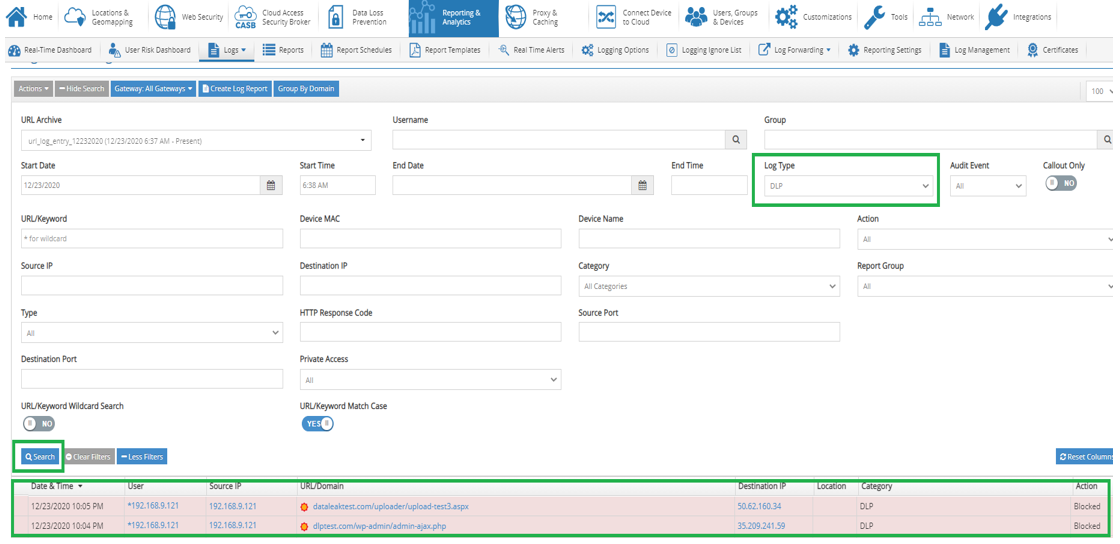

DLP - Rapports

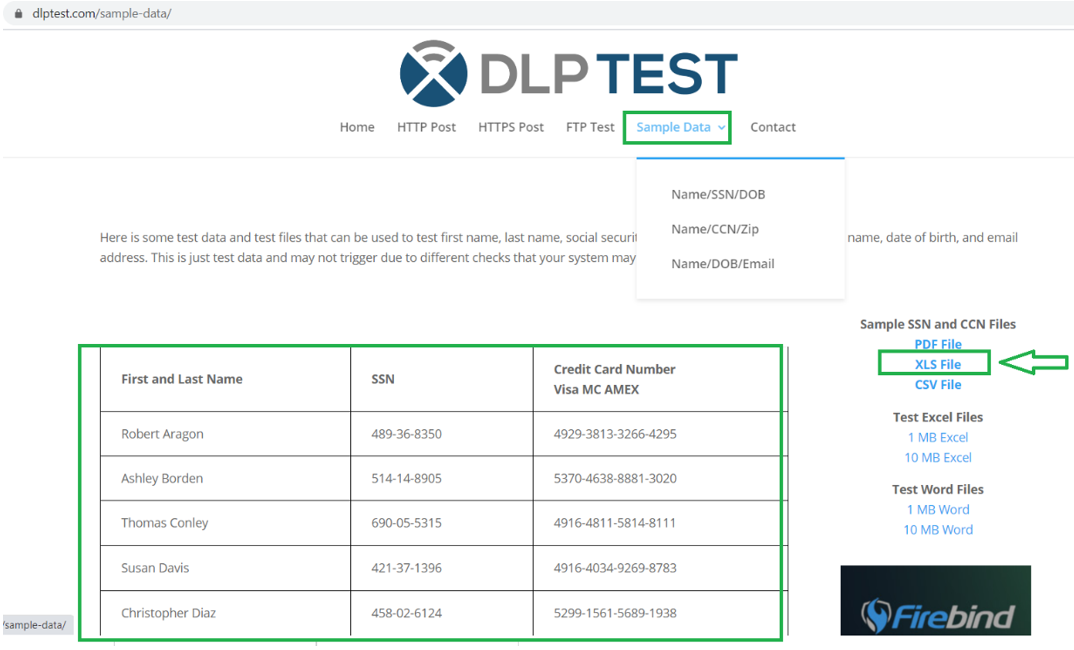

- Rendez-vous surhttps://dlptest.com(联合国网站倒校验les测试de预防欺诈tre la perte de données)

- Cliquez sur Exemples de données et affichez quelques exemples d’informations

Cliquez sur Fichier XLS (Cela télécharge le fichier)

- Voir le fichier est téléchargé avec le nom « sample-data.xls » sous Dossier Téléchargements (ou dossier que vous avez sélectionné)

Utilisez ce fichier pour tester DLP dans un nouveau site suivant

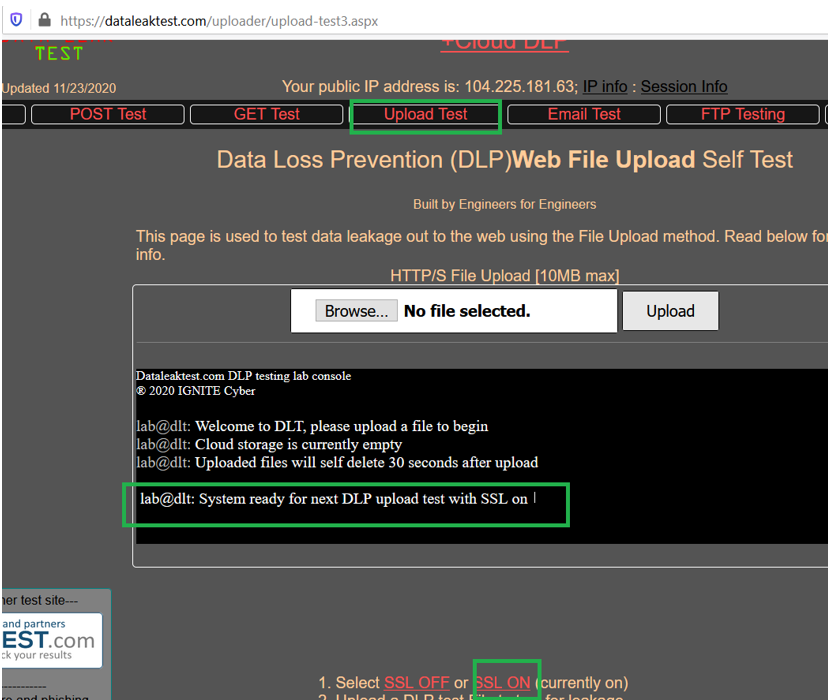

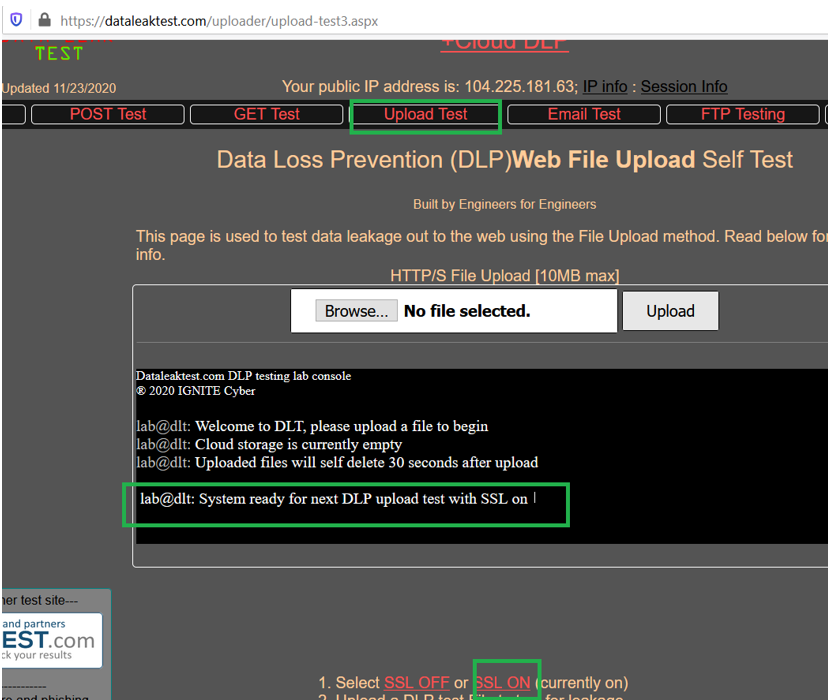

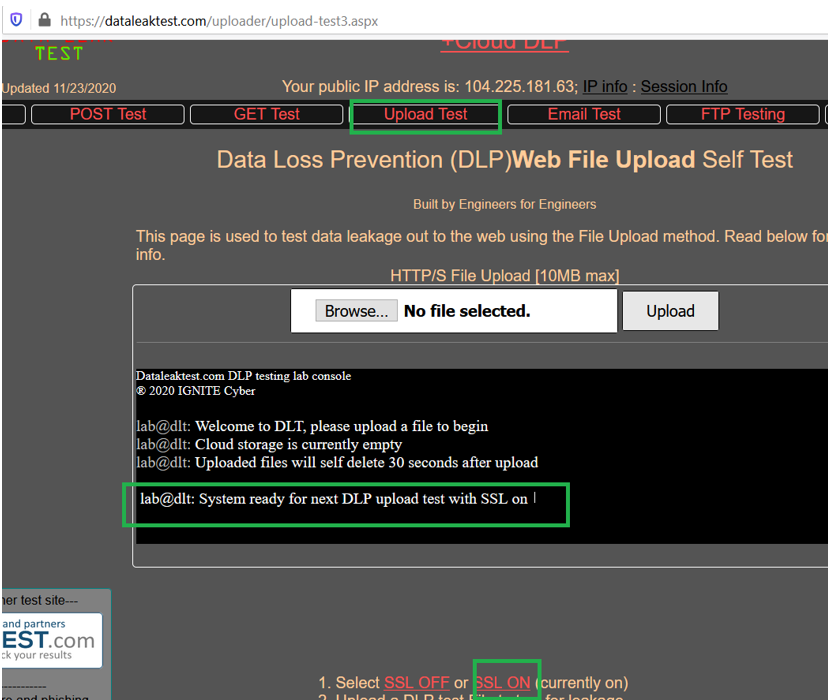

- Ouvrez maintenant un nouvel onglet de navigation privée du navigateur et tapezhttps://dataleaktest.com

- Cliquez sur Test de téléchargement

- Dans la page de test de téléchargement, faites défiler vers le bas et cliquez sur « SSL ON »

- Après avoir cliqué sur SSL ON, vous pouvez voir le message sur l’écran noir « System Ready for Next DLP Test with SSL ON »

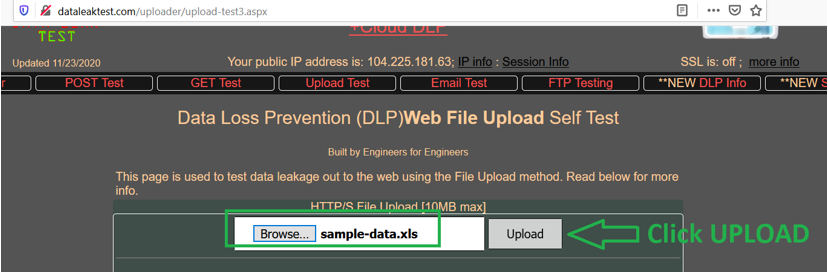

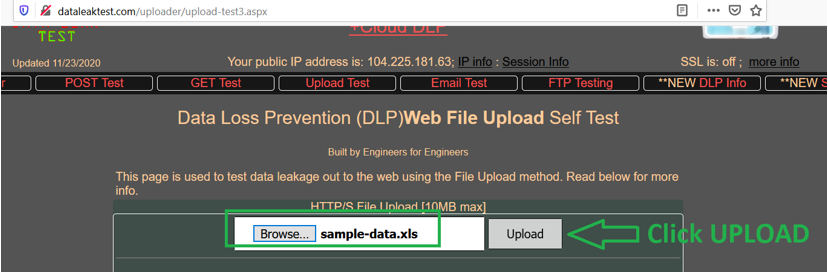

- Maintenant, cliquez sur Parcourir

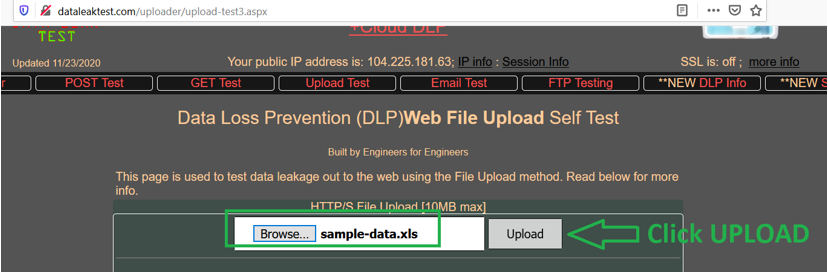

- Sélectionnez le fichier que nous avons précédemment téléchargé le fichier sample-data.xls et UPLOAD

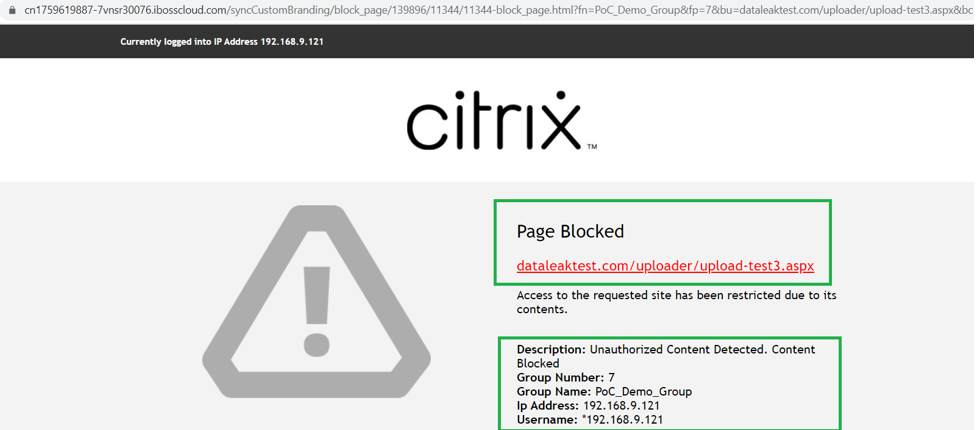

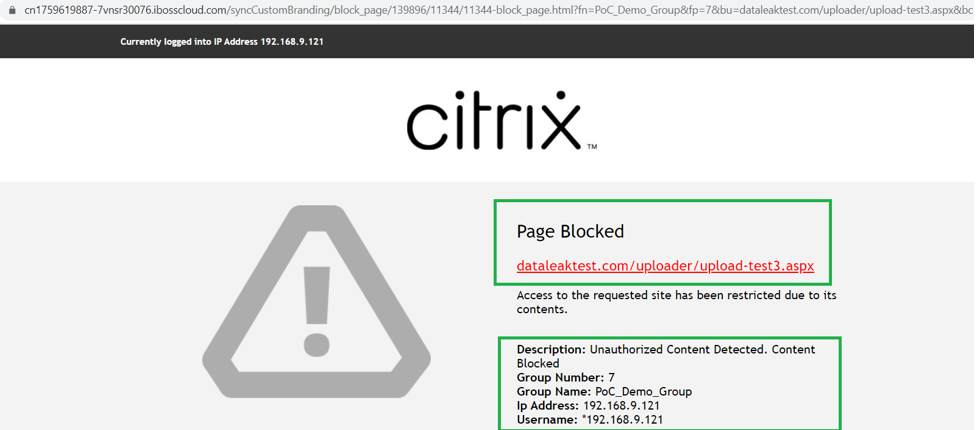

Au chargement du fichier sensible (contenant SSN), un écran de démarrage apparaît. La page est bloquée en raison de la détection de contenu non autorisé (DLP)

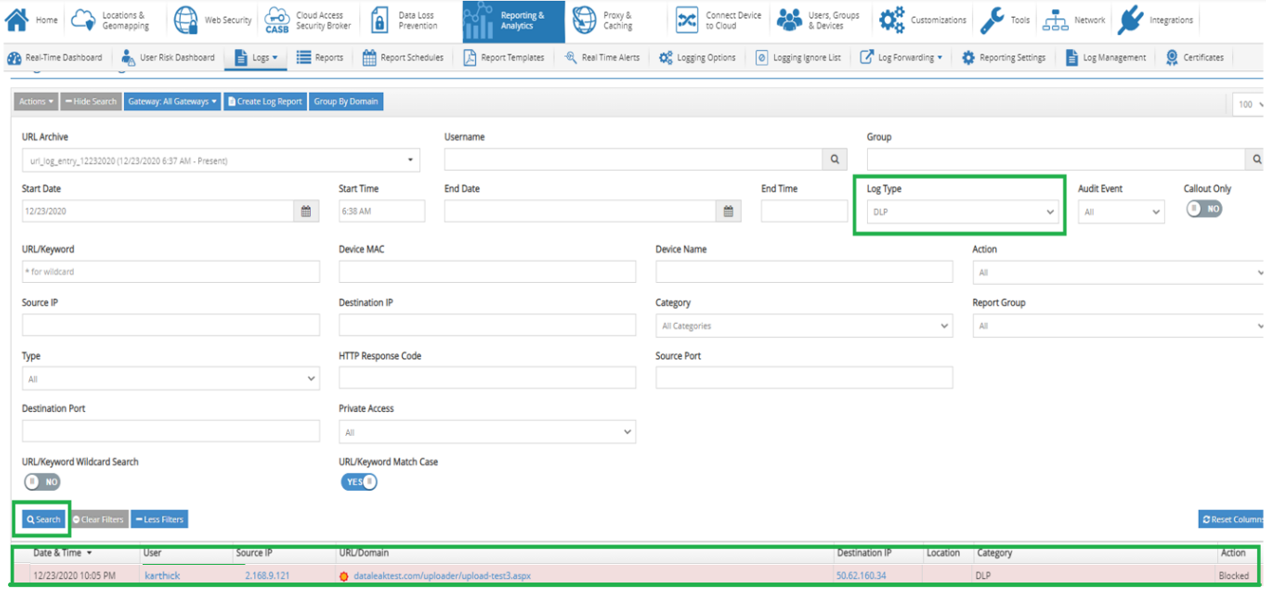

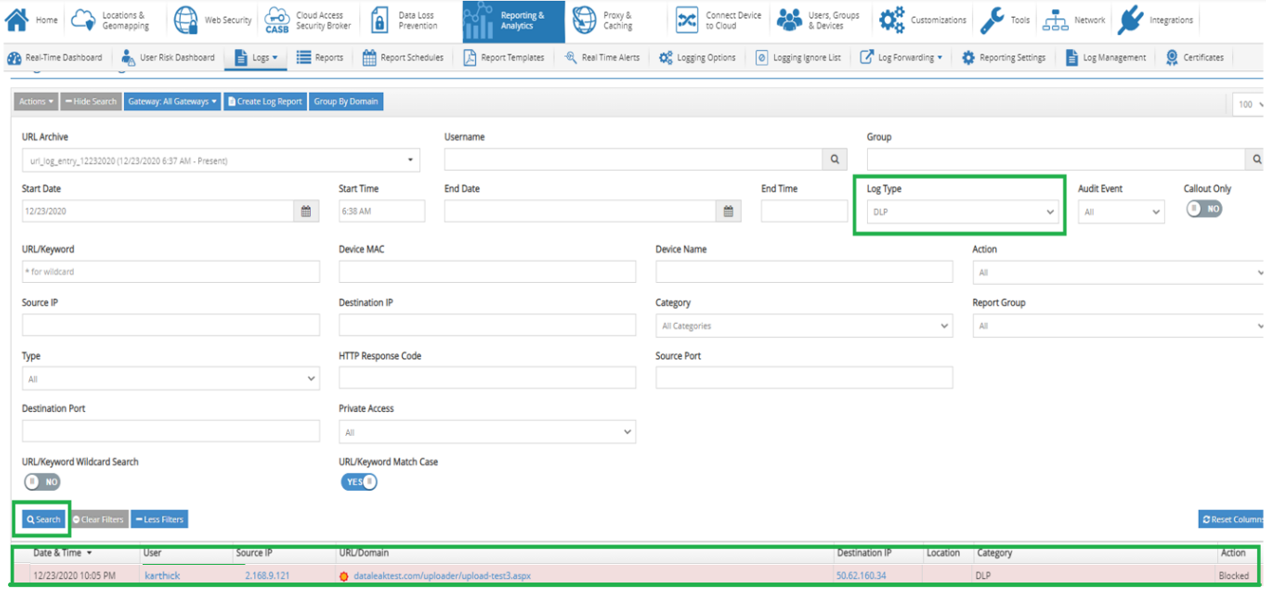

- Vérifier les journaux des rapports pour les événements DLP :

- Cliquez sur Plus de filtres

- Choisissez le type de journal comme DLP et cliquez sur « Rechercher ».

- Notez que le téléchargement DLP est bloqué

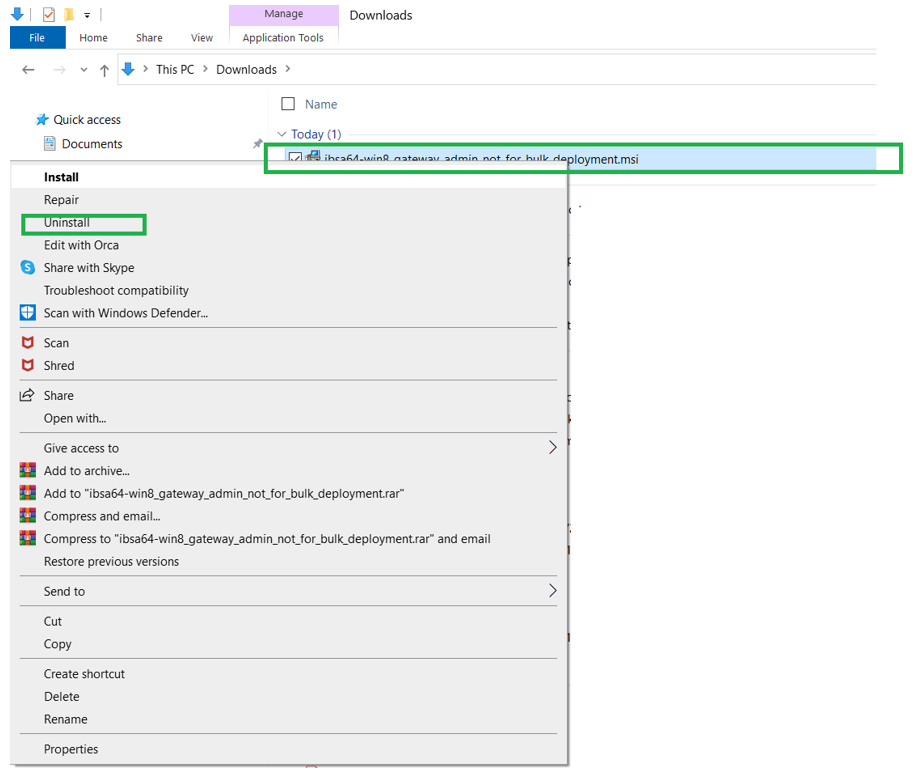

désinstallation de SIA Agent

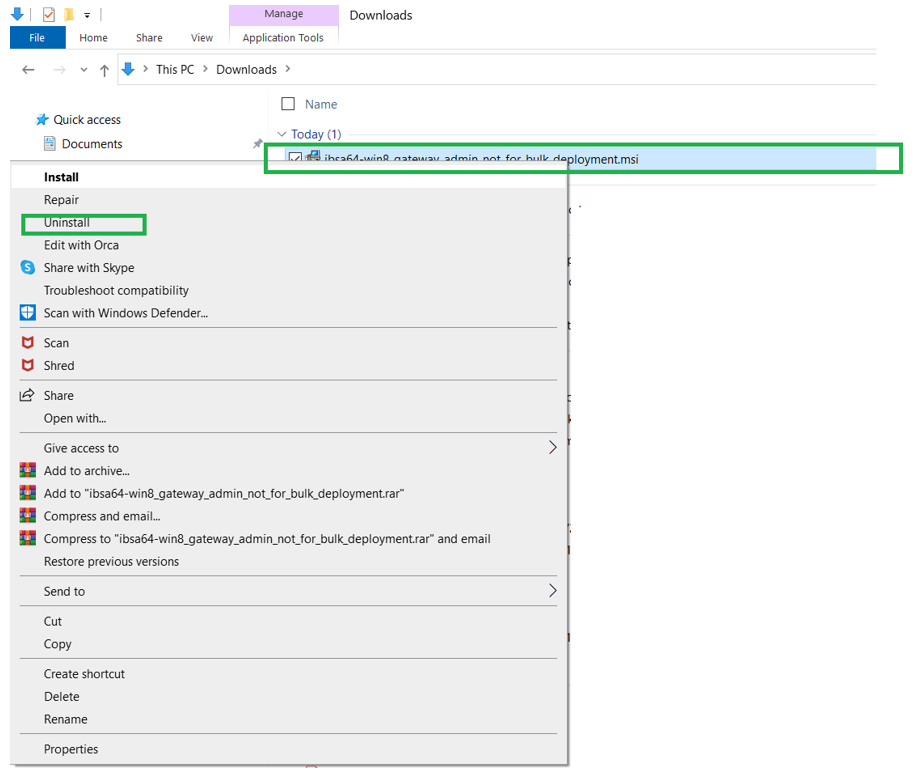

- Pour démarrer le processus de désinstallation de l’agent Citrix SIA, cliquez avec le bouton droit sur le programme d’installation Citrix SIA précédemment téléchargé (à partir du dossier téléchargé)

- Sélectionnez désinstaller

Sélectionnez OUI pour « Êtes-vous sûr de vouloir désinstaller ce produit »

- Suivez le processus de désinstallation et dites administrativement « Oui » pour désinstaller si demandé

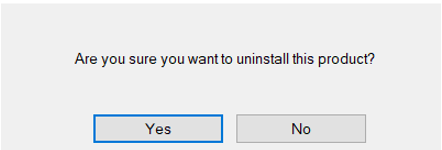

Accédez à Services dans Windows et vérifiez que le service IBSA est désinstallé correctement et n’existe pas

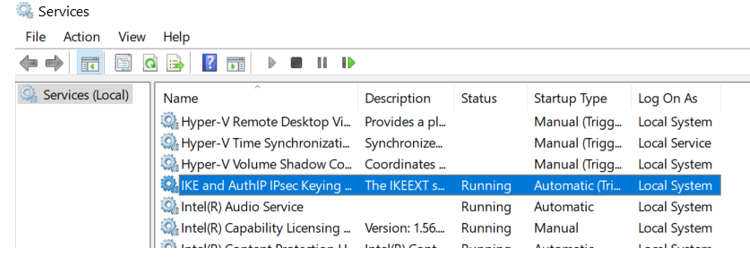

- Vérifier l’adresse IP du proxy

L’IP du proxy est l’une des adresses IP du nœud Citrix SIA CloudGateway. En effet, l’ordinateur portable de test que nous utilisons pour PoC est derrière le Citrix SD-WAN dont le tunnel IPSec est toujours opérationnel avec le service cloud Citrix SIA

一次l经纪人desinstalle,兜售le交通过时了par le tunnel IPSec.

Cas d’utilisation PoC 2 : Points de terminaison non gérés sans agent SIA + Citrix SD-WAN

Dans ce cas d’utilisation, nous utilisons le tunnel IPSec Citrix SIA pour sécuriser les périphériques non gérés tels que BYOD, les périphériques personnels et invités derrière une succursale SD-WAN. Les périphériques gérés avec Citrix SIA dans l’agent de succursale contournent le tunnel et se connectent directement à la plate-forme Citrix SIA.

Meilleures pratiques recommandées : Il est recommandé que, dans le cas où il n’y a pas d’agents Cloud Connector dans les appareils, une branche gérée par Citrix SD-WAN utilise le tunnel IPSec pour gérer les stratégies de sécurité de ces appareils en toute sécurité avec la plate-forme SIA Citrix.

Remarque : le déchiffrement SSL n’est pas activé par défaut dans les tunnels configurés par défaut.

Avec seulement le tunnel IPSec, nous n’obtenons que les fonctionnalités suivantes :

- Sécurité Web (basée sur les catégories)

- Autoriser la liste

- Liste de blocage

Le déchiffrement SSL via tunnel est couvert dans le prochain cas d’utilisation PoC pour l’exercice d’une sécurité totale via le tunnel IPSec

Sécurité Web - Bloc de catégorie

Avant de vérifier l’application des stratégies via le tunnel IPSec, créez les stratégies de sécurité dans le portail cloud Citrix SIA

- Accédez àSécurité Web -> Stratégies de sécurité Web -> Catégories Web/SSL

- Cliquez sur Groupe de sécurité par défaut lorsque le tunnel IPsec est créé en général avec le groupe de sécurité par défaut.

Remarque : Si vous souhaitez modifier le groupe, vous devez le faire manuellement dans les sous-réseaux locaux pour l’entrée qui possède le tunnel IPSec.

- Activer le blocage CATEGORY via le tunnel IPSec pour les catégories de jeu et d’amitié

Sécurité Web - Liste d’autorisation

- Ajouter une liste d’autorisation à la catégorie Amitié pour autoriser Linkedin UNIQUEMENT mais bloquer toutes les autres catégories de médias sociaux

Remarque : Selon les meilleures pratiques définies, grattez et résolvez d’autres dépendances d’URL avant d’ajouter à une liste Allow/Bloquer pour exercer complètement la fonctionnalité de filtrage Web d’URL

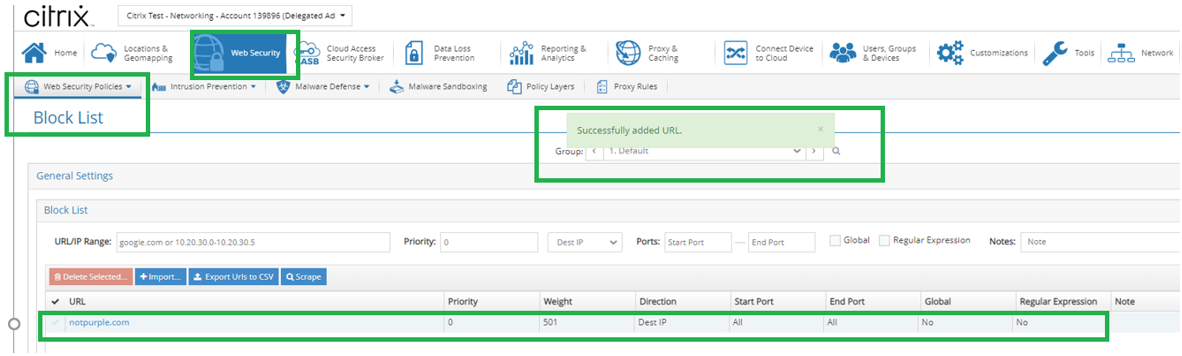

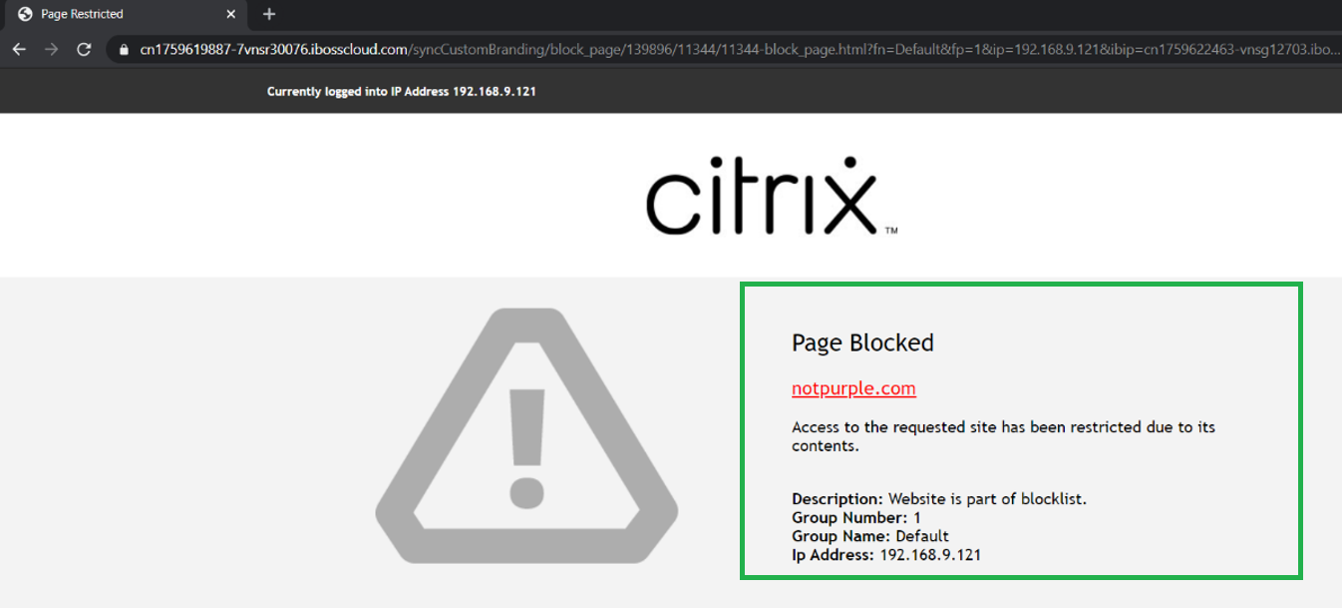

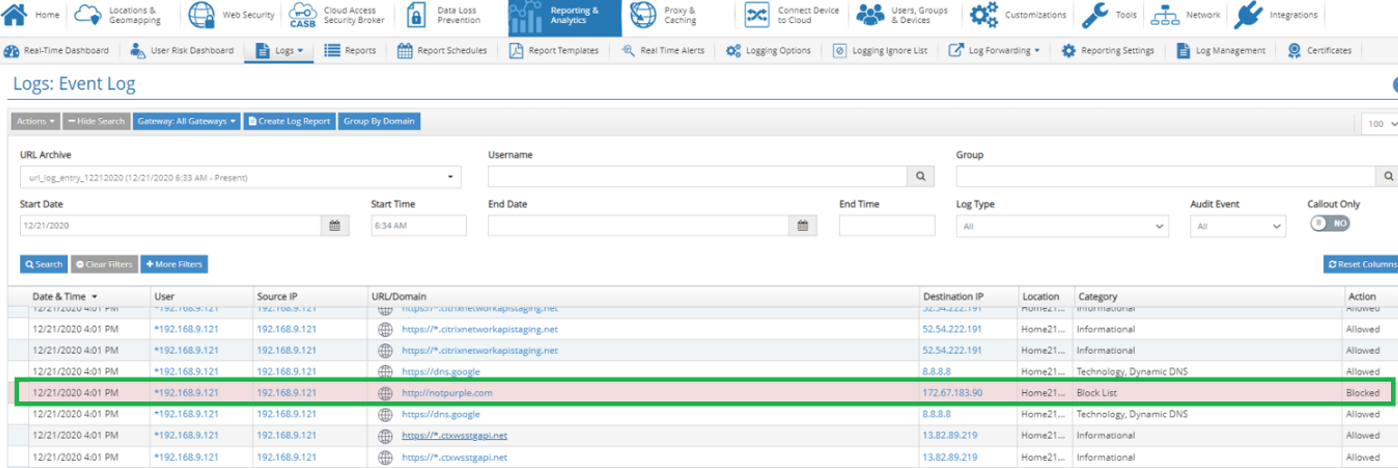

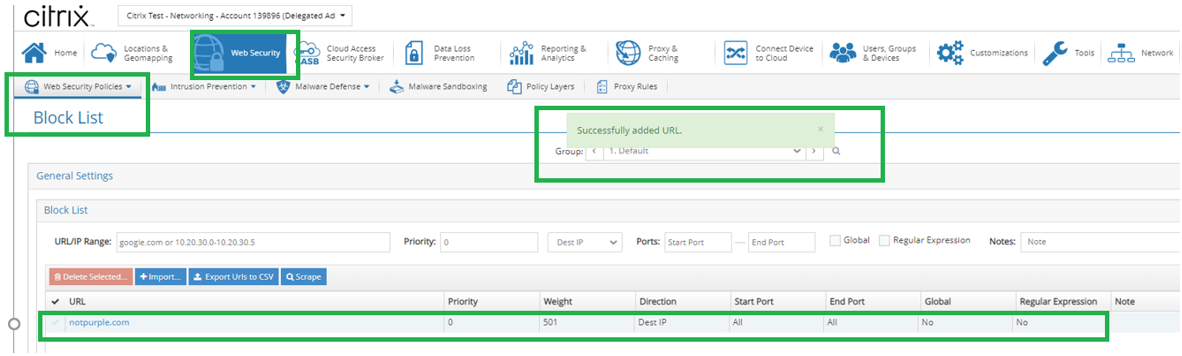

Sécurité Web - Liste de blocage

Configurer une liste de blocage spécifique via le filtrage Web d’URL pour un site comme notpurple.com

- Accédez àSécurité Web -> Stratégies de sécurité Web -> Liste de blocage

- Ajouter une URL web « notpurple.com » à la liste de blocage

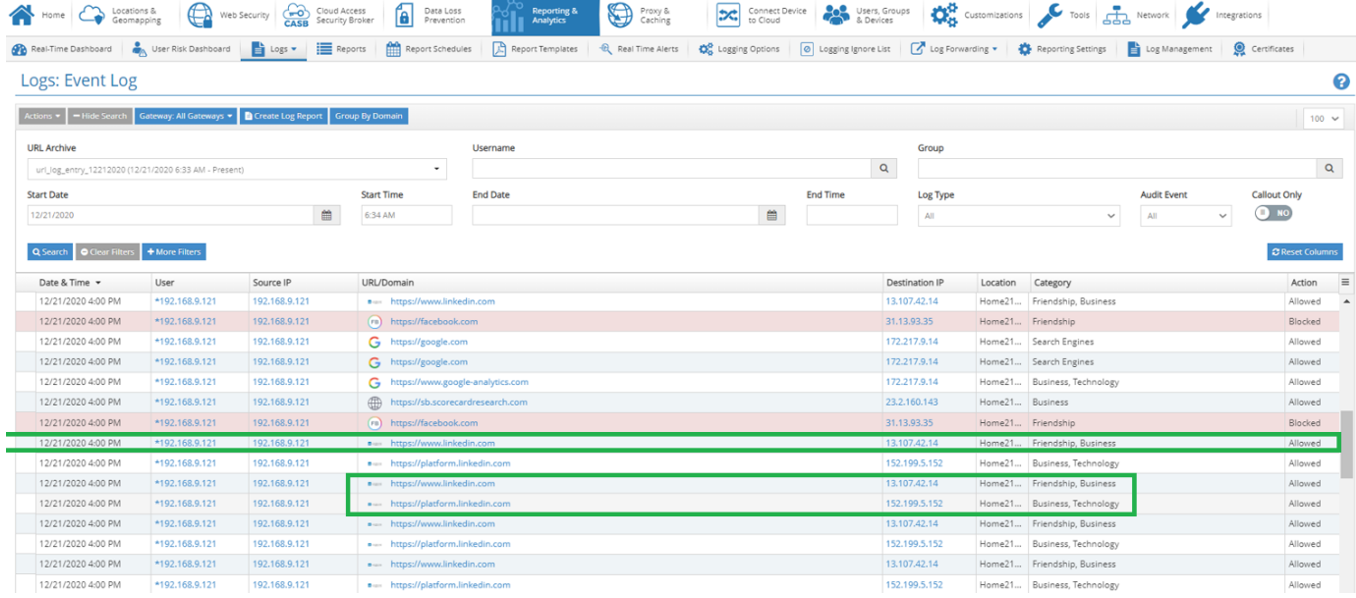

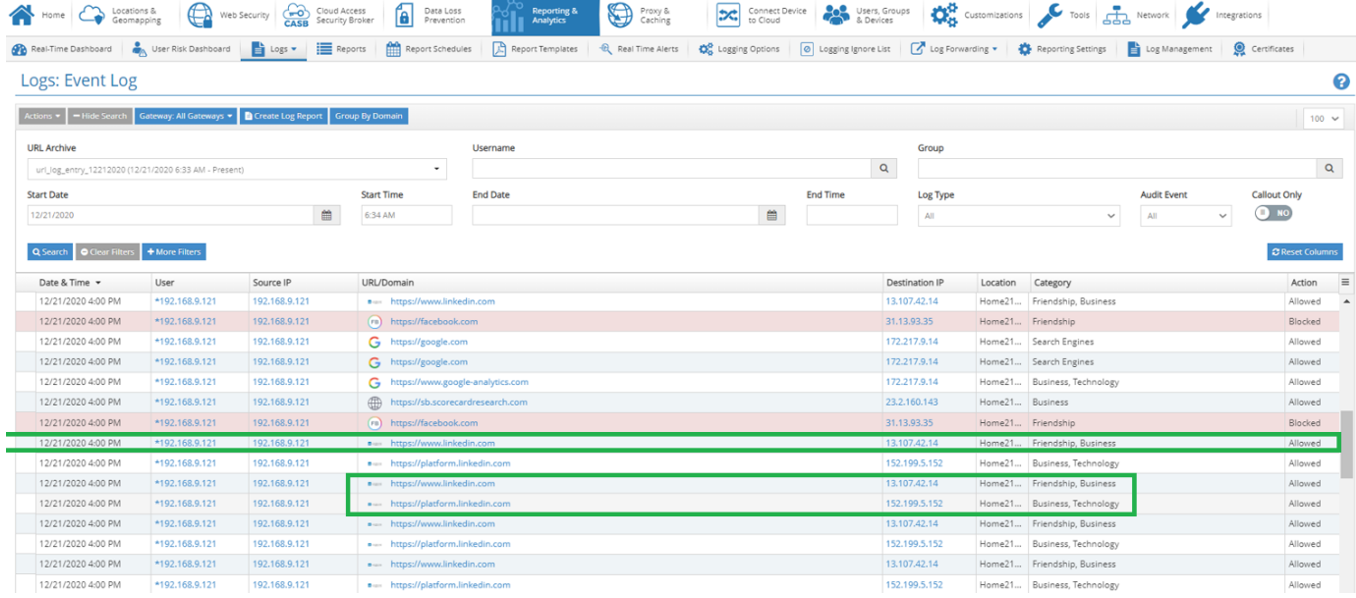

Sécurité Web - Vérification de blocage par catégorie

- Ouvrez un onglet navigateur incognito et accédez au site de jeu 777.com depuis la catégorie Jeux

Une page de démarrage est présentée en raison de l’application de la stratégie de liste de blocage

- De la是记者,常识pouvons看到在日记账naux même que l’accès à 777.com est catégoriquement bloqué en raison de la section GAMBLING

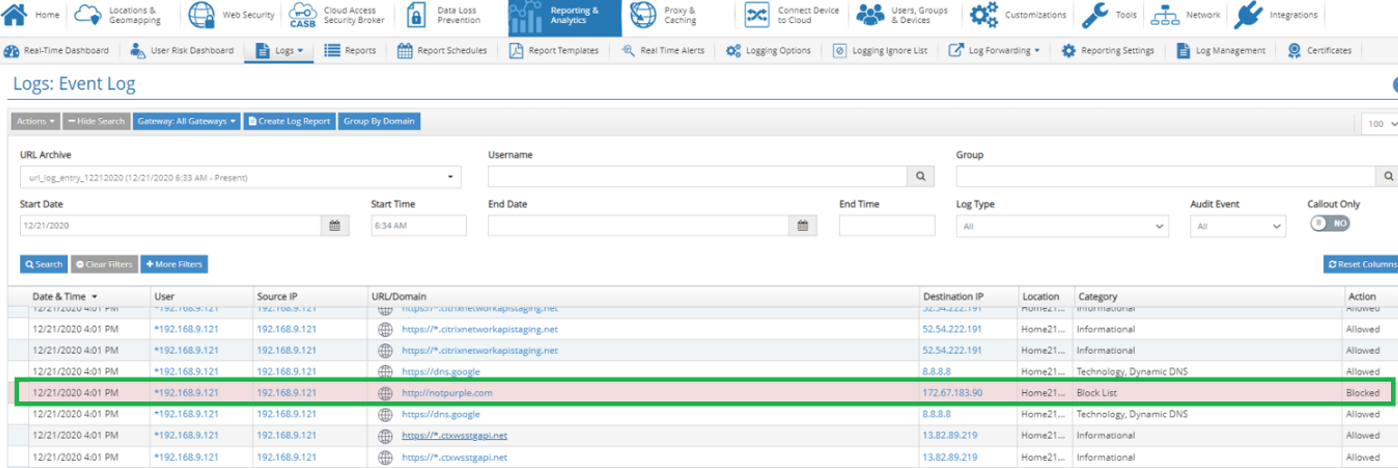

- Cliquez sur Rapports et analyses -> Journaux -> Journaux d’événements

- Cliquez sur Rechercher

- Si nécessaire,cliquez sur Plus de filtres, puis sélectionnezAction -> Bloquépour filtrer tous les événements enregistrés qui sont bloqués

- Ouvrez un onglet navigateur incognito et accédez au site facebook.com depuis la catégorie Amitié

Notez que le site ne s’ouvre pas (Facebook est inaccessible car il est bloqué)

Du journaliste, nous pouvons voir dans les journaux même que l’accès à facebook.com est catégoriquement bloqué en raison de la section AMITIÉ

- Cliquez sur Rapports et analyses -> Journaux -> Journaux d’événements

- Cliquez sur Rechercher

- Si nécessaire, cliquez surCliquez sur Plus de filtres, puis sélectionnezAction -> Bloquépour filtrer tous les événements enregistrés qui sont bloqués

Sécurité Web - Vérification du tunnel IPsec

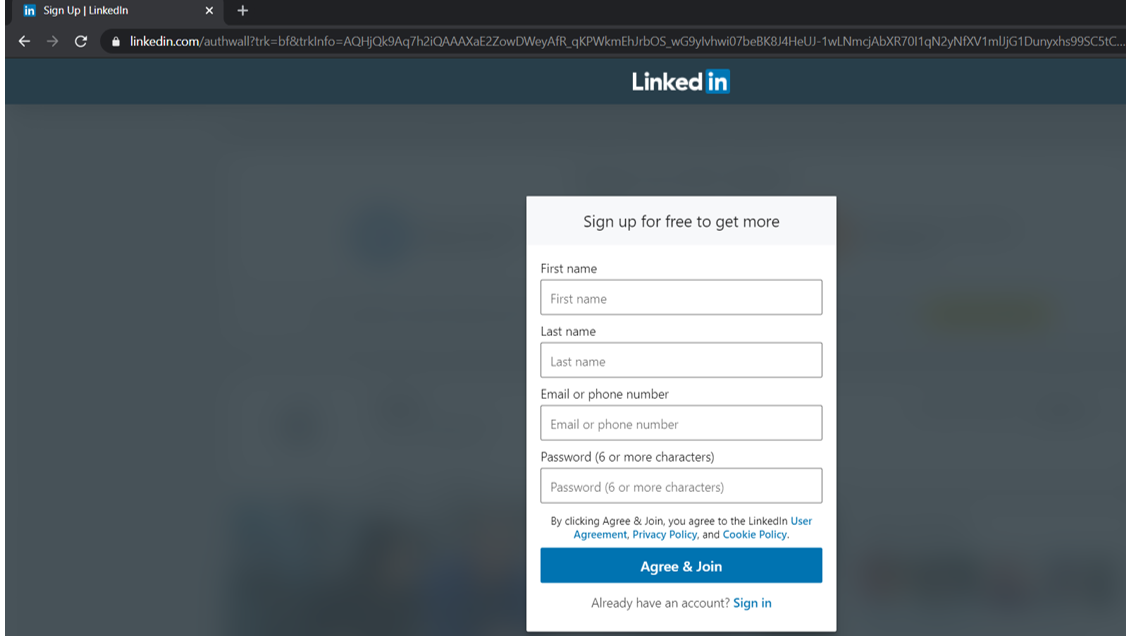

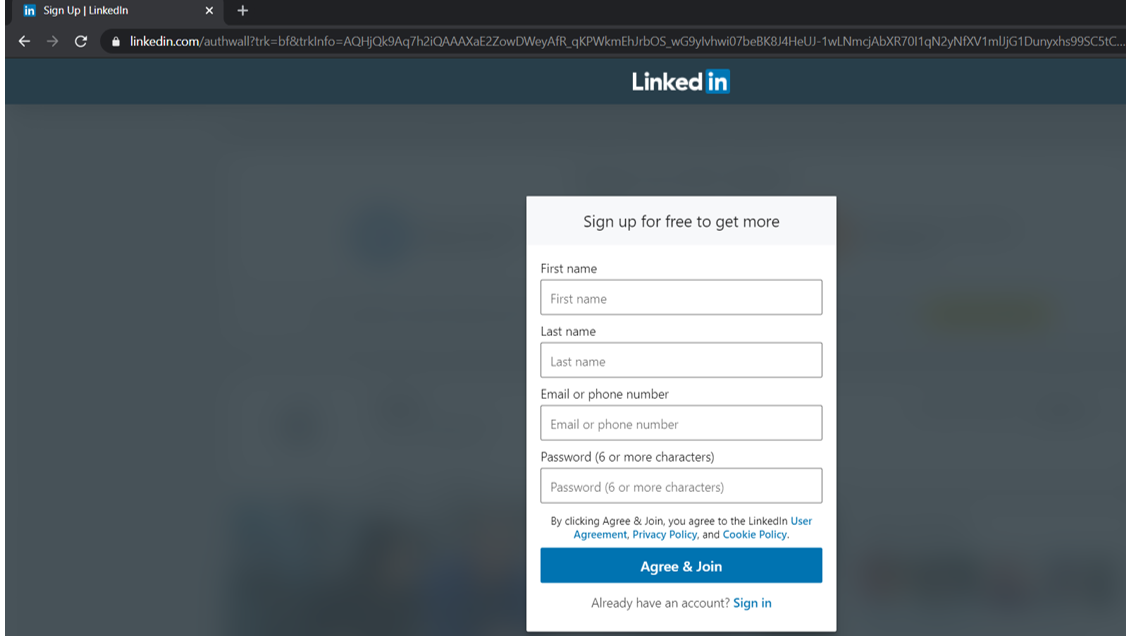

- Nous avions initialement configuré LinkedIn pour être exempté de la catégorie Friendship pour être bloqué via la configuration sélective des listes d’autorisation.

- Accédez à linkedin.com depuis la catégorie Amitié dans un onglet navigateur incognito

Nous pouvons voir que l’accès est autorisé et la page s’ouvre

Le journaliste indique également que le trafic doit être autorisé et NON bloqué en raison de la configuration de la liste d’autorisation qui prévaut sur le blocage des catégories

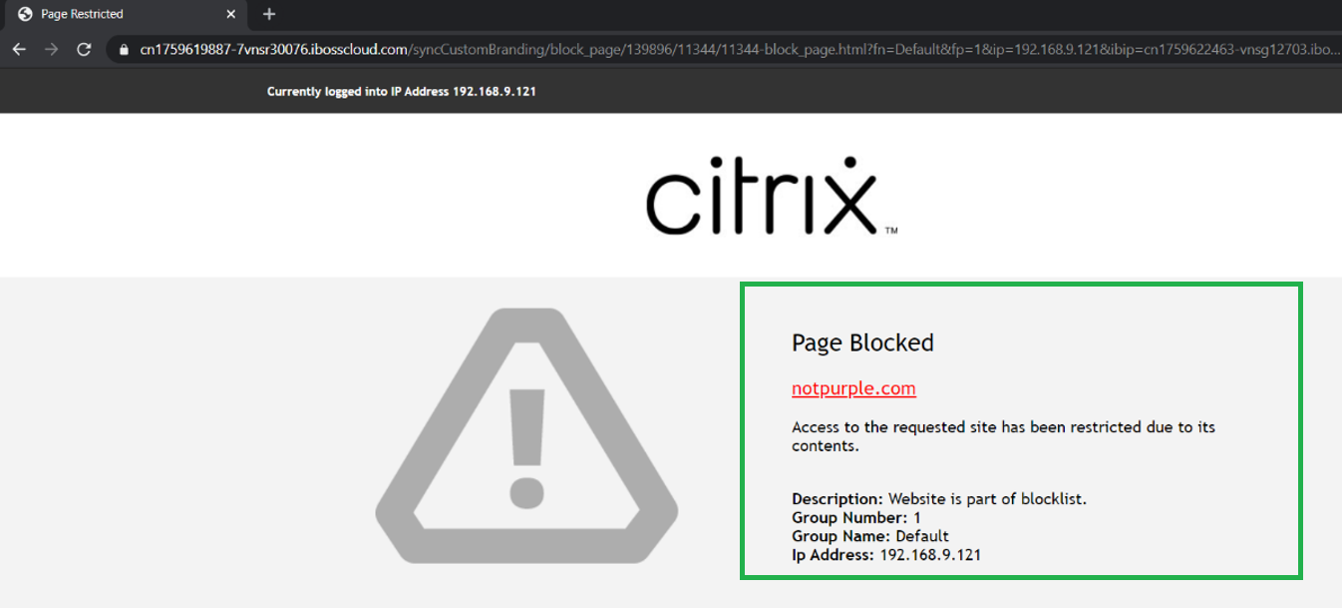

- Enfin, accédez à un site web spécifique notpurple.com qui se trouve dans la liste des blocs et voyez que lorsqu’il est accédé par le tunnel est bloqué

- Ouvrez un onglet navigateur incognito et accédez à notpurple.com

Nous obtenons une page d’accueil immédiate bloquant l’accès au site

Le journaliste affiche également le trafic à être BLOQUÉ car il est explicitement configuré dans le cadre de la liste de blocage

Déchiffrement SSL du tunnel IPSec

Les tunnels configurés sont généralement désactivés avec le déchiffrement SSL, sauf s’ils sont explicitement définis. Une fois que le tunnel IPSec est activé pour le déchiffrement SSL, il est capable d’exécuter TOUTES les fonctionnalités de sécurité avancées telles que la défense contre les logiciels malveillants, DLP, CASB et ainsi de suite.

Cependant, il existe quelques conditions préalables, sans lesquelles la sécurité avancée NE PEUT PAS être activée sur le tunnel IPSec avec le cloud Citrix SIA

3 conditions préalables importantes :

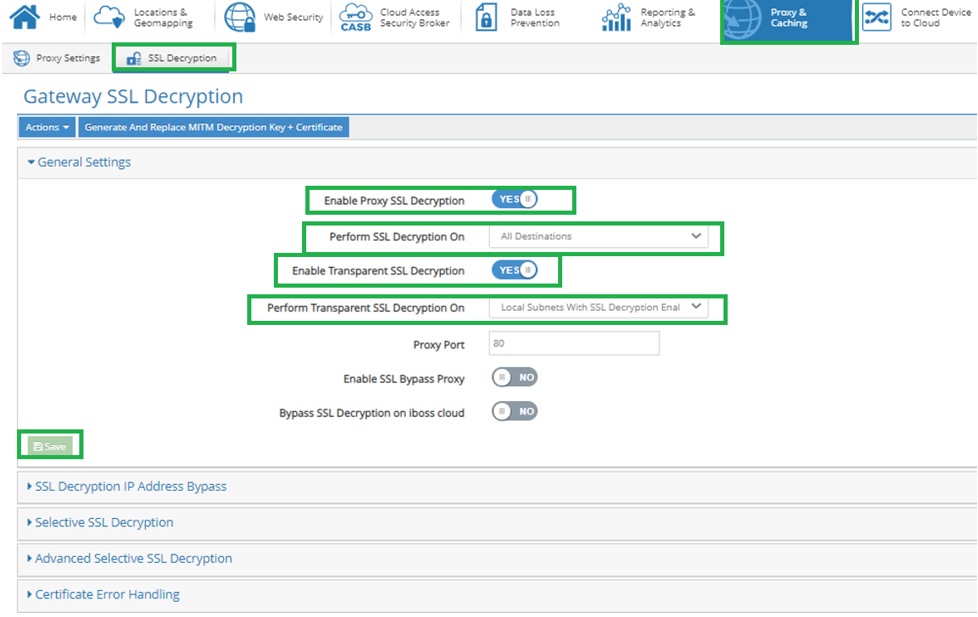

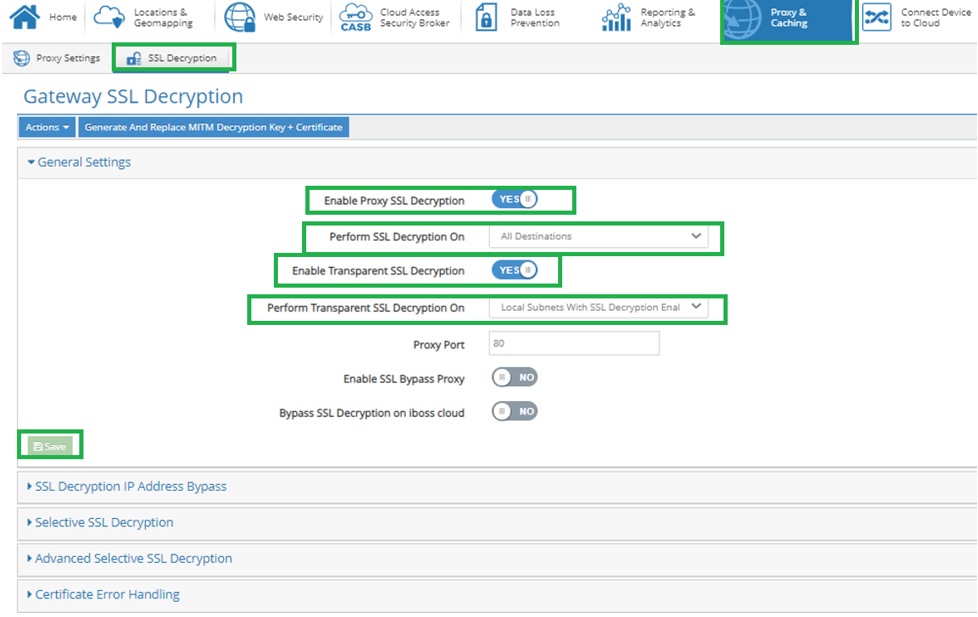

- Activer le proxy SSL transparent sous « Proxy/Caching -> Déchiffrement SSL -> Paramètres généraux »

- Activer le déchiffrement SSL sur le tunnel IPsec dans les sous-réseaux locaux

- Téléchargez et installez le certificat ROOT à partir du Cloud Citrix SIA et installez-le sur la machine de l’utilisateur final sous les autorités racine de confiance (Pour activer le déchiffrement SSL par la plate-forme)

Déchiffrement SSL transparent

Pour activer le tunnel IPsec pour permettre le déchiffrement SSL, le déchiffrement SSL transparent doit être activé.

Remarque : le déchiffrement SSL peut être appliqué à TOUS les tunnels IPsec en fonction de la façon dont nous l’administrons. Nous pouvons soit choisir le déchiffrement SSL pour TOUS les sous-réseaux, soit activer manuellement le déchiffrement SSL par sous-réseau local d’un tunnel IPSec.

把这个演示PoC,常识activons expli联合国隧道cite avec déchiffrement SSL et choisissons dans Paramètres généraux la valeur « Sous-réseaux locaux avec déchiffrement SSL activé »

- Activer le déchiffrement SSL proxy — OUI

- Effectuer le déchiffrement SSL sur — Toutes les destinations

- Activer le déchiffrement SSL transparent — OUI

- Effectuer un déchiffrement SSL transparent sur : sous-réseaux locaux avec déchiffrement SSL activé

Laisser les autres par défaut

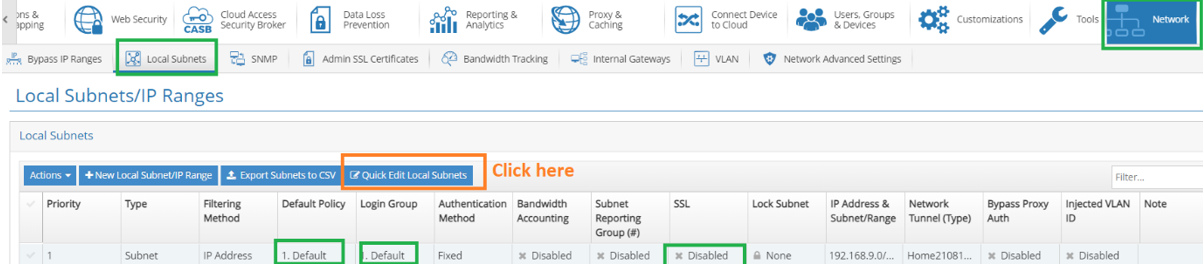

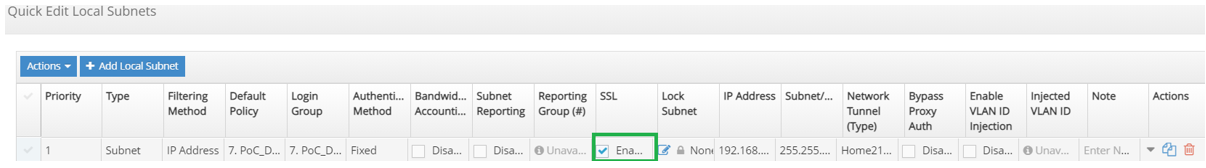

Déchiffrement du tunnel IPsec pour les sous-réseaux locaux

Remarque : Activez le déchiffrement sur le tunnel une fois qu’il est configuré dans le portail SIA (à partir d’Orchestrator).

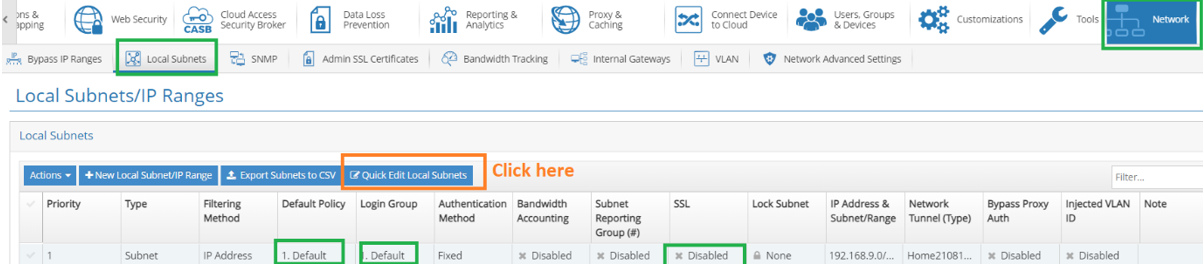

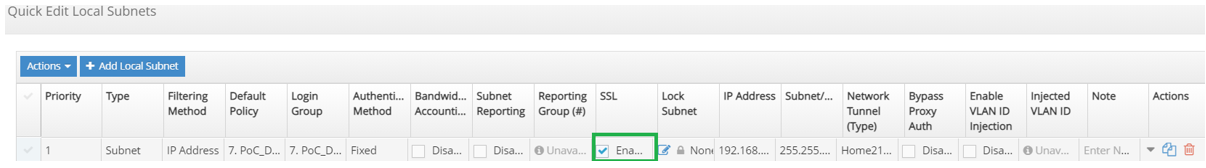

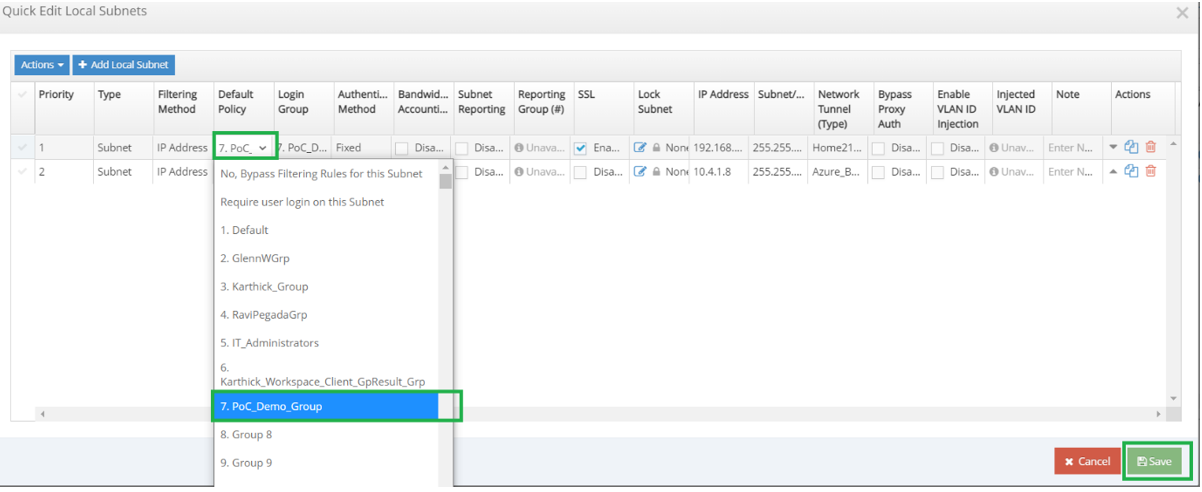

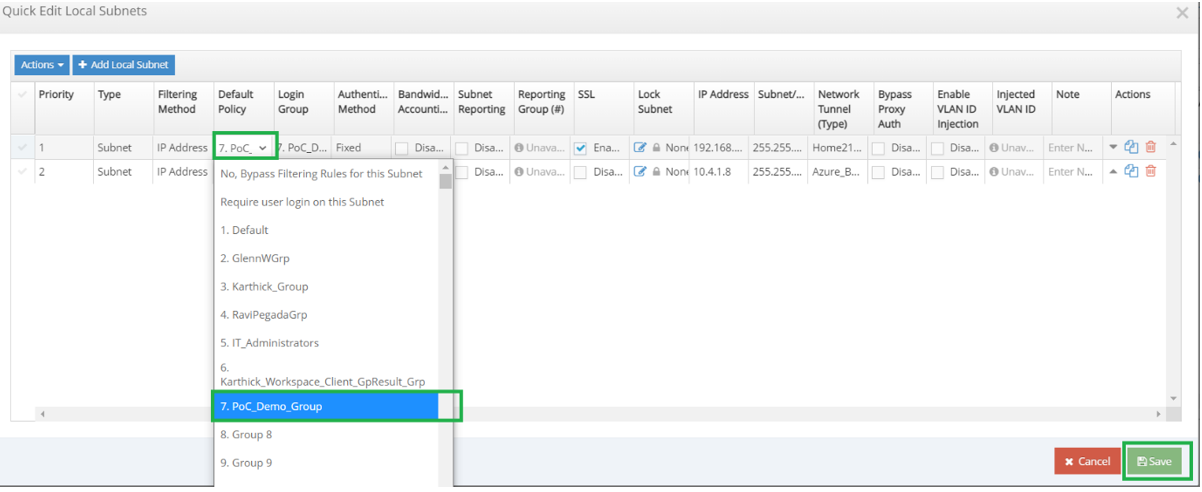

Cliquez surRéseau -> Sous-réseaux locaux -> Modification rapide des sous-réseaux locaux(comme indiqué dans l’instantané suivant)

- Tous les tunnels IPSec créés nécessitent un sous-réseau local qui définit le sous-réseau local local des hôtes finaux protégés par le tunnel IPSec.

- Choisissez le tunnel IPsec en fonction du nom et du sous-réseau local

- Le sous-réseau local est automatiquement créé avec le sous-réseau local local du site Citrix SIA

Cochez la case SSL pour activer le déchiffrement SSL

- Dans la fenêtre Mise à jour rapide, double-cliquez sur Stratégie par défaut

- La stratégie par défaut indique le groupe de sécurité qui est appliqué à TOUT le trafic relevant du sous-réseau local (avec réseau local défini)

- Sélectionnez « POC_DEMO_GROUP »

En outre, double-cliquez sur Groupe de connexion et sélectionnez « POC_Demo_group »

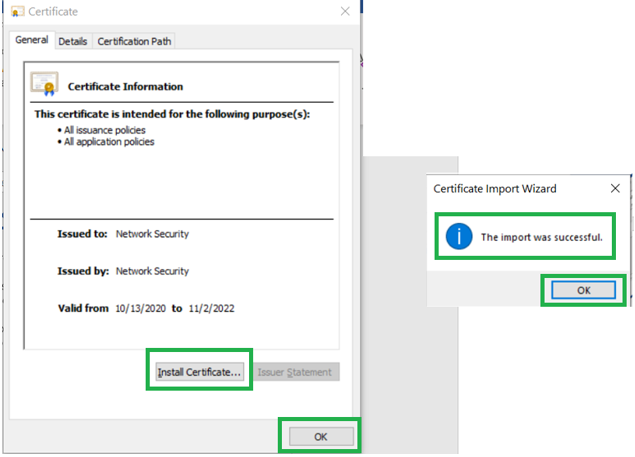

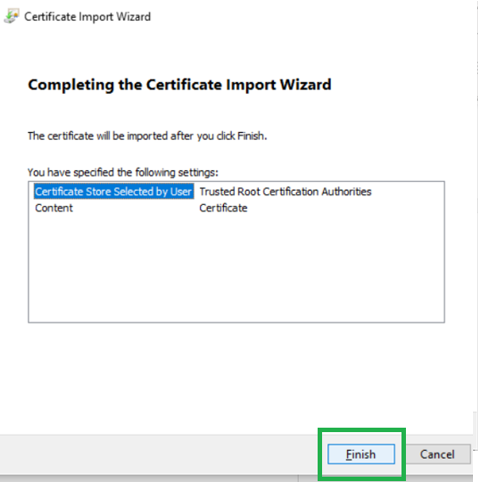

Certificat racine

L’installation du certificat racine SSL Citrix SIA sur le navigateur des périphériques non gérés est un MUST pour le déchiffrement SSL. Le déchiffrement SSL est nécessaire pour appliquer des fonctionnalités de sécurité avancées telles que CASB, Malware Defense, DLP et ainsi de suite.

Remarque : L’installation du certificat ROOT est un processus MANUAL ou doit être effectuée via l’objet de stratégie de groupe (GPO) ou MDM ou l’entreprise présentant une page de démarrage déterminant comment installer le certificat racine sur les périphériques initiateurs.

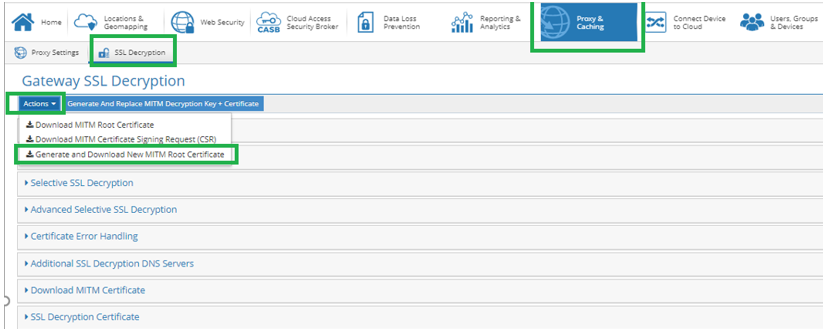

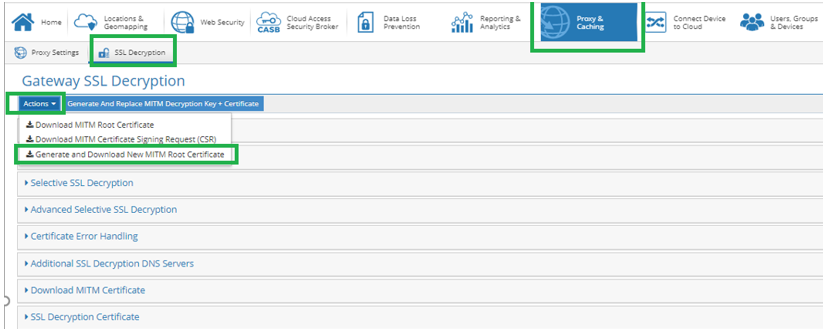

Accédez àProxy & Caching -> Déchiffrement SSL -> Actions -> Générer et télécharger un nouveau certificat racine MITM

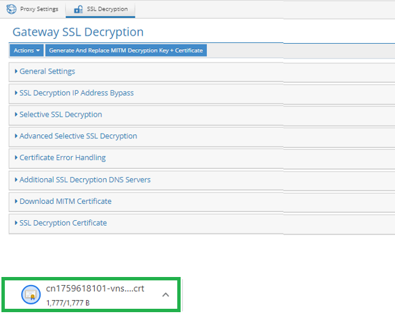

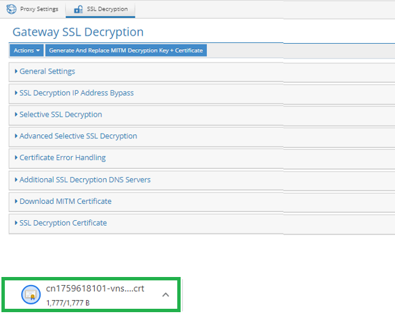

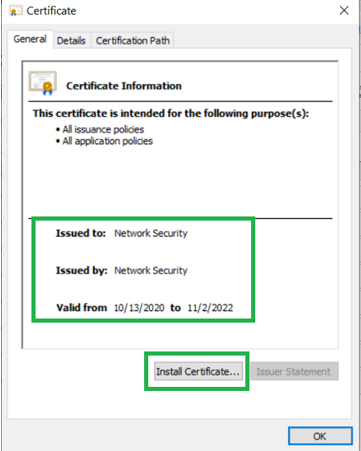

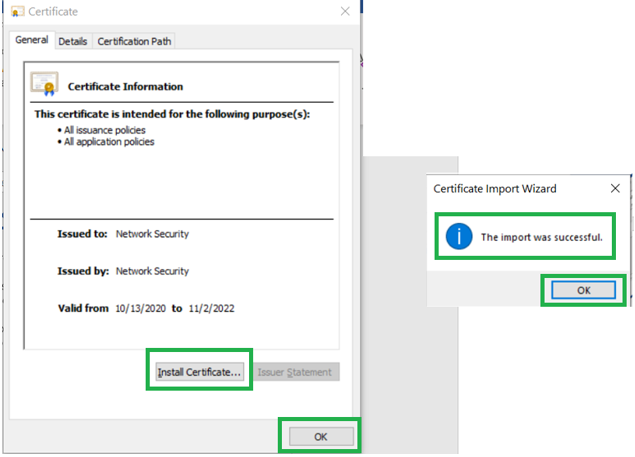

Un certificat est téléchargé. Cliquez sur le nouveau certificat racine MITM téléchargé.

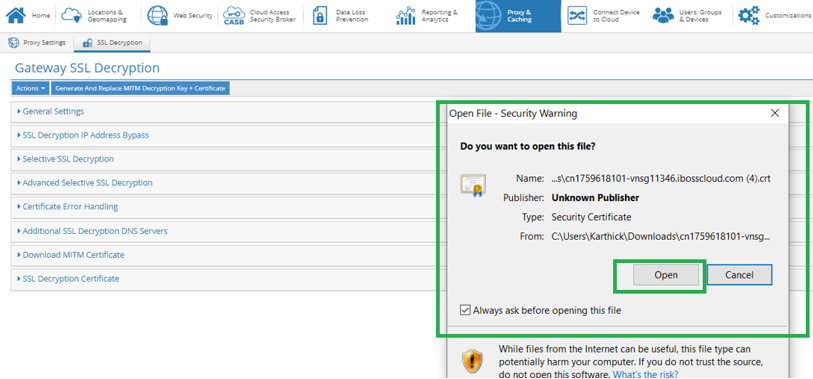

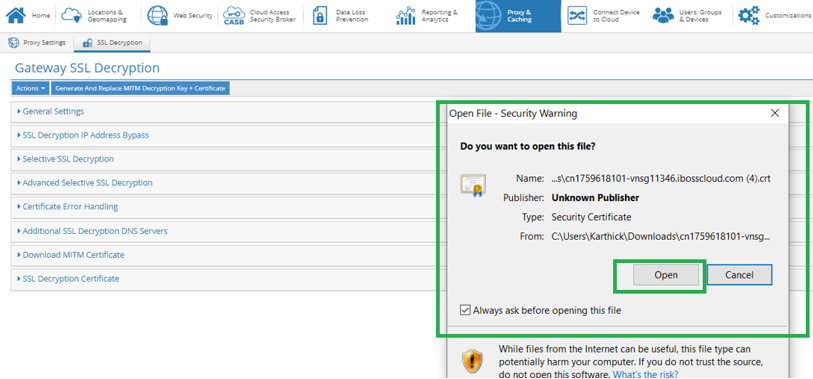

Cliquez sur « Ouvrir » lorsque vous double-cliquez sur le certificat.

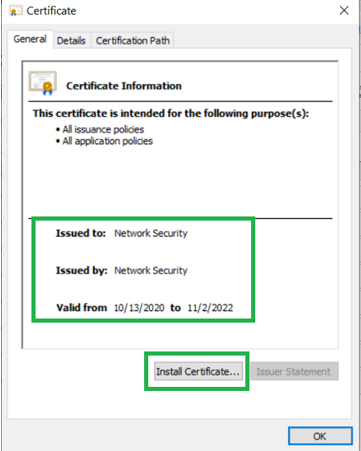

Vérifiez que le certificat est un problème par « Sécurité réseau » et qu’il est valide

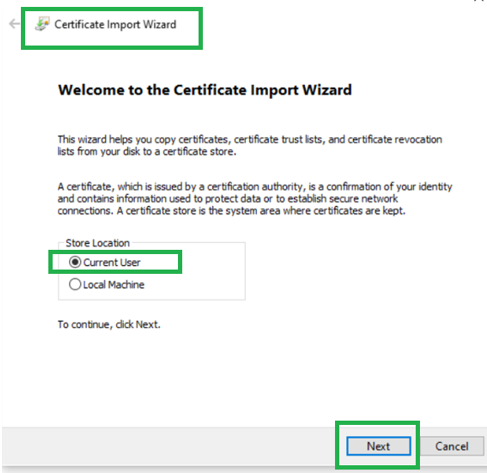

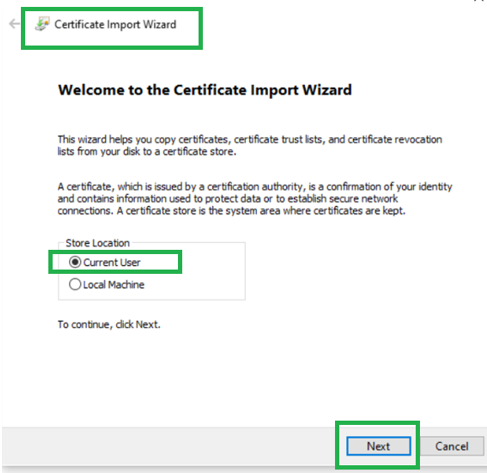

Cela nous amène au magicien. SousEmplacement du magasin, sélectionnez « Utilisateur actuel » et cliquez sur « Suivant ».

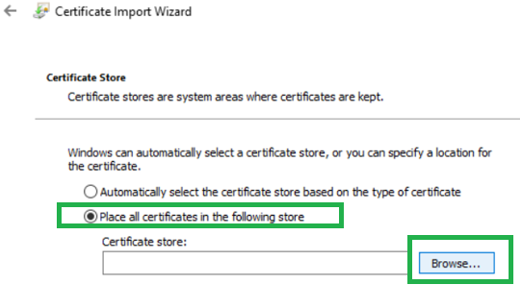

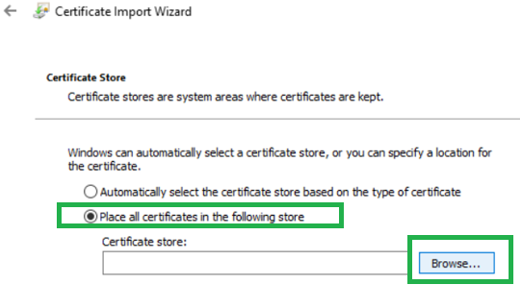

Cliquez sur « Placer tous les certificats dans le magasin suivant » et cliquez sur « Parcourir »

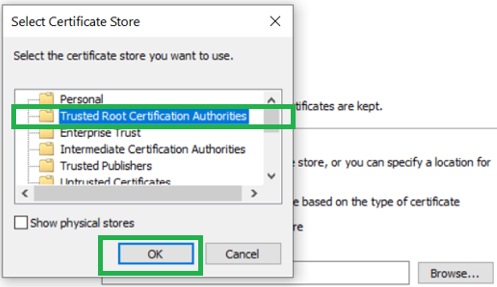

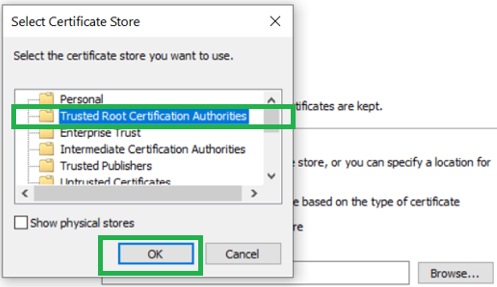

Cliquez sur « Autorités de certification racine de confiance » et cliquez sur « OK »

Avis après l’étape 6 ; le magasin de certificats est mis à jour avec « Autorités de certification racine de confiance » Cliquez sur « Suivant »

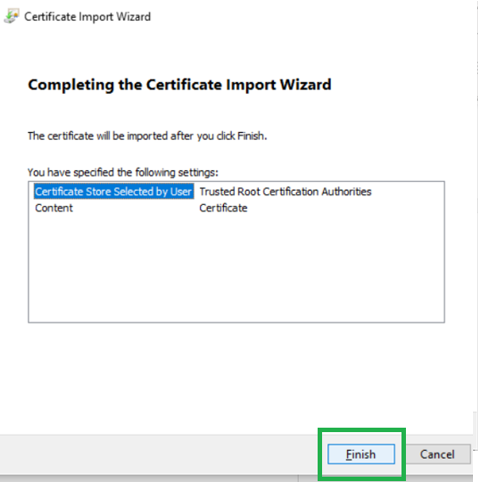

Cliquez sur « Terminer »

Notez qu’une fenêtre apparaît indiquant que l’importation a réussi. Cliquez sur OK pour la fenêtre contextuelle, puis cliquez sur « OK » dans la fenêtre d’installation du certificat

Une fois installé, vérifiez qu’un certificat délivré par l’émetteur « Network Security » est présent dans Autorités de certification racine de confiance.

Dans Windows : Rechercher certmgr dans la zone de recherche et vous pouvez ouvrir le gestionnaire de certificats

- Naviguez et cliquez sur Autorités de certification racine approuvées

- Cliquez sur les certificats

- Vérifier un certificat par nom « Sécurité réseau » (en surbrillance)

Si le certificat est trouvé, l’installation est réussie et les pré-requis sont terminés pour tester le déchiffrement SSL via le tunnel IPsec

Cas d’utilisation PoC 3 : Points de terminaison non gérés sans agent SIA + Citrix SD-WAN avec chiffrement SSL

Dans ce cas d’utilisation, nous utiliserons le tunnel IPSec Citrix SIA avec déchiffrement SSL et nous exercerons des fonctionnalités de sécurité avancées à partir du cloud Citrix SIA comme CASB, Malware Defense, DLP et ainsi de suite.

Le tunnel IPSec Citrix SIA permet de gérer en toute sécurité les périphériques non gérés tels que BYOD, Personal et Invité derrière une succursale SD-WAN. Les périphériques avec l’agent contournent le tunnel et sont appliqués aux stratégies.

Meilleures pratiques recommandées : Il est recommandé que, dans le cas où il n’y a pas d’agents Cloud Connector dans les appareils, une branche gérée par Citrix SD-WAN utilise le tunnel IPSec pour gérer les stratégies de sécurité de ces appareils en toute sécurité avec la plate-forme SIA Citrix.

CASB — Configuration de la stratégie

Nous créons une règle CASB pour activer la recherche en toute sécurité sur le navigateur Google et désactiver également l’accès gmail.com

- Accédez àCASB -> Contrôles des applications CASB -> Contrôles des applications cloud

- Sélectionnez Groupe comme « POC_Demo_group »

- SousContrôles du moteur de recherche -> Application de la recherche sécurisée de Google

- Sélectionnez « Appliquer la recherche sécurisée pour le groupe actuel »

- Sous Google Controls

- Activer Bloquer Google Drive

Cliquez sur « ENREGISTRER »

BCSA - Vérification

Activation de la recherche sécurisée dans le navigateur Google

- de navigateur Accedez google.com在这里incognito

- Dès que nous y accédons, nous obtenons google.com avec une barre de recherche

- Entrez Citrix ou un mot clé et lancez la recherche

Nous voyons que les résultats de recherche sont filtrés car la recherche sécurisée est ON et est indiquée dès que le mot clé est entré dans le moteur

Contrôle de blocage Google Drive

- Accédez à drive.google.com dans un onglet de navigateur incognito

Dès que nous y accédons, nous obtenons une page d’accueil indiquant que l’accès à Google Drive est bloqué en raison du contrôle CASB exercé dans le groupe de sécurité POC_Demo_Group

- Les journaux des événements du journaliste indiquent également l’accès à Google Drive bloqué

Catégorie indique « Google Drive bloqué » car il provient des contrôles CASB

Anti-Malware - Configuration

Remarque : le déchiffrement SSL doit être activé (si Cloud Connector est utilisé et configuré pour installer automatiquement le certificat racine dans le cadre de l’installation de l’agent et que cette fonctionnalité est activée par défaut)

- Goto Web Security -> Protection contre les malwares -> Protection contre les logiciels malveillants

- Le moteur de contenu doit être prêt.

Cliquez sur Bloquer l’erreur de numérisation pour être activé

Anti-Malware - Vérification

- Accédez àhttps://www.eicar.org/?page_id=3950

Faites défiler vers le bas et cliquez sur Télécharger le fichier de 68 octets

Vérification

Une fois le téléchargement du fichier lancé, un écran de démarrage apparaît. La page est bloquée en raison de la détection de virus.

Reporter indique également la protection contre les logiciels malveillants appliquée

DLP - Configuration

Configuration de la prévention des pertes de données

- Cliquez sur Onglet Prévention contre la perte de données -> Paramètres DLP

- Cliquez sur « Oui » pour l’analyse de contenu et la prévention de la perte de données

- Assurez-vous que le moteur DLP Content and Analysis est prêt et que la configuration est effectuée correctement.

Pour le PoC, autoriser la sélection par défaut pour les moteurs de contenu et les moteurs d’analyse

- Créer une règle DLP pour que la prévention contre la perte de données puisse être appliquée sur les téléchargements ou téléchargements non autorisés de contenu

- Accéder à l’onglet Prévention contre la perte

- Cliquez sur Règles DLP

- Cliquez sur « +Ajouter une règle »

- Sous l’onglet Informations générales :

- Assurez-vous que la règle activée est « OUI »

- Indiquez un nom pour la règle

- Activer les méthodes HTTP de PUT et POST afin que nous puissions appliquer DLP sur les téléchargements

- Laisser les moteurs de contenu par défaut

- Sous les onglets DLP des sources réseau jusqu’aux types de contenu

- Choisissez la stratégie comme « Inclure tous sauf les éléments sélectionnés »

- Autoriser les valeurs par défaut dans l’onglet Critères de recherche

- Sélectionnez Action comme « BLOQUER »

DLP - Vérification

- Rendez-vous surhttps://dlptest.com(联合国网站倒校验les测试de预防欺诈tre la perte de données)

- Cliquez sur Exemples de données et affichez quelques exemples d’informations

Cliquez sur Fichier XLS (Cela télécharge le fichier)

Voir le fichier est téléchargé avec le nom « sample-data.xls » sous Dossier Téléchargements (ou dossier que vous avez sélectionné)

- Ouvrez maintenant un nouvel onglet de navigation privée du navigateur et tapezhttps://dataleaktest.com

- Cliquez sur Test de téléchargement

- Dans la page de test de téléchargement, faites défiler vers le bas et cliquez sur « SSL ON »

- Après avoir cliqué sur SSL ON, vous pouvez voir le message sur l’écran noir « System Ready for Next DLP Test with SSL ON »

- Maintenant, cliquez sur Parcourir

- Sélectionnez le fichier que nous avons précédemment téléchargé le fichier sample-data.xls et UPLOAD

Au chargement du fichier sensible (contenant SSN), un écran de démarrage apparaît. La page est bloquée en raison d’une détection de contenu non autorisée.

Vérifier les journaux des rapports pour les événements DLP :

- Cliquez sur Plus de filtres

- Choisissez le type de journal comme DLP et cliquez sur « Rechercher ».

Le téléchargement DLP est bloqué et une page d’accueil est présentée à l’utilisateur

Résumé

Dans ce guide de démonstration de concept, vous avez appris à intégrer les périphériques SD-WAN périphériques d’une entreprise à Citrix SIA Cloud. Ensemble, Citrix SD-WAN et Citrix SIA offrent aux entreprises des améliorations de performances et des avantages en matière de sécurité ainsi qu’une expérience utilisateur exceptionnelle.

Dans cet article

- Vue d’ensemble

- Scope

- Avantages

- Topologie globale Citrix SD-WAN + SIA

- Cas d’utilisation de Citrix SD-WAN + SIA

- Conditions préalables au PoC

- Configuration de Citrix SD-WAN 110/210

- Tunnel IPSec Citrix SD-WAN

- Vérification du tunnel

- PoC cas d’utilisation 1 - Agent SIA + Citrix SD-WAN dans une succursale

- Prérequis

- Configuration

- Sécurité Web - Stratégies de catégorie

- Sécurité Web - Vérification de stratégie par catégorie

- Sécurité Web - Liste d’autorisation

- Sécurité Web - Reporting

- BCSA - Stratégies

- Rapports du BCSA

- Protection contre les logiciels malveillants - Configuration

- Anti-Malware - Vérification

- DLP - Configuration

- DLP - Rapports

- désinstallation de SIA Agent

- Cas d’utilisation PoC 2 : Points de terminaison non gérés sans agent SIA + Citrix SD-WAN

- Déchiffrement SSL du tunnel IPSec

- Cas d’utilisation PoC 3 : Points de terminaison non gérés sans agent SIA + Citrix SD-WAN avec chiffrement SSL

- Résumé