概念指南:url重定向与安全浏览器、Citrix ADC和Azure

摘要

Voici les étapes de configuration pour configurier un ADC, configurier SSL Forward Proxy et intercept SSL à l 'aide du dernier modèle de marché Citrix ADC。功能重定向url的安全浏览器的adc permet aux administrateurs définir automatiquement des catégories de sites Web spécifiques à reriger du navigateur local vers安全浏览器。Citrix ADC可以代理intermédiaire在导航区域和互联网中进行拦截,它可以在Web和protéger Le réseau d ' enterprise中进行拦截。Cette fonctionnalité améliore la sécurité sans compromettre l 'expérience utilisateur。

架构conceptuelle

矿物性质

概念验证指南décrit les éléments suivants:

- Obtenir un compte d ' évaluation du navigateur sécurisé

- 在Azure中配置ADC

- 配置器l'appliance Citrix ADC en Antant que代理

- l 'interception SSL配置

- 配置la stratégie和réécriture的动作

兵站de deploiement

第一节:Obtenir un compte d ' évaluation sécurisé du navigateur

需求者需要一个版本的导航sécurisé

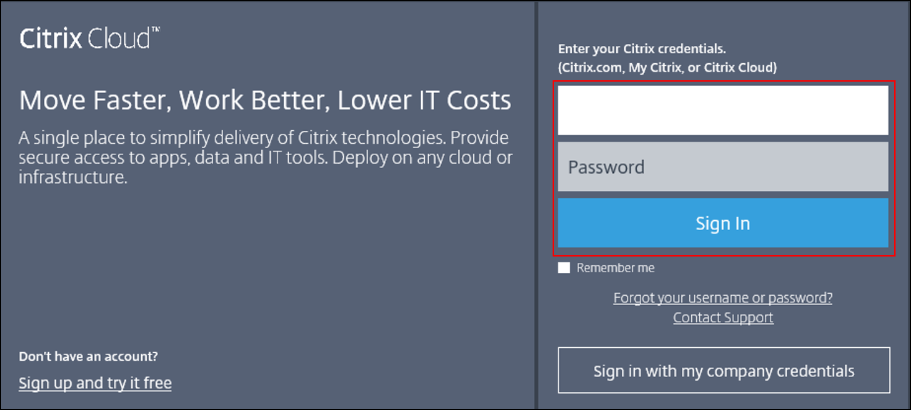

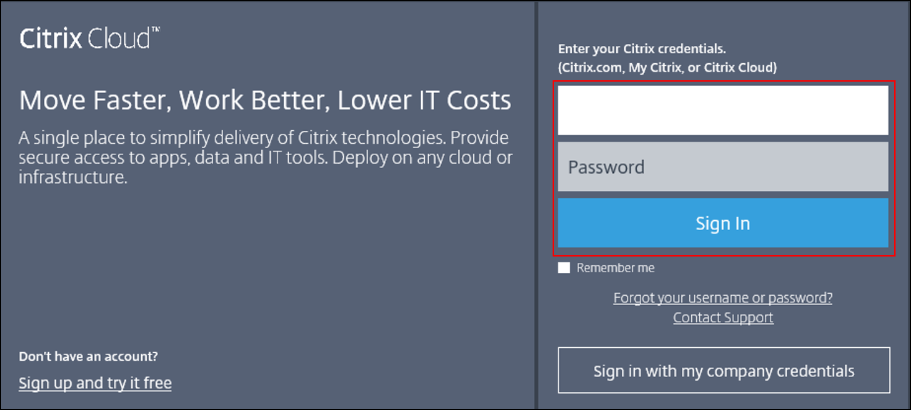

Accédez à votre compte Citrix Cloud, entz le de use isaterer and le mot de pass

Cliquez在签到。如果您有gère和客户,sélectionnez le

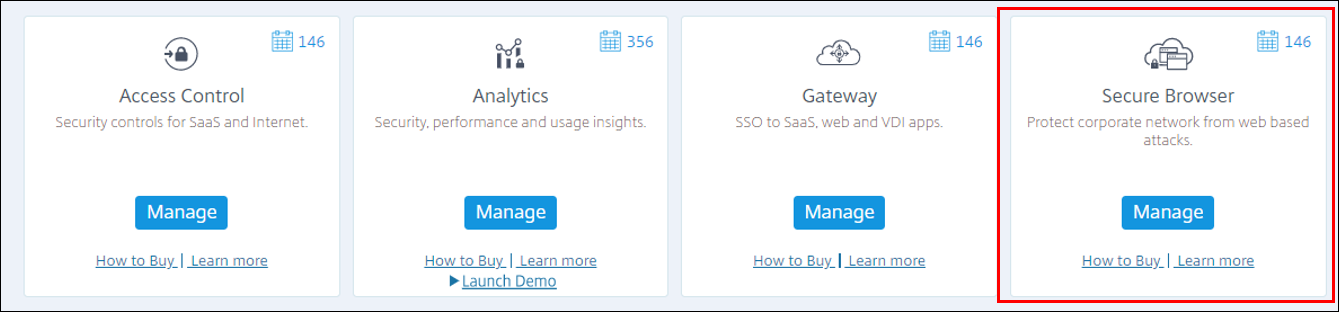

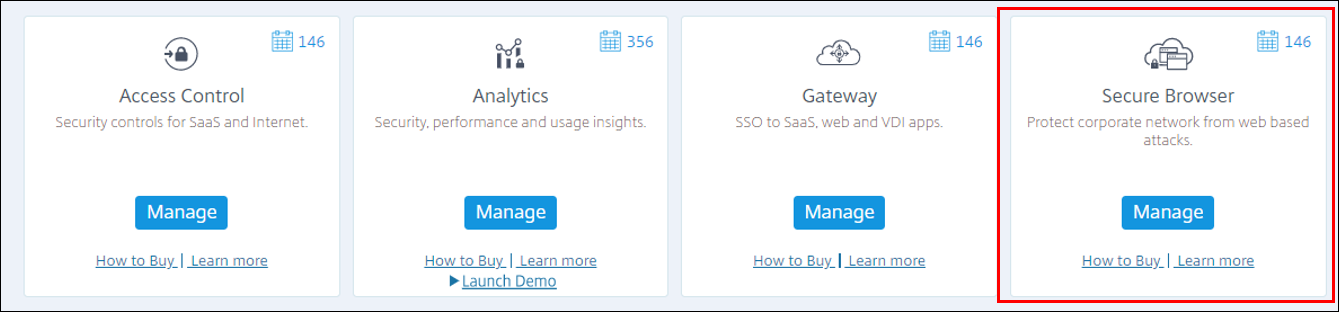

苏拉双集团酒店Vignette du navigateur sécurisé。

如果您知道équipe de compte,请联系我们évaluation approuvée。如果您不知道您在équipe de compte,请通过à l ' étape suivante。

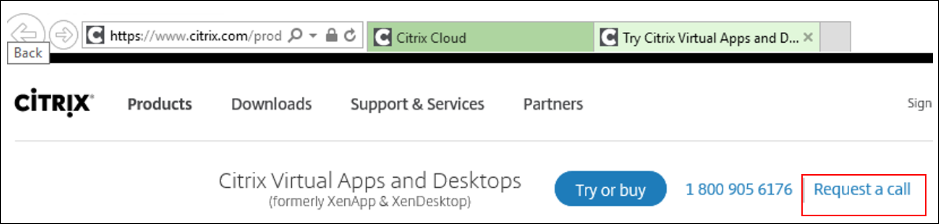

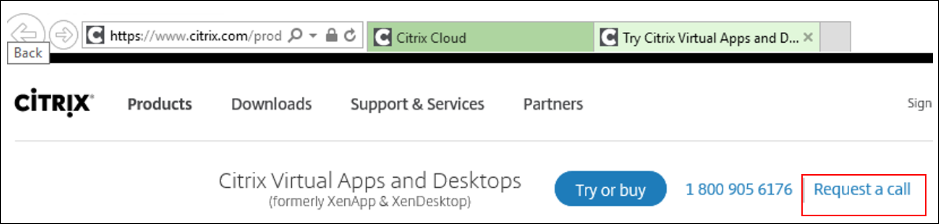

双击苏尔appel要求者联合国

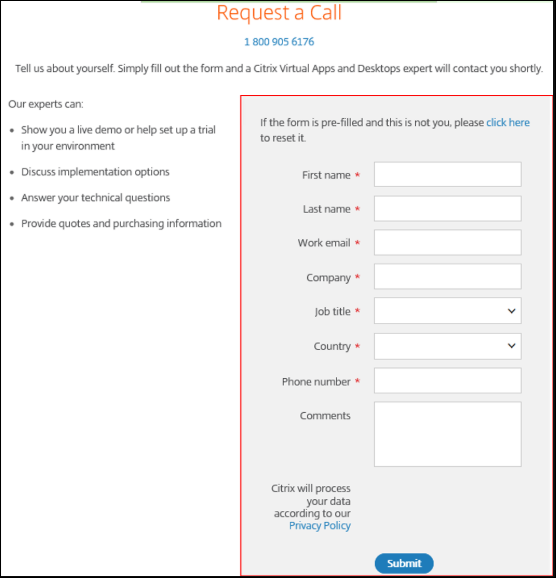

请在coordonnées和在这个部分Commentaires斯佩西菲兹安全浏览器服务版本。

双击苏尔Soumettre.

标记:

思杰销售与您联系,为您提供accès服务。这不是immédiat,而是représentant商业Citrix contactera

您是否可以在安全浏览器、报告和应用程序发布版上进行评估navigateur securisede Citrix医生Pour出版商UN navigateur sécurisé。

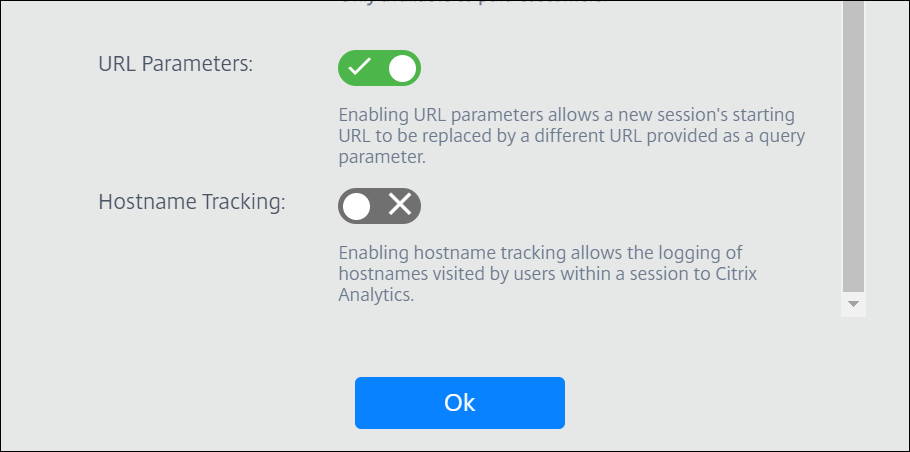

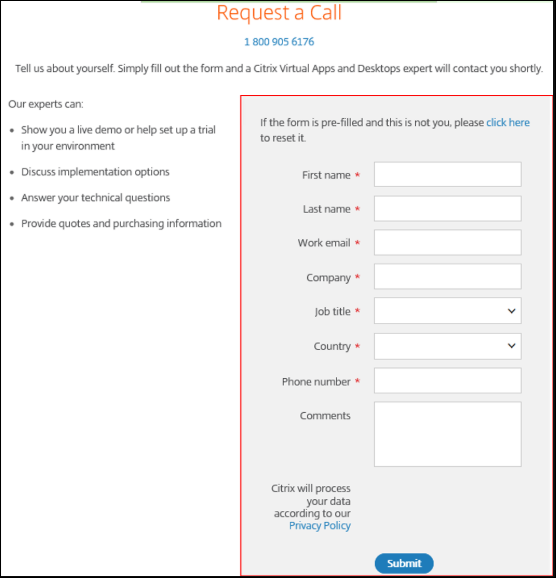

活动参数d'URL

当你离开Citrix云,双cliquez sur la vignette安全浏览器

dan votre navigateur publié, appelé«navigateur»dan cet, cliquez sur les trois points et sélectionnez策略

更主动la stratégie Paramètres d 'URLSur votre navigateur publié

第2节:在Azure中配置ADC

adc可以être configuré,但我们不需要它的选择。在这个例子中,蓝色是最好的云。

配置一个实例ADC

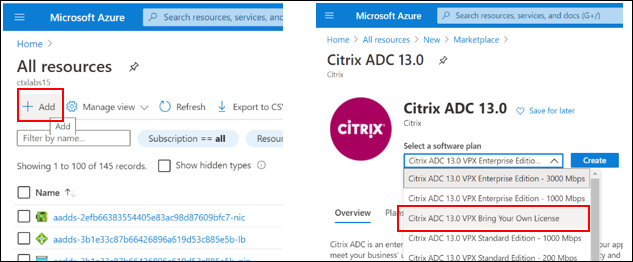

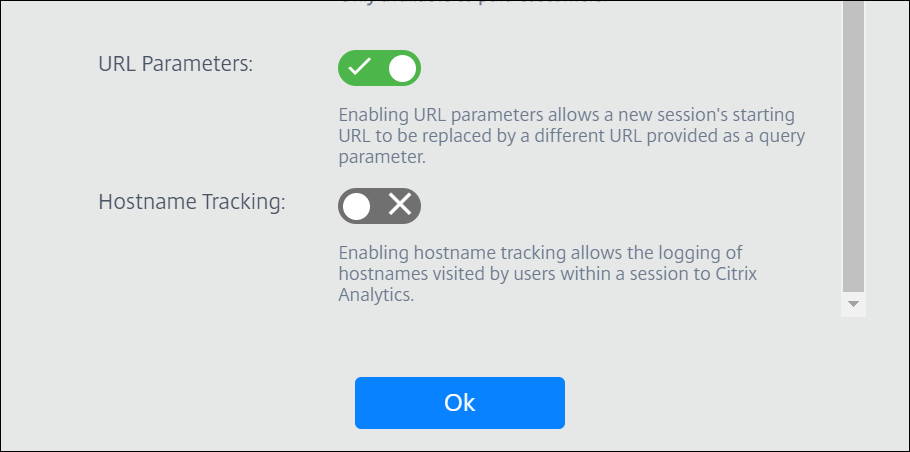

Accédezá全部的资源南埃特克利克斯酒店+ le bouton AjouterCitrix ADC

塞尔文纳联合国Citrix ADC模型

Sélectionnez le plan logiciel en functional de vos besoins(在cet的例子中带上你自己的许可证)

双击苏尔克雷尔

配置菜单网卡

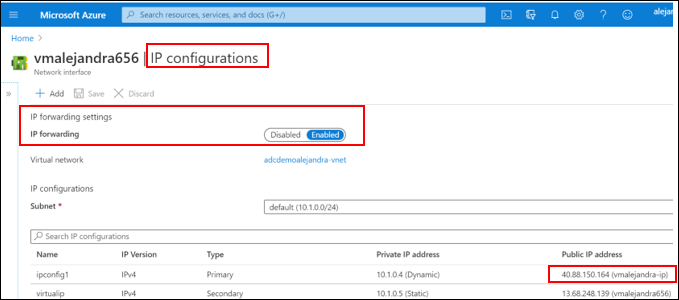

Accédezá全部的资源这是一个点菜式的选择

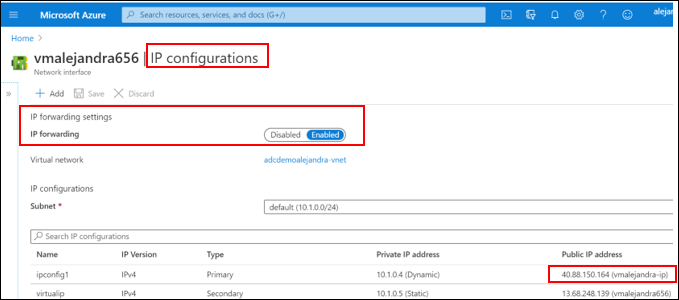

Selectionnez配置IPnotez l '消化道ADC

Activez les paramètres de transfer IP, enregistrez les modify。

配置地址IP virtuelle

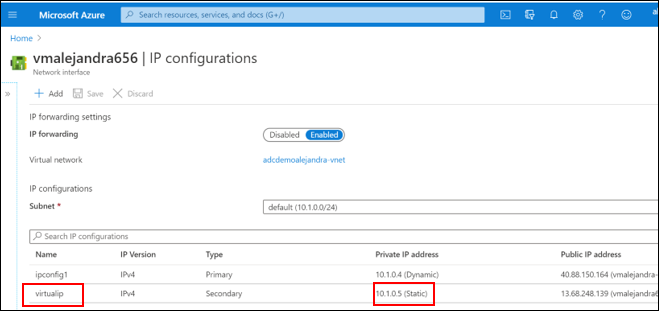

双击苏尔Ajouter, definissez

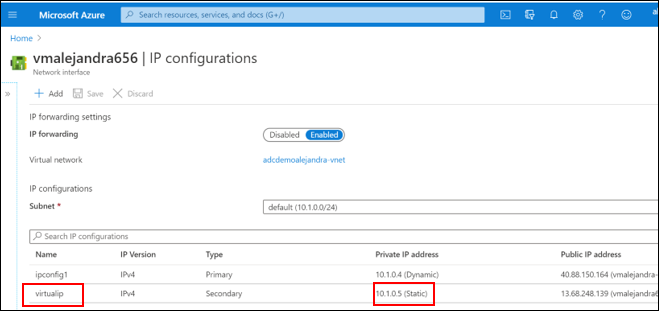

virtualip这是一种新的配置。Selectionnez静态给我一个新地址,IP après,我的地址

主动选择公共地址和新公共地址

记录les修改

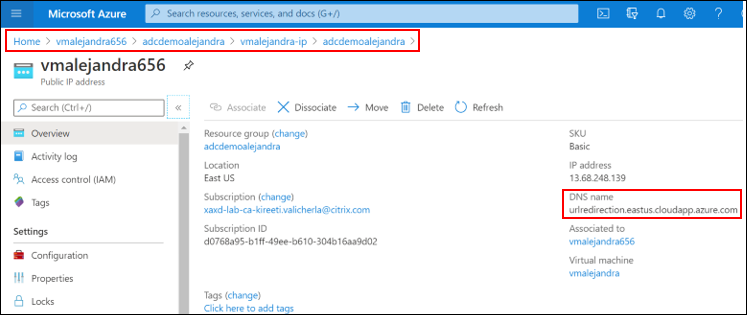

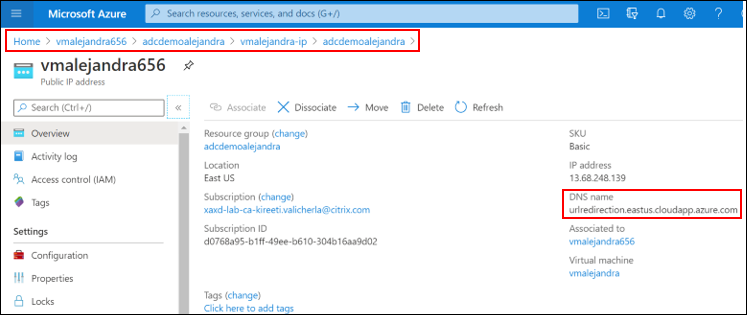

为客户配置完整的域名

Accédez à la resource地址IP publique créée pour la

virtualip配置双击苏尔配置et ajoutez une étiquette DNS(以cet为例,

urlredirection.eastus.cloudapp.azure.com)

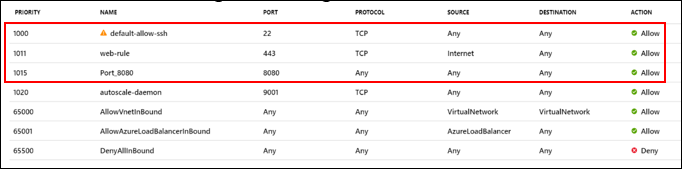

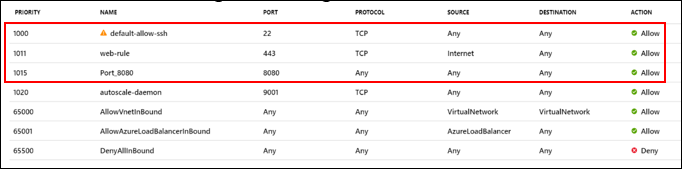

配置者:règles de mise en réseau

Ajouter les règles de mise en réseau suivantes

标记:

您可以选择端口22和443,一个配置terminée,一个端口nécessaires qu ' à连接à控制台à配置。

ce施塔德,l'instance ADC dans Azure est配置

第3节:配置Citrix ADC的代理

在互联网上为导航客户端配置代理的adc。

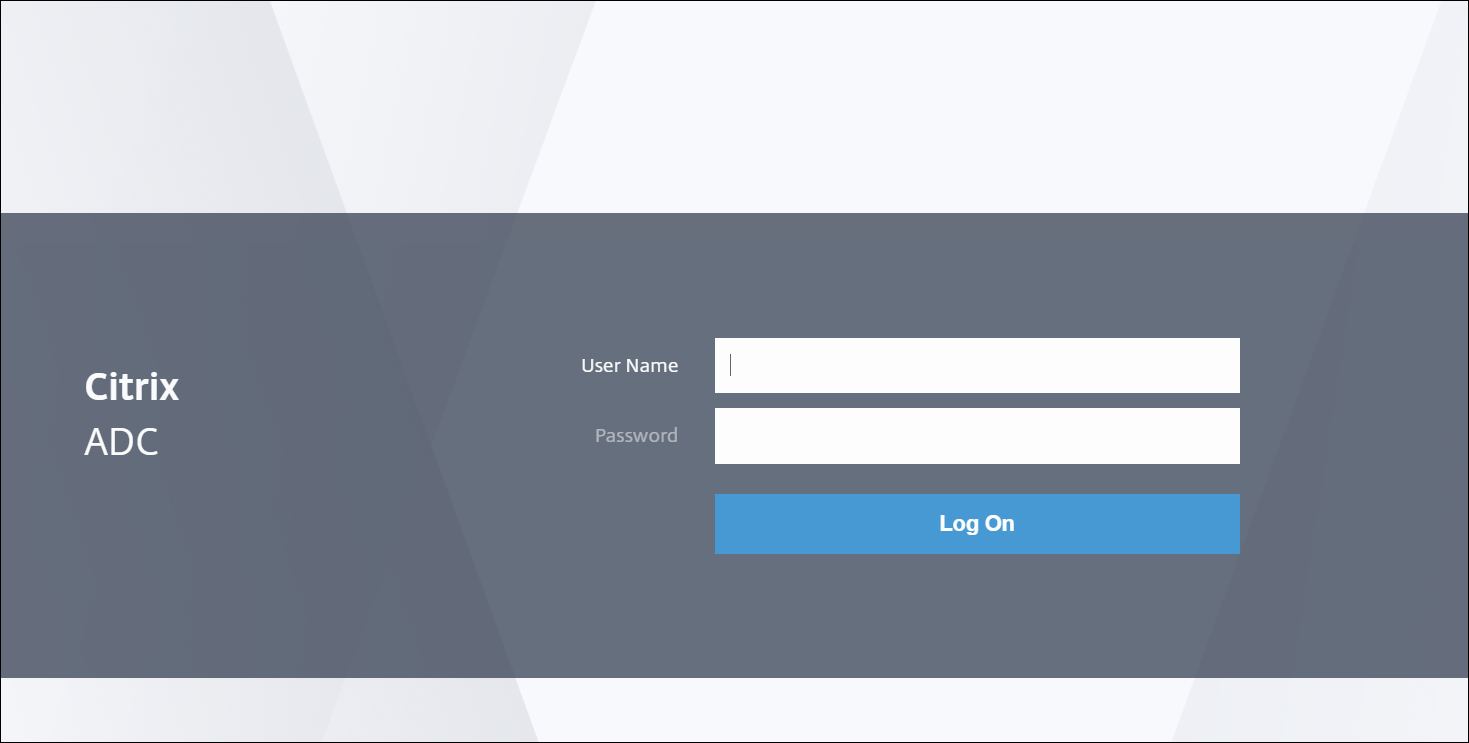

连接à控制台ADC

Accédez à a console de gestion Citrix ADC在进入者的地址中,在航行者的阅读中,向实例公开IP地址

标记:

使用机器的地址,以提供磁带记录,以cet为例

https://40.88.150.164/您可以连接à我们的安慰,我们可以使用您的名字,我们可以连接configurés我们的名字,étapes précédentes

在écran构型的首字母缩写中继续

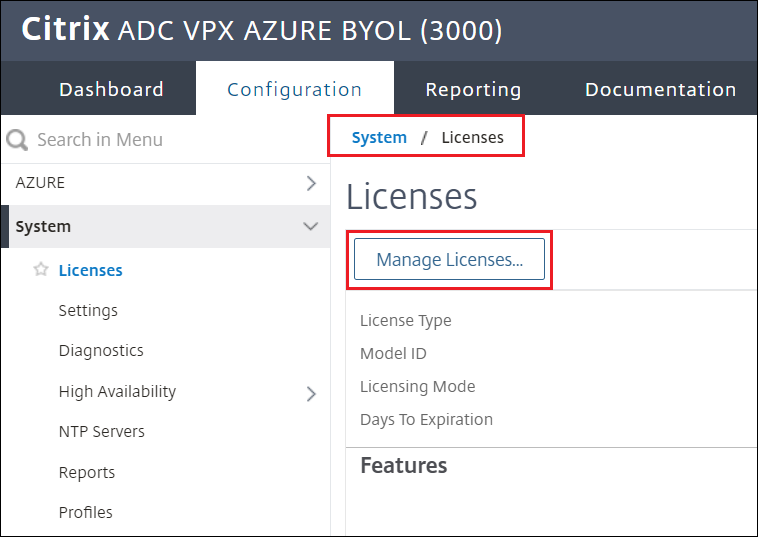

连接到莱斯牌照

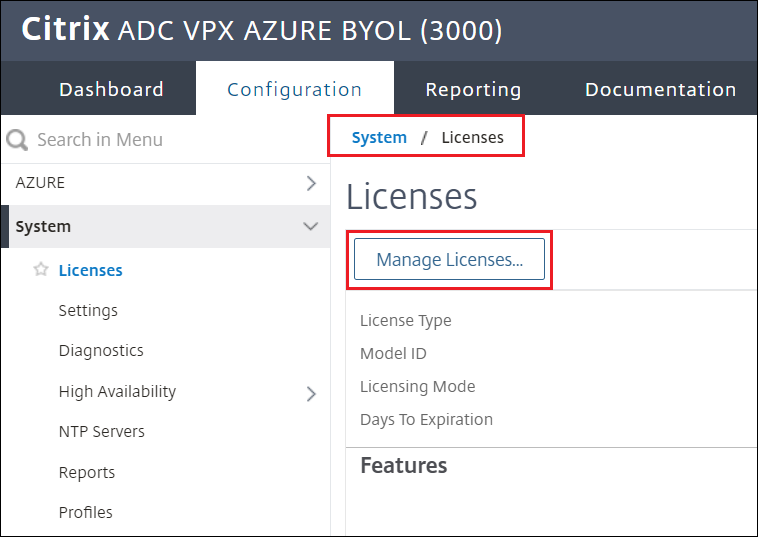

AccédezáSystème >许可证> Gérer les许可证

Chargez les许可证nécessaires pour ADC。

标记:

许可证许可证许可证许可证许可证许可证许可证许可证许可证许可证许可证许可证许可证许可证许可证许可证许可证许可证许可证许可证许可证许可证许可证许可证许可证许可证许可证许可证许可证许可证许可证许可证许可证许可证许可证许可证许可证许可证许可证许可证许可证许可证许可证许可证许可证许可证许可证许可证许可证许可证许可证许可证许可证许可证许可证许可证许可证许可证许可证许可证许可证许可证许可证许可证许可证许可证许可证许可证许可证许可证许可证许可证许可证许可证许可证许可证许可证许可证

RedemarrezLe serveur après avoir téléchargé双许可证。

Après le redémarrage, connectez-vous à nouveau à la gestion

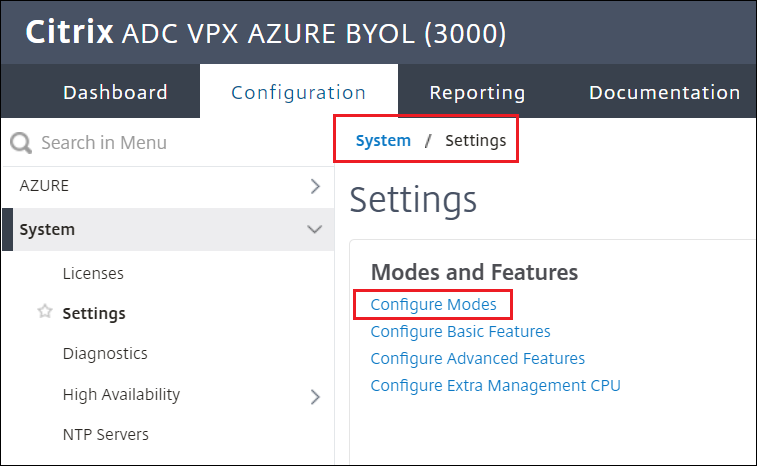

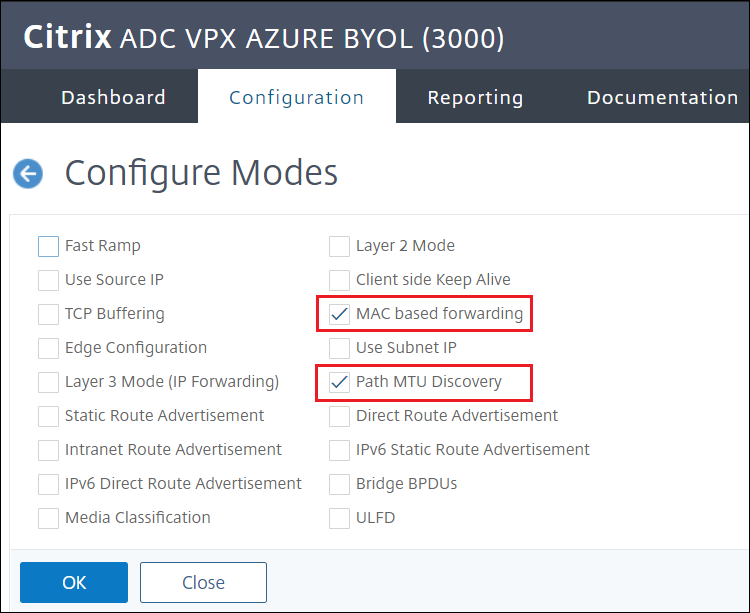

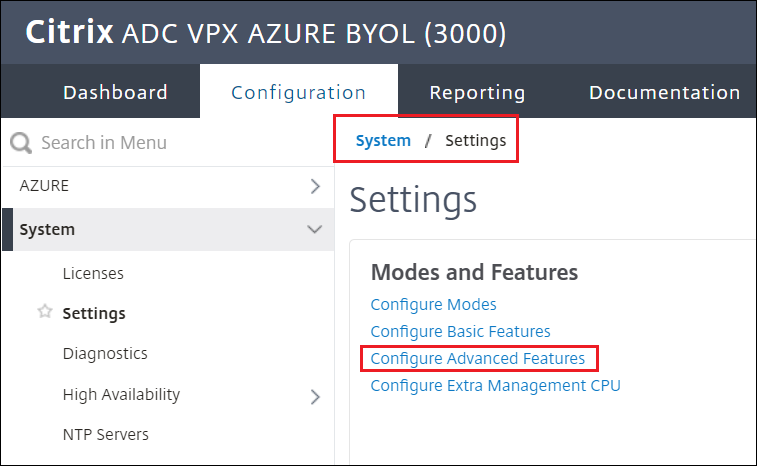

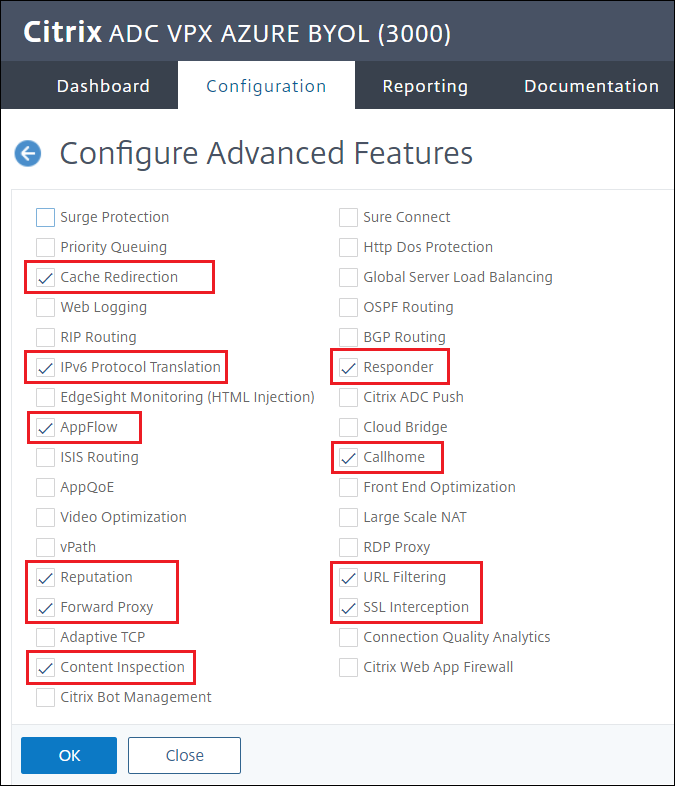

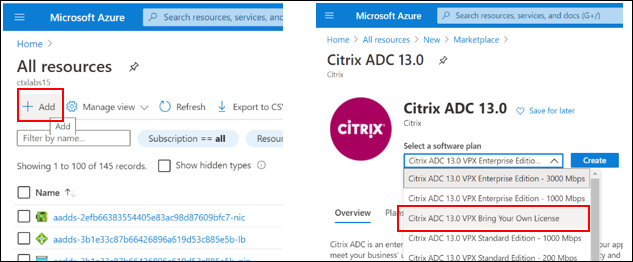

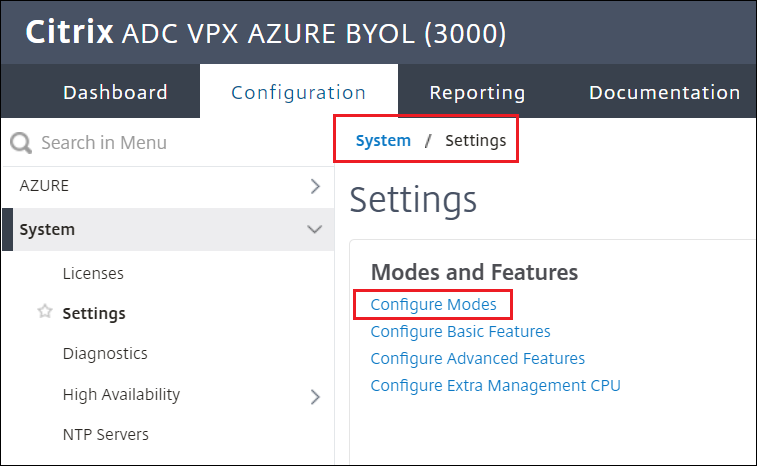

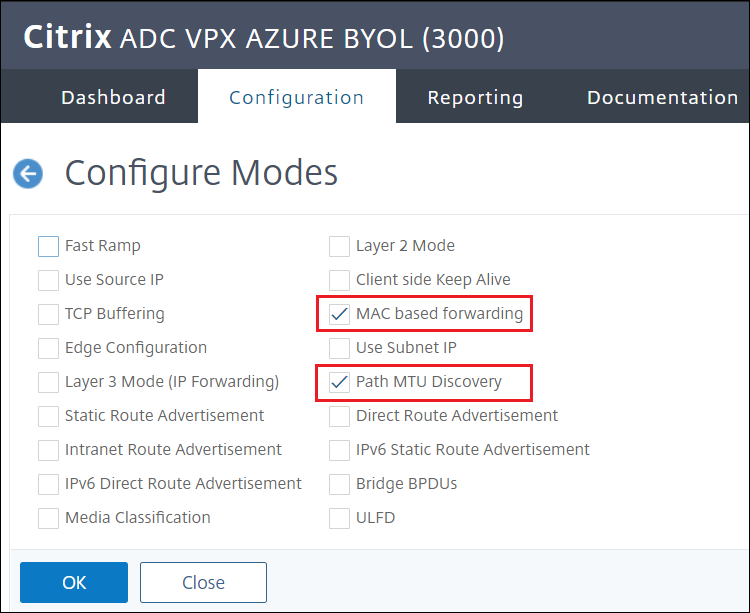

AccédezáSystème > Paramètres >配置模式

我们有两个选择être activées转移basé sur Mac埃特拉découverte du MTU de chemin

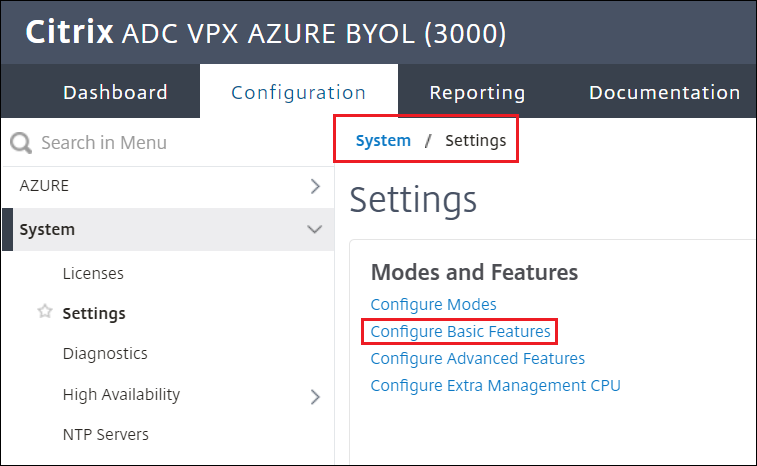

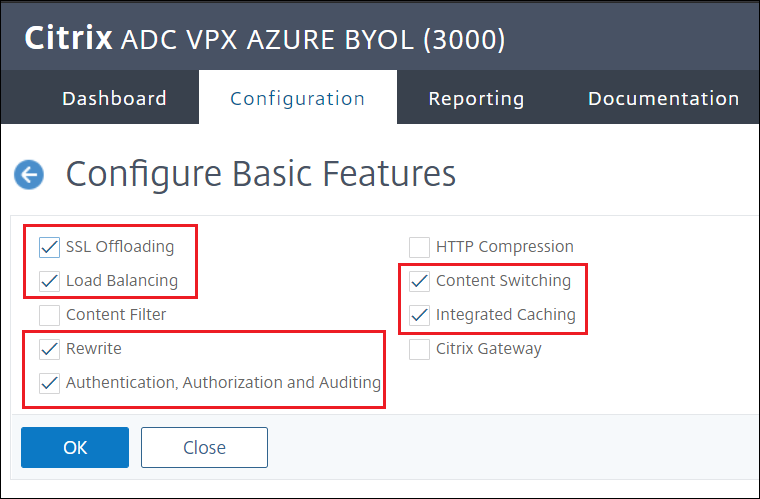

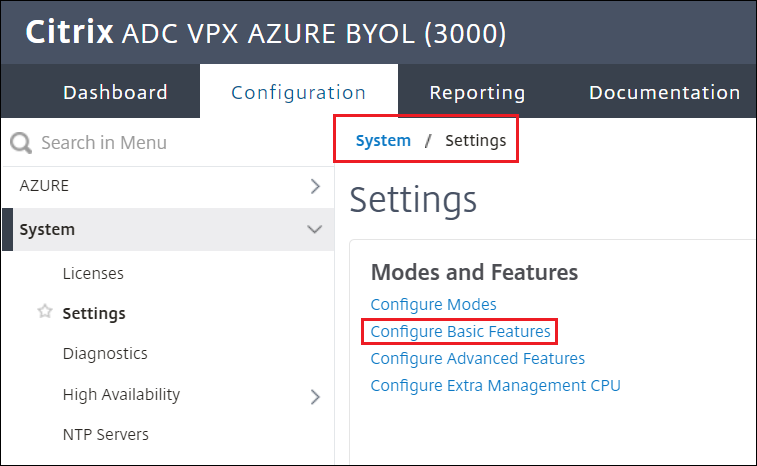

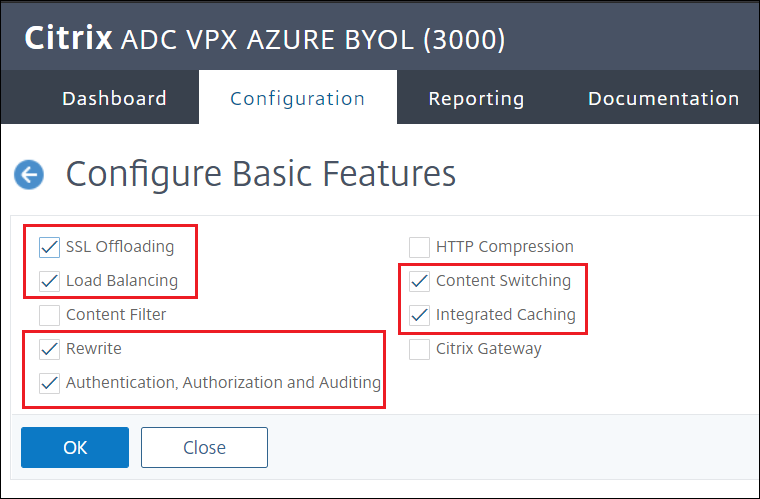

Accédezá系统>参数>基本功能配置器

Selectionnez:

SSL卸载负载平衡,重写身份验证、授权和审核,内容交换,等。集成缓存

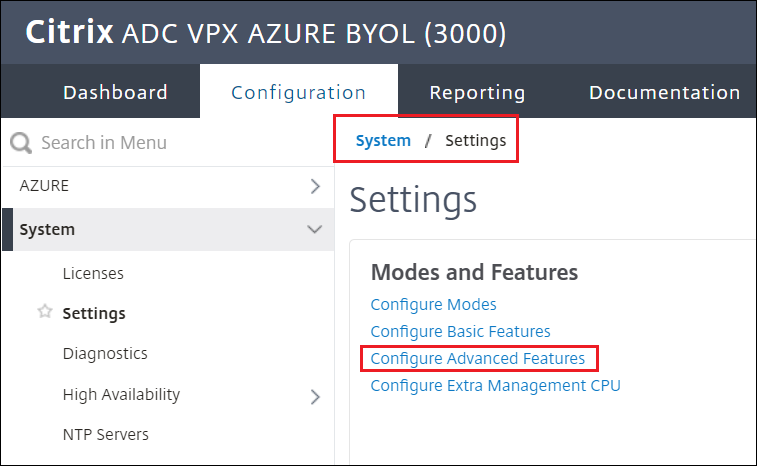

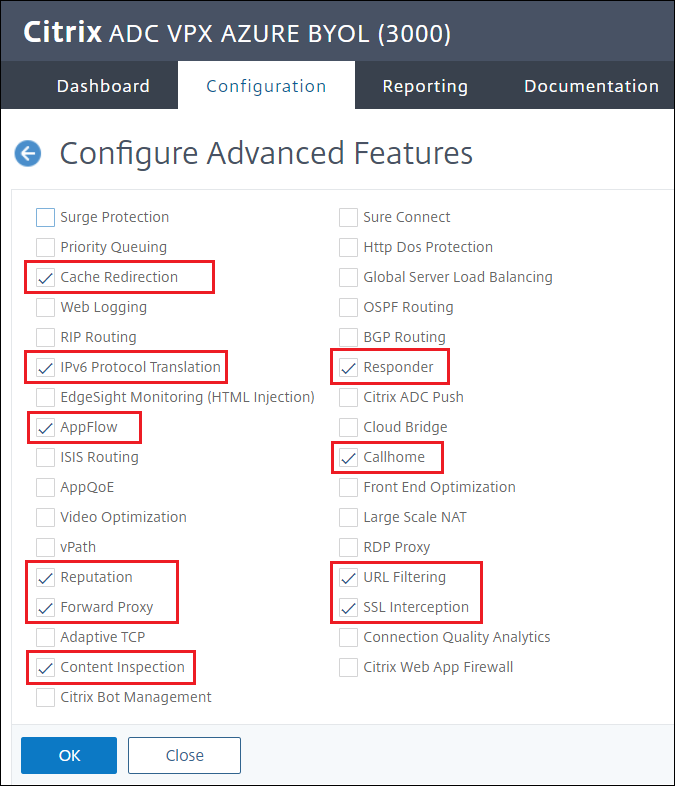

AccédezáSystème > Paramètres >配置les fonctionnalités avancées

Selectionnez:

缓存重定向,IPv6协议转换,演示applow,声誉,转发代理,内容检查,应答器,URL过滤,等。SSL拦截

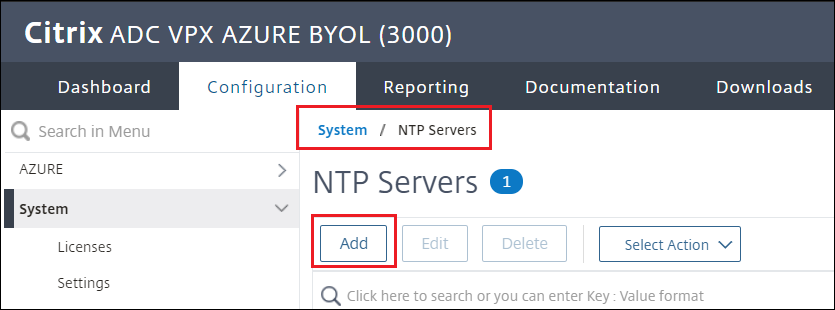

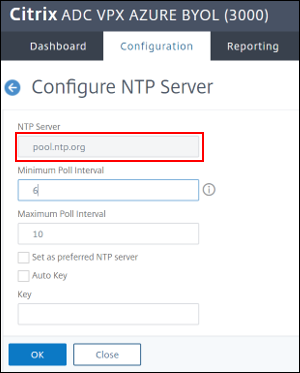

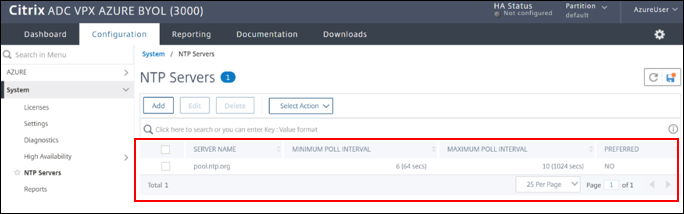

服务器配置器NTP

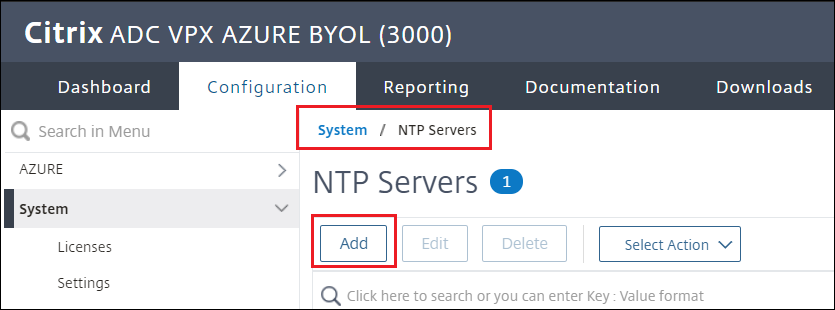

AccédezáSystème >服务器NTP > Ajouter

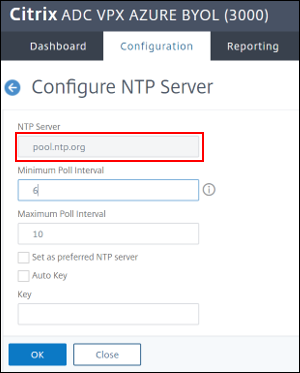

例如Créer un serveur

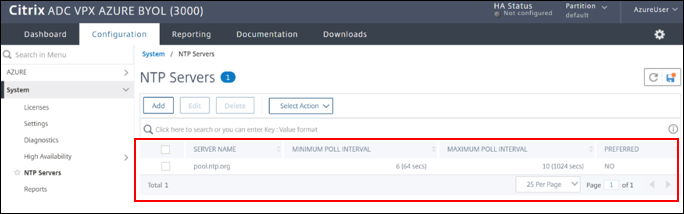

pool.ntp.org

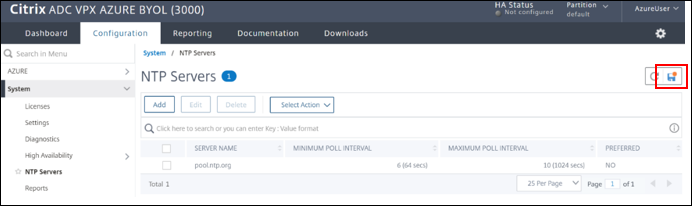

激活NTP lorsque您的êtes invité和définissez le serveur sur activé

在配置上注册à在入口注册的行动部分

我们有一节SSH à ADC的地址,连接您和您的信息和识别您和utilisées lors ADC à part d 'Azure的供应

配置TCP和vServer配置文件

Obtenir les发育阶段

virtualip在第2节中输入命令(在cet示例10.1.0.5中)Exécutez les commandes suivantes avec l '

sslproxy地址,比如virtualip:Pour ajouter un profile TCP:

add ns tcpProfile proxy-tcpprofile01 -dynamicReceiveBuffering ENABLED -KA ENABLED -mptcp ENABLED -mptcpDropDataOnPreEstSF ENABLED -mptcpSessionTimeout 360 -builtin MODIFIABLE为你的主人倒一杯酒

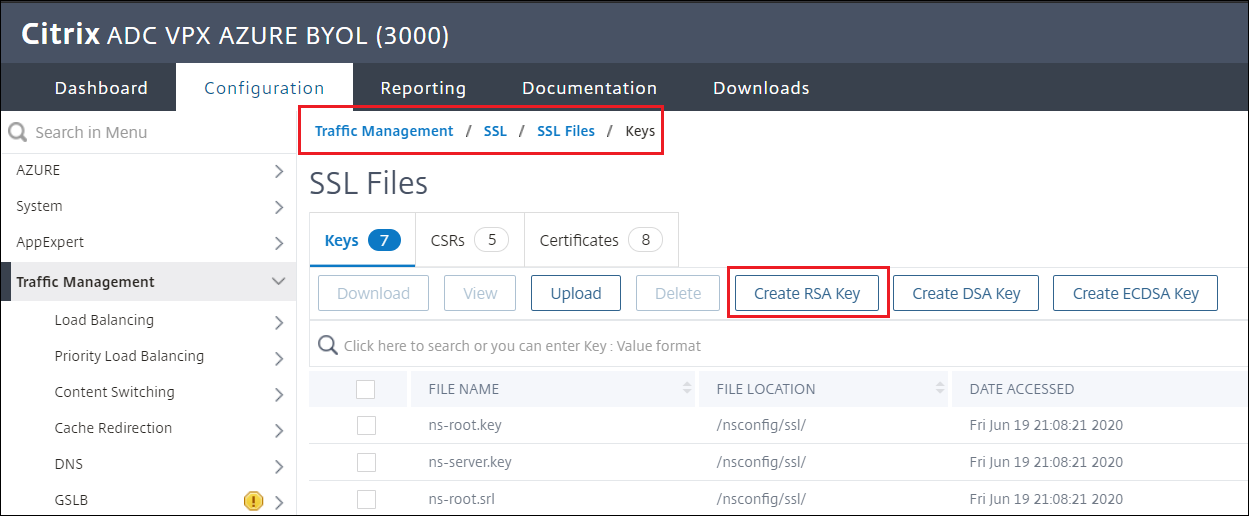

添加cs vserver sslproxy01代理10.1.0.5 8080 -cltTimeout 360 -tcpProfileName proxy-tcpprofile01 -persistenceType没有绑定cs vserver sslproxy01 -lbvserver azurelbdnsvserver添加netProfile proxy-netprofile01 -srcIP 10.1.0.5 -srcippersistency启用mbf启用-proxyProtocol启用-proxyProtocoltxversion V2设置cs vserver sslproxy01-netProfile proxy-netprofile01 set ssl vserver sslproxy01 -sslProfile ns_default_ssl_profile_frontend save ns config将修饰符莱斯产品的du缓存, revenez à关于航海的会议

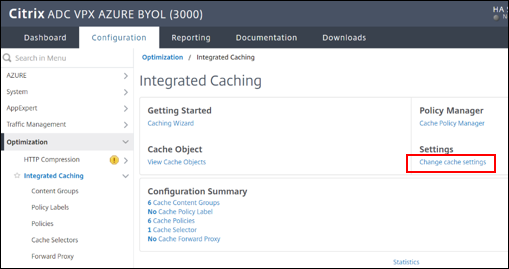

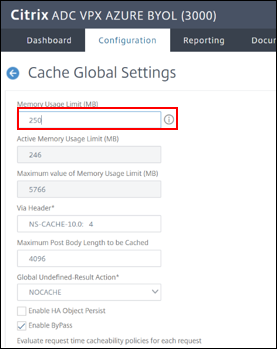

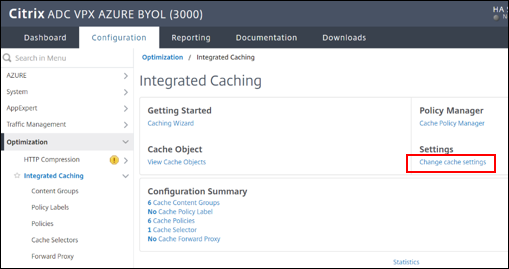

Accédezá优化>协议缓存intégrée

AccédezáParamètres > Modifier les paramètres du cache

Definissez限制使用mémoire苏尔

250 MB南埃特克利克斯酒店好吧

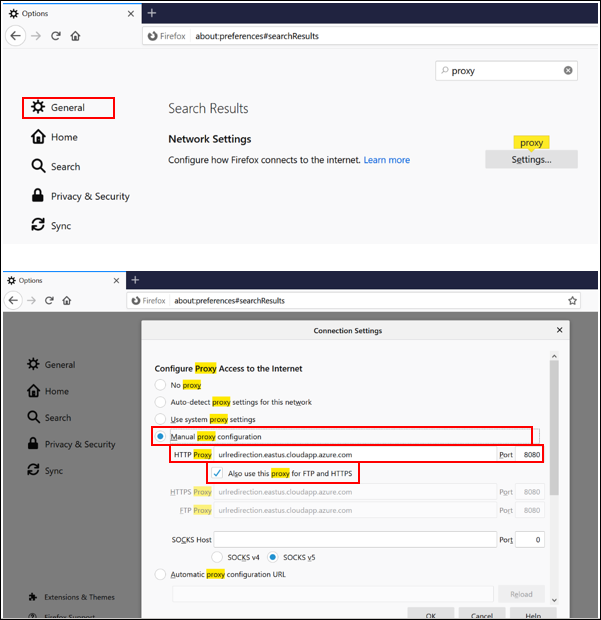

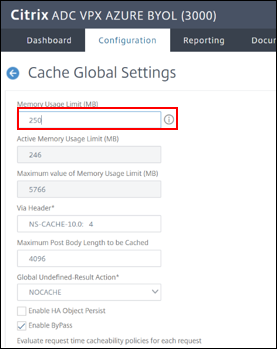

配置客户端重定向url

在客户端,例如Firefox

配置导航器代理

virtualip,IP publique ou nom de domaine Complete:第2节中的8080 que VOU avez配置(示例部分,urlredirection.eastus.cloudapp.azure.com: 8080)

请在ADC configuré上维护我们的权利,testez toute connectivité de site Web à parr du navigator avec l 'ADC agissant come un proxy。

第4节:配置拦截SSL

L'interception SSL利用了交通拦截策略,bloquer ou autoriser。Citrix推荐使用交通拦截策略和战略以及特定交通流量下的轮廓线。

引用:

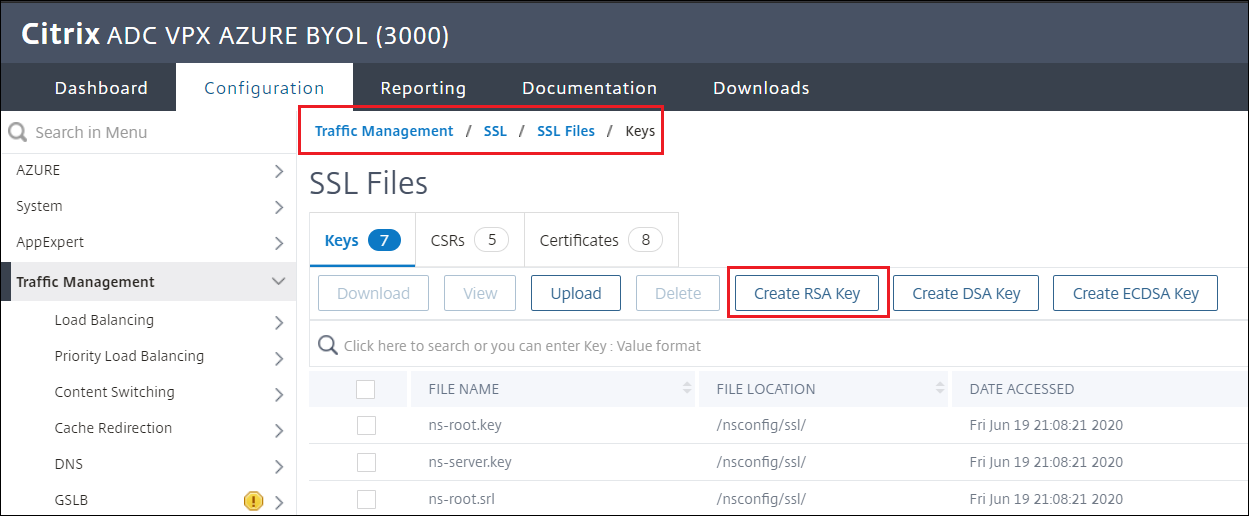

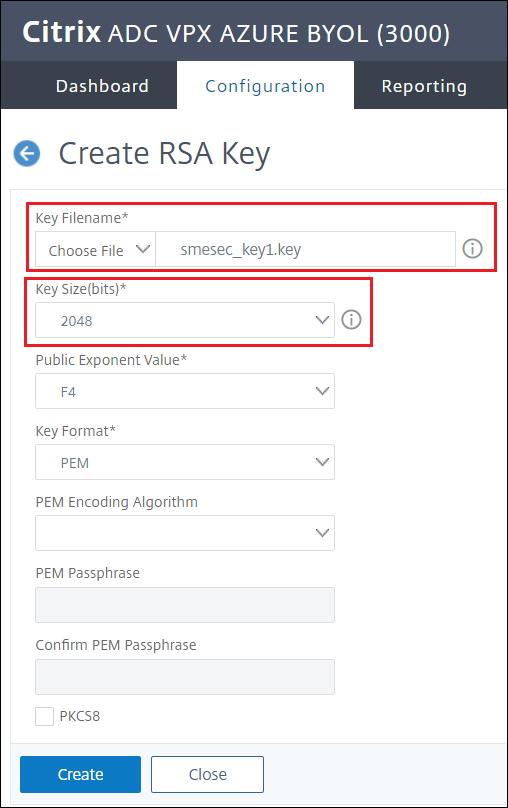

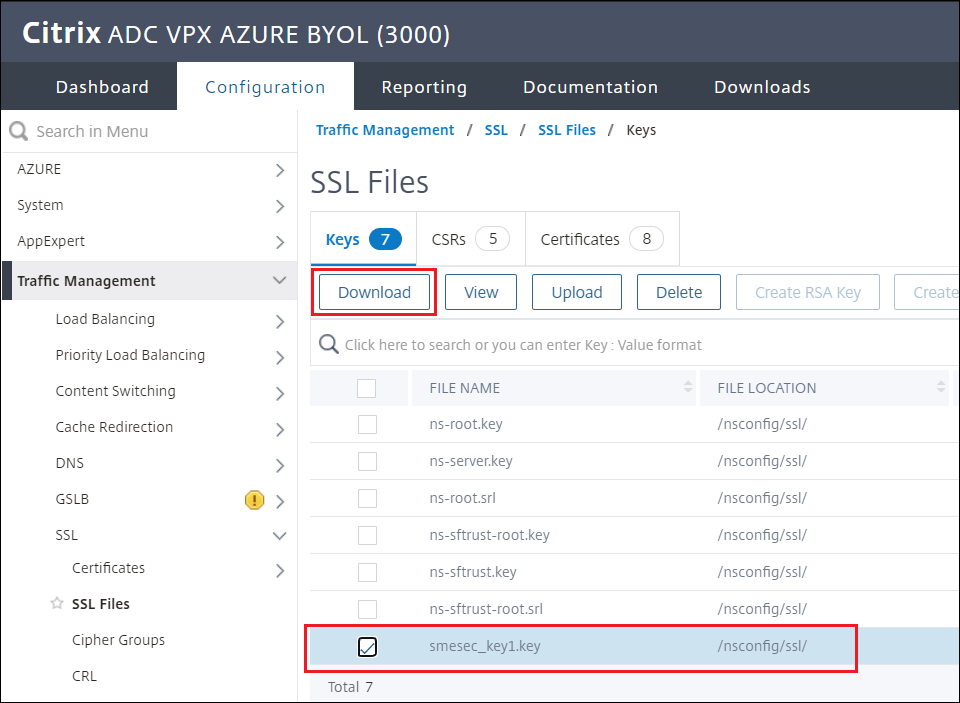

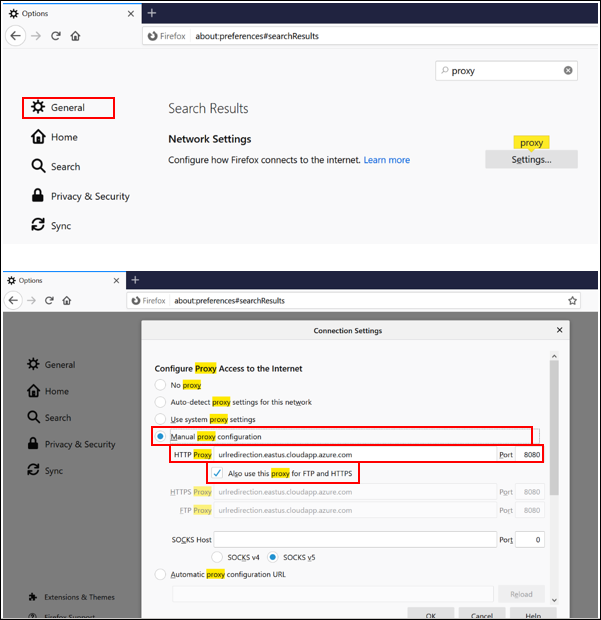

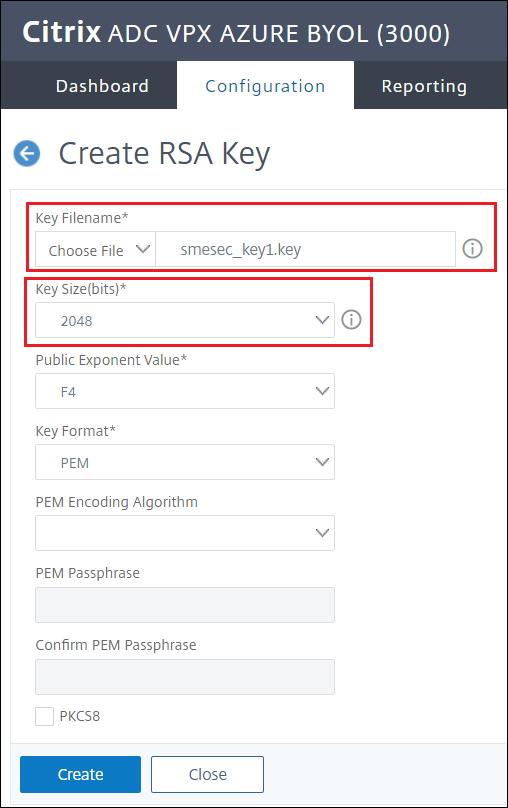

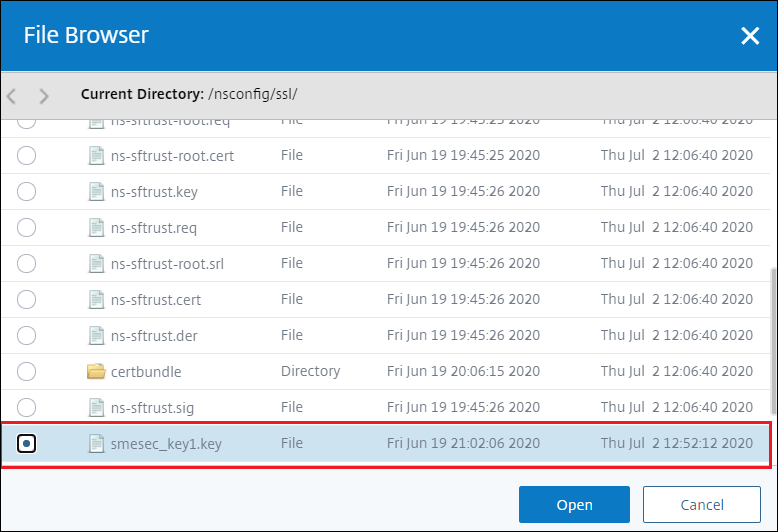

Créer une clé RSA

AccédezáGestion du traffic > SSL > Fichiers SSL > Clés

SelectionnezCréer une clé RSA

Sélectionnez le nom du fichier de clé和clé requise的尾巴

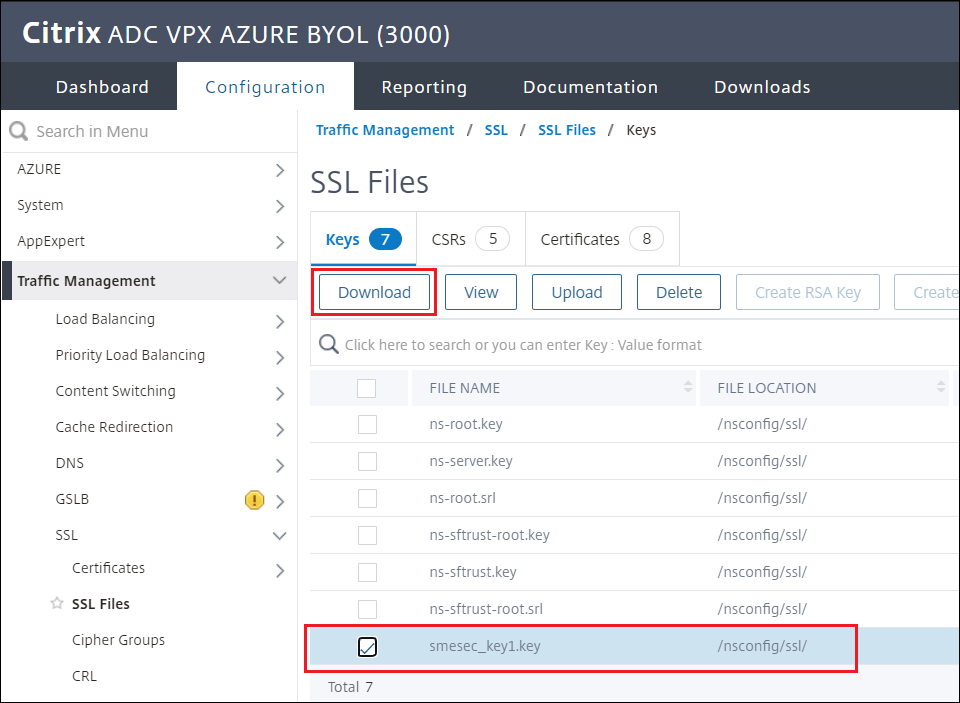

Une fois la clé créée, téléchargez le

钥匙菲舍尔·普卢恩利用率报告

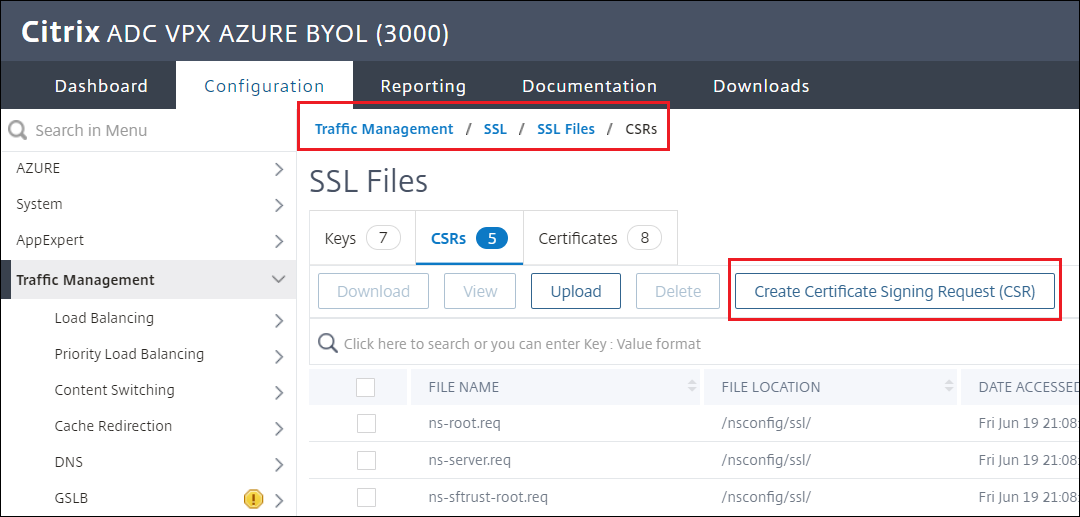

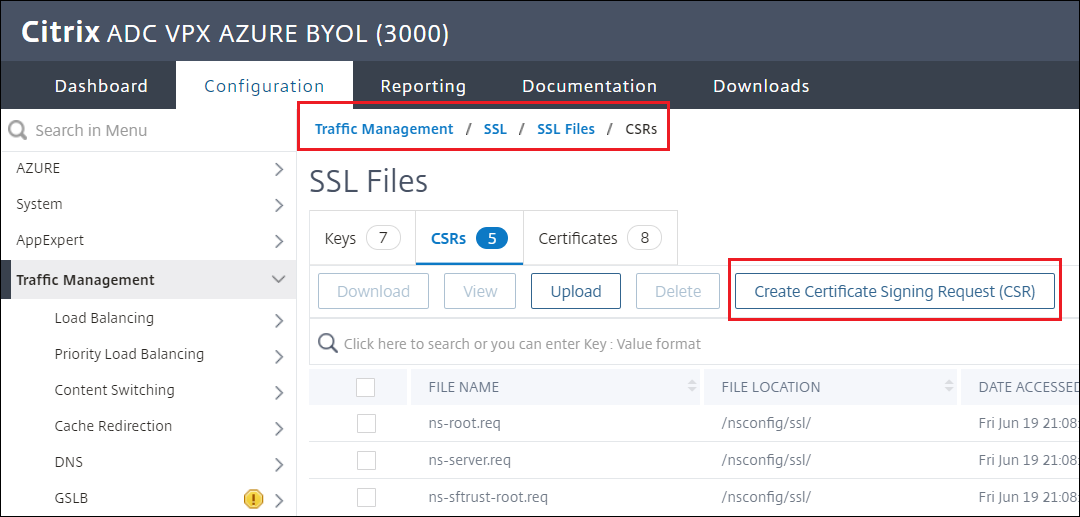

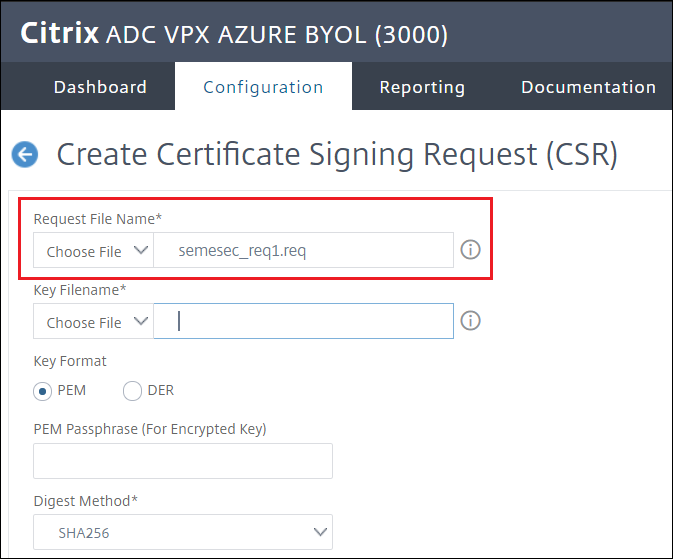

Créer证书签名要求(CSR)

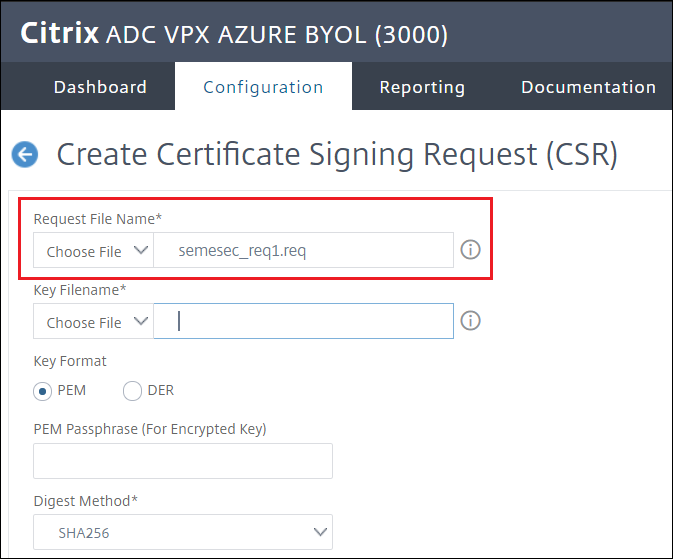

Accédezá交通管理>SSL>Fichiers SSL>CSR>要求认证签名(CSR)

例如,Nommez le fichier de requête

semesec_req1.req

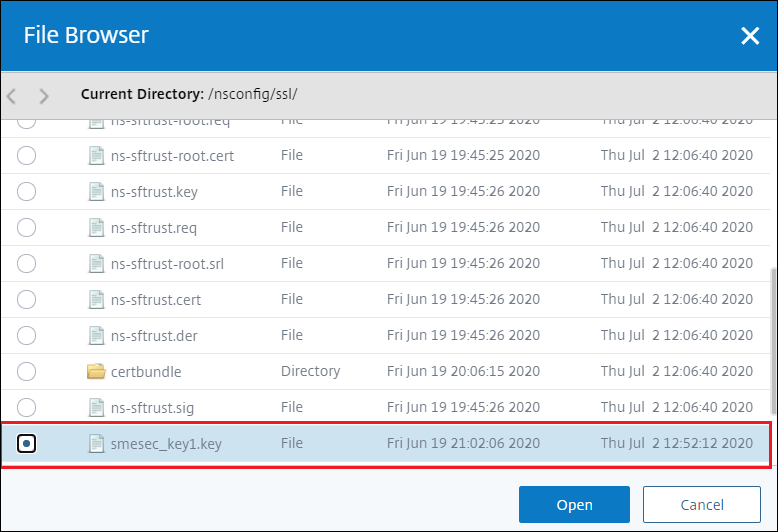

诺姆杜河畔集团fichier de clé > AppliquerLe nom du fichier clé est celui créé à l ' étape précédente,在cet中

smesec_key1.key

Après avoir sélectionné la clé, continuez à remplir les espaces requis: Nom commun, Nom de l 'organisation and État ou province

双击苏尔克里尔

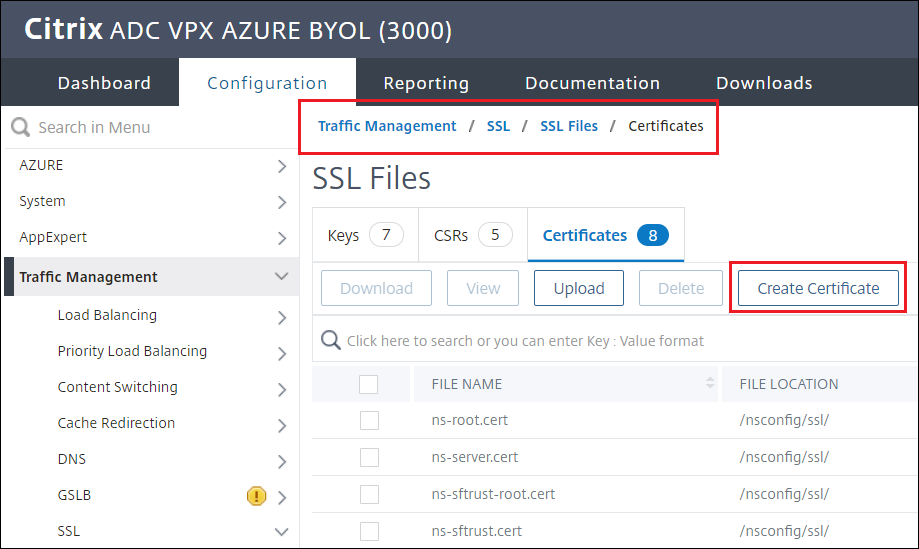

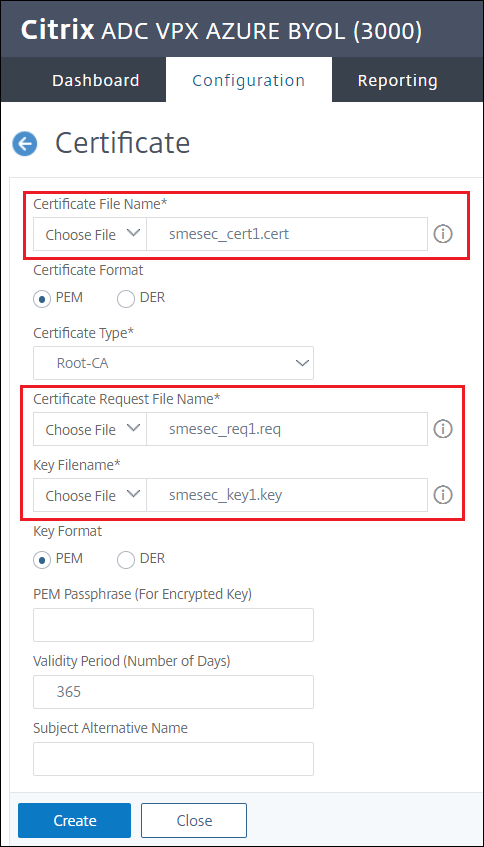

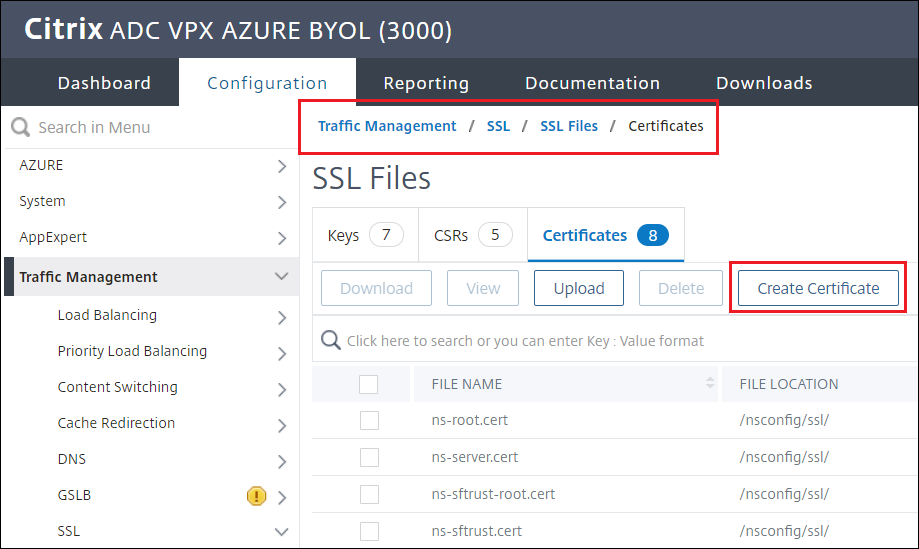

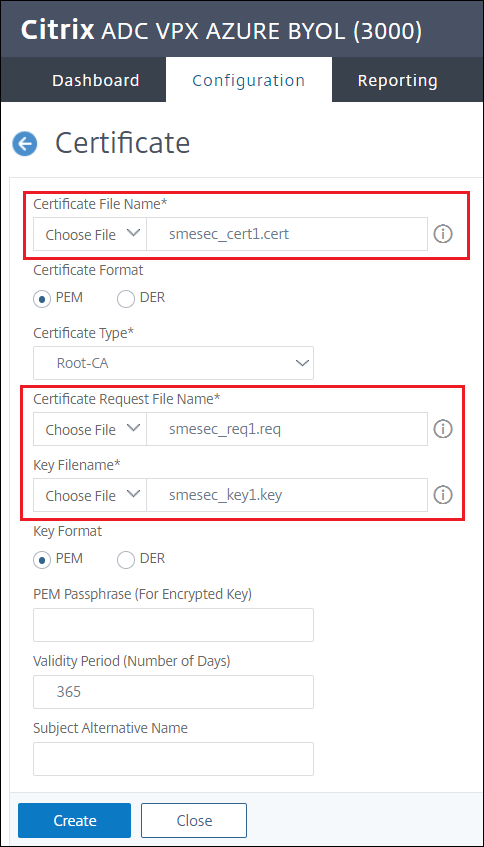

认为联合国证书

AccédezáGestion du traffic > SSL > Fichiers SSL > Certificats > Créer un certificat

请用一个证书的名称,然后选择要求证书的文件(

.req)和clé的化名(钥匙) créés lors des étapes précédentes

双击苏尔克里尔

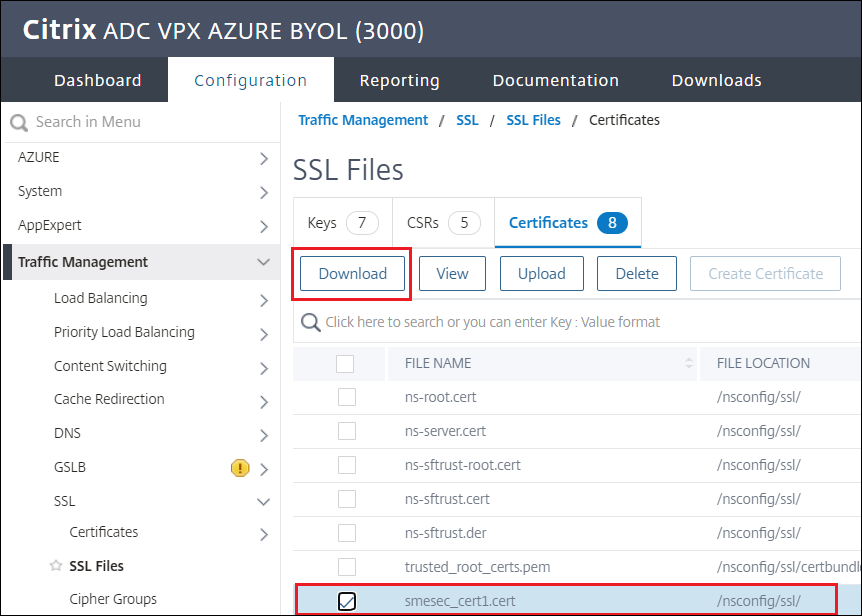

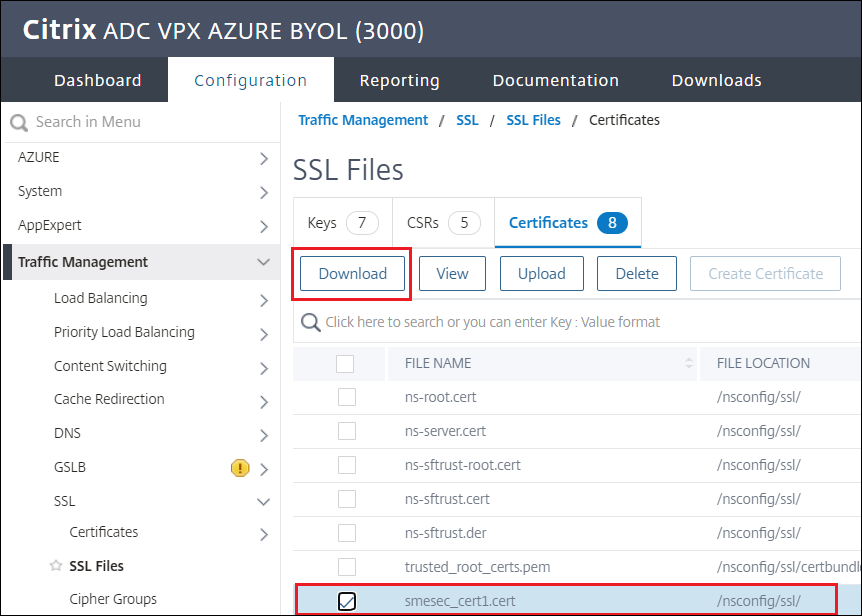

Une fois le certificate at créé, téléchargez le

.cert菲舍尔·普卢恩利用率报告

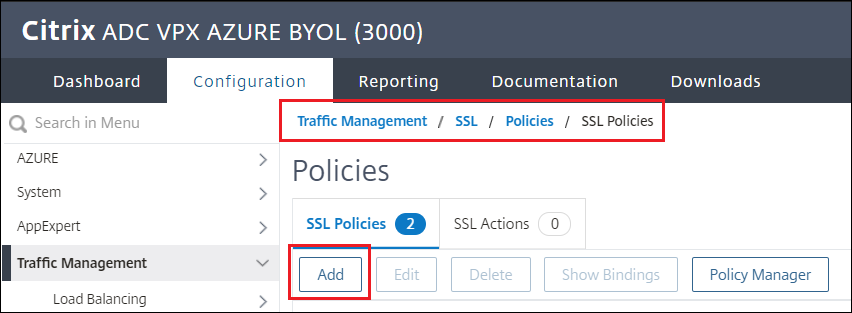

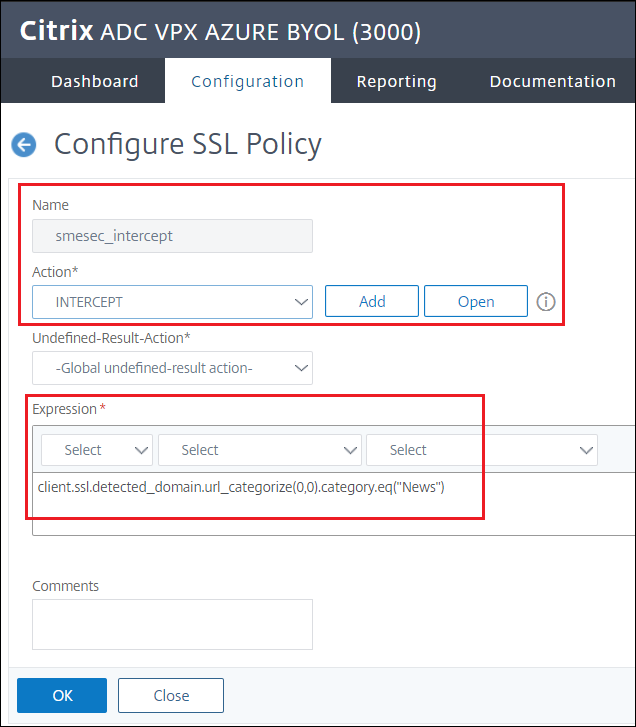

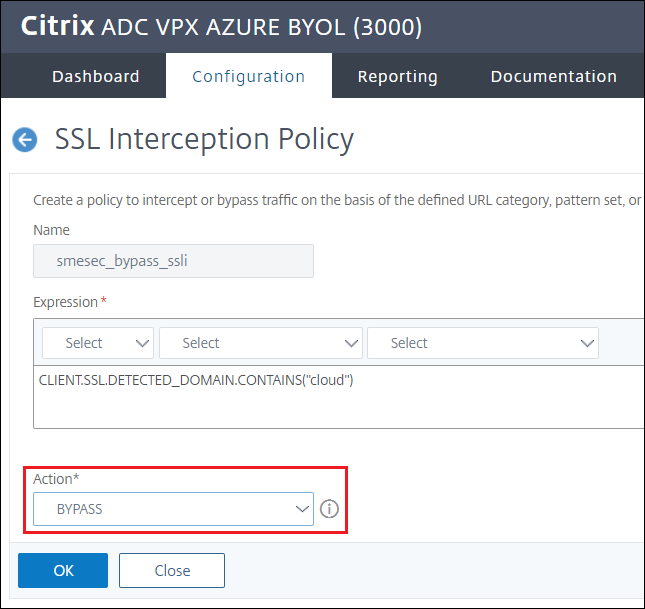

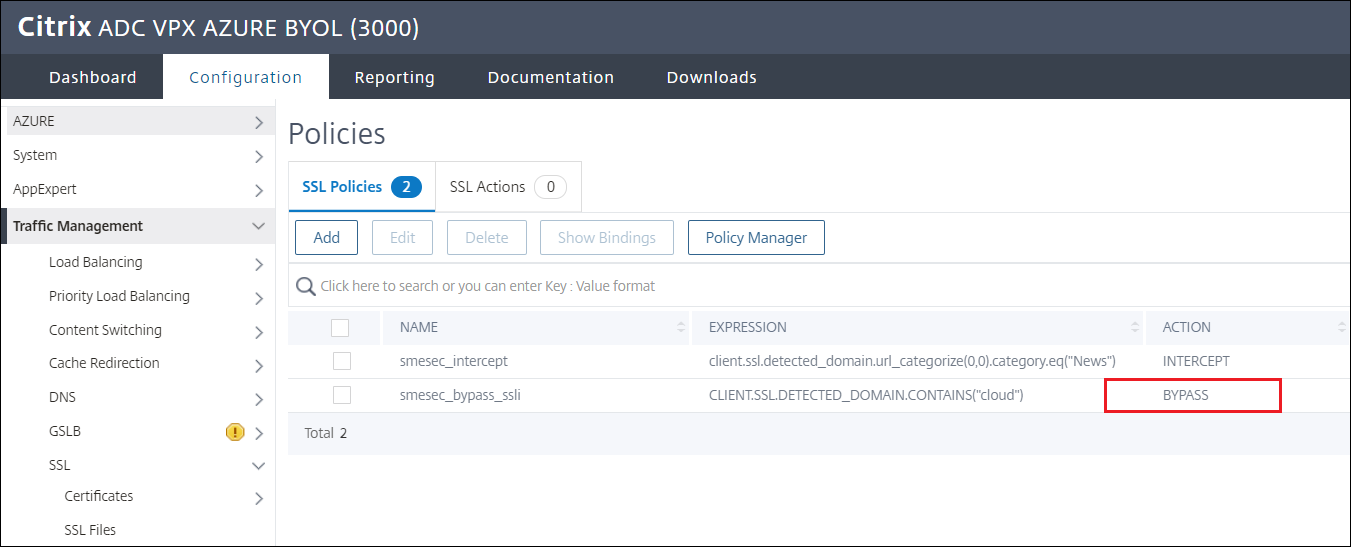

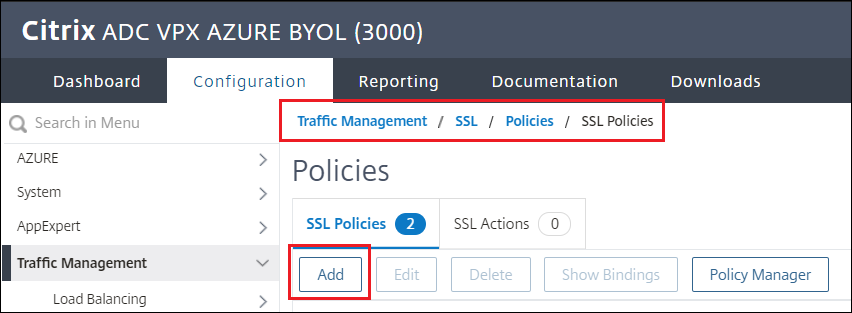

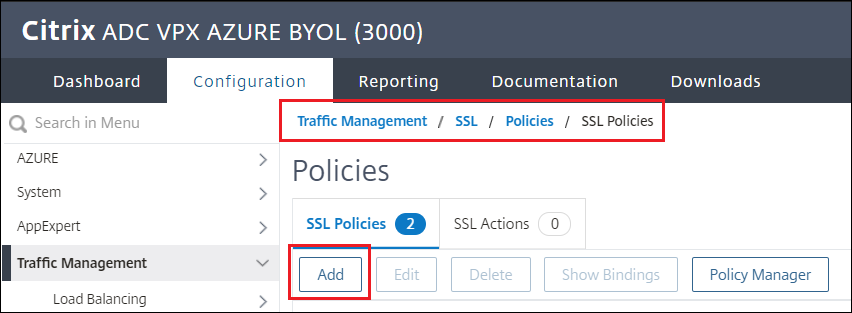

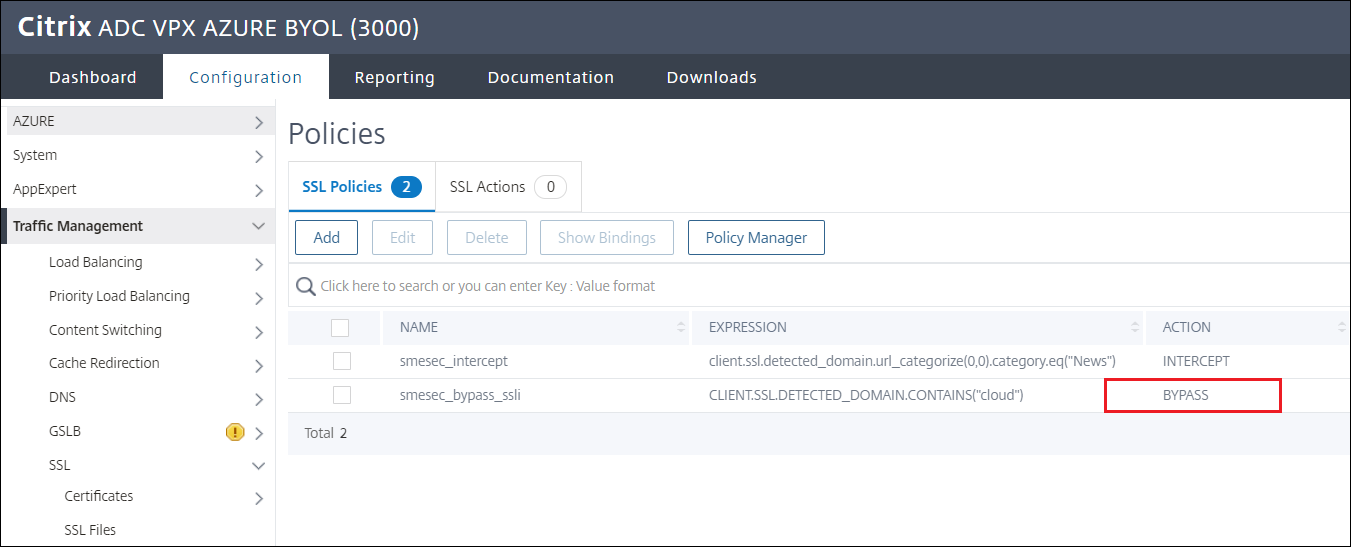

Créer une stratégie SSL拦截

Accédezá> SSL > Stratégies

双击苏尔Ajouter

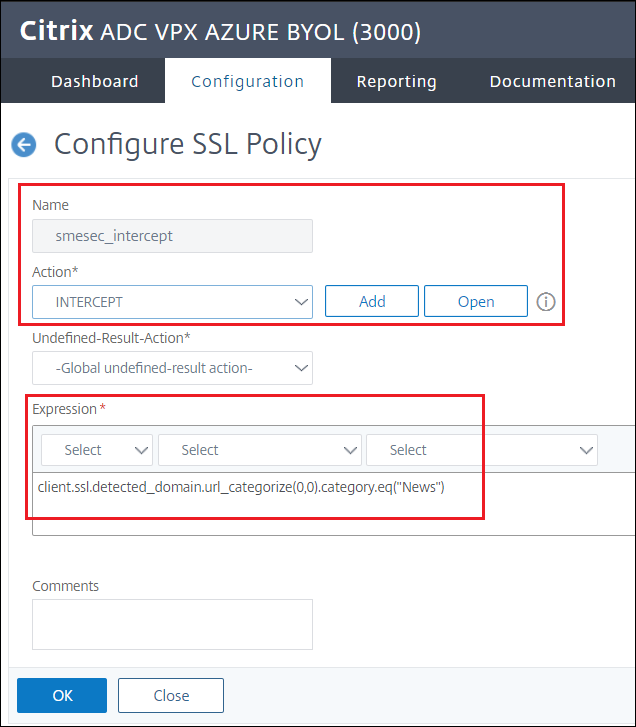

Donnez un nom à la stratégie et sélectionnez行动拦截

新截流器表达式:

client.ssl.detected_domain.url_categorize (0, 0) .category.eq(“新闻”)双击苏尔克里尔

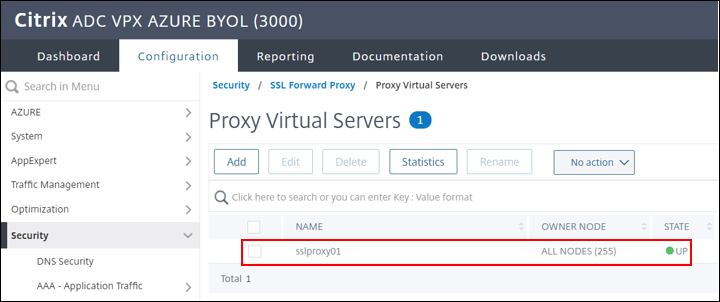

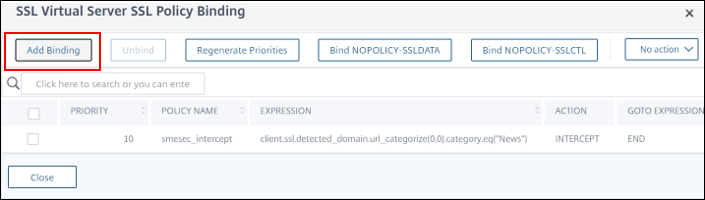

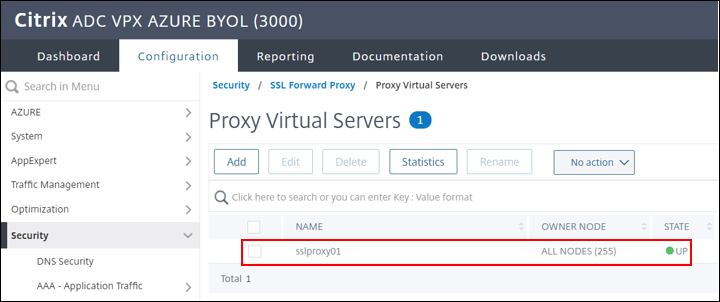

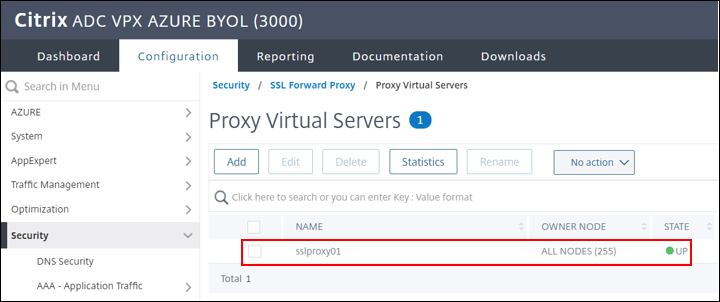

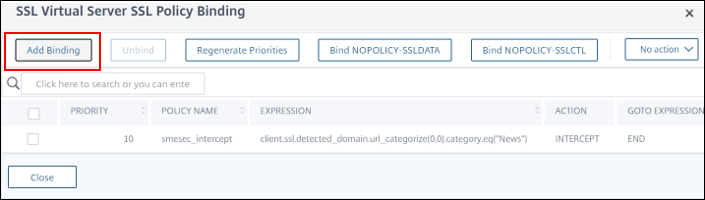

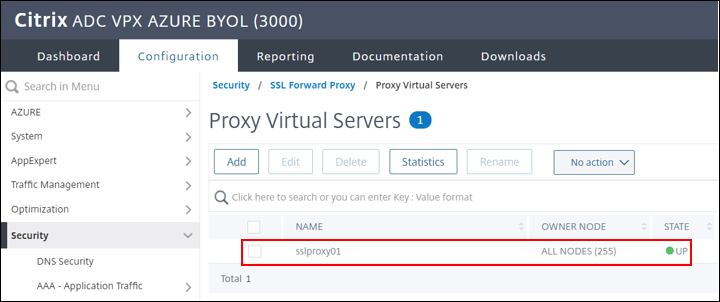

Pour lier la stratégie截取服务器虚拟,accédez àSécurité>代理传输SSL>服务器虚拟代理

Sélectionnez le serveur virtuel,以cet为例

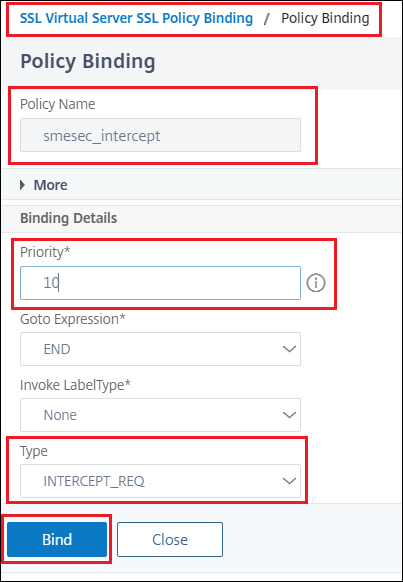

sslproxy01SelectionnezAjouter des stratégies SSL南埃特克利克斯酒店地址为stratégie SSL.

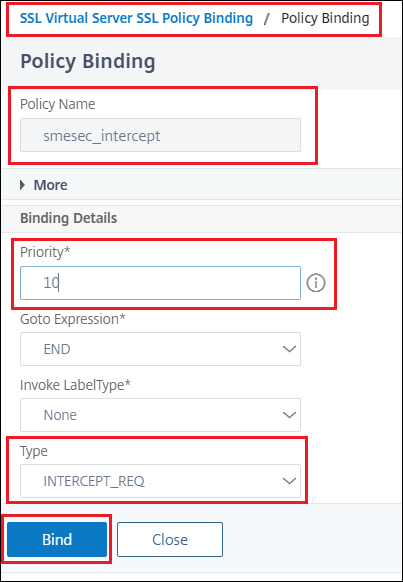

Liez la politique d ' intercept:

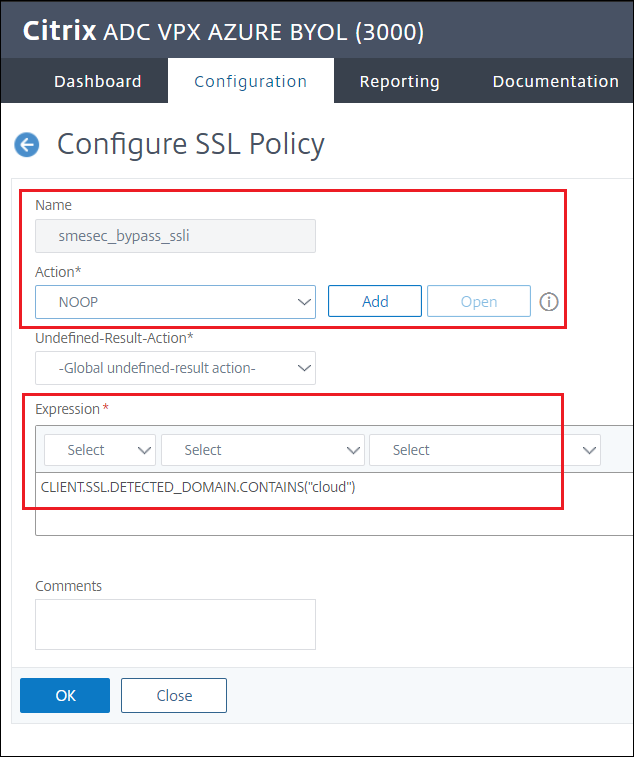

Créer une stratégie de contournement SSL

Accédezá> SSL > Stratégies

双击苏尔Ajouter

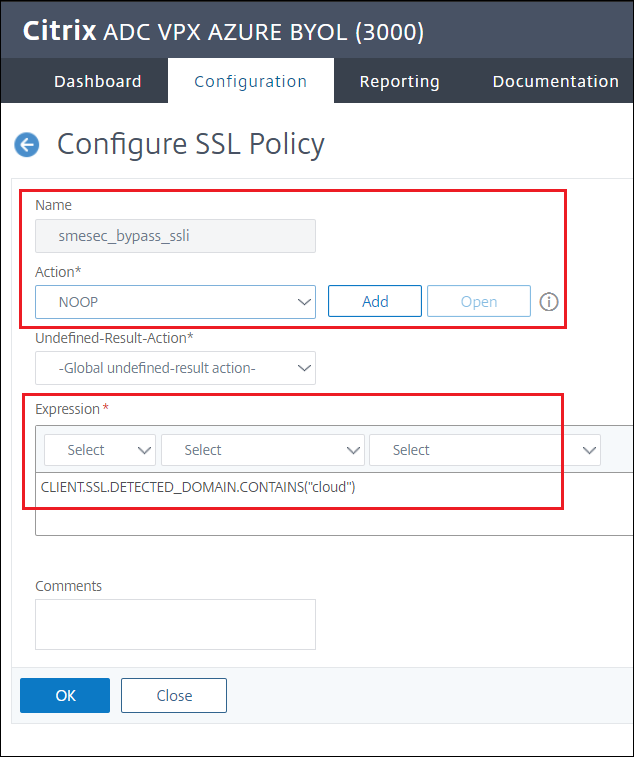

Donnez un nom à la stratégie et sélectionnez行动NOOP -没有选项绕过,voir étape suivante

表达pour contourner la stratégie:

CLIENT.SSL.DETECTED_DOMAIN.CONTAINS(“云”)

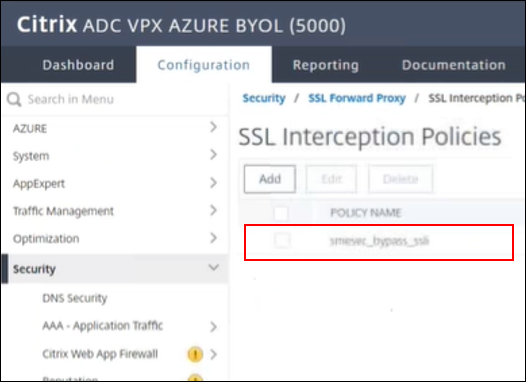

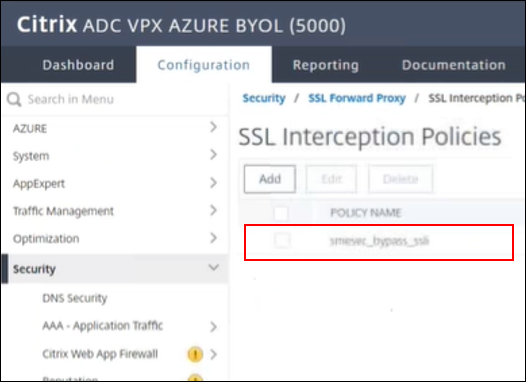

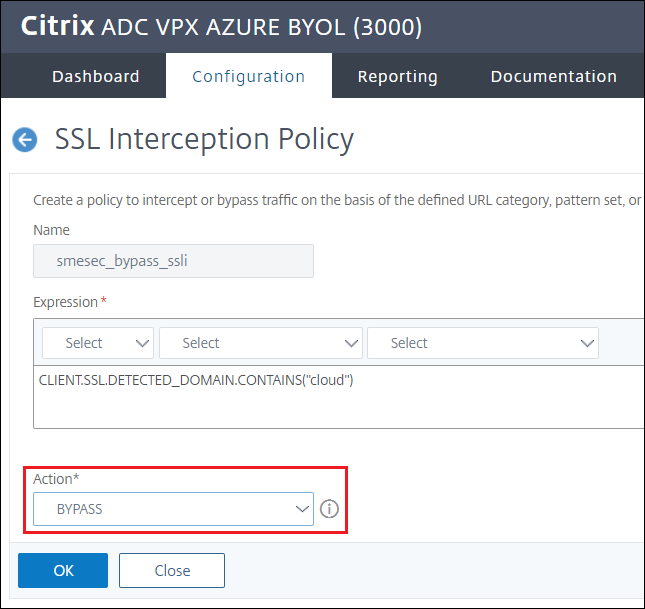

AccédezáSécurité >代理转移SSL > Stratégies d ' interceptSSL

Sélectionnez la stratégie pour la modifier

改变l '动作NOOP à旁路

克里克斯滨海OK酒店。

Vérifiez我的行动是旁路维护

Retournez一> SSL > StratégiesPour vérifier la modification

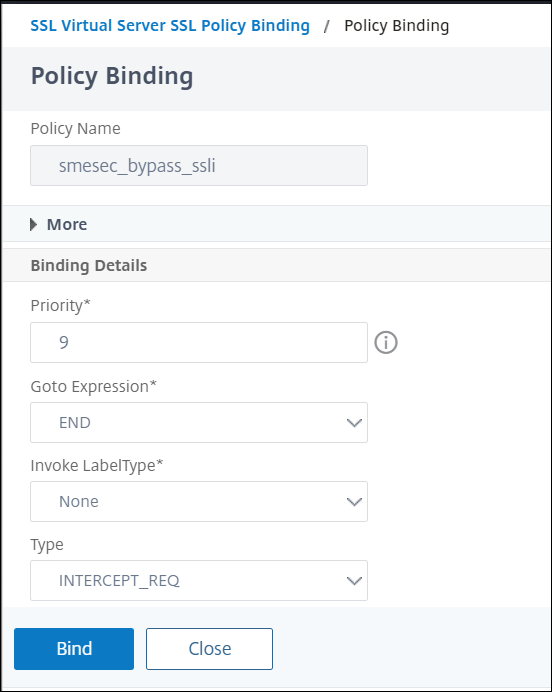

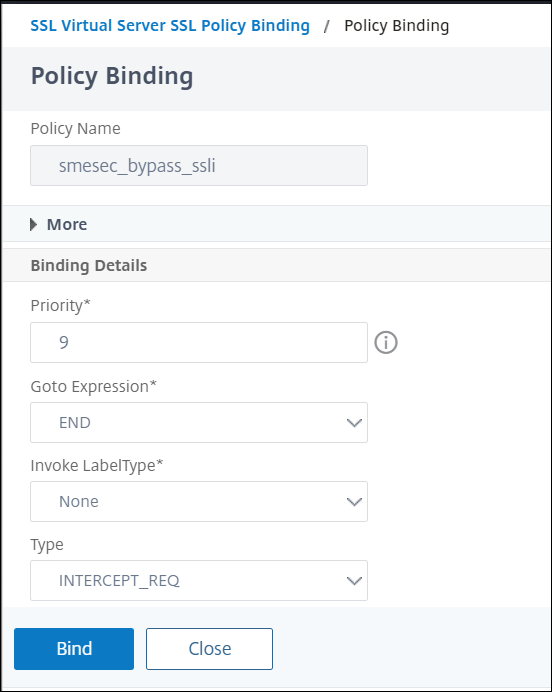

Pour lier la stratégie de contournement au serveur virtuel, accédez àSécurité>代理传输SSL>服务器虚拟代理

双客户服务中心,以丹麦cet为例

sslproxy01SelectionnezAjouter des stratégies SSL南埃特克利克斯酒店战略联络处.

Liez la stratégie de contournement > Ajouter

里尔广场酒店

标记:

这是一个很好的解决方案,它是一个截取交通和导航的方法

launch.cloud.com

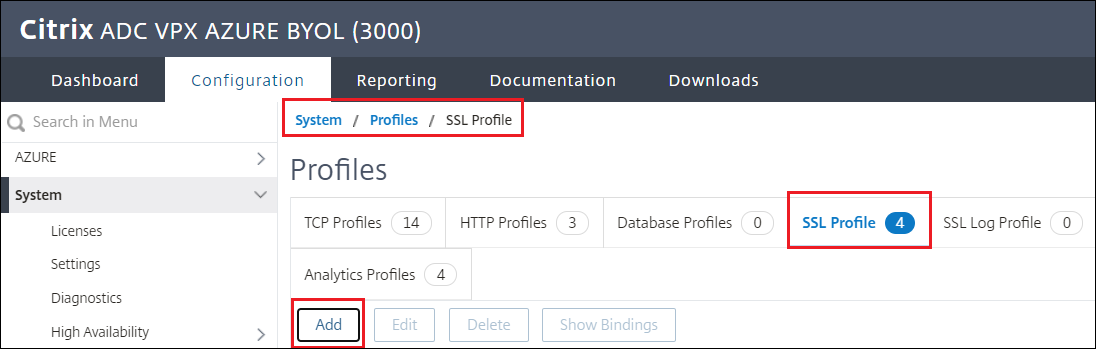

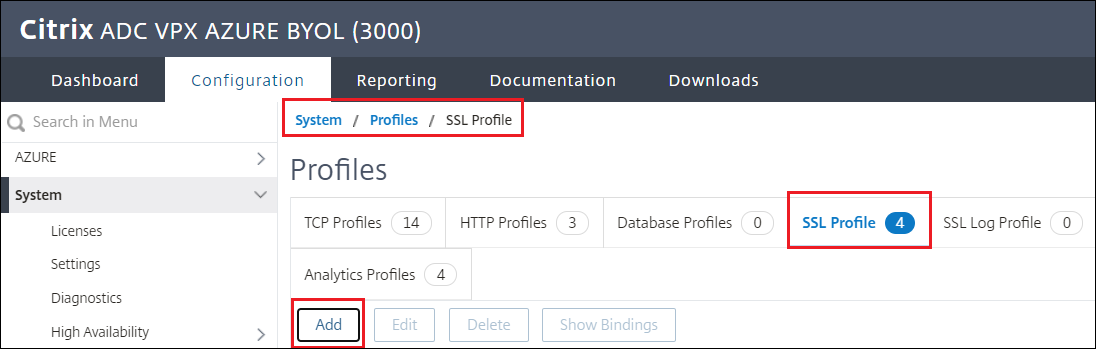

Créer un profile SSL

AccédezáSystème>Profils>Profil SSL>AJAOUTER

Créez le profile en lui donnant un nom, danes cet

smesec_swg_sslprofile

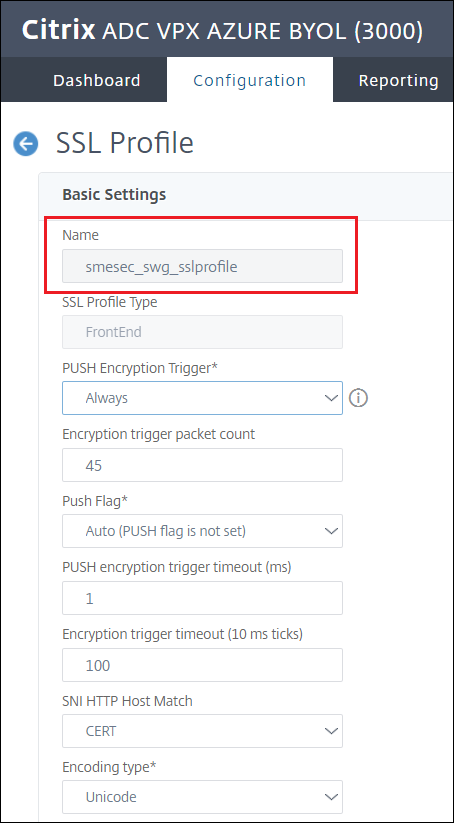

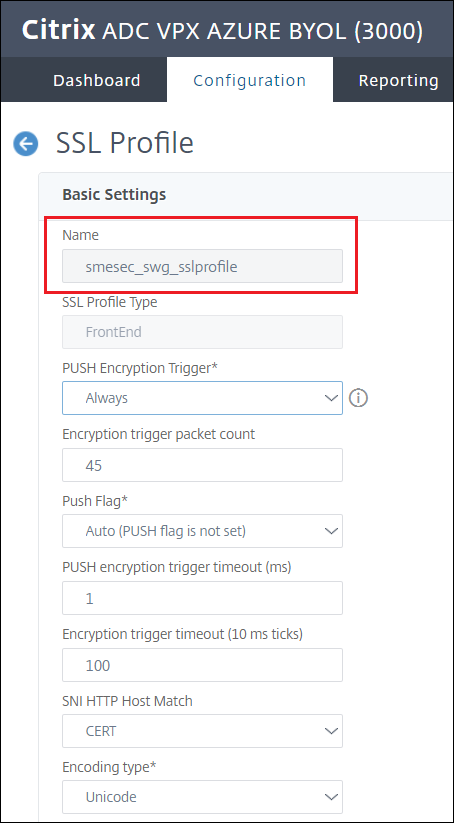

这是一个主动截获SSL会话的案例。

克里克斯滨海酒店。

安装程序的配对clés的证书

Assurez-vous获得联合国

.pfx格式为clés cert-clef avant。报告-您à l ' étape suivante为您提供façon de générer un的指示.pfx费希尔à部分钥匙成套.cert你可以点击précédemment téléchargés。

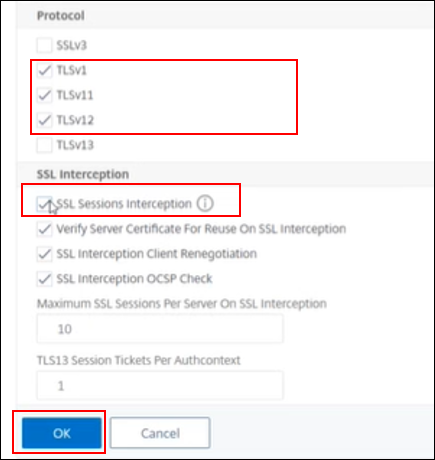

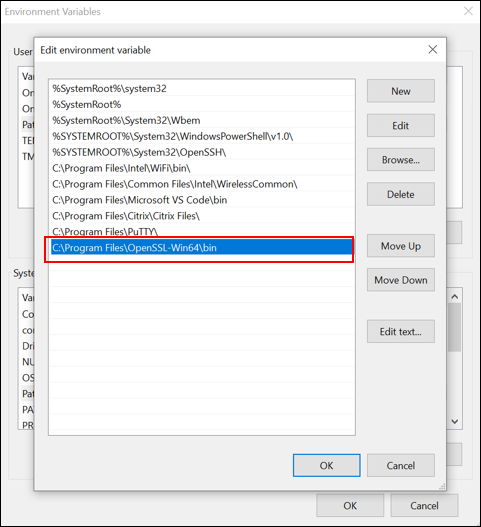

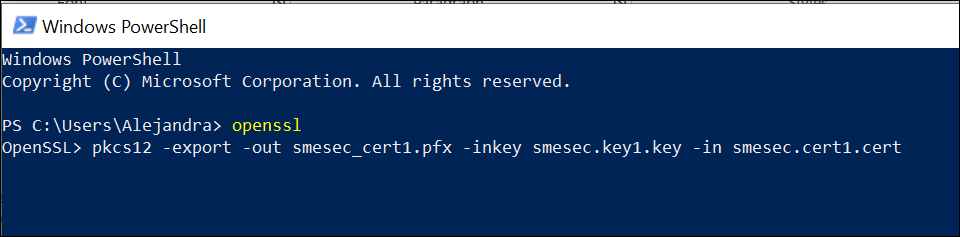

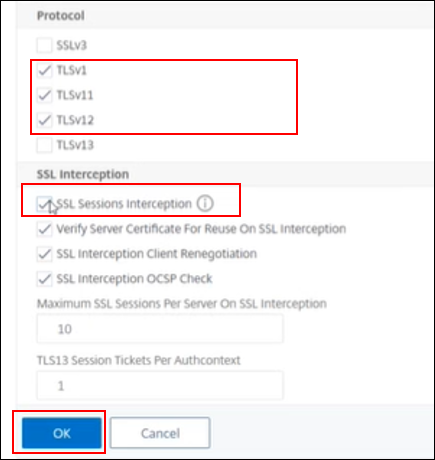

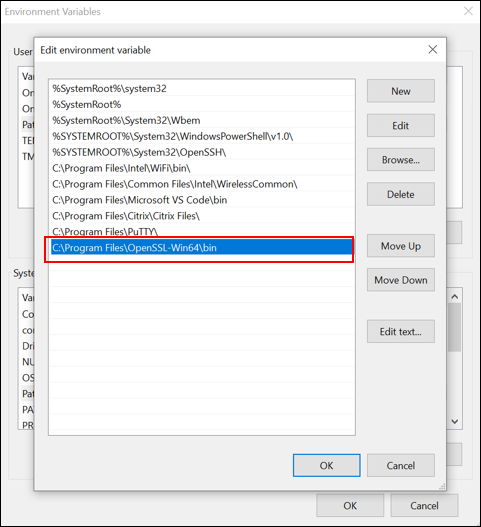

Préparer一对clés cert-clé

Commencez不相上下安装l'outil SSL

Ajouter le chemin

opensslD 'installation aux variables D ' environment système

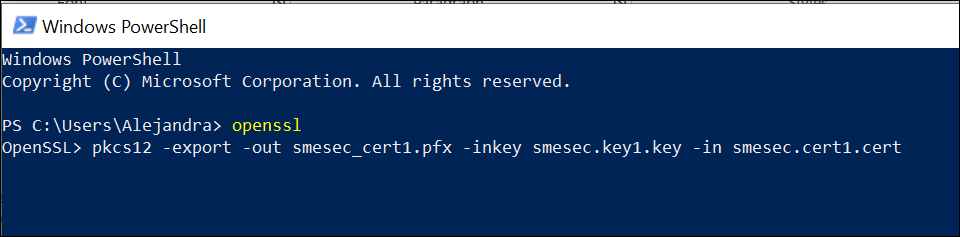

À partir de PowerShell, exécutez la commande:

Openssl pkcs12 -export -out smesec_cert1。可以-inkey smesec.key1。关键——smesec.cert1.cert

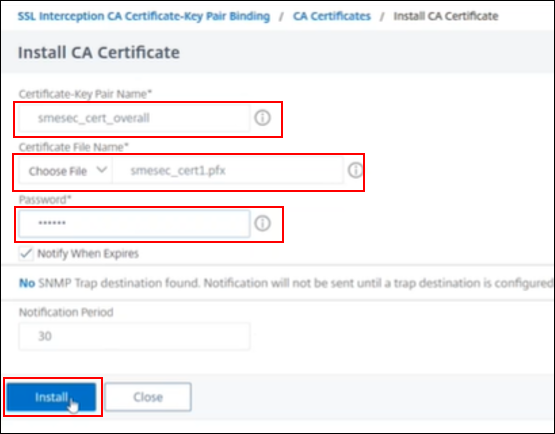

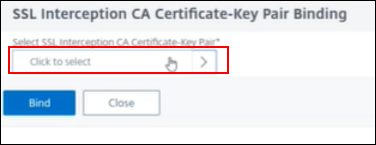

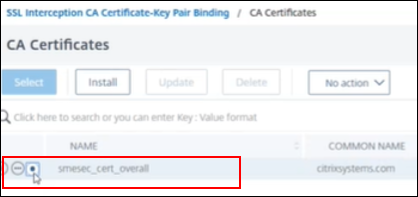

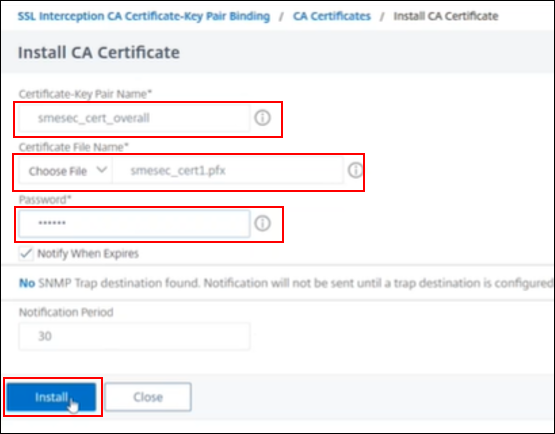

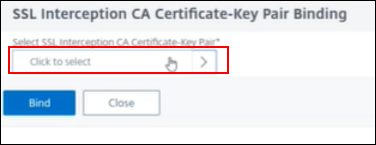

Lier un certificat d 'autorité de certification d ' intercept SSL au profile SSL

AccédezáSystème >配置文件>配置文件SSL

Sélectionnez le profile créé précédemment

集团+ Cle de证书

双击在安装程序

Choisissez le fichier .pfx préparé précédemment

Créez un mot de passe (you en aurez besoin plus tard)

双击在安装程序

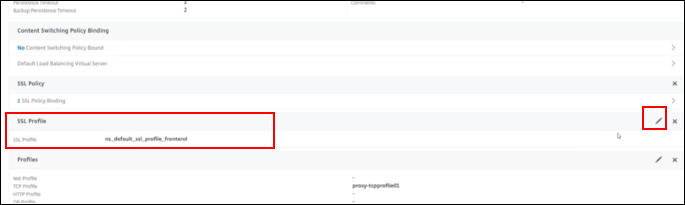

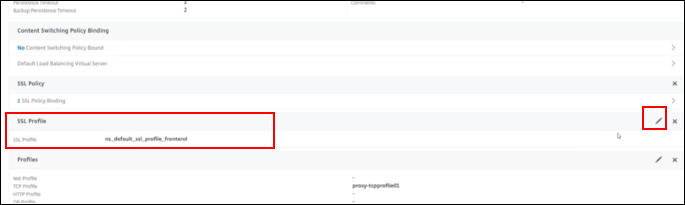

服务器虚拟的SSL配置文件

AccédezáSécurité>代理传输SSL>服务器虚拟代理

Sélectionnez le serveur virtuel,以cet为例

sslproxy01Cliquez pour modifier le profile SSL

选择isissez le profile SSL créé précédemment,以cet为例

smesec_swg_sslprofileTermine

第5节:配置器des stratégies et des actions de réécriture

这是一个统一的行动。在《航海指南》中,以《实施》为例。

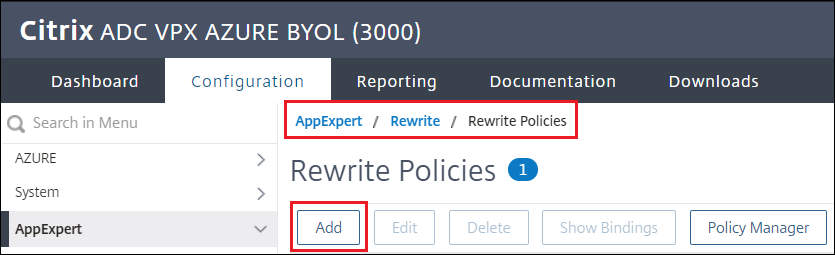

Créer une stratégie和一个réécriture的行动

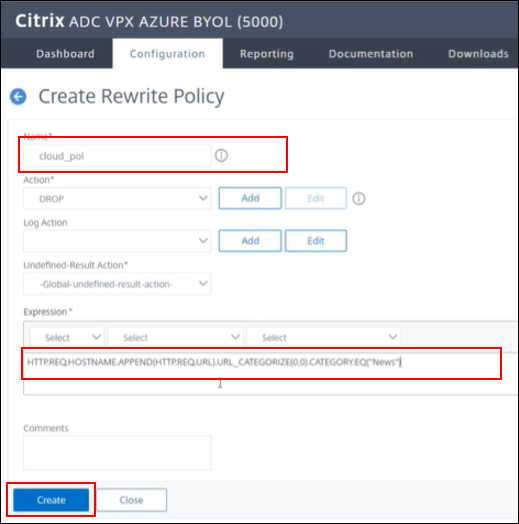

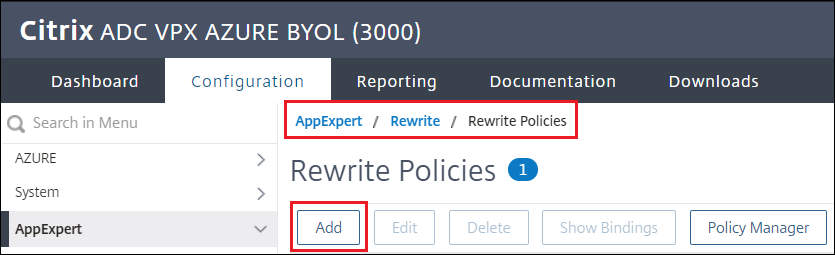

AccédezáAppExpert > Réécrire > Stratégie

双击苏尔Ajouter

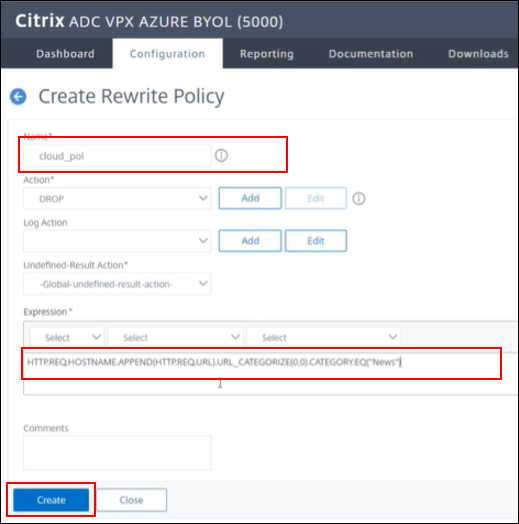

Créez la stratégie en la nommant, cloud_pol在以下例子中使用表达式:

HTTP.REQ.HOSTNAME.APPEND (HTTP.REQ.URL) .URL_CATEGORIZE (0, 0) .CATEGORY.EQ(“新闻”)双击苏尔克里尔

Créer l 'action dans PuTTY

Exécutez suivante的命令:

添加重写操作云\u操作替换\u HTTP\u RES q{“HTTP/1.1 302找到“+”\r\n“+”位置:https://launch.cloud.com// ?url=https://“+HTTP.REQ.HOSTNAME.APPEND(HTTP.REQ.url.PATH)+”\r\n\r\n\“” 标记:

雷姆帕莱兹司令部

< customername >您可以在客户端Citrix Cloud上替换<浏览器名称>le nom de l 'application publiée Secure Browser pour lequel la stratégie de paramètres d 'URL est activée。在référant à的应用程序publiée中,在第1节中,你们可以使用créée。

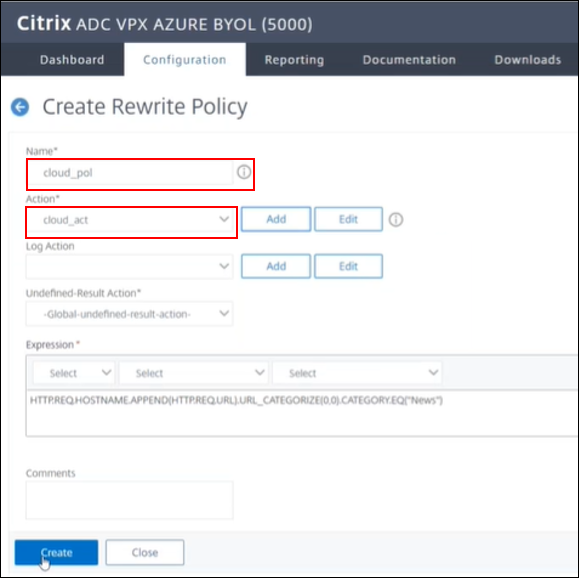

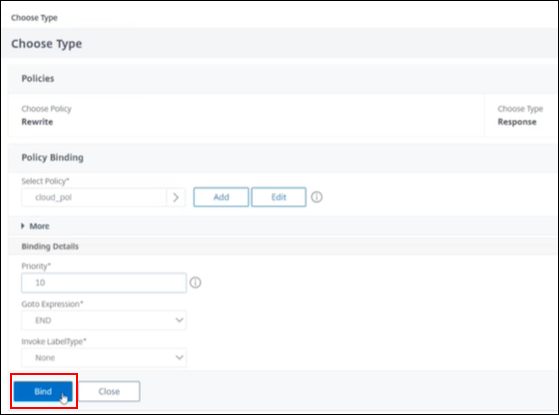

Lier la stratégie de réécriture au serveur virtuel

Retour à a console de gestion ADC

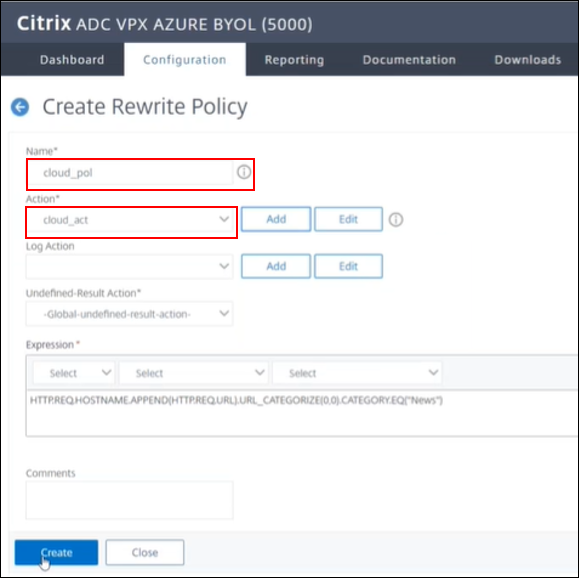

AccédezáAppExpert > Réécrire > Stratégie

Accédez à la stratégie cloud_pol et changez l 'action en cloud_act (celle créée précédemment)

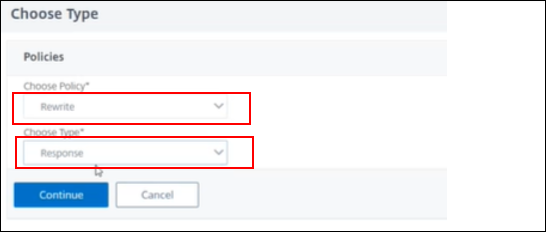

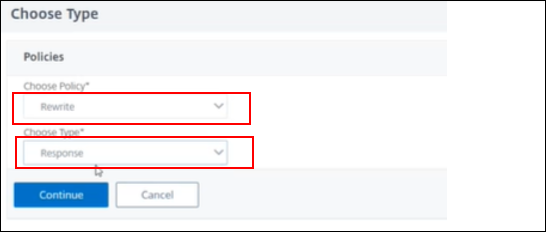

为标准的战略选择一种新的模式Sécurité>代理传输SSL>服务器虚拟代理

选择«+政治»

策略:Reecrire

类型:反应

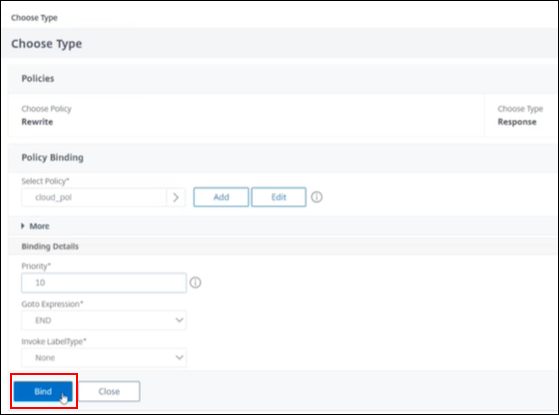

Sélectionnez la stratégie créée,以cet为例

cloud_pol优先级:10

躺卧者

双击苏尔Termine

记录la配置

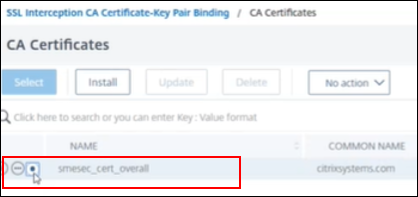

Lier la clé de certificat au profile

AccédezáSystème >配置文件>配置文件SSL

标准普尔

smesec_swg_sslprofileDouble-cliquez+ Clé de certificat

认证证书

smesec证书总体

- 双击苏尔选择

- 里尔广场酒店

- 双击苏尔Termine

- 记录la配置

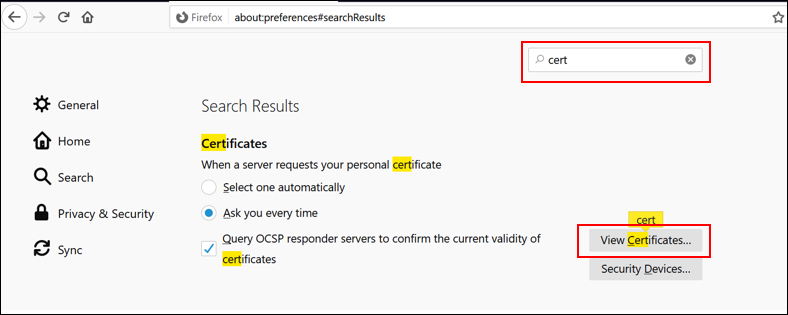

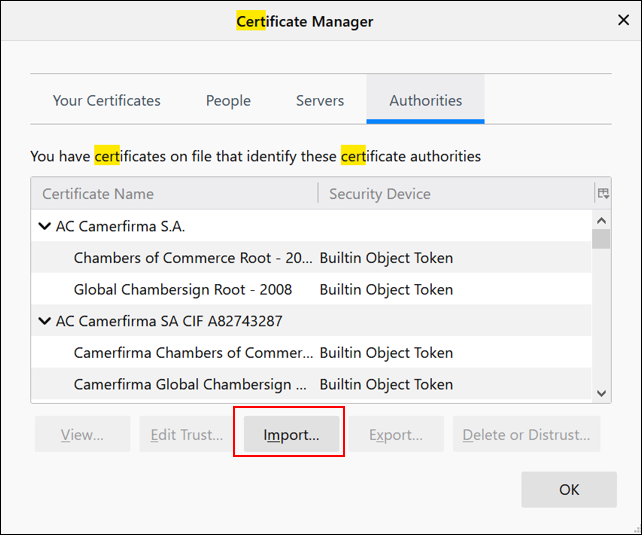

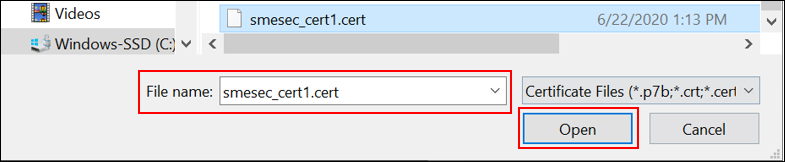

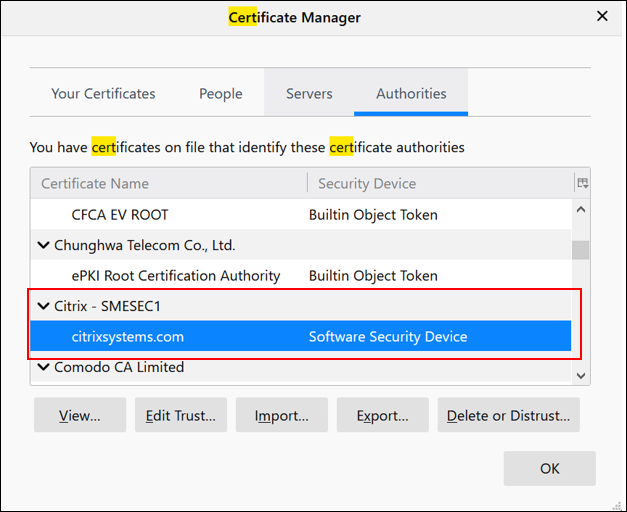

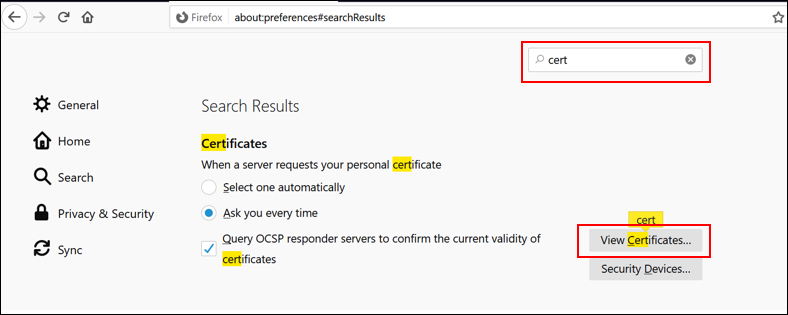

进口商le fichier de Certificate dans le navigateur

Téléchargez le certificat dans firefox(例如Web de la catégorie Nouvelles)

Accédezá选项在你选择的导航中,火狐就是一个例子

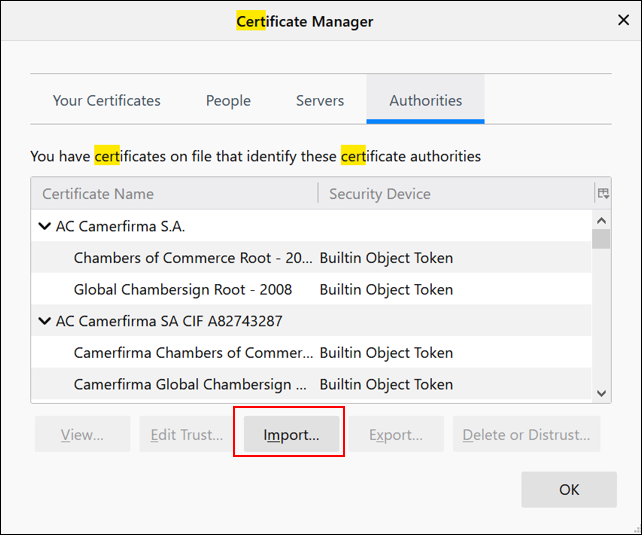

回收机«certs»> cliquez sur«Afficher les certificates»

Dans la fenêtre Gestionnaire de certificates, cliquez sur«进口商»

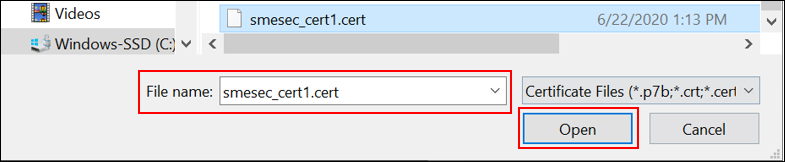

如果你有证书,你就可以,

smesec_cert1.certdans cet示例

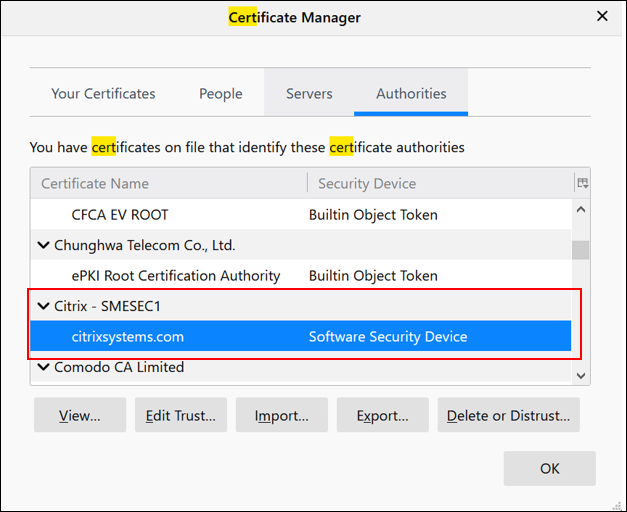

我想说的是,你们可以通过créé或création的认证

Votre autoritéde certification doitétre installée Correction

演示

Les sites Web d 'actualité du navigateur local sont automatiquement redirigés vers Secure Browser。你说什么合适演示

简历

在PoC的ce指南中,您可以使用Citrix ADC和Azure等配置器SSL前向代理和SSL拦截。您可以将资源的动态更新和导航转换为安全浏览器服务。此外,还可以使用无需牺牲经验的企业资源保护器。