概念验证指南:认证fédérée Microsoft Azure Active Directory pour Citrix Virtual Apps and Desktops avec Citrix ADC

介绍

在croître中继续为企业提供云服务。Les services cloud héritent des advantage intégrés à l ' infrastructure cloud, notamment la résilience, l ' évolutivité et la portée mondiale。Azure Active Directory (AAD) est le service d 'annuaire hébergé微软Azure和mêmes优势云企业。AAD permet aux enterprises d 'héberger leurs identités de leurs employés dans le cloud et d 'accéder en toute sécurité aux services également hébergés dans le cloud ou sur site。

Citrix Virtual Apps and Desktops fournit des applications virtuelles and des posts de travail à l 'aide de resources hébergées sur site ou dans le Cloud。Citrix ADC fournit un accès distant sécurisé à ces applications et post de travail virtuels et peut également être hébergé sur site ou dans le Cloud。Avec Citrix联邦认证服务,ils peuvent utiliser AAD pour authenticfier l 'accès des utilisateurs à Citrix Virtual Apps and Desktops depuis n ' import où。

摘要

指南详细评论implémenter un environment de validation de concept pour l ' identity fédérée Microsoft AAD pour Citrix Virtual Apps and Desktops avec Citrix ADC à l 'aide de SAML。我们可以在'identité (IdP)和Citrix ADC的服务(SP)中使用它。

在安装或配置某些成分时,可以使用hypothèses:

- 服务器上的Active Directory地址为installé,您可以与域名的管理员联系。

- 客户端Azure是可以使用P2许可证的,您可以使用全局管理员的连接器。

- 一个设备Citrix ADC été installée et sous许可证。En out, il dispose d 'un virtuel Citrix Gateway configuré pour fournir l 'accès à un environment Citrix Virtual Apps and Desktops local。Utilisez la版本13 build 60 ou supérieure。

- Un Delivery Controller, StoreFront和VDA sont installés和configurés为应用程序提供服务,为用户提供服务。Utilisez la version 2006 ou supérieure。

- 一台机器virtuelle是不允许的,您可以将它分配给capacité安装人员。DDC、FAS和StoreFront在PDC上的même服务器上发送给我们installés。

- 客户端可以把一个应用程序放到一个局à应用程序工作区或者导航器。Utilisez Windows Version 20.6.0.38 (2006) ou supérieure。

配置AD和AAD

Pour configurer Active Directory (AD) et Azure Active Directory (AAD), procédez comme suit:

广告

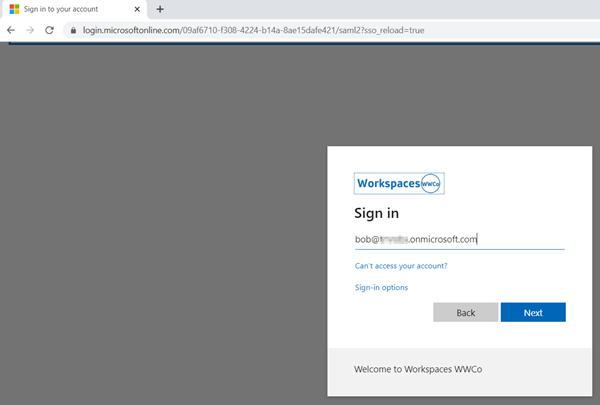

添加UPN (User PrincipalName)替代后缀

- Connectez-vous à votre contrôleur de domain AD。

- Ouvrez服务器Gestionnaire > Outils > Domaines和approval Active Directory

- Cliquez avec le bouton droit de la souris, sélectionnezProprietes我们的后缀是UPN,对应的用户名是à,我们的域名是AAD。

![Suffixe UPN Alt]()

Utilisateurs广告

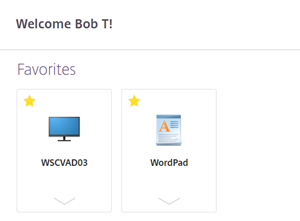

- Sur votre contrôleur de domaine AD, ouvrezGestionnaire de serveur > Outils > Utilisateurs et ordinateurs活动目录.

- Cliquez和sélectionnez都是他的财产新> Utilisateur你修改联合国的存在

- Sous Propriétés > Compte, définissez l’upnSur le nouveau后缀。

![Utilisateur广告]()

连接Microsoft Azure Active Directory

Azure AD Connect est unoutil渗透的基础设施'identité locale à Microsoft Azure AD。我们可以把复印机用在AD vers AAD avec un UPN (UPN) mappé à notre domaine AAD上。

- 连接-您à votre contrôleur de domain AD ou à un autre server virtuel sur lequel您hébergez le process Microsoft Azure Active Directory Connect。

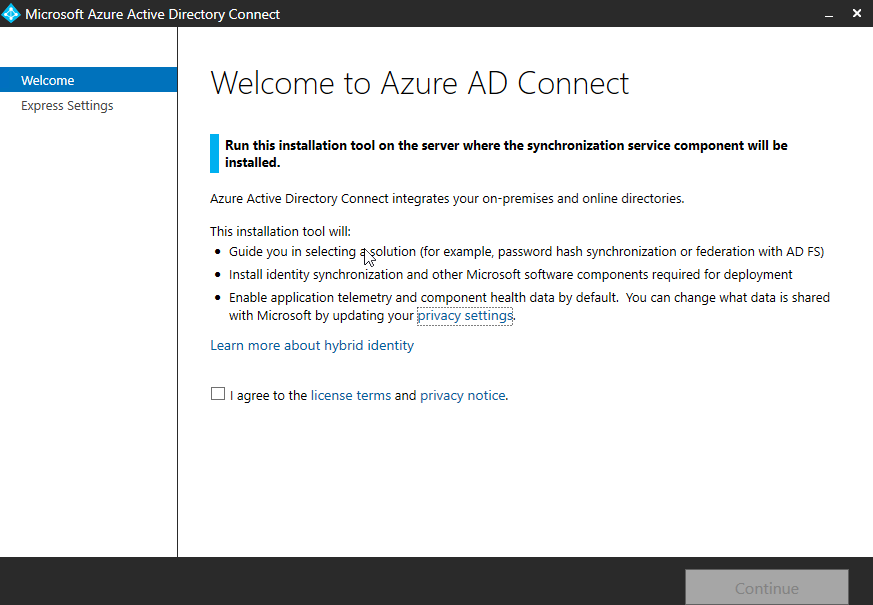

- Téléchargez l 'exécutable à partr du site de téléchargement微软连接Microsoft Azure Active Directoryet lancez-le。

- 您可以êtes invité à修改签署人à机器用户和à签署人在文件中签署许可合同。

![连接广告]()

- 您êtes invité à您是全球管理员的联系人,也是域名服务管理员的联系人。

- 在一台机器上安装,您可以到paramètres快递。Après avoir vérifié les后缀UPN, il effecune synchronisation complète de tous les utilisateurs, groups et contacts。

Consultez使用paramètres express Azure AD Connect提供更多的样品信息。

局德认证

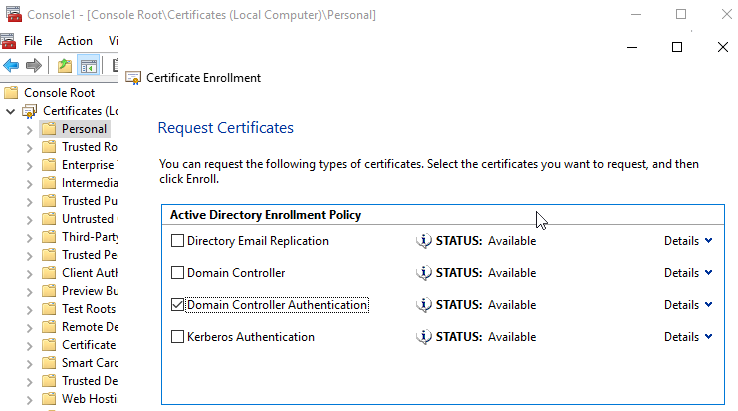

关于PDC,我们假设您可以通过autorité认证,您可以在Web上签名,installée sur和contrôleur域名AD。如果您n 'accédez不是àGestionnaire de serveur > Ajouter des rôleset des fonctionnalités et suivez les invite pour installer les services de certificateactive Directory。Consultez安装文件'autorité证书Microsoft提供更多的样品信息。

- Prochain lancement MMC

- SelectionnezAjouter/Supprimer uncomposant logiciel enficable > Certificats > Compte d 'ordinateur > OK

- 这是他的权利人事部请到tâches >领取

- Cliquez sur Suivant et sélectionnez Stratégie d 'inscription Active Directory。

- Sélectionnez认证contrôleur de domaine et cliquez sur Inscrire

![应用AAD non-galerie]()

Azure活动目录

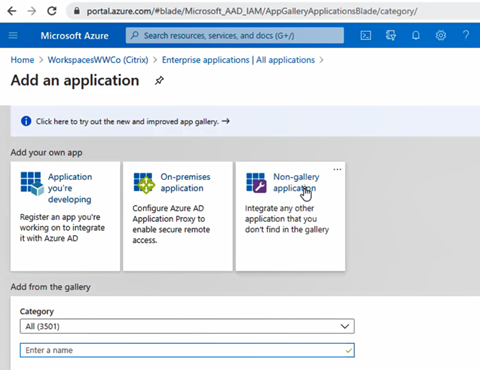

- Connectez-vous一Portail Azure我们是全球的行政长官

- Accedez一Azure Active Directory > Applications d ' enterprise

- Selectionnez新式应用程序

- Sélectionner一个画廊的应用程序

![应用AAD non-galerie]()

- 请称呼我独一无二的名字,网址是sélectionnez

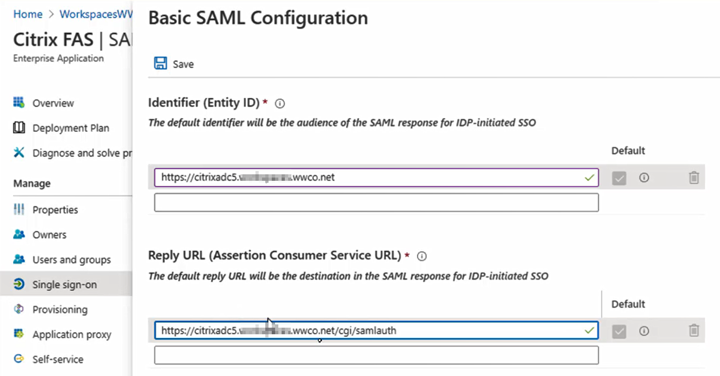

- Selectionnez单点登录> SAMLet sélectionnez l 'icône de crayon pour modifier la configuration SAML de base . et sélectionnez l 'icône de crayon pour modifier la configuration SAML de base . et sélectionnez l 'icône

- 请允许我们为顾客提供一个完整的酒庄名称。

- entz le nom de domaine complete avec l’uri /cgi/samlauth ajouté dans le champ URL de réponse

![配置SAML的基础]()

- 集团在保存

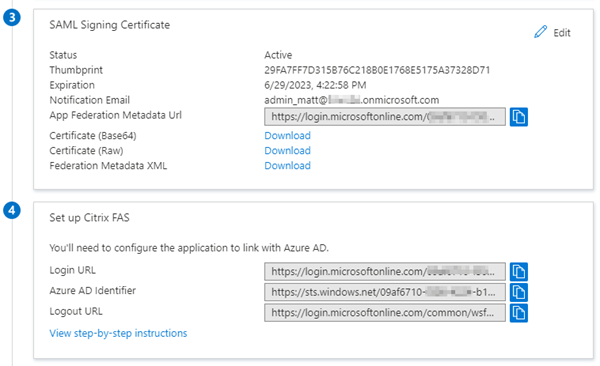

- Capturez les éléments suivants à saisir dans la configuration SAML Citrix ADC:

- Sous Certificat de signature SAML - télécharger Certificat (base64)

- Sous Configuration Citrix FAS - URL de connection et de déconnexion

![产品的广告]()

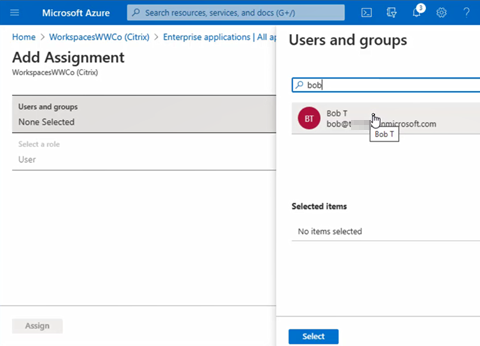

- Sélectionnez Utilisateurs et groupes > Ajouter un utilisateur et sélectionner des Utilisateurs existants ou des groupes ayant accès à Citrix Virtual Apps and Desktops à l 'aide de leur UPN AAD

![配置SAML的基础]()

配置Citrix ADC

Pour configurer Citrix ADC, efftuez les opérations suivantes:

- Connectez-vous à l 'interface utilisateur Citrix ADC

- Accedez一流量Gestion > SSL> Certificats > Tous les Certificats请提交vérifier您的域名证书为installé。在cet示例POC, nous avons utilisé un certificat générique correspondent à notre domaine Active Directory。ConsultezCertificats SSL Citrix ADC提供更多的样品信息。

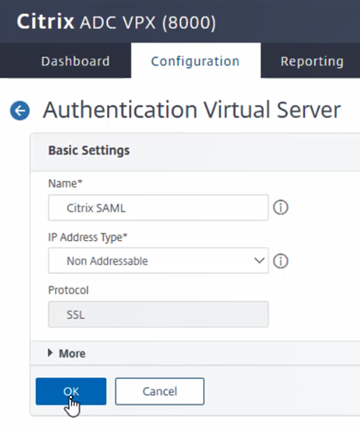

- Accedez一Sécurité > AAA -应用程序流量>虚拟服务器et selectionnez Ajouter

- 我们的冠军和最后的胜利

- 唯一的化名值

- 类型d ' address IP -不可寻址

![配置SAML的基础]()

- Sélectionnez Aucun certificat de serveur, sélectionnez le certificat de domaine, cliquez sur Sélectionner, Lier et Continuer。

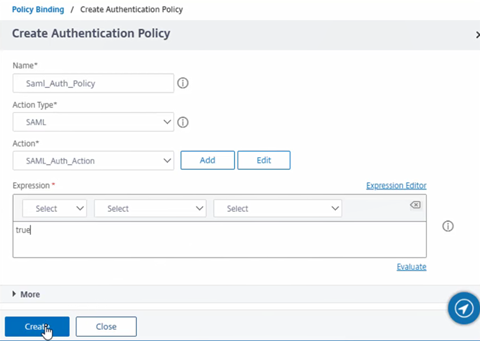

- Sélectionnez Aucune stratégie d ' authentication, puis Ajouter

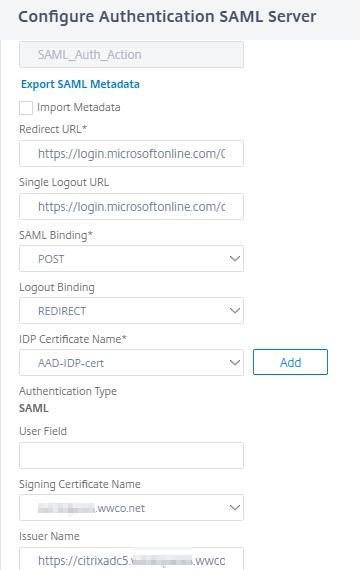

- Entrez un nom, définissez Type d 'action sur SAML, puis sélectionnez Ajouter une action

- 我们的冠军和最后的胜利

- 唯一的化名值

- Désélectionner进口商métadonnées

- URL重定向- Coller l 'URL连接copiée à部分配置AAD

- URL de déconnexion unique: collez l 'URL de déconnexion copiée à partir de la configuration AAD

- 联络déconnexion -重定向

- Nom du certificat IdP - sélectionnez Ajouter, entrez un Nom, sélectionnez Nom du fichier de certificat > local, puis sélectionnez le certificate de signature SAML (base64) téléchargé depuis AAD

- 签名证书名称:sélectionnez le certificat de domain utilisé par ADC pour signer des demandes à AAD。

- Nom du problème: entrez le Nom de domaine complete de Citrix ADC网关

![行动d 'authentification SAML]()

- Sélectionnez créer pour créer l 'action

- 请真诚地表达

- Sélectionnez à nouveau créer pour créer la stratégie

![那个d 'authentification]()

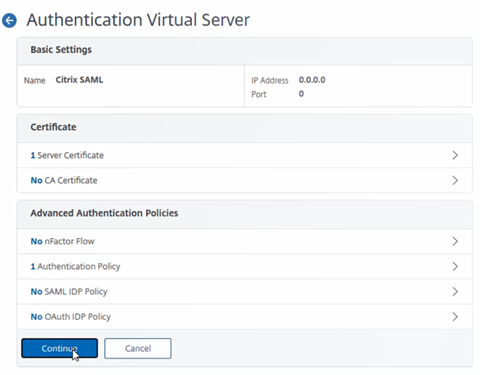

- Sélectionnez la liaison pour lier la stratégie au serveur virtuel

![认证serveur virtuel]()

- Cliquez sur Continuer pour terminer la configuration du virtuel d ' authentication . Cliquez sur Continuer pour terminer la configuration du virtuel d ' authentication

- Accedez一个套间Citrix Gateway >服务器虚拟机我们修改一下相关的服务器

- 如果您配置了stratégie de base liée sous base的认证,sélectionnez-la, vérifiez la stratégie et sélectionnez Délier,确认者和费默。

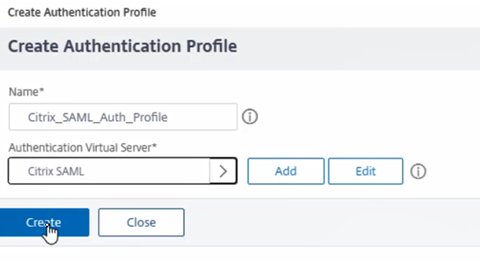

- 在droite菜单上,sélectionnez认证简介,我是Ajouter。请称呼我,我将在flèche授权虚拟服务器。Vérifiez la stratégie认证服务器virtuel, puis cliquez sur créer。

![Créer unprofile d' authentication]()

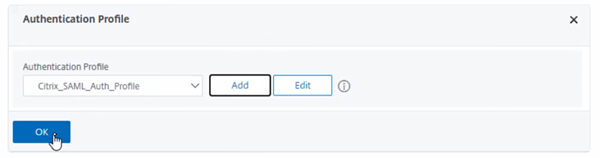

- Cliquez sur OK pour terminer la liaison du virtuel Citrix ADC AAA服务器虚拟网关。

![Créer unprofile d' authentication]()

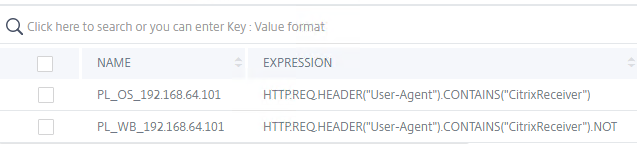

- Accedez一Citrix Gateway > Stratégies >会话, sélectionnez la stratégie Workspace App avec l’expression«Citrix Receiver»et apportez les modifications suivantes:

- Sous Applications publiées effacez le champ Single Sign-on Domaine et désactivez Global replacement

- Sous Expérience client dans la list déroulante Index des information d 'identification, sélectionnez Secondaire

- Répétez ces étapes pour la stratégie Workspace pour Web avec l’expression“Citrix Receiver”)。不

![Stratégies de session de passerelle ADC]()

ConsultezCitrix ADC提供更多的样品信息。

配置Citrix虚拟应用程序和桌面

Pour intégrer les components Citrix Virtual Apps and Desktops avec FAS, effectuez les opérations suivantes:

店面

主动FAS在StoreFront

- Ouvrez PowerShell en tant qu ' administrator et exécutez:

Citrix.StoreFront Get-Module”。*" -ListAvailable | Import-Module美元StoreVirtualPath = " / Citrix /商店”$StoreVirtualPath $auth = Get-STFAuthenticationService -StoreService $storeSet-STFClaimsFactoryNames -AuthenticationService $auth -ClaimsFactoryName "FASClaimsFactory"Set-STFStoreLaunchOptions -StoreService $store -VdaLogonDataProvider "FASLogonDataProvider"

Consultezactive le插件FAS sur des magasins StoreFront提供更多的样品信息。

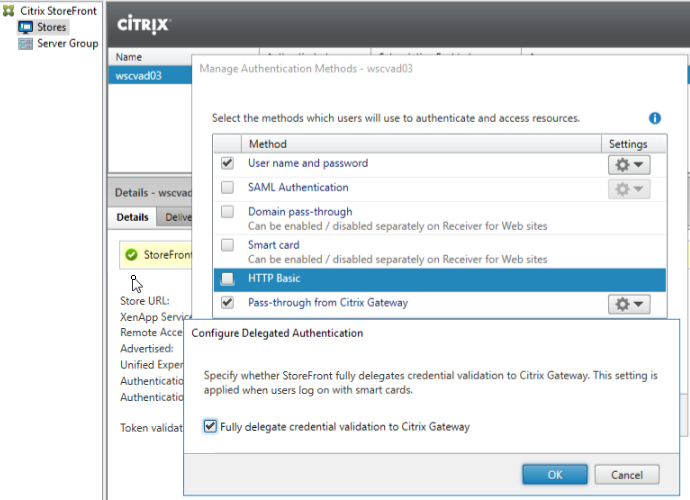

配置StoreFront pour Citrix Gateway

- 连接您à la machine virtuelle StoreFront (qui héberge également FAS, et le DDC dans notre POC)和lancez l 'interface graphic StoreFront

- Sélectionnez Gérer les méthodes d ' authentication dans le menu de droite

- Sélectionnez Pass-through à partir de Citrix Gateway

- Sélectionnez la flèche vers le bas en regard de l’engrenage, puis sélectionnez Configurer l’authentication déléguée

- Vérifiez信息验证与识别délégation complète à Citrix网关,有两种选择

![Créer unprofile d' authentication]()

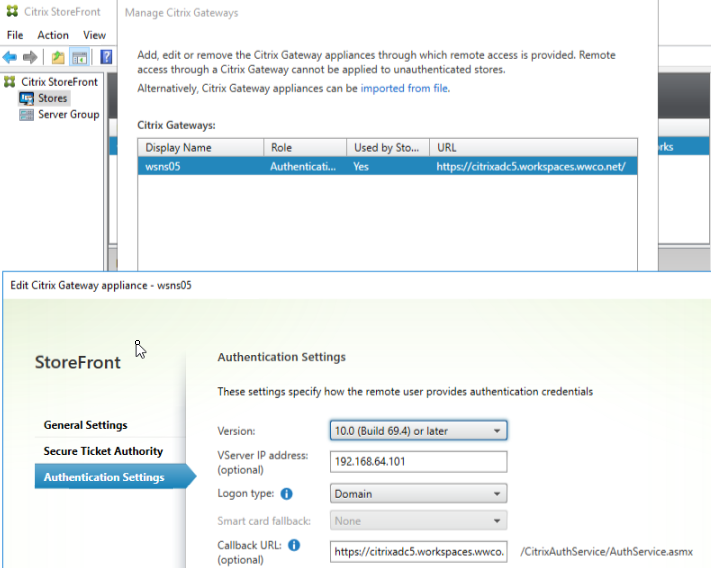

- Sélectionnez Gérer les méthodes d ' authentication dans le menu de droite

- 修改符'entrée Citrix Gateway pertinente

- Sous Paramètres d ' authentication, l 'URL de drop it être configurée,因为这不是déjà事实。Généralement, vous pouvez mettre à jour le DNS interne ou, pour une seule instance StoreFront, mettre à jour le fichier hôte local pour per l’address IP privée du server virtuel de passerelle au nom de domaincomplete

![Créer unprofile d' authentication]()

交付控制器

套件,配置台式机交付控制器,为服务器StoreFront pouvant s 'y连接器提供可靠的信任。

- 我们将PowerShell与exécutez联系在一起

Add-PSSnapin Citrix *(à关于成分逻辑的条件,Citrix ne soient pas chargés)更多信息,报告-您à安装和配置程序FASSet-BrokerSite -TrustRequestsSentToTheXmlServicePort真正的美元

Consultez配置交付控制器提供更多的样品信息。

配置服务认证fédérée Citrix

Pour configier FAS, effectuez les opérations suivantes:

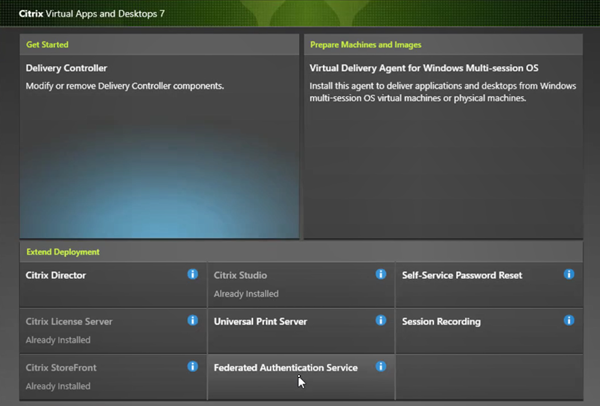

- Charger l 'image ISO Citrix Virtual Apps and Desktops sur la machine virtuelle FAS

- Sélectionnez FAS开始安装

![安装FAS]()

- 这是一份特许合同

- Sélectionnez le répertoire d 'installation et cliquez sur Suivant

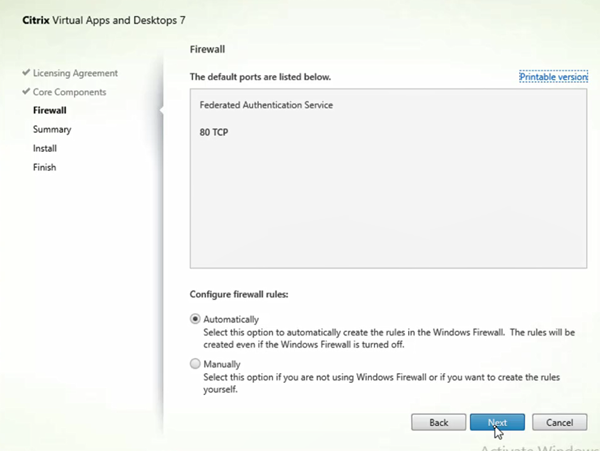

- Mettez à jour le pere -feu hôte为80号港口和Suivant的客户提供服务

![港口FAS]()

- 双击苏尔判决

- Vérifiez les paramètres您可以下载définis和安装程序

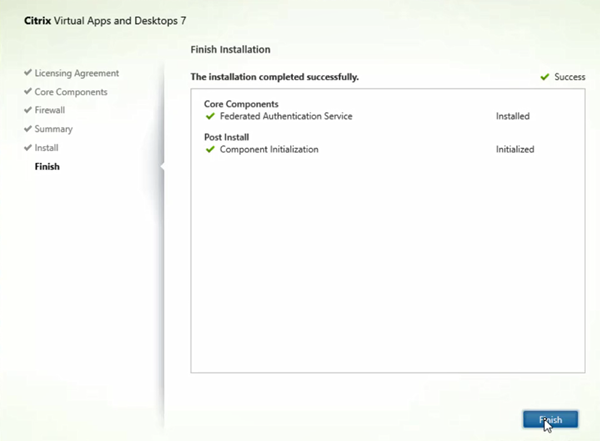

- Après avoir réussi l 'installation, cliquez à nouveau sur Terminer。

![FAS Termine]() ]

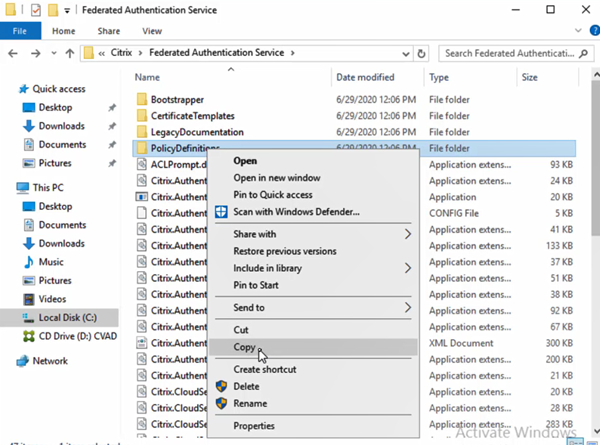

] - Sous " C: Program Files \ Citrix \ Federated Authentication Service ", partagez le contenu du répertoire policydefinition et le sous-répertoire«en-us "

![复制définitions de stratégie SAF]()

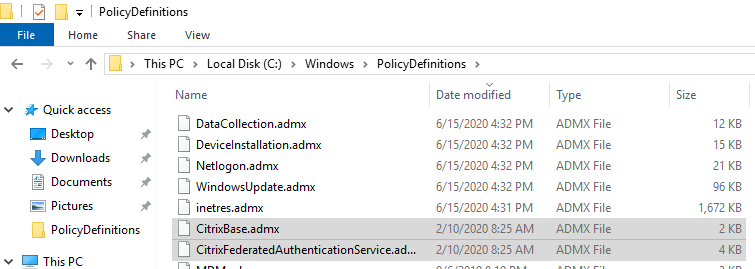

- Sous " C:\程序文件\ Citrix \联邦认证服务»,collez les sur le contrôleur de domain à C:\ windows \ policydefinition, et..\ en - us respectivement。包括:

- PolicyDefinitions \ CitrixBase.admx

- PolicyDefinitions \ CitrixFederatedAuthenticationService.admx

- PolicyDefinitions \ en - us \ CitrixBase.adml

- PolicyDefinitions \ CitrixFederatedAuthenticationService.adml

![Coller des définitions de stratégie FAS]()

- 打开服务的Gestionnaire为>直到>为stratégies组的Gestionnaire

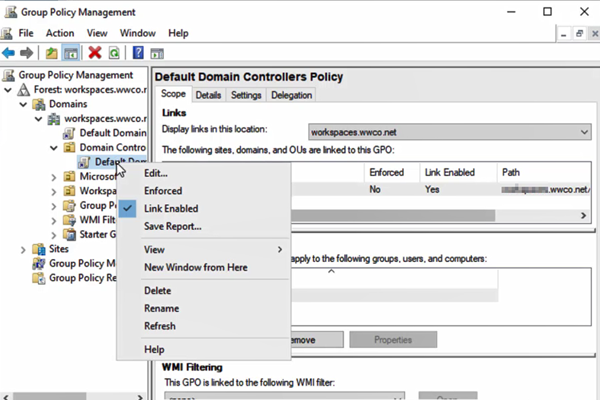

- a. Cliquez和我们的VDA和交付控制器相关的资源的所有权(créer un object de stratégie de groupe existen)或修改者(stratégie de groupe existen) à。(Nous utilisons la stratégie Contrôleurs de domaine par défaut pour le POC。为了生产,您需要généralement créer新产品stratégie您需要修改产品stratégie针对性。)

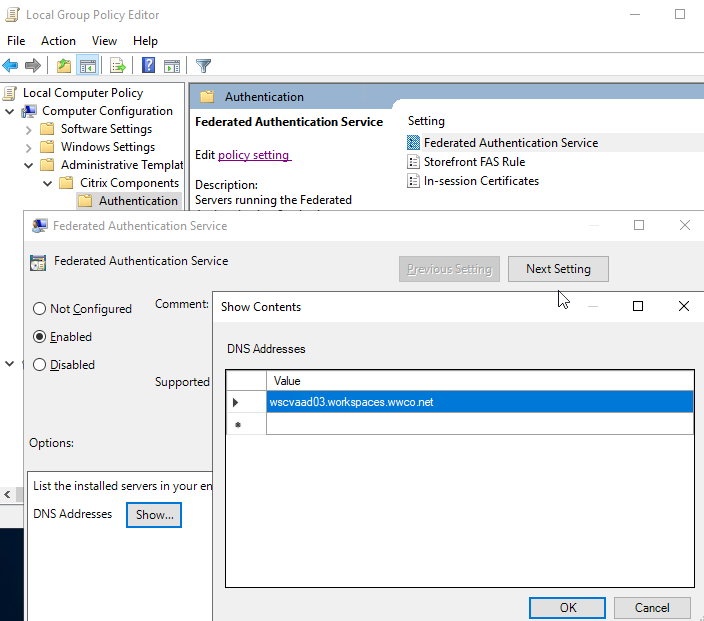

![GPO]() * b. Accédez à配置ordinateur > Stratégies > Modèles d 'administration > Composants Citrix > authentication* d. Sélectionnez éditer * e. Sélectionnez Afficher DNS * f. Entrez le domaine complete du server FAS, Cliquez deg.i ve and fermez l ' éditeur de g.i v stratégies de group

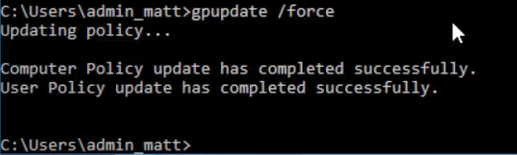

* b. Accédez à配置ordinateur > Stratégies > Modèles d 'administration > Composants Citrix > authentication* d. Sélectionnez éditer * e. Sélectionnez Afficher DNS * f. Entrez le domaine complete du server FAS, Cliquez deg.i ve and fermez l ' éditeur de g.i v stratégies de group![FAS GPO]() * g. Accédez à chaque Delivery Controller et VDA),我们请MS-DOS和管理员et exécutez

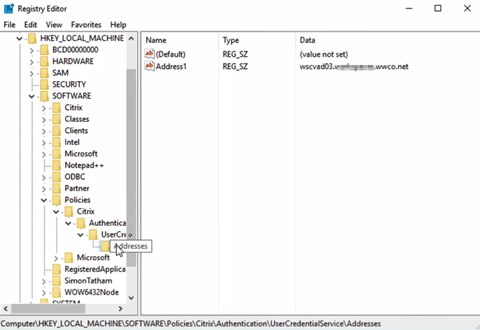

* g. Accédez à chaque Delivery Controller et VDA),我们请MS-DOS和管理员et exécutezgpupdate /力![我的地址是à jour du GPO FAS]() * h. Pour vérifier qu 'il a été appliqué, ouvrez regedit.exe et accédez à: /Computer \ HKLM \ SOFTWARE \ Policies \ Citrix \ Authentication \ UserCredentialService \ address Address1 entrée définie au nom de domaine complet appliqué via l 'objet stratégie de group。这是'apparaît,不是,你可以写-être redémarrer。

* h. Pour vérifier qu 'il a été appliqué, ouvrez regedit.exe et accédez à: /Computer \ HKLM \ SOFTWARE \ Policies \ Citrix \ Authentication \ UserCredentialService \ address Address1 entrée définie au nom de domaine complet appliqué via l 'objet stratégie de group。这是'apparaît,不是,你可以写-être redémarrer。![在stratégie和FAS组中注册对象]() * i.请将设备安装到à。(Nous hébergeons FAS, StoreFront et le DDC sur même machine virtuelle pour le PDC。为了生产,您les hébergerez généralement sur différentes机器virtuelles Pour améliorer l ' évolutivité et la prise en charge.) * j. Exécutez le程序Citrix联邦认证服务。Sélectionnez chacune des cinq étapes在命令和指令中:* i. Déployer des modèles de certificat * ii。Mise en place d 'une autorité de certification * iii。授权机构ce服务- pour cette étape, revenez à l 'autorité de certification pour émettre une demande en attenente。L 'autorité de certification est hébergée sur le contrôleur de domaine danans cet - example de PDC。* iv. Créer une règle - spécifiez ici l 'autorité de certification et le certificat déjà configuré。Filtrez également les VDA et les utilisateurs autorisés à utiliser le service FAS。* v. (Se connecter à Citrix Cloud - dans ce guide, nous utilisons Citrix Virtual Apps and Desktops locaux)

* i.请将设备安装到à。(Nous hébergeons FAS, StoreFront et le DDC sur même machine virtuelle pour le PDC。为了生产,您les hébergerez généralement sur différentes机器virtuelles Pour améliorer l ' évolutivité et la prise en charge.) * j. Exécutez le程序Citrix联邦认证服务。Sélectionnez chacune des cinq étapes在命令和指令中:* i. Déployer des modèles de certificat * ii。Mise en place d 'une autorité de certification * iii。授权机构ce服务- pour cette étape, revenez à l 'autorité de certification pour émettre une demande en attenente。L 'autorité de certification est hébergée sur le contrôleur de domaine danans cet - example de PDC。* iv. Créer une règle - spécifiez ici l 'autorité de certification et le certificat déjà configuré。Filtrez également les VDA et les utilisateurs autorisés à utiliser le service FAS。* v. (Se connecter à Citrix Cloud - dans ce guide, nous utilisons Citrix Virtual Apps and Desktops locaux)

- a. Cliquez和我们的VDA和交付控制器相关的资源的所有权(créer un object de stratégie de groupe existen)或修改者(stratégie de groupe existen) à。(Nous utilisons la stratégie Contrôleurs de domaine par défaut pour le POC。为了生产,您需要généralement créer新产品stratégie您需要修改产品stratégie针对性。)

Consultez文档FAS提供更多的样品信息。

验证客户端Citrix工作区

Pour valider le PDC, efftuez les opérations suivantes:

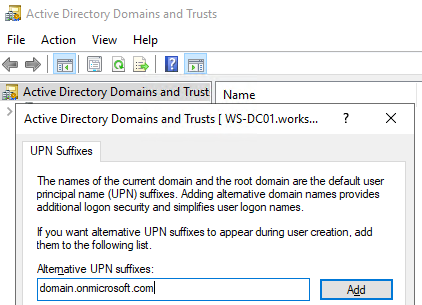

工作区将网络

- Ouvrez un navigateur和accédez au nom de domaine complete géré par Citrix ADC。请注意Citrix网关重新配置AAD。

- 请您使用我们的upn configuré为我们的环境缔约方FAS

![联系]()

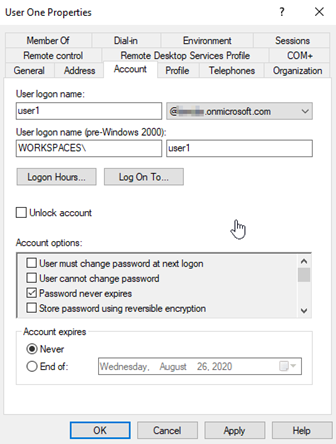

- Vérifiez关于应用程序的virtuelles des utilisateurs和工作的发帖énumérées和lancez une fois connecté通过objet utilisateur AAD进行upn

![Connecte]()

的简历

Citrix虚拟应用和桌面测试一项技术résiliente depuis des décennies。云托管身份为企业提供可再加服务。我们在œuvre du PDC décrit在我们的指导下,在intégrant中对我们的服务进行评价。请访问Citrix网站Citrix.com, et pour en savoir plus sur fonctionnalités techniques Citrix,请访问Citrix TechZone.

]

]

* b. Accédez à配置ordinateur > Stratégies > Modèles d 'administration > Composants Citrix > authentication* d. Sélectionnez éditer * e. Sélectionnez Afficher DNS * f. Entrez le domaine complete du server FAS, Cliquez deg.i ve and fermez l ' éditeur de g.i v stratégies de group

* b. Accédez à配置ordinateur > Stratégies > Modèles d 'administration > Composants Citrix > authentication* d. Sélectionnez éditer * e. Sélectionnez Afficher DNS * f. Entrez le domaine complete du server FAS, Cliquez deg.i ve and fermez l ' éditeur de g.i v stratégies de group * g. Accédez à chaque Delivery Controller et VDA),我们请MS-DOS和管理员et exécutez

* g. Accédez à chaque Delivery Controller et VDA),我们请MS-DOS和管理员et exécutez * h. Pour vérifier qu 'il a été appliqué, ouvrez regedit.exe et accédez à: /Computer \ HKLM \ SOFTWARE \ Policies \ Citrix \ Authentication \ UserCredentialService \ address Address1 entrée définie au nom de domaine complet appliqué via l 'objet stratégie de group。这是'apparaît,不是,你可以写-être redémarrer。

* h. Pour vérifier qu 'il a été appliqué, ouvrez regedit.exe et accédez à: /Computer \ HKLM \ SOFTWARE \ Policies \ Citrix \ Authentication \ UserCredentialService \ address Address1 entrée définie au nom de domaine complet appliqué via l 'objet stratégie de group。这是'apparaît,不是,你可以写-être redémarrer。 * i.请将设备安装到à。(Nous hébergeons FAS, StoreFront et le DDC sur même machine virtuelle pour le PDC。为了生产,您les hébergerez généralement sur différentes机器virtuelles Pour améliorer l ' évolutivité et la prise en charge.) * j. Exécutez le程序Citrix联邦认证服务。Sélectionnez chacune des cinq étapes在命令和指令中:* i. Déployer des modèles de certificat * ii。Mise en place d 'une autorité de certification * iii。授权机构ce服务- pour cette étape, revenez à l 'autorité de certification pour émettre une demande en attenente。L 'autorité de certification est hébergée sur le contrôleur de domaine danans cet - example de PDC。* iv. Créer une règle - spécifiez ici l 'autorité de certification et le certificat déjà configuré。Filtrez également les VDA et les utilisateurs autorisés à utiliser le service FAS。* v. (Se connecter à Citrix Cloud - dans ce guide, nous utilisons Citrix Virtual Apps and Desktops locaux)

* i.请将设备安装到à。(Nous hébergeons FAS, StoreFront et le DDC sur même machine virtuelle pour le PDC。为了生产,您les hébergerez généralement sur différentes机器virtuelles Pour améliorer l ' évolutivité et la prise en charge.) * j. Exécutez le程序Citrix联邦认证服务。Sélectionnez chacune des cinq étapes在命令和指令中:* i. Déployer des modèles de certificat * ii。Mise en place d 'une autorité de certification * iii。授权机构ce服务- pour cette étape, revenez à l 'autorité de certification pour émettre une demande en attenente。L 'autorité de certification est hébergée sur le contrôleur de domaine danans cet - example de PDC。* iv. Créer une règle - spécifiez ici l 'autorité de certification et le certificat déjà configuré。Filtrez également les VDA et les utilisateurs autorisés à utiliser le service FAS。* v. (Se connecter à Citrix Cloud - dans ce guide, nous utilisons Citrix Virtual Apps and Desktops locaux)