NFactor pour l’authentification par passerelle

L’authentification nFactor offre un tout nouvel ensemble de possibilités en matière d’authentification. Les administrateurs qui utilisent nFactor bénéficient d’une flexibilité d’authentification, d’autorisation et d’audit lors de la configuration des facteurs d’authentification pour les serveurs virtuels.

德ux banques de polices ou deux facteurs ne limitent plus un administrateur. Le nombre de banques de polices peut être étendu pour répondre à différents besoins. En fonction des facteurs précédents, nFactor détermine une méthode d’authentification. Les formulaires de connexion dynamiques et les actions en cas d’échec sont possibles à l’aide de nFactor.

Important

- À partir de la version 13.0 build 67.x, l’authentification nFactor est prise en charge avec la licence Standard uniquement pour le serveur virtuel Gateway/VPN, et non pour le serveur virtuel d’authentification. Dans la licence Standard, l’interface graphique du visualiseur nFactor ne peut pas être utilisée pour créer l’EPA dans le flux nFactor. De plus, vous ne pouvez pas modifier le schéma de connexion, mais vous devez utiliser le schéma de connexion prêt à l’emploi tel quel.

- Pour que NetScaler prenne en charge l’authentification nFactor, une licence Advanced ou Premium est requise.Pour plus d’informations sur l’authentification nFactor avec NetScaler, consultez la section Authentification nFactor.

Exigences relatives aux licences des fonctionnalités d’authentification, d’autorisation et d’audit

Le tableau suivant répertorie les exigences de licence pour les fonctionnalités d’authentification, d’autorisation et d’audit disponibles.

| Licence Standard | Licence avancée | Licence Premium | |

|---|---|---|---|

| authentification LOCALE | Oui | Oui | Oui |

| Authentification LDAP | Oui | Oui | Oui |

| Authentification RADIUS | Oui | Oui | Oui |

| authentification TACACS | Oui | Oui | Oui |

| authentification Web | Oui | Oui | Oui |

| Authentification du certificat client | Oui | Oui | Oui |

| Négocier l’authentification | Oui | Oui | Oui |

| Authentification SAML | Oui | Oui | Oui |

| Authentification OAuth | Non | Oui | Oui |

| OTP natif | Non | Oui | Oui |

| Envoyer un e-mail à OTP | Non | Oui | Oui |

| Notification Push pour OTP | Non | Non | Oui |

| Question et réponse basées sur les connaissances (authentification KBA) | Non | Oui | Oui |

| Réinitialisation du mot de passe en libre-service (SSPR) | Non | Oui | Oui |

| Visualiseur nFactor | Oui | Oui | Oui |

Remarque

- Pour savoir comment configurer nFactor pour la licence NetScaler Standard, consultez la sectionCréer un serveur virtuel Gateway pour l’authentification nFactor dansla licence NetScaler Standard.

- Seul un serveur virtuel d’authentification, d’autorisation et d’audit non adressable peut être lié à un serveur virtuel Gateway/VPN sous licence NetScaler Standard.

- La personnalisation de LoginSchema n’est pas autorisée dans la licence NetScaler Standard. La prise en charge de nFactor est de base avec uniquement les schémas de connexion par défaut et déjà ajoutés fournis avec l’appliance. L’administrateur peut les utiliser dans sa configuration, mais il ne peut pas ajouter de schéma de connexion. Par conséquent, l’option GUI est désactivée.

Cas d’utilisation

L’authentification nFactor permet des flux d’authentification dynamiques basés sur le profil utilisateur. Parfois, les flux peuvent être simples et intuitifs pour l’utilisateur. Dans d’autres cas, ils peuvent être associés à la sécurisation d’Active Directory ou d’autres serveurs d’authentification. Voici quelques exigences spécifiques à Gateway :

Sélection dynamique du nom d’utilisateur et du mot de passe.Traditionnellement, les clients (y compris les navigateurs et les récepteurs) utilisent le mot de passe Active Directory (AD) comme premier champ de mot de passe. Le deuxième mot de passe est réservé pour le mot de passe à usage unique (OTP). Toutefois, pour sécuriser les serveurs AD, OTP doit d’abord être validé. nFactor peut le faire sans nécessiter de modifications du client.

Point de terminaison d’authentification mutualisée.Certaines organisations utilisent des serveurs de passerelle différents pour les utilisateurs de certificats et de non-certificats. Les utilisateurs utilisant leurs propres appareils pour se connecter, les niveaux d’accès des utilisateurs varient selon l’appliance NetScaler en fonction de l’appareil utilisé. La passerelle peut répondre à différents besoins d’authentification.

Authentification basée sur l’appartenance au groupe.Certaines organisations obtiennent des propriétés utilisateur à partir de serveurs AD pour déterminer les exigences d’authentification. Les exigences d’authentification peuvent varier en fonction des utilisateurs individuels.

Cofacteurs d’authentification.Parfois, différentes paires de stratégies d’authentification sont utilisées pour authentifier différents ensembles d’utilisateurs. La fourniture de stratégies de paire augmente l’efficacité de l’authentification. Les stratégies dépendantes peuvent être définies à partir d’un seul flux. De cette manière, des ensembles de stratégies indépendants deviennent des flux propres qui augmentent l’efficacité et réduisent la complexité.

Gestion des réponses d’authentification

Les registres de rappel de NetScaler Gateway gèrent les réponses d’authentification. Les réponses AAAD (démon d’authentification) et les codes de réussite/échec/erreur/dialogue sont transmises au gestionnaire de rappel. Les codes de succès/échec/erreur/dialogue amènent Gateway à prendre les mesures appropriées.

Soutien à la clientèle

Le tableau suivant détaille les détails de la configuration.

| Client | Prise en charge NFactor | Point de liaison de la stratégie d’authentification | EPA |

|---|---|---|---|

| Navigateurs | Oui | Authentification | Oui |

| Application Citrix Workspace | Oui | VPN | Oui |

| Plug-in de passerelle | Oui | VPN | Oui |

Remarque :

- L’application Citrix Workspace prend en charge l’authentification nFactor pour les systèmes d’exploitation pris en charge à partir des versions répertoriées suivantes.

- Windows 4.12

- Linux 13.10

- Mac 1808

- iOS 2007

- Android 1808

- HTML5 : pris en charge via Store Web

- Chrome : pris en charge via Store Web

Configuration en ligne de commande

Le serveur virtuel网关一个甚至一个serveur virtuel d’authentification nommé en tant qu’attribut. Le nom du serveur virtuel en tant qu’attribut est la seule configuration requise pour ce modèle.

add authnProfile -authnVsName Le nom AuthNvsName est le nom du serveur virtuel d’authentification. Le serveur virtuel AuthNvsName doit être configuré avec des stratégies d’authentification avancées et est utilisé pour l’authentification NFactor.

add vpn vserver -authnProfile set vpn vserver -authnProfile Où AuthnProfile est le profil d’authentification créé précédemment.

Défis Interop

La plupart des clients Legacy Gateway, en plus des clients RFWeb, sont modélisés sur les réponses envoyées par Gateway. Par exemple, une réponse 302 à /vpn/index.html est attendue pour de nombreux clients. Ces clients dépendent également de divers cookies de passerelle tels que “pwcount,” “NSC_CERT.”

Analyse des critères d’évaluation (EPA)

L 'EPA在nFactor电荷倒L不取了e module d’authentification, d’autorisation et d’audit de NetScaler. Par conséquent, le serveur virtuel NetScaler Gateway exécute l’EPA. Après l’EPA, les informations d’identification de connexion sont envoyées au serveur virtuel d’authentification à l’aide de l’API mentionnée précédemment. Une fois l’authentification terminée, Gateway poursuit le processus de post-authentification et établit la session utilisateur.

Considérations relatives aux erreurs

Le client Gateway n’envoie les informations d’identification de l’utilisateur qu’une seule fois. La passerelle obtient une ou deux informations d’identification du client avec la demande de connexion. Dans le mode hérité, il y a deux facteurs au maximum. Les mots de passe obtenus sont utilisés pour ces facteurs. Cependant, avec nFactor, le nombre de facteurs pouvant être configurés est pratiquement illimité. Les mots de passe obtenus auprès du client Gateway sont réutilisés (conformément à la configuration) pour les facteurs configurés. Il faut veiller à ce que le mot de passe à usage unique (OTP) ne soit pas réutilisé plusieurs fois. De même, un administrateur doit s’assurer que le mot de passe réutilisé à un facteur est bien applicable à ce facteur.

Définition des clients

L’option de configuration est fournie pour aider NetScaler à différencier les clients du navigateur des clients volumineux tels que Receiver.

Un ensemble de modèles, ns_vpn_client_useragents, est fourni à l’administrateur pour configurer les modèles pour tous les clients.

德même, en liant la chaîne « Citrix Receiver » à la chaînepatsetci-dessus pour ignorer tous les clients dont l’agent utilisateur contient « Citrix Receiver ».

Restriction de NFactor pour Gateway

NFactor pour l’authentification de passerelle ne se produit pas si les conditions suivantes sont présentes.

Le AuthnProfile n’est pas défini sur NetScaler Gateway.

Les stratégies d’authentification avancées ne sont pas liées au serveur virtuel d’authentification et le même serveur virtuel d’authentification est mentionné dans

authnProfile。La chaîne User-Agent de la requête HTTP correspond aux User-Agents configurés dans

patsetns_vpn_client_useragents.

Si ces conditions ne sont pas remplies, la stratégie d’authentification classique liée à Gateway est utilisée.

Si un User-Agent, ou une partie de celui-ci, est lié à ce qui est mentionné précédemmentpatset, les demandes provenant de ces agents utilisateurs ne participent pas au flux nFactor. Par exemple, la commande suivante limite la configuration pour tous les navigateurs (en supposant que tous les navigateurs contiennent « Mozilla » dans la chaîne de l’agent utilisateur) :

bind patset ns_vpn_client_useragents Mozilla Schéma de connexion

LoginSchema est une représentation logique du formulaire d’ouverture de session. Le langage XML le définit. La syntaxe du LoginSchema est conforme à la spécification Common Forms Protocol de Citrix.

LoginSchema définit la « vue » du produit. Un administrateur peut fournir une description personnalisée, un texte d’assistance, etc. du formulaire. Le schéma de connexion inclut les étiquettes du formulaire lui-même. Un client peut fournir le message de réussite ou d’échec qui décrit le formulaire présenté à un moment donné.

Utilisez la commande suivante pour configurer un schéma de connexion.

add authentication loginSchema -authenticationSchema [-userExpression ] [-passwdExpression ] [-userCredentialIndex ] [-passwordCredentialIndex ] [-authenticationStrength ] [-SSOCredentials ( YES | NO )] 德scription des paramètres

name : nom du nouveau schéma de connexion. Il s’agit d’un argument obligatoire. Longueur maximale : 127

AuthenticationSchema : nom du fichier de lecture du schéma d’authentification à envoyer pour l’interface utilisateur de la page de connexion. Ce fichier contient la définition XML des éléments conformément au protocole d’authentification Citrix Forms pour pouvoir afficher le formulaire de connexion. Si l’administrateur ne souhaite pas inviter les utilisateurs à entrer d’autres informations d’identification, mais qu’il continue avec les informations d’identification obtenues précédemment,

noschemapeut être donné en argument. Cela s’applique uniquement aux schémas de connexion utilisés avec les facteurs définis par l’utilisateur, et non au facteur de serveur virtuel.

Il s’agit d’un argument obligatoire. Longueur maximale : 255

userExpression - Expression pour l’extraction du nom d’utilisateur lors de la connexion. Il peut s’agir de n’importe quelle expression de stratégie avancée pertinente. Longueur maximale : 127

userExpression - Expression pour l’extraction du mot de passe lors de la connexion. Il peut s’agir de n’importe quelle expression de stratégie avancée pertinente. Longueur maximale : 127

userCredentialIndex - L’index dans lequel l’utilisateur a saisi le nom d’utilisateur doit être stocké dans la session. Valeur minimale : 1, Valeur maximale : 16

passwordCredentialIndex - L’index dans lequel l’utilisateur a entré le mot de passe doit être stocké dans la session. Valeur minimale : 1, Valeur maximale : 16

authenticationStrength - Poids de l’authentification actuelle Valeur minimale : 0, Valeur maximale : 65535

SSOCredentials- Cette option indique si les informations d’identification de facteur actuelles sont les informations d’identification SSO (SingleSignon) par défaut. Valeurs possibles : OUI, NON. Valeur par défaut : NON

Connaissances requises pour LoginSchema et NFactor

Les fichiers LoginSchema prédéfinis se trouvent à l’emplacement NetScaler suivant /nsconfig/LoginSchema/LoginSchema/.Ces fichiers LoginSchema prédéfinis répondent aux cas d’utilisation courants et peuvent être modifiés pour de légères variations si nécessaire.

德plus, la plupart des cas d’utilisation à facteur unique avec peu de personnalisations n’ont pas besoin de la configuration du schéma de connexion.

Il est conseillé à l’administrateur de consulter la documentation pour connaître les autres options de configuration permettant à NetScaler de découvrir les facteurs. Une fois que l’utilisateur a soumis les informations d’identification, l’administrateur peut configurer plusieurs facteurs pour choisir et traiter les facteurs d’authentification de manière flexible.

Configuration de l’authentification à deux facteurs sans utiliser LoginSchema

NetScaler détermine automatiquement les exigences à double facteur en fonction de la configuration. Une fois que l’utilisateur présente ces informations d’identification, l’administrateur peut configurer le premier ensemble de stratégies sur le serveur virtuel. Pour chaque stratégie, il peut y avoir un « NextFactor » configuré en tant que « passthrough ». Un « passthrough » implique que NetScaler doit traiter l’ouverture de session à l’aide du jeu d’informations d’identification existant sans passer par l’utilisateur. En utilisant des facteurs de « passthrough », un administrateur peut piloter le flux d’authentification par programme. Il est conseillé aux administrateurs de lire la spécification nFactor ou les guides de déploiement pour plus de détails. Consultez la sectionAuthentification multi-facteurs (nFactor)。

Expressions de nom d’utilisateur et mot

倒特质les信息d 'identification deconnexion, l’administrateur doit configurer le schéma de connexion. Les cas d’utilisation à un ou deux facteurs avec peu de personnalisations LoginSchema ne nécessitent pas de définition XML spécifiée. Le schéma LoginSchema possède d’autres propriétés telles que UserExpression et PasswdExpression qui peuvent être utilisées pour modifier le nom d’utilisateur ou le mot de passe présenté par l’utilisateur.

Les schémas de connexion sont des expressions de stratégie avancées et peuvent également être utilisés pour remplacer l’entrée utilisateur. Cela peut être réalisé en ajoutant une chaîne pour les paramètres dans-AuthenticationSchema, comme illustré dans l’exemple suivant.

Voici des exemples de modification des entrées utilisateur pour le nom d’utilisateur et le mot de passe, respectivement.

Changez l’entrée utilisateur pour le nom d’utilisateur de

username@citrix.comàusername@xyz.comadd authentication loginSchema user_schema -authenticationSchema LoginSchema/DualAuth.xml -userExpression "AAA.LOGIN.USERNAME.BEFORE_STR("@").APPEND("@xyz.com")"Imaginez un scénario dans lequel l’utilisateur fournit un mot de passe et un code secret dans le premier facteur dans le cadre du schéma de connexion configuré. Pour utiliser lecode secretfourni par l’utilisateur dans le premier facteur et lemot de passedans le second facteur, vous pouvez modifier le schéma de connexion existant à l’aide des commandes suivantes.

add authentication loginSchema user_schema -authenticationSchema LoginSchema/DualAuth.xml -passwdExpression "AAA.LOGIN.PASSWORD2"add authentication loginSchema user_schema_second -authenticationSchema noschema -passwdExpression "AAA.LOGIN.PASSWORD"

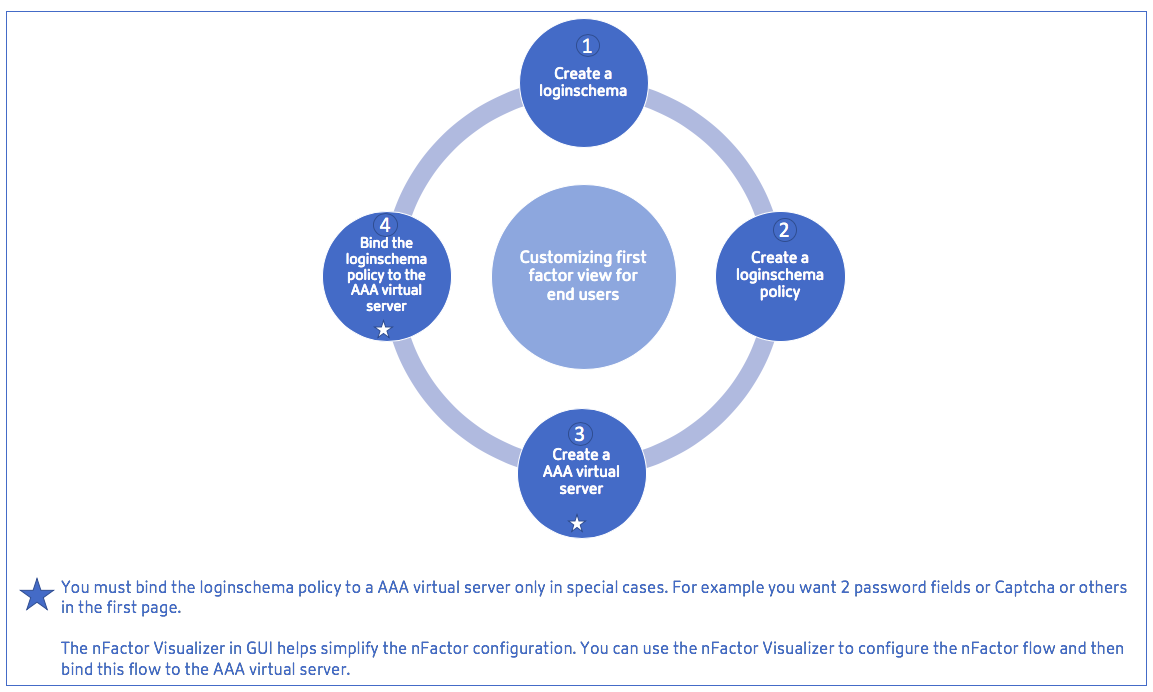

Étapes de haut niveau de la configuration NFactor

Le diagramme suivant illustre les étapes de haut niveau impliquées dans la configuration de nFactor.

Configuration de l’interface graphique

Les rubriques suivantes sont décrites dans cette section :

Créer un serveur virtuel

Créer un serveur virtuel d’authentification

Créer un profil CERT d’authentification

Créer une stratégie d’authentification

Ajouter un serveur d’authentification LDAP

Ajouter一个策略d 'authentification LDAP

Ajouter un serveur d’authentification RADIUS

Ajouter une stratégie d’authentification RADIUS

Créer un schéma de connexion d’authentification

Créer un libellé de stratégie

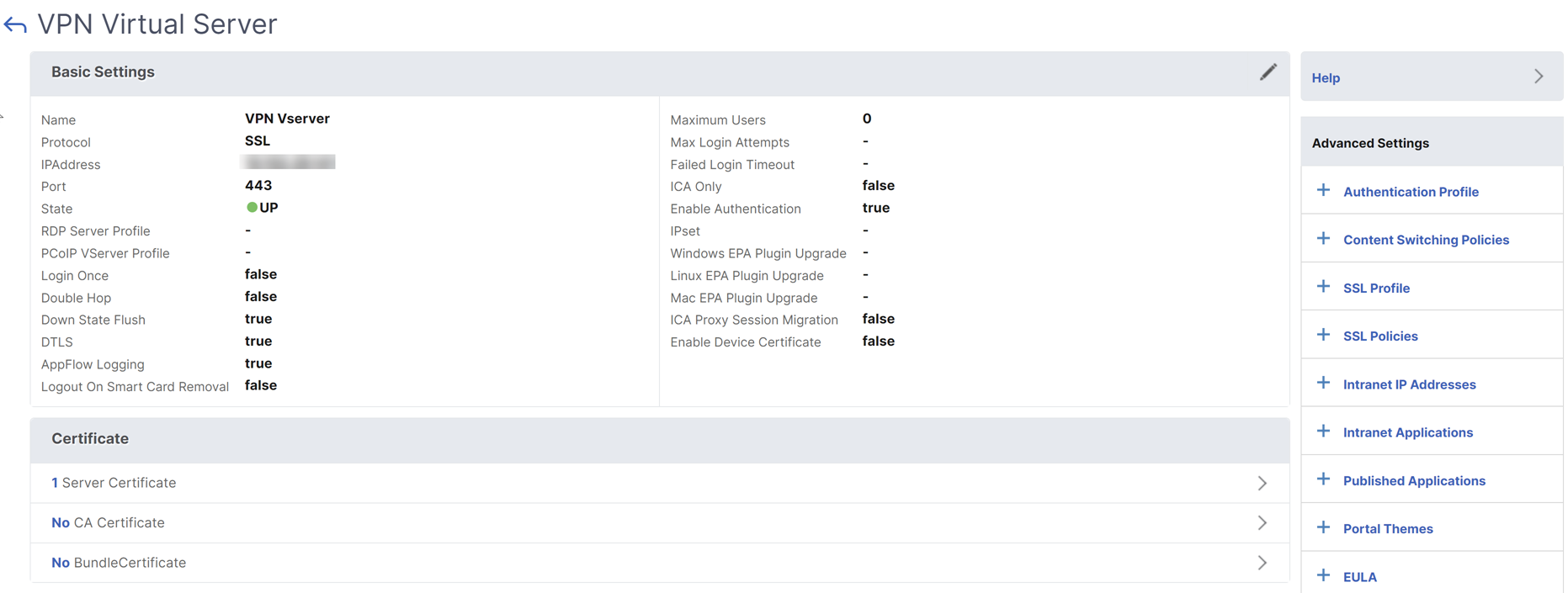

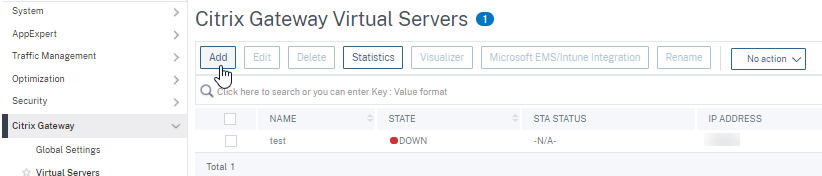

Créer un serveur virtuel

Accédez àNetScaler Gateway -> Serveurs virtuels。

Cliquez sur le boutonAjouter倒认为联合国serveur virtuel de passerelle。

Entrez les informations suivantes.

Nom du paramètre 德scription des paramètres Entrez le nom du serveur virtuel. Nom du serveur virtuel NetScaler Gateway. Doit commencer par un caractère alphabétique ASCII ou un trait de soulignement (_) et ne doit contenir que des caractères alphanumériques ASCII, un trait de soulignement, un hachage (#), un point (.), un espace, deux points (:), à (@), égal (=) et un trait d’union (-). Peut être modifié après la création du serveur virtuel. L’exigence suivante s’applique uniquement à la CLI NetScaler : si le nom inclut un ou plusieurs espaces, placez le nom entre guillemets doubles ou simples (par exemple, « mon serveur » ou « mon serveur »). Entrez le type d’adresse IP du serveur virtuel Sélectionnez une adresse IP ou une option non adressable dans le menu déroulant. Entrez l’adresse IP du serveur virtuel. Une adresse de protocole Internet (adresse IP) est une étiquette numérique attribuée à chaque périphérique participant au réseau informatique qui utilise le protocole Internet pour la communication. Entrez le numéro de port du serveur virtuel. Entrez le numéro de port. Entrez le profil d’authentification. Entité de profil d’authentification sur le serveur virtuel. Cette entité peut être utilisée pour décharger l’authentification vers le serveur virtuel d’authentification, d’autorisation et d’audit pour l’authentification multifacteur (nFactor) Entrez le profil du serveur RDP. Nom du profil de serveur RDP associé au serveur virtuel. Entrez le nombre maximal d’utilisateurs. Nombre maximal de sessions utilisateur simultanées autorisées sur ce serveur virtuel. Le nombre réel d’utilisateurs autorisés à ouvrir une session sur ce serveur virtuel dépend du nombre total de licences utilisateur. Entrez le nombre maximal de tentatives de connexion. Nombre maximal de tentatives de connexion. Entrez le délai d’expiration de la connexion en échec. Nombre de minutes pendant lequel un compte est verrouillé si l’utilisateur dépasse le nombre maximal de tentatives autorisées. Entrez la mise à niveau du plug-in Windows EPA. Option permettant de définir le comportement de mise à niveau du plug-in pour Win. Entrez la mise à niveau du plug-in Linux EPA. Possibilité de définir le comportement de mise à niveau des plug-ins pour Linux. Accédez à la mise à niveau du plug-in MAC EPA Possibilité de définir le comportement de mise à niveau des plug-ins pour Mac. Connexion une fois Cette option active/désactive la connexion SSO transparente pour ce serveur virtuel. ICA uniquement Lorsqu’il est défini sur ON, il implique le mode Basic dans lequel l’utilisateur peut ouvrir une session à l’aide de l’application Citrix Workspace ou d’un navigateur et accéder aux applications publiées configurées dans l’environnement Citrix Virtual Apps and Desktops indiqué par le paramètre Wihome。Les utilisateurs不是autorises se康涅狄格州ecter à l’aide du client Citrix Secure Access et les scans des terminaux ne peuvent pas être configurés. Le nombre d’utilisateurs pouvant se connecter et accéder aux applications n’est pas limité par la licence dans ce mode. - Lorsqu’il est défini sur OFF, cela implique le mode SmartAccess dans lequel l’utilisateur peut se connecter à l’aide de l’application Citrix Workspace, d’un navigateur ou d’un client Citrix Secure Access. L’administrateur peut configurer les analyses des points de terminaison pour qu’elles soient exécutées sur les systèmes clients, puis utiliser les résultats pour contrôler l’accès aux applications publiées. Dans ce mode, le client peut se connecter à la passerelle dans d’autres modes client, à savoir VPN et VPN sans client. Le nombre d’utilisateurs pouvant se connecter et accéder aux ressources est limité par les licences CCU dans ce mode.Activer l’authentification Exigez l’authentification des utilisateurs qui se connectent à NetScaler Gateway. Double Hop Utilisez l’appliance NetScaler Gateway dans une configuration à double saut. Un déploiement à double saut fournit une couche de sécurité supplémentaire pour le réseau interne en utilisant trois pare-feu pour diviser la zone démilitarisée en deux étapes. Un tel déploiement peut comporter une appliance dans la zone démilitarisée et une appliance dans le réseau sécurisé. Flush de l’état bas Fermez les connexions existantes lorsque le serveur virtuel est marqué en panne, ce qui signifie que le serveur a peut-être expiré. La déconnexion des connexions existantes libère des ressources et, dans certains cas, accélère la récupération des configurations d’équilibrage de charge surchargées. Activez ce paramètre sur les serveurs sur lesquels les connexions peuvent être fermées en toute sécurité lorsqu’elles sont marquées comme étant en panne. N’activez pas le vider de l’état DOWN sur les serveurs qui doivent terminer leurs transactions. DTLS Cette option démarre/arrête le service d’allumage sur le serveur virtuel Journalisation AppFlow Journaliser les enregistrements AppFlow qui contiennent des informations NetFlow ou IPFIX standard, telles que les horodatages pour le début et la fin d’un flux, le nombre de paquets et le nombre d’octets. Consignez également les enregistrements qui contiennent des informations au niveau de l’application, telles que les adresses Web HTTP, les méthodes de requête HTTP et les codes d’état de réponse, le temps de réponse du serveur et la latence. Migration de session proxy ICA Cette option détermine si une session de proxy ICA existante est transférée lorsque l’utilisateur ouvre une session à partir d’un autre appareil. État État actuel du serveur virtuel (UP, DOWN, BUSY, etc.). Activer le certificat de périphérique Indique si la vérification du certificat de l’appareil dans le cadre de l’EPA est activée ou désactivée.

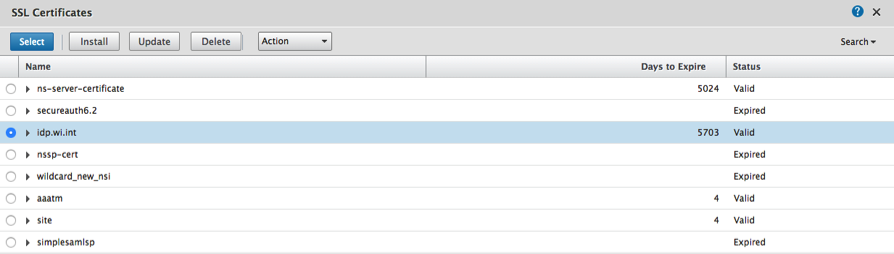

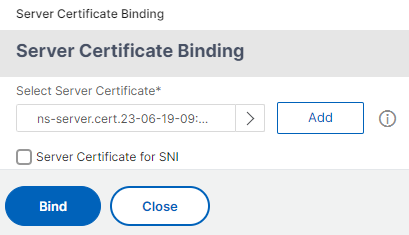

Sélectionnez la section没有问题certificat de serveurde la page.

Cliquez sur>pour sélectionner le certificat de serveur.

Sélectionnez le certificat SSL et cliquez sur le boutonSélectionner。

Cliquez surBind。

Si vous voyez un avertissement indiquant qu’aucun chiffrement utilisable s’affiche, cliquez surOK

Cliquez sur le boutonContinuer。

Dans la section Authentification, cliquez sur l’icône+en haut à droite.

Créer un serveur virtuel d’authentification

Accédez àSécurité -> NetScaler AAA — Trafic d’applications -> Serveurs virtuels。

Cliquez sur le boutonAdd。

Renseignez les paramètres de base suivants pour créer le serveur virtuel d’authentification.

Remarque :Le signe * à droite du nom du paramètre indique des champs obligatoires.

Entrez lenomdu nouveau serveur virtuel d’authentification.

Entrez letype d’adresse IP。Le type d’adresse IP peut être configuré comme non adressable.

Entrez l’adresse IP。L’adresse IP peut être nulle.

Entrez le type deprotocoledu serveur virtuel d’authentification.

Entrez leport TCPsur lequel le serveur virtuel accepte les connexions.

Entrez ledomainedu cookie d’authentification défini par le serveur virtuel d’authentification.

Cliquez surOK。

Cliquez sur lecertificat No Server。

Sélectionnez le certificat de serveur souhaité dans la liste.

Choisissez le certificat SSL souhaité et cliquez sur le boutonSélectionner。

Remarque: Le serveur virtuel d’authentification n’a pas besoin d’un certificat qui lui est lié.

Configurez laliaison de certificat du serveur。

Cochez la caseCertificat de serveur pour SNIpour lier une ou plusieurs clés de certificat utilisées pour le traitement SNI.

Cliquez sur le boutonBind。

Créer un profil CERT d’authentification

Accédez àSécurité -> NetScaler AAA — Trafic des applications -> Stratégies -> Authentification -> Stratégies de base -> CERT。

Sélectionnez l’onglet Profils, puisAjouter。

Remplissez les champs suivants pour créer le profil de CERT d’authentification. Le signe * à droite du nom du paramètre indique des champs obligatoires.

Nom: nom du profil du serveur d’authentification de certificat client (action).

德ux facteurs: dans ce cas, l’option d’authentification à deux facteurs est NOOP.

Champ de nom d’utilisateur: saisissez le champ client-cert à partir duquel le nom d’utilisateur est extrait. Doit être défini sur ““Subject”” or ““Issuer”” (inclure les deux jeux de guillemets doubles).

Champ de nom de groupe: saisissez le champ de certificat client à partir duquel le groupe est extrait. Doit être défini sur ““Subject”” or ““Issuer”” (inclure les deux jeux de guillemets doubles).

Groupe d’authentification pardéfaut : il s’agit du groupe par défaut qui est choisi lorsque l’authentification réussit en plus des groupes extraits.

Cliquez surCreate。

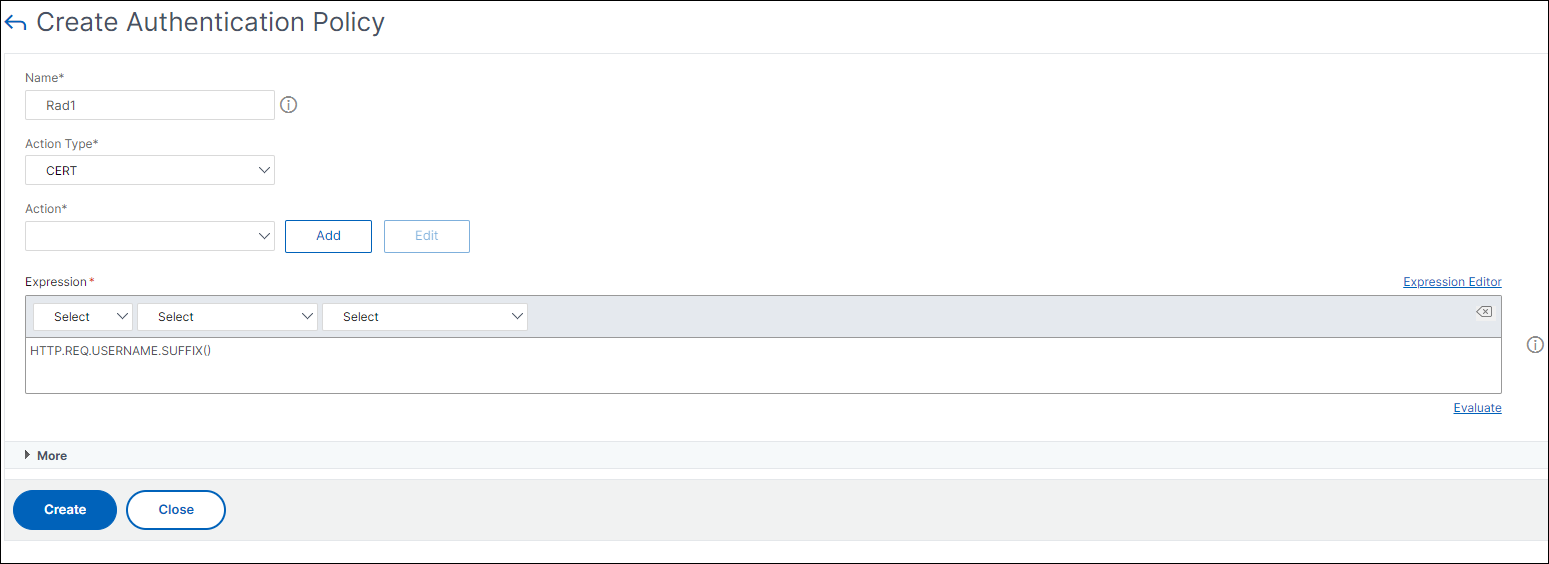

Création d’une stratégie d’authentification

Remarque

Si vous configurez une stratégie de premier facteur avec une règle de stratégie à l’aide de AAA.Login, l’expression suivante doit être configurée avec la condition OR pour que l’application Citrix Workspace prenne en charge le déploiement nFactor.

|| HTTP.REQ.URL.CONTAINS("/cgi/authenticate")

Accédez àSécurité -> NetScaler AAA — Trafic des applications -> Stratégies -> Authentification -> Stratégies avancées -> Stratégie。

Sélectionner le boutonAjouter

Renseignez les informations suivantes pour créer une stratégie d’authentification. Le signe * à droite du nom du paramètre indique des champs obligatoires.

a)Nom: saisissez le nom de la stratégie d’AUTHENTIFICATION avancée. Doit commencer par une lettre, un chiffre ou le caractère de soulignement (_) et ne doit contenir que des lettres, des chiffres et le trait d’union (-), le point (.), la livre (#), l’espace (), à (@), égal à (=), deux-points (:) et les caractères de soulignement. Impossible de modifier une fois la stratégie d’authentification créée.

L’exigence suivante s’applique uniquement à la CLI NetScaler : si le nom inclut un ou plusieurs espaces, placez le nom entre guillemets doubles ou simples (par exemple, « ma stratégie d’authentification » ou « ma stratégie d’authentification »).

b)Type d’action :entrez le type de l’action d’authentification.

c)Action: entrez le nom de l’action d’authentification à effectuer si la stratégie correspond.

d)Action de consignation: entrez le nom de l’action de journal des messages à utiliser lorsqu’une demande correspond à cette stratégie.

e)Expression: entrez le nom de la règle nommée NetScaler, ou d’une expression de syntaxe par défaut, que la stratégie utilise pour déterminer s’il faut tenter d’authentifier l’utilisateur auprès du serveur AUTHENTICATION.

f)Commentaires: saisissez des commentaires pour conserver les informations relatives à cette stratégie.

Cliquez surCréer

Ajouter un serveur d’authentification LDAP

Accédez àSécurité -> NetScaler AAA — Trafic des applications -> Stratégies -> Authentification -> Stratégies de base -> LDAP。

Ajoutez un serveur LDAP en sélectionnant l’ongletServeuret en cliquant sur le boutonAjouter。

Ajouter一个策略d 'authentification LDAP

Accédez à安全炸药> NetScaler AAA des -交通应用> Stratégies > Authentification > Stratégies avancées > Stratégie。

Cliquez surAjouterpour ajouter une stratégie d’authentification.

Renseignez les informations suivantes pour créer une stratégie d’authentification. Le signe * à droite du nom du paramètre indique des champs obligatoires.

a)Nom : nomde la stratégie d’AUTHENTIFICATION avancée. Doit commencer par une lettre, un chiffre ou le caractère de soulignement (_) et ne doit contenir que des lettres, des chiffres et le trait d’union (-), le point (.), la livre (#), l’espace (), à (@), égal à (=), deux-points (:) et les caractères de soulignement. Impossible de modifier une fois la stratégie d’authentification créée.

L’exigence suivante s’applique uniquement à la CLI NetScaler : si le nom inclut un ou plusieurs espaces, placez le nom entre guillemets doubles ou simples (par exemple, « ma stratégie d’authentification » ou « ma stratégie d’authentification »).

b)Type d’action: type de l’action d’authentification.

c)Action: nom de l’action d’authentification à effectuer si la stratégie correspond.

d)Action de consignation: nom de l’action du journal des messages à utiliser lorsqu’une demande correspond à cette stratégie.

e)Expression: nom de la règle nommée NetScaler, ou expression de syntaxe par défaut, que la stratégie utilise pour déterminer s’il faut tenter d’authentifier l’utilisateur auprès du serveur AUTHENTICATION.

f)Commentaires- Tout commentaire visant à préserver les informations relatives à cette stratégie.

Cliquez surCreate。

Ajouter un serveur d’authentification RADIUS

Accédez à安全炸药> NetScaler AAA des -交通应用> Authentification des stratégies > Stratégies de base > RADIUS。

Pour ajouter un serveur, sélectionnez l’ongletServeurset cliquez sur le boutonAjouter。

Entrez les informations suivantes pour créer un serveur RADIUS d’authentification. Le signe * à droite du nom du paramètre indique des champs obligatoires.

Entrez unnompour l’action RADIUS.

Entrez lenom duserveur ou l’adresse IP du serveurattribués au serveur RADIUS.

Entrez le numéro deportsur lequel le serveur RADIUS écoute les connexions.

Entrez la valeur dudélaid’expiration en quelques secondes. L’appliance NetScaler attend une réponse du serveur RADIUS jusqu’à ce que la valeur de délai d’expiration configurée expire.

Entrez laclé secrètequi est partagée entre le serveur RADIUS et l’appliance NetScaler. La clé secrète est requise pour permettre à l’appliance NetScaler de communiquer avec le serveur RADIUS.

Confirmez la clé secrète。

Cliquez surCreate。

Ajouter une stratégie d’authentification RADIUS

Accédez à安全炸药> NetScaler AAA des -交通应用> Stratégies > Authentification > Stratégies avancées > Stratégie。

Cliquez surAjouterpour créer une stratégie d’authentification.

Renseignez les informations suivantes pour créer une stratégie d’authentification. Le signe * à droite du nom du paramètre indique des champs obligatoires.

- Name: nom de la stratégie d’AUTHENTIFICATION avancée. Doit commencer par une lettre, un chiffre ou le caractère de soulignement (_) et ne doit contenir que des lettres, des chiffres et le trait d’union (-), le point (.), la livre (#), l’espace (), à (@), égal à (=), deux-points (:) et les caractères de soulignement. Impossible de modifier une fois la stratégie d’AUTHENTIFICATION créée.

L’exigence suivante s’applique uniquement à la CLI NetScaler : si le nom inclut un ou plusieurs espaces, placez le nom entre guillemets doubles ou simples (par exemple, « ma stratégie d’authentification » ou « ma stratégie d’authentification »).

Type d’action: type de l’action d’authentification.

Action: nom de l’action d’authentification à effectuer si la stratégie correspond.

Action de journalisation: nom de l’action du journal des messages à utiliser lorsqu’une demande correspond à cette stratégie.

Expression: nom de la règle nommée NetScaler, ou expression de syntaxe par défaut, que la stratégie utilise pour déterminer s’il faut tenter d’authentifier l’utilisateur auprès du serveur AUTHENTICATION.

Commentaires: tout commentaire destiné à préserver les informations relatives à cette stratégie.

Cliquez surOK.La stratégie d’authentification que vous avez créée est répertoriée dans la liste des stratégies.

Créer un schéma de connexion d’authentification

Accédez à安全炸药> NetScaler AAA -交通d 'applications >Schéma de connexion。

Sélectionnez l’onglet Profils et cliquez sur le boutonAjouter。

Remplissez les champs suivants pour créer un schéma de connexion d’authentification :

Saisir lenom: nom du nouveau schéma de connexion.

EnterAuthentication Schema: nom du fichier de lecture du schéma d’authentification à envoyer pour l’interface utilisateur de la page de connexion. Ce fichier doit contenir la définition XML des éléments conformément au protocole d’authentification Citrix Forms pour pouvoir afficher un formulaire de connexion. Si un administrateur ne souhaite pas inviter les utilisateurs à entrer d’autres informations d’identification, mais qu’ils continuent avec les informations d’identification précédemment obtenues, alors “

noschema” peut être donné en tant qu’argument. Cela s’applique uniquement aux schémas de connexion utilisés avec des facteurs définis par l’utilisateur, et non au facteur de serveur virtuel.EnterUser Expression: expression pour l’extraction du nom d’utilisateur lors de la connexion

EnterPassword Expression: expression pour l’extraction du mot de passe

EnterUser Credential Index: index dans lequel le nom d’utilisateur entré par l’utilisateur est stocké dans la session.

EnterPassword Credential Index: index dans lequel le mot de passe saisi par l’utilisateur doit être stocké dans la session.

EnterAuthentication Strength: poids de l’authentification actuelle.

Cliquez surCreate。Le profil de schéma de connexion que vous avez créé doit apparaître dans la liste des profils de schéma de connexion.

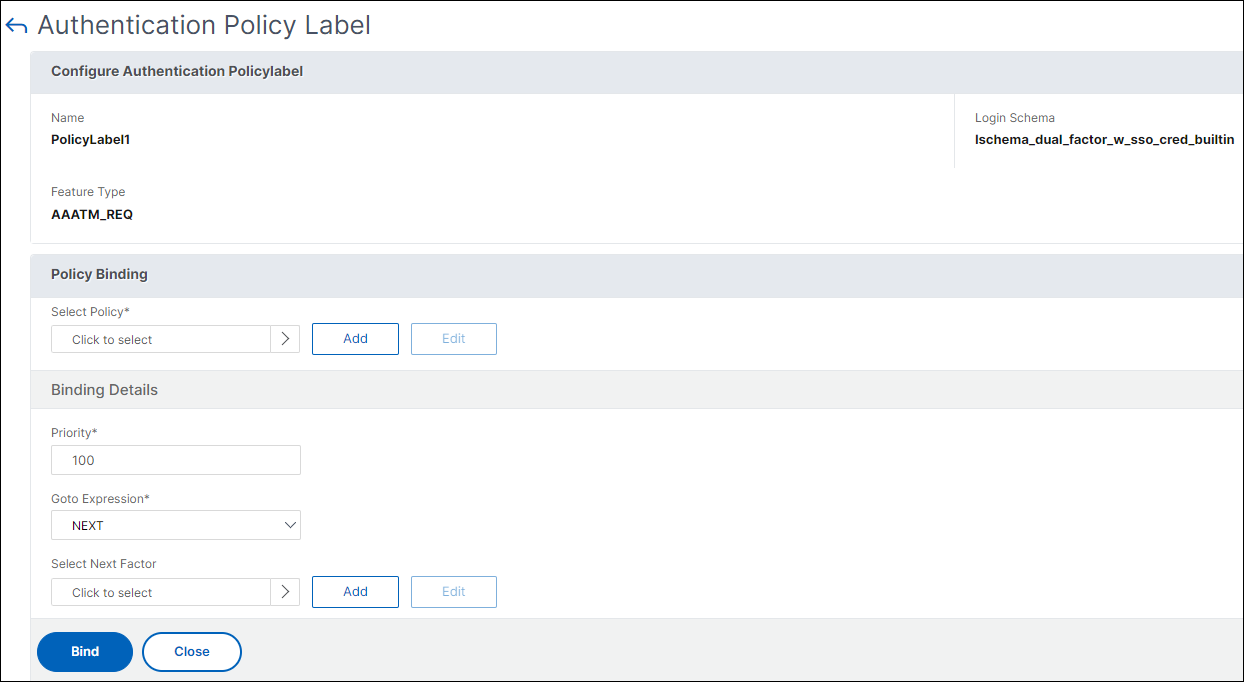

Création d’une étiquette de stratégie

Une étiquette de stratégie spécifie les stratégies d’authentification pour un facteur particulier. Chaque étiquette de stratégie correspond à un seul facteur. L’étiquette de stratégie spécifie le formulaire de connexion qui doit être présenté à l’utilisateur. L’étiquette de stratégie doit être liée en tant que facteur suivant d’une stratégie d’authentification ou d’une autre étiquette de stratégie d’authentification. En règle générale, une étiquette de stratégie inclut des stratégies d’authentification pour un mécanisme d’authentification spécifique. Toutefois, vous pouvez également avoir une étiquette de stratégie qui comporte des stratégies d’authentification pour différents mécanismes d’authentification.

Accédez à安全炸药> NetScaler AAA des -交通应用> Stratégies > Authentification > Stratégies avancées > Libellé de stratégie。

Cliquez sur le boutonAdd。

Remplissez les champs suivants pour créer une étiquette de stratégie d’authentification :

Entrez lenomde la nouvelle étiquette de stratégie d’authentification.

Entrez leschéma de connexionassocié à l’étiquette de stratégie d’authentification.

Cliquez surContinuer。

- Sélectionnez une stratégiedans le menu déroulant.

Choisissez lastratégie d’authentificationsouhaitée et cliquez sur le boutonSélectionner。

Renseignez les champs suivants :

Entrez laprioritéde la liaison de stratégie.

Entrez l’expression Goto: l’expression spécifie la priorité de la prochaine stratégie qui sera évaluée si la règle de stratégie actuelle est évaluée à TRUE.

Sélectionnez la stratégie d’authentification souhaitée, puis cliquez sur le boutonSélectionner。

Cliquez sur le boutonBind。

Cliquez surTerminé。

- Consultez l’étiquette de stratégie d’authentification.

Configuration Re-captcha pour l’authentification NFactor

À partir de la version 12.1 build 50.x de NetScaler, NetScaler Gateway prend en charge une nouvelle action de première classe, CaptchaAction, qui simplifie la configuration du Captcha. Captcha étant un premier recours collectif, il peut être un facteur à part entière. Vous pouvez injecter Captcha n’importe où dans le flux NFactor.

Auparavant, vous deviez également écrire des stratégies WebAuth personnalisées avec des modifications apportées à l’interface RFWebUI. Avec l’introduction de CaptchaAction, vous n’avez pas besoin de modifier le JavaScript.

Important

如果验证码是利用用des冠军德以前的d 'utilisateur ou de mot de passe dans le schéma, le bouton Soumettre est désactivé jusqu’à ce que Captcha soit atteint.

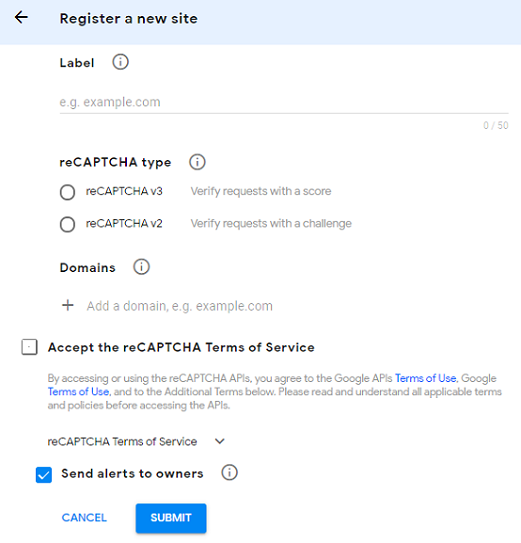

Configuration Captcha

La configuration Captcha comporte deux parties.

- Configuration sur Google pour enregistrer Captcha.

- Configuration sur l’appliance NetScaler pour utiliser le Captcha dans le cadre du flux de connexion.

Configuration Captcha sur Google

Enregistrez un domaine pour Captcha à l’adressehttps://www.google.com/recaptcha/admin#list。

Lorsque vous accédez à cette page, l’écran suivant apparaît.

Remarque

Utilisez uniquement

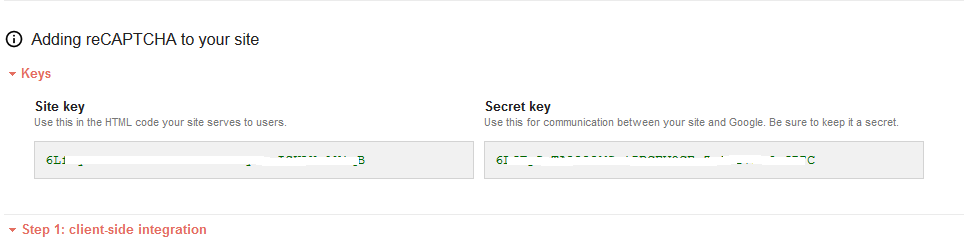

reCAPTCHAversion v2.reCAPTCHAinvisible est toujours en Tech Preview.Après l’enregistrement d’un domaine, la « SiteKey » et la « SecretKey » s’affichent.

Remarque

Les paramètres « SiteKey » et « SecretKey » sont grisés pour des raisons de sécurité. « SecretKey » doit être gardé en sécurité.

Configuration du Captcha sur l’appliance NetScaler

La configuration du Captcha sur l’appliance NetScaler peut être divisée en trois parties :

- Affichage de l’écran Captcha

- Publiez la réponse Captcha sur le serveur Google

- La configuration LDAP est le deuxième facteur d’ouverture de session utilisateur (facultatif)

Affichage de l’écran Captcha

La personnalisation du formulaire de connexion s’effectue via le schéma de connexion SingleAuthCaptcha.xml. Cette personnalisation est spécifiée sur le serveur virtuel d’authentification et est envoyée à l’interface utilisateur pour afficher le formulaire de connexion. Le schéma de connexion intégré, SingleAuthCaptcha.xml, se trouve dans le/nsconfig/loginSchema/LoginSchemarépertoire de l’appliance NetScaler.

Important

- En fonction de votre cas d’utilisation et de différents schémas, vous pouvez modifier le schéma existant. Par exemple, si vous n’avez besoin que du facteur Captcha (sans nom d’utilisateur ni mot de passe) ou d’une double authentification avec Captcha.

- Si des modifications personnalisées sont effectuées ou si le fichier est renommé, Citrix recommande de copier tous les schémas de connexion du répertoire /nsconfig/loginschema/loginschema vers le répertoire parent, /nsconfig/loginschema.

Pour configurer l’affichage du Captcha à l’aide de l’interface de ligne de commande

- add authentication loginSchema singleauthcaptcha -authenticationSchema /nsconfig/loginschema/SingleAuthCaptcha.xml - add authentication loginSchemaPolicy singleauthcaptcha -rule true -action singleauthcaptcha - add authentication vserver auth SSL - add ssl certkey vserver-cert -cert -key - bind ssl vserver auth -certkey vserver-cert - bind authentication vserver auth -policy singleauthcaptcha -priority 5 -gotoPriorityExpression END Publiez la réponse Captcha sur le serveur Google

Une fois que vous avez configuré le Captcha qui doit être affiché pour les utilisateurs, les administrateurs publient la configuration sur le serveur Google pour vérifier la réponse Captcha du navigateur.

Pour vérifier la réponse Captcha depuis le navigateur

- add authentication captchaAction myrecaptcha -sitekey -secretkey - add authentication policy myrecaptcha -rule true -action myrecaptcha - bind authentication vserver auth -policy myrecaptcha -priority 1 Les commandes suivantes sont nécessaires pour configurer si l’authentification AD est souhaitée. Sinon, vous pouvez ignorer cette étape.

- add authentication ldapAction ldap-new -serverIP x.x.x.x -serverPort 636 -ldapBase "cn=users,dc=aaatm,dc=com" -ldapBindDn adminuser@aaatm.com -ldapBindDnPassword -encrypted -encryptmethod ENCMTHD_3 -ldapLoginName sAMAccountName -groupAttrName memberof -subAttributeName CN -secType SSL -passwdChange ENABLED -defaultAuthenticationGroup ldapGroup - add authenticationpolicy ldap-new -rule true -action ldap-new La configuration LDAP est le deuxième facteur d’ouverture de session utilisateur (facultatif)

L’authentification LDAP se produit après Captcha, vous l’ajoutez au deuxième facteur.

- add authentication policylabel second-factor - bind authentication policylabel second-factor -policy ldap-new -priority 10 - bind authentication vserver auth -policy myrecaptcha -priority 1 -nextFactor second-factor L’administrateur doit ajouter des serveurs virtuels appropriés selon que le serveur virtuel d’équilibrage de charge ou l’appliance NetScaler Gateway est utilisé pour l’accès. L’administrateur doit configurer la commande suivante si un serveur virtuel d’équilibrage de charge est requis :

add lb vserver lbtest HTTP -authentication ON -authenticationHost nssp.aaatm.com` nssp.aaatm.com— Résolution en serveur virtuel d’authentification.

Validation du Captcha par l’utilisateur

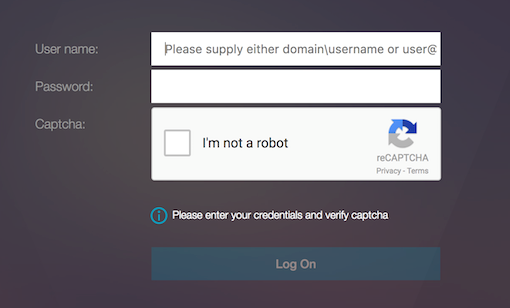

Une fois que vous avez configuré toutes les étapes mentionnées dans les sections précédentes, consultez les captures d’écran de l’interface utilisateur précédentes.

Une fois que le serveur virtuel d’authentification charge la page de connexion, l’écran de connexion s’affiche. Laconnexionest désactivée jusqu’à ce que Captcha soit terminé.

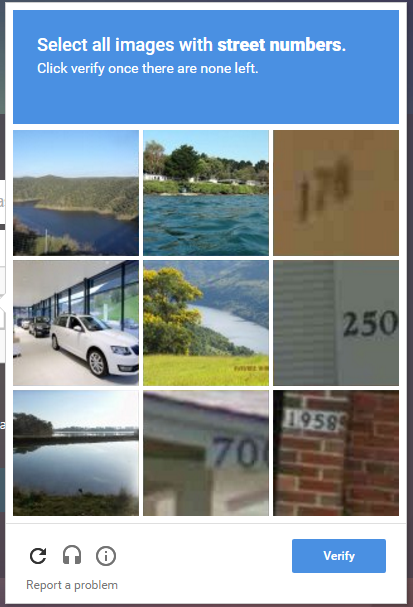

Sélectionnez l’option Je ne suis pas un robot. Le widget Captcha s’affiche.

- Vous parcourez une série d’images Captcha avant que la page de fin ne s’affiche.

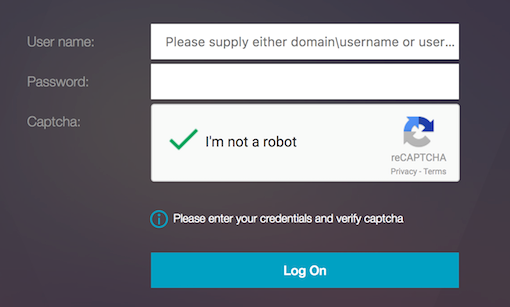

Entrez les informations d’identification AD, activez la case à cocherJe ne suis pas un robotet cliquezsur Ouvrir une session。Si l’authentification réussit, vous êtes redirigé vers la ressource souhaitée.

Remarque :

- Si Captcha est utilisé avec l’authentification AD, le bouton Soumettre pour les informations d’identification est désactivé jusqu’à ce que Captcha soit terminé.

- Le Captcha se produit dans un facteur qui lui est propre. Par conséquent, toute validation ultérieure telle que AD doit avoir lieu dans

nextfactorle Captcha.

Créer un serveur virtuel Gateway pour l’authentification nFactor dans la licence NetScaler Standard

- Accédez àNetScaler Gateway>Serveursvirtuels.

Sur la pageServeurs virtuels NetScaler Gateway, cliquez surAjouter。

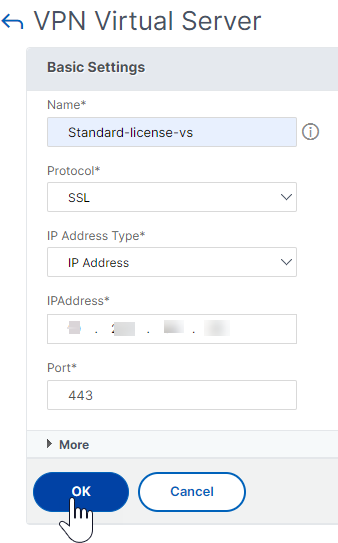

- Entrez les informations suivantes sur la pageServeur virtuel VPN, cliquez surOK, puis surContinuer。

- Nom : nom du serveur virtuel NetScaler Gateway

- Protocole - SélectionnezSSL

- Adresse IP : adresse IP du serveur virtuel NetScaler Gateway

- Port - Entrée 443

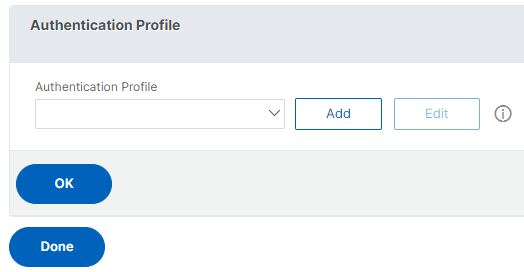

Sur la pageServeur virtuel VPN, cliquez sur l’icône Plus en regard deProfil d’authentification。

Cliquez surAjouterpour configurer le profil d’authentification.

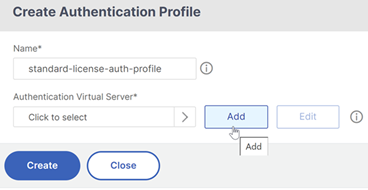

Saisissez un nom pour le profil d’authentification, puis cliquez surAjouter。

- Entrez les informations suivantes sur la pageServeur virtuel VPN, cliquez surOK,puis surContinuer。

- Nom : nom du serveur virtuel d’authentification, d’autorisation et d’audit

- Protocole - SélectionnezNon adressable。Seul un serveur virtuel d’authentification, d’autorisation et d’audit non adressable peut être lié à un serveur virtuel Gateway/VPN sous licence NetScaler Standard.

Remarque :

- Dans la licence NetScaler Standard, les étapes de création d’une stratégie sont les mêmes que dans la licence Premium pour les types de stratégies pris en charge.

- La licence NetScaler Standard ne prend pas en charge l’ajout de nouveaux schémas de connexion dans la configuration de nFactor.

Références

Pour un exemple de configuration nFactor de bout en bout, consultezConfiguration de l’authentification nFactor。

Dans cet article

- Exigences relatives aux licences des fonctionnalités d’authentification, d’autorisation et d’audit

- Cas d’utilisation

- Gestion des réponses d’authentification

- Soutien à la clientèle

- Configuration en ligne de commande

- Défis Interop

- Analyse des critères d’évaluation (EPA)

- Considérations relatives aux erreurs

- Définition des clients

- Restriction de NFactor pour Gateway

- Schéma de connexion

- Connaissances requises pour LoginSchema et NFactor

- Configuration de l’authentification à deux facteurs sans utiliser LoginSchema

- Expressions de nom d’utilisateur et mot

- Étapes de haut niveau de la configuration NFactor

- Configuration de l’interface graphique

- Créer un serveur virtuel

- Créer un serveur virtuel d’authentification

- Créer un profil CERT d’authentification

- Création d’une stratégie d’authentification

- Ajouter un serveur d’authentification LDAP

- Ajouter一个策略d 'authentification LDAP

- Ajouter un serveur d’authentification RADIUS

- Ajouter une stratégie d’authentification RADIUS

- Créer un schéma de connexion d’authentification

- Création d’une étiquette de stratégie

- Configuration Re-captcha pour l’authentification NFactor

- Créer un serveur virtuel Gateway pour l’authentification nFactor dans la licence NetScaler Standard

- Références