Guía de PoC: Citrix Secure Internet Access con Citrix SD-WAN

Información general

Citrix Workspace ha sido utilizado con éxito por empresas de todos los tamaños durante casi tres décadas. Los clientes tienen opciones sobre cómo licencian, implementan, integran y administran estas tecnologías. Esta flexibilidad permite que las tecnologías Citrix respondan a diversos casos de uso, tipos de negocio, requisitos de integración y modelos de implementación. La amplia adopción empresarial ha dado lugar a un conjunto diverso de implementaciones para satisfacer los casos de uso y la evolución de las tecnologías de red. Muchos factores diferentes impulsan la selección de la implementación, incluida la ubicación de los centros de datos (modelo local, en la nube o híbrido), usuarios, sucursales, servicio de administración y opciones de conectividad de red.

Ámbito

En esta guía de prueba de concepto, experimentará la función de un administrador de Citrix que crea una conexión entre el dispositivo SD-WAN perimetral de la organización con Citrix SIA Cloud a través de túneles IPSec.

En esta guía se muestra cómo realizar las siguientes acciones:

- Configuración de un nuevo sitio en el Orchestrator para la Prueba de concepto

- Implementación del sitio mediante la automatización perfecta de túneles IPSec en Citrix SIA cloud desde Orchestrator

- Verificación del túnel IPSec en la plataforma Orchestrator y Citrix SIA Cloud

- Instalación de agentes de software SIA (también conocidos como Cloud Connector Agent) en el portátil con un grupo de seguridad específico y directivas de seguridad de ejercicio para el tráfico de Internet

- Demostración de varios casos de uso de integración SIA+SD-WAN disponibles en esta guía de PoC.

- Configure directivas de seguridad web, CASB y directivas de protección contra malware para permitir/denegar el acceso a determinados sitios web o categorías a través de Citrix SIA Console.

- Inicie el tráfico web y verifique el bloqueo y permita la funcionalidad

- Mostrar informes y análisis

Ventajas

Redes e implementación-Casos de uso y beneficios

SIA perfecta para dispositivos administrados y acceso fiable y seguro a las cargas de trabajo de DC a través de la ruta virtual SD-WANEn los dispositivos administrados detrás de SD-WAN, es fácil usar el agente Citrix SIA para tener acceso seguro a Internet. La superposición SD-WAN reenvía la sucursal al tráfico de carga de trabajo del centro de datos de forma segura y fiable.

El túnel IPSec fiable de enlace multi-WAN de SD-WAN para subredes locales El acceso seguro a Internet basado en subredes locales de dispositivos BYOD sin agenteso portátiles personales que no son administrados por la empresa se puede asegurar a través del túnel IPsec altamente fiable de Citrix SD-WAN + Citrix SIA. La fiabilidad se logra a través del túnel que tiene múltiples enlaces wan.

Postura de seguridad simple para dominios invitados en una sucursal a través de redirección DNS o túnel IPSecCon una subred de túnel/local independiente para dominios invitados y asignación de grupos de seguridad relacionados.

Ventajas de la integración/automatización/administración entre Citrix SIA y SD-WAN

Topología general de Citrix SD-WAN + SIA

A continuación verá un diagrama de flujo para 3 casos de uso primarios:

1) Usuarios de rama 2) Usuarios remotos SIN Workspace Service 3) Usuarios remotos CON Workspace Service

Casos de uso de la integración de Citrix SD-WAN + SIA

La integración de Citrix SD-WAN y Citrix SIA ofrece flexibilidad y opciones para un perfil mixto de usuarios de sucursales en una empresa. Una empresa suele tener una combinación de dispositivos administrados y no administrados en la sucursal donde existe un Citrix SD-WAN. Con la integración, el agente de Citrix SIA permite separar de forma segura el tráfico de dispositivos administrados a la nube de Citrix SIA a través del SD-WAN mediante el servicio Internet (con equilibrio de carga). Los dispositivos no administrados como los usuarios BYOD e invitado se protegen mediante el túnel IPSec entre Citrix SD-WAN y Citrix SIA como puntos finales del túnel.

Prerrequisitos previos de PoC

Requisitos generales

- Citrix SD-WAN 110/210 para una PoC basada en hardware local.

- Puede ser cualquier dispositivo que elija para la PoC. Todos los dispositivos Citrix SD-WAN admiten la oferta Citrix SIA.

- Nota: LaPoC también se puede realizar en una SD-WAN basada en Azure VPX con una máquina virtual de Windows detrás de la máquina virtual en la LAN con/sin un agente Citrix SIA (también conocido como Citrix SIA Cloud Connector).

- Una equipo portátil con Windows o MAC.

- Descarga de Agente de Windows/Mac MSI desde la plataforma en la nube Citrix SIA.

Requisitos de la red

Configuración de puerto/firewall a SIA — Conexiones salientes:

| Protocolo | Port | Descripción |

|---|---|---|

| TCP | 53 | Filtrado DNS |

| TCP | 80 | Conexiones proxy y páginas de bloqueo personalizadas |

| TCP | 443 | Recuperación de scripts PAC a través de HTTPS y autenticación de proxy a través de HTTPS |

| TCP | 7080 | Puerto alternativo对位拉recuperacion de脚本PAC a través de HTTP |

| TCP | 7443 | Puerto alternativo对位拉recuperacion de脚本PAC a través de HTTPS |

| TCP | 8009 | Puerto alternativo para conexiones proxy |

| TCP | 8015 | Autenticación de proxy sobre HTTP |

| TCP | 8016 | Puerto alternativo para la autenticación proxy |

| TCP | 8025 | Cloud Connector HTTP heredado (agente SIA) |

| TCP | 8026 | Cloud Connector HTTPS heredado (agente SIA) |

| TCP | 8080 | Página de bloque predeterminada |

| TCP | 8082 | Cloud Connector para iOS (Puerto proxy adicional predeterminado) |

| TCP | 10080 | Recuperación de scripts PAC a través de HTTP |

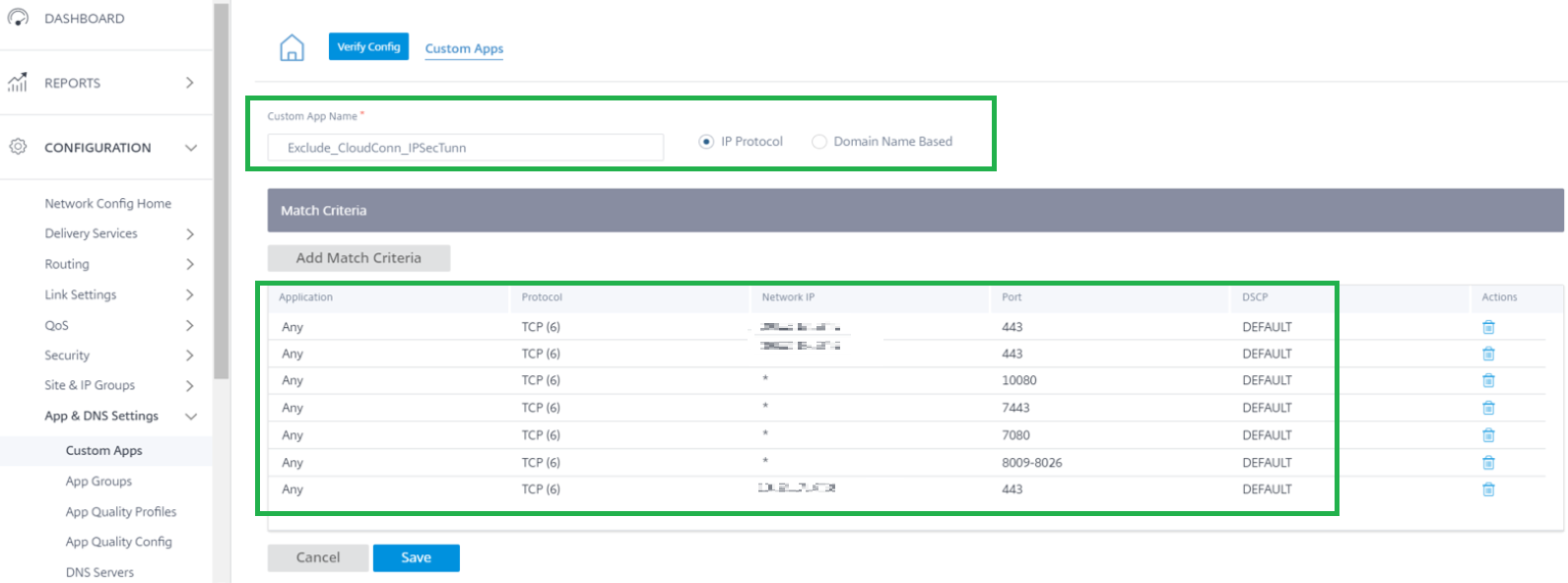

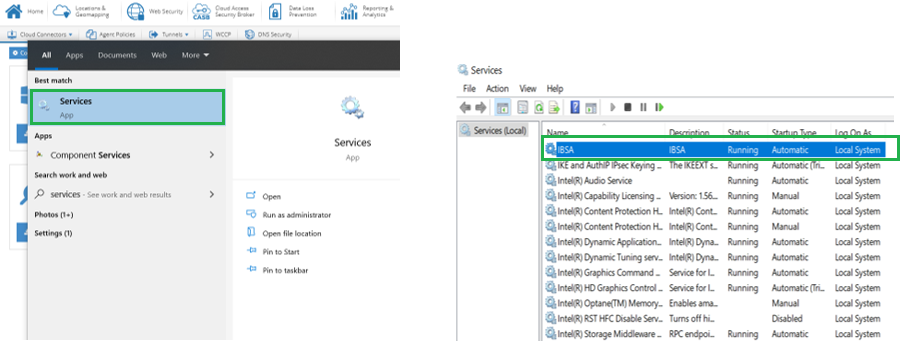

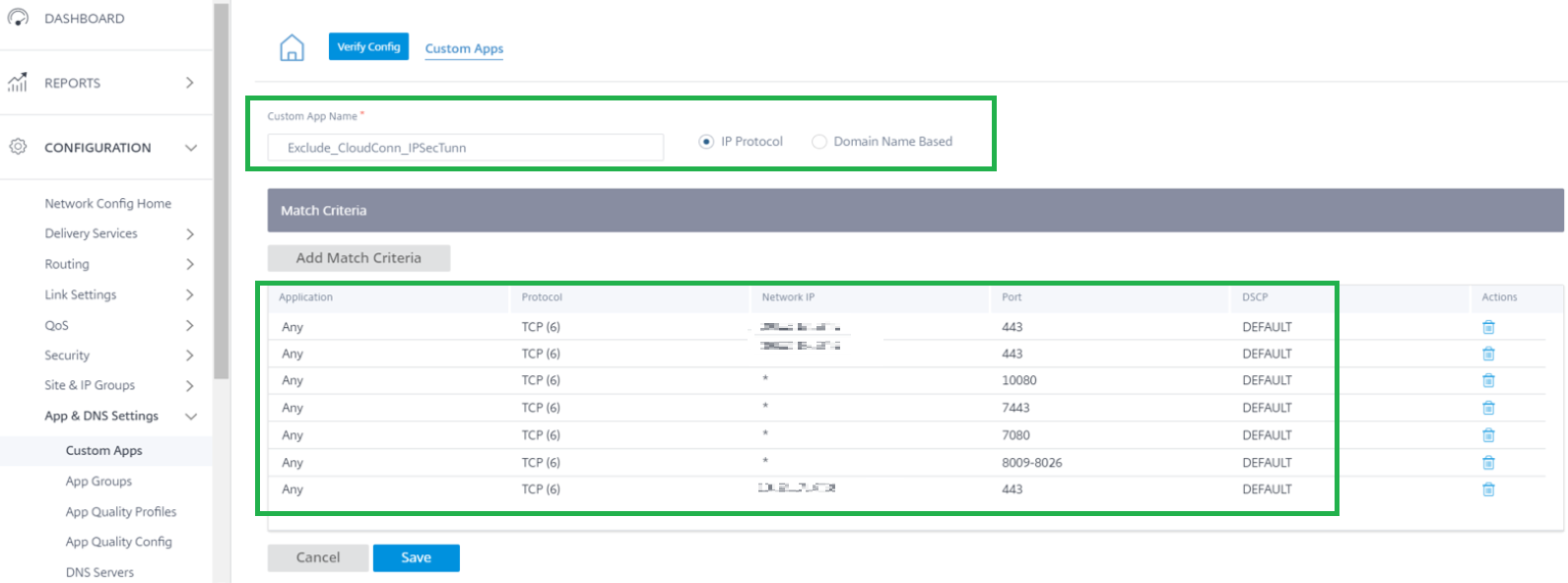

Orchestrator - Aplicación personalizada

Se recomienda que el tráfico del agente SIA de los dispositivos administrados corporativos se omita desde el túnel IPSec local de la SD-WAN en el borde de la bifurcación. Esto permite un proxy directo a Citrix SIA, donde las unidades organizativas empresariales o los grupos de seguridad se pueden ejercer directamente a través de conectores en la nube en los dispositivos administrados.

帕拉permitir, el agente de Citrix新航使用电话Home sin problemas al clúster de puerta de enlace de Citrix SIA y a los PoP’s, es fundamental omitir el tráfico basado en el conector de nube desde el túnel IPSec para que el registro del conector en la nube se realice y el proxy esté disponible directamente desde el conector.

La lista de La aplicacion personalizada se波沙puertos mencionada en la sección anterior Lista de puertos de requisitos previos de PoC. Todos los IP/protocolos específicos de la aplicación personalizada de Omitir Orchestrator, se envían a través del servicio Internet.

Información requerida de la plataforma Citrix SIA:

- La IP del nodo Citrix SIA CloudGateway forma parte del clúster de puerta de enlace

- El agente Citrix SIA se conecta a los nodos de puerta de enlace a través del puerto 443. Nuestra configuración de la aplicación personalizada de derivación garantiza que el tráfico del agente se envía a través del servicio Internet y se omite desde el túnel IPSec.

- La IP del nodo Citrix SIA Reporter forma parte de la administración de grupos de nodos. Se contacta con el reportero para enviar estados/informes desde el conector de nube (SIA Agent).

Nodo en naranja:Nodo Reporter con IP mostrado en la columna “IP pública” y representado con un icono diferente (antes del nombre del nodo).

Nodos en verde:Los nodos POP de nube forman parte de un clúster de puerta de enlace CSIA con direcciones IP mostradas en la columna “IP pública” y representadas con el icono de globo. Un clúster de puerta de enlace CSIA es un agregado de dos o más nodos de puerta de enlace CSIA.

Nota:

- Cuando realice su PoC, compruebe los nodos según su cuenta y aplique las reglas de omisión de Orchestrator en consecuencia.

- Las cuentas casi siempre tienen un nodo de reportero, pero los ndo de puerta de enlace pueden ser uno o más.

- Asegúrese de omitir a todos los nodos de puerta de enlace para que se tengan en cuenta durante la derivación (el tráfico puede ir a cualquier nodo de CloudGateway).

Crear una aplicación personalizada en Orchestrator - “Exclude_CloudConn_IPSectUnn”

- Crear entradas de tbe a continuación mediante IPs y puertos

- Las IP serán las IPs de Citrix SIA Reporter Cloud Node y las IPs del nodo de Gateway Cloud con el puerto 443

- Habrá entradas explícitas basadas en puertos que el agente de Citrix SIA utiliza para el registro, procesamiento de tráfico e informes.

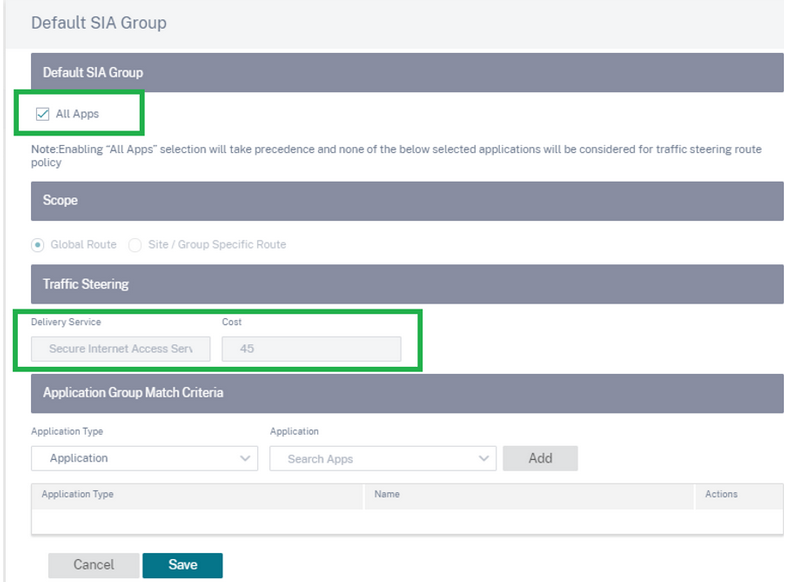

Orchestrator: Coste del servicio de Internet

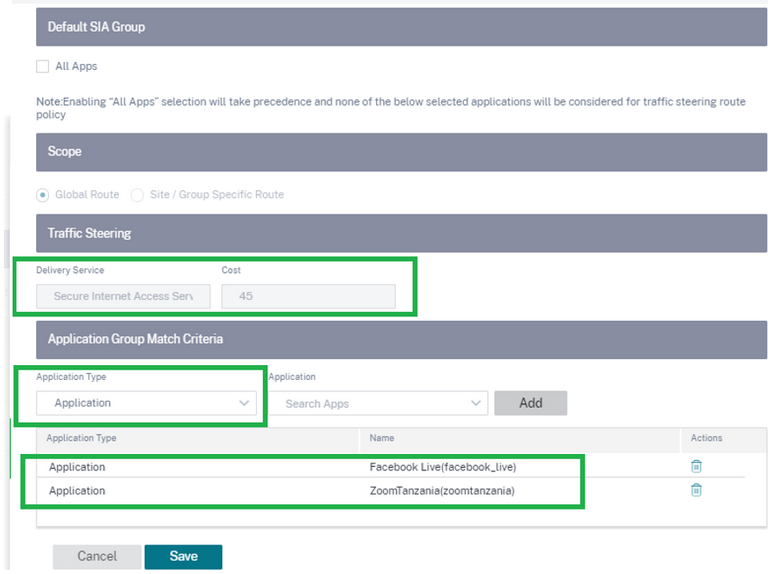

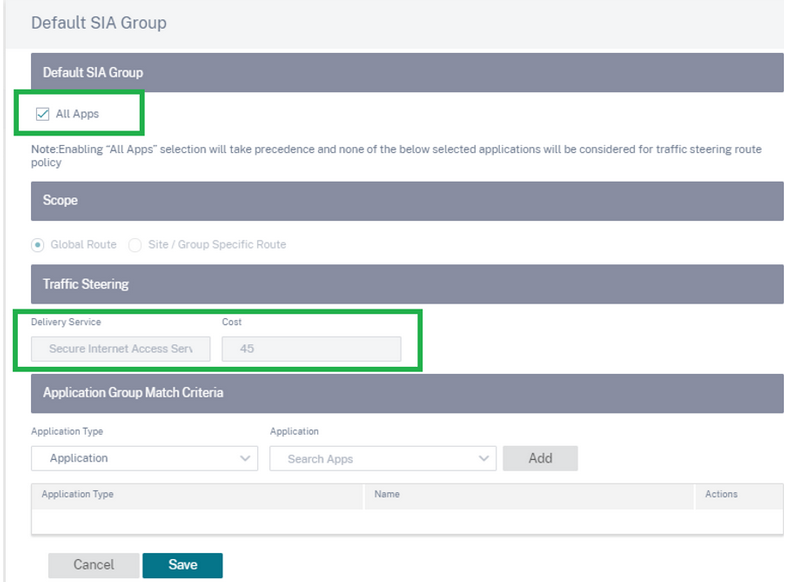

Al crear el servicio Citrix Secure Internet Access, un administrador puede utilizar el grupo SIA predeterminado para seleccionar el tráfico que se va a dirigir a través del túnel IPSec.

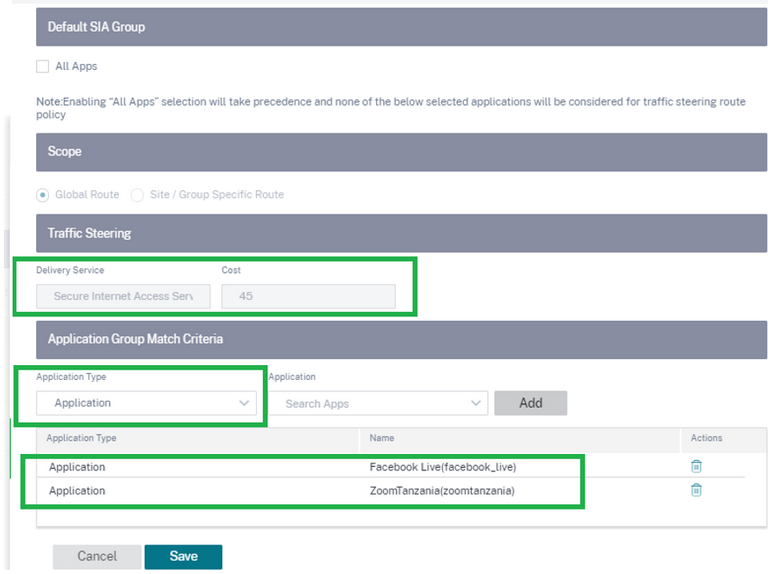

El administrador puede redirigir “TODAS LAS APLICACIONES” o aplicaciones específicas a través del túnel IPSec como parte del servicio Citrix SIA.

- Enrutar TODAS LAS APLICACIONES a través del servicio Citrix SIA Service en Orchestrator bajo el servicio SIA Default SIA Group

- Enrutar aplicaciones específicas a través del servicio Citrix SIA Service en Orchestrator bajo el servicio SIA Default SIA Group

Nota: Si se eligen aplicaciones específicas, solo se crean rutas de aplicación específicas con Citrix SIA como tipo de servicio que se debe dirigir a través del túnel IPSec. El servicio Citrix SIA es un servicio de tipo INTRANET de forma predeterminada.

Recomendación importante cuando se utiliza el servicio Citrix SIA para la redirección DE TODAS LAS APLICACIONES junto con el Servicio InternetSi un administrador elige “TODAS LAS APLICACIONES” para redirigirse a través de Citrix SIA, una ruta DEFAULT 0.0.0.0/0 creada con el servicio Citrix SIA con un coste de 45 de forma predeterminada.

成立联合国servicio互联网se克雷亚en la SD -阿德WAN para un caso de uso específico. Por ejemplo: Servicio de Internet para separar el tráfico relacionado con el agente CSIA, servicio de Internet para romper el tráfico de Orchestrator o una implementación de campo en el que ya existe un servicio de Internet para algunos escenarios. Tenga en cuenta esto, al crear el servicio SIA con el servicio Internet (para la redirección adecuado).

Recomendaciones generales:

Recomendación 1:Si el servicio CSIA se utiliza para TODAS las aplicaciones junto con el servicio de Internet, cree aplicaciones personalizadas específicas o utilice el motor de DPI con aplicaciones específicas para ser dirigidas a través del servicio Internet.

Recomendación 2:Si el servicio CSIA se va a utilizar para algunas aplicaciones y el servicio Internet como servicio predeterminado para Internet, asegúrese de que se seleccionan aplicaciones específicas para el grupo de servicio Citrix SIA.

Problemas que puede enfrentar si se elige “TODAS LAS APLICACIONES” para redirigir a través de CSIA y servicio de Internet y cómo superarlo:

Dado que por diseño, el coste del Servicio de Internet es 5 y el coste del servicio CSIA es 45, TODO el tráfico prefiere ser enrutado a través del servicio de Internet en lugar del servicio CISA. Por lo tanto, es bueno tener en cuenta la redirección cuando los servicios de Internet y CSIA coexisten en la implementación.

Utilice una de las dos recomendaciones anteriores. O puede modificar el coste del servicio de Internet como “50” para que el servicio CSIA sea más preferido (con un coste de 45).

Configuración de Citrix SD-WAN 110/210

Suposición:Se supone que el Orchestrator ya está configurado con un MCN.

Configuración del sitio de Orchestrator

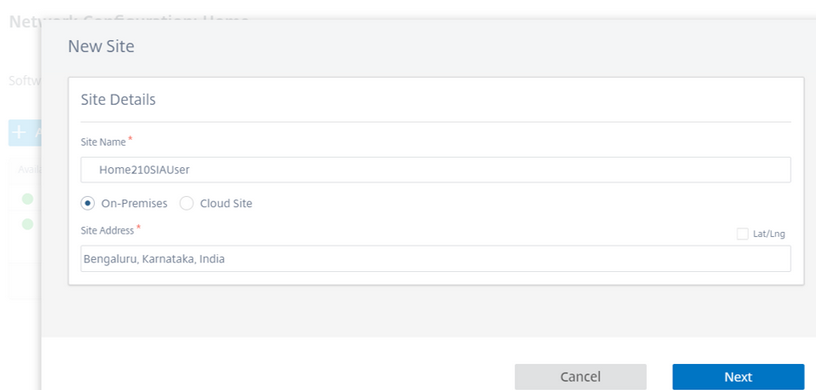

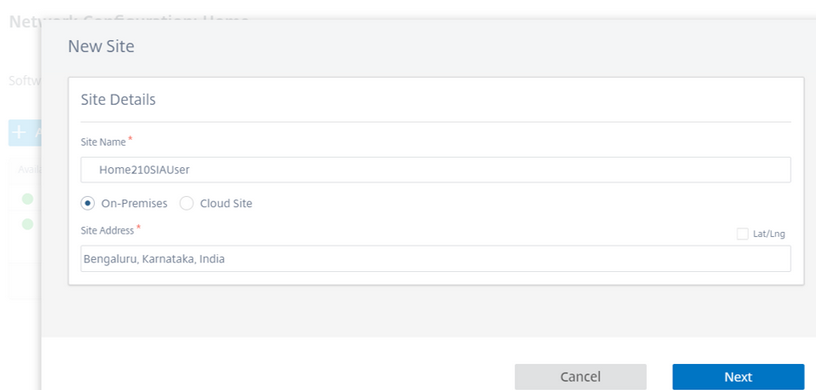

- Cree un sitio en Orchestrator y proporcione:

- Nombre del sitio

- Elegir local

- Proporcione la dirección del sitio (Ubicación desde donde se realiza la PoC)

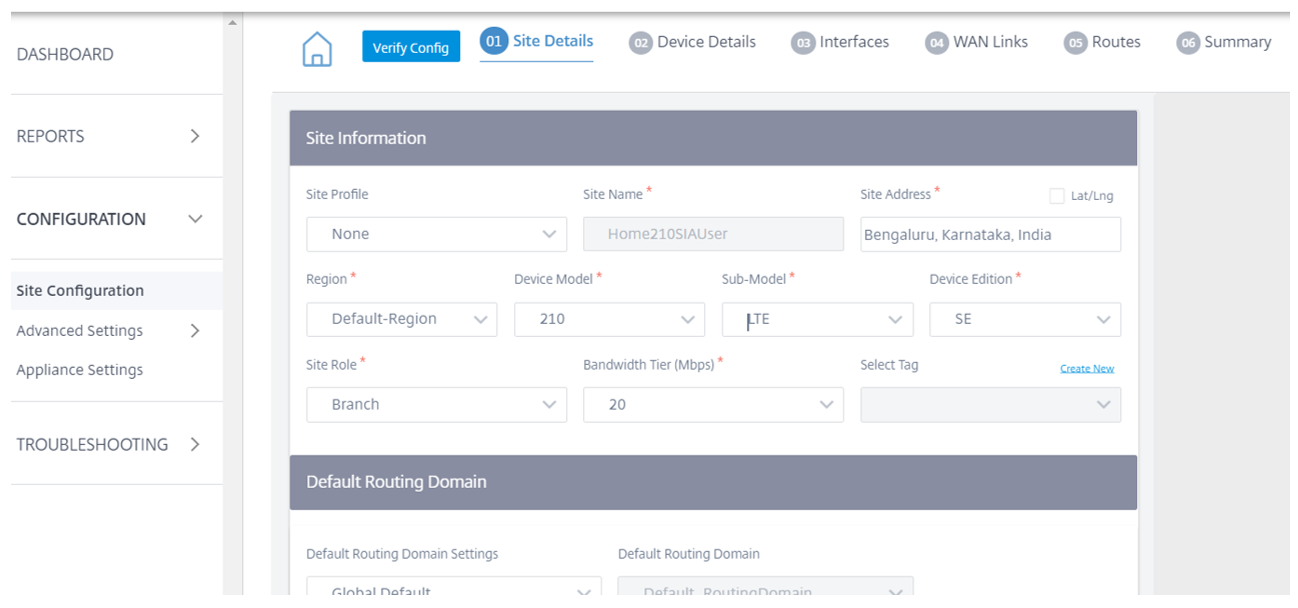

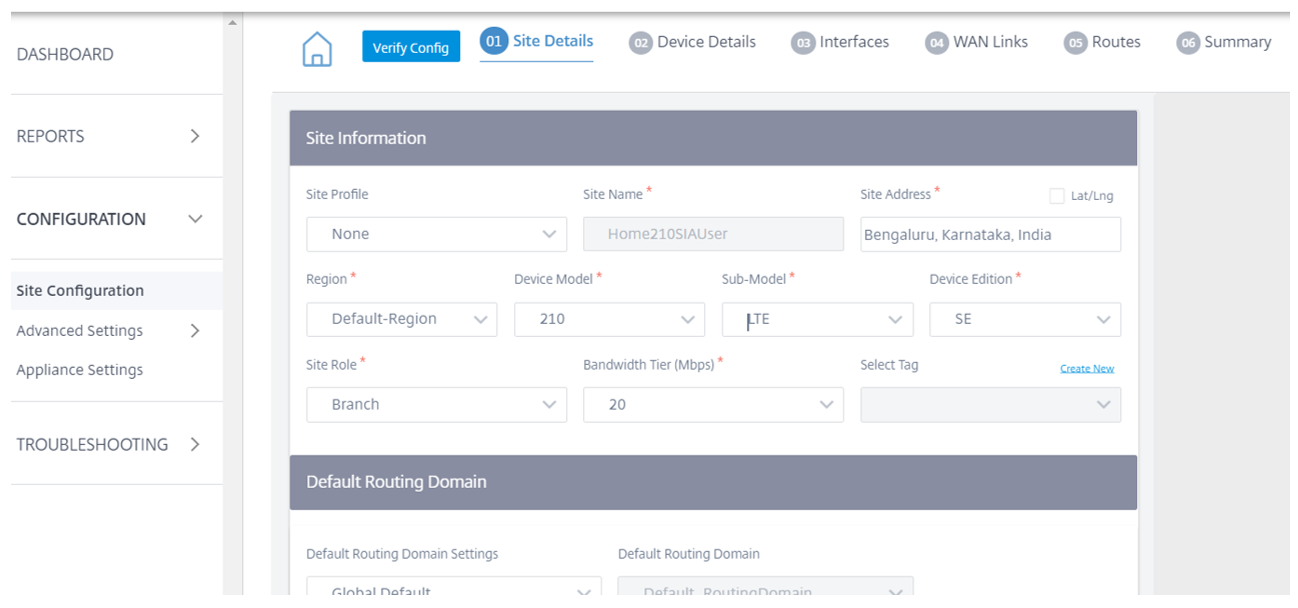

- Introduzca los detalles necesarios para el nuevo sitio agregado

- Introduzca el modelo de dispositivo — 210

- En esta guía el dispositivo de referencia es un 210. Basado en el dispositivo en la PoC, seleccione apropiadamente

- Introduzca el submodelo: LTE

- Introduzca la edición del dispositivo: SE

- Introduzca el rol de sitio: Rama

Introduzca los detalles de la interfaz para definir las interfaces LAN/WAN.

Para esta demostración de la guía de PoC:

- Tipo de modo de implementación: Modo de puerta de enlace

- Interfaces: 1 LAN y 2 interfaces WAN

- Enlaces WAN: 2 (una IP estática y 1 basada en DHCP)

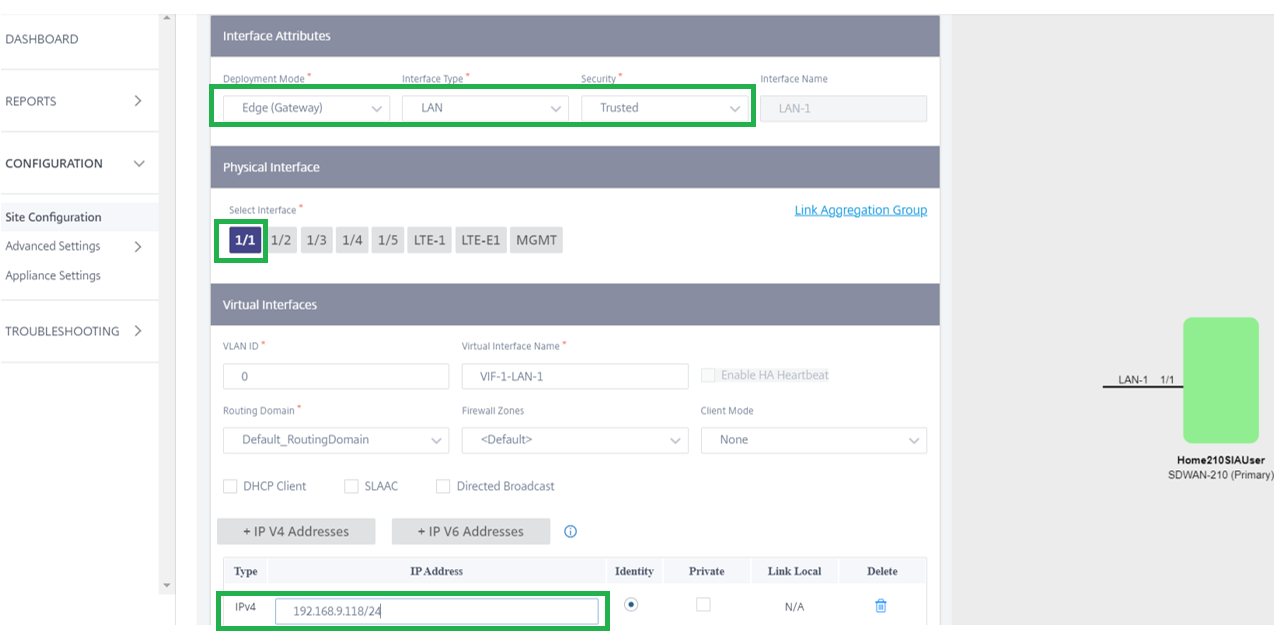

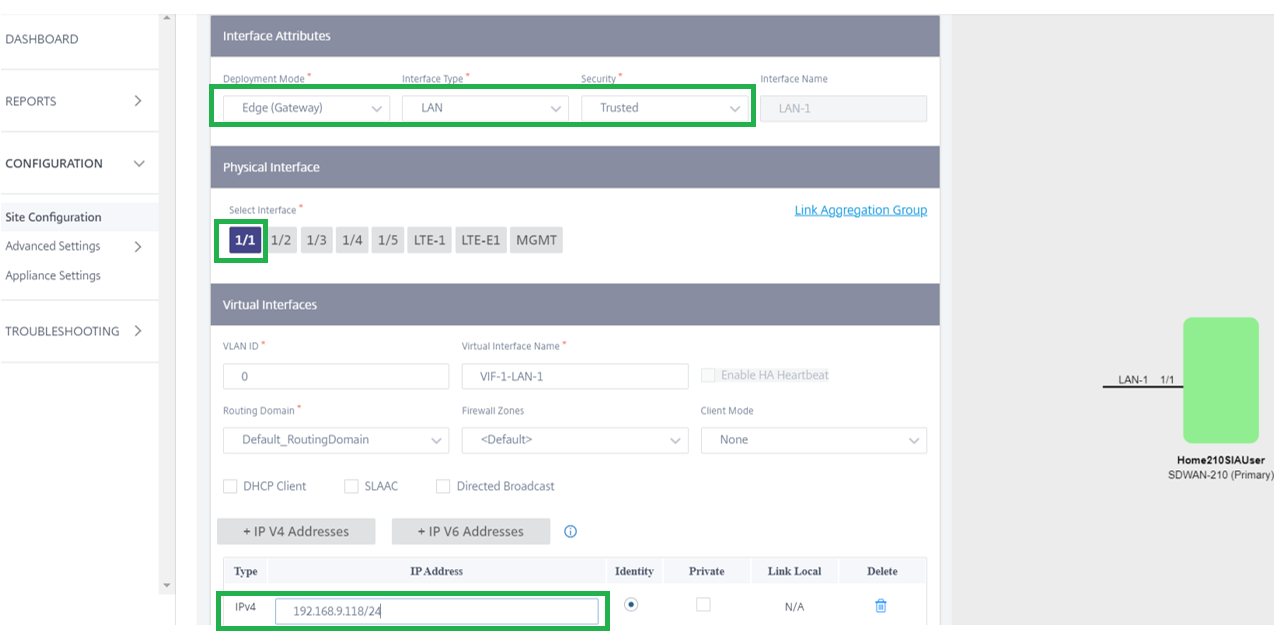

Definición de interfaz LAN

- Seleccione el modo de implementación como Edge (puerta de enlace)

- Elija el tipo de interfaz como LAN y la seguridad como fiable

- Elija 1/1 como interfaz LAN

- Introduzca la IP de la LAN como 192.168.9.118

- Aplicar listo y guardar

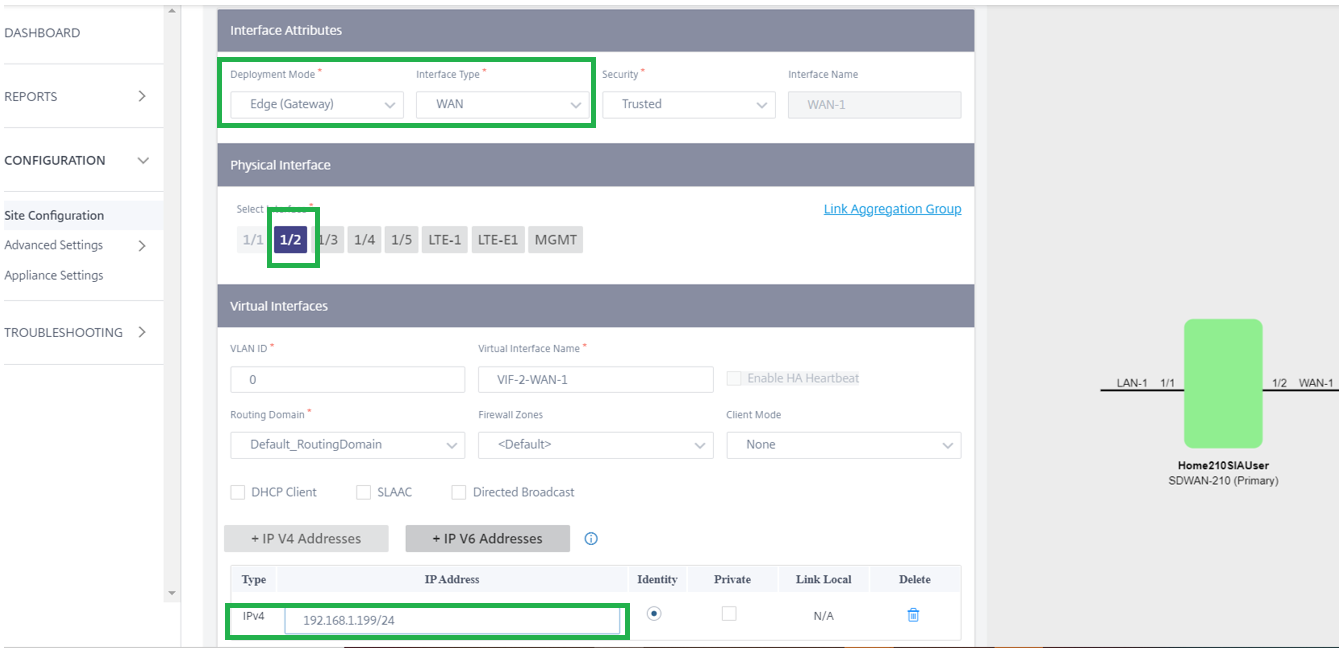

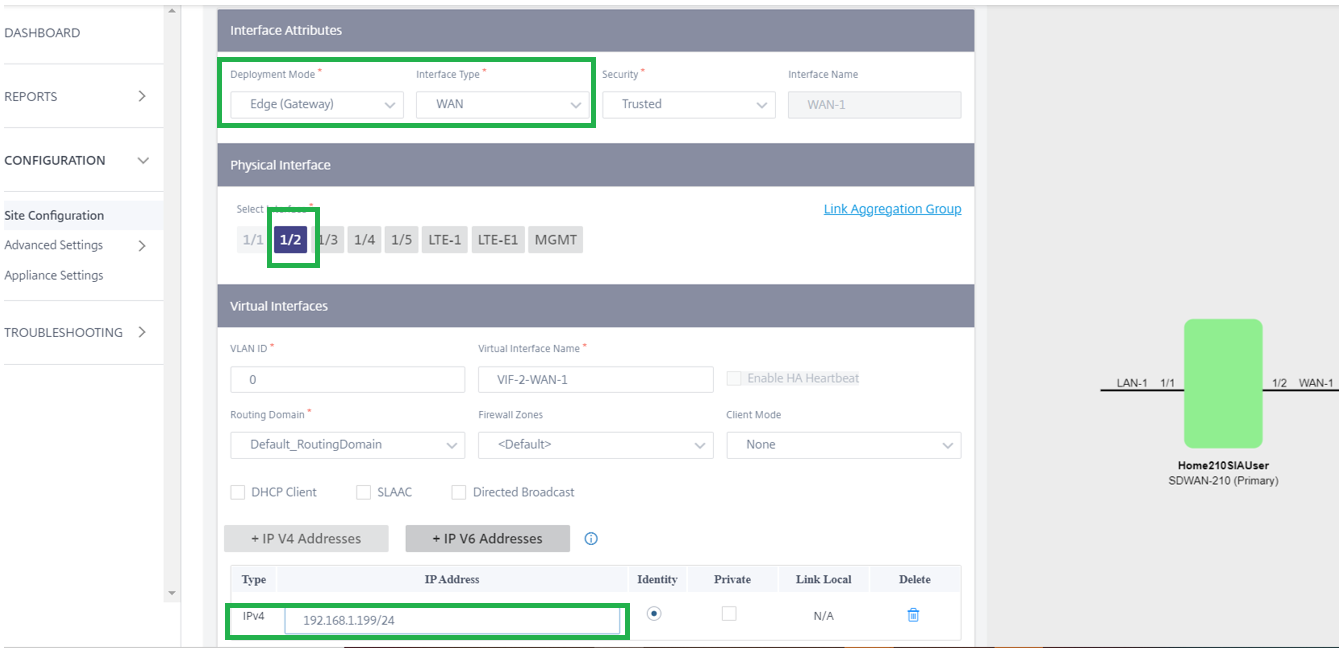

WAN Link 1 - Definición de interfaz

- Seleccione el modo de implementación como Edge (puerta de enlace)

- Elija el tipo de interfaz como WAN y la seguridad como fiable

- Elija 1/2 como interfaz WAN

- Introduzca la IP de la WAN como 192.168.1.199

- Aplicar listo y guardar

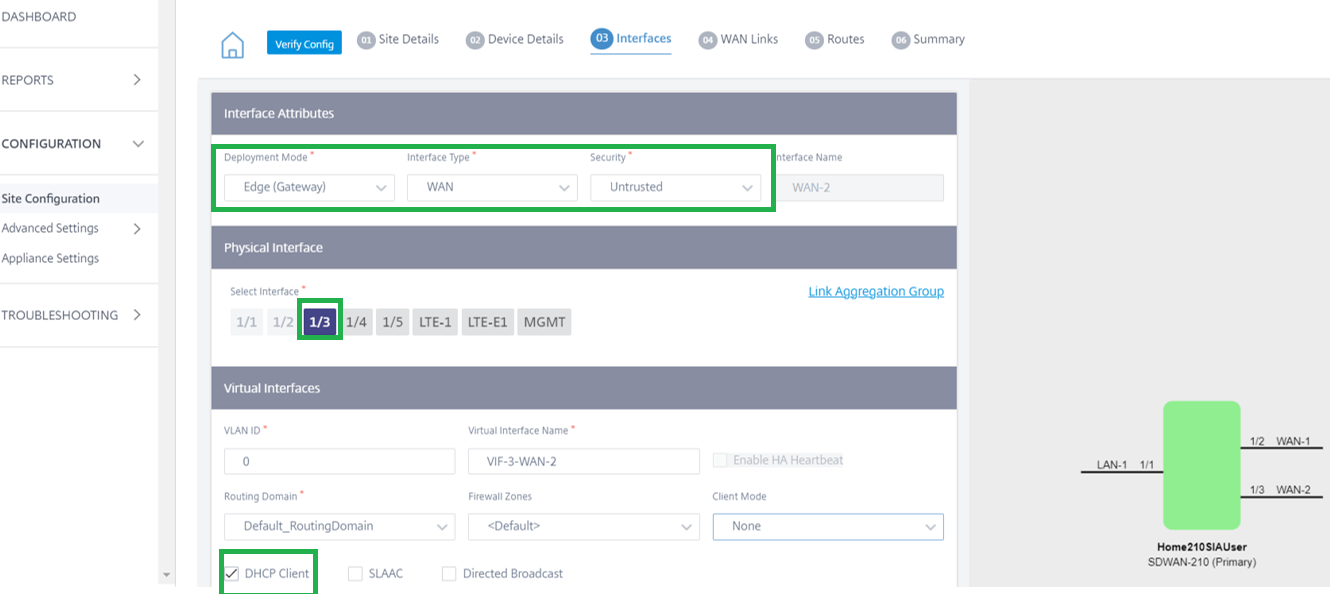

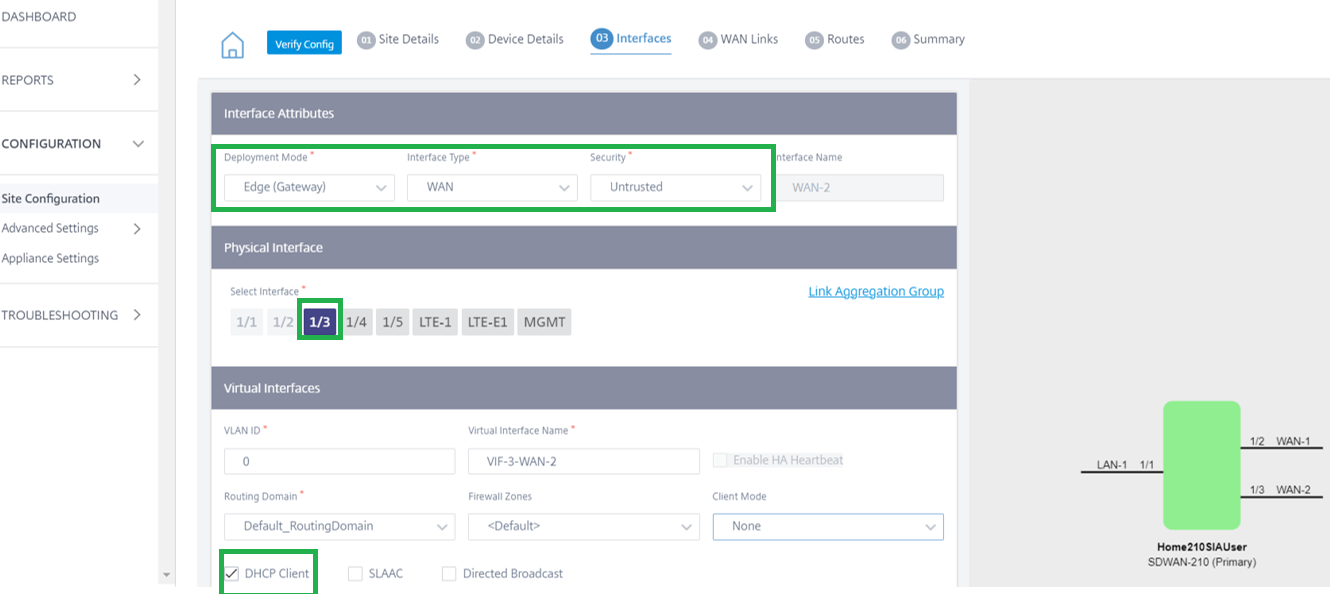

WAN Link 2 - Definición de interfaz

- Seleccione el modo de implementación como Edge (puerta de enlace)

- Elija el tipo de interfaz como WAN y la seguridad como fiable

- Elija 1/3 como interfaz WAN

- Seleccione Cliente DHCP para que el enlace WAN se direccione automáticamente

- Aplicar listo y guardar

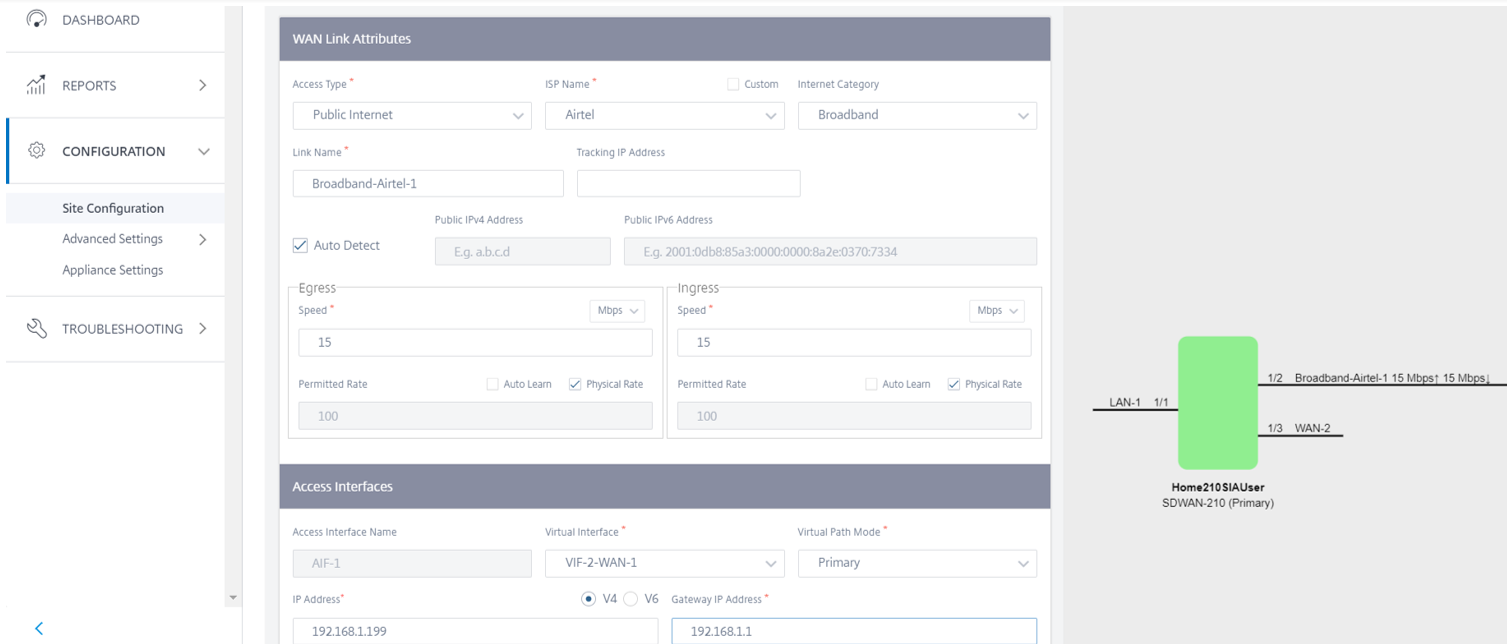

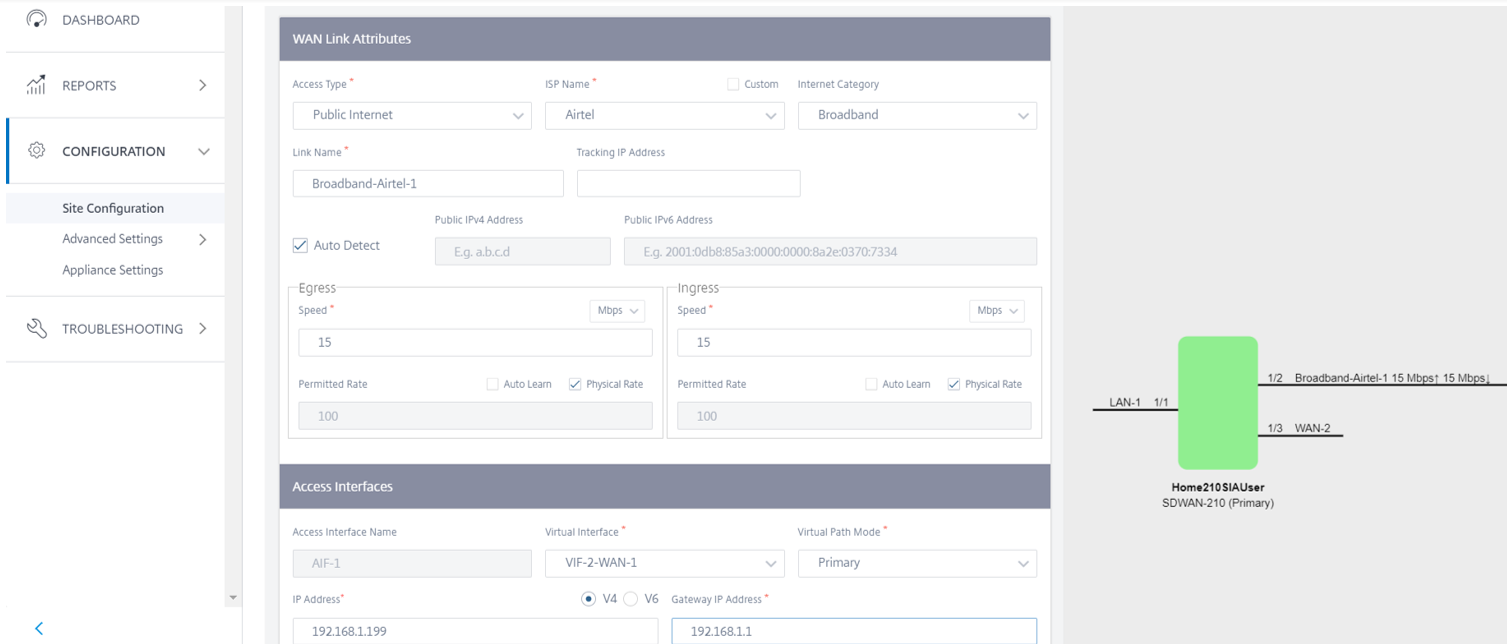

WAN Link 1 - Definición de interfaz de acceso

- Seleccione el tipo de acceso como Internet público

- Seleccione Detección automática

- Introduzca la velocidad según corresponda (según el enlace PoC disponible)

- 15 Mbps de carga/descarga

- Seleccione la interfaz WAN1 y proporcione la puerta de enlace (la IP de la interfaz de acceso se completa automáticamente)

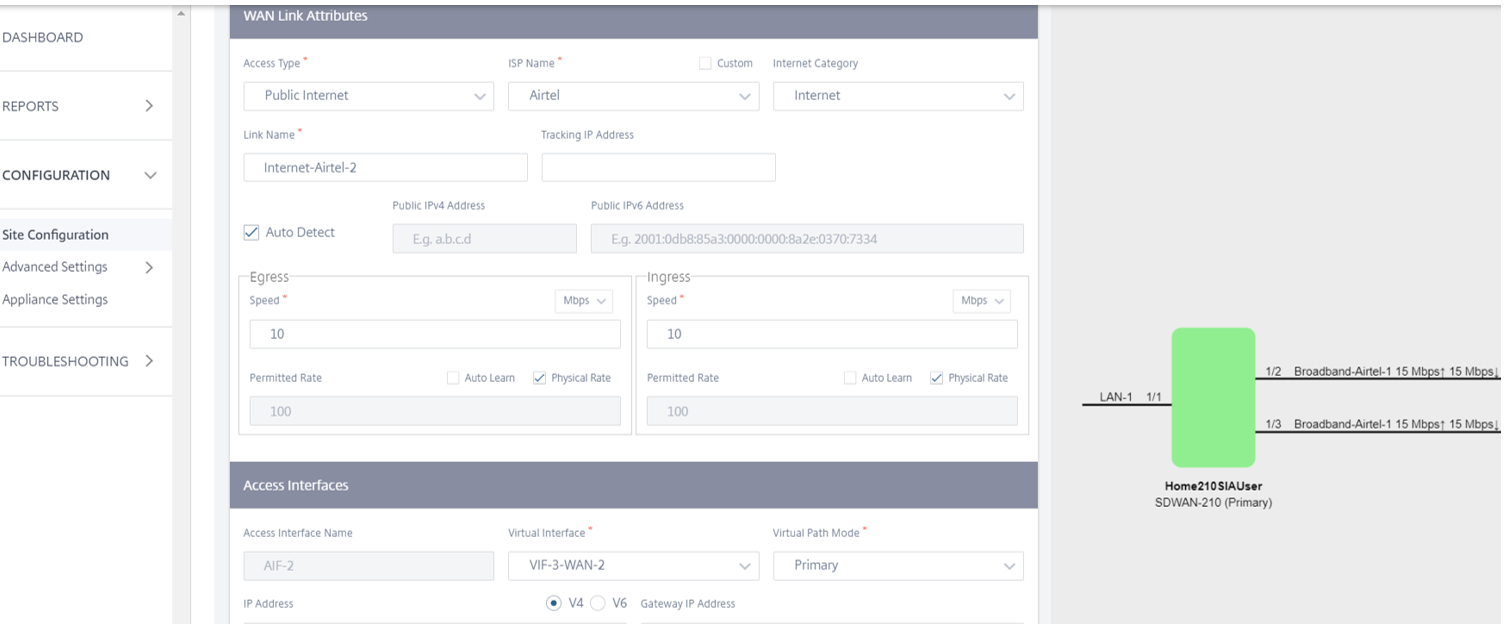

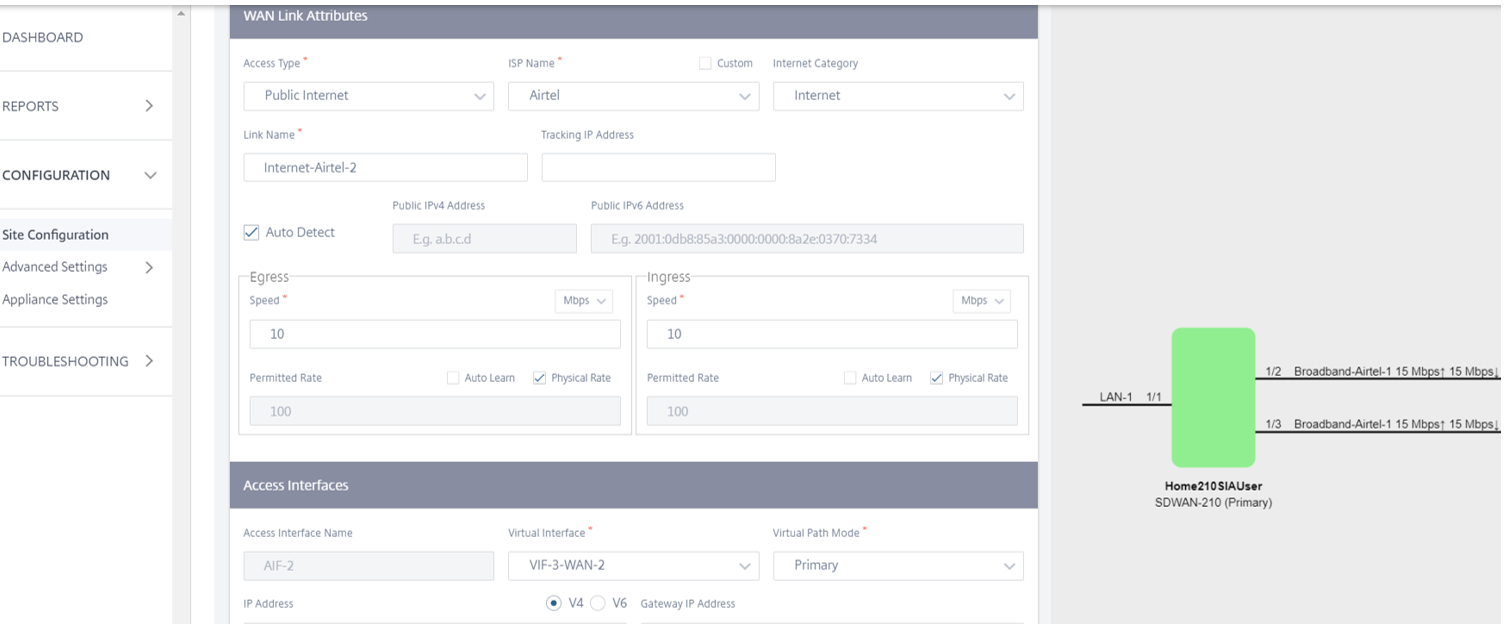

WAN Link 2 - Definición de interfaz de acceso

- Seleccione el tipo de acceso como Internet público

- Seleccione Detección automática

- Introduzca la velocidad según corresponda (según el enlace PoC disponible)

- 10 Mbps de carga/descarga

- Seleccione la interfaz WAN2 y la interfaz de acceso se rellenará automáticamente (ya que es un enlace DHCP)

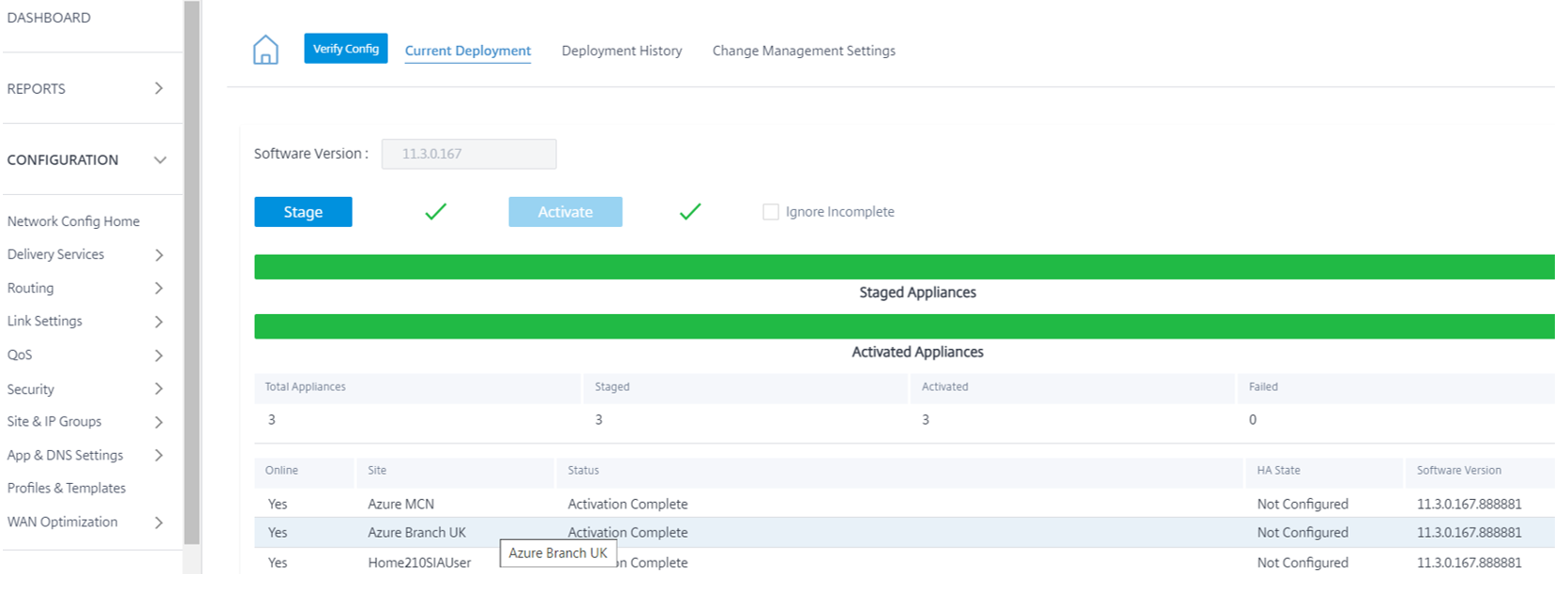

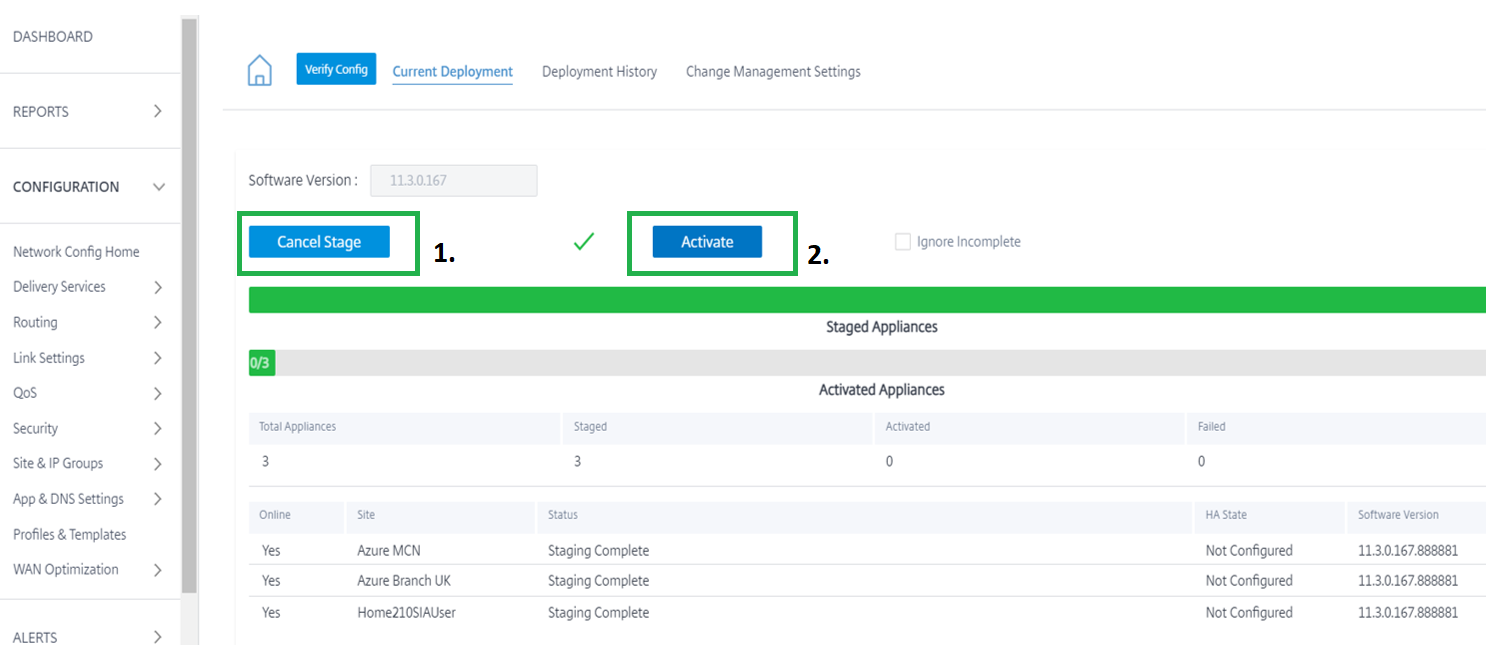

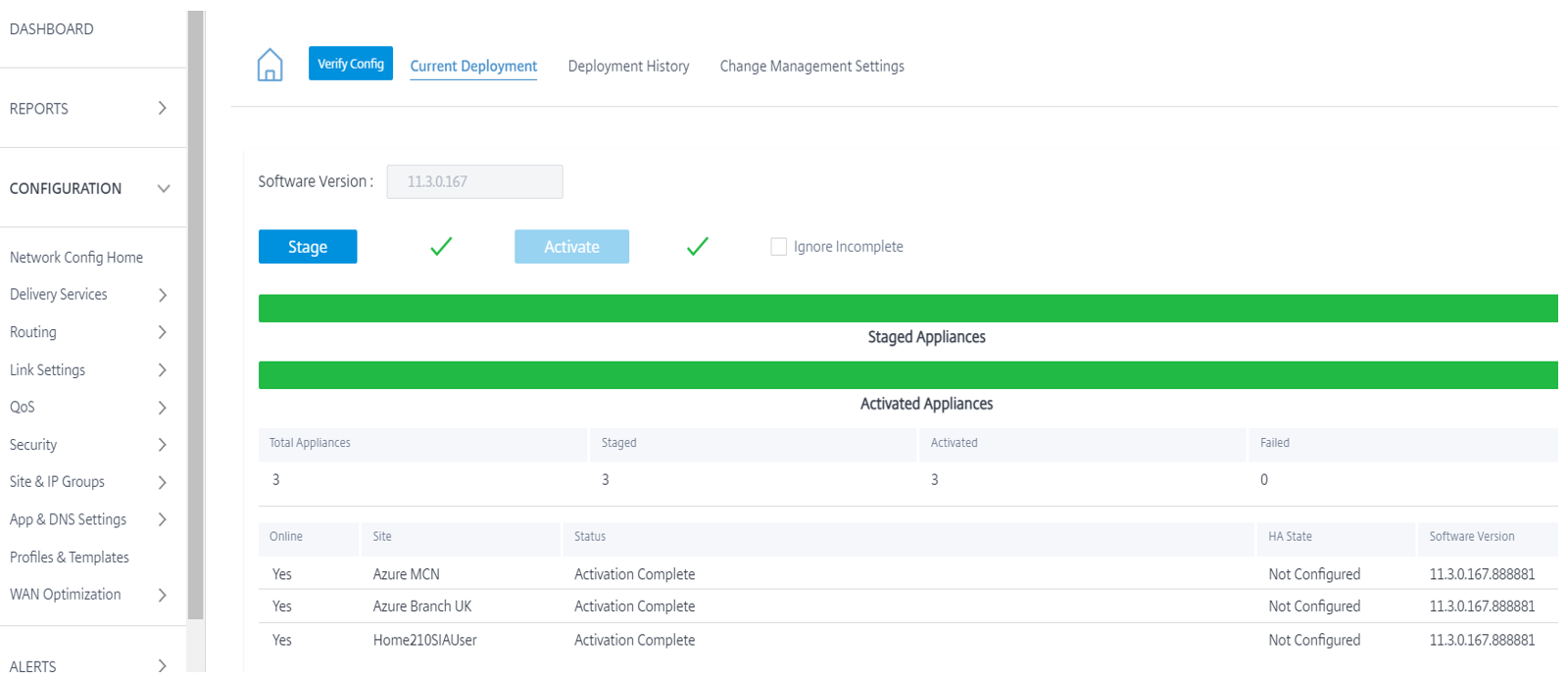

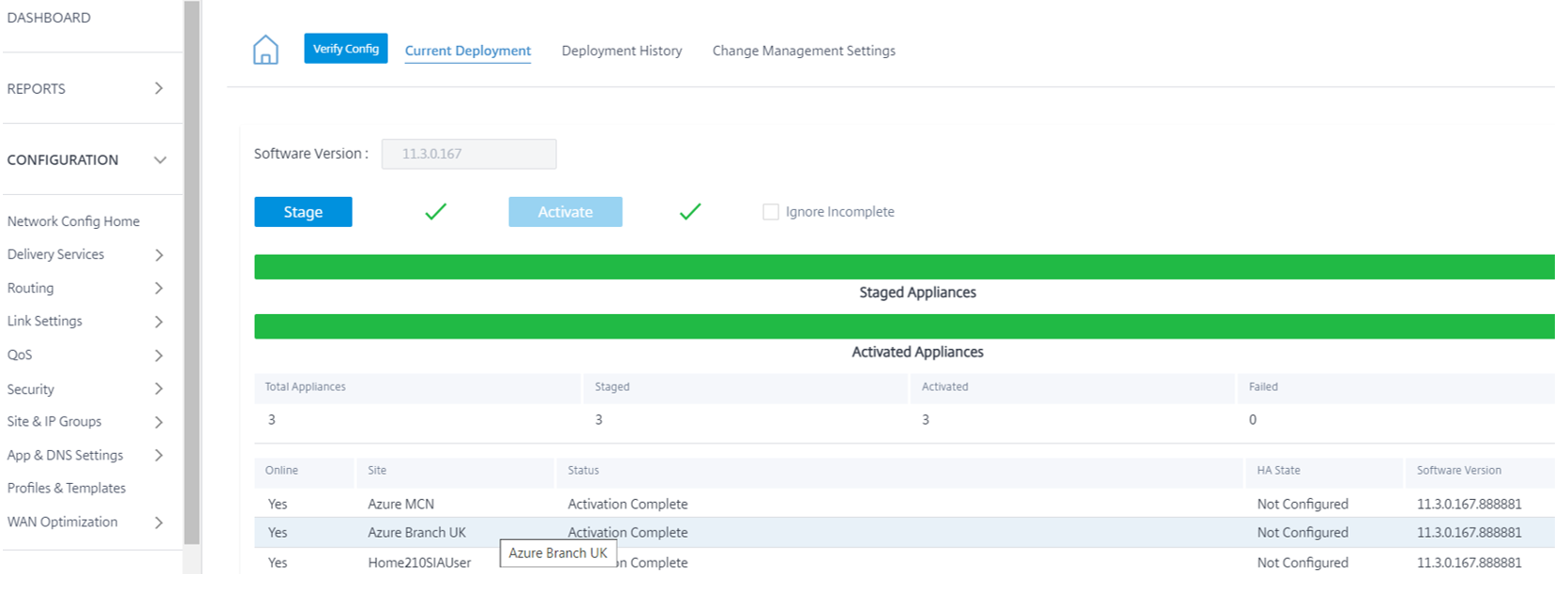

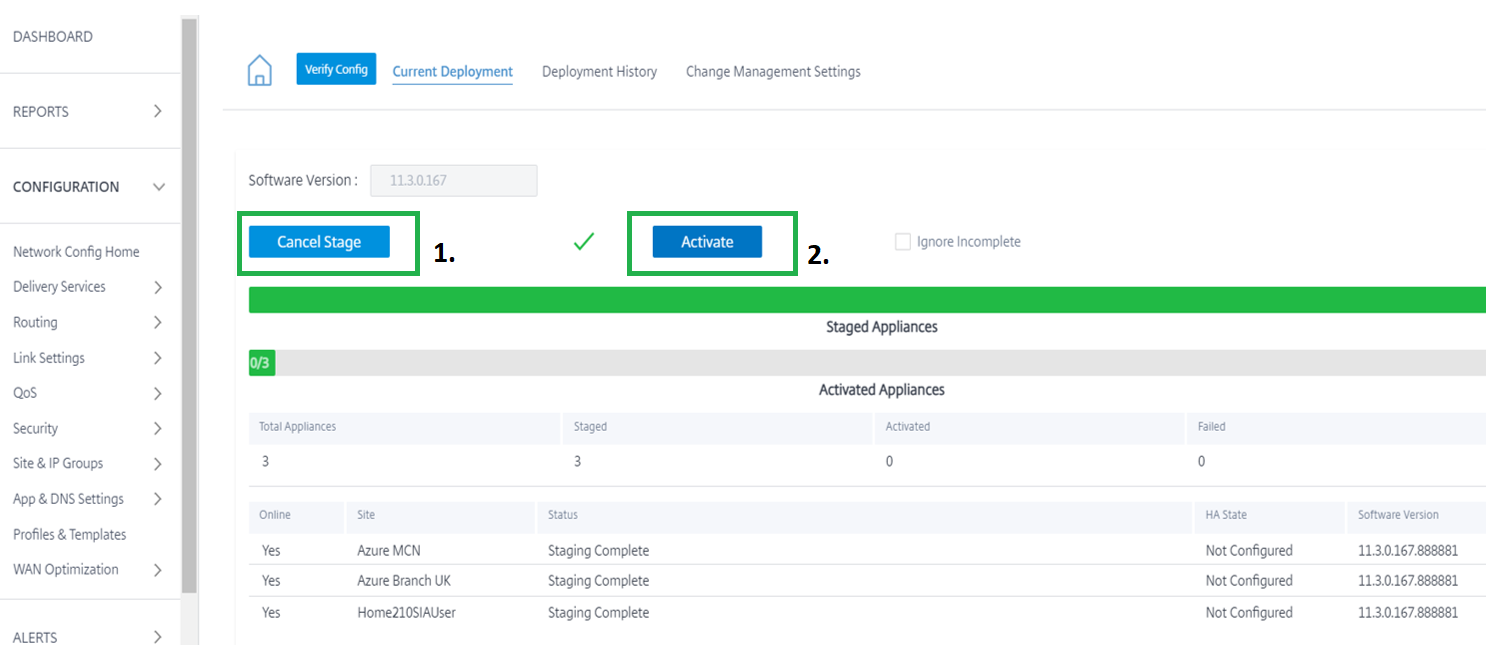

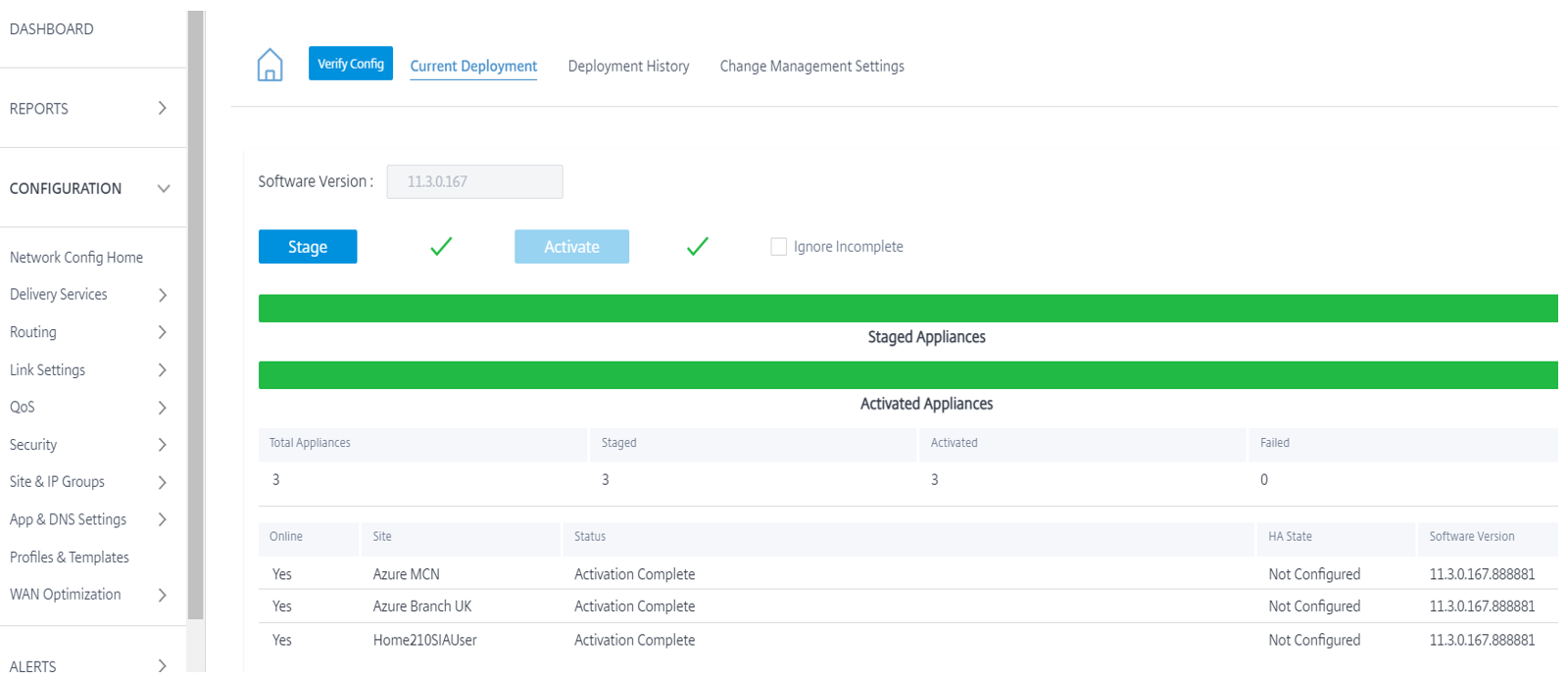

Implementar la configuración y el software para iniciar la administración de cambios y la activación

- Haga clic en Deploy Config

- Haga clic en Escenario y permita que se complete el ensayo

- Haga clic en Activar y permita que se complete la activación

Túnel IPsec de Citrix SD-WAN

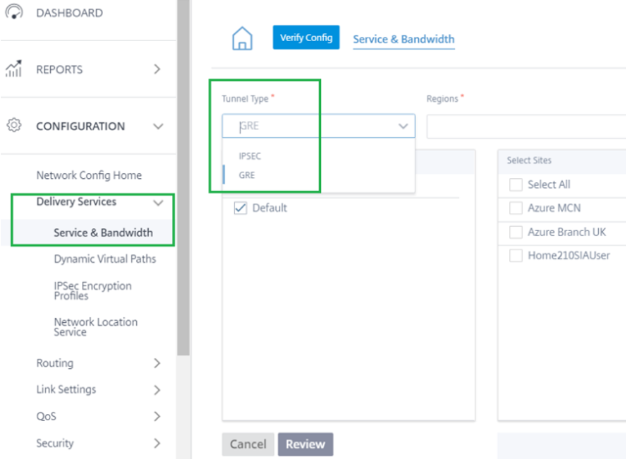

Crear servicio SIA

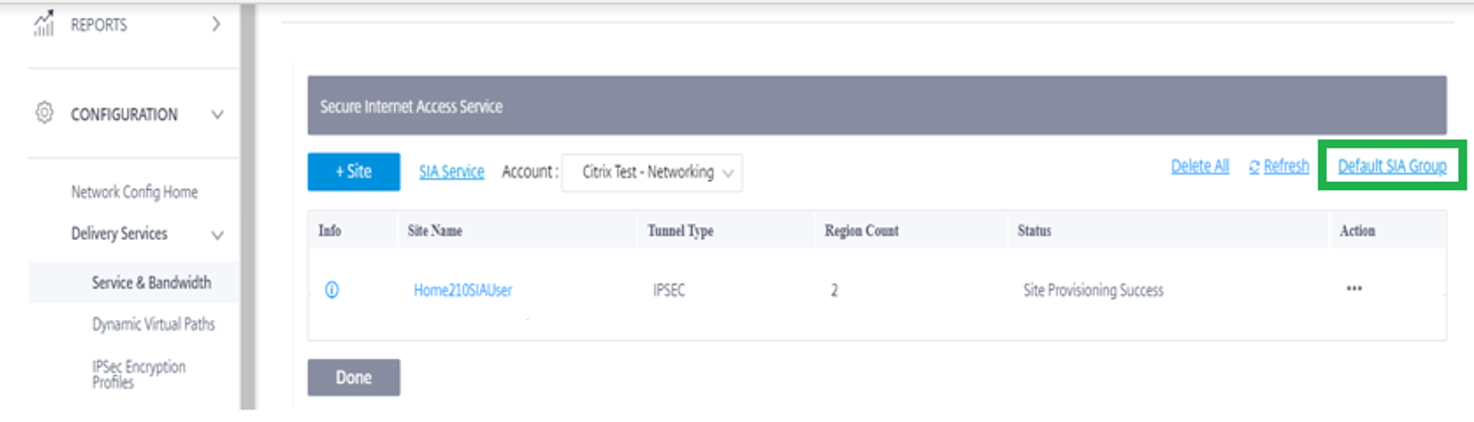

Vaya a Todos los sitios -> Servicios de entrega -> Servicio de acceso seguro a Internet

Ajuste el aprovisionamiento en el servicio de acceso seguro a Internet a nivel global y reajuste el aprovisionamiento general de enlaces a Internet

Nota: A nivel global, sin el valor de aprovisionamiento para el servicio SIA, se produce un error en el aprovisionamiento IPSec automatizado del sitio SIA

- Proporcionar cierto porcentaje de aprovisionamiento en el enlace de Internet para el servicio de acceso seguro a Internet: Para esta demostración damos el 30%

Recomendación de prácticas recomendadas: Sin este porcentaje de aprovisionamiento, se produce un error en el aprovisionamiento del sitio. Por lo tanto, se recomienda que proporcionemos el porcentaje antes de crear el sitio para el servicio SIA

- Haga clic en el icono de engranaje para agregar el nuevo sitio para el servicio Citrix SIA

Nota: La creación de un servicio SIA crea internamente un servicio INTRANET automático con el dominio de redirección elegido durante la configuración del sitio SIA y PRESERVE ROUTE TO INTRANET SERVICE, que es el botón de estado IGNORE WAN LINK automáticamente.

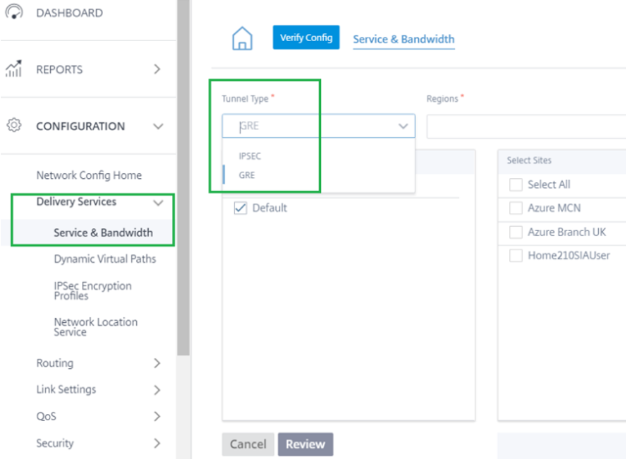

Crear un servicio SIA

- Agregar un sitio haciendo clic en el botón “+Sitio”

- Después de agregar el nuevo sitio, configure las siguientes secciones.

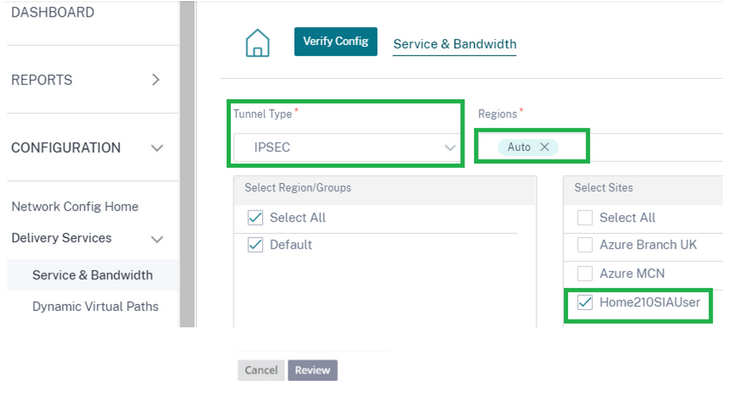

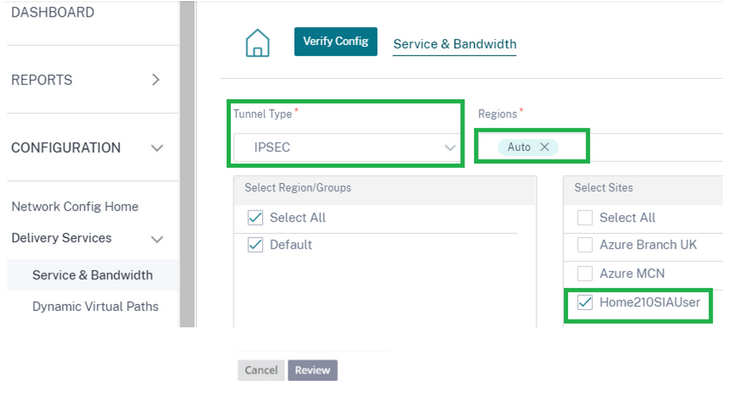

- Seleccione el tipo de túnel como “IPsec”

Puede crear un túnel IPSec con los nodos en la nube de Citrix SIA. En la PoC, utilizamos una configuración automatizada de túnel IPsec entre Citrix SD-WAN y Citrix SIA

Selección PoP

- Al elegir AUTO, se seleccionan los 2 POP más cercanos para el túnel IPSec (en función de la ubicación geográfica del sitio creado en el Orchestrator)

- Se seleccionan un máximo de 2 COP para crear un túnel ACTIVE-STANDBY redundante para los 2 COP diferentes.

Nota: Asegúrese de proporcionar la ubicación correcta de la rama en el Orchestrator para que se realice la selección PoP más cercana.

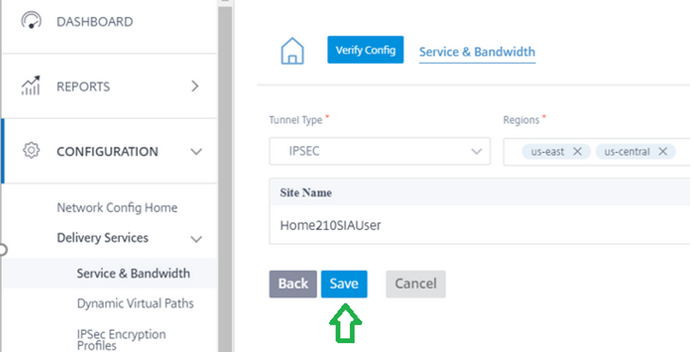

- Seleccione el sitio que debe aprovisionarse automáticamente desde el sitio SD-WAN a los POP de SIA Cloud

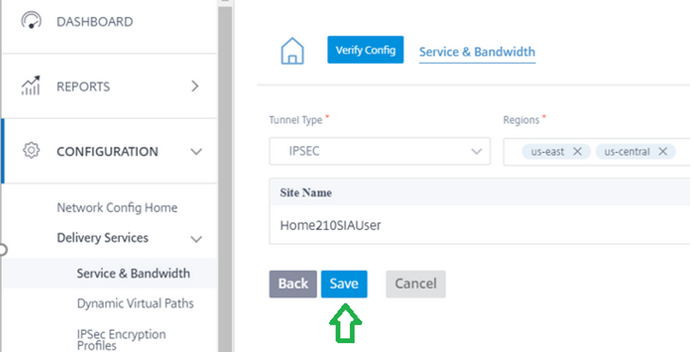

Haga clic en “Revisar”

Haga clic en “Guardar”

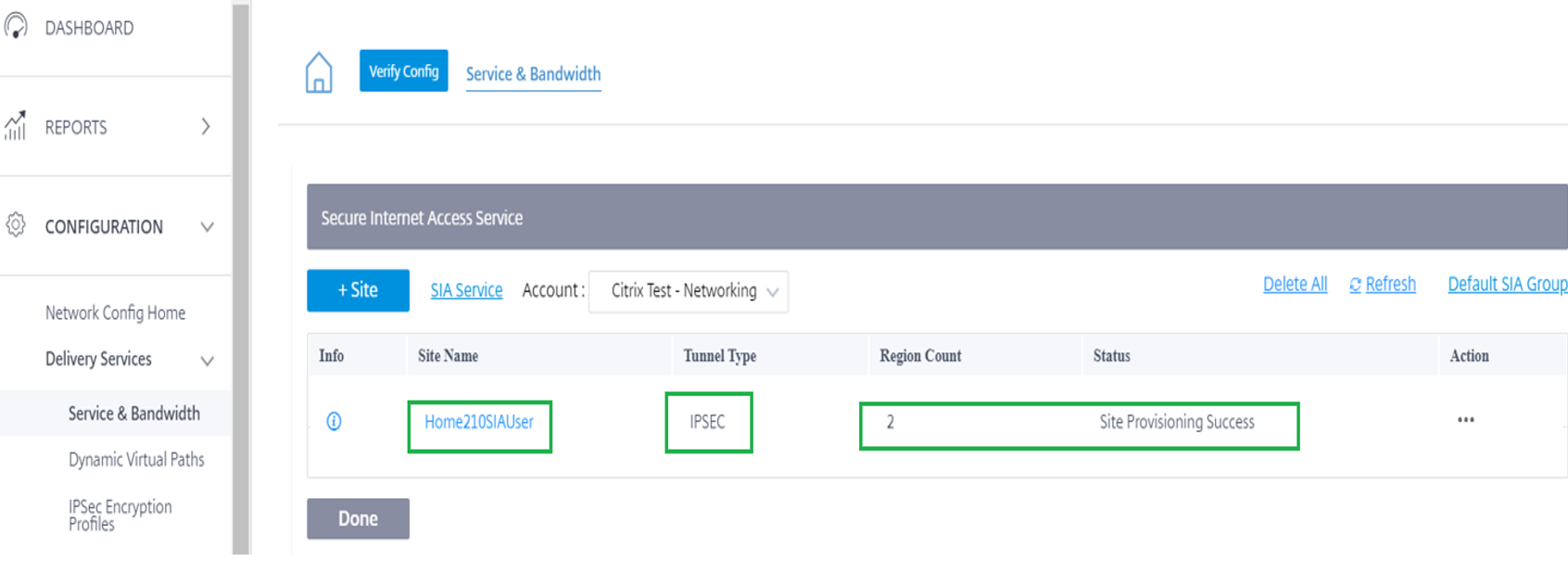

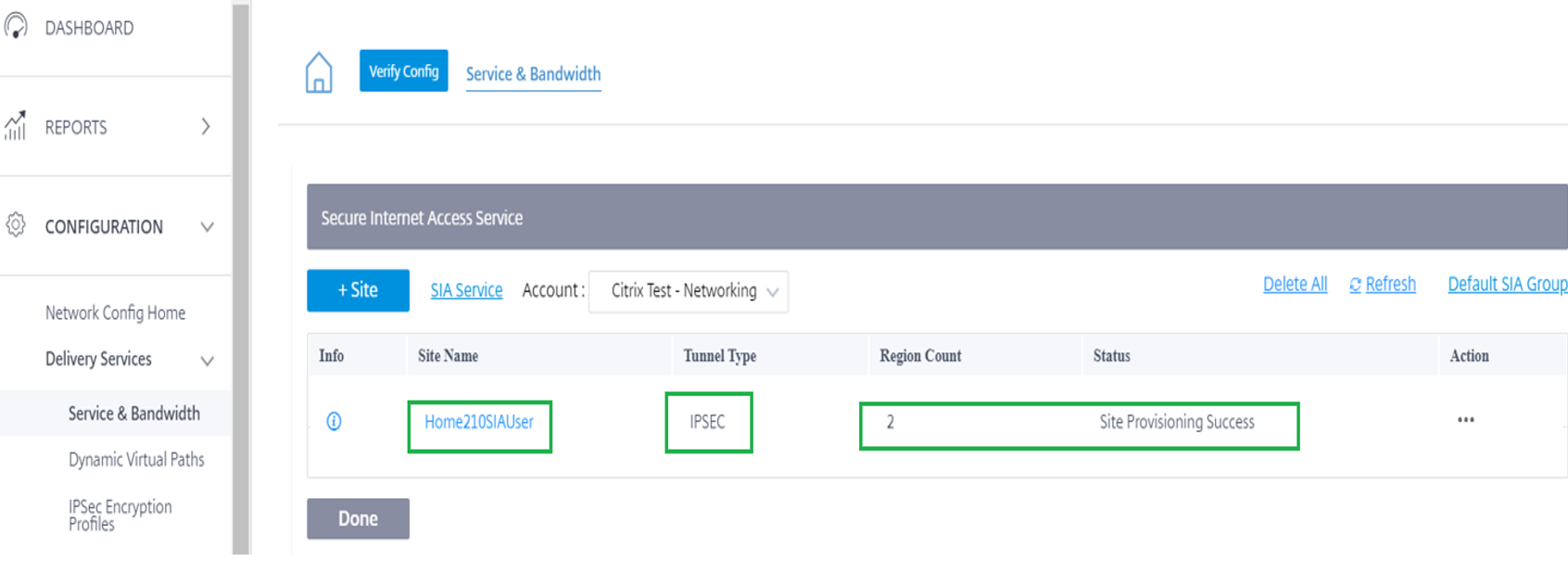

Verificar el aprovisionamiento de servicios

- Una vez agregado el sitio y si el aprovisionamiento de servicios se proporcionó en la sección Servicios de entrega, el aprovisionamiento del sitio se realiza correctamente.

- Compruebe que el tipo de túnel es: IPSec

- Recuento de regiones: 2 (si tiene 2 o más POP disponibles en su cuenta. Si su cuenta tiene SOLO 1 PoP, solo verá 1 durante la configuración de Citrix SIA en Orchestrator)

Estado: Provisionamiento de Sitio Correcto

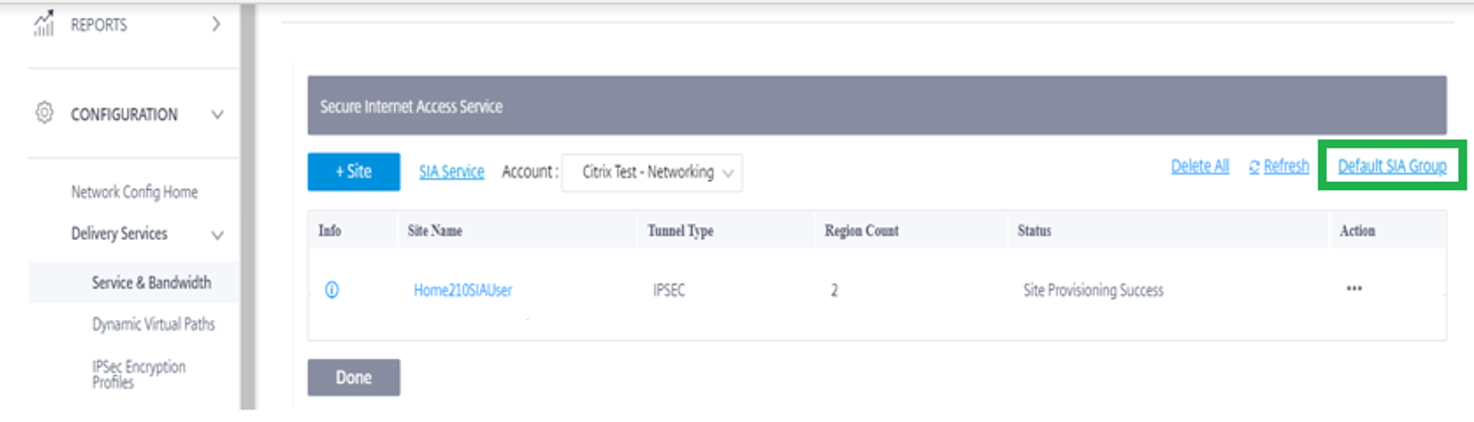

Dirección del tráfico

Haga clic en “Grupo SIA predeterminado”

Redirección de “TODAS LAS APLICACIONES” a través del servicio Citrix SIA:Si todo el tráfico de Internet debe pasar por el túnel IPSec de Citrix SIA. Se crea un valor predeterminado 0.0.0.0/0 a través del servicio Citrix SIA en este caso

Aplicación/aplicación personalizada/específica de grupo:Si solo hay aplicaciones específicas que deben redirigirse a través del servicio SIA. En este caso, las rutas de aplicación se crean en el SD-WAN

Verificación de automatización

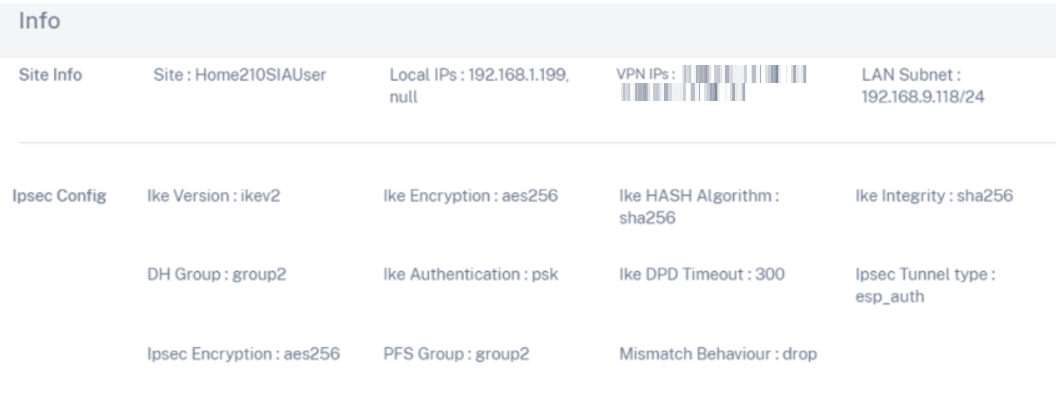

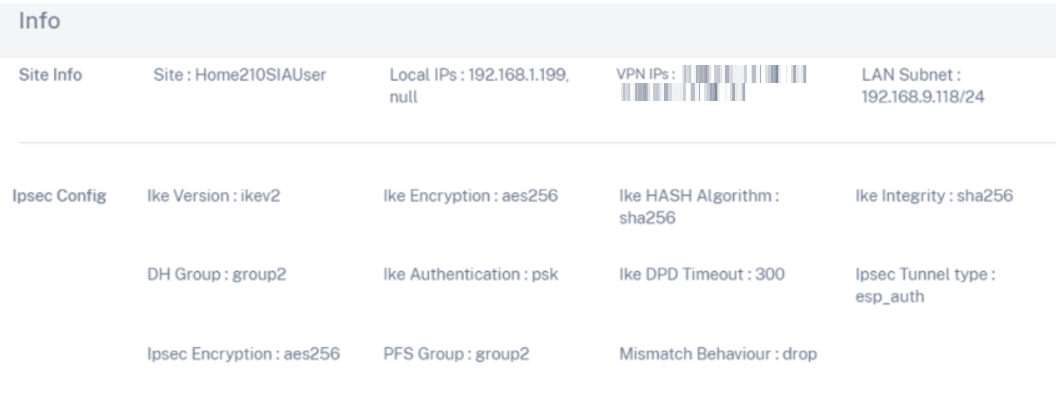

Haga clic en el icono Información para saber qué detalles se han automatizado para el túnel IPSec desde el lado SD-WAN

Nota: Una vez que el túnel de Citrix SIA IPSec está aprovisionado y guardado, Citrix SD-WAN Orchestrator configura el túnel IPSec de Citrix SIA con direcciones de extremo del túnel, configuración de autenticación y cifrado IKE/IPSec y los vínculos WAN en los que debe habilitarse el túnel IPSec de Citrix SIA.

- Algunos de los siguientes atributos se muestran haciendo clic en el icono “i” en el túnel una vez aprovisionados

- IP locales: Se muestra la dirección IP WAN estática de los 2 enlaces WAN

- Se muestran las IPs▽nodo▽mismo)含量:撑方头平底船os finales remotos del túnel (se selecciona automáticamente durante la creación del túnel según la ubicación geográfica del sitio)

- Se muestra la subred local local, que es la subred VIP local de la interfaz LAN de la SD-WAN

- La versión es IKEv2

- Cifrado — AES256

- HASH MD5/Auth — SHA256

- Grupo PFS/IKE — Modp 1024 (Grupo2)

Implementación

Establecer y activar la configuración para habilitar el establecimiento del túnel IPSec entre Citrix SD-WAN y Citrix SIA cloud PoP

Verificación túnel

Una vez que el administrador agrega un sitio SIA en Orchestrator, se inicia una configuración de túnel automatizada. La automatización de API crea un túnel IPSec entre Citrix SD-WAN y el nodo Citrix SIA CloudGateway. Desde el lado Citrix SIA, para establecer un túnel, necesitamos dos cosas. La creación de un túnel en Conectar dispositivo a la nube -> Túneles -> túnel IPsec y luego una creación de subred local en Red -> Subredes locales

Nota: La API genera automáticamente el nombre del túnel IPSec, el cifrado IKE/IPsec y la configuración de autenticación, la versión 2 de IKE, el ID local y remoto, incluida la clave precompartida, sin necesidad de intervención manual.

Las subredes locales también se crean automáticamente, y el túnel recién creado en la nube SIA se atribuye a la subred local apropiadamente.

Nota:

La directiva (Grupo de seguridad) habilitada es “Predeterminada” y podemos cambiar la directiva en la plataforma Citrix SIA editando las subredes locales y eligiendo un grupo de opciones administrativas.

Nota:

- El descifrado SSL está inhabilitado de forma predeterminada

- La directiva predeterminada es “Predeterminada”

- Ir atodos los sitios -> Inicio de configuración de red -> Servicios de entrega -> Servicio de acceso seguro a Internet

- Haga clic en el icono Información

- Puede verificar el estado del túnel con IPs locales y remotas

- Estado del túnel con estadísticas de paquetes entrantes y salientes

También puede verificar el estado del túnel IPSec yendo a:

- Sitio específico -> Informes -> Tiempo Real -> Túnel IPSec -> Recuperar datos más recientes

Verificar asignaciones de IP en la nube

En Citrix SIA Portal, vaya aInicio -> Administración de colecciones de nodos -> Grupos de nodos -> Cluster de nodos con tipo de puerta de enlace

Verificar el tráfico de túnel IPSEC

Una vez que el túnel esté en funcionamiento, verifique la IP del proxy mediantehttps://ipchicken.comohttps://whatsmyip.com

Si utiliza Citrix SIA Cloud Connector (Agente SIA) o un túnel IPSec (sin agente), la IP del proxy es UNO de los nodos de nube proporcionados por Citrix SIA Platform para la cuenta utilizada

Caso de uso de PoC 1: Agente SIA + Citrix SD-WAN en una rama

Requisitos previos

Primero descargue e instale Cloud connector (SIA Agent) con un grupo de seguridad específico (Windows Connector).

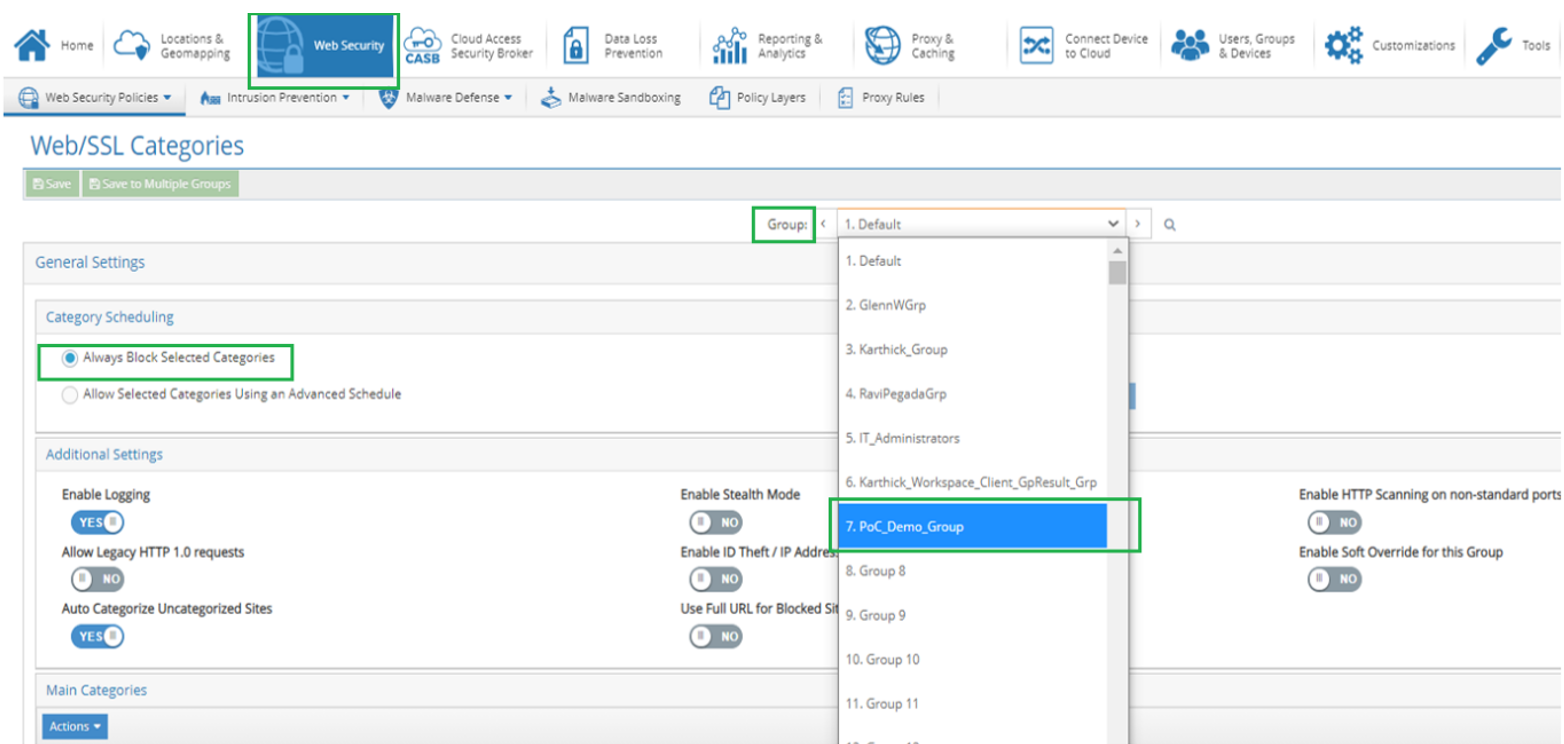

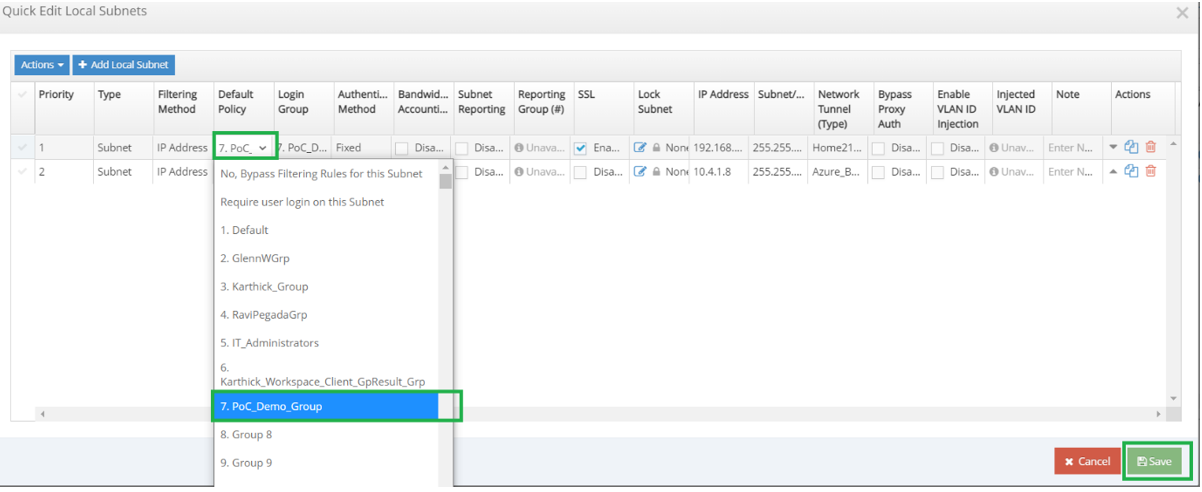

Nota: No puede crear un nuevo grupo de seguridad, sino modificar los predeterminados y cambiar los nombres para crear y aplicar las directivas de seguridad a un grupo específico.

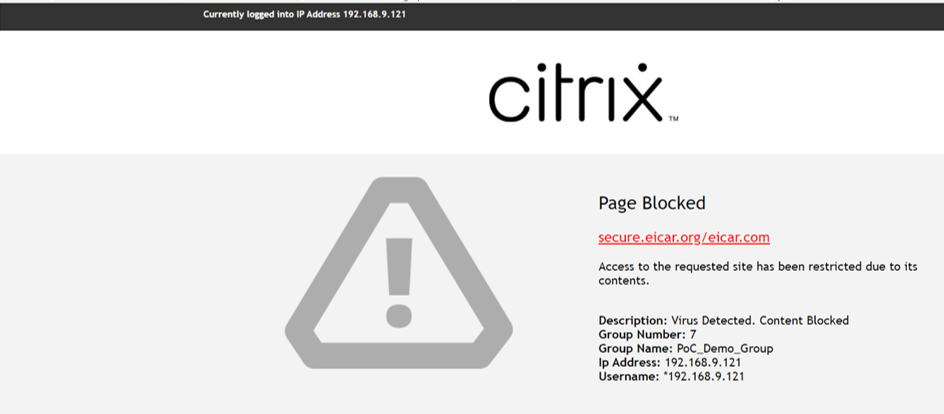

Por ejemplo, en este caso estamos modificando el Grupo 7 (No tomado y todavía predeterminado) y haciendo cambios en el nombre del grupo “POC_demo_group”.

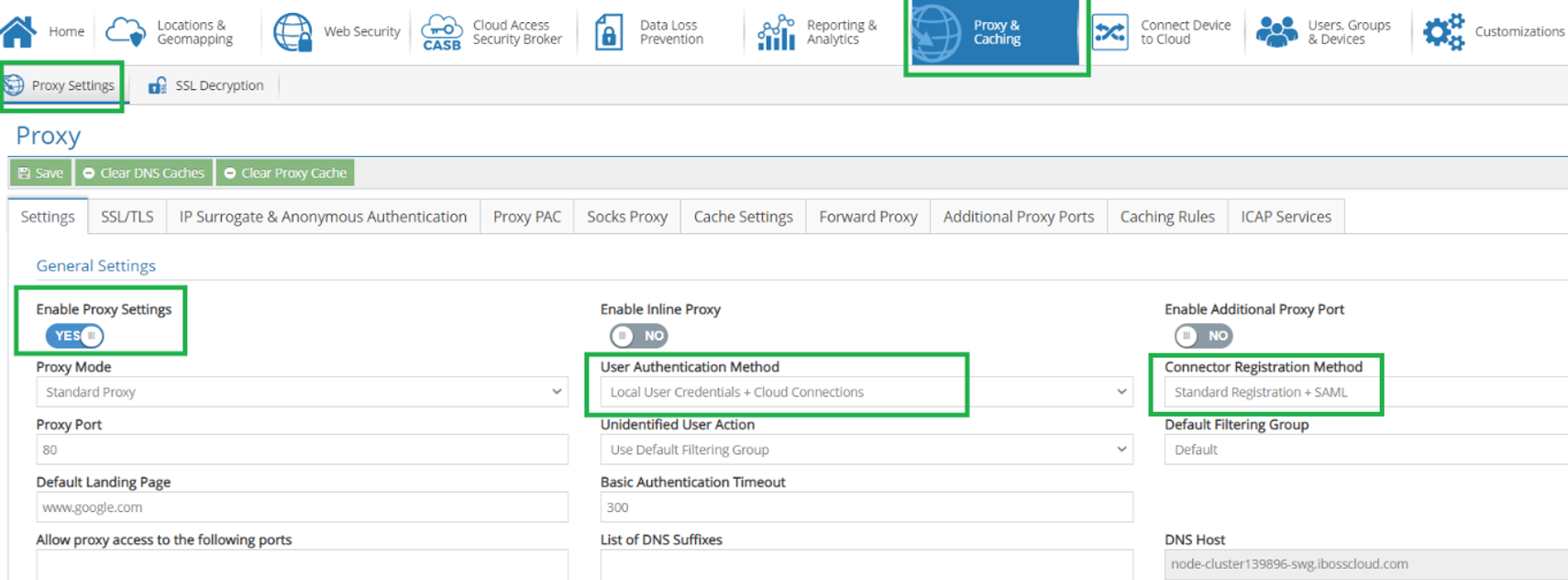

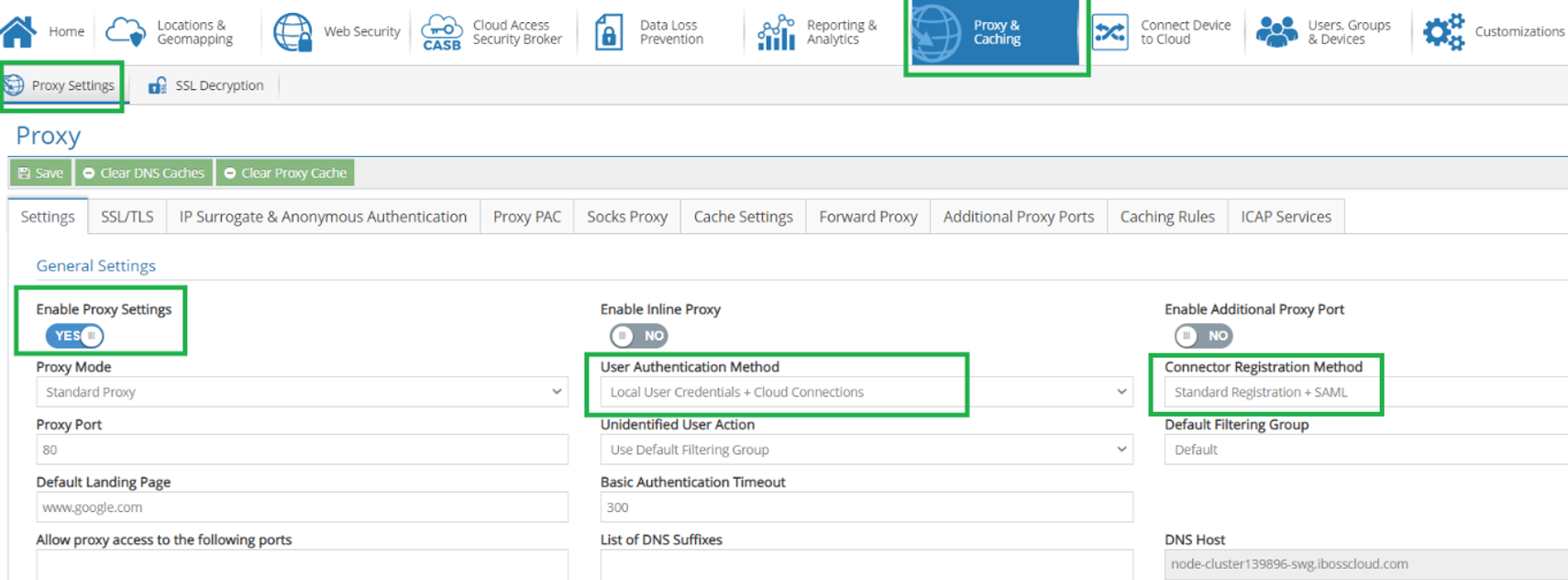

Requisito previo de configuración del conector para Proxy

- Vaya a Proxy y almacenamiento en caché -> Configuración del proxy -> Configuración

- Haga clic en Habilitar configuración de proxy como “SÍ”

- Asegúrese de que el método de autenticación de usuario sea “Credenciales de usuario local+ Cloud Connectors”

- Asegúrese de que el método de registro del conector sea “Registro estándar + SAML”

Dejar otros como predeterminados

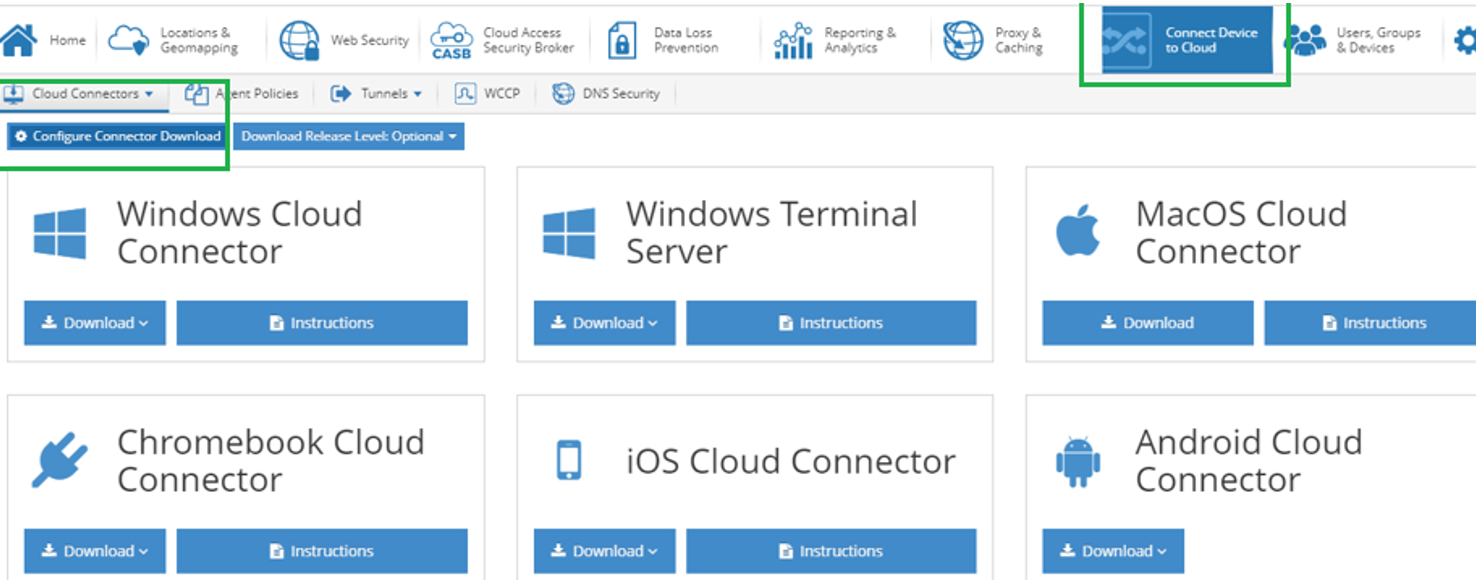

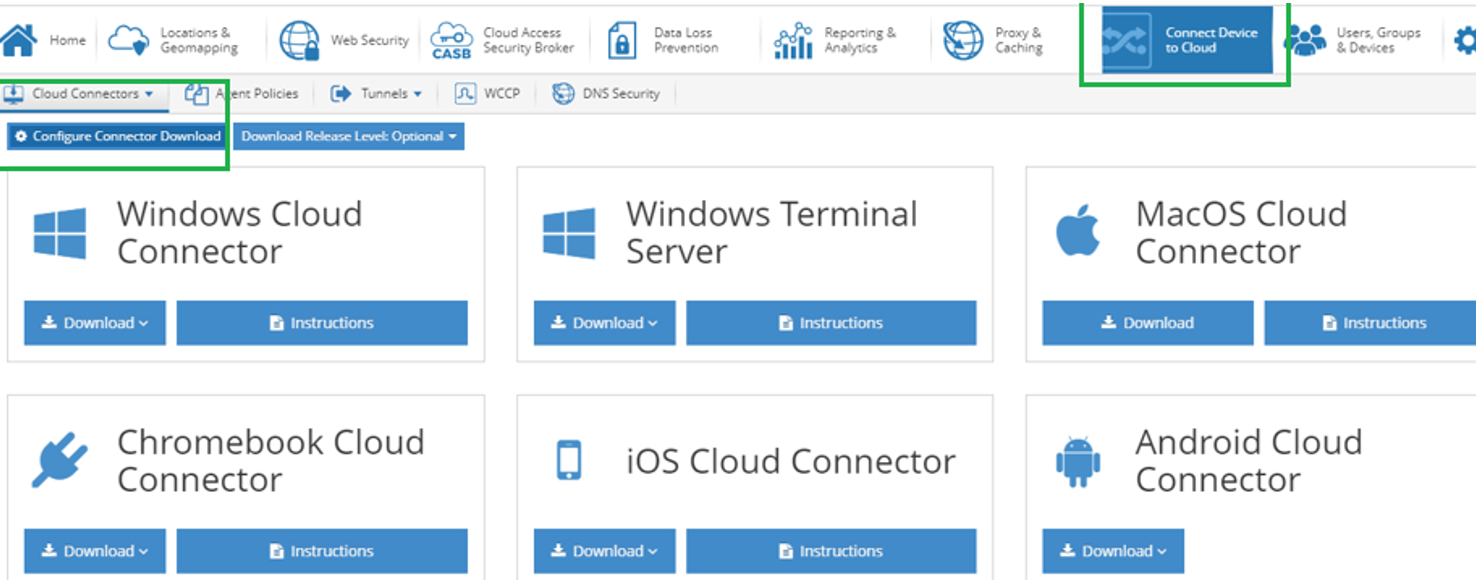

Haga clic en Conectar dispositivo a la nube -> Cloud Connectors

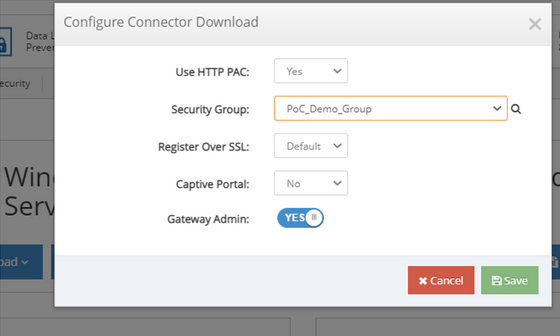

Haga clic en Configurar descarga de conector

Seleccione los valores siguientes.

- Usar HTTP PAC — SÍ

- Grupo de seguridad — POC_Demo_Group

- Registro mediante SSL: predeterminado

- Portal cautivo: sí

- Administrador de puerta de enlace: habilitado

Haga clic en el botón de descarga de Windows Cloud Connector y elija Windows 8/10 de 64 bits

Nota: Asegúrese de realizar el acceso a la plataforma Citrix SIA Cloud a través del explorador Google Chrome. Con Firefox, el instalador puede no descargarse como un .msi (en cuyo caso debe cambiar manualmente el nombre del archivo eliminando .html del archivo).

- Deje que el instalador descargue y, a continuación, haga doble clic en el instalador en el panel de descarga o desde la carpeta de descargas donde se almacenó

- Después de hacer doble clic, se presenta una ventana emergente. Haga clic en “Más información” y luego haga clic en “Ejecutar de todos modos”

- haciendo clic en Ejecutar Anyway comienza a instalar el archivo msi

- Finalizar la instalación del archivo MSI permitiendo todas las operaciones administrativas

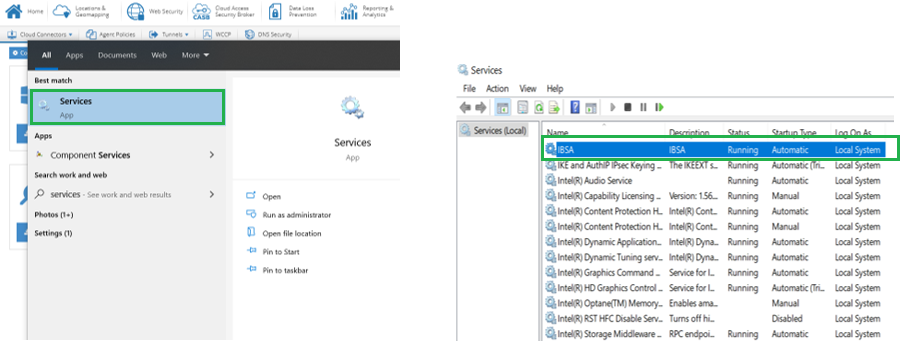

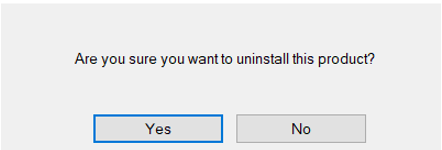

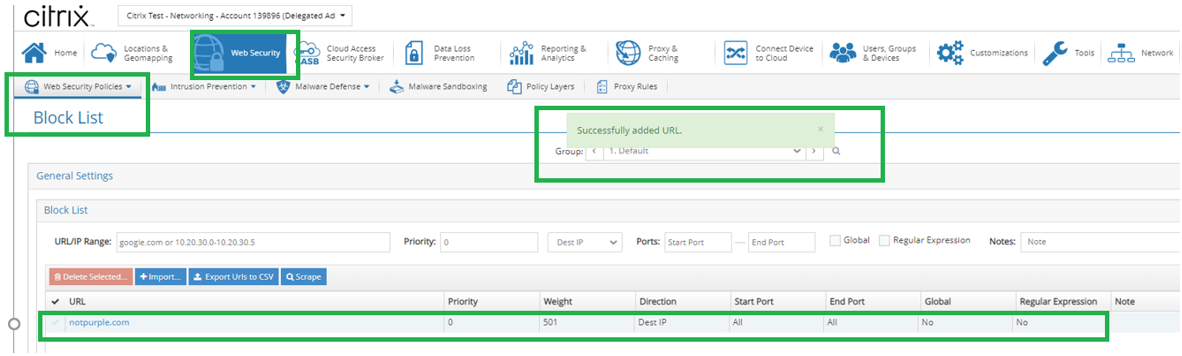

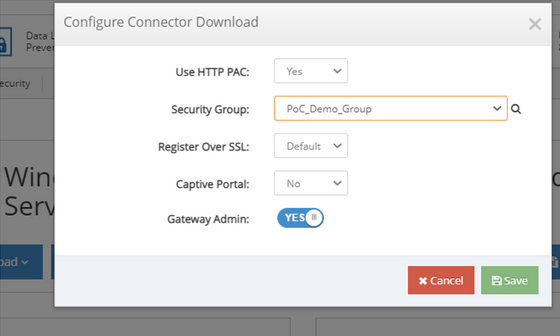

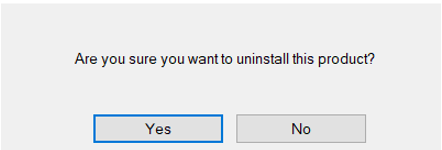

- Una vez completada la instalación de msi, busque “servicios” en la búsqueda de Windows y abra la ventana de servicios.

Busque un servicio por nombre IBSA. Esto confirma que el servicio Citrix SIA Agent se ejecuta en el equipo host.

Compruebe que con el servicio Cloud Agent en ejecución, la IP del proxy que accede a www.ipchicken.com o www.whatsmyip.com es la de los nodos CloudGateway de la cuenta Citrix SIA

Nota: En este punto, con el agente de nube registrado correctamente, la IP debe cambiar a una de las IP POP del nodo de nube. Si la IP que tiene es la del proveedor de servicios NAT IP, puede depurar por qué falló el Agent/Cloud Connector SIA/Cloud Connector.

- Si el registro en la nube se realiza correctamente desde Cloud Connector (SIA Agent), observe el nombre de usuario y todos los demás detalles con un registro de agente correcto

Nota: Si NO ve su nombre de usuario y otros detalles, el registro del agente de usuario debe tener algunos problemas.

- Ir a grupos de usuarios y dispositivos -> Dispositivos conectados a la nube

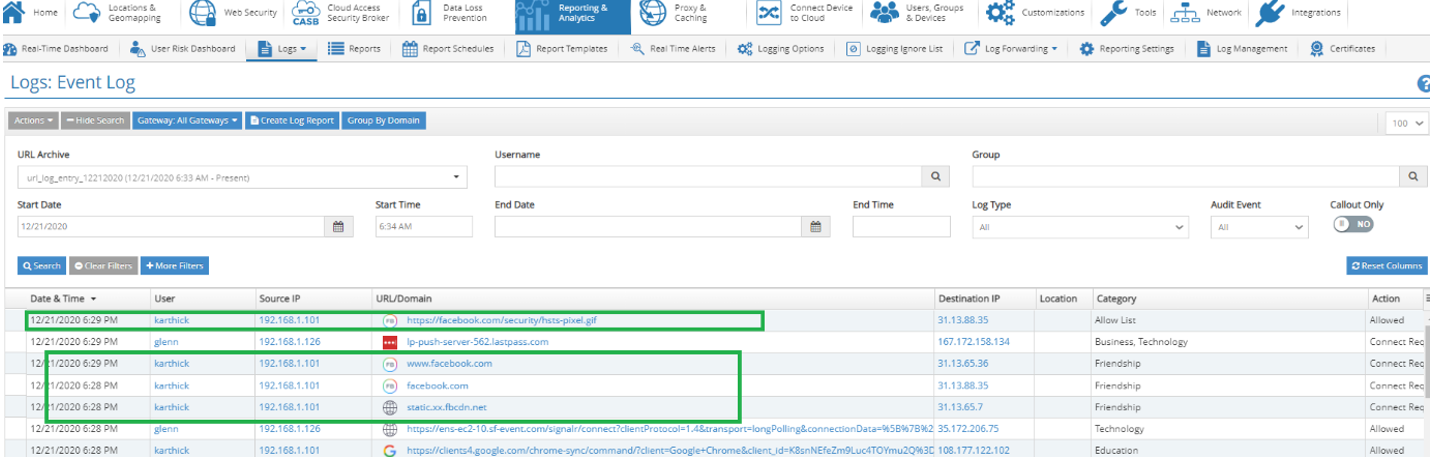

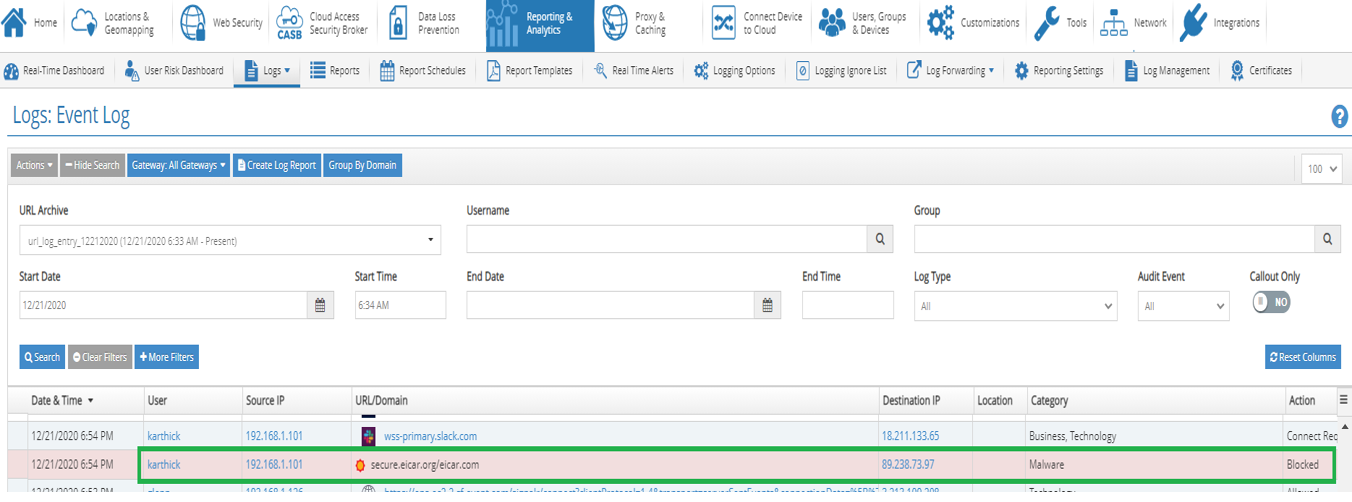

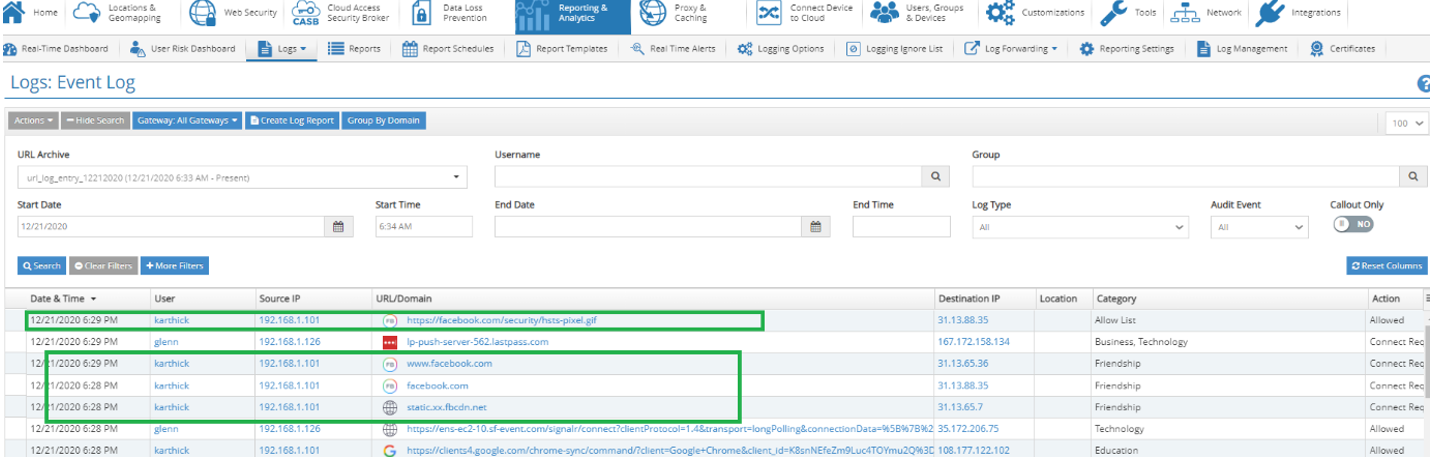

- Con el registro correcto del agente, observe el tráfico del agente en Citrix SIA Reporter en el Panel de control de tiempo real o Registros de eventos

Nota: Si tiene instalado un agente, observe el nombre de usuario para que aparezca explícitamente con el grupo que se estableció durante la descarga/instalación del agente, incluida la IP de origen privado.

Configuración

En este caso de uso, utilizamos Citrix SIA Cloud Connector (SIA Agent) para separar y hacer proxy a Citrix SIA Cloud directamente mediante el servicio Internet, de modo que se pueda acceder de forma fiable a las cargas de trabajo de DC a través de la ruta virtual superpuesta de Citrix SD-WAN

Sin Citrix SIA, necesitaríamos usar backhaul en aplicaciones SaaS empresariales sensibles al centro de datos para proporcionar seguridad. Pero esto induce una latencia considerablemente, lo que deteriora considerablemente la entrega y la experiencia de la aplicación.

Con Citrix SIA, el backhaul ya no es necesario. El agente Citrix SIA ayuda a proxy de las conexiones SaaS empresariales a Citrix SIA Cloud directamente. A continuación, Citrix SIA crea una infraestructura de perímetro de servicio segura en la rama o perímetro.

Práctica recomendada: Se recomienda que el tráfico de Cloud Connector de dispositivos administrados corporativos se omita desde el túnel IPSec local de Citrix SD-WAN en el borde de la sucursal. Esto permite un proxy directo a Citrix SIA, donde las unidades organizativas empresariales o los grupos de seguridad se pueden ejercer directamente a través de conectores en la nube en los dispositivos administrados.

Para permitir que el conector en la nube de Citrix SIA use Call Home sin problemas al clúster de puerta de enlace de Citrix SIA y a los PoP, es fundamental omitir el tráfico basado en el conector de nube desde el túnel IPSec.

Cree una nueva APP personalizada con las siguientes listas IP/puerto/protocolo

Asocie la aplicación personalizada a Internet Breakout para que el tráfico del agente SIA o Cloud Connector se pueda omitir desde el túnel y enviarse directamente a través del Servicio Internet

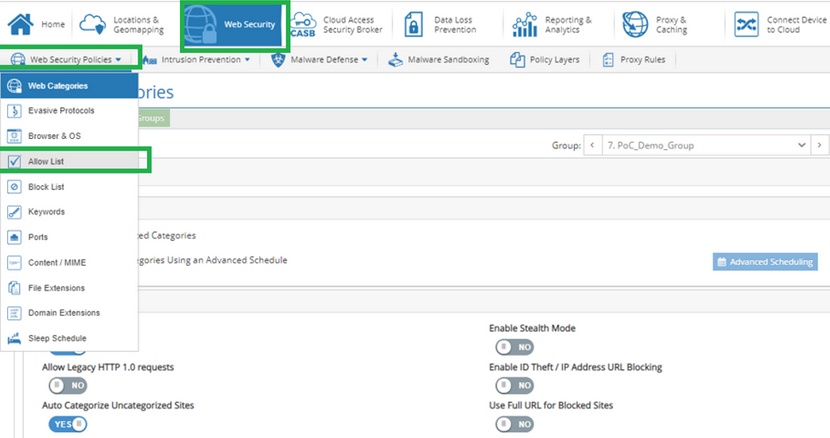

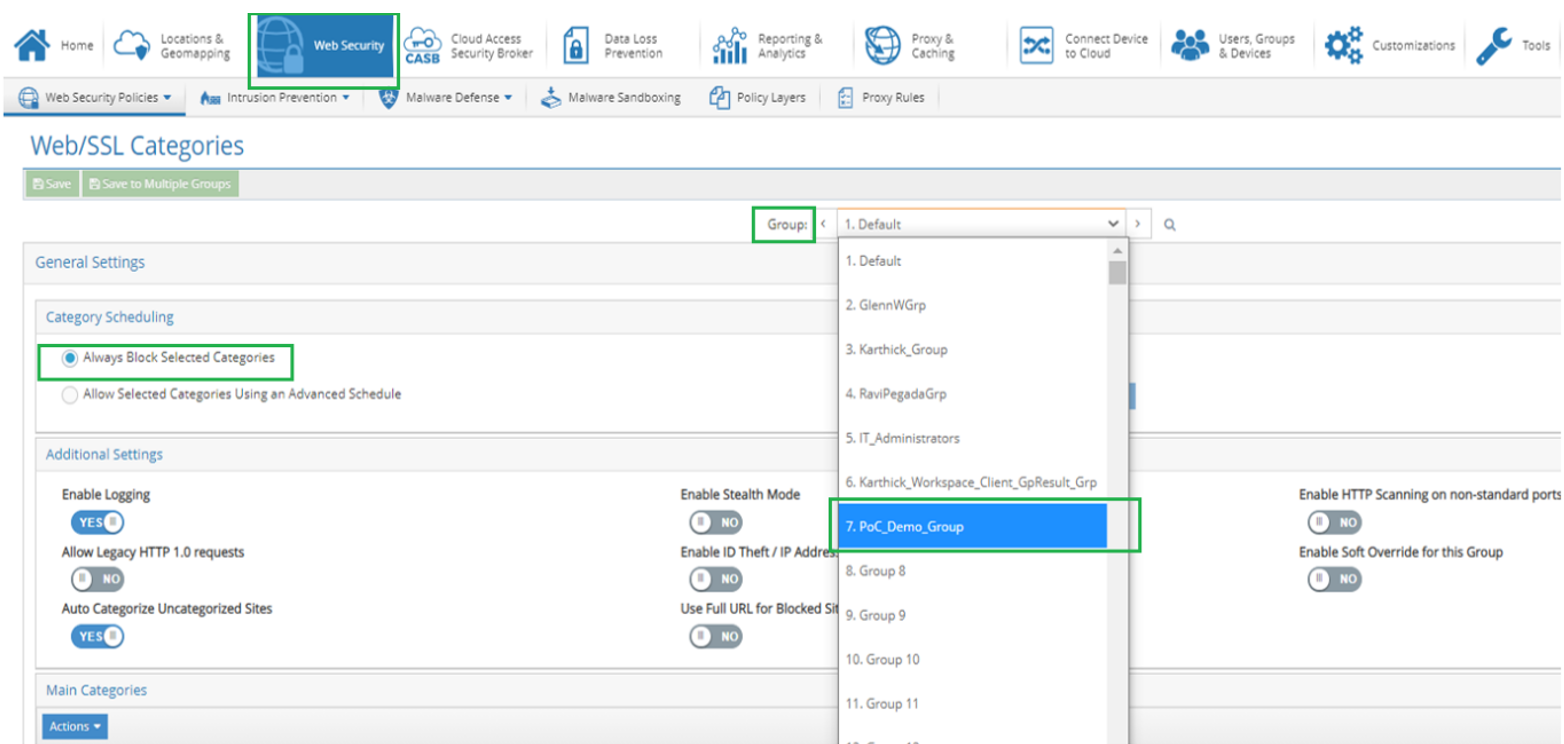

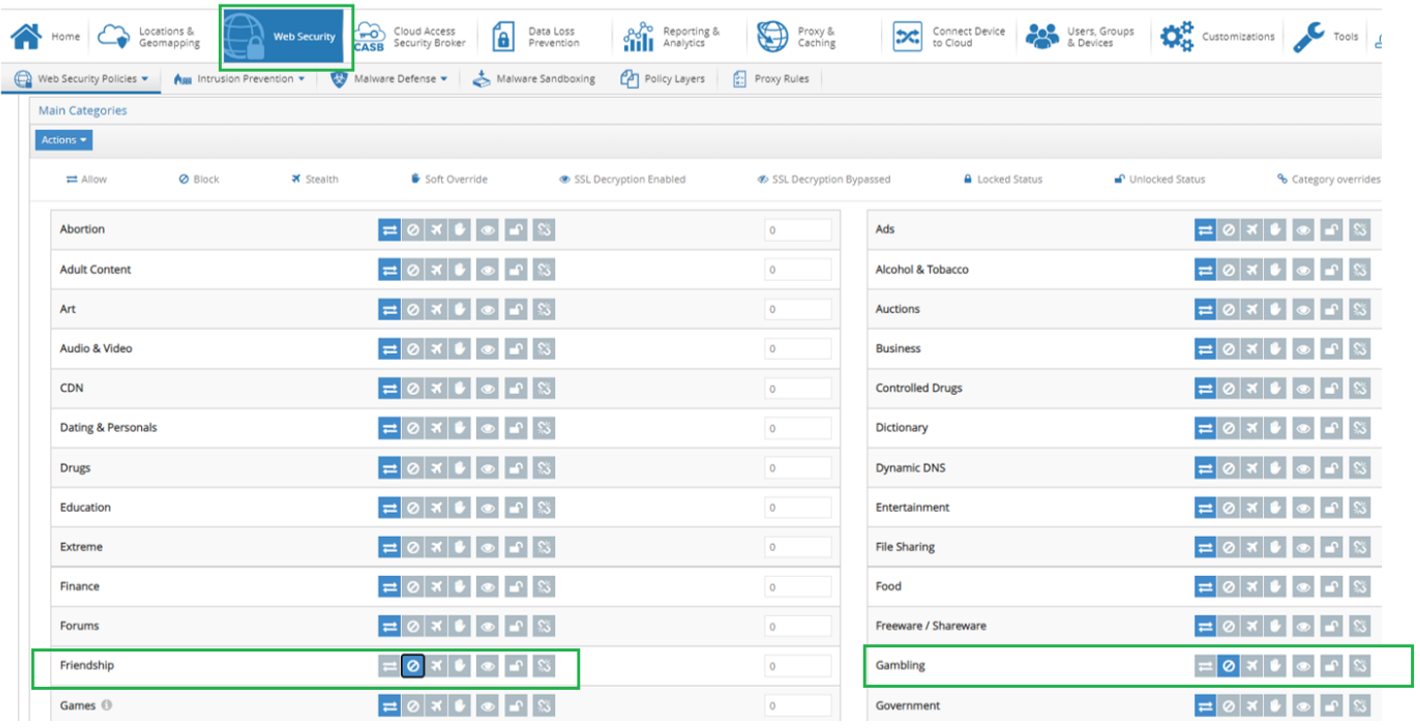

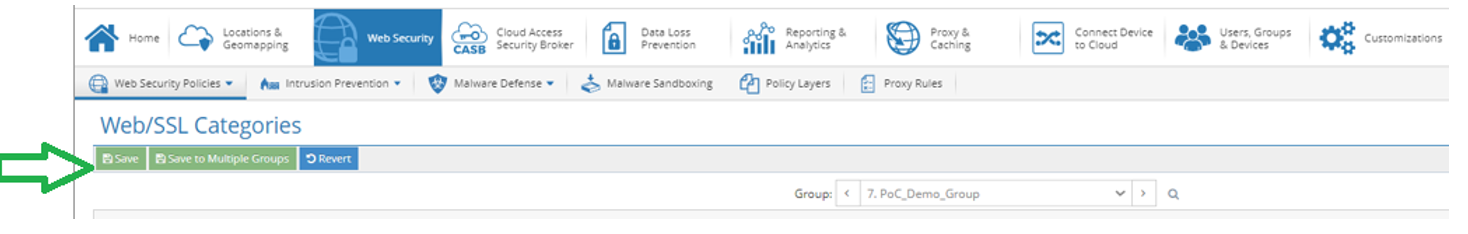

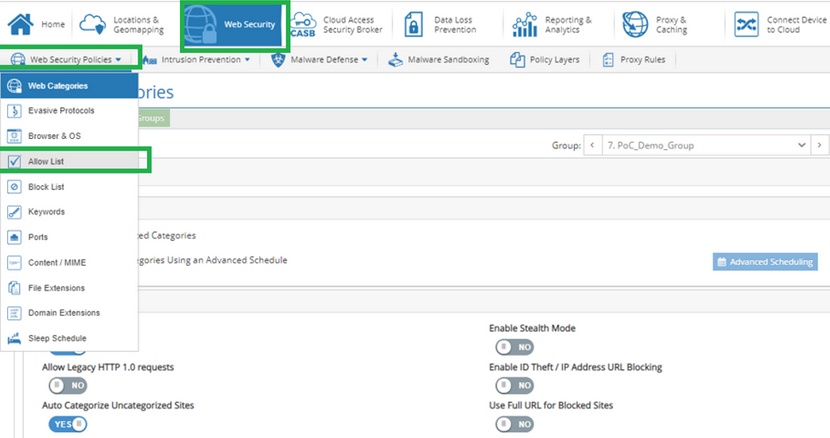

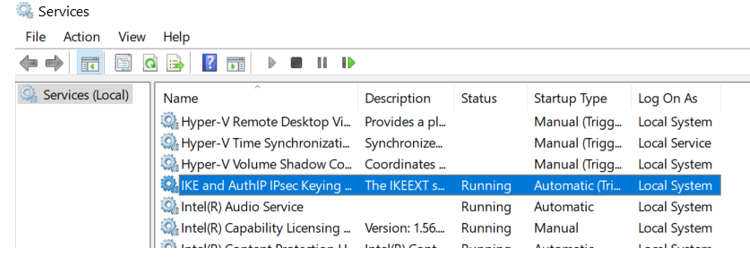

Seguridad Web - Directivas de categoría

- Haga clic enSeguridad Web -> Directivas de seguridad Web -> Categorías Web/SSL

Elija el grupo como “POC_DEMO_Group” ya que el agente SIA está instalado para ese grupo)

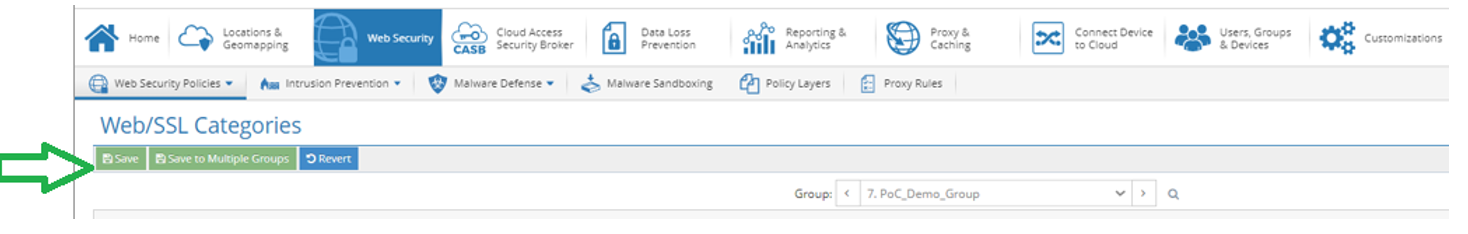

Activar el bloqueo de categorías de amistad y juego

GUARDAR la configuración en “POC_demo_group” SÓLO

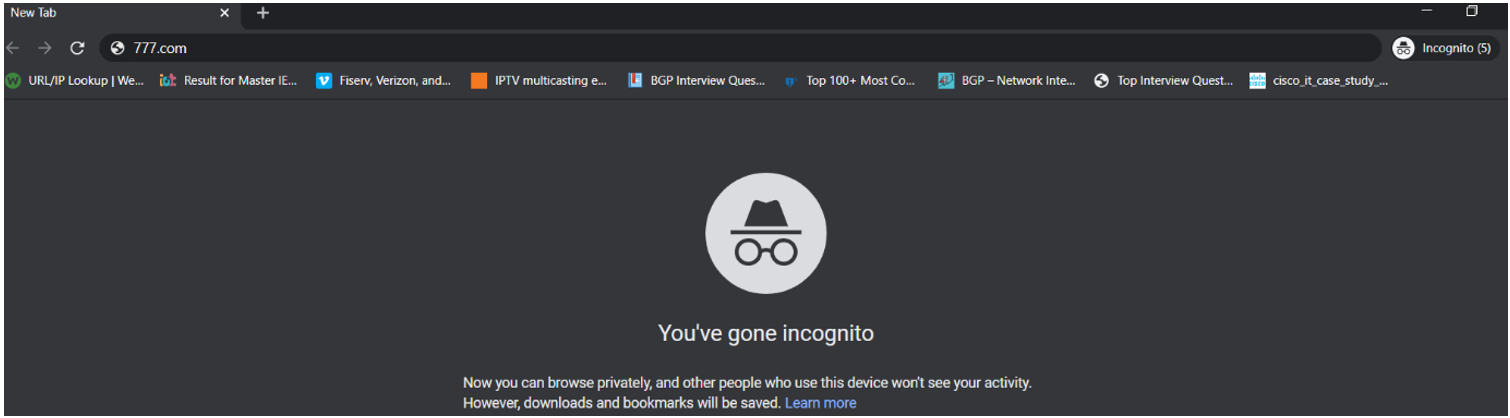

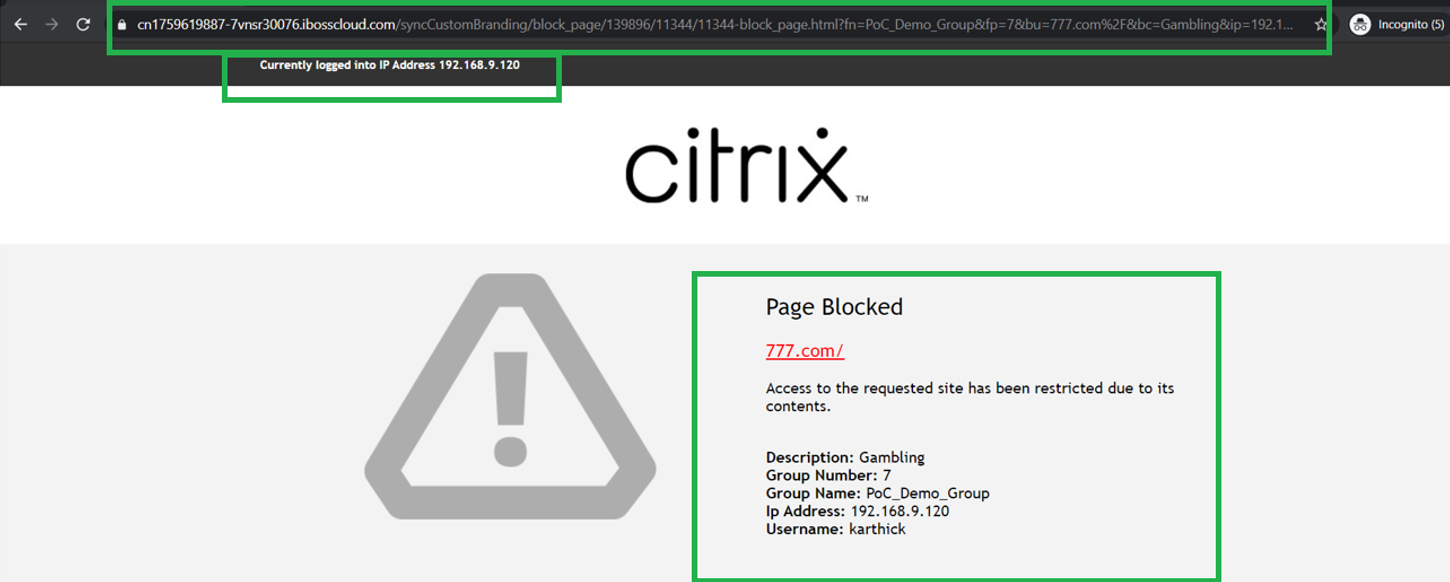

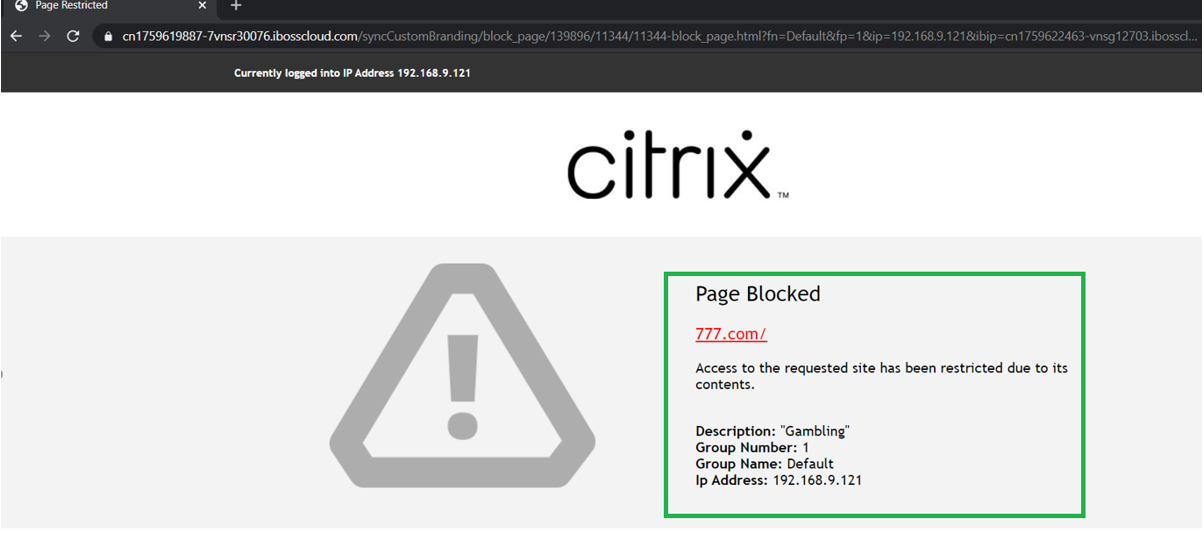

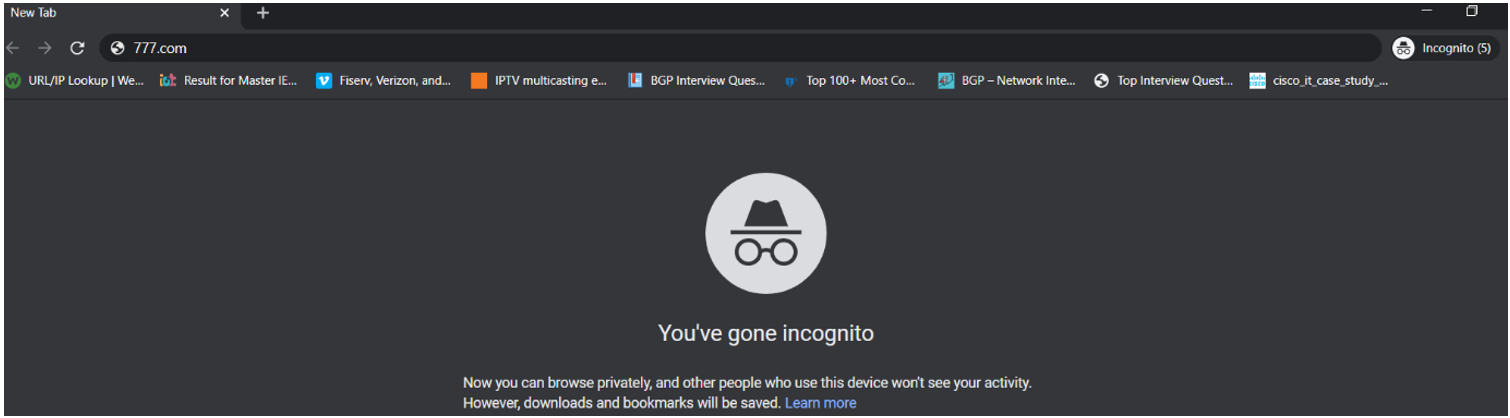

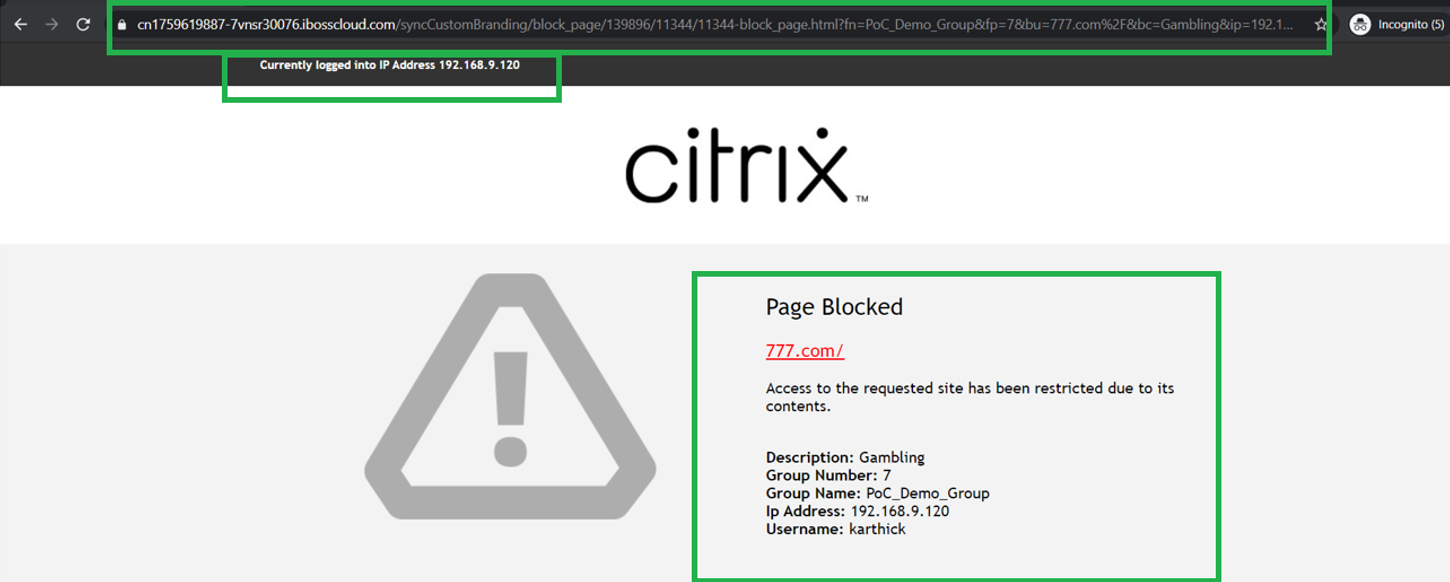

Seguridad Web - Verificación de directivas de categoría

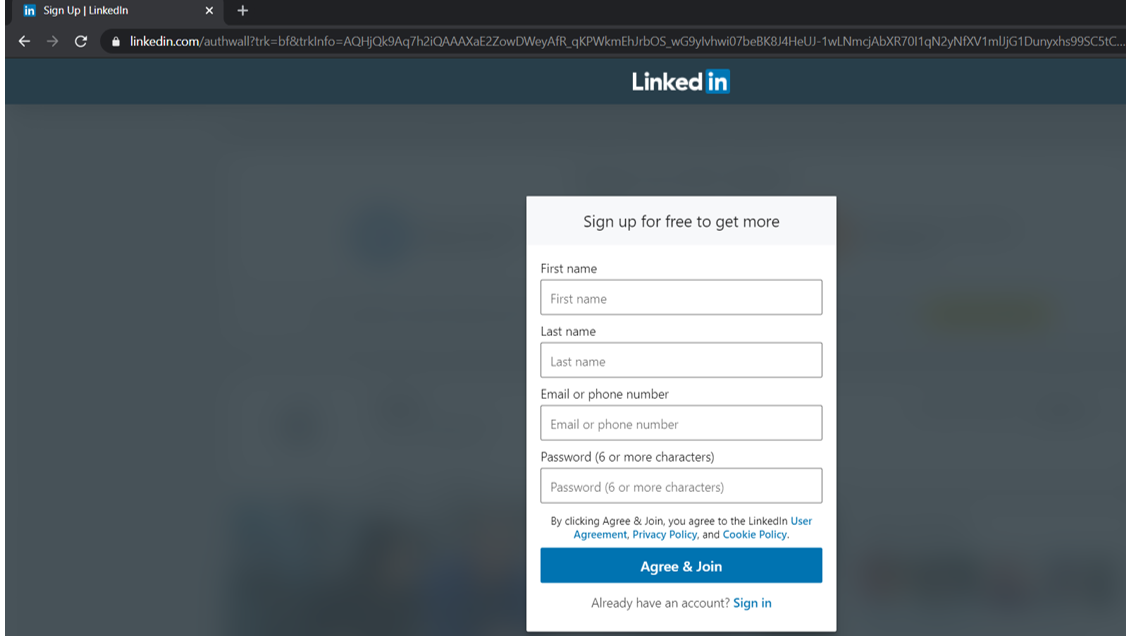

- Abrir una ventana de incógnito de un explorador

Access 777.com (Un sitio de juego)

谭pronto科莫se加入al sitio aparece pagina de presentación bloqueando el tráfico (según lo exigir el administrador en la directiva POC_Demo_Group

También puede ver que el nombre del grupo es visible incluyendo la IP local privada del host final y el nombre de usuario

La descripción también indica la categoría a la que se accede

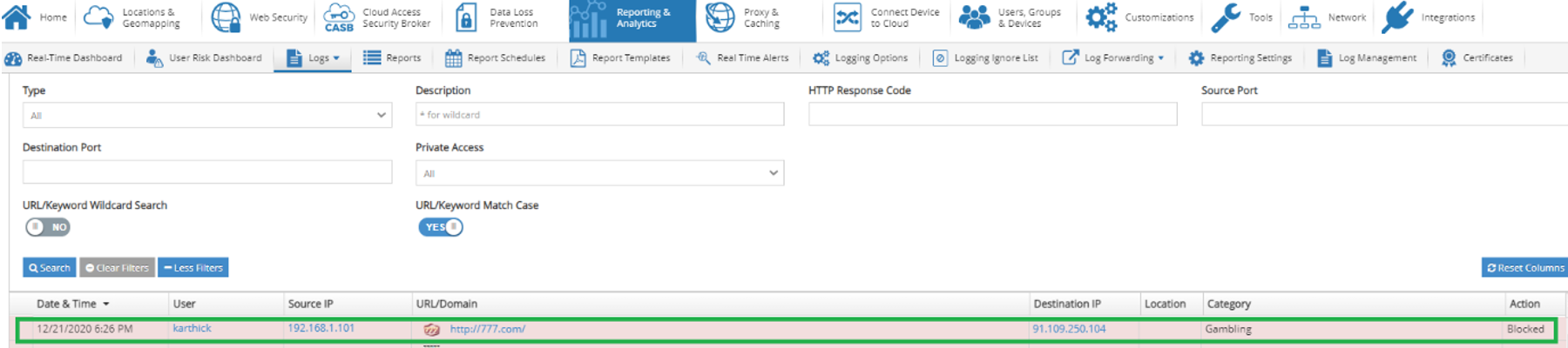

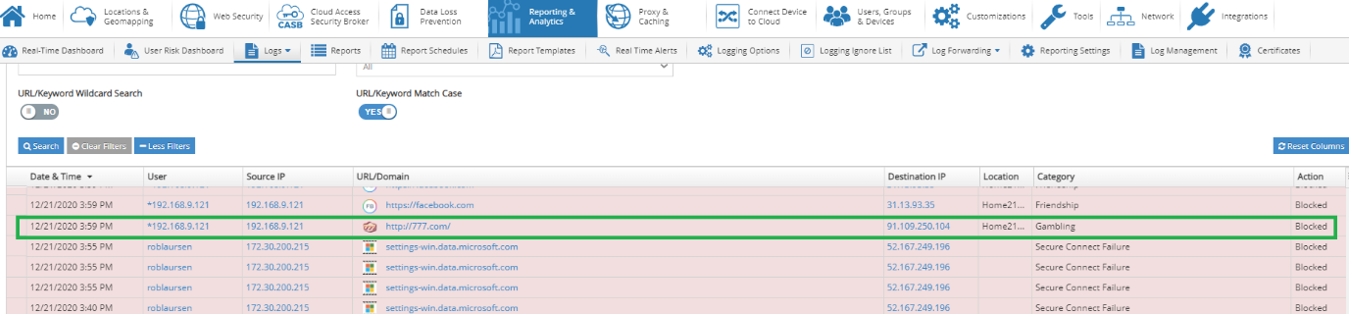

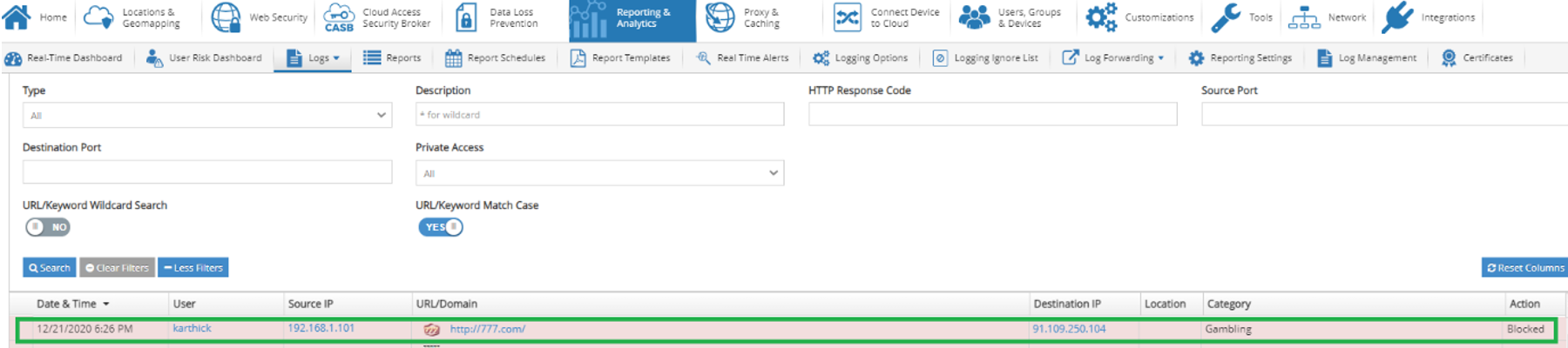

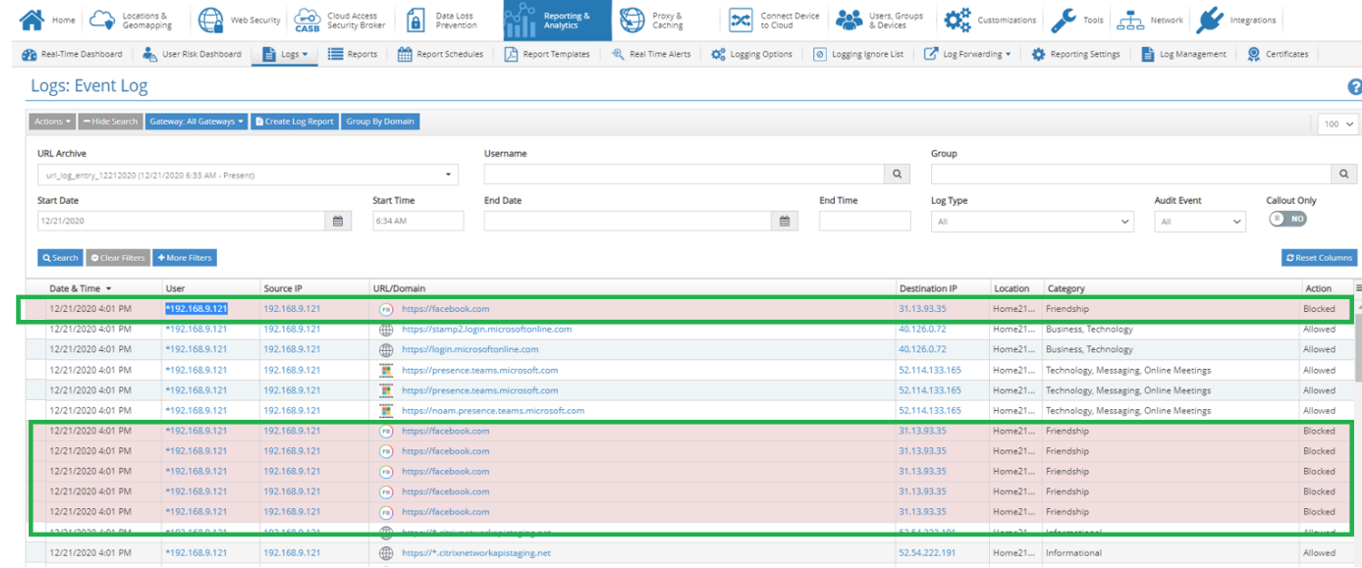

Los registros de eventos informantes indican el bloqueo de acceso al sitio de juego

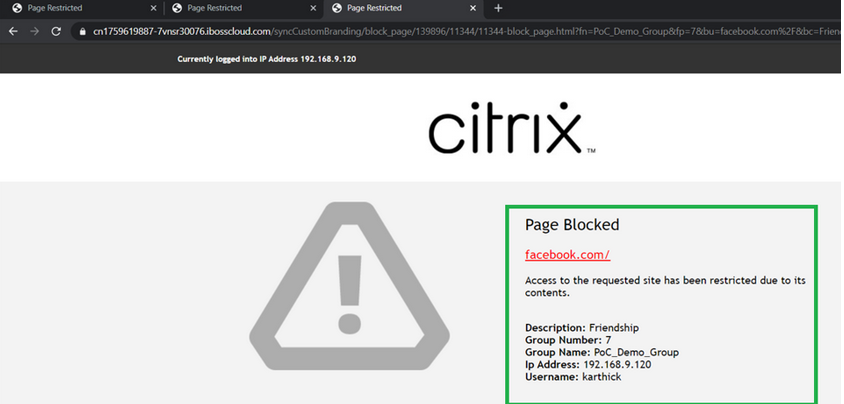

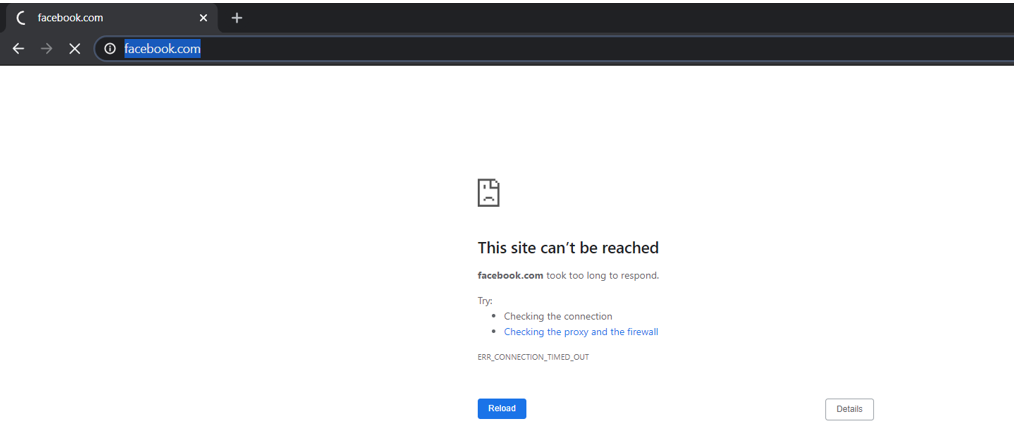

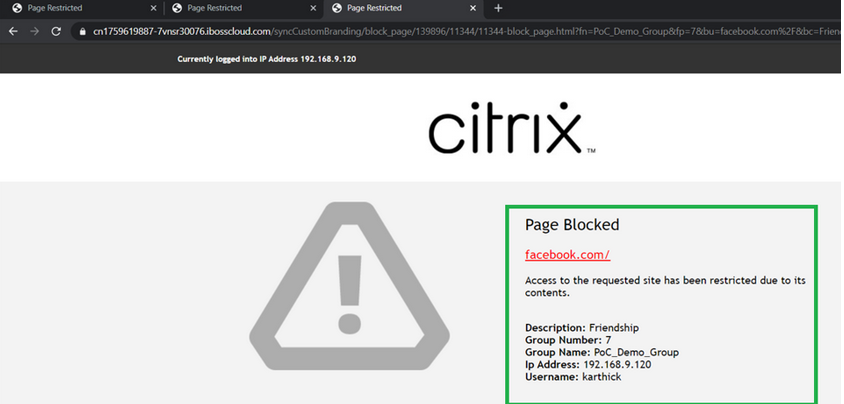

- Abrir una ventana de incógnito de un explorador

- Acceder a facebook.com (sitio de categoría Amistad)

谭pronto科莫se加入al sitio aparece pagina de presentación bloqueando el tráfico (según lo exigir el administrador en la directiva POC_Demo_Group

También puede ver que el nombre del grupo es visible incluyendo la IP local privada del host final y el nombre de usuario

La descripción también indica la categoría a la que se accede

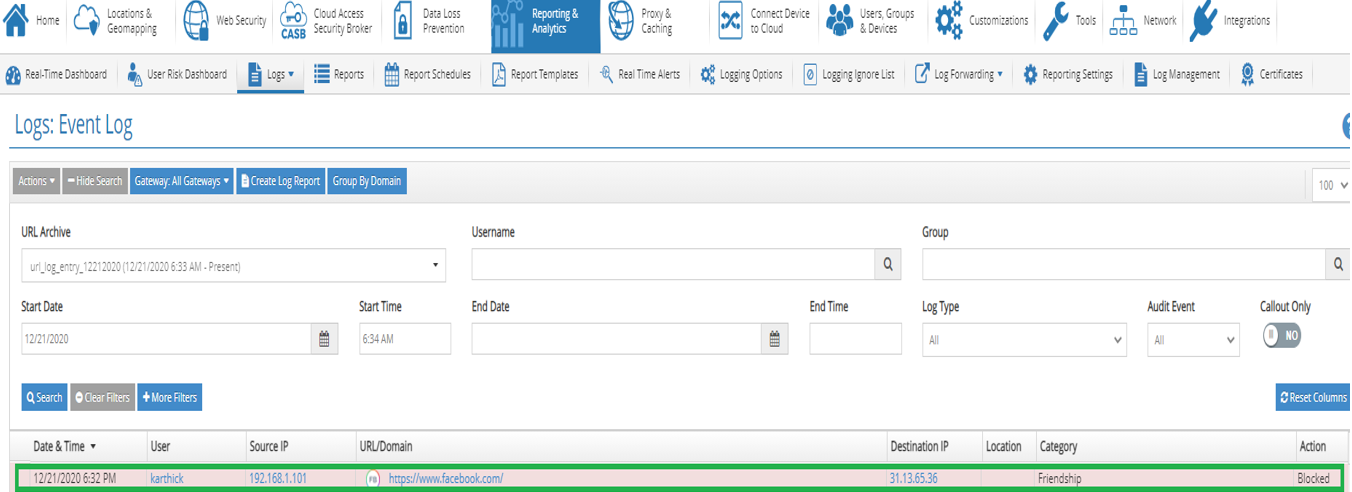

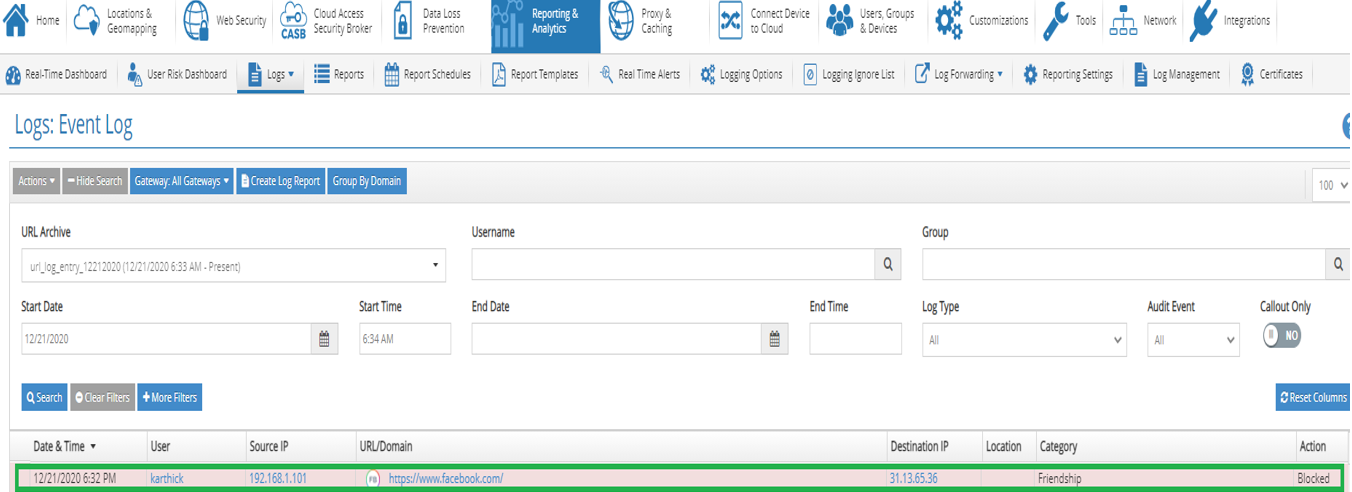

El reportero también muestra que Facebook de la categoría Amistad está bloqueado.

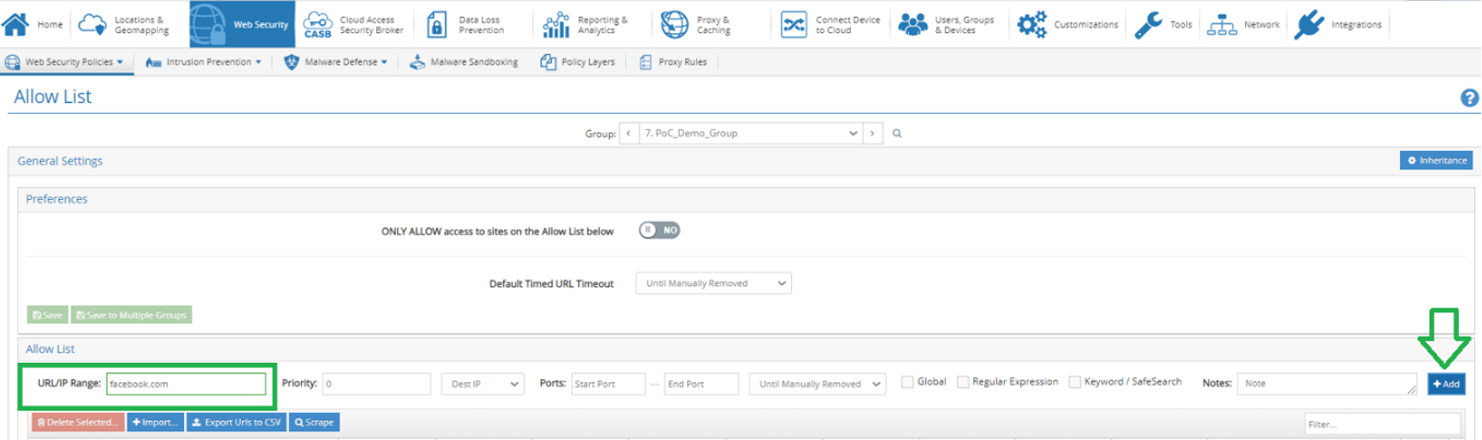

Seguridad Web - Lista de permitirles

Crear una lista de permitidos simple para permitir SOLO Facebook de toda la categoría Amistad que está actualmente BLOQUEADA

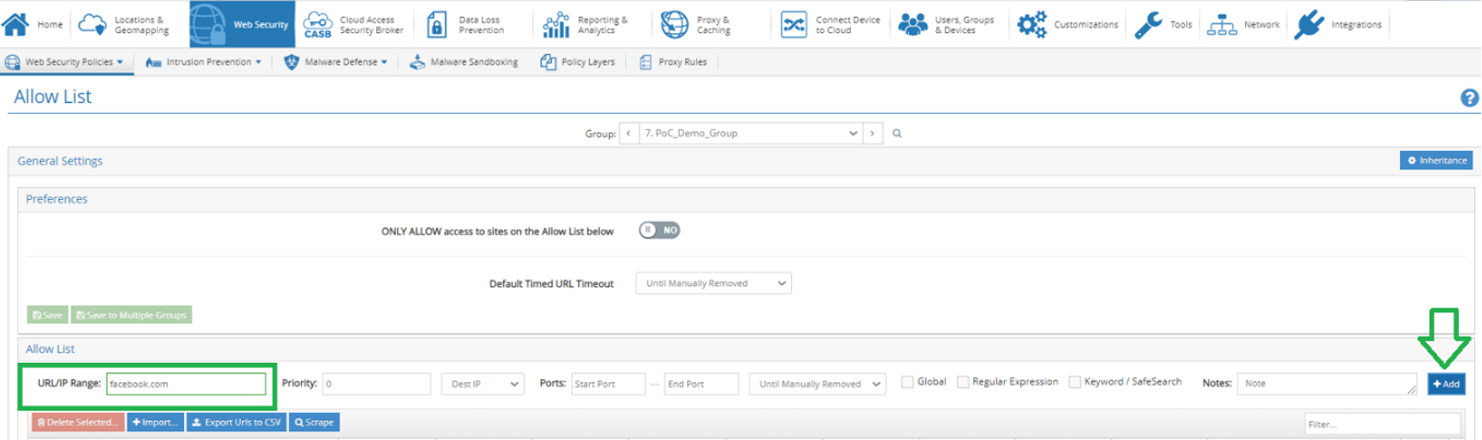

Vaya aSeguridad Web -> Directivas de seguridad Web -> Lista de permitidas

Agregue una lista de permitidos en el rango URL/IP indicando facebook.com y haga clic en “+Agregar”

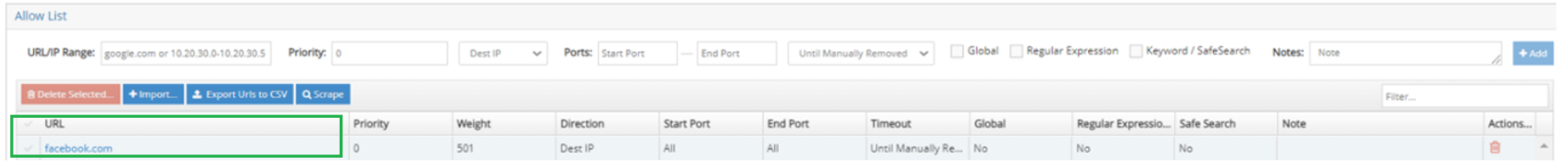

Observe que la lista de permitidos muestra la URL agregada para ser permitida

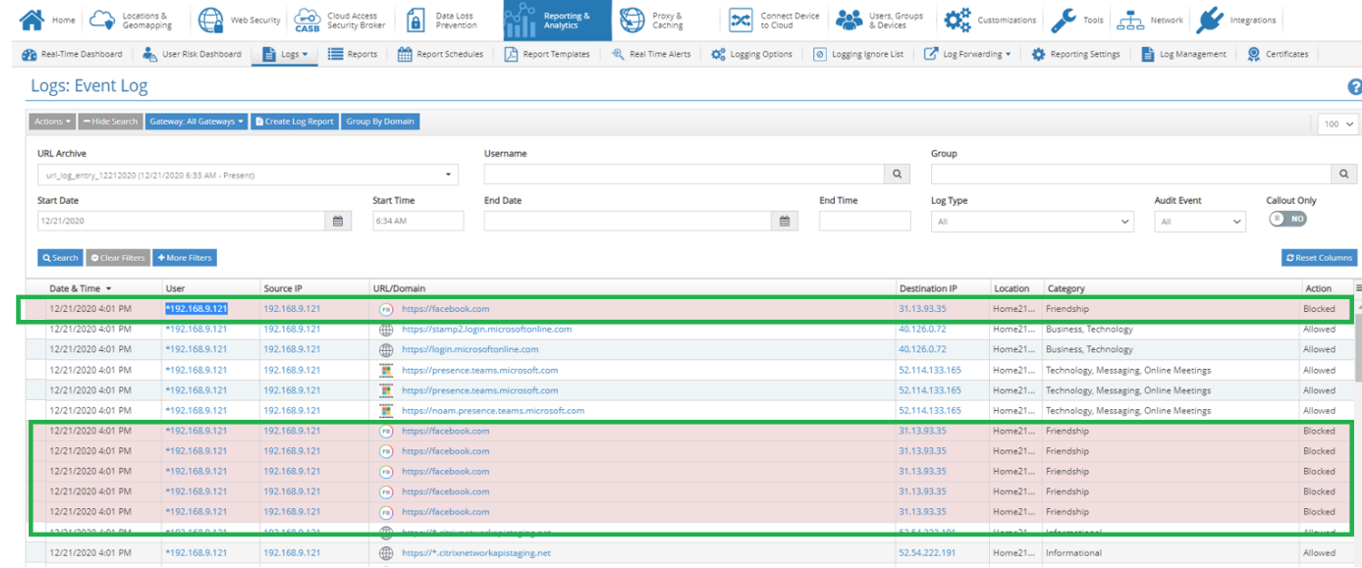

Seguridad Web - Informes

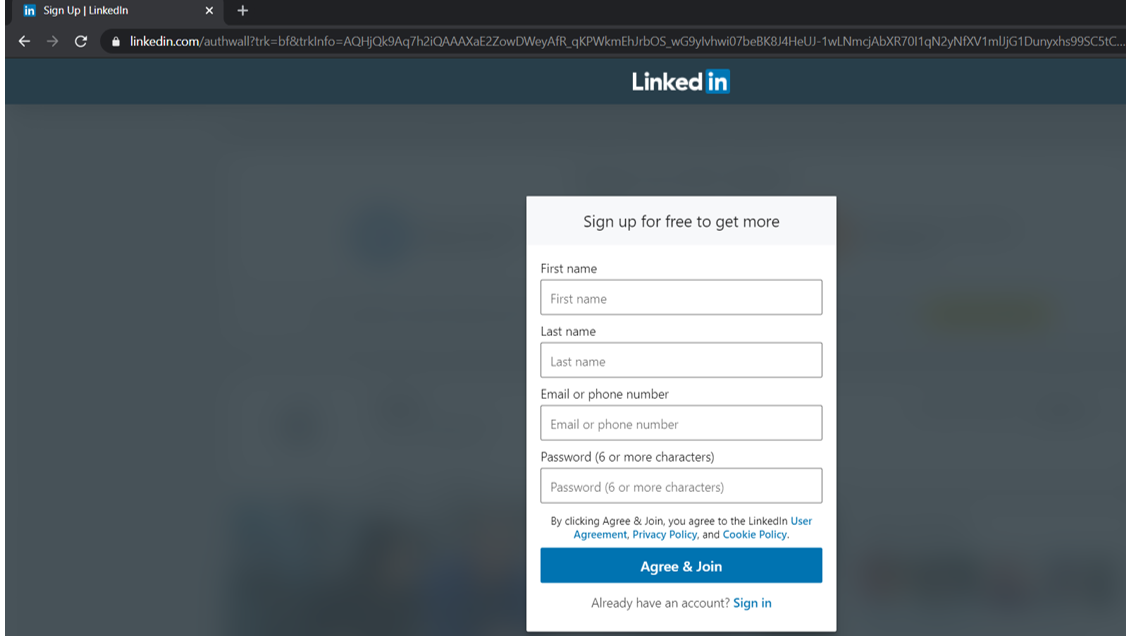

- Abre una ficha de explorador de incógnito y accede a facebook.com

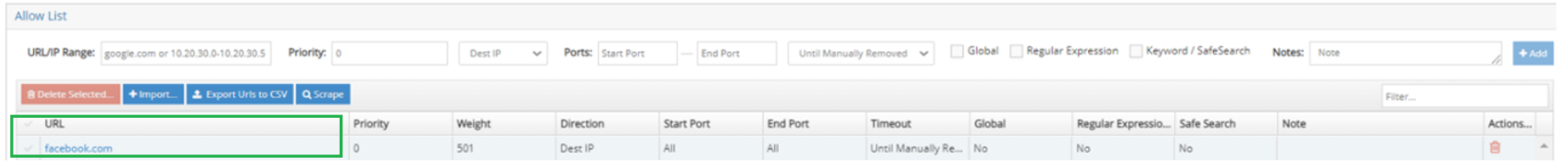

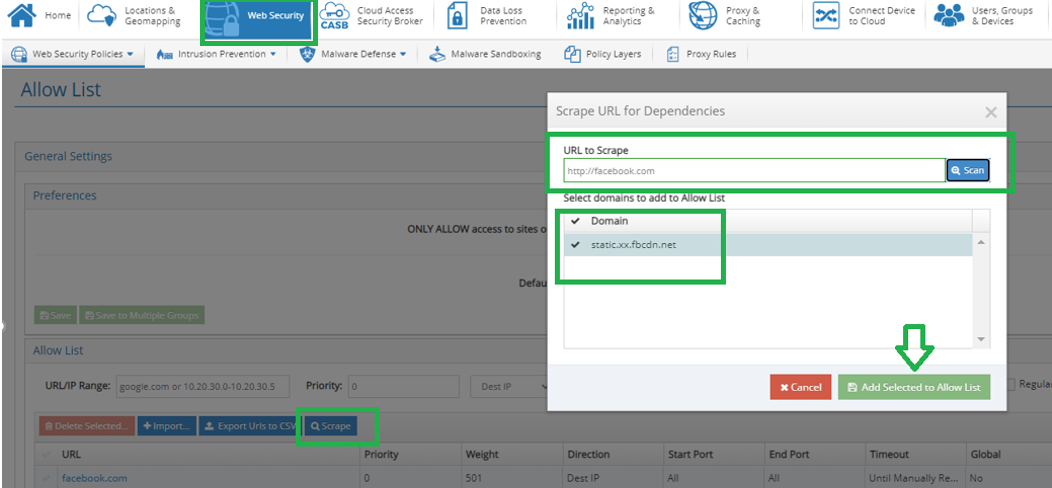

- Facebook parece permitido, pero se puede ver que NO está completamente cargado como una página

Nota: Esto se debe a que hay otras URL relacionadas de las que depende facebook.com, que también deben estar en la lista de permitidos para que toda la página/dominio se abra correctamente.

Práctica recomendada: Para Permitir/Bloquear Lista — SCRAPE y agregar todos los dominios si está permitido.

- Ir a la lista de permitidos bajo Seguridad web

- Seguridad Web -> Directivas de seguridad Web -> lista de permitidas

- Haga clic en raspar

- Escriba facebook.com y haga clic en Escanear

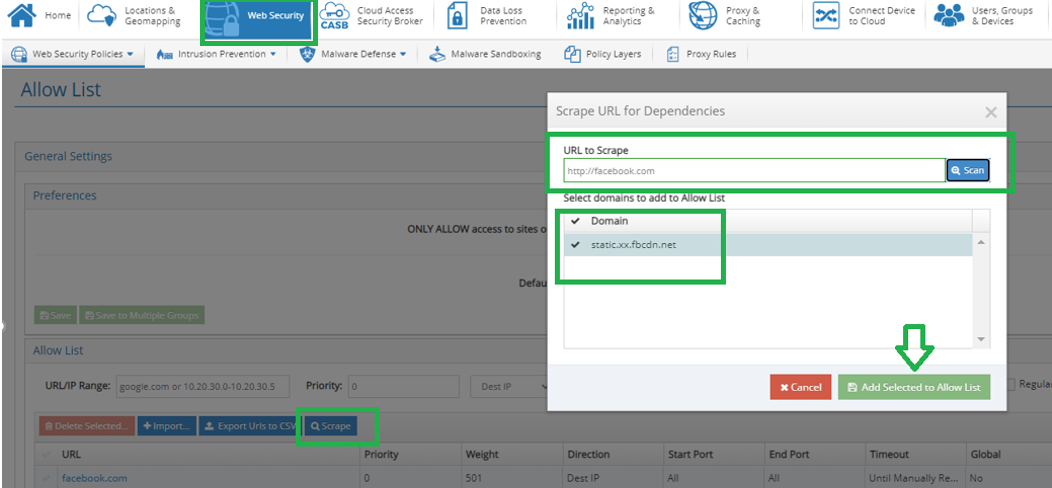

Agregar todos los dominios a la lista de permitidos

Ahora abre facebook.com en un explorador de incógnito y se abre completamente

- Aviso de los registros de eventos de reportero que Facebook.com ahora está permitido y no más bloqueado ya que se agregó a la lista de permitidos

la lista de permitir tiene más prioridad que el bloqueo de categorías

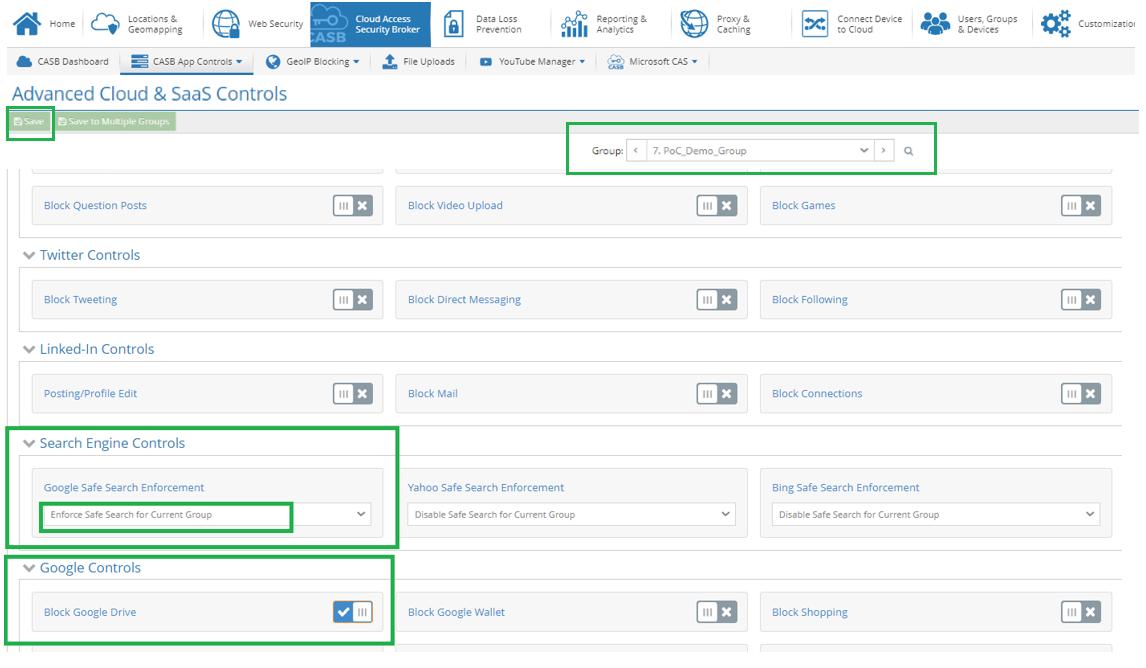

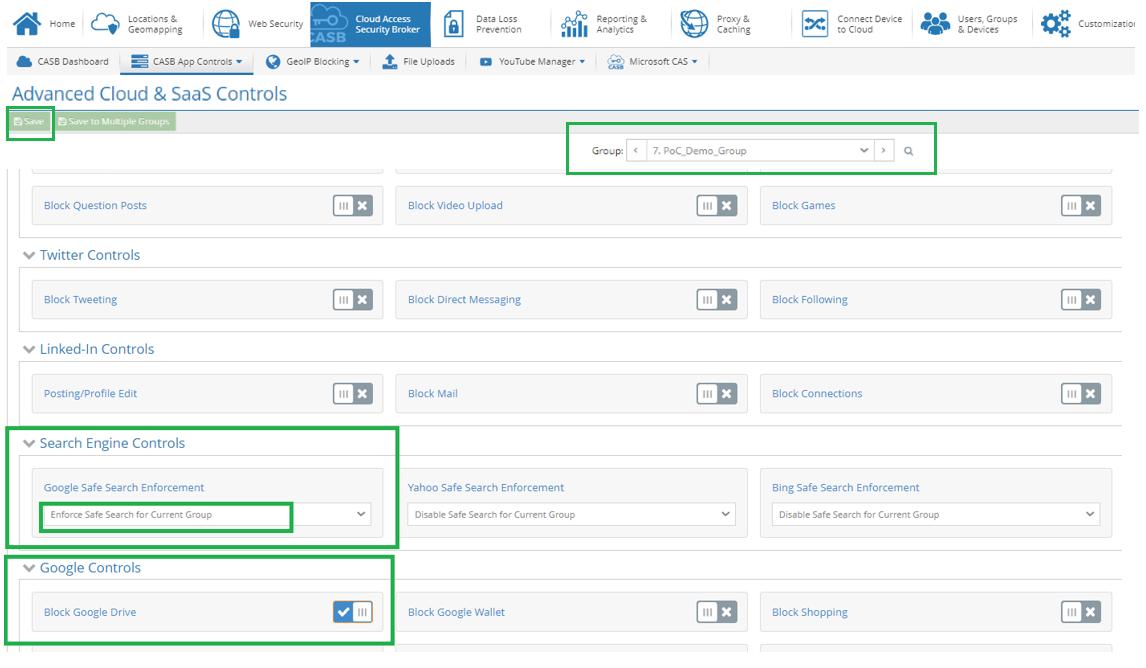

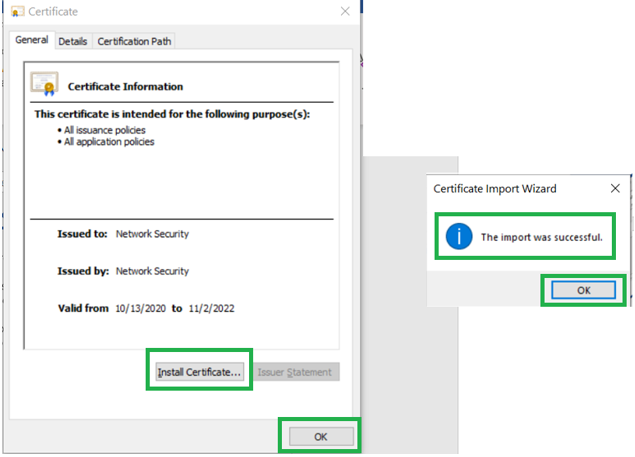

CASB - Directivas

Crear una regla CASB para habilitar la búsqueda segura en el explorador Google y inhabilitar el acceso a gmail.com

- Vaya aCASB -> Controles de aplicaciones CASB -> Cloud App Controls

- Seleccione Grupo como “POC_demo_group”

- EnControles del motor de búsqueda -> Aplicación de búsqueda segura de Google

- Seleccione “Aplicar búsqueda segura para el grupo actual”

- Bajo Controles de Google

- Activar Bloquear Google Drive

- Haga clic en “GUARDAR”

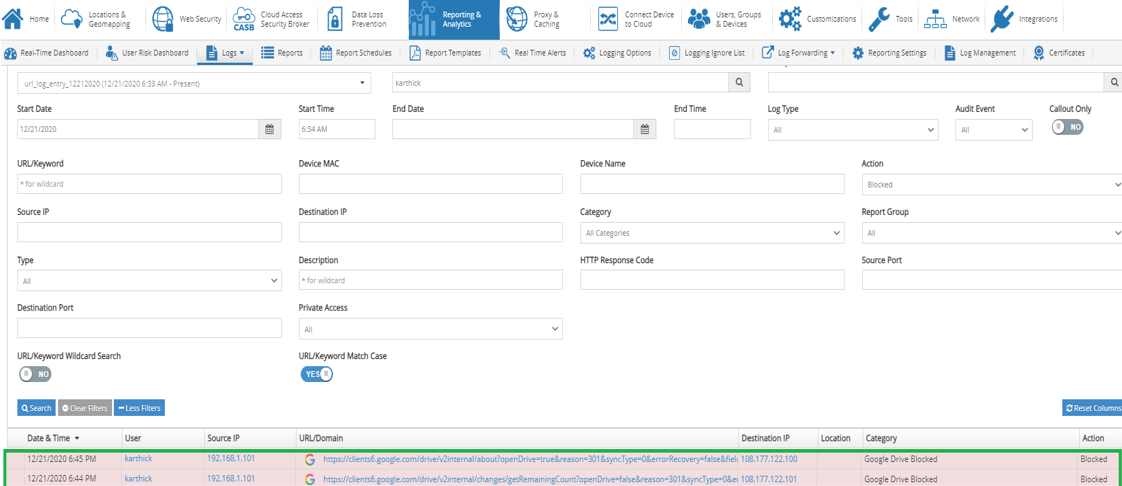

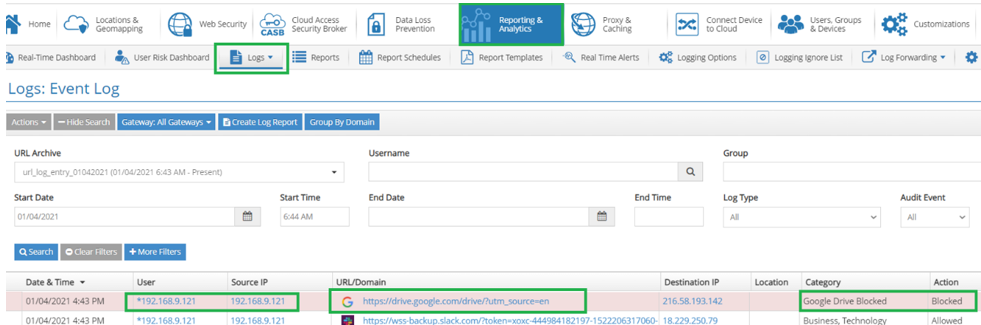

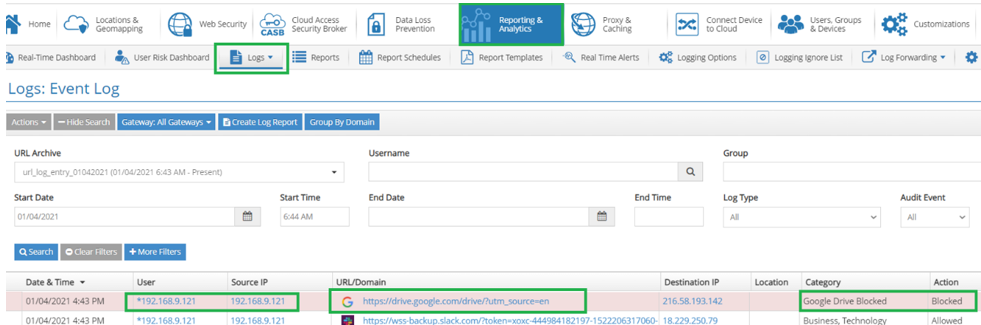

Presentación de informes CASB

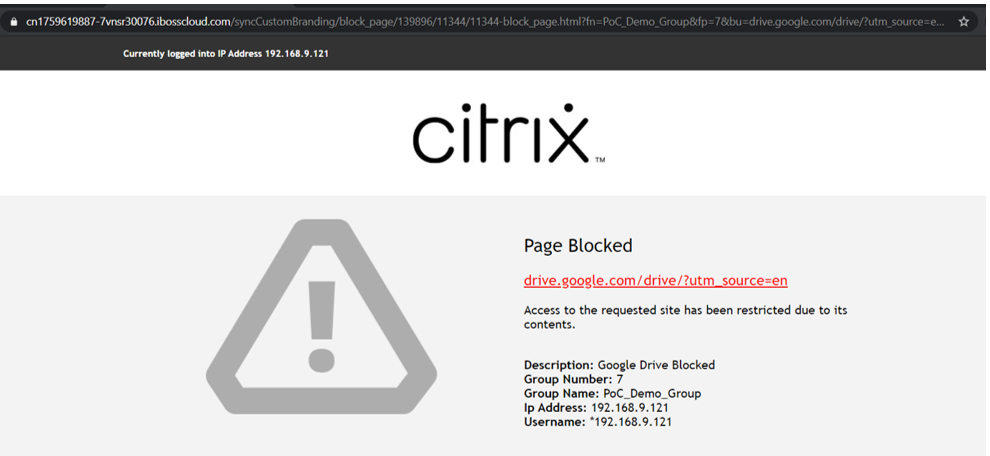

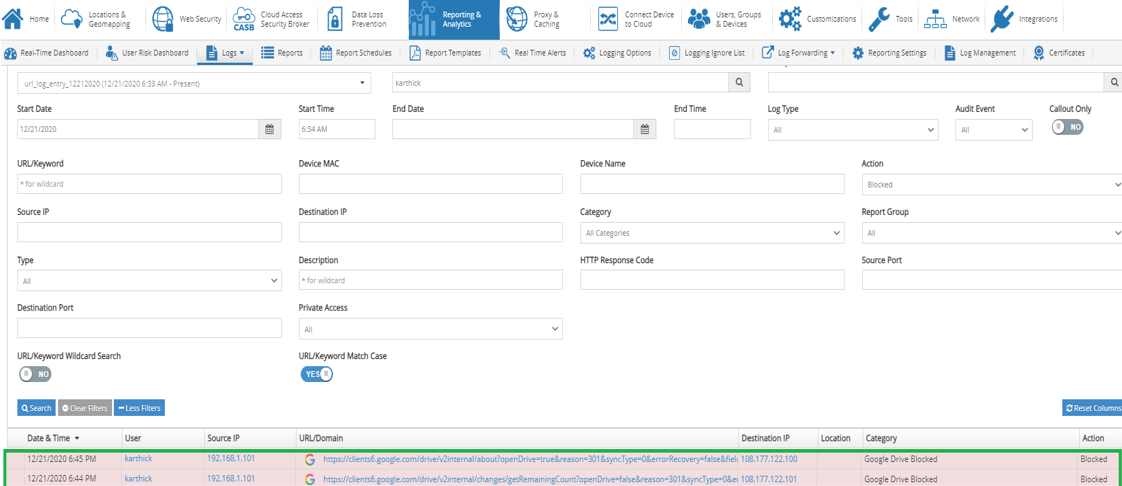

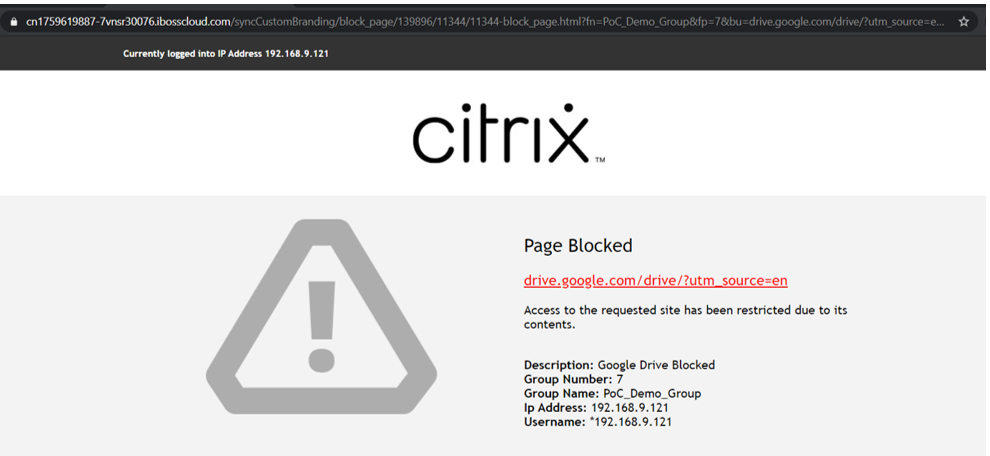

Control de bloqueo de Google Drive:

- Acceder a drive.google.com en una ficha de explorador de incógnito

Tan pronto como accedamos a Google Drive, aparece una página de bienvenida. Esto se debe al control CASB de Google Drive ejercido en el grupo de seguridad POC_Demo_Group

- Los registros de eventos del reportero también indican el acceso a Google Drive bloqueado

Estado de la categoría “Google Drive Bloqueado” ya que proviene de los controles CASB

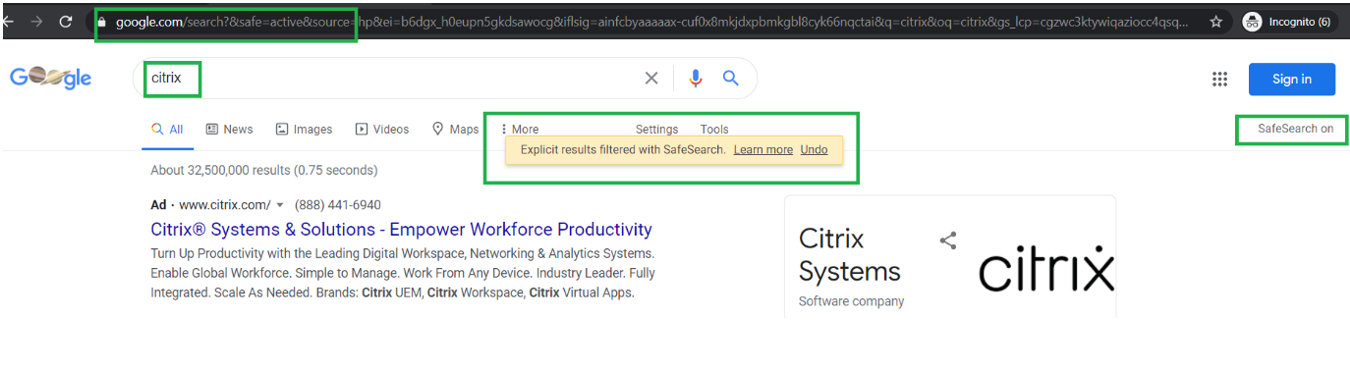

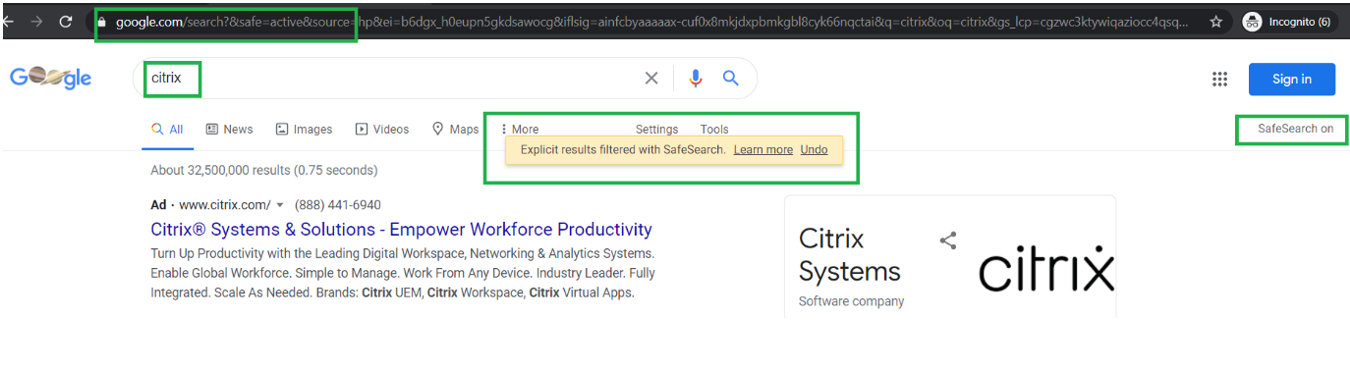

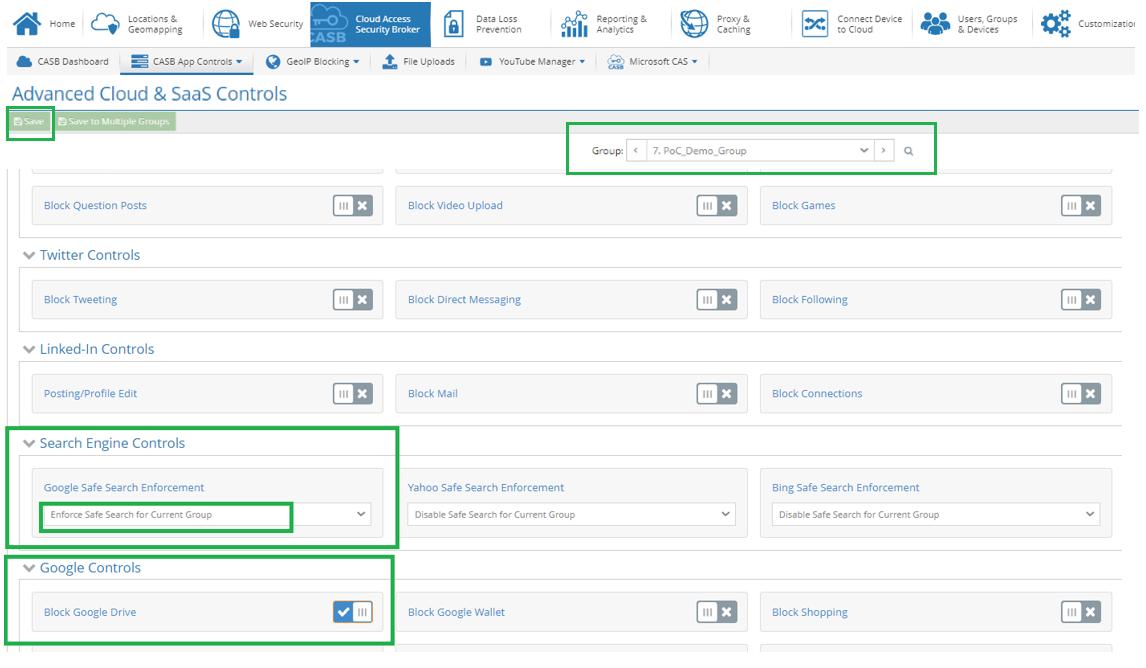

Activación de Google Browser Safe Search:

- Acceder a google.com en una ficha de explorador de incógnito

- En cuanto accedamos, google.com se abre con una barra de búsqueda

- Introduzca Citrix o cualquier palabra clave e inicie la búsqueda

Observe que los resultados de la búsqueda se filtran, ya que la búsqueda segura está encendida y se indica tan pronto como la palabra clave se introduce en el motor

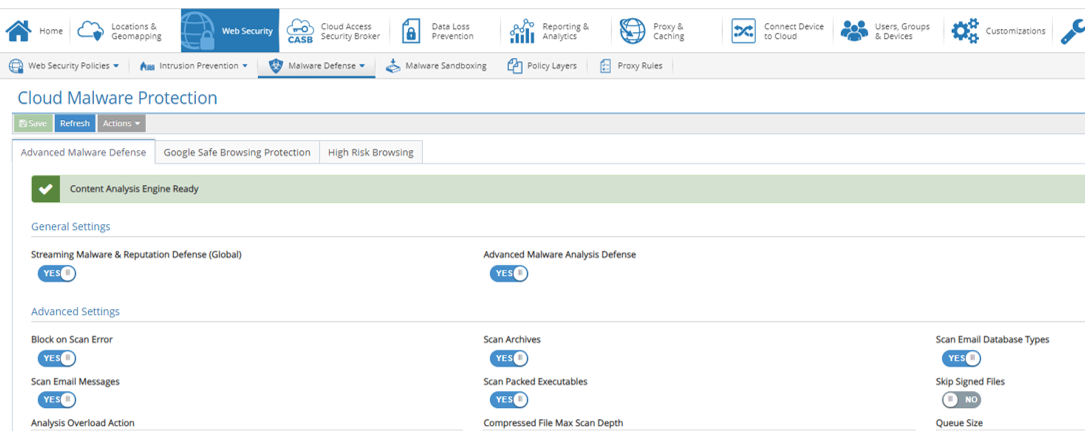

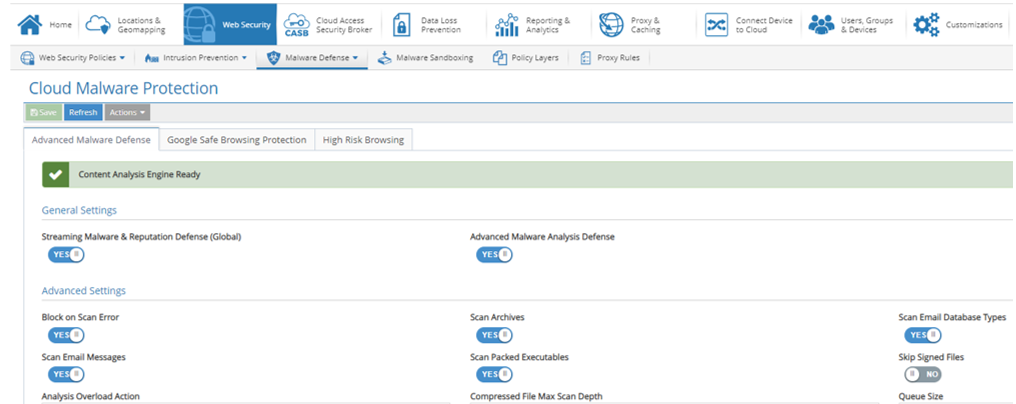

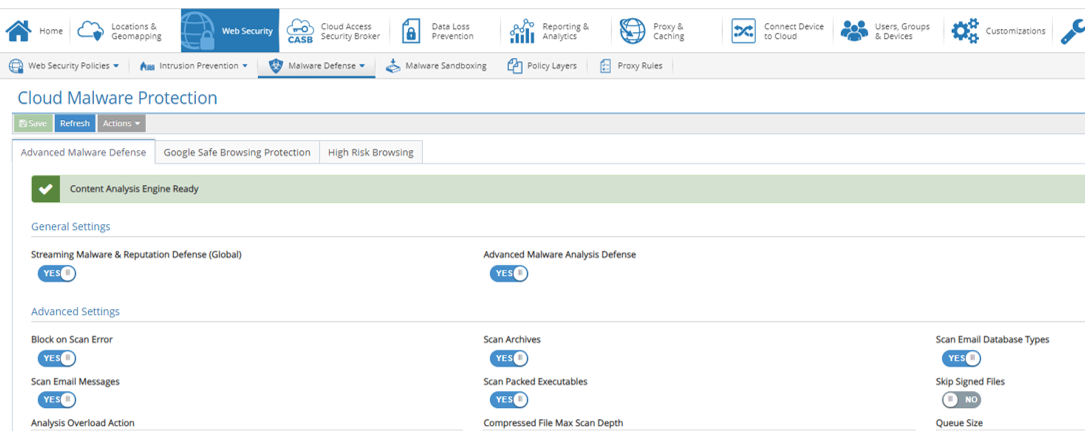

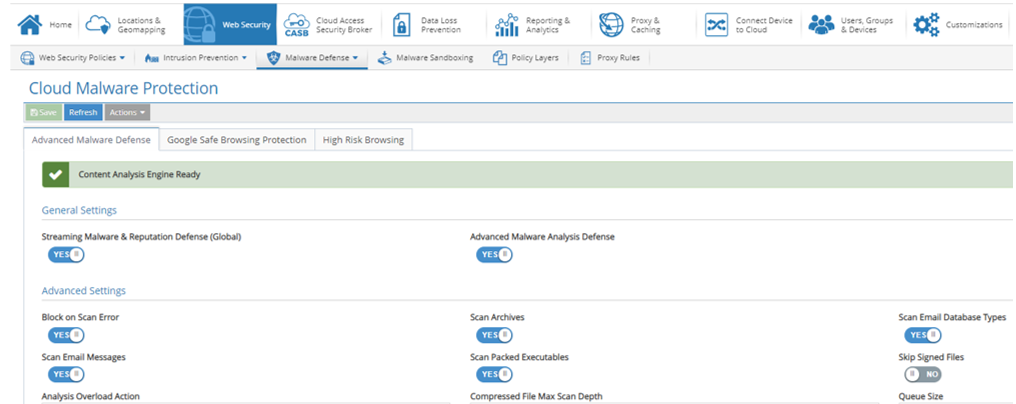

Defensa antimalware - Configuración

Nota: El descifrado SSL debe estar habilitado (si se utiliza y configura Cloud connector para instalar automáticamente el certificado raíz como parte de la instalación del agente, esta función se habilita de forma predeterminada).

- Vaya aSeguridad Web -> Protección contra malware -> Protección contra malware en la nube

- El motor de contenido debe estar listo

Haga clic en Bloquear en el error de exploración para habilitarlo

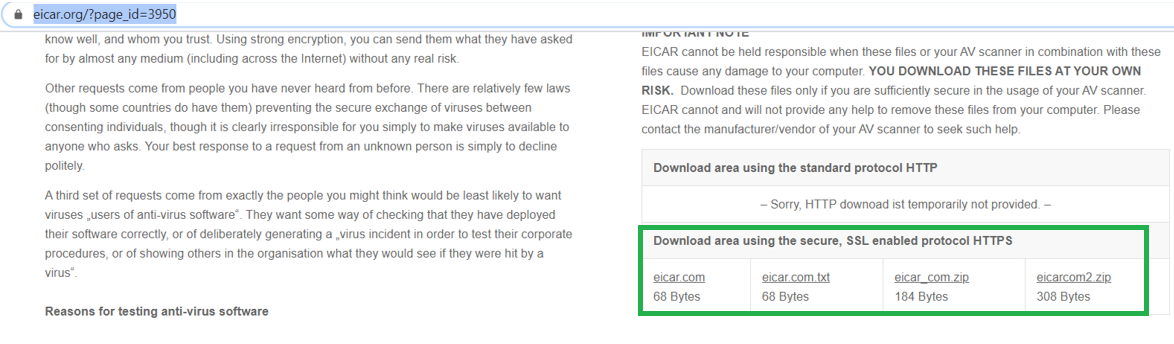

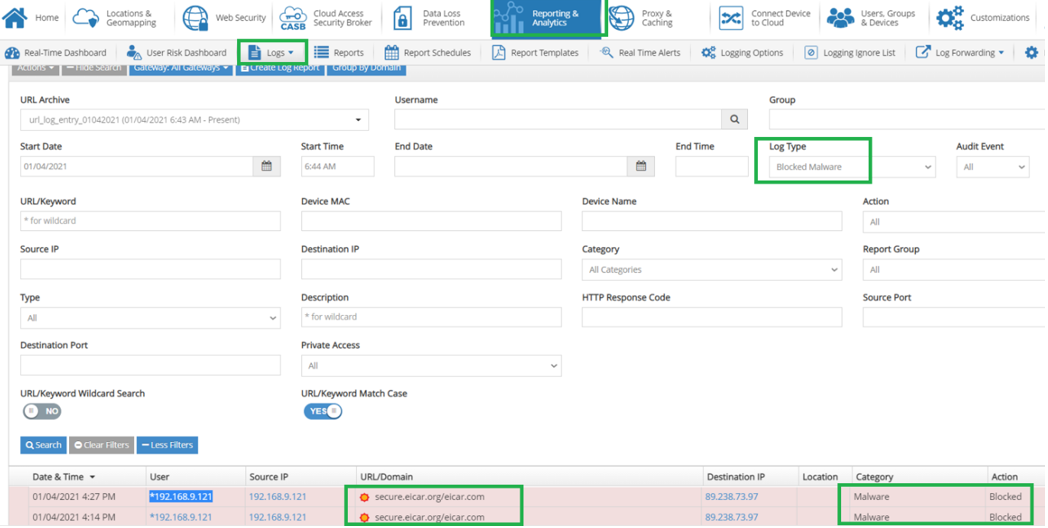

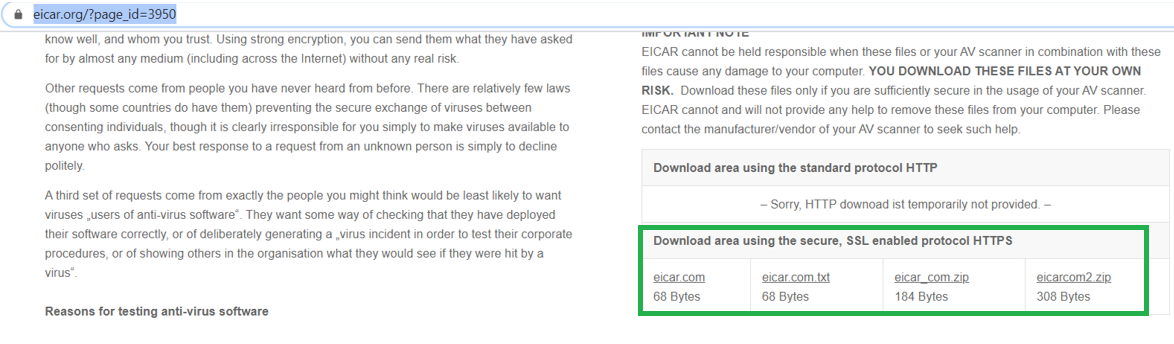

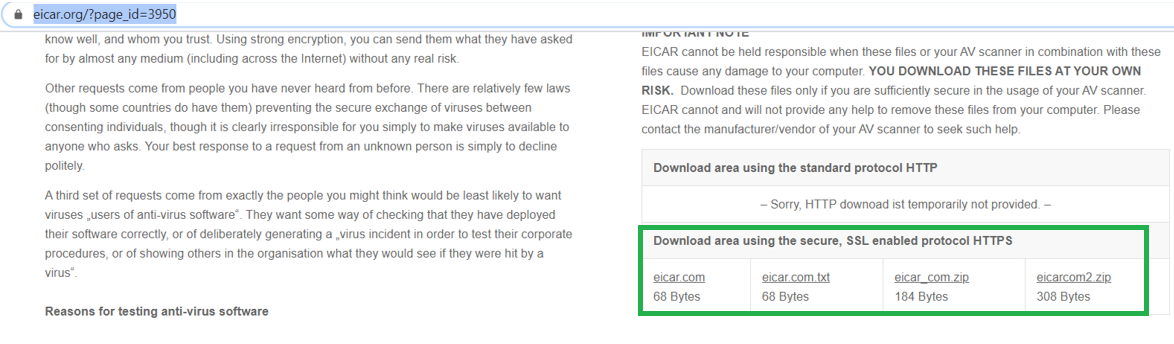

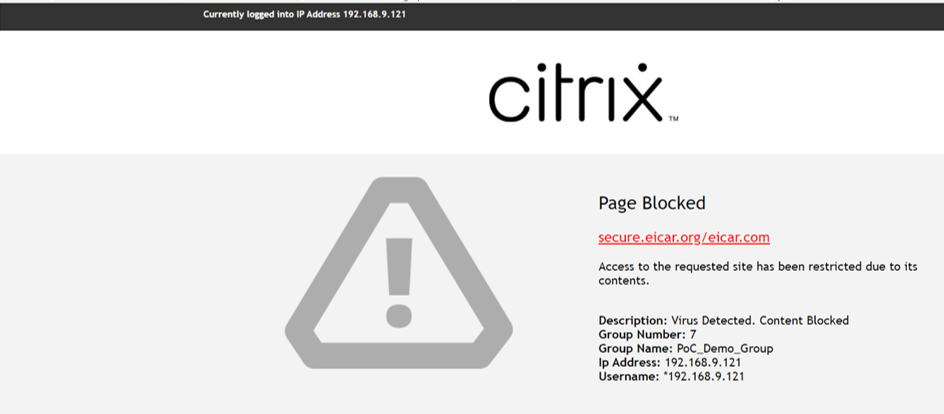

Anti Malware - Verificación

- Accede ahttps://www.eicar.org/?page_id=3950

Desplácese hacia abajo y haga clic en descargar el archivo de 68 bytes

Una vez que se inicia la descarga del archivo, aparece una pantalla de presentación. La página está bloqueada debido a una detección de virus o malware.

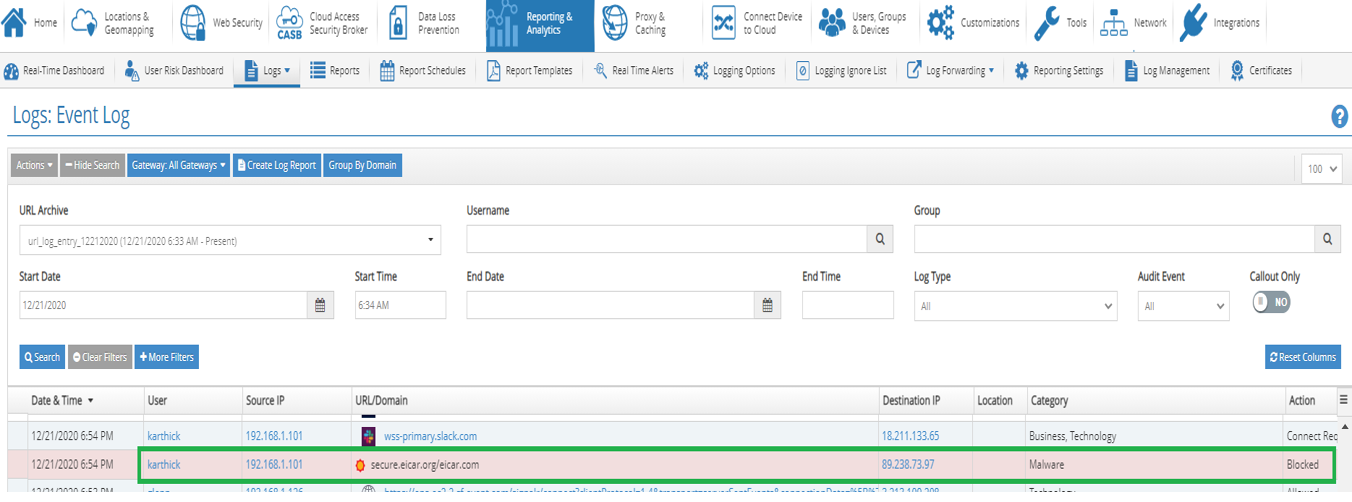

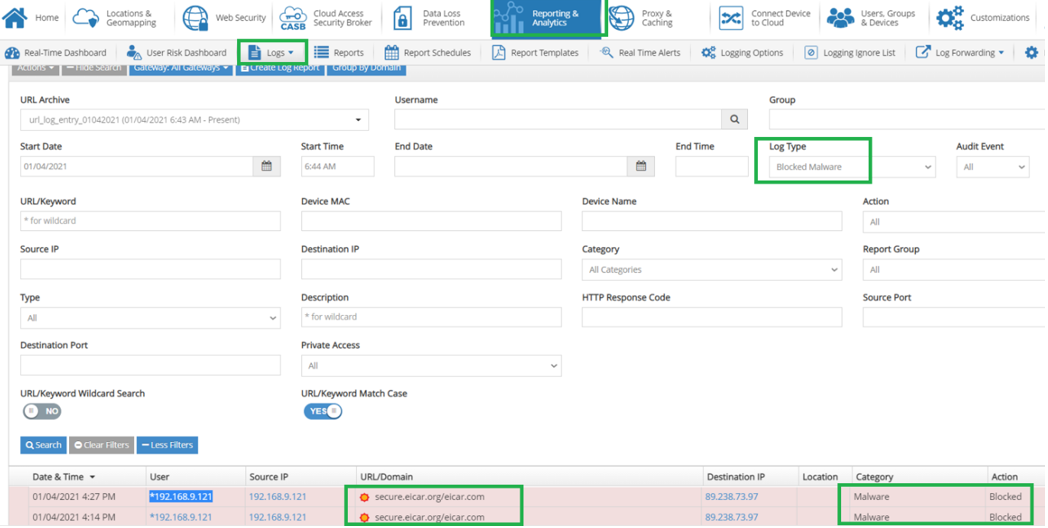

Verificación a través de la Sección de Informes de CSIA

Reporter también indica que se aplica la protección contra malware

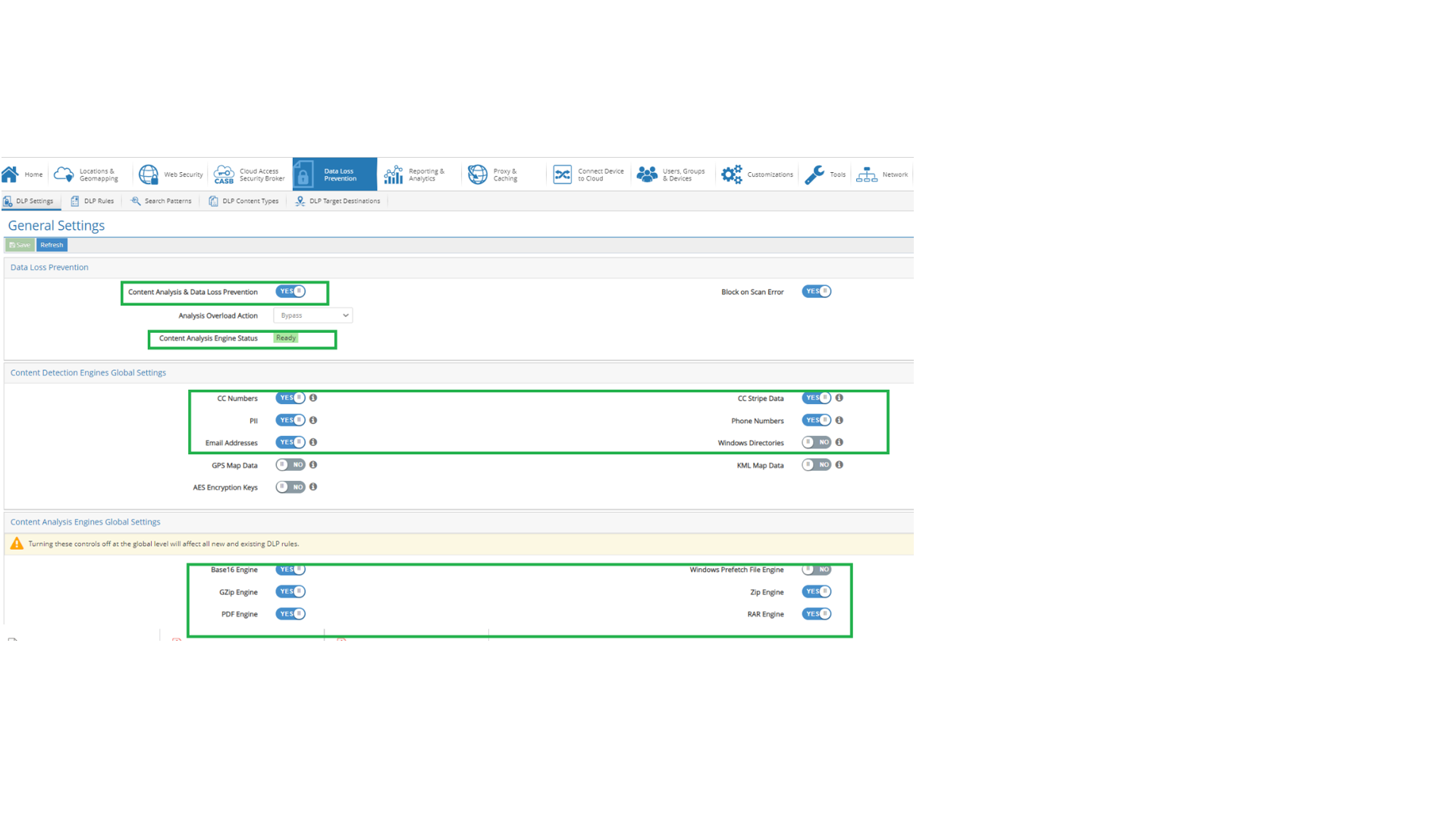

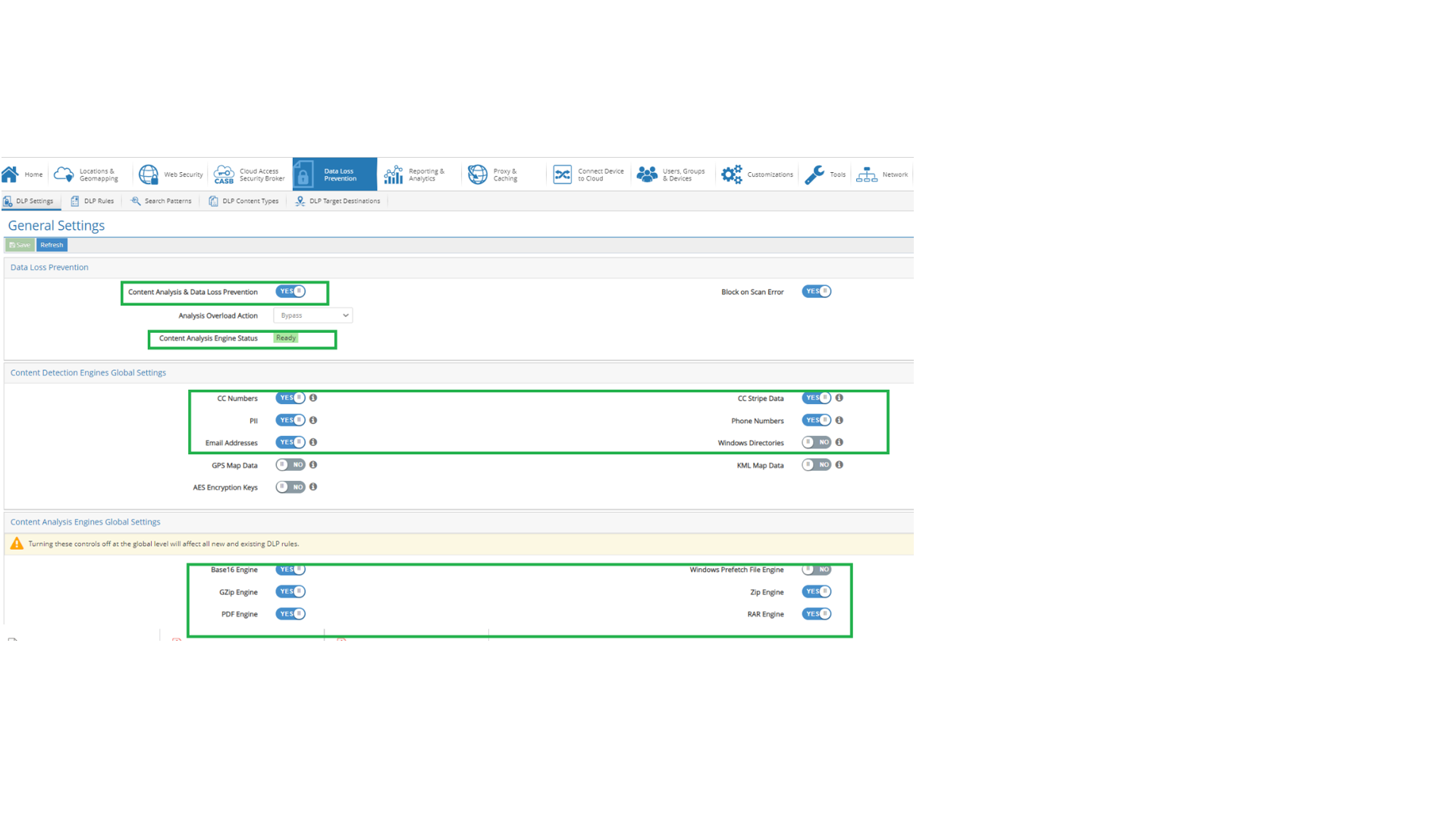

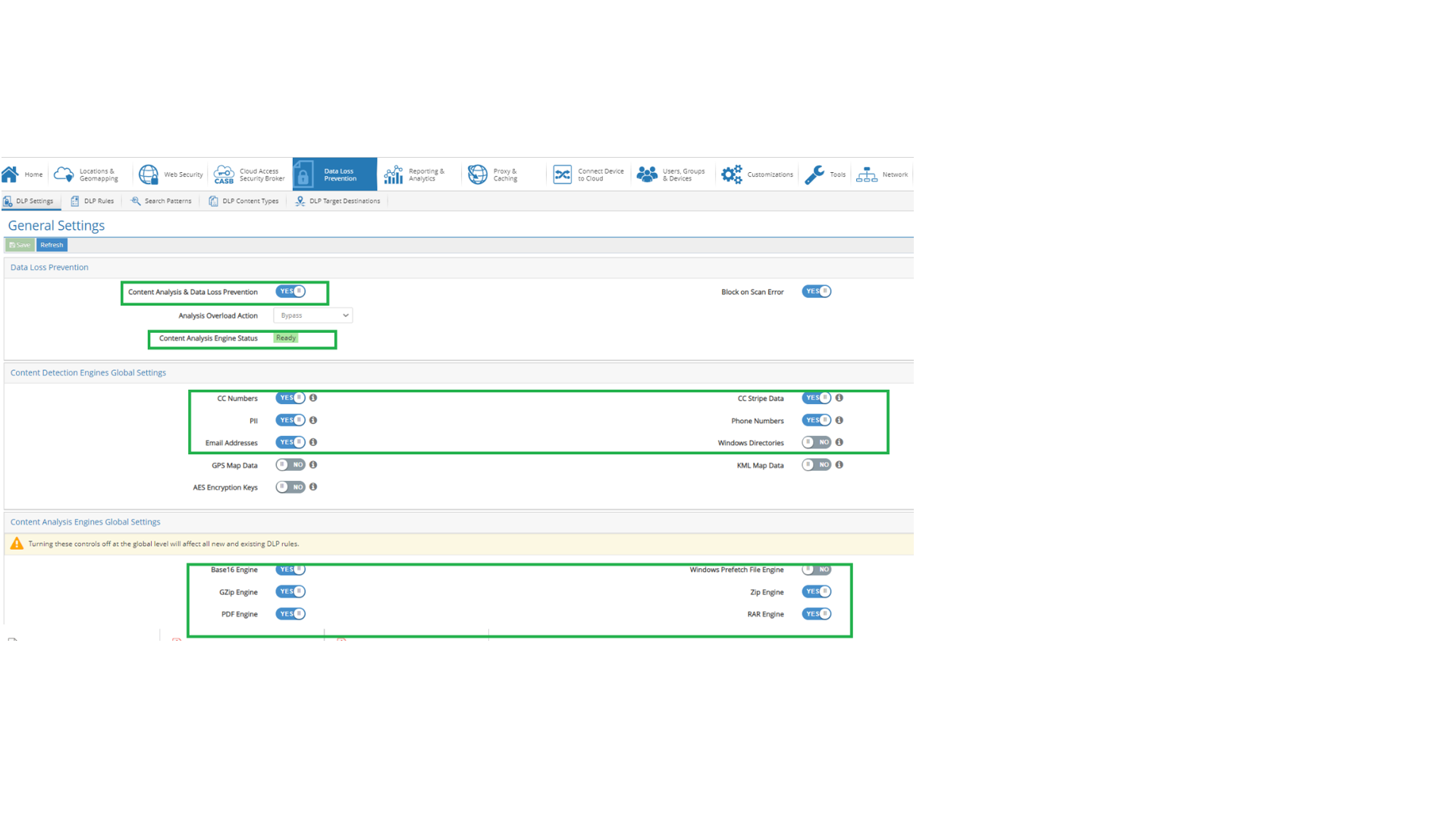

DLP - Configuración

- Asegúrese de que el motor de análisis y contenido de DLP esté listo y que la configuración se realice correctamente

- Haga clic en “Sí” para análisis de contenido y prevención de pérdida de datos

- Asegúrese de que el motor de análisis de contenido esté listo

- Para la PoC, permitir la selección predeterminada para los motores de contenido y los motores de análisis

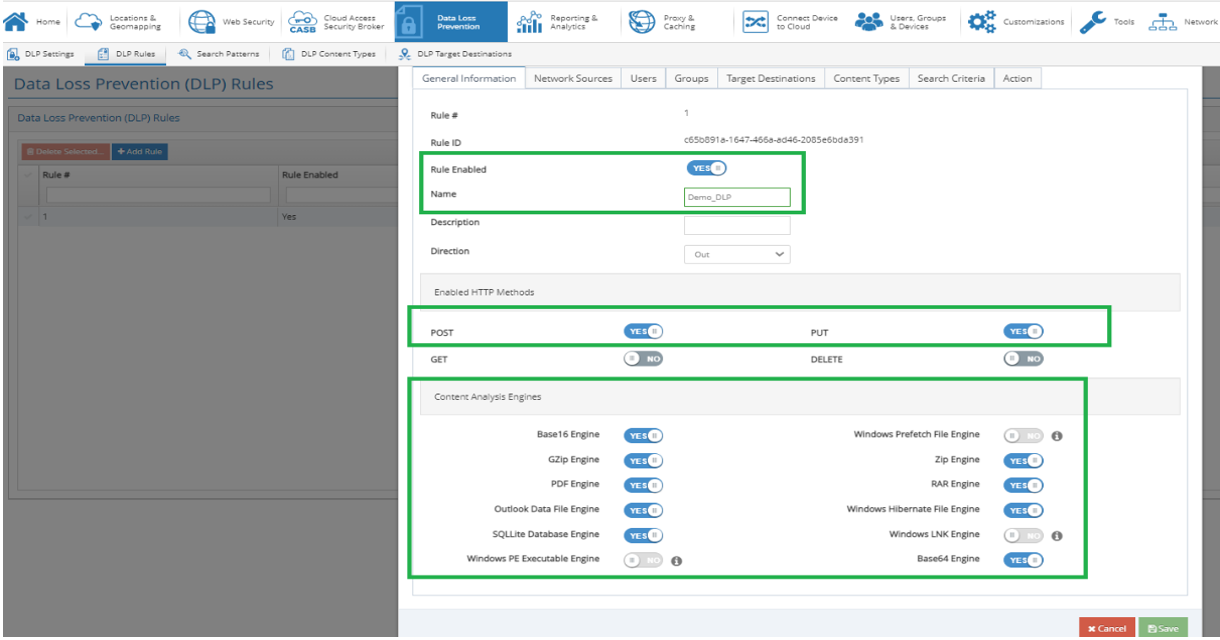

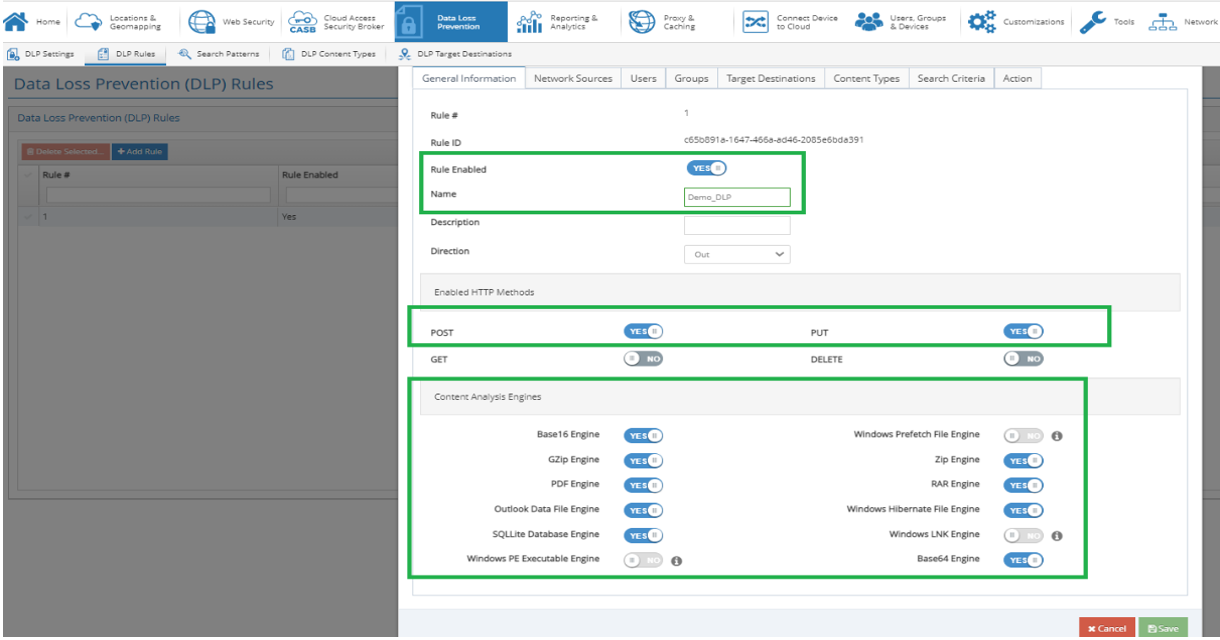

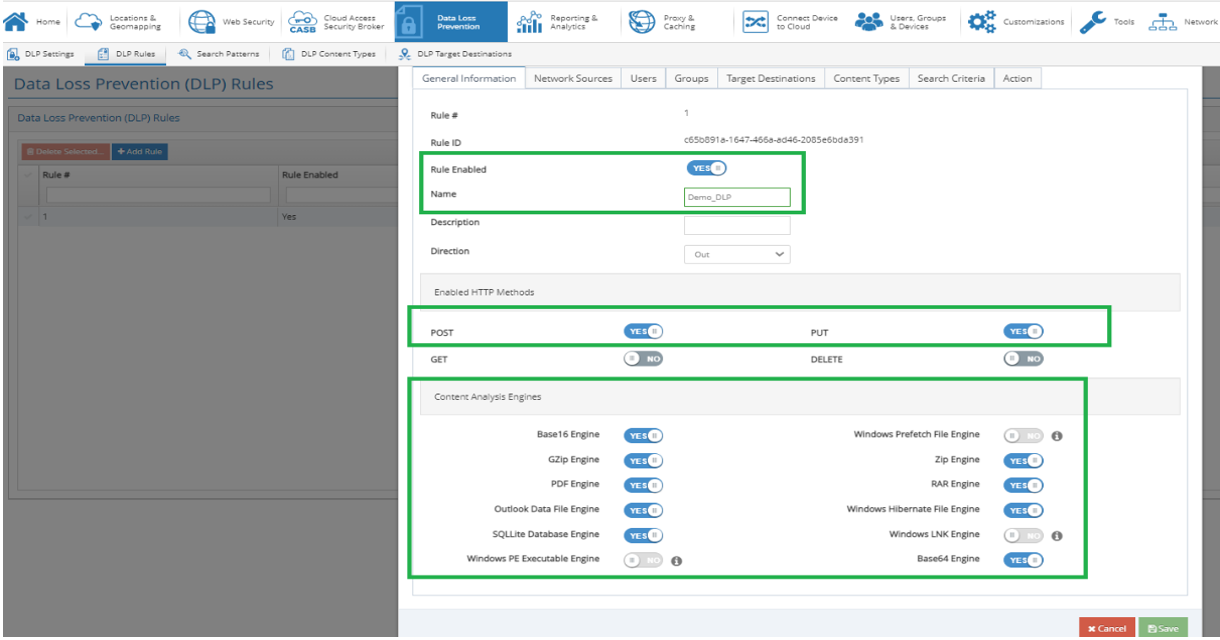

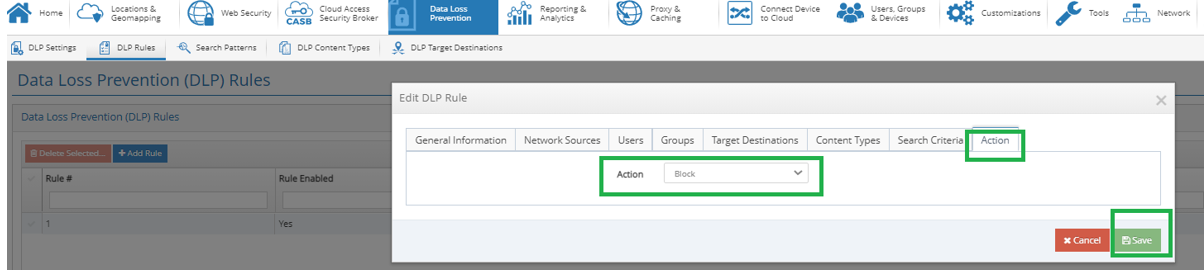

- Crear una regla DLP para que Data Loss Prevention se pueda aplicar en la carga o descarga de contenido no autorizado

- Ir a la ficha Prevención de pérdida de datos

- Reglas de Clcik DLP

- Haga clic en “+Agregar regla”

- En la ficha Información general:

- Asegúrese de que la regla habilitada sea “SÍ”

- Proporcionar un nombre para la regla

- Habilite los métodos HTTP de PUT a POST para que podamos aplicar DLP en las cargas

- Dejar los motores de contenido por defecto

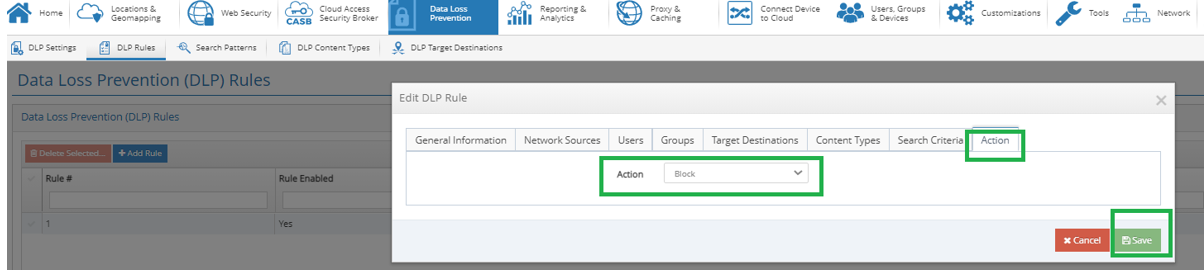

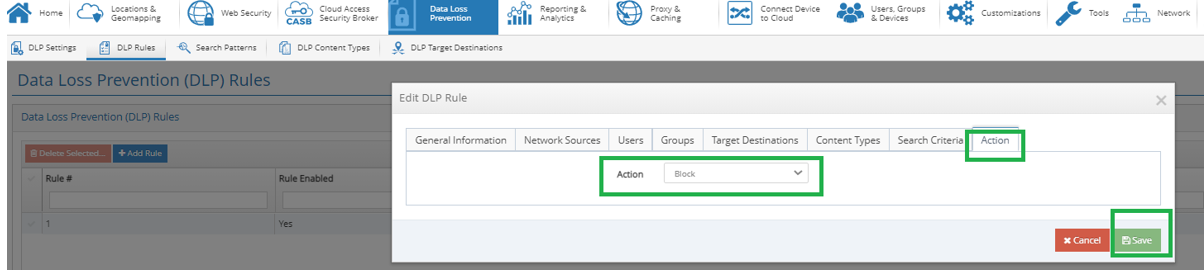

- En las fichas DLP de orígenes de red a tipos de contenido

- Elija la directiva como “Incluir todos excepto los elementos seleccionados”

- Permitir valores predeterminados en la ficha Criterios de búsqueda

- Seleccione Acción como “BLOQUEAR”

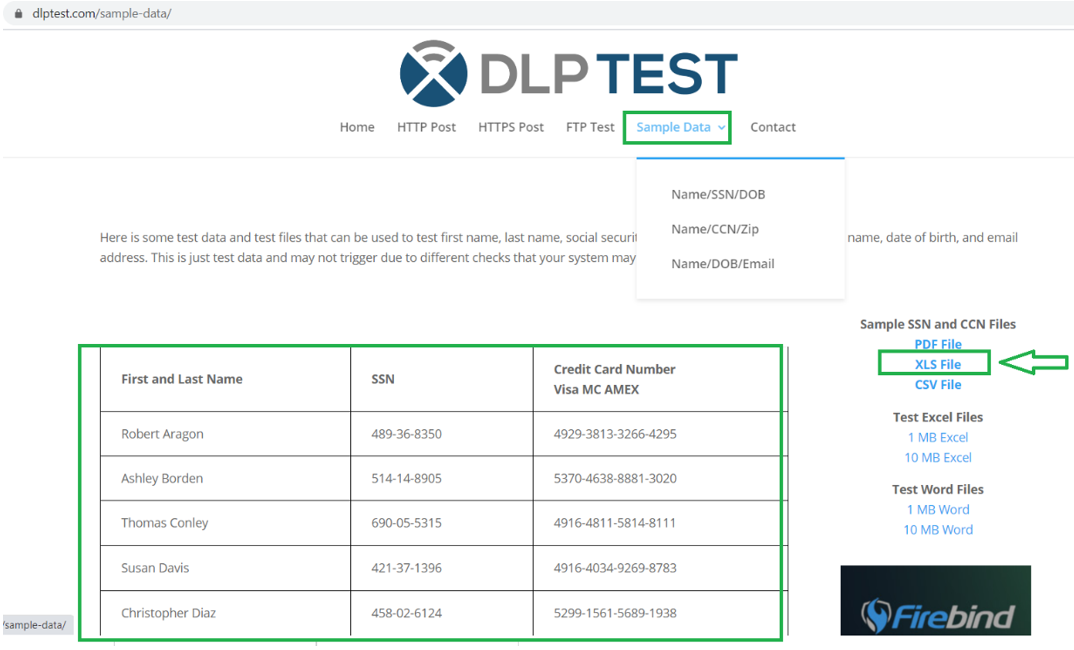

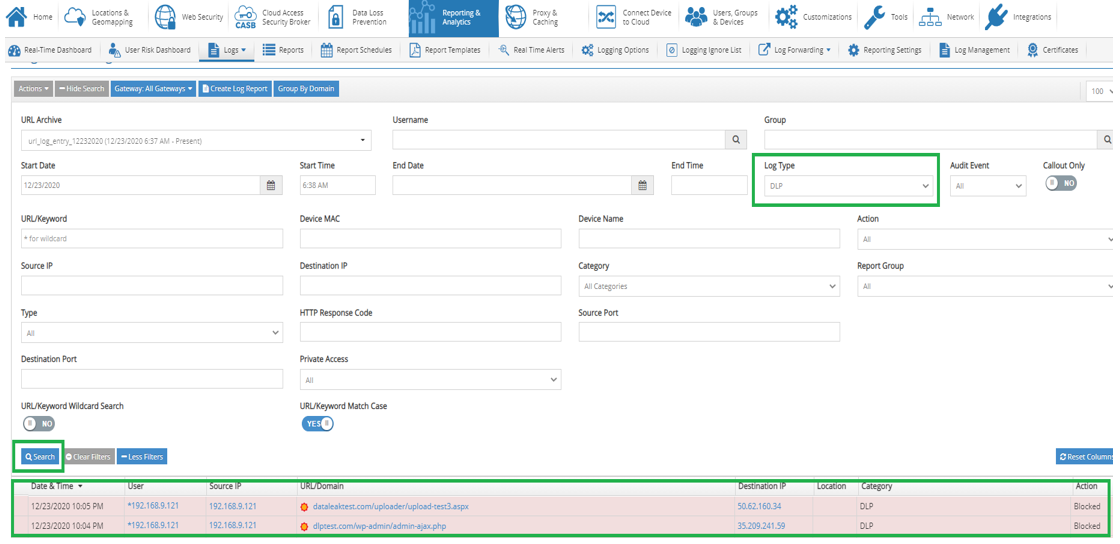

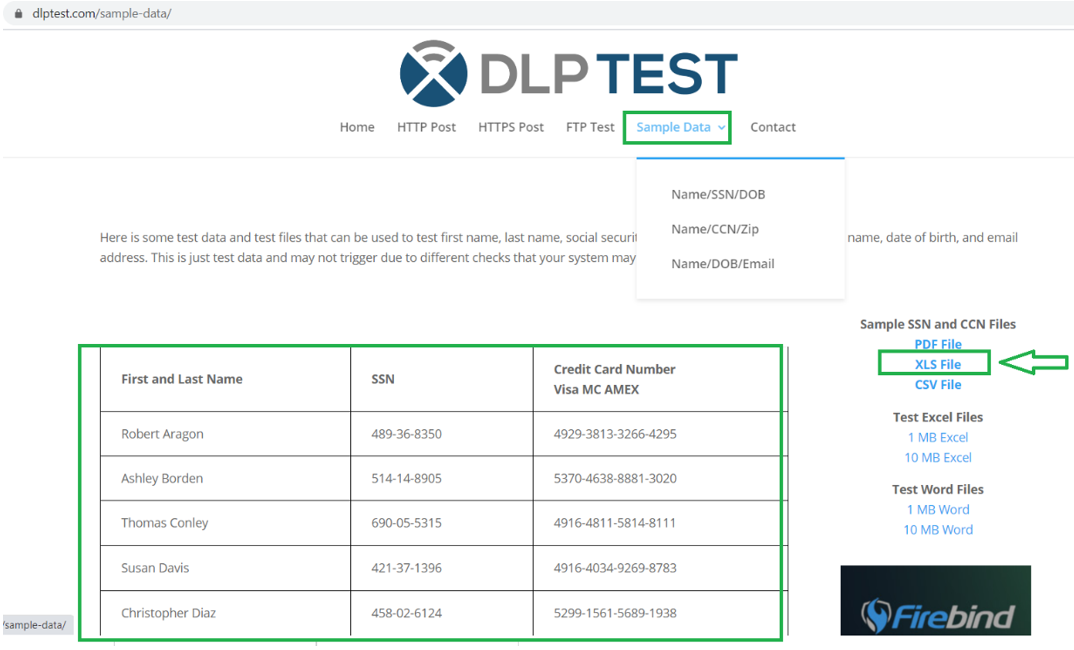

DLP - Informes

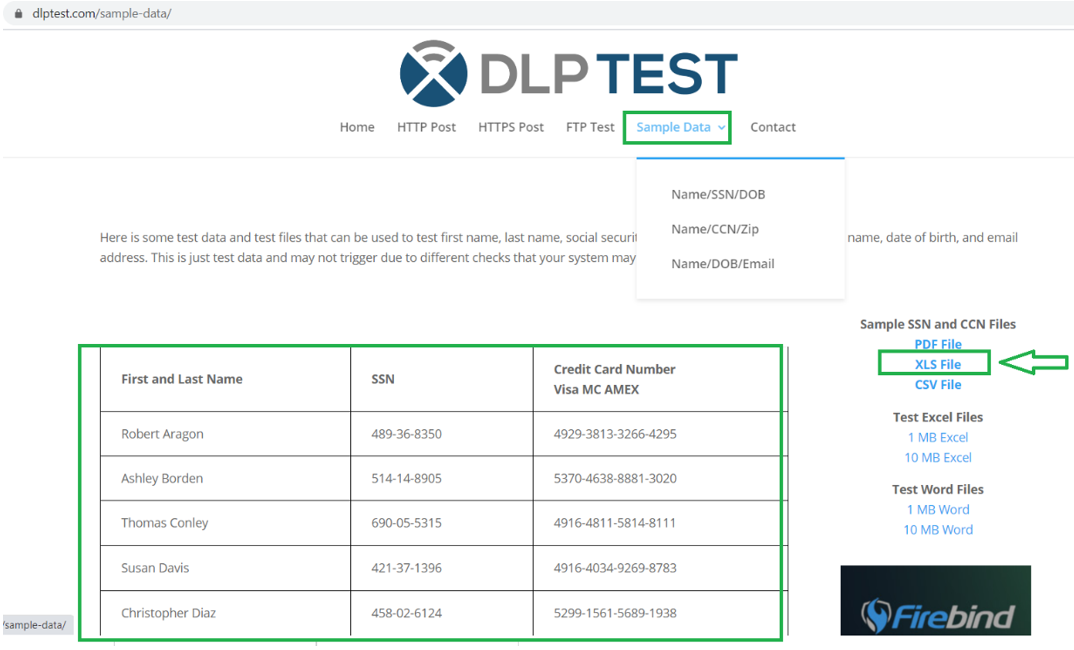

- Vaya ahttps://dlptest.com(un sitio para verificar las pruebas de prevención de pérdida de datos)

- Haga clic en Datos de muestra y vea información de muestra

Haga clic en Archivo XLS (Esto descarga el archivo)

- Vea el archivo se descarga con el nombre “sample-data.xls” en la carpeta Descargas (o carpeta que ha seleccionado)

Utilice este archivo para probar DLP en un nuevo sitio siguiente

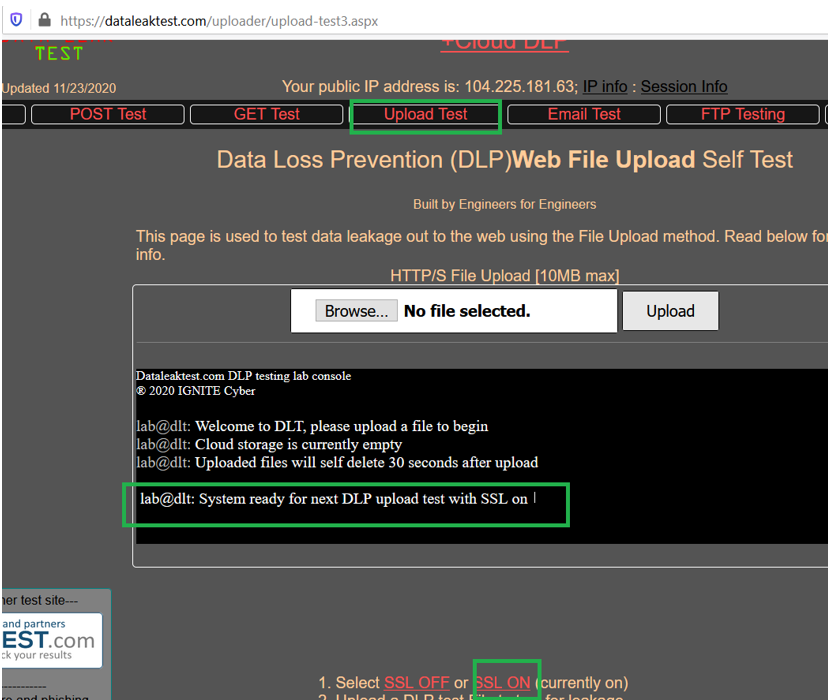

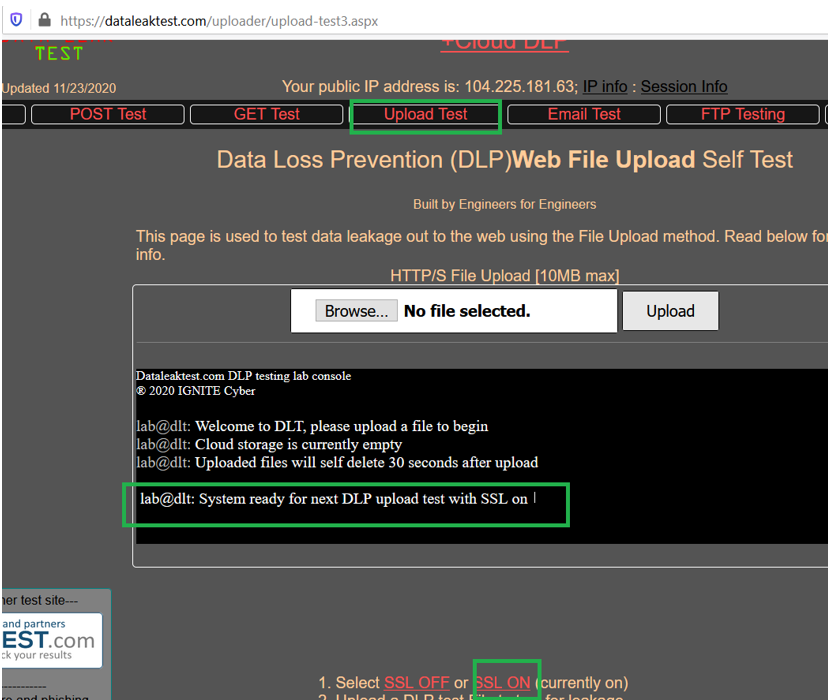

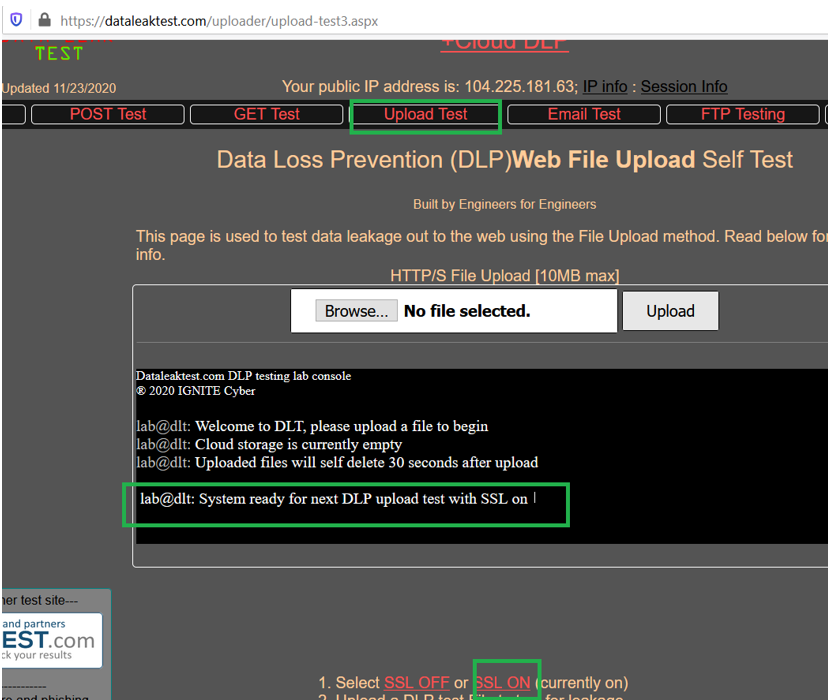

- Ahora abre una nueva pestaña de incógnito del navegador y escribehttps://dataleaktest.com

- Haga clic en Subir prueba

- En la página de prueba de carga, desplácese hacia abajo y haga clic en “SSL ON”

- Después de hacer clic en SSL ON, puede ver el mensaje en la pantalla negra “System Ready for Next DLP Test with SSL ON”

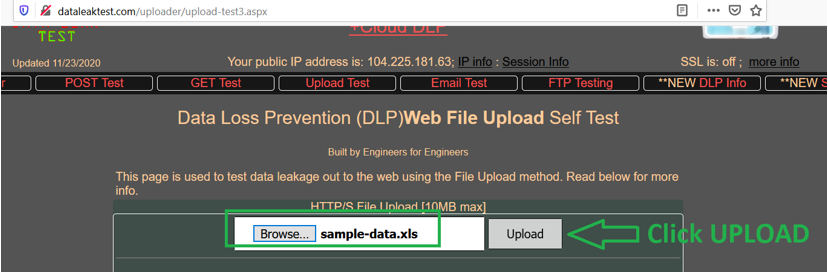

- Ahora haga clic en Explorar

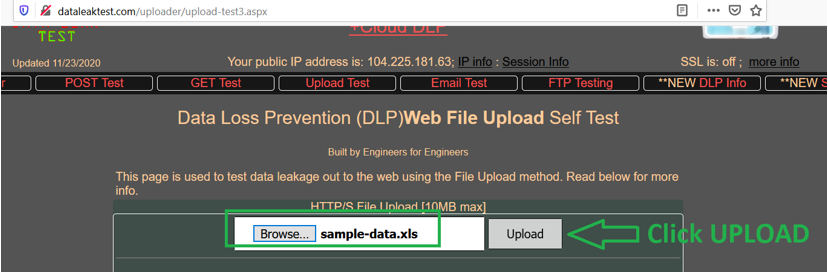

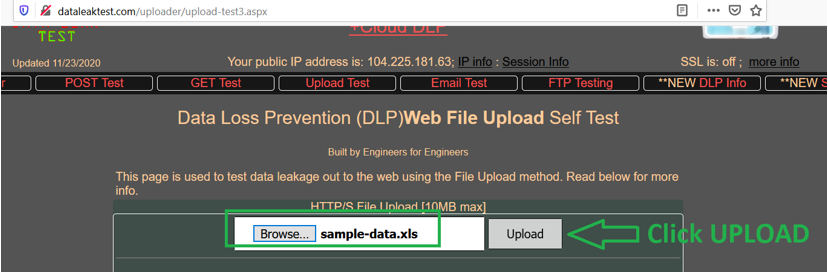

- Seleccione el archivo que previamente descargamos el archivo sample-data.xls y UPLOAD

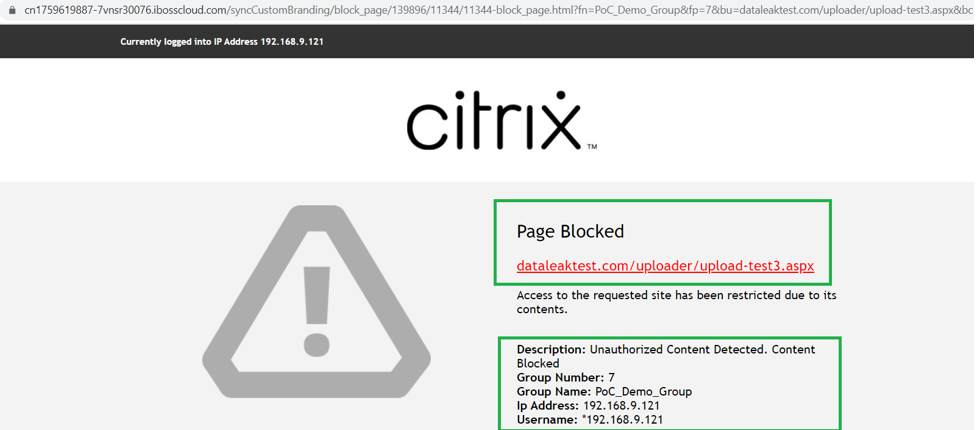

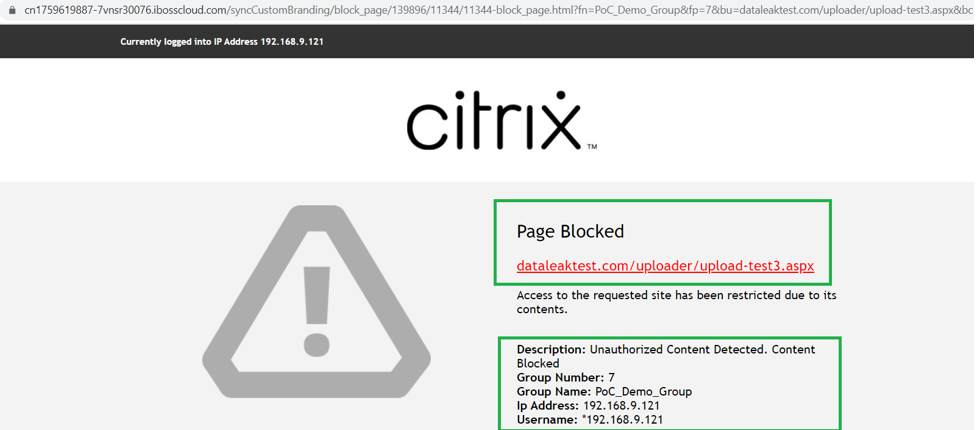

Al cargar el archivo confidencial (que contiene SSN), aparece una pantalla de presentación. La página está bloqueada debido a la detección de contenido no autorizado (DLP)

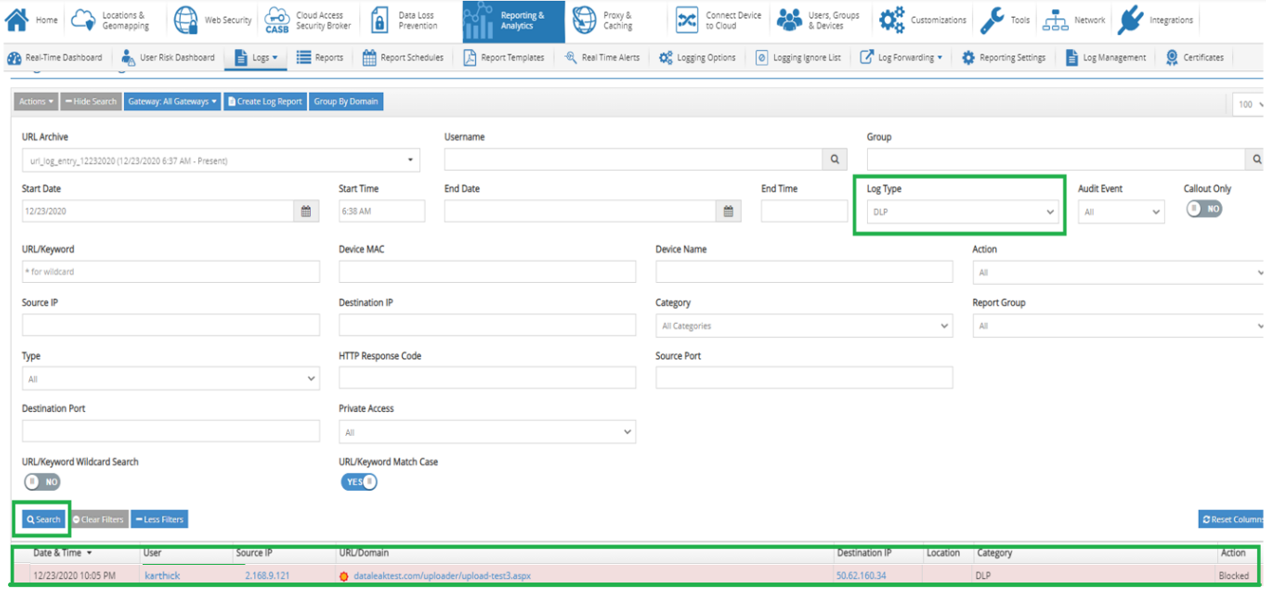

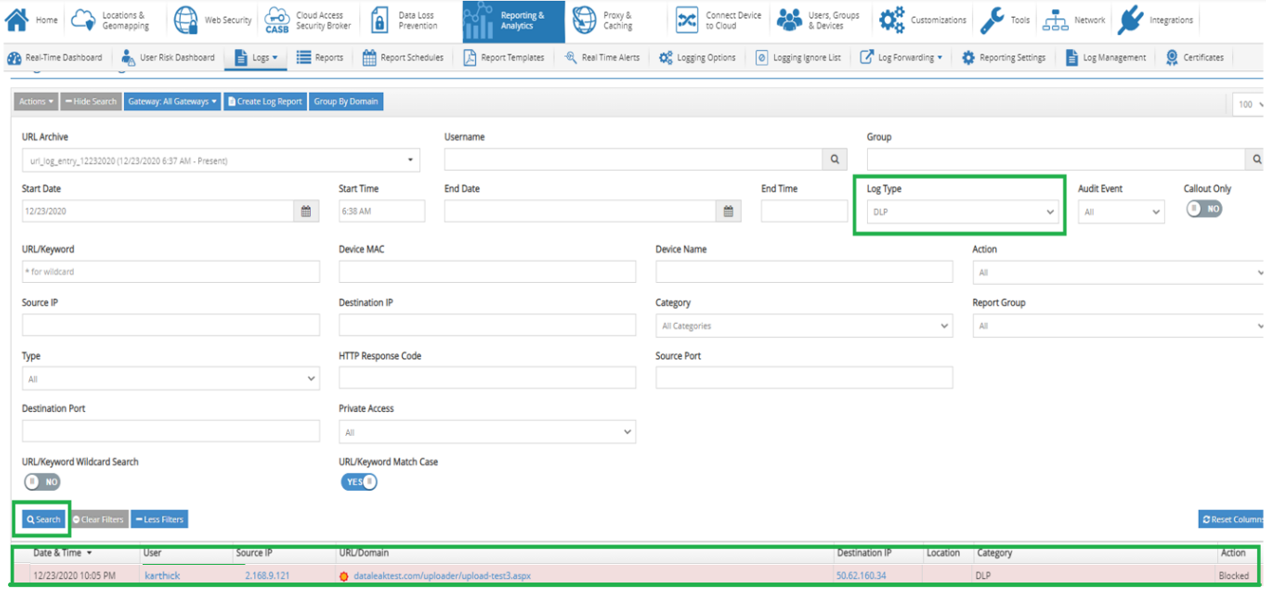

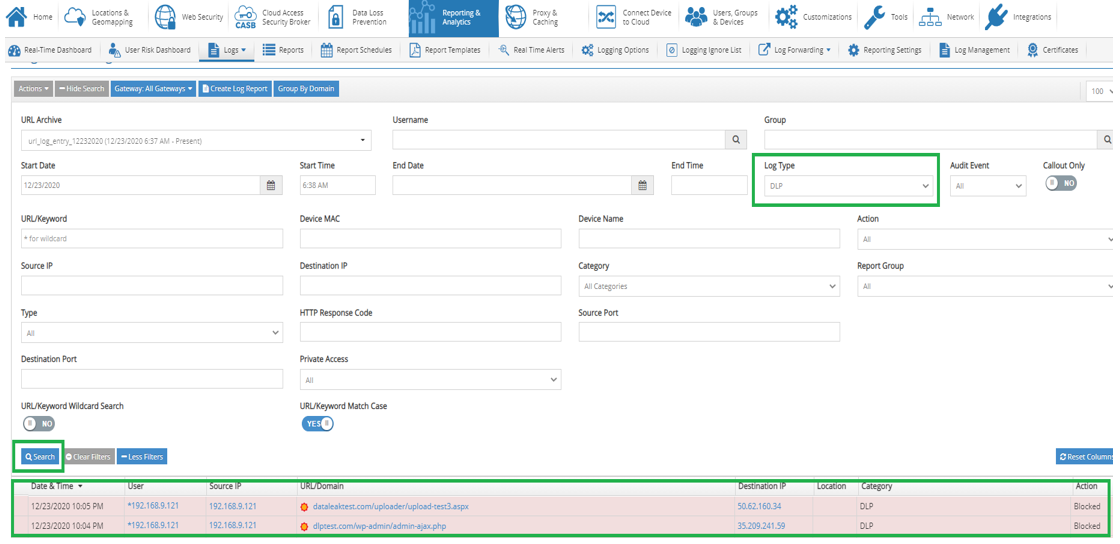

- Verifique los registros de Reporter para eventos DLP:

- Haga clic en Más filtros

- Elija el tipo de registro como DLP y haga clic en “Buscar”

- Observe que la carga de DLP se bloquea

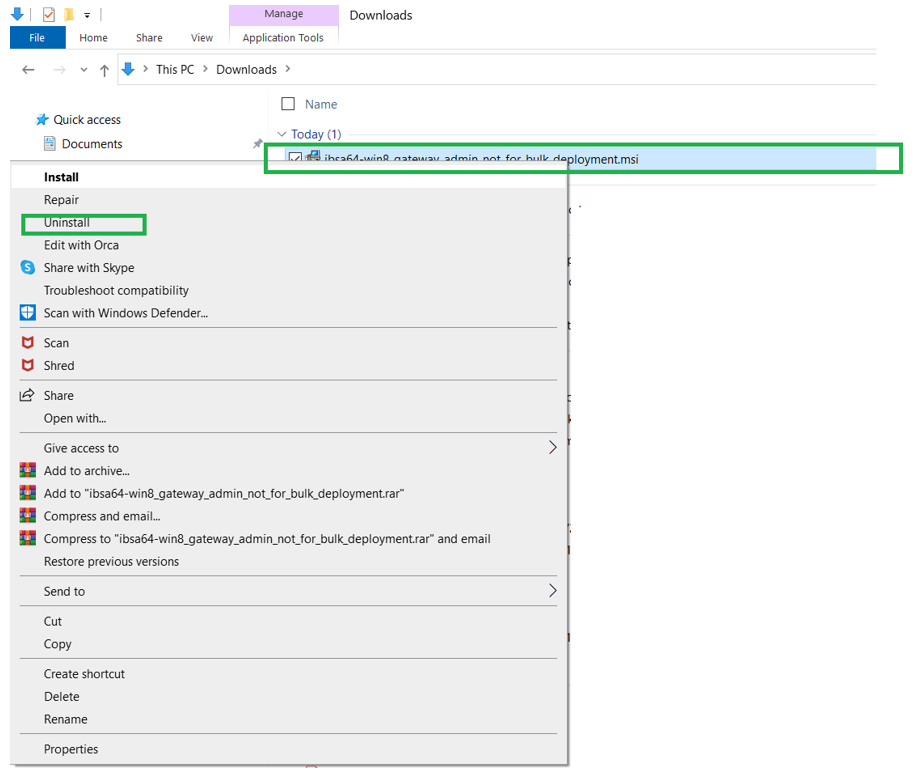

Desinstalación del agente SIA

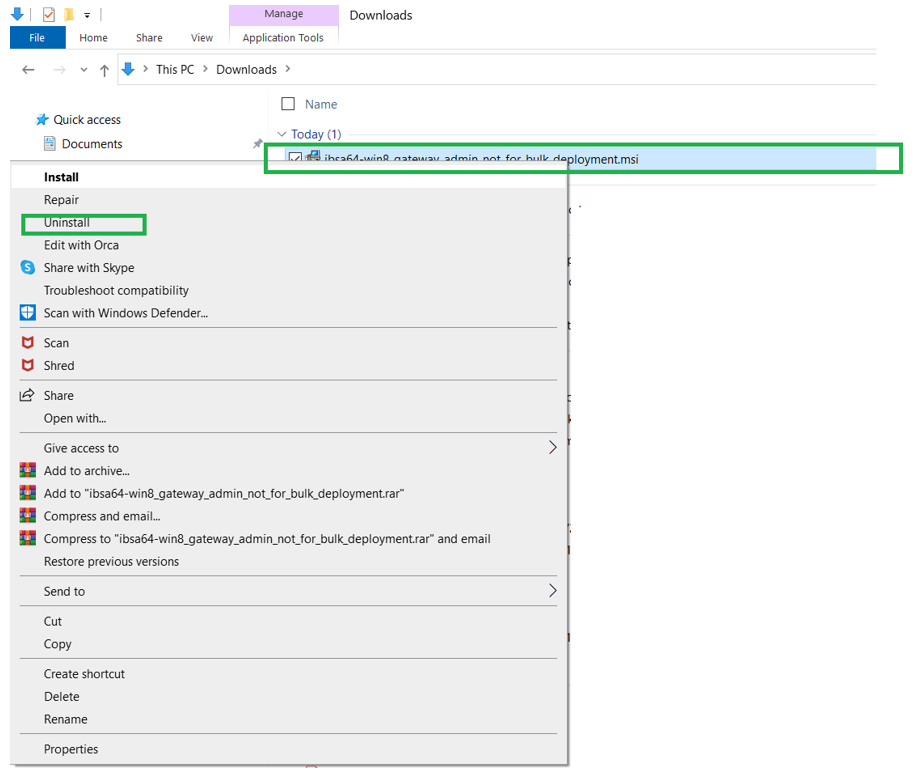

- Para iniciar el proceso de desinstalación del agente Citrix SIA, haga clic con el botón derecho en el instalador de Citrix SIA descargado anteriormente (desde la carpeta en la que se descargó)

- Seleccione desinstalar

Seleccione SÍ para “¿Está seguro de que quiere desinstalar este producto”

- Siga el proceso de desinstalación y administrativamente diga “Sí” para desinstalar si se le pide

Vaya a Servicios en Windows y compruebe que el servicio IBSA está desinstalado correctamente y no existe

- Verifique la IP del proxy

La IP del proxy es una de las IP del nodo de Citrix SIA CloudGateway. Esto se debe a que, el portátil de prueba que estamos mediante para PoC está detrás de Citrix SD-WAN cuyo túnel IPSec sigue funcionando con el servicio en la nube Citrix SIA

Una vez que se desinstala el agente, todo el tráfico pasa por el túnel IPSec.

Caso de uso 2 de PoC: Endpoints no administrados sin SIA Agent + Citrix SD-WAN

En este caso de uso, utilizamos el túnel IPSec de Citrix SIA para proteger dispositivos no administrados como BYOD, dispositivos personales e invitados detrás de una sucursal SD-WAN. Los dispositivos administrados con Citrix SIA en el agente de sucursal omiten el túnel y se conectan directamente a la plataforma Citrix SIA.

Práctica recomendada: Se recomienda que, en caso de que no haya agentes de Cloud Connector en dispositivos, una sucursal administrada por Citrix SD-WAN utilice el túnel IPSec para administrar las directivas de seguridad de esos dispositivos de forma segura con la plataforma Citrix SIA.

Nota: Los túneles que se configuran de forma predeterminada no tienen habilitado el descifrado SSL de forma predeterminada.

Con solo el túnel IPSec, solo obtenemos las siguientes funciones:

- Seguridad Web (basada en categorías)

- Lista de permitir

- Lista de bloqueados

El descifrado SSL a través del túnel está cubierto en el siguiente caso de uso de PoC para ejercer la seguridad total a través del túnel IPSec

Web Security - Bloque de categorías

Antes de verificar la aplicación de directivas a través del túnel IPSec, cree las directivas de seguridad en el portal en la nube de Citrix SIA

- Vaya aSeguridad Web -> Directivas de seguridad Web -> Categorías Web/SSL

- Haga clic en Grupo de seguridad predeterminado cuando se crea el túnel IPSec en general con el grupo de seguridad predeterminado

Nota: Si quiere cambiar el grupo, debe hacerlo manualmente en Subredes Locales para la entrada que tiene el túnel IPSec.

- Activar el bloqueo de CATEGORÍAS a través del túnel IPSec para las categorías de juego

Seguridad Web - Lista de permitirles

- Agregar una lista de permitidos a la categoría Amistad para permitir SOLO Linkedin pero bloquear todas las demás categorías de redes sociales

Nota: Según la práctica recomendada definida, raspe y resuelva otras dependencias de URL antes de agregarlas a una lista de permitido/bloqueo para ejercer completamente la funcionalidad del filtrado web de URL

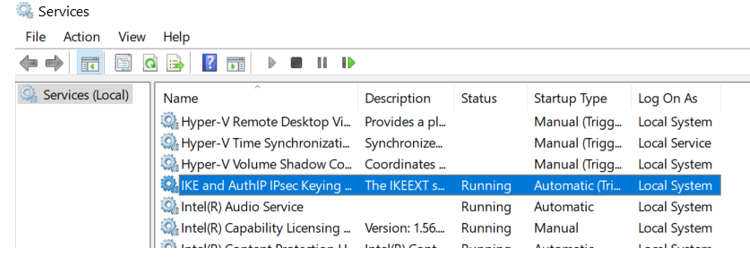

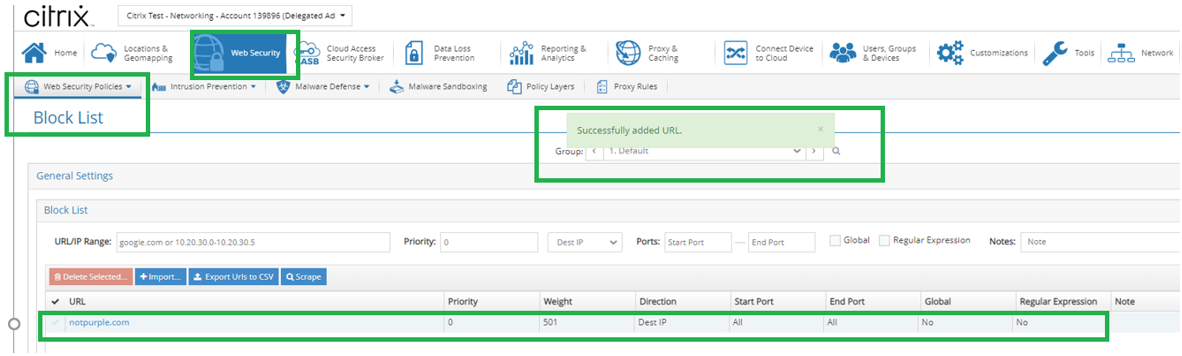

Seguridad Web - Lista de bloqueo

Configurar una lista de bloqueo específica a través del filtrado web de URL para un sitio como notpurple.com

- Vaya aSeguridad Web -> Directivas de seguridad Web -> Lista de bloqueos

- Agregar una URL web “notpurple.com” a la lista de bloqueo

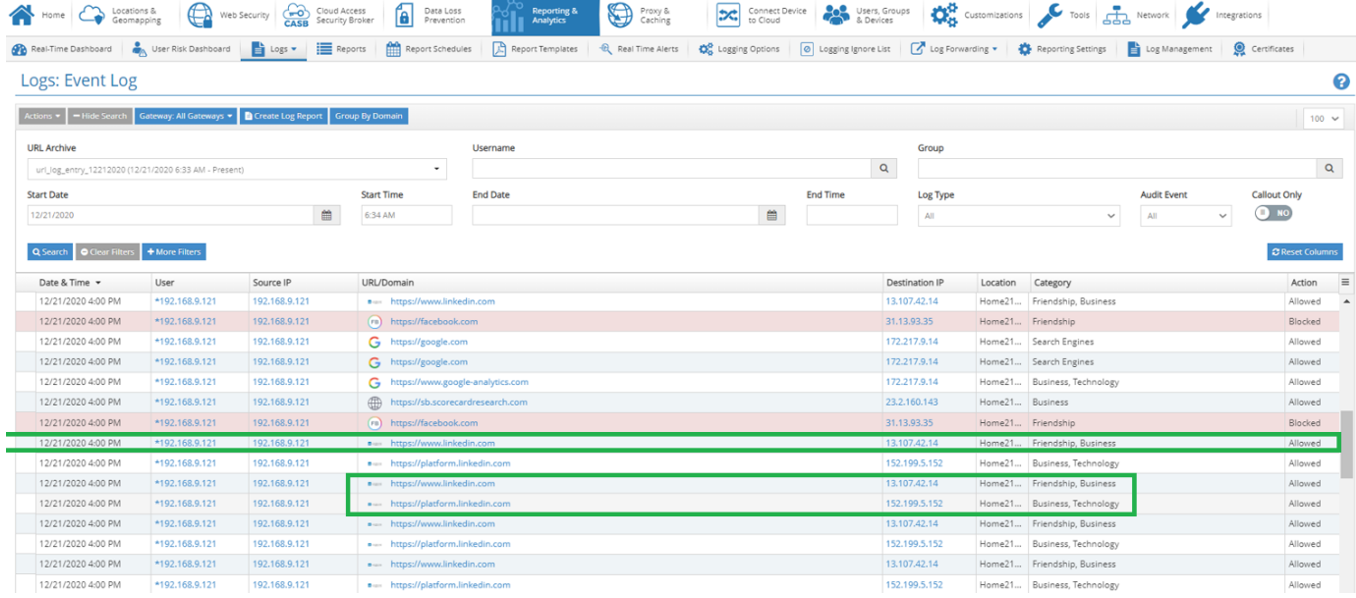

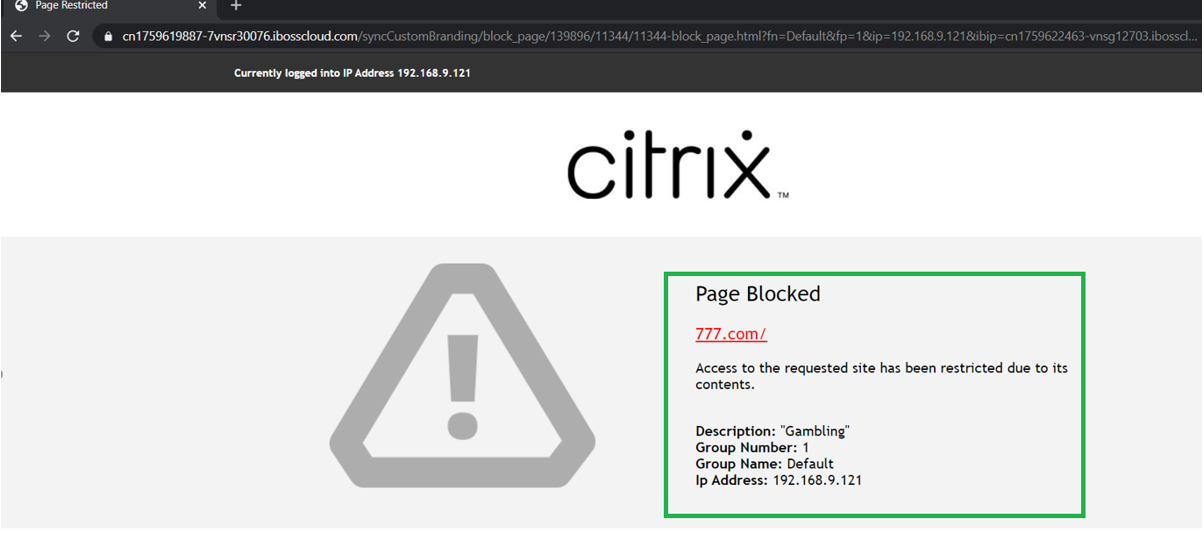

Seguridad Web - Verificación de bloques de categoría

- Abre una ficha de explorador de incógnito y accede al sitio de juegos de azar 777.com de la categoría Gambling

Se presenta una página de presentación debido a la aplicación de la directiva de lista de bloqueos

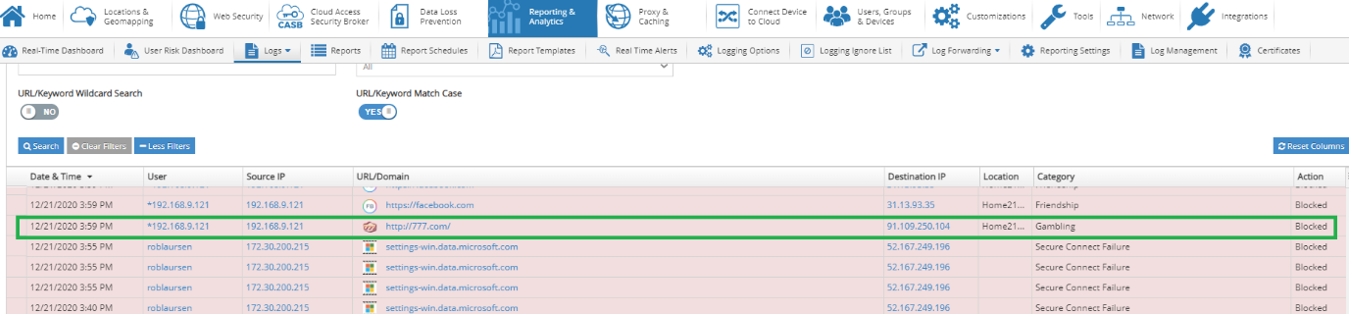

- Desde el reportero podemos ver incluso en los registros que el acceso a 777.com está categóricamente bloqueado debido a la sección de JUEGO

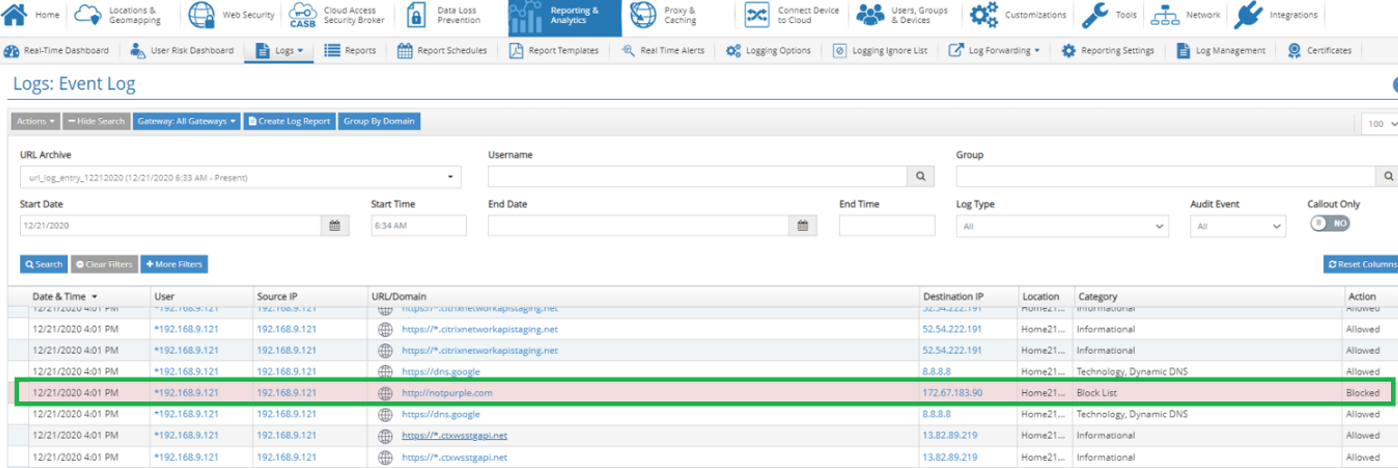

- 哈加clic en通知y进行分析- > Registros - > Registros de eventos

- Haga clic en Buscar

- Si es necesario,haga clic en Más filtrosy seleccioneAcción -> Bloqueadopara filtrar todos los eventos registrados que están bloqueados

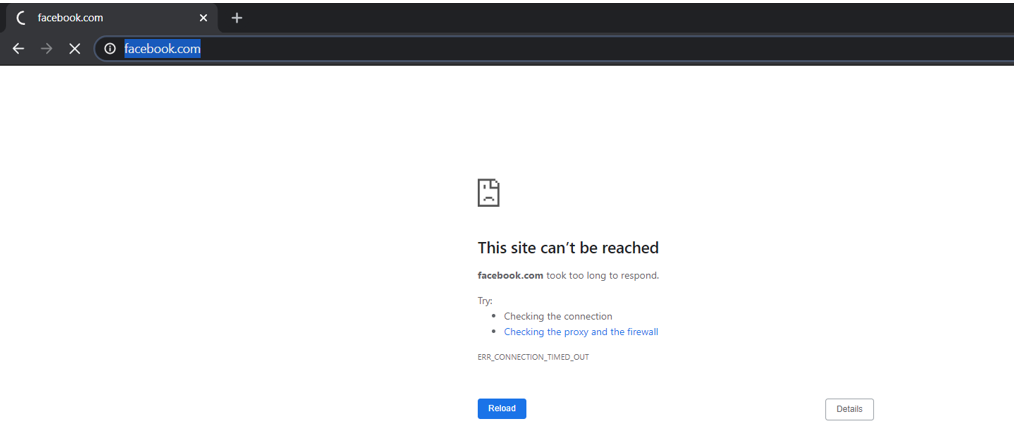

- Abre una ficha de explorador de incógnito y accede al sitio facebook.com desde la categoría Amistad

Tenga en cuenta que el sitio no se abre (Facebook es inaccesible ya que está bloqueado)

Desde el reportero podemos ver incluso en los registros que el acceso a facebook.com está categóricamente bloqueado debido a la sección AMISTAD

- 哈加clic en通知y进行分析- > Registros - > Registros de eventos

- Haga clic en Buscar

- Si es necesario, hagaclic en Más filtrosy seleccioneAcción -> Bloqueadopara filtrar todos los eventos registrados que están bloqueados

Seguridad Web - Verificación del túnel IPSec

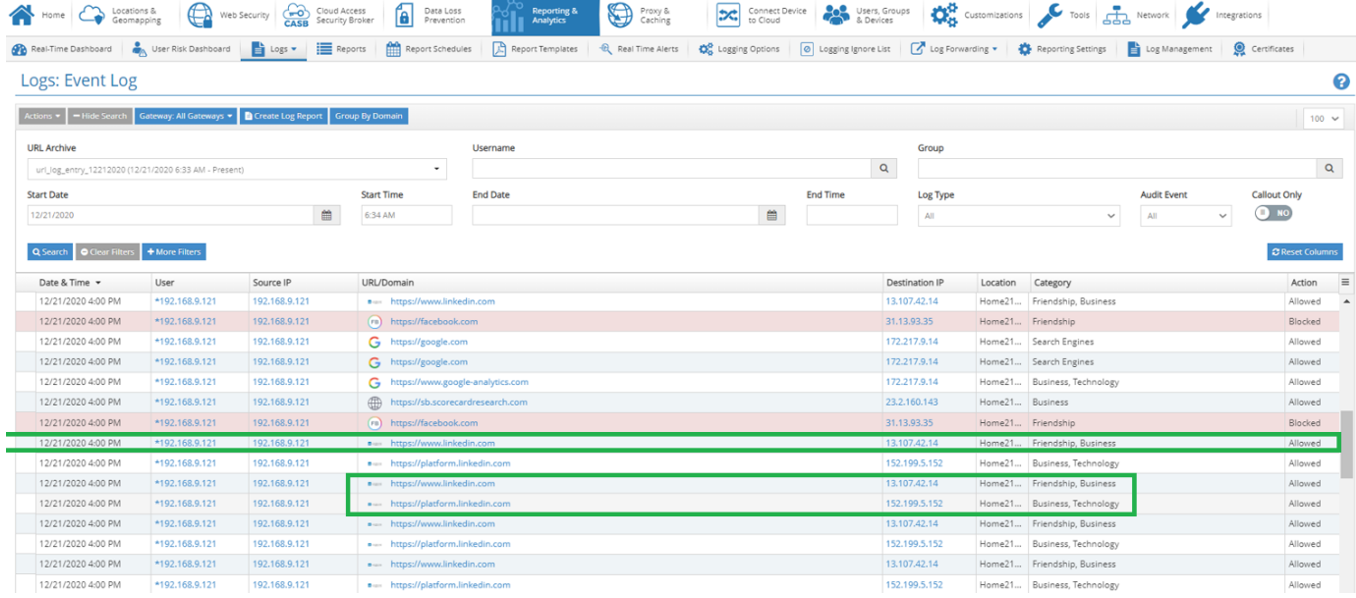

- Inicialmente habíamos configurado LinkedIn para que quedara exento de la categoría Amistad para ser bloqueado a través de la configuración selectiva de listas de permitidos.

- Accede a linkedin.com desde la categoría Amistad en una ficha de explorador de incógnito

Podemos ver que el acceso está permitido y la página se abre

El reportero también muestra el tráfico que se va a permitir y NO bloqueado debido a que la configuración de la lista de permitir tiene prioridad al bloqueo de categorías

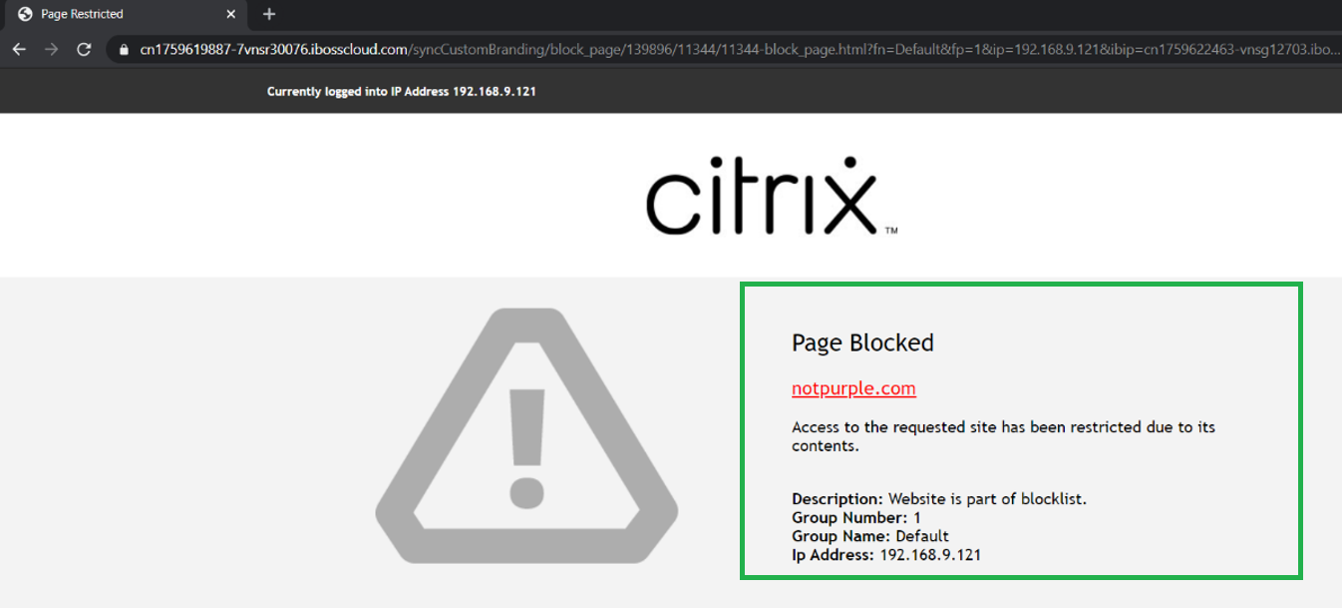

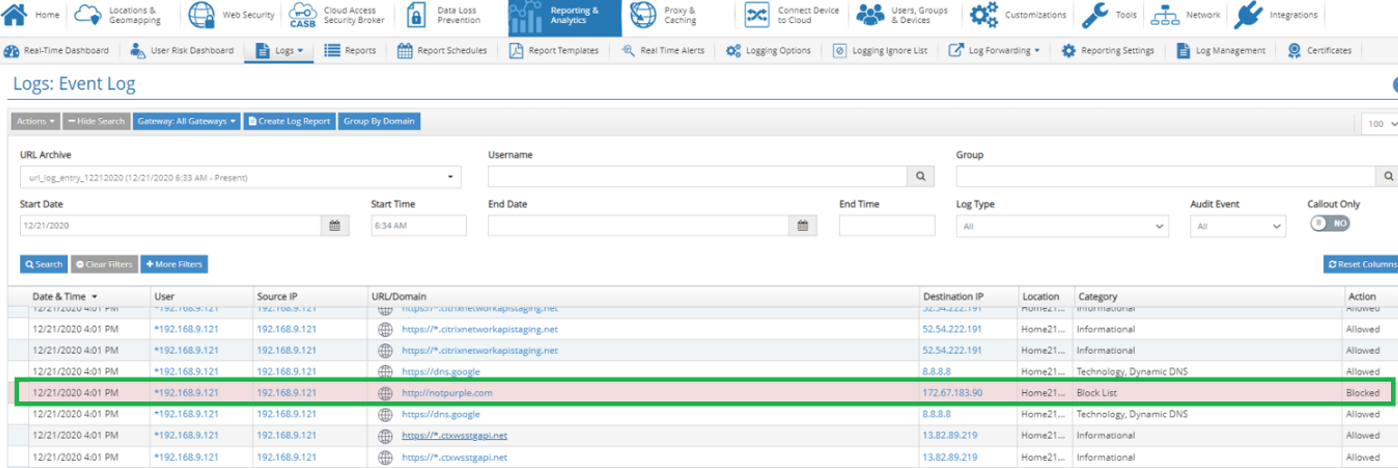

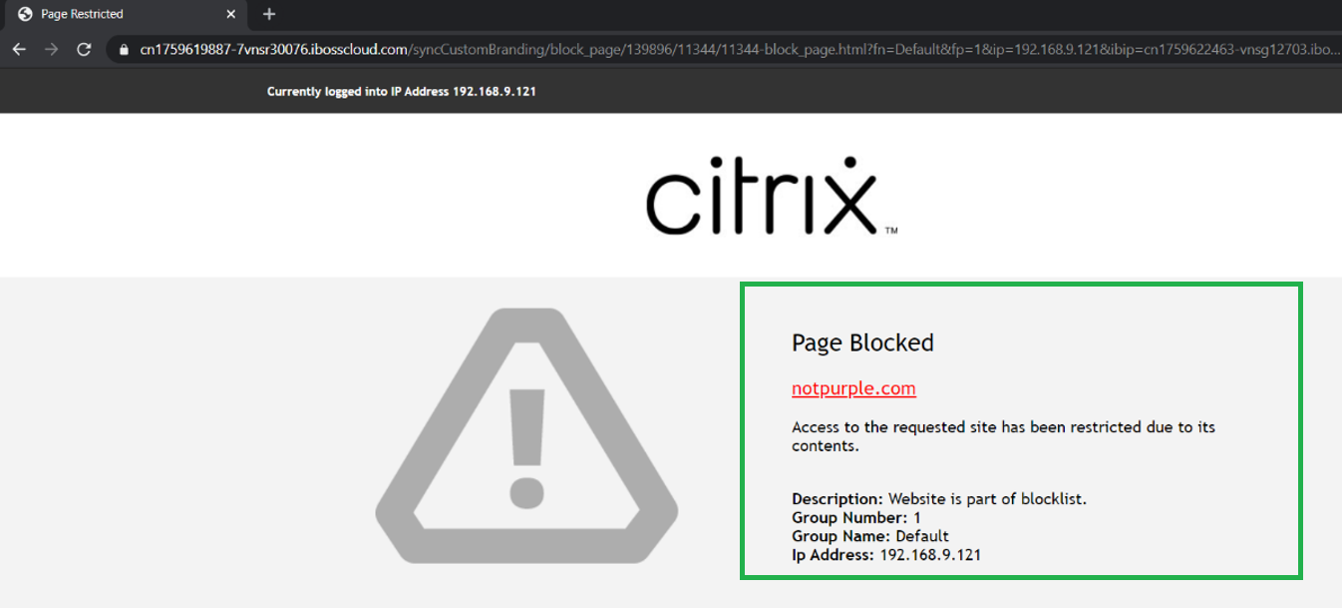

- Finalmente, acceda a un sitio web específico notpurple.com que está en la lista de bloqueos y vea que cuando se accede a través del túnel se bloquea

- Abra una ficha de explorador de incógnito y acceda a notpurple.com

Recibimos una página de bienvenida inmediata que bloquea el acceso al sitio

El reportero también muestra el tráfico que se bloqueará ya que está configurado explícitamente como parte de la lista de bloqueos

Descifrado SSL de túnel IPsec

Los túneles que se configuran generalmente vienen inhabilitados con descifrado SSL, a menos que se establezcan explícitamente. Una vez que el túnel IPSec está habilitado para el descifrado SSL, es capaz de realizar TODAS las funciones de seguridad avanzadas como Malware Defense, DLP, CASB, etc.

Sin embargo, existen algunos requisitos previos, sin los cuales la seguridad avanzada NO SE PUEDE habilitar en el túnel IPSec con Citrix SIA cloud

Importantes 3 requisitos previos:

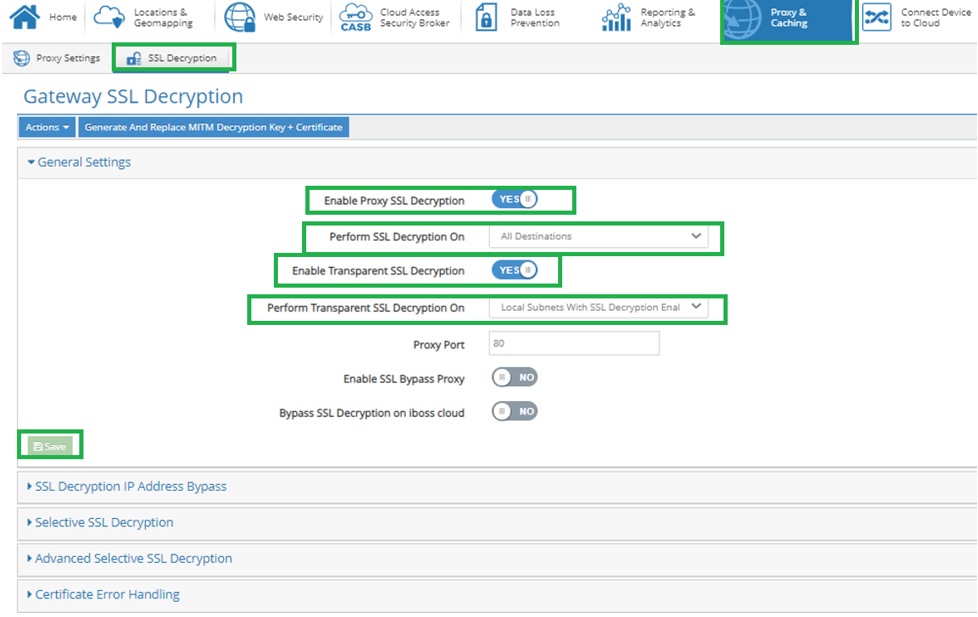

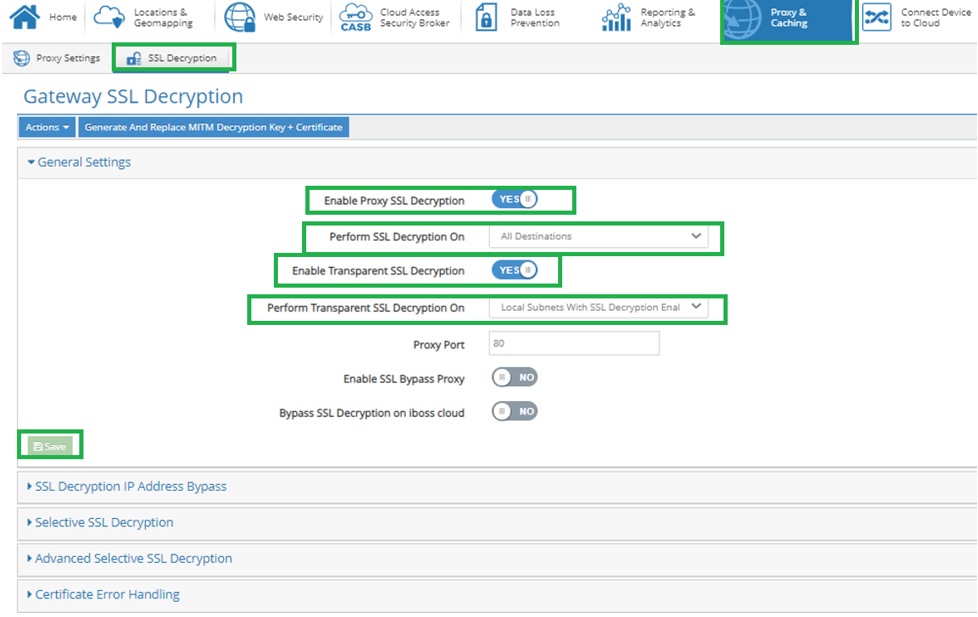

- Habilite Proxy SSL transparente en “Proxy/Caching -> Descifrado SSL -> Configuración general”

- Habilitar el descifrado SSL en el túnel IPSec en las subredes locales

- Descargue e instale el certificado ROOT desde Citrix SIA Cloud e instale en el dispositivo del usuario final bajo autoridades raíz de confianza (para habilitar el descifrado SSL por parte de la plataforma)

Descifrado SSL transparente

Para habilitar el túnel IPSec para permitir el descifrado SSL, debe habilitarse el descifrado SSL transparente.

Nota: El descifrado SSL se puede aplicar para TODOS los túneles IPSec dependiendo de cómo lo administremos. Podemos elegir el descifrado SSL para TODAS las subredes o habilitar manualmente el descifrado SSL por subred local de un túnel IPsec.

Para esta demostración PoC, habilitamos un túnel explícito con descifrado SSL y seleccionamos de la configuración general el valor “Subredes locales con descifrado SSL habilitado”

- Habilitar el descifrado SSL de proxy — SÍ

- Realizar descifrado SSL en — Todos los destinos

- Habilitar descifrado SSL transparente — SÍ

- Realizar descifrado SSL transparente en: Subredes locales con descifrado SSL habilitado

Deje que otros se predeterminen

Descifrado de túnel IPsec para subredes locales

Nota: Habilite el descifrado en el túnel después de configurarlo en el portal SIA (Desde Orchestrator).

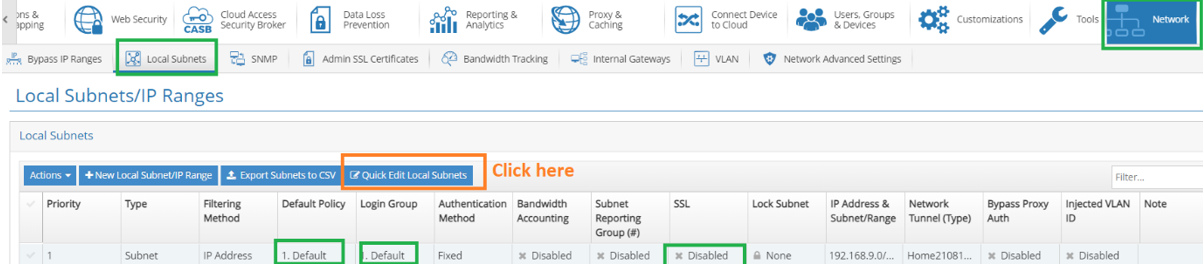

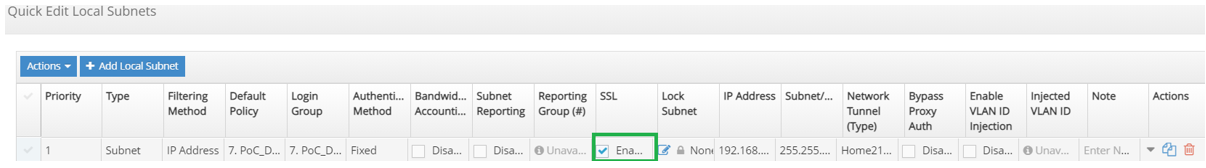

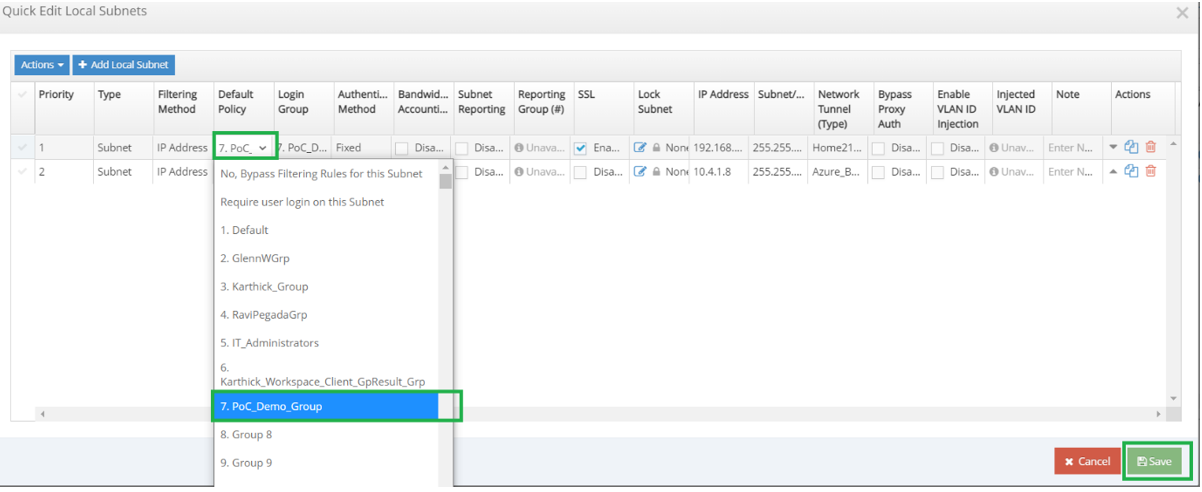

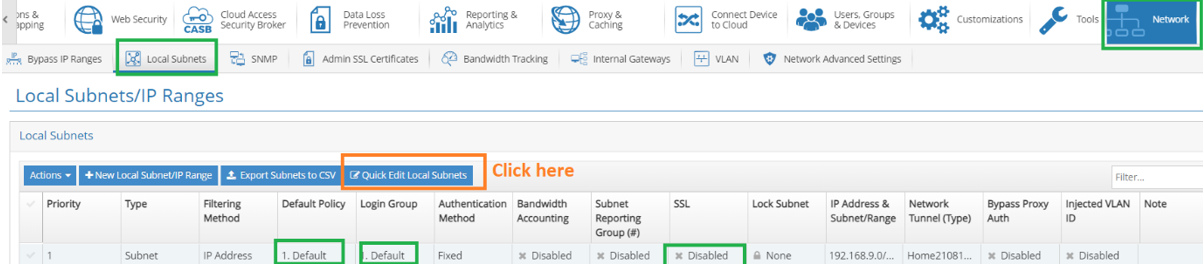

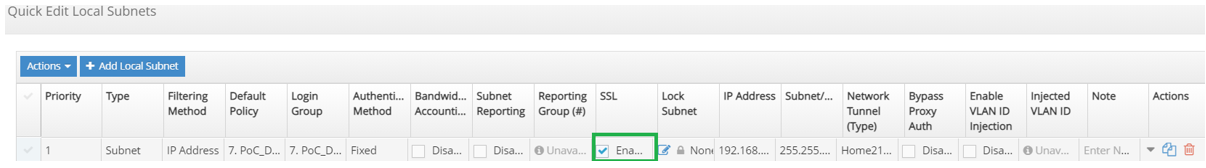

Haga clic enRed -> Subredes locales -> Edición rápida de subredes locales(como se muestra en la siguiente instantánea)

- Todos los túneles IPSec creados necesitan una subred local que defina la subred LAN local de los hosts finales protegidos por el túnel IPSec.

- Elija el túnel IPSec basado en el nombre y la subred local

- La subred local se crea automáticamente con la subred LAN local del sitio de Citrix SIA

Haga clic en la casilla SSL para habilitar el descifrado SSL

- En la ventana Edición rápida, haga doble clic en Directiva predeterminada.

- La directiva predeterminada籼稻el grupo de凹陷uridad que se aplica a TODO el tráfico comprendido en la subred local (con red LAN definida)

- Seleccione “POC_demo_group”

Además, haga doble clic en Grupo de inicio de sesión y seleccione “POC_demo_group”

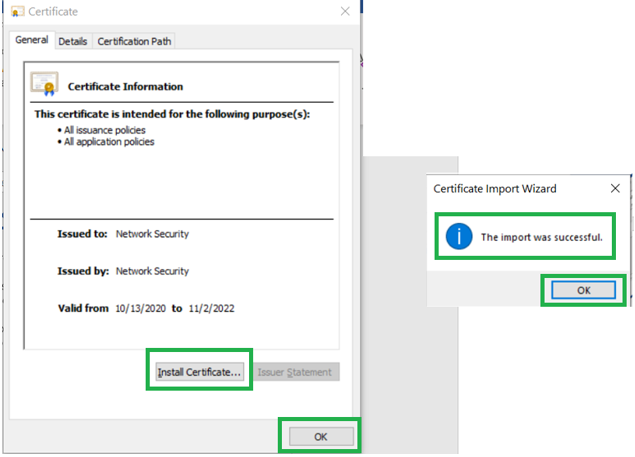

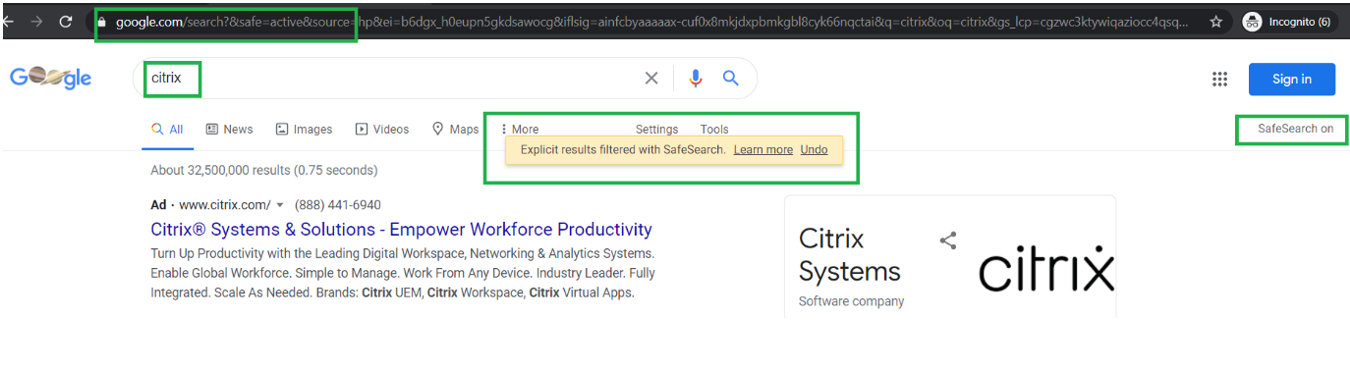

Certificado raíz

La instalación del certificado raíz de Citrix SIA SSL en el explorador de dispositivos no administrados es una necesidad para el descifrado SSL. El descifrado SSL es necesario para aplicar capacidades de seguridad avanzadas como CASB, defensa contra malware, DLP, etc.

Nota: La instalación del certificado ROOT es un proceso MANUAL o debe realizarse a través de GPO (objeto de directiva de grupo) o MDM o la empresa que presenta una página de presentación que determina cómo instalar el certificado raíz en los dispositivos iniciadores.

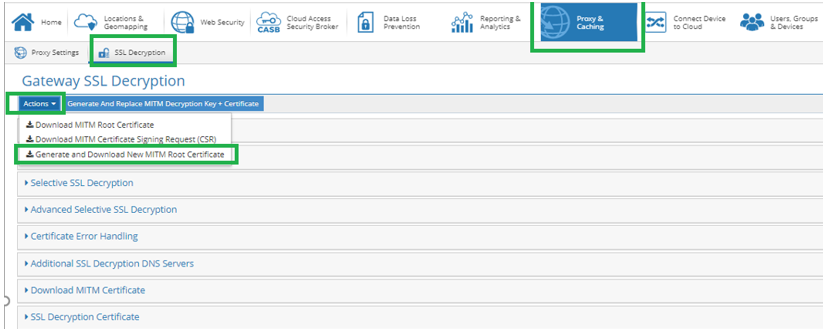

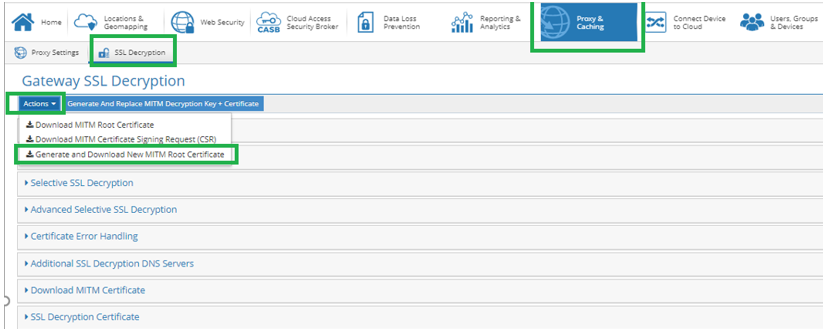

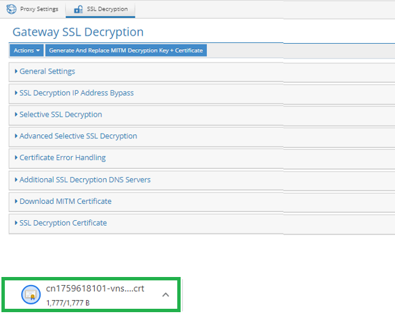

Vaya aProxy y almacenamiento en caché -> Descifrado SSL -> Acciones -> Generar y descargar un nuevo certificado raíz MITM

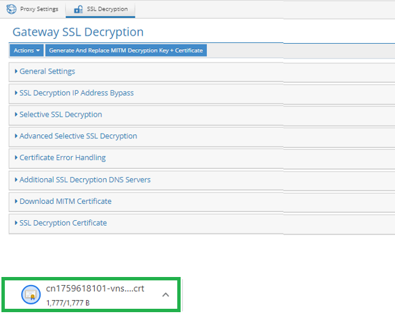

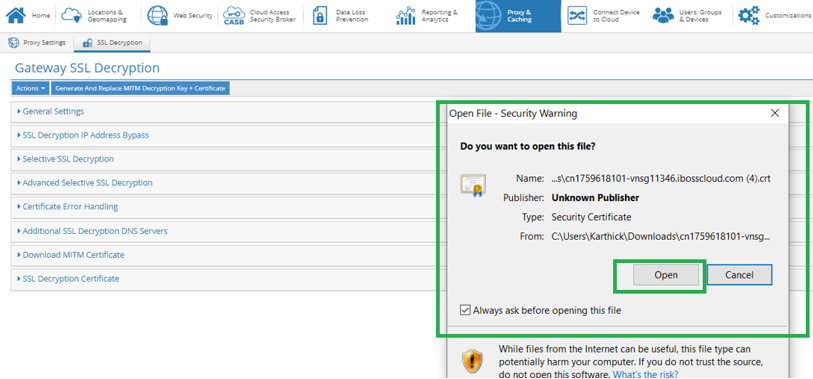

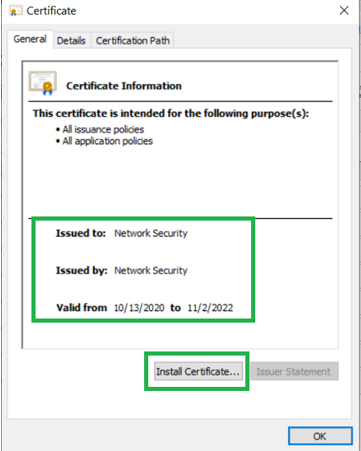

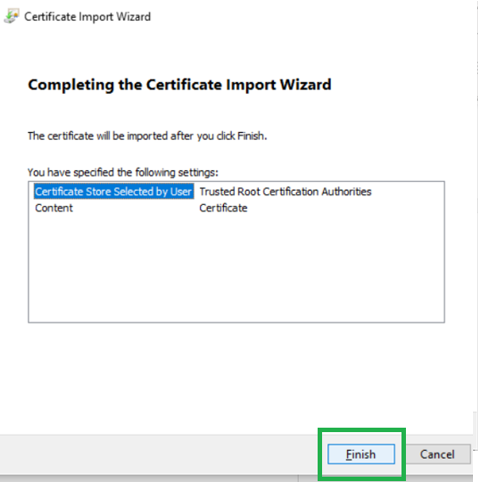

Se descarga un certificado. Haga clic en el nuevo certificado raíz MITM descargado

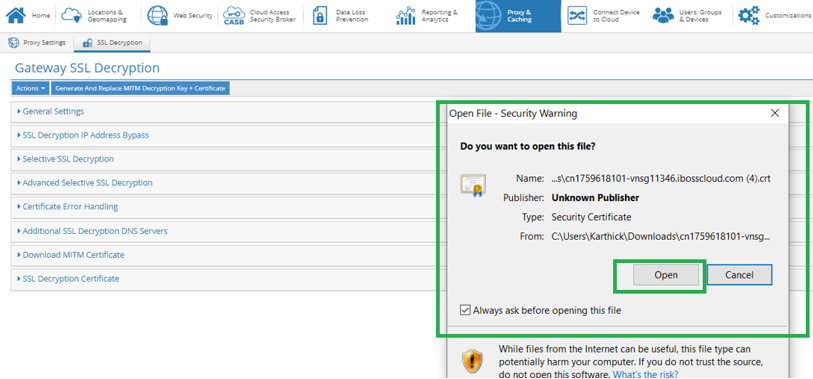

Haga clic en “Abrir” al hacer doble clic en el certificado

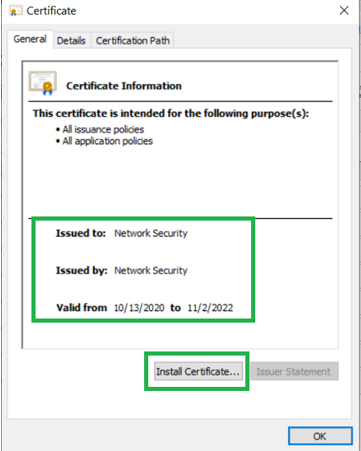

Verifique que el certificado tiene problemas mediante “Seguridad de red” y es válido

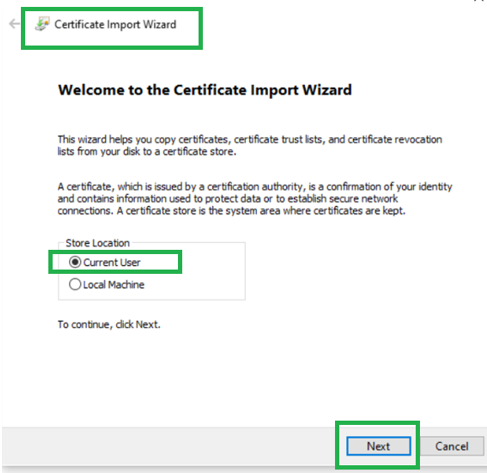

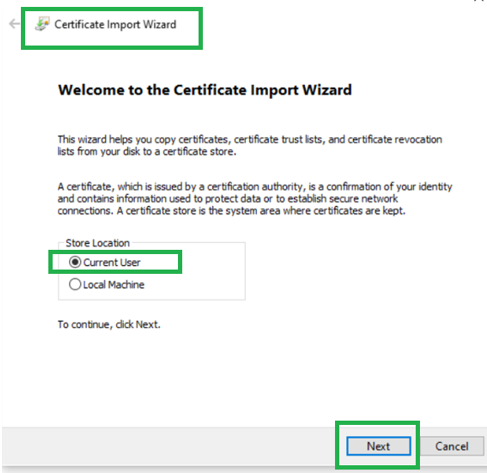

Esto nos lleva al mago. EnUbicación del almacén, seleccione “Usuario actual” y haga clic en “Siguiente”

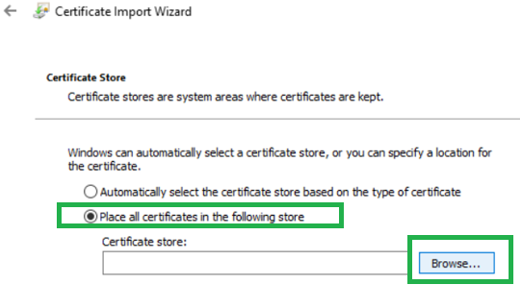

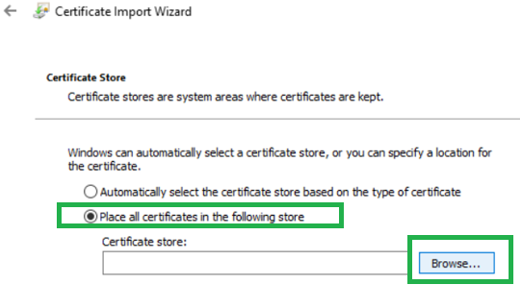

Haga clic en “Colocar todos los certificados en el siguiente almacén” y haga clic en “Examinar”

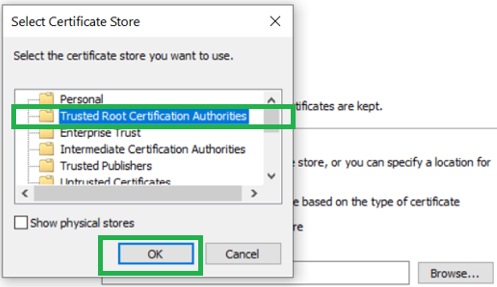

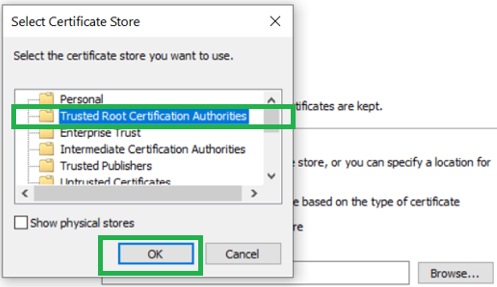

Haga clic en “Entidades emisoras raíz de confianza” y haga clic en “Aceptar”

Observe después del paso 6; el almacén de certificados se actualiza con “Entidades emisoras de certificados raíz de confianza” Haga clic en “Siguiente”

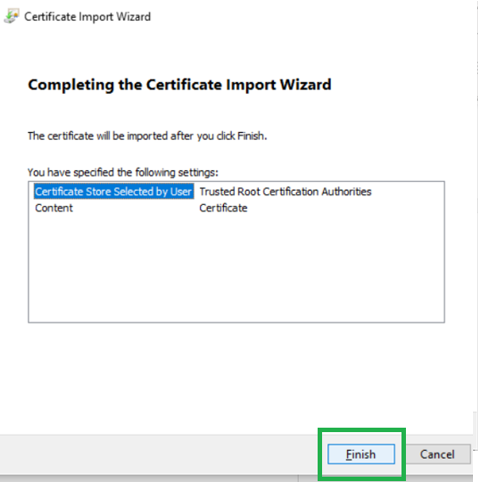

Haga clic en “Finalizar”

Observe que aparece una ventana que indica que la importación se realizó correctamente. Haga clic en Aceptar para la ventana emergente y, a continuación, haga clic en “Aceptar” en la ventana de instalación del certificado

Una vez instalado, confirme que un certificado del emisor “Seguridad de red” está presente en Entidades emisoras de certificados raíz de confianza.

En Windows: Busque certmgr en el cuadro de búsqueda y puede abrir el administrador de certificados

- Navegue y haga clic en Entidades emisoras raíz

- Haga clic en certificados

- Verificar un certificado por el nombre “Seguridad de red” (Resaltado)

Si se encuentra el certificado, la instalación se realiza correctamente y se completan los requisitos previos para probar el descifrado SSL a través del túnel IPSec

Caso de uso de PoC 3: Endpoints no administrados sin SIA Agent + Citrix SD-WAN con cifrado SSL

En este caso de uso, utilizaremos el túnel IPSec de Citrix SIA con descifrado SSL y ejerceremos funciones de seguridad avanzadas de la nube de Citrix SIA como CASB, Malware Defense, DLP, etc.

El túnel IPSec de Citrix SIA permite que los dispositivos no administrados como BYOD, dispositivos personales e invitados se gestionen de forma segura detrás de una sucursal SD-WAN. Los dispositivos con el agente omiten el túnel y se aplican las directivas.

Práctica recomendada: Se recomienda que, en caso de que no haya agentes de Cloud Connector en dispositivos, una sucursal administrada por Citrix SD-WAN utilice el túnel IPSec para administrar las directivas de seguridad de esos dispositivos de forma segura con la plataforma Citrix SIA.

CASB — Configuración de directivas

Creamos una regla CASB para permitir la búsqueda segura en el explorador Google y también inhabilitar el acceso a gmail.com

- Vaya aCASB -> Controles de aplicaciones CASB -> Cloud App Controls

- Seleccione Grupo como “POC_demo_group”

- EnControles del motor de búsqueda -> Aplicación de búsqueda segura de Google

- Seleccione “Aplicar búsqueda segura para el grupo actual”

- Bajo Controles de Google

- Activar Bloquear Google Drive

Haga clic en “GUARDAR”

CASB - Verificación

Activación de Google Browser Safe Search

- Acceder a google.com en una ficha de explorador de incógnito

- Tan pronto como accedemos, obtenemos google.com con una barra de búsqueda

- Introduzca Citrix o cualquier palabra clave e inicie la búsqueda

Vemos,洛杉矶resultados de busqueda se filtran丫que la búsqueda segura está ON y se indica tan pronto como la palabra clave se introduce en el motor

Control de bloqueo de Google Drive

- Acceder a drive.google.com en una ficha de explorador de incógnito

Tan pronto como accedemos, obtenemos una página de presentación indicando que el acceso a Google Drive está bloqueado debido al control CASB ejercido en el grupo de seguridad POC_Demo_Group

- Los registros de eventos del reportero también indican el acceso a Google Drive bloqueado

Estado de la categoría “Google Drive Bloqueado” ya que proviene de los controles CASB

Anti Malware - Configuración

Nota: El descifrado SSL debe estar habilitado (si se utiliza y configura el conector Cloud para instalar automáticamente el certificado raíz como parte de la instalación del agente y esta función está habilitada de forma predeterminada)

- Goto Web Security -> Protección contra malware -> Protección contra malware en la nube

- El motor de contenido debe estar listo

Haga clic en Bloquear en el error de exploración para habilitarlo

Anti Malware - Verificación

- Accede ahttps://www.eicar.org/?page_id=3950

Desplácese hacia abajo y haga clic en descargar el archivo de 68 bytes

Verificación

Una vez que se inicia la descarga del archivo, aparece una pantalla de presentación. La página está bloqueada debido a la detección de virus.

Reporter también indica que se aplica la protección contra malware

DLP - Configuración

Configuración de la prevención de pérdida de datos

- Haga clic en la ficha Prevención de pérdida de datos -> Configuración de DLP

- Haga clic en “Sí” para análisis de contenido y prevención de pérdida de datos

- Asegúrese de que el motor de análisis y contenido de DLP esté listo y que la configuración se realice correctamente

Para la PoC, permitir la selección predeterminada para los motores de contenido y los motores de análisis

- Crear una regla DLP para que Data Loss Prevention se pueda aplicar en la carga o descarga de contenido no autorizado

- Ir a la ficha Prevención de pérdida de datos

- Haga clic en Reglas DLP

- Haga clic en “+Agregar regla”

- En la ficha Información general:

- Asegúrese de que la regla habilitada sea “SÍ”

- Proporcionar un nombre para la regla

- Habilite los métodos HTTP de PUT y POST para que podamos aplicar DLP en las cargas

- Dejar los motores de contenido por defecto

- En las fichas DLP desde Orígenes de red hasta Tipos de contenido

- Elija la directiva como “Incluir todos excepto los elementos seleccionados”

- Permitir valores predeterminados en la ficha Criterios de búsqueda

- Seleccione Acción como “BLOQUEAR”

DLP - Verificación

- Vaya ahttps://dlptest.com(un sitio para verificar las pruebas de prevención de pérdida de datos)

- Haga clic en Datos de muestra y vea información de muestra

Haga clic en Archivo XLS (Esto descarga el archivo)

Vea el archivo se descarga con el nombre “sample-data.xls” en la carpeta Descargas (o carpeta que ha seleccionado)

- Ahora abre una nueva pestaña de incógnito del navegador y escribehttps://dataleaktest.com

- Haga clic en Subir prueba

- En la página de prueba de carga, desplácese hacia abajo y haga clic en “SSL ON”

- Después de hacer clic en SSL ON, puede ver el mensaje en la pantalla negra “System Ready for Next DLP Test with SSL ON”

- Ahora haga clic en Explorar

- Seleccione el archivo que previamente descargamos el archivo sample-data.xls y UPLOAD

Al cargar el archivo confidencial (que contiene SSN), aparece una pantalla de presentación. La página está bloqueada debido a la detección de contenido no autorizado.

Verifique los registros de Reporter para eventos DLP:

- Haga clic en Más filtros

- Elija el tipo de registro como DLP y haga clic en “Buscar”

La carga de DLP se bloquea y se presenta una página de presentación al usuario

Resumen

En esta guía de prueba de concepto, aprendió a integrar los dispositivos SD-WAN perimetrales de una organización con Citrix SIA Cloud. En conjunto, Citrix SD-WAN y Citrix SIA proporcionan a las empresas mejoras de rendimiento y beneficios de seguridad junto con una gran experiencia de usuario.

En este artículo

- Información general

- Ámbito

- Ventajas

- Topología general de Citrix SD-WAN + SIA

- Casos de uso de la integración de Citrix SD-WAN + SIA

- Prerrequisitos previos de PoC

- Configuración de Citrix SD-WAN 110/210

- Túnel IPsec de Citrix SD-WAN

- Verificación túnel

- Caso de uso de PoC 1: Agente SIA + Citrix SD-WAN en una rama

- Requisitos previos

- Configuración

- Seguridad Web - Directivas de categoría

- Seguridad Web - Verificación de directivas de categoría

- Seguridad Web - Lista de permitirles

- Seguridad Web - Informes

- CASB - Directivas

- Presentación de informes CASB

- Defensa antimalware - Configuración

- Anti Malware - Verificación

- DLP - Configuración

- DLP - Informes

- Desinstalación del agente SIA

- Caso de uso 2 de PoC: Endpoints no administrados sin SIA Agent + Citrix SD-WAN

- Descifrado SSL de túnel IPsec

- Caso de uso de PoC 3: Endpoints no administrados sin SIA Agent + Citrix SD-WAN con cifrado SSL

- Resumen