Corrija las vulnerabilidades del CVE-2020-8300

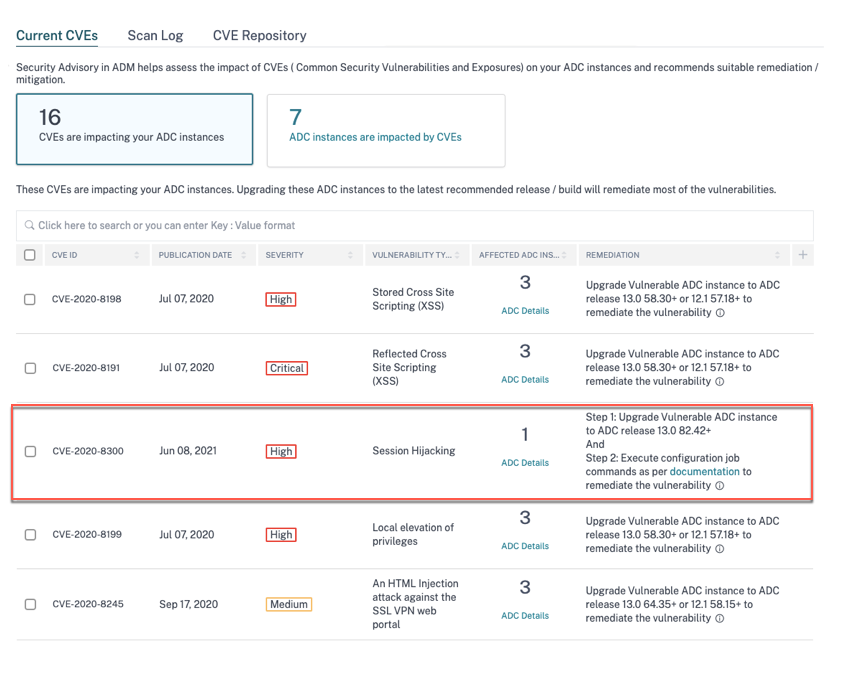

En el panel de consejos de seguridad de NetScaler ADM, enCVE actuales > Las instancias de

Nota

Para obtener más información sobre el panel de asesoramiento de seguridad, consulteAsesoramiento de seguridad.

Aparece la ventana

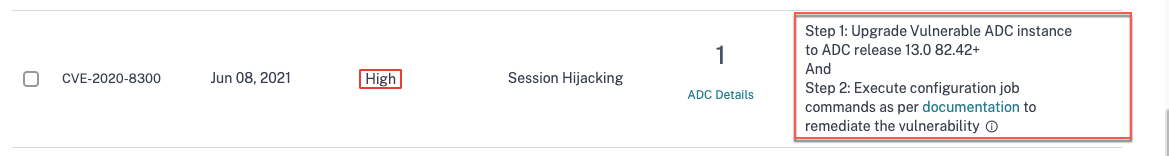

Corrija el CVE-2020-8300

Para las instancias de ADC afectadas por el CVE-2020-8300, la corrección consiste en un proceso de dos pasos. En la GUI, en losCVE actuales > Las instancias de ADC se ven afectadas por los CVE, puede ver los pasos 1 y 2.

Los dos pasos incluyen:

- Actualización de las instancias de ADC vulnerables a una versión y una compilación que tengan la solución.

- Aplicar los comandos de configuración necesarios mediante la plantilla de configuración integrada personalizable en los trabajos de configuración. Siga este paso para cada ADC vulnerable de uno en uno e incluya todas las acciones de SAML y los perfiles de SAML para ese ADC.

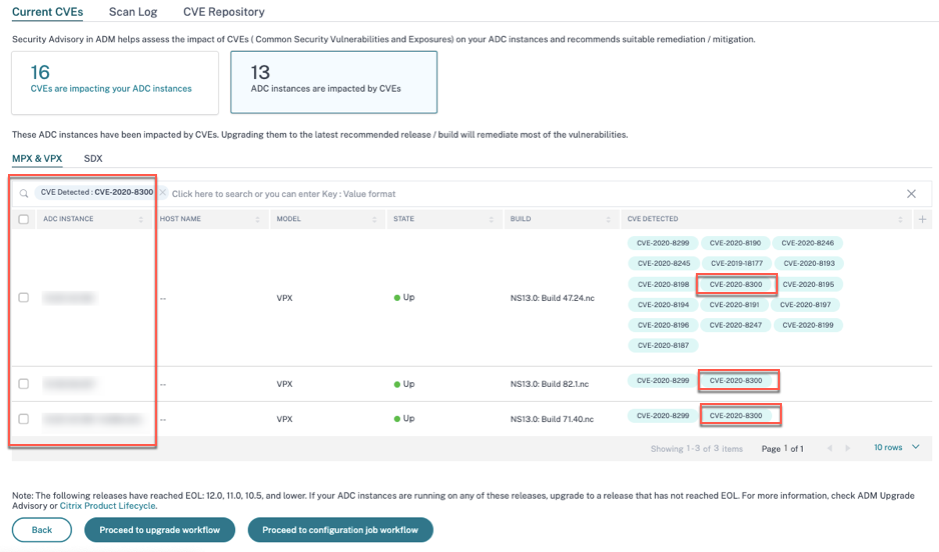

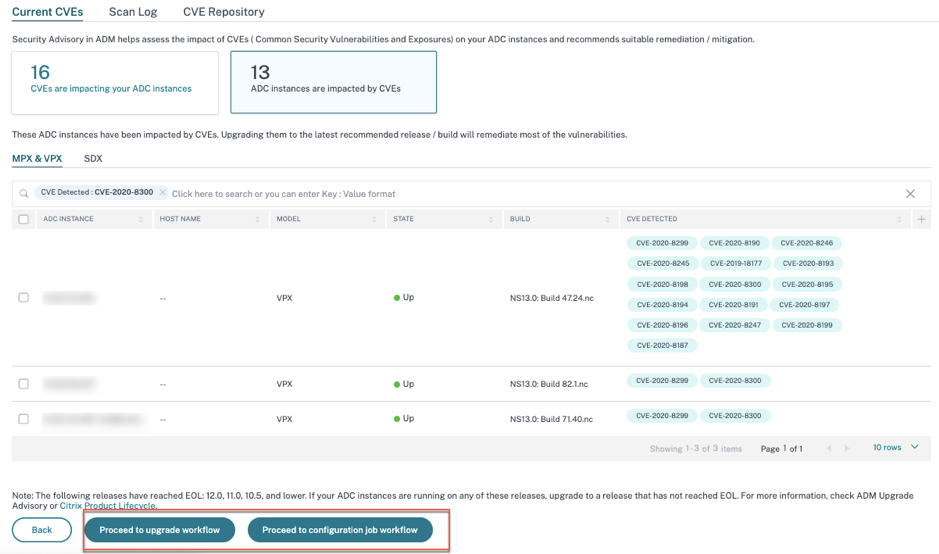

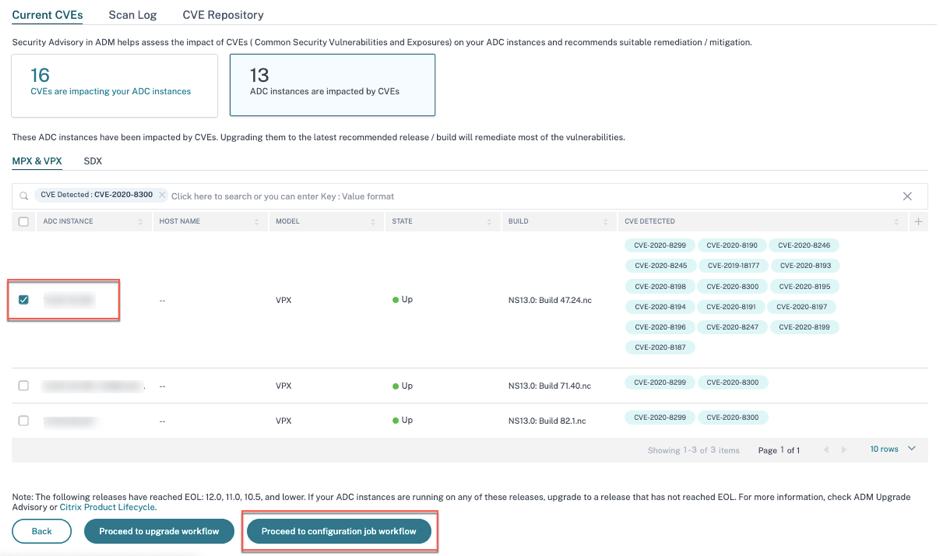

EnCVE actuales > Instancias de ADC afectadas por las CVE, verá dos flujos de trabajo independientes para este proceso de corrección de 2 pasos:Proceder a actualizar el flujo de trabajoyProceder al flujo de trabajo de configuración.

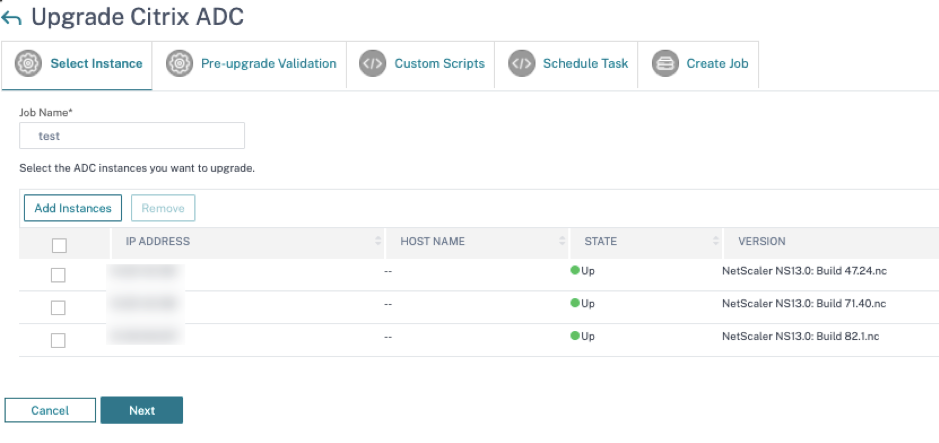

Paso 1: Actualizar las instancias de ADC vulnerables

Para actualizar las instancias vulnerables, seleccione las instancias y haga clic enContinuar para actualizar el flujo de trabajo. El flujo de trabajo de actualización se abre con las instancias de ADC vulnerables ya ocupadas.

Para obtener más información sobre cómo usar NetScaler ADM para actualizar las instancias de ADC, consulteCrear un trabajo de actualización de ADC.

Nota

Este paso se puede realizar de una vez para todas las instancias de ADC vulnerables.

Paso 2: Aplicar los comandos de configuración

Tras actualizar las instancias afectadas, en la ventana

- Personalización de la configuración.

- Revisar las instancias afectadas que se rellenan automáticamente.

- Especificar entradas para las variables del trabajo.

- Revisar la configuración final con las entradas variables rellenadas.

- Ejecutar el trabajo.

Tenga en cuenta los siguientes puntos antes de seleccionar una instancia y hacer clic enContinuar con el flujo de trabajo de configuración:

Para una instancia de ADC afectada por varios CVE (como CVE-2020-8300, CVE-2021-22927, CVE-2021-22920 y CVE-2021-22956): al seleccionar la instancia y hacer clic enContinuar con el flujo de trabajo de configuración, la plantilla de configuración integrada no se rellena automáticamente en Seleccionar configuración. Arrastre y suelte la plantilla de trabajo de configuración correspondiente en la secciónPlantilla de asesoramiento de seguridadmanualmente en el panel de tareas de configuración del lado derecho.

Para varias instancias de ADC que se ven afectadas únicamente por el CVE-2021-22956: puede ejecutar trabajos de configuración en todas las instancias a la vez. Por ejemplo, tiene ADC 1, ADC 2 y ADC 3, y todos ellos se ven afectados únicamente por el CVE-2021-22956. Seleccione todas estas instancias y haga clic enContinuar con el flujo de trabajo de configuración, y la plantilla de configuración integrada se rellenará automáticamente enSeleccionar configuración. Consulte el problema conocido NSADM-80913 en lasnotas de la versión.

Para varias instancias de ADC afectadas por CVE-2021-22956 y uno o más CVE (como CVE-2020-8300, CVE-2021-22927 y CVE-2021-22920), que requieren una corrección para aplicarla a cada ADC a la vez: al seleccionar estas instancias y hacer clic enContinuar con el flujo de trabajo de configuración, se produce un error aparece un mensaje que le indica que ejecute el trabajo de configuración en cada ADC a la vez.

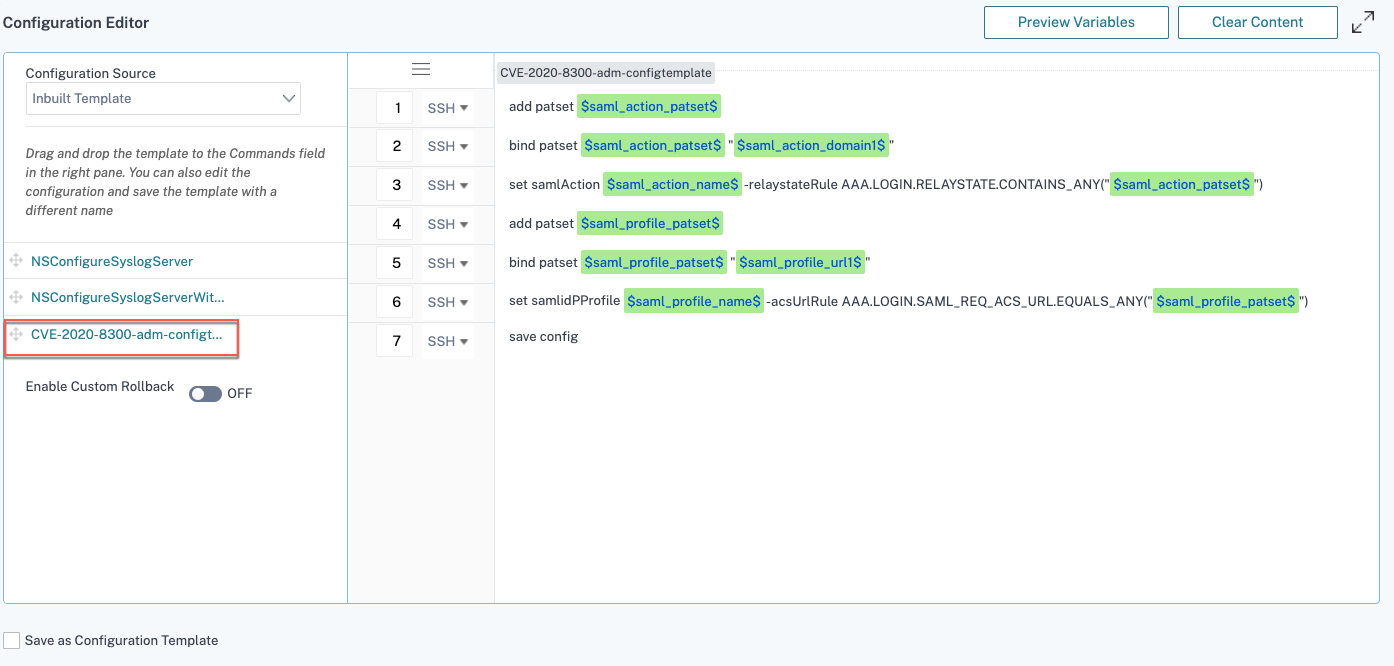

Paso 1: Seleccione la configuración

En el flujo de trabajo de configuración, la plantilla de configuración integrada se rellena automáticamente enSeleccionar configuración.

Ejecute un trabajo de configuración independiente para cada instancia de ADC afectada, de una en una, e incluya todas las acciones de SAML y los perfiles de SAML para ese ADC. Por ejemplo, si tiene dos instancias de ADC vulnerables, cada una con dos acciones de SAML y dos perfiles de SAML, debe ejecutar este trabajo de configuración dos veces. Una vez por ADC, cubriendo todas sus acciones de SAML y perfiles de SAML.

| ADC 1 | ADC2 |

|---|---|

| Trabajo 1: dos acciones SAML+dos perfiles SAML | Trabajo 2: dos acciones SAML+dos perfiles SAML |

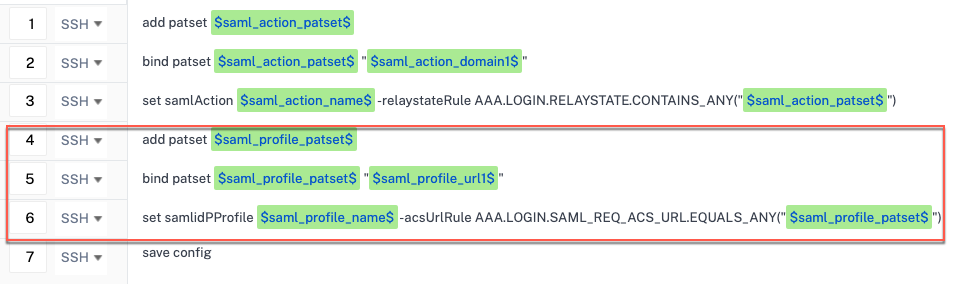

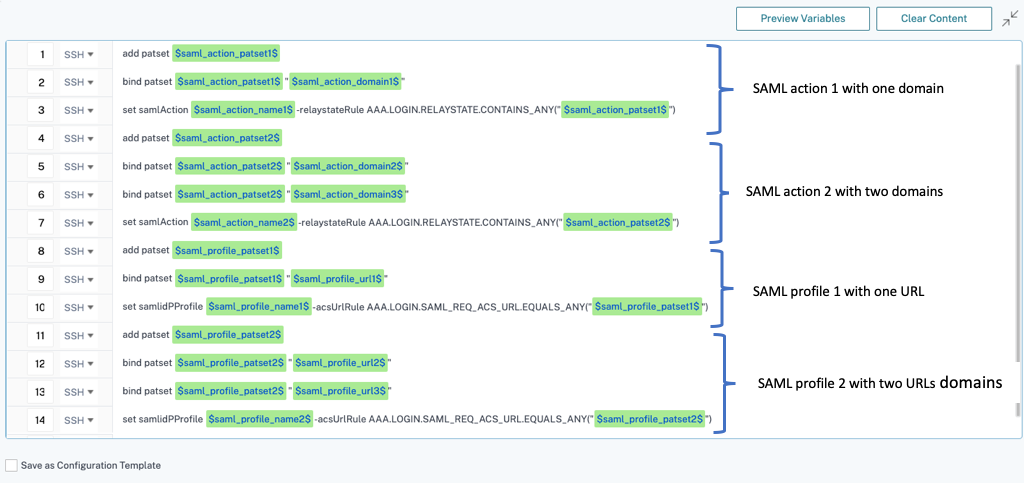

Asigne un nombre al trabajo y personalice la plantilla para las siguientes especificaciones. La plantilla de configuración integrada es solo un esquema o una plantilla base. Personalice la plantilla en función de su implementación para cumplir con los siguientes requisitos:

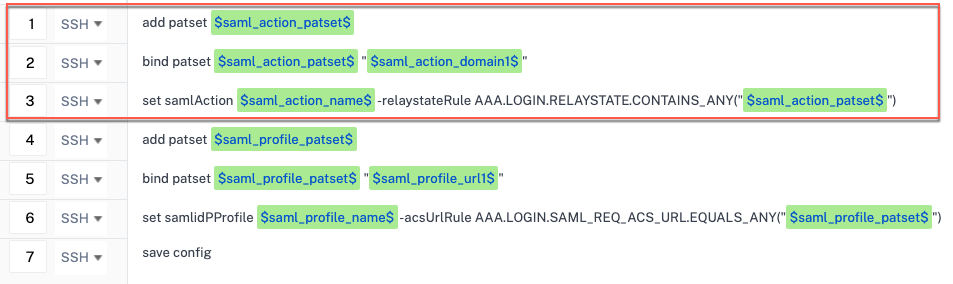

a.Acciones de SAML y sus dominios asociados

Según la cantidad de acciones de SAML que tenga en su implementación, debe replicar las líneas 1 a 3 y personalizar los dominios para cada acción de SAML.

Por ejemplo, si tiene dos acciones de SAML, repita las líneas 1 a 3 dos veces y, en consecuencia, personalice las definiciones de variables para cada acción de SAML.

Y如果他N人群对位una accion de SAML,黛比e escribir la líneabind patset $saml_action_patset$ “$saml_action_domain1$”manualmente varias veces para asegurarse de que la línea aparezca N veces para esa acción de SAML. Y cambie los siguientes nombres de definición de variables:

saml_action_patset: es la variable de plantilla de configuración y representa el valor del nombre del conjunto de patrones (patset) de la acción SAML. Puede especificar el valor real en el paso 3 del flujo de trabajo de configuración. Consulte la sección Paso 3: Especificar los valores de las variables en este documento.saml_action_domain1: es la variable de plantilla de configuración y representa el nombre de dominio de esa acción SAML específica. Puede especificar el valor real en el paso 3 del flujo de trabajo de configuración. Consulte la sección Paso 3: Especificar los valores de las variables en este documento.

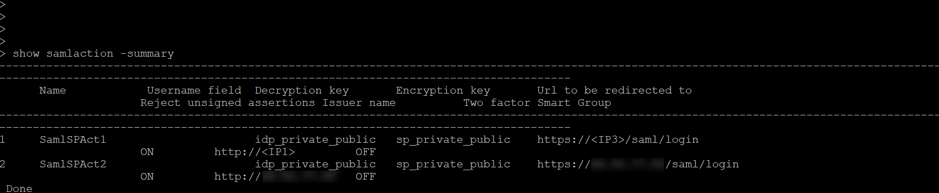

Para buscar todas las acciones de SAML de un dispositivo, ejecute el comandoshow samlaction.

b.Perfiles SAML y sus URL asociadas

Según la cantidad de perfiles SAML que tenga en su implementación, replique las líneas de 4 a 6. Personalice las URL de cada perfil de SAML.

Por ejemplo, si tiene dos perfiles SAML, introduzca manualmente las líneas 4 a 6 dos veces y, en consecuencia, personalice las definiciones de variables para cada acción de SAML.

Y如果他N人群对位una accion de SAML,黛比e escribir la líneabind patset $saml_profile_patset$ “$saml_profile_url1$”manualmente varias veces para asegurarse de que la línea aparezca N veces para ese perfil de SAML. Y cambie los siguientes nombres de definición de variables:

saml_profile_patset: es la variable de plantilla de configuración y representa el valor del nombre del conjunto de patrones (patset) del perfil SAML. Puede especificar el valor real en el paso 3 del flujo de trabajo de configuración. Consulte la sección Paso 3: Especificar los valores de las variables en este documento.saml_profile_url1: es la variable de plantilla de configuración y representa el nombre de dominio de ese perfil SAML específico. Puede especificar el valor real en el paso 3 del flujo de trabajo de configuración. Consulte la sección Paso 3: Especificar los valores de las variables en este documento.

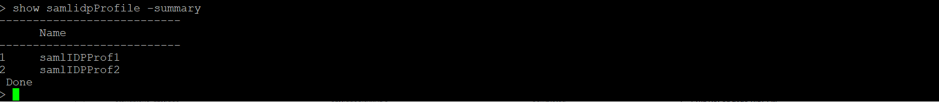

Para buscar todos los perfiles SAM de un dispositivo, ejecute el comandoshow samlidpProfile.

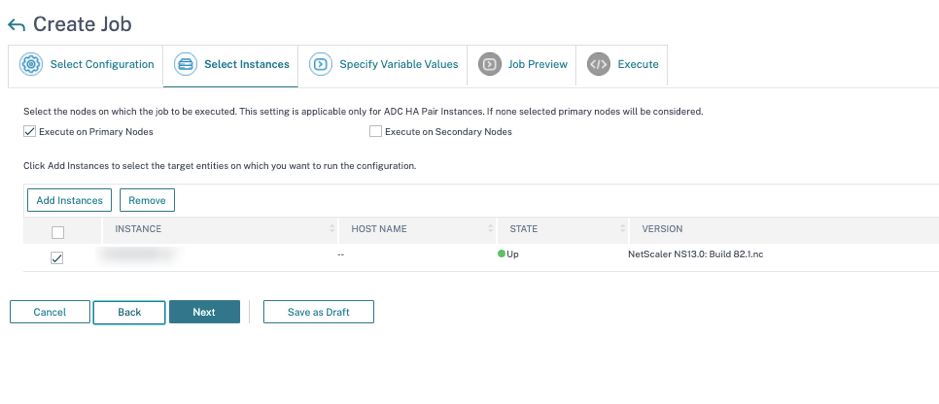

Paso 2: selecciona la instancia

La instancia afectada se rellena automáticamente enSeleccionar instancias. Seleccione la instancia y haga clic enSiguiente.

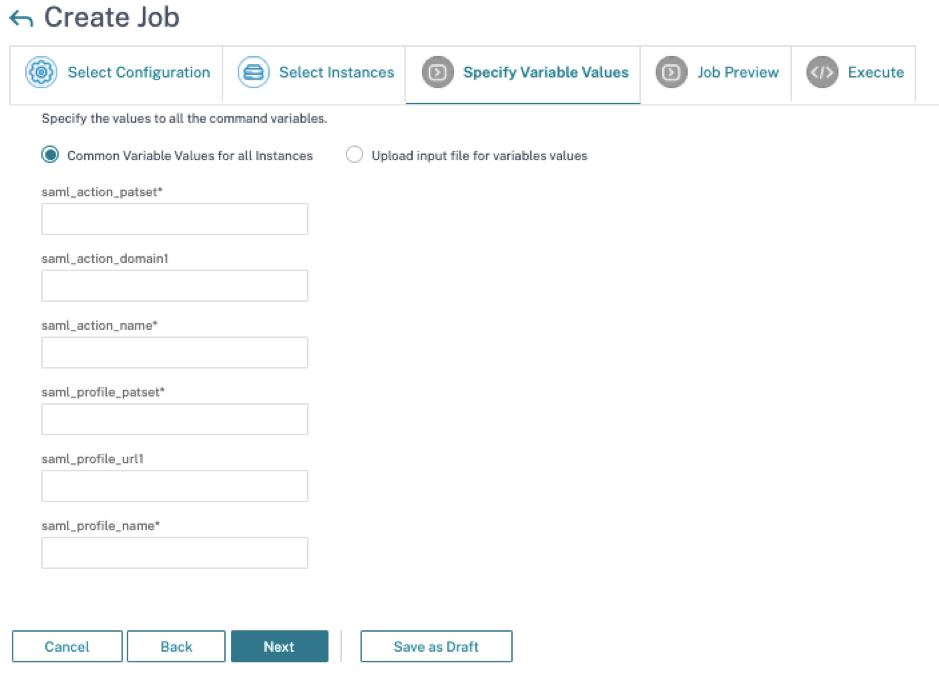

Paso 3: especificar los valores de las variables

Introduzca los valores de las variables.

saml_action_patset: agregar un nombre para la acción SAMLsaml_action_domain1: introduzca un dominio con el formatohttps:/// saml_action_name: introduzca lo mismo de la acción SAML para la que está configurando el trabajosaml_profile_patset: agregue un nombre para el perfil SAMLsaml_profile_url1: introduzca la URL en este formatohttps:///cgi/samlauth saml_profile_name: introduzca el mismo perfil SAML para el que está configurando el trabajo

Nota

En el caso de las URL, la extensión no siempre es así

cgi/samlauth. Depende de la autorización de terceros que tenga y, en consecuencia, debe colocar la extensión.

Paso 4: Vista previa de la configuración

Previsualiza los valores de las variables que se han insertado en la configuración y haga clic enSiguiente.

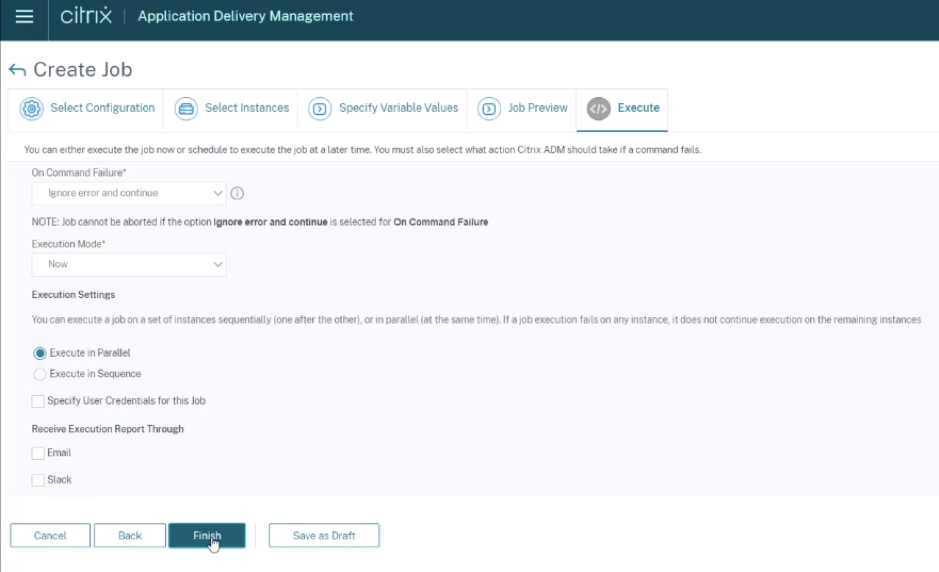

Paso 5: Ejecute el trabajo

Haga clic enFinalizarpara ejecutar el trabajo de configuración.

Una vez ejecutado el trabajo, aparece enInfraestructura > Configuración > Trabajos de configuración.

Tras completar los dos pasos de corrección para todos los ADC vulnerables, puede ejecutar un análisis bajo demanda para ver la postura de seguridad revisada.

Puntos a tener en cuenta sobre la cuenta NetScaler ADM Express

La cuenta NetScaler ADM Express tiene funciones limitadas, que incluyen la limitación de dos trabajos de configuración únicamente. Para obtener más información sobre la cuenta NetScaler ADM Express, consulteAdministrar los recursos de NetScaler ADM mediante la cuenta Express. Para corregir el CVE-2020-8300, debe ejecutar tantos trabajos de configuración como el número de instancias de ADC vulnerables. Por lo tanto, si tiene una cuenta Express y necesita ejecutar más de dos trabajos de configuración, siga esta solución alternativa.

Solución alternativa: ejecute dos trabajos de configuración para dos instancias de ADC vulnerables y, a continuación, elimine ambos trabajos para seguir ejecutando los dos trabajos siguientes para las dos siguientes instancias de ADC vulnerables. Continúe con esto hasta que haya cubierto todos los casos vulnerables. Antes de eliminar los trabajos, puede descargar el informe para consultarlo en el futuro. Para descargar el informe, enRed > Trabajos, seleccione los trabajos y haga clic enDescargarenAcciones.

Ejemplo: Si tiene seis instancias de ADC vulnerables, ejecute dos trabajos de configuración en dos instancias vulnerables respectivamente y, a continuación, elimine ambos trabajos de configuración. Repite este paso otras dos veces. Al final, habría ejecutado seis trabajos de configuración para seis instancias de ADC, respectivamente. En la interfaz de usuario de NetScaler ADM,en Infraestructura > Trabajos, solo verá los dos últimos trabajos de configuración.

Caso

En este escenario, tres instancias de ADC son vulnerables a CVE-2020-8300 y debe corregir todas las instancias. Siga estos pasos:

Actualice las tres instancias de ADC siguiendo los pasos que se indican en la secciónActualizar una instanciade este documento.

Aplique el parche de configuración a un ADC a la vez, mediante el flujo de trabajo de configuración. Consulte los pasos que se indican en la secciónAplicar comandos de configuraciónde este documento.

El ADC 1脆弱如果la siguiente configuración:

| Dos acciones SAML | Dos perfiles SAML |

|---|---|

| La acción 1 de SAML tiene un dominio y la acción 2 de SAML tiene dos dominios | El perfil SAML 1 tiene una URL y el perfil SAML 2 tiene dos URL |

Seleccione ADC 1 y haga clic enContinuar con el flujo de trabajo de configuración. La plantilla integrada se rellena automáticamente. A continuación, asigne un nombre a la tarea y personalice la plantilla de acuerdo con la configuración dada.

En las tablas siguientes se enumeran las definiciones de variables para los parámetros personalizados.

Tabla 1. Definiciones de variables para la acción SAML

| Configuración ADC | Definición de variable para patset | Definición de variable para el nombre de la acción SAML | 帕拉“dominio”Definicion de变量 |

|---|---|---|---|

| La acción 1 de SAML tiene un dominio | saml_action_patset1 | saml_action_name1 | saml_action_domain1 |

| La acción 2 de SAML tiene dos dominios | saml_action_patset2 | saml_action_name2 | saml_action_domain2, saml_action_domain3 |

Tabla 2. Definiciones de variables para el perfil SAML

| Configuración ADC | Definición de variable para patset | Definición de variable para el nombre de perfil SAML | Definición de variable para URL |

|---|---|---|---|

| El perfil SAML 1 tiene una URL | saml_profile_patset1 | saml_profile_name1 | saml_profile_url1 |

| El perfil SAML 2 tiene dos URL | saml_profile_patset2 | saml_profile_name2 | saml_profile_url2, saml_profile_url3 |

EnSeleccionar instancias, seleccione ADC 1 y haga clic enSiguiente. Aparece la ventanaEspecificar valores variables. En este paso, debe proporcionar valores para todas las variables definidas en el paso anterior.

A continuación, revise las variables.

Haga clic enSiguientey, después, enFinalizarpara ejecutar el trabajo.

Una vez ejecutado el trabajo, aparece enInfraestructura > Configuración > Trabajos de configuración.

Tras completar los dos pasos de corrección para ADC1, siga los mismos pasos para corregir el ADC 2 y el ADC 3. Una vez finalizada la corrección, puede ejecutar un análisis bajo demanda para ver la postura de seguridad revisada.