兼容Azure密钥库

Citrix ADC se integra conhsm externos (SafeNet y Thales)对位实现区域。对Azure密钥库的处理和整合进行了相应的实施。国家公墓公墓公墓公墓公墓公墓公墓公墓公墓公墓公墓公墓公墓公墓公墓公墓公墓公墓公墓公墓公墓公墓公墓公墓公墓公墓公墓公墓公墓公墓公墓公墓公墓公墓公墓公墓墓地pública。对不同种类的黄樟属植物进行处理,对不同的数据中心和验证中心进行实施。

Azure钥匙金库珍贵的ADC uso de conel El nivel de Vault Premium, proporcionó claves conmitidas por HSM,比例为FIPS 140-2 de nivel 2。

Azure密钥库estándar de Microsoft。Para获取者más información清醒的Azure密钥库,咨询la documentación de Microsoft Azure。

注:

La integración de Citrix ADC con Azure密钥库采用TLS 1.3协议。

Descripción de la arquitectura

天蓝色秘钥库天蓝色秘钥库天蓝色秘钥库天蓝色秘钥库天蓝色钥匙库,减少钥匙的可能性。乌纳维斯que la bóveda de laves esté configurada, podrás guardar las laves en ella。配置服务器虚拟和配置ADC,实现密钥库的秘密操作。El dispositivo ADC加入了一个卡达俱乐部apretón de manos SSL。

Azure Active Directory访问令号的获取方式:Azure Active Directory访问令号:después de la autenticación。美国大羊驼的API REST对公羊草原的操作。

El siguente diagram muestra un apretón de manos típico de RSA。建筑内部建筑客户(CKE)建筑内部建筑pública建筑内部建筑和关键拱顶。

En apretón de manos ECDHE, SKE的服务之泉(SKE)的处理环境Citrix的私人之泉和钥匙库。

Requisitos previos

Debe tener una suscripción a Azure。

(可选)安装la CLI de Azure en una máquina Linux。如有相关说明,请咨询蔚蓝documentaciónhttps://docs.microsoft.com/en-us/cli/azure/install-azure-cli-apt?view=azure-cli-latest.

完成la configuración en el portal de Azure antes de configurar las entidades en el dispositivo ADC。

配置la integración de ADC Azure密钥库

Primero realice la configuración en el portal de Azure, seguida de la configuración en el dispositivo ADC。

Azure传送门上的安全信号是真实的

中高低温病况siguente图configuración Azure传送门。

- Cree una entidad de aplicación y servicio en Azure Active Directory。

- 克里钥匙库和保险库。

- 配置保险库的主要服务和实际操作。

Cree laves en el depósito de laves de una de las siguentes maneras:

- 重要的秘密档案。

- Generando联合国certificado。

Para obtener información sobre los comandos Para configurar los pasos前部,咨询la documentación de Azure enhttps://docs.microsoft.com/en-us/azure/active-directory/develop/app-objects-and-service-principals.

真正的生命之旅和气质之旅ADC

中高海拔病况的病况siguente图configuración requerida en El dispositivo ADC。

- 配置unseridor DNS。

- 配置los certificados raíz para verificar los certificados presentados por Azure。

- 克里乌纳aplicación de Azure。

- 蔚蓝钥匙拱顶的克里伊纳伊达。

- Cree una clave HSM。

- Cree un par de claves de certificado。

- 用一个unseridor虚拟的语言来描述证书。

配置unservidor DNS

要求服务器DNS para resolución de nombres主机密钥库和punto de conexión de Azure Active Directory。

Para configuration un servidor DNS mediante la CLI

En el símbolo del sistema, escriba:

添加dns nameserver 比如:

添加DNS名称服务器192.0.2.150 Para configuration un servers DNS mediante la interfaz gráfica de usuario

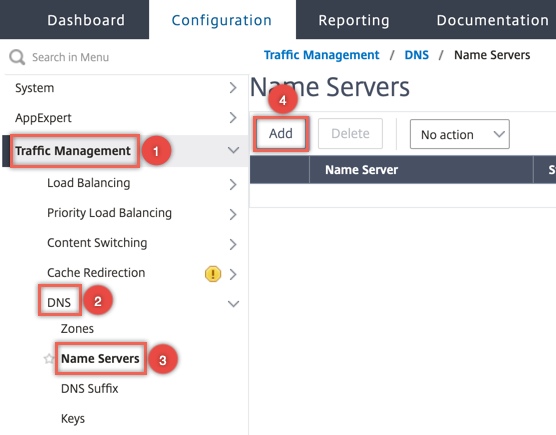

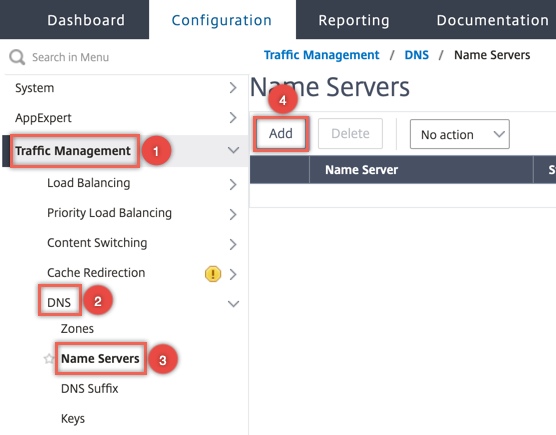

Vaya一Administración del tráfico > DNS >服务器nombres.哈加按在需要在.

- 介绍:parámetros:

- Dirección IP: dirección IP de un server de nombres externo o, si se establece el parámetro Local, dirección IP de un server DNS Local (LDNS)。

- 协议:应用服务器nomres的协议。UDP_TCP no es válido si el servidor de nombres un servidor virtual DNS configurado en el dispositivo。

- 哈加按在Crear.

协议文件和证书raíz

Descargue los certificados raíz del certificado presentado por Azure密钥库https:// < vault_name > .vault.azure.nety Azure活动目录(AAD)https://login.microsoftonline.comy cárguelo en el dispositivo ADC。为Azure密钥库提供必要的证书和证书的呈报。Enlace uno o más certificados al grupo de certificados de CAns_callout_certs.

Para regar un certificado raíz mediante la CLI

En el símbolo del sistema, escriba:

add ssl certkey -cert bind ssl caCertGroup 比如:En el siguente ejemplo, el certificado raíz presentado por Azure密钥库和mismo。

添加ssl certKey rootcert -cert RootCyberTrustRoot。crt绑定ssl cacertGroup ns_callout_certs rootcert 协议文件raíz mediante la GUI

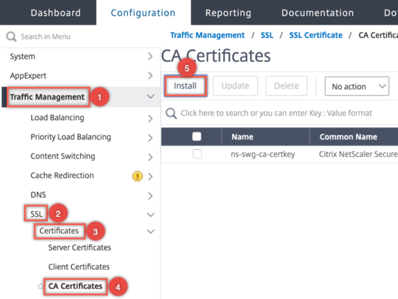

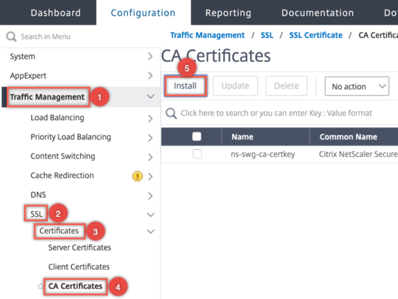

Vaya一Administración del tráfico > SSL > Certificados >证书CA.

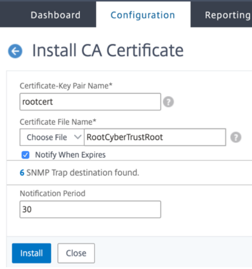

- 介绍:parámetros:

- 证书之荣誉

- 证书档案Nombre del archivo de certificado

哈加按在Instalar.

Vaya一Administración del tráfico > SSL > Grupo de certificados de CA.

Seleccionens_callout_certsY haga clic enMostrar捆扎.

哈加按在绑定.

选择前循环系统的证书Seleccionar.

- 哈加按在VincularY, continuación, enCerrar.

配置una aplicación de Azure

说明:aplicación de Azure continuene必要的凭证辅助维护Azure Active Directory获取令牌访问。decir, para acco autorización a los recursos y API de Key Vault, agregue ID de aplicación de Azure, el secreto (contraseña) y ID de arrendatario en el dispositivo ADC。

Al配置entidad de aplicación de Azure mediante la CLI, debe introducir la contraseña。Si usa la GUI, la entidad de aplicación de Azure连接Azure Active Directory获取token de acceso的必要凭证。

Para配置una aplicación de Azure mediante la CLI

A党versión 13.0-61。x, se agrega un parámetro, VaultResource, al comando添加azure应用程序国家土地承包许可证注册单位aplicación。埃斯特parámetro不同地区的不同国家的统一统一。Por ejemplo, el dominio puede servault.azure.netovault.usgov.net.

En el símbolo del sistema, escriba:

添加azure应用程序 -clientID -clientSecret -tenantID -vaultResource [-tokenEndpoint ]——NeedCopy > 比如:

add azure application app10 - cliententid 12345t23aaa5 -clientsecret csHzOoEzmuY= -vaultResource example.vault.azure.net -tenantID 33583ee9ca5b Done > sh azure application app10 1) Name: app10 cliententid: 12345t23aaa5 TokenEndpoint: "https://login.microsoftonline.com/33583ee9ca5b/" TenantID: 33583ee9ca5b VaultResource: example.vault.azure.net Done Para configuration una aplicación de Azure mediante la GUI

Vaya一Administración del tráfico > SSL > Azure > Aplicación.

En el panel de details, haga clic En需要在.

介绍:parámetros:

- Nombre: Nombre del objeto de aplicación del dispositivo Citrix ADC。

- ID de client: ID de aplicación que se genera cuando se crea una aplicación en Azure Active Directory mediante la CLI de Azure portal de Azure (GUI)。

- Secreto del client: contraseña para aplicación configurada en Azure Active Directory。La contraseña se specific en La CLI de Azure se genera en el portal de Azure (GUI)。

- ID de arrendatario: ID de Azure Active Directory dentro de Azure Active Directory en el que se creó la aplicación。

- 金库资源:recurso de la bóveda para el se concede el de acceso。比如

vault.azure.net. - 最后的令牌:URL desde la que se puede obtener el token de acceso。没有特定的punto最后的符号,el valor predeterminado es

https://login.microsoftonline.com/ <承租者id >.

配置Azure密钥库

克里反对Azure钥匙库的处置ADC。

辅助配置Azure密钥库中端la CLI

En el símbolo del sistema, escriba:

添加azure keyVault - azurevautname -azureApplication show azure keyVault 比如:

add azure keyvault kv1 -azureapplication app10 - azurevautname pctest.vault.azure.net > sh azure keyvault 1) Name: kv1 azurevautname: pctest.vault.azure.net AzureApplication: app10 State: "Access token获得" Done 在蔚蓝穹穹下,不同的价值都可以用不同的手鼓来衡量。

| 状态 | Descripcion |

|---|---|

创建 |

钥匙库的官方目标。没有se ha intentado la autenticación。 |

无法到达令牌终点 |

解决问题的方法:服务器DNS没有配置,证书没有解决问题的方法。 |

授权失败 |

信aplicación不正确。 |

令牌解析错误 |

Azure活动目录的respuesta de Azure活动目录没有格式。 |

获得访问令牌 |

Azure Active Directory se autenticó correctamente。 |

Para配置Azure Key Vault mediante la interfaz gráfica de usuario

Vaya一Administración del tráfico > SSL > Azure >密钥库.

介绍:parámetros:

- Nombre: Nombre de la bóveda de laves。

- Nombre de Azure密钥库:Nombre del depósito de Azure configuration claves en la nube de Azure mediante de Azure CLI o el portal de Azure (GUI)。

- Nombre de la aplicación de Azure: Nombre del objeto de aplicación de Azure creado en el dispositivo ADC。美国Azure活动目录的应用程序para autenticación Azure活动目录。

在劈开HSM

赤眼珠与FIPS 140-2 nivel 2。

每个人都有自己的想法

En el símbolo del sistema, escriba:

add ssl hsmKey [-hsmType ] [-key | -serialNum ] {-password} [-keystore ] 比如:

add ssl hsmKey h1 -keystore kv1 -key san15key -hsmType KEYVAULT > sh ssl hsmKey h1 HSM密钥名称:h1类型:KEYVAULT密钥:san15key密钥存储:kv1 State: " Created " Done 我们的手鼓都是用不同的价值来衡量的,我们都是用不同的价值来衡量的,我们都是用不同的价值来衡量的。

| 状态 | Descripcion |

|---|---|

| 创建 | La clave HSM se agrega en el dispositivo ADC。Aún no se ha intentado realize una operación clave。 |

| 这是没有责任的凭证 | El token de acceso no está disponible cuando se intentó la operación de clave。 |

| 没有autorizado | La aplicación Azure配置没有tiene permiso para实现La operación clave。 |

| 不存在 | 在Azure钥匙库中不存在La clave。 |

| Inalcanzable | 红色的钥匙库不提供额外的服务。 |

| Marcado hacia abajo | La tecla HSM está marcada como ABAJO en el dispositivo ADC debido a错误de umral durante La operación de La tecla。 |

| Operaciones劈开correctas | Se recibió una respuesta de éxito de Key Vault para operación clave。 |

| la operaciones clave fallaron | Se recibió una respuesta de error de Key Vault para operación clave。 |

| Operacion劈开estrangulada | 关于钥匙库的法律通知。 |

所有的一切都是关于国家间的交流gráfica de usuario

Vaya一Administración del tráfico > SSL > HSM.

介绍valores para los siguente parámetros。

- 酒吧Nombre de la clave。

- 高速切削:高速切削。

- Almacén de claves: nombre del objeto de almacenamiento de claves que代表了一种热风donde se almacena la clave。Por ejemplo, nombre del objeto Key Vault o del objeto de autenticación de Azure Key Vault。单飞tipo

KEYVAULTde HSM。

哈加按在需要在

团结一致,团结一致

关于前路的裂缝和裂缝认证的意见。

在法律上是一致的,在法律上是统一的

En el símbolo del sistema, escriba:

add ssl certKey (-cert [-password]) -hsmKey ] show ssl certKey 比如:

add ssl certKey serverrsa_2048 -cert /nsconfig/ssl/san_certs/san15。pem -hsmKey h1 > sh ssl certkey serverrsa_2048名称:serverrsa_2048 Status: Valid, Days to expiration:9483 Version: 3 Serial Number: F5CFF9EF1E246022 Signature Algorithm: sha256WithRSAEncryption Issuer: C=in,O=citrix,CN=ca Validity Not Before: Mar 20 05:42:57 2015 GMT Not After: Mar 12 05:42:57 2045 GMT Certificate Type: "Server Certificate" Subject: C=in,O=citrix Public Key Algorithm: rsaEncryption Public Key size: 2048 Ocsp Response Status: NONE Done 国际关系中证法的条款一致gráfica惯例

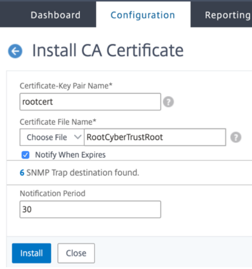

Vaya一Administración del tráfico > SSL >安装证书(HSM).

介绍:parámetros:

- 证书之荣誉

- 证书档案Nombre del archivo de certificado

- 劈开HSM

哈加按在Instalar.

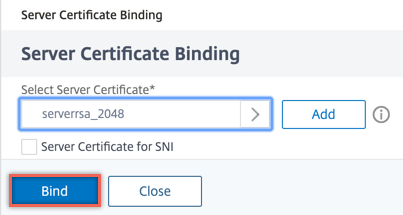

用一个unseridor虚拟的语言来描述证书

证书利用对子程序跨核SSL,服务器虚拟查询数据库SSL。

SSL是一个unseridor virtual mediante la CLI

En el símbolo del sistema, escriba:

绑定ssl vserver -certkeyName show ssl vserver 比如:

bind ssl vserver v1 -certkeyName serverrsa_2048 sh ssl vserver v1 vserver v1的高级ssl配置:DH: DISABLED DH Private-Key Exponent Size Limit: DISABLED Ephemeral RSA: ENABLED Refresh Count: 0 Session Reuse: ENABLED Timeout: 120秒Cipher Redirect: DISABLED ClearText Port: 0 Client Auth: DISABLED ssl Redirect: DISABLED Non FIPS Cipher: DISABLED SNI: DISABLED OCSP Stapling: DISABLED HSTS: DISABLED HSTS IncludeSubDomains: NO HSTS Max-Age: 0 HSTS Preload: NO SSLv3:ENABLED TLSv1.0: ENABLED TLSv1.1: ENABLED TLSv1.2: ENABLED TLSv1.3: DISABLED Push Encryption Trigger: Always Send Close-Notify: YES Strict Sig-Digest Check: DISABLED Zero RTT Early Data: DISABLED DHE Key Exchange With PSK: NO Tickets Per Authentication Context: 1 ECC Curve: P_256, P_384, P_224, P_521 1) CertKey Name: serverrsa_2048 Server Certificate 1) Cipher Name: DEFAULT Description:默认加密强度的密码列表>= 128bit Done SSL是一个服务的虚拟媒介

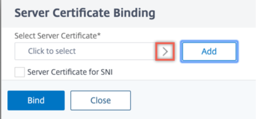

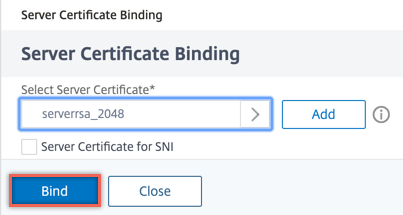

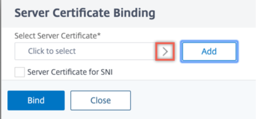

Vaya一Administración del tráfico >平衡de carga > Servidores virtualesy abra un servidor虚拟SSL。Haga clic en la sección Certificado。

Haga clic en la flecha para seleccionar el par de claves de certificate。

选择最优秀的人才。

用虚拟的方法来设置证书和服务。

Limitaciones

- El número de llamadas simultáneas a Azure Key Vault para operation es limits。El rendiento del dispositivo ADC依赖于límites de Key Vault。Para obtener más información, consulte ladocumentación de Microsoft Azure密钥库.

- 拉斯克拉弗斯EC没有儿子相容。

- 不承认协议缺失EDT和DTLS。

- Los dispositivos ADC con chip SSL Intel Coleto no son兼容。

- 拉斯参加者德administración y clústeres没有儿子兼容。

- 没有实际实施的方法aplicación de Azure,目标to Azure密钥库符合认证标准después de haberlos agregado al dispositivo ADC。

- 没有人承认没有证据证明HSM。

- 没有任何错误,没有任何巧合。大家都认为证书是一致的,asegúrese证书与证书是一致的。

- 不需要提供一个非服务型虚拟DTLS。

- 没有喝水firmar关怀de OCSP mediante联合国par de响木德certificado, se克里族初步劈开HSM。

- 没有质量标准和质量标准,没有质量标准和质量标准。

Preguntas frecuentes

蔚蓝综合钥匙库,阿玛西南钥匙库,纪念品库ADC?

不,我是说,我是说,我是说,我是说,我是说,我是说,我是说,我是说,我是。Para cada transacción SSL, el dispositivo envía una solicitud a Key Vault。

¿La integración cumple con FIPS 140-2 nivel 2?

Sí, la solución integra permite usar FIPS 140-2 de nivel 2。

¿Qué tipos de clave se admiten?

我承认我的秘密。

¿Qué tamaños de clave se admiten?

允许RSA为1024位、2048位或4096位。

¿Qué cifrados se admiten?

允许cifrados兼容con el dispositivo ADC,包括los cifrados TLSv1.3 con ECDHE y SHA256。

¿Se registran las transacciones?

El dispositivo ADC registra cada transacción que realiza con密钥库。Se registran详细como la hora, la dirección IP de la bóveda, el puerto, el éxito o el fallo de la conexión y los errors。continuación se muestra una salida de registro SSL de ejemplo。

Apr 9 16:35:3010.102.57.30 04/09/2019:16:35:30 GMT 0- ppe -0: default SSLLOG SSL_HANDSHAKE_SUCCESS 896 0:后端SPCBId 30894 - ServerIP 104.211.224.186 - ServerPort 443 - ProtocolVersion TLSv1.2——密码套件”ECDHE-RSA-AES256-GCM-SHA384 TLSv1.2 Non-Export 256位”-会话新SERVER_AUTHENTICATED serialnumber“200005 a75b04365827852d630000000005a75b”——SignatureAlgorithm“sha256WithRSAEncryption”——ValidFrom“格林尼治时间2019年3月17日03:28:42”——ValidTo“格林尼治时间2021年3月17日03:28:42”——HandshakeTime 40毫秒4月9日16:35:30 < local0.debug > 10.102.57.30 04/09/2019:16:35:30 0-PPE-0格林尼治时间:default SSLLOG SSL_HANDSHAKE_ISSUERNAME 897 0: SPCBId 30894 - IssuerName " C=US,ST=Washington,L=Redmond,O=Microsoft Corporation,OU=Microsoft IT,CN=Microsoft IT TLS CA 2" Apr 9 16:35:30 10.102.57.30 04/09/2019 19:35:30 GMT 0- pe -0: default SSLLOG SSL_HANDSHAKE_SUBJECTNAME 898 0: SPCBId 30894 - SubjectName " CN=vault.azure.net"