-

Implementar una instancia de NetScaler VPX

Optimice el rendimiento de NetScaler VPX en VMware ESX, Linux KVM y Citrix Hypervisors

Mejore el rendimiento de SSL-TPS en plataformas de nube pública

Instalar una instancia de NetScaler VPX en un servidor desnudo

Instalar una instancia de NetScaler VPX en Citrix Hypervisor

Instalación de una instancia NetScaler VPX en la nube de VMware en AWS

Instalación de una instancia NetScaler VPX en servidores Microsoft Hyper-V

Instalar una instancia de NetScaler VPX en la plataforma Linux-KVM

Requisitos previos para instalar dispositivos virtuales NetScaler VPX en la plataforma Linux-KVM

Aprovisionamiento del dispositivo virtual NetScaler mediante OpenStack

Aprovisionamiento del dispositivo virtual NetScaler mediante Virtual Machine Manager

Configuracionde dispositivos virtuales NetScaler para que usen la interfaz de red SR-IOV

Configuracionde dispositivos virtuales NetScaler para que usen la interfaz de red PCI Passthrough

Aprovisionamiento del dispositivo virtual NetScaler mediante el programa virsh

Administración de las máquinas virtuales invitadas de NetScaler

Aprovisionamiento del dispositivo virtual NetScaler con SR-IOV en OpenStack

Implementar una instancia de NetScaler VPX en AWS

Configurar las funciones de IAM de AWS en la instancia de NetScaler VPX

Implementación de una instancia independiente NetScaler VPX en AWS

Servidores de equilibrio de carga en diferentes zonas de disponibilidad

Implementar un par de alta disponibilidad de VPX en la misma zona de disponibilidad de AWS

Alta disponibilidad en diferentes zonas de disponibilidad de AWS

Implementar un par de alta disponibilidad VPX con direcciones IP privadas en distintas zonas de AWS

Implementación de una instancia NetScaler VPX en AWS Outposts

Proteja AWS API Gateway mediante el firewall de aplicaciones web de Citrix

Configurar una instancia de NetScaler VPX para utilizar la interfaz de red SR-IOV

Configurar una instancia de NetScaler VPX para utilizar redes mejoradas con AWS ENA

Implementar una instancia de NetScaler VPX en Microsoft Azure

Arquitectura de红帕拉instancias NetScaler VPXen Microsoft Azure

Configuracionde varias direcciones IP para una instancia independiente NetScaler VPX

Configurar una configuración de alta disponibilidad con varias direcciones IP y NIC

Configurar una instancia de NetScaler VPX para usar redes aceleradas de Azure

Configure los nodos HA-INC mediante la plantilla de alta disponibilidad de NetScaler con Azure ILB

Instalación de una instancia NetScaler VPX en la solución Azure VMware

Configurar una instancia independiente de NetScaler VPX en la solución Azure VMware

Configurar una instalación de alta disponibilidad de NetScaler VPX en la solución Azure VMware

Configurar el servidor de rutas de Azure con un par de alta disponibilidad de NetScaler VPX

Configurar GSLB en una configuración de alta disponibilidad activa en espera

Configuracion de降de direcciones (IIP)对位un dispositivo NetScaler Gateway

Scripts de PowerShell adicionales para la implementación de Azure

Implementación de una instancia NetScaler VPX en Google Cloud Platform

Implementar un par de VPX de alta disponibilidad en Google Cloud Platform

Implementar un par de alta disponibilidad VPX con direcciones IP privadas en Google Cloud Platform

Instalar una instancia de NetScaler VPX en VMware Engine de Google Cloud

Compatibilidad con escalado VIP para la instancia NetScaler VPX en GCP

Automatizar la implementación y las configuraciones de NetScaler

Soluciones para proveedores de servicios de telecomunicaciones

Equilibrio de carga del tráfico de plano de control basado en protocolos de diámetro, SIP y SMPP

Utilización del ancho de banda mediante la funcionalidad de redirección de caché

-

Autenticación, autorización y auditoría del tráfico de aplicaciones

Cómo funciona la autenticación, la autorización y la auditoría

Componentes básicos de la configuración de autenticación, autorización y auditoría

Autorización del acceso de los usuarios a los recursos de aplicaciones

NetScaler como proxy del servicio de federación de Active Directory

NetScaler Gateway local como proveedor de identidad de Citrix Cloud

Compatibilidad de configuración para el atributo de cookie SameSite

Configuracionde autenticación, autorización y auditoría para protocolos de uso común

Solución de problemas relacionados con la autenticación y la autorización

-

-

Configuracionde la expresión de directiva avanzada: Introducción

Expresiones de directivas avanzadas: trabajo con fechas, horas y números

Expresiones de directivas avanzadas: análisis de datos HTTP, TCP y UDP

Expresiones de directivas avanzadas: análisis de certificados SSL

Expresiones de directivas avanzadas: direcciones IP y MAC, rendimiento, ID de VLAN

Expresiones de directivas avanzadas: funciones de Stream Analytics

Ejemplos de tutoriales de directivas avanzadas para reescritura

-

-

Protecciones de nivel superior

Protección basada en gramática SQL para cargas útiles HTML y JSON

Protección basada en gramática por inyección de comandos para carga útil HTML

Reglas de relajación y denegación para gestionar ataques de inyección HTML SQL

Compatibilidad con palabras clave personalizadas para la carga útil HTML

Compatibilidad con firewall de aplicaciones para Google Web Toolkit

Comprobaciones de protección XML

-

-

Administrar un servidor virtual de redirección de caché

Ver estadísticas del servidor virtual de redirección de caché

Habilitar o inhabilitar un servidor virtual de redirección de caché

Resultados directos de directivas a la caché en lugar del origen

Realizar una copia de seguridad de un servidor virtual de redirección de caché

Habilitar la comprobación de estado TCP externa para servidores virtuales UDP

Traducir la dirección IP de destino de una solicitud a la dirección IP de origen

-

Descripción general del cluster

Administración del clúster de NetScaler

Grupos de nodos para configuraciones detectadas y parcialmente rayadas

Desactivación de la dirección en el plano posterior del clúster

Eliminar un nodo de un clúster implementado mediante la agregación de vínculos de clúster

Supervisión de la configuración del clúster mediante SNMP MIB con enlace SNMP

Supervisión de los errores de propagación de comandos en una implementación de clúster

Compatibilidad con logotipos preparados para IPv6 para clústeres

Enlace de interfaz VRRP en un clúster activo de un solo nodo

Casos de configuración y uso de clústeres

Migración de una configuración de HA a una configuración de clúster

Interfaces comunes para cliente y servidor e interfaces dedicadas para backplane

Conmutador común para cliente y servidor y conmutador dedicado para placa posterior

Supervisar servicios en un clúster mediante la supervisión de rutas

-

Configurar NetScaler科莫联合国solucionador de存根con reconocimiento de seguridad no validante

Compatibilidad con tramas gigantes para DNS para gestionar respuestas de grandes tamaños

Configurar el almacenamiento en caché negativo de los registros DNS

-

Estado de servicio y servidor virtual de equilibrio de carga

Insertar atributos de cookie a las cookies generadas por ADC

Proteja una configuración de equilibrio de carga contra fallos

Administrar el tráfico de clientes

Configurar servidores virtuales de equilibrio de carga sin sesión

Reescritura de puertos y protocolos para la redirección HTTP

Insertar la dirección IP y el puerto de un servidor virtual en el encabezado de solicitud

Utilizar una IP de origen especificada para la comunicación de back-end

Establecer un valor de tiempo de espera para las conexiones de cliente inactivas

Gestionar el tráfico de clientes en función de la velocidad de tráfico

Utilizar un puerto de origen de un rango de puertos especificado para la comunicación de back-end

Configurar la persistencia IP de origen para la comunicación back-end

Configuracionavanzada de equilibrio de carga

Aumenta gradualmente la carga en un nuevo servicio con un inicio lento a nivel de servidor virtual

Proteger aplicaciones en servidores protegidos contra los picos de tráfico

Habilitar la limpieza de las conexiones de servicios y servidores virtuales

Habilitar o inhabilitar la sesión de persistencia en los servicios TROFS

Habilitar la comprobación de estado TCP externa para servidores virtuales UDP

Mantener la conexión de cliente para varias solicitudes de cliente

Insertar la dirección IP del cliente en el encabezado de solicitud

Utilizar la dirección IP de origen del cliente al conectarse al servidor

Configurar el puerto de origen para las conexiones del lado del servidor

Establecer un límite en la cantidad de conexiones de clientes

Establecer un límite en el número de solicitudes por conexión al servidor

Establecer un valor umbral para los monitores vinculados a un servicio

Establecer un valor de tiempo de espera para las conexiones de clientes inactivas

Establecer un valor de tiempo de espera para las conexiones de servidor inactivas

Establecer un límite en el uso del ancho de banda por parte de los clientes

Conservar el identificador de VLAN para la transparencia de VLAN

Configurar monitores en una configuración de equilibrio de carga

Configurar el equilibrio de carga para los protocolos de uso común

Caso de uso 3: Configurar el equilibrio de carga en modo de Direct Server Return

Caso de uso 6: Configurar el equilibrio de carga en modo DSR para redes IPv6 mediante el campo TOS

Caso de uso 7: Configurar el equilibrio de carga en modo DSR mediante IP sobre IP

Caso de uso 8: Configurar el equilibrio de carga en modo de un brazo

Caso de uso 9: Configurar el equilibrio de carga en modo en línea

卡索de uso 10:平衡o de carga de los servidores del sistema de detección de intrusiones

Caso de uso 11: Aislamiento del tráfico de red mediante directivas de escucha

Caso de uso 12: Configurar Citrix Virtual Desktops para el equilibrio de carga

Caso de uso 13: Configurar Citrix Virtual Apps and Desktops para equilibrar la carga

Caso de uso 14: Asistente de ShareFile para equilibrar la carga Citrix ShareFile

Caso práctico 15: Configurar el equilibrio de carga de capa 4 en el dispositivo NetScaler

-

Compatibilidad con protocolos TLSv1.3 tal como se define en RFC 8446

Matriz de compatibilidad de certificados de servidor en el dispositivo ADC

Compatibilidad con plataformas basadas en chip SSL Intel Coleto

Compatibilidad con el módulo de seguridad de hardware Thales Luna Network

-

Uso de ICAP para la inspección remota de contenido

-

-

联合国Configuracion de tunel de CloudBridge Connector entre dos centros de datos

Configuracionde CloudBridge Connector entre el centro de datos y la nube de AWS

联合国Configuracion de tunel de CloudBridge Connector entre un centro de datos y Azure Cloud

Configuraciondel túnel CloudBridge Connector entre Datacenter y SoftLayer Enterprise Cloud

Diagnóstico y solución de problemas de túnel CloudBridge Connector

-

Puntos a tener en cuenta para una configuración de alta disponibilidad

Sincronizar archivos de configuración en una configuración de alta disponibilidad

Restricción del tráfico de sincronización de alta disponibilidad a una VLAN

Configuracionde nodos de alta disponibilidad en distintas subredes

Limitación de las conmutaciones por error causadas por monitores de ruta en modo no INC

Configuraciondel conjunto de interfaces de conmutación por error

Descripción del cálculo de comprobación de estado de alta disponibilidad

Administración de mensajes de latido de alta disponibilidad en un dispositivo NetScaler

Quitar y reemplazar un NetScaler en una configuración de alta disponibilidad

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde.(Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique.(Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica.(Aviso legal)

此内容已经过机器动态翻译。放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다.책임 부인

Este texto foi traduzido automaticamente.(Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt.(Haftungsausschluss)

Ce article a été traduit automatiquement.(Clause de non responsabilité)

Este artículo ha sido traducido automáticamente.(Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

Caso de uso: Proteger una red empresarial mediante el uso de ICAP para la inspección remota de malware

El dispositivo NetScaler actúa como un proxy e intercepta todo el tráfico del cliente. El dispositivo utiliza directivas para evaluar el tráfico y reenvía las solicitudes de los clientes al servidor de origen en el que reside el recurso. El dispositivo descifra la respuesta del servidor de origen y reenvía el contenido de texto sin formato al servidor ICAP para una comprobación antimalware. El servidor ICAP responde con un mensaje que indica “No se requiere adaptación”, error o solicitud modificada. Según la respuesta del servidor ICAP, el contenido solicitado se reenvía al cliente o se envía el mensaje correspondiente.

Para este caso de uso, debe realizar una configuración general, una configuración relacionada con la intercepción de proxy y SSL y una configuración ICAP en el dispositivo NetScaler.

Configuraciongeneral

Configure las siguientes entidades:

- Dirección NSIP

- Dirección IP de subred (SNIP)

- Servidor de nombres DNS

- Par de claves de certificado de CA para firmar el certificado del servidor para la interceptación SSL

Configuracionde servidor proxy e intercepción SSL

Configure las siguientes entidades:

- Servidor proxy en modo explícito para interceptar todo el tráfico HTTP y HTTPS saliente.

- Perfil SSL para definir la configuración SSL, como cifrados y parámetros, para las conexiones.

- Directiva SSL para definir reglas para interceptar el tráfico. Establézalo en true para interceptar todas las solicitudes de los clientes.

Para obtener más información, consulte los siguientes temas:

En el siguiente ejemplo de configuración, el servicio de detección antimalware reside enwww.example.com.

Ejemplo de configuración general:

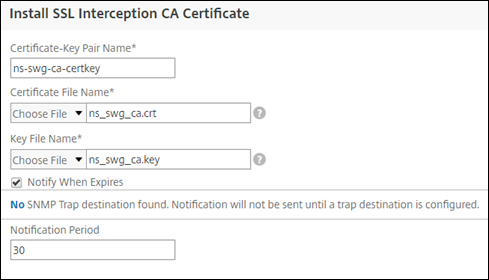

add dns nameServer 203.0.113.2 add ssl certKey ns-swg-ca-certkey -cert ns_swg_ca.crt -key ns_swg_ca.key Ejemplo de configuración de servidor proxy e intercepción SSL:

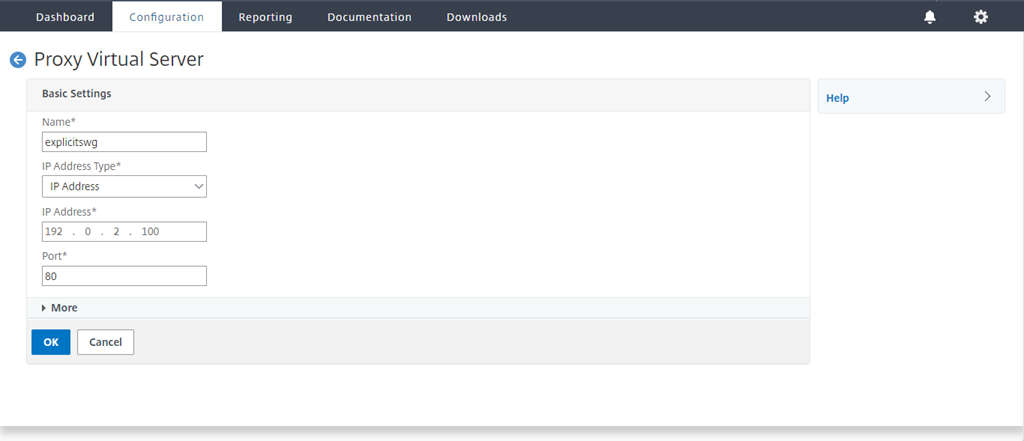

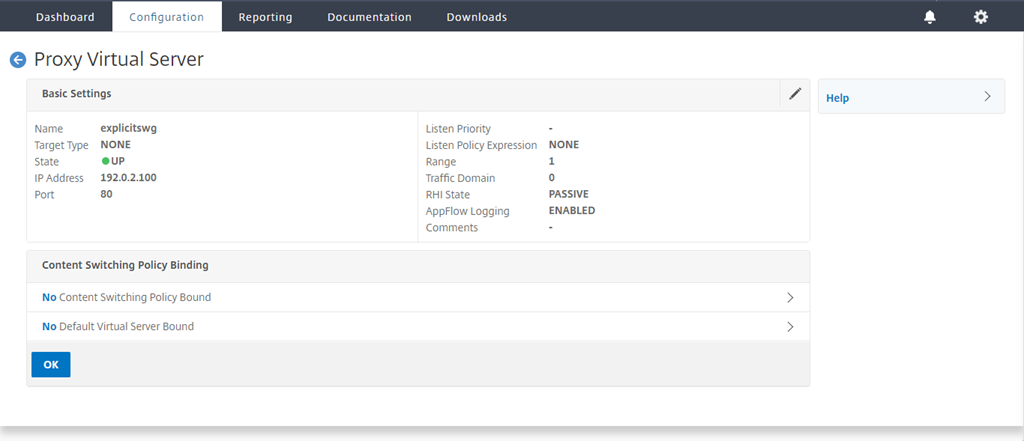

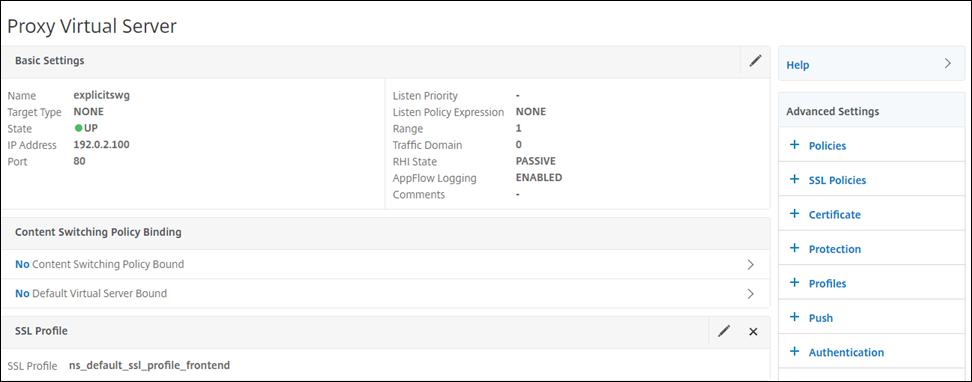

add cs vserver explicitswg PROXY 192.0.2.100 80 –Authn401 ENABLED –authnVsName explicit-auth-vs set ssl parameter -defaultProfile ENABLED add ssl profile swg_profile -sslInterception ENABLED bind ssl profile swg_profile -ssliCACertkey ns-swg-ca-certkey set ssl vserver explicitswg -sslProfile swg_profile add ssl policy ssli-pol_ssli -rule true -action INTERCEPT bind ssl vserver explicitswg -policyName ssli-pol_ssli -priority 100 -type INTERCEPT_REQ Ejemplo de configuración de ICAP:

add service icap_svc 203.0.113.225 TCP 1344 enable ns feature contentinspection add icapprofile icapprofile1 -uri /example.com -Mode RESMOD add contentInspection action CiRemoteAction -type ICAP -serverName icap_svc -icapProfileName icapprofile1 add contentInspection policy CiPolicy -rule "HTTP.REQ.METHOD.NE("CONNECT")" -action CiRemoteAction bind cs vserver explicitswg -policyName CiPolicy -priority 200 -type response Configurar los ajustes del proxy

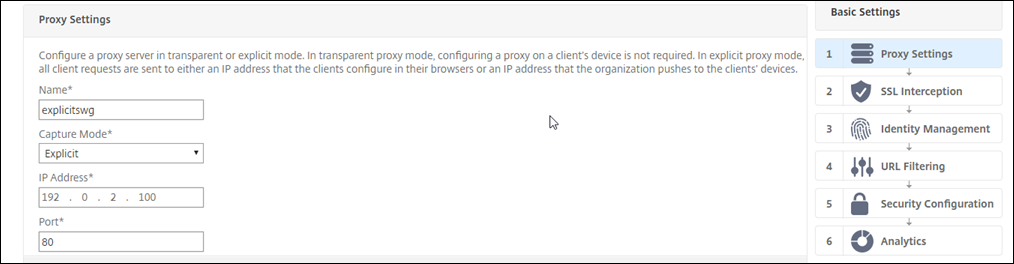

Vaya aSeguridad>Proxy de reenvío SSL> Asistente para proxyde reenvío SSL.

Haga clic enComenzary, a continuación, enContinuar.

En el cuadro de diálogoConfiguraciondel proxy, introduzca un nombre para el servidor proxy explícito.

Para elmodo de captura,seleccionaExplícito.

Introduzca una dirección IP y un número de puerto.

Haga clic enContinuar.

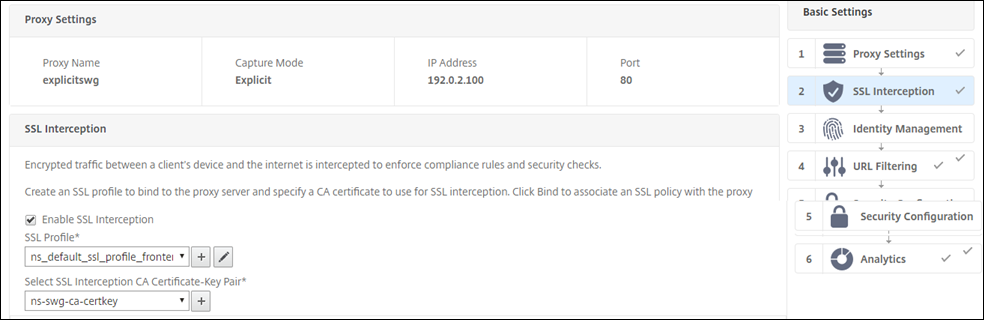

Configurar los ajustes de interceptación SSL

SeleccioneHabilitar la intercepción SSL.

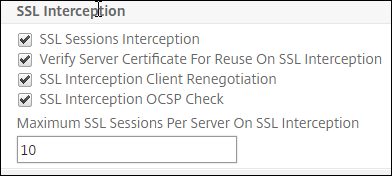

EnPerfil SSL, selecciona un perfil existente o haz clic en “+” para añadir un nuevo perfil SSL de interfaz. Habilitela intercepción de sesiones SSL在埃斯特perfil。如果selecciona联合国perfil existente,omita el paso siguiente.

Haga clic enAceptary, a continuación, haga clic enListo.

EnSeleccione el par de claves de certificado de CA de intercepción SSL, seleccione un certificado existente o haga clic en “+” para instalar un par de claves de certificado de CA para la interceptación SSL. Si selecciona un certificado existente, omita el paso siguiente.

Haga clic enInstalary, a continuación, enCerrar.

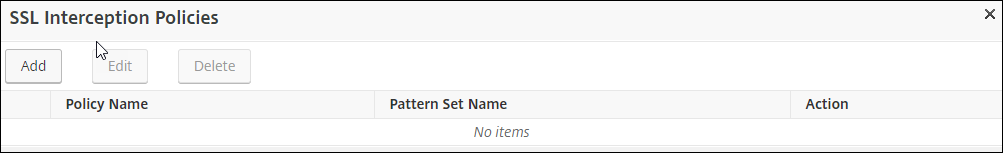

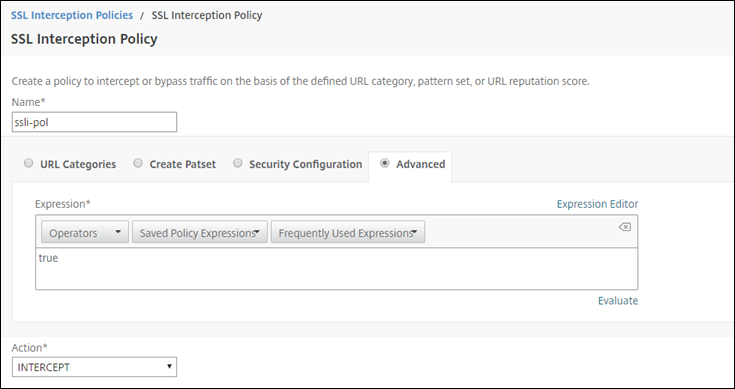

Agrega una directiva para interceptar todo el tráfico. Haga clic enBind. Haga clic enAgregarpara agregar una nueva directiva o seleccione una directiva existente. Si selecciona una directiva existente, haga clic enInsertary omita los tres pasos siguientes.

Escriba un nombre para la directiva y seleccioneAvanzada. En el editor de expresiones, escriba true.

EnAcción, seleccioneINTERCEPCIÓN.

Haga clic enCreate.

Haga clic enContinuarcuatro veces y, a continuación, haga clic enListo.

Configure los ajustes del ICAP

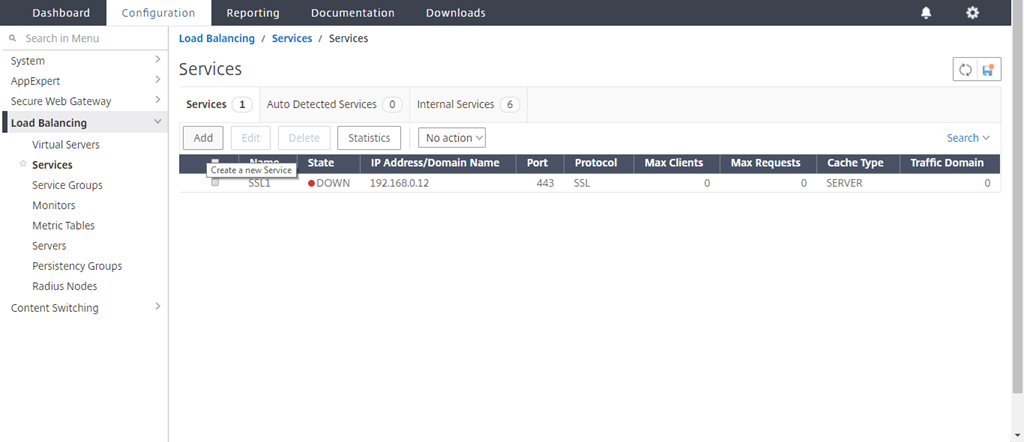

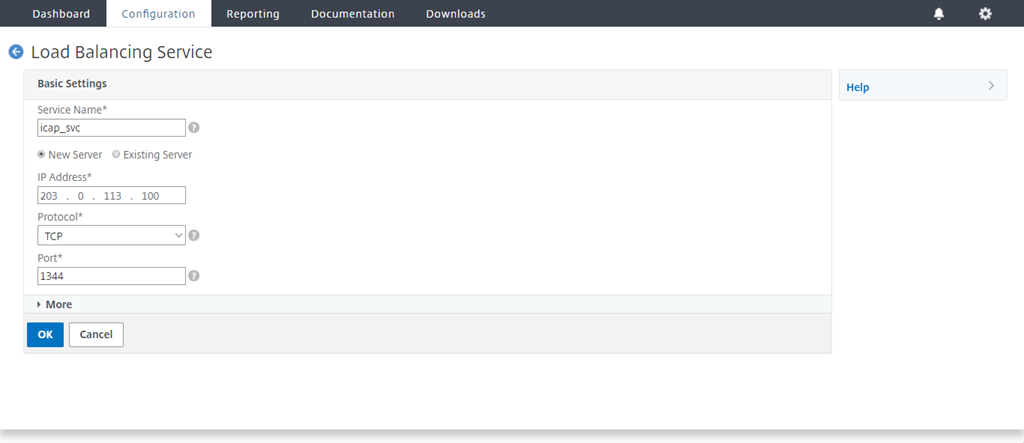

Vaya aEquilibrio de carga>Serviciosy haga clic enAgregar.

Escriba un nombre y una dirección IP. EnProtocolo, seleccionaTCP. EnPuerto, escriba1344. Haga clic enAceptar.

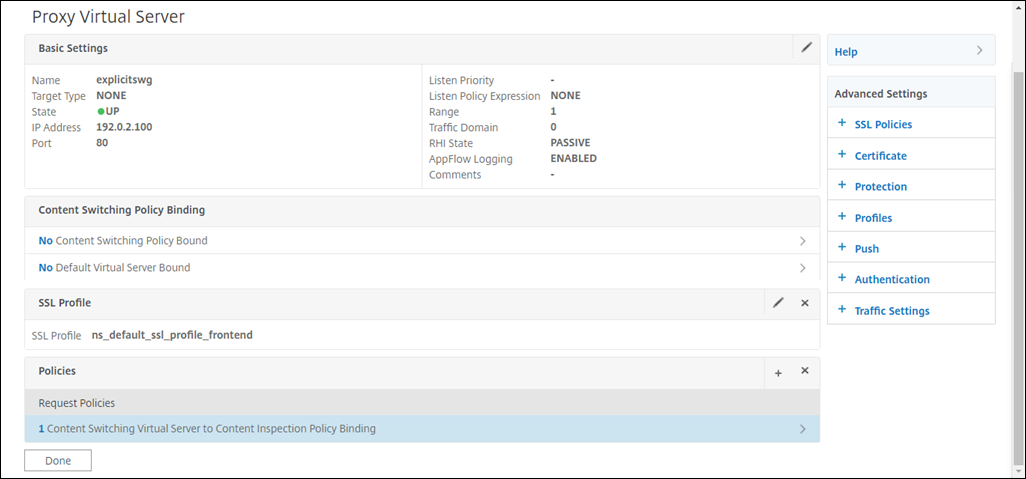

Vaya aSSL Forward Proxy>Servidores virtuales proxy. Agregue un servidor virtual proxy o seleccione un servidor virtual y haga clic enEditar. Después de introducir los detalles, haga clic enAceptar.

Vuelva a hacer clic enAceptar.

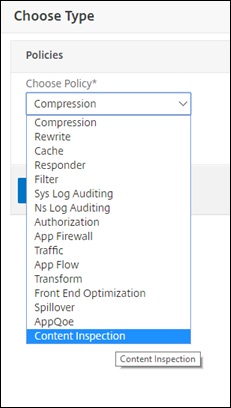

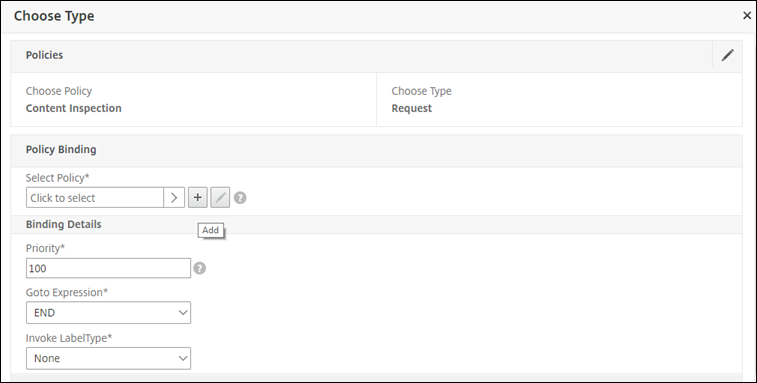

EnConfiguracionavanzada, haga clic enDirectivas.

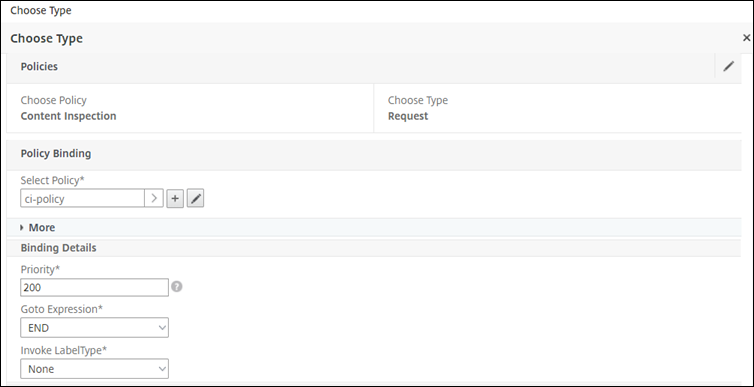

EnElegir directiva, seleccioneInspección de contenido. Haga clic enContinuar.

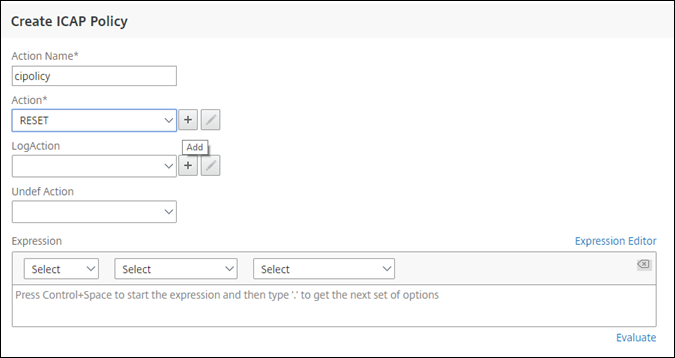

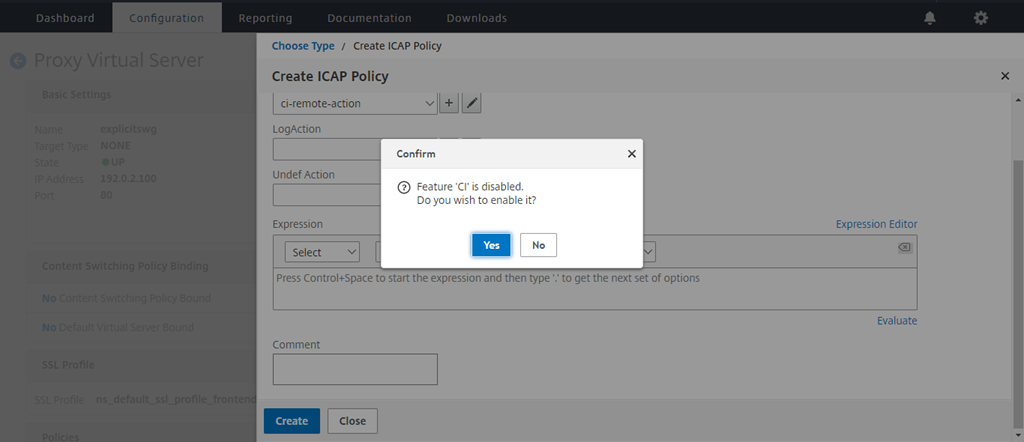

EnSeleccione una directiva, haga clic en el signo “+” para añadir una directiva.

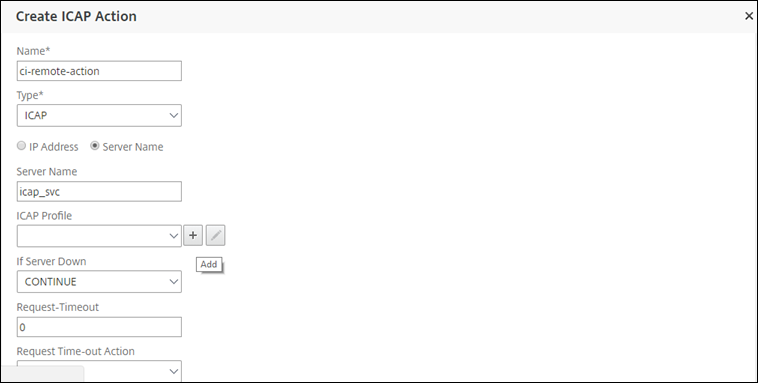

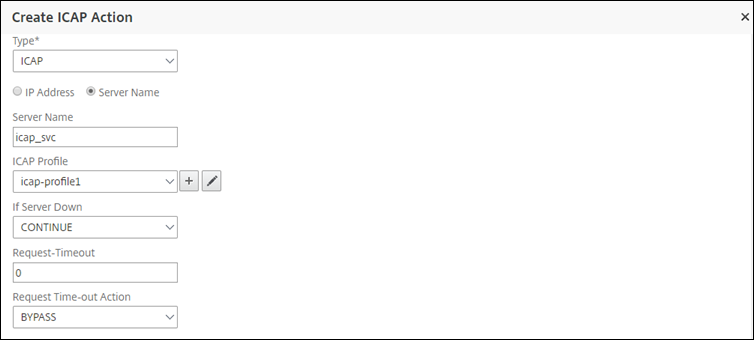

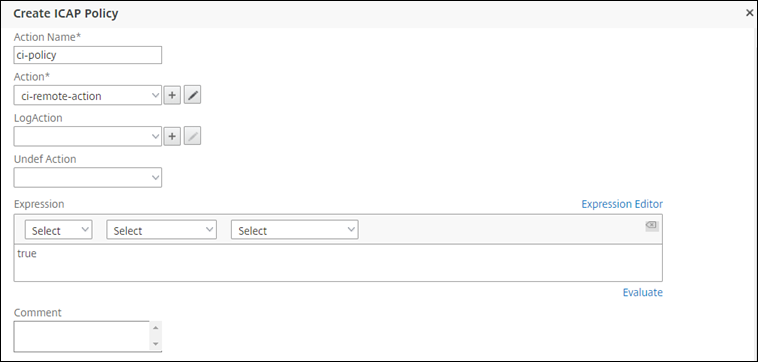

Introduzca un nombre para la directiva. EnAcción, haz clic en el signo “+” para añadir una acción.

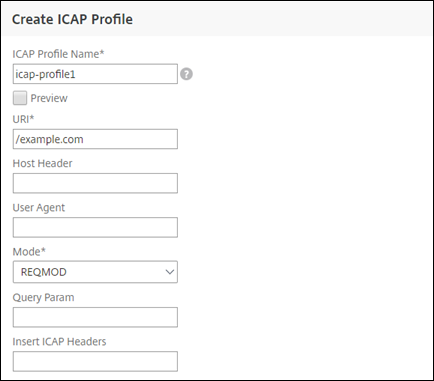

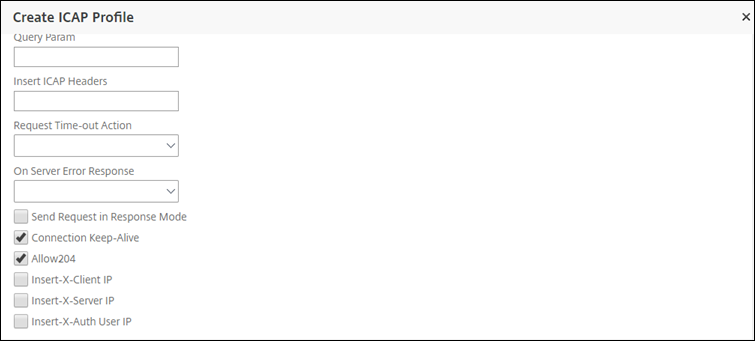

Escriba un nombre para la acción. EnNombre del servidor, escriba el nombre del servicio TCP creado anteriormente. EnPerfil ICAP, haga clic en el signo “+” para añadir un perfil ICAP.

Escriba un nombre de perfil, URI. EnModo, seleccioneREQMOD.

Haga clic enCreate.

En la páginaCrear acción ICAP, haga clic enCrear.

En la páginaCrear directiva ICAP, escriba true en elEditor de expresiones. A continuación, haz clic enCrear.

Haga clic enBind.

Cuando se le pida que active la función de inspección de contenido, seleccioneSí.

Haga clic enListo.

Ejemplo de transacciones ICAP entre el dispositivo NetScaler y el servidor ICAP en RESPMOD

Solicitud del dispositivo NetScaler al servidor ICAP:

RESPMOD icap://10.106.137.15:1344/resp ICAP/1.0 Host: 10.106.137.15 Connection: Keep-Alive Encapsulated: res-hdr=0, res-body=282 HTTP/1.1 200 OK Date: Fri, 01 Dec 2017 11:55:18 GMT Server: Apache/2.2.21 (Fedora) Last-Modified: Fri, 01 Dec 2017 11:16:16 GMT ETag: "20169-45-55f457f42aee4" Accept-Ranges: bytes Content-Length: 69 Keep-Alive: timeout=15, max=100 Content-Type: text/plain; charset=UTF-8 X5O!P%@AP[4PZX54(P^)7CC)7}$EICAR-STANDARD-ANTIVIRUS-TEST-FILE!$H+H* Respuesta del servidor ICAP al dispositivo NetScaler:

ICAP/1.0 200 OK Connection: keep-alive Date: Fri, 01 Dec, 2017 11:40:42 GMT Encapsulated: res-hdr=0, res-body=224 Server: IWSVA 6.5-SP1_Build_Linux_1080 $Date: 04/09/2015 01:19:26 AM$ ISTag: "9.8-13.815.00-3.100.1027-1.0" X-Virus-ID: Eicar_test_file X-Infection-Found: Type=0; Resolution=2; Threat=Eicar_test_file; HTTP/1.1 403 Forbidden Date: Fri, 01 Dec, 2017 11:40:42 GMT Cache-Control: no-cache Content-Type: text/html; charset=UTF-8 Server: IWSVA 6.5-SP1_Build_Linux_1080 $Date: 04/09/2015 01:19:26 AM$ Content-Length: 5688 … … Compartir

Compartir

这个产品文档预览Citrix进行dential.

You agree to hold this documentation confidential pursuant to the terms of your Citrix Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Citrix product purchase decisions.

If you do not agree, select Do Not Agree to exit.