PoC指南:Citrix安全互联网接入与Citrix SD-WAN

概述

近三十年来,各种规模的企业都成功地使用了Citrix Workspace。客户可以选择如何授权、部署、集成和管理这些技术。这种灵活性允许Citrix技术服务于各种用例、业务类型、集成需求和部署模型。广泛的企业采用导致了各种各样的部署,以满足用例和网络技术的发展。许多不同的因素驱动部署选择,包括数据中心的位置(本地、云或混合模型)、用户、分支机构、管理服务和网络连接的选择。

范围

在本概念验证指南中,您将体验到Citrix管理员的角色,该管理员通过IPsec隧道在组织的边缘SD-WAN设备与Citrix SIA Cloud之间创建连接。

本指南展示了如何执行以下操作:

- 在Orchestrator上配置一个新站点以进行概念验证

- 通过无缝自动化IPsec隧道从Orchestrator部署到Citrix SIA云

- 在Orchestrator和Citrix SIA Cloud平台上验证IPsec隧道

- 在笔记本电脑上安装具有特定安全组的SIA软件代理(也称为Cloud Connector Agent),并对Internet流量执行安全策略

- 本PoC指南中提供了各种SIA+SD-WAN集成用例的演示。

- 配置Web安全策略、CASB、恶意软件保护策略,通过Citrix SIA控制台允许/拒绝访问某些网站或类别。

- 启动网络流量并验证阻塞和允许功能

- 显示报告和分析

好处

网络和部署用例/好处

无缝SIA管理设备和可靠,安全的数据中心工作负载访问通过SD-WAN虚拟路径在SD-WAN背后的托管设备上,很容易使用Citrix SIA代理来获得安全的互联网访问。SD-WAN覆盖将分支机构到数据中心的工作负载流量安全可靠地转发。

SD-WAN是一种基于本地子网的多wan链路可靠IPsec隧道,用于无代理设备的安全上网对于不属于企业管理的BYOD或个人笔记本电脑,可以通过思杰SD-WAN +思杰SIA高可靠的IPsec隧道进行安全保护。可靠性是通过具有多个广域网链路的隧道实现的。

通过DNS重定向或IPsec隧道为分支机构中的客户域提供简单的安全姿态为客户域和相关安全组映射使用单独的隧道/本地子网。

思杰SIA和SD-WAN之间集成/自动化/管理的好处

思杰SD-WAN + SIA整体拓扑

下面是3个主要用例的流程图:

1)分支用户2)没有工作空间服务的远程用户3)有工作空间服务的远程用户

思杰SD-WAN + SIA集成用例

Citrix SD-WAN和Citrix SIA集成为企业中Branch用户的混合配置文件提供了灵活性和选择。企业通常在存在思杰SD-WAN的分支机构中混合管理和非管理设备。通过集成,Citrix SIA代理允许使用Internet服务(具有负载平衡)通过SD-WAN安全地将被管理的设备流量断开到Citrix SIA云。对于BYOD、Guest用户等非管理设备,采用Citrix SD-WAN和Citrix SIA之间的IPsec隧道作为隧道端点进行安全保护。

PoC的先决条件

一般的必备条件

- Citrix SD-WAN 110/210用于基于本地硬件的PoC。

- 可以是您为PoC选择的任何设备。所有思杰SD-WAN设备都支持思杰SIA产品。

- 注意:PoC也可以在基于Azure VPX的SD-WAN上执行,在LAN上的VM后面有或没有Citrix SIA代理(也称为Citrix SIA云连接器)的windows VM。

- Windows或MAC笔记本电脑。

- Agent Windows/MAC MSI从思杰SIA云平台下载。

网络需求

端口/防火墙设置为SIA -出站连接:

| 协议 | 港口 | 描述 |

|---|---|---|

| TCP | 53 | DNS过滤 |

| TCP | 80 | 代理连接和自定义块页面 |

| TCP | 443 | HTTPS上的PAC脚本检索和HTTPS上的代理认证 |

| TCP | 7080 | 通过HTTP进行PAC脚本检索的可选端口 |

| TCP | 7443 | 通过HTTPS进行PAC脚本检索的备选端口 |

| TCP | 8009 | 代理连接的备选端口 |

| TCP | 8015 | HTTP代理认证 |

| TCP | 8016 | 代理身份验证的备选端口 |

| TCP | 8025 | 传统HTTP云连接器(SIA代理) |

| TCP | 8026 | 传统HTTPS云连接器(SIA代理) |

| TCP | 8080 | 默认块页面 |

| TCP | 8082 | iOS的云连接器(默认附加代理端口) |

| TCP | 10080 | 通过HTTP检索PAC脚本 |

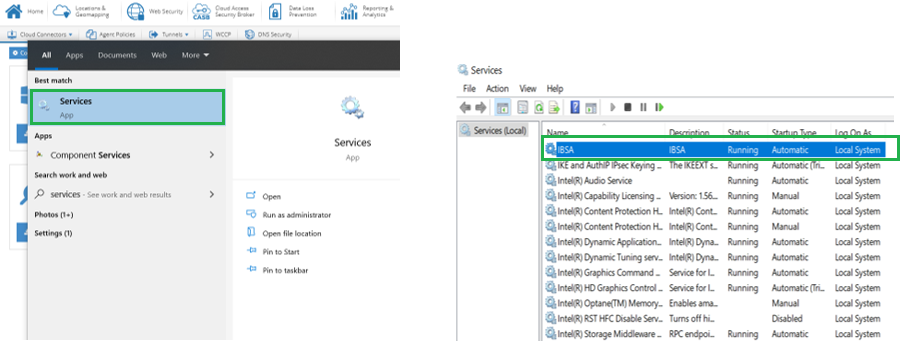

编排器-自定义应用程序

建议将企业管理设备的SIA代理流量从分支边缘SD-WAN的本地IPsec隧道中绕过。这允许直接代理到Citrix SIA,其中企业OU或安全组可以通过被管理设备上的云连接器直接执行。

为了使Citrix SIA代理能够无缝地将Home呼叫到Citrix SIA网关集群和PoP,绕过来自IPsec隧道的基于云连接器的流量至关重要,这样就可以进行云连接器的注册,并且可以直接从连接器获得代理。

自定义应用基于前一节PoC预置条件端口列表中的端口列表。Orchestrator中的所有特定IP/协议都绕过自定义应用程序,通过Internet服务发送。

思杰SIA平台所需的信息:

- Citrix SIA CloudGateway节点IP是网关集群的一部分

- Citrix SIA代理通过端口443连接到网关节点。我们的旁路自定义应用程序配置确保代理流量通过Internet服务发送,并从IPsec隧道绕过。

- Citrix SIA Reporter节点IP属于节点组管理的一部分。联系报告者以从云连接器(SIA Agent)发送统计数据/报告。

〇橙色节点具有IP的Reporter节点显示在“Public IP”列中,并以不同的图标表示(节点名称前)。

绿色的节点云PoP节点是CSIA网关集群的一部分,其IP显示在“公共IP”列中,并用球形图标表示。CSIA网关集群是两个或多个CSIA网关节点的集合。

注意:

- 在执行PoC时,根据您的帐户检查节点并相应地应用Orchestrator绕过规则。

- 帐户通常都有一个报告节点,但网关节点可以是一个或多个。

- 确保旁路到所有网关节点,以便在旁路期间计算它们(流量可以转到任何CloudGateway节点)。

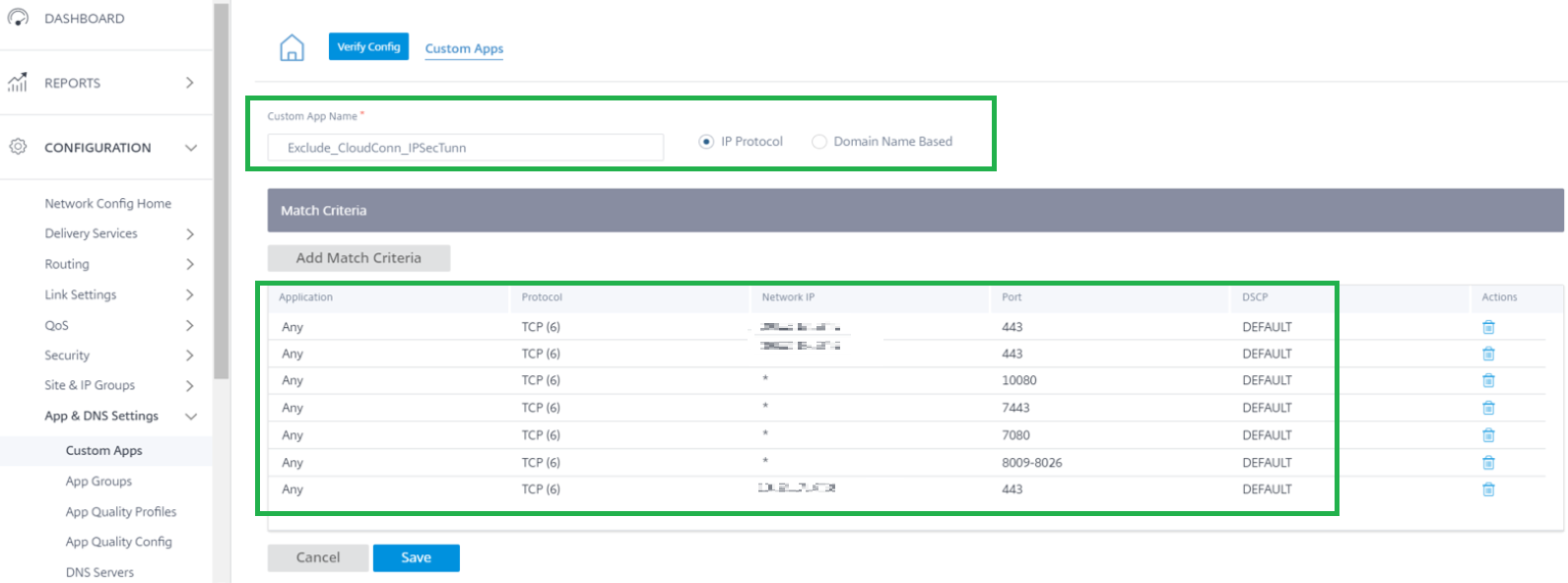

在Orchestrator中创建一个自定义应用程序-“Exclude_CloudConn_IPsecTunn”

- 使用ip和端口创建以下条目

- ip将是端口为443的Citrix SIA Reporter云节点和Gateway云节点ip

- 将有明确的基于端口的条目,Citrix SIA代理将使用该条目进行注册、流量处理和报告。

编排器-互联网服务成本

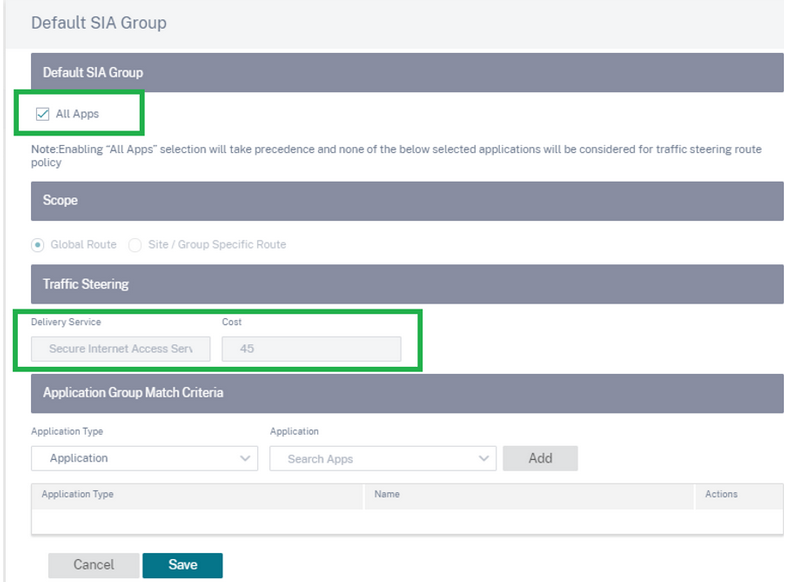

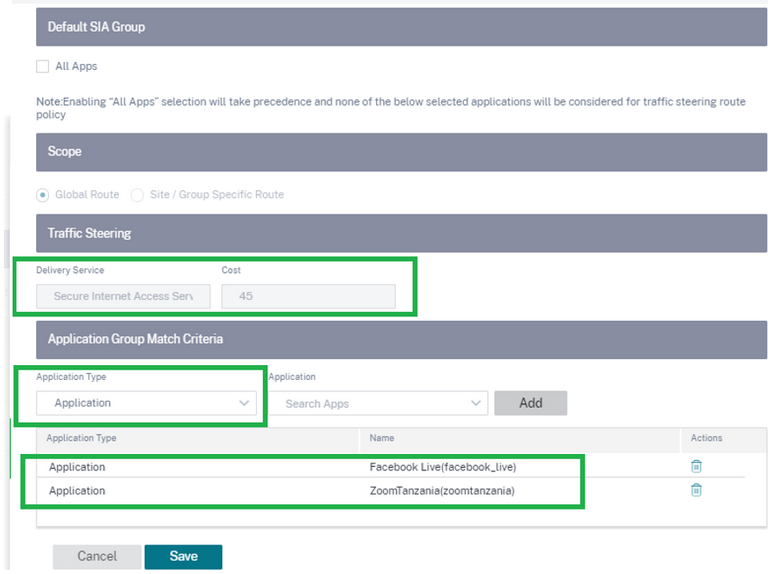

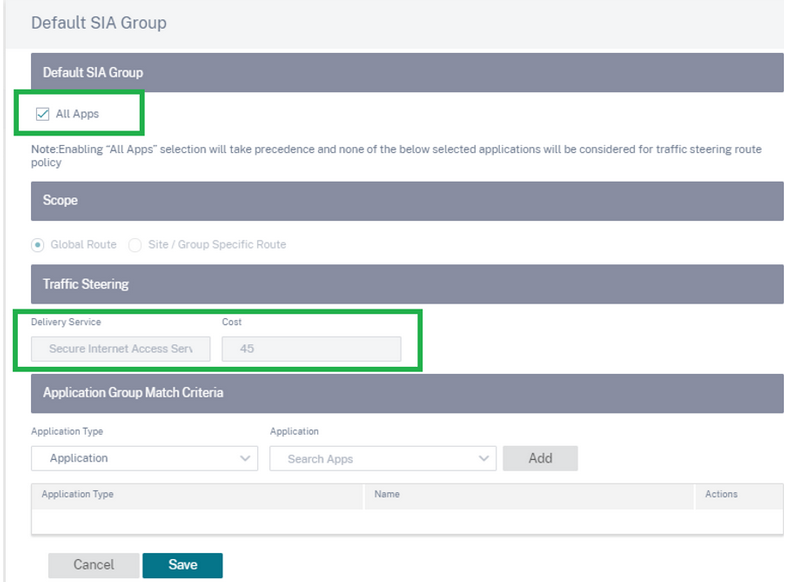

管理员在创建Citrix安全上网服务时,可以使用缺省的SIA组来选择IPsec隧道中需要引导的流量。

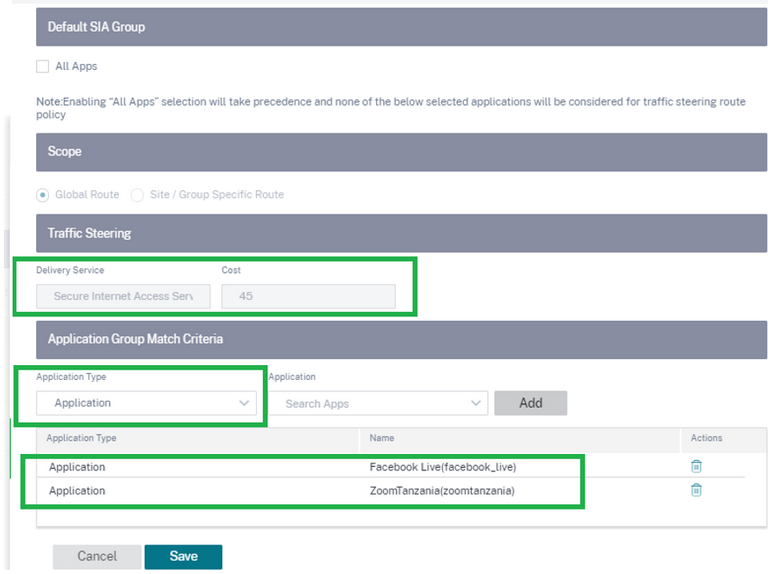

管理员可以将“所有应用程序”或特定应用程序路由通过IPsec隧道作为Citrix SIA服务的一部分。

- 路由所有的应用程序通过Citrix SIA服务在协调器下SIA服务默认SIA组

- 在SIA服务默认SIA组下,通过编排器中的Citrix SIA服务路由特定的app

注意:如果选择了特定的应用,则只会创建以Citrix SIA为服务类型引导通过IPsec隧道的特定应用路由。Citrix SIA服务默认为INTRANET类型服务。

重要的建议,当使用思杰SIA服务的所有应用程序路由与互联网服务如果管理员选择“ALL APPS”通过Citrix SIA路由,则使用Citrix SIA服务创建的默认路由0.0.0.0/0,默认成本为45。

针对特定用例,在SD-WAN上存在或创建了Internet服务。例如,Internet服务分离与CSIA代理相关的流量,Internet服务分离协调器流量,或者在某些场景中已经存在Internet服务的棕地部署。在使用Internet服务创建SIA服务时(为了正确路由)请注意这一点。

一般建议:

建议1:如果CSIA服务与互联网服务一起用于所有应用程序,则创建特定的自定义应用程序或使用带有特定应用程序的DPI引擎,以便通过互联网服务进行引导。

建议2:如果要将CSIA服务用于某些应用程序,并将Internet服务作为Internet的默认服务,请确保为Citrix SIA服务选择特定的应用程序。

如果选择“所有应用程式”经由CSIA及互联网服务传送,你可能会遇到的问题及如何克服:

由于按照设计,Internet服务成本为5,CSIA服务成本为45,所以所有流量都倾向于通过Internet服务而不是CISA服务路由。因此,当Internet和CSIA服务在部署中共存时,最好了解路由。

使用前面两个建议中的一个。或者您可以将互联网服务费用修改为“50”,这样CSIA服务更受欢迎(费用为45)。

思杰SD-WAN 110/210配置

假设:假设编排器已经配置了MCN。

编排器站点配置

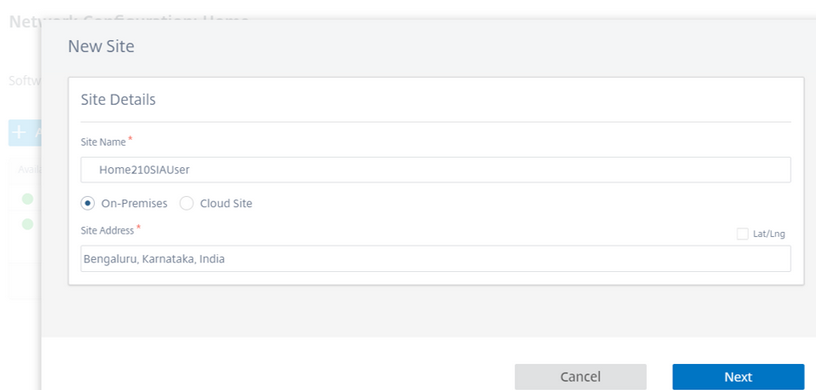

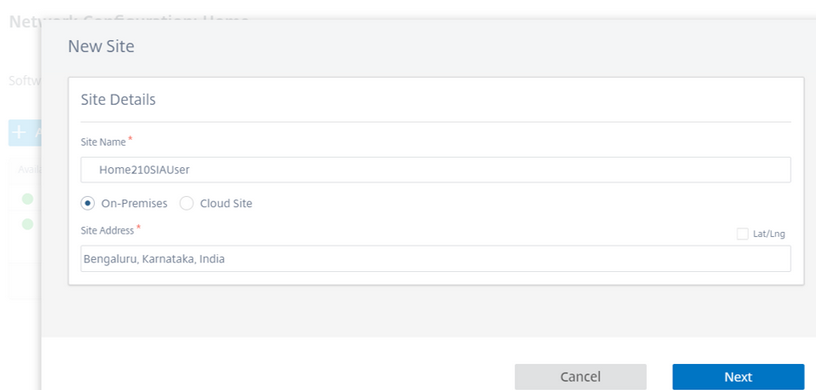

- 在Orchestrator中创建一个站点并提供:

- 网站的名字

- 选择本地

- 提供站点地址(PoC完成的位置)

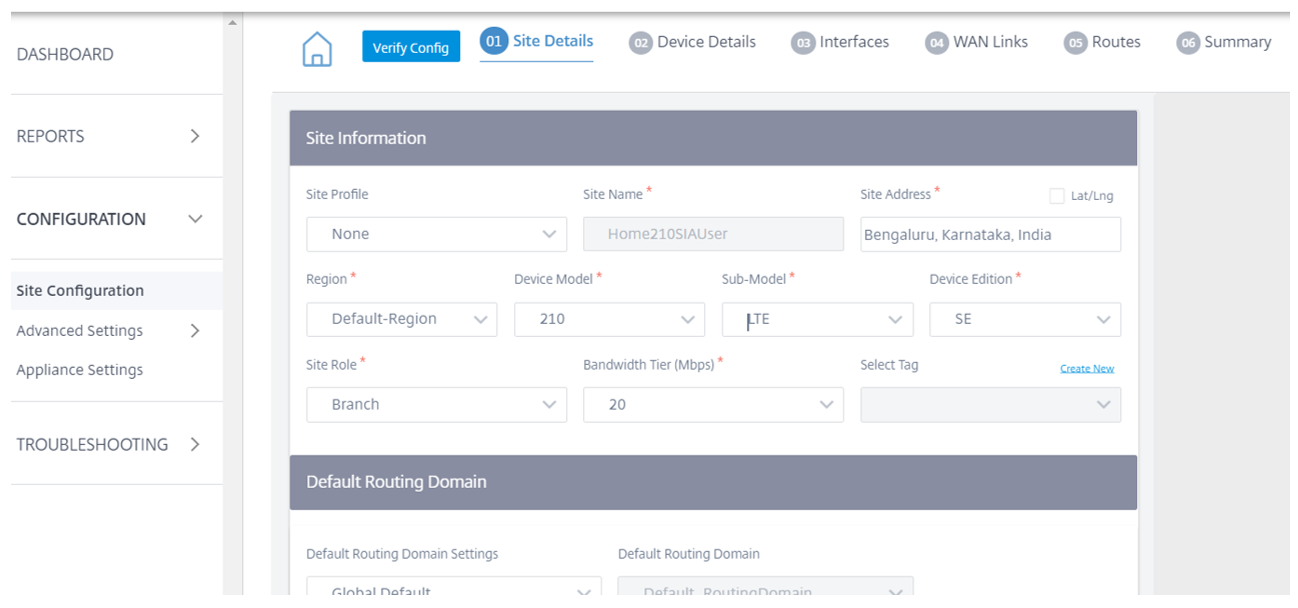

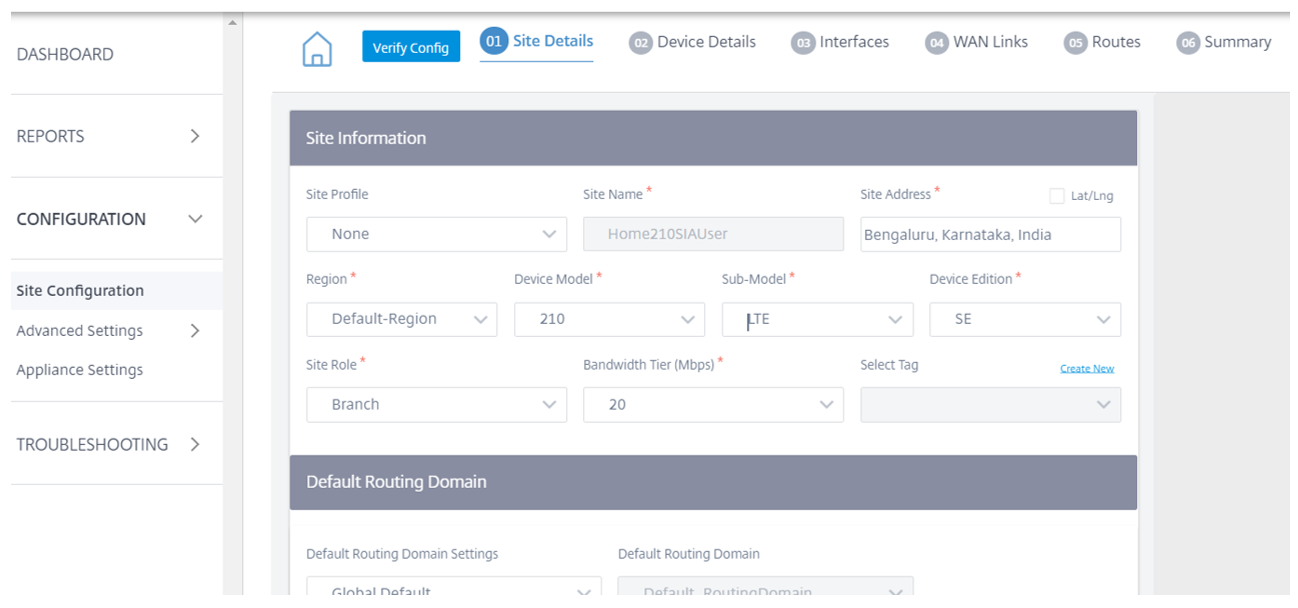

- 为添加的新站点输入必要的详细信息

- 输入设备型号- 210

- 在本指南中,参考设备是210。根据您的设备在PoC中选择适当的

- 进入子模型:LTE

- 输入设备版本:SE

- 输入“站点角色:分支”

输入接口详细信息定义LAN/WAN接口。

对于这个PoC指南演示:

- 部署模式类型:网关模式

- 接口—1个LAN接口和2个WAN接口

- WAN链路- 2条(1条静态IP和1条基于DHCP)

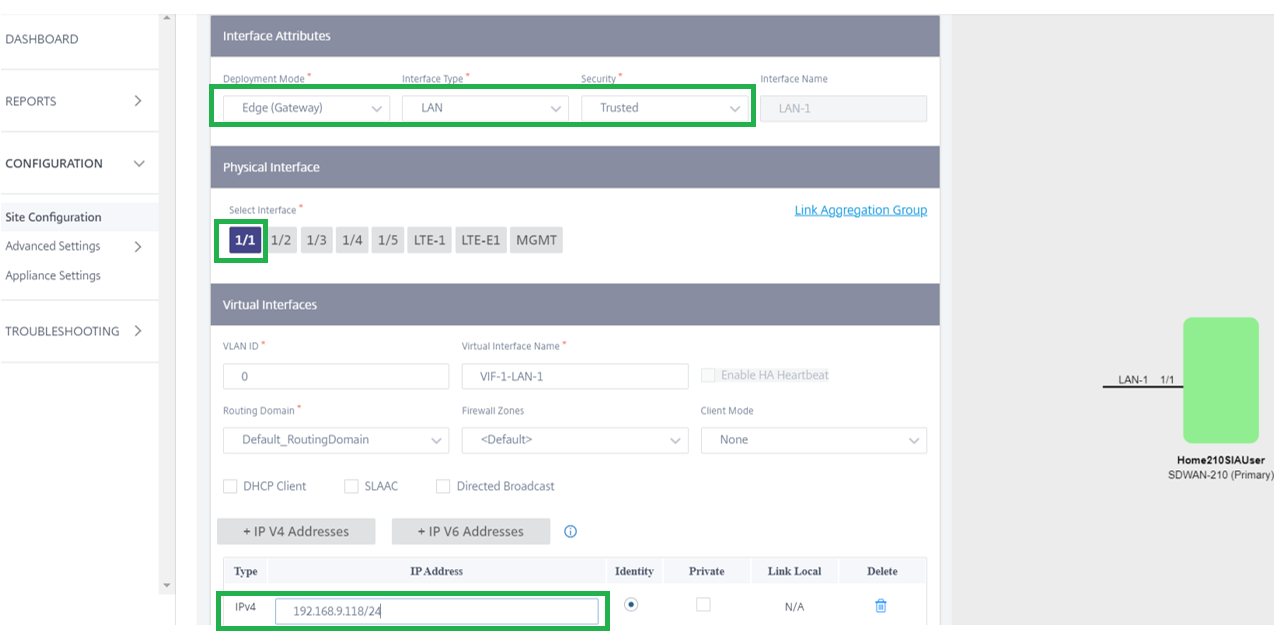

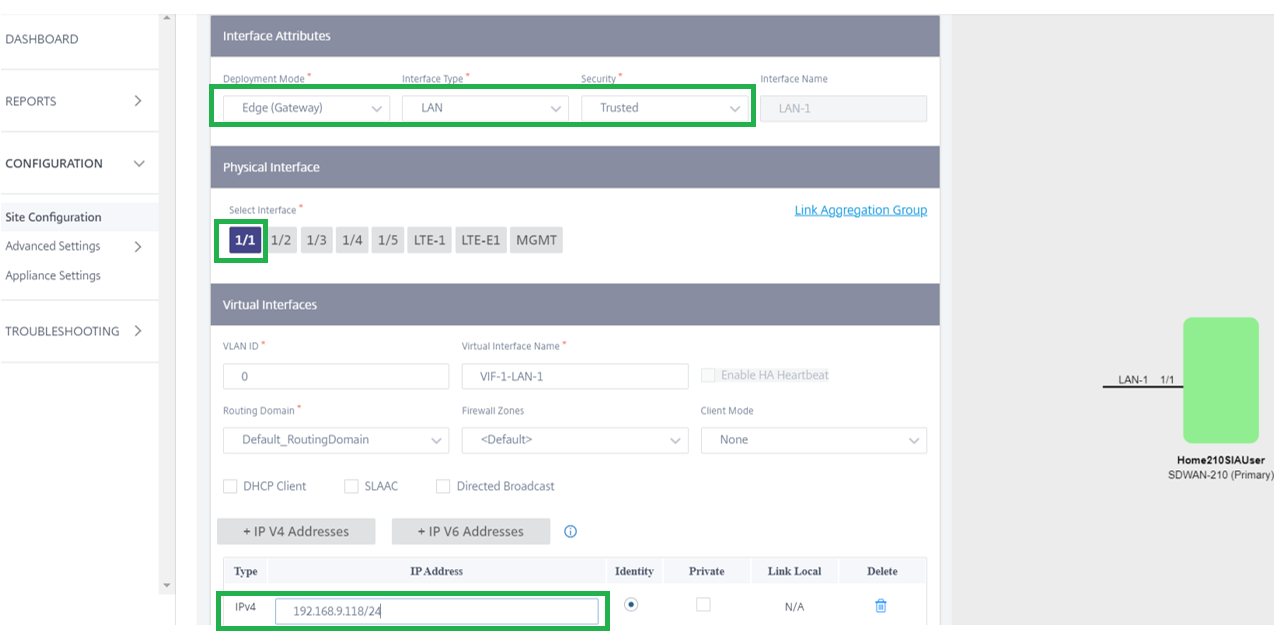

局域网接口定义

- 选择“部署模式”为“边缘(网关)”

- 选择“接口类型”为“局域网”,“安全性”为“可信”

- 选择1/1作为局域网接口

- 输入LAN IP为192.168.9.118

- 应用完成并保存

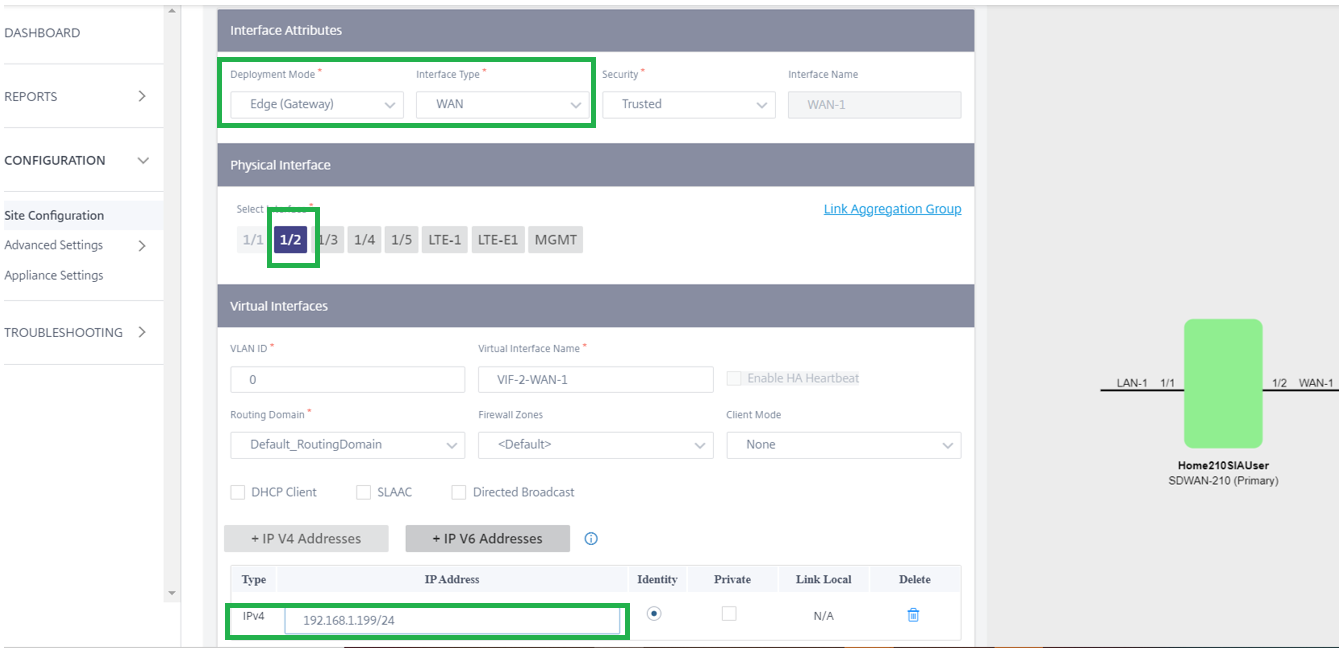

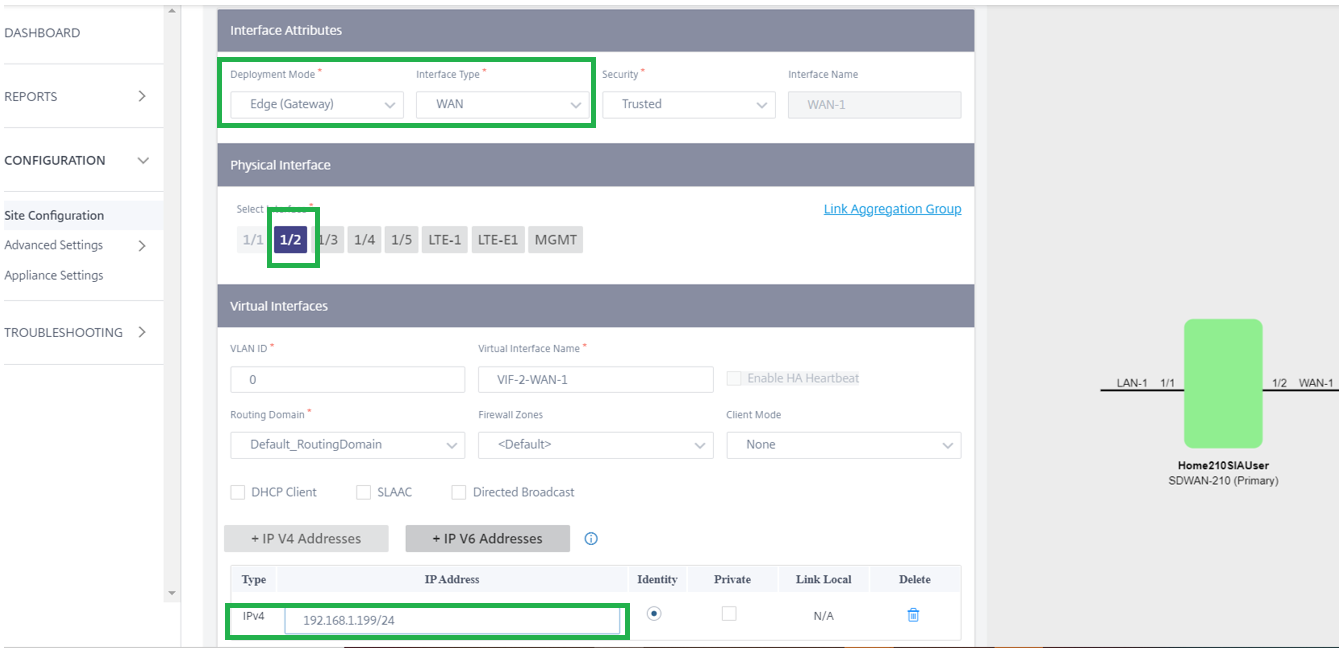

广域网链路1 -接口定义

- 选择“部署模式”为“边缘(网关)”

- 选择“接口类型”为“WAN”,“安全性”为“可信”

- 选择1/2作为广域网接口

- 输入WAN IP为192.168.1.199

- 应用完成并保存

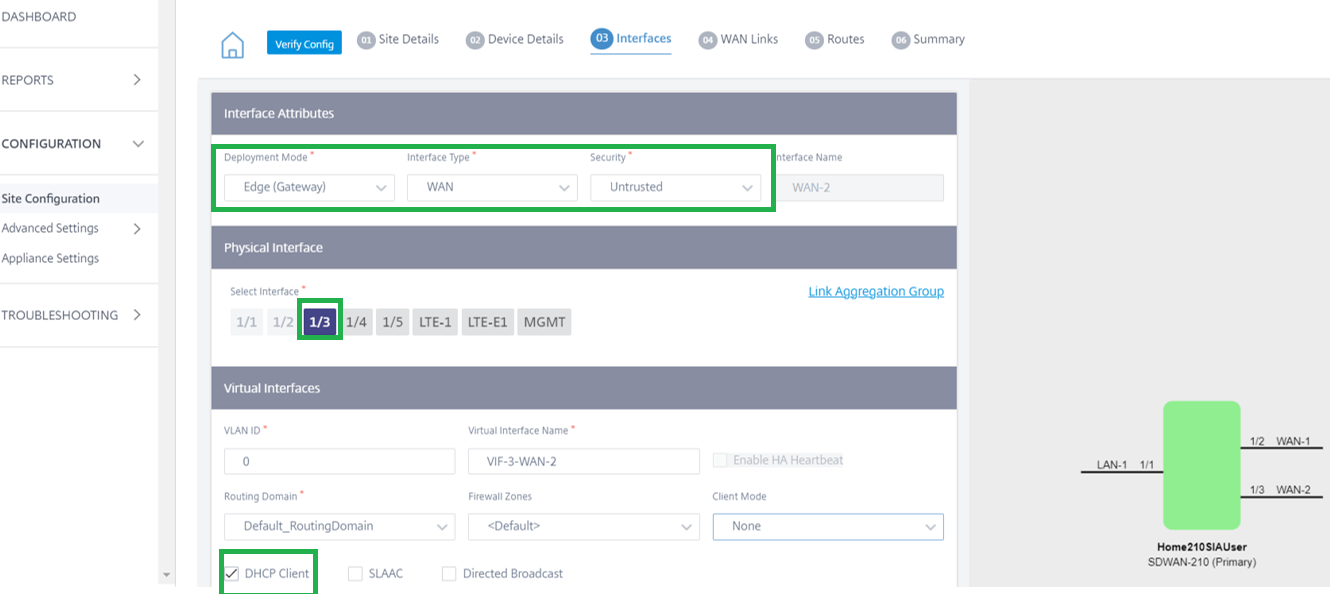

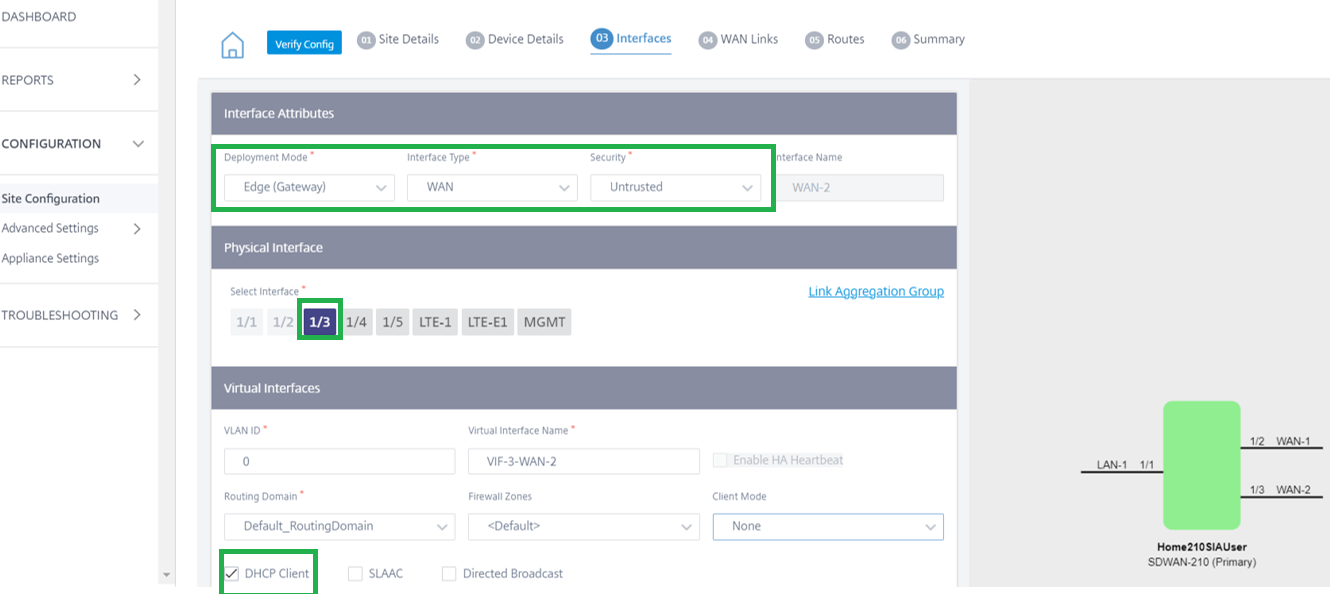

广域网链路2 -接口定义

- 选择“部署模式”为“边缘(网关)”

- 选择“接口类型”为“WAN”,“安全性”为“可信”

- 选择1/3作为广域网接口

- 选择DHCP客户端,广域网链路自动寻址

- 应用完成并保存

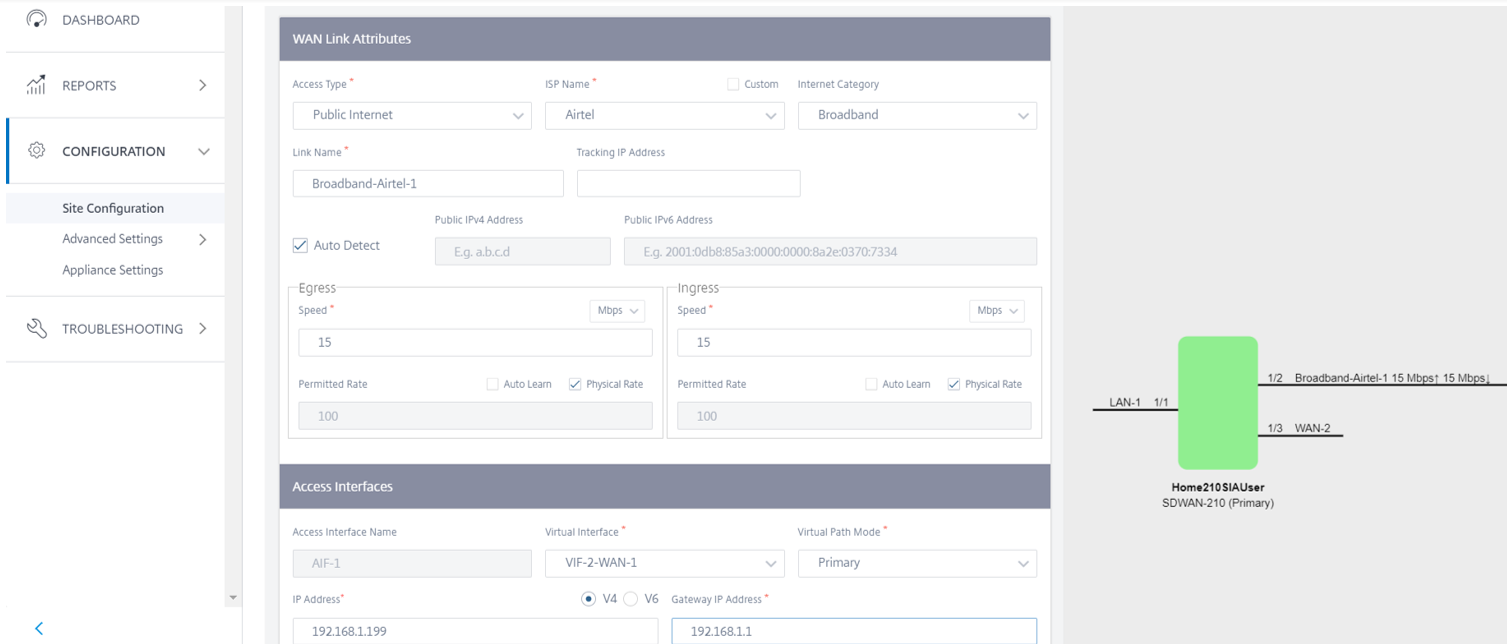

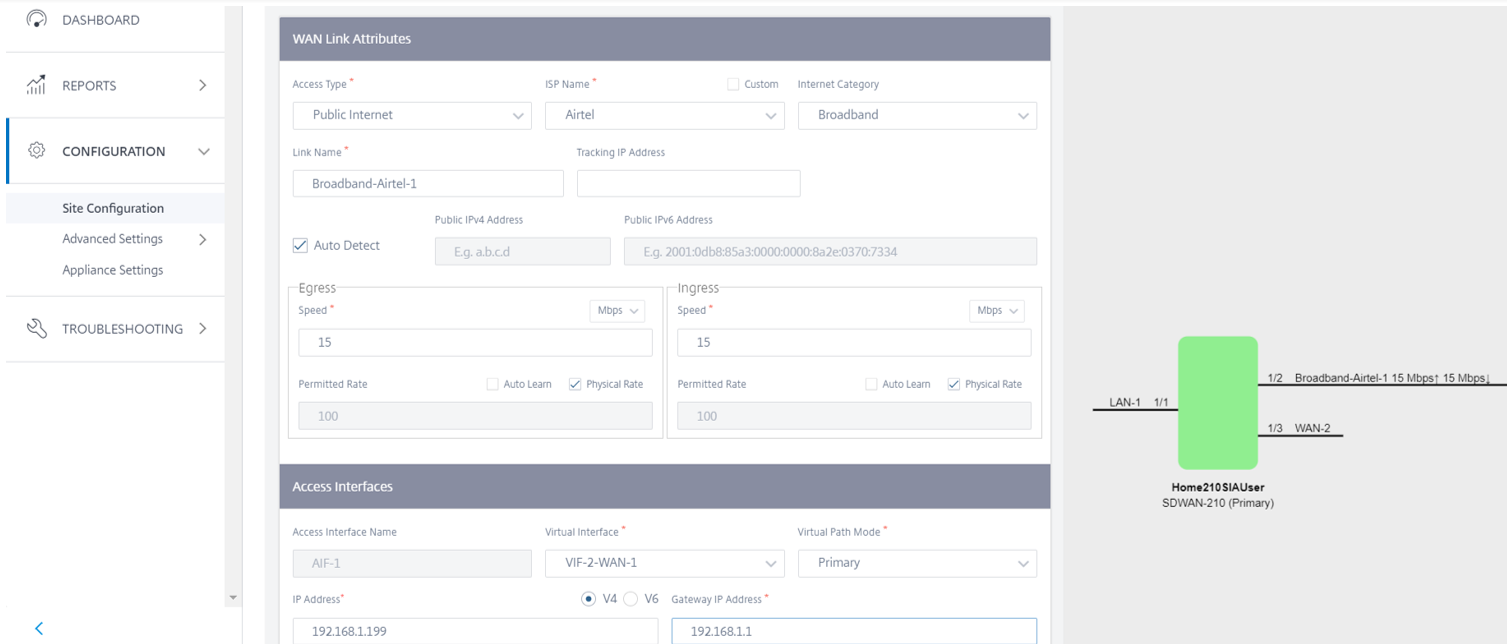

广域网链路1 -访问接口定义

- 选择访问类型为“公共Internet”

- 选择自动检测

- 输入适当的速度(基于可用的PoC链接)

- 15mbps上传/下载

- 选择WAN1接口并提供网关(自动填充访问接口IP)

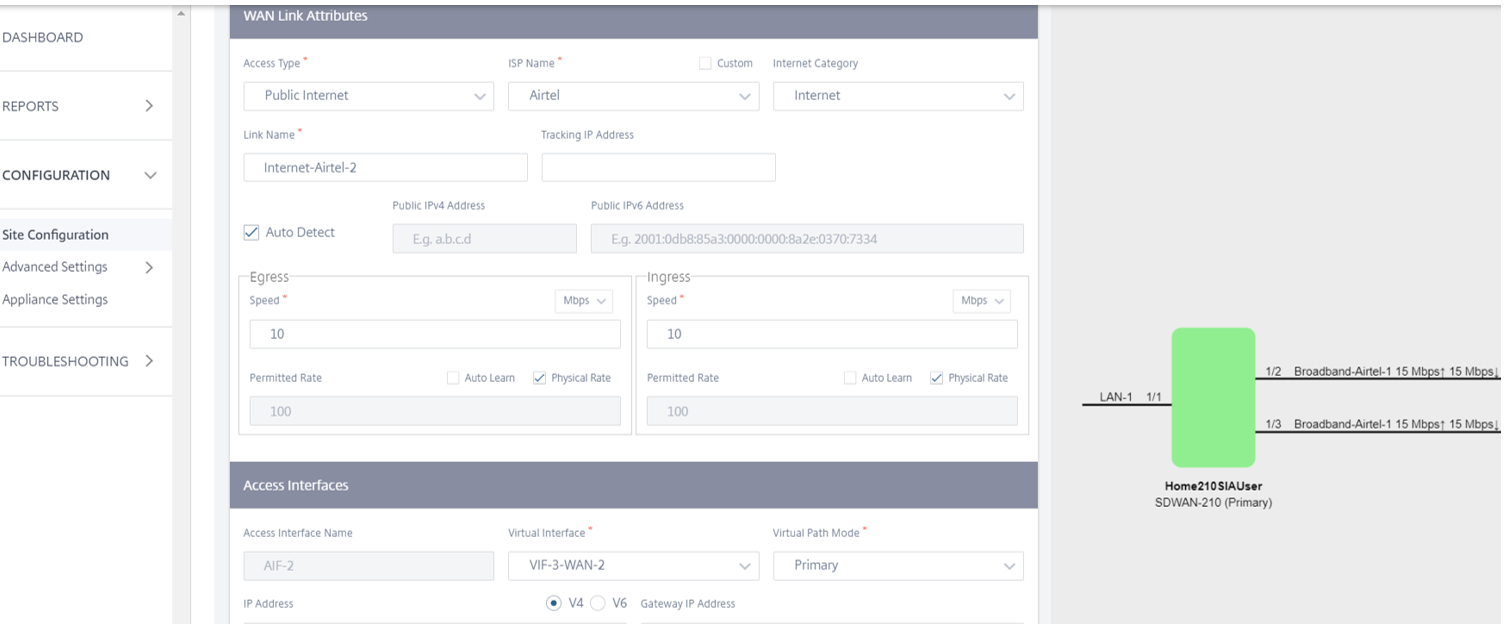

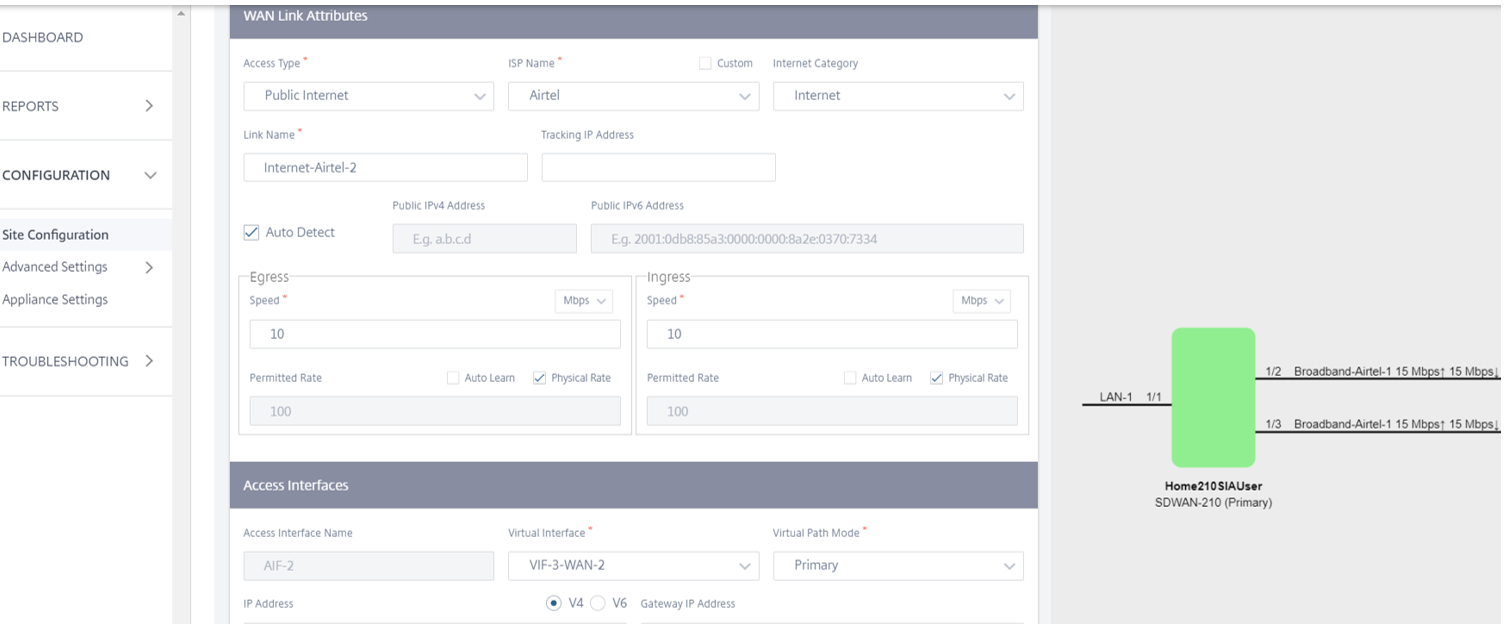

广域网链路2 -访问接口定义

- 选择访问类型为“公共Internet”

- 选择自动检测

- 输入适当的速度(基于可用的PoC链接)

- 10mbps上传/下载

- 选择WAN2接口,Access接口将自动填充(因为它是DHCP链路)。

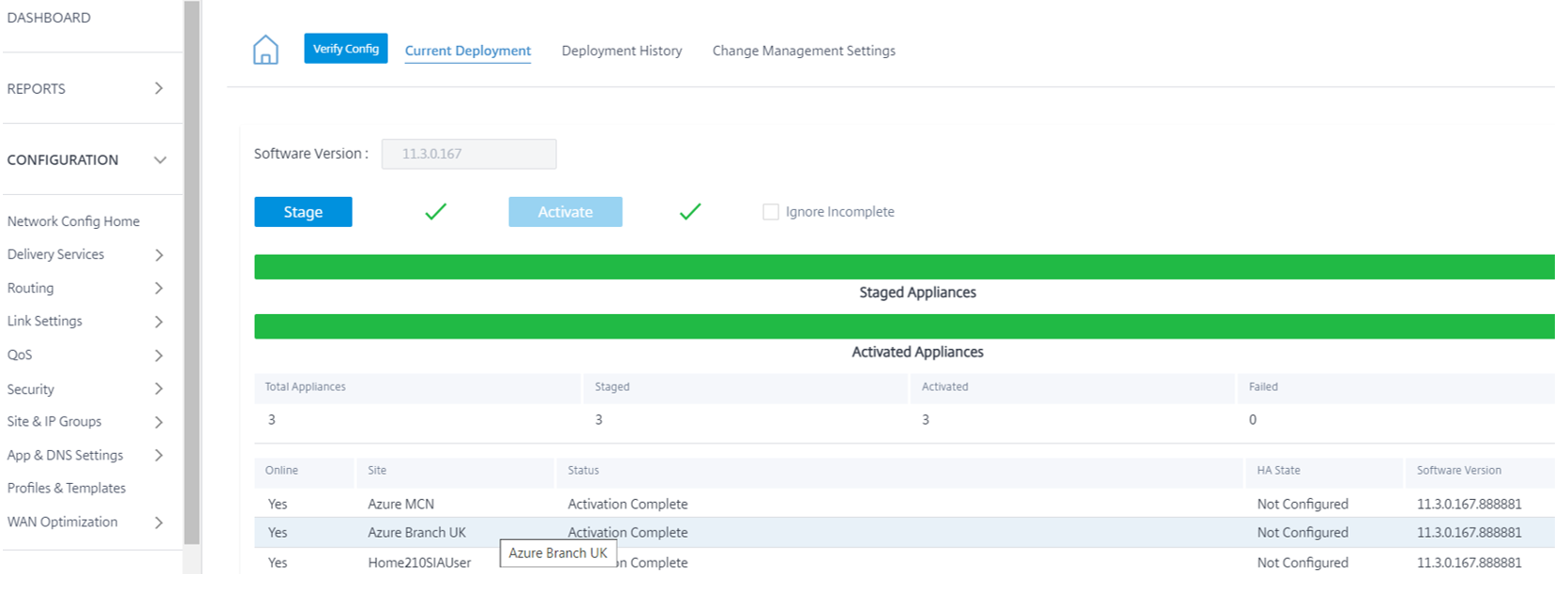

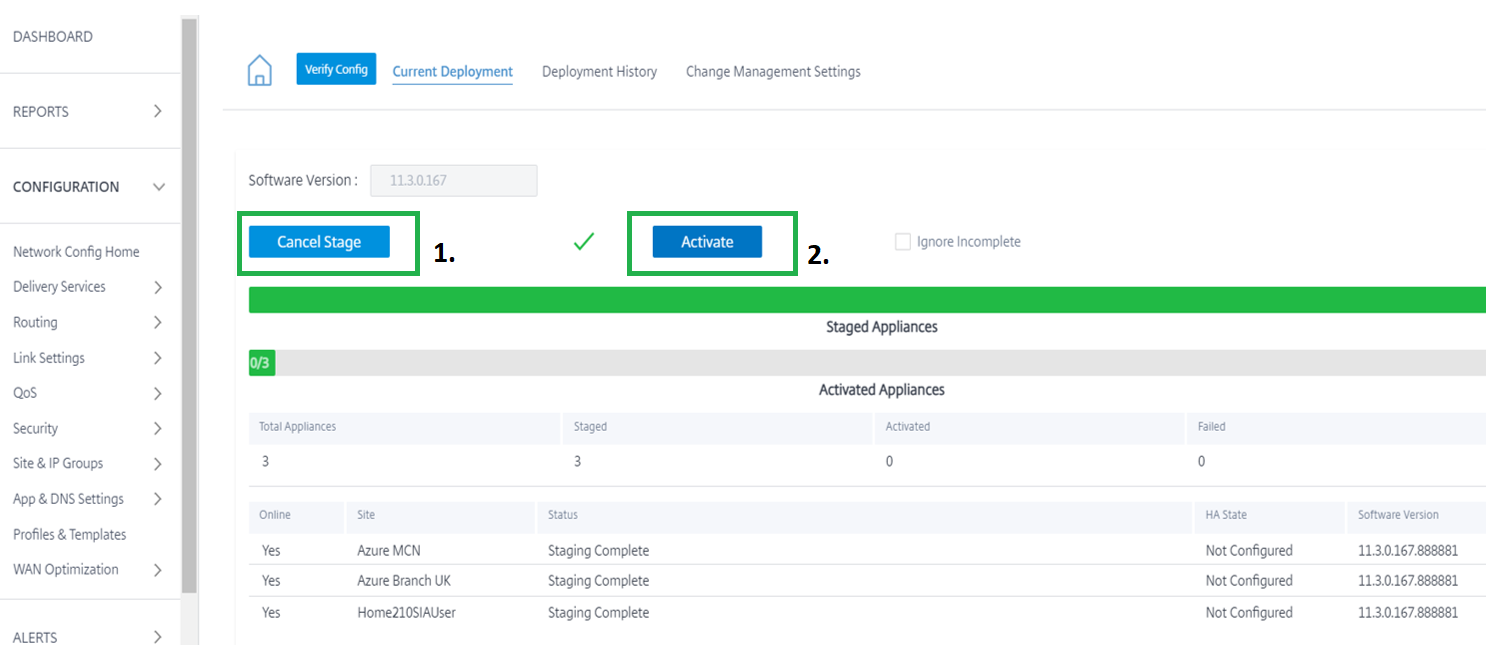

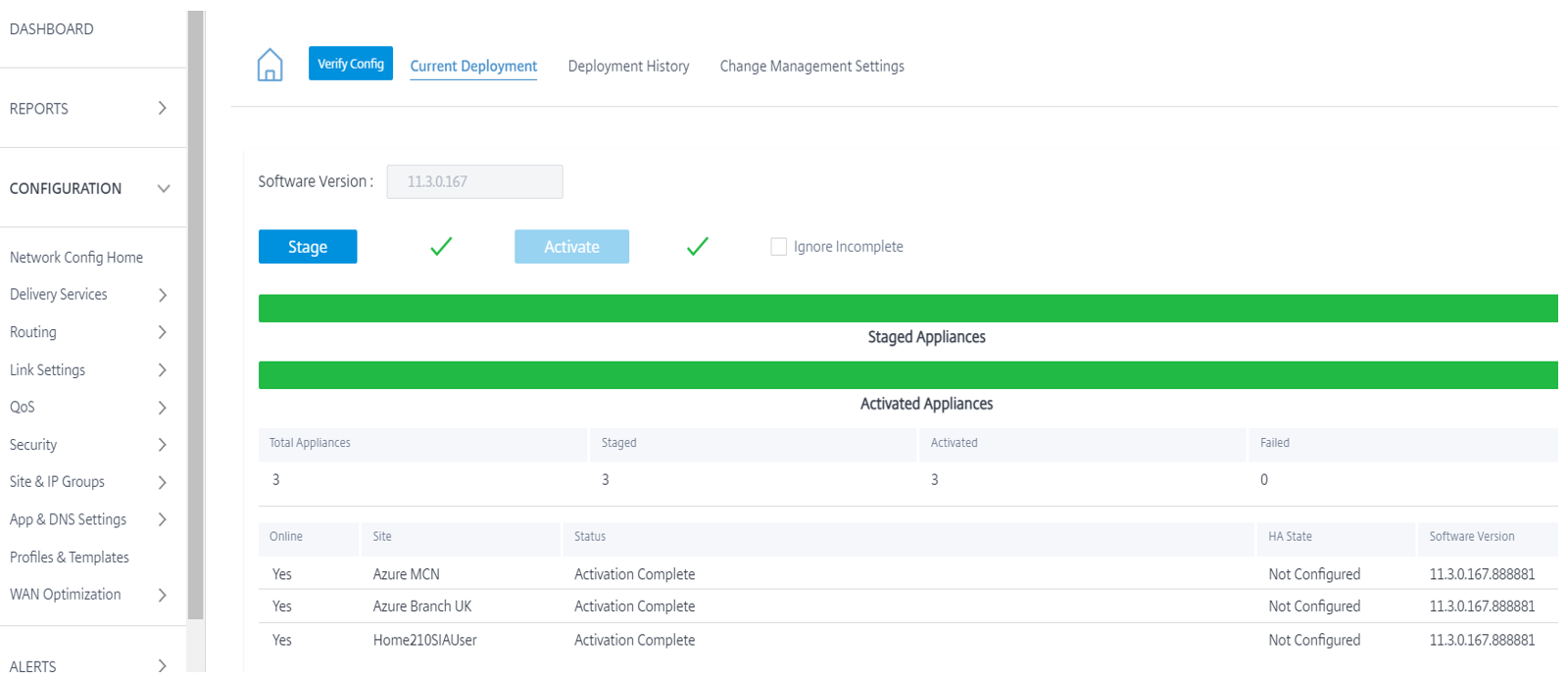

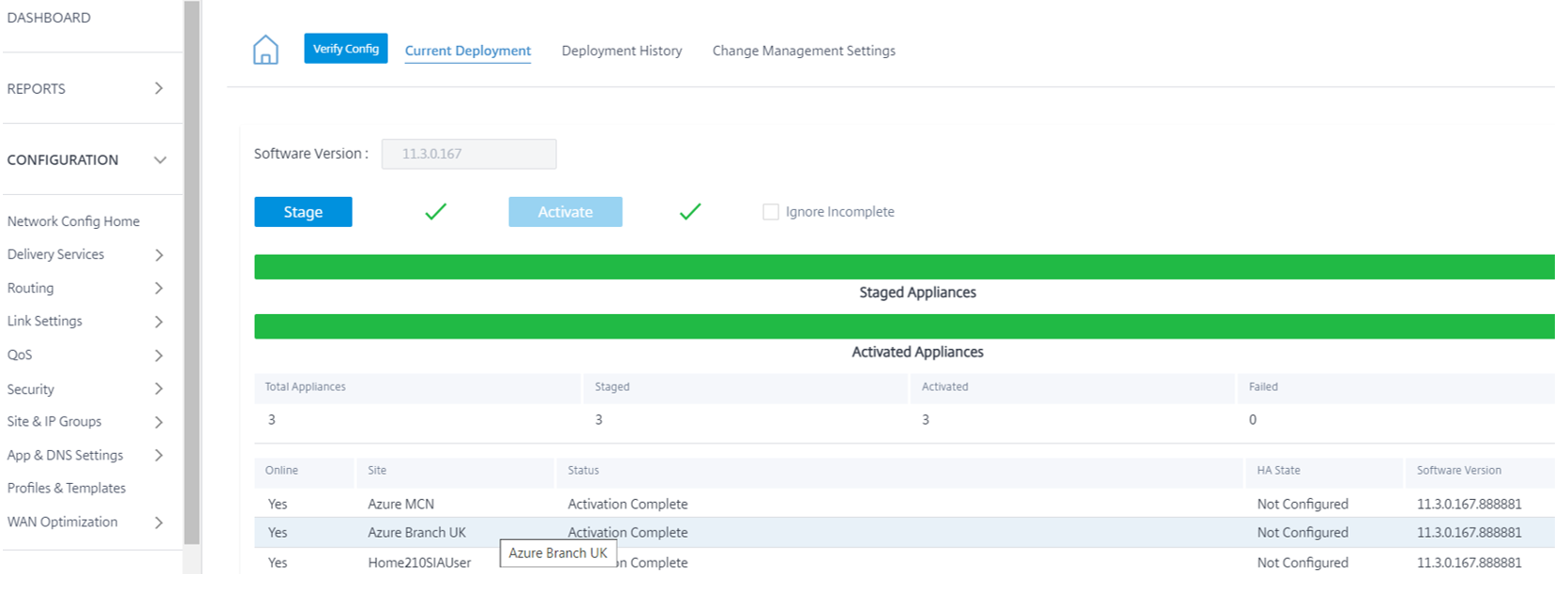

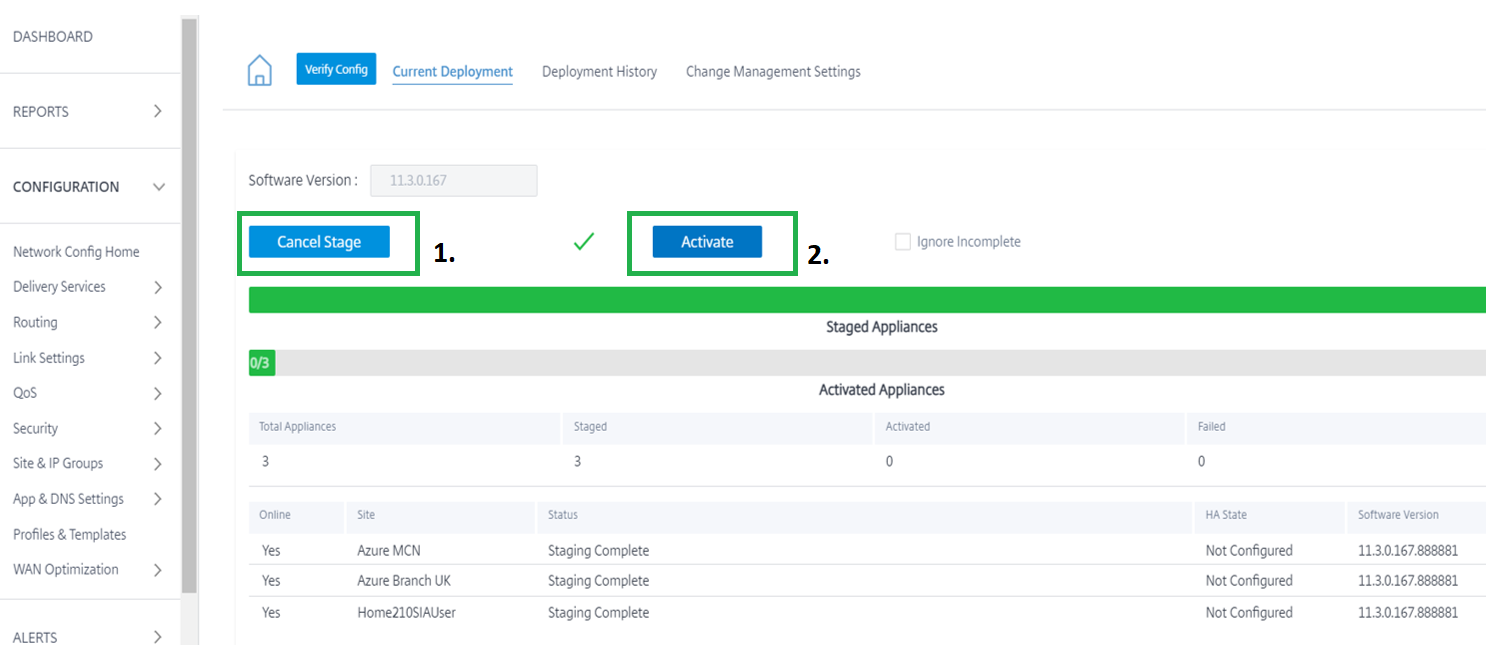

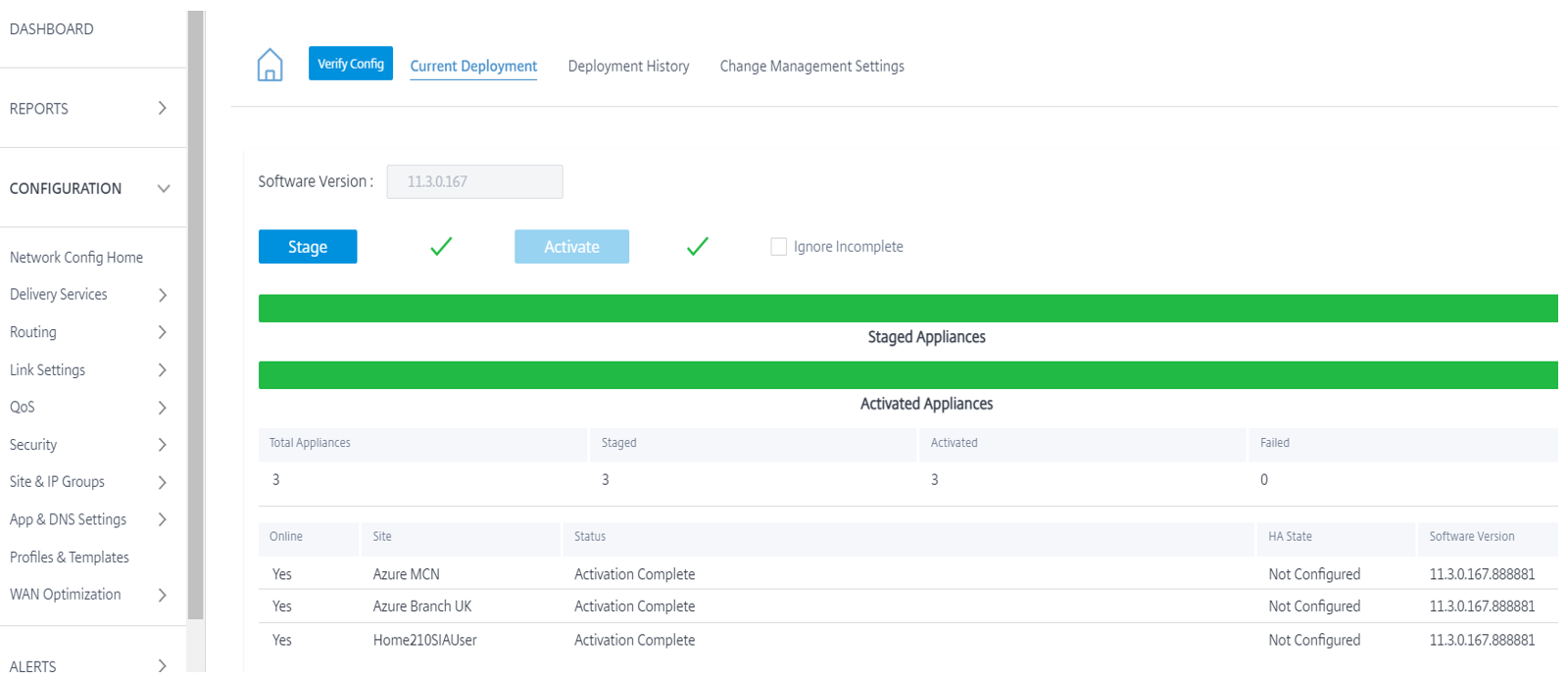

部署配置/软件以启动变更管理和激活

- 单击“部署配置软件”

- 单击Stage并允许暂存完成

- 单击Activate并允许激活完成

Citrix SD-WAN IPsec隧道

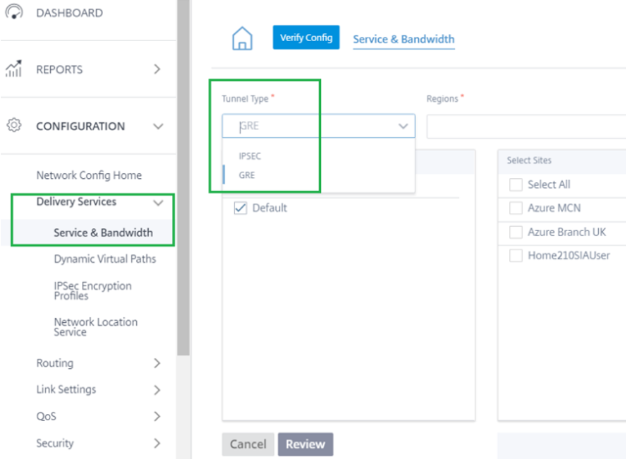

创建SIA服务

进入所有站点->交付服务->安全互联网接入服务

调整全局安全上网业务的发放,重新调整整体Internet链路的发放

注意:在全局级别,如果没有SIA服务的配置值,SIA站点自动IPsec配置将失败

- 在Internet链接上为安全Internet访问服务提供一些配置百分比:对于本演示,我们给出30%

最佳实践建议:没有此百分比配置,站点配置将失败。因此,建议我们在为SIA服务创建站点之前提供百分比

- 单击齿轮图标,为Citrix SIA服务添加新站点

注意:在内部创建SIA服务会创建一个自动的INTRANET服务,该服务具有在SIA站点配置期间选择的路由域和保留到INTRANET服务的路由(自动忽略广域网链路状态旋钮)。

创建SIA服务

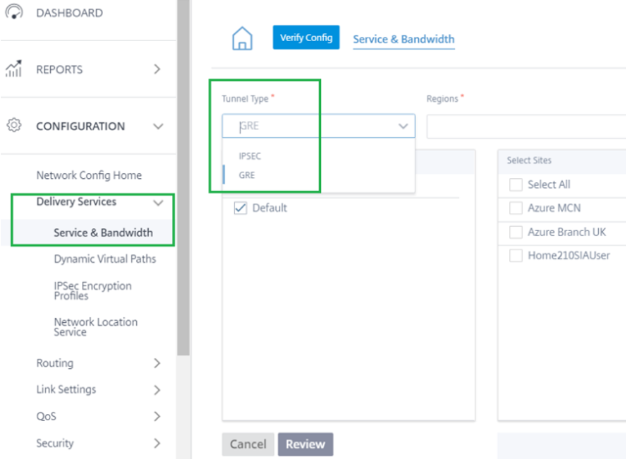

- 点击“+ site”按钮添加站点

- 添加新站点后,请配置以下部分。

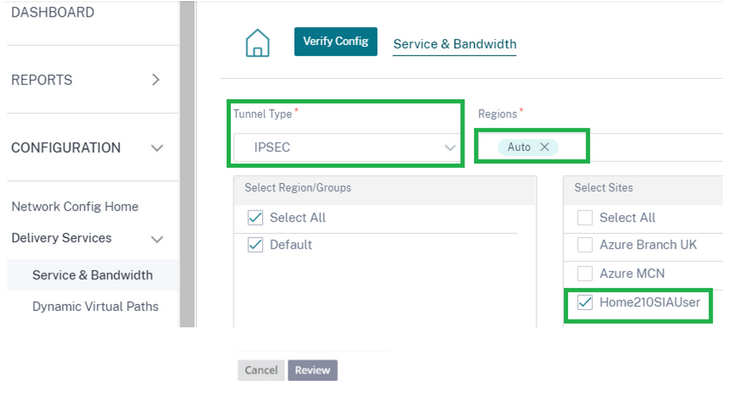

- 选择隧道类型为IPsec。

支持使用Citrix SIA云节点创建IPsec隧道。在PoC中,我们在Citrix SD-WAN和Citrix SIA之间使用IPsec隧道自动配置

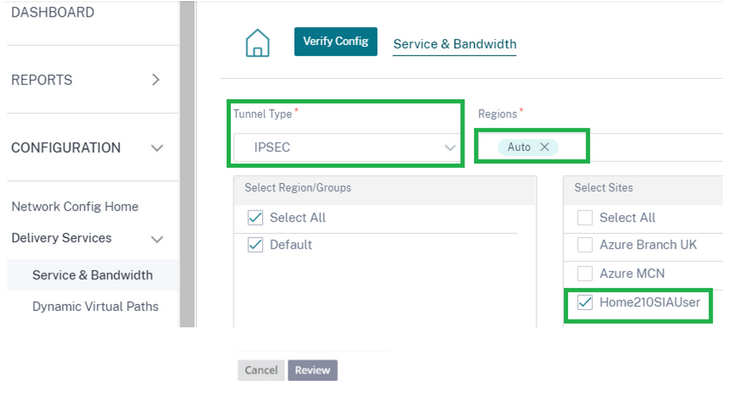

流行的选择

- 选择AUTO将为IPsec隧道选择最近的2个PoP(基于在Orchestrator中创建的站点的地理位置)

- 最多选择2个pop来创建到两个不同的pop的冗余ACTIVE-STANDBY隧道

注意:确保在Orchestrator中提供分支的正确位置,以便完成最近的PoP选择。

- 选择必须从SD-WAN站点自动配置到SIA Cloud PoP的站点

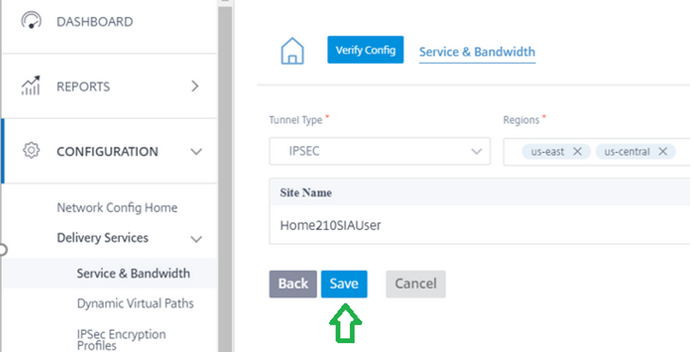

点击“检查”

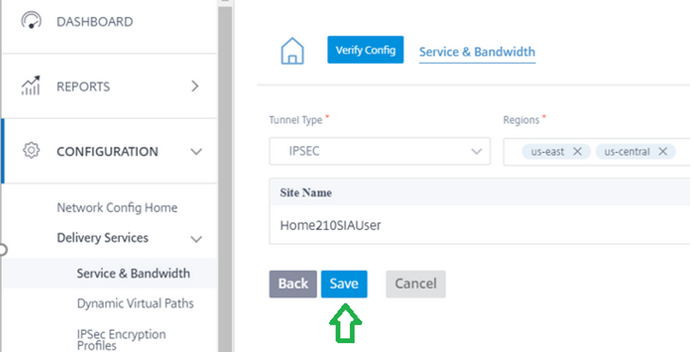

点击“保存”

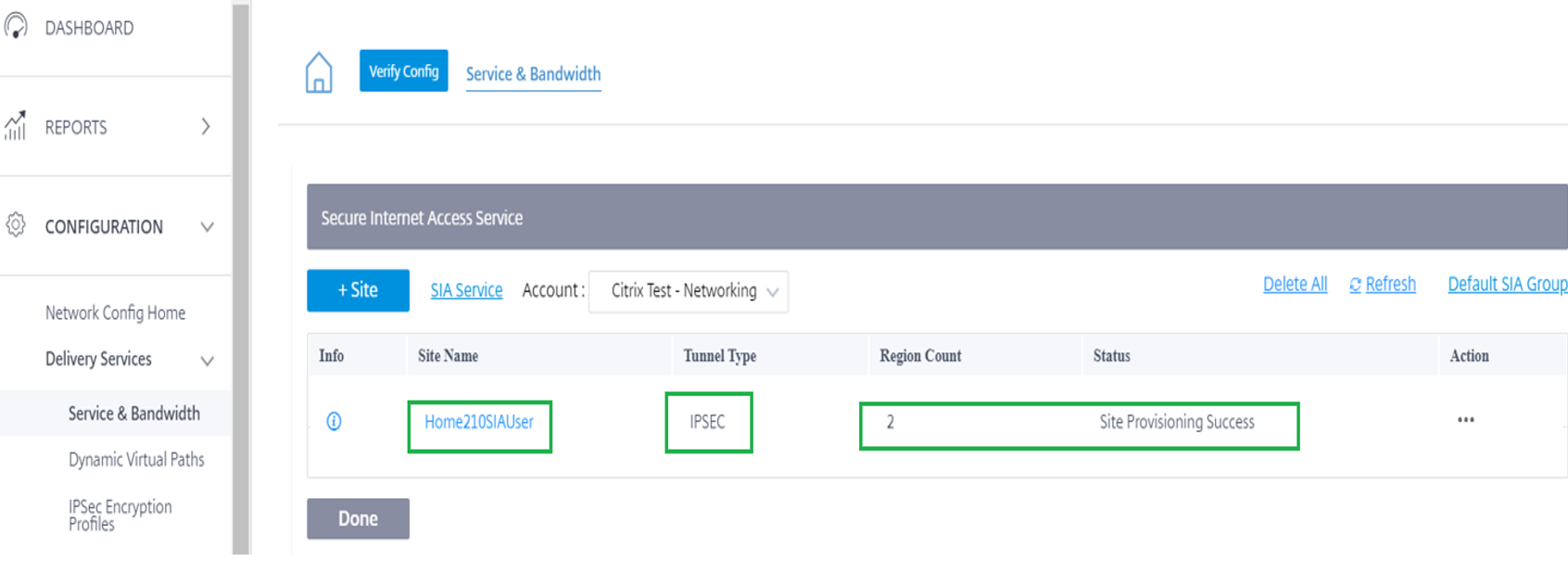

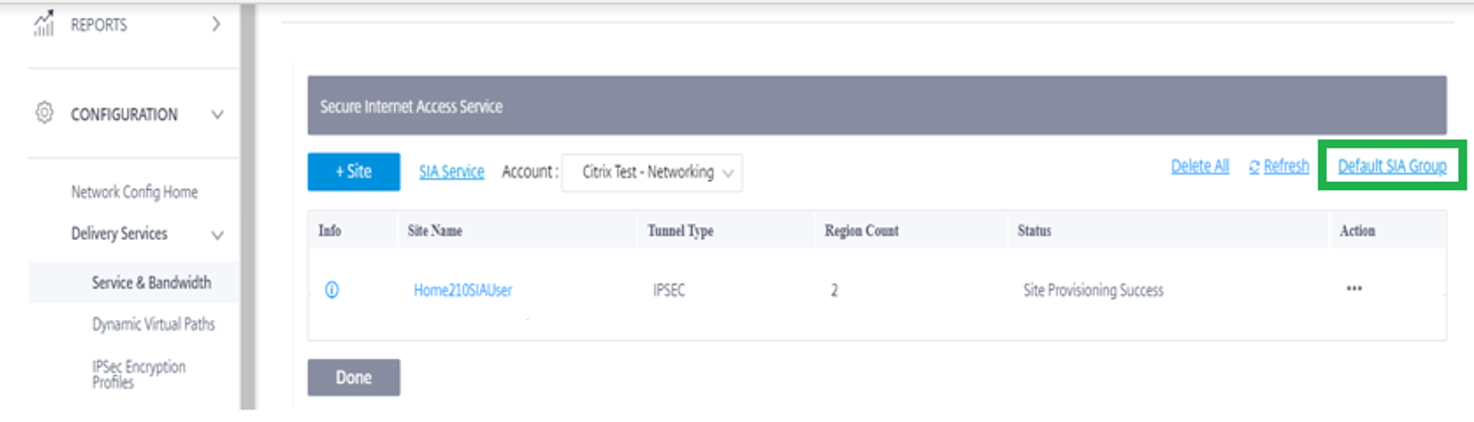

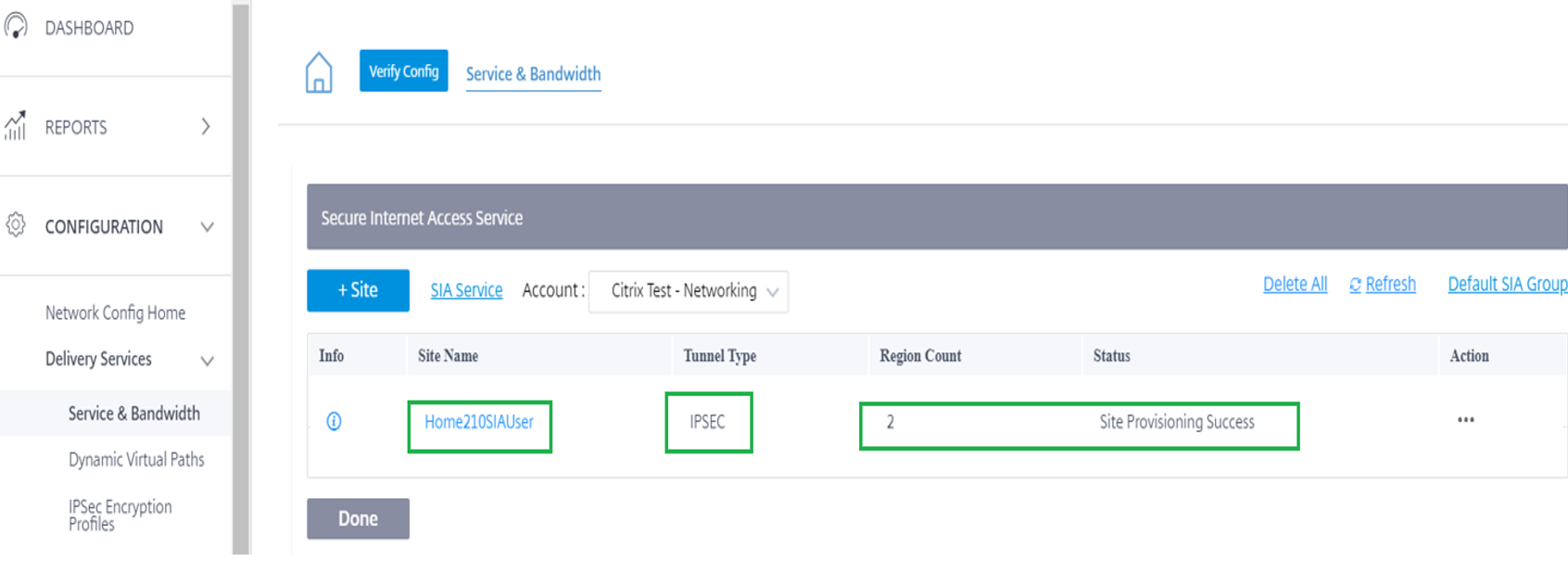

验证业务发放

- 添加站点后,如果在交付服务部分中提供了服务供应,则站点供应成功。

- 验证隧道类型为:IPsec

- 区域数:2(如果您的帐户中有2个或更多可用的pop。如果您的帐户只有1个PoP,那么您在Orchestrator中的Citrix SIA配置期间只能看到1个PoP。

状态:站点发放成功

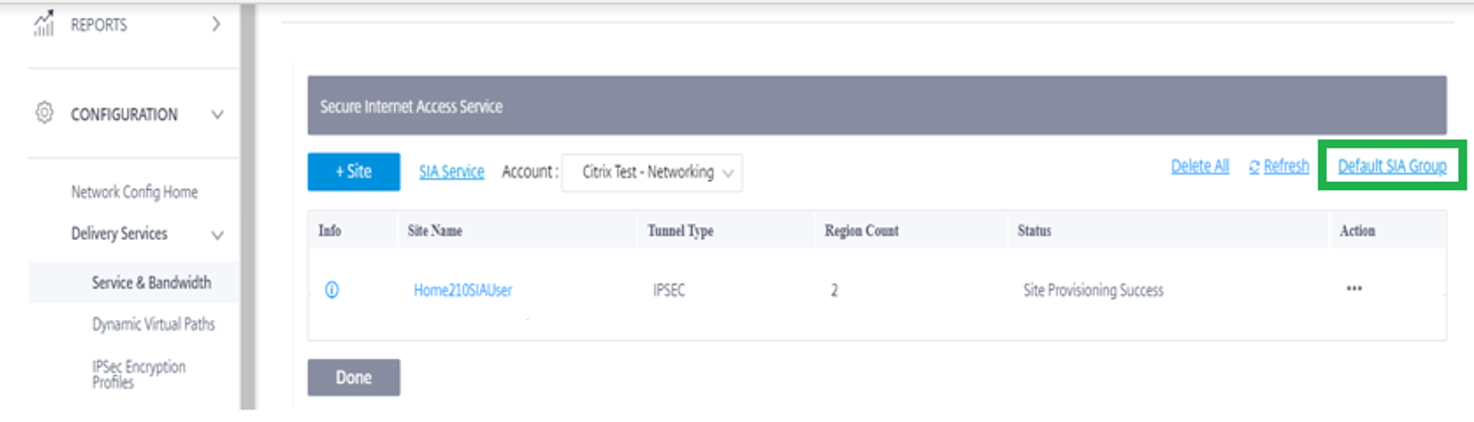

驾驶交通

点击“默认SIA组”

路由“所有应用程序”通过思杰SIA服务-如果所有Internet流量都要通过Citrix SIA IPsec隧道。在本例中,通过Citrix SIA服务创建默认的0.0.0.0/0

应用/自定义应用/组特定-如果只有特定的应用程序需要通过SIA服务路由。在这种情况下,应用路由是在SD-WAN中创建的

自动化验证

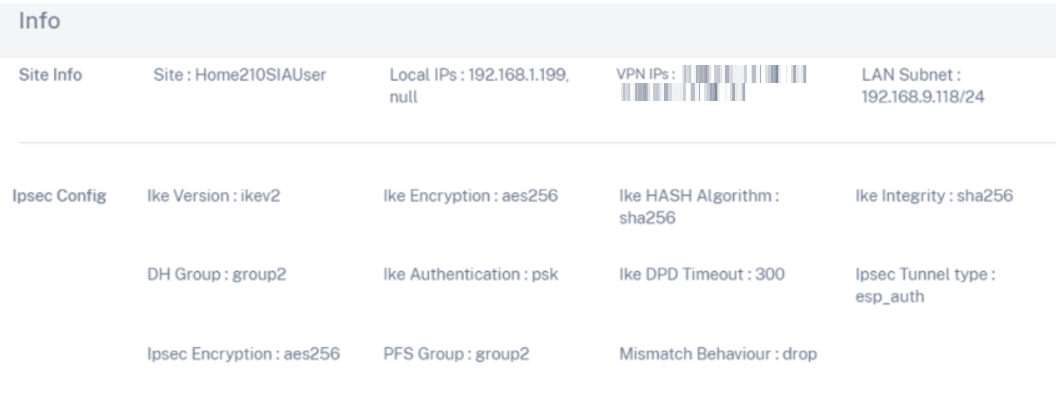

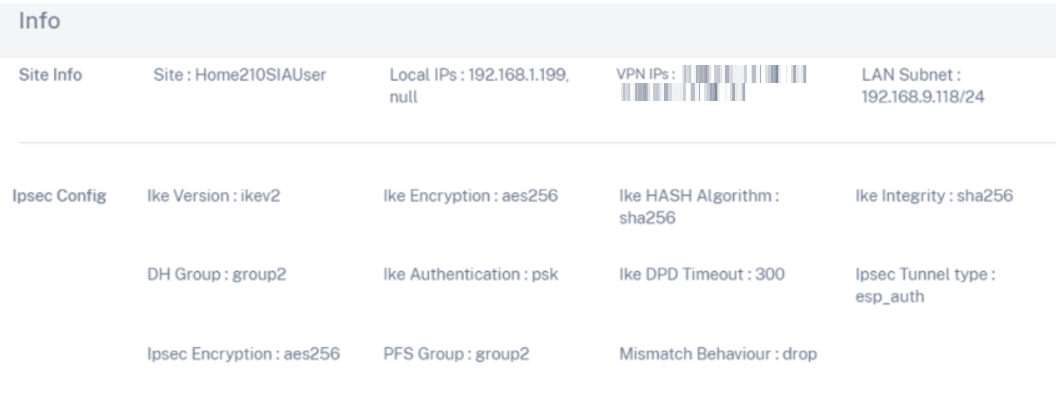

单击Info图标可以了解SD-WAN侧对IPsec隧道自动化的详细信息

注意:一旦发放并保存了Citrix SIA IPsec隧道,Citrix SD-WAN Orchestrator将配置Citrix SIA IPsec隧道,包括隧道端点地址、IKE/IPsec认证和加密设置以及启用Citrix SIA IPsec隧道的WAN链路。

- 在隧道上单击“i”图标,将显示以下一些属性

- 本地IP:列出2条WAN链路的静态WAN IP地址

- 显示对端节点ip—隧道远端端点(在创建隧道时根据站点地理位置自动选择)

- 显示“Local LAN子网”,即SD-WAN LAN接口的Local VIP子网

- 版本为IKEv2

- 加密- AES256

- MD5/Auth HASH - SHA256

- PFS/IKE组- Modp 1024 (Group2)

部署

启动并激活配置,启用Citrix SD-WAN与Citrix SIA云PoP之间建立IPsec隧道

隧道验证

一旦管理员在Orchestrator中添加了SIA站点,就会启动自动隧道配置。API自动化在Citrix SD-WAN和Citrix SIA CloudGateway节点之间创建IPsec隧道。在Citrix SIA这边,为了建立隧道,我们需要两样东西。在“Connect Device to Cloud -> Tunnels ->”下创建IPsec隧道,在“Network -> Local Subnets”下创建本地子网

注:IPsec隧道名称、IKE/IPsec加密和认证设置、IKE Version2、本地和远程ID(包括预共享密钥)由API自动生成,不需要任何人工干预。

本地子网也会自动创建,在SIA云中新创建的隧道会被适当地归属到本地子网中。

注意:

启用的策略(安全组)是“Default”,我们可以在Citrix SIA平台中通过编辑本地子网和选择一组管理选项来更改策略

注意:

- 默认禁用SSL解密功能

- 默认策略为“Default”

- 转到所有站点->网络配置家庭->交付服务->安全互联网接入服务

- 点击信息图标

- 可以通过本端和远端ip验证Tunnel状态

- 隧道状态,包括入、出统计信息

还可以执行命令验证IPsec隧道的状态:

- 特定站点->报表->实时-> IPsec隧道->检索最新数据

验证云IP分配

在Citrix SIA Portal中,转到Home ->节点收集管理->节点组->节点-网关类型的集群

验证IPSEC隧道流量

隧道建立并运行后,验证代理IP使用https://ipchicken.com或https://whatsmyip.com

如果您使用的是Citrix SIA云连接器(SIA Agent)或IPsec隧道(不使用Agent),则代理IP为所使用帐户的Citrix SIA平台提供的云节点之一

PoC用例1 -分支机构中的SIA代理+ Citrix SD-WAN

的必备条件

首先下载并安装具有特定安全组(Windows连接器)的云连接器(SIA代理)。

注意:不能新建安全组,只能修改默认的安全组,修改安全组的名称,以创建安全策略并将安全策略应用到指定的安全组。

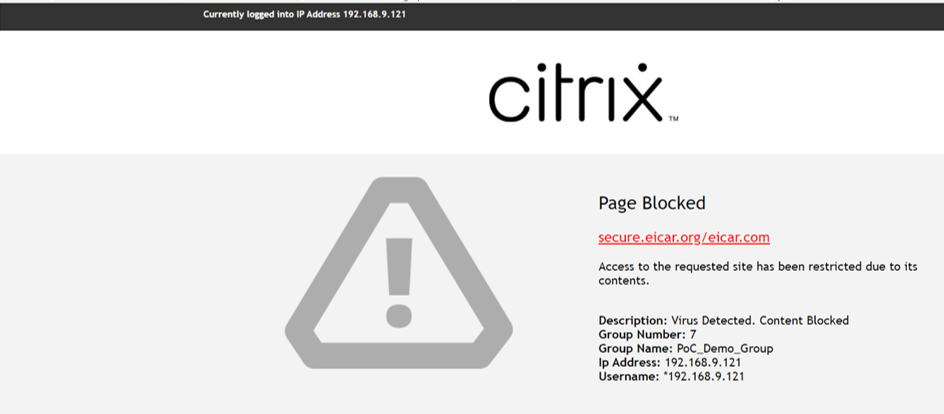

例如,在本例中,我们正在修改组7(未采用,仍然是默认值),并对组名“PoC_Demo_Group”进行更改。

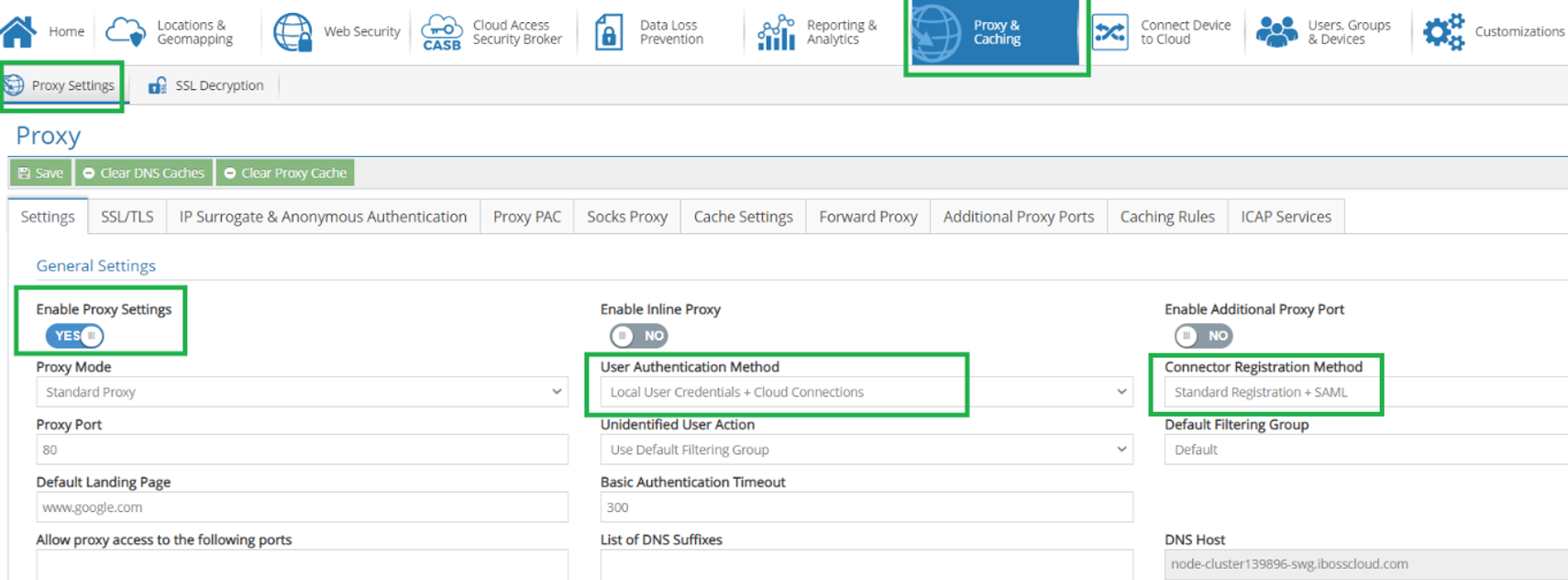

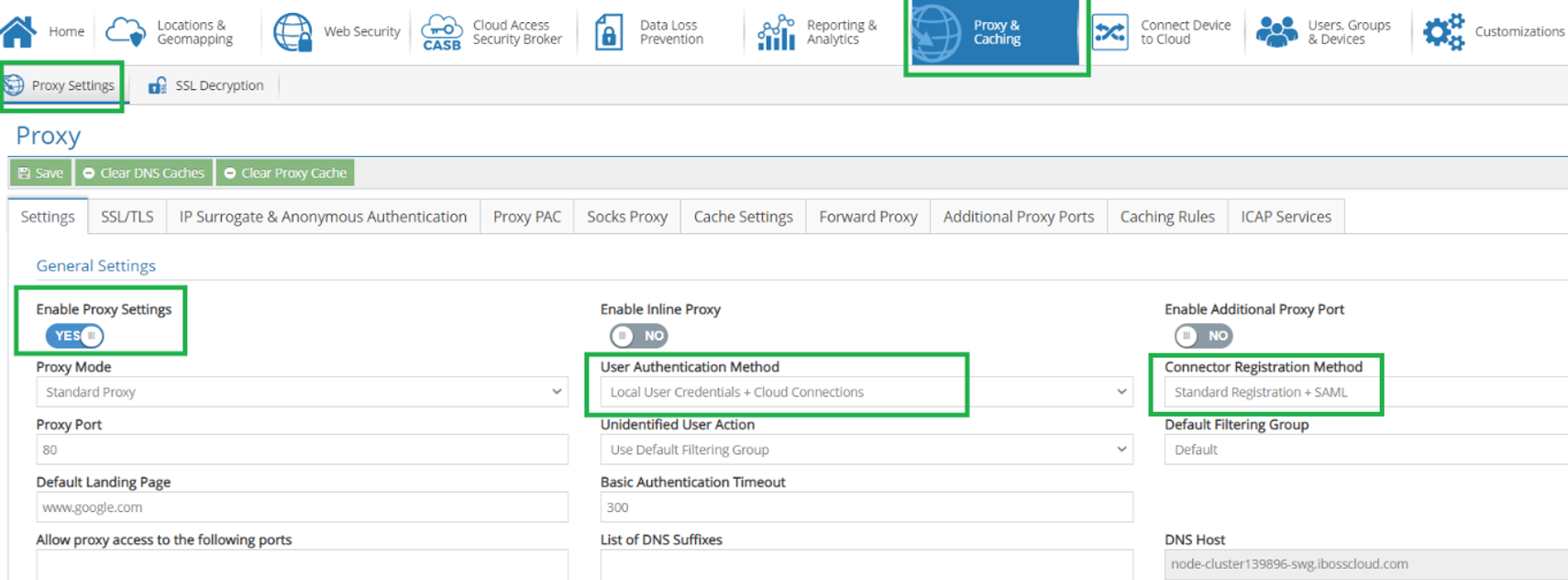

连接器配置是代理的先决条件

- 进入“代理与缓存->代理设置->设置”

- 单击“启用代理设置”为“是”

- 确保用户身份验证方法为“本地用户凭据+云连接器”

- 确保连接器注册方法为“标准注册+ SAML”

把别人当成默认

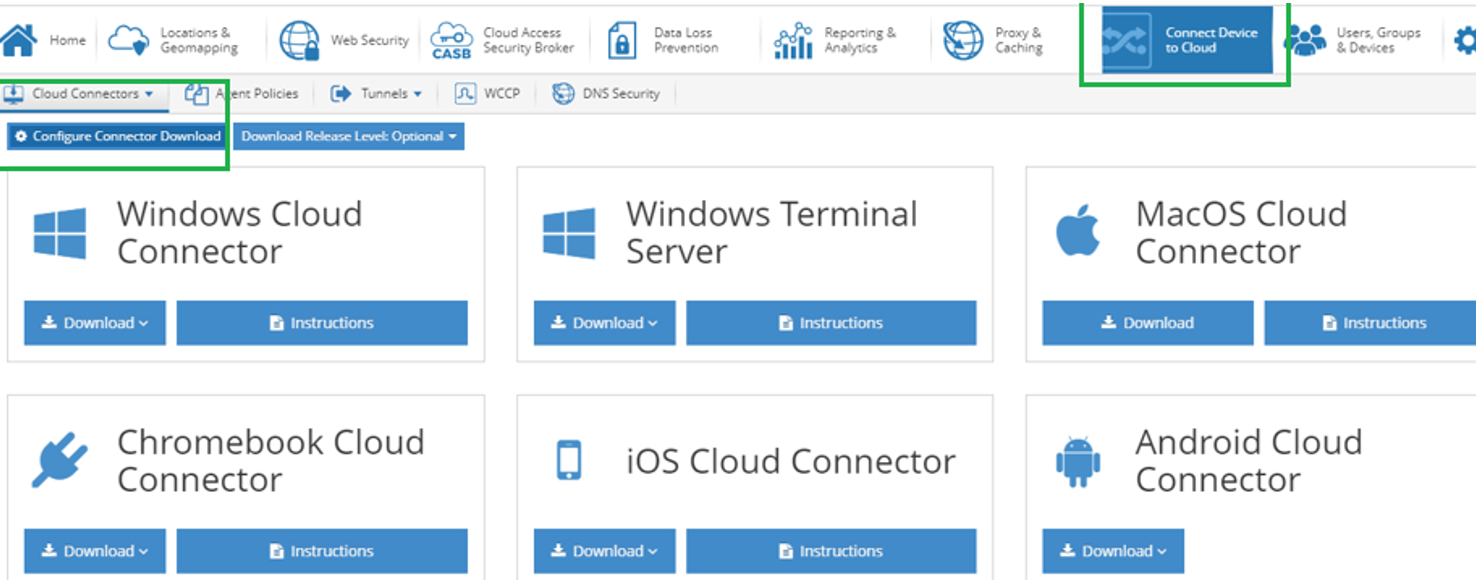

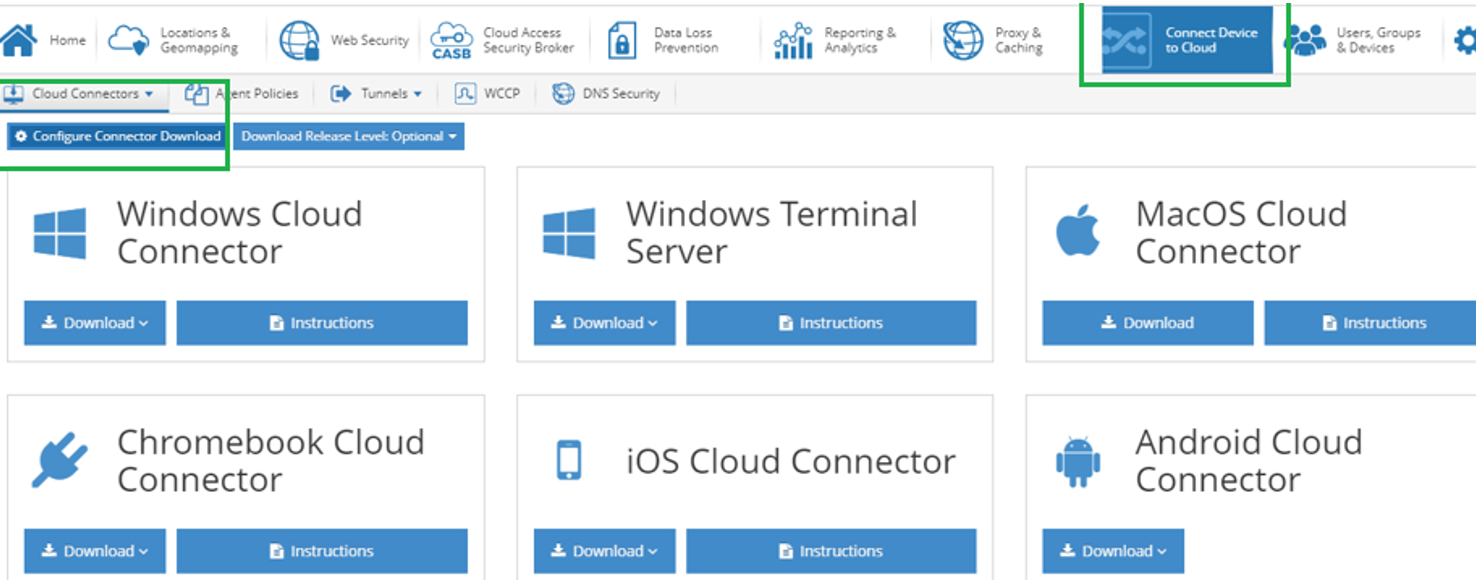

点击连接设备到云->云连接器

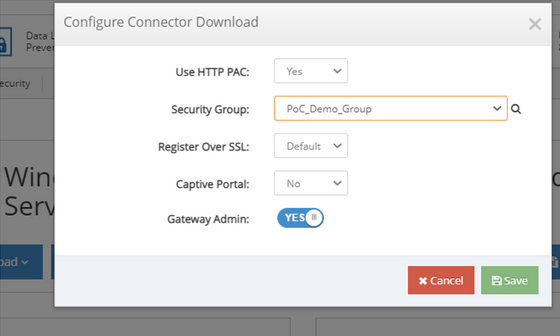

单击配置连接器下载

选择以下值。

- 使用HTTP PAC - YES

- 安全组- PoC_Demo_Group

- 通过SSL注册-默认

- 专属传送门-是

- 网关管理-启用

单击“Windows Cloud Connector Download Button”,选择“Windows 8/10 64 bit”

注意:请确保您通过谷歌Chrome浏览器访问思杰SIA云平台。在Firefox中,安装程序可能不会以.msi格式下载(在这种情况下,您需要手动更改文件的名称,从文件中删除.html)。

- 让安装程序下载,然后在下载窗格中双击安装程序,或者在存储安装程序的下载文件夹中双击安装程序

- 双击后,将出现一个弹出窗口。点击“更多信息”,然后点击“运行”

- 点击Run Anyway开始安装msi文件

- 完成MSI文件安装,允许所有进一步的管理操作

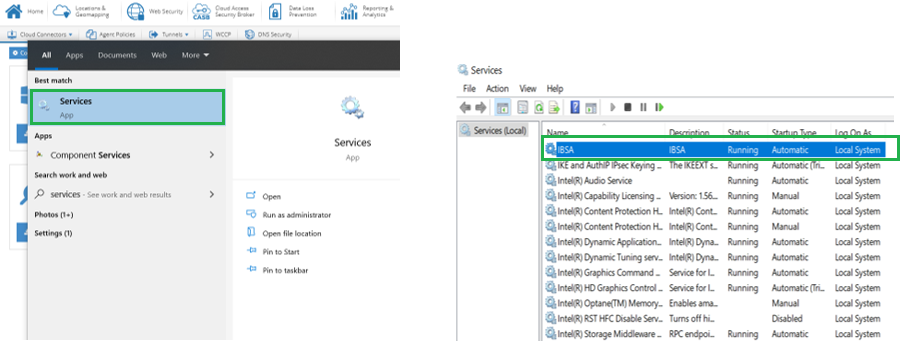

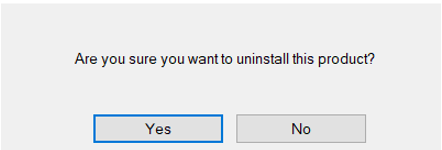

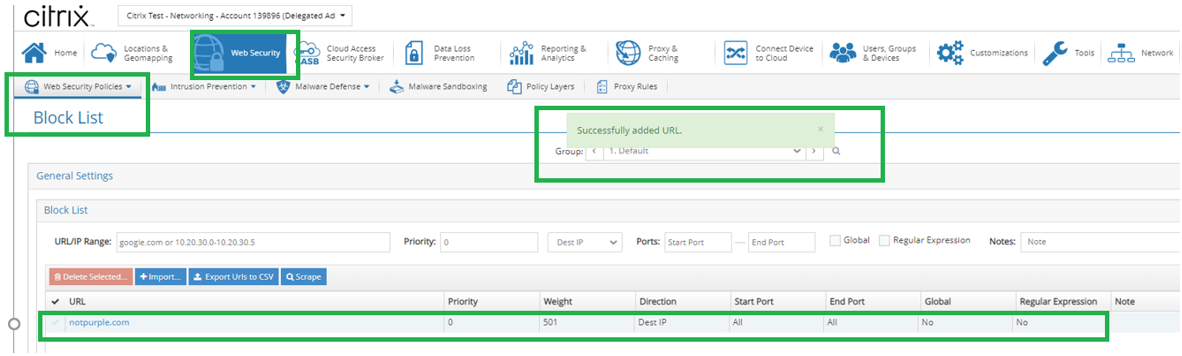

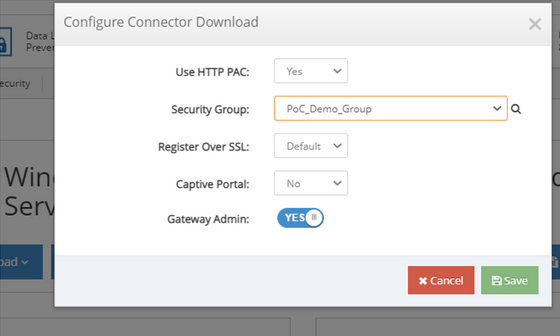

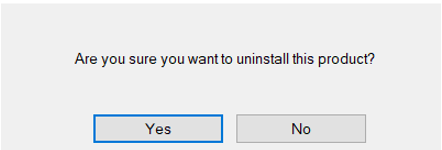

- 一旦msi安装完成,在Windows搜索中寻找“services”并打开services窗口。

查找名称为IBSA的服务。这确认Citrix SIA代理服务在主机上运行。

在Cloud Agent Service运行的情况下,访问www.ipchicken.com或www.whatsmyip.com的代理IP地址为Citrix SIA帐号的CloudGateway节点的代理IP地址

注意:此时,成功注册了Cloud代理后,IP必须更改为Cloud Node PoP IP之一。如果您获得的IP是服务提供商NAT IP,则可以调试SIA代理/Cloud Connector失败的原因。

- 如果从云连接器(SIA代理)成功注册了云,请注意用户名和代理注册成功后的所有其他详细信息

注意:如果您没有看到您的用户名和其他详细信息,则用户代理注册一定有问题。

- 转到用户组和设备->云连接设备

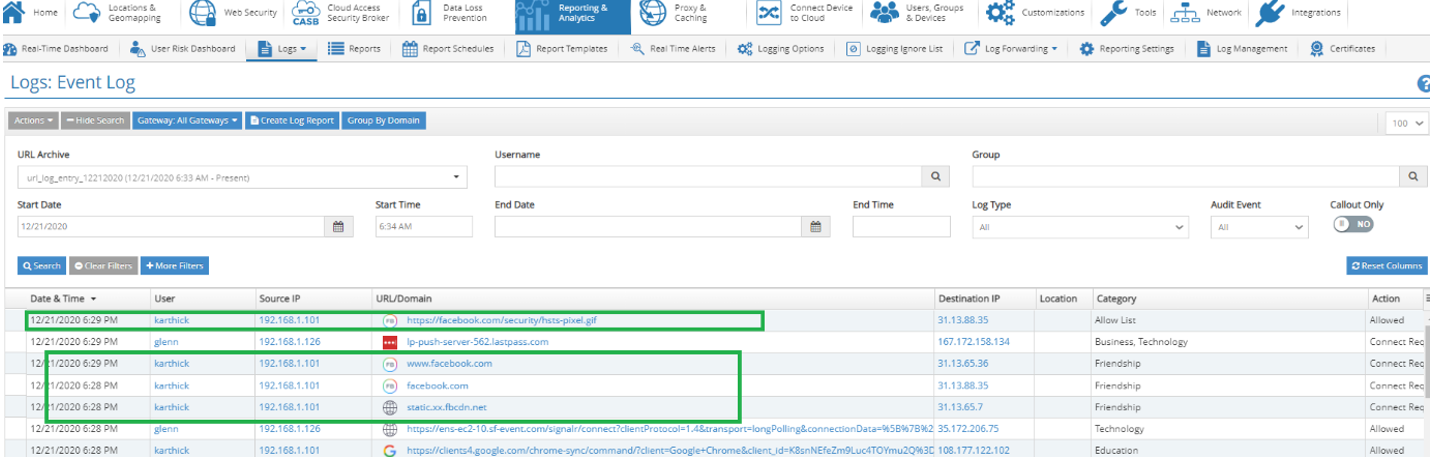

- 代理注册成功后,请注意实时仪表板或事件日志下的Citrix SIA Reporter上的代理流量

注意:如果您安装了代理,请注意用户名将显式地显示在代理下载/安装期间设置的Group,包括私有源IP。

配置

在这个用例中,我们使用Citrix SIA云连接器(SIA代理)直接使用Internet服务突破和代理到Citrix SIA云,从而可以通过Citrix SD-WAN的覆盖虚拟路径可靠地访问数据中心工作负载

如果没有Citrix SIA,我们将需要将企业敏感的SaaS应用程序回传到数据中心以提供安全性。但是这会导致相当大的延迟,从而恶化应用程序的交付和体验。

有了思杰SIA,回程就不再必要了。Citrix SIA代理可以直接代理企业SaaS与Citrix SIA Cloud的连接。然后,Citrix SIA在分支/边缘上创建安全的服务边缘基础设施。

推荐最佳实践:建议企业管理设备的云连接器流量绕过分支边缘的Citrix SD-WAN的本地IPsec隧道。这允许直接代理到Citrix SIA,其中企业OU或安全组可以通过被管理设备上的云连接器直接执行。

为了使Citrix SIA云连接器能够无缝地向Citrix SIA网关集群和PoP调用Home,绕过来自IPsec隧道的基于云连接器的流量至关重要。

用下面的IP/PORT/协议列表创建一个新的自定义APP

将自定义应用程序关联到INTERNET Breakout,以便SIA或Cloud Connector代理流量可以从隧道绕过并直接通过INTERNET Service发送

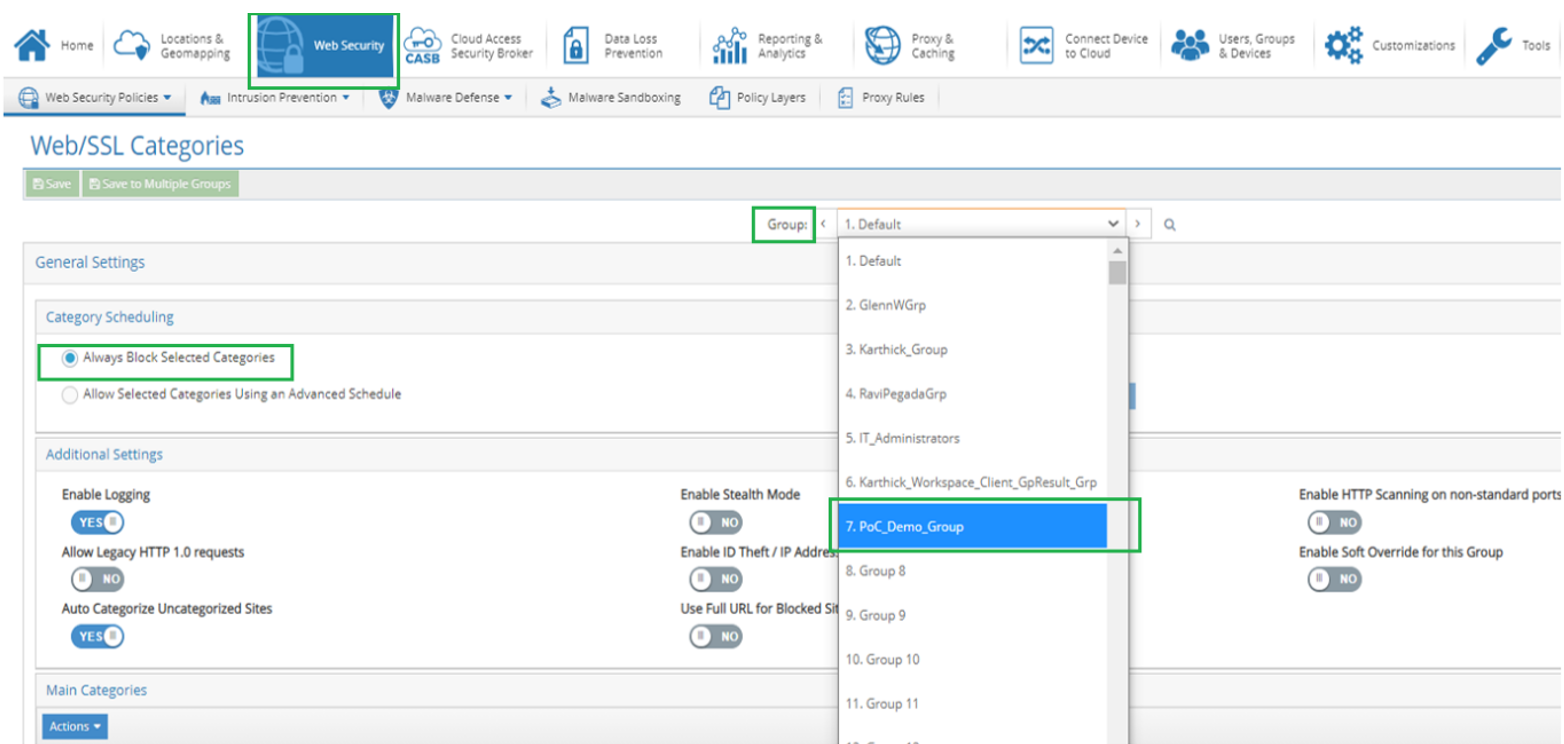

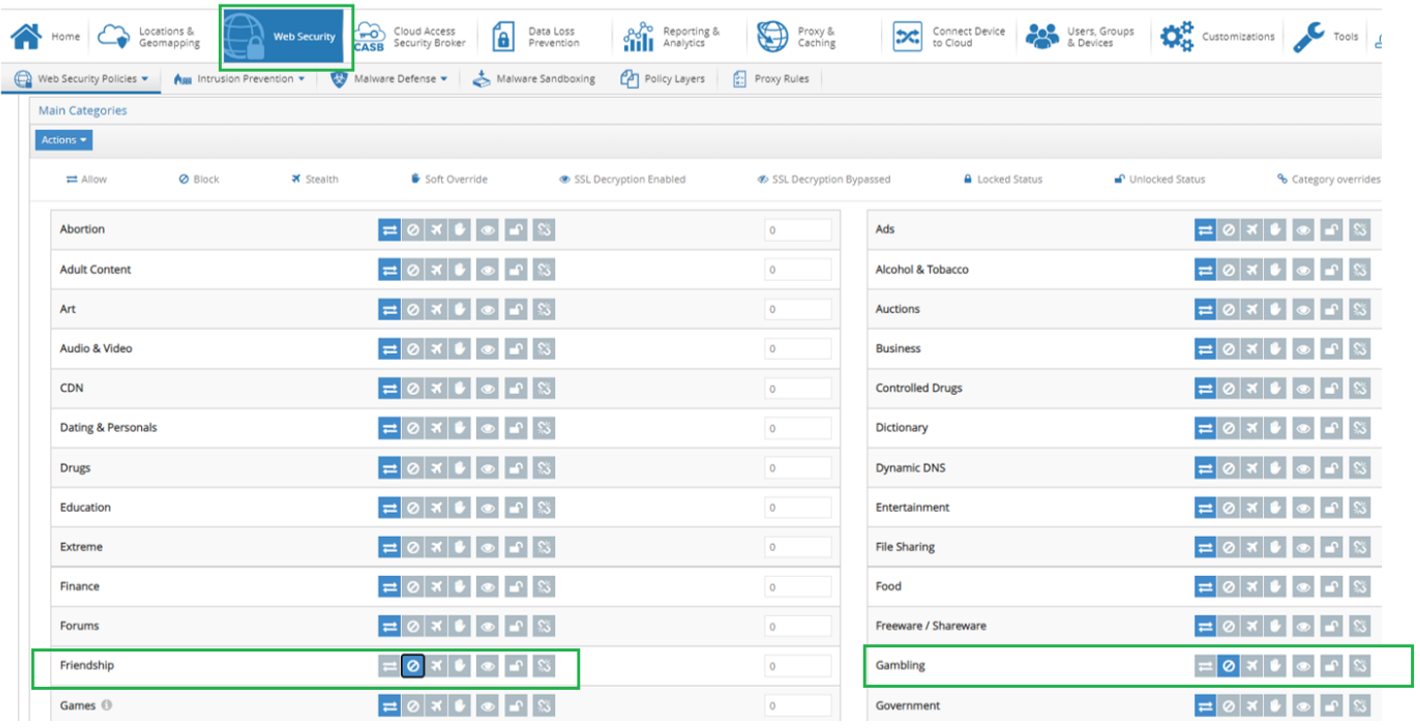

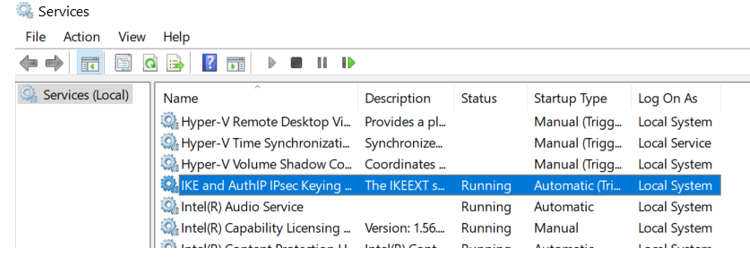

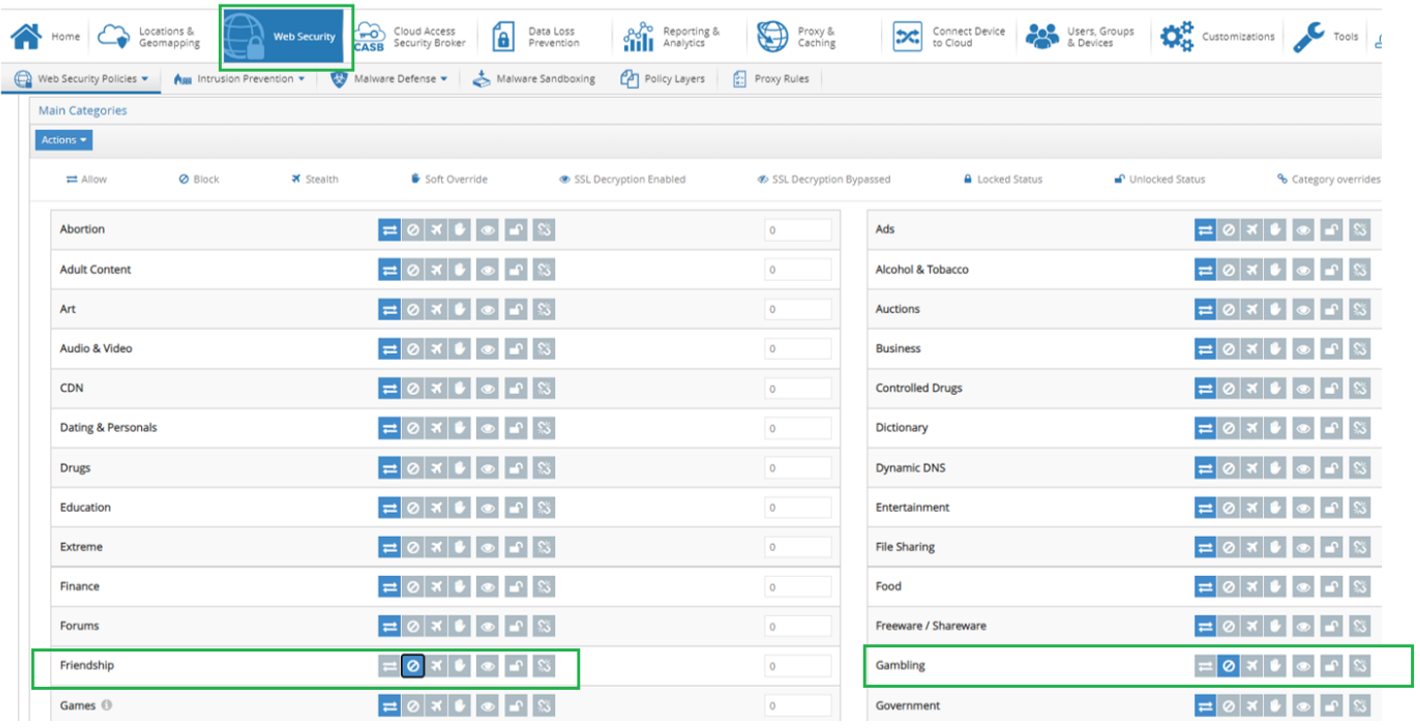

Web安全-分类策略

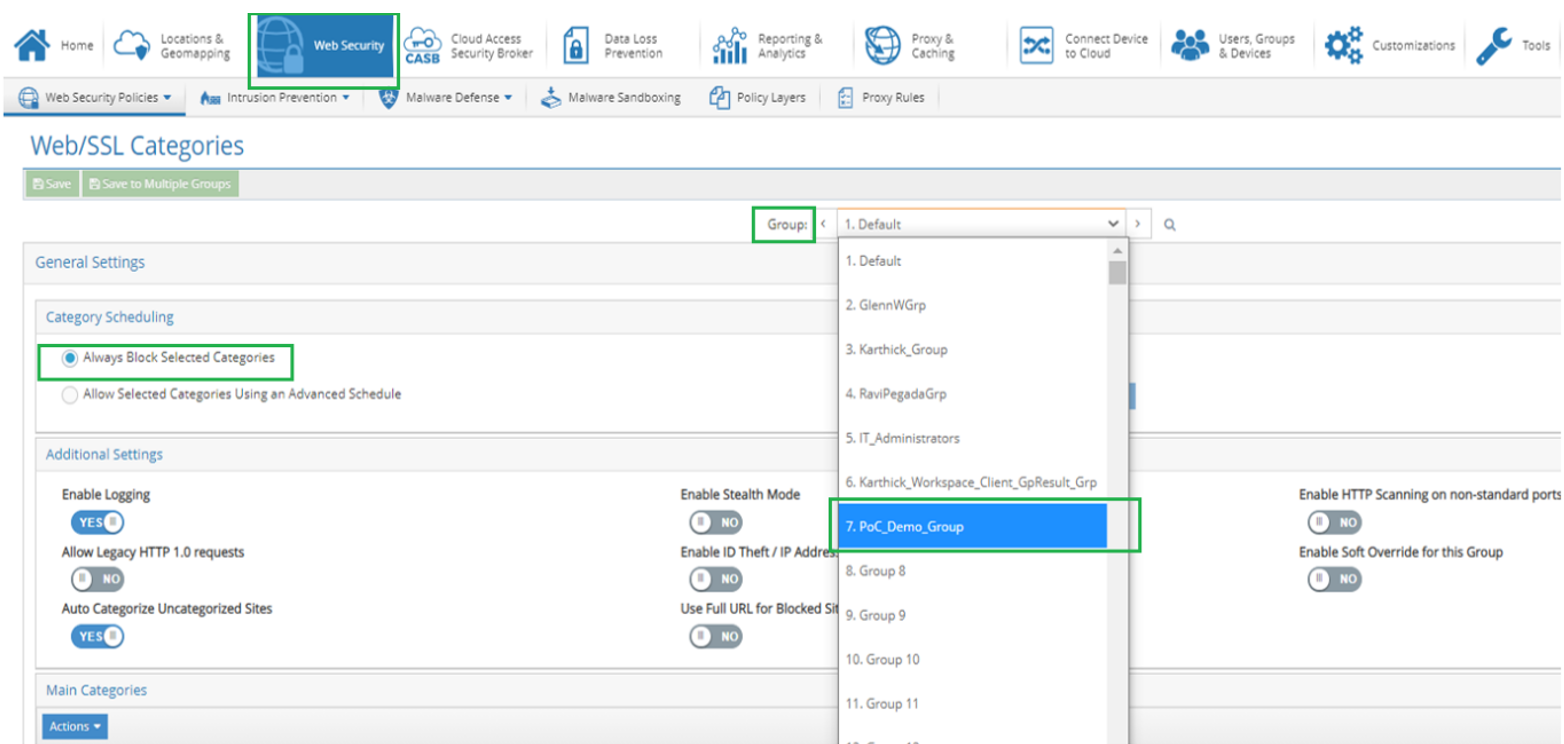

- 点击Web安全-> Web安全策略-> Web/SSL类别

选择组为“PoC_Demo_Group”,因为为该组安装了SIA代理)

启用屏蔽友谊和赌博类别

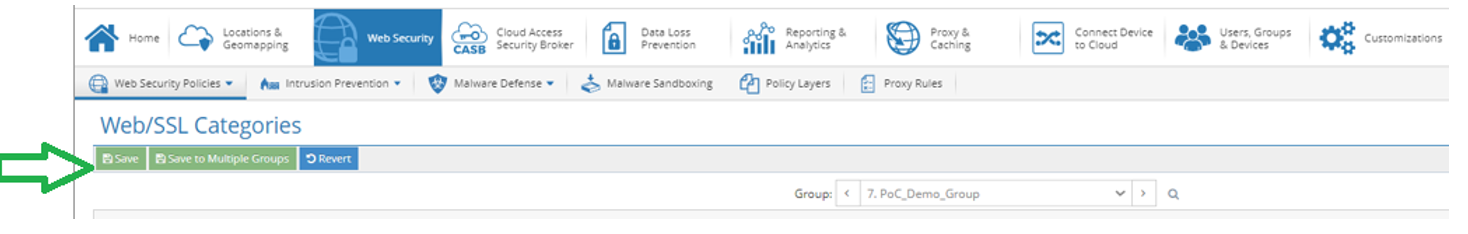

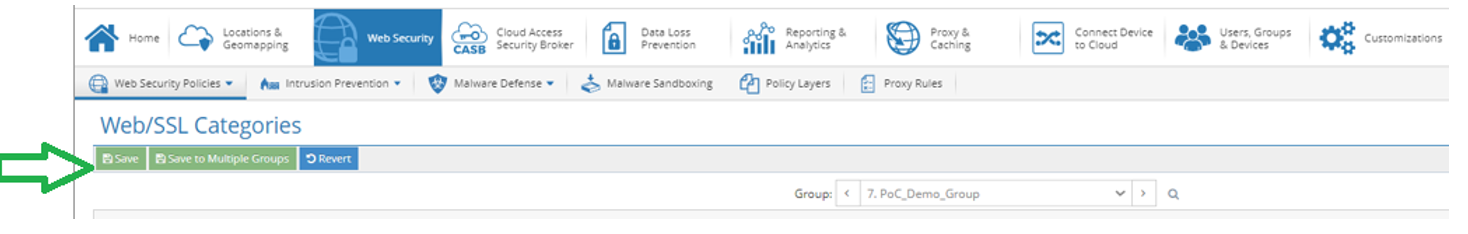

保存设置为“PoC_Demo_Group”ONLY

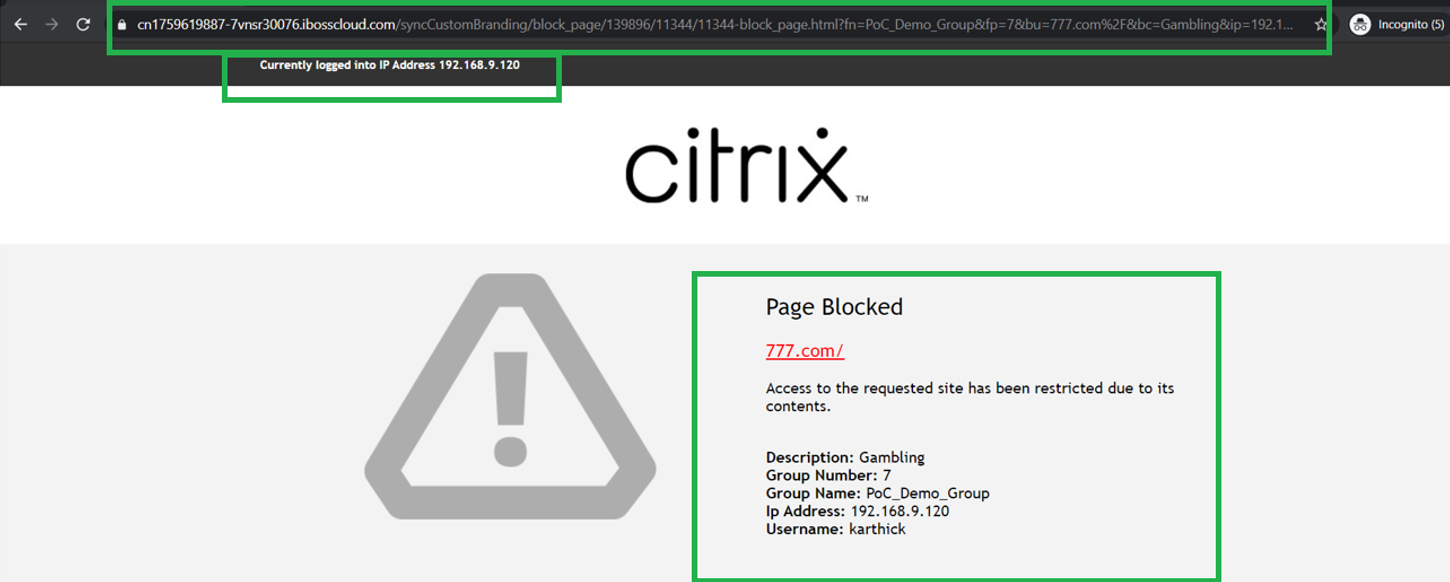

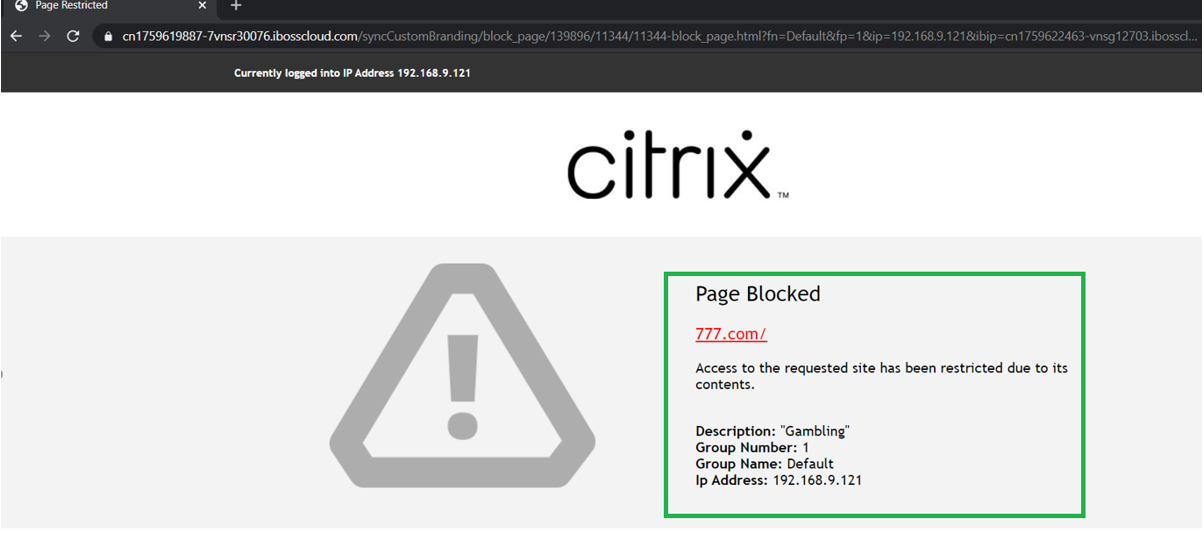

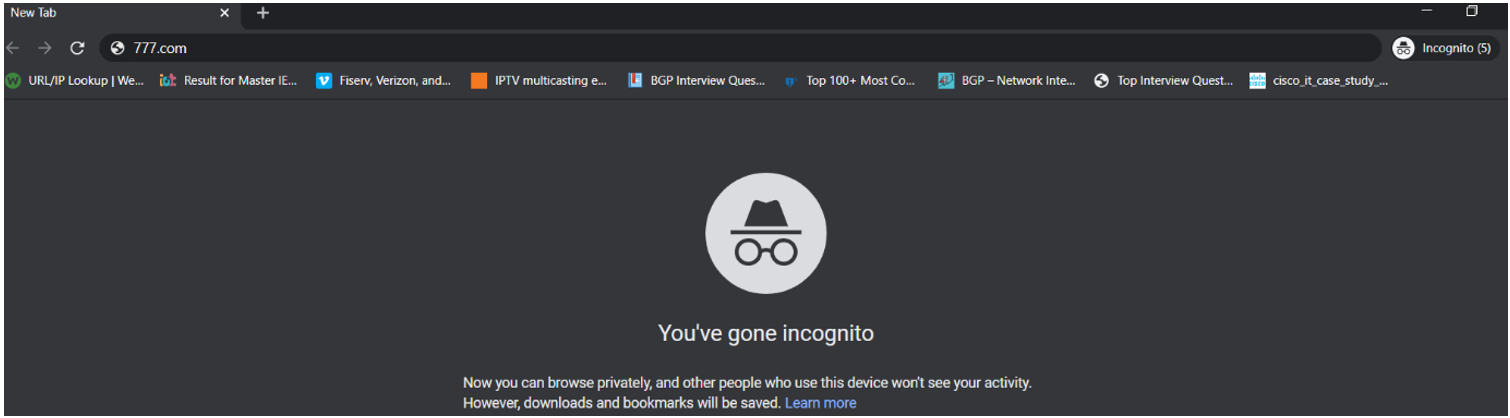

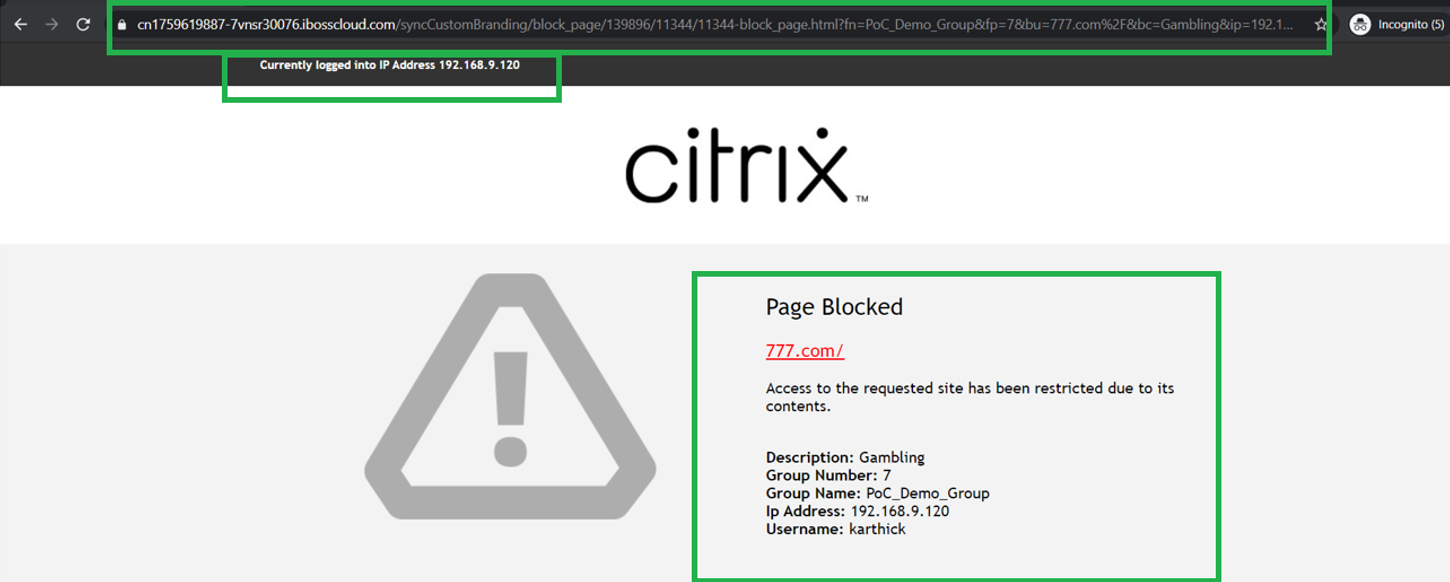

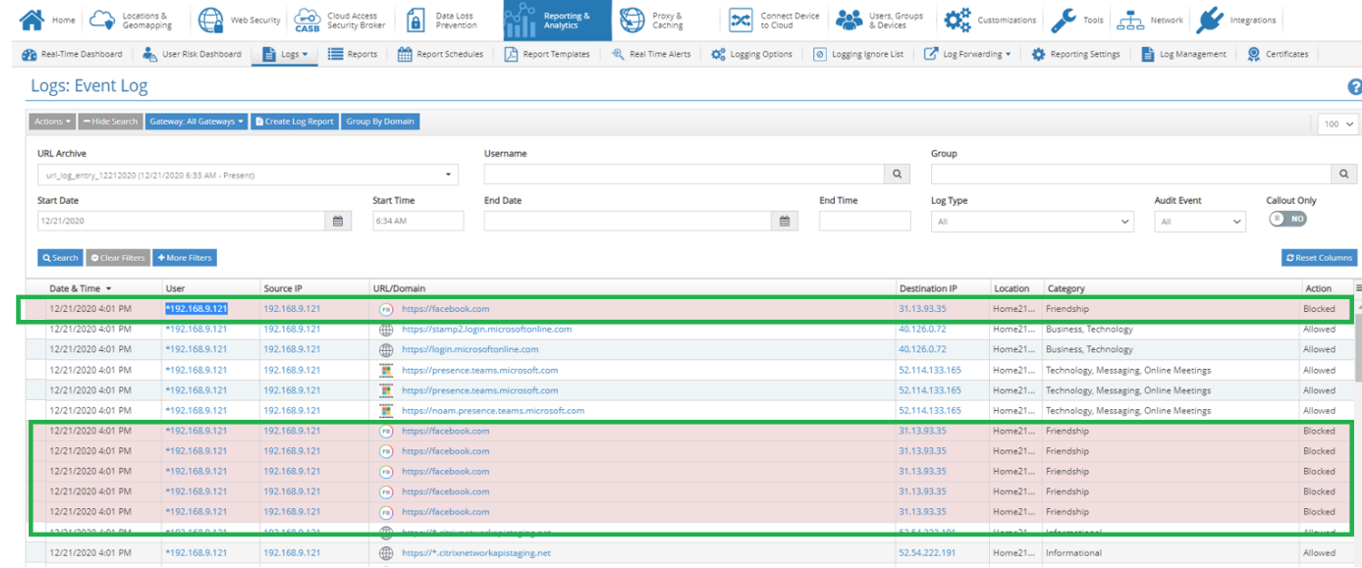

Web安全-类别策略验证

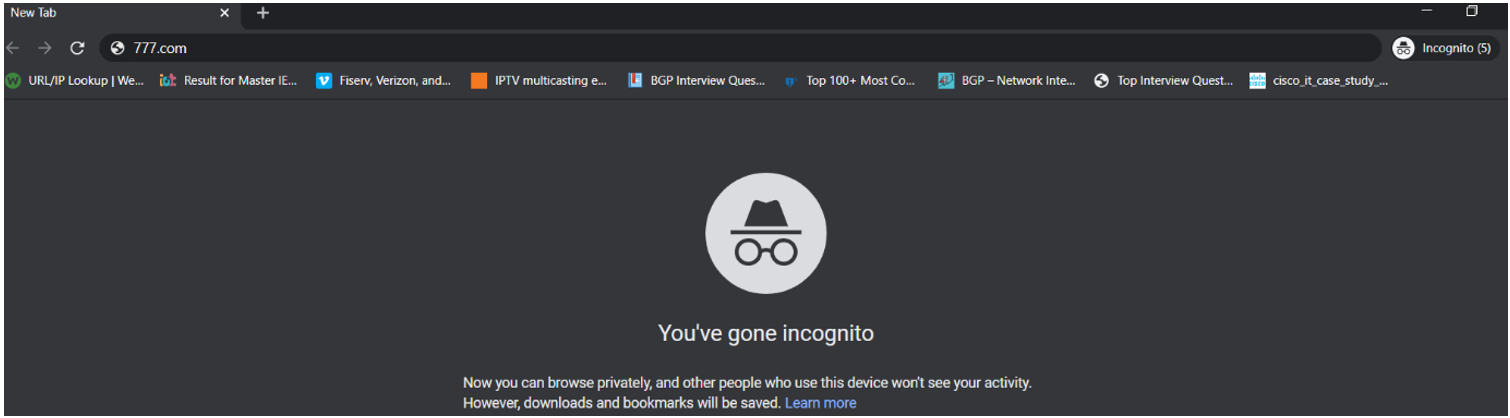

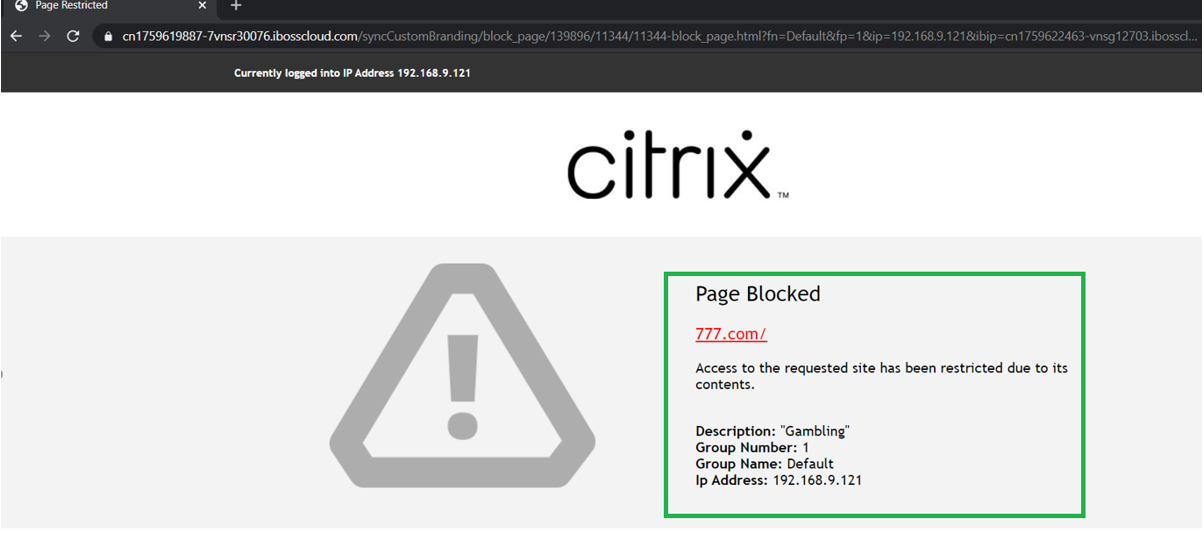

- 打开浏览器的“隐身”窗口

访问777.com(赌博网站)

一旦站点被访问,启动页面就会出现,阻塞流量(由管理员在PoC_Demo_Group策略上强制执行)

您还可以看到Group名是可见的,包括终端主机私有本地IP和用户名

描述还说明了访问的类别

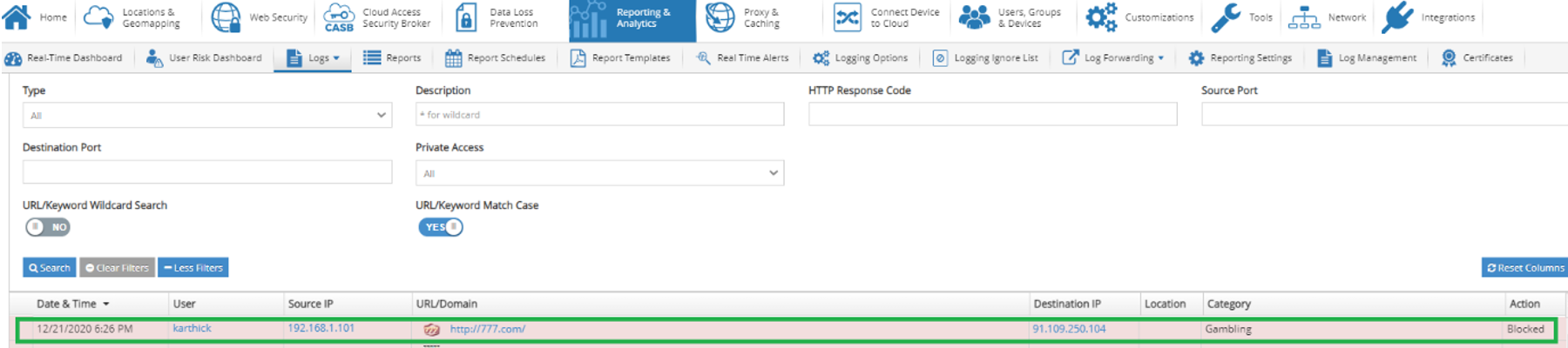

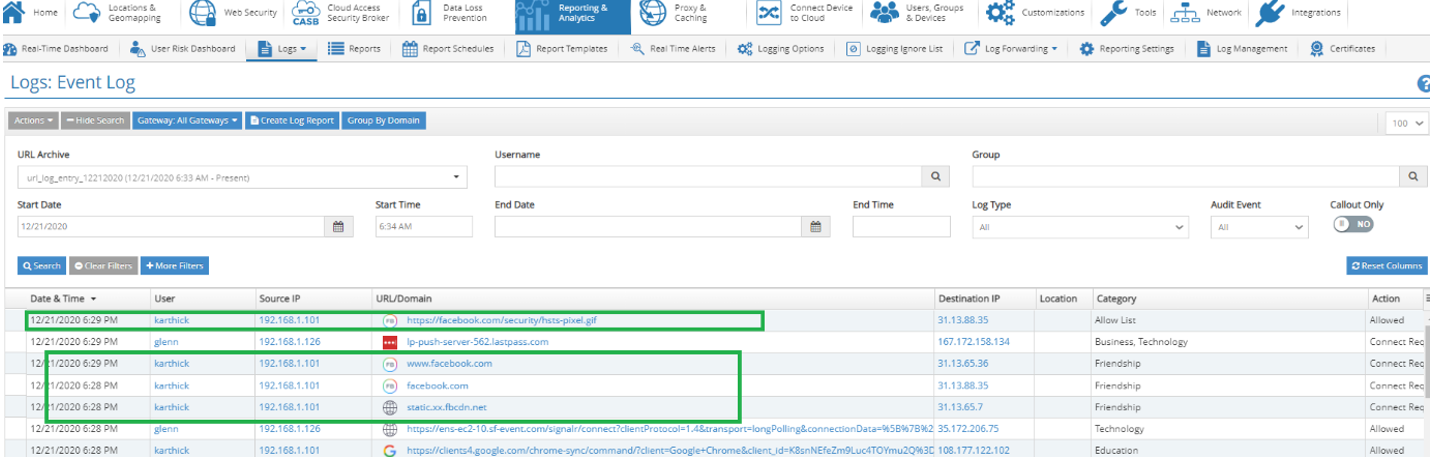

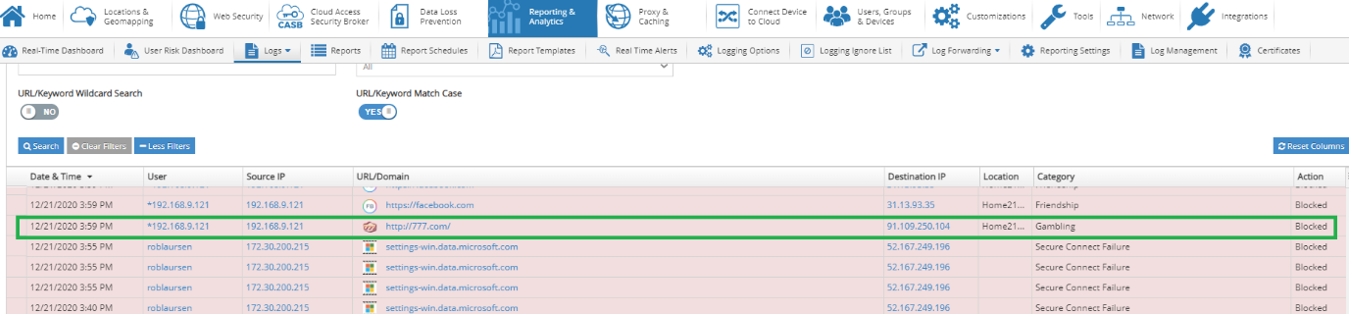

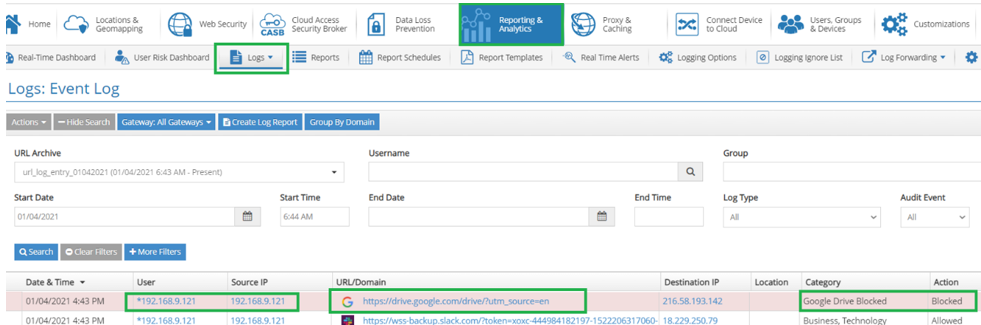

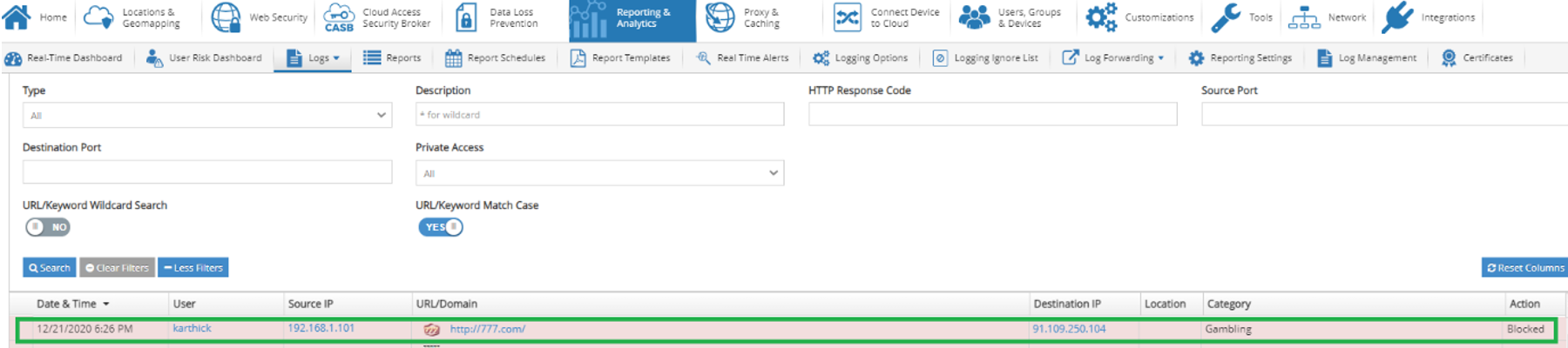

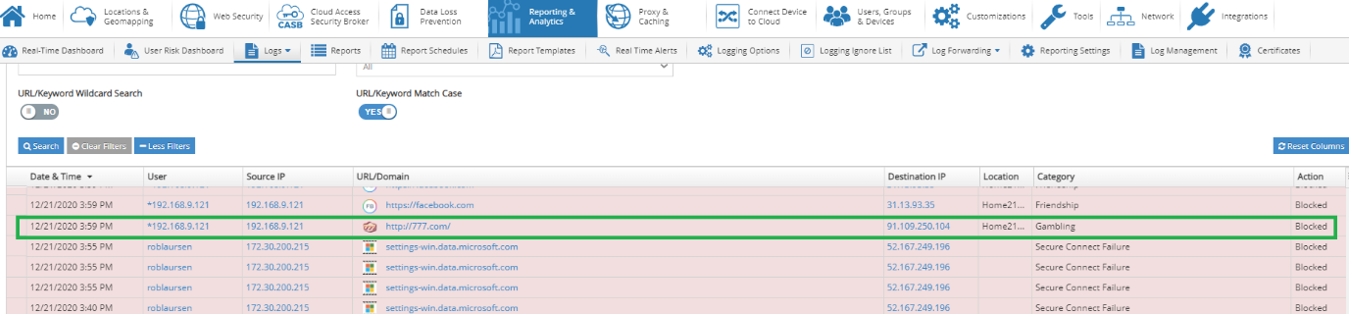

报告事件日志指示访问赌博站点的阻塞

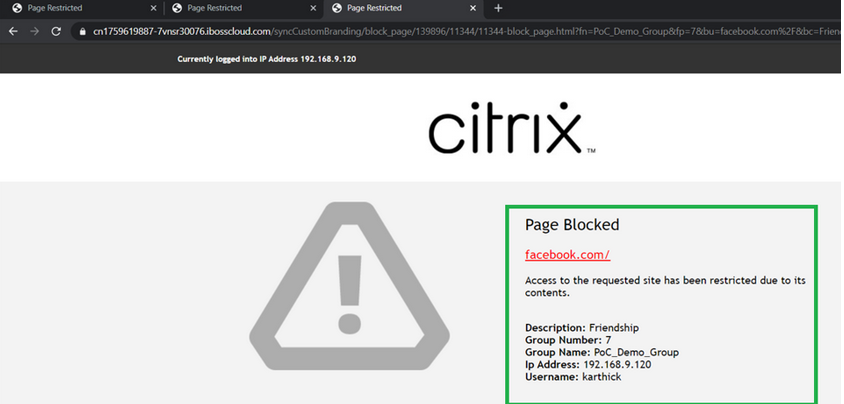

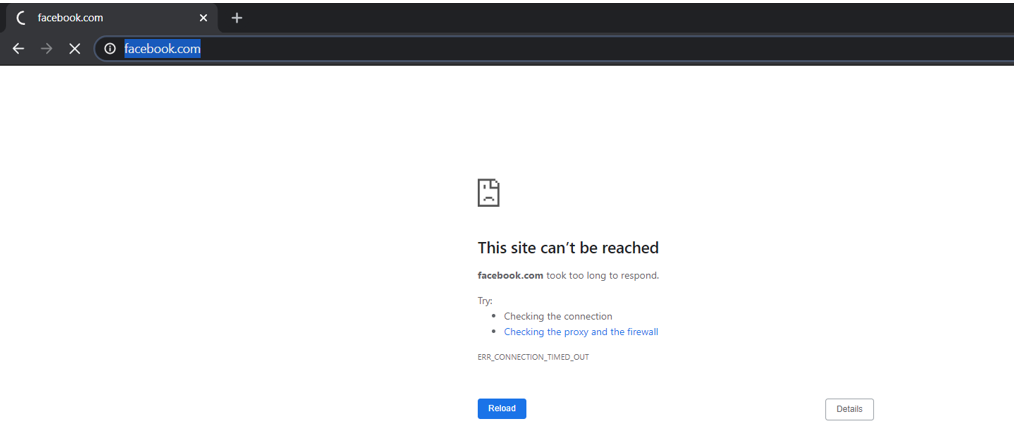

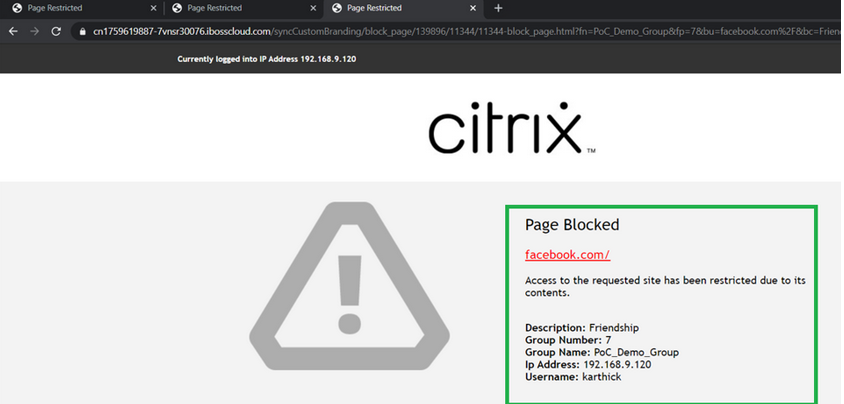

- 打开浏览器的“隐身”窗口

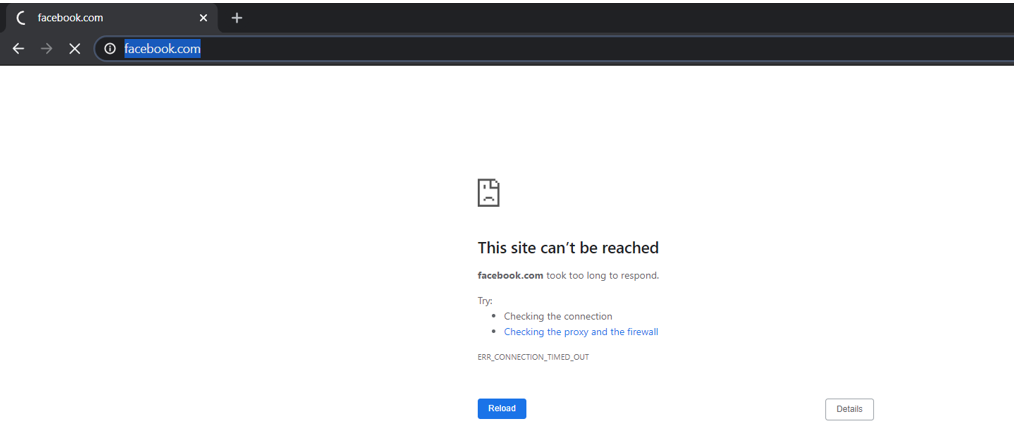

- 访问facebook.com(友情类网站)

一旦站点被访问,启动页面就会出现,阻塞流量(由管理员在PoC_Demo_Group策略上强制执行)

您还可以看到Group名是可见的,包括终端主机私有本地IP和用户名

描述还说明了访问的类别

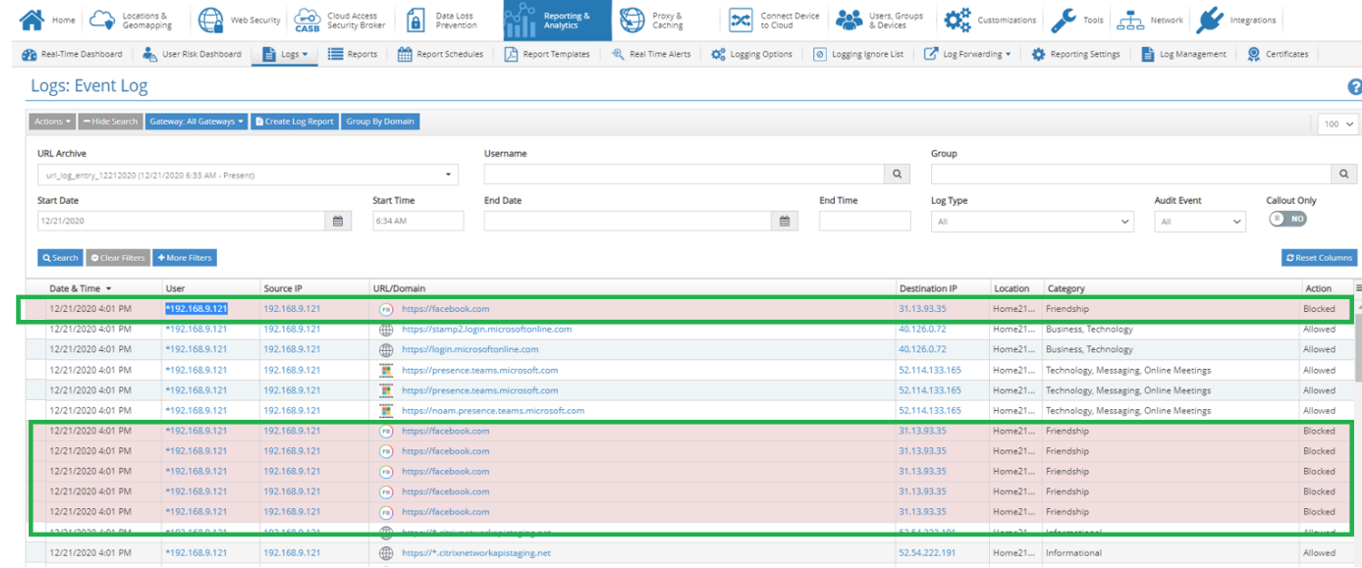

记者还显示,Facebook从“友谊”类别被屏蔽。

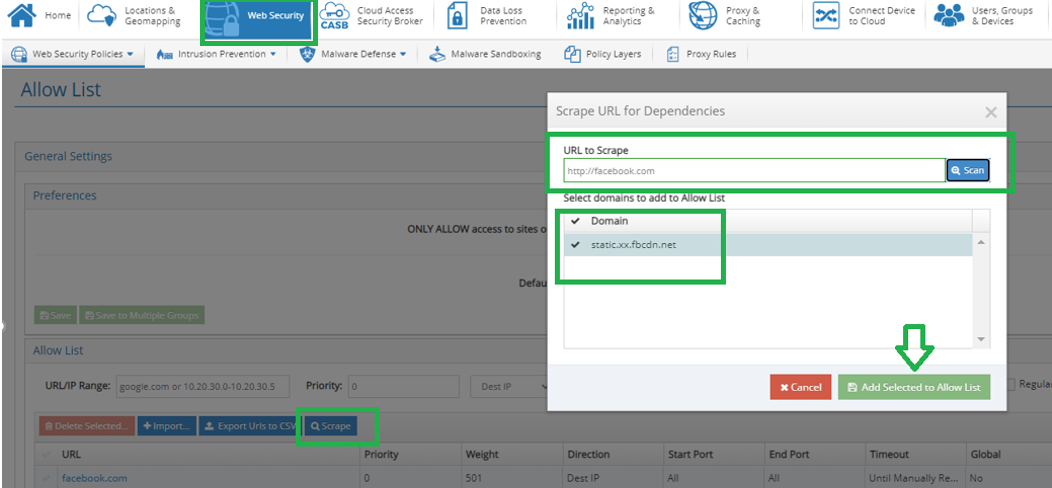

Web安全-允许列表

创建一个简单的允许列表,只允许Facebook从整个友谊类别,目前被封锁

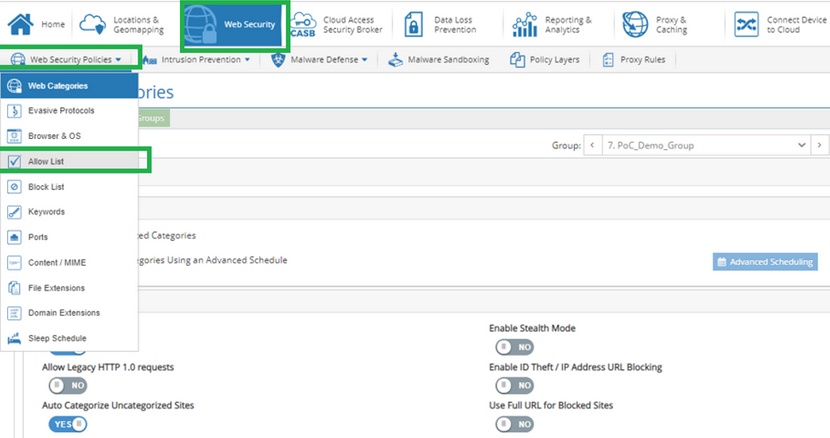

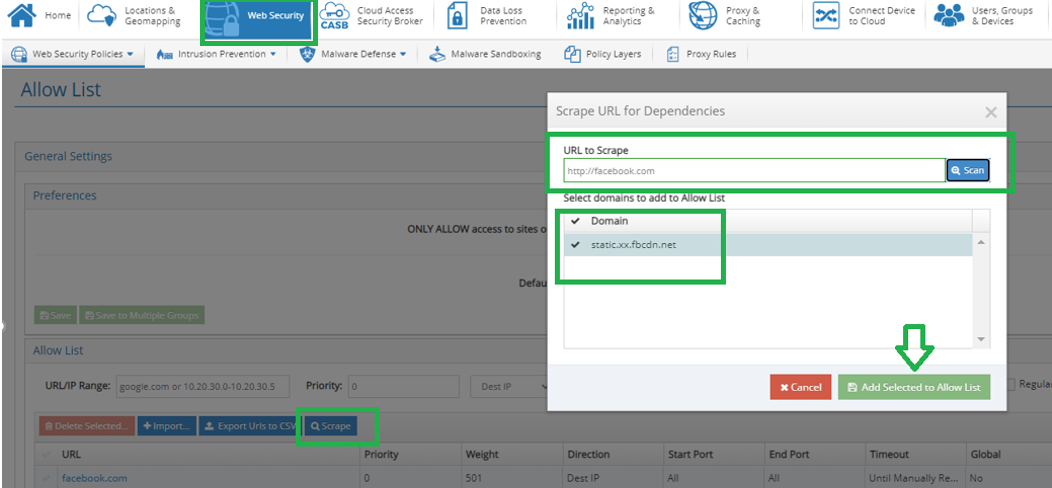

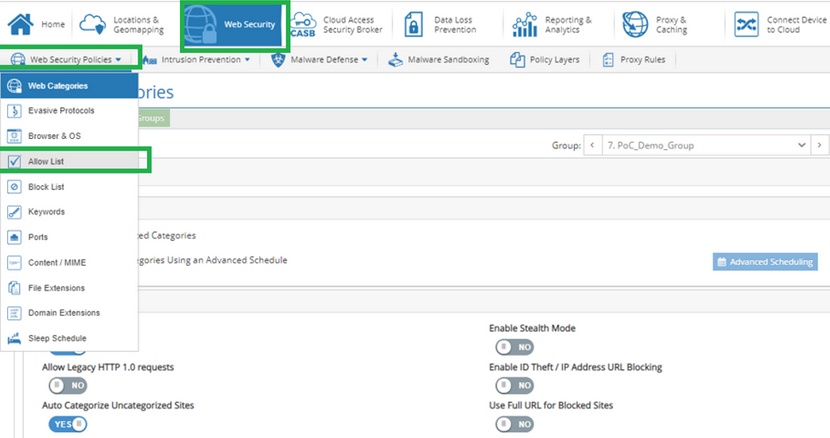

去Web安全-> Web安全策略->允许列表

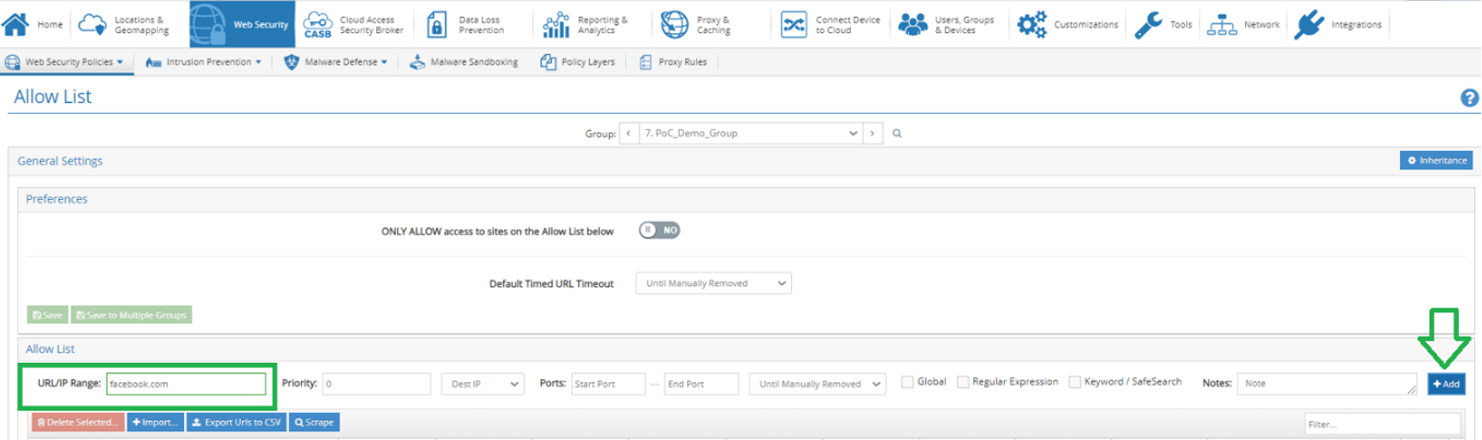

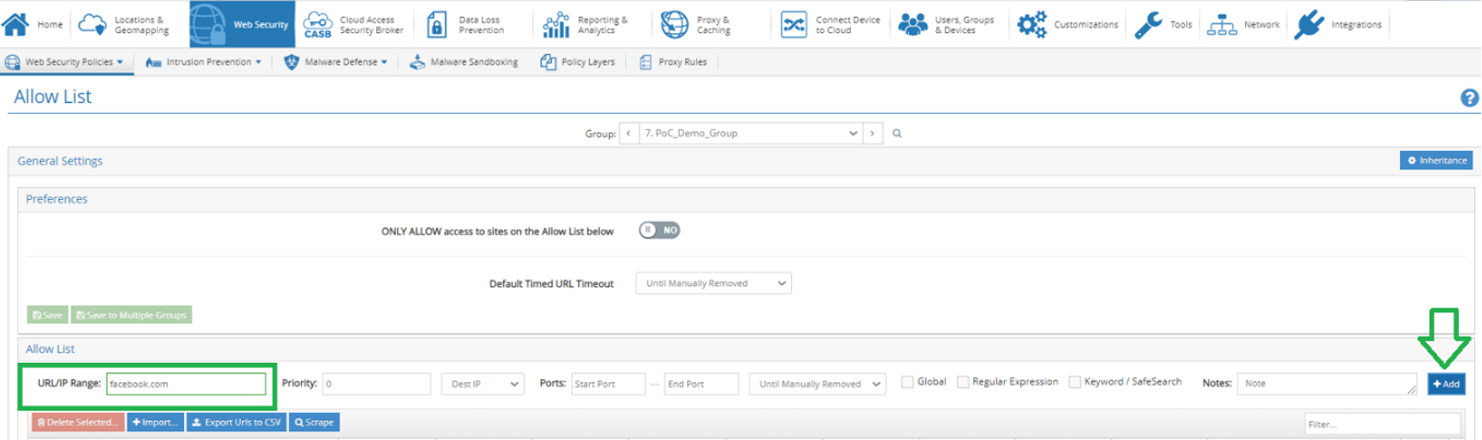

在URL/IP范围内添加一个允许列表,说明facebook.com,然后点击“+添加”

请注意,允许列表显示添加的URL是允许的

Web安全-报告

- 打开一个隐身浏览器选项卡并访问facebook.com

- Facebook似乎是允许的,但你可以看到它没有完全加载为一个页面

注意:这是因为facebook.com所依赖的其他相关url也需要在允许列表中才能正常打开整个页面/域。

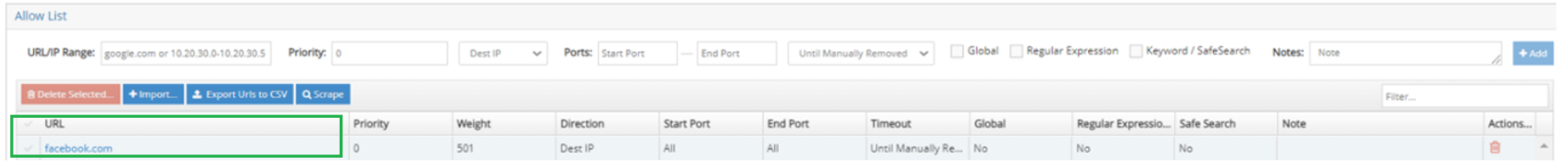

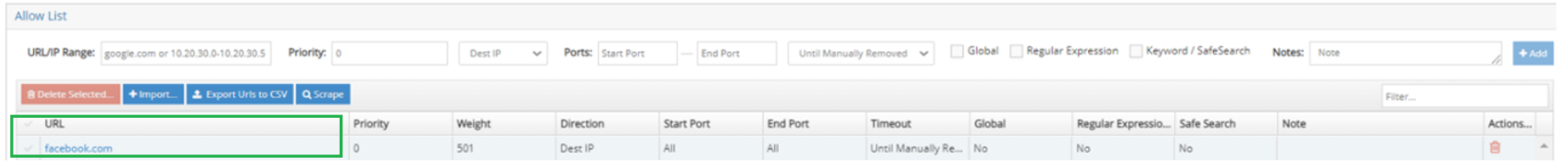

推荐的最佳实践:对于允许/阻止列表-抓取并添加所有允许的域。

- 转到Web安全下的允许列表

- Web安全-> Web安全策略->允许列表

- 单击刮

- 输入facebook.com,点击扫描

将所有域添加到允许列表中

现在用隐姓埋名的浏览器打开facebook.com,它就完全打开了

- 从记者事件日志通知,Facebook.com现在是允许的,不再被阻止,因为它被添加到允许列表

allow列表的优先级高于类别阻塞

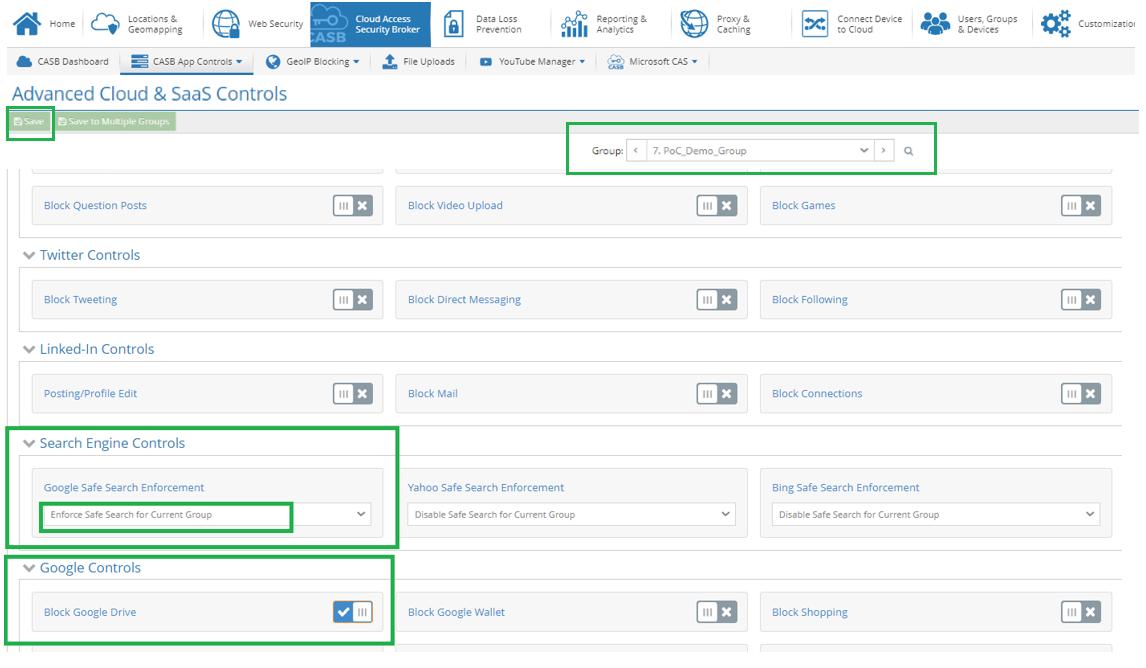

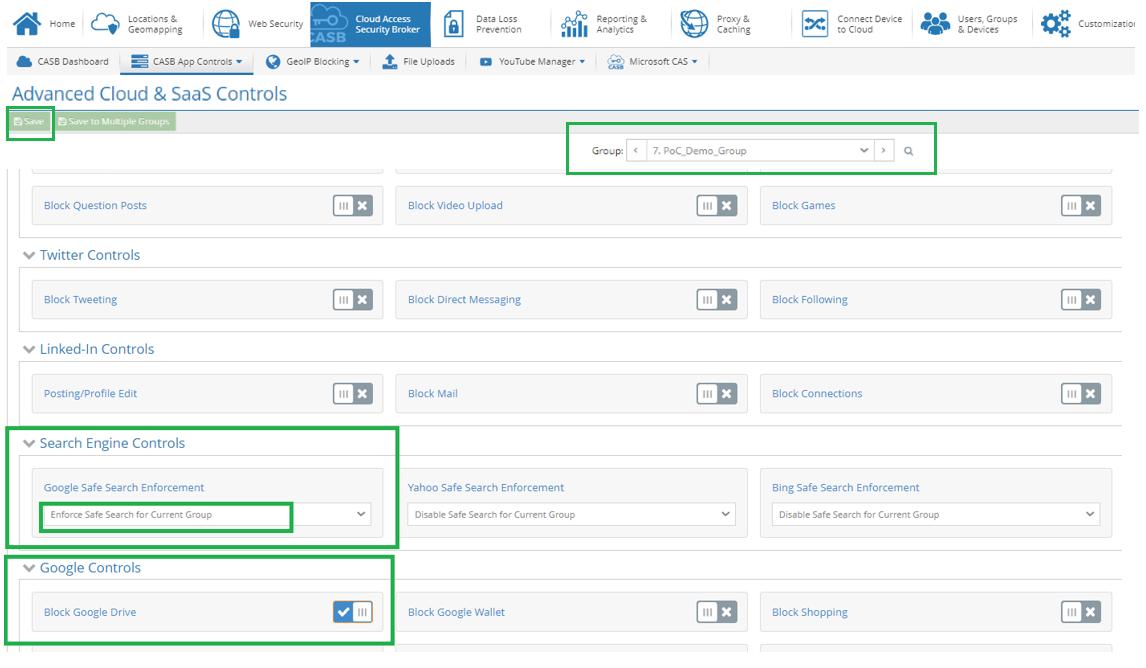

现金储备银行-政策

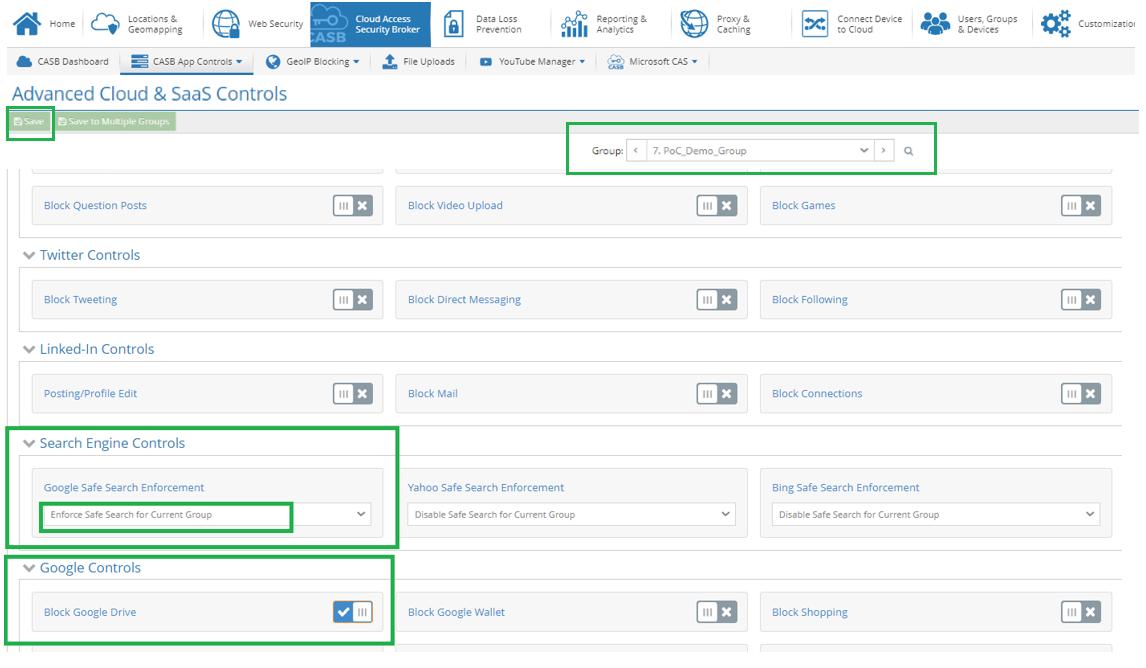

创建CASB规则以启用谷歌浏览器上的安全搜索并禁用gmail.com访问

- 去CASB -> CASB应用控制->云应用控制

- 选择Group为“PoC_Demo_Group”

- 下搜索引擎控制->谷歌安全搜索强制

- 选择“对当前组强制安全搜索”

- 在谷歌控件下

- 启用Block谷歌Drive

- 点击“保存”

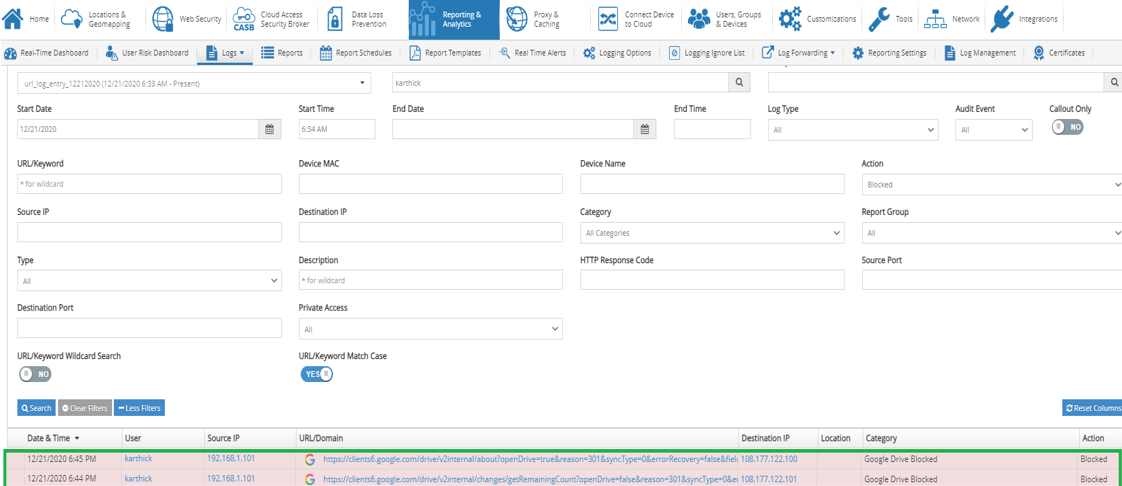

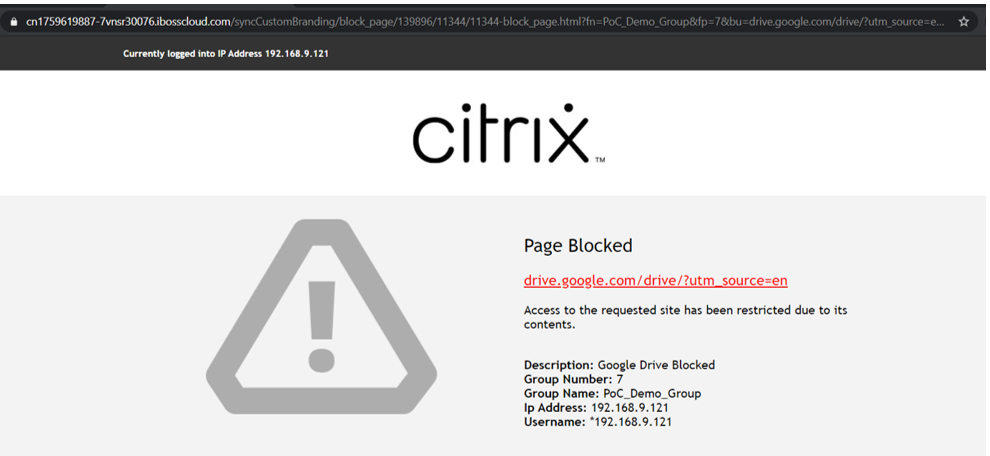

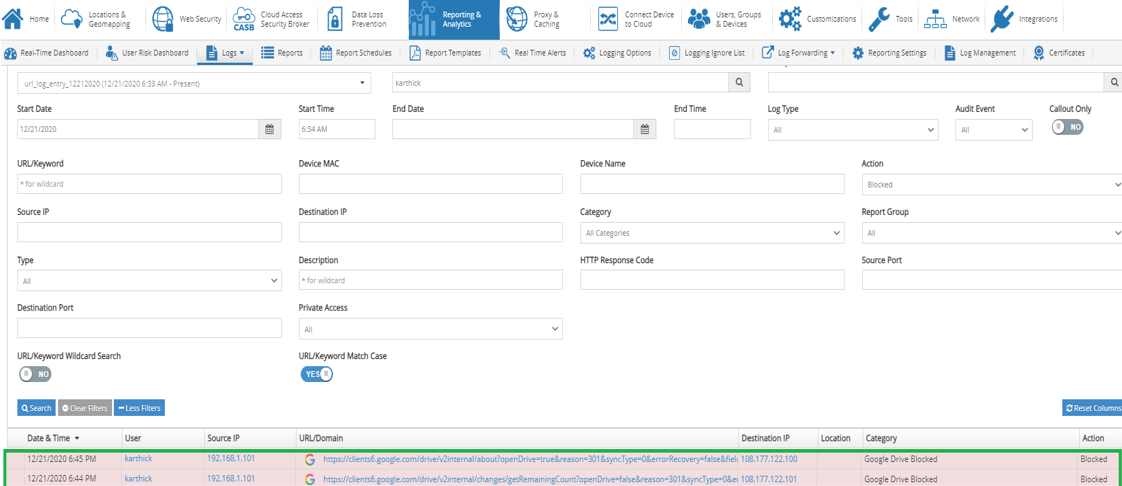

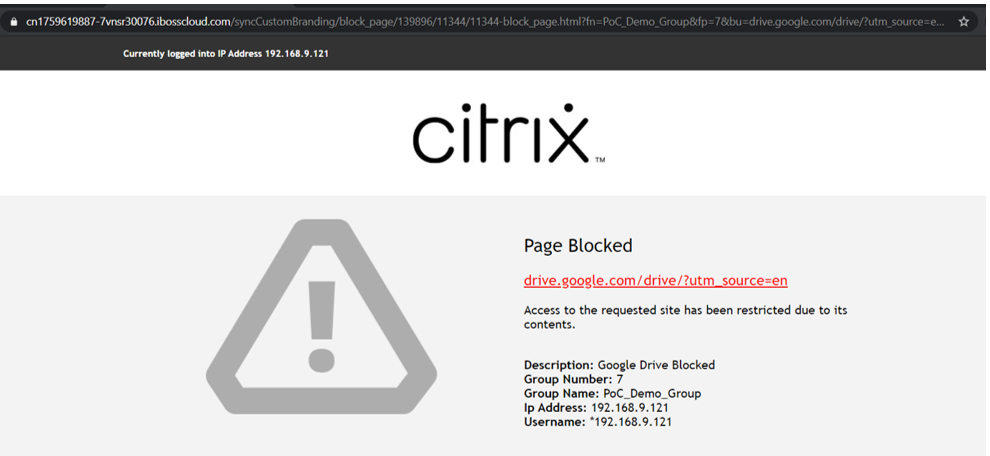

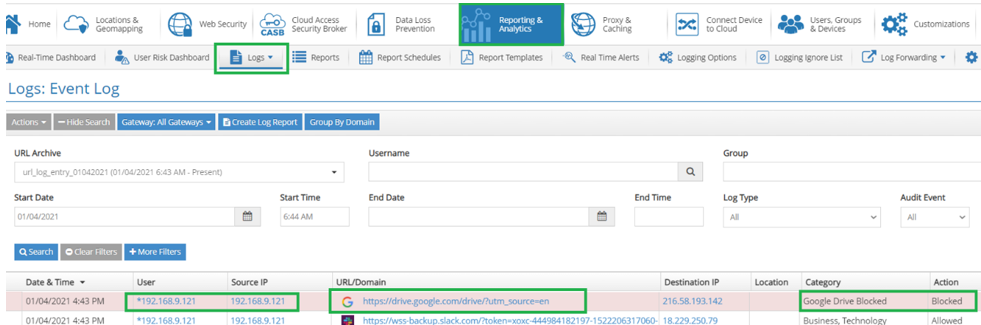

CASB报告

谷歌驱动阻塞控制:

- 在隐身浏览器选项卡中访问drive.google.com

一旦我们访问谷歌驱动器,就会弹出一个启动页面。这是由于在PoC_Demo_Group安全组中执行了谷歌Drive CASB控制

- 报告器事件日志还指示对谷歌驱动器的访问被阻塞

类别表示“谷歌驱动器阻塞”,因为它来自CASB控件

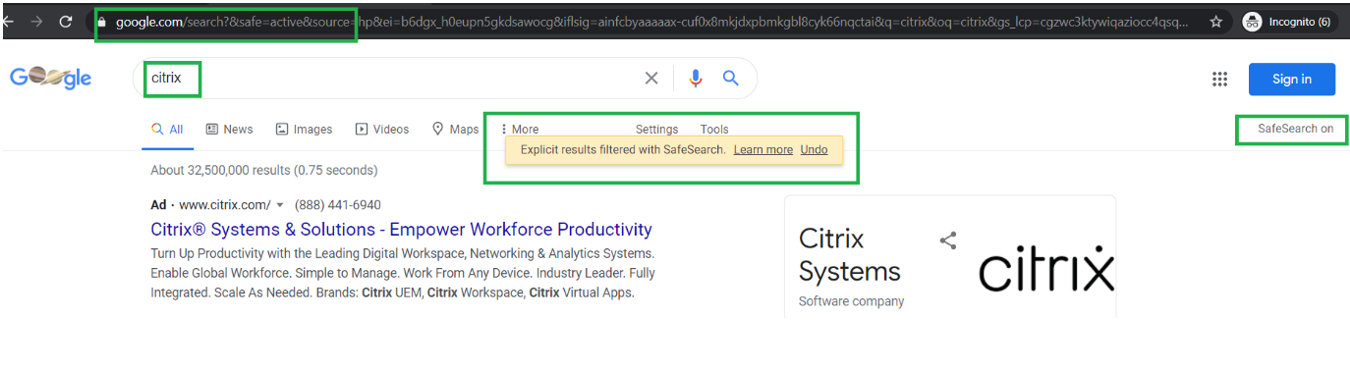

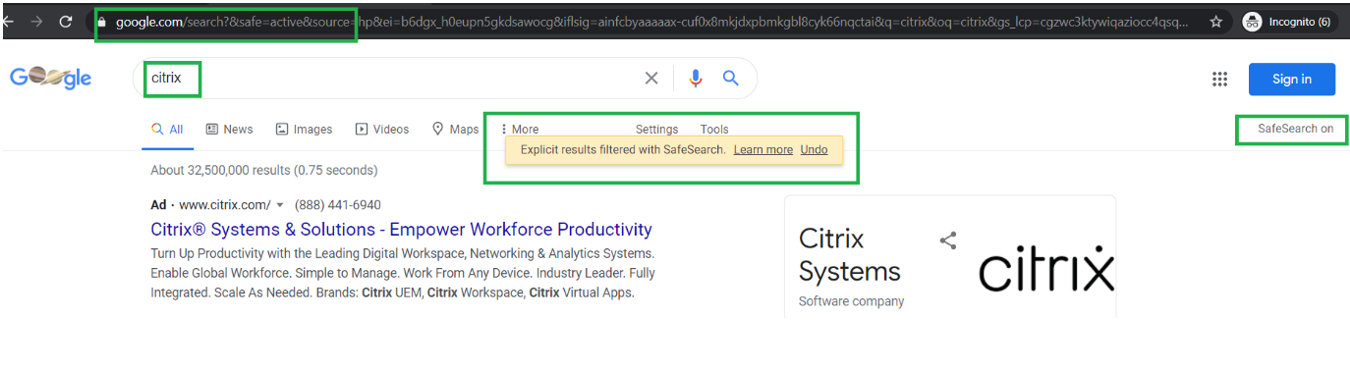

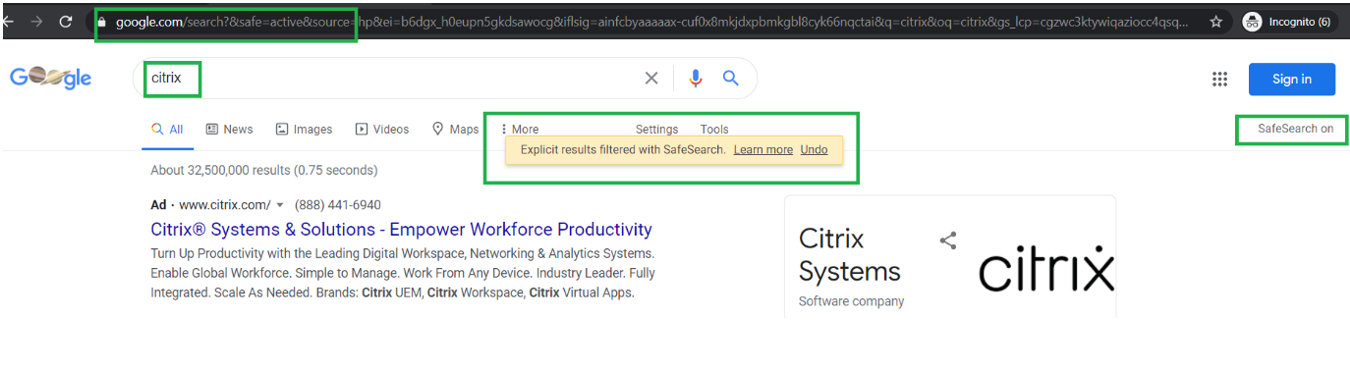

谷歌浏览器安全搜索启用:

- 在隐身浏览器选项卡中访问google.com

- 一旦我们进入,google.com就会打开一个搜索栏

- 输入Citrix或任意关键字,开始搜索

注意,搜索结果是经过过滤的,因为安全搜索处于ON状态,并且在引擎中输入关键字后立即显示安全搜索

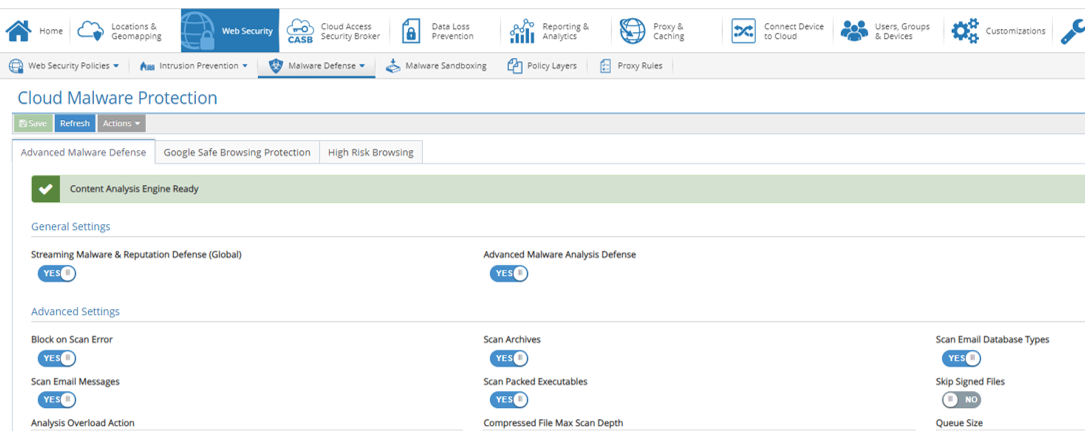

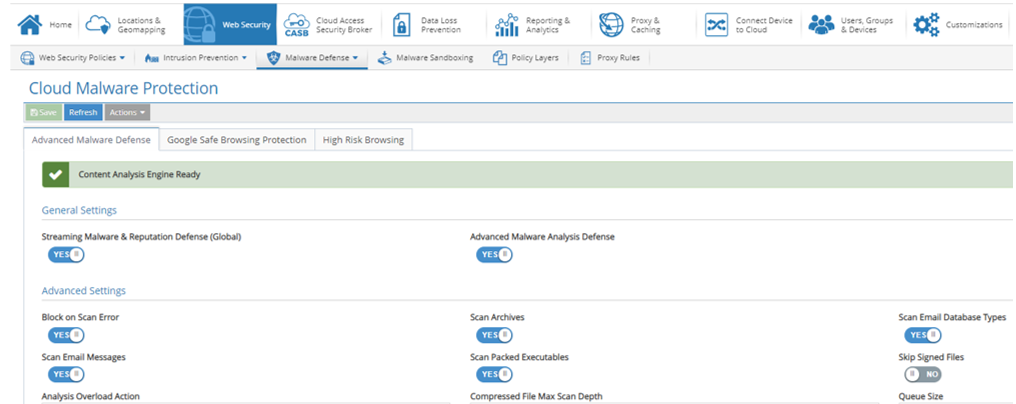

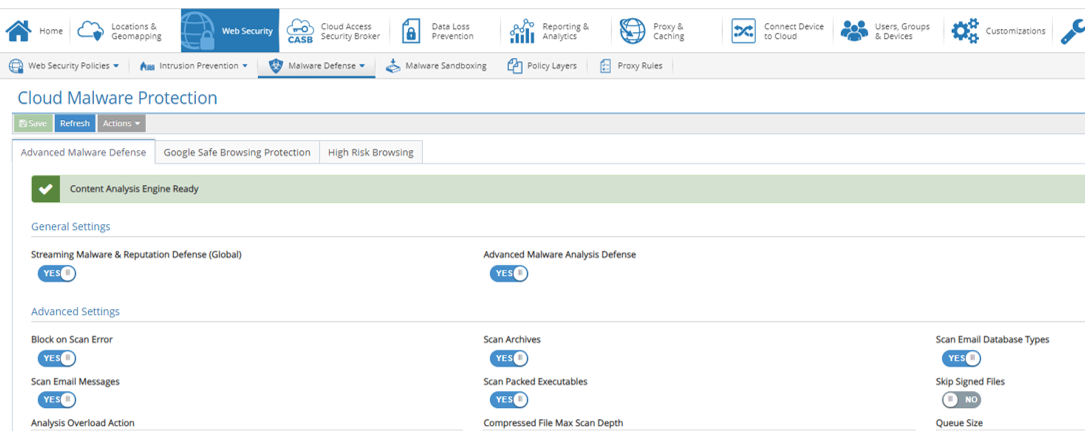

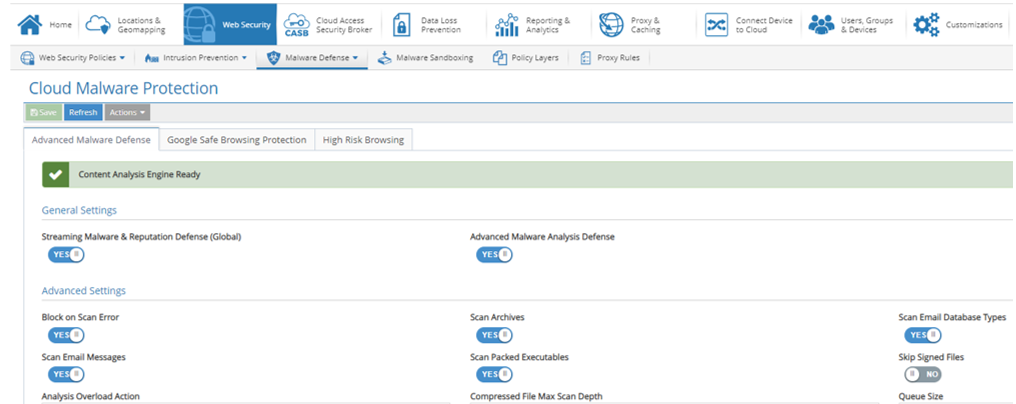

反恶意软件防御-配置

注意:必须启用SSL解密(如果使用云连接器并将其配置为自动安装根证书作为代理安装的一部分,则默认情况下启用此功能)。

- 去Web安全- b>恶意软件防御->云恶意软件防护

- 内容引擎必须准备好

单击要启用的扫描错误阻止

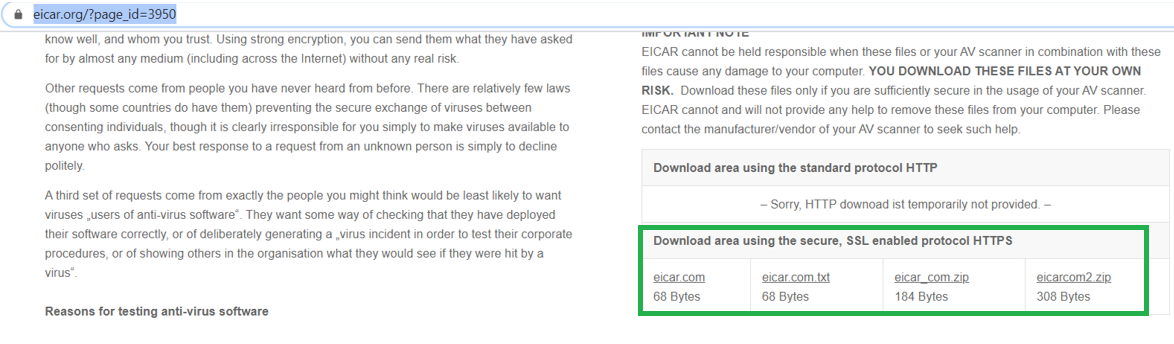

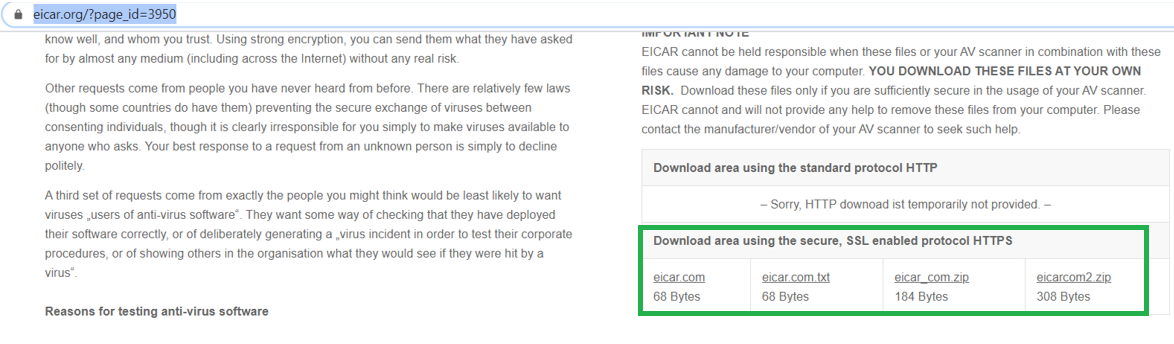

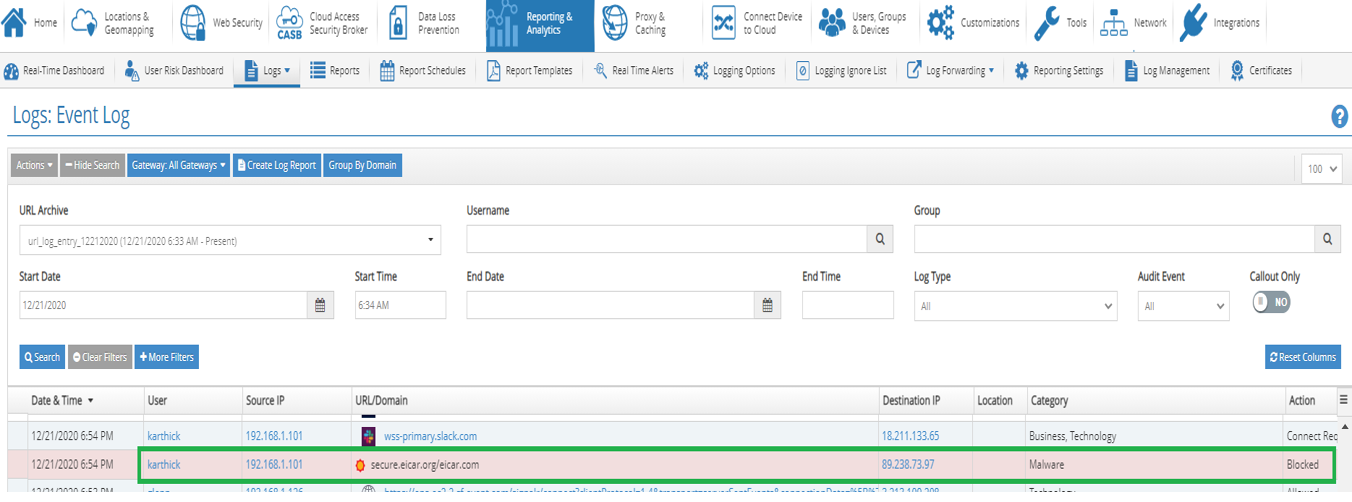

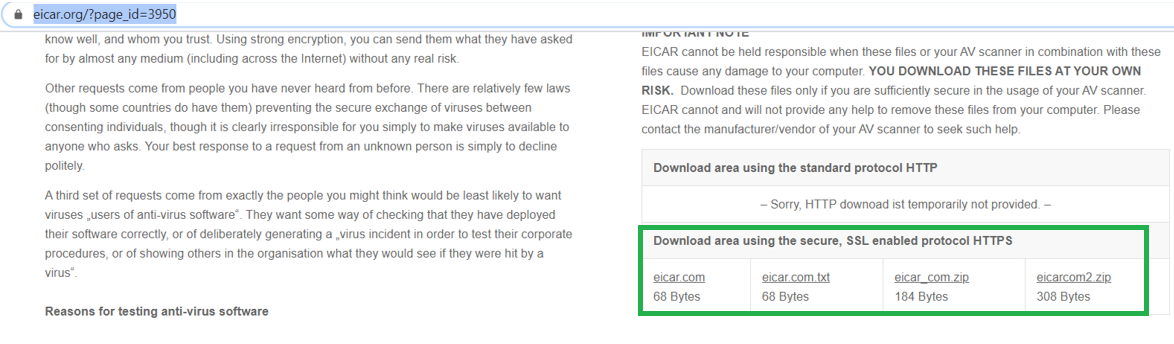

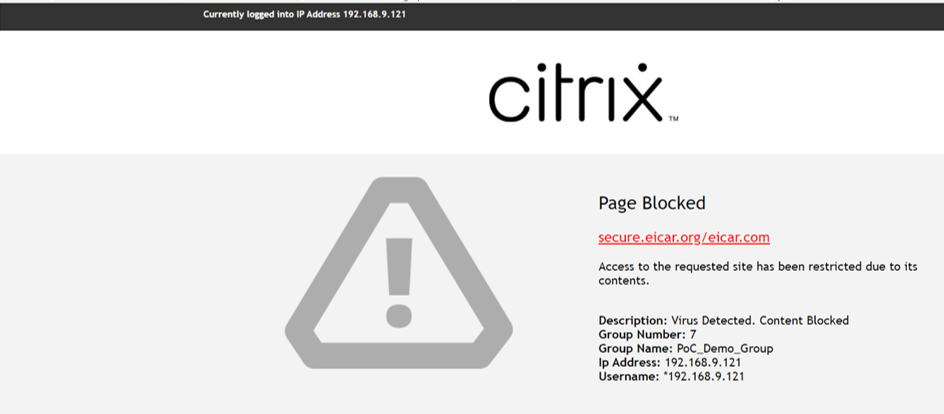

反恶意软件-验证

- 访问https://www.eicar.org/?page_id=3950

向下滚动并单击下载68字节的文件

一旦开始下载文件,就会弹出一个启动屏幕。由于检测到病毒或恶意软件,页面被阻止。

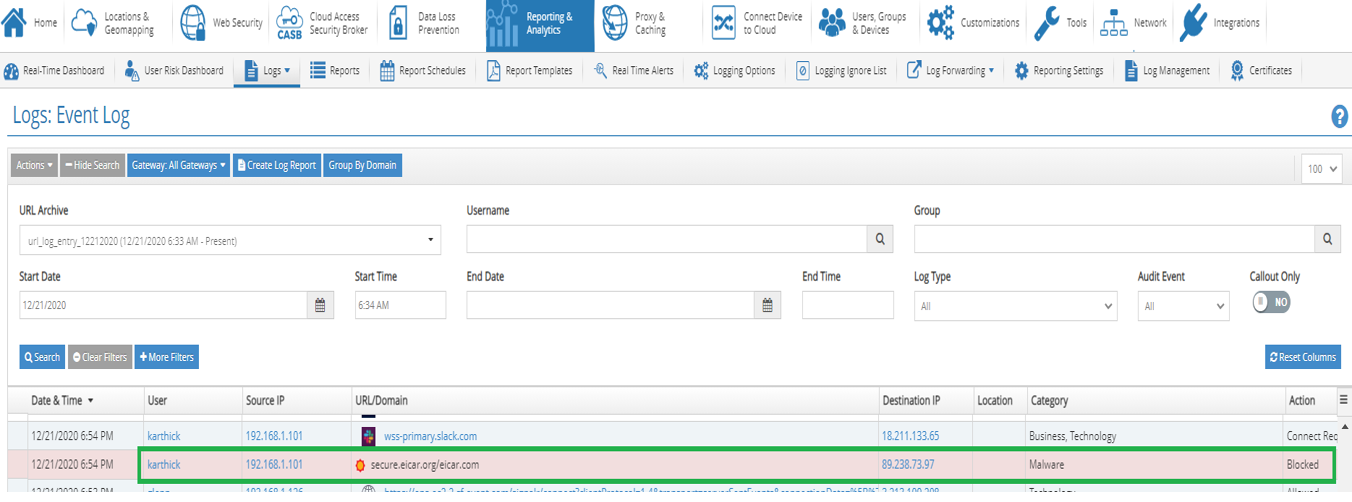

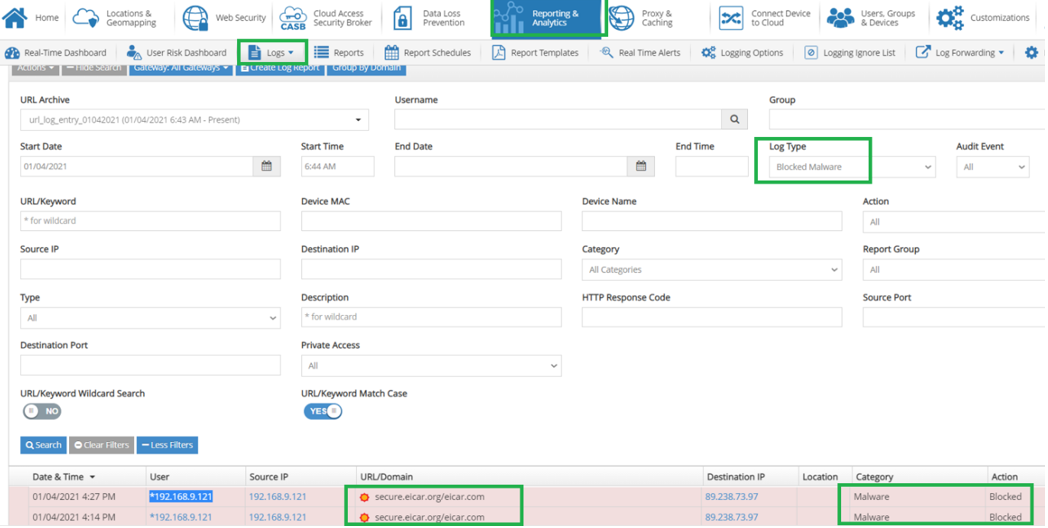

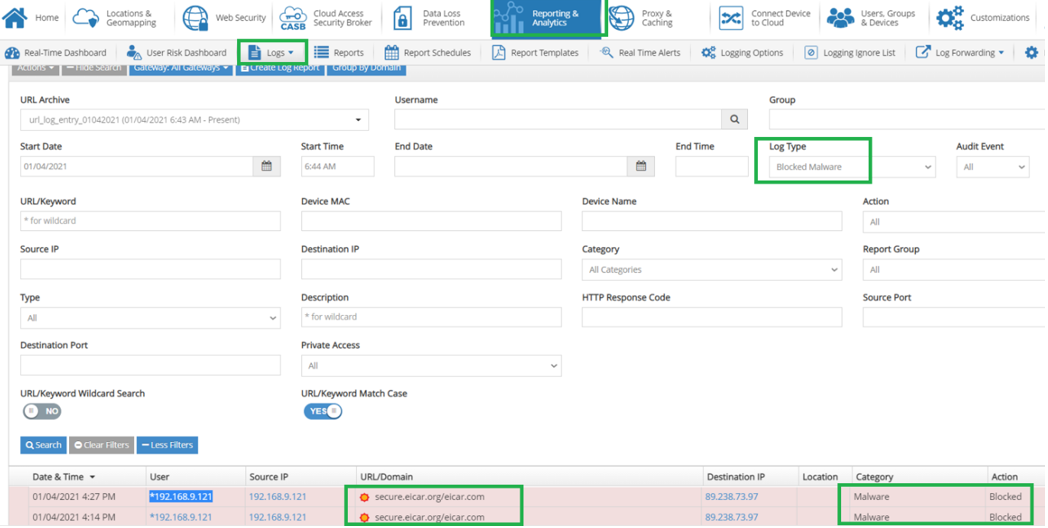

通过CSIA报告组进行核实

报告还表明恶意软件保护强制执行

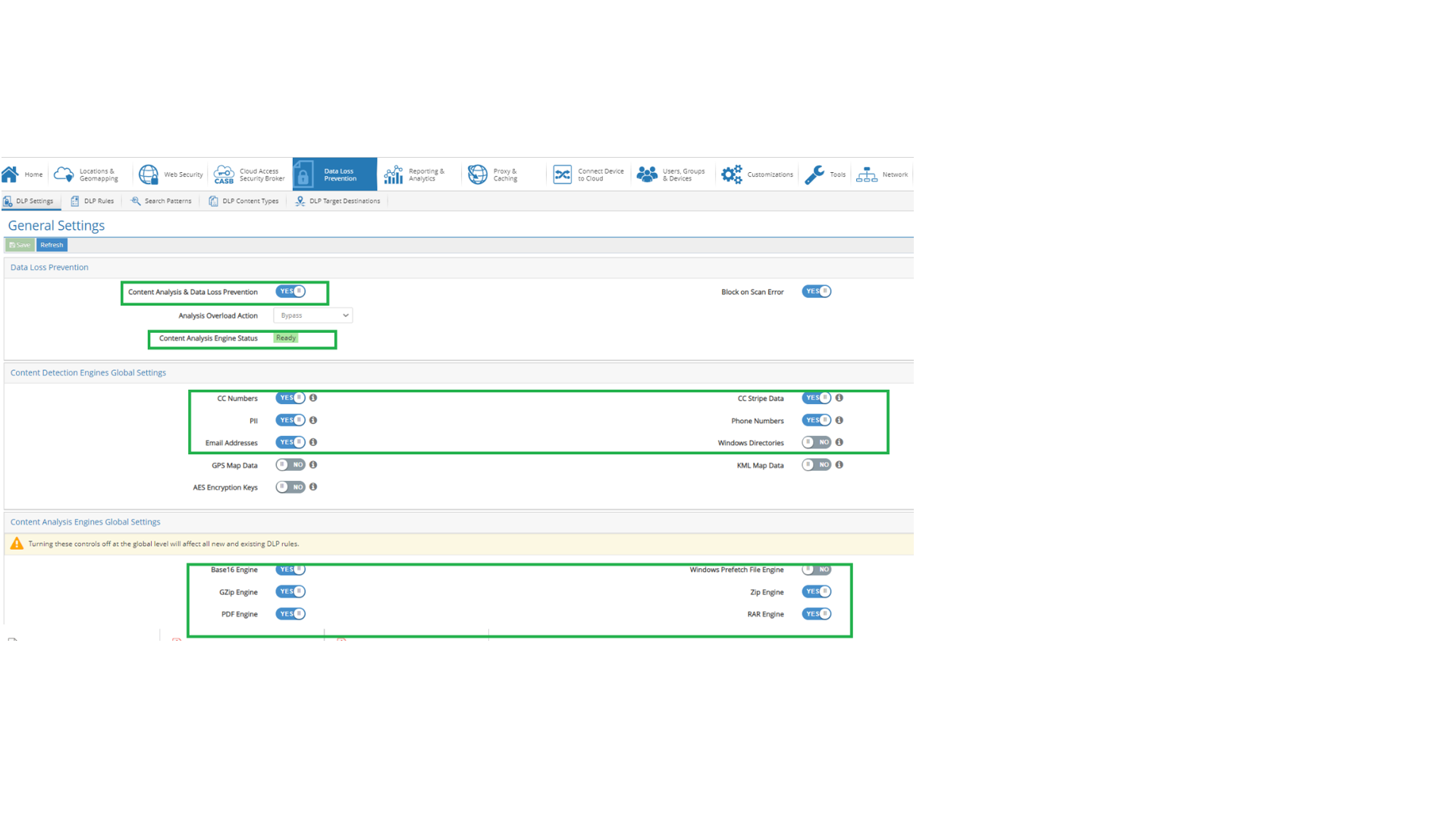

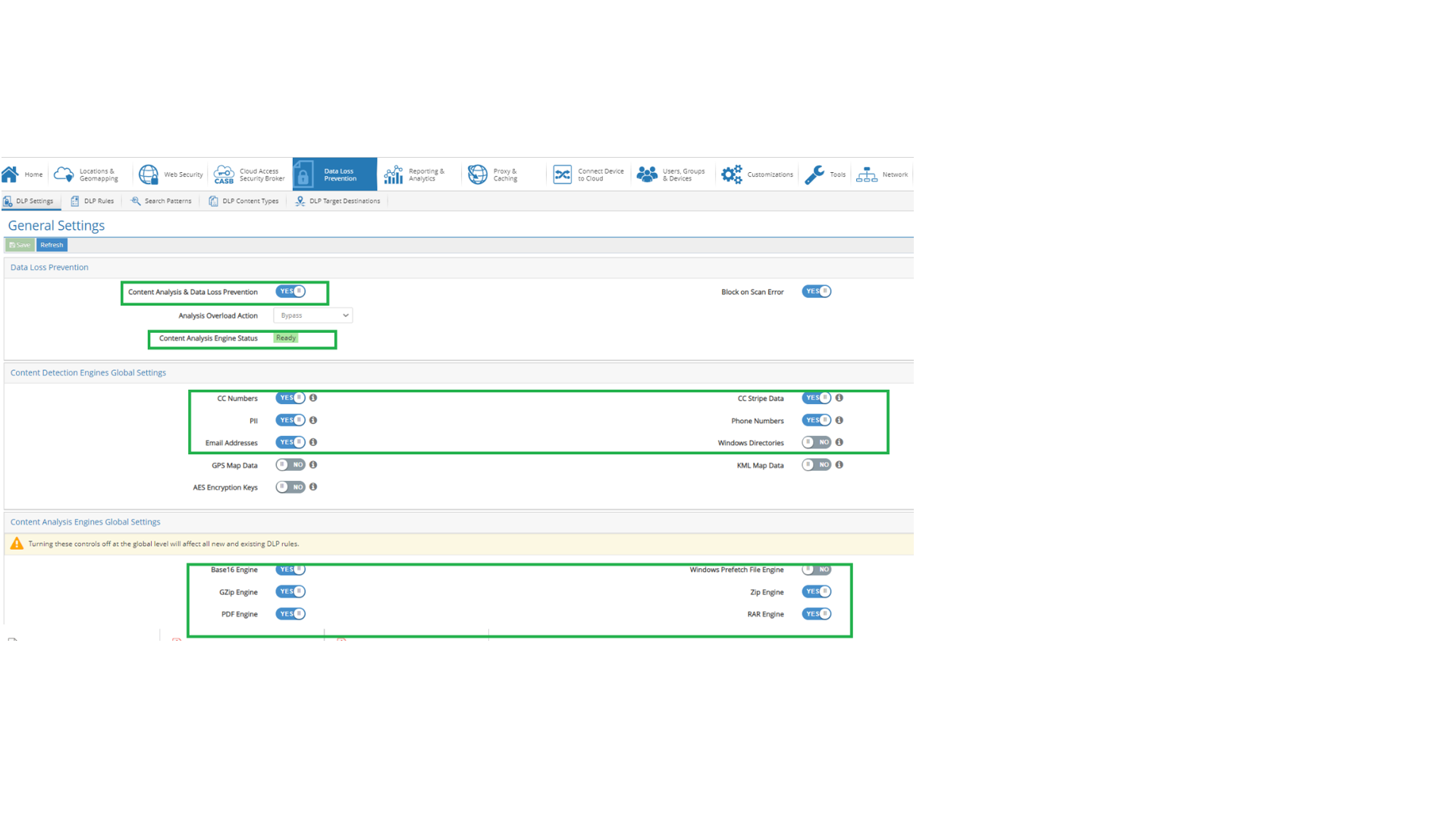

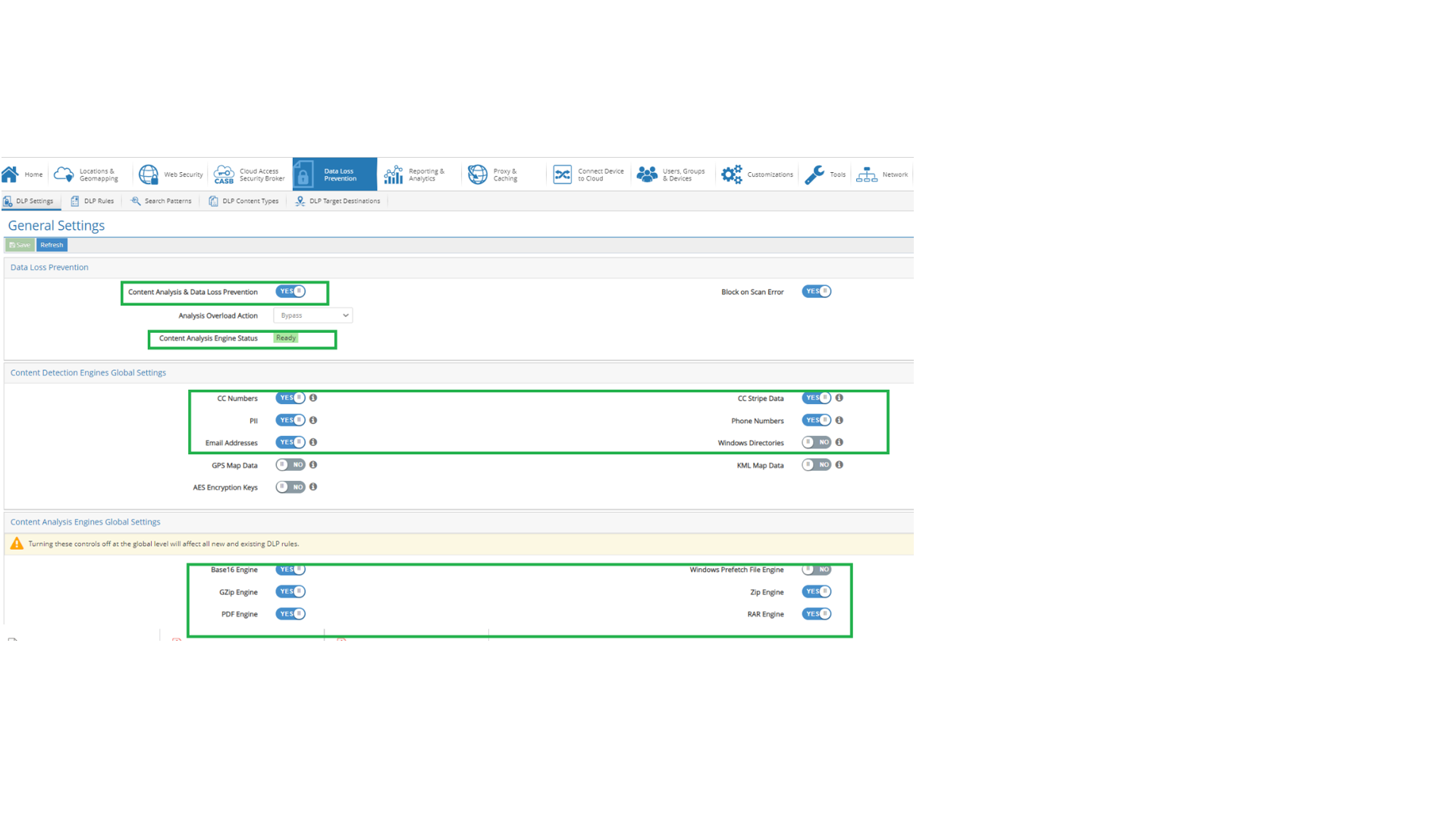

DLP -配置

- 确保DLP内容和分析引擎已经准备好,并且正确地完成了配置

- 点击“是”进行内容分析和数据丢失预防

- 确保内容分析引擎准备就绪

- 对于PoC,允许默认选择内容引擎和分析引擎

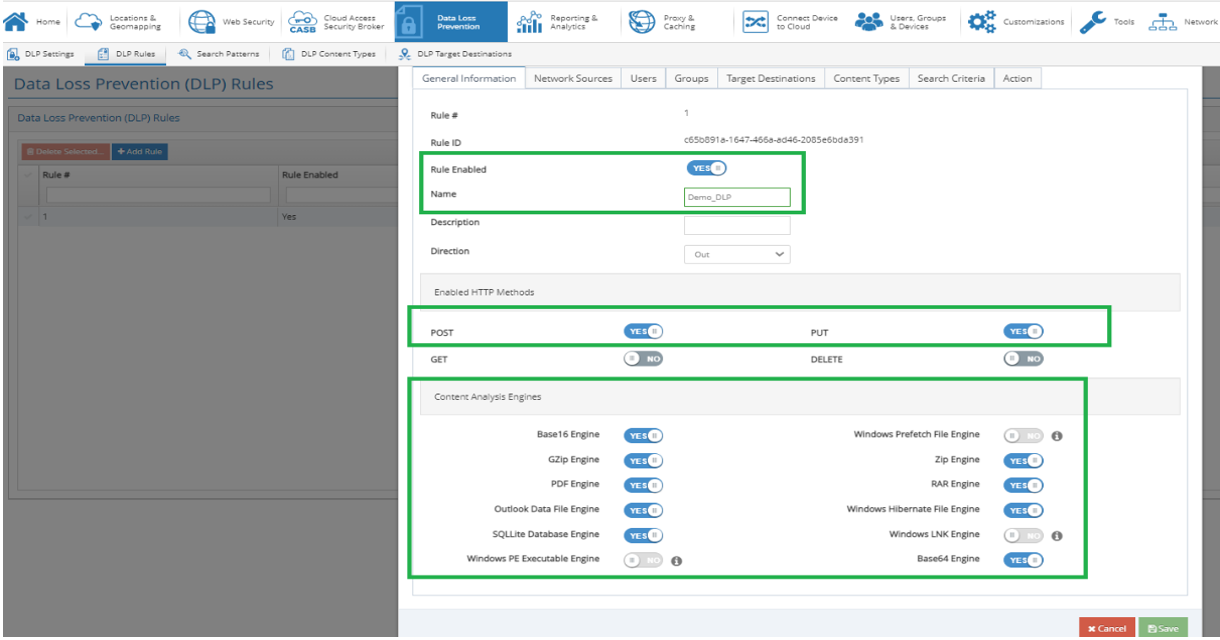

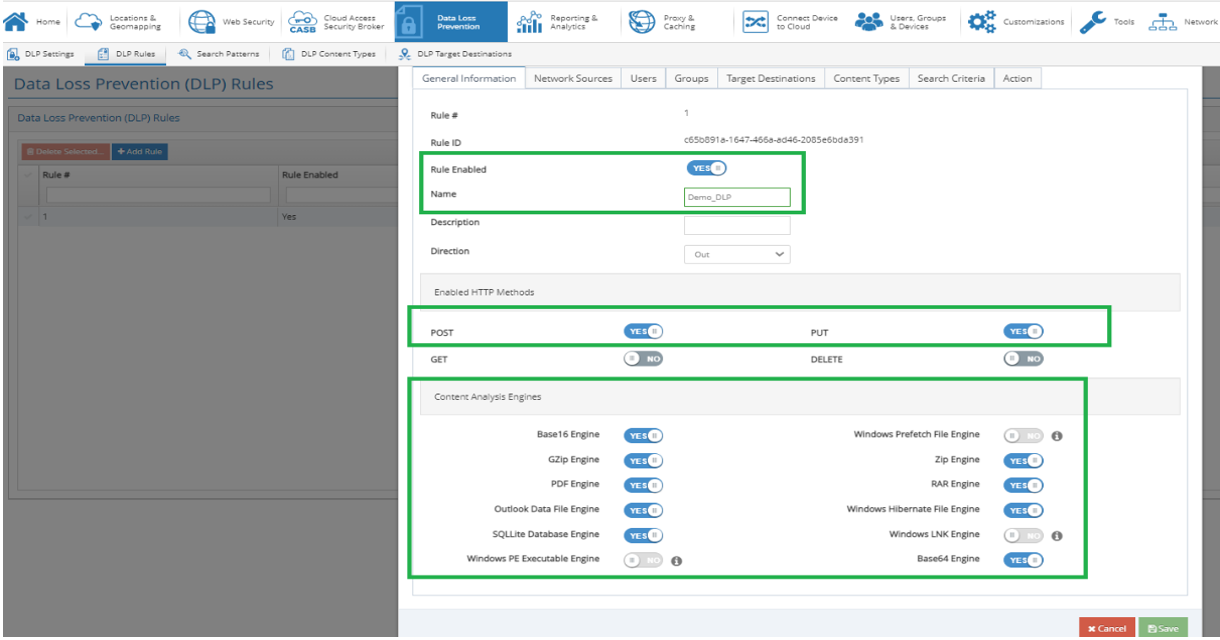

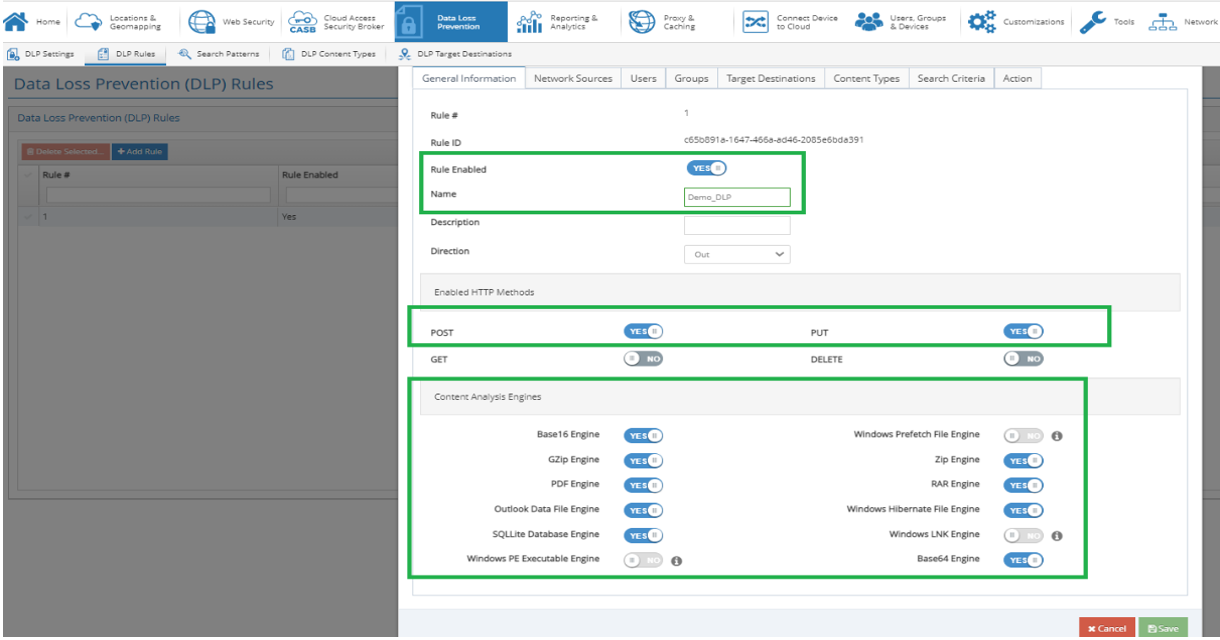

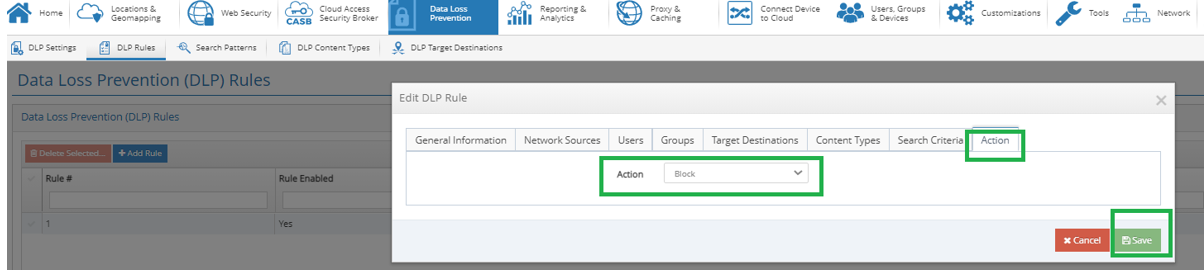

- 创建DLP规则,以便对未经授权的内容上传/下载/两者实施数据丢失预防

- 转到“数据丢失防护”页签

- 单击DLP规则

- 点击“+添加规则”

- 在“一般信息”标签下:

- 确保Rule Enabled为“YES”

- 为规则提供一个名称

- 启用PUT / POST的HTTP方法,这样我们就可以对上传执行DLP

- 让内容引擎默认

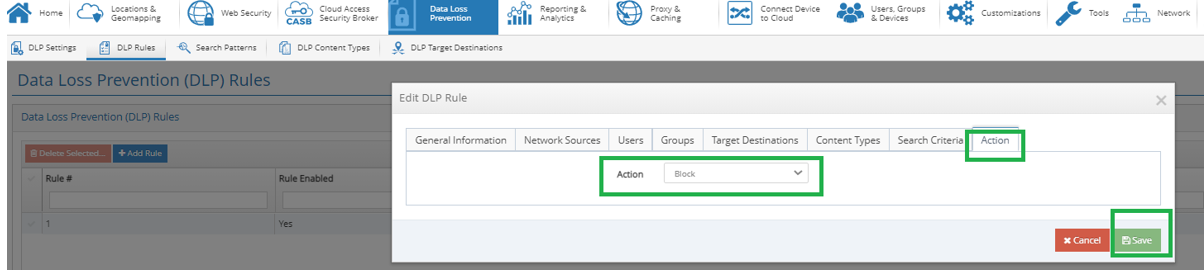

- 在DLP选项卡下,从网络源到内容类型

- 选择策略为“包括除选定项目外的所有项目”

- 在“搜索条件”选项卡中允许默认值

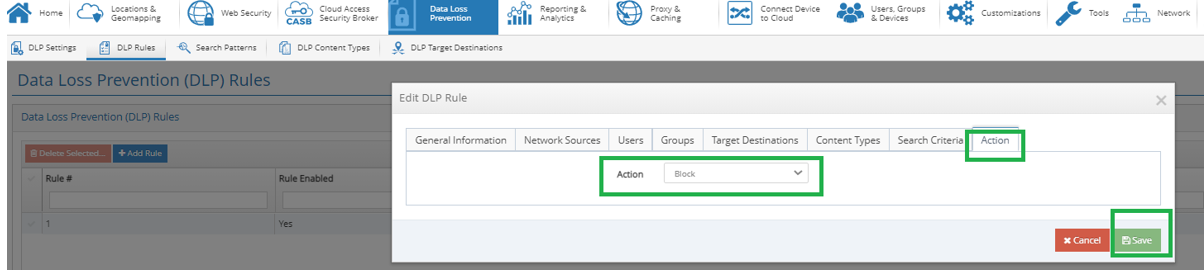

- 选择动作为“BLOCK”

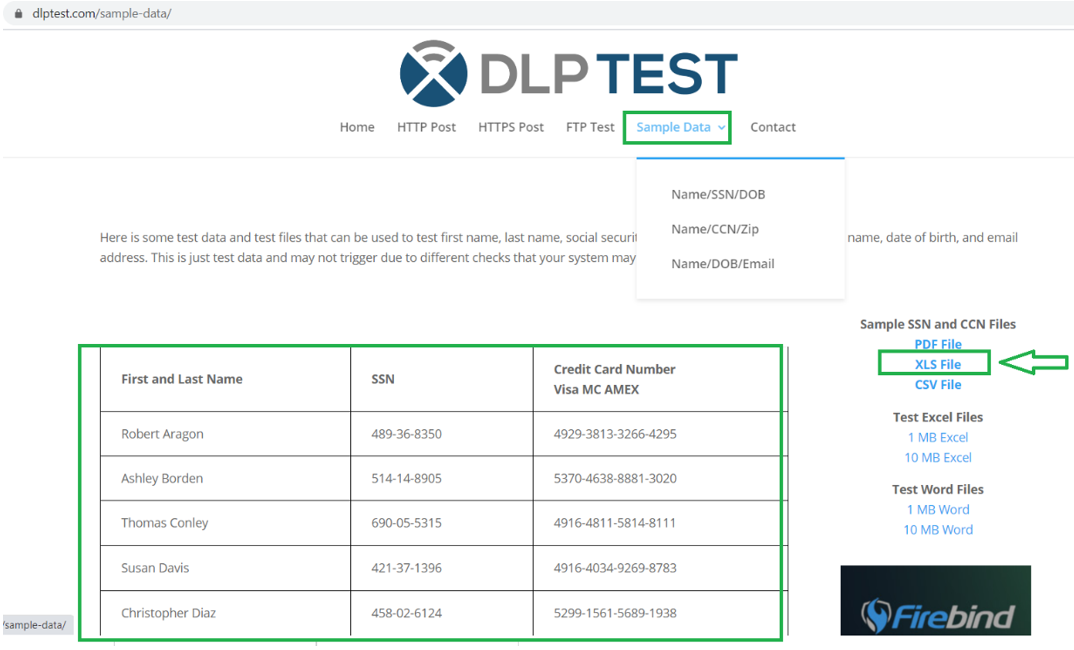

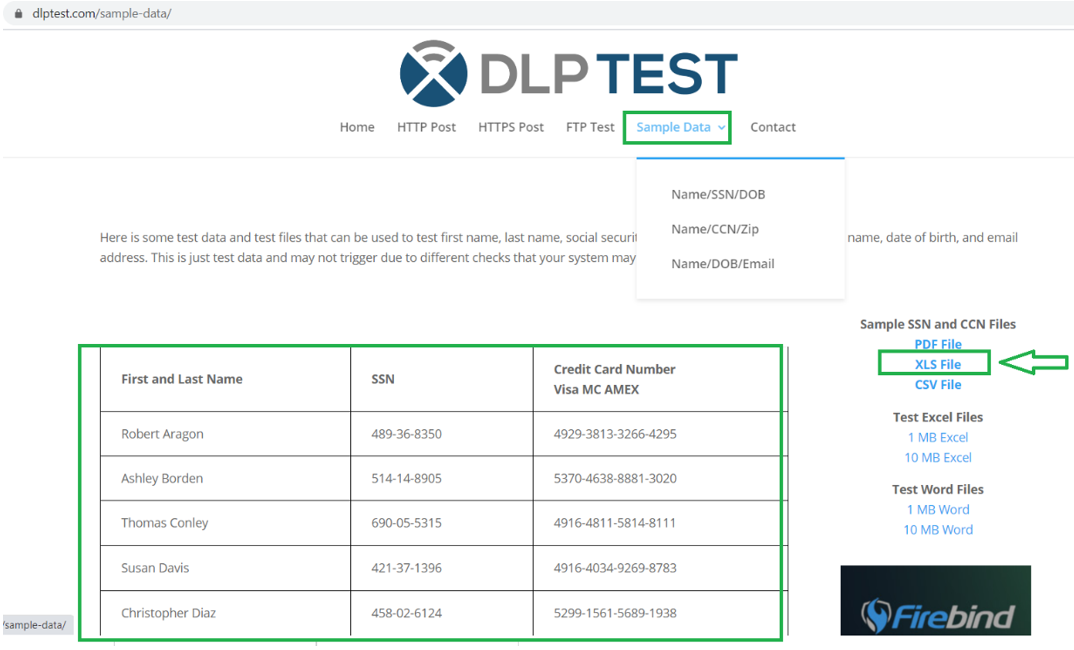

DLP -报告

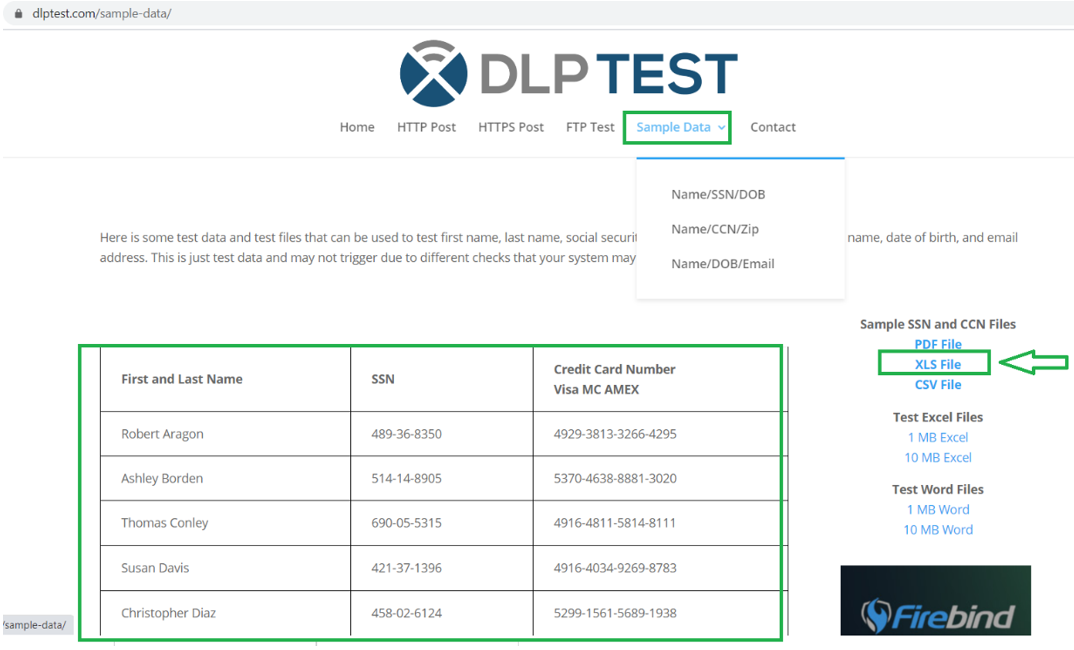

- 转到https://dlptest.com(用于验证数据丢失防护测试的站点)

- 单击“示例数据”,查看一些示例信息

单击XLS文件(这将下载文件)

- 查看下载文件夹(或您选择的文件夹)下的文件名为“sample-data.xls”的文件。

接下来使用该文件在新站点中测试DLP

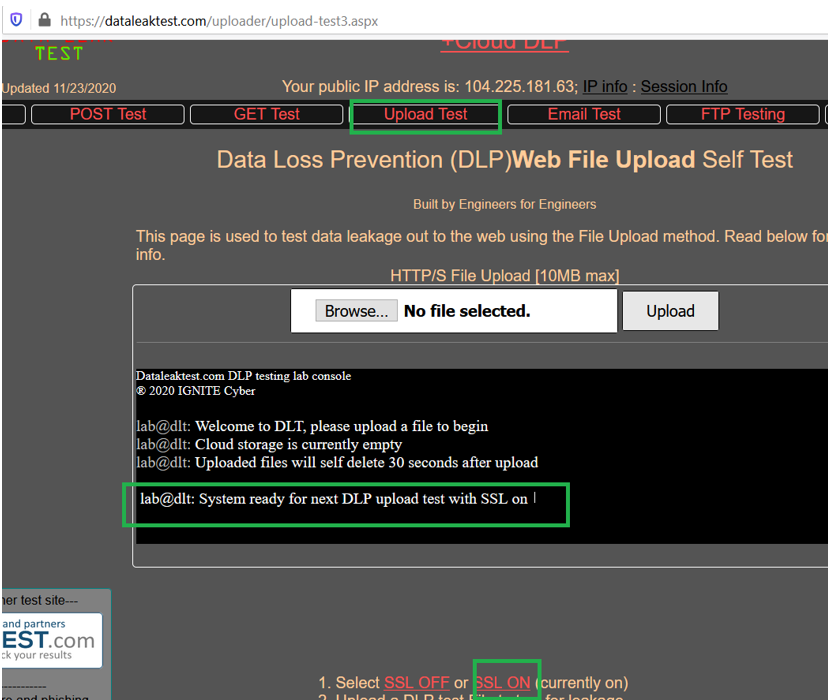

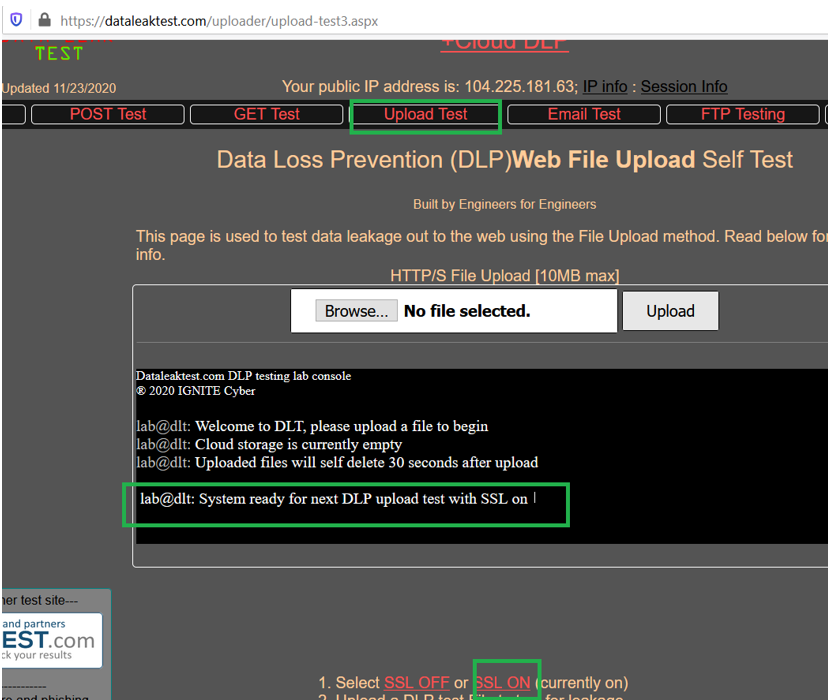

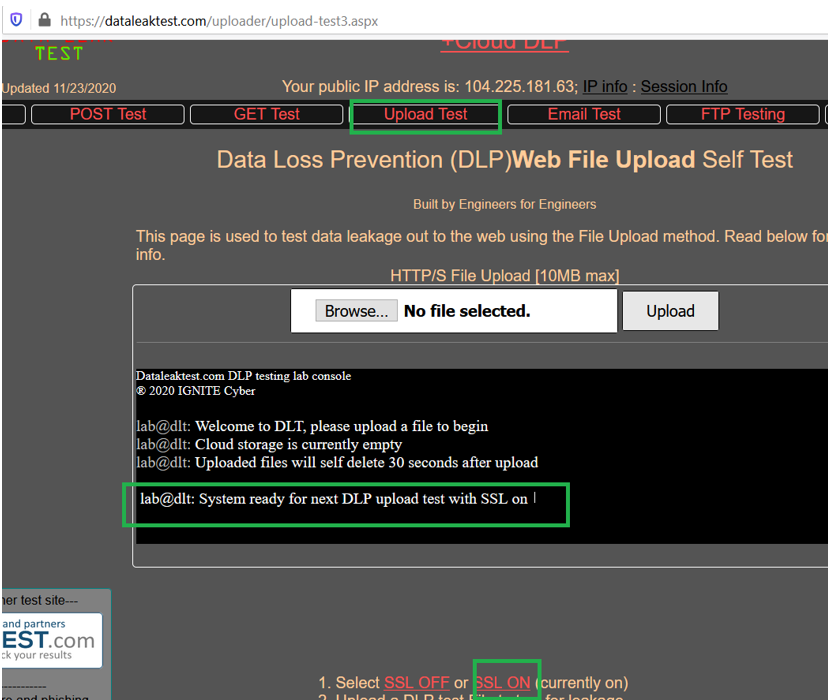

- 现在打开一个新的浏览器隐身选项卡并输入https://dataleaktest.com

- 单击“上传测试”

- 在上传测试页面中,向下滚动并单击“SSL ON”

- 单击SSL开启后,您可以在黑屏上看到“系统准备好进行SSL开启的下一次DLP测试”的消息。

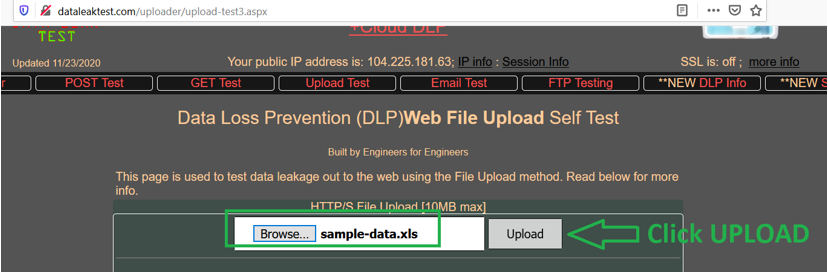

- 现在点击浏览

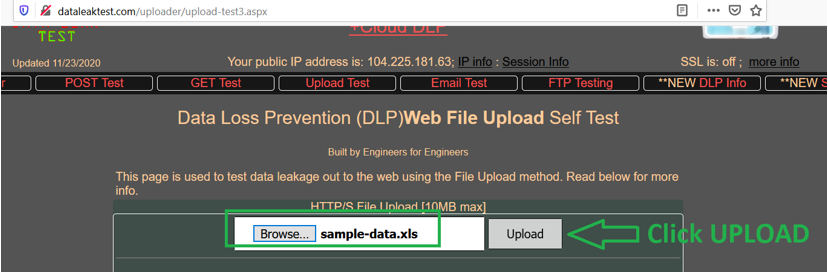

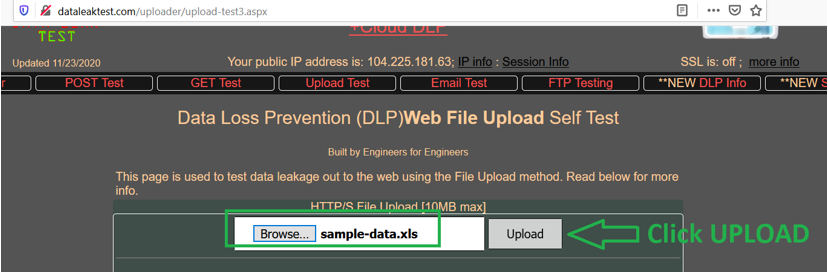

- 选择我们之前下载的文件sample-data.xls并上传

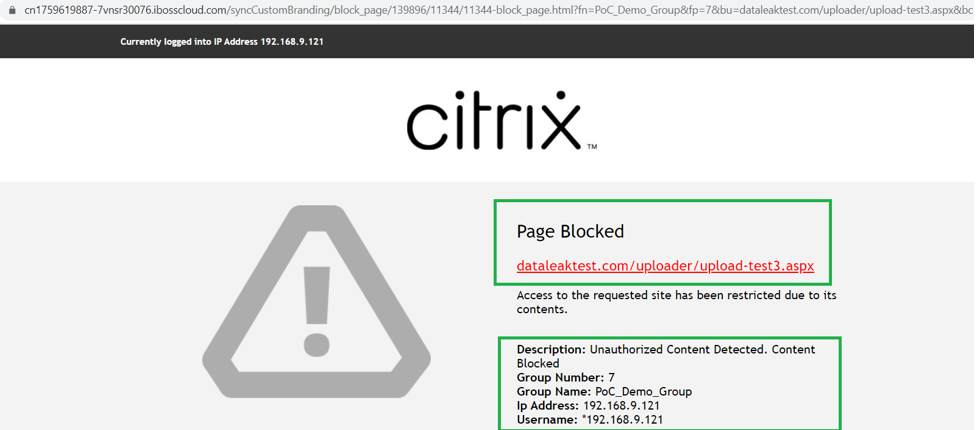

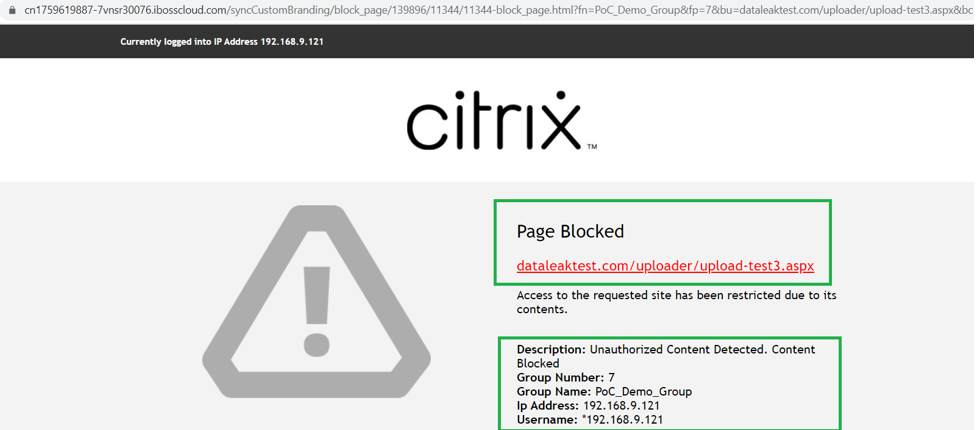

在上传敏感文件(包含SSN)时,会弹出一个启动屏幕。由于未经授权的内容检测(DLP),页面被阻止。

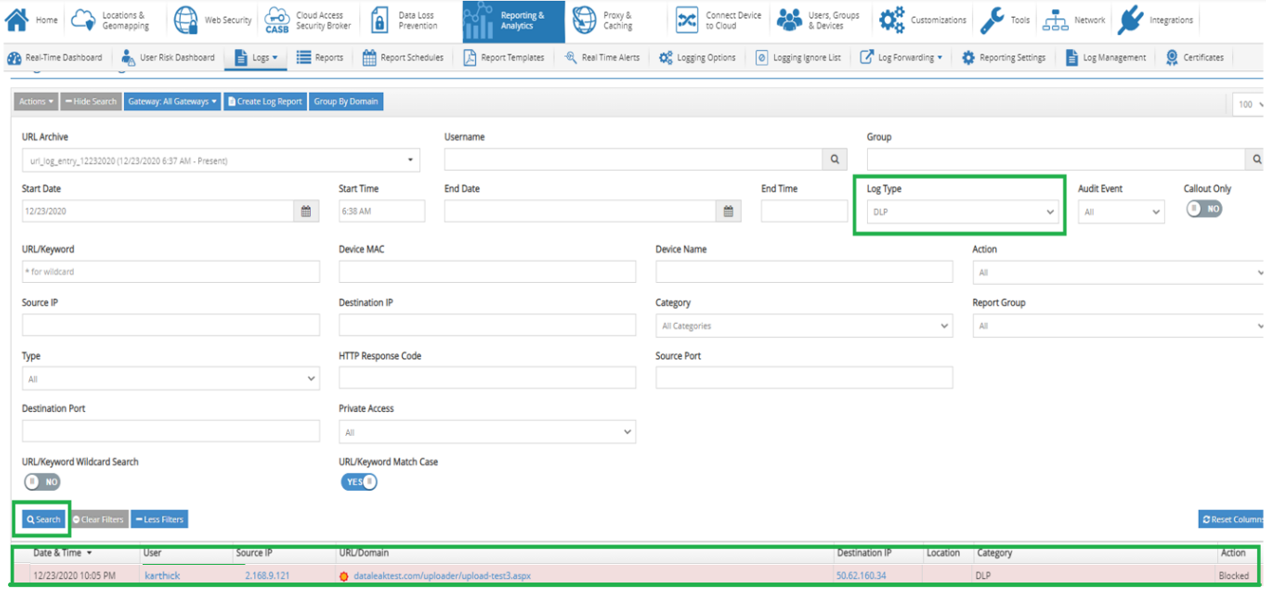

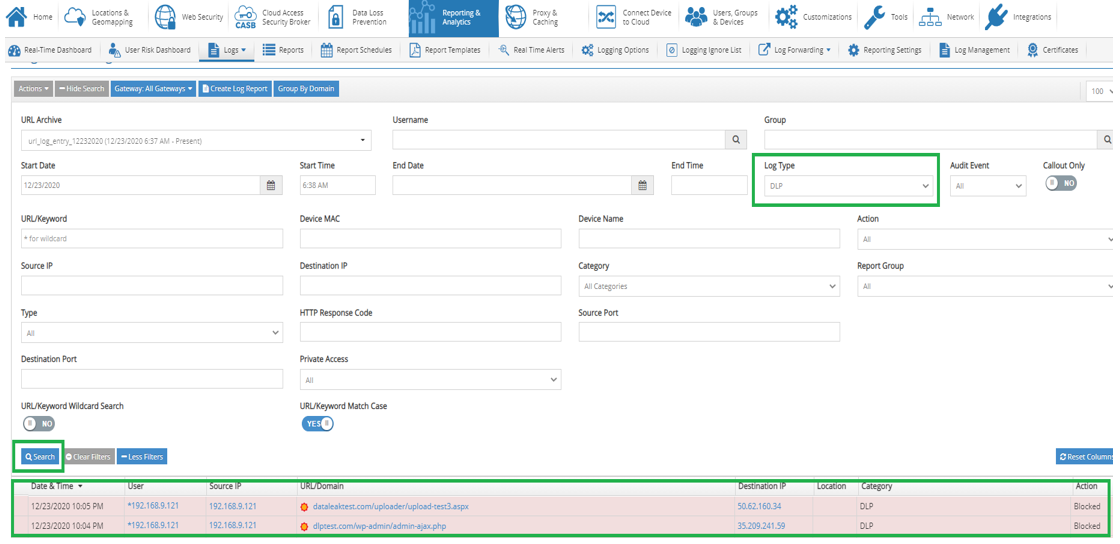

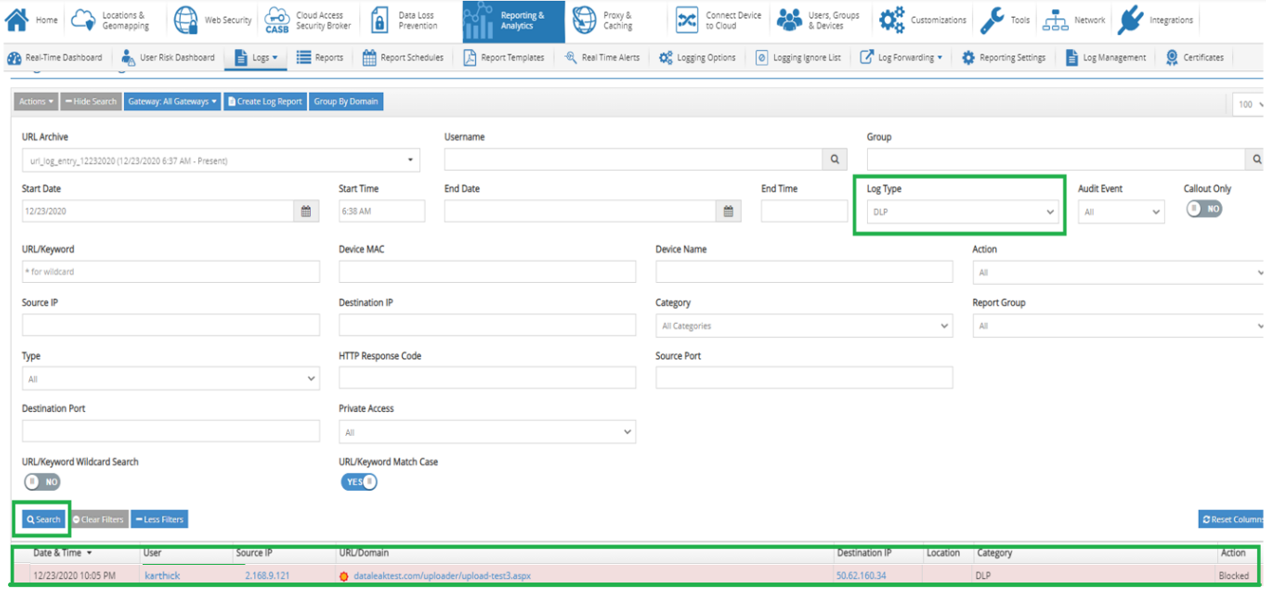

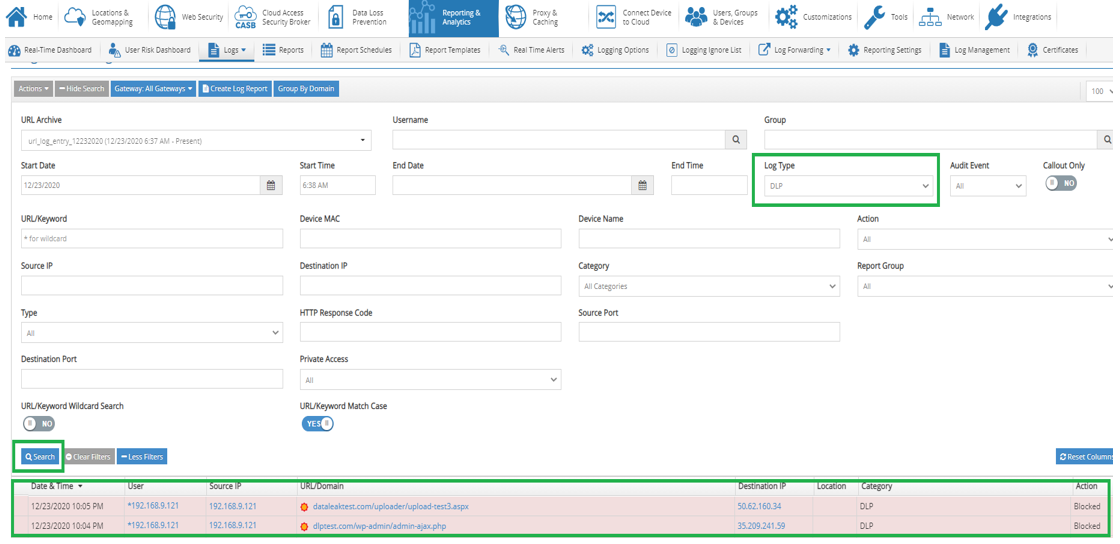

- 验证DLP事件的Reporter日志:

- 点击更多过滤器

- 选择日志类型为DLP,点击“搜索”

- 注意,DLP上传被阻止了

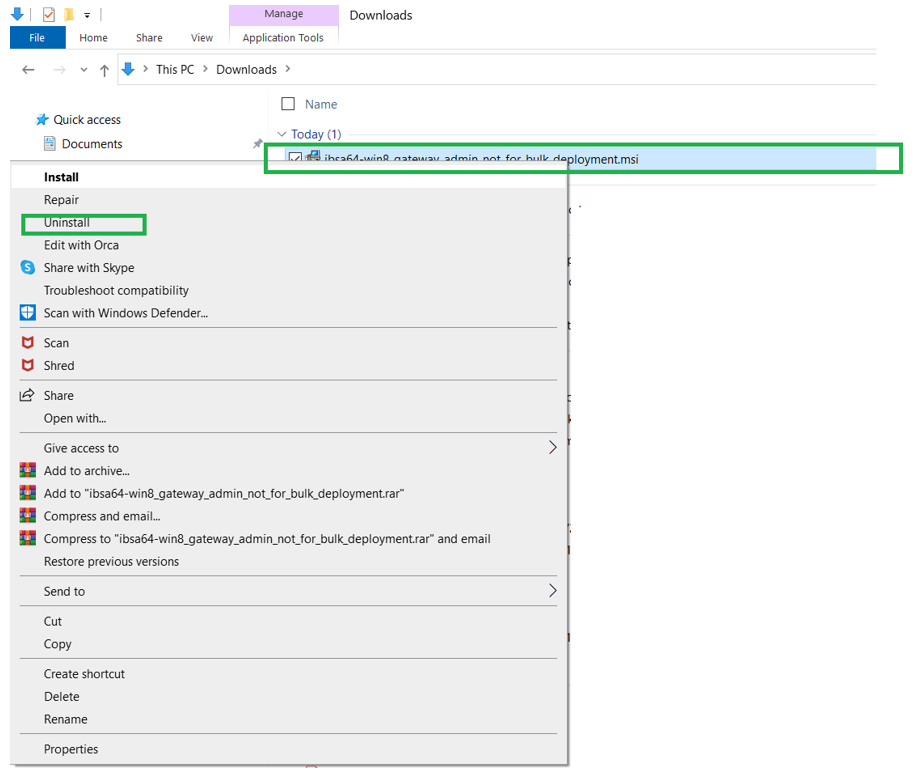

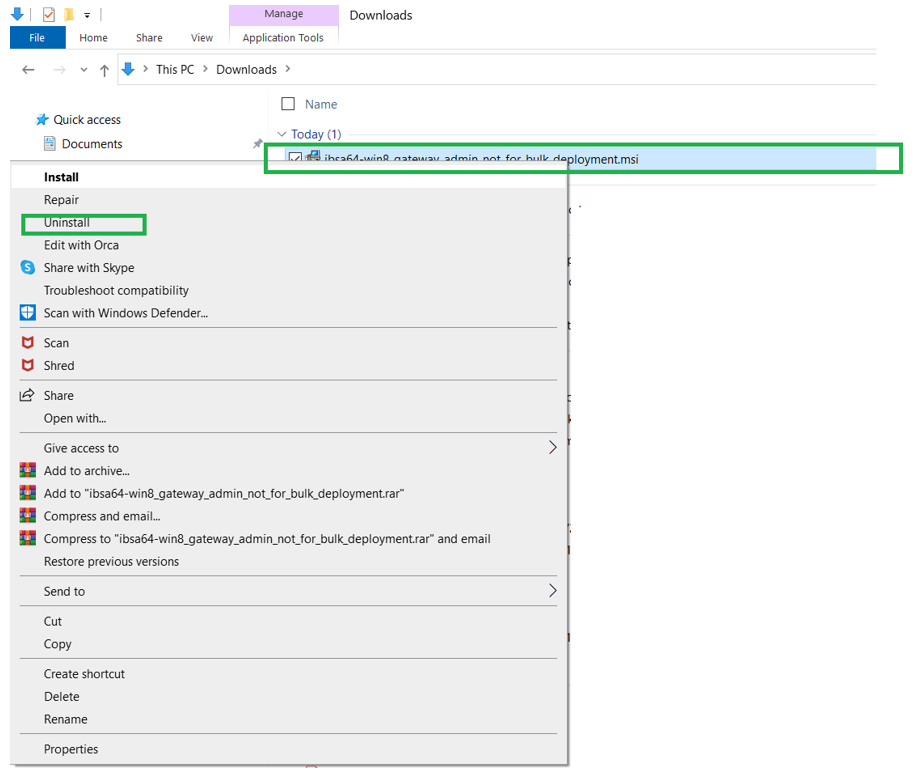

SIA代理卸载

- 要启动Citrix SIA代理卸载过程,请右键单击先前下载的Citrix SIA安装程序(从下载的文件夹中)。

- 选择卸载

“您确定要卸载此产品吗?”选择“YES”。

- 按照卸载过程,如果被要求卸载,请管理员说“是”

进入windows的“服务”页面,查看IBSA服务是否已正确卸载,且不存在

- 验证代理IP

代理IP是Citrix SIA CloudGateway节点的IP之一。这是因为,我们用于PoC的测试笔记本电脑位于Citrix SD-WAN后面,其IPsec隧道仍在使用Citrix SIA云服务运行

卸载代理后,所有流量都将通过IPsec隧道

PoC用例2:没有SIA代理+ Citrix SD-WAN的非托管端点

在这个用例中,我们使用Citrix SIA IPsec隧道来保护SD-WAN分支后面的BYOD、个人和访客设备等非管理设备。分支代理中使用Citrix SIA的被管理设备绕过隧道,直接连接到Citrix SIA平台。

推荐的最佳实践:在设备中没有Cloud Connector代理的情况下,Citrix SD-WAN管理的分支机构使用IPsec隧道通过Citrix SIA平台安全地管理这些设备的安全策略,这是一个推荐的最佳实践。

注意:默认配置的隧道默认不启用SSL解密。

如果只使用IPsec隧道,我们只会得到以下特性:

- 网络安全(基于类别)

- 允许列表

- 块列表

通过隧道进行SSL解密将在下一个PoC用例中介绍,该用例通过IPsec隧道实现完全安全性

Web安全-类别块

在通过IPsec隧道验证策略实施之前,需要在Citrix SIA云portal中创建安全策略

- 去Web安全-> Web安全策略-> Web/SSL类别

- 一般使用“默认安全组”创建IPsec隧道,单击“默认安全组”

注意:如果需要修改组,必须在建立了IPsec隧道的表项的“本地子网”中手工修改。

- 开启赌博类和友谊类IPsec隧道分类阻断功能

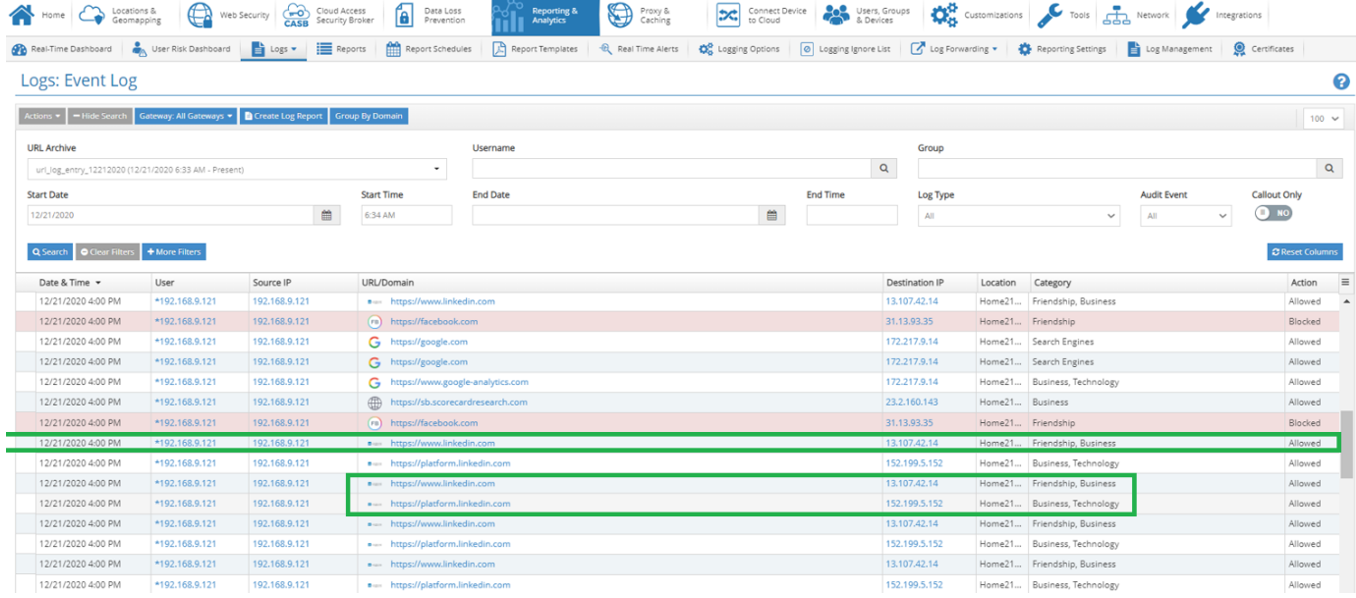

Web安全-允许列表

- 添加一个允许列表到友谊类别,只允许领英,但阻止所有其他社交媒体类别

注意:作为定义的最佳实践,在添加到允许/阻止列表之前,清除和解决其他URL依赖关系,以完全行使URL web过滤的功能

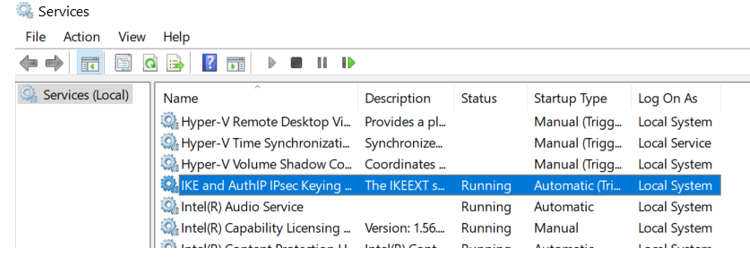

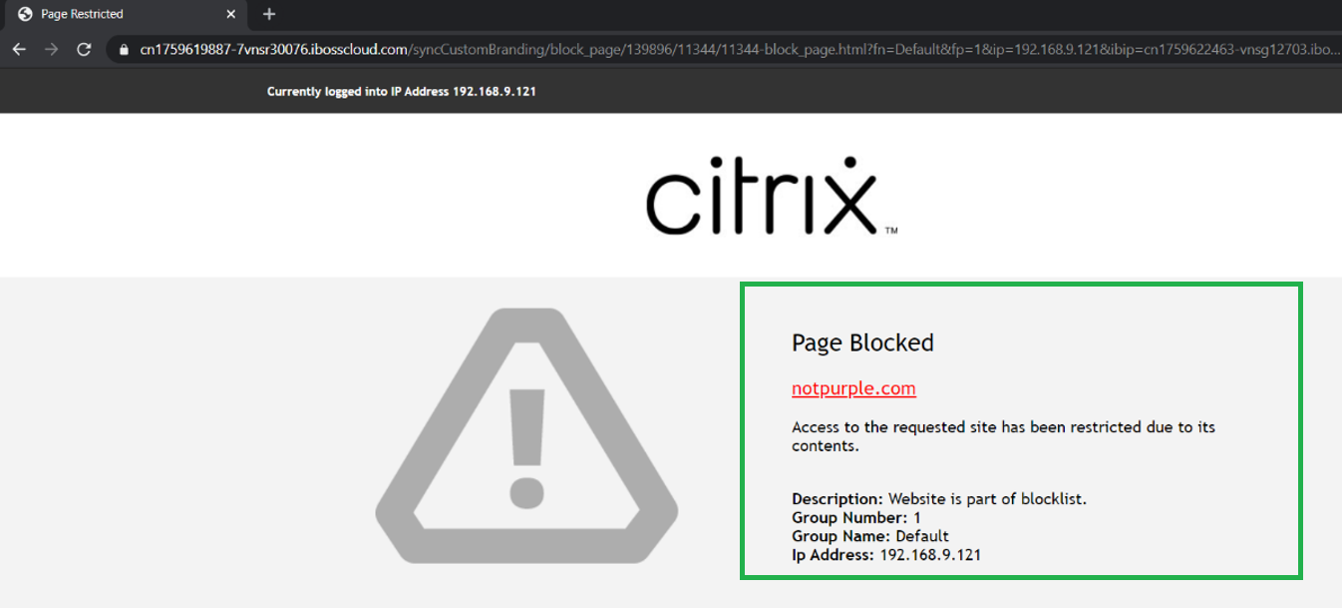

Web安全-阻止列表

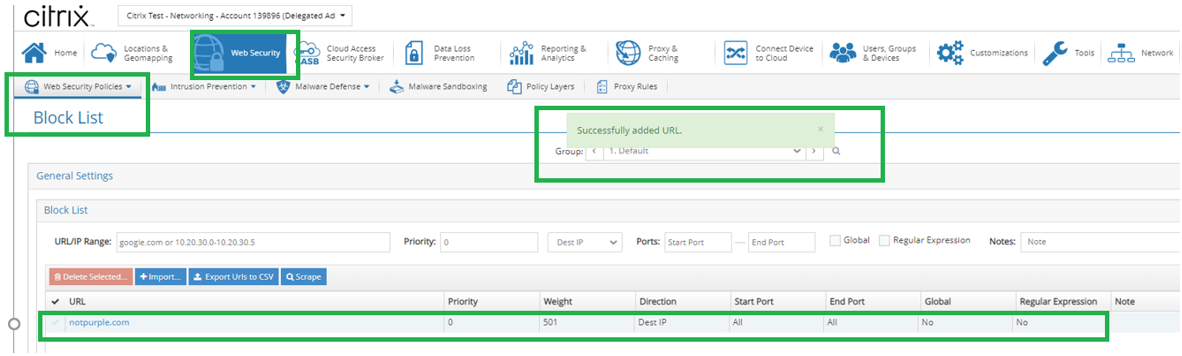

通过URL web过滤为notpurple.com这样的网站配置一个特定的阻止列表

- 去Web安全-> Web安全策略->阻止列表

- 添加一个网址“notpurple.com”到阻止列表

Web安全-类别块验证

- 打开一个隐身浏览器选项卡,并从赌博类别访问赌博网站777.com

由于阻止列表策略的实施,会出现一个启动页面

- 从记者那里我们可以看到,在甚至日志中,777.com的访问被明确阻止,因为赌博部分

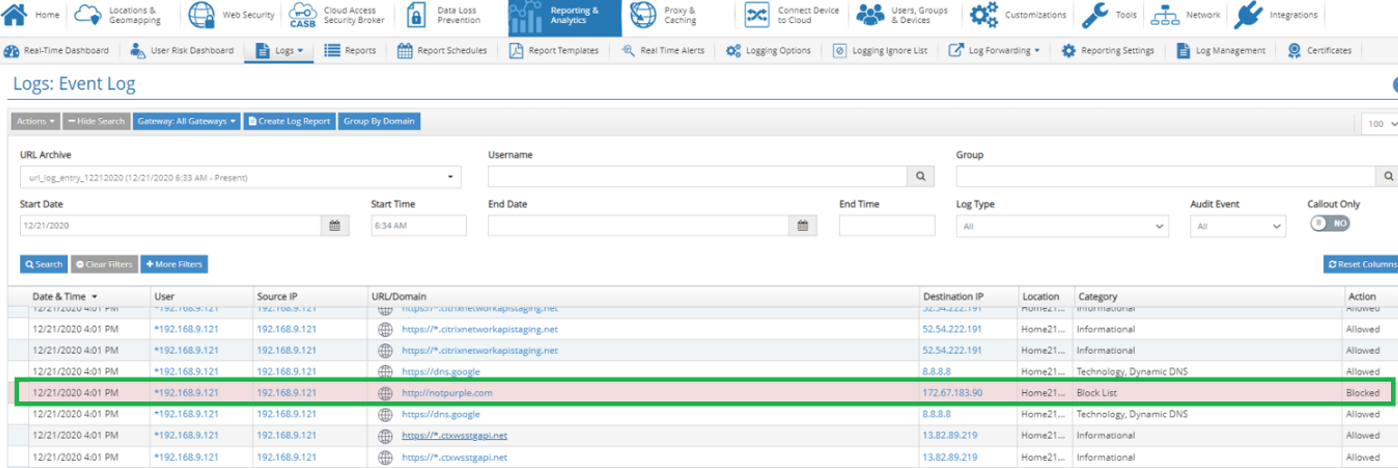

- 单击“报告与分析->日志->事件日志”

- 点击搜索

- 如果需要,点击更多过滤器,并选择动作->阻止过滤所有被阻止的已记录事件

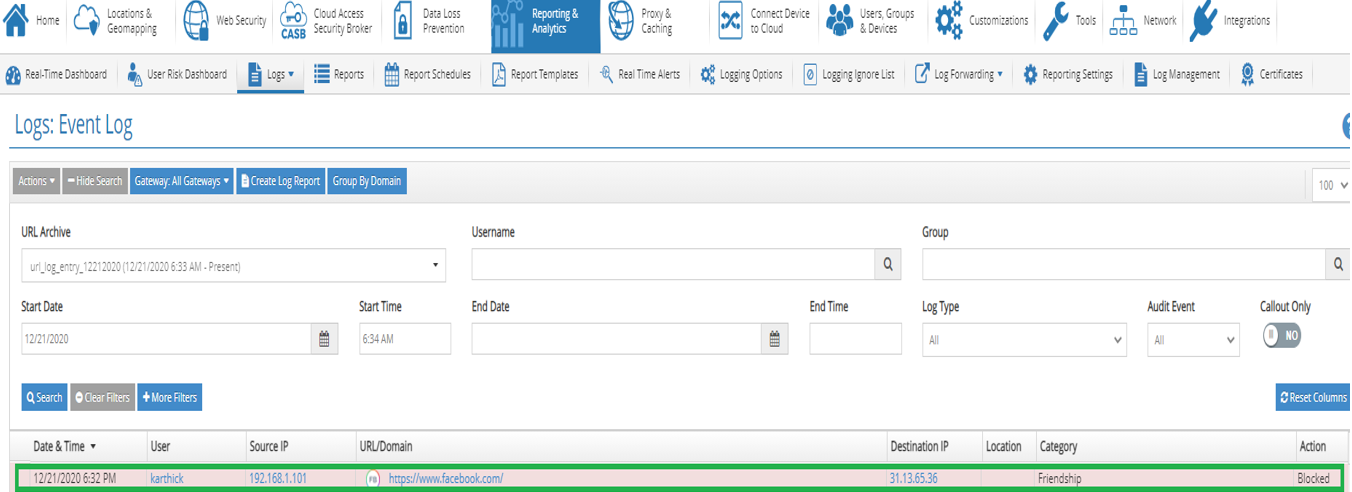

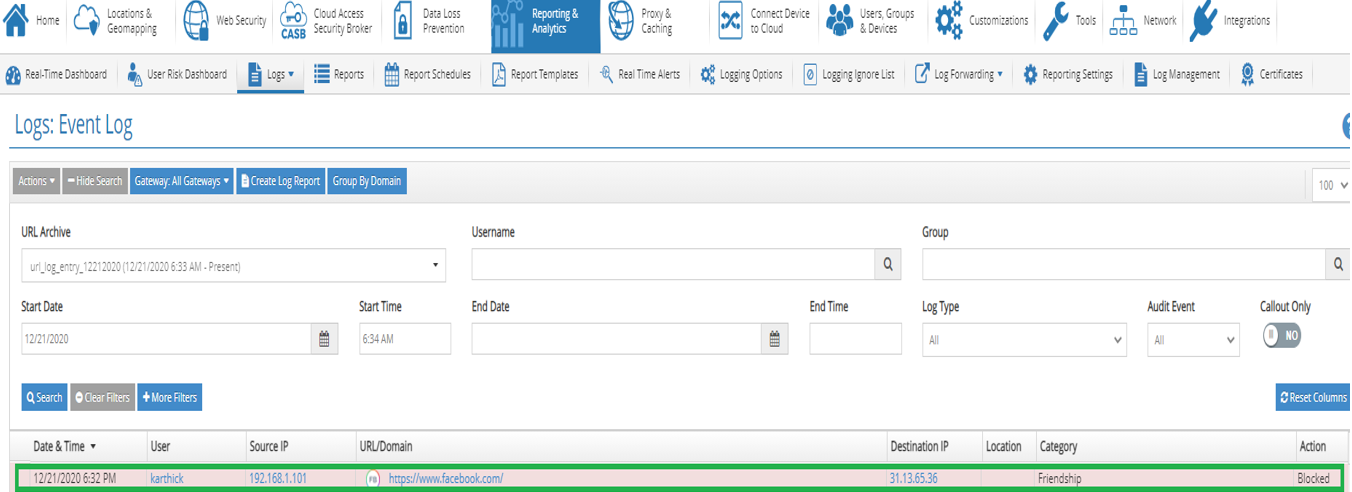

- 打开一个隐身浏览器选项卡,从友谊类别访问网站facebook.com

请注意,该网站没有打开(Facebook是无法访问的,因为它被封锁)。

从记者那里我们可以看到,甚至在日志中,由于友谊部分,对facebook.com的访问被明确阻止

- 单击“报告与分析->日志->事件日志”

- 点击搜索

- 如有需要,请单击点击更多过滤器,并选择动作->阻止过滤所有被阻止的已记录事件

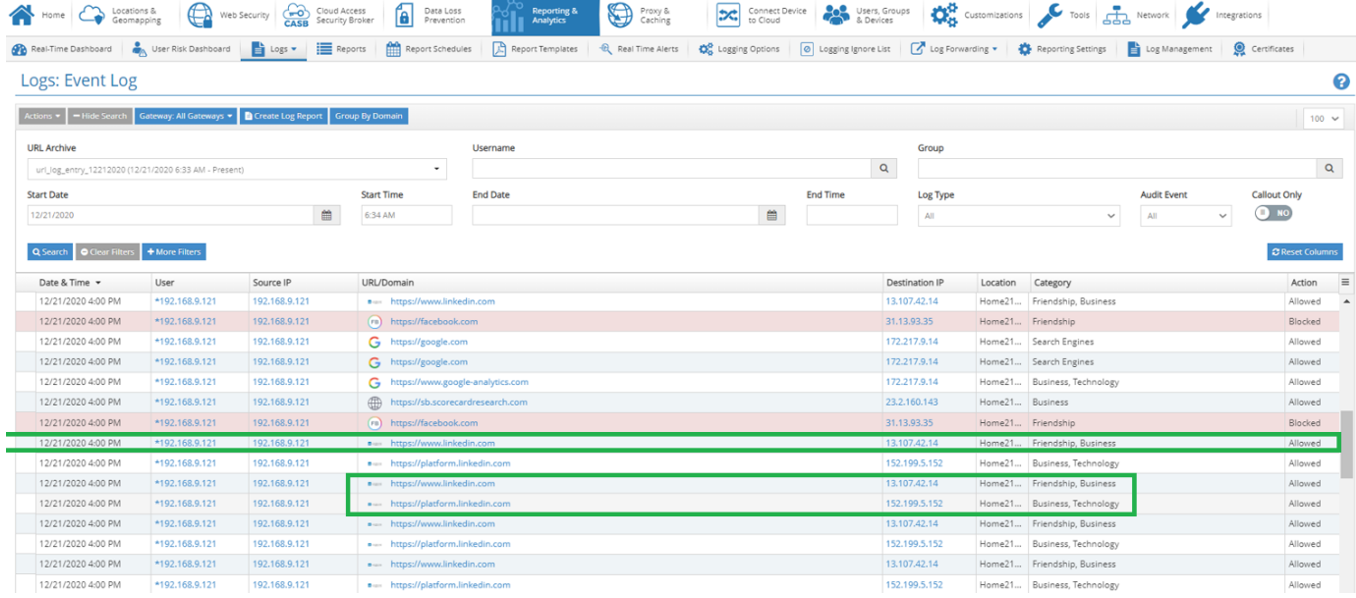

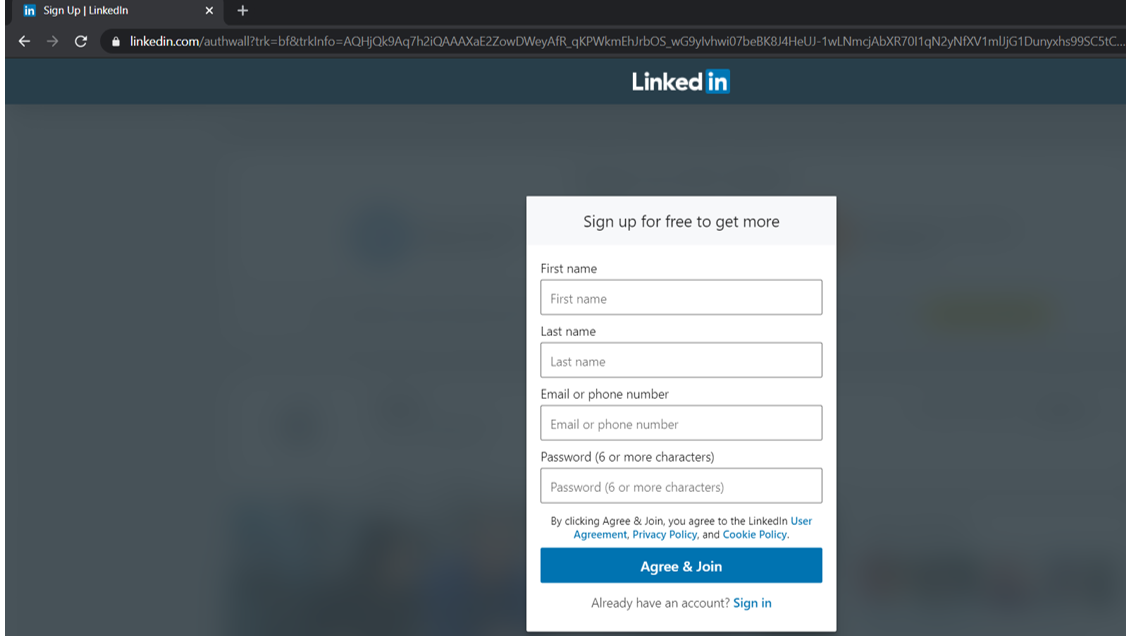

Web安全- IPsec隧道验证

- 我们最初通过选择性允许列表配置,将LinkedIn从“友谊”类别中排除。

- 从一个隐身浏览器标签中的友谊类别访问linkedin.com

我们可以看到允许访问,页面打开了

报告程序还显示了由于允许列表配置优先于类别阻止而允许和不阻止的流量

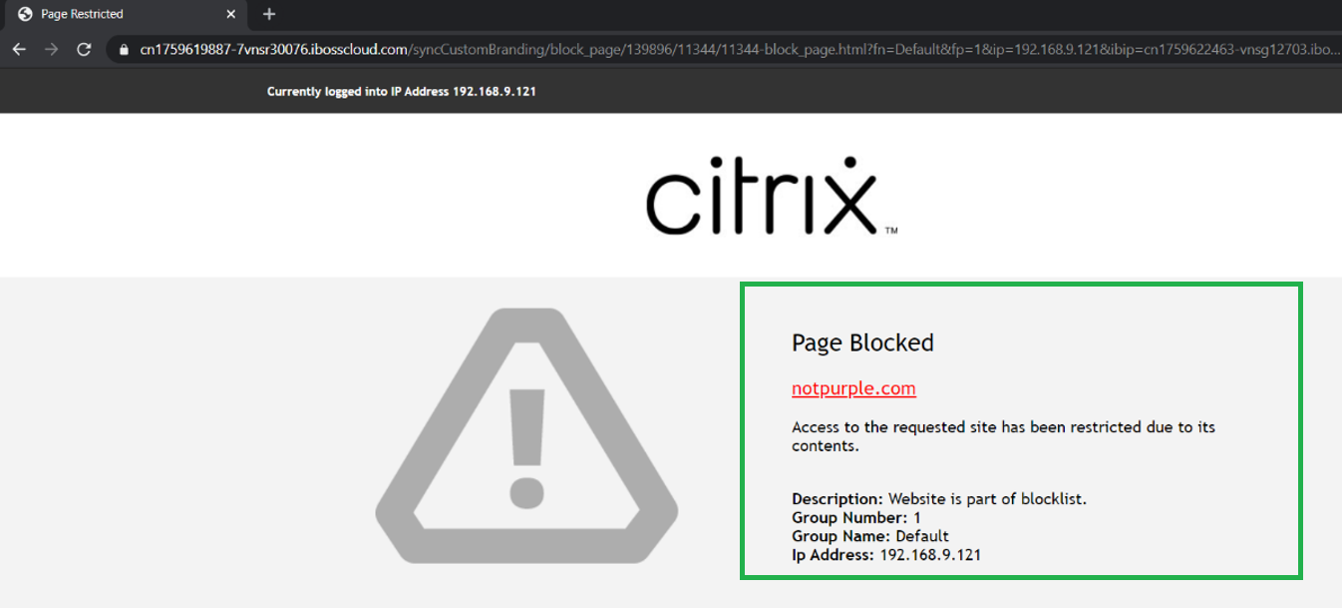

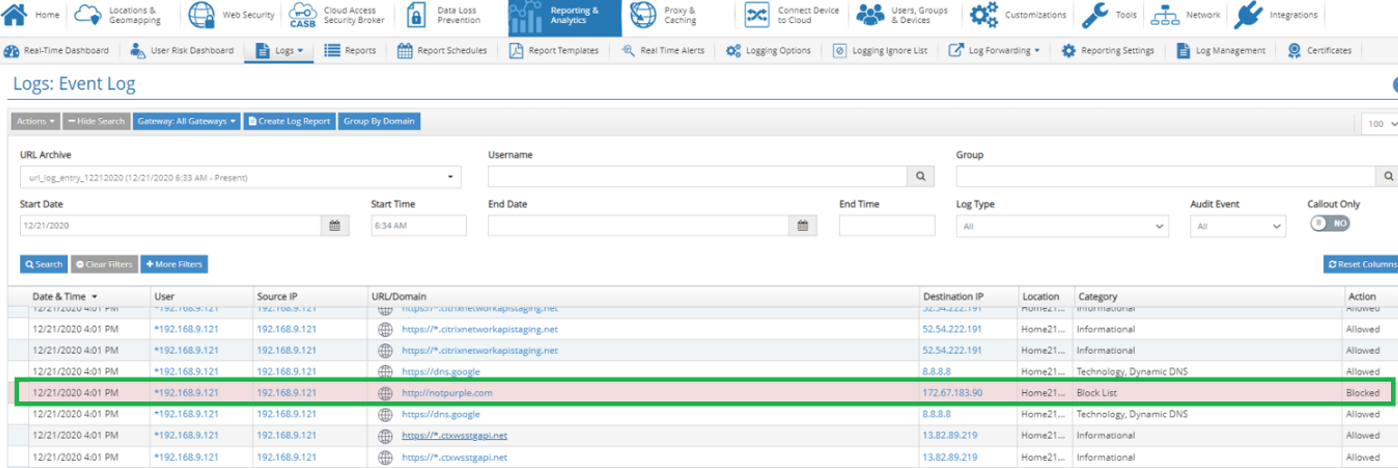

- 最后,访问一个特定的网站notpurple.com,它在阻止列表中,看到当通过隧道访问时被阻止

- 打开隐身浏览器选项卡并访问notpurple.com

我们得到一个立即启动页面阻止访问该网站

报告器还显示要阻止的流量,因为它被显式配置为阻止列表的一部分

IPsec隧道SSL解密

除非显式设置,否则配置的隧道通常会禁用SSL解密。一旦IPsec隧道启用SSL解密,它就能够执行所有高级安全功能,如恶意软件防御,DLP, CASB等。

但是,有几个先决条件,没有这些先决条件,在Citrix SIA云的IPsec隧道上无法启用高级安全功能

重要的三个先决条件:

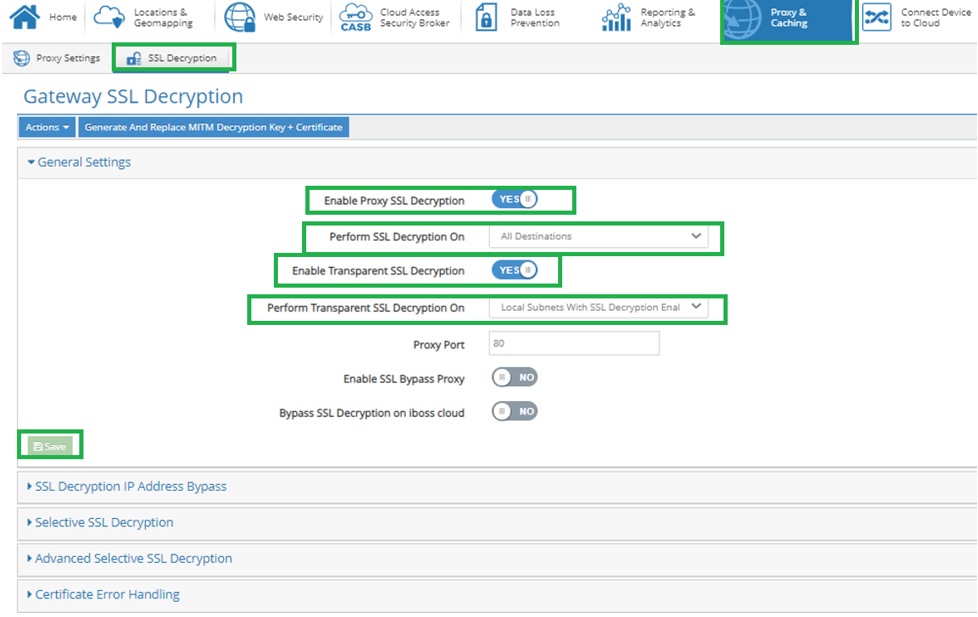

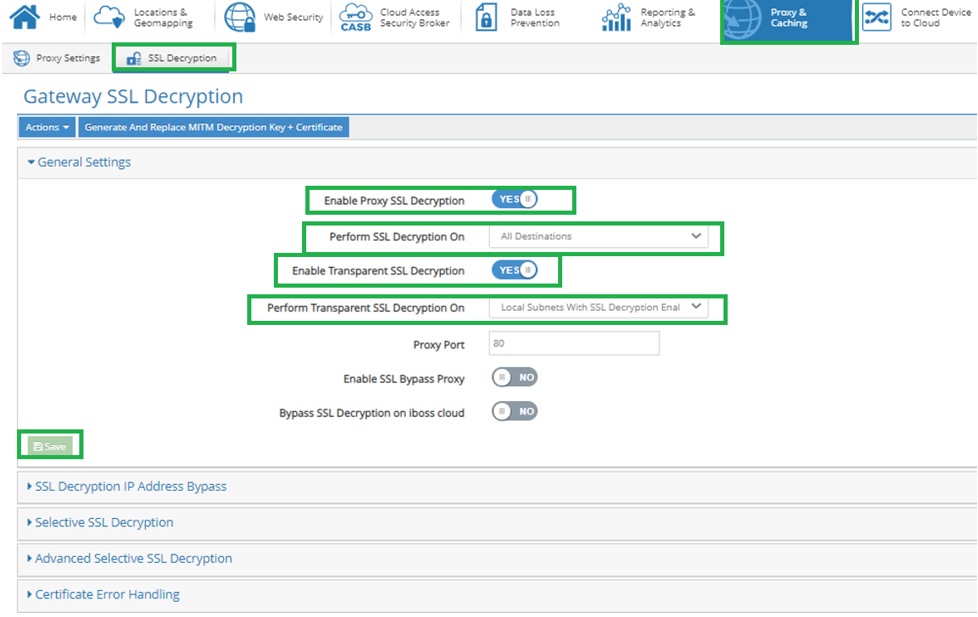

- 在“代理/缓存-> SSL解密->常规设置”下启用透明SSL代理

- 启用本地子网IPsec隧道SSL解密功能

- 从Citrix SIA Cloud下载并安装根证书,并在受信任的根权威下安装到最终用户设备上(以启用平台的SSL解密)

透明SSL解密

为了使IPsec隧道允许SSL解密,必须启用SSL透明解密功能。

注意:SSL解密可以应用于所有IPsec隧道,这取决于我们如何管理它。我们可以为所有子网选择SSL解密,也可以手动启用IPsec隧道的每个本地子网的SSL解密。

对于此演示PoC,我们启用带有SSL解密的显式隧道,并在常规设置中选择值“启用SSL解密的本地子网”。

- 启用代理SSL解密—是

- 对所有目的地执行SSL解密

- 启用SSL透明解密—是

- 在启用SSL解密的本地子网上执行SSL透明解密

让别人去违约

本地子网IPsec隧道解密

注意:在SIA门户(来自编排器)中配置隧道后,启用隧道解密。

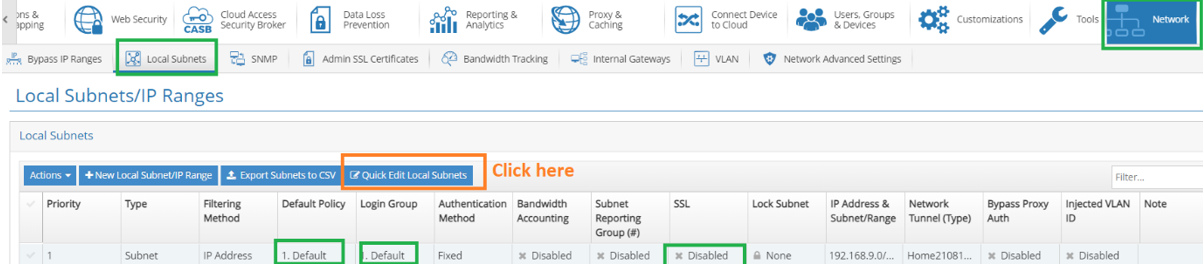

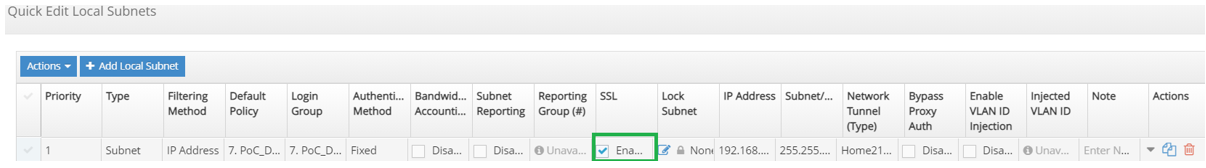

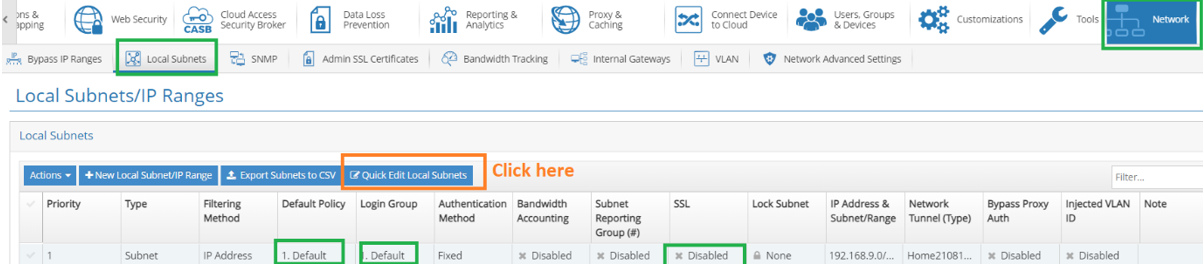

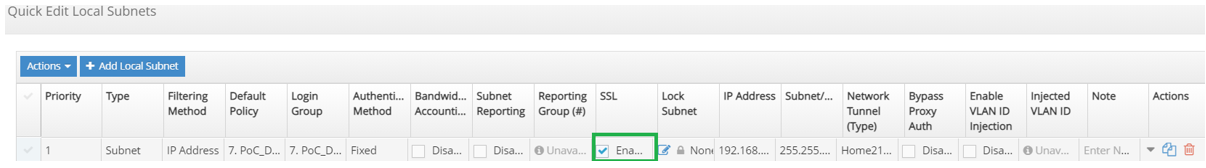

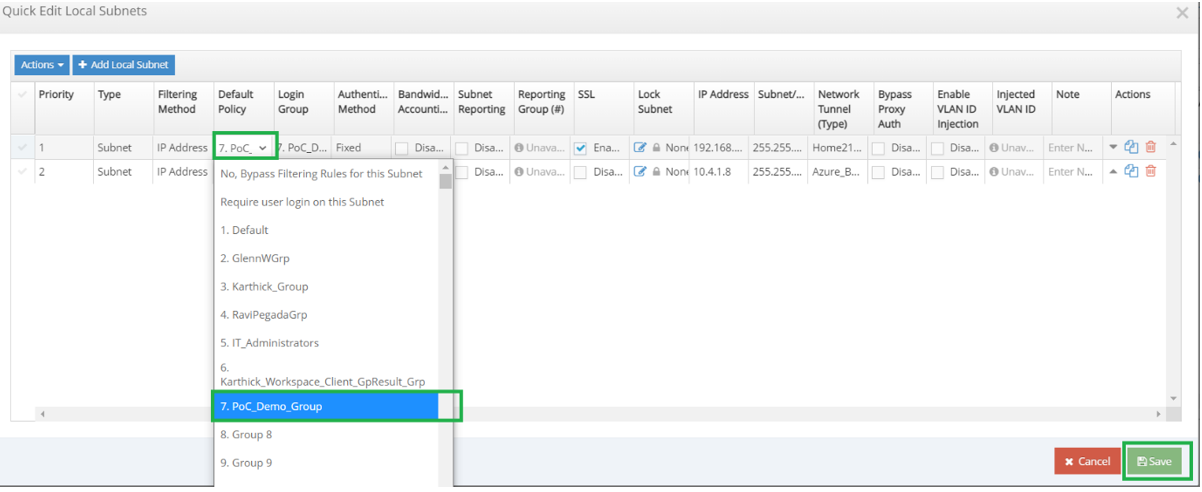

点击Network ->本地子网->快速编辑本地子网(如下图所示)

- 所有创建的IPsec隧道都需要一个本地子网,该子网定义了IPsec隧道保护的终端主机所在局域网的子网。

- 根据名称和本地子网选择IPsec隧道

- 本地子网与Citrix SIA站点的本地局域网子网一起自动创建

单击SSL复选框以启用SSL解密

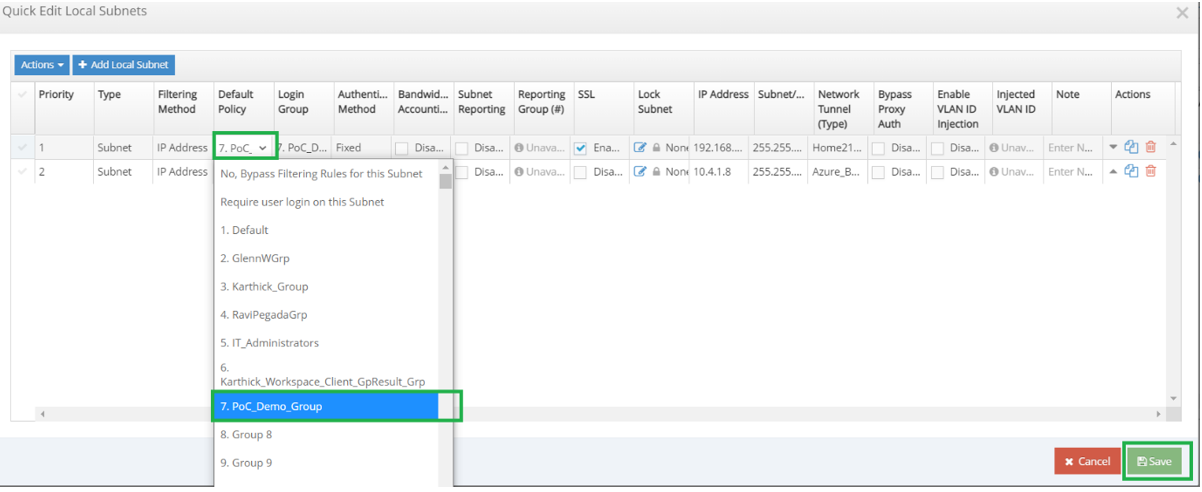

- 在“快速编辑”窗口中,双击“默认策略”

- 默认策略:应用于本地子网(定义局域网)下的所有流量的安全组。

- 选择“PoC_Demo_Group”

同时,双击登录组并选择“PoC_Demo_Group”

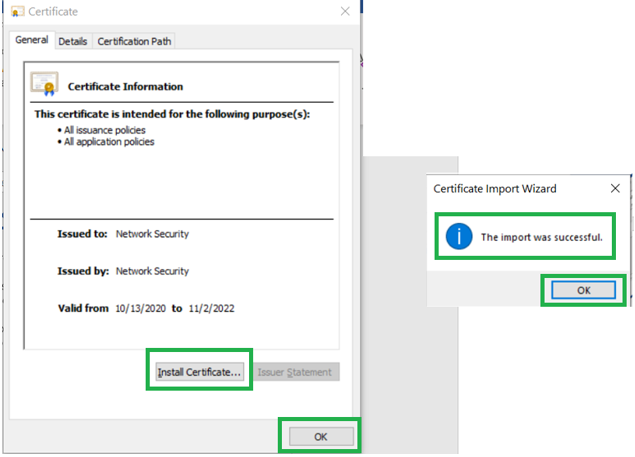

根证书

在非被管理设备的浏览器上安装Citrix SIA SSL根证书是进行SSL解密的必选项。SSL解密需要应用高级安全功能,如CASB、恶意软件防御、DLP等。

注意:根证书的安装是一个手动过程,必须通过GPO(组策略对象)或MDM执行,或者由企业提供一个决定如何在初始化设备上安装根证书的启动页面。

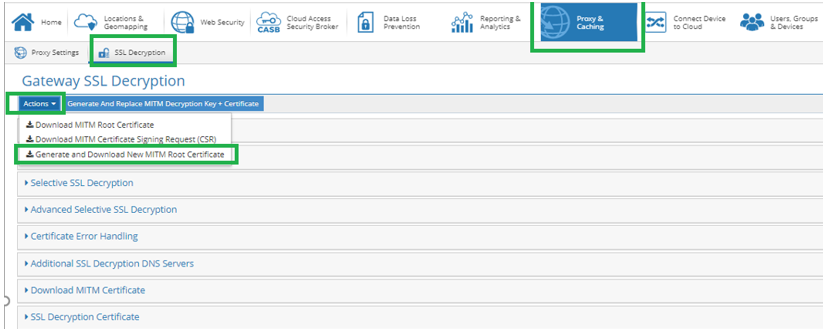

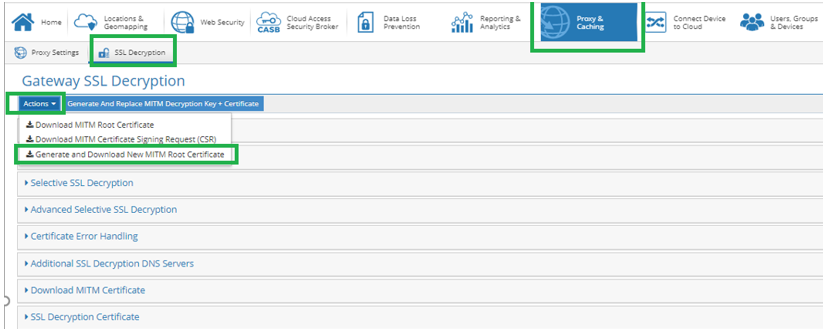

去代理和缓存-> SSL解密->操作->生成和下载新的MITM根证书

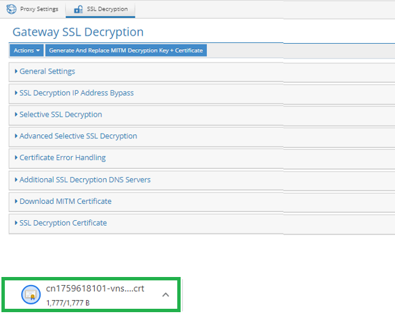

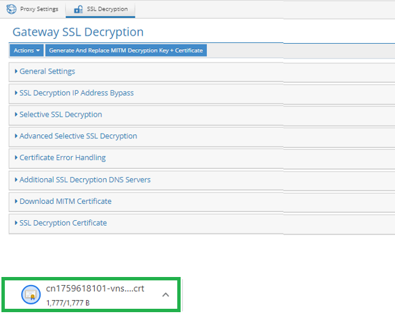

完成证书的下载。单击下载的新MITM根证书

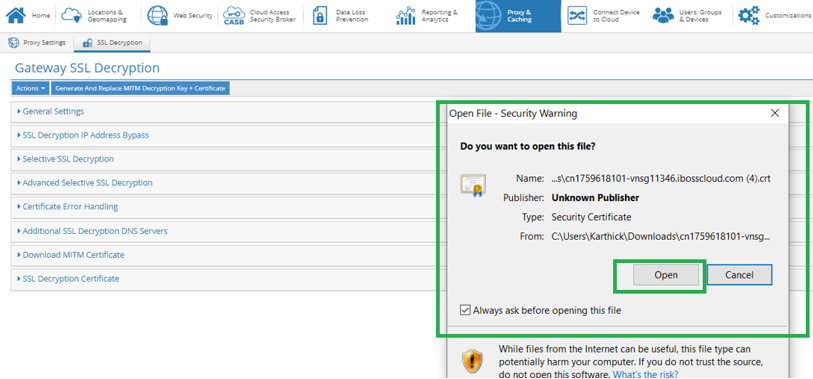

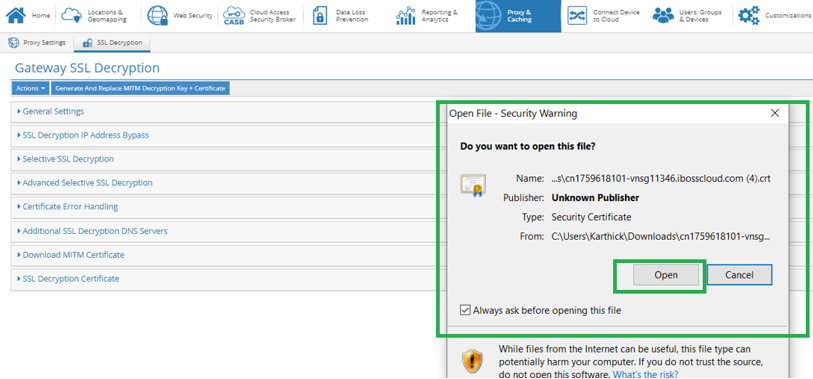

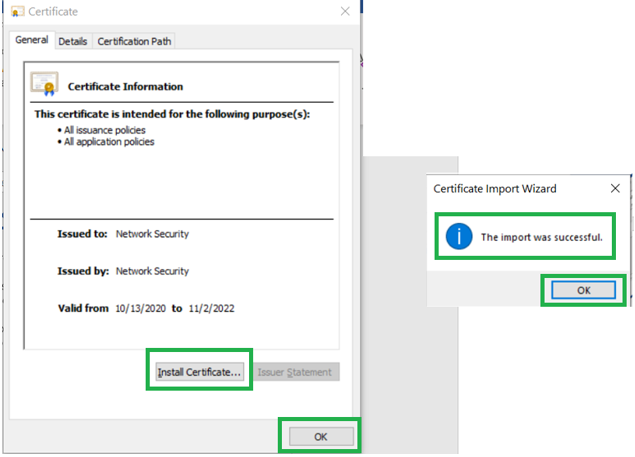

双击证书,点击“打开”

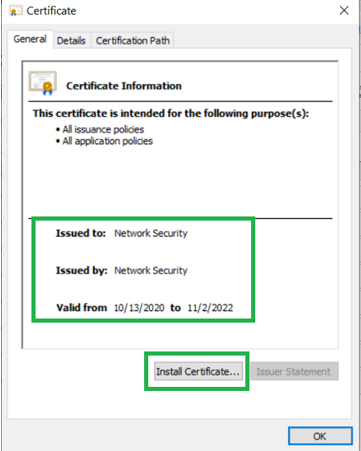

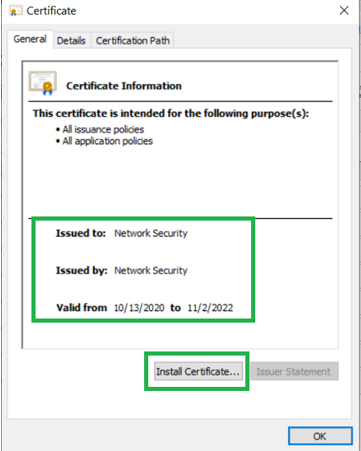

验证证书是由“网络安全”颁发的,是否有效

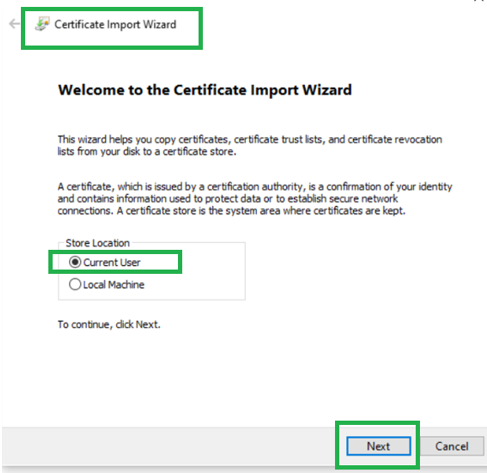

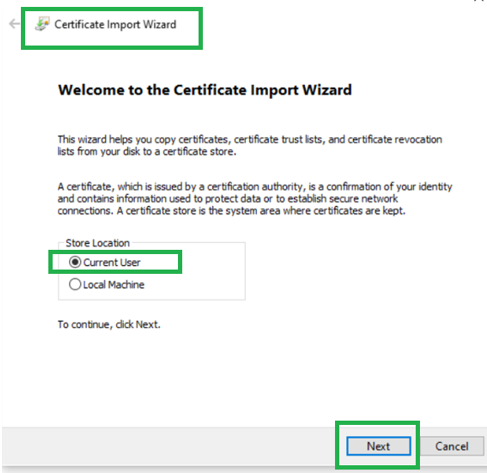

这把我们带到巫师那里。下店铺位置,选择“当前用户”,点击“下一步”

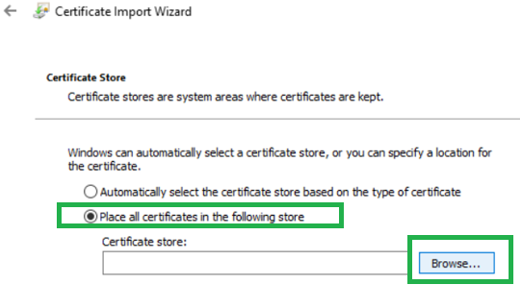

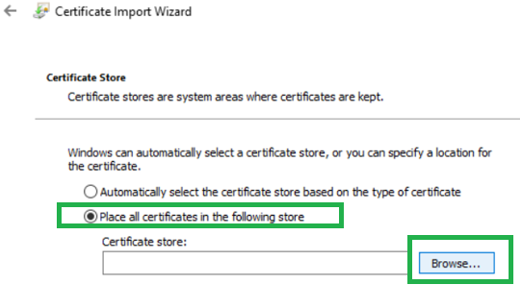

单击“将所有证书放入下列存储区”,然后单击“浏览”。

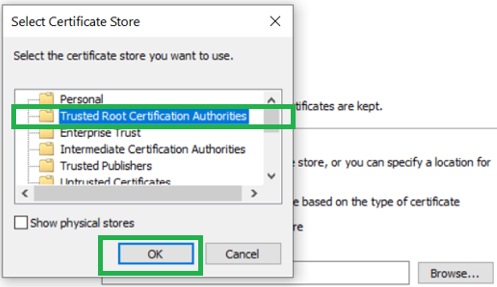

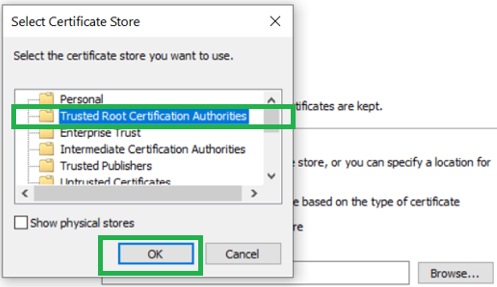

点击“受信任的根证书颁发机构”,然后点击“确定”

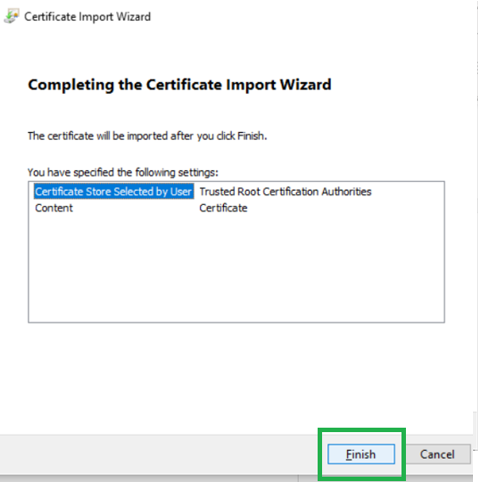

注意步骤6之后;证书存储将更新为“受信任的根证书颁发机构”,单击“下一步”。

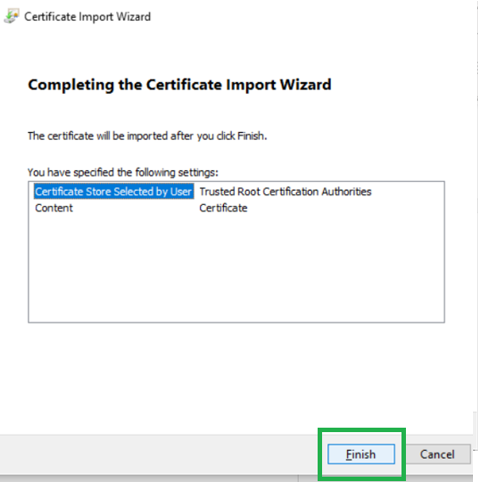

单击“Finish”

注意,弹出一个窗口,表明导入成功。在弹出窗口中单击“确定”,然后在证书安装窗口中单击“确定”

安装后,请确认颁发者“网络安全”颁发的证书存在于受信任的根证书颁发机构中。

Windows操作系统:在搜索框中搜索“certmgr”,打开证书管理器

- 导航并单击受信任的根证书颁发机构

- 点击证书

- 通过名称“网络安全”验证证书(高亮显示)

如果找到证书,则安装成功,并且完成了通过IPsec隧道测试SSL解密的先决条件

PoC用例3:没有SIA代理的非托管端点+带SSL加密的Citrix SD-WAN

在这个用例中,我们将使用带有SSL解密的Citrix SIA IPsec隧道,并练习来自Citrix SIA云的高级安全功能,如CASB、恶意软件防御、DLP等。

Citrix SIA IPsec隧道允许像BYOD,个人和访客设备这样的非管理设备在分支SD-WAN后面被安全管理。拥有代理的设备绕过隧道,被强制执行策略。

推荐的最佳实践:在设备中没有Cloud Connector代理的情况下,Citrix SD-WAN管理的分支机构使用IPsec隧道通过Citrix SIA平台安全地管理这些设备的安全策略,这是一个推荐的最佳实践。

CASB -策略配置

我们创建一个CASB规则来启用谷歌浏览器上的安全搜索,同时禁用gmail.com访问

- 去CASB -> CASB应用控制->云应用控制

- 选择Group为“PoC_Demo_Group”

- 下搜索引擎控制->谷歌安全搜索强制

- 选择“对当前组强制安全搜索”

- 在谷歌控件下

- 启用Block谷歌Drive

点击“保存”

现金储备银行-核实

谷歌浏览器安全搜索启用

- 在隐身浏览器选项卡中访问google.com

- 一旦我们进入,我们得到google.com与搜索栏

- 输入Citrix或任意关键字,开始搜索

我们看到搜索结果被过滤,因为安全搜索是ON的,并且一旦在引擎中输入关键字就会显示出来

谷歌驱动器阻塞控制

- 在隐身浏览器选项卡中访问drive.google.com

一旦我们进行访问,我们就会得到一个提示页面,表明由于在PoC_Demo_Group安全组中执行了CASB控制,对谷歌驱动器的访问被阻止了

- 报告器事件日志还指示对谷歌驱动器的访问被阻塞

类别表示“谷歌驱动器阻塞”,因为它来自CASB控件

反恶意软件-配置

注意:必须启用SSL解密(如果使用云连接器并将其配置为自动安装根证书作为代理安装的一部分,并且默认情况下启用此功能)

- 转到Web安全- b>恶意软件防御->云恶意软件防护

- 内容引擎必须准备好

单击要启用的扫描错误阻止

反恶意软件-验证

- 访问https://www.eicar.org/?page_id=3950

向下滚动并单击下载68字节的文件

验证

一旦开始下载文件,就会弹出一个启动屏幕。由于检测到病毒,页面被阻止。

报告还表明恶意软件保护强制执行

DLP -配置

数据丢失防护配置

- 单击“数据丢失防护”页签-> DLP设置

- 点击“是”进行内容分析和数据丢失预防

- 确保DLP内容和分析引擎已经准备好,并且正确地完成了配置

对于PoC,允许默认选择内容引擎和分析引擎

- 创建DLP规则,以便对未经授权的内容上传/下载/两者实施数据丢失预防

- 转到“数据丢失防护”页签

- 单击DLP规则

- 点击“+添加规则”

- 在“一般信息”标签下:

- 确保Rule Enabled为“YES”

- 为规则提供一个名称

- 启用HTTP的PUT和POST方法,这样我们就可以对上传执行DLP

- 让内容引擎默认

- 在DLP选项卡下,从网络来源到内容类型

- 选择策略为“包括除选定项目外的所有项目”

- 在“搜索条件”选项卡中允许默认值

- 选择动作为“BLOCK”

DLP -验证

- 转到https://dlptest.com(用于验证数据丢失防护测试的站点)

- 单击“示例数据”,查看一些示例信息

单击XLS文件(这将下载文件)

查看下载文件夹(或您选择的文件夹)下的文件名为“sample-data.xls”的文件。

- 现在打开一个新的浏览器隐身选项卡并输入https://dataleaktest.com

- 单击“上传测试”

- 在上传测试页面中,向下滚动并单击“SSL ON”

- 单击SSL开启后,您可以在黑屏上看到“系统准备好进行SSL开启的下一次DLP测试”的消息。

- 现在点击浏览

- 选择我们之前下载的文件sample-data.xls并上传

在上传敏感文件(包含SSN)时,会弹出一个启动屏幕。由于未经授权的内容检测,页面被阻止。

验证DLP事件的Reporter日志:

- 点击更多过滤器

- 选择日志类型为DLP,点击“搜索”

DLP上传被阻止,并向用户显示一个启动页面

总结

在本概念验证指南中,您了解了如何将组织的边缘SD-WAN设备与Citrix SIA Cloud集成。思杰SD-WAN和思杰SIA共同为企业提供性能改进和安全优势以及出色的用户体验。