PoC指南:URL重定向与安全浏览器和Citrix ADC在Azure

概述

以下是使用最新Citrix ADC市场模板设置ADC、配置SSL正向代理和SSL拦截的配置步骤。ADC的URL重定向到安全浏览器功能允许管理员定义特定的网站类别,以便自动从本地浏览器重定向到安全浏览器。Citrix ADC作为一个中间代理,在本地浏览和互联网之间进行拦截,从而实现网络隔离和保护企业网络。此功能在不影响用户体验的情况下提高了安全性。

概念架构

范围

本概念验证指南描述如下:

- 获取安全浏览器试用帐户

- 在Azure中设置ADC

- 设置Citrix ADC设备作为代理

- 设置SSL拦截

- 设置重写策略和操作

部署步骤

第1节:获取安全浏览器试用帐户

请求安全浏览器试用

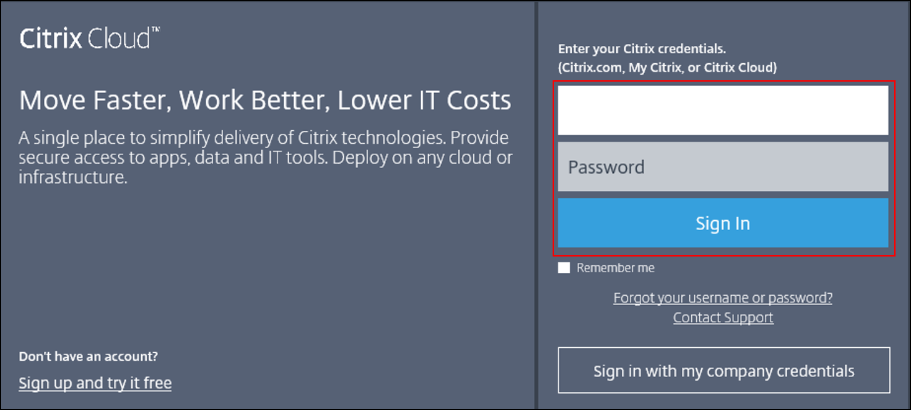

导航到您的Citrix Cloud帐户并输入用户名和密码

单击“登录”。如果您的帐户管理多个客户,请选择适当的一个

![登录Citrix Cloud]()

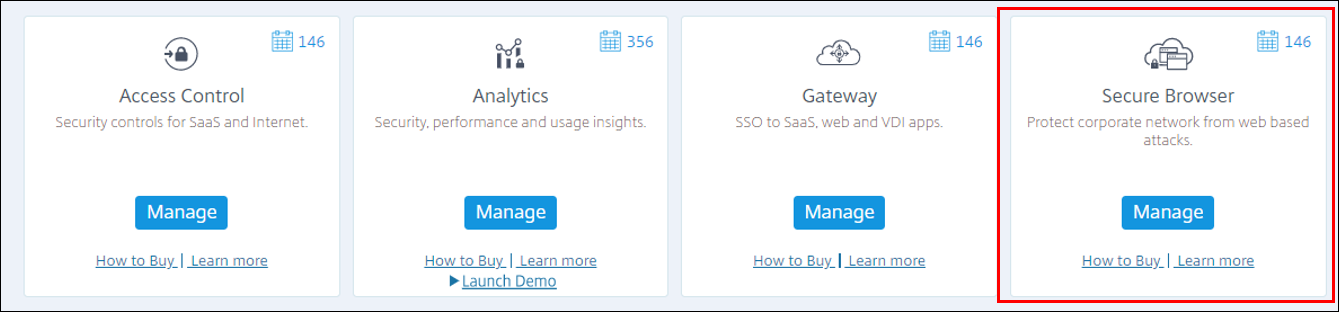

双击安全浏览器平铺。

![安全浏览器平铺]()

如果你知道你的客户团队是谁,那么联系他们让试验获得批准。如果您不确定您的客户团队是谁,则继续执行下一步。

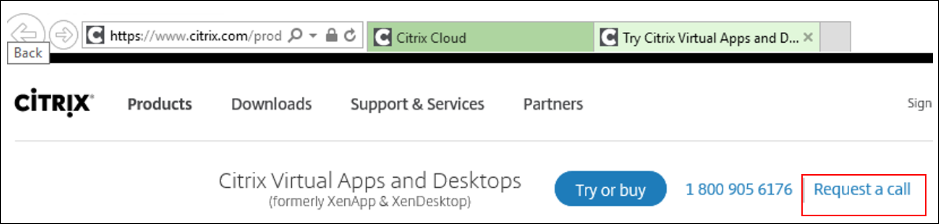

点击请求通话

![请求通话]()

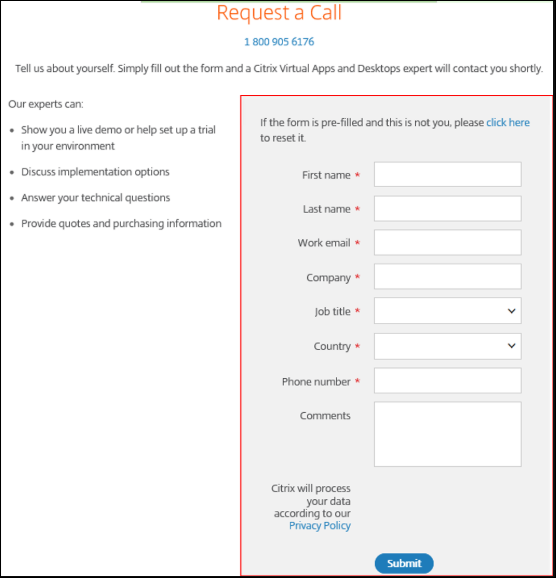

输入您的详细信息并在评论部分指定“安全浏览器服务试用版。”

点击提交.

![申请呼叫表格]()

注意:

思杰销售将与您联系,让您访问该服务。这不是立即的,思杰的销售代表会联系你

安全浏览器试用版获得批准后,请参阅发布安全浏览器Citrix Doc的部分发布安全浏览器应用程序。

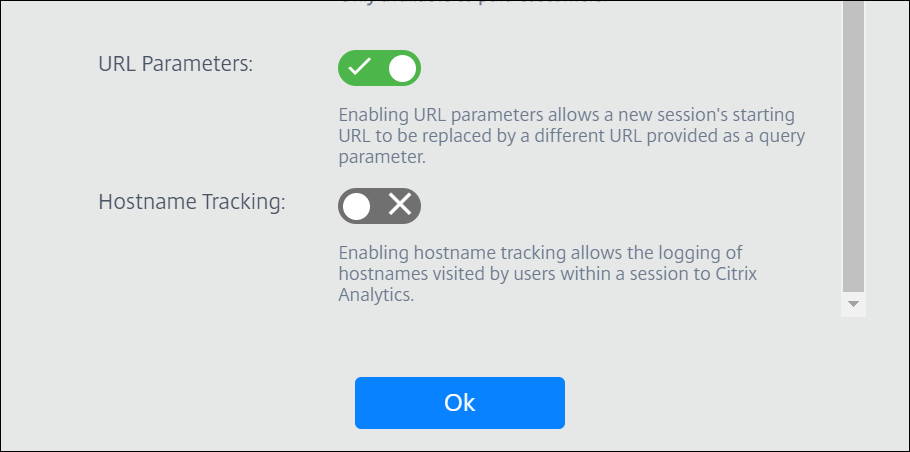

启用URL参数

在Citrix Cloud订阅中,双击安全浏览器瓷砖

在已发布的浏览器(本例中称为“browser”)上,单击三个圆点并选择政策

![发布的浏览器应用程序]()

启用URL参数策略在已发布的浏览器上

![URL参数策略启用]()

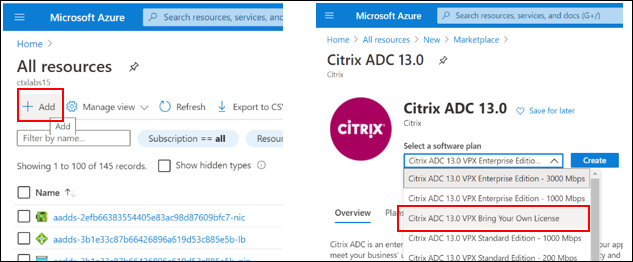

第2节:在Azure中设置ADC

ADC可以设置在任何选择的云中。在这个例子中,Azure是我们的云选择。

配置ADC实例

导航到所有的资源并点击+添加按钮,搜索“Citrix ADC”

选择Citrix ADC模板

根据您的需求选择软件方案(本例中为自带License)。

点击创建

![在Azure中设置ADC]()

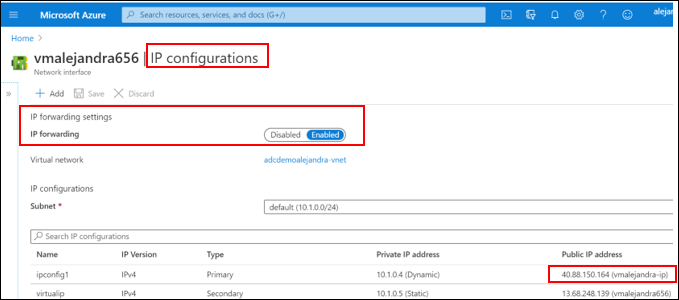

配置网卡

导航到所有的资源,为ADC实例选择网卡

选择IP配置,做一个记录ADC管理地址

启用“IP转发设置”,保存修改。

![配置ADC网卡]()

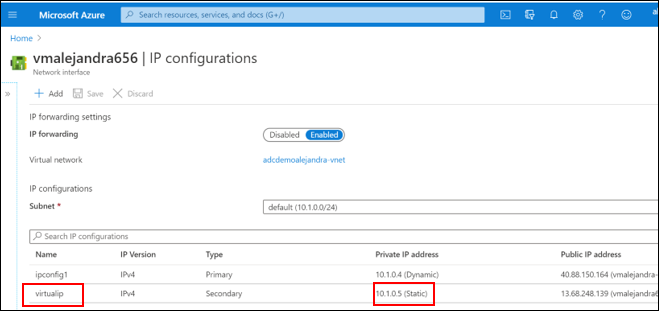

配置虚拟IP

点击添加,设置

virtualip作为新配置的名称选择静态并在管理地址后添加新的IP地址

启用公网地址选项并创建新的公网IP地址

保存更改

![配置虚拟IP]()

在客户端上设置FQDN

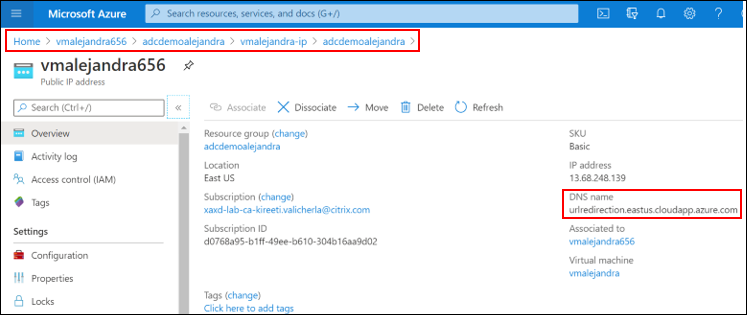

对象创建的“公网IP地址”资源

virtualip配置点击配置,并添加DNS标签(本例中为

urlredirection.eastus.cloudapp.azure.com)![设置FQDN]()

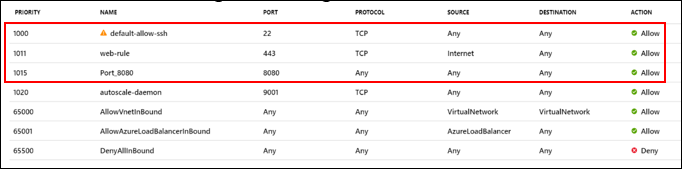

建立网络规则

添加如下组网规则

![网络规则]()

注意:

配置完成后,您可以选择关闭端口22和443,因为这些端口仅用于登录管理控制台进行配置。

此时此刻在Azure中建立ADC实例

第3节:设置Citrix ADC设备作为代理

将ADC设置为代理,将流量从客户端浏览器路由到Internet。

登录ADC管理控制台

通过在浏览器的搜索栏中输入实例的公共IP地址,导航到Citrix ADC管理控制台

注意:

在本例中,使用在前面步骤中提供的机器的IP地址

https://40.88.150.164/通过输入在前面步骤中设置的用户名和密码登录到控制台

![登录管理控制台]()

在初始化配置界面,单击继续

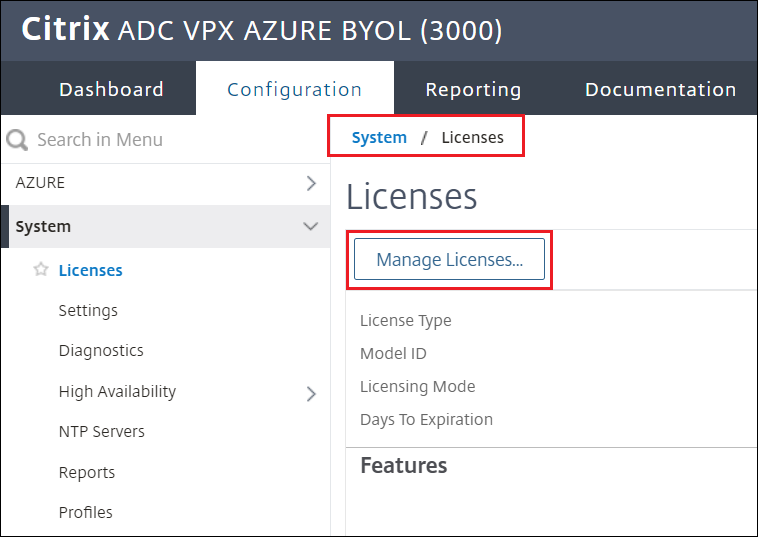

上传许可证

导航到系统> license >管理license

上传ADC所需的license。

注意:

您所带来的license必须支持“配置基本特性”和“配置高级特性”中步骤11和13中突出显示的特性(例如CNS_V3000_SERVER_PLT_Retail)。CNS_WEBF_SSERVER_Retail.lic)

![管理许可证]()

重新启动上传两个license后的服务器。

重启完成后,重新登录管理界面

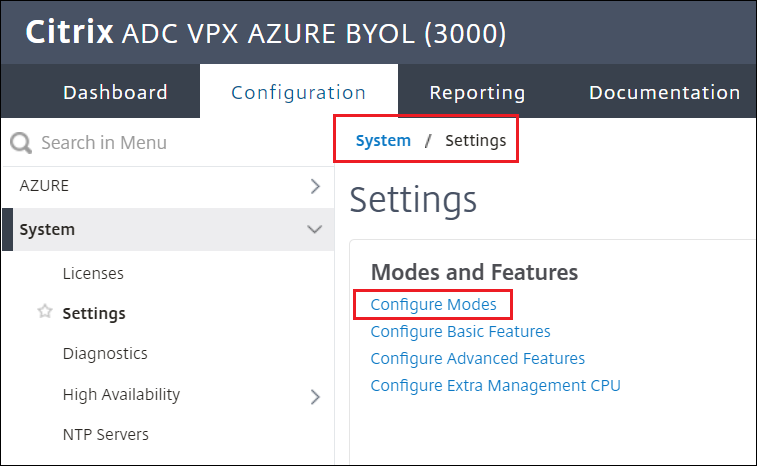

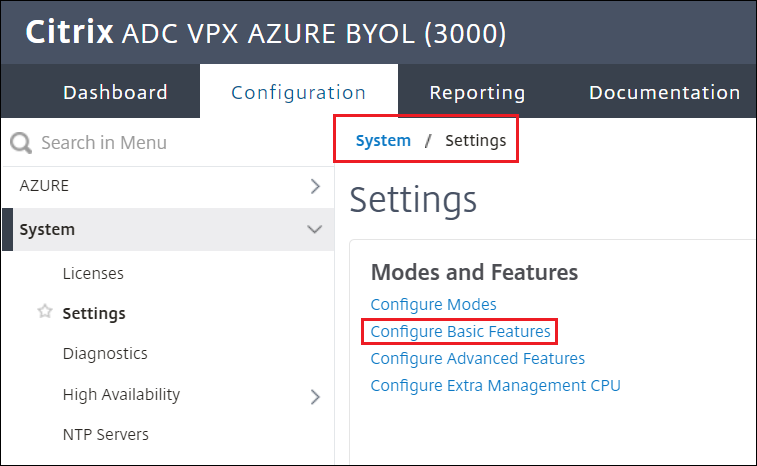

导航到系统>设置>配置模式

只有两个选项必须启用Mac转发而且pmtu发现

![配置模式]()

![配置模式]()

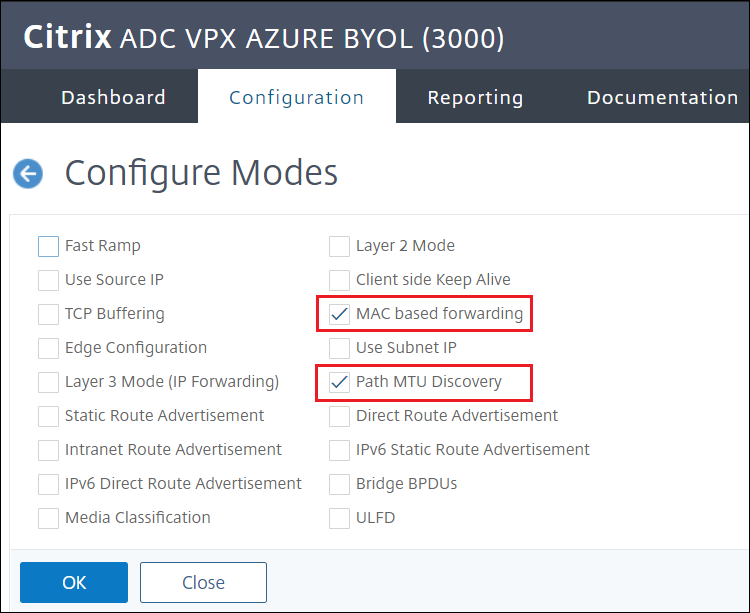

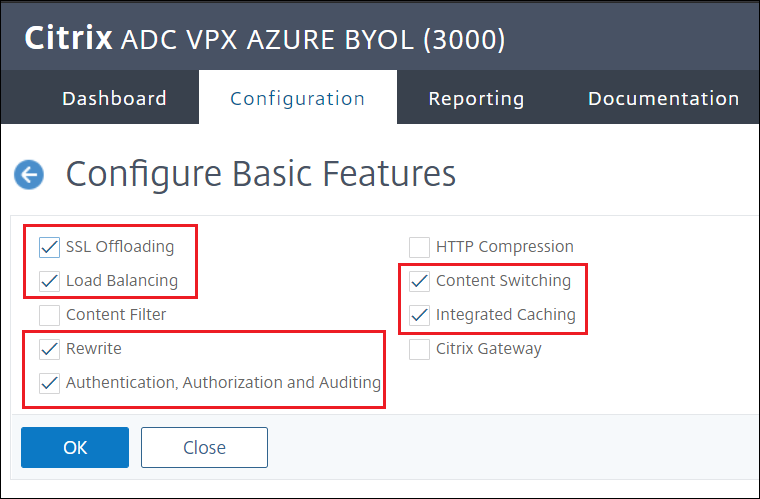

导航到系统>设置>基本特性配置

![配置基本特性]()

选择:

SSL卸载,负载平衡,重写,身份验证、授权和审计,内容切换,集成缓存![配置基本特性]()

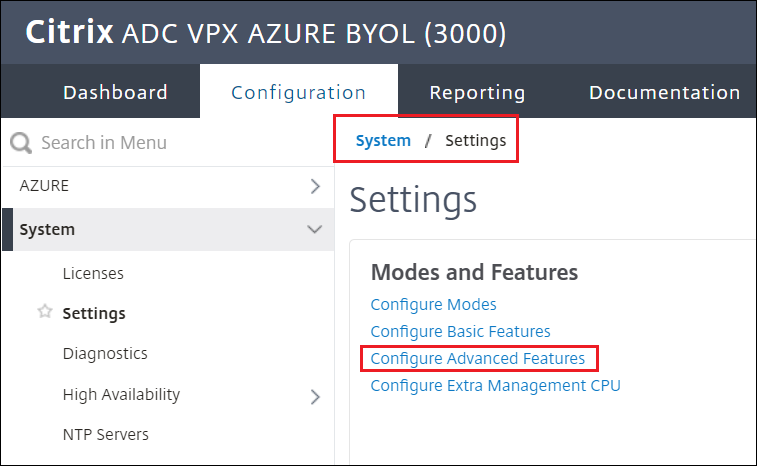

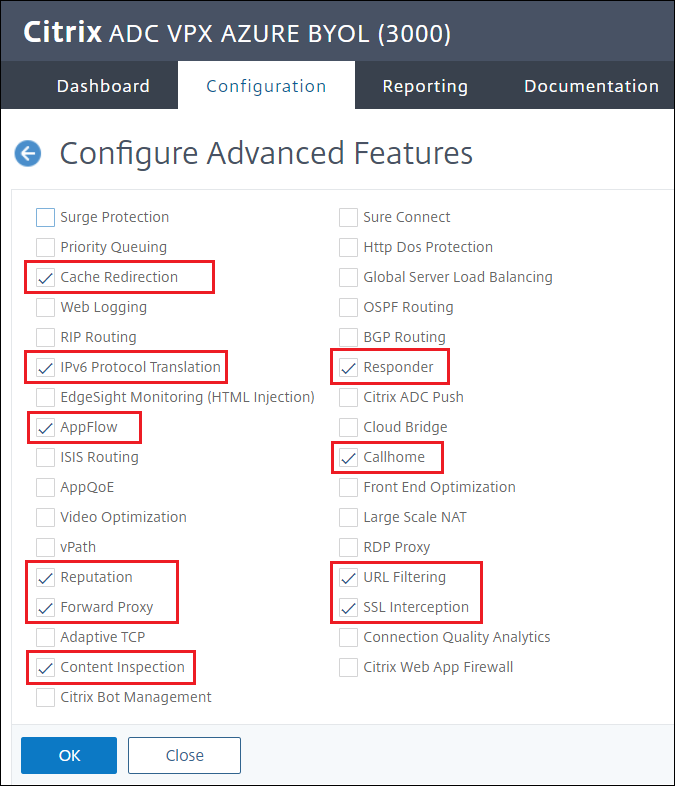

导航到系统>设置>高级特性配置

![配置高级特性]()

选择:

缓存重定向,IPv6协议转换,演示applow,声誉,转发代理,内容检查,应答器,URL过滤,SSL拦截![配置高级特性]()

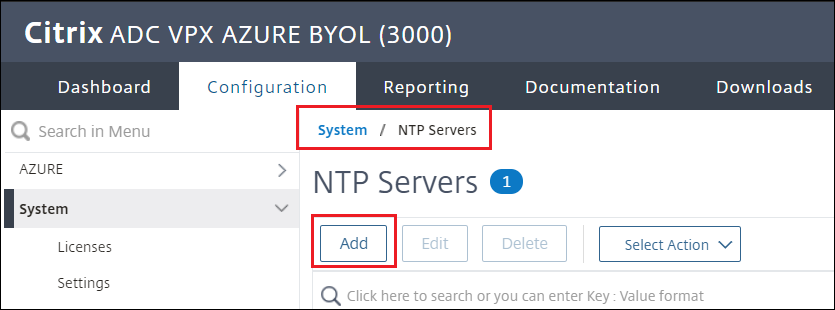

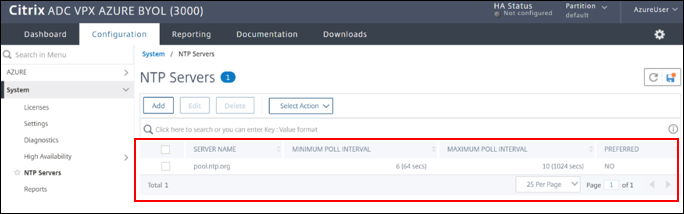

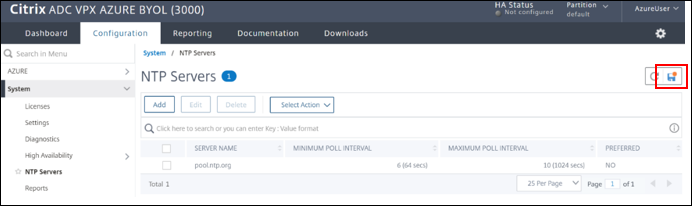

配置NTP服务器

导航到系统> NTP服务器>添加

![设置NTP服务器]()

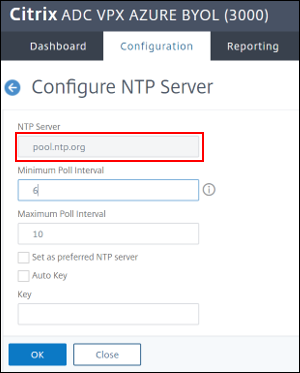

以创建服务器为例

pool.ntp.org![设置NTP服务器]()

根据系统提示启用NTP,并将服务器设置为启用

![设置NTP服务]()

从管理门户保存操作保存配置

![保存配置]()

打开SSH会话到ADC管理地址,使用从Azure提供ADC时使用的凭据登录

设置TCP配置文件和vServer

得到了

virtualip执行第2节中的步骤,并输入命令(在本例中为10.1.0.5)命令运行以下命令

sslproxy例如地址,virtualip:添加TCP配置文件。

add ns tcpProfile proxy-tcpprofile01 -dynamicReceiveBuffering ENABLED -KA ENABLED -mptcp ENABLED -mptcpDropDataOnPreEstSF ENABLED -mptcpSessionTimeout 360 -内置MODIFIABLE添加虚拟服务器

add cs vserver sslproxy01 PROXY 10.1.0.5 8080 -cltTimeout 360 -tcpProfileName PROXY -tcpprofile01 -persistenceType NONE bind cs vserver sslproxy01 -lbvserver azurelbdnsvserver add netProfile PROXY -netprofile01 -srcIP 10.1.0.5 -srcippersistency ENABLED -MBF ENABLED -proxyProtocol ENABLED - proxyprotocolversion V2 set cs vserver sslproxy01 -netProfile PROXY -netprofile01 set ssl vserver sslproxy01 -sslProfile ns_default_ssl_profile_frontend save ns config要更改缓存设置回到浏览器上的管理会话

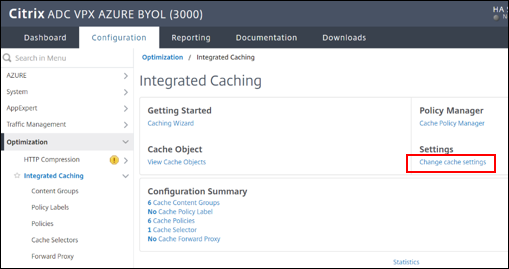

导航到优化>集成缓存

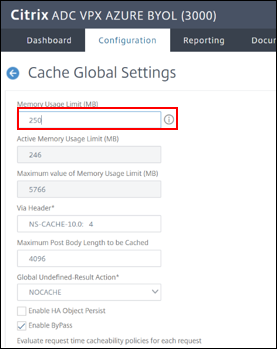

导航到设置>修改cache设置

![更改缓存设置]()

集内存使用限制来

250 MB并点击好吧![内存使用限制]()

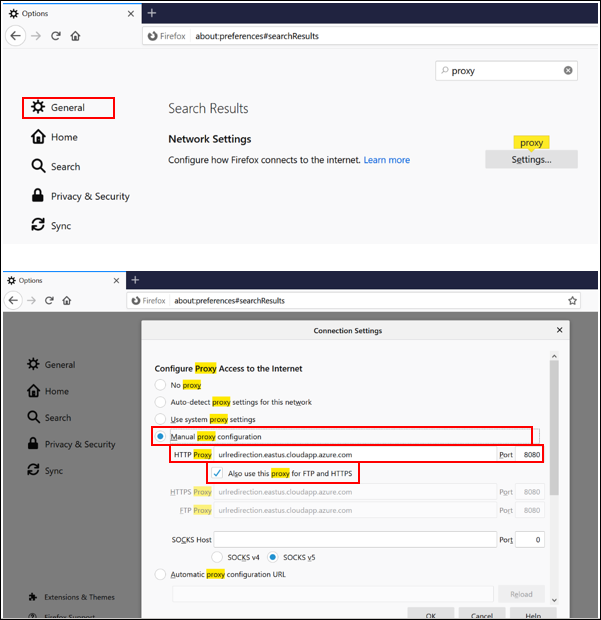

为URL重定向设置客户端

在客户端上,例如Firefox

将浏览器代理配置为

virtualip、“公网IP”或“FQDN: 8080”。urlredirection.eastus.cloudapp.azure.com: 8080)![配置浏览器代理]()

现在,我们已经设置了ADC,请使用ADC作为代理从浏览器测试任何网站连接。

第4节:设置SSL拦截

SSL拦截使用指定要拦截、阻止或允许哪些流量的策略。Citrix建议您配置一个通用策略来拦截流量,配置更具体的策略来绕过一些流量。

引用:

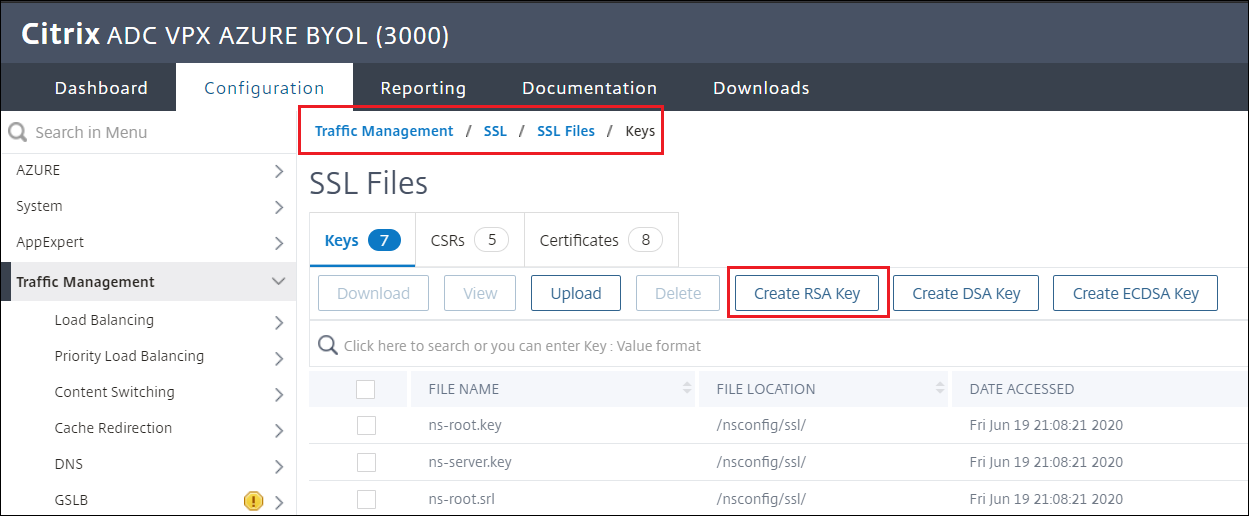

创建RSA密钥

导航到流量管理> SSL > SSL文件>密钥

选择创建RSA密钥

![创建RSA密钥]()

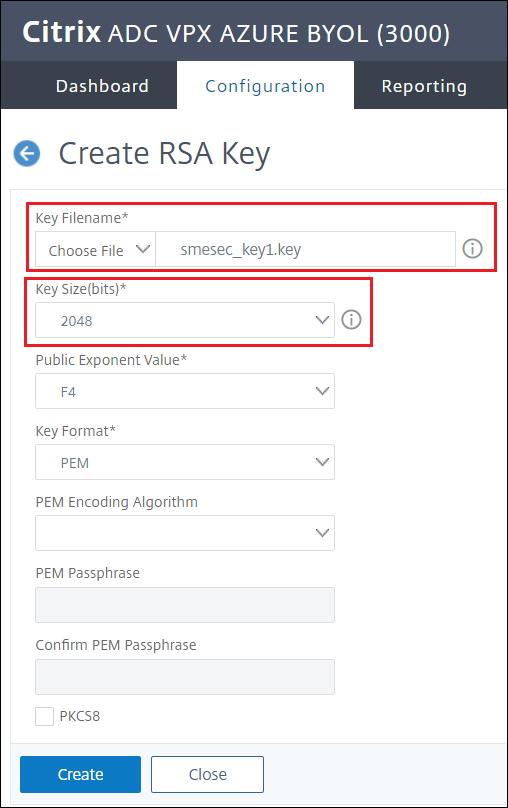

选择密钥文件名和所需的密钥大小

![创建RSA密钥]()

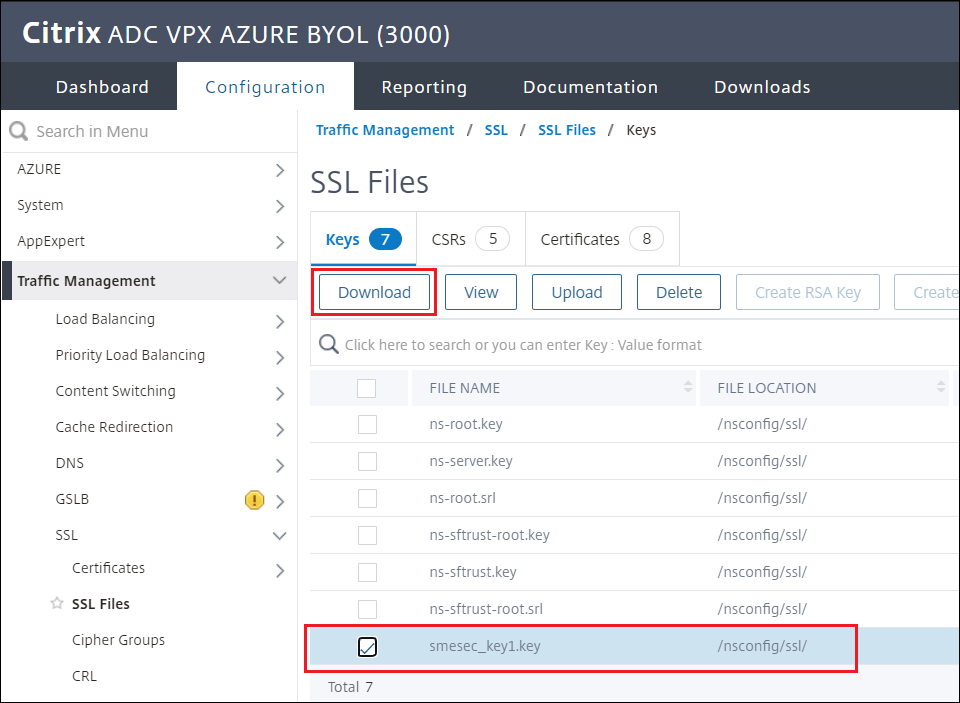

创建密钥后,下载

。key供以后使用的文件![创建RSA密钥]()

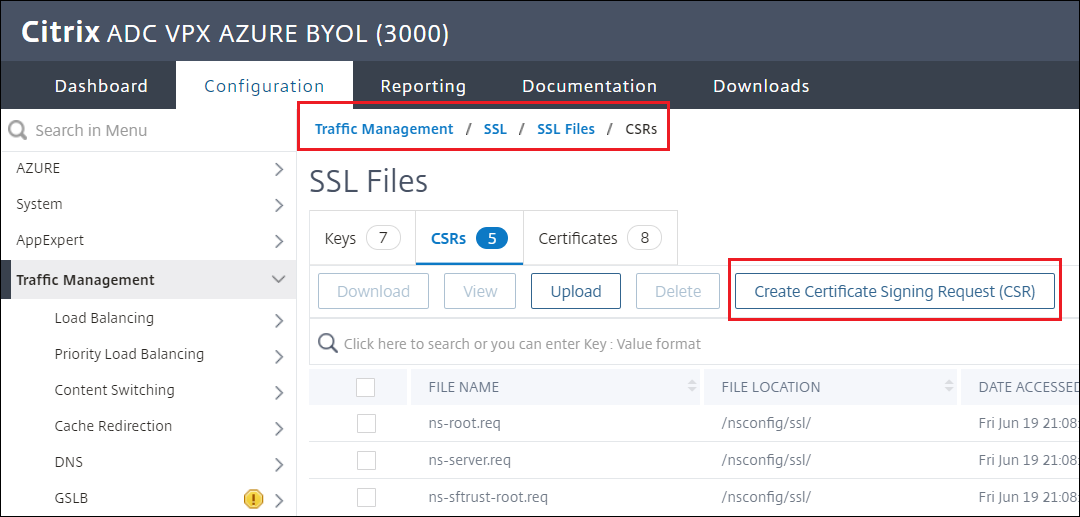

创建证书签名请求(CSR)

导航到流量管理> SSL > SSL文件> CSR >创建证书签名请求

![企业社会责任]()

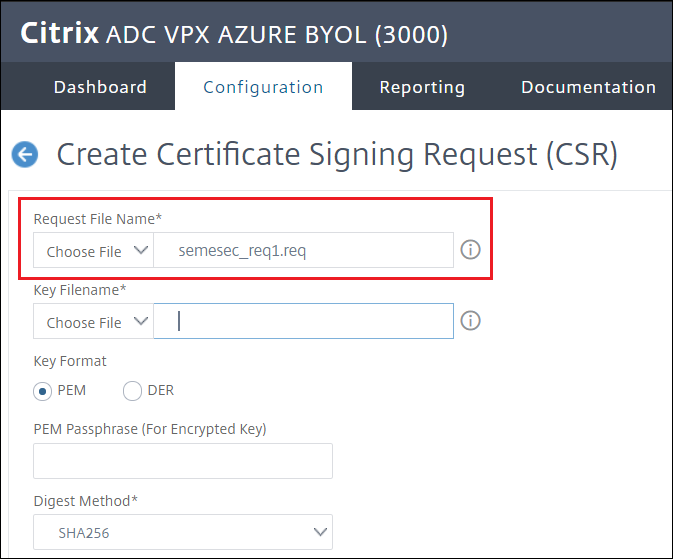

例如,命名请求文件

semesec_req1.req![CSR创造]()

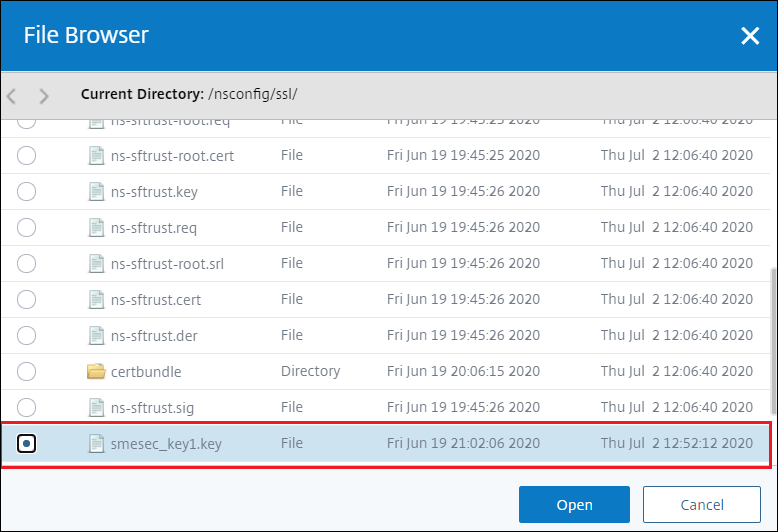

点击密钥文件名>应用在本例中,密钥文件名是在上一步中创建的

smesec_key1.key![CSR创造]()

选择键后,继续填写所需的空白:通用名称、组织名称和州或省

单击Create

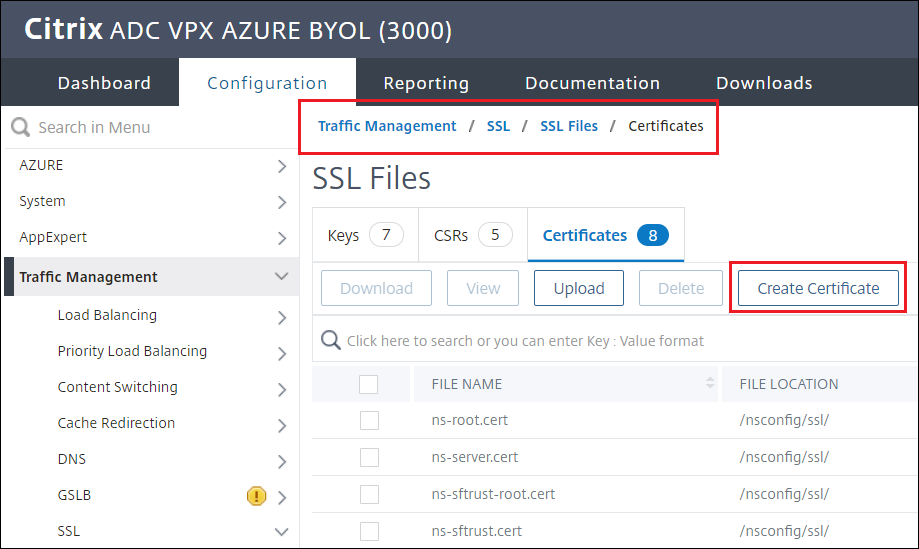

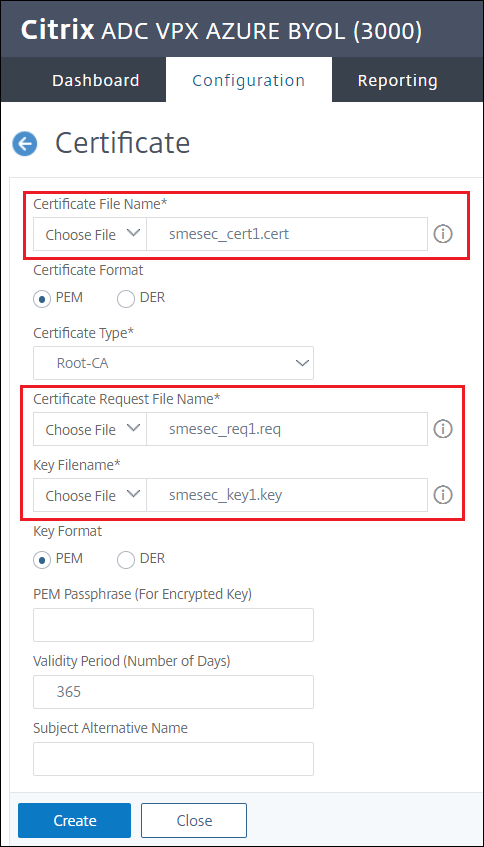

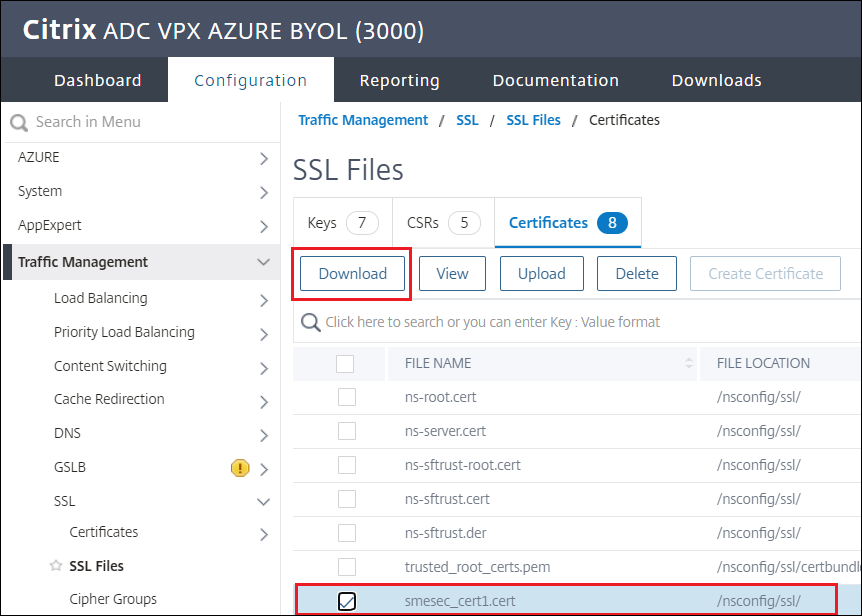

创建证书

导航到流量管理> SSL > SSL文件>证书>创建证书

![创建证书]()

为证书指定名称,并同时选择证书请求文件(

.req)及密码匙档案名称(。key)![创建证书]()

单击Create

创建证书后,下载

.cert供以后使用的文件![创建证书]()

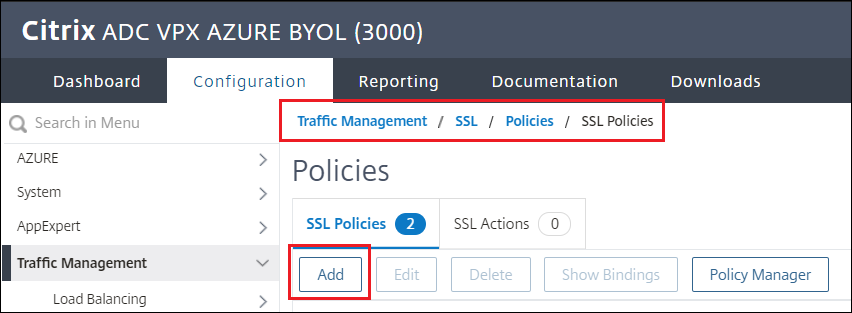

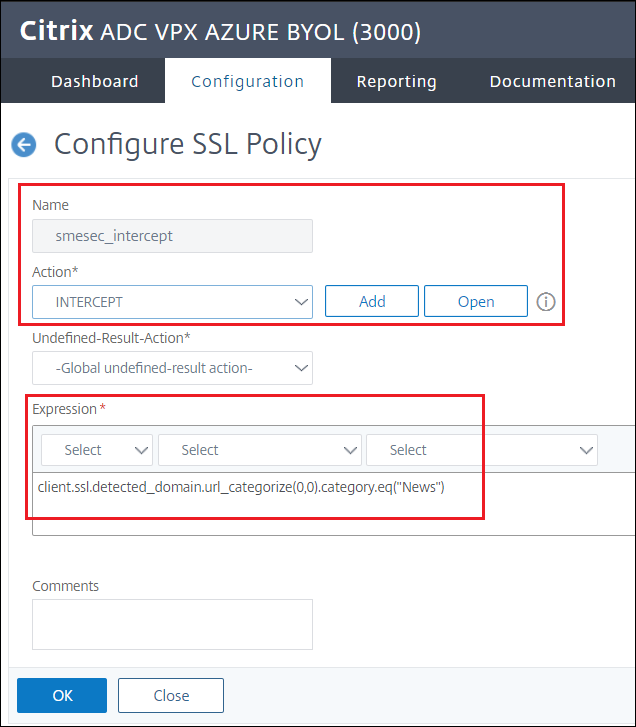

创建SSL拦截策略

导航到流量管理> SSL >策略

单击Add

![创建SSL策略]()

为策略指定一个名称并选择拦截动作

截取新闻的表达:

client.ssl.detected_domain.url_categorize (0, 0) .category.eq(“新闻”)单击Create

![创建SSL拦截]()

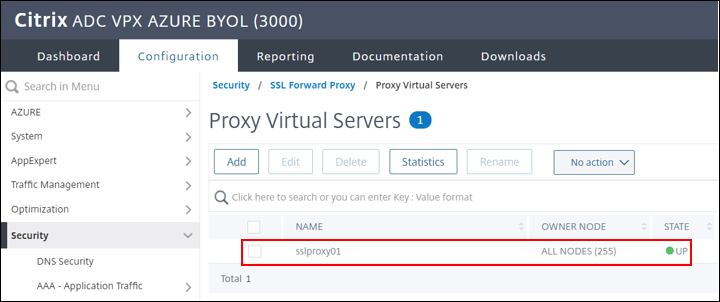

要将拦截策略绑定到虚拟服务器,请导航到安全> SSL正向代理>代理虚拟服务器

![SSL proxy01]()

在本例中,选择虚拟服务器

sslproxy01选择添加SSL策略并点击不绑定SSL策略

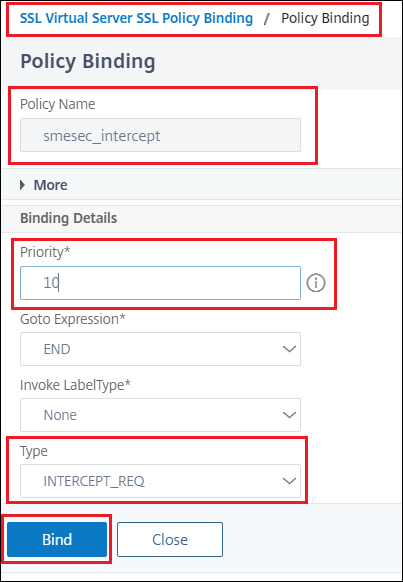

绑定拦截策略:

![绑定拦截策略]()

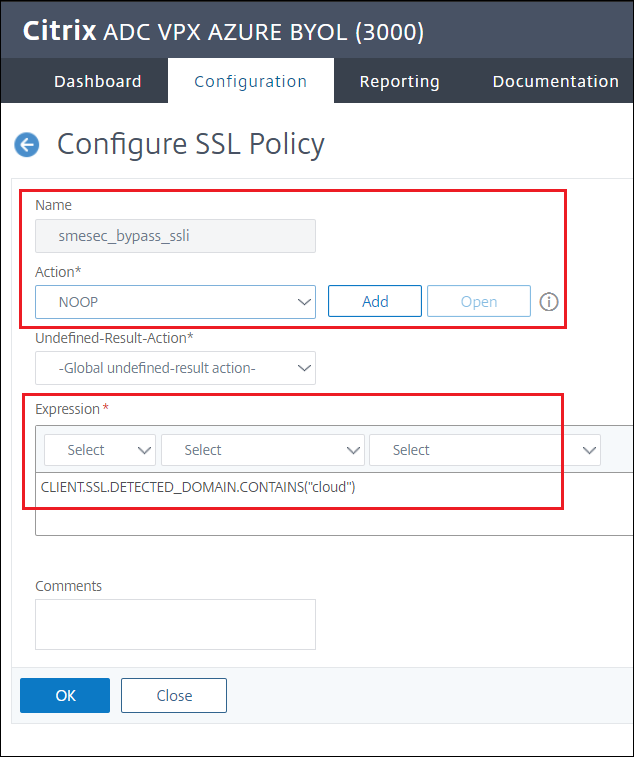

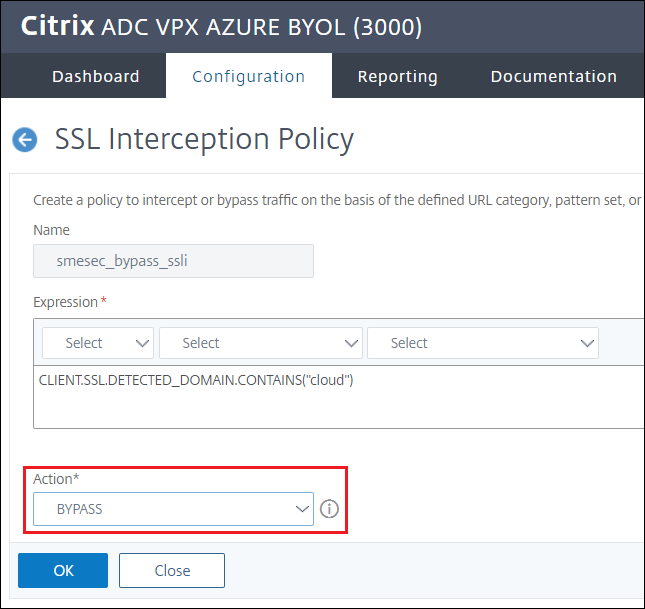

创建SSL BYPASS策略

导航到流量管理> SSL >策略

单击Add

![创建SSL策略]()

为策略指定一个名称并选择NOOP操作-没有BYPASS选项,请参见下一步

绕过策略的表达式:

CLIENT.SSL.DETECTED_DOMAIN.CONTAINS(“云”)![创建旁路策略]()

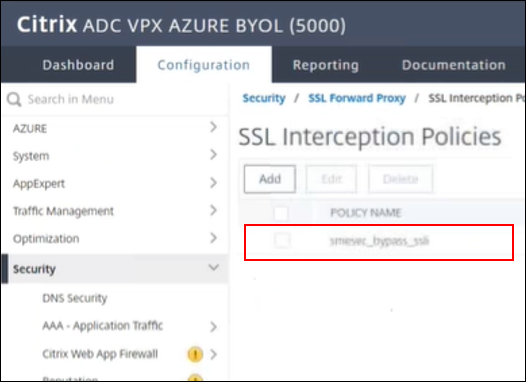

导航到安全> SSL正向代理> SSL拦截策略

![SSL绕过策略]()

选择策略进行编辑

将Action从NOOP更改为BYPASS

单击OK

![SSL绕过策略]()

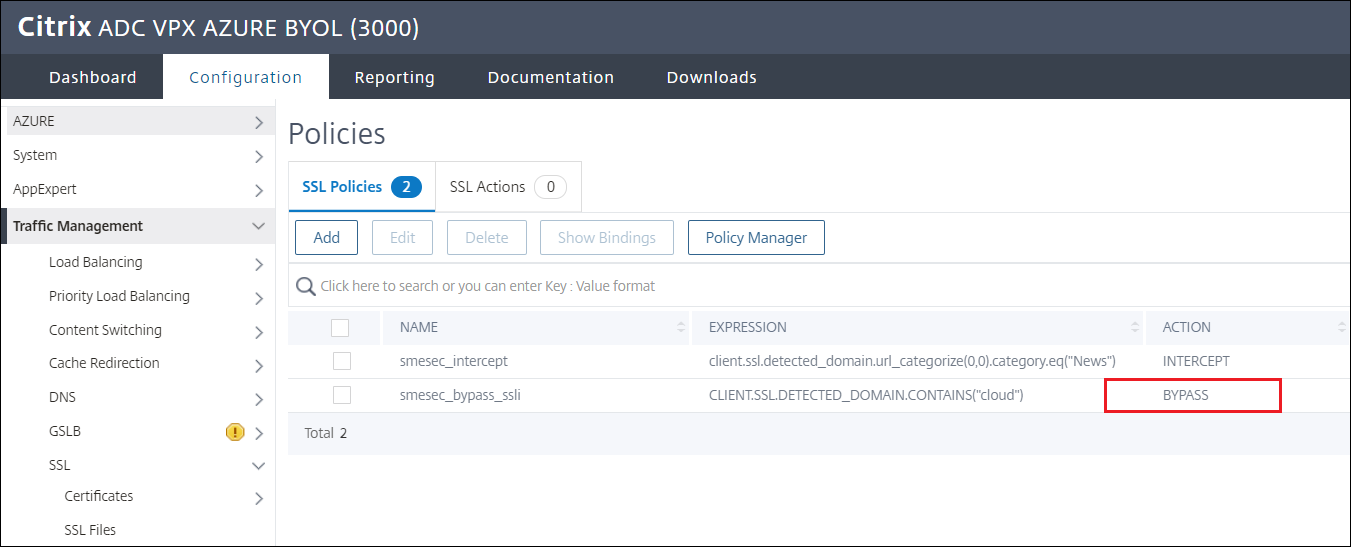

再次检查动作现在是否为旁路

回到流量管理> SSL >策略再次检查更改

![绕过政策]()

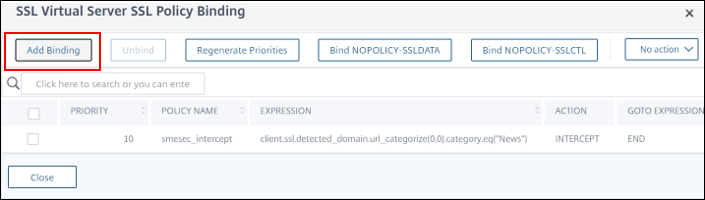

要将旁路策略绑定到虚拟服务器,请导航到安全> SSL正向代理>代理虚拟服务器

![SSL proxy01]()

在本例中,双击虚拟服务器

sslproxy01选择添加SSL策略并点击SSL策略绑定

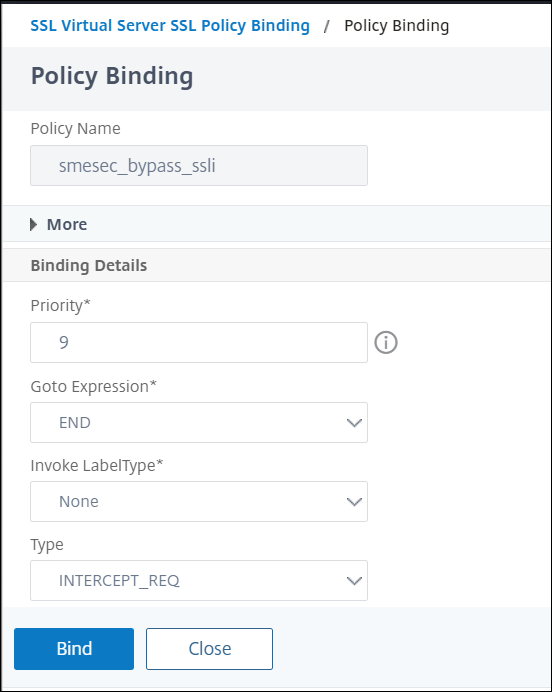

绑定bypass策略>添加

![步骤5.7]()

点击绑定

![步骤5.8]()

注意:

创建此策略是为了绕过ADC拦截去往安全浏览器的流量

launch.cloud.com

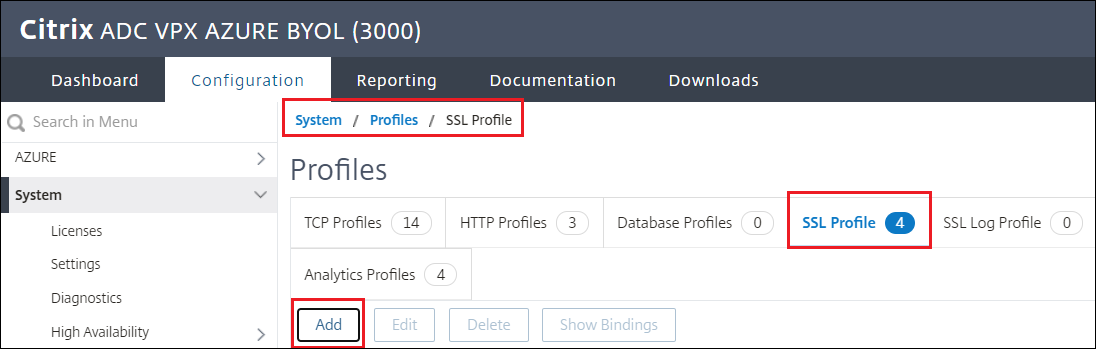

创建SSL配置文件

导航到系统>配置文件> SSL配置文件>添加

![步骤6.1]()

在本例中,通过指定名称来创建概要文件

smesec_swg_sslprofile![SSL配置文件名称]()

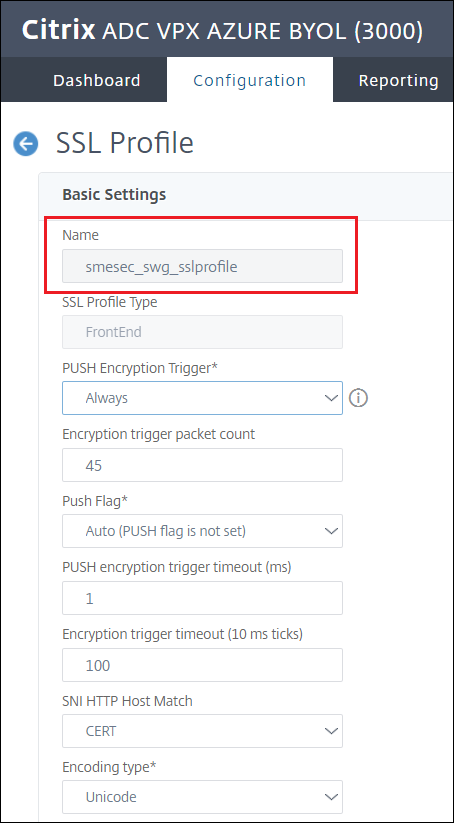

选中复选框以启用SSL会话拦截,然后单击确定

![步骤6.3]()

单击“确定”,创建SSL配置文件

必须安装cert-key对吗

确保你有一个

.pfx之前cert-key对的格式。关于如何生成.pfx文件来自.cert而且。key您以前下载的文件。

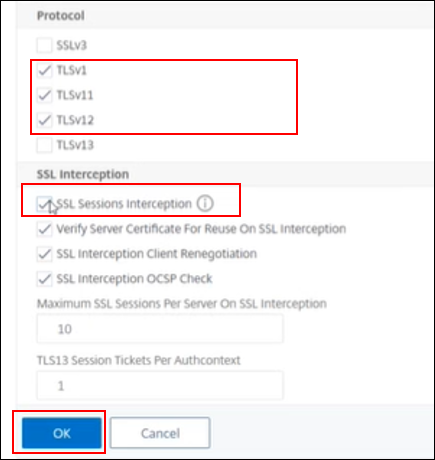

准备cert-key对

首先安装SSL工具

添加

openssl系统环境变量的安装路径![SSL安装路径]()

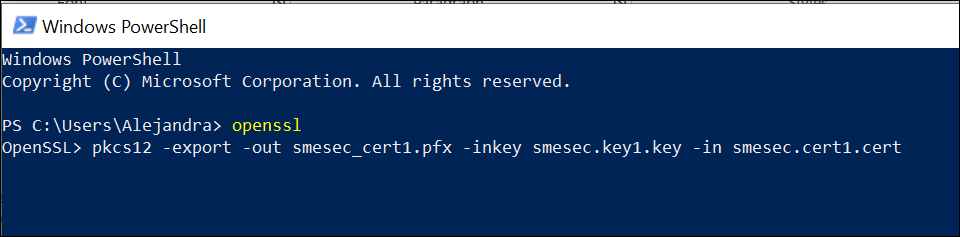

在PowerShell中运行以下命令:

Openssl pkcs12 -export -out smesec_cert1. txtPFX -inkey smesec.key1。输入smesec.cert1.cert![PowerShell截图]()

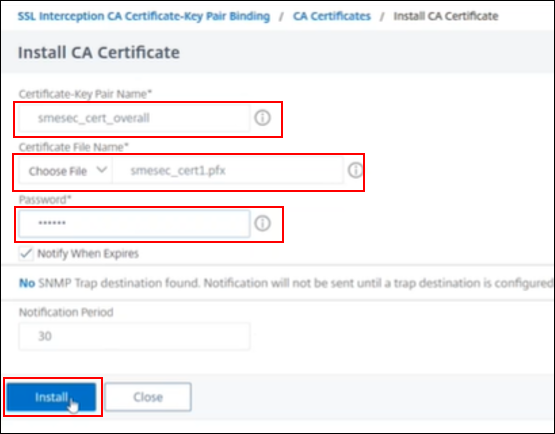

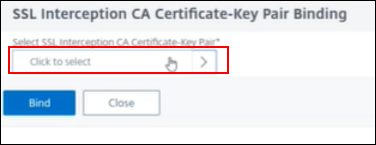

将SSL拦截CA证书绑定到SSL配置文件

导航到System > Profiles > SSL配置文件

选择前面创建的概要文件

点击+证书密钥

点击安装

选择前面准备好的.pfx文件

创建密码(稍后需要)

点击安装

![步骤8]()

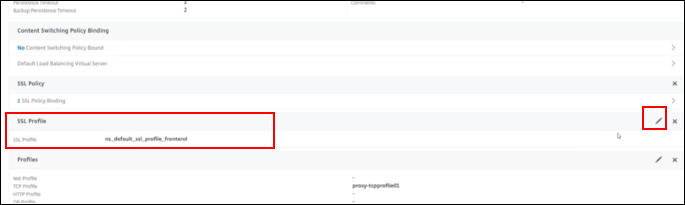

将SSL配置文件绑定到虚拟服务器

导航到安全> SSL正向代理>代理虚拟服务器

![SSL proxy01]()

在本例中,选择虚拟服务器

sslproxy01单击,编辑SSL配置文件

![编辑SSL配置文件]()

在本例中,选择前面创建的SSL概要文件

smesec_swg_sslprofile完成

第5节:设置重写策略和操作

重写策略由规则和操作组成。规则决定了应用重写的流量,动作决定了Citrix ADC采取的动作。重写策略对于基于浏览器中输入的URL类别(在本例中为“News”)的URL重定向发生在安全浏览器中是必要的。

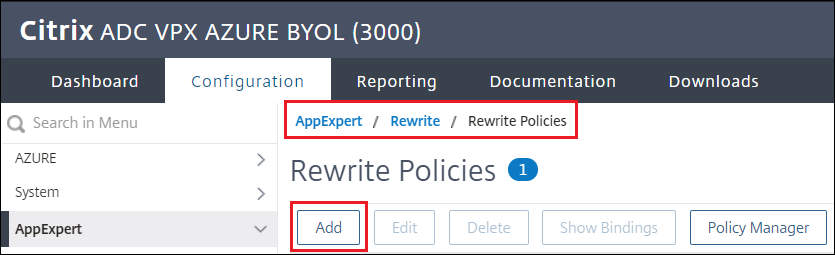

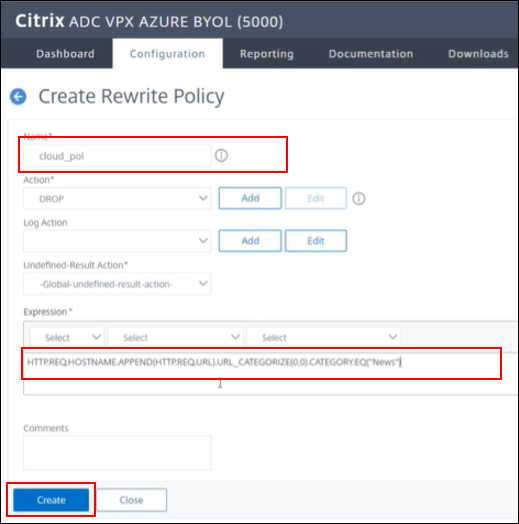

创建重写策略和操作

导航到重写>策略

单击Add

![创建重写策略]()

在本例中,将策略命名为cloud_pol,并使用表达式:

HTTP.REQ.HOSTNAME.APPEND (HTTP.REQ.URL) .URL_CATEGORIZE (0, 0) .CATEGORY.EQ(“新闻”)单击create

![创建重写策略]()

在PuTTy中创建动作

执行如下命令:

添加重写动作cloud_act REPLACE_HTTP_RES q{"HTTP/1.1 302 Found" + "\r\n" + "Location: https://launch.cloud.com// ?url=https://" + HTTP. req . hostname . append (HTTP. req . url . path) + "\r\n\r\n\" "} 注意:

在replace命令中

< customername >使用您的Citrix Cloud客户帐户名称并替换<浏览器名称>使用已启用URL参数策略的安全浏览器发布应用程序名称。参考您在第1节中创建的已发布应用程序。

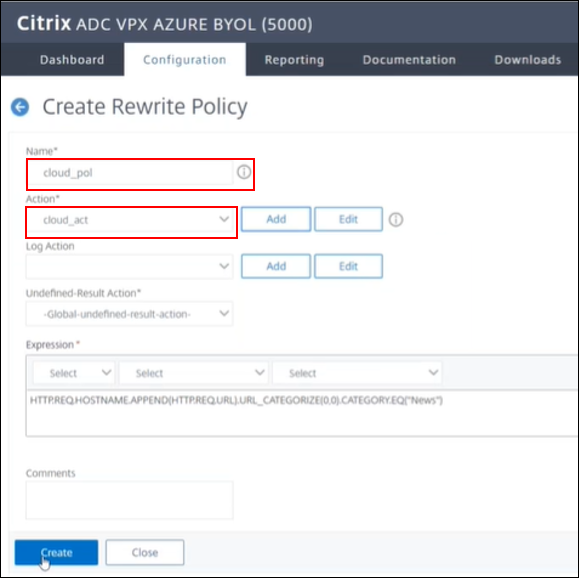

绑定重写策略到虚拟服务器

返回到ADC管理控制台

导航到重写>策略

转到策略cloud_pol并将操作更改为cloud_act(前面创建的那个)

![cloud_act行动]()

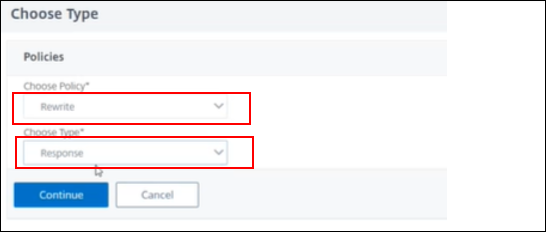

选择重写策略的类型安全> SSL正向代理>代理虚拟服务器

选择“+策略”

政策:重写

类型:反应

![步骤11.2]()

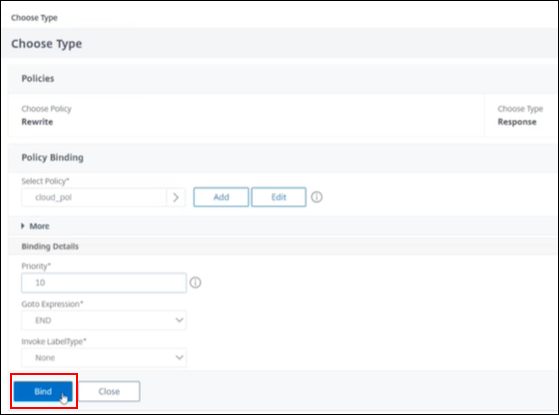

在本例中,选择创建的策略

cloud_pol优先级:10

绑定

![步骤11.3]()

点击完成

保存配置

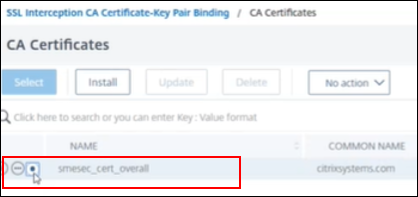

将证书密钥绑定到配置文件

导航到System > Profiles > SSL配置文件

例如,选择创建的概要文件

smesec_swg_sslprofile双击+证书密钥

![步骤12.2]()

例如,选择证书密钥

smesec_cert_overall![步骤12.3]()

- 点击选择

- 点击绑定

- 点击完成

- 保存配置

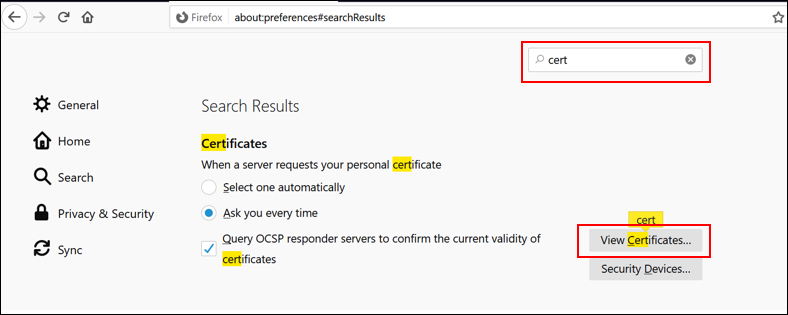

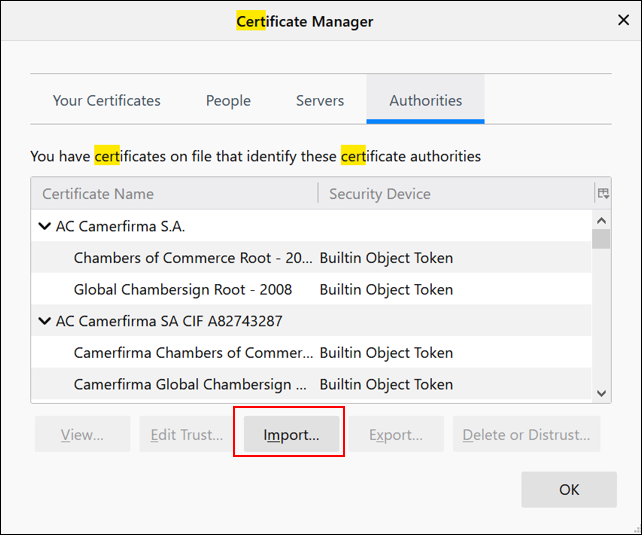

将证书文件导入浏览器

将证书上传到firefox中(按照新闻类网站的示例)

去选项在您选择的浏览器中,本例中是Firefox

搜索“certs”>点击“查看证书”

![步骤13.1]()

在证书管理器窗口单击“导入…”

![步骤13.2]()

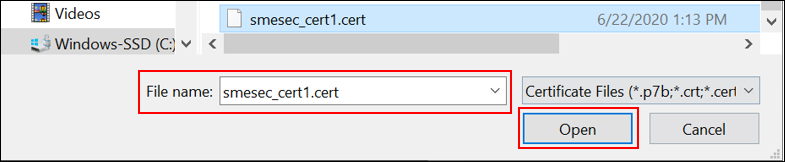

浏览您的证书并单击打开,

smesec_cert1.cert在这个例子中![步骤13.3]()

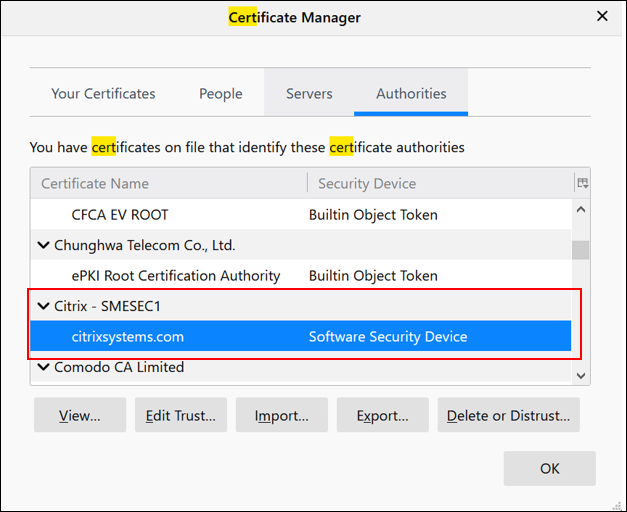

输入在制作证书时创建的密码

您的证书颁发机构必须正确安装

![步骤13.4]()

演示

本地浏览器中的新闻网站会自动重定向到安全浏览器。参见以下内容演示

总结

在本PoC指南中,您已经学习了如何在Azure中设置Citrix ADC以及配置SSL正向代理和SSL拦截。这种集成允许通过将浏览重定向到安全浏览器服务来动态交付资源。从而在不牺牲用户体验的前提下,保护公司网络。