PoC指南:微软Azure活动目录联合认证Citrix虚拟应用和桌面与Citrix ADC

介绍

使用云来提供企业服务的情况持续增长。云服务继承了云基础设施的优点,包括弹性、可伸缩性和全球范围。Azure Active Directory (AAD)是微软Azure托管目录服务,为企业提供了同样的云优势。AAD允许企业将其员工身份驻留在云中,并安全地访问同样驻留在云或本地的服务。

Citrix虚拟应用程序和桌面使用本地或云中的资源提供虚拟应用程序和桌面。Citrix ADC提供对这些虚拟应用和桌面的安全远程访问,也可以在本地或云上托管。与Citrix联邦认证服务一起,他们可以利用AAD来认证用户从任何地方访问Citrix虚拟应用程序和桌面。

概述

该指南演示了如何使用SAML实现一个用于Citrix ADC的Citrix虚拟应用和桌面的微软AAD联合认证的概念证明环境。AAD作为身份提供者(IdP),而Citrix ADC作为服务提供者(SP)。

它对某些组件的安装或配置做了假设:

- 本地安装了Active Directory服务器,您可以以域管理员身份登录。

- Azure租户可以使用P2许可证,您可以以Global Admin身份登录。

- 已经安装了一个Citrix ADC设备并获得许可。此外,它还配置了一个Citrix Gateway虚拟服务器,以提供对本地Citrix虚拟应用程序和桌面环境的访问。使用版本13构建60或更高版本。

- 安装并配置了交付控制器、StoreFront和VDA,以便为域用户交付虚拟应用程序或桌面。使用2006版或更高版本。

- 有可用的虚拟机,或者其他服务器有足够的容量安装FAS。该POC中的DDC、FAS和StoreFront均安装在同一台服务器上。

- 远程客户端能够使用工作区应用程序或浏览器启动虚拟应用程序或桌面。使用Windows Version 20.6.0.38(2006)或更高版本。

AD和AAD配置

配置AD (Active Directory)和AAD (Azure Active Directory)的步骤如下:

广告

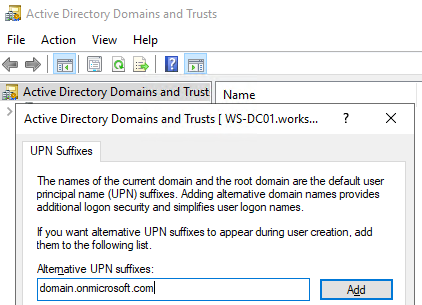

可选UserPrincipalName (UPN)后缀

- 1 .登录AD域控制器。

- 开放服务器管理器>工具> Active Directory域和信任

- 右键单击,选择属性并为对应于您的AAD域之一的用户输入UPN后缀。

![Alt UPN后缀]()

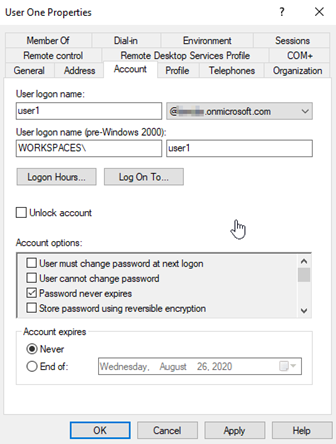

广告用户

- 在AD域控制器上打开服务器管理器>工具> Active Directory用户和计算机.

- 右键单击并选择新用户>,或编辑已有的文件

- 在“属性>帐户”下设置UPN到新的后缀。

![广告用户]()

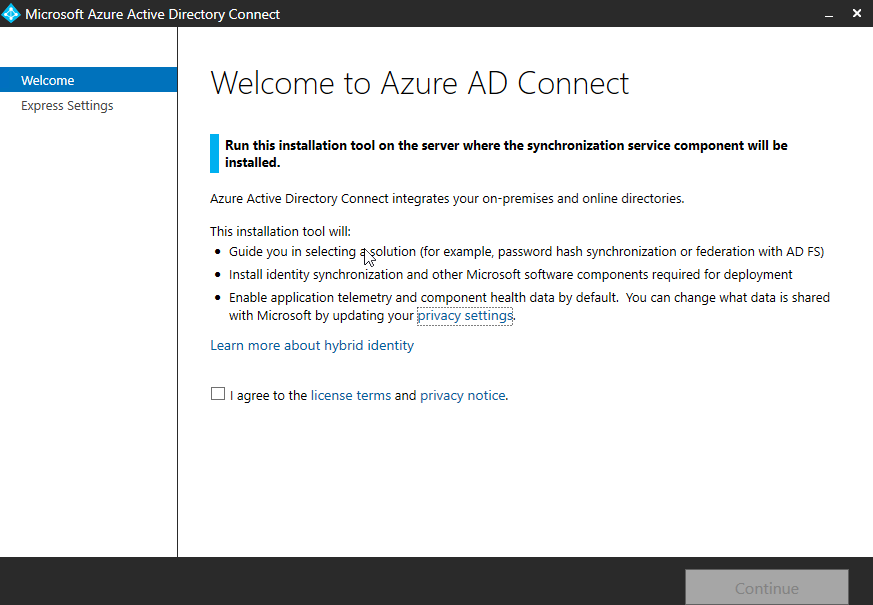

Microsoft Azure Active Directory Connect

Azure AD Connect是一个将本地身份基础架构连接到Microsoft Azure AD的工具。它允许我们通过映射到AAD域的UserPrincipalName (UPN)将AD用户复制到AAD。

- 登录AD域控制器,或托管Microsoft Azure Active Directory Connect进程的其他虚拟服务器。

- 从Microsoft下载站点下载可执行文件Microsoft Azure Active Directory Connect并启动它。

- 系统会提示您接受对虚拟机的更改,并在欢迎页面上接受许可协议。

![广告连接]()

- 系统提示您以Global AAD admin和Domain Services admin登录。

- 对于在单个AD虚拟机上安装,您可以遵循快速设置。在验证UPN后缀后,它会对所有用户、组和联系人进行完全同步。

看到使用Azure AD连接快速设置为更多的信息。

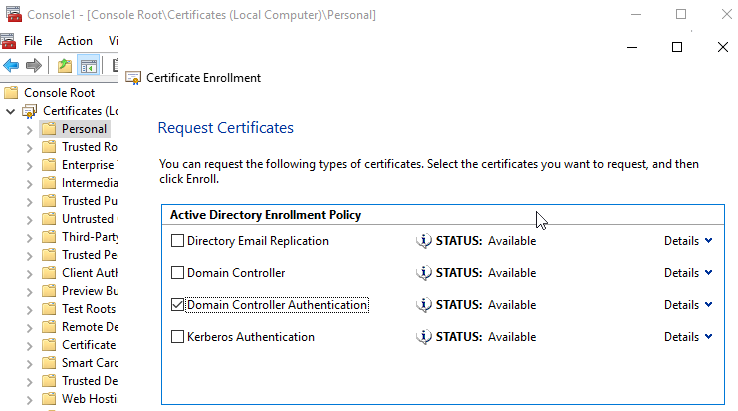

证书颁发机构

对于这个POC,我们假设您在AD DC上安装了一个证书颁发机构(包括Web注册)。如果没有导航到服务器管理器>添加角色,并根据提示安装Active Directory证书服务。看到Microsoft证书颁发机构安装为更多的信息。

- 下一个发射MMC

- 选择添加/删除管理单元>证书>计算机帐户> Ok

- 右键单击个人>所有任务>请求新证书

- 单击“下一步”,选择“Active Directory注册策略”

- 选择域控制器身份验证并单击注册

![广告不应用]()

Azure活动目录

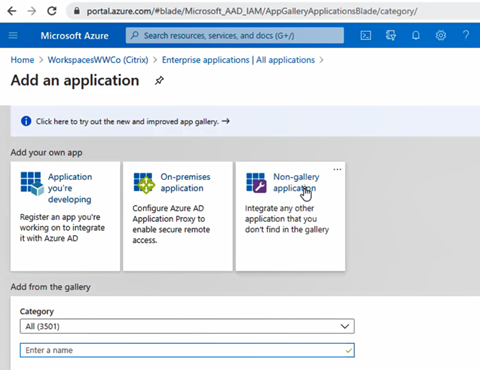

- 登录Azure门户作为一个全球管理者

- 导航到Azure Active Directory >企业应用

- 选择新的应用程序

- 选择不应用程序

![广告不应用]()

- 输入唯一的名称并选择Add

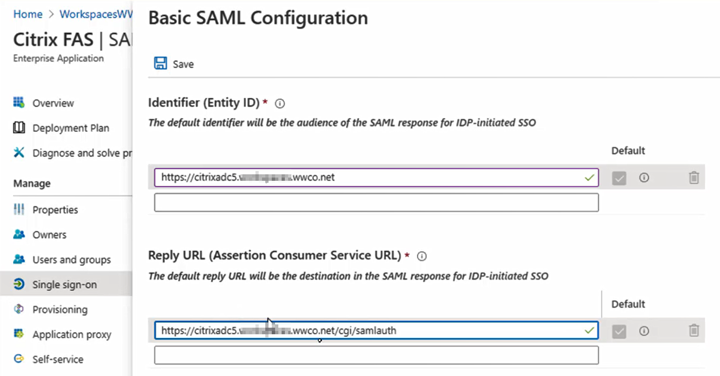

- 选择单点登录> SAML并选择铅笔图标来编辑基本SAML配置

- 在“Identifier”字段中输入Citrix ADC网关虚拟服务器的FQDN。

- 在Reply URL字段中输入带有URI /cgi/samlauth的FQDN

![基本的SAML配置]()

- 点击保存

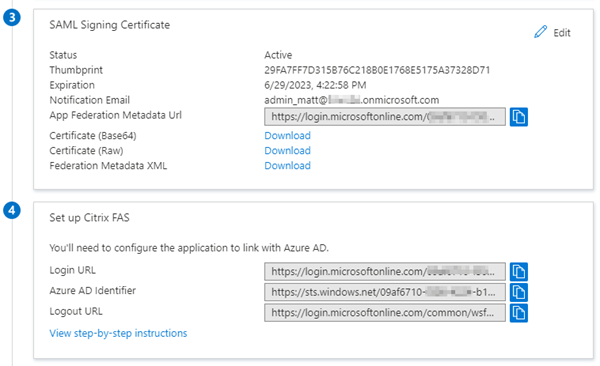

- 在Citrix ADC SAML配置中输入以下内容:

- 在SAML签名证书下-下载证书(base64)

- 在设置Citrix FAS -登录和注销URL

![广告设置]()

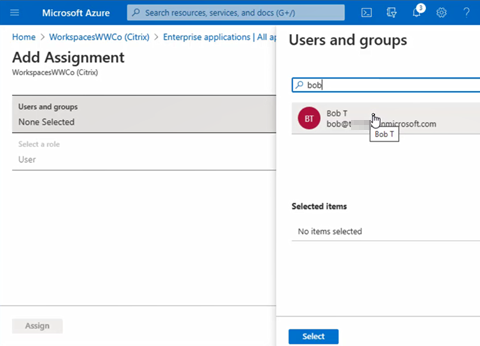

- 选择用户和组>添加用户并选择现有用户或组,这些用户或组可以使用他们的AAD UPN访问Citrix虚拟应用和桌面

![基本的SAML配置]()

Citrix ADC配置

配置Citrix ADC的步骤如下:

- 1 .登录Citrix ADC界面

- 导航到流量管理> SSL>证书>所有证书验证您已安装域证书。在这个POC示例中,我们使用了一个与我们的Active Directory域相对应的通配符证书。看到Citrix ADC SSL证书为更多的信息。

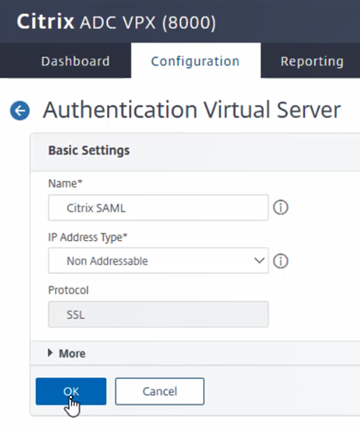

- 导航到安全> AAA -应用流量>虚拟服务器并选择Add

- 输入以下字段并单击OK:

- Name—唯一的值

- IP地址类型-不可寻址

![基本的SAML配置]()

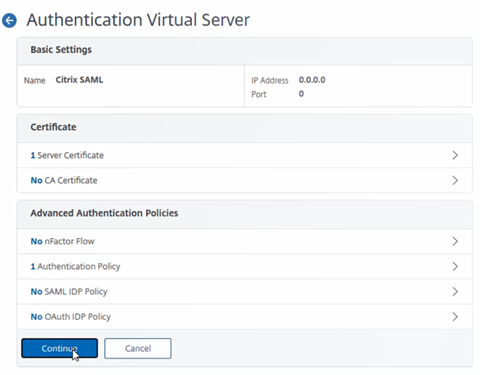

- 选择“无服务器证书”,选择域证书,单击“选择”、“绑定”和“继续”

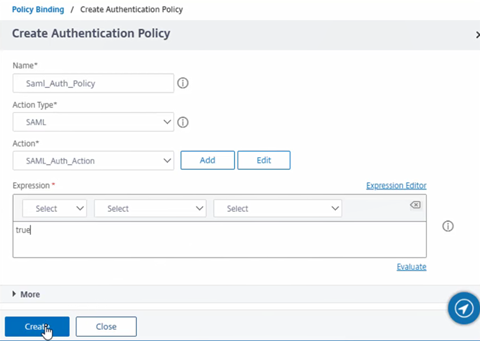

- 选择“无认证策略”,并选择“新建”

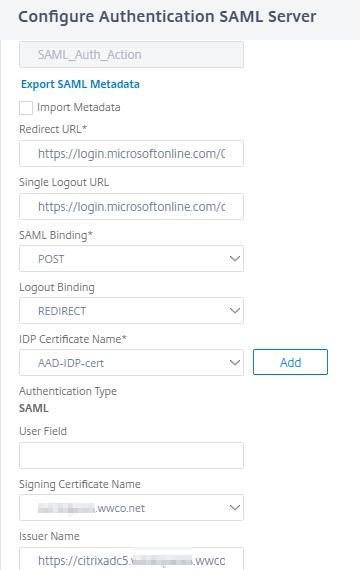

- 输入名称,将Action Type设置为SAML,并选择Add Action

- 输入以下字段并单击OK:

- Name—唯一的值

- 取消选择导入元数据

- 重定向URL -粘贴从AAD配置复制的登录URL

- 单个注销URL -粘贴从AAD配置复制的注销URL

- 注销绑定-重定向

- IdP证书名称—选择“添加”,输入名称,选择“证书文件名> local”,并选择从AAD下载的SAML签名证书(base64)

- 签名证书名称—选择ADC向AAD发送请求时使用的域证书。

- 问题名称-输入Citrix ADC网关的FQDN

![SAML验证动作]()

- 选择create来创建操作

- 为表达式输入true

- 再次选择“create”,创建策略

![身份验证策略]()

- 选择“bind”,将策略与虚拟服务器绑定

![身份验证虚拟服务器]()

- 单击“继续”,完成认证虚拟服务器的配置

- 下一个导航Citrix网关>虚拟服务器,并编辑相关的虚拟服务器

- 如果在“基本身份验证”下绑定已有的基本策略,请选中该策略,然后选择“解除绑定”、“确认”和“关闭”。

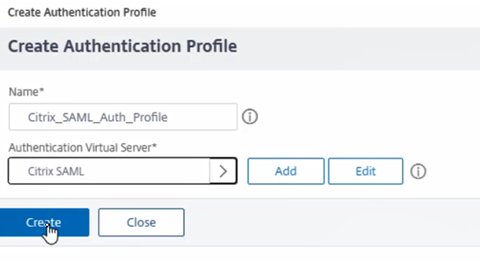

- 从右边的菜单中选择Authentication Profile,并选择Add。输入名称,并单击Authentication Virtual Server下的右箭头。检查策略认证虚拟服务器,单击“创建”。

![创建身份验证配置文件]()

- 单击“确定”,完成Citrix ADC AAA虚拟服务器与Gateway虚拟服务器的绑定。

![创建身份验证配置文件]()

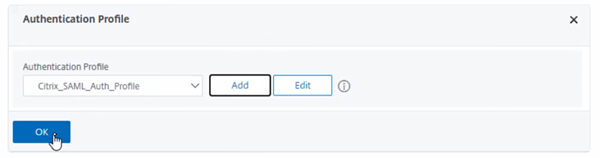

- 导航到Citrix Gateway > Policies > Session,选择带有“Citrix Receiver”表达式的Workspace App策略,并进行以下更改:

- 在已发布的应用程序下,清除字段单点登录域,并清除全局覆盖

- 在“凭据索引”下拉列表中的“客户体验”下选择“Secondary”

- 在“Citrix Receiver”的web策略工作区中重复这些步骤)。不表达

![ADC网关会话策略]()

看到Citrix ADC为更多的信息。

Citrix虚拟应用和桌面配置

要将Citrix虚拟应用程序和桌面组件与FAS集成,请执行以下步骤:

店面

在StoreFront上启用FAS

- 以管理员身份打开PowerShell,并运行:

Citrix.StoreFront Get-Module”。*" -ListAvailable | Import-Module美元StoreVirtualPath = " / Citrix /商店”$StoreVirtualPath $auth = Get-STFAuthenticationService -StoreService $storeSet-STFClaimsFactoryNames -AuthenticationService $auth -ClaimsFactoryName "FASClaimsFactory"Set-STFStoreLaunchOptions -StoreService $store -VdaLogonDataProvider "FASLogonDataProvider"

看到在StoreFront商店中启用FAS插件为更多的信息。

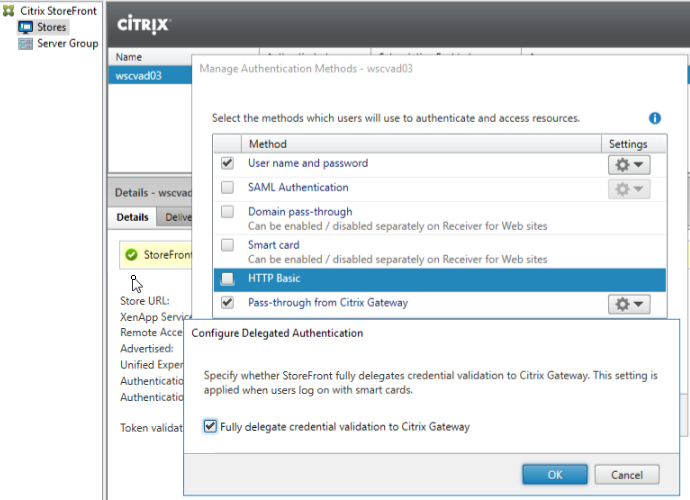

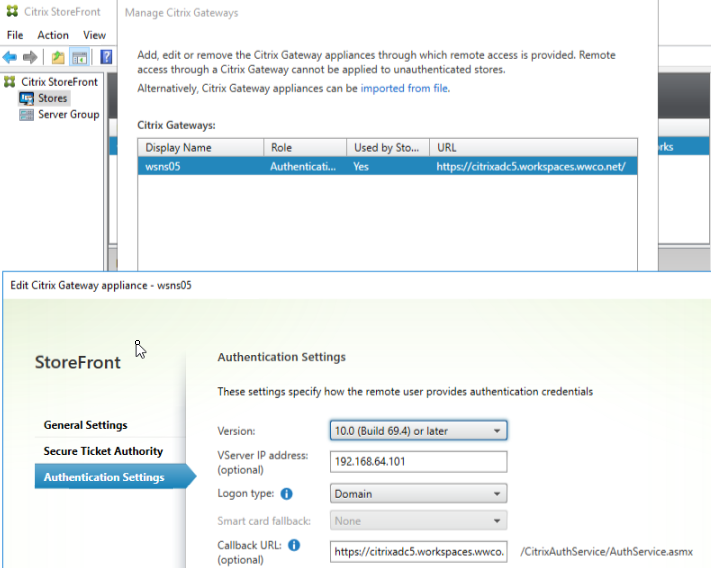

为Citrix Gateway配置StoreFront

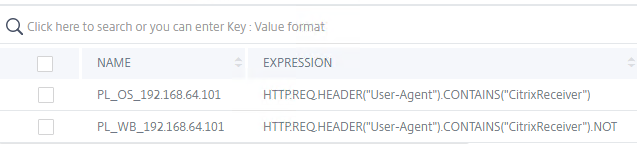

- 登录到StoreFront虚拟机(它还托管FAS和我们POC中的DDC),并启动StoreFront GUI

- 在右侧菜单中选择“管理认证方法”

- 选择“从Citrix Gateway通过”

- 选择齿轮旁边的向下箭头,并选择配置委托身份验证

- 选中“完全委托凭证验证到Citrix Gateway”,并单击两次“确定”

![创建身份验证配置文件]()

- 在右侧菜单中选择“管理认证方法”

- 编辑相关的Citrix Gateway条目

- 在身份验证设置下,如果还没有配置回调URL,则必须配置回调URL。通常,您可以更新内部DNS,或者对于单个StoreFront实例,更新本地主机文件以将Gateway虚拟服务器的私有IP映射到FQDN

![创建身份验证配置文件]()

交付控制器

接下来,配置台式机交付控制器以信任可以连接到它的StoreFront服务器。

- 以管理员身份打开PowerShell并运行

Add-PSSnapin Citrix *(前提是你没有加载所有的Citrix snap-ins)见安装和设置FAS的更多信息Set-BrokerSite -TrustRequestsSentToTheXmlServicePort真正的美元

看到配置交付控制器为更多的信息。

Citrix联邦认证服务配置

配置FAS的步骤如下:

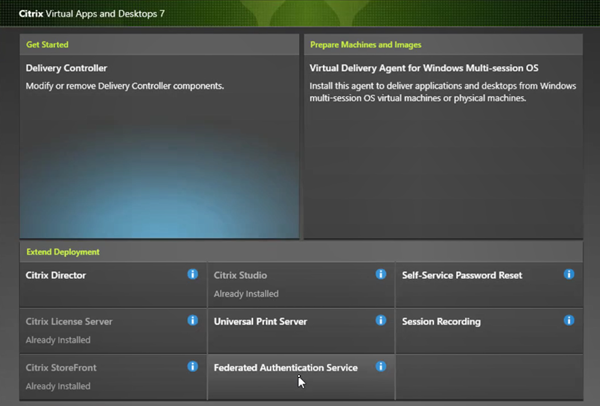

- 在FAS虚拟机上加载Citrix虚拟应用程序和桌面ISO镜像

- 选择“FAS”开始安装

![FAS安装]()

- 阅读Citrix许可协议并单击Next

- 选择安装目录并单击Next

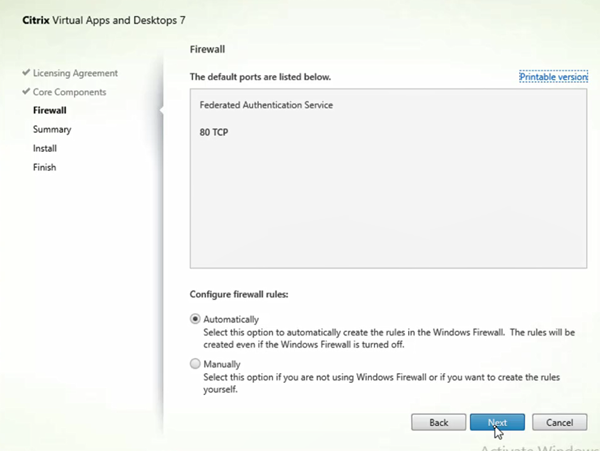

- 更新主机防火墙以允许80端口并单击Next

![FAS港口]()

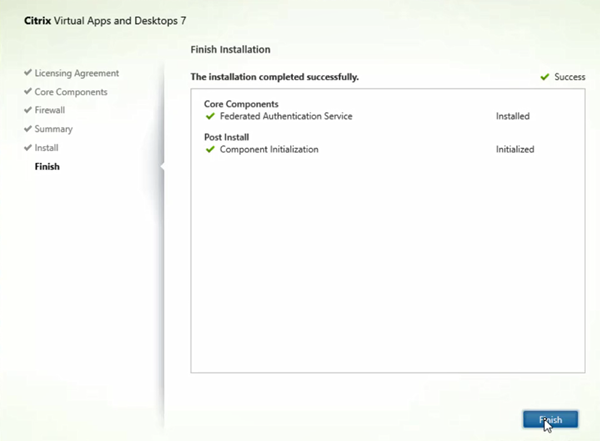

- 单击Finish

- 检查设置并单击安装

- 安装成功后,再次单击Finish。

![FAS完成]() ]

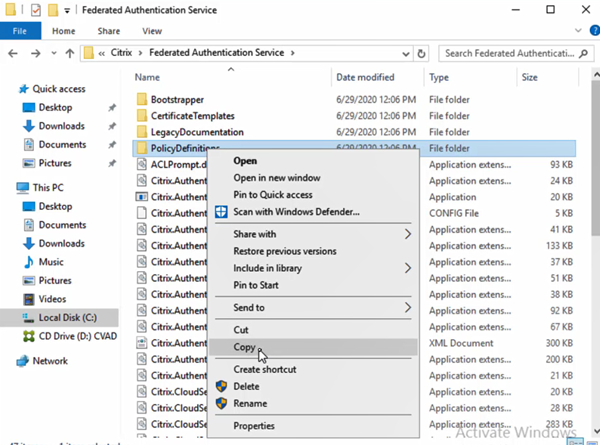

] - 在“C: Program Files\Citrix\Federated Authentication Service”下共享“policydefinitions”目录的内容,以及“en-us”子目录

![FAS政策定义]()

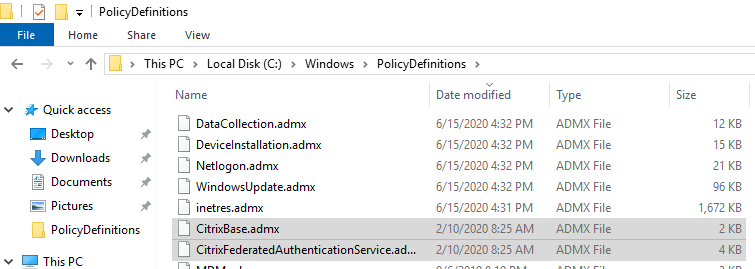

- 在“C:\程序文件\Citrix\联邦身份验证服务”下粘贴它们到域控制器在C:\ windows \ policydefinition,和…分别\ en - us。文件包括:

- PolicyDefinitions \ CitrixBase.admx

- PolicyDefinitions \ CitrixFederatedAuthenticationService.admx

- PolicyDefinitions \ en - us \ CitrixBase.adml

- PolicyDefinitions \ CitrixFederatedAuthenticationService.adml

![FAS政策定义]()

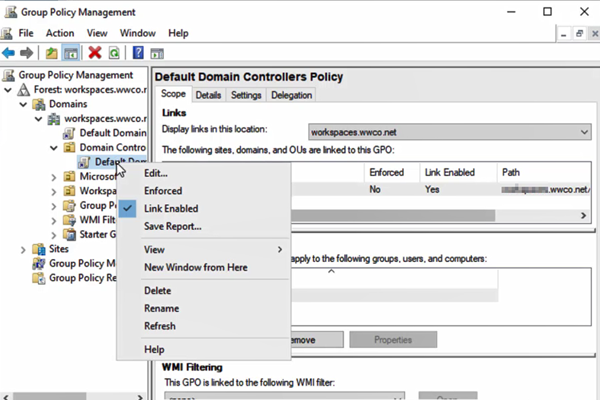

- 开放服务器管理器>工具>组策略管理

- a.右键单击创建新的或编辑应用于所有相关VDAs和交付控制器的现有组策略对象。(我们对POC使用默认域控制器策略。对于生产,您通常会创建一个新的策略,或编辑另一个相关的策略。)

![GPO]()

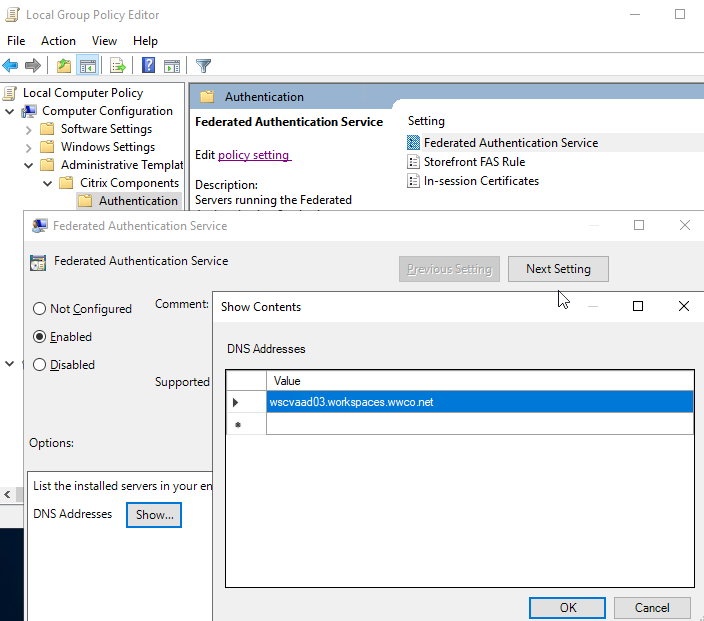

- b。导航到计算机配置>策略>管理模板> Citrix组件>认证

- c.右键单击“联邦认证服务”

- d。选择编辑

- e.选择“显示DNS”

- f.输入FAS服务器的FQDN,连续两次单击“确定”,关闭“组策略管理”编辑器

![FAS GPO]()

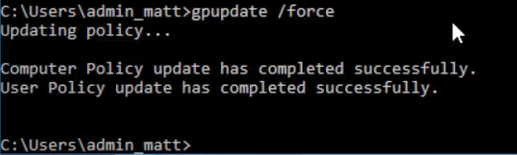

- g.导航到每个Delivery Controller和VDA),以管理员身份打开MS-DOS提示符,并运行

gpupdate /力![FAS GPO更新]()

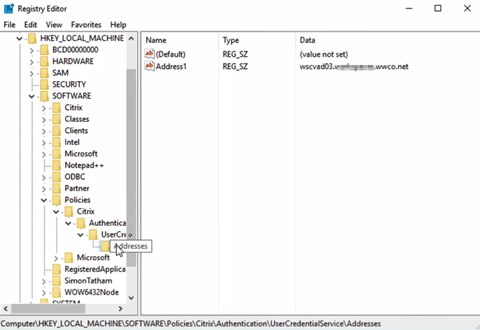

- h.要验证它已被应用,打开regedit.exe,并导航到:/Computer\HKLM\SOFTWARE\Policies\Citrix\Authentication\UserCredentialService\Addresses设置为通过GPO应用的FQDN的Address1项。如果没有出现,您可能需要重新启动相应的虚拟机。

![FAS GPO注册表]()

- i.下一步返回FAS虚拟机开始服务安装。(我们将FAS、StoreFront和DDC放在POC的同一个虚拟机上。对于生产,您通常会将它们托管在不同的vm上,以提高可伸缩性和可支持性。)

- j.运行“Citrix联邦认证服务”程序。按顺序选择这五个步骤中的每一个,并按照说明操作:

- i.部署证书模板

- 2建立一个证书颁发机构

- 3授权此服务—在此步骤中,返回到CA发出一个挂起的请求。在这个POC示例中,CA托管在域控制器上。

- iv.创建规则——这里指定已经配置的CA和证书。同时还需要过滤允许使用FAS业务的vda和用户。

- v.(连接到Citrix云-在本指南中,我们使用本地Citrix虚拟应用程序和桌面)

- a.右键单击创建新的或编辑应用于所有相关VDAs和交付控制器的现有组策略对象。(我们对POC使用默认域控制器策略。对于生产,您通常会创建一个新的策略,或编辑另一个相关的策略。)

看到FAS文档为更多的信息。

Citrix工作区客户端验证

要验证POC,请执行以下步骤:

工作区网络

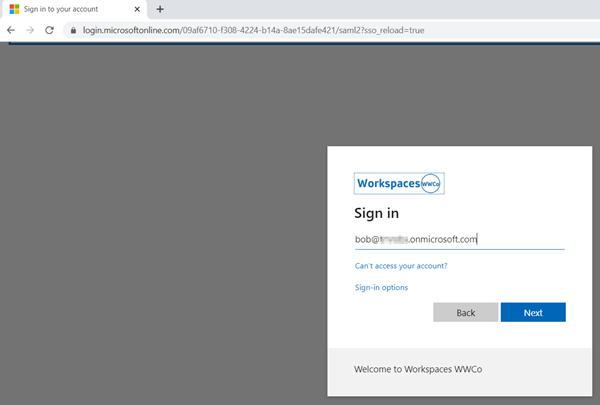

- 打开浏览器,导航到Citrix ADC管理的域FQDN。注意,Citrix网关重定向到AAD。

- 使用配置为FAS环境一部分的用户的UPN登录

![登录]()

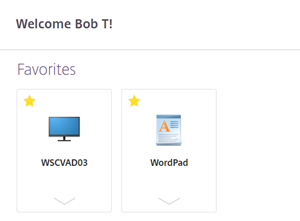

- 验证用户虚拟应用和桌面被枚举,并通过AAD用户对象用UPN登录后启动

![登录]()

总结

几十年来,Citrix虚拟应用和桌面系统一直是一项富有弹性的技术。云托管身份为企业提供更可靠的服务。实现本指南中描述的POC演示了如何将AAD集成为IdP,将Citrix ADC集成为服务提供商。欲了解更多思杰的定价和包装信息,请访问思杰网站Citrix.com,欲了解更多思杰技术能力,请访问Citrix TechZone.

]

]